Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Netwerkbeveiliging ontwikkelt zich verder dan de traditionele perimeter, die ooit was gekoppeld aan de fysieke grenzen van datacenters. Vandaag de dag is de perimeter dynamisch en wordt uitgebreid naar gebruikers, apparaten en gegevens, waar ze zich ook bevinden. Deze verschuiving stimuleert de acceptatie van op risico's gebaseerde beleidsregels die hosts isoleren, versleuteling afdwingen, segmentnetwerken en plaatsen besturingselementen dichter bij toepassingen en gegevens plaatsen.

SasE (Secure Access Service Edge) weerspiegelt deze evolutie door de perimeter volledig opnieuw te definiëren. Het convergeert netwerken en beveiliging in een cloudservice die gebruikers en gegevens in verschillende omgevingen volgt. Deze aanpak vereenvoudigt het beheer van het beleid en versterkt de beveiliging.

Door een Zero Trust-strategie toe te voegen aan een SASE-framework wordt de beveiliging verder verbeterd door ervoor te zorgen dat er geen gebruiker of apparaat standaard wordt vertrouwd, ongeacht de locatie. Dit principe is naadloos afgestemd op het doel van SASE om de toegang aan de rand te beveiligen.

Kunstmatige intelligentie (AI) versterkt deze benadering door gegevens in realtime te analyseren, bedreigingen te detecteren en snelle, geautomatiseerde reacties mogelijk te maken. Samen bieden SASE, Zero Trust en AI organisaties de mogelijkheid om een perimeterloze wereld te beveiligen met meer flexibiliteit, precisie en tolerantie.

Belangrijkste principes van het Zero Trust-netwerkmodel

In plaats van ervan uit te gaan dat alles achter de bedrijfsfirewall veilig is, erkent een end-to-end Zero Trust-strategie dat schendingen onvermijdelijk zijn. Voor deze aanpak moet elke aanvraag worden geverifieerd alsof deze afkomstig is van een onbeheerd netwerk, waarbij identiteitsbeheer een cruciale rol speelt. Wanneer organisaties het CISA (Cybersecurity and Infrastructure Security Agency) en het National Institute of Standards and Technology (NIST) Zero Trust-modellen en -patronen opnemen, verbeteren ze hun beveiligingspostuur en beschermen ze hun netwerken beter.

In het Zero Trust-model richt het beveiligen van uw netwerken zich op drie kerndoelstellingen:

- Onbevoegde toegang voorkomen. Pas een sterk verificatiebeleid, doorlopende verificatie en beleid met minimale bevoegdheden toe om het risico van initiële inbreuk te verminderen.

- Beperk de impact van schendingen. Gebruik netwerksegmentatie, microperimeter en adaptieve besturingselementen om bedreigingen te bevatten en zijwaartse verplaatsing te voorkomen.

- Verbeter de zichtbaarheid en controle. Gebruik oplossingen zoals SasE (Secure Access Service Edge) om het afdwingen van beveiligingsbeleid te samenvoegen, verkeer te bewaken en snel te reageren op nieuwe bedreigingen in cloud- en hybride omgevingen.

Deze doelstellingen zijn afgestemd op zero Trust-principes. Ze ondersteunen moderne oplossingen zoals SASE, die netwerk- en beveiligingsfuncties integreert. Deze integratie biedt uitgebreide beveiliging en gecentraliseerd beheer.

Volg hiervoor drie Zero Trust-principes:

- Controleer dit expliciet. Altijd verifiëren en autoriseren op basis van alle beschikbare gegevenspunten. Voeg gebruikersidentiteit, netwerk, locatie, apparaatstatus, service of workload, risico van gebruikers en apparaten, gegevensclassificatie en afwijkingen toe.

- Gebruik toegang met minimale bevoegdheden. Beperk gebruikerstoegang met Just-In-Time en Just-Enough-Access (JIT/JEA), op risico gebaseerd adaptief beleid en gegevensbescherming om zowel gegevens als productiviteit te beschermen.

- Stel dat er sprake is van een schending. Beperk de invloedsstraal voor schendingen en voorkom zijwaartse verplaatsing door toegang te segmenteren op netwerk, gebruiker, apparaten en toepassingsbewustzijn. Controleer of alle sessies end-to-end zijn versleuteld. Gebruik analyses om zichtbaarheid te krijgen, detectie van bedreigingen te stimuleren en verdediging te verbeteren.

Zero Trust-netwerkimplementatiedoelstellingen

Zero Trust (ZT) is een beveiligingsmodel dat ervan uitgaat dat er geen impliciete vertrouwensrelatie is en continu elke toegangsaanvraag verifieert. De netwerkpijler in Zero Trust is gericht op het beveiligen van communicatie, segmenteringsomgevingen en het afdwingen van toegang tot resources met minimale bevoegdheden.

Bij het implementeren van een end-to-end Zero Trust-framework voor het beveiligen van netwerken raden we u aan om u eerst te richten op:

- Network-Segmentation en Software-Defined perimeters

- Secure Access Service Edge (SASE) & Zero Trust Network Access (ZTNA)

- Sterke versleuteling en beveiligde communicatie

- Zichtbaarheid van netwerk en detectie van bedreigingen

- Beleidgestuurd toegangsbeheer en minimale bevoegdheden

Nadat deze doelstellingen zijn voltooid, richt u zich op doelstellingen 6 en 7.

Implementatiehandleiding voor Zero Trust-netwerk

In deze handleiding wordt u begeleid bij de stappen die nodig zijn om uw netwerken te beveiligen volgens de principes van een Zero Trust-beveiligingsframework.

1. Netwerksegmentatie en software-gedefinieerde perimeters

Netwerksegmentatie en Software-Defined Perimeters (SDP) vormen de basis van het Zero Trust-beveiligingsmodel. In plaats van te vertrouwen op statische, perimetergebaseerde besturingselementen, dwingt u beveiliging dynamisch af op resourceniveau. Wanneer u uw infrastructuur partitioneert in geïsoleerde segmenten met behulp van microsegmentatie, beperkt u de zijwaartse verplaatsing van aanvallers en minimaliseert u het effect van schendingen. SDP versterkt deze benadering door on-demand, identiteitsgerichte microperimeters rond elke interactie van gebruikersresources te maken en continu context te valideren voordat toegang wordt verleend. Kortom, volg deze belangrijke principes:

- Beperk zijwaartse verplaatsing door fijnmazige netwerksegmentatie (Macro & Micro-segmentatie) te implementeren.

- Gebruik Software-Defined Networking (SDN) en NAC (Network Access Control) om beleid dynamisch af te dwingen.

- Gebruik op identiteit gebaseerde segmentatie via traditionele IP-methoden.

1.1 Strategie voor macrosegmentatie

Voordat u ingaat op microsegmentatie, is het essentieel om een bredere segmentatiestrategie tot stand te brengen. Macrosegmentatie omvat het verdelen van uw netwerk in grotere segmenten op basis van overkoepelende functionele of beveiligingsvereisten. Deze aanpak vereenvoudigt het initiële beheer en biedt een basis waarop gedetailleerdere granulariteit, zoals microsegmentatie, kan worden gebouwd.

1.2 Netwerksegmentatie: Veel binnenkomende/uitgaande microperimeters in de cloud met een microsegmentatie

Organisaties mogen niet slechts één enkele, grote pijp in en uit hun netwerk hebben. In een Zero Trust-benadering worden netwerken in plaats daarvan gesegmenteerd in kleinere eilanden waar specifieke workloads zijn opgenomen. Elk segment heeft eigen besturingselementen voor inkomend en uitgaand verkeer om het effect van onbevoegde toegang tot gegevens te minimaliseren. Door softwaregedefinieerde perimeters met gedetailleerde besturingselementen te implementeren, verhoogt u de moeilijkheid voor onbevoegde actoren om door te geven in uw netwerk en vermindert u de laterale verplaatsing van bedreigingen.

Er is geen architectuurontwerp dat past bij de behoeften van alle organisaties. U hebt de mogelijkheid tussen enkele algemene ontwerppatronen voor het segmenteren van uw netwerk volgens het Zero Trust-model.

In deze implementatiehandleiding doorloopt u de stappen voor het bereiken van een van deze ontwerpen: Microsegmentatie.

Met microsegmentatie kunnen organisaties verder gaan dan eenvoudige gecentraliseerde netwerkperimeters naar uitgebreide en gedistribueerde segmentatie met behulp van door software gedefinieerde microperimeters.

1.3 Netwerksegmentatie: Volledig gedistribueerde micro-perimeters voor inkomend/uitgaand verkeer in de cloud en diepere microsegmentatie

Zodra u uw eerste drie doelstellingen hebt bereikt, is de volgende stap het verder segmenteren van uw netwerk.

1.4 Segmenteren en de externe grenzen afdwingen

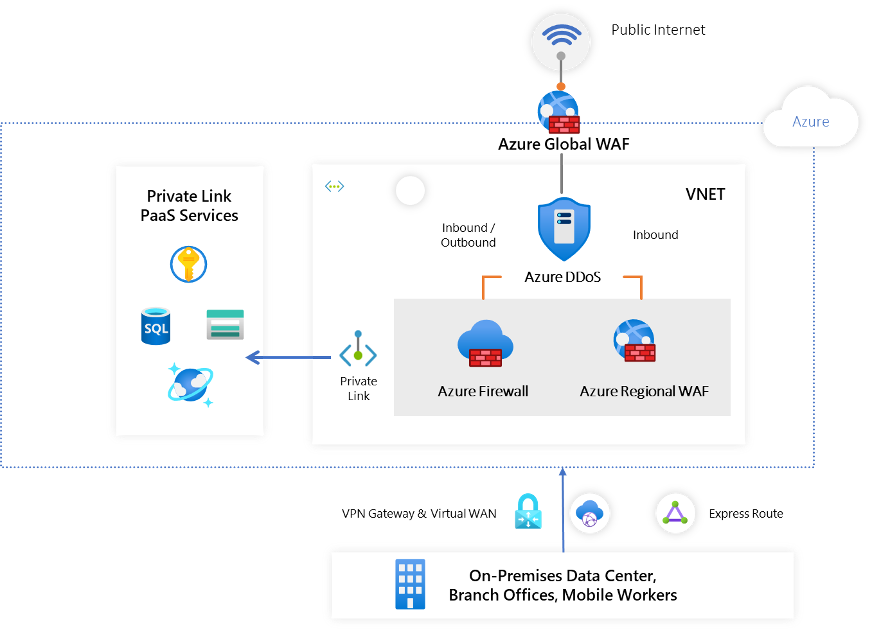

Volg deze stappen, afhankelijk van het type grens:

Internetgrens

- Als u een internetverbinding wilt bieden voor uw toepassingsroute via de virtuele netwerkhub, werkt u de regels voor de netwerkbeveiligingsgroep in de virtuele netwerkhub bij.

- Schakel Azure DDoS Network Protection in om de virtuele netwerkhub te beschermen tegen volumetrische netwerklagen en protocolaanvallen.

- Als uw toepassing GEBRUIKMAAKT van HTTP/S-protocollen, schakelt u Azure Web Application Firewall in om te beveiligen tegen laag 7-bedreigingen.

Aanbeveling

De Azure DDoS Protection-service beveiligt ook openbare IP-adressen in virtuele netwerken en niet alleen IP-adressen in het virtuele hubnetwerk. Azure Firewall kan ook worden gebruikt om uitgaande internetverbinding te beheren. Zie Plan voor binnenkomende en uitgaande internetverbinding voor meer informatie.

On-premises grens

- Als uw app verbinding nodig heeft met uw on-premises datacenter of privécloud, gebruikt u Privétoegang van Microsoft Entra, Azure ExpressRoute of Azure VPN voor connectiviteit met uw virtuele netwerkhub.

- Als u verkeer in de hub van het virtuele netwerk wilt controleren en beheren, configureert u de Azure Firewall.

PaaS-servicesgrens

- Wanneer u PaaS-services van Azure, Azure Storage, Azure Cosmos DB of Azure Web App gebruikt, gebruikt u de privateLink-connectiviteitsoptie om ervoor te zorgen dat alle gegevensuitwisselingen zich via de privé-IP-ruimte bevinden en het verkeer nooit het Microsoft-netwerk verlaat.

- Als uw PaaS-services een veilige grens vereisen om met elkaar te communiceren en openbare netwerktoegang te beheren, raden we u aan deze te koppelen aan een netwerkbeveiligingsperimeter. Private Link-connectiviteit wordt gehonoreerd voor verkeer dat binnenkomt via privé-eindpunten van deze PaaS-services, zodat alle gegevensuitwisseling via privé-IP-adressen verloopt en het verkeer nooit het Microsoft-netwerk verlaat. Meer informatie over netwerkbeveiligingsperimeter en bekijk de lijst met ondersteunde PaaS-services.

Aanbeveling

Meer informatie over het implementeren van een end-to-end Zero Trust-strategie voor gegevens.

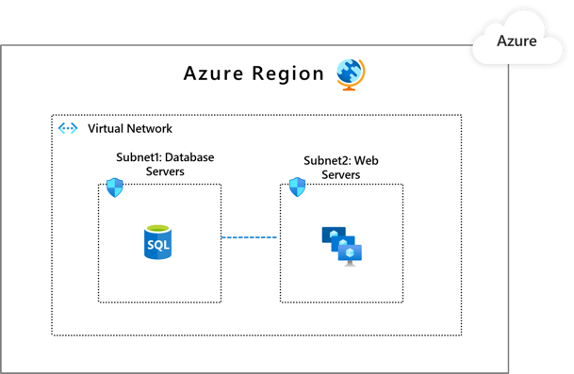

Onderdelen van app partitioneren naar verschillende subnetten

Volg vervolgens deze stappen:

- Voeg binnen het virtuele netwerk subnetten van het virtuele netwerk toe , zodat afzonderlijke onderdelen van een toepassing hun eigen perimeters kunnen hebben.

- Pas regels voor netwerkbeveiligingsgroepen toe om alleen verkeer toe te staan van de subnetten met een app-subonderdeel dat is geïdentificeerd als een legitieme communicatie-tegenhanger.

Azure Firewall kan ook worden gebruikt voor segmentatie en het toestaan van verkeer van specifieke subnetten en virtuele netwerken.

- Gebruik Azure Firewall om verkeer tussen cloudresources, internet en on-premises resources te filteren. Gebruik Azure Firewall of Azure Firewall Manager om regels of beleidsregels te maken die verkeer toestaan of weigeren met behulp van laag 3 tot laag 7-besturingselementen. Zie de aanbevelingen voor het bouwen van een segmentatiestrategie voor meer informatie.

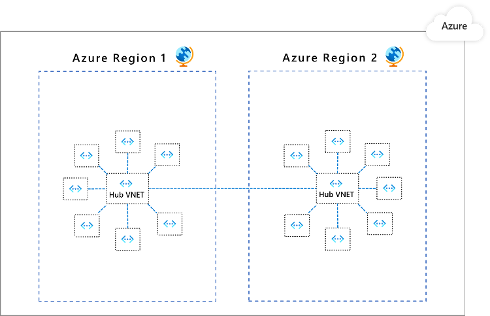

Toepassingen worden gepartitioneerd naar verschillende virtuele Netwerken van Azure (VNets) en verbonden met behulp van een hub-spoke-model

Volg vervolgens deze stappen:

- Maak toegewezen virtuele netwerken voor verschillende toepassingen en/of toepassingsonderdelen.

- Maak een centraal virtueel netwerk om het beveiligingspostuur voor connectiviteit tussen apps in te stellen en de app-VNets te verbinden in een hub-and-spoke-architectuur.

- Azure Firewall implementeren in de hub van het virtuele netwerk. Gebruik Azure Firewall om netwerkverkeer te controleren en te beheren.

1.5 Segmentatie valideren met Network Watcher Traffic Analytics

Om ervoor te zorgen dat netwerksegmentatie naar behoren functioneert, moeten organisaties Azure Network Watcher Traffic Analytics implementeren. Deze mogelijkheid biedt zichtbaarheid op stroomniveau door VNET-stroomlogboeken te analyseren, zodat teams verkeerspatronen in gesegmenteerde omgevingen kunnen bewaken.

Traffic Analytics biedt ondersteuning voor Zero Trust-segmentatie door:

Segmentatiebeleid valideren: bepaal of verkeer alleen tussen de beoogde segmenten stroomt en eventuele schendingen van segmentatiegrenzen detecteert.

Laterale verplaatsing detecteren: onverwacht of niet-geautoriseerd oost-west-verkeer dat kan duiden op een schending of onjuiste configuratie.

Zichtbaarheid verbeteren: Verkeerstromen correleren met NSG-regels en bedreigingsinformatie om bruikbare inzichten te krijgen in het netwerkgedrag.

Ondersteuning voor continue verbetering: gebruik analyses om microsegmentatiestrategieën te verfijnen en toegang met minimale bevoegdheden dynamisch af te dwingen.

Door Traffic Analytics te integreren in uw Zero Trust-implementatie, krijgt u de mogelijkheid om continu de effectiviteit van uw segmentatiestrategie te beoordelen en te verbeteren, zodat uw netwerkgrenzen niet alleen worden gedefinieerd, maar actief worden bewaakt en afgedwongen.

2. Secure Access Service Edge (SASE) en Zero Trust Network Access (ZTNA)

Om moderne netwerken effectief te beveiligen, moeten organisaties verder gaan dan oudere oplossingen en geavanceerde, geïntegreerde benaderingen gebruiken. De verplaatsing omvat het gebruik van ZTNA-oplossingen (Zero Trust Network Access) voor gedetailleerde, identiteitsgestuurde connectiviteit, het toepassen van SASE-architecturen om netwerk- en beveiligingsmogelijkheden te combineren en continue sessievalidatie te implementeren met op risico's gebaseerde toegangsbeheer. Deze strategieën werken samen om ervoor te zorgen dat de toegang altijd wordt geverifieerd, bedreigingen worden geminimaliseerd en beveiligingsbeleid dynamisch wordt aangepast aan veranderende risico's.

2.1 Zero Trust Network Access (ZTNA)

Zero Trust Network Access vervangt brede, perimetergebaseerde VPN's door fijnmazige, identiteitsbewuste en contextbewuste connectiviteit. De drie belangrijkste ZTNA-mogelijkheden, die elk eerst worden beschreven voor Microsoft Global Secure Access en vervolgens voor Opties voor Azure VPN Gateway.

De implementatie van ZTNA van Microsoft maakt deel uit van de global Secure Access -mogelijkheid (preview) onder Microsoft Entra, gebouwd op basis van de SSE-basis (Security Service Edge).

Meer informatie: Wat is wereldwijde beveiligde toegang? (Microsoft Entra)

2.2 Traditionele VPN's moderniseren met identiteitsbewustE ZTNA

Globale beveiligde toegang

Global Secure Access van Microsoft vervangt brede netwerktunnels door app-specifieke, identiteitsgestuurde verbindingen. Wanneer een gebruiker toegang aanvraagt, gebruikt Global Secure Access Microsoft Entra ID voor eenmalige aanmelding en voorwaardelijke toegang aan de rand. Er zijn geen binnenkomende firewallregels vereist. Alleen goedgekeurde toepassingen zijn zichtbaar in de gebruikersportal en toegangsbeslissingen zijn gebaseerd op apparaatpostuur (van Defender voor Eindpunt) en realtime risicosignalen.

Azure VPN Gateway

Moderniseer punt-naar-site-VPN's (P2S) door verificatie te integreren met Microsoft Entra ID, het afdwingen van beleid voor voorwaardelijke toegang (zoals MFA, apparaatnaleving en benoemde locaties) voordat de tunnel tot stand wordt gebracht. In Azure Virtual WAN-hubs werken P2S VPN en ExpressRoute op wereldwijde schaal, met gecentraliseerde beveiliging en routering via Azure Firewall Manager. Deze benadering zorgt voor vertrouwde VPN-connectiviteit en zorgt voor minimale bevoegdheden, identiteitsbewuste toegang.

2.3 SASE-architectuur gebruiken: Netwerken en beveiligingsfuncties integreren

Netwerk- en beveiligingsfuncties integreren met SASE

Globale beveiligde toegang

Global Secure Access biedt mogelijkheden voor Security Service Edge (SSE), waaronder Secure Web Gateway (SWG), Cloud Access Security Broker (CASB) en Firewall-as-a-Service (FWaaS) in een geïntegreerd SASE-framework. Gebruikersverkeer, of dit nu bestemd is voor internet- of privétoepassingen, wordt gerouteerd via het wereldwijde edge-netwerk van Microsoft. Hier worden TLS-inspectie, URL-filtering, preventie van gegevensverlies (DLP) en bedreigingsinformatie toegepast. Defender voor Cloud Apps maakt inlinesessiebeheer mogelijk voor SaaS-toepassingen, terwijl Azure Firewall de toegang tot privé-apps beveiligt.

- SWG in Global Secure Access:Microsoft Entra Internet Access

- CASB met Defender for Cloud Apps:Wat is Defender for Cloud Apps?

Deze architectuur:

- Routeert gebruikersverkeer via de rand van Microsoft voor gecentraliseerde inspectie en controle

- Vermindert de complexiteit door het afdwingen van beveiligingsbeleid te unificeren

- Ondersteunt verkeerssturing en split tunneling voor prestaties en compliance

Integratie van Azure VPN Gateway

Traditionele VPN-eindpunten kunnen worden geïntegreerd met Azure Firewall- of partner-SWG-apparaten met behulp van geforceerde tunnelconfiguraties. Met de configuratie kan uitgaand en binnenkomend VPN-verkeer worden gecontroleerd en beheerd met Azure Firewall Manager, bedreigingsinformatie en sessiebesturingselementen voor voorwaardelijke toegang. U kunt URL-filtering, deep packet inspection (DPI) en DLP toepassen op VPN-sessies. Defender for Cloud Apps-sessiebeleid kan het onder controle houden van uploaden/downloaden en schaduw-IT-detectie afdwingen op getunneld verkeer.

2.4 Continue sessievalidatie en op risico gebaseerde toegang implementeren

Continue sessievalidatie zorgt ervoor dat toegangsbeslissingen in realtime worden afgedwongen, niet alleen bij de initiële aanmelding. Deze aanpak helpt organisaties snel te reageren op veranderende risicovoorwaarden en een sterk beveiligingspostuur te behouden.

Microsoft Global Secure Access

Zero Trust Network Access is geen eenmalige controle. Microsoft Global Secure Access maakt gebruik van CONTINUOUS Access Evaluation (CAE) voor het bewaken van risicosignalen, zoals gedetecteerde malware of ongebruikelijke locaties, en kan toegangstokens voor toepassingen intrekken of opnieuw evalueren en netwerkconnectiviteit beëindigen wanneer er risico's worden gedetecteerd. Defender voor Cloud Apps dwingt livesessiebesturingselementen af, zoals het blokkeren van downloads, quarantierende sessies of het vereisen van extra meervoudige verificatie (MFA) tijdens een actieve sessie. Met geautomatiseerde antwoordplaybooks in Microsoft Sentinel of Microsoft Defender XDR kunt u gecompromitteerde apparaten isoleren of accounts in realtime uitschakelen.

- Meer informatie over continue toegangsevaluatie (CAE)

- Meer informatie over sessiebesturingselementen van Defender voor Cloud Apps

- Meer informatie over Universal Continuous Access Evaluation (Preview)

Azure VPN Gateway Voor VPN-verbindingen die gebruikmaken van Microsoft Entra ID-verificatie, wordt continue toegangsevaluatie (CAE) ondersteund. Als voorwaardelijke toegang een riskante gebruiker of apparaat detecteert, kan de VPN-tunnel worden gesloten of moet deze opnieuw worden geverifieerd. U kunt VPN-logboeken verzenden naar Microsoft Sentinel en geautomatiseerde playbooks gebruiken om IP-adressen te blokkeren, toegang in te trekken of beveiligingsteams te waarschuwen, waardoor snelle, op risico's gebaseerde antwoorden voor VPN-verbindingen mogelijk zijn.

- VPN Gateway-verificatie met Microsoft Entra-id

- Antwoord automatiseren met Microsoft Sentinel-playbooks

3. Sterke versleuteling en veilige communicatie

Moderne netwerkcommunicatie moet in elke fase sterk worden versleuteld en beveiligd. Organisaties moeten:

- Gebruik Transport Layer Security (TLS) 1.3 en dwing end-to-end-versleuteling af voor al het netwerkverkeer. TLS 1.3 biedt sterkere beveiliging, snellere handshakes en altijd versleutelde clientverificatie, wat essentieel is voor het beveiligen van moderne workloads.

- Dwing wederzijdse verificatie (mTLS) af tussen workloads en apparaten om ervoor te zorgen dat zowel client- als serveridentiteiten worden geverifieerd, waardoor onbevoegde toegang zelfs met geldige referenties wordt voorkomen.

- Blokkeer niet-vertrouwde of verouderde protocollen die geen versleuteling hebben, zoals TLS 1.0/1.1 of verouderde coderingen.

Opmerking

Hoewel TLS legitiem verkeer beveiligt, kunnen bedreigingen zoals malware en gegevenslekken nog steeds worden verborgen in versleutelde sessies. TLS-inspectie van Microsoft Entra Internet Access biedt inzicht in versleuteld verkeer, waardoor malwaredetectie, preventie van gegevensverlies en geavanceerde beveiligingscontroles mogelijk zijn. Meer informatie over Transport Layer Security-inspectie.

Opmerking

Azure Firewall kan TLS-inspectie uitvoeren op netwerkverkeer. Het ontsleutelt gegevens, past inbraakdetectie en preventiesysteem (IDPS) of toepassingsregels toe en versleutelt deze vervolgens opnieuw en stuurt deze door. Meer informatie over AZURE Firewall TLS-inspectie en Azure Firewall Premium-certificaten.

Belangrijke aanbevelingen

- Azure App Service en Azure Front Door: Stel de minimale inkomende TLS-versie in op 1.3 om ervoor te zorgen dat alleen beveiligde coderingssuites worden gebruikt voor web-apps. Zie Minimale TLS-versie afdwingen voor App Service en Front Door voor meer informatie.

- Azure IoT Edge, IoT Hub en andere PaaS-services: Bevestig dat APPARAAT-SDK's TLS 1.3 ondersteunen of beperken tot TLS 1.2+.

- Azure Application Gateway (v2): Ondersteunt mTLS met behulp van OCP-gevalideerde certificaten voor clientverificatie. Zie Overzicht van TLS in App Service voor meer informatie.

- Versleutel het back-endverkeer van toepassingen tussen virtuele netwerken.

-

Verkeer tussen on-premises en cloud versleutelen:

- Configureer site-naar-site-VPN via ExpressRoute Microsoft-peering.

- Gebruik de IPsec-transportmodus voor persoonlijke ExpressRoute-peering.

- MTLS instellen tussen servers via persoonlijke ExpressRoute-peering.

Niet-vertrouwde of verouderde protocollen blokkeren

- Azure-eindpunten (App Service, Storage, SQL, Event Hubs, enzovoort): Accepteer alleen TLS 1.2+ en dwing 1.3 idealiter af, waardoor verouderde versies worden uitgeschakeld.

- Virtuele machines en netwerkapparaten: Gebruik Azure Policy en Microsoft Defender for Cloud om te scannen op verouderde protocollen (zoals SMBv1 of aangepaste TLS <1.2) en herstel af te dwingen.

- Operationele hygiëne: Verouderde coderingen en protocollen uitschakelen op besturingssysteem- of toepassingsniveau (bijvoorbeeld TLS 1.0/1.1 uitschakelen op Windows Server of SQL Server).

Voorbereiden op Post-Quantum Cryptography (PQC)

Traditionele cryptografische algoritmen met openbare sleutels (zoals RSA en ECC) zijn kwetsbaar voor toekomstige kwantumcomputers. Microsoft heeft kwantumbestendige algoritmen (LMS en ML-DSA, FIPS 204) geïntegreerd in zijn platform, met bredere PQC-ondersteuning die binnenkort volgt. Begin met de overgang naar TLS 1.3 en bereid u voor op PQC-integratie wanneer standaarden zijn voltooid.

3.1 Versleuteling: intern verkeer van gebruiker naar app is versleuteld

Voeg versleuteling toe om ervoor te zorgen dat intern verkeer van gebruikers naar app is versleuteld.

Volg vervolgens deze stappen:

- Dwing HTTPS-communicatie af voor uw internetgerichte webtoepassingen door HTTP-verkeer om te leiden naar HTTPS met behulp van Azure Front Door.

- Verbind externe werknemers/partners met Microsoft Azure met behulp van de Azure VPN Gateway.

- Schakel versleuteling in voor elk punt-naar-site-verkeer in de Azure VPN Gateway-service.

- Krijg veilig toegang tot uw virtuele Azure-machines met versleutelde communicatie via Azure Bastion.

- Verbinding maken met behulp van SSH met een virtuele Linux-machine.

- Maak verbinding met behulp van Remote Desktop Protocol (RDP) met een virtuele Windows-machine.

Aanbeveling

Meer informatie over het implementeren van een end-to-end Zero Trust-strategie voor toepassingen.

3.2 Versleuteling: Al het verkeer

Voltooi ten slotte uw netwerkbeveiliging door ervoor te zorgen dat al het verkeer wordt versleuteld.

Volg vervolgens deze stappen:

- Versleutel het back-endverkeer van toepassingen tussen virtuele netwerken.

- Verkeer tussen on-premises en cloud versleutelen:

- Configureer een site-naar-site-VPN via ExpressRoute Microsoft-peering.

- Configureer de IPsec-transportmodus voor persoonlijke ExpressRoute-peering.

- Configureer mTLS tussen servers in persoonlijke ExpressRoute-peering.

4. Zichtbaarheid van netwerk en detectie van bedreigingen

In een Zero Trust-beveiligingsmodel is het principe 'nooit vertrouwen, altijd verifiëren' niet alleen van toepassing op gebruikers en apparaten, maar ook op netwerkverkeer. Bewaking en logboekregistratie van netwerkactiviteit is essentieel voor het afdwingen van Zero Trust, omdat deze continue zichtbaarheid biedt in de manier waarop resources worden geopend, naleving van beveiligingsbeleid garandeert en snelle detectie van verdacht of niet-geautoriseerd gedrag mogelijk maakt. Hieronder vindt u de belangrijkste elementen die in deze sectie worden behandeld:

- Implementeer NDR (Network Detection & Response) om netwerkverkeer te bewaken en te analyseren.

- Gebruik DPI (Deep Packet Inspection) en AI-gestuurde anomaliedetectie voor realtime opsporing van bedreigingen.

- Onderhoud een gecentraliseerde logboekregistratie en SIEM/SOAR-integratie voor netwerkanalyse.

- Implementeer XDR (Extended Detection and Response) om verkeerspatronen te analyseren, afwijkingen te identificeren en schendingen te voorkomen.

- Integreer AI-gestuurde analyses om snelle reacties op opkomende bedreigingen te verbeteren.

- Verbeter de detectie en reactie op bedreigingen door gebruik te maken van herstel van bron-IP via Global Secure Access.

- Gebruik Global Secure Access logboeken en monitoring.

4.1 Bedreigingsbeveiliging: bedreigingsbeveiliging op basis van machine learning en filteren met contextsignalen

Voor verdere bedreigingsbeveiliging schakelt u Azure DDoS-netwerkbeveiliging in om voortdurend het verkeer van uw door Azure gehoste toepassing te bewaken, op ML gebaseerde frameworks te gebruiken om volumetrische verkeersoverstromen te basislijnen te detecteren en protocolaanvallen te detecteren en automatische oplossingen toe te passen.

Volg vervolgens deze stappen:

- Configureren en beheren Azure DDoS-netwerkbeveiliging.

- Waarschuwingen configureren voor metrische gegevens van DDoS-beveiliging.

- Microsoft Sentinel gebruiken met Azure Web Application Firewall

- Azure Firewall gebruiken met Microsoft Sentinel

4.2 Bedreigingsbeveiliging: cloudeigen filtering en beveiliging voor bekende bedreigingen

Cloudtoepassingen die eindpunten openen voor externe omgevingen, zoals internet of uw on-premises footprint, lopen het risico op aanvallen die afkomstig zijn van die omgevingen. Het is daarom noodzakelijk dat u het verkeer scant op schadelijke payloads of logica.

Deze typen bedreigingen vallen in twee algemene categorieën:

Bekende aanvallen. Bedreigingen die zijn gedetecteerd door uw softwareprovider of de grotere community. In dergelijke gevallen is de aanvalshandtekening beschikbaar en moet u ervoor zorgen dat elke aanvraag wordt gecontroleerd op deze handtekeningen. De sleutel is om snel uw detectie-engine bij te werken met eventuele nieuw geïdentificeerde aanvallen.

Onbekende aanvallen. Deze aanvallen zijn bedreigingen die niet helemaal overeenkomen met een bekende handtekening. Deze typen bedreigingen omvatten zero-day beveiligingsproblemen en ongebruikelijke patronen in aanvraagverkeer. De mogelijkheid om dergelijke aanvallen te detecteren, is afhankelijk van hoe goed uw verdediging weet wat normaal is en wat niet. Uw verdediging moet voortdurend leren en bijwerken, zoals uw bedrijf (en het bijbehorende verkeer) ontwikkelt.

Overweeg deze stappen om te beschermen tegen bekende bedreigingen:

Implementeer Microsoft Entra Internet Access-mogelijkheden, zoals filteren van webinhoud en TLS-inspectie. Zie Meer informatie over Microsoft Entra Internet Access voor alle apps.

Eindpunten beveiligen met behulp van Azure Web Application Firewall (WAF) door:

- De standaardregelset of OWASP top 10-beveiligingsregelset inschakelen om te beschermen tegen bekende aanvallen op de weblaag

- Als u de regelset voor botbeveiliging inschakelt om te voorkomen dat kwaadwillende bots informatie scrapen, referenties opspullen, enzovoort.

- Aangepaste regels toevoegen om te beschermen tegen bedreigingen die specifiek zijn voor uw bedrijf.

U kunt een van de volgende twee opties gebruiken:

Front-endpoints met Azure Firewall voor filtering op basis van bedreigingsinformatie en IDPS op laag 4:

4.3 Bewaking en zichtbaarheid

Traffic Analytics

Network Watcher Traffic Analytics speelt een belangrijke rol in Zero Trust-segmentatie door VNET-stroomlogboeken te analyseren om afwijkend verkeer te detecteren, segmentatiebeleid te valideren en schaduw-IT of onjuist geconfigureerde toegangspaden te ontdekken. Hiermee kunnen beveiligingsteams verkeer tussen segmenten visualiseren en adaptieve besturingselementen afdwingen op basis van realtimetelemetrie.

Logboekanalyse

Uitgebreide detectie en reactie van Microsoft Defender (XDR)

Microsoft Defender Extended Detection and Response (XDR) is een geïntegreerde Enterprise Defense Suite die u voor en na een inbreuk gebruikt. De suite coördineert de detectie, preventie, onderzoek en reactie op basis van eindpunten, identiteiten, e-mail en toepassingen. Gebruik Defender XDR om te beschermen tegen en te reageren op geavanceerde aanvallen.

- Waarschuwingen onderzoeken

- Meer informatie over Zero Trust met Defender XDR

- Meer informatie over Defender XDR voor de Amerikaanse overheid

Microsoft Sentinel

Ontwikkel aangepaste analysequery's en visualiseer verzamelde gegevens met behulp van werkmappen.

- Bedreigingen detecteren met aangepaste analyseregels

- Verzamelde gegevens visualiseren

- Werkmappen gebruiken met globale beveiligde toegang

AI-Enabled netwerktoegang

Microsoft Sentinel

Gebruik Azure Firewall om firewallactiviteiten te visualiseren, bedreigingen te detecteren met AI-onderzoeksmogelijkheden, activiteiten te correleren en reactieacties te automatiseren.

- Azure Firewall met Microsoft Sentinel

Microsoft Entra ID Protection maakt gebruik van machine learning-algoritmen (ML) om gebruikers en aanmeldingsrisico's te detecteren. Gebruik risicovoorwaarden in beleid voor voorwaardelijke toegang voor dynamische toegang op basis van risiconiveau.

- Microsoft Entra ID-beveiliging

- Risicodetectie

- Op risico gebaseerd toegangsbeleid

Globale beveiligde toegang

Door gebruik te maken van Microsoft Entra Global Secure Access-logboeken, kunnen organisaties toegangspogingen bijhouden, gegevensstromen bewaken en afwijkingen in realtime identificeren. Deze gedetailleerde bewaking helpt te valideren dat alleen geautoriseerde identiteiten en apparaten toegang hebben tot gevoelige resources, ondersteuning biedt voor incidentrespons en essentieel bewijs voor controles en onderzoeken. Uitgebreide logboekregistratie van verkeer is daarom een fundamenteel element bij het onderhouden en bewijzen van de effectiviteit van een Zero Trust-architectuur. Naast de verkeerslogboeken zijn er extra logboeken beschikbaar voor aanvullende signalen:

- Global Secure Access-logboeken en monitoring

- Algemene Secure Access-auditlogboeken

- Global Secure Access verrijkte Microsoft 365-logboeken

- Globale Secure Access-verkeerslogboeken

- Netwerkgezondheidslogboeken op afstand

4.4 Automatisering en indeling

Automatisering en indeling zijn essentieel voor het afdwingen van Zero Trust-principes in de netwerkinfrastructuur. Door gebruik te maken van automatische afdwinging, respons en governance, kunnen organisaties veilige en tolerante connectiviteit bereiken.

Azure-netwerken

Azure-netwerkservices, waaronder Azure Firewall, Netwerkbeveiligingsgroepen (NSG's), Virtual WAN en DDoS Protection, kunnen worden geïmplementeerd, beheerd en bewaakt met hulpprogramma's van Infrastructure as Code (IaC), zoals ARM-sjablonen, Bicep, Terraform en Azure Policy.

Belangrijkste mogelijkheden:

- Geautomatiseerde implementatie: Gebruik IaC-pijplijnen om netwerksegmentatie (NSG's, Azure Firewall) en filterbesturingselementen automatisch te implementeren.

- Voortdurende naleving: Met Azure Policy beveiligingsstandaarden handhaven en automatisch corrigeren (bijvoorbeeld openbare IP-adressen blokkeren, versleuteling vereisen).

- DevOps-integratie: Integreer met GitOps/DevOps-werkstromen voor declaratieve, versiebeheerde netwerkconfiguraties.

Voorbeeld: Implementeer automatisch NSG-regels en Azure Firewall-beleid wanneer een nieuw subnet wordt ingericht met Bicep en Azure DevOps.

- Quickstart: Een Azure Firewall en een firewallbeleid maken - Bicep

- Podverkeer beveiligen met netwerkbeleid - Azure Kubernetes Service

Microsoft Entra (Global Secure Access with Identity Governance)

Microsoft Entra Global Secure Access combineert identiteitsbewuste toegang met netwerkbesturingselementen en gaat verder dan verouderde VPN's. Identity Governance breidt dit uit met rechtenautomatisering.

Belangrijkste mogelijkheden:

- Geautomatiseerde onboarding: Onboard apps/services in Private Access of App Proxy met behulp van Microsoft Graph API's en beleidssjablonen.

- Rechtenbeheer: Definieer netwerktoegangspakketten met goedkeuringswerkstromen, vervaldatums en toegangsbeoordelingen.

- Dynamische deprovisioning: Automatisch netwerktoegang verwijderen op basis van rolwijzigingen of levenscyclusgebeurtenissen.

Voorbeeld: Wijs een toegangspakket toe dat persoonlijke toegang verleent aan specifieke apps wanneer een gebruiker lid wordt van een project, met afgedwongen verloop- en toegangsbeoordeling.

Microsoft Sentinel

Microsoft Sentinel biedt playbooks (Logic Apps) voor het automatiseren van detectie en reactie van netwerkrisico's.

Belangrijkste mogelijkheden:

- Geautomatiseerd antwoord: Werk NSG- of Azure Firewall-regels bij om schadelijke IP-adressen/domeinen te blokkeren.

- Resourcequarantaine: Schakel sessies uit of zet resources in quarantaine door voorwaardelijke toegang aan te passen.

- Waarschuwingsverrijking: Netwerkwaarschuwingen correleren met stroomlogboeken, DNS, identiteit en apparaattelemetrie.

Voorbeeld: Sentinel detecteert communicatie met een bekend schadelijk IP-adres; een playbook werkt IP-groepen van Azure Firewall bij en geeft SecOps een waarschuwing.

- Playbookvoorbeeld: schadelijke IP in Azure NSG blokkeren

- Bedreigingsreactie automatiseren met Sentinel-playbooks

Microsoft Defender XDR

Microsoft Defender XDR automatiseert detectie, onderzoek en gecoördineerde reacties op identiteits-, eindpunt- en netwerksignalen.

Belangrijkste mogelijkheden:

- Correlatie: Detecteert zijwaartse beweging of afwijkende netwerkpatronen met behulp van identiteit en apparaatcontext.

- Geautomatiseerde isolatie: Isoleert gecompromitteerde apparaten en activeert afdwingingsacties op verschillende platforms.

- Integratie: Werkt met Sentinel en Entra voor incidentrespons van begin tot eind.

Voorbeeld: Defender voor Eindpunt detecteert C2-verkeer (command-and-control), XDR isoleert het apparaat en activeert een Sentinel-playbook om de bestemming in Azure Firewall te blokkeren.

5. Door beleid gestuurd toegangsbeheer en minimale bevoegdheden

Moderne Zero Trust-netwerken vereisen gedetailleerde, adaptieve besturingselementen voor toegang die minimale bevoegdheden afdwingen en dynamisch reageren op risico's. Door beleid gestuurde toegang zorgt u ervoor dat gebruikers en apparaten alleen de minimale machtigingen krijgen die nodig zijn, voor de kortste tijd die nodig is en alleen onder de juiste voorwaarden.

5.1 Contextbewust toegangsbeleid implementeren

- Gebruik voorwaardelijke toegang van Microsoft Entra om beleidsregels te definiëren op basis van gebruikers-, apparaat-, locatie-, toepassings- en risicosignalen.

- Begin met het plannen van de implementatie van voorwaardelijke toegang om beleid af te stemmen op de vereisten van uw organisatie.

- Implementatie versnellen met sjablonen voor beleid voor voorwaardelijke toegang voor veelvoorkomende scenario's.

5.2 Risicogebaseerde en adaptieve controles afdwingen

- Meervoudige verificatie (MFA) vereisen wanneer er risico's worden gedetecteerd, zoals onbekende aanmeldingen of riskante apparaten.

- Gebruik op aanmeldingsrisico gebaseerde MFA om automatisch om MFA te vragen op basis van realtime risicoanalyse.

- Inzicht in risicodetecties in Microsoft Entra ID Protection om beleidsbeslissingen te informeren en herstel te automatiseren.

5.3 Just-In-Time (JIT) en bevoegde toegang toepassen

- Beheer Just-In-Time (JIT) toegang met PIM (Privileged Identity Management) om alleen verhoogde machtigingen te verlenen wanneer dat nodig is.

- Beveilig persoonlijke toepassingstoegang met PIM en Global Secure Access om de statusbevoegdheden te verminderen en blootstelling te beperken.

5.4 Hybride en toepassingsspecifieke toegang

- Voor hybride omgevingen configureert u toegangsbeleid per app met behulp van Globale Secure Access-toepassingen.

- Schakel veilig extern beheer in met behulp van SSH met Microsoft Entra Private Access voor gedetailleerde, beleidsgestuurde servertoegang.

5.5 Deny-by-default en doorlopende evaluatie

- Pas de standaardprincipes voor weigeren toe op alle netwerklagen, waarbij alleen toegang wordt verleend wanneer dit expliciet door beleid is toegestaan.

- Evalueer continu sessierisico's en dwing beleidswijzigingen in realtime af om de kwetsbaarheid voor aanvallen te minimaliseren.

Gebruik contextbewust beleid op basis van risico's en beleidsregels met minimale bevoegdheden om onbevoegde toegang te beperken en zijwaartse verplaatsing in uw netwerk te beperken.

6. Cloud- en hybride netwerkbeveiliging

Voor het beveiligen van cloud- en hybride omgevingen is een combinatie van moderne, cloudeigen controles en consistente beleidshandhaving op alle platforms vereist. Naarmate organisaties multicloud- en hybride architecturen gebruiken, is het essentieel om Zero Trust-principes uit te breiden buiten traditionele datacenters naar cloudworkloads, SaaS- en PaaS-omgevingen.

6.1 Cloudworkloads beveiligen met microperimeter en cloudeigen firewalls

- Microperimeter: Gebruik microsegmentatie om gedetailleerde beveiligingsgrenzen te maken rond afzonderlijke workloads, toepassingen of services. Dit beperkt laterale verplaatsing en bevat potentiële schendingen binnen geïsoleerde segmenten.

- Cloudeigen firewalls: Implementeer oplossingen zoals Azure Firewall om verkeer tussen cloudworkloads te inspecteren en te beheren, op bedreigingsinformatie gebaseerde filters af te dwingen en toepassings- en netwerkregels op schaal toe te passen.

- Netwerkbeveiligingsgroepen (NSG's): Gebruik netwerkbeveiligingsgroepen (NSG's) en toepassingsbeveiligingsgroepen om verfijnde toegangsbeheer voor resources binnen virtuele netwerken te definiëren en af te dwingen.

- Privé-eindpunten: Gebruik Azure Private Link om de toegang tot PaaS-services via privé-IP-adressen te beperken, zodat verkeer binnen de vertrouwde Microsoft-backbone blijft.

6.2 Identiteitsbewuste proxy's integreren voor SaaS- en PaaS-beveiliging

- Identiteitsbewuste proxy's: Implementeer oplossingen zoals Microsoft Entra Private Access voor brokertoegang tot SaaS- en PaaS-toepassingen. Met deze proxy's wordt verificatie, apparaatnaleving en beleid voor voorwaardelijke toegang afgedwongen voordat toegang wordt verleend. Overweeg Microsoft Entra Internet Access voor identiteitsbewuste internettoegang.

- Cloud Access Security Broker (CASB): Gebruik Microsoft Defender voor Cloud Apps om SaaS-gebruik te detecteren, bewaken en beheren, preventie van gegevensverlies (DLP) af te dwingen en sessiebeheer toe te passen voor cloudtoepassingen.

- Continue sessievalidering: Pas risicogebaseerde, realtime beleidsafdwinging toe voor SaaS- en PaaS-toegang, inclusief adaptieve besturingselementen op basis van gebruikers-, apparaat- en sessiecontext.

6.3 Zorgen voor consistente afdwinging van beveiligingsbeleid in hybride en multicloudomgevingen

- Geïntegreerd beleidsbeheer: Gebruik platforms zoals voorwaardelijke toegang van Microsoft Entra en Azure Policy om consistent beveiligingsbeleid te definiëren en af te dwingen voor on-premises, Azure en andere cloudproviders.

- Hybride connectiviteit: Beveilig hybride verbindingen met behulp van Azure VPN Gateway, ExpressRoute en dwing versleutelings- en toegangsbeheer af voor al het verkeer tussen omgevingen.

- Gecentraliseerde bewaking en reactie: Integreer logboeken en beveiligingsgebeurtenissen uit alle omgevingen in Microsoft Sentinel of uw SIEM/SOAR-platform voor geïntegreerde zichtbaarheid, detectie van bedreigingen en geautomatiseerde reacties.

- Beheer van beveiligingspostuur voor meerdere clouds: Gebruik hulpprogramma's zoals Microsoft Defender voor Cloud om de beveiligingspostuur van resources in Azure en andere cloudproviders te beoordelen, bewaken en verbeteren.

Organisaties die deze strategieën implementeren, kunnen robuuste, end-to-end beveiliging realiseren voor cloud- en hybride netwerken. De aanpak zorgt ervoor dat Zero Trust-principes consistent worden toegepast, ongeacht waar workloads en gegevens zich bevinden.

7. Verouderde netwerkbeveiligingstechnologie stoppen

Zero Trust weigert impliciet vertrouwen in een netwerksegment of apparaat. Verouderde perimetergerichte besturingselementen, zoals platte VPN-tunnels, 'hair-pin'-verkeersinspectie, in code vastgelegde toegangsbeheerlijsten (ACL's) en statische netwerkfirewalls, bieden niet langer de adaptieve, identiteitsbewuste en contextbewuste beveiliging die is vereist voor moderne hybride en cloudeigen omgevingen. Om Zero Trust volledig te realiseren, moeten organisaties deze verouderde technologieën buiten gebruik stellen ten gunste van identiteitsgestuurde, softwaregedefinieerde beveiligingsservices.

7.1 Bereik van uitfasering

Verouderde technologieën die buiten gebruik moeten worden gesteld, zijn onder andere:

- Traditionele VPN's die brede netwerktoegang verlenen op basis van apparaatcertificaten of gedeelde sleutels.

- Starre netwerkfirewalls met statische regelsets en beperkte zichtbaarheid op toepassingsniveau.

- Verouderde webproxy's die geen inline bedreigingsinspectie of sessiebeheer hebben.

- Netwerk-ACL's of op route gebaseerde segmentatie zonder integratie in identiteits- of apparaatstatussignalen.

7.2 Vervangingsprincipes

Gebruik voor elke afgeschafte controle een modern Zero Trust-alternatief dat:

- Dwingt toegang met minimale bevoegdheden af op de toepassings- of workloadlaag met behulp van Zero Trust-netwerktoegang.

- Integreert identiteit en apparaatpostuur (met behulp van Microsoft Entra ID en Microsoft Defender voor Eindpunt) in elke toegangsbeslissing.

- Biedt continue validatie met continue toegangsevaluatie en sessieherwaardering.

- Biedt softwaregedefinieerde zichtbaarheid en controle via SASE-oplossingen (Secure Access Service Edge) en SSE-oplossingen (Security Service Edge), zoals Secure Web Gateway (SWG), Cloud Access Security Broker (CASB), Firewall-as-a-Service (FWaaS) en Netwerkdetectie en -respons (NDR).

7.3 Overgangsstrategie

Inventariseren en prioriteit geven

- Catalogiseer alle verouderde apparaten en VPN-profielen.

- Classificeren op kritiek (openbare apps, partnerconnectiviteit, extern beheer).

Piloteer en valideer

- Zet ZTNA-pilots op met behulp van Microsoft Global Secure Access of Azure VPN Gateway met authenticatie via Microsoft Entra ID voor applicaties met een laag risico.

- Controleer de connectiviteit, prestaties en het afdwingen van beleid.

Gefaseerde afbouw

- Migreer gebruikerscohorten en toepassingsgroepen in golven en houd successtatistieken in de gaten, zoals toegangstijd, helpdesktickets en beveiligingswaarschuwingen.

- Verkeer tegelijkertijd omleiden via uw gekozen SASE- of SSE-stack.

Formele buitengebruikstelling

- Hardwareapparaten buiten gebruik stellen en verouderde VPN-configuraties intrekken.

- Werk netwerkdiagrammen en operationele runbooks bij om afgeschafte technologie te verwijderen.

Producten die in deze handleiding worden behandeld

Virtuele netwerken en subnetten

Netwerkbeveiligingsgroepen en toepassingsbeveiligingsgroepen

Azure Web Application Firewall

Privétoegang van Microsoft Entra

Microsoft Entra-internettoegang

Conclusie

Netwerken beveiligen is centraal in een succesvolle Zero Trust-strategie. Neem voor meer informatie of hulp bij de implementatie contact op met uw customer success-team of lees verder door de andere hoofdstukken van deze handleiding, die alle Zero Trust-pijlers omvat.