RaMP-controlelijst : expliciet vertrouwen valideren voor alle toegangsaanvragen

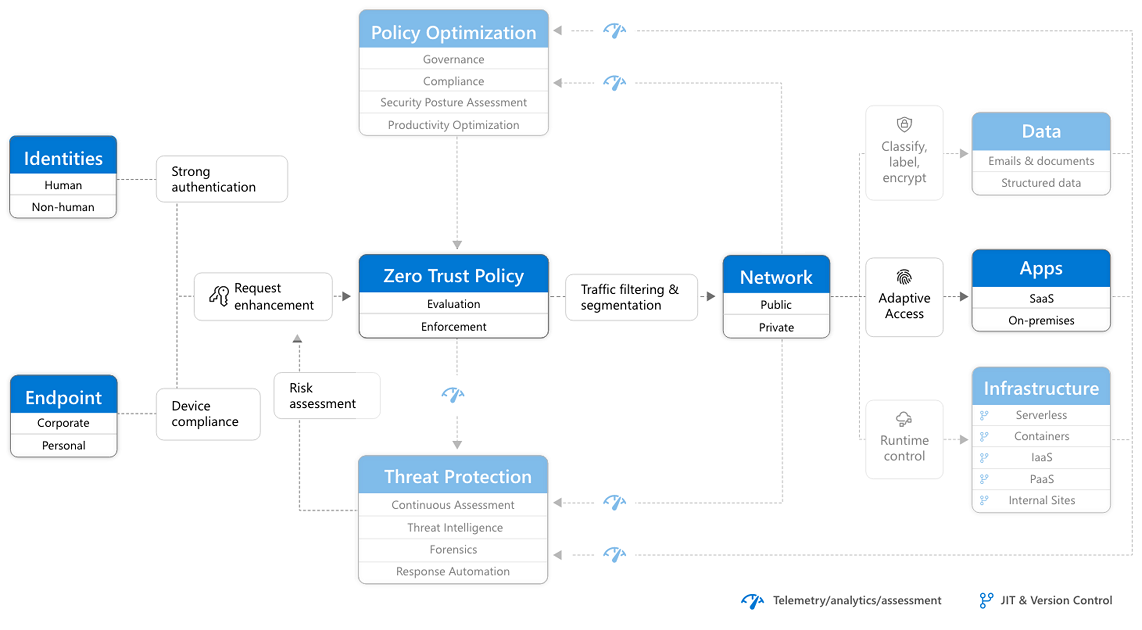

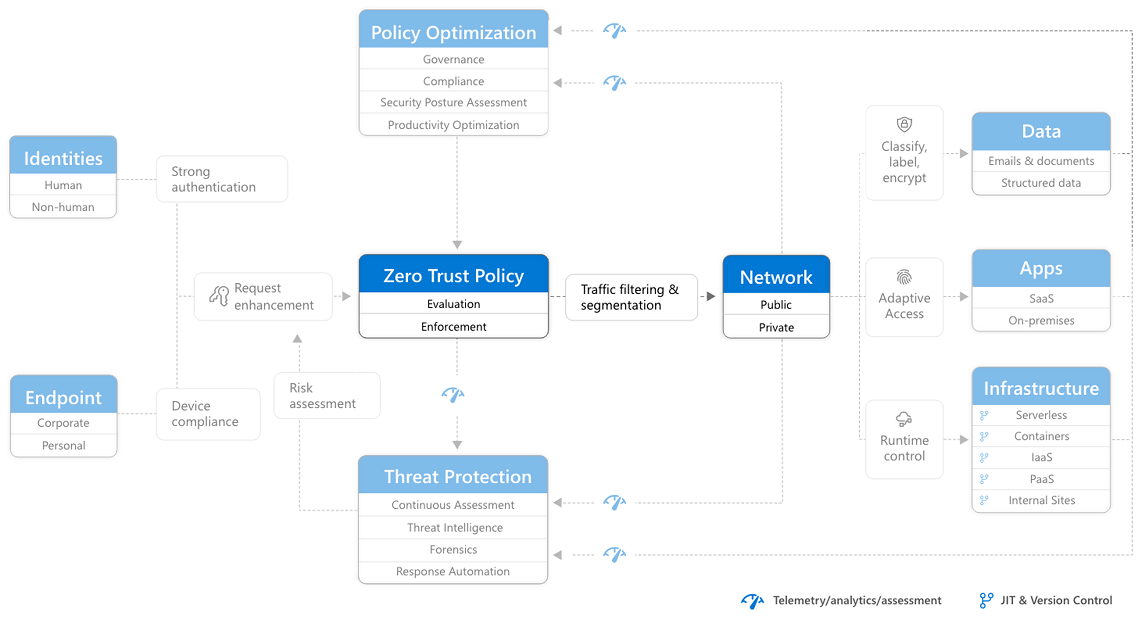

Deze controlelijst voor Snelle moderniseringsplan (RaMP) helpt u bij het opzetten van een beveiligingsperimeter voor cloudtoepassingen en mobiele apparaten die gebruikmaken van identiteit als besturingsvlak en valideert expliciet de vertrouwensrelatie voor gebruikersaccounts en apparaten voordat toegang wordt toegestaan voor zowel openbare als particuliere netwerken.

Om productief te zijn, moeten uw werknemers (gebruikers) het volgende kunnen gebruiken:

- Hun accountreferenties om hun identiteit te verifiëren.

- Hun eindpunt (apparaat), zoals een pc, tablet of telefoon.

- De toepassingen die u hen hebt verstrekt om hun taken uit te voeren.

- Een netwerk waarmee verkeer tussen apparaten en toepassingen stroomt, ongeacht of ze zich on-premises of in de cloud bevinden.

Elk van deze elementen zijn de doelen van aanvallers en moeten worden beveiligd met het centrale principe 'nooit vertrouwen, altijd verifiëren' van Zero Trust.

Deze controlelijst omvat het gebruik van Zero Trust om een vertrouwensrelatie expliciet te valideren voor alle toegangsaanvragen voor:

Nadat u dit werk hebt voltooid, hebt u dit deel van de Zero Trust-architectuur ontwikkeld.

Identiteiten

Verifieer en beveilig elke identiteit met sterke verificatie in uw hele digitale activa met Microsoft Entra ID, een volledige oplossing voor identiteits- en toegangsbeheer met geïntegreerde beveiliging waarmee honderden miljoenen mensen elke maand worden verbonden met hun apps, apparaten en gegevens.

Accountabiliteiten voor programma- en projectlid

In deze tabel wordt de algehele beveiliging van uw gebruikersaccounts beschreven in termen van een hiërarchie voor het beheer van sponsorship-programma's om resultaten te bepalen en te stimuleren.

| Potentiële klant | Eigenaar | Verantwoordelijkheid |

|---|---|---|

| CISO, CIO of Director of Identity Security | Ondersteuning door uitvoerende sponsor | |

| Programmaleider van Identity Security of Identity Architect | Resultaten en samenwerking tussen teams stimuleren | |

| Beveiligingsarchitect | Adviseren over configuratie en standaarden | |

| Identiteitsbeveiliging of een identiteitsarchitect | Configuratiewijzigingen implementeren | |

| Identiteitsbeheerder | Standaarden en beleidsdocumenten bijwerken | |

| Beveiligingsbeheer of identiteitsbeheerder | Controleren om naleving te garanderen | |

| Team voor gebruikersonderwijs | Zorg ervoor dat richtlijnen voor gebruikers beleidsupdates weerspiegelen |

Implementatiedoelstellingen

Voldoen aan deze implementatiedoelstellingen om uw bevoorrechte identiteiten te beschermen met Zero Trust.

| Gereed | Implementatiedoelstelling | Eigenaar | Documentatie |

|---|---|---|---|

| 1. Beveiligde bevoegde toegang implementeren om gebruikersaccounts met beheerdersrechten te beveiligen. | IT-implementeerfunctie | Bevoegde toegang beveiligen voor hybride en cloudimplementaties in Microsoft Entra-id | |

| 2. Implementeer Microsoft Entra Privileged Identity Management (PIM) voor een tijdgebonden just-in-time goedkeuringsproces voor het gebruik van bevoegde gebruikersaccounts. | IT-implementeerfunctie | Een Privileged Identity Management-implementatie plannen |

Voldoen aan deze implementatiedoelstellingen om uw gebruikersidentiteiten te beschermen met Zero Trust.

| Gereed | Implementatiedoelstelling | Eigenaar | Documentatie |

|---|---|---|---|

| 1. Selfservice voor wachtwoordherstel inschakelen (SSPR), waarmee u de mogelijkheden voor het opnieuw instellen van referenties krijgt | IT-implementeerfunctie | Een selfservice voor wachtwoordherstel van Microsoft Entra plannen | |

| 2. Meervoudige verificatie (MFA) inschakelen en de juiste methoden voor MFA selecteren | IT-implementeerfunctie | Een implementatie voor meervoudige verificatie van Microsoft Entra plannen | |

| 3. Schakel gecombineerde gebruikersregistratie in voor uw directory zodat gebruikers zich in één stap kunnen registreren voor SSPR en MFA | IT-implementeerfunctie | Gecombineerde registratie van beveiligingsgegevens inschakelen in Microsoft Entra-id | |

| 4. Configureer een beleid voor voorwaardelijke toegang om MFA-registratie te vereisen. | IT-implementeerfunctie | Procedure: Het registratiebeleid voor meervoudige verificatie van Microsoft Entra configureren | |

| 5. Schakel beleid op basis van gebruikers- en aanmeldingsrisico's in om gebruikerstoegang tot resources te beschermen. | IT-implementeerfunctie | Procedure: Risicobeleid configureren en inschakelen | |

| 6. Bekende zwakke wachtwoorden en hun varianten detecteren en blokkeren en aanvullende zwakke termen blokkeren die specifiek zijn voor uw organisatie. | IT-implementeerfunctie | Ongeldige wachtwoorden elimineren met Microsoft Entra-wachtwoordbeveiliging | |

| 7. Implementeer Microsoft Defender for Identity en controleer en beperk eventuele geopende waarschuwingen (parallel met uw beveiligingsbewerkingen). | Beveiligingsteam | Microsoft Defender for Identity | |

| 8. Implementeer referenties zonder wachtwoord. | IT-implementeerfunctie | Een implementatie van verificatie zonder wachtwoord plannen in Microsoft Entra-id |

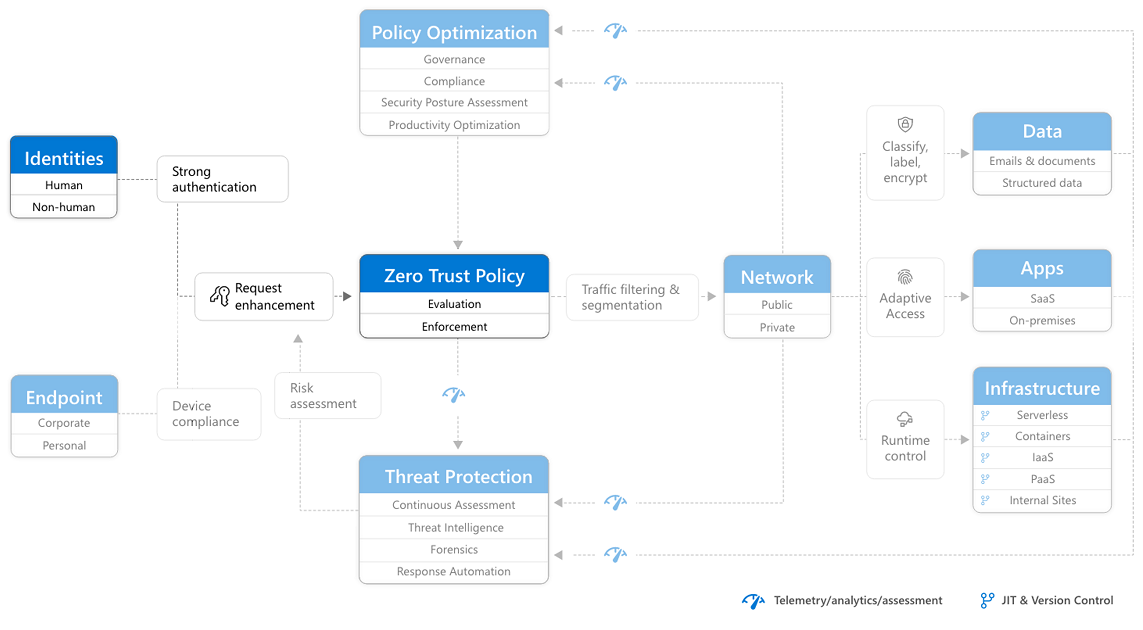

U hebt nu de sectie Identiteiten van de Zero Trust-architectuur ontwikkeld.

Eindpunten

Zorg voor naleving en status voordat u toegang verleent tot uw eindpunten (apparaten) en krijg inzicht in hoe ze toegang hebben tot het netwerk.

Accountabiliteiten voor programma- en projectlid

In deze tabel wordt de algehele beveiliging van uw eindpunten beschreven in termen van een sponsorship-/programmabeheer-/projectbeheerhiërarchie om de resultaten te bepalen en te stimuleren.

| Potentiële klant | Eigenaar | Verantwoordelijkheid |

|---|---|---|

| CISO, CIO of Director of Identity Security | Ondersteuning door uitvoerende sponsor | |

| Programmaleider van Identity Security of een identiteitsarchitect | Resultaten en samenwerking tussen teams stimuleren | |

| Beveiligingsarchitect | Adviseren over configuratie en standaarden | |

| Identiteitsbeveiliging of infrastructuurbeveiligingsarchitect | Configuratiewijzigingen implementeren | |

| MDM-beheerder (Mobile Device Management) | Standaarden en beleidsdocumenten bijwerken | |

| Beveiligingsbeheer of MDM-beheerder | Controleren om naleving te garanderen | |

| Team voor gebruikersonderwijs | Zorg ervoor dat richtlijnen voor gebruikers beleidsupdates weerspiegelen |

Implementatiedoelstellingen

Voldoen aan deze implementatiedoelstellingen om uw eindpunten (apparaten) te beveiligen met Zero Trust.

| Gereed | Implementatiedoelstelling | Eigenaar | Documentatie |

|---|---|---|---|

| 1. Registreer apparaten bij Microsoft Entra ID. | MDM-beheerder | Apparaat-id's | |

| 2. Apparaten inschrijven en configuratieprofielen maken. | MDM-beheerder | Overzicht van apparaatbeheer | |

| 3. Verbind Defender voor Eindpunt met Intune (parallel met uw beveiligingsbewerkingen). | Identiteitsbeveiligingsbeheerder | Microsoft Defender voor Eindpunt configureren in Intune | |

| 4. Controleer de apparaatnaleving en het risico voor voorwaardelijke toegang. | Identiteitsbeveiligingsbeheerder | Beleidsregels voor compliance gebruiken om regels in te stellen voor apparaten die u beheert met Intune | |

| 5. Implementeer een Microsoft Purview-oplossing voor gegevensbeveiliging en integreer met beleid voor voorwaardelijke toegang. | Identiteitsbeveiligingsbeheerder | Vertrouwelijkheidslabels gebruiken om inhoud te beveiligen |

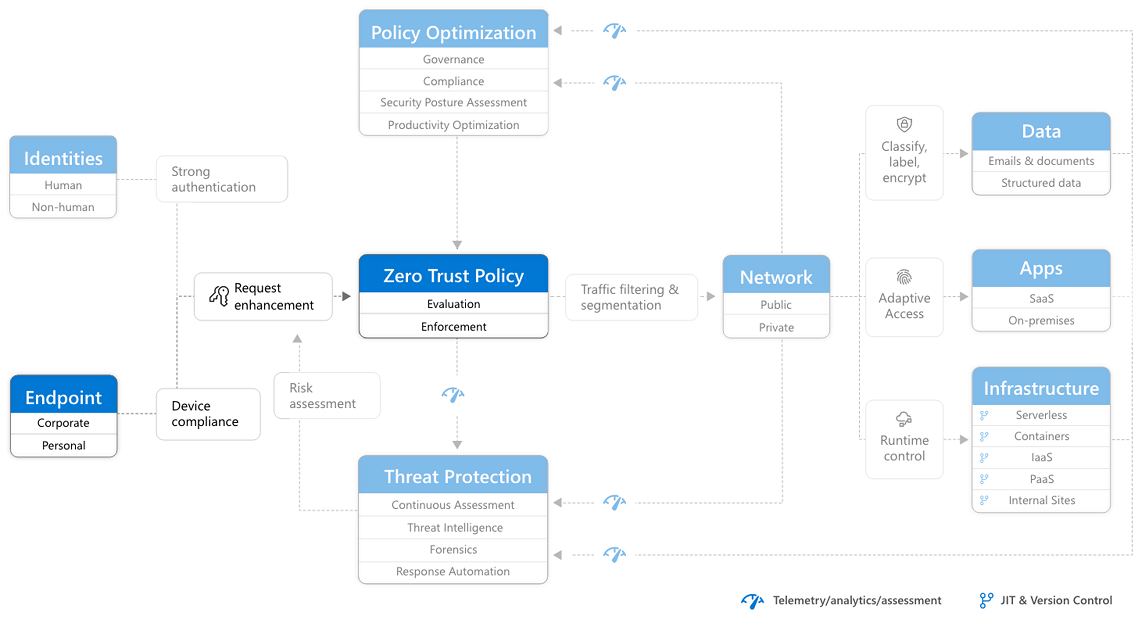

U hebt nu de sectie Eindpunten van de Zero Trust-architectuur ontwikkeld.

Apps

Omdat apps worden gebruikt door kwaadwillende gebruikers om uw organisatie te infiltreren, moet u ervoor zorgen dat uw apps gebruikmaken van services, zoals Microsoft Entra ID en Intune, die Zero Trust-beveiliging bieden of worden beschermd tegen aanvallen.

Accountabiliteiten voor programma- en projectlid

In deze tabel wordt een Zero Trust-implementatie voor apps beschreven in termen van een sponsorship-/programmabeheer-/projectbeheerhiërarchie om resultaten te bepalen en te stimuleren.

| Potentiële klant | Eigenaar | Verantwoordelijkheid |

|---|---|---|

| CISO, CIO of Director of Application Security | Ondersteuning door uitvoerende sponsor | |

| Programmaleider van Apps Management | Resultaten en samenwerking tussen teams stimuleren | |

| Identiteitsarchitect | Advies geven over Microsoft Entra-configuratie voor apps Verificatiestandaarden voor on-premises apps bijwerken |

|

| Ontwikkelaarsarchitect | Adviseren over configuratie en standaarden voor interne on-premises en cloud-apps | |

| Netwerkarchitect | VPN-configuratiewijzigingen implementeren | |

| Cloudnetwerkarchitect | Microsoft Entra-toepassingsproxy implementeren | |

| Beveiligingsgovernance | Controleren om naleving te garanderen |

Implementatiedoelstellingen

Voldoen aan deze implementatiedoelstellingen om Zero Trust-beveiliging te garanderen voor uw Microsoft-cloud-apps, SaaS-apps van derden, aangepaste PaaS-apps en on-premises apps.

| Gereed | Type app- of app-gebruik | Implementatiedoelstellingen | Eigenaar | Documentatie |

|---|---|---|---|---|

| SaaS-apps van derden en aangepaste PaaS-apps die zijn geregistreerd bij Microsoft Entra ID | Microsoft Entra-app-registratie maakt gebruik van Microsoft Entra-verificatie, certificering en app-toestemmingsbeleid. Gebruik beleid voor voorwaardelijke toegang van Microsoft Entra en Intune MAM- en App-beleid (Application Protection Policies) om app-gebruik toe te staan. |

Identiteitsarchitect | Toepassingsbeheer in Microsoft Entra-id | |

| Cloud-apps die zijn ingeschakeld voor OAuth en zijn geregistreerd in Microsoft Entra ID, Google en Salesforce | Gebruik app-governance in Microsoft Defender voor Cloud Apps voor zichtbaarheid van app-gedrag, governance met beleid afdwingen en detectie en herstel van op apps gebaseerde aanvallen. | Security Engineer | Overzicht | |

| SaaS-apps van derden en aangepaste PaaS-apps die niet zijn geregistreerd bij Microsoft Entra ID | Registreer ze bij Microsoft Entra ID voor verificatie, certificering en app-toestemmingsbeleid. Gebruik beleid voor voorwaardelijke toegang van Microsoft Entra en Intune MAM- en APP-beleid. |

Apps-architect | Al uw apps integreren met Microsoft Entra ID | |

| On-premises gebruikers die toegang hebben tot on-premises toepassingen, waaronder toepassingen die worden uitgevoerd op zowel on-premises als IaaS-servers | Zorg ervoor dat uw apps moderne verificatieprotocollen ondersteunen, zoals OAuth/OIDC en SAML. Neem contact op met de leverancier van uw toepassing voor updates om gebruikersaanmelding te beveiligen. | Identiteitsarchitect | Raadpleeg de documentatie van uw leverancier | |

| Externe gebruikers die toegang hebben tot on-premises toepassingen via een VPN-verbinding | Uw VPN-apparaat zo configureren dat microsoft Entra-id wordt gebruikt als id-provider | Netwerkarchitect | Raadpleeg de documentatie van uw leverancier | |

| Externe gebruikers die toegang hebben tot on-premises webtoepassingen via een VPN-verbinding | Publiceer de toepassingen via de Microsoft Entra-toepassingsproxy. Externe gebruikers hoeven alleen toegang te krijgen tot de afzonderlijke gepubliceerde toepassing, die wordt doorgestuurd naar de on-premises webserver via een toepassingsproxyconnector. Verbindingen profiteren van sterke Microsoft Entra-verificatie en beperkt gebruikers en hun apparaten tot toegang tot één toepassing tegelijk. Het bereik van een typisch VPN voor externe toegang is daarentegen alle locaties, protocollen en poorten van het hele on-premises netwerk. |

Cloudnetwerkarchitect | Externe toegang tot on-premises toepassingen via een Microsoft Entra-toepassingsproxy |

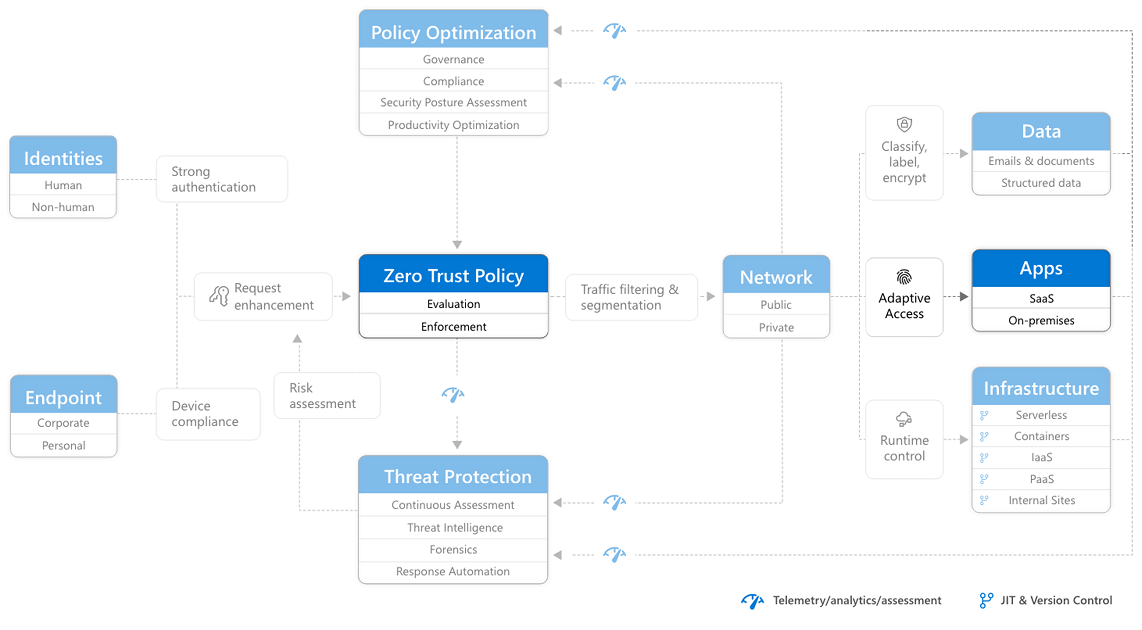

Nadat u deze implementatiedoelstellingen hebt voltooid, hebt u de sectie Apps van de Zero Trust-architectuur ontwikkeld.

Netwerk

Bij het Zero Trust-model wordt ervan uitgegaan dat elke aanvraag wordt geschonden en gecontroleerd alsof deze afkomstig is van een niet-gecontroleerd netwerk. Hoewel dit gebruikelijk is voor openbare netwerken, is dit ook van toepassing op de interne netwerken van uw organisatie die doorgaans worden gefirewalld via het openbare internet.

Om te voldoen aan Zero Trust, moet uw organisatie beveiligingsproblemen in zowel openbare als particuliere netwerken aanpakken, zowel on-premises als in de cloud, en ervoor zorgen dat u expliciet verifieert, toegang tot minimale bevoegdheden gebruikt en uitgaat van inbreuk. Apparaten, gebruikers en apps worden niet inherent vertrouwd omdat ze zich in uw privénetwerken bevinden.

Accountabiliteiten voor programma- en projectlid

In deze tabel wordt een Zero Trust-implementatie voor openbare en particuliere netwerken beschreven in termen van een sponsorship-/programmabeheer-/projectbeheerhiërarchie om resultaten te bepalen en te stimuleren.

| Potentiële klant | Eigenaar | Verantwoordelijkheid |

|---|---|---|

| CISO, CIO of Directeur netwerkbeveiliging | Ondersteuning door uitvoerende sponsor | |

| Programmaleider van netwerkleiderschap | Resultaten en samenwerking tussen teams stimuleren | |

| Beveiligingsarchitect | Adviseren over de configuratie en standaarden van het versleutelings- en toegangsbeleid | |

| Netwerkarchitect | Adviseren over verkeersfilters en wijzigingen in de netwerkarchitectuur | |

| Netwerktechnici | Configuratiewijzigingen voor ontwerpsegmentatie | |

| Netwerk implementeerfuncties | Configuratiedocumenten voor netwerkapparatuur wijzigen en configuratiedocumenten bijwerken | |

| Netwerkbeheer | Controleren om naleving te garanderen |

Implementatiedoelstellingen

Voldoen aan deze implementatiedoelstellingen om Zero Trust-beveiliging te garanderen voor uw openbare en privénetwerken, voor zowel on-premises als cloudverkeer. Deze doelstellingen kunnen parallel worden bereikt.

| Gereed | Implementatiedoelstelling | Eigenaar | Documentatie |

|---|---|---|---|

| Versleuteling vereisen voor alle verkeersverbindingen, inclusief tussen IaaS-onderdelen en tussen on-premises gebruikers en apps. | Beveiligingsarchitect | Azure IaaS-onderdelen IPsec voor on-premises Windows-apparaten |

|

| Beperk de toegang tot kritieke gegevens en toepassingen op basis van beleid (gebruikers- of apparaatidentiteit) of verkeerfiltering. | Beveiligingsarchitect of netwerkarchitect | Toegangsbeleid voor app-beheer voor Defender voor Cloud-apps voor voorwaardelijke toegang Windows Firewall voor Windows-apparaten |

|

| Implementeer on-premises netwerksegmentatie met inkomend en uitgaand verkeer met microperimeter en microsegmentatie. | Netwerkarchitect of netwerktechnicus | Raadpleeg de documentatie voor uw on-premises netwerk- en edge-apparaten. | |

| Gebruik realtime bedreigingsdetectie voor on-premises verkeer. | SecOps-analisten | Windows-bedreigingsbeveiliging Microsoft Defender voor Eindpunt |

|

| Implementeer cloudnetwerksegmentatie met inkomend en uitgaand verkeer met microperimeter en microsegmentatie. | Netwerkarchitect of netwerktechnicus | Aanbevelingen voor netwerken en connectiviteit | |

| Realtime bedreigingsdetectie gebruiken voor cloudverkeer. | Netwerkarchitect of netwerktechnicus | Filteren op basis van bedreigingsinformatie van Azure Firewall Azure Firewall Premium-systeem voor inbraakdetectie en -preventie (IDPS) |

Nadat u deze implementatiedoelstellingen hebt voltooid, hebt u de sectie Netwerk van de Zero Trust-architectuur ontwikkeld.

Volgende stap

Ga door met het initiatief voor gebruikerstoegang en productiviteit met gegevens, naleving en governance.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor