Power BI-implementatieplanning: beveiligingsplanning op tenantniveau

Notitie

Dit artikel maakt deel uit van de reeks artikelen over de implementatieplanning van Power BI. Deze reeks richt zich voornamelijk op de Power BI-workload in Microsoft Fabric. Zie de planning van de Power BI-implementatie voor een inleiding tot de reeks.

Dit artikel over beveiligingsplanning op tenantniveau is voornamelijk gericht op:

- Power BI-beheerders: de beheerders die verantwoordelijk zijn voor het toezicht op Power BI in de organisatie.

- Center of Excellence, IT en BI-team: de teams die ook verantwoordelijk zijn voor het toezicht op Power BI. Mogelijk moeten ze samenwerken met Power BI-beheerders, informatiebeveiligingsteams en andere relevante teams.

Dit artikel kan ook relevant zijn voor selfservice power BI-makers die inhoud in werkruimten maken, publiceren en beheren.

De reeks artikelen is bedoeld om de inhoud in het technische document over Power BI-beveiliging uit te breiden. Hoewel het technische document over Power BI-beveiliging zich richt op belangrijke technische onderwerpen, zoals verificatie, gegevenslocatie en netwerkisolatie, is het primaire doel van de reeks u overwegingen en beslissingen te bieden om u te helpen bij het plannen van beveiliging en privacy.

Omdat Power BI-inhoud op verschillende manieren kan worden gebruikt en beveiligd, worden er veel tactische beslissingen genomen door makers van inhoud. Er zijn echter ook enkele strategische planningsbeslissingen die op tenantniveau moeten worden genomen. Deze strategische planningsbeslissingen zijn de focus voor dit artikel.

We raden u aan om de beveiligingsbeslissingen op tenantniveau zo vroeg mogelijk te nemen, omdat ze van invloed zijn op alles anders. Het is ook eenvoudiger om andere beveiligingsbeslissingen te nemen zodra u duidelijkheid hebt over uw algemene beveiligingsdoelstellingen en -doelstellingen.

Power BI-beheer

De Power BI-beheerder is een rol met hoge bevoegdheden die veel controle heeft over Power BI. We raden u aan zorgvuldig na te gaan wie aan deze rol is toegewezen, omdat een Power BI-beheerder veel functies op hoog niveau kan uitvoeren, waaronder:

- Beheer van tenantinstellingen: Beheer beheerders kunnen de tenantinstellingen beheren in de beheerportal. Ze kunnen instellingen in- of uitschakelen en specifieke gebruikers of groepen binnen instellingen toestaan of weigeren. Het is belangrijk om te begrijpen dat uw tenantinstellingen een aanzienlijke invloed hebben op de gebruikerservaring.

- Werkruimterolbeheer: Beheer istrators kunnen werkruimterollen bijwerken in de beheerportal. Ze kunnen de beveiliging van werkruimten mogelijk bijwerken om toegang te krijgen tot gegevens of andere gebruikers rechten verlenen om toegang te krijgen tot gegevens in de Power BI-service.

- Toegang tot persoonlijke werkruimten: Beheer istrators hebben toegang tot inhoud en kunnen de persoonlijke werkruimte van elke gebruiker beheren.

- Toegang tot tenantmetagegevens: Beheer beheerders hebben toegang tot tenantbrede metagegevens, waaronder de Power BI-activiteitenlogboeken en activiteitengebeurtenissen die zijn opgehaald door de Power BI-beheerders-API's.

Tip

Als best practice moet u tussen twee en vier gebruikers toewijzen aan de rol Fabric-beheerder. Op die manier kunt u het risico verminderen terwijl u ervoor zorgt dat er voldoende dekking en crosstraining is.

Een Power BI-beheerder behoort tot ten minste één van deze ingebouwde rollen:

- Power BI-beheerder (Microsoft 365)

- Power Platform-beheerder (Microsoft 365)

- Globale beheerder (Microsoft Entra-id, voorheen bekend als Azure Active Directory)

Notitie

Hoewel een Power Platform-beheerder de Power BI-service kan beheren, is de inverse niet waar. Iemand die is toegewezen aan de rol Fabric-beheerder, kan geen andere toepassingen beheren in Power Platform.

Controlelijst : bij het plannen van wie een Power BI-beheerder wordt, zijn belangrijke beslissingen en acties:

- Bepaal wie momenteel de beheerdersrol heeft toegewezen: controleer wie er is toegewezen aan een van de Power BI-beheerrollen: Infrastructuurbeheerder, Power Platform-beheerder en globale beheerder.

- Bepaal wie de Power BI-service moet beheren: als er te veel Power BI-beheerders zijn, maakt u een plan om het totale aantal te verminderen. Als er gebruikers zijn toegewezen als Power BI-beheerders die niet geschikt zijn voor een dergelijke rol met hoge bevoegdheden, maakt u een plan om het probleem op te lossen.

- Rollen en verantwoordelijkheden verduidelijken: voor elke Power BI-beheerder moet u ervoor zorgen dat hun verantwoordelijkheden duidelijk zijn. Controleer of de juiste crosstraining is opgetreden.

Beveiligings- en privacystrategieën

U moet enkele beslissingen op tenantniveau nemen die betrekking hebben op beveiliging en privacy. De tactieken die worden genomen en de beslissingen die u neemt, zijn afhankelijk van:

- Uw gegevenscultuur. Het doel is om een gegevenscultuur aan te moedigen die begrijpt dat beveiliging en bescherming van gegevens de verantwoordelijkheid van iedereen is.

- Uw strategieën voor eigendom en beheer van inhoud. Het niveau van gecentraliseerd en gedecentraliseerd inhoudsbeheer is aanzienlijk van invloed op de manier waarop beveiliging wordt afgehandeld.

- Uw strategieën voor contentleveringsbereik . Het aantal personen dat inhoud weergeeft, heeft invloed op de manier waarop de beveiliging moet worden verwerkt voor de inhoud.

- Uw vereisten om te voldoen aan wereldwijde, nationale/regionale en branchevoorschriften.

Hier volgen enkele voorbeelden van beveiligingsstrategieën op hoog niveau. U kunt ervoor kiezen om beslissingen te nemen die van invloed zijn op de hele organisatie.

- Vereisten voor beveiliging op rijniveau: u kunt beveiliging op rijniveau (RLS) gebruiken om de toegang tot gegevens voor specifieke gebruikers te beperken. Dat betekent dat verschillende gebruikers verschillende gegevens zien wanneer ze hetzelfde rapport openen. Een semantisch Power BI-model (voorheen een gegevensset genoemd) of een gegevensbron (wanneer u eenmalige aanmelding gebruikt) kan beveiliging op rijniveau afdwingen. Zie voor meer informatie de sectie Gegevensbeveiliging afdwingen op basis van consumentenidentiteit in het artikel Over de planning van consumentenbeveiliging.

- Gegevensdetectie: bepaal in welke mate gegevensdetectie moet worden aangemoedigd in Power BI. Detectie is van invloed op wie semantische modellen of datamarts kan vinden in de data hub en of auteurs van inhoud toegang tot deze items mogen aanvragen (met behulp van de werkstroom Toegang aanvragen). Zie het aanpasbare scenario voor bi-gebruik van selfservice voor beheerde selfservice voor meer informatie.

- Gegevens die mogen worden opgeslagen in Power BI: bepaal of er bepaalde typen gegevens zijn die niet mogen worden opgeslagen in Power BI. U kunt bijvoorbeeld opgeven dat bepaalde typen gevoelige informatie, zoals bankrekeningnummers of burgerservicenummers, niet mogen worden opgeslagen in een semantisch model. Zie het artikel Informatiebescherming en preventie van gegevensverlies voor meer informatie.

- Binnenkomende privénetwerken: bepaal of er vereisten zijn voor netwerkisolatie met behulp van privé-eindpunten voor toegang tot Power BI. Wanneer u Azure Private Link gebruikt, wordt gegevensverkeer verzonden met behulp van de backbone van het Microsoft-privénetwerk in plaats van via internet te gaan.

- Uitgaande privénetwerken: bepaal of er meer beveiliging is vereist bij het maken van verbinding met gegevensbronnen. De gegevensgateway van het virtuele netwerk (VNet) maakt beveiligde uitgaande connectiviteit van Power BI naar gegevensbronnen binnen een VNet mogelijk. U kunt een Azure VNet-gegevensgateway gebruiken wanneer inhoud wordt opgeslagen in een Premium-werkruimte.

Belangrijk

Wanneer u netwerkisolatie overweegt, moet u samenwerken met uw IT-infrastructuur en netwerkteams voordat u een van de Instellingen van de Power BI-tenant wijzigt. Azure Private Link biedt verbeterde binnenkomende beveiliging via privé-eindpunten, terwijl een Azure VNet-gateway een verbeterde uitgaande beveiliging mogelijk maakt bij het maken van verbinding met gegevensbronnen. Azure VNet-gateway wordt door Microsoft beheerd in plaats van door de klant beheerd, dus elimineert het de overhead van het installeren en bewaken van on-premises gateways.

Sommige beslissingen op organisatieniveau leiden tot stevig governancebeleid, met name wanneer ze betrekking hebben op naleving. Andere beslissingen op organisatieniveau kunnen leiden tot richtlijnen die u kunt bieden aan makers van inhoud die verantwoordelijk zijn voor het beheren en beveiligen van hun eigen inhoud. De resulterende beleidsregels en richtlijnen moeten worden opgenomen in uw gecentraliseerde portal, trainingsmateriaal en communicatieplan.

Tip

Zie de andere artikelen in deze reeks voor aanvullende suggesties die betrekking hebben op beveiligingsplanning voor rapportgebruikers en makers van inhoud.

Controlelijst : bij het plannen van uw beveiligingsstrategieën op hoog niveau zijn belangrijke beslissingen en acties:

- Identificeer wettelijke vereisten met betrekking tot beveiliging: onderzoek en documenteer elke vereiste, inclusief hoe u naleving garandeert.

- Beveiligingsstrategieën op hoog niveau identificeren: bepaal welke beveiligingsvereisten belangrijk genoeg zijn dat ze moeten worden opgenomen in een governancebeleid.

- Samenwerken met andere beheerders: neem contact op met de relevante systeembeheerder(s) om te bespreken hoe aan de beveiligingsvereisten en welke technische vereisten moet worden voldaan. Plan voor het uitvoeren van een technisch bewijs van concept.

- Instellingen voor Power BI-tenants bijwerken: stel elke relevante Instelling van de Power BI-tenant in. Regelmatig follow-upbeoordelingen plannen.

- Gebruikersrichtlijnen maken en publiceren: documentatie maken voor de beveiligingsstrategieën op hoog niveau. Neem details op over het proces en hoe een gebruiker een uitzondering van het standaardproces kan aanvragen. Maak deze informatie beschikbaar in uw gecentraliseerde portal en trainingsmateriaal.

- Trainingsmateriaal bijwerken: Bepaal voor de beveiligingsstrategieën op hoog niveau welke vereisten of richtlijnen u moet opnemen in trainingsmateriaal voor gebruikers.

Integratie met Microsoft Entra-id

Power BI-beveiliging is gebaseerd op de basis van een Microsoft Entra-tenant . De volgende Microsoft Entra-concepten zijn relevant voor de beveiliging van een Power BI-tenant.

- Gebruikerstoegang: Toegang tot de Power BI-service vereist een gebruikersaccount (naast een Power BI-licentie: Gratis, Power BI Pro of Premium per gebruiker - PPU). U kunt zowel interne gebruikers als gastgebruikers toevoegen aan Microsoft Entra ID, of ze kunnen worden gesynchroniseerd met een on-premises Active Directory (AD). Zie Strategie voor externe gebruikers voor meer informatie over gastgebruikers.

- Beveiligingsgroepen: Microsoft Entra-beveiligingsgroepen zijn vereist bij het beschikbaar maken van bepaalde functies in de Instellingen van de Power BI-tenant. Mogelijk hebt u groepen nodig om inhoud van de Power BI-werkruimte effectief te beveiligen of om inhoud te distribueren. Zie Strategie voor het gebruik van groepen voor meer informatie.

- Beleid voor voorwaardelijke toegang: u kunt voorwaardelijke toegang instellen voor de Power BI-service en de mobiele Power BI-app. Voorwaardelijke toegang van Microsoft Entra kan verificatie in verschillende situaties beperken. U kunt bijvoorbeeld beleidsregels afdwingen die:

- Meervoudige verificatie vereisen voor sommige of alle gebruikers.

- Alleen apparaten toestaan die voldoen aan het organisatiebeleid.

- Connectiviteit vanaf een specifiek netwerk of IP-bereik toestaan.

- Blokkeer de connectiviteit vanaf een computer die niet aan een domein is toegevoegd.

- Connectiviteit blokkeren voor een riskante aanmelding.

- Sta alleen bepaalde typen apparaten toe om verbinding te maken.

- Voorwaardelijke toegang tot Power BI toestaan of weigeren voor specifieke gebruikers.

- Service-principals: mogelijk moet u een Microsoft Entra-app-registratie maken om een service-principal in te richten. Verificatie van service-principals wordt aanbevolen wanneer een Power BI-beheerder onbeheerde, geplande scripts wil uitvoeren die gegevens extraheren met behulp van de Power BI-beheer-API's. Service-principals zijn ook handig bij het insluiten van Power BI-inhoud in een aangepaste toepassing.

- Realtime beleid: u kunt ervoor kiezen om realtime sessiebeheer of toegangsbeheerbeleid in te stellen, waarbij zowel Microsoft Entra-id als Microsoft Defender voor Cloud-apps zijn betrokken. U kunt bijvoorbeeld het downloaden van een rapport in de Power BI-service verbieden wanneer het een specifiek vertrouwelijkheidslabel heeft. Zie de artikelen over informatiebescherming en preventie van gegevensverlies voor meer informatie.

Het kan lastig zijn om het juiste evenwicht te vinden tussen onbeperkte toegang en te beperkte toegang (waardoor gebruikers gefrustreerd worden). De beste strategie is om samen te werken met uw Microsoft Entra-beheerder om te begrijpen wat er momenteel is ingesteld. Probeer responsief te blijven op de behoeften van het bedrijf terwijl u rekening houdt met de benodigde beperkingen.

Tip

Veel organisaties hebben een on-premises Active Directory-omgeving (AD) die ze synchroniseren met Microsoft Entra ID in de cloud. Deze installatie wordt een hybride identiteitsoplossing genoemd, die buiten het bereik van dit artikel valt. Het belangrijkste concept om te begrijpen is dat gebruikers, groepen en service-principals moeten bestaan in Microsoft Entra ID voor cloudservices zoals Power BI. Een hybride identiteitsoplossing werkt voor Power BI. Het is raadzaam om met uw Microsoft Entra-beheerders te praten over de beste oplossing voor uw organisatie.

Controlelijst : bij het identificeren van behoeften voor Microsoft Entra-integratie zijn belangrijke beslissingen en acties:

- Werk samen met Microsoft Entra-beheerders: werk samen met uw Microsoft Entra-beheerders om erachter te komen wat er al bestaande Microsoft Entra-beleidsregels zijn. Bepaal of er beleidsregels (actueel of gepland) zijn die van invloed zijn op de gebruikerservaring in de Power BI-service en/of in de mobiele Power BI-toepassingen.

- Bepaal wanneer gebruikerstoegang versus service-principal moeten worden gebruikt: Bepaal voor geautomatiseerde bewerkingen wanneer een service-principal moet worden gebruikt in plaats van gebruikerstoegang.

- Gebruikersrichtlijnen maken of bijwerken: bepaal of er beveiligingsonderwerpen zijn die u moet documenteren voor de Power BI-gebruikerscommunity. Op die manier weten ze wat ze kunnen verwachten voor het gebruik van groepen en beleid voor voorwaardelijke toegang.

Strategie voor externe gebruikers

Power BI ondersteunt Microsoft Entra Business-to-Business (B2B). Externe gebruikers, bijvoorbeeld van een klant of partnerbedrijf, kunnen worden uitgenodigd als gastgebruikers in Microsoft Entra ID voor samenwerkingsdoeleinden. Externe gebruikers kunnen werken met Power BI en veel andere Azure- en Microsoft 365-services.

Belangrijk

Het technische document microsoft Entra B2B is de beste resource voor het leren over strategieën voor het afhandelen van externe gebruikers. Dit artikel is beperkt tot het beschrijven van de belangrijkste overwegingen die relevant zijn voor de planning.

Er zijn voordelen wanneer een externe gebruiker afkomstig is van een andere organisatie waarop ook Microsoft Entra-id is ingesteld.

- De thuistenant beheert de referenties: de thuistenant van de gebruiker blijft controle over hun identiteit en beheer van referenties. U hoeft identiteiten niet te synchroniseren.

- De thuistenant beheert de status van de gebruiker: wanneer een gebruiker die organisatie verlaat en het account wordt verwijderd of uitgeschakeld, heeft de gebruiker geen toegang meer tot uw Power BI-inhoud. Het is een belangrijk voordeel omdat u misschien niet weet wanneer iemand zijn organisatie heeft verlaten.

- Flexibiliteit voor gebruikerslicenties: er zijn rendabele licentieopties. Een externe gebruiker heeft mogelijk al een Power BI Pro- of PPU-licentie. In dat geval hoeft u er geen aan toe te wijzen. Het is ook mogelijk om ze toegang te verlenen tot inhoud in een Premium-capaciteit of Fabric F64 of een werkruimte met een grotere capaciteit door een Fabric-licentie (gratis) aan hen toe te wijzen.

Belangrijk

Soms verwijst dit artikel naar Power BI Premium of de capaciteitsabonnementen (P-SKU's). Houd er rekening mee dat Microsoft momenteel aankoopopties consolideert en de Power BI Premium-SKU's per capaciteit buiten gebruik stelt. Nieuwe en bestaande klanten moeten overwegen om in plaats daarvan F-SKU's (Fabric-capaciteitsabonnementen) aan te schaffen.

Zie Belangrijke update voor Power BI Premium-licenties en veelgestelde vragen over Power BI Premium voor meer informatie.

Sleutelinstellingen

Er zijn twee aspecten voor het inschakelen en beheren van de werking van externe gebruikerstoegang:

- Microsoft Entra-instellingen die worden beheerd door een Microsoft Entra-beheerder. Deze Microsoft Entra-instellingen zijn een vereiste.

- Power BI-tenantinstellingen die worden beheerd door een Power BI-beheerder in de beheerportal. Deze instellingen bepalen de gebruikerservaring in de Power BI-service.

Proces voor gastuitnodiging

Er zijn twee manieren om gastgebruikers uit te nodigen voor uw tenant.

- Geplande uitnodigingen: u kunt externe gebruikers vooraf instellen in Microsoft Entra ID. Op die manier is het gastaccount klaar wanneer een Power BI-gebruiker dit moet gebruiken voor het toewijzen van machtigingen (bijvoorbeeld app-machtigingen). Hoewel er vooraf enige planning is vereist, is dit het meest consistente proces, omdat alle beveiligingsmogelijkheden van Power BI worden ondersteund. Een beheerder kan PowerShell gebruiken om een groot aantal externe gebruikers efficiënt toe te voegen.

- Ad-hocuitnodigingen: Een gastaccount kan automatisch worden gegenereerd in Microsoft Entra-id op het moment dat een Power BI-gebruiker inhoud deelt of distribueert naar een externe gebruiker (die nog niet eerder is ingesteld). Deze aanpak is handig wanneer u niet van tevoren weet wie de externe gebruikers zijn. Deze mogelijkheid moet echter eerst worden ingeschakeld in Microsoft Entra ID. De benadering voor ad-hocuitnodigingen werkt voor ad-hocmachtigingen per item en app-machtigingen.

Tip

Niet elke beveiligingsoptie in de Power BI-service ondersteunt het activeren van een ad-hocuitnodiging. Daarom is er een inconsistente gebruikerservaring bij het toewijzen van machtigingen (bijvoorbeeld werkruimtebeveiliging versus machtigingen per item versus app-machtigingen). Waar mogelijk raden we u aan de geplande uitnodigingsbenadering te gebruiken, omdat dit resulteert in een consistente gebruikerservaring.

Klanttenant-id

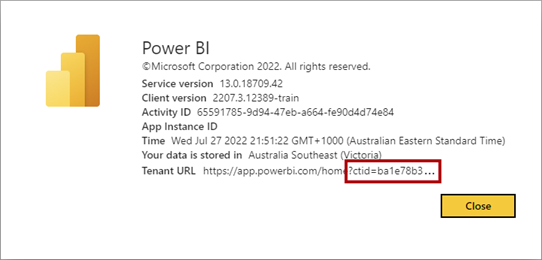

Elke Microsoft Entra-tenant heeft een GUID (Globally Unique Identifier) die de tenant-id wordt genoemd. In Power BI wordt dit de tenant-id (CTID) van de klant genoemd. Met de CTID kan de Power BI-service inhoud vinden vanuit het perspectief van een andere organisatietenant. U moet de CTID toevoegen aan URL's bij het delen van inhoud met een externe gebruiker.

Hier volgt een voorbeeld van het toevoegen van de CTID aan een URL: https://app.powerbi.com/Redirect?action=OpenApp&appId=abc123&ctid=def456

Wanneer u de CTID voor uw organisatie moet opgeven aan een externe gebruiker, kunt u deze vinden in de Power BI-service door het dialoogvenster Info over Power BI te openen. Het is beschikbaar in het menu Help en ondersteuning (?) in de rechterbovenhoek van de Power BI-service. De CTID wordt toegevoegd aan het einde van de tenant-URL.

Huisstijl van organisatie

Wanneer externe gasttoegang vaak plaatsvindt in uw organisatie, is het een goed idee om aangepaste huisstijl te gebruiken. Hiermee kunnen gebruikers bepalen welke organisatietenant ze openen. Aangepaste huisstijlelementen bevatten een logo, omslagafbeelding en themakleur.

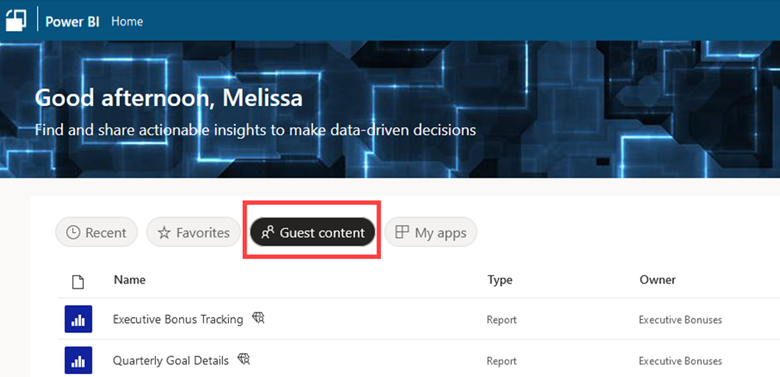

In de volgende schermopname ziet u hoe de Power BI-service eruitziet wanneer deze worden geopend door een gastaccount. Het bevat een optie voor gastinhoud , die beschikbaar is wanneer de CTID wordt toegevoegd aan de URL.

Delen van externe gegevens

Sommige organisaties hebben een vereiste om meer te doen dan rapporten delen met externe gebruikers. Ze willen semantische modellen delen met externe gebruikers, zoals partners, klanten of leveranciers.

Het doel van in-place semantisch model delen (ook wel semantisch model delen tussen tenants genoemd) is om externe gebruikers in staat te stellen hun eigen aangepaste rapporten en samengestelde modellen te maken met behulp van gegevens die u maakt, beheert en levert. Het oorspronkelijke gedeelde semantische model (gemaakt door u) blijft aanwezig in uw Power BI-tenant. De afhankelijke rapporten en modellen worden opgeslagen in de Power BI-tenant van de externe gebruiker.

Er zijn verschillende beveiligingsaspecten voor het maken van in-place semantisch model delen.

- Tenantinstelling: Toestaan dat gastgebruikers werken met gedeelde semantische modellen in hun eigen tenants: met deze instelling geeft u op of de functie voor extern delen van gegevens kan worden gebruikt. Het moet zijn ingeschakeld voor een van de andere twee instellingen (hierna weergegeven) om van kracht te worden. Deze functie is ingeschakeld of uitgeschakeld voor de hele organisatie door de Power BI-beheerder.

- Tenantinstelling: Specifieke gebruikers toestaan externe gegevens delen in te schakelen: met deze instelling geeft u op welke groepen gebruikers gegevens extern kunnen delen. De groepen gebruikers die hier zijn toegestaan, mogen de derde instelling gebruiken (hierna beschreven). Deze instelling wordt beheerd door de Power BI-beheerder.

- Semantische modelinstelling: Extern delen:met deze instelling wordt aangegeven of dat specifieke semantische model kan worden gebruikt door externe gebruikers. Deze instelling wordt beheerd door makers en eigenaren van inhoud voor elk specifiek semantisch model.

- Semantische modelmachtiging: Lezen en bouwen: de standaardmachtigingen voor het semantische model ter ondersteuning van makers van inhoud zijn nog steeds aanwezig.

Belangrijk

Normaal gesproken wordt de term consument gebruikt om te verwijzen naar alleen-weergeven gebruikers die inhoud gebruiken die door anderen in de organisatie wordt geproduceerd. Met in-place semantisch model delen is er echter een producent van het semantische model en een consument van het semantische model. In deze situatie is de consument van het semantische model meestal een maker van inhoud in de andere organisatie.

Als beveiliging op rijniveau is opgegeven voor uw semantische model, wordt dit gehonoreerd voor externe gebruikers. Zie voor meer informatie de sectie Gegevensbeveiliging afdwingen op basis van consumentenidentiteit in het artikel Over de planning van consumentenbeveiliging.

Abonnementen voor externe gebruikers

Het is het meest gebruikelijk dat externe gebruikers worden beheerd als gastgebruikers in Microsoft Entra ID, zoals eerder beschreven. Naast deze algemene benadering biedt Power BI andere mogelijkheden voor het distribueren van rapportabonnementen naar gebruikers buiten de organisatie.

Met de instelling E-mailabonnementen toestaan dat e-mailabonnementen naar externe gebruikers worden verzonden, geeft u aan of gebruikers e-mailabonnementen mogen verzenden naar externe gebruikers die nog geen Gastgebruikers van Microsoft Entra zijn. U wordt aangeraden deze tenantinstelling zo in te stellen dat deze overeenkomt met hoe strikt, of flexibel, uw organisatie liever externe gebruikersaccounts beheert.

Tip

Beheer istrators kunnen controleren welke externe gebruikers abonnementen ontvangen met behulp van de Rapportabonnementen ophalen als Beheer-API. Het e-mailadres voor de externe gebruiker wordt weergegeven. Het principal-type is onopgeloste omdat de externe gebruiker niet is ingesteld in Microsoft Entra-id.

Controlelijst : bij het plannen van het afhandelen van externe gastgebruikers zijn belangrijke beslissingen en acties:

- Vereisten voor externe gebruikers in Power BI identificeren: bepaal welke use cases er zijn voor externe samenwerking. De scenario's voor het gebruik van Power BI met Microsoft Entra B2B verduidelijken. Bepaal of samenwerking met externe gebruikers een veelvoorkomende of zeldzame gebeurtenis is.

- Bepaal de huidige Microsoft Entra-instellingen: Werk samen met uw Microsoft Entra-beheerder om erachter te komen hoe externe samenwerking momenteel is ingesteld. Bepaal wat de impact is op het gebruik van B2B met Power BI.

- Bepaal hoe u externe gebruikers uitnodigt: werk samen met uw Microsoft Entra-beheerders om te bepalen hoe gastaccounts worden gemaakt in Microsoft Entra-id. Bepaal of ad-hocuitnodigingen zijn toegestaan. Bepaal in hoeverre de geplande uitnodigingsbenadering wordt gebruikt. Zorg ervoor dat het hele proces wordt begrepen en gedocumenteerd.

- Gebruikersrichtlijnen voor externe gebruikers maken en publiceren: maak documentatie voor uw makers van inhoud die hen begeleidt bij het delen van inhoud met externe gebruikers (met name wanneer het geplande uitnodigingsproces is vereist). Neem informatie op over beperkingen waarmee externe gebruikers te maken krijgen als ze van plan zijn om externe gebruikers inhoud te laten bewerken en beheren. Publiceer deze informatie naar uw gecentraliseerde portal en trainingsmateriaal.

- Bepaal hoe externe gegevens kunnen worden gedeeld: bepaal of extern gegevens delen moet worden toegestaan en of het beperkt is tot een specifieke set goedgekeurde makers van inhoud. Stel in dat gastgebruikers met gedeelde semantische modellen kunnen werken in hun eigen tenantinstelling voor tenants en dat specifieke gebruikers externe tenantinstelling voor het delen van gegevens mogen inschakelen om te voldoen aan uw beslissing. Geef informatie op over het delen van externe gegevens voor uw semantische modelmakers. Publiceer deze informatie naar uw gecentraliseerde portal en trainingsmateriaal.

- Bepaal hoe Power BI-licenties voor externe gebruikers moeten worden verwerkt: als de gastgebruiker geen bestaande Power BI-licentie heeft, bepaalt u het proces om ze een licentie toe te wijzen. Zorg ervoor dat het proces is gedocumenteerd.

- Neem uw CTID op in de relevante gebruikersdocumentatie: Noteer de URL die de tenant-id (CTID) toevoegt aan de gebruikersdocumentatie. Neem voorbeelden op voor makers en consumenten over het gebruik van URL's die de CTID toevoegen.

- Aangepaste huisstijl instellen in Power BI: Stel in de beheerportal aangepaste huisstijl in om externe gebruikers te helpen bepalen welke organisatietenant ze openen.

- Tenantinstellingen controleren of bijwerken: controleer hoe de tenantinstellingen momenteel zijn ingesteld in de Power BI-service. Werk ze indien nodig bij op basis van de beslissingen die zijn genomen voor het beheren van externe gebruikerstoegang.

Strategie voor bestandslocaties

Er zijn verschillende typen bestanden die op de juiste manier moeten worden opgeslagen. Het is dus belangrijk dat gebruikers inzicht hebben in de verwachtingen voor waar bestanden en gegevens zich moeten bevinden.

Er kan een risico zijn dat is gekoppeld aan Power BI Desktop-bestanden en Excel-werkmappen, omdat ze geïmporteerde gegevens kunnen bevatten. Deze gegevens kunnen klantgegevens, persoonsgegevens (PII), eigendomsinformatie of gegevens bevatten die onderhevig zijn aan wettelijke of nalevingsvereisten.

Tip

Het is eenvoudig om de bestanden die buiten de Power BI-service zijn opgeslagen, over het hoofd te zien. We raden u aan deze te overwegen wanneer u van plan bent om beveiliging te plannen.

Hier volgen enkele van de typen bestanden die mogelijk betrokken zijn bij een Power BI-implementatie.

- Bronbestanden

- Power BI Desktop-bestanden: de oorspronkelijke bestanden (.pbix) voor inhoud die is gepubliceerd naar de Power BI-service. Wanneer het bestand een gegevensmodel bevat, kan het geïmporteerde gegevens bevatten.

- Excel-werkmappen: Excel-werkmappen (.xlsx) kunnen verbindingen bevatten met semantische modellen in de Power BI-service. Ze kunnen ook geëxporteerde gegevens bevatten. Ze kunnen zelfs oorspronkelijke werkmappen zijn voor inhoud die is gepubliceerd naar de Power BI-service (als werkmapitem in een werkruimte).

- Gepagineerde rapportbestanden: de oorspronkelijke rapportbestanden (.rdl)-bestanden voor inhoud die wordt gepubliceerd naar de Power BI-service.

- Brongegevensbestanden: Platte bestanden (bijvoorbeeld .csv of .txt) of Excel-werkmappen die brongegevens bevatten die zijn geïmporteerd in een Power BI-model.

- Geëxporteerde en andere bestanden

- Power BI Desktop-bestanden: de PBIX-bestanden die zijn gedownload uit de Power BI-service.

- PowerPoint- en PDF-bestanden: de PowerPoint-presentaties (.pptx) en PDF-documenten die zijn gedownload uit de Power BI-service.

- Excel- en CSV-bestanden: gegevens die zijn geëxporteerd uit rapporten in de Power BI-service.

- Gepagineerde rapportbestanden: de bestanden die zijn geëxporteerd uit gepagineerde rapporten in de Power BI-service. Excel, PDF en PowerPoint worden ondersteund. Er zijn ook andere exportbestandsindelingen voor gepagineerde rapporten, waaronder Word, XML of webarchief. Wanneer u de exportbestanden naar de rapport-API gebruikt, worden ook afbeeldingsindelingen ondersteund.

- E-mailbestanden: E-mailafbeeldingen en bijlagen van abonnementen.

U moet enkele beslissingen nemen over waar gebruikers bestanden wel of niet kunnen opslaan. Normaal gesproken omvat dit proces het maken van een governancebeleid waarnaar gebruikers kunnen verwijzen. De locaties voor bronbestanden en geëxporteerde bestanden moeten worden beveiligd om de juiste toegang door geautoriseerde gebruikers te garanderen.

Hier volgen enkele aanbevelingen voor het werken met bestanden.

- Bestanden opslaan in een gedeelde bibliotheek: gebruik een Teams-site, een SharePoint-bibliotheek of een gedeelde bibliotheek van OneDrive voor werk of school. Vermijd het gebruik van persoonlijke bibliotheken en stations. Zorg ervoor dat er een back-up van de opslaglocatie wordt gemaakt. Zorg er ook voor dat versiebeheer is ingeschakeld voor de opslaglocatie, zodat het mogelijk is om terug te keren naar een eerdere versie.

- Gebruik de Power BI-service zoveel mogelijk: gebruik waar mogelijk de Power BI-service voor het delen en distribueren van inhoud. Op die manier is er altijd volledige controle van toegang. Het opslaan en delen van bestanden op een bestandssysteem moet worden gereserveerd voor het kleine aantal gebruikers dat samenwerkt aan inhoud.

- Gebruik geen e-mail: ontmoedig het gebruik van e-mail voor het delen van bestanden. Wanneer iemand een Excel-werkmap of een Power BI Desktop-bestand e-mailt naar 10 gebruikers, resulteert dit in 10 exemplaren van het bestand. Er bestaat altijd een risico op het opnemen van een onjuist (intern of extern) e-mailadres. Er is ook een groter risico dat het bestand wordt doorgestuurd naar iemand anders. (Als u dit risico wilt minimaliseren, moet u contact opnemen met uw Exchange Online-beheerder om regels te implementeren om bijlagen te blokkeren op basis van de grootte of het type bestandsextensie. Andere strategieën voor preventie van gegevensverlies voor Power BI worden beschreven in de artikelen over gegevensbescherming en preventie van gegevensverlies.)

- Sjabloonbestanden gebruiken: Af en toe is er een legitieme noodzaak om een Power BI Desktop-bestand met iemand anders te delen. In dit geval kunt u een Power BI Desktop-sjabloonbestand (.pbit) maken en delen. Een sjabloonbestand bevat alleen metagegevens, dus het is kleiner dan het bronbestand. Voor deze techniek moet de ontvanger referenties voor de gegevensbron invoeren om de modelgegevens te vernieuwen.

Er zijn tenantinstellingen in de beheerportal die bepalen welke exportindelingen gebruikers mogen gebruiken bij het exporteren vanuit de Power BI-service. Het is belangrijk om deze instellingen te controleren en in te stellen. Het is een aanvullende activiteit voor het plannen van de bestandslocaties die moeten worden gebruikt voor de geëxporteerde bestanden.

Tip

Bepaalde exportindelingen ondersteunen end-to-end-gegevensbeveiliging met behulp van versleuteling. Vanwege wettelijke vereisten hebben sommige organisaties een geldige noodzaak om te beperken welke exportindelingen gebruikers kunnen gebruiken. In het artikel Informatiebeveiliging voor Power BI worden factoren beschreven waarmee u rekening moet houden bij het bepalen welke exportindelingen u wilt in- of uitschakelen in de tenantinstellingen. In de meeste gevallen wordt u aangeraden de exportmogelijkheden alleen te beperken wanneer u moet voldoen aan specifieke wettelijke vereisten. U kunt het Power BI-activiteitenlogboek gebruiken om te bepalen welke gebruikers veel exports uitvoeren. Vervolgens kunt u deze gebruikers leren over efficiëntere en veilige alternatieven.

Controlelijst : bij het plannen van bestandslocaties zijn de belangrijkste beslissingen en acties:

- Bepaal waar bestanden zich moeten bevinden: bepaal waar bestanden moeten worden opgeslagen. Bepaal of er specifieke locaties zijn die niet mogen worden gebruikt.

- Documentatie over bestandslocaties maken en publiceren: maak gebruikersdocumentatie die de verantwoordelijkheden voor het beheren en beveiligen van bestanden verduidelijkt. Er moeten ook locaties worden beschreven waar bestanden moeten worden opgeslagen (of niet). Publiceer deze informatie naar uw gecentraliseerde portal en trainingsmateriaal.

- Stel de tenantinstellingen voor exports in: Controleer en stel elke tenantinstelling in die betrekking heeft op exportindelingen die u wilt ondersteunen.

Strategie voor het gebruik van groepen

U wordt aangeraden Microsoft Entra-beveiligingsgroepen te gebruiken om Power BI-inhoud om de volgende redenen te beveiligen.

- Beperkt onderhoud: het lidmaatschap van de beveiligingsgroep kan worden gewijzigd zonder dat u de machtigingen voor de Power BI-inhoud hoeft te wijzigen. Nieuwe gebruikers kunnen worden toegevoegd aan de groep en overbodige gebruikers kunnen uit de groep worden verwijderd.

- Verbeterde nauwkeurigheid: omdat de wijzigingen in het groepslidmaatschap eenmaal worden aangebracht, resulteert dit in nauwkeurigere machtigingstoewijzingen. Als er een fout wordt gedetecteerd, kan deze eenvoudiger worden gecorrigeerd.

- Delegatie: U kunt de verantwoordelijkheid voor het beheren van groepslidmaatschap delegeren aan de groepseigenaar.

Groepsbeslissingen op hoog niveau

Er moeten enkele strategische beslissingen worden genomen met betrekking tot de wijze waarop groepen worden gebruikt.

Machtiging voor het maken en beheren van groepen

Er zijn twee belangrijke beslissingen voor het maken en beheren van groepen.

- Wie mag een groep maken? Normaal gesproken kan alleen IT beveiligingsgroepen maken. Het is echter mogelijk om gebruikers toe te voegen aan de rol Microsoft Entra van de ingebouwde groepsbeheerder. Op die manier kunnen bepaalde vertrouwde gebruikers, zoals Power BI-kampioenen of satellietleden van uw COE, groepen maken voor hun bedrijfseenheid.

- Wie leden van een groep mogen beheren? Het is gebruikelijk dat IT groepslidmaatschap beheert. Het is echter mogelijk om een of meer groepseigenaren op te geven die groepsleden mogen toevoegen en verwijderen. Het gebruik van selfservicegroepsbeheer is handig wanneer een gedecentraliseerd team of satellietleden van het COE het lidmaatschap van Power BI-specifieke groepen mogen beheren.

Tip

Het toestaan van selfservicegroepsbeheer en het opgeven van gedecentraliseerde groepseigenaren zijn geweldige manieren om efficiëntie en snelheid met governance te verdelen.

Plannen voor Power BI-groepen

Het is belangrijk dat u een strategie op hoog niveau maakt voor het gebruik van groepen voor het beveiligen van Power BI-inhoud en veel andere toepassingen.

Verschillende gebruiksvoorbeelden voor groepen

Houd rekening met de volgende gebruiksvoorbeelden voor groepen.

Groepen voor Power BI-tenantinstellingen

Afhankelijk van de interne processen die u hebt geïmplementeerd, hebt u andere groepen nodig. Deze groepen zijn handig bij het beheren van de tenantinstellingen. Hieronder vindt u enkele voorbeelden.

- Makers van Power BI-werkruimten: handig als u wilt beperken wie werkruimten kan maken. Deze wordt gebruikt om de tenantinstelling Werkruimten maken in te stellen.

- Power BI-certificeringsexperts: handig om op te geven wie de gecertificeerde goedkeuring voor inhoud mag gebruiken. Deze wordt gebruikt om de instelling van de certificeringstenant in te stellen.

- Makers van door Power BI goedgekeurde inhoud: handig wanneer u goedkeuring of training of een beleidsbevestiging nodig hebt voor de installatie van Power BI Desktop of voor het verkrijgen van een Power BI Pro- of PPU-licentie. Het wordt gebruikt door tenantinstellingen die mogelijkheden voor het maken van inhoud aanmoedigen, zoals DirectQuery-verbindingen met semantische Power BI-modellen toestaan, apps pushen naar eindgebruikers, XMLA-eindpunten toestaan en andere.

- Externe gebruikers van power BI-hulpprogramma's: handig wanneer u het gebruik van externe hulpprogramma's toestaat voor een selectieve groep gebruikers. Het wordt gebruikt door groepsbeleid of wanneer software-installaties of aanvragen zorgvuldig moeten worden beheerd.

- Aangepaste Power BI-ontwikkelaars: handig wanneer u wilt bepalen wie inhoud mag insluiten in andere toepassingen buiten Power BI. Deze wordt gebruikt om de instelling Inhoud insluiten in de tenantinstelling van apps in te stellen.

- Openbare power BI-publicatie: handig als u wilt beperken wie gegevens openbaar kan publiceren. Deze wordt gebruikt om de instelling Publiceren naar webtenant in te stellen.

- Power BI-share naar de hele organisatie: handig als u wilt beperken wie een koppeling met iedereen in de organisatie kan delen. Deze wordt gebruikt om de koppelingen Delen toestaan in te stellen om toegang te verlenen aan iedereen in de tenantinstelling van uw organisatie .

- Extern delen van Power BI-gegevens: handig als u wilt toestaan dat bepaalde gebruikers semantische modellen delen met externe gebruikers. Het wordt gebruikt om de instelling Toestaan dat specifieke gebruikers tenantinstellingen voor extern gegevens delen inschakelen in te stellen.

- Power BI-gastgebruikerstoegang gelicentieerd: handig wanneer u goedgekeurde externe gebruikers moet groeperen die een licentie hebben verleend door uw organisatie. Het wordt gebruikt om de gastgebruikers van Microsoft Entra toegang tot de Power BI-tenantinstelling in te stellen.

- Power BI-gastgebruiker heeft toegang tot BYOL: handig wanneer u goedgekeurde externe gebruikers moet groeperen die hun eigen licentie (BYOL) van hun thuisorganisatie gebruiken. Het wordt gebruikt om de gastgebruikers van Microsoft Entra toegang tot de Power BI-tenantinstelling in te stellen.

Tip

Zie het planningsartikel op werkruimteniveau voor overwegingen over het gebruik van groepen bij het plannen van werkruimtetoegang. Zie het artikel Over de planning van consumentenbeveiliging voor meer informatie over het plannen van werkruimten, apps en items.

Type groep

U kunt verschillende typen groepen maken.

- Beveiligingsgroep: Een beveiligingsgroep is de beste keuze wanneer uw primaire doel is om toegang te verlenen tot een resource.

- Beveiligingsgroep met e-mail: Wanneer u toegang tot een resource moet verlenen en berichten per e-mail naar de hele groep wilt distribueren, is een beveiligingsgroep met e-mail een goede keuze.

- Microsoft 365-groep: Dit type groep heeft een Teams-site en een e-mailadres. Het is de beste keuze wanneer het primaire doel communicatie of samenwerking is op een Teams-site. Een Microsoft 365-groep heeft alleen leden en eigenaren; er is geen rol van kijker. Daarom is het primaire doel samenwerking. Dit type groep werd voorheen een Office 365-groep, moderne groep of uniforme groep genoemd.

- Distributiegroep: U kunt een distributiegroep gebruiken om een broadcastmelding te verzenden naar een lijst met gebruikers. Tegenwoordig wordt het beschouwd als een verouderd concept dat compatibiliteit met eerdere versies biedt. Voor nieuwe gebruiksvoorbeelden wordt u aangeraden in plaats daarvan een beveiligingsgroep met e-mail te maken.

Wanneer u een nieuwe groep aanvraagt of een bestaande groep wilt gebruiken, is het belangrijk dat u rekening houdt met het type groep. Het type groep kan bepalen hoe deze wordt gebruikt en beheerd.

- Power BI-machtigingen: niet elk type groep wordt ondersteund voor elk type beveiligingsbewerking. Beveiligingsgroepen (inclusief beveiligingsgroepen met e-mail) bieden de hoogste dekking als het gaat om het instellen van Power BI-beveiligingsopties. Microsoft-documentatie raadt over het algemeen Microsoft 365-groepen aan. In het geval van Power BI zijn ze echter niet zo geschikt als beveiligingsgroepen. Zie de latere artikelen in deze reeks over beveiligingsplanning voor meer informatie over Power BI-machtigingen.

- Power BI-tenantinstellingen: u kunt alleen beveiligingsgroepen (inclusief beveiligingsgroepen met e-mail) gebruiken wanneer u groepen gebruikers toestaat of de toewijzing ervan toestaat met de instellingen van de Power BI-tenant.

- Geavanceerde Functies van Microsoft Entra: Bepaalde typen geavanceerde functies worden niet ondersteund voor alle groepstypen. U kunt bijvoorbeeld groepslidmaatschap dynamisch beheren op basis van een kenmerk in Microsoft Entra-id (zoals de afdeling voor een gebruiker of zelfs een aangepast kenmerk). Alleen Microsoft 365-groepen en -beveiligingsgroepen ondersteunen dynamische groepslidmaatschappen. Als u een groep binnen een groep wilt nesten, moet u er ook rekening mee houden dat Microsoft 365-groepen die mogelijkheid niet ondersteunen.

- Anders beheerd: uw aanvraag voor het maken of beheren van een groep kan worden doorgestuurd naar een andere beheerder op basis van het type groep (beveiligingsgroepen met e-mail en distributiegroepen worden beheerd in Exchange). Daarom verschilt uw interne proces, afhankelijk van het type groep.

Naamconventie voor groepen

Waarschijnlijk krijgt u veel groepen in Microsoft Entra ID om uw Power BI-implementatie te ondersteunen. Daarom is het belangrijk om een overeengekomen patroon te hebben voor de naam van groepen. Een goede naamconventie helpt bij het bepalen van het doel van de groep en het eenvoudiger te beheren.

Overweeg het gebruik van de volgende standaardnaamconventie: Voorvoegseldoel<>> - <Onderwerp/Bereik/Afdeling<>[Omgeving]<>

In de volgende lijst wordt elk deel van de naamconventie beschreven.

- Voorvoegsel: wordt gebruikt om alle Power BI-groepen samen te groeperen. Wanneer de groep wordt gebruikt voor meer dan één analytische tool, is uw voorvoegsel mogelijk alleen BI in plaats van Power BI. In dat geval is de tekst die het doel beschrijft meer algemeen, zodat deze betrekking heeft op meer dan één analytische tool.

- Doel: Het doel varieert. Dit kan zijn voor een werkruimterol, app-machtigingen, machtigingen op itemniveau, beveiliging op rijniveau of ander doel. Soms kunnen meerdere doeleinden tevreden zijn met één groep.

- Onderwerp/bereik/afdeling: wordt gebruikt om te verduidelijken op wie de groep van toepassing is. Vaak wordt het groepslidmaatschap beschreven. U kunt ook verwijzen naar wie de groep beheert. Soms kan één groep worden gebruikt voor meerdere doeleinden. Een verzameling financiële werkruimten kan bijvoorbeeld worden beheerd met één groep.

- Omgeving: optioneel. Handig om onderscheid te maken tussen ontwikkeling, test en productie.

Hier volgen enkele voorbeelden van groepsnamen die de standaardnaamconventie toepassen.

- Power BI-werkruimtebeheerders - Financiën [Dev]

- Leden van de Power BI-werkruimte - Financiën [Dev]

- Inzenders voor Power BI-werkruimten - Financiën [Dev]

- Power BI-werkruimteviewers - Financiën [Dev]

- Power BI-app-viewers - Financiën

- Power BI-gatewaybeheerders - Enterprise BI

- Power BI-gatewaybeheerders - Financiën

Beslissingen per groep

Bij het plannen van de groepen die u nodig hebt, moeten er verschillende beslissingen worden genomen.

Wanneer een maker of eigenaar van inhoud een nieuwe groep aanvraagt, gebruiken ze idealiter een formulier om de volgende informatie op te geven.

- Naam en doel: een voorgestelde groepsnaam en het beoogde doel. Overweeg power BI (of alleen BI als u meerdere BI-hulpprogramma's hebt) op te nemen in de groepsnaam om duidelijk het bereik van de groep aan te geven.

- E-mailadres: een e-mailadres wanneer communicatie ook vereist is voor de groepsleden. Niet alle typen groepen moeten e-mail hebben.

- Type groep: Opties zijn beveiligingsgroep, beveiligingsgroep met e-mail, Microsoft 365-groep en distributiegroep.

- Groepseigenaar: Wie mag de leden van de groep bezitten en beheren.

- Groepslidmaatschap: de beoogde gebruikers die lid zijn van de groep. Overweeg of externe gebruikers en interne gebruikers kunnen worden toegevoegd of of er een reden is voor het plaatsen van externe gebruikers in een andere groep.

- Gebruik van Just-In-Time-toewijzing van groepsleden: u kunt Privileged Identity Management (PIM) gebruiken om time-boxed, Just-In-Time toegang tot een groep toe te staan. Deze service kan handig zijn wanneer gebruikers tijdelijke toegang nodig hebben. PIM is ook handig voor Power BI-beheerders die af en toe toegang nodig hebben.

Tip

Bestaande groepen die zijn gebaseerd op het organigram werken niet altijd goed voor Power BI-doeleinden. Gebruik bestaande groepen wanneer ze aan uw behoeften voldoen. Wees echter voorbereid om Power BI-specifieke groepen te maken wanneer dat nodig is.

Controlelijst : bij het maken van uw strategie voor het gebruik van groepen zijn belangrijke beslissingen en acties:

- Bepaal de strategie voor het gebruik van groepen: bepaal de use cases en doeleinden die u nodig hebt om groepen te gebruiken. Wees specifiek over wanneer beveiliging moet worden toegepast met behulp van gebruikersaccounts versus wanneer een groep is vereist of de voorkeur heeft.

- Maak een naamconventie voor Power BI-specifieke groepen: zorg ervoor dat een consistente naamconventie wordt gebruikt voor groepen die ondersteuning bieden voor Power BI-communicatie, functies, beheer of beveiliging.

- Bepaal wie groepen mag maken: geef aan of het maken van alle groepen moet worden doorlopen. Of bepaalde personen (zoals satellietleden van het COE) kunnen worden gemachtigd om groepen te maken voor hun bedrijfseenheid.

- Maak een proces voor het aanvragen van een nieuwe groep: maak een formulier voor gebruikers om het maken van een nieuwe groep aan te vragen. Zorg ervoor dat er een proces is om snel te reageren op nieuwe aanvragen. Houd er rekening mee dat als aanvragen worden vertraagd, gebruikers mogelijk geneigd zijn om machtigingen toe te wijzen aan afzonderlijke accounts.

- Bepalen wanneer gedecentraliseerd groepsbeheer is toegestaan: Voor groepen die van toepassing zijn op een specifiek team, moet u bepalen wanneer het acceptabel is voor een groepseigenaar (buiten IT) om leden in de groep te beheren.

- Bepaal of Just-In-Time-groepslidmaatschap wordt gebruikt: Bepaal of Privileged Identity Management nuttig is. Zo ja, bepaal dan voor welke groepen deze kunnen worden gebruikt (zoals de Power BI-beheerdersgroep).

- Controleer welke groepen er momenteel bestaan: Bepaal welke bestaande groepen kunnen worden gebruikt en welke groepen moeten worden gemaakt.

- Controleer elke tenantinstelling: bepaal voor elke tenantinstelling of deze is toegestaan of niet is toegestaan voor een specifieke set gebruikers. Bepaal of er een nieuwe groep moet worden gemaakt om de tenantinstelling in te stellen.

- Richtlijnen voor gebruikers over groepen maken en publiceren: documentatie opnemen voor makers van inhoud die vereisten of voorkeuren bevatten voor het gebruik van groepen. Zorg ervoor dat ze weten waar ze om moeten vragen wanneer ze een nieuwe groep aanvragen. Publiceer deze informatie naar uw gecentraliseerde portal en trainingsmateriaal.

Gerelateerde inhoud

In het volgende artikel in deze reeks leert u hoe u veilig inhoud kunt leveren aan alleen-lezen rapportgebruikers.

Feedback

Binnenkort: Gedurende 2024 worden GitHub Issues uitgefaseerd als het feedbackmechanisme voor inhoud. Dit wordt vervangen door een nieuw feedbacksysteem. Ga voor meer informatie naar: https://aka.ms/ContentUserFeedback.

Feedback verzenden en bekijken voor