Azure Virtual Desktop voor de onderneming

Azure Virtual Desktop is een bureaublad- en toepassingsvirtualisatieservice die wordt uitgevoerd in Azure. Dit artikel is bedoeld om desktopinfrastructuurarchitecten, cloudarchitecten, desktopbeheerders en systeembeheerders te helpen bij het verkennen van Azure Virtual Desktop en het bouwen van gevirtualiseerde bureaubladinfrastructuuroplossingen (VDI)-oplossingen (virtual desktop infrastructure) op ondernemingsniveau. Oplossingen op ondernemingsniveau hebben doorgaans betrekking op 1000 of meer virtuele bureaubladen.

Architectuur

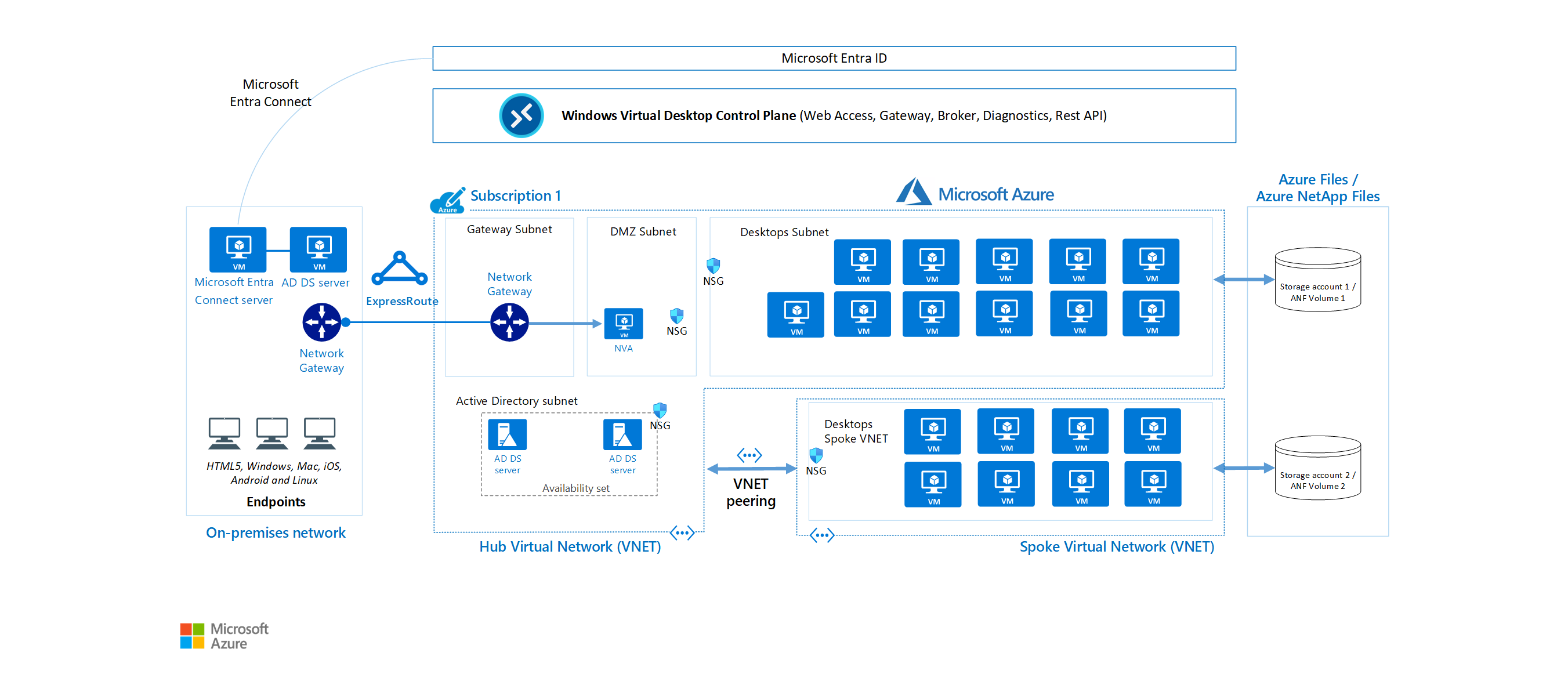

Een typische architectuurconfiguratie voor Azure Virtual Desktop wordt geïllustreerd in het volgende diagram:

Download een Visio-bestand van deze architectuur.

Gegevensstroom

De gegevensstroomelementen van het diagram worden hier beschreven:

De toepassingseindpunten bevinden zich in het on-premises netwerk van een klant. Azure ExpressRoute breidt het on-premises netwerk uit naar Azure en Microsoft Entra Connect integreert de Active Directory-domein Services (AD DS) van de klant met Microsoft Entra ID.

Het besturingsvlak van Azure Virtual Desktop verwerkt webtoegang, gateway, broker, diagnostische gegevens en uitbreidbaarheidsonderdelen zoals REST API's.

De klant beheert AD DS en Microsoft Entra ID, Azure-abonnementen, virtuele netwerken, Azure Files of Azure NetApp Files en de Azure Virtual Desktop-hostgroepen en werkruimten.

Om de capaciteit te vergroten, gebruikt de klant twee Azure-abonnementen in een hub-spoke-architectuur en verbindt deze via peering van virtuele netwerken.

Zie voorbeelden van FSLogix-configuratie voor meer informatie over FSLogix-profielcontainer - Azure Files en Azure NetApp Files.

Onderdelen

Onderdelen die Microsoft beheert

Microsoft beheert de volgende Azure Virtual Desktop-services als onderdeel van Azure:

WebToegang: Met behulp van de Web Access-service in Azure Virtual Desktop hebt u toegang tot virtuele bureaubladen en externe apps via een html5-compatibele webbrowser, net zoals u zou doen met een lokale pc, vanaf elke locatie en op elk apparaat. U kunt webtoegang beveiligen met behulp van meervoudige verificatie in Microsoft Entra ID.

Gateway: De service Gateway voor externe verbindingen verbindt externe gebruikers met Azure Virtual Desktop-apps en desktops vanaf elk apparaat dat is verbonden met internet waarop een Azure Virtual Desktop-client kan worden uitgevoerd. De client maakt verbinding met een gateway, die vervolgens een verbinding van een VIRTUELE machine naar dezelfde gateway indeelt.

Connection Broker: De Connection Broker-service beheert gebruikersverbindingen met virtuele bureaubladen en externe apps. Connection Broker biedt taakverdeling en opnieuw verbinding maken met bestaande sessies.

Diagnostische gegevens: Diagnostische gegevens van extern bureaublad is een op gebeurtenissen gebaseerde aggregator waarmee elke gebruiker of beheerderactie in de Azure Virtual Desktop-implementatie wordt gemarkeerd als een succes of fout. Beheerders kunnen query's uitvoeren op de gebeurtenisaggregatie om mislukte onderdelen te identificeren.

Uitbreidbaarheidsonderdelen: Azure Virtual Desktop bevat verschillende uitbreidbaarheidsonderdelen. U kunt Azure Virtual Desktop beheren met Behulp van Windows PowerShell of met de meegeleverde REST API's, waarmee u ook ondersteuning van hulpprogramma's van derden kunt inschakelen.

Onderdelen die u beheert

U beheert de volgende onderdelen van Azure Virtual Desktop-oplossingen:

Azure Virtual Network: Met Azure Virtual Network kunnen Azure-resources zoals VM's privé met elkaar en met internet communiceren. Door Azure Virtual Desktop-hostgroepen te verbinden met een Active Directory-domein, kunt u netwerktopologie definiëren voor toegang tot virtuele bureaubladen en virtuele apps vanaf het intranet of internet, op basis van organisatiebeleid. U kunt een Azure Virtual Desktop-exemplaar verbinden met een on-premises netwerk met behulp van een virtueel particulier netwerk (VPN), of u kunt Azure ExpressRoute gebruiken om het on-premises netwerk uit te breiden naar Azure via een privéverbinding.

Microsoft Entra ID: Azure Virtual Desktop maakt gebruik van Microsoft Entra ID voor identiteits- en toegangsbeheer. Microsoft Entra-integratie past microsoft Entra-beveiligingsfuncties toe, zoals voorwaardelijke toegang, meervoudige verificatie en Intelligent Security Graph, en helpt app-compatibiliteit te behouden op vm's die lid zijn van een domein.

Active Directory Domain Services (optioneel): Azure Virtual Desktop-VM's kunnen lid zijn van een domein aan een AD DS-service of Microsoft Entra-gekoppelde virtuele machines implementeren in Azure Virtual Desktop

- Wanneer u een AD DS-domein gebruikt, moet het domein zijn gesynchroniseerd met Microsoft Entra-id om gebruikers tussen de twee services te koppelen. U kunt Microsoft Entra Connect gebruiken om AD DS te koppelen aan Microsoft Entra-id.

- Wanneer u Microsoft Entra join gebruikt, controleert u de ondersteunde configuraties om ervoor te zorgen dat uw scenario wordt ondersteund.

Azure Virtual Desktop-sessiehosts: sessiehosts zijn VM's waarmee gebruikers verbinding maken voor hun desktops en toepassingen. Verschillende versies van Windows worden ondersteund en u kunt afbeeldingen maken met uw toepassingen en aanpassingen. U kunt VM-grootten kiezen, waaronder VM's met GPU. Elke sessiehost heeft een Azure Virtual Desktop-hostagent, waarmee de VM wordt geregistreerd als onderdeel van de Azure Virtual Desktop-werkruimte of -tenant. Elke hostgroep kan een of meer app-groepen hebben, die verzamelingen externe toepassingen of bureaubladsessies zijn waartoe u toegang hebt. Zie Besturingssystemen en licenties om te zien welke versies van Windows worden ondersteund.

Azure Virtual Desktop-werkruimte: De Azure Virtual Desktop-werkruimte of -tenant is een beheerconstructie voor het beheren en publiceren van hostgroepresources.

Scenariodetails

Potentiële gebruikscases

De grootste vraag naar virtuele bureaubladoplossingen voor ondernemingen is afkomstig van:

Toepassingen voor beveiliging en regelgeving, zoals financiële dienstverlening, gezondheidszorg en overheid.

Elastisch personeel heeft behoefte aan werk op afstand, fusies en overnames, kortetermijnmedewerkers, aannemers en partnertoegang.

Specifieke werknemers, zoals BYOD (Bring Your Own Device) en mobiele gebruikers, callcenters en vertakkingsmedewerkers.

Gespecialiseerde workloads, zoals ontwerpen en engineering, verouderde apps en het testen van softwareontwikkeling.

Persoonlijke en gegroepeerde bureaubladen

Met behulp van persoonlijke bureaubladoplossingen, ook wel permanente bureaubladen genoemd, kunnen gebruikers altijd verbinding maken met dezelfde specifieke sessiehost. Gebruikers kunnen hun bureaubladervaring gewoonlijk aanpassen om te voldoen aan persoonlijke voorkeuren en ze kunnen bestanden opslaan in de bureaubladomgeving. Persoonlijke bureaubladoplossingen:

- Gebruikers hun bureaubladomgeving laten aanpassen, inclusief door de gebruiker geïnstalleerde toepassingen, en gebruikers kunnen bestanden opslaan in de bureaubladomgeving.

- Het toewijzen van toegewezen resources aan specifieke gebruikers toestaan, wat nuttig kan zijn voor bepaalde gebruiksscenario's voor productie of ontwikkeling.

Gegroepeerde bureaubladoplossingen, ook wel niet-permanente bureaubladen genoemd, wijzen gebruikers toe aan de sessiehost die momenteel beschikbaar is, afhankelijk van het algoritme voor taakverdeling. Omdat gebruikers niet altijd terugkeren naar dezelfde sessiehost telkens wanneer ze verbinding maken, hebben ze beperkte mogelijkheid om de bureaubladomgeving aan te passen en hebben ze meestal geen beheerderstoegang.

Notitie

Permanente en niet-permanente terminologie in dit geval verwijst naar de persistentie van het gebruikersprofiel. Het impliceert niet dat de besturingssysteemschijf teruggaat naar een gouden installatiekopieën of wijzigingen negeert bij het opnieuw opstarten.

Windows-onderhoud

Er zijn verschillende opties voor het bijwerken van Azure Virtual Desktop-exemplaren. Het implementeren van een bijgewerkte installatiekopie elke maand garandeert naleving en status.

- Microsoft Endpoint Configuration Manager (MECM) werkt server- en desktopbesturingssystemen bij.

- Windows Updates voor Bedrijven werkt desktopbesturingssystemen zoals Windows 11 Enterprise meerdere sessies bij.

- Azure Update Management werkt serverbesturingssystemen bij.

- Azure Log Analytics controleert de naleving.

- Implementeer elke maand een nieuwe (aangepaste) installatiekopieën op sessiehosts voor de nieuwste updates voor Windows en toepassingen. U kunt een installatiekopieën van Azure Marketplace of een aangepaste door Azure beheerde installatiekopieën gebruiken.

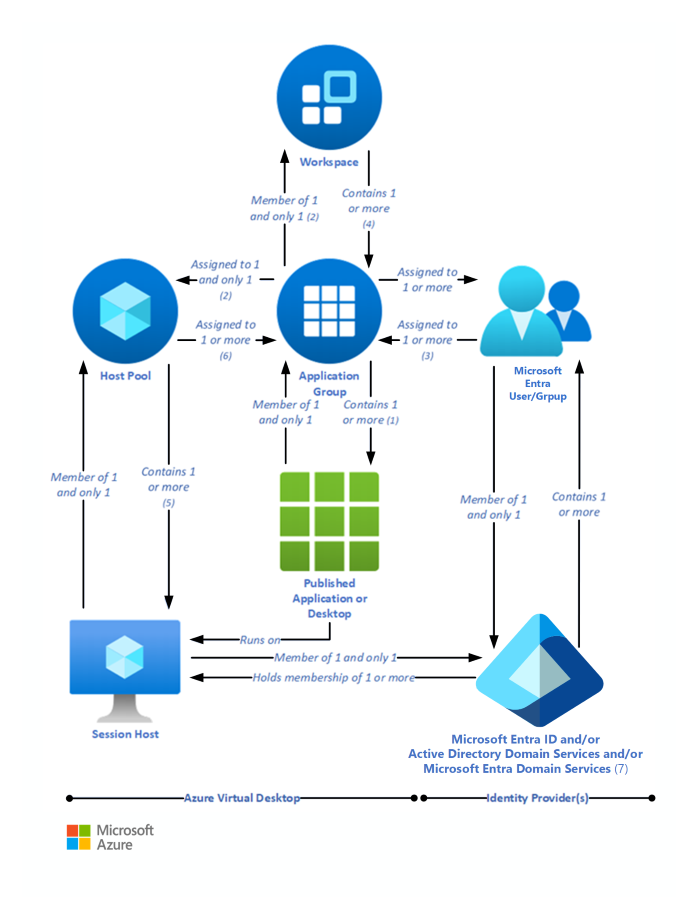

Relaties tussen belangrijke logische onderdelen

De relaties tussen hostgroepen, werkruimten en andere belangrijke logische onderdelen variëren. Deze worden samengevat in het volgende diagram:

De getallen in de volgende beschrijvingen komen overeen met de getallen in het voorgaande diagram.

- (1) Een toepassingsgroep die een gepubliceerd bureaublad bevat, kan alleen MSIX-pakketten bevatten die zijn gekoppeld aan de hostgroep (de pakketten zijn beschikbaar in het menu Start van de sessiehost), deze kan geen andere gepubliceerde resources bevatten en wordt een bureaubladtoepassingsgroep genoemd.

- (2) Toepassingsgroepen die zijn toegewezen aan dezelfde hostgroep, moeten lid zijn van dezelfde werkruimte.

- (3) Een gebruikersaccount kan rechtstreeks of via een Microsoft Entra-groep aan een toepassingsgroep worden toegewezen. Het is mogelijk om geen gebruikers toe te wijzen aan een toepassingsgroep, maar dan kan deze geen service uitvoeren.

- (4) Het is mogelijk om een lege werkruimte te hebben, maar kan geen servicegebruikers gebruiken.

- (5) Het is mogelijk om een lege hostgroep te hebben, maar kan geen servicegebruikers gebruiken.

- (6) Het is mogelijk dat aan een hostgroep geen toepassingsgroepen zijn toegewezen, maar gebruikers niet kunnen worden gebruikt.

-

(7) Microsoft Entra-id is vereist voor Azure Virtual Desktop. Dit komt doordat Microsoft Entra-gebruikersaccounts en -groepen altijd moeten worden gebruikt om gebruikers toe te wijzen aan Azure Virtual Desktop-toepassingsgroepen. Microsoft Entra ID wordt ook gebruikt om gebruikers te verifiëren bij de Azure Virtual Desktop-service. Azure Virtual Desktop-sessiehosts kunnen ook lid zijn van een Microsoft Entra-domein. In dit geval worden de door Azure Virtual Desktop gepubliceerde toepassingen en bureaubladsessies ook gestart en uitgevoerd (niet alleen toegewezen) met behulp van Microsoft Entra-accounts.

- (7) Als alternatief kunnen azure Virtual Desktop-sessiehosts lid zijn van een AD DS-domein. In dit geval worden de door Azure Virtual Desktop gepubliceerde toepassingen en bureaubladsessies gestart en uitgevoerd (maar niet toegewezen) met behulp van AD DS-accounts. Om de overhead van gebruikers en beheerders te verminderen, kan AD DS worden gesynchroniseerd met Microsoft Entra ID via Microsoft Entra Connect.

- (7) Ten slotte kunnen azure Virtual Desktop-sessiehosts in plaats daarvan lid zijn van een Domein van Microsoft Entra Domain Services. In dit geval worden de door Azure Virtual Desktop gepubliceerde toepassingen en bureaubladsessies gestart en uitgevoerd (maar niet toegewezen) met behulp van Microsoft Entra Domain Services-accounts. Microsoft Entra-id wordt automatisch gesynchroniseerd met Microsoft Entra Domain Services, op één manier, van Microsoft Entra-id naar Microsoft Entra Domain Services.

| Hulpbron | Doel | Logische relaties |

|---|---|---|

| Gepubliceerd bureaublad | Een Windows-bureaubladomgeving die wordt uitgevoerd op Azure Virtual Desktop-sessiehosts en wordt geleverd aan gebruikers via het netwerk | Lid van één en slechts één toepassingsgroep (1) |

| Gepubliceerde toepassing | Een Windows-toepassing die wordt uitgevoerd op Azure Virtual Desktop-sessiehosts en wordt geleverd aan gebruikers via het netwerk | Lid van één en slechts één toepassingsgroep |

| Toepassingsgroep | Een logische groepering van gepubliceerde toepassingen of een gepubliceerd bureaublad | - Bevat een gepubliceerd bureaublad (1) of een of meer gepubliceerde toepassingen - Toegewezen aan één en slechts één hostgroep (2) - Lid van één en slechts één werkruimte (2) - Aan een of meer Microsoft Entra-gebruikersaccounts of -groepen zijn toegewezen (3) |

| Microsoft Entra-gebruikersaccount/-groep | Identificeert de gebruikers die gepubliceerde bureaubladen of toepassingen mogen starten | - Lid van één en slechts één Microsoft Entra-id - Toegewezen aan een of meer toepassingsgroepen (3) |

| Microsoft Entra-id (7) | Identiteitsprovider | - Bevat een of meer gebruikersaccounts of -groepen, die moeten worden gebruikt om gebruikers toe te wijzen aan toepassingsgroepen en kunnen ook worden gebruikt om u aan te melden bij de sessiehosts - Kan de lidmaatschappen van de sessiehosts bevatten - Kan worden gesynchroniseerd met AD DS of Microsoft Entra Domain Services |

| AD DS (7) | Provider van identiteits- en adreslijstservices | - Bevat een of meer gebruikersaccounts of -groepen, die kunnen worden gebruikt om u aan te melden bij de sessiehosts - Kan de lidmaatschappen van de sessiehosts bevatten - Kan worden gesynchroniseerd met Microsoft Entra-id |

| Microsoft Entra Domain Services (7) | Op PaaS gebaseerde identiteits- en adreslijstservicesprovider (Platform as a Service) | - Bevat een of meer gebruikersaccounts of -groepen, die kunnen worden gebruikt om u aan te melden bij de sessiehosts - Kan de lidmaatschappen van de sessiehosts bevatten - Gesynchroniseerd met Microsoft Entra-id |

| Werkplek | Een logische groepering van toepassingsgroepen | Bevat een of meer toepassingsgroepen (4) |

| Hostgroep | Een groep identieke sessiehosts die een gemeenschappelijk doel dienen | - Bevat een of meer sessiehosts (5) - Een of meer toepassingsgroepen worden eraan toegewezen (6) |

| Sessiehost | Een virtuele machine waarop gepubliceerde bureaubladen of toepassingen worden gehost | Lid van één en slechts één hostgroep |

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die u kunt gebruiken om de kwaliteit van een workload te verbeteren. Zie Well-Architected Framework voor meer informatie.

Gebruik het evaluatiehulpprogramma om de gereedheid van uw Azure Virtual Desktop-workload te beoordelen. Met dit hulpprogramma wordt uw uitlijning gecontroleerd op best practices die worden beschreven in de documentatie van de Azure Virtual Desktop-workload.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie de controlelijst ontwerpbeoordeling voor betrouwbaarheid voor meer informatie.

- Zorg ervoor dat de capaciteit is gereserveerd: om gegarandeerde toewijzing van rekenresources te garanderen, kunt u een capaciteitsreservering op aanvraag aanvragen zonder toezeggingstermijn en kan worden gecombineerd met gereserveerde instanties.

-

Tolerantie binnen regio's toevoegen: Beschikbaarheidszones gebruiken voor Azure-services die deze ondersteunen, zoals:

- Virtuele machines (sessiehosts)

- Azure Storage (FSLogix of App Attach). Zie Azure Storage-redundantie voor meer informatie.

- Een bedrijfscontinuïteitsplan bouwen: als beschikbaarheidszones niet voldoen aan uw RTO- of RPO-doelen, raadpleegt u de richtlijnen voor bcdr (Multiregion Business Continuity and Disaster Recovery) voor Azure Virtual Desktop.

Veiligheid

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie de controlelijst ontwerpbeoordeling voor beveiliging voor meer informatie.

Houd rekening met de volgende beveiligingsgerelateerde factoren wanneer u Azure Virtual Desktop implementeert.

- Gebruik Microsoft Entra ID: gebruikers kunnen zich vanaf elke locatie met verschillende apparaten en clients aanmelden bij Azure Virtual Desktop. Om het risico op onbevoegde toegang te minimaliseren en uw organisatie de mogelijkheid te bieden om aanmeldingsrisico's te beheren, dwingt u Microsoft Entra-meervoudige verificatie af met behulp van voorwaardelijke toegang.

- Versleuteling gebruiken: de meeste beheerde Azure-schijven worden standaard versleuteld wanneer ze in de cloud worden bewaard. Als uw sessiehosts uitgebreidere versleuteling vereisen, zoals end-to-end-versleuteling, raadpleegt u de richtlijnen voor versleutelingsopties voor beheerde schijven om opgeslagen gegevens te beveiligen tegen onbevoegde toegang.

- Gebruik privénetwerken: als u privéconnectiviteit met Azure Virtual Desktop-resources nodig hebt, gebruikt u Azure Private Link met Azure Virtual Desktop om verkeer tussen uw virtuele netwerk en de service in het Microsoft-netwerk te beperken.

Notitie

Zie de richtlijnen voor beveiligingsaankopen voor Azure Virtual Desktop voor meer beveiligingsaan aanbevelingen.

Kostenoptimalisatie

Kostenoptimalisatie richt zich op manieren om onnodige uitgaven te verminderen en operationele efficiëntie te verbeteren. Zie de controlelijst ontwerpbeoordeling voor Kostenoptimalisatie voor meer informatie.

Houd rekening met de volgende kostengerelateerde factoren wanneer u Azure Virtual Desktop implementeert.

- Ondersteuning voor meerdere sessies plannen: Voor workloads met identieke rekenvereisten, doorgaans gegroepeerde hostgroepen, biedt Windows Enterprise meerdere sessies de mogelijkheid om meer gebruikers te accepteren om zich tegelijk aan te melden bij één virtuele machine; lagere kosten en administratieve overhead.

- Licentie optimaliseren: Als u Software Assurance hebt, kunt u Azure Hybrid Benefit gebruiken om de kosten van uw Azure-rekeninfrastructuur te verlagen.

- Rekenproces vooraf aanschaffen: u kunt een abonnement van één of drie jaar, Azure-reserveringen, doorvoeren op basis van uw VM-gebruik om korting te ontvangen om uw resourcekosten aanzienlijk te verlagen. Dit kan worden gecombineerd met Azure Hybrid Benefit voor extra besparingen.

- In- en uitschalen indien nodig: Als het doorvoeren van Azure-reserveringen niet geschikt is voor uw huidige behoeften, kunt u overwegen om schaalplannen voor dynamische inrichting/ongedaan maken van de inrichting van sessiehosts te overwegen wanneer de vraag verandert gedurende de dag/week.

- Opties voor taakverdeling evalueren: Configureer het taakverdelingsalgoritmen van uw hostgroep naar diepte-eerst. Houd er echter rekening mee dat deze configuratie de gebruikerservaring verslechtert; de standaard geoptimaliseerde gebruikerservaring met breedte en breedte. Zie Taakverdeling voor hostgroepen configureren in Azure Virtual Desktop voor meer informatie.

Operationele uitmuntendheid

Operational Excellence behandelt de operationele processen die een toepassing implementeren en deze in productie houden. Zie de controlelijst ontwerpbeoordeling voor Operational Excellence voor meer informatie.

-

Waarschuwingen configureren: Configureer Service Health - en Resource Health-waarschuwingen om op de hoogte te blijven van de status van de Azure-services en -regio's die u gebruikt.

- Bewaak de Azure Storage-oplossing die u gebruikt voor het hosten van FSLogix-profielen of App Attach-shares om ervoor te zorgen dat drempelwaarden niet worden overschreden, wat mogelijk een negatieve invloed heeft op uw gebruikerservaring.

- Prestatiegegevens verzamelen: Installeer de Azure Monitoring Agent op uw Azure Virtual Desktop-sessiehosts om prestatiemeteritems en gebeurtenislogboeken te extraheren en te bewaken. Zie de lijst met configureerbare prestatiegegevens/prestatiemeteritems en gebeurtenislogboeken voor meer informatie.

- Gebruiksinzichten verzamelen: Gebruik Azure Virtual Desktop Insights om te helpen bij controles, zoals welke clientversies verbinding maken, mogelijkheden voor kostenbesparingen of om te weten of er resourcebeperkingen of connectiviteitsproblemen zijn.

- Diagnostische instellingen afstemmen: diagnostische instellingen inschakelen voor alle services, Azure Virtual Desktop-werkruimten, toepassingsgroepen, hostgroepen, opslagaccounts. Bepaal welke instellingen zinvol zijn voor uw bewerkingen. Schakel instellingen uit die niet zinvol zijn om onnodige kosten te voorkomen; opslagaccounts (met name de bestandsservice) die een hoge hoeveelheid IOPS zien, kunnen hoge bewakingskosten in rekening brengen.

Prestatie-efficiëntie

Prestatie-efficiëntie verwijst naar de mogelijkheid van uw workload om efficiënt te voldoen aan de behoeften van de gebruiker. Zie de controlelijst ontwerpbeoordeling voor prestatie-efficiëntie voor meer informatie.

- Antivirusuitsluitingen gebruiken: Voor profieloplossingen zoals FSLogix waarmee virtuele hardeschijfbestanden worden gekoppeld, is het raadzaam deze bestandsextensies uit te sluiten. Zie Antivirus-bestands- en mapuitsluitingen configureren voor meer informatie.

- Afstemmen op latentie: Voor clients die een punt-naar-site-VPN-verbinding (P2S) gebruiken, wordt een gesplitste tunnel gebruikt die is gebaseerd op UDP (User Datagram Protocol) om de latentie te verminderen en het bandbreedtegebruik van uw tunnel te optimaliseren. Voor on-site-clients die een VPN of Azure ExpressRoute gebruiken, gebruikt u RDP Shortpath om de retourtijd te verminderen, waardoor de gebruikerservaring in latentiegevoelige toepassingen en invoermethoden wordt verbeterd.

-

Gebruik de juiste rekenkracht: richtlijnen voor het aanpassen van de grootte van virtuele machines bevatten het maximum aantal voorgestelde gebruikers per vCPU (Virtual Central Processing Unit) en minimale VM-configuraties voor verschillende workloads. Deze gegevens helpen bij het schatten van de VM's die u nodig hebt in uw hostgroep.

- Gebruik simulatiehulpprogramma's om implementaties te testen met zowel stresstests als praktijkgebruikssimulaties. Zorg ervoor dat het systeem responsief en flexibel genoeg is om te voldoen aan de behoeften van de gebruiker en vergeet niet om de laadgrootten te variëren tijdens het testen.

- Gebruik tijdelijke besturingssysteemschijven: Als u uw sessiehosts zoals vee behandelt in plaats van huisdieren, zijn kortstondige besturingssysteemschijven een uitstekende manier om de prestaties te verbeteren, latentie vergelijkbaar met tijdelijke schijven en tegelijkertijd kosten te besparen omdat ze gratis zijn.

Beperkingen

Azure Virtual Desktop heeft, net als Azure, bepaalde servicebeperkingen waarvan u rekening moet houden. Om te voorkomen dat u wijzigingen moet aanbrengen in de schaalfase, is het een goed idee om een aantal van deze beperkingen tijdens de ontwerpfase aan te pakken.

Zie Azure Virtual Desktop Service-limieten voor meer informatie over de beperkingen van de Azure Virtual Desktop-service.

Houd er ook rekening mee dat:

- U kunt niet meer dan 500 toepassingsgroepen maken per enkele Microsoft Entra-tenant*.

- Als u meer dan 500 toepassingsgroepen nodig hebt, dient u een ondersteuningsticket in via Azure Portal.

- U wordt aangeraden niet meer dan 50 toepassingen per toepassingsgroep te publiceren.

- U wordt aangeraden niet meer dan 5000 VM's per Azure-abonnement per regio te implementeren. Deze aanbeveling is van toepassing op zowel persoonlijke als gegroepeerde hostgroepen, op basis van één en meerdere sessies van Windows Enterprise. De meeste klanten gebruiken Windows Enterprise meerdere sessies, waardoor meerdere gebruikers zich kunnen aanmelden bij elke VIRTUELE machine. U kunt de resources van afzonderlijke sessiehost-VM's vergroten voor meer gebruikerssessies.

- Voor hulpprogramma's voor automatisch schalen van sessiehosts zijn de limieten ongeveer 2500 VM's per Azure-abonnement per regio, omdat de interactie van de VM-status meer resources verbruikt.

- Als u bedrijfsomgevingen wilt beheren met meer dan 5000 VM's per Azure-abonnement in dezelfde regio, kunt u meerdere Azure-abonnementen maken in een hub-spoke-architectuur en deze verbinden via peering van virtuele netwerken (met één abonnement per spoke). U kunt ook VM's in een andere regio in hetzelfde abonnement implementeren om het aantal VM's te verhogen.

- Beperkingslimieten voor Azure Resource Manager-abonnements-API's staan niet toe dat meer dan 600 Azure VM's per uur opnieuw worden opgestart via Azure Portal. U kunt al uw machines in één keer opnieuw opstarten via het besturingssysteem, waarvoor geen API-aanroepen van Azure Resource Manager-abonnementen worden gebruikt. Zie Problemen met API-beperkingsfouten oplossen voor meer informatie over het tellen en oplossen van beperkingslimieten op basis van uw Azure-abonnement.

- U kunt momenteel maximaal 132 VM's implementeren in één ARM-sjabloonimplementatie in de Azure Virtual Desktop-portal. Als u meer dan 132 VM's wilt maken, voert u de ARM-sjabloonimplementatie meerdere keren uit in de Azure Virtual Desktop-portal.

- Voorvoegsels voor de naam van de Azure VM-sessiehost mogen niet langer zijn dan 11 tekens, vanwege het automatisch toewijzen van exemplaarnamen en de NetBIOS-limiet van 15 tekens per computeraccount.

- Standaard kunt u maximaal 800 exemplaren van de meeste resourcetypen in een resourcegroep implementeren. Azure Compute heeft deze limiet niet.

Zie Azure-abonnements- en servicelimieten, quota en beperkingen voor meer informatie over beperkingen voor Azure-abonnementen.

Dit scenario implementeren

Een verzameling ARM-sjablonen kan worden gebruikt om de implementatie van uw Azure Virtual Desktop-omgeving te automatiseren. Deze ARM-sjablonen ondersteunen alleen de Azure Resource Manager Azure Virtual Desktop-objecten. Deze ARM-sjablonen bieden geen ondersteuning voor Azure Virtual Desktop (klassiek).

Er zijn meer scenario's beschikbaar via Microsoft Developer Tools die ondersteuning bieden voor verschillende implementatieopties:

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Hoofdauteur:

- Tom Hickling | Senior Product Manager, Azure Virtual Desktop Engineering

Andere inzender:

- Nelson Del Villar | Cloud Solution Architect, Azure Core Infrastructure

Volgende stappen

- Azure Virtual Desktop-partnerintegraties vermeldt goedgekeurde Azure Virtual Desktop-partnerproviders en onafhankelijke softwareleveranciers.

- Gebruik het hulpprogramma voor optimalisatie van virtuele bureaubladen om de prestaties in een Windows 11 Enterprise VDI-omgeving (virtual desktop infrastructure) te optimaliseren.

- Zie Microsoft Entra-gekoppelde virtuele machines implementeren in Azure Virtual Desktop voor meer informatie.

- Meer informatie over Active Directory Domain Services.

- Wat is Microsoft Entra Connect?

- Meer informatie over azure Virtual Desktop Well-Architected Framework