Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

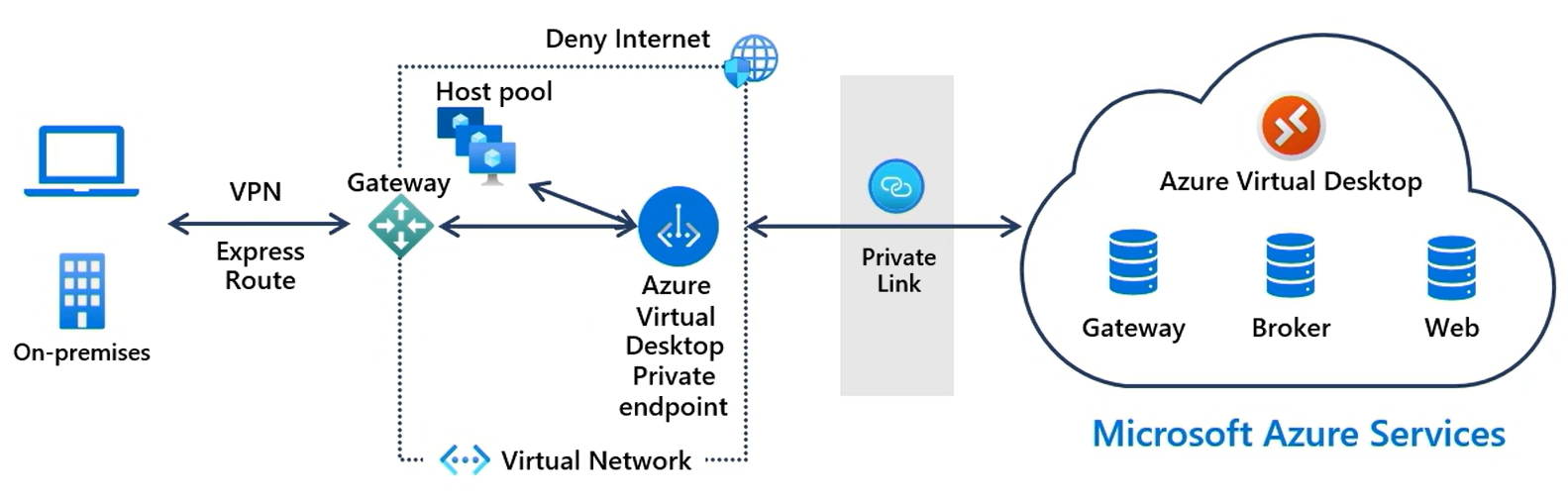

U kunt Azure Private Link met Azure Virtual Desktop gebruiken om privé verbinding te maken met uw externe resources. Door een privé-eindpunt te maken, blijft het verkeer tussen uw virtuele netwerk en de service op het Microsoft-netwerk, zodat u uw service niet langer beschikbaar hoeft te maken voor het openbare internet. U gebruikt ook een VPN of ExpressRoute voor uw gebruikers met de Extern bureaublad-client om verbinding te maken met het virtuele netwerk. Verkeer binnen het Microsoft-netwerk houden verbetert de beveiliging en houdt uw gegevens veilig. In dit artikel wordt beschreven hoe Private Link u kunt helpen uw Azure Virtual Desktop-omgeving te beveiligen.

Hoe werkt Private Link met Azure Virtual Desktop?

Azure Virtual Desktop heeft drie werkstromen met drie bijbehorende resourcetypen voor gebruik met privé-eindpunten. Deze werkstromen zijn:

Initiële feeddetectie: hiermee kan de client alle werkruimten detecteren die aan een gebruiker zijn toegewezen. Als u dit proces wilt inschakelen, moet u één privé-eindpunt maken voor de globale subresource voor elke werkruimte. U kunt echter slechts één privé-eindpunt maken in uw volledige Azure Virtual Desktop-implementatie. Dit eindpunt maakt DNS-vermeldingen (Domain Name System) en privé-IP-routes voor de FQDN (Global Fully Qualified Domain Name) die nodig zijn voor de eerste feeddetectie. Deze verbinding wordt één, gedeelde route voor alle clients om te gebruiken.

Download van feed: de client downloadt alle verbindingsgegevens voor een specifieke gebruiker voor de werkruimten die hun toepassingsgroepen hosten. U maakt een privé-eindpunt voor de feedsubresource voor elke werkruimte die u wilt gebruiken met Private Link.

Connections voor het hosten van pools: elke verbinding met een hostgroep heeft twee kanten: clients en sessiehosts. U moet een privé-eindpunt maken voor de subresource van de verbinding voor elke hostgroep die u wilt gebruiken met Private Link.

In het volgende diagram op hoog niveau ziet u hoe Private Link een lokale client veilig verbindt met de Azure Virtual Desktop-service. Zie Clientverbindingsreeks voor meer informatie over clientverbindingen.

Ondersteunde scenario's

Wanneer u Private Link toevoegt met Azure Virtual Desktop, hebt u de volgende ondersteunde scenario's om verbinding te maken met Azure Virtual Desktop. Welk scenario u kiest, is afhankelijk van uw vereisten. U kunt deze privé-eindpunten delen in uw netwerktopologie of u kunt uw virtuele netwerken isoleren zodat elk een eigen privé-eindpunt heeft voor de hostgroep of werkruimte.

Alle onderdelen van de verbinding - initiële feeddetectie, feeddownload en externe sessieverbindingen voor clients en sessiehosts - gebruiken privéroutes. U hebt de volgende privé-eindpunten nodig:

Doel Resourcetype Doelsubresource Eindpunthoeveelheid Connections hostgroepen Microsoft.DesktopVirtualization/hostpools verbinding Eén per hostgroep Feed downloaden Microsoft.DesktopVirtualization/workspaces voeden Eén per werkruimte Initiële feeddetectie Microsoft.DesktopVirtualization/workspaces globaal Slechts één voor al uw Azure Virtual Desktop-implementaties Feeddownload- en externe sessieverbindingen voor clients en sessiehosts gebruiken privéroutes, maar de eerste feeddetectie maakt gebruik van openbare routes. U hebt de volgende privé-eindpunten nodig. Het eindpunt voor de eerste feeddetectie is niet vereist.

Doel Resourcetype Doelsubresource Eindpunthoeveelheid Connections hostgroepen Microsoft.DesktopVirtualization/hostpools verbinding Eén per hostgroep Feed downloaden Microsoft.DesktopVirtualization/workspaces voeden Eén per werkruimte Alleen externe sessieverbindingen voor clients en sessiehosts gebruiken privéroutes, maar initiële feeddetectie en feeddownload gebruiken openbare routes. U hebt de volgende privé-eindpunten nodig. Eindpunten voor werkruimten zijn niet vereist.

Doel Resourcetype Doelsubresource Eindpunthoeveelheid Connections hostgroepen Microsoft.DesktopVirtualization/hostpools verbinding Eén per hostgroep Zowel clients als sessiehost-VM's gebruiken openbare routes. Private Link wordt niet gebruikt in dit scenario.

Belangrijk

Als u een privé-eindpunt maakt voor de eerste feeddetectie, wordt de gedeelde FQDN (Fully Qualified Domain Name) beheerd door de werkruimte die wordt gebruikt voor de globale subresource, waardoor de eerste detectie van feeds in alle werkruimten wordt vergemakkelijkt. U moet een afzonderlijke werkruimte maken die alleen voor dit doel wordt gebruikt en waarvoor geen toepassingsgroepen zijn geregistreerd. Als u deze werkruimte verwijdert, werken alle feeddetectieprocessen niet meer.

U kunt de toegang tot de werkruimte die wordt gebruikt voor de eerste feeddetectie (globale subresource) niet beheren. Als u deze werkruimte configureert om alleen privétoegang toe te staan, wordt de instelling genegeerd. Deze werkruimte is altijd toegankelijk via openbare routes.

IP-adrestoewijzingen kunnen worden gewijzigd naarmate de vraag naar IP-adressen toeneemt. Tijdens capaciteitsuitbreidingen zijn extra adressen nodig voor privé-eindpunten. Het is belangrijk dat u rekening houdt met mogelijke uitputting van de adresruimte en ervoor zorgt dat er voldoende ruimte is voor groei. Zie Beslissingsstructuur voor Private Link implementatie voor meer informatie over het bepalen van de juiste netwerkconfiguratie voor privé-eindpunten in een hub- of spoke-topologie.

Configuratieresultaten

U configureert instellingen voor de relevante Azure Virtual Desktop-werkruimten en hostgroepen om openbare of persoonlijke toegang in te stellen. Voor verbindingen met een werkruimte, met uitzondering van de werkruimte die wordt gebruikt voor de eerste feeddetectie (globale subresource), wordt in de volgende tabel het resultaat van elk scenario beschreven:

| Configuratie | Resultaat |

|---|---|

| Openbare toegang ingeschakeld vanuit alle netwerken | Aanvragen voor werkruimtefeeds zijn toegestaan vanaf openbare routes. Aanvragen voor werkruimtefeeds zijn toegestaan vanuit privéroutes . |

| Openbare toegang uitgeschakeld vanuit alle netwerken | Aanvragen voor werkruimtefeeds worden geweigerd vanuit openbare routes. Aanvragen voor werkruimtefeeds zijn toegestaan vanuit privéroutes . |

Met het transport van omgekeerde verbinding zijn er twee netwerkverbindingen voor verbindingen met hostgroepen: de client naar de gateway en de sessiehost naar de gateway. Naast het in- of uitschakelen van openbare toegang voor beide verbindingen, kunt u er ook voor kiezen om openbare toegang in te schakelen voor clients die verbinding maken met de gateway en alleen privétoegang toe te staan voor sessiehosts die verbinding maken met de gateway. In de volgende tabel wordt het resultaat van elk scenario beschreven:

| Configuratie | Resultaat |

|---|---|

| Openbare toegang ingeschakeld vanuit alle netwerken | Externe sessies zijn toegestaan wanneer de client of sessiehost een openbare route gebruikt. Externe sessies zijn toegestaan wanneer de client of sessiehost een privéroute gebruikt. |

| Openbare toegang uitgeschakeld vanuit alle netwerken | Externe sessies worden geweigerd wanneer de client of sessiehost een openbare route gebruikt. Externe sessies zijn toegestaan wanneer zowel de client als de sessiehost een privéroute gebruiken. |

| Openbare toegang ingeschakeld voor clientnetwerken, maar uitgeschakeld voor sessiehostnetwerken | Externe sessies worden geweigerd als de sessiehost een openbare route gebruikt, ongeacht de route die de client gebruikt. Externe sessies zijn toegestaan zolang de sessiehost een privéroute gebruikt, ongeacht de route die de client gebruikt. |

Clientverbindingsreeks

Wanneer een gebruiker via Private Link verbinding maakt met Azure Virtual Desktop en Azure Virtual Desktop is geconfigureerd om alleen clientverbindingen van privéroutes toe te staan, ziet de verbindingsreeks er als volgt uit:

Met een ondersteunde client abonneert een gebruiker zich op een werkruimte. Het apparaat van de gebruiker vraagt DNS op voor het adres

rdweb.wvd.microsoft.com(of het bijbehorende adres voor andere Azure-omgevingen).Uw privé-DNS-zone voor privatelink-global.wvd.microsoft.com retourneert het privé-IP-adres voor de eerste feeddetectie (globale subresource). Als u geen privé-eindpunt gebruikt voor de eerste feeddetectie, wordt een openbaar IP-adres geretourneerd.

Voor elke werkruimte in de feed wordt een DNS-query gemaakt voor het adres

<workspaceId>.privatelink.wvd.microsoft.com.Uw privé-DNS-zone voor privatelink.wvd.microsoft.com retourneert het privé-IP-adres voor het downloaden van de werkruimtefeed en downloadt de feed via TCP-poort 443.

Wanneer u verbinding maakt met een externe sessie, bevat het

.rdpbestand dat afkomstig is van de download van de werkruimtefeed het adres voor de Azure Virtual Desktop-gatewayservice met de laagste latentie voor het apparaat van de gebruiker. Een DNS-query wordt gemaakt naar een adres in de indeling<hostpooId>.afdfp-rdgateway.wvd.microsoft.com.Uw privé-DNS-zone voor privatelink.wvd.microsoft.com retourneert het privé-IP-adres voor de Azure Virtual Desktop-gatewayservice die moet worden gebruikt voor de hostgroep die de externe sessie levert. Indeling via het virtuele netwerk en het privé-eindpunt maakt gebruik van TCP-poort 443.

Na de indeling wordt het netwerkverkeer tussen de client, de Azure Virtual Desktop-gatewayservice en de sessiehost overgedragen naar een poort in het dynamische TCP-poortbereik van 1 - 65535.

Belangrijk

Als u van plan bent netwerkpoorten van de clientapparaten van de gebruiker of uw sessiehost-VM's te beperken tot de privé-eindpunten, moet u verkeer toestaan over het volledige dynamische TCP-poortbereik van 1 - 65535 naar het privé-eindpunt voor de hostgroepresource met behulp van de subresource van de verbinding . Het volledige dynamische TCP-poortbereik is nodig omdat deze poorten in Azure-privénetwerken intern worden toegewezen aan de juiste gateway die is geselecteerd tijdens de clientindeling. Als u poorten beperkt tot het privé-eindpunt, kunnen uw gebruikers mogelijk geen verbinding maken met Azure Virtual Desktop.

Bekende problemen en beperkingen

Private Link met Azure Virtual Desktop heeft de volgende beperkingen:

Voordat u Private Link voor Azure Virtual Desktop gebruikt, moet u Private Link met Azure Virtual Desktop inschakelen voor elk Azure-abonnement dat u wilt Private Link met Azure Virtual Desktop.

Alle Extern bureaublad-clients om verbinding te maken met Azure Virtual Desktop kunnen worden gebruikt met Private Link. Als u de Extern bureaublad-client voor Windows gebruikt op een particulier netwerk zonder internettoegang en u bent geabonneerd op zowel openbare als privéfeeds, hebt u geen toegang tot uw feed.

Nadat u een privé-eindpunt hebt gewijzigd in een hostgroep, moet u de extern bureaublad-agentlader (RDAgentBootLoader) opnieuw starten op elke sessiehost in de hostgroep. U moet deze service ook opnieuw starten wanneer u de netwerkconfiguratie van een hostgroep wijzigt. In plaats van de service opnieuw te starten, kunt u elke sessiehost opnieuw starten.

Het gebruik van zowel Private Link als RDP Shortpath voor beheerde netwerken is momenteel in PREVIEW. Zie de Aanvullende gebruiksvoorwaarden voor Microsoft Azure Previews voor juridische voorwaarden die van toepassing zijn op Azure-functies die in bètaversie, preview of anderszins nog niet algemeen beschikbaar zijn. Alle andere RDP Shortpath-opties met STUN of TURN worden niet ondersteund met Private Link.

Vroeg in de preview van Private Link met Azure Virtual Desktop heeft het privé-eindpunt voor de eerste feeddetectie (voor de globale subresource) de naam van

privatelink.wvd.microsoft.comde privé-DNS-zone gedeeld met andere privé-eindpunten voor werkruimten en hostgroepen. In deze configuratie kunnen gebruikers geen privé-eindpunten maken uitsluitend voor hostgroepen en werkruimten. Vanaf 1 september 2023 wordt het delen van de privé-DNS-zone in deze configuratie niet meer ondersteund. U moet een nieuw privé-eindpunt maken voor de globale subresource om de naam van de privé-DNS-zone vanprivatelink-global.wvd.microsoft.comte gebruiken. Zie Eerste feeddetectie voor de stappen om dit te doen.

Volgende stappen

- Meer informatie over het instellen van Private Link met Azure Virtual Desktop.

- Meer informatie over het configureren van AZURE Private Endpoint DNS op Private Link DNS-integratie.

- Zie Verbindingsproblemen met azure-privé-eindpunten oplossen voor algemene probleemoplossingsgidsen voor Private Link.

- Meer informatie over Azure Virtual Desktop-netwerkconnectiviteit.

- Zie de lijst Vereiste URL voor de lijst met URL's die u moet deblokkeren om netwerktoegang tot de Azure Virtual Desktop-service te garanderen.