Notitie

Zie de SWIFT-website voor updates over de beschikbaarheid van SWIFT-producten in de cloud.

Dit artikel bevat een overzicht van het implementeren van SWIFT Alliance Remote Gateway in Azure. Alliance Remote Gateway is een veilige cloudservice die u kunt gebruiken om Alliance Access of Alliance Entry rechtstreeks te verbinden met SWIFT zonder dat u een connectiviteitsproduct on-premises hoeft te hosten. U behoudt volledige controle over uw Alliance Access- en Alliance Entry-systemen.

U kunt de oplossing implementeren met behulp van één Azure-abonnement. Voor een beter beheer en beheer van de algehele oplossing moet u echter twee verschillende Azure-abonnementen gebruiken:

- Eén abonnement bevat de SWIFT Alliance Access-onderdelen.

- Het tweede abonnement bevat de resources die u nodig hebt om verbinding te maken met het SWIFT-netwerk via Alliance Verbinding maken Virtual.

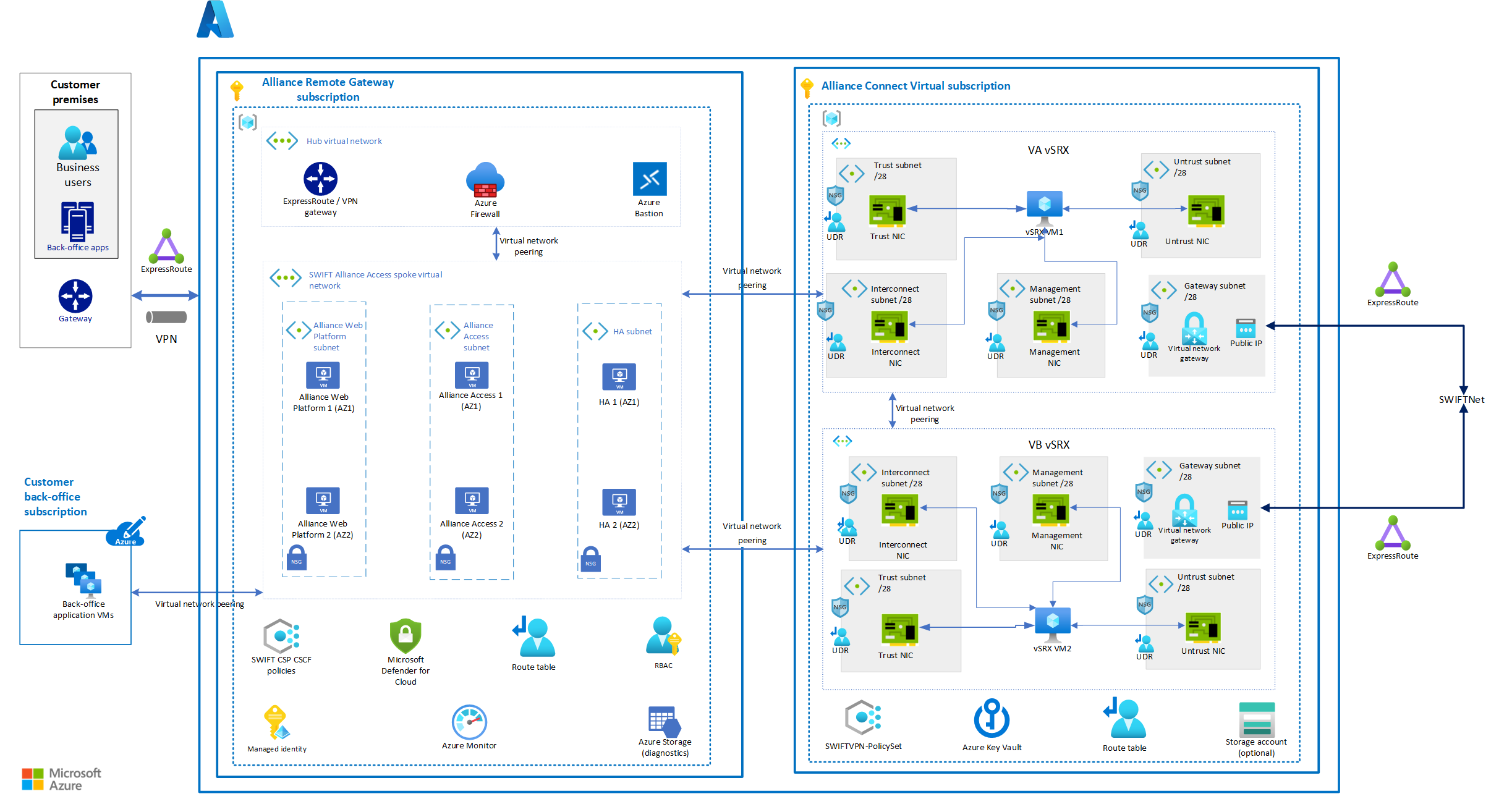

Architectuur

*Download een Visio-bestand dat dit architectuurdiagram bevat.

Workflow

De volgende werkstroom komt overeen met het voorgaande diagram.

Zakelijke gebruikers: zakelijke gebruikers bevinden zich op het locatie van de klant, meestal binnen een bedrijfs- of financiële instellingsomgeving. Ze hebben toegang tot het systeem via back-office-toepassingen.

Connectiviteit van de klant: zakelijke gebruikers maken verbinding met de door Azure gehoste toepassingen via een Azure ExpressRoute-verbinding of een Azure VPN-gateway, die veilige en betrouwbare connectiviteit garandeert.

Back-office-abonnement van de klant: dit abonnement bevat virtuele machines (VM's) van back-office-toepassingen die deel uitmaken van de Azure-services. Het maakt verbinding met de belangrijkste Azure-infrastructuur via peering van virtuele netwerken, wat een directe netwerkkoppeling tussen virtuele Azure-netwerken aangeeft.

Alliance Remote Gateway-abonnement: het centrale onderdeel van deze architectuur is het Alliance Remote Gateway-abonnement. Dit abonnement bevat de volgende onderdelen:

- Virtueel hubnetwerk: fungeert als het centrale verbindingspunt via een verbinding met ExpressRoute of een VPN-gateway en Azure Firewall voor beveiligde en gefilterde internettoegang.

- Swift Alliance Access spoke virtueel netwerk: bevat infrastructuur voor SWIFT Alliance Access met subnetten voor webplatforms, toegangsservices en virtuele machines met hoge beschikbaarheid.

- Beveiligings- en beheerservices: de omgeving beheren, beveiligen en bewaken met behulp van services zoals Microsoft Defender voor Cloud, door Microsoft Entra beheerde identiteiten, Azure Monitor en Azure Storage.

De subnetten en VM's met hoge beschikbaarheid zorgen ervoor dat het systeem operationeel blijft, zelfs als afzonderlijke onderdelen mislukken.

Het Alliance Remote Gateway-abonnement bevat resources die u beheert. Nadat u een service hebt geïmplementeerd, maken de on-premises systemen voor Alliance Access of Alliance Entry verbinding met de Alliance Remote Gateway-server die is geïmplementeerd in de SWIFT-operationele centra.

U behoudt volledige controle over de configuratie en functies van Alliance Access of Alliance Entry, waaronder berichtinvoer en -weergave, routering, operatordefinities, planning en handmatig of geautomatiseerd afdrukken.

U kunt de resources voor Alliance Remote Gateway implementeren met een AZURE Resource Manager-sjabloon (ARM-sjabloon) om de kerninfrastructuur te maken, zoals beschreven in deze architectuur. Een Alliance Access-implementatie in Azure moet voldoen aan het SWIFT Customer Security Programme (CSP) en het CsCF (Customer Security Controls Framework). U wordt aangeraden het AZURE-beleid SWIFT CSP-CSCF te gebruiken in dit abonnement.

Alliance Verbinding maken Virtual subscription: The Alliance Verbinding maken Virtual subscription bevat de onderdelen die nodig zijn om connectiviteit met de Alliance Remote Gateway-server mogelijk te maken via een beveiligd IP-netwerk van meerdere leveranciers.

Wanneer u de respectieve Juniper vSRX Virtual Firewall-onderdelen implementeert die in het voorgaande architectuurdiagram worden weergegeven, schakelt u hoge beschikbaarheid in door de redundante resources in twee verschillende Azure-beschikbaarheidszones te implementeren. Bovendien bewaken VM 1 en hoge beschikbaarheid VM 2 de routetabellen en onderhouden ze om een hogere tolerantie te bieden en de beschikbaarheid van de algehele oplossing te verbeteren.

Dit abonnement is gekoppeld aan het Alliance Remote Gateway-abonnement. Het bevat subnetten voor vertrouwens-, interconnect- en niet-vertrouwde zones. Het bevat ook de netwerkinterfacekaarten van elke zone en door de gebruiker gedefinieerde routes voor gecontroleerde netwerkverkeersstroom.

U kunt de verbinding tussen de Alliance Remote Gateway-server en deze klantspecifieke netwerkonderdelen onderhouden via de toegewezen ExpressRoute-verbinding of via internet. SWIFT biedt drie verschillende connectiviteitsopties, Bronze, Silver en Gold. Kies de beste optie voor uw berichtenverkeersvolumes en het vereiste tolerantieniveau. Zie Alliance Verbinding maken: Bronzen, Silver en Gold-pakketten voor meer informatie over deze connectiviteitsopties.

Externe connectiviteit: De architectuur bevat verbindingen met SWIFTNet Link via de ExpressRoute-verbinding of internet voor de veilige overdracht van financiële berichten en transacties.

Routering en beleid: Routeringstabellen en -beleidsregels zoals het SWIFT CSP-CSCF-beleid en het SWIFTNet Link-beleid bepalen verkeersroutering en dwing beveiligingsnaleving af binnen de implementatie.

Onderdelen

Azure-abonnement: u hebt een Azure-abonnement nodig om Alliance Remote Gateway te implementeren. U wordt aangeraden een nieuw Azure-abonnement te gebruiken om Alliance Remote Gateway en de bijbehorende onderdelen te beheren en te schalen.

Azure-resourcegroep: Het secure zone-abonnement Alliance Remote Gateway heeft een Azure-resourcegroep die als host fungeert voor de volgende Alliance Remote Gateway-onderdelen:

- Alliance Web Platform SE die wordt uitgevoerd op een virtuele Azure-machine.

- Alliance Access die wordt uitgevoerd op een virtuele Azure-machine. De Alliance Access-software bevat een ingesloten Oracle-database.

Azure Virtual Network: Virtual Network biedt een privénetwerkgrens rond de SWIFT-implementatie. Kies een netwerkadresruimte die niet conflicteren met uw on-premises sites, zoals back-office, hardwarebeveiligingsmodule en gebruikerssites.

Virtueel netwerksubnet: U moet Alliance Access-onderdelen implementeren in afzonderlijke subnetten om verkeerscontrole tussen de onderdelen via Azure-netwerkbeveiligingsgroepen mogelijk te maken.

Azure-routetabel: u kunt de netwerkverbinding tussen Alliance Access-VM's en uw on-premises sites beheren met behulp van een Azure-routetabel.

Azure Firewall: alle uitgaande connectiviteit van Alliance Access-VM's naar internet moet via Azure Firewall worden doorgegeven. Typische voorbeelden van deze connectiviteit zijn tijdsynchronisaties en updates voor antivirusdefinities.

Azure Virtual Machines: Virtual Machines biedt rekenservices voor het uitvoeren van Alliance Access. Gebruik deze richtlijnen om het juiste abonnement te kiezen.

- Gebruik een abonnement dat is geoptimaliseerd voor rekenkracht voor de front-end van Alliance Web Platform SE.

- Gebruik een abonnement dat is geoptimaliseerd voor het geheugen voor Alliance Access met een ingesloten Oracle-database.

Beheerde Azure-schijven: beheerde Schijven van Azure Premium SSD bieden schijfprestaties met hoge doorvoer en lage latentie voor Alliance Access-onderdelen. De onderdelen kunnen ook een back-up maken van schijven die zijn gekoppeld aan VM's en deze herstellen.

Azure-nabijheidsplaatsingsgroepen: Overweeg het gebruik van Azure-nabijheidsplaatsingsgroepen om ervoor te zorgen dat alle Alliance Access-VM's zich fysiek dicht bij elkaar bevinden. Nabijheidsplaatsingsgroepen verminderen de netwerklatentie tussen Alliance Access-onderdelen.

Scenariodetails

U kunt deze methode gebruiken om SWIFT-connectiviteit te migreren van een on-premises omgeving naar een Azure-omgeving of Om nieuwe SWIFT-connectiviteit tot stand te brengen.

Potentiële gebruikscases

Deze oplossing is optimaal voor de financiële sector. Het is bedoeld voor bestaande SWIFT-klanten en kan worden gebruikt wanneer u Alliance Access migreert van on-premises omgevingen naar Azure-omgevingen.

Overwegingen

Met deze overwegingen worden de pijlers van het Azure Well-Architected Framework geïmplementeerd. Dit is een set richtlijnen die kunnen worden gebruikt om de kwaliteit van een workload te verbeteren. Zie Microsoft Azure Well-Architected Framework voor meer informatie.

De volgende overwegingen zijn van toepassing op deze oplossing. Neem voor meer informatie contact op met uw accountteam bij Microsoft om u te helpen bij het begeleiden van uw Azure-implementatie voor SWIFT.

Betrouwbaarheid

Betrouwbaarheid zorgt ervoor dat uw toepassing kan voldoen aan de toezeggingen die u aan uw klanten hebt gedaan. Zie Overzicht van de betrouwbaarheidspijler voor meer informatie.

Wanneer u SWIFT-onderdelen on-premises implementeert, moet u beslissingen nemen over beschikbaarheid en tolerantie. Voor on-premises tolerantie raden we u aan om onderdelen in ten minste twee datacenters te implementeren. Dezelfde overwegingen zijn van toepassing in Azure, maar een aantal verschillende concepten zijn van toepassing.

U kunt Alliance Access and Alliance Entry implementeren in een Azure-cloudinfrastructuur. De Azure-infrastructuur moet voldoen aan de vereisten van de bijbehorende toepassing voor prestaties en latentie.

Zie sectie 14 in de Alliance Access-beheerhandleiding op de SWIFT-website voor informatie over het herstelproces van de database.

Azure-tolerantieconcepten

Azure biedt serviceovereenkomsten (SLA's) voor vm-beschikbaarheid. Deze SLA's variëren, afhankelijk van of u één virtuele machine, meerdere VM's in een beschikbaarheidsset of meerdere VM's verspreid over meerdere beschikbaarheidszones implementeert. Als u het risico van een regionale storing wilt beperken, implementeert u SWIFT Alliance Access in meerdere Azure-regio's. Zie Beschikbaarheidsopties voor virtuele Azure-machines voor meer informatie.

Multi-actieve tolerantie in één regio

Alliance Access maakt gebruik van een ingesloten Oracle-database. Als u wilt uitlijnen op een multi-actieve Alliance Access-implementatie, kunt u een padtolerante architectuur gebruiken. Een padtolerante architectuur plaatst alle vereiste SWIFT-onderdelen in één pad. U kunt elk pad zo vaak dupliceren als nodig is voor tolerantie en schalen. Als er een fout opgetreden is, voert u een failover uit van een volledig pad in plaats van één onderdeel. In het volgende diagram ziet u hoe deze tolerantiebenadering eruitziet wanneer u beschikbaarheidszones gebruikt. Deze architectuur is eenvoudiger in te stellen, maar voor een fout in een onderdeel in een pad moet u overschakelen naar een ander pad.

Het toevoegen van andere onderdelen aan deze architectuur verhoogt meestal de totale kosten. Het is belangrijk om deze onderdelen te factoren in uw planning en budgettering voor het project.

Door Alliance Web Platform SE en Alliance Access op één VIRTUELE machine te combineren, vermindert u het aantal infrastructuuronderdelen dat kan mislukken. U kunt deze configuratie overwegen, afhankelijk van het gebruikspatroon van de SWIFT-onderdelen. Implementeer voor Alliance Access-onderdelen en Alliance Verbinding maken Virtuele exemplaren de gerelateerde systemen in dezelfde Azure-zone, zoals wordt weergegeven in het voorgaande architectuurdiagram. Implementeer bijvoorbeeld Alliance Access Web Platform SE-VM's, Alliance Access-VM's en VM's met hoge beschikbaarheid in twee beschikbaarheidszones.

Omdat SWIFT-onderdelen verbinding maken met verschillende knooppunten, kunt u Azure Load Balancer niet gebruiken om failover te automatiseren of taakverdeling te bieden. In plaats daarvan moet u vertrouwen op swift-softwaremogelijkheden om fouten te detecteren en over te schakelen naar een secundair knooppunt. De werkelijke uptime die u bereikt, is afhankelijk van hoe snel een onderdeel fouten en failovers kan detecteren. Wanneer u beschikbaarheidszones of beschikbaarheidssets gebruikt, is de SLA voor vm-uptime voor elk onderdeel goed gedefinieerd.

Multiregion multi-actieve tolerantie

Als u de tolerantie buiten één Azure-regio wilt vergroten, raden we u aan SWIFT Alliance Access in meerdere Azure-regio's te implementeren met behulp van gekoppelde Azure-regio's. Elke Azure-regio is gekoppeld aan een andere regio in dezelfde geografie. Azure serialiseert platformupdates of gepland onderhoud tussen regioparen, zodat slechts één gekoppelde regio tegelijk wordt bijgewerkt. Als een storing van invloed is op meerdere regio's, krijgt ten minste één regio in elk paar prioriteit voor herstel.

Beveiliging

Beveiliging biedt garanties tegen opzettelijke aanvallen en misbruik van uw waardevolle gegevens en systemen. Zie Overzicht van de beveiligingspijler voor meer informatie.

U kunt Azure Network Watcher gebruiken om stroomlogboeken en pakketopnamen van Azure-netwerkbeveiligingsgroepen te verzamelen. U kunt stroomlogboeken van de beveiligingsgroep vanuit Network Watcher verzenden naar Azure Storage-accounts. Microsoft Sentinel biedt ingebouwde indeling en automatisering van algemene taken. Deze functionaliteit kan de stroomlogboeken verzamelen, bedreigingen detecteren en onderzoeken en reageren op incidenten.

Microsoft Defender voor Cloud kunt uw hybride gegevens, cloudeigen services en servers beschermen. Het kan worden geïntegreerd met uw bestaande beveiligingswerkstromen, zoals oplossingen voor beveiligingsinformatie en gebeurtenisbeheer en Microsoft Threat Intelligence, om risicobeperking te stroomlijnen.

Azure Bastion biedt connectiviteitstransparantie vanuit Azure Portal naar een VIRTUELE machine met behulp van Remote Desktop Protocol (RDP) of Secure Shell Protocol (SSH). Omdat Azure Bastion vereist dat beheerders zich aanmelden bij Azure Portal, kunt u Meervoudige Verificatie (MFA) van Microsoft Entra afdwingen. U kunt voorwaardelijke toegang van Microsoft Entra gebruiken om andere beperkingen af te dwingen. U kunt bijvoorbeeld het openbare IP-adres opgeven dat beheerders kunnen gebruiken om zich aan te melden. Azure Bastion maakt ook Just-In-Time-toegang mogelijk, waarmee de vereiste poorten op aanvraag worden geopend wanneer u externe toegang nodig hebt.

Verificatie en autorisatie

Beheer istrators die de SWIFT-infrastructuur in Azure beheren, moeten een identiteit hebben in de Microsoft Entra ID-service van de Azure-tenant die is gekoppeld aan het abonnement. Microsoft Entra ID kan deel uitmaken van een hybride identiteitsconfiguratie voor ondernemingen die uw on-premises bedrijfsidentiteitssysteem integreert met de cloud. Swift CSP-CSCF-beleid raadt echter aan het identiteitssysteem voor SWIFT-implementaties te scheiden van uw bedrijfsidentiteitssysteem. Als uw huidige tenant al is geïntegreerd met uw on-premises directory, kunt u een afzonderlijke tenant maken met een afzonderlijk Exemplaar van Microsoft Entra ID om aan deze aanbeveling te voldoen.

Gebruikers die zijn ingeschreven bij Microsoft Entra ID, kunnen zich aanmelden bij Azure Portal of verifiëren met behulp van andere beheerhulpprogramma's, zoals Azure PowerShell of Azure CLI. U kunt MFA en andere beveiligingen, zoals IP-bereikbeperkingen, configureren met behulp van voorwaardelijke toegang. Gebruikers krijgen machtigingen voor Azure-abonnementen via op rollen gebaseerd toegangsbeheer (RBAC), waarmee de bewerkingen worden beheerd die gebruikers in een abonnement kunnen uitvoeren.

Het Microsoft Entra ID-exemplaar dat is gekoppeld aan een abonnement, maakt alleen het beheer van Azure-services mogelijk. U kunt bijvoorbeeld VM's in Azure instellen onder een abonnement. Microsoft Entra-id biedt referenties voor het aanmelden bij deze VM's alleen als u Expliciet Microsoft Entra-verificatie inschakelt. Zie Toepassingsmigratie naar Microsoft Entra-id plannen voor Microsoft Entra-id voor meer informatie over het gebruik van Microsoft Entra ID voor toepassingsverificatie.

SWIFT CSP-CSCF-beleid afdwingen

U kunt Azure Policy gebruiken om beleidsregels in te stellen die moeten worden afgedwongen in een Azure-abonnement om te voldoen aan nalevings- of beveiligingsvereisten. U kunt bijvoorbeeld Azure Policy gebruiken om te voorkomen dat beheerders bepaalde resources implementeren of netwerkconfiguratieregels afdwingen die verkeer naar internet blokkeren. U kunt ingebouwde beleidsregels gebruiken of uw eigen beleid maken.

SWIFT heeft een beleidsframework waarmee u een subset van SWIFT CSP-CSCF-vereisten kunt afdwingen en Azure-beleid binnen uw abonnement kunt gebruiken. Ter vereenvoudiging kunt u een afzonderlijk abonnement maken waarin u SWIFT-onderdelen voor beveiligde zones en een ander abonnement implementeert voor andere mogelijk gerelateerde onderdelen. Door afzonderlijke abonnementen te gebruiken, kunt u het SWIFT CSP-CSCF- en Azure-beleid alleen toepassen op abonnementen die een beveiligde SWIFT-zone bevatten.

U wordt aangeraden SWIFT-onderdelen te implementeren in een abonnement dat losstaat van eventuele back-office-toepassingen. Door afzonderlijke abonnementen te gebruiken, kunt u ervoor zorgen dat SWIFT CSP-CSCF-beleid alleen van toepassing is op SWIFT-onderdelen en niet op uw eigen onderdelen. Overweeg de nieuwste implementatie van SWIFT CSP-besturingselementen te gebruiken, maar raadpleeg eerst het Microsoft-team waarmee u werkt.

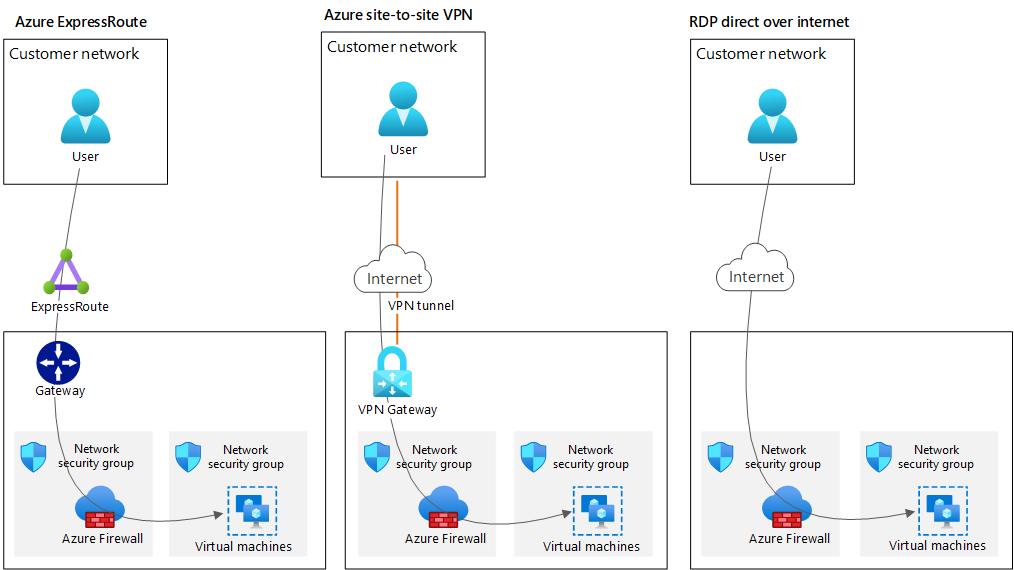

Verbinding maken iviteitsmethoden

U kunt een beveiligde verbinding tot stand brengen vanaf uw on-premises of colocatiesite naar het secure zone-abonnement van SWIFT Alliance Remote Gateway.

- Gebruik ExpressRoute om uw on-premises site te verbinden met Azure via een privéverbinding.

- Gebruik site-naar-site-VPN om uw on-premises site te verbinden met Azure via internet.

- Gebruik RDP of Azure Bastion om uw on-premises site te verbinden met Azure via internet. Uw Azure-omgeving kan worden gekoppeld.

De bedrijfs- en toepassingssystemen van de SWIFT-klant kunnen verbinding maken met Alliance Access- of Alliance Entry-gateway-VM's. Zakelijke gebruikers kunnen echter alleen verbinding maken met het Alliance Web Platform SE. Het platform configureert de aanbevolen Azure Firewall- en Azure-netwerkbeveiligingsgroep zodat alleen het juiste verkeer kan worden doorgegeven aan de Alliance Web Platform SE.

Operationele uitmuntendheid

Operationele uitmuntendheid omvat de operationele processen die een toepassing implementeren en deze in productie houden. Zie Overzicht van de operationele uitmuntendheidpijler voor meer informatie.

U bent verantwoordelijk voor het uitvoeren van de Alliance Access-software en de onderliggende Azure-resources in het Alliance Access-abonnement.

Monitor biedt een uitgebreide set bewakingsmogelijkheden. U kunt deze gebruiken om de Azure-infrastructuur te bewaken, maar niet de SWIFT-software. U kunt een bewakingsagent gebruiken om gebeurtenislogboeken, prestatiemeteritems en andere logboeken te verzamelen en deze logboeken en metrische gegevens te verzenden naar Bewaken. Zie Overzicht van de Azure-bewakingsagents voor meer informatie.

Monitorwaarschuwingen gebruiken uw monitorgegevens om u op de hoogte te stellen wanneer er problemen met uw infrastructuur of toepassing worden gedetecteerd. Neem waarschuwingen op, zodat u problemen kunt identificeren en oplossen voordat uw klanten ze opmerken.

U kunt Log Analytics in Monitor gebruiken om logboekquery's te bewerken en uit te voeren op gegevens in Logboeken bewaken.

U moet ARM-sjablonen gebruiken om azure-infrastructuuronderdelen in te stellen.

Overweeg het gebruik van extensies voor virtuele Azure-machines om andere oplossingsonderdelen in te stellen voor uw Azure-infrastructuur.

De Alliance Access-VM is het enige onderdeel dat zakelijke gegevens opslaat en mogelijk back-up- en herstelmogelijkheden vereist. Gegevens in Alliance Access worden opgeslagen in een Oracle-database. U kunt ingebouwde hulpprogramma's gebruiken om een back-up te maken van gegevens en deze te herstellen.

Prestatie-efficiëntie

Prestatie-efficiëntie is de mogelijkheid om op efficiënte wijze uw werkbelasting te schalen om te voldoen aan de vereisten die gebruikers eraan stellen. Zie overzicht van de pijler Prestatie-efficiëntie voor meer informatie.

Overweeg om Virtuele-machineschaalsets van Azure te implementeren om webserver-VM-exemplaren uit te voeren in een nabijheidsplaatsingsgroep. Met deze methode worden VM-exemplaren gekompliceren en wordt de latentie tussen VM's verminderd.

Overweeg virtuele machines te gebruiken met versneld netwerken, wat tot 30 Gbps aan netwerkdoorvoer biedt.

Overweeg om beheerde Schijven van Azure Premium SSD te gebruiken. Beheerde schijven bieden maximaal 20.000 invoer-/uitvoerbewerkingen per seconde en 900 Mbps aan doorvoer.

Overweeg om azure-schijfhostcache alleen-lezen te maken om een hogere schijfdoorvoer te krijgen.

Medewerkers

Dit artikel wordt onderhouden door Microsoft. De tekst is oorspronkelijk geschreven door de volgende Inzenders.

Belangrijkste auteurs:

- Gansu Adhinarayanan | Directeur - Partner Technology Strategist

- Ravi Sharma | Senior Cloud Solution Architect

Als u niet-openbare LinkedIn-profielen wilt zien, meldt u zich aan bij LinkedIn.

Volgende stappen

- Wat is Azure Virtual Network?

- Linux-VM's in Azure

- Extensies voor virtuele Azure-machines

- Wat is Azure Firewall?

- Inleiding tot beheerde Azure-schijven

- Beschikbaarheidszones

Verwante resources

Verken de functionaliteit en architectuur van andere SWIFT-modules: