Een beschikbaarheidsgroep configureren in Azure-regio's - SQL Server op Azure-VM's

Van toepassing op: SQL Server op Azure VM

In deze zelfstudie wordt uitgelegd hoe u een AlwaysOn-beschikbaarheidsgroepreplica configureert voor SQL Server op virtuele Azure-machines (VM's) in een Azure-regio die extern is voor de primaire replica. U kunt deze configuratie gebruiken voor herstel na noodgevallen .

U kunt ook de stappen in dit artikel gebruiken om een bestaande on-premises beschikbaarheidsgroep uit te breiden naar Azure.

Deze zelfstudie bouwt voort op de zelfstudie voor het handmatig implementeren van een beschikbaarheidsgroep in één subnet in één regio. Vermeldingen van de lokale regio in dit artikel verwijzen naar de virtuele machines en beschikbaarheidsgroep die al in de eerste regio zijn geconfigureerd. De externe regio is de nieuwe infrastructuur die in deze zelfstudie wordt toegevoegd.

Overzicht

In de volgende afbeelding ziet u een algemene implementatie van een beschikbaarheidsgroep op virtuele Azure-machines:

In de implementatie die in het diagram wordt weergegeven, bevinden alle virtuele machines zich in één Azure-regio. De replica's van de beschikbaarheidsgroep kunnen synchroon doorvoeren met automatische failover op SQL-1 en SQL-2. Als u deze architectuur wilt bouwen, raadpleegt u de sjabloon of zelfstudie voor de beschikbaarheidsgroep.

Deze architectuur is kwetsbaar voor downtime als de Azure-regio ontoegankelijk wordt. Als u dit beveiligingsprobleem wilt oplossen, voegt u een replica toe in een andere Azure-regio. In het volgende diagram ziet u hoe de nieuwe architectuur eruitziet:

In het diagram ziet u een nieuwe virtuele machine met de naam SQL-3. SQL-3 bevindt zich in een andere Azure-regio. Het wordt toegevoegd aan het Windows Server-failovercluster en kan een replica van een beschikbaarheidsgroep hosten.

De Azure-regio voor SQL-3 heeft een nieuwe Azure-load balancer. In deze architectuur wordt de replica in de externe regio normaal gesproken geconfigureerd met de asynchrone doorvoerbeschikbaarheidsmodus en de handmatige failovermodus.

Notitie

Een Azure-beschikbaarheidsset is vereist wanneer meer dan één virtuele machine zich in dezelfde regio bevindt. Als slechts één virtuele machine zich in de regio bevindt, is de beschikbaarheidsset niet vereist.

U kunt een virtuele machine alleen in een beschikbaarheidsset plaatsen tijdens het maken. Als de virtuele machine zich al in een beschikbaarheidsset bevindt, kunt u later een virtuele machine toevoegen voor een extra replica.

Wanneer replica's van beschikbaarheidsgroepen zich op virtuele Azure-machines in verschillende Azure-regio's bevinden, kunt u de virtuele netwerken verbinden met behulp van peering van virtuele netwerken of een site-naar-site-VPN-gateway.

Belangrijk

Deze architectuur brengt uitgaande gegevenskosten in rekening voor gegevens die tussen Azure-regio's worden gerepliceerd. Zie prijzen voor bandbreedte.

Het netwerk en subnet maken

Voordat u een virtueel netwerk en subnet in een nieuwe regio maakt, moet u beslissen over de adresruimte, het subnetnetwerk, het ip-adres van de clustergroep en de listener van de beschikbaarheidsgroep die u gaat gebruiken voor de externe regio.

De volgende tabel bevat details voor de lokale (huidige) regio en wat er wordt ingesteld in de nieuwe externe regio.

| Type | Lokaal | Externe regio |

|---|---|---|

| Adresruimte | 192.168.0.0/16 | 10.36.0.0/16 |

| Subnetnetwerk | 192.168.15.0/24 | 10.36.1.0/24 |

| IP-adres van cluster | 192.168.15.200 | 10.36.1.200 |

| Listener-IP van beschikbaarheidsgroep | 192.168.15.201 | 10.36.1.201 |

Ga als volgt te werk om een virtueel netwerk en subnet te maken in de nieuwe regio in Azure Portal:

Ga naar uw resourcegroep in Azure Portal en selecteer + Maken.

Zoek naar een virtueel netwerk in het zoekvak van Marketplace en selecteer vervolgens de tegel van het virtuele netwerk van Microsoft.

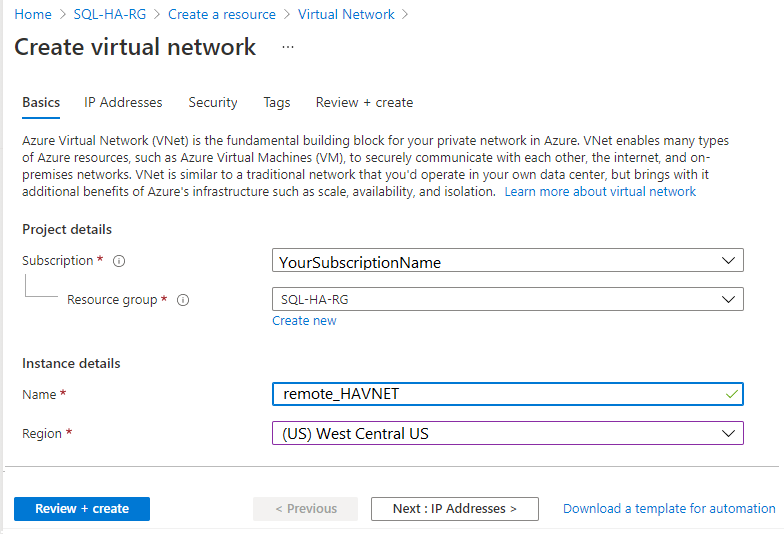

Selecteer Maken op de pagina Virtueel netwerk maken. Voer vervolgens de volgende informatie in op het tabblad Basisbeginselen :

- Selecteer onder Projectdetails voor Abonnement het juiste Azure-abonnement. Selecteer voor resourcegroep de resourcegroep die u eerder hebt gemaakt, zoals SQL-HA-RG.

- Geef onder Exemplaardetails een naam op voor uw virtuele netwerk, zoals remote_HAVNET. Kies vervolgens een nieuwe externe regio.

Selecteer op het tabblad IP-adressen het beletselteken (...) naast + Een subnet toevoegen. Selecteer Adresruimte verwijderen om de bestaande adresruimte te verwijderen als u een ander adresbereik nodig hebt.

Selecteer Een IP-adresruimte toevoegen om het deelvenster te openen om de adresruimte te maken die u nodig hebt. In deze zelfstudie wordt de adresruimte van de externe regio gebruikt: 10.36.0.0/16. Selecteer Toevoegen.

Selecteer + Een subnet toevoegen en vervolgens:

Geef een waarde op voor de naam van het subnet, zoals beheerder.

Geef een uniek subnetadresbereik op binnen de adresruimte van het virtuele netwerk.

Als uw adresbereik bijvoorbeeld 10.36.0.0/16 is, voert u deze waarden in voor het beheersubnet: 10.36.1.0 voor het beginadres en /24 voor de grootte van het subnet.

Selecteer Toevoegen om uw nieuwe subnet toe te voegen.

De virtuele netwerken in de twee Azure-regio's verbinden

Nadat u het nieuwe virtuele netwerk en subnet hebt gemaakt, bent u klaar om de twee regio's te verbinden, zodat ze met elkaar kunnen communiceren. U kunt dit op twee manieren doen:

Virtuele netwerken verbinden met peering van virtuele netwerken met behulp van Azure Portal (aanbevolen)

In sommige gevallen moet u PowerShell gebruiken om de verbinding tussen virtuele netwerken te maken. Als u bijvoorbeeld verschillende Azure-accounts gebruikt, kunt u de verbinding niet configureren in de portal. In dit geval raadpleegt u Een netwerk-naar-netwerkverbinding configureren met behulp van Azure Portal.

Een site-naar-site-VPN-gatewayverbinding configureren met behulp van Azure Portal

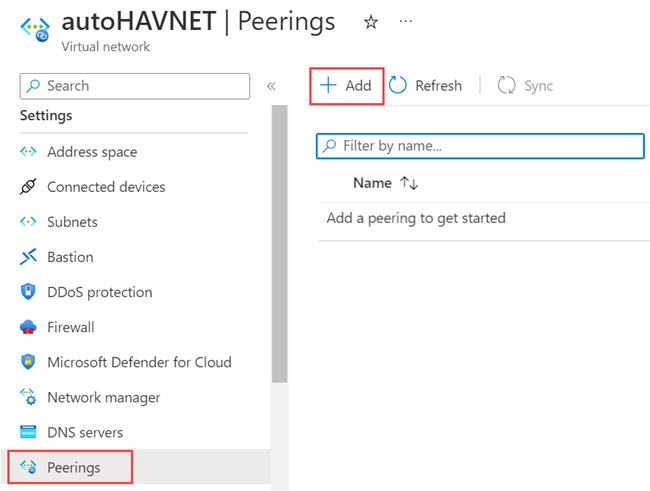

In deze zelfstudie wordt peering van virtuele netwerken gebruikt. Peering van virtuele netwerken configureren:

Typ in het zoekvak boven aan De Azure-portal autoVAK, het virtuele netwerk in uw lokale regio. Wanneer autoVAKET wordt weergegeven in de zoekresultaten, selecteert u deze.

Selecteer onder Instellingen peerings en selecteer vervolgens + Toevoegen.

Voer de volgende gegevens in of selecteer deze, accepteer de standaardwaarden voor de overige instellingen en selecteer vervolgens Toevoegen.

Instelling Weergegeven als Dit virtuele netwerk Naam van peeringkoppeling Voer autoOPGEGEVENET-remote_HAVNET in voor de naam van de peering van autoOPGEGEVENET naar het externe virtuele netwerk. Extern virtueel netwerk Naam van peeringkoppeling Voer remote_HAVNET-autoOPGEGEVENET in voor de naam van de peering van het externe virtuele netwerk naar AutoOPGEGEVENET. Abonnement Selecteer uw abonnement voor het externe virtuele netwerk. Virtueel netwerk Selecteer remote_HAVNET als naam van het externe virtuele netwerk. Het externe virtuele netwerk kan zich in dezelfde regio van autoOPGEGEVENET of in een andere regio bevinden. Op de pagina Peerings is de peeringstatus Verbonden.

Als u geen verbonden status ziet, selecteert u de knop Vernieuwen.

Een domeincontroller maken

Een domeincontroller in de nieuwe regio is nodig om verificatie te bieden als de primaire site niet beschikbaar is. De domeincontroller maken in de nieuwe regio:

- Ga terug naar de resourcegroep SQL-HA-RG .

- Selecteer + Maken.

- Typ Windows Server 2016 Datacenter en selecteer vervolgens het resultaat van Windows Server 2016 Datacenter .

- Controleer in Windows Server 2016 Datacenter of het implementatiemodel Resource Manager is en selecteer vervolgens Maken.

In de volgende tabel ziet u de instellingen voor de twee computers:

| Instelling | Waarde |

|---|---|

| Naam | Externe domeincontroller: ad-remote-dc |

| Type VM-schijf | SSD |

| Gebruikersnaam | DomainAdmin |

| Wachtwoord | Contoso!0000 |

| Abonnement | Uw abonnement |

| Resourcegroep | SQL-HA-RG |

| Locatie | Uw locatie |

| Tekengrootte | DS1_V2 |

| Opslag | Beheerde schijven gebruiken: Ja |

| Virtueel netwerk | remote_HAVNET |

| Subnet | Admin |

| Openbaar IP-adres | Dezelfde naam als de virtuele machine |

| Netwerkbeveiligingsgroep | Dezelfde naam als de virtuele machine |

| Diagnostics | Ingeschakeld |

| Opslagaccount voor diagnostische gegevens | Automatisch gemaakt |

Azure maakt de virtuele machines.

De domeincontroller configureren

In de volgende stappen configureert u de ad-remote-dc-machine als een domeincontroller voor corp.contoso.com:

Voorkeurs-DNS-serveradres instellen

Het voorkeurs-DNS-serveradres moet niet rechtstreeks binnen een virtuele machine worden bijgewerkt . Het moet worden bewerkt vanuit Azure Portal of PowerShell of Azure CLI. De onderstaande stappen zijn om de wijziging in Azure Portal aan te brengen:

Meld je aan bij de Azure-portal.

Voer in het zoekvak boven aan de portal netwerkinterface in. Selecteer Netwerkinterfaces in de zoekresultaten.

Selecteer de netwerkinterface voor de tweede domeincontroller waarvoor u instellingen in de lijst wilt weergeven of wijzigen.

Selecteer DNS-servers in Instellingen.

Omdat deze domeincontroller zich niet in hetzelfde virtuele netwerk bevindt als de primaire domeincontroller, selecteert u Aangepast en voert u het IP-adres van de primaire domeincontroller in, zoals

192.168.15.4. Het DNS-serveradres dat u opgeeft, wordt alleen toegewezen aan deze netwerkinterface en overschrijft alle DNS-instellingen voor het virtuele netwerk waaraan de netwerkinterface is toegewezen.Selecteer Opslaan.

Ga terug naar de virtuele machine in Azure Portal en start de VIRTUELE machine opnieuw op. Zodra de virtuele machine opnieuw is opgestart, kunt u de VIRTUELE machine toevoegen aan het domein.

Aan domein toevoegen

Voeg vervolgens het corp.contoso.com-domein toe. Dit doet u als volgt:

- Maak op afstand verbinding met de virtuele machine met behulp van het BUILTIN\DomainAdmin-account .

- Open Serverbeheer en selecteer Lokale server.

- Selecteer WERKGROEP.

- Selecteer Wijzigen in de sectie Computernaam.

- Schakel het selectievakje Domein in en typ corp.contoso.com in het tekstvak. Selecteer OK.

- Geef in het pop-upvenster windows-beveiliging de referenties op voor het standaardaccount voor domeinbeheerders (CORP\DomainAdmin) en het wachtwoord (Contoso!0000).

- Wanneer u het bericht 'Welkom bij het corp.contoso.com domein' ziet, selecteert u OK.

- Selecteer Sluiten en selecteer Nu opnieuw opstarten in het pop-upvenster.

Domeincontroller configureren

Zodra uw server lid is geworden van het domein, kunt u deze configureren als de tweede domeincontroller. Dit doet u als volgt:

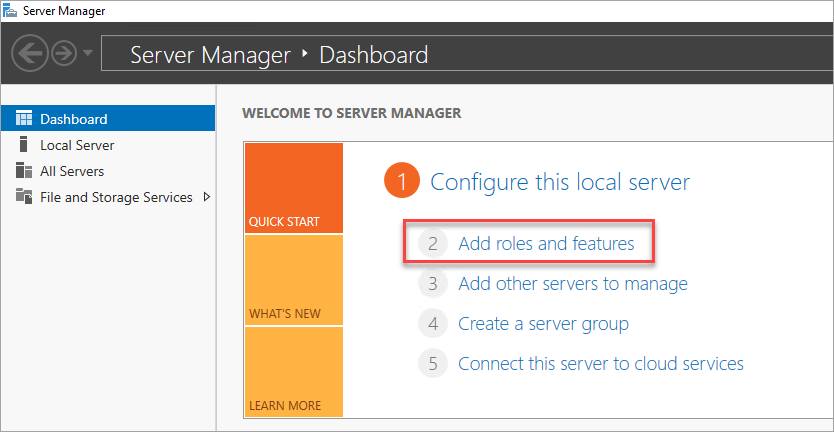

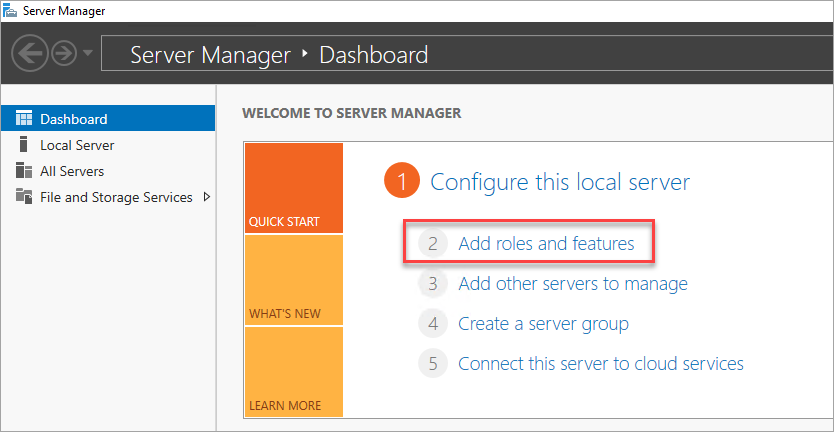

Als u nog niet bent verbonden, opent u een RDP-sessie naar uw secundaire domeincontroller en opent u Het Dashboard serverbeheer (die standaard is geopend).

Selecteer de koppeling Rollen en onderdelen toevoegen op het dashboard.

Selecteer Volgende totdat u bij de sectie Serverfuncties bent.

Selecteer de Active Directory Domain Services - en DNS-serverfuncties . Wanneer u hierom wordt gevraagd, voegt u eventuele extra functies toe die vereist zijn voor deze rollen.

Nadat de installatie van de functies is voltooid, gaat u terug naar het dashboard Serverbeheer .

Selecteer de nieuwe AD DS-optie in het linkerdeelvenster.

Selecteer de koppeling Meer op de gele waarschuwingsbalk.

Selecteer deze server promoveren naar een domeincontroller in de kolom Actie van het dialoogvenster Alle servertaakdetails.

Selecteer onder Implementatieconfiguratie een domeincontroller toevoegen aan een bestaand domein.

Klik op Selecteren.

Maak verbinding met behulp van het beheerdersaccount (CORP.CONTOSO.COM\domainadmin) en het wachtwoord (Contoso!0000).

Kies in Selecteer een domein in het forest uw domein en selecteer vervolgens OK.

Gebruik in Opties voor domeincontroller de standaardwaarden en stel een DSRM-wachtwoord in.

Notitie

Op de pagina DNS-opties wordt u mogelijk gewaarschuwd dat er geen delegatie voor deze DNS-server kan worden gemaakt. U kunt deze waarschuwing negeren in niet-productieomgevingen.

Selecteer Volgende totdat het dialoogvenster de controle Vereisten bereikt. Selecteer vervolgens Installeren.

Nadat de server de configuratiewijzigingen heeft voltooid, start u de server opnieuw op.

Een SQL Server-VM maken

Nadat de domeincontroller opnieuw is opgestart, is de volgende stap het maken van een virtuele SQL Server-machine in de nieuwe regio.

Voordat u verdergaat, moet u rekening houden met de volgende ontwerpbeslissingen:

Opslag: beheerde Azure-schijven

Gebruik azure managed disks voor de opslag van virtuele machines. We raden beheerde schijven aan voor virtuele SQL Server-machines. Beheerde schijven verwerken de opslag achter de schermen. Wanneer virtuele machines met beheerde schijven zich in dezelfde beschikbaarheidsset bevinden, distribueert Azure bovendien de opslagbronnen om de juiste redundantie te bieden.

Zie Inleiding tot beheerde Azure-schijven voor meer informatie. Zie Beheerde schijven gebruiken voor VM's in een beschikbaarheidsset voor specifieke informatie over beheerde schijven in een beschikbaarheidsset.

Netwerk: Privé-IP-adressen in productie

Voor de virtuele machines gebruikt deze zelfstudie openbare IP-adressen. Een openbaar IP-adres maakt externe verbinding rechtstreeks via internet mogelijk met de virtuele machine en maakt configuratiestappen eenvoudiger. In productieomgevingen raden we alleen privé-IP-adressen aan. Privé-IP-adressen verminderen de voetafdruk van beveiligingsproblemen van de SQL Server-VM.

Netwerk: één NIC per server

Gebruik één netwerkinterfacekaart (NIC) per server (clusterknooppunt) en één subnet. Azure-netwerken hebben fysieke redundantie, waardoor extra NIC's en subnetten onnodig zijn voor een Azure VM-gastcluster. Het clustervalidatierapport waarschuwt u dat de knooppunten bereikbaar zijn op slechts één netwerk. U kunt deze waarschuwing negeren in Gastfailoverclusters van Azure VM.

De SQL Server-VM maken en configureren

Als u de SQL Server-VM wilt maken, gaat u terug naar de SQL-HA-RG-resourcegroep en selecteert u Vervolgens Toevoegen. Zoek naar het juiste galerie-item, selecteer Virtuele machine en selecteer vervolgens Uit galerie. Gebruik de informatie in de volgende tabel om u te helpen bij het maken van de VM's:

| Pagina | Instelling |

|---|---|

| Het juiste galerie-item selecteren | SQL Server 2016 SP1 Enterprise op Windows Server 2016 |

| Configuratie van virtuele machines: Basisprincipes | Naam = sqlserver-2 = Gebruikersnaam DomainAdmin Wachtwoord = Contoso!0000 Abonnement = Uw abonnement Resourcegroep = SQL-HA-RG Locatie = Uw externe regio |

| Configuratie van virtuele machine: grootte | Grootte = DS2_V2 (2 vCPU's, 7 GB) De grootte moet ondersteuning bieden voor SSD-opslag (premium-schijfondersteuning). |

| Configuratie van virtuele machine: instellingen | Opslag: Beheerde schijven gebruiken Virtueel netwerk = remote-HAVNET Subnetbeheerder = (10.36.1.0/24) Openbaar IP-adres = Automatisch gegenereerd Netwerkbeveiligingsgroep = Geen Bewakingsdiagnose = ingeschakeld Diagnostisch opslagaccount = : een automatisch gegenereerd opslagaccount gebruiken |

| Configuratie van virtuele machine: SQL Server-instellingen | SQL-connectiviteit = privé (binnen virtueel netwerk) Poort = 1433 SQL-verificatie = uitgeschakeld Algemene opslagconfiguratie = Geautomatiseerd patchen = zondag om 2:00 uur Automatische back-up = uitgeschakeld Integratie van Azure Key Vault = Uitgeschakeld |

Notitie

De hier voorgestelde machinegrootte is bedoeld voor het testen van beschikbaarheidsgroepen in virtuele Azure-machines. Zie de aanbevelingen voor de grootte en configuratie van SQL Server-machines in Controlelijst voor de beste prestaties voor productieworkloads: Best practices voor SQL Server op Virtuele Azure-machines.

Nadat de VIRTUELE machine volledig is ingericht, moet u deze toevoegen aan het corp.contoso.com domein en CORP\Beheerdersrechten verlenen aan de computers.

De server toevoegen aan het domein

Als u de VM wilt koppelen aan corp.contoso.com, gebruikt u de volgende stappen voor de SQL Server-VM:

- Maak op afstand verbinding met de virtuele machine met behulp van BUILTIN\DomainAdmin.

- Selecteer in Serverbeheer de optie Lokale server.

- Selecteer de koppeling WERKGROEP .

- Selecteer Wijzigen in de sectie Computernaam.

- Schakel het selectievakje Domein in en voer corp.contoso.com in het tekstvak in. Selecteer vervolgens OK.

- Geef in het pop-upvenster windows-beveiliging de referenties op voor het standaardaccount voor domeinbeheerders (CORP\DomainAdmin) en het wachtwoord (Contoso!0000).

- Wanneer u het bericht 'Welkom bij het corp.contoso.com domein' ziet, selecteert u OK.

- Selecteer Sluiten en selecteer Nu opnieuw opstarten in het pop-updialoogvenster.

Accounts toevoegen

De volgende taak bestaat uit het toevoegen van het installatieaccount als beheerder op de SQL Server-VM en vervolgens machtigingen verlenen aan dat account en aan lokale accounts in SQL Server. Vervolgens kunt u het SQL Server-serviceaccount bijwerken.

De CORP\Install-gebruiker toevoegen als beheerder op elke cluster-VM

Nadat de virtuele SQL Server-machine opnieuw is opgestart als lid van het domein, voegt u CORP\Install toe als lid van de lokale beheerdersgroep:

Wacht totdat de virtuele machine opnieuw is opgestart en open het RDP-bestand opnieuw vanaf de primaire domeincontroller. Meld u aan bij sqlserver-2 met behulp van het CORP\DomainAdmin-account .

Fooi

In eerdere stappen hebt u het BUILTIN-beheerdersaccount gebruikt. Nu de server zich in het domein bevindt, moet u zich aanmelden met het domeinbeheerdersaccount. Geef in uw RDP-sessie de gebruikersnaam domein\op.

Selecteer Hulpprogramma's in Serverbeheer en selecteer vervolgens Computerbeheer.

Vouw in het venster Computerbeheer lokale gebruikers en groepen uit en selecteer vervolgens Groepen.

Dubbelklik op de groep Administrators .

Selecteer in het dialoogvenster Administratoreigenschappen de knop Toevoegen .

Voer de gebruiker in als CORP\Installeren en selecteer VERVOLGENS OK.

Selecteer OK om het dialoogvenster Administratoreigenschappen te sluiten.

Een aanmelding maken op elke SQL Server-VM voor het installatieaccount

Gebruik het installatieaccount (CORP\Install) om de beschikbaarheidsgroep te configureren. Dit account moet lid zijn van de vaste serverrol sysadmin op elke SQL Server-VM. Met de volgende stappen maakt u een aanmelding voor het installatieaccount. Voltooi ze op beide SQL Server-VM's.

Maak verbinding met de server via RDP met behulp van het <account MachineName>\DomainAdmin .

Open SQL Server Management Studio en maak verbinding met het lokale exemplaar van SQL Server.

Selecteer Beveiliging in Objectverkenner.

Klik met de rechtermuisknop op Aanmeldingen. Selecteer Nieuwe aanmelding.

In Aanmelding - Nieuw selecteert u Zoeken.

Selecteer Locaties.

Voer de netwerkreferenties van de domeinbeheerder in. Gebruik het installatieaccount (CORP\Install).

Stel de aanmelding in als lid van de vaste serverfunctie sysadmin .

Selecteer OK.

Machtigingen voor systeemaccounts configureren

Als u een systeemaccount wilt maken en de juiste machtigingen wilt verlenen, voert u de volgende stappen uit voor elk SQL Server-exemplaar:

Gebruik het volgende script om een account te maken voor

[NT AUTHORITY\SYSTEM]:USE [master] GO CREATE LOGIN [NT AUTHORITY\SYSTEM] FROM WINDOWS WITH DEFAULT_DATABASE=[master] GODe volgende machtigingen verlenen aan

[NT AUTHORITY\SYSTEM]:ALTER ANY AVAILABILITY GROUPCONNECT SQLVIEW SERVER STATE

Het volgende script verleent deze machtigingen:

GRANT ALTER ANY AVAILABILITY GROUP TO [NT AUTHORITY\SYSTEM] GO GRANT CONNECT SQL TO [NT AUTHORITY\SYSTEM] GO GRANT VIEW SERVER STATE TO [NT AUTHORITY\SYSTEM] GO

De SQL Server-serviceaccounts instellen

Voer op elke SQL Server-VM de volgende stappen uit om het SQL Server-serviceaccount in te stellen. Gebruik de accounts die u hebt gemaakt toen u de domeinaccounts hebt geconfigureerd.

- Open SQL Server Configuration Manager.

- Klik met de rechtermuisknop op de SQL Server-service en selecteer Vervolgens Eigenschappen.

- Stel het account en wachtwoord in.

Voor SQL Server-beschikbaarheidsgroepen moet elke SQL Server-VM worden uitgevoerd als een domeinaccount.

Een Azure-load balancer maken

Een load balancer is vereist in de externe regio ter ondersteuning van de SQL Server-beschikbaarheidsgroep. De load balancer bevat de IP-adressen voor de listeners van de beschikbaarheidsgroep en het Windows Server-failovercluster. In deze sectie wordt een overzicht gegeven van de manier waarop de load balancer in Azure Portal wordt gemaakt.

De load balancer moet:

- Zich in hetzelfde netwerk en subnet bevinden als de nieuwe virtuele machine.

- Een statisch IP-adres hebben voor de listener van de beschikbaarheidsgroep.

- Neem een back-endpool op die alleen bestaat uit de virtuele machines in dezelfde regio als de load balancer.

- Gebruik een TCP-poorttest die specifiek is voor het IP-adres.

- Een taakverdelingsregel hebben die specifiek is voor het SQL Server-exemplaar in dezelfde regio.

- Wees een standaard load balancer als de virtuele machines in de back-endpool geen deel uitmaken van één beschikbaarheidsset of een virtuele-machineschaalset. Raadpleeg wat is Azure Load Balancer? voor meer informatie.

- Wees een standaard load balancer als de twee virtuele netwerken in twee verschillende regio's zijn gekoppeld via wereldwijde peering van virtuele netwerken. Zie veelgestelde vragen over Azure Virtual Network (FAQ) voor meer informatie.

De stappen voor het maken van de load balancer zijn:

Ga in Azure Portal naar de resourcegroep waar uw SQL Server-exemplaar zich bevindt en selecteer vervolgens + Toevoegen.

Zoek naar Load Balancer. Kies de load balancer die Microsoft publiceert.

Selecteer Maken.

Configureer de volgende parameters voor de load balancer:

Instelling Weergegeven als Abonnement Gebruik hetzelfde abonnement als dat voor de virtuele machine. Resourcegroep Gebruik dezelfde resourcegroep als de virtuele machine. Naam Gebruik een tekstnaam voor de load balancer (bijvoorbeeld remoteLB). Regio Gebruik dezelfde regio als de virtuele machine. SKU Selecteer Standaard. Type selecteer Intern. Het deelvenster Azure Portal moet er als volgt uitzien:

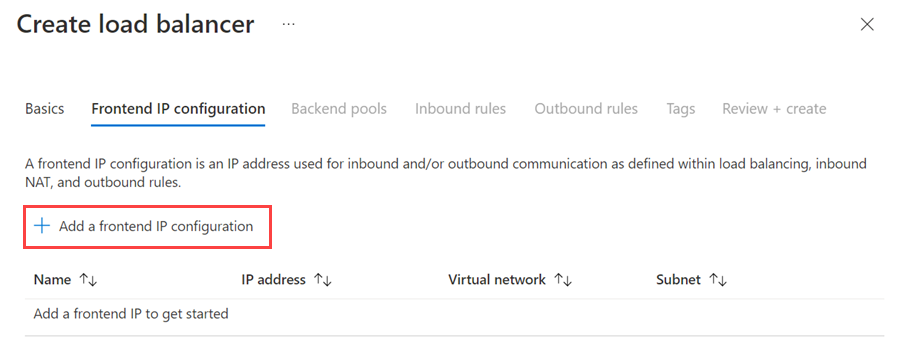

Selecteer Volgende: Front-end-IP-configuratie.

Selecteer Een front-end-IP-configuratie toevoegen.

Stel het front-end-IP-adres in met behulp van de volgende waarden:

- Naam: Gebruik een naam die de front-end-IP-configuratie identificeert.

- Virtueel netwerk: gebruik hetzelfde netwerk als de virtuele machines.

- Subnet: Gebruik hetzelfde subnet als de virtuele machines.

- Toewijzing: Selecteer Statisch.

- IP-adres: gebruik een beschikbaar adres uit het subnet. Gebruik dit adres voor de listener van uw beschikbaarheidsgroep. Dit adres verschilt van het IP-adres van uw cluster.

- Beschikbaarheidszone: Kies desgewenst een beschikbaarheidszone waarnaar u uw IP-adres wilt implementeren.

Selecteer Toevoegen.

Selecteer Beoordelen en maken om de configuratie te valideren en selecteer vervolgens Maken om de load balancer en het front-end-IP-adres te maken.

Als u de load balancer wilt configureren, moet u een back-endpool maken, een test maken en de taakverdelingsregels instellen.

Een back-endpool toevoegen voor de listener voor de beschikbaarheidsgroep

Ga in Azure Portal naar uw beschikbaarheidsgroep. Mogelijk moet u de weergave vernieuwen om de zojuist gemaakte load balancer weer te geven.

Selecteer de load balancer, selecteer back-endpools en selecteer vervolgens +Toevoegen.

Geef bij Naam een naam op voor de back-endpool.

Selecteer NIC voor configuratie van back-endpool.

Selecteer Toevoegen om de back-endpool te koppelen aan de zojuist gemaakte SQL Server-VM.

Kies onder Virtuele machine de virtuele machine waarop de replica van de beschikbaarheidsgroep wordt gehost.

Selecteer Toevoegen om de virtuele machine toe te voegen aan de back-endpool.

Selecteer Opslaan.

De statustest instellen

Selecteer in Azure Portal de load balancer, selecteer statustests en selecteer vervolgens +Toevoegen.

Stel de statustest voor de listener als volgt in:

Instelling Beschrijving Voorbeeld Naam Tekst SQLAlwaysOnEndPointProbe Protocol TCP kiezen TCP Poort Een niet-gebruikte poort 59999 Interval De hoeveelheid tijd tussen testpogingen, in seconden 5 Selecteer Toevoegen.

Taakverdelingsregels instellen

Selecteer in Azure Portal de load balancer, selecteer taakverdelingsregels en selecteer vervolgens +Toevoegen.

Stel de taakverdelingsregels van de listener als volgt in:

Instelling Beschrijving Voorbeeld Naam Tekst SQLAlwaysOnEndPointListener Front-end-IP-adres Kies een adres Gebruik het adres dat u hebt gemaakt bij het maken van de load balancer. Back-endpool De back-endpool kiezen Selecteer de back-endpool die de virtuele machines bevat waarop de load balancer is gericht. Protocol TCP kiezen TCP Poort Gebruik de poort voor de listener voor de beschikbaarheidsgroep 1433 Poort back-end Dit veld wordt niet gebruikt wanneer u een zwevend IP-adres instelt voor direct server return 1433 Statustest De naam die u voor de test hebt opgegeven SQLAlwaysOnEndPointProbe Sessiepersistentie Vervolgkeuzelijst Geen Time-out voor inactiviteit Het aantal minuten om een TCP-verbinding open te houden 4 Zwevend IP (Direct Server Return) Schakel deze instelling in. Waarschuwing

Direct Server Return wordt tijdens het maken ingesteld. Je kunt het niet wijzigen.

Selecteer Opslaan.

Failoverclustering toevoegen aan SQL Server-VM's

Als u functies voor failoverclustering wilt toevoegen, voert u de volgende stappen uit op beide SQL Server-VM's:

Maak verbinding met de virtuele SQL Server-machine via RDP met behulp van het CORP\Install-account . Open het dashboard Serverbeheer .

Selecteer de koppeling Rollen en onderdelen toevoegen op het dashboard.

Selecteer Volgende totdat u bij de sectie Serverfuncties bent.

Selecteer failoverclustering in Functies.

Voeg eventuele vereiste functies toe.

Selecteer Installeren.

Notitie

U kunt deze taak nu automatiseren, samen met het koppelen van de SQL Server-VM's aan het failovercluster met behulp van de Azure CLI - en Azure-quickstartsjablonen.

Netwerkdrempels afstemmen voor een failovercluster

Wanneer u Windows-failoverclusterknooppunten uitvoert in Azure-VM's met SQL Server-beschikbaarheidsgroepen, wijzigt u de clusterinstelling in een meer ontspannen bewakingsstatus. Door deze wijziging wordt het cluster stabieler en betrouwbaarder. Zie IaaS met SQL Server: Drempelwaarden voor failoverclusternetwerk afstemmen voor meer informatie.

De firewall configureren op elke SQL Server-VM

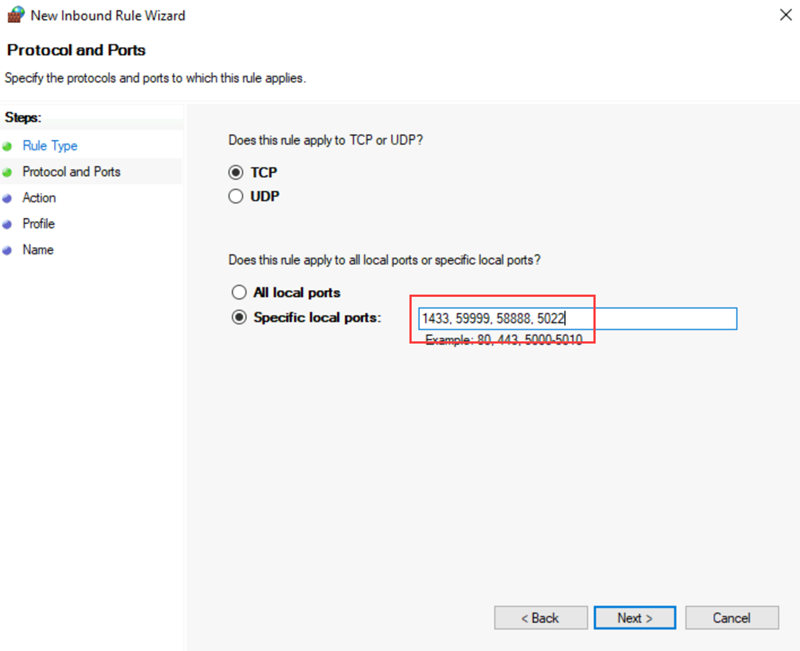

Voor de oplossing moeten de volgende TCP-poorten zijn geopend in de firewall:

- SQL Server-VM: poort 1433 voor een standaardexemplaren van SQL Server.

- Azure Load Balancer-test: elke beschikbare poort. Voorbeelden gebruiken vaak 59999.

- Statustest voor IP-adres van clusterkerntaakverdeling: elke beschikbare poort. Voorbeelden gebruiken vaak 58888.

- Eindpunt voor databasespiegeling: elke beschikbare poort. Voorbeelden gebruiken vaak 5022.

De firewallpoorten moeten zijn geopend op de nieuwe SQL Server-VM. De methode voor het openen van de poorten is afhankelijk van de firewalloplossing die u gebruikt. De volgende stappen laten zien hoe u de poorten opent in Windows Firewall:

Open Windows Firewall met geavanceerde beveiliging in het startscherm van SQL Server.

Selecteer Inkomende regels in het linkerdeelvenster. Selecteer nieuwe regel in het rechterdeelvenster.

Selecteer Poort voor regeltype.

Geef TCP op voor de poort en voer de juiste poortnummers in. In de volgende schermopname ziet u een voorbeeld:

Selecteer Volgende.

Houd op de pagina Actie de verbinding toestaan geselecteerd en selecteer Volgende.

Accepteer op de pagina Profiel de standaardinstellingen en selecteer Volgende.

Geef op de pagina Naam een regelnaam (zoals Azure LB-test) op in het vak Naam en selecteer Voltooien.

SQL Server toevoegen aan het Windows Server-failovercluster

De nieuwe SQL Server-VM moet worden toegevoegd aan het Windows Server-failovercluster dat zich in uw lokale regio bevindt.

De SQL Server-VM toevoegen aan het cluster:

Gebruik RDP om verbinding te maken met een SQL Server-VM in het bestaande cluster. Gebruik een domeinaccount dat een beheerder is op zowel SQL Server-VM's als de witness-server.

Selecteer Hulpprogramma's op het dashboard Serverbeheer en selecteer vervolgens Failoverclusterbeheer.

Klik in het linkerdeelvenster met de rechtermuisknop op Failoverclusterbeheer en selecteer Vervolgens Verbinding maken met cluster.

Kies cluster op deze server> in het venster Cluster selecteren onder Clusternaam.< Selecteer vervolgens OK.

Klik in de browserstructuur met de rechtermuisknop op het cluster en selecteer Knooppunt toevoegen.

Selecteer Volgende in de wizard Knooppunt toevoegen.

Voeg op de pagina Servers selecteren de naam van het nieuwe SQL Server-exemplaar toe. Voer de servernaam in Servernaam invoeren in, selecteer Toevoegen en selecteer vervolgens Volgende.

Selecteer Nee op de pagina Validatiewaarschuwing. (In een productiescenario moet u de validatietests uitvoeren). Selecteer vervolgens Volgende.

Als u Opslagruimten gebruikt, schakelt u op de bevestigingspagina het selectievakje Alle in aanmerking komende opslag toevoegen aan het cluster uit.

Waarschuwing

Als u niet alle in aanmerking komende opslag aan het cluster toevoegt, worden de virtuele schijven tijdens het clusterproces losgekoppeld door Windows. Als gevolg hiervan worden ze pas weergegeven in Schijfbeheer of Explorer als de opslag uit het cluster is verwijderd en opnieuw is gekoppeld via PowerShell.

Selecteer Volgende.

Selecteer Voltooien.

Failoverclusterbeheer geeft aan dat uw cluster een nieuw knooppunt heeft en vermeldt in de container Knooppunten .

Het IP-adres voor het Windows Server-failovercluster toevoegen

Notitie

In Windows Server 2019 maakt het cluster een gedistribueerde servernaam in plaats van een clusternetwerknaam. Als u Windows Server 2019 gebruikt, gaat u verder met het toevoegen van een IP-adres voor de listener van de beschikbaarheidsgroep. U kunt een clusternetwerknaam maken met behulp van PowerShell. Raadpleeg het blogbericht Failovercluster: Cluster Network Object voor meer informatie.

Maak vervolgens de IP-adresresource en voeg deze toe aan het cluster voor de nieuwe SQL Server-VM:

Selecteer in Failoverclusterbeheer de naam van het cluster. Klik met de rechtermuisknop op de clusternaam onder Cluster Core Resources en selecteer Eigenschappen:

Selecteer Toevoegen onder IP-adressen in het dialoogvenster Clustereigenschappen en voeg vervolgens het IP-adres van de clusternaam toe vanuit de regio van het externe netwerk. Selecteer OK in het dialoogvenster IP-adres en selecteer VERVOLGENS OK in het dialoogvenster Clustereigenschappen om het nieuwe IP-adres op te slaan.

Voeg het IP-adres toe als een afhankelijkheid voor de clusterkernnaam.

Open nogmaals het dialoogvenster Clustereigenschappen en selecteer het tabblad Afhankelijkheden . Configureer een OR-afhankelijkheid voor de twee IP-adressen.

Een IP-adres toevoegen voor de listener van de beschikbaarheidsgroep

Het IP-adres voor de listener in de externe regio moet worden toegevoegd aan het cluster. Het IP-adres toevoegen:

Klik in Failoverclusterbeheer met de rechtermuisknop op de rol van de beschikbaarheidsgroep. Wijs resource toe, wijs meer resources aan en selecteer ip-adres.

Als u dit IP-adres wilt configureren, klikt u met de rechtermuisknop op de resource onder Andere resources en selecteert u Eigenschappen.

Voer bij Naam een naam in voor de nieuwe resource. Selecteer voor Netwerk het netwerk in het externe datacenter. Selecteer Statisch IP-adres en wijs vervolgens in het vak Adres het statische IP-adres toe vanuit de nieuwe Azure-load balancer.

Selecteer Toepassen en selecteer vervolgens OK.

Voeg de IP-adresresource toe als een afhankelijkheid voor het clienttoegangspunt van de listener (netwerknaam).

Klik met de rechtermuisknop op het toegangspunt van de listenerclient en selecteer Vervolgens Eigenschappen. Blader naar het tabblad Afhankelijkheden en voeg de nieuwe IP-adresresource toe aan het listener-clienttoegangspunt. In de volgende schermopname ziet u een correct geconfigureerde IP-adresclusterresource:

Belangrijk

De clusterresourcegroep bevat beide IP-adressen. Beide IP-adressen zijn afhankelijkheden voor het listener-clienttoegangspunt. Gebruik de OPERATOR OR in de configuratie van de clusterafhankelijkheid.

Stel de clusterparameters in PowerShell in.

Voer het PowerShell-script uit met de clusternetwerknaam, het IP-adres en de testpoort die u hebt geconfigureerd op de load balancer in de nieuwe regio:

$ClusterNetworkName = "<MyClusterNetworkName>" # The cluster name for the network in the new region (Use Get-ClusterNetwork on Windows Server 2012 or later to find the name.) $IPResourceName = "<IPResourceName>" # The cluster name for the new IP address resource. $ILBIP = "<n.n.n.n>" # The IP address of the internal load balancer in the new region. This is the static IP address for the load balancer that you configured in the Azure portal. [int]$ProbePort = <nnnnn> # The probe port that you set on the internal load balancer. Import-Module FailoverClusters Get-ClusterResource $IPResourceName | Set-ClusterParameter -Multiple @{"Address"="$ILBIP";"ProbePort"=$ProbePort;"SubnetMask"="255.255.255.255";"Network"="$ClusterNetworkName";"EnableDhcp"=0}

Beschikbaarheidsgroepen inschakelen

Schakel vervolgens de functie AlwaysOn-beschikbaarheidsgroepen in. Voer deze stappen uit op de nieuwe SQL Server-VM:

Open SQL Server Configuration Manager vanuit het startscherm.

Selecteer SQL Server Services in de browserstructuur. Klik met de rechtermuisknop op de SQL Server-service (MSSQLSERVER) en selecteer Vervolgens Eigenschappen.

Selecteer het tabblad AlwaysOn Hoge beschikbaarheid en selecteer Vervolgens AlwaysOn-beschikbaarheidsgroepen inschakelen.

Selecteer Toepassen. Selecteer OK in het pop-updialoogvenster.

Start de SQL Server-service opnieuw.

Een replica toevoegen aan de beschikbaarheidsgroep

Nadat SQL Server opnieuw is opgestart op de zojuist gemaakte virtuele machine, kunt u deze als replica toevoegen aan de beschikbaarheidsgroep:

Open een extern bureaubladsessie naar het primaire SQL Server-exemplaar in de beschikbaarheidsgroep en open vervolgens SQL Server Management Studio (SSMS).

Open AlwaysOn-groepen met hoge beschikbaarheid>in Objectverkenner in SSMS. Klik met de rechtermuisknop op de naam van de beschikbaarheidsgroep en selecteer Replica toevoegen.

Maak verbinding met de bestaande replica en selecteer vervolgens Volgende.

Selecteer Replica toevoegen en maak verbinding met de nieuwe SQL Server-VM.

Belangrijk

Een replica in een externe Azure-regio moet worden ingesteld op asynchrone replicatie met handmatige failover.

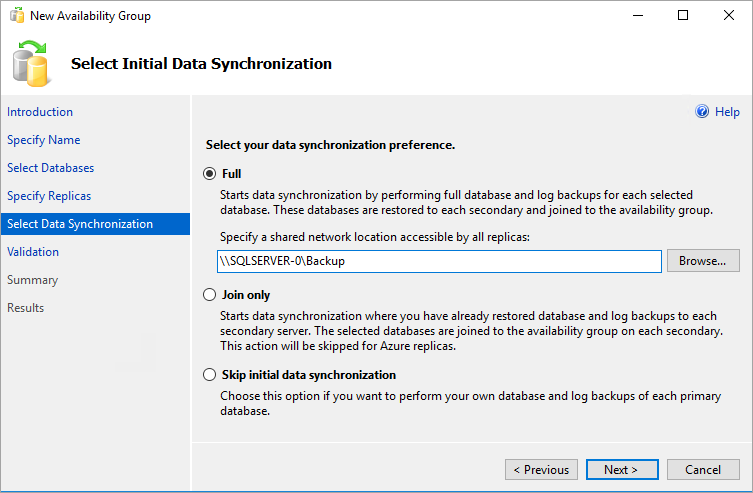

Selecteer Op de pagina Eerste gegevenssynchronisatie selecteren de optie Volledig en geef een gedeelde netwerklocatie op. Gebruik voor de locatie de back-upshare die u hebt gemaakt. In het voorbeeld was het \\<First SQL Server>\Backup\. Selecteer Volgende.

Notitie

Bij volledige synchronisatie wordt een volledige back-up van de database gemaakt op het eerste exemplaar van SQL Server en wordt deze teruggezet naar het tweede exemplaar. Voor grote databases raden we volledige synchronisatie niet aan, omdat het lang kan duren.

U kunt deze tijd verminderen door handmatig een back-up van de database te maken en deze te herstellen met

NO RECOVERY. Als de database al is hersteld opNO RECOVERYhet tweede SQL Server-exemplaar voordat u de beschikbaarheidsgroep configureert, selecteert u Alleen deelnemen. Als u de back-up wilt maken nadat u de beschikbaarheidsgroep hebt geconfigureerd, selecteert u Initiële gegevenssynchronisatie overslaan.

Selecteer Volgende op de pagina Validatie. De pagina moet er ongeveer uitzien als op deze afbeelding:

Notitie

Een waarschuwing voor de listenerconfiguratie geeft aan dat u geen listener voor beschikbaarheidsgroepen hebt geconfigureerd. U kunt deze waarschuwing negeren omdat de listener al is ingesteld. Deze is gemaakt nadat u de Azure Load Balancer in de lokale regio hebt gemaakt.

Selecteer Voltooien op de pagina Samenvatting en wacht totdat de wizard de nieuwe beschikbaarheidsgroep configureert. Op de pagina Voortgang kunt u Meer details selecteren om de gedetailleerde voortgang weer te geven.

Nadat de configuratie is voltooid, controleert u de pagina Resultaten om te controleren of de beschikbaarheidsgroep is gemaakt.

Selecteer Sluiten om de wizard te sluiten.

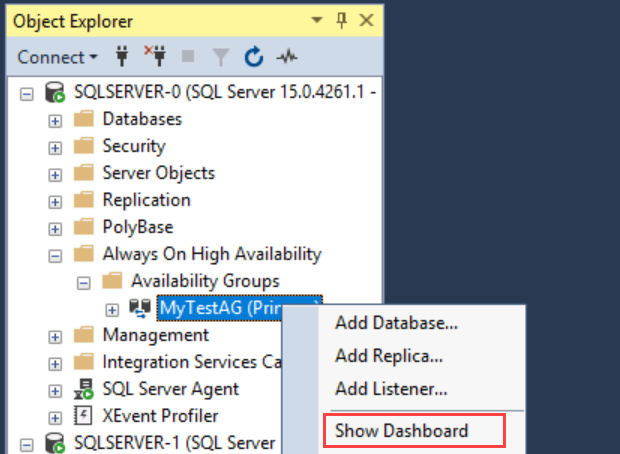

De beschikbaarheidsgroep controleren

Vouw in Objectverkenner AlwaysOn Hoge beschikbaarheid uit en vouw vervolgens Beschikbaarheidsgroepen uit. Klik met de rechtermuisknop op de beschikbaarheidsgroep en selecteer Dashboard weergeven.

Het dashboard van uw beschikbaarheidsgroep moet er ongeveer uitzien als in de volgende schermopname, nu met een andere replica:

Het dashboard toont de replica's, de failovermodus van elke replica en de synchronisatiestatus.

De listener van de beschikbaarheidsgroep controleren

Vouw in Objectverkenner AlwaysOn hoge beschikbaarheid uit, vouw beschikbaarheidsgroepen uit en vouw vervolgens de listener voor beschikbaarheidsgroepen uit.

Klik met de rechtermuisknop op de naam en selecteer Eigenschappen. Beide IP-adressen moeten nu worden weergegeven voor de listener (één in elke regio).

De verbinding voor meerdere subnetten instellen

De replica in het externe datacenter maakt deel uit van de beschikbaarheidsgroep, maar bevindt zich in een ander subnet. Als deze replica de primaire replica wordt, kunnen er time-outs voor toepassingsverbindingen optreden. Dit gedrag is hetzelfde als een on-premises beschikbaarheidsgroep in een implementatie met meerdere subnetten. Als u verbindingen van clienttoepassingen wilt toestaan, werkt u de clientverbinding bij of configureert u de cache voor naamomzetting van de naam van het clusternetwerk.

Werk bij voorkeur de clusterconfiguratie bij om in te stellen RegisterAllProvidersIP=1 en de clientverbindingsreeksen die moeten worden ingesteld MultiSubnetFailover=Yes. Zie Verbinding maken met MultiSubnetFailover.

Als u de verbindingsreeksen niet kunt wijzigen, kunt u caching van naamomzetting configureren. Zie Time-out wanneer u verbinding maakt met een AlwaysOn-listener in een omgeving met meerdere subnetten.

Failover naar de externe regio

Als u de listenerconnectiviteit met de externe regio wilt testen, kunt u een failover van de replica uitvoeren naar de externe regio. Hoewel de replica asynchroon is, is failover kwetsbaar voor mogelijk gegevensverlies. Als u een failover wilt uitvoeren zonder gegevensverlies, wijzigt u de beschikbaarheidsmodus in synchroon en stelt u de failovermodus in op automatisch. Gebruik de volgende stappen:

Maak in Objectverkenner verbinding met het exemplaar van SQL Server dat als host fungeert voor de primaire replica.

Klik onder AlwaysOn-beschikbaarheidsgroepen met de rechtermuisknop op uw beschikbaarheidsgroep en selecteer Eigenschappen.

Stel op de pagina Algemeen, onder Beschikbaarheidsreplica's, de secundaire replica in op de dr-site (disaster recovery) om de synchrone doorvoerbeschikbaarheidsmodus en de automatische failovermodus te gebruiken.

Als u een secundaire replica op dezelfde site hebt als uw primaire replica voor hoge beschikbaarheid, stelt u deze replica in op Asynchrone doorvoer en handmatig.

Selecteer OK.

Klik in Objectverkenner met de rechtermuisknop op de beschikbaarheidsgroep en selecteer Dashboard weergeven.

Controleer op het dashboard of de replica op de DR-site is gesynchroniseerd.

Klik in Objectverkenner met de rechtermuisknop op de beschikbaarheidsgroep en selecteer Failover. SQL Server Management Studio opent een wizard om een failover van SQL Server uit te voeren.

Selecteer Volgende en selecteer het SQL Server-exemplaar op de DR-site. Selecteer Volgende opnieuw.

Maak verbinding met het SQL Server-exemplaar op de DR-site en selecteer vervolgens Volgende.

Controleer op de pagina Samenvatting de instellingen en selecteer Voltooien.

Nadat u de connectiviteit hebt getest, verplaatst u de primaire replica terug naar uw primaire datacenter en stelt u de beschikbaarheidsmodus weer in op de normale bedrijfsinstellingen. In de volgende tabel ziet u de normale operationele instellingen voor de architectuur die in dit artikel wordt beschreven:

| Locatie | Serverexemplaren | Rol | Beschikbaarheidsmodus | Failovermodus |

|---|---|---|---|---|

| Primair datacenter | SQL-1 | Primair | Synchrone | Automatisch |

| Primair datacenter | SQL-2 | Secundair | Synchrone | Automatisch |

| Secundair of extern datacenter | SQL-3 | Secundair | Asynchrone | Manual |

Zie de volgende artikelen voor meer informatie over geplande en geforceerde handmatige failover:

- Een geplande handmatige failover uitvoeren van een beschikbaarheidsgroep (SQL Server)

- Een geforceerde handmatige failover uitvoeren van een beschikbaarheidsgroep (SQL Server)

Volgende stappen

Raadpleeg voor meer informatie: