Back-ups maken van SAP HANA-databases in virtuele Azure-machines

In dit artikel wordt beschreven hoe u een back-up maakt van SAP HANA-databases die worden uitgevoerd op Azure-VM's naar een Azure Backup Recovery Services-kluis.

SAP HANA-databases zijn essentiële workloads waarvoor een RPO (Low Recovery Point Objective) en langetermijnretentie is vereist. U kunt een back-up maken van SAP HANA-databases die worden uitgevoerd op virtuele Azure-machines (VM's) met behulp van Azure Backup.

Notitie

Zie de ondersteuningsmatrix voor BACK-ups van SAP HANA voor meer informatie over de ondersteunde configuraties en scenario's.

Vereisten

Raadpleeg de vereisten en de secties wat het script vóór registratie doet om de database voor back-up in te stellen.

Netwerkverbinding tot stand brengen

Voor alle bewerkingen vereist een SAP HANA-database die wordt uitgevoerd op een Azure-VM verbinding met de Azure Backup-service, Azure Storage en Microsoft Entra-id. Dit kan worden bereikt door gebruik te maken van privé-eindpunten of door toegang te verlenen tot de vereiste openbare IP-adressen of FQDN's. Het niet toestaan van de juiste connectiviteit met de vereiste Azure-services kan leiden tot fouten in bewerkingen zoals databasedetectie, het configureren van back-ups, het uitvoeren van back-ups en het herstellen van gegevens.

De volgende tabel bevat een lijst van de verschillende alternatieven die u kunt gebruiken om connectiviteit tot stand te brengen:

| Optie | Voordelen | Nadelen |

|---|---|---|

| Privé-eindpunten | Back-ups via privé-IP's in het virtuele netwerk toestaan Biedt uitgebreide beheermogelijkheden aan de zijde van het netwerk en de kluis |

U betaalt standaard kosten voor privé-eindpunten |

| NSG-servicetags | Eenvoudiger te beheren wanneer bereikwijzigingen automatisch worden samengevoegd Geen extra kosten |

Kan alleen worden gebruikt met NSG's Biedt toegang tot de gehele service |

| Azure Firewall FQDN-tags | Eenvoudiger om te beheren omdat de vereiste FQDN's automatisch worden beheerd | Kan alleen worden gebruikt met Azure Firewall |

| Toegang tot FQDN's/IP-adressen van de service toestaan | Geen extra kosten. Werkt met alle netwerkbeveiligingsapparaten en firewalls. U kunt ook service-eindpunten voor Storage gebruiken. Voor Azure Backup en Microsoft Entra ID moet u echter de toegang toewijzen aan de bijbehorende IP-adressen/FQDN's. |

Een brede set IP-adressen of FQDN's moet mogelijk worden geopend. |

| Service-eindpunt voor virtueel netwerk | Kan worden gebruikt voor Azure Storage. Biedt een groot voordeel om de prestaties van gegevensvlakverkeer te optimaliseren. |

Kan niet worden gebruikt voor Microsoft Entra ID, Azure Backup-service. |

| Virtueel netwerkapparaat | Kan worden gebruikt voor Azure Storage, Microsoft Entra ID, Azure Backup-service. Gegevensvlak

Beheervlak

Meer informatie over Azure Firewall-servicetags. |

Voegt overhead toe aan gegevensvlakverkeer en vermindert doorvoer/prestaties. |

Meer informatie over het gebruik van deze opties vindt u hieronder:

Privé-eindpunten

Met privé-eindpunten kunt u veilig verbinding maken tussen servers in een virtueel netwerk en uw Recovery Services-kluis. Het privé eindpunt gebruikt een IP-adres van de VNET-adresruimte voor uw kluis. Het netwerkverkeer tussen uw resources in het virtuele netwerk en de kluis loopt via het virtuele netwerk en een privé-koppeling in het Microsoft-backbonenetwerk. Dit voorkomt blootstelling aan het openbare internet. Meer informatie over privé-eindpunten voor Azure Backup vindt u hier.

Notitie

Privé-eindpunten worden ondersteund voor Azure Backup en Azure Storage. Microsoft Entra ID biedt ondersteuning voor privé-eindpunten in de privé-preview. Totdat ze algemeen beschikbaar zijn, ondersteunt Azure Backup het instellen van proxy voor Microsoft Entra-id, zodat er geen uitgaande connectiviteit is vereist voor HANA-VM's. Zie de sectie proxyondersteuning voor meer informatie.

NSG-tags

Als u netwerkbeveiligingsgroepen (NSG's) gebruikt, gebruikt u de servicetag AzureBackup om uitgaande toegang tot Azure Backup toe te staan. Naast de Azure Backup-tag moet u ook connectiviteit toestaan voor verificatie en gegevensoverdracht door vergelijkbare NSG-regels te maken voor Microsoft Entra ID (AzureActiveDirectory) en Azure Storage(Storage). In de volgende stappen wordt het proces voor het maken van een regel voor de Azure Backup-tag beschreven:

In Alle services gaat u naar Netwerkbeveiligingsgroepen en selecteert u de netwerkbeveiligingsgroep.

Selecteer de optie Uitgaande beveiligingsregels onder Instellingen.

Selecteer Toevoegen. Voer alle vereiste details in voor het maken van een nieuwe regel, zoals beschreven in de instellingen voor beveiligingsregels. Controleer of de optie Doel is ingesteld op Servicetag en Doelservicetag is ingesteld op AzureBackup.

Selecteer Toevoegen om de zojuist gemaakt uitgaande beveiligingsregel op te slaan.

U kunt op dezelfde manier uitgaande NSG-beveiligingsregels maken voor Azure Storage en Microsoft Entra-id. Zie dit artikel voor meer informatie over servicetags.

Azure Firewall-tags

Als u Azure Firewall gebruikt, maakt u een toepassingsregel met behulp van de AzureBackupAzure Firewall-FQDN-tag. Hiermee wordt alle uitgaande toegang tot Azure Backup toegestaan.

Toegang tot IP-bereiken van de service toestaan

Als u ervoor kiest om toegang tot IP-adressen van de service toe te staan, raadpleegt u de IP-bereiken in het JSON-bestand dat hier beschikbaar is. U moet toegang tot IP-adressen die overeenkomen met Azure Backup, Azure Storage en Microsoft Entra ID toestaan.

Toegang tot FQDN's van de service toestaan

U kunt ook de volgende FQDN's gebruiken om toegang te verlenen tot de vereiste services van uw servers:

| Service | Domeinnamen waarvoor toegang nodig is | Poorten |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure Storage | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Azure AD | *.login.microsoft.com Toegang tot FQDN's toestaan onder secties 56 en 59 volgens dit artikel |

443 Indien van toepassing |

Een HTTP-proxyserver gebruiken om verkeer te routeren

Notitie

Momenteel ondersteunen we alleen HTTP-proxy voor Microsoft Entra-verkeer voor SAP HANA. Als u uitgaande connectiviteitsvereisten (voor Verkeer van Azure Backup en Azure Storage) voor databaseback-ups via Azure Backup in HANA-VM's wilt verwijderen, gebruikt u andere opties, zoals privé-eindpunten.

Een HTTP-proxyserver gebruiken voor Microsoft Entra-verkeer

Ga naar de map opt/msawb/bin

Maak een nieuw JSON-bestand met de naam Extension Instellingen Overrides.json

Voeg als volgt een sleutel-waardepaar toe aan het JSON-bestand:

{ "UseProxyForAAD":true, "UseProxyForAzureBackup":false, "UseProxyForAzureStorage":false, "ProxyServerAddress":"http://xx.yy.zz.mm:port" }Wijzig de machtigingen en het eigendom van het bestand als volgt:

chmod 750 ExtensionSettingsOverrides.json chown root:msawb ExtensionSettingsOverrides.jsonEr is geen herstart van een service vereist. De Azure Backup-service probeert het Microsoft Entra-verkeer te routeren via de proxyserver die wordt vermeld in het JSON-bestand.

Uitgaande regels gebruiken

Als de firewall- of NSG-instellingen het domein van de “management.azure.com” virtuele Azure-machine blokkeren, mislukken momentopnameback-ups.

Maak de volgende uitgaande regel en sta de domeinnaam toe om de databaseback-up uit te voeren. Leer hoe u regels voor uitgaand verkeer maakt.

- Bron: IP-adres van de VIRTUELE machine.

- Bestemming: servicetag.

- Doelservicetag:

AzureResourceManager

Een Recovery Services-kluis maken

Een Recovery Services-kluis is een beheerentiteit waarin herstelpunten worden opgeslagen die in de loop van de tijd zijn gemaakt en die een interface biedt voor het uitvoeren van back-upbewerkingen. Deze bewerkingen omvatten het maken van back-ups op aanvraag, het uitvoeren van herstelbewerkingen en het maken van back-upbeleid.

Een Recovery Services-kluis maken:

Meld u aan bij de Azure-portal.

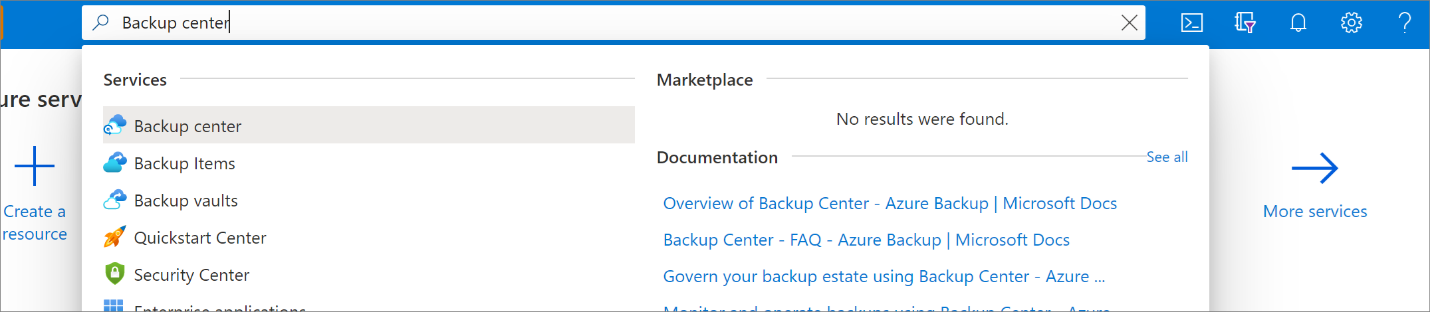

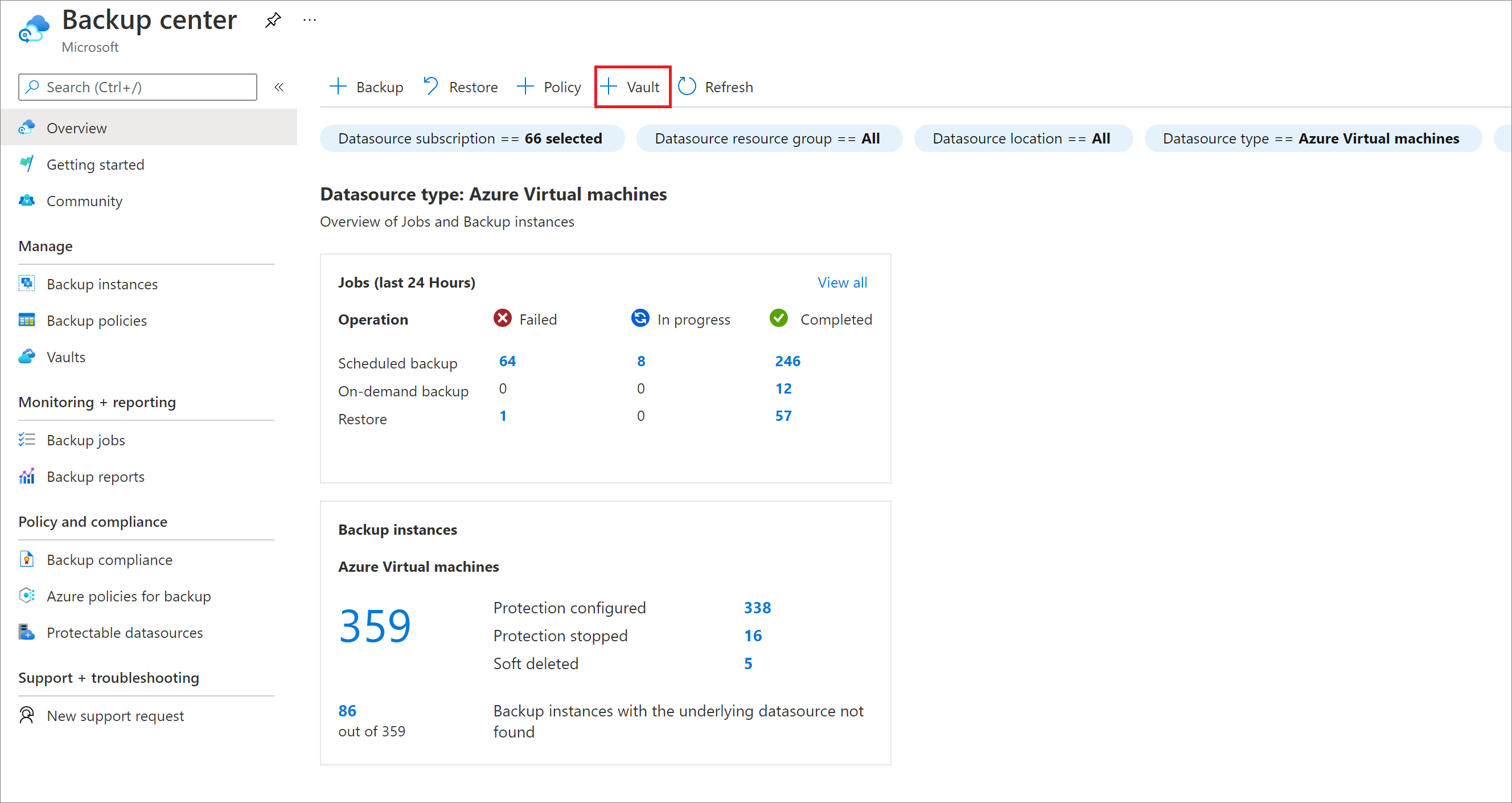

Zoek back-upcentrum en ga vervolgens naar het dashboard van het Back-upcentrum.

Selecteer Kluis in het deelvenster Overzicht.

Selecteer Recovery Services-kluis>Doorgaan.

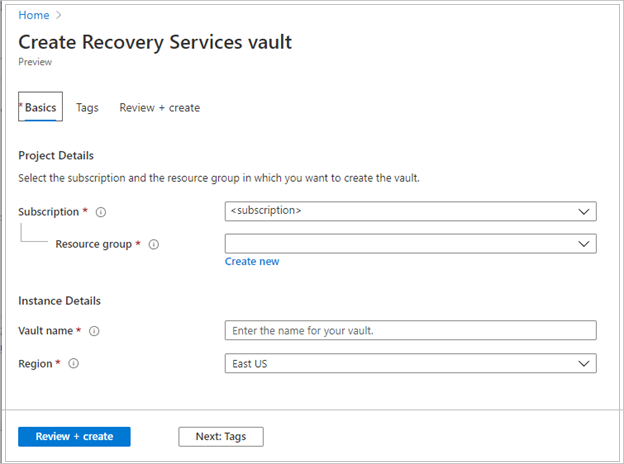

Voer in het deelvenster Recovery Services-kluis de volgende waarden in:

Abonnement: selecteer het abonnement dat u wilt gebruiken. Als u lid bent van maar één abonnement, ziet u die naam. Als u niet zeker weet welk abonnement u moet gebruiken, gebruikt u het standaardabonnement. Er zijn alleen meerdere mogelijkheden als uw werk- of schoolaccount is gekoppeld aan meerdere Azure-abonnementen.

Resourcegroep: gebruik een bestaande resourcegroep of maak een nieuwe. Als u een lijst met beschikbare resourcegroepen in uw abonnement wilt weergeven, selecteert u Bestaande gebruiken en selecteert u vervolgens een resource in de vervolgkeuzelijst. Als u een nieuwe resourcegroep wilt maken, selecteert u Nieuwe maken en voert u de naam in. Zie Overzicht van Azure Resource Manager voor meer informatie over resourcegroepen.

Kluisnaam: Voer een beschrijvende naam in om de kluis te identificeren. De naam moet uniek zijn voor het Azure-abonnement. Geef een naam op van minimaal 2 en maximaal 50 tekens. De naam moet beginnen met een letter en mag alleen uit letters, cijfers en afbreekstreepjes bestaan.

Regio: Selecteer de geografische regio voor de kluis. Als u een kluis wilt maken om gegevensbronnen te beveiligen, moet de kluis zich in dezelfde regio bevinden als de gegevensbron.

Belangrijk

Als u niet zeker weet wat de locatie van uw gegevensbron is, sluit u het venster. Ga naar de lijst met uw resources in de portal. Als u gegevensbronnen in meerdere regio's hebt, moet u voor elke regio een Recovery Services-kluis maken. Maak de kluis op de eerste locatie voordat u een kluis op een andere locatie maakt. U hoeft geen opslagaccounts op te geven om de back-upgegevens op te slaan. De Recovery Services-kluis en Azure Backup verwerken dat automatisch.

Selecteer Beoordelen en maken nadat u de waarden hebt opgegeven.

Selecteer Maken om het maken van de Recovery Services-kluis te voltooien.

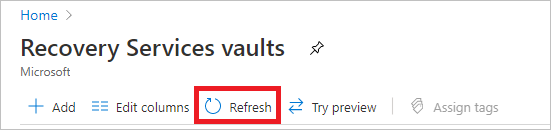

Het kan even duren voordat de Recovery Services-kluis is gemaakt. Controleer de statusmeldingen in het gebied Meldingen rechtsboven. Nadat de kluis is gemaakt, wordt deze weergegeven in de lijst met Recovery Services-kluizen. Als de kluis niet wordt weergegeven, selecteert u Vernieuwen.

Notitie

Azure Backup ondersteunt nu onveranderbare kluizen die u helpen ervoor te zorgen dat herstelpunten die eenmaal zijn gemaakt, niet kunnen worden verwijderd voordat ze verlopen volgens het back-upbeleid. U kunt de onveranderbaarheid ongedaan maken voor maximale beveiliging van uw back-upgegevens tegen verschillende bedreigingen, waaronder ransomware-aanvallen en kwaadwillende actoren. Meer informatie.

Herstellen tussen regio's inschakelen

In de Recovery Services-kluis kunt u Herstel tussen regio's inschakelen. Meer informatie over het inschakelen van herstel tussen regio's.

Meer informatie over herstellen tussen regio's.

De databases detecteren

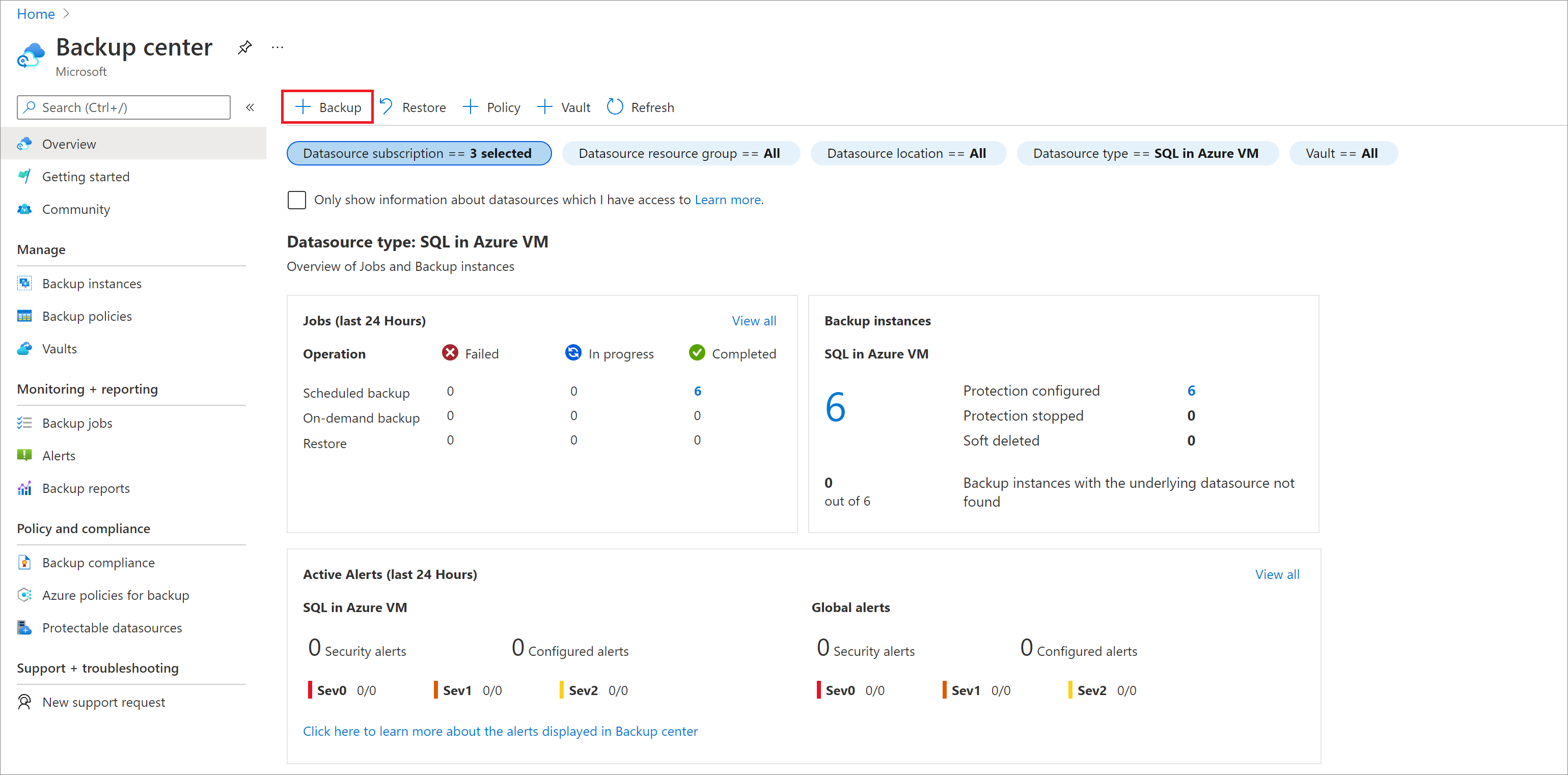

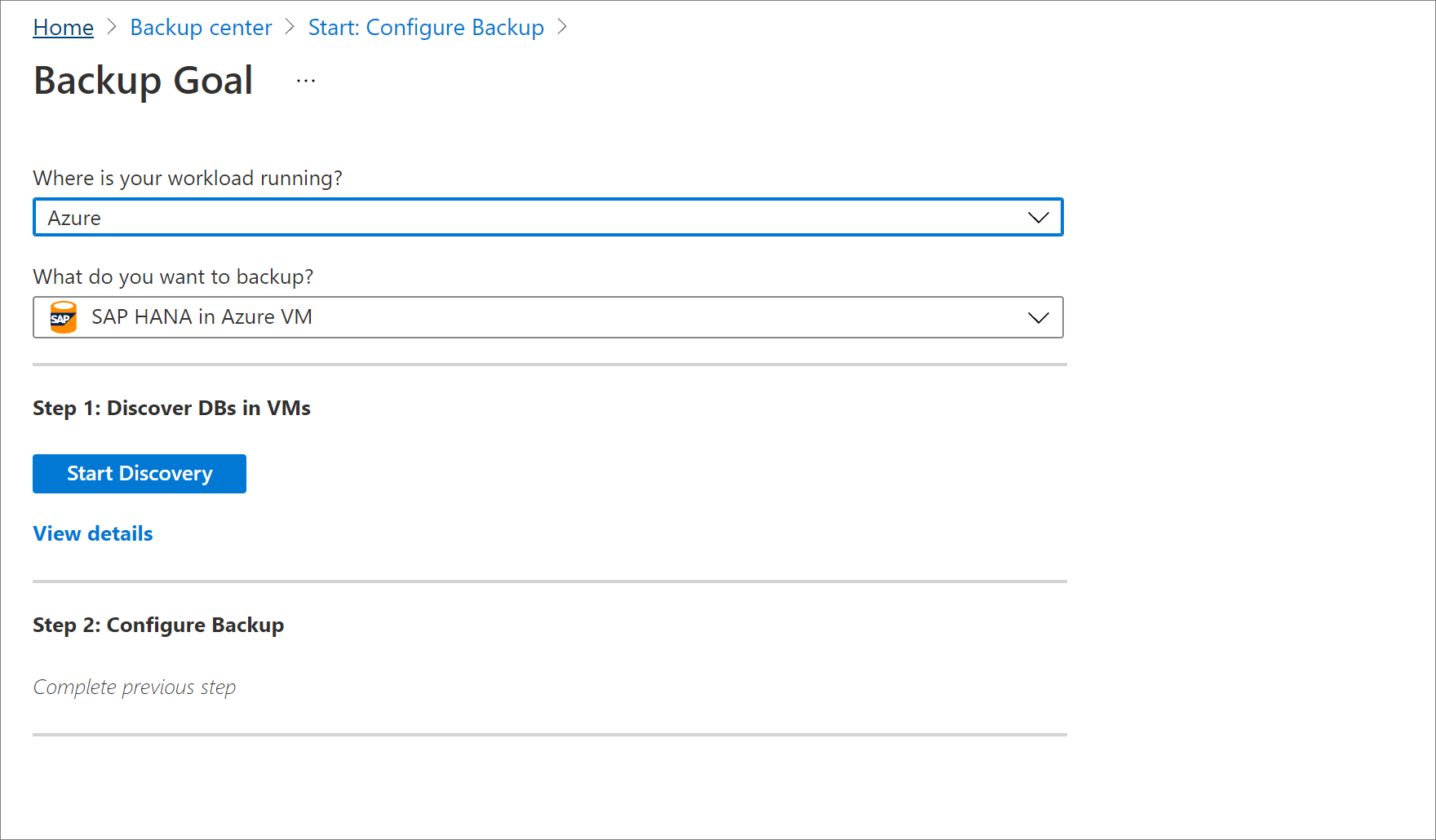

Ga in Azure Portal naar Het back-upcentrum en selecteer +Backup.

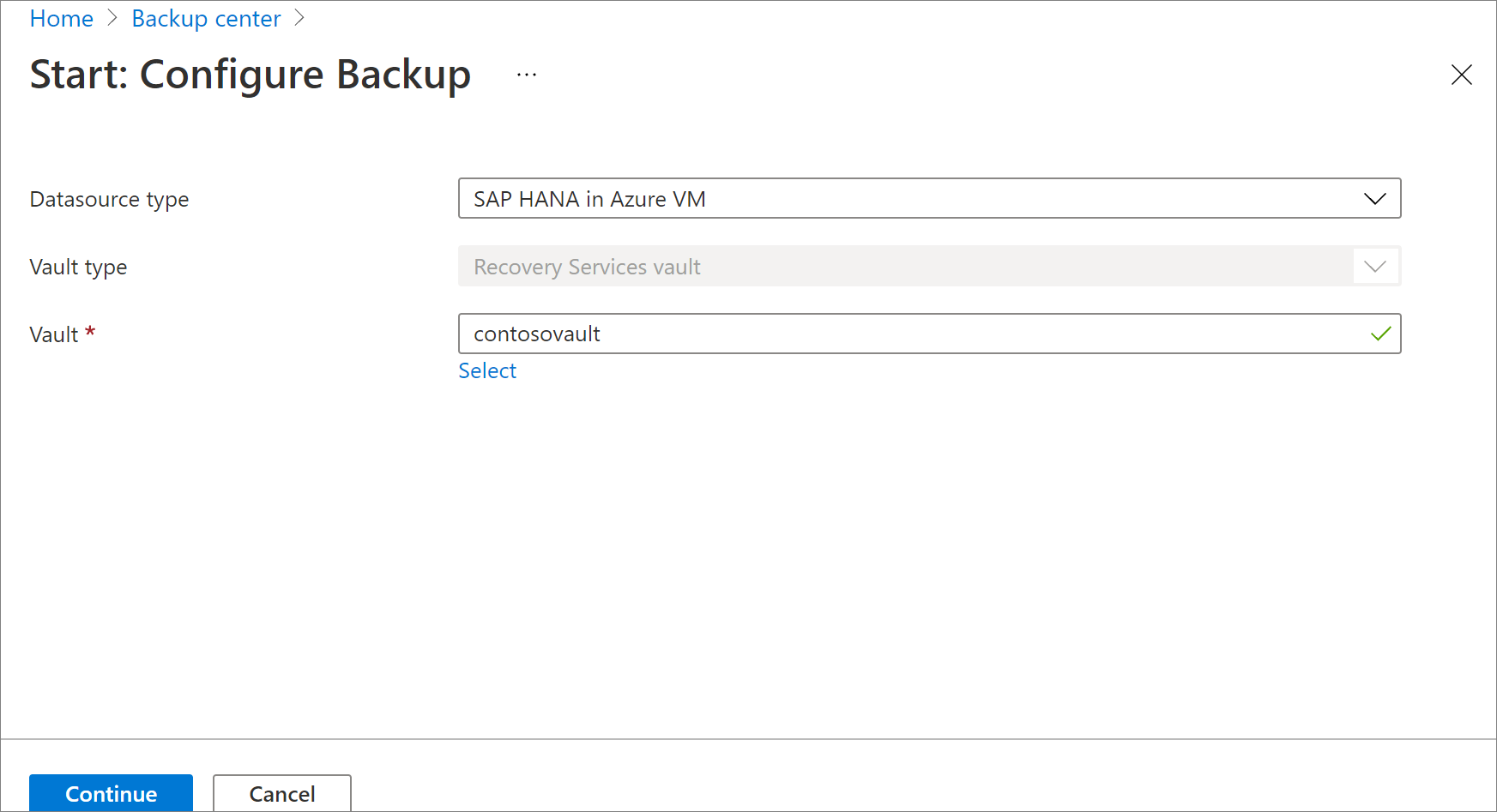

Selecteer SAP HANA in Azure VM als het gegevensbrontype, selecteer een Recovery Services-kluis die u wilt gebruiken voor back-up en selecteer vervolgens Doorgaan.

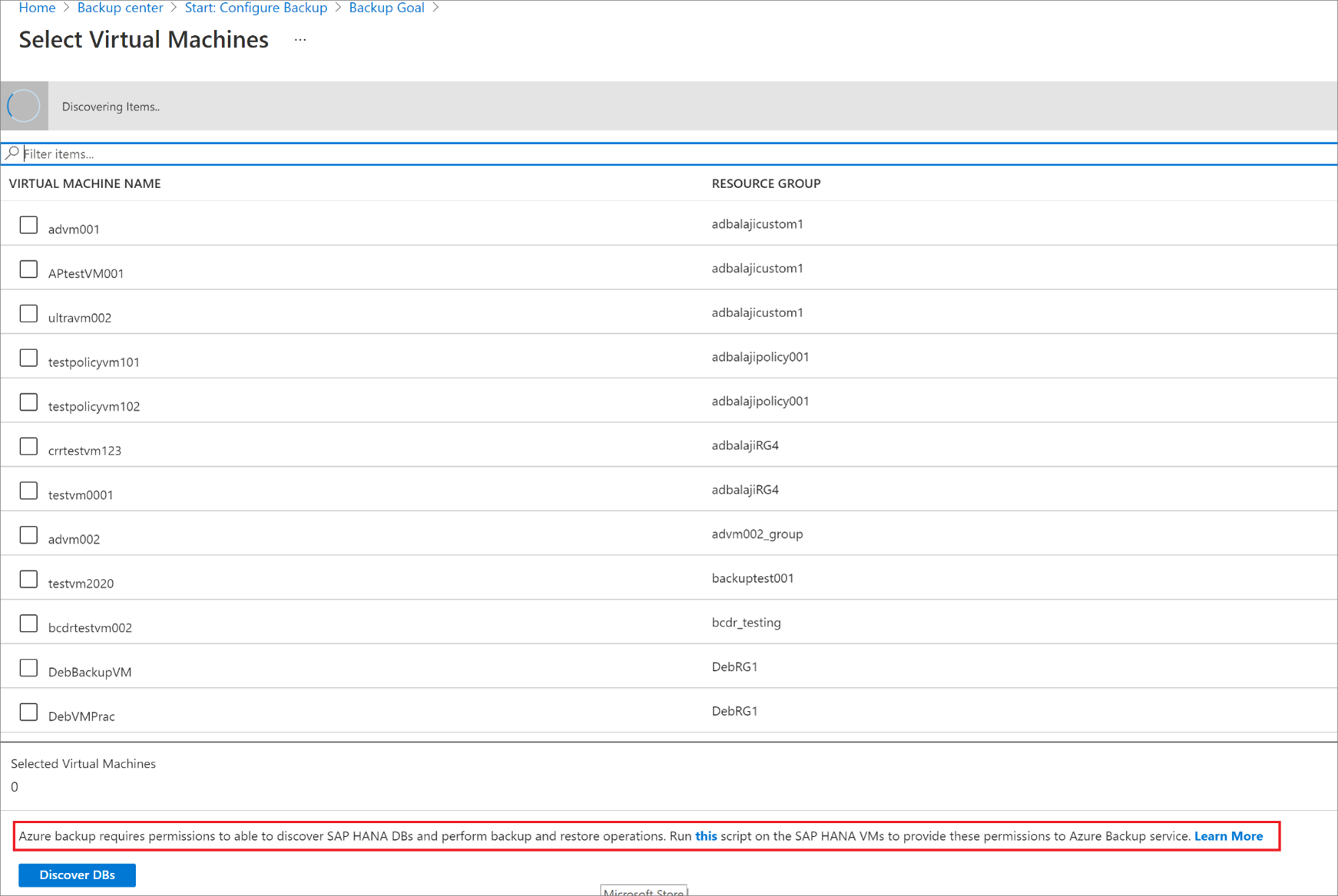

Selecteer Detectie starten. Hiermee start u de detectie van niet-beveiligde virtuele Linux-machines in de regio van de kluis.

- Na de detectie worden niet-beveiligde VM's weergegeven in de portal, weergegeven op naam en resourcegroep.

- Als een VIRTUELE machine niet wordt weergegeven zoals verwacht, controleert u of er al een back-up van wordt gemaakt in een kluis.

- Meerdere VM's kunnen dezelfde naam hebben, maar behoren tot verschillende resourcegroepen.

In Virtuele machines selecteren selecteert u de koppeling om het script dat machtigingen biedt voor de Azure Backup-service te downloaden, voor toegang tot de virtuele SAP HANA-machines voor de detectie van databases.

Voer het script uit op elke VM die als host fungeert voor SAP HANA-databases waarvoor u een back-up wilt maken.

Nadat u het script op de VM's hebt uitgevoerd, selecteert u de VIRTUELE machines in Virtuele machines selecteren. Selecteer vervolgens DB's Detecteren.

Azure Backup detecteert alle SAP HANA databases op de virtuele machine. Tijdens het detecteren registreert Azure Backup de virtuele machine met de kluis en wordt een extensie op de virtuele machine geïnstalleerd. Er is geen agent geïnstalleerd op de database.

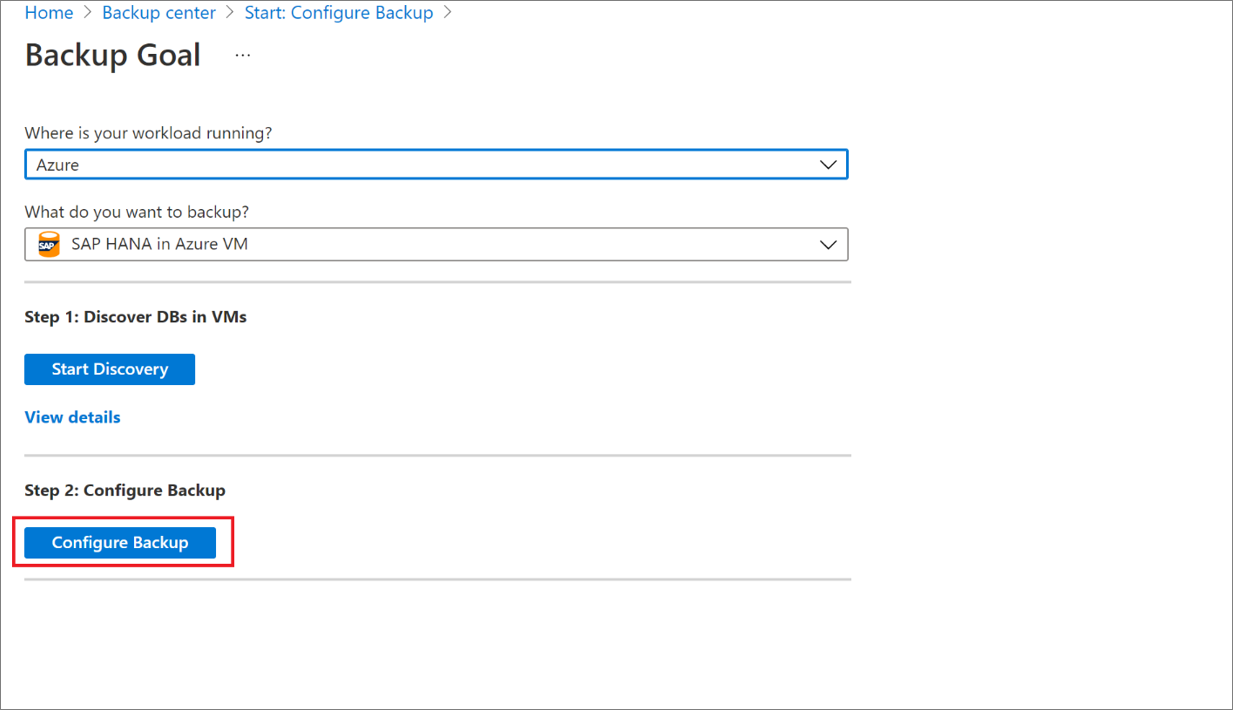

Back-up configureren

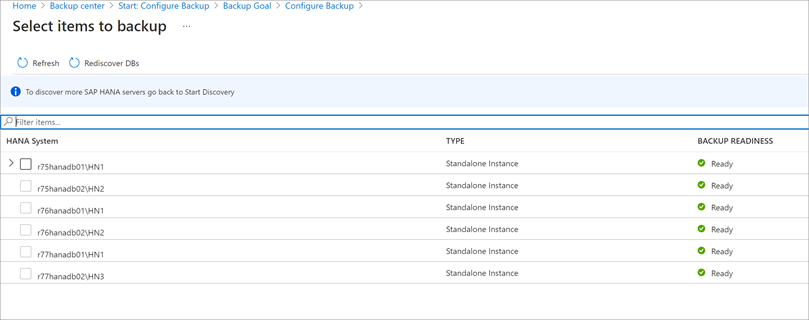

Schakel nu back-up in.

In stap 2 selecteert u Back-up configureren.

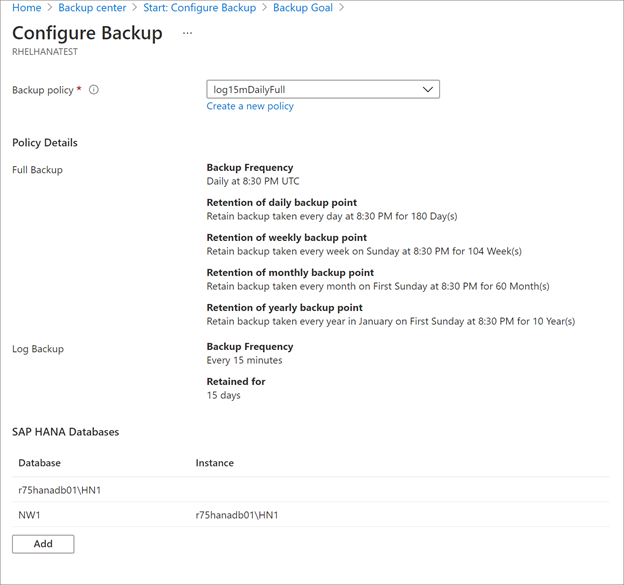

Selecteer in Items selecteren om een back-up te maken alle databases die u wilt beveiligen>.

Maak in Back-upbeleid back-upbeleid> een nieuw back-upbeleid voor de databases, overeenkomstig de onderstaande instructies.

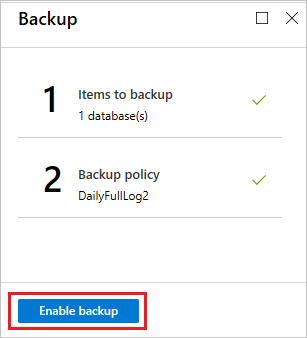

Nadat u het beleid heb gemaakt, selecteert u in het menu Back-upBack-up inschakelen.

Volg de voortgang van de back-upconfiguratie in het Systeemvak van de portal.

Maak een back-upbeleid

Een back-upbeleid bepaalt wanneer back-ups worden gemaakt en hoe lang ze worden bewaard.

- Een beleid wordt gemaakt op kluisniveau.

- U kunt hetzelfde back-upbeleid gebruiken voor meerdere kluizen, maar u moet het back-upbeleid toepassen op elke kluis.

Notitie

Azure Backup wordt niet automatisch aangepast voor zomertijdwijzigingen bij het maken van back-ups van een SAP HANA-database die wordt uitgevoerd op een Azure-VM.

Pas het beleid waar nodig handmatig aan.

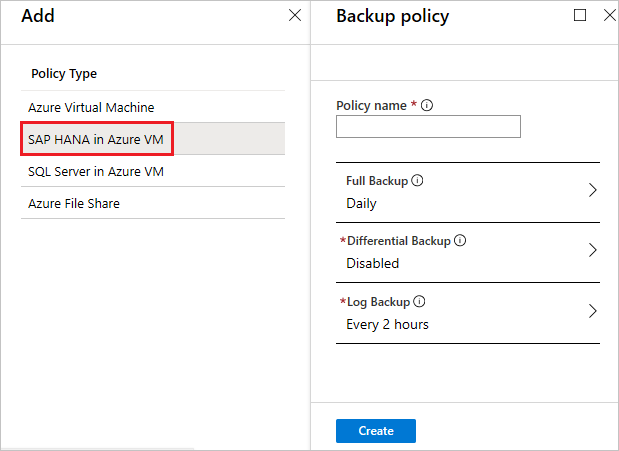

Geef als volgt de beleidsinstellingen op:

Geef bij Beleidsnaam een naam voor het nieuwe beleid op.

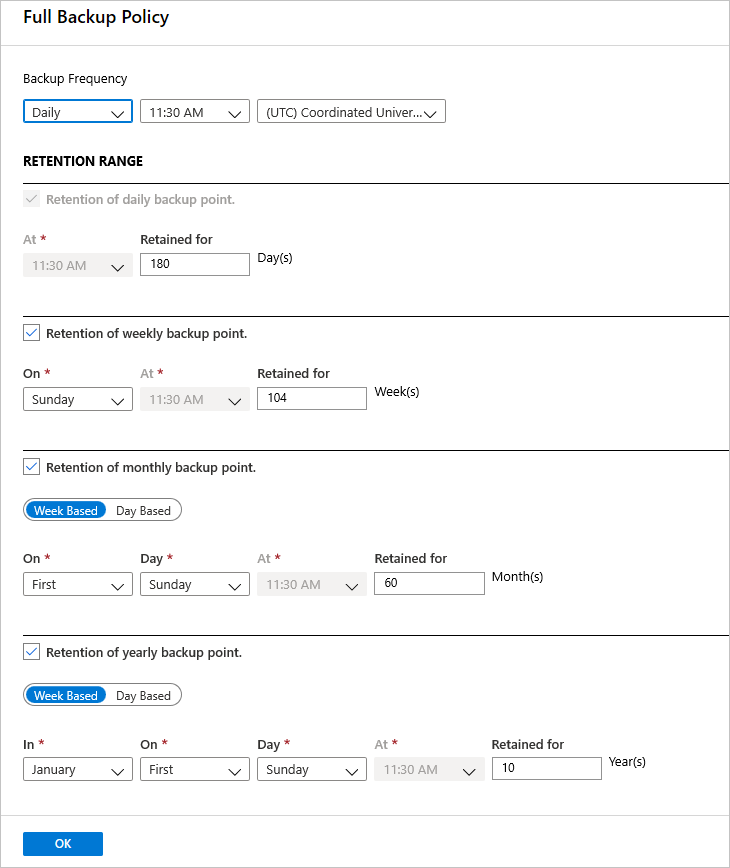

In Beleid voor een volledige back-up selecteert u een back-upfrequentie en kiest u Dagelijks of Wekelijks.

- Dagelijks: Selecteer het uur en de tijdzone waarin de back-uptaak begint.

- U moet een volledige back-up uitvoeren. U kunt deze optie niet uitschakelen.

- Selecteer Volledige back-up om het beleid te bekijken.

- U kunt geen differentiële back-ups maken voor dagelijkse volledige back-ups.

- Wekelijks: Selecteer de dag van de week, het uur en de tijdzone waarin de back-uptaak wordt uitgevoerd.

- Dagelijks: Selecteer het uur en de tijdzone waarin de back-uptaak begint.

In Bewaartermijn configureert u de bewaarinstellingen voor de volledige back-up.

- Standaard zijn alle opties geselecteerd. Wis alle retentiebereiklimieten die u niet wilt gebruiken en stel de limieten in die u wel wilt gebruiken.

- De minimale bewaarperiode voor elk type back-up (volledig/differentieel/logboek) is zeven dagen.

- Herstelpunten worden getagd voor retentie op basis van de bewaarperiode. Als u een dagelijkse volledige back-up selecteert, wordt slechts één volledige back-up per dag geactiveerd.

- De back-up voor een specifieke dag wordt getagd en bewaard op basis van de wekelijkse bewaarperiode en uw instellingen.

- De maandelijkse en jaarlijkse bewaarperioden werken op soortgelijke wijze.

In het menu voor het beleid voor een volledige back-up selecteert u OK om de instellingen te accepteren.

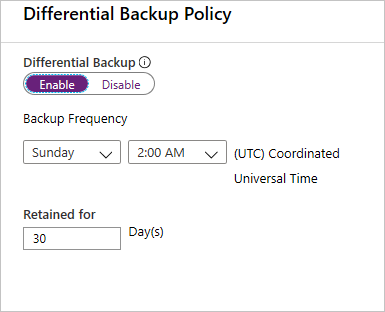

Selecteer Differentiële back-up om een differentieel beleid toe te voegen.

In Beleid voor een differentiële back-up selecteert u Inschakelen om de frequentie- en bewaarinstellingen te openen.

- U kunt maximaal één differentiële back-up per dag activeren.

- Differentiële back-ups kunnen maximaal 180 dagen worden bewaard. Als dat voor u te kort is, moet u volledige back-ups gebruiken.

Notitie

U kunt kiezen voor een differentieel of een incrementele dagelijkse back-up, maar niet voor beide.

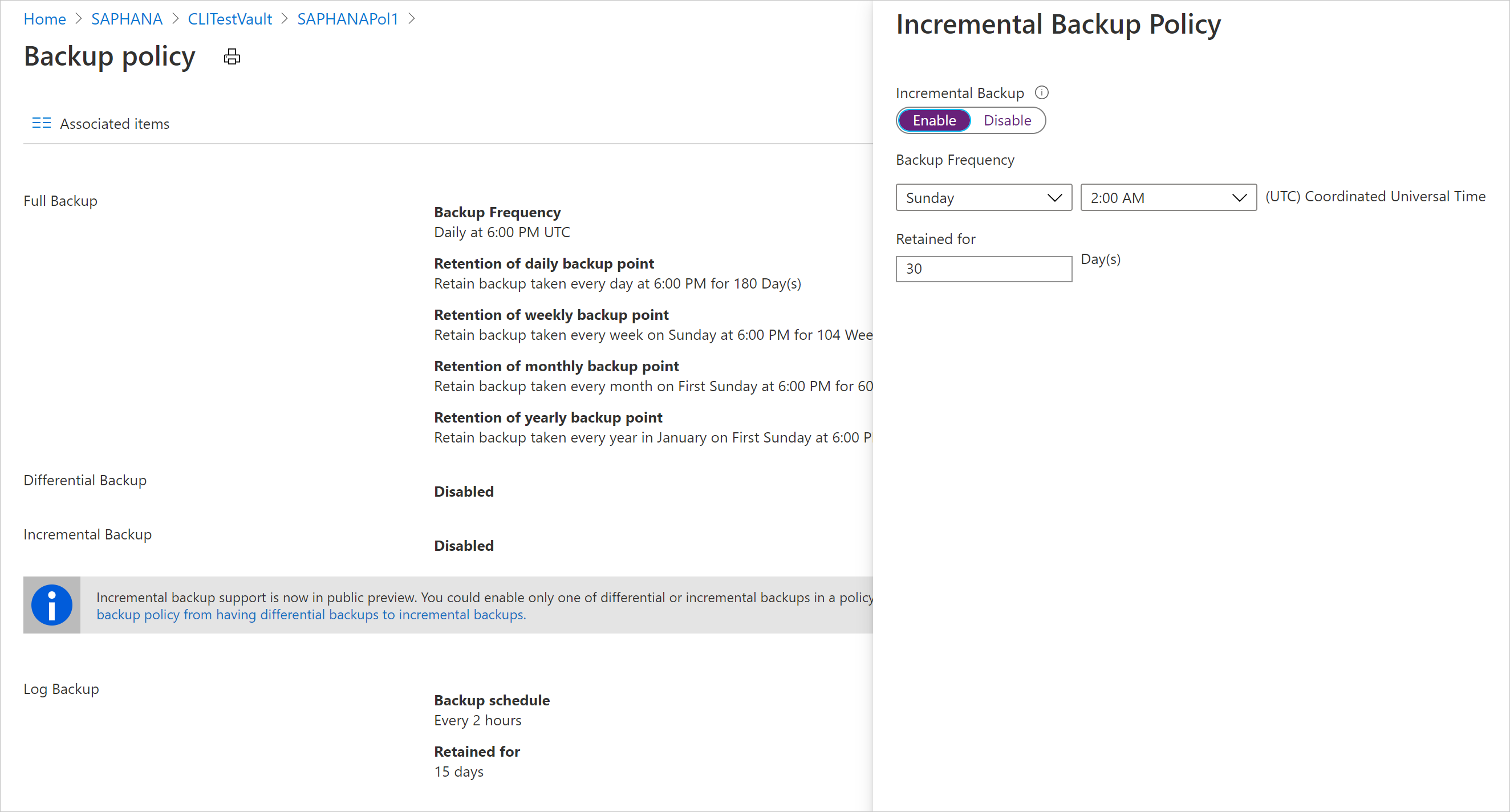

In Beleid voor een incrementele back-up selecteert u Inschakelen om de frequentie- en bewaarinstellingen te openen.

- U kunt maximaal één incrementele back-up per dag activeren.

- Incrementele back-ups kunnen maximaal 180 dagen worden bewaard. Als dat voor u te kort is, moet u volledige back-ups gebruiken.

Selecteer OK om het beleid op te slaan en terug te gaan naar het hoofdmenu Back-upbeleid.

Selecteer Logboekback-up als u een back-upbeleid voor een transactielogboek wilt toevoegen;

- Selecteer In Logboekback-up inschakelen. Dit kan niet worden uitgeschakeld, omdat SAP HANA alle logboekback-ups beheert.

- Stel de frequentie- en retentiebesturingselementen in.

Notitie

Logboekback-ups beginnen pas te stromen nadat een geslaagde volledige back-up is voltooid.

Selecteer OK om het beleid op te slaan en terug te gaan naar het hoofdmenu Back-upbeleid.

Zodra u het back-upbeleid hebt gedefinieerd, selecteert u OK.

Notitie

Elke logboekback-up wordt gekoppeld aan de vorige volledige back-up om een herstelketen te vormen. Deze volledige back-up wordt bewaard totdat de laatste logboekback-up is verlopen. Dit kan betekenen dat de volledige back-up gedurende een extra periode wordt bewaard om ervoor te zorgen dat alle logboeken kunnen worden hersteld. Stel dat een gebruiker een wekelijkse volledige back-up, dagelijkse differentiële en twee uurslogboeken heeft. Ze worden allemaal 30 dagen bewaard. Maar de wekelijkse volledige kan pas worden opgeschoond/verwijderd nadat de volgende volledige back-up beschikbaar is, dat wil gezegd, na 30 + 7 dagen. Een wekelijkse volledige back-up vindt bijvoorbeeld plaats op 16 november. Volgens het bewaarbeleid moet het worden bewaard tot 16 december. De laatste logboekback-up voor deze volledige gebeurtenis vindt plaats vóór de volgende geplande volledige, op 22 november. Totdat dit logboek beschikbaar is tot 22 december, kan de volledige 16 november niet worden verwijderd. Dus de 16 november vol wordt bewaard tot 22 december.

Een on-demand back-up uitvoeren

Back-ups worden uitgevoerd volgens het beleidsschema. Meer informatie over het uitvoeren van een back-up op aanvraag.

Back-ups van SYSTEEMeigen SAP HANA-clients uitvoeren op een database met Azure Backup

U kunt een back-up op aanvraag uitvoeren met behulp van systeemeigen SAP HANA-clients naar het lokale bestandssysteem in plaats van Backint. Meer informatie over het beheren van bewerkingen met behulp van systeemeigen SAP-clients.

Back-ups van multistreaming-gegevens configureren voor hogere doorvoer met backint

Zie de SAP-documentatie voor het configureren van back-ups van meerdere streaminggegevens.

Meer informatie over de ondersteunde scenario's.