Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

SQL Server-databases zijn kritieke workloads waarvoor een RPO (Low Recovery Point Objective) en langetermijnretentie is vereist. U kunt een back-up maken van SQL Server-databases die worden uitgevoerd op virtuele Azure-machines (VM's) met behulp van Azure Backup.

In dit artikel wordt beschreven hoe u een back-up maakt van een SQL Server-database die wordt uitgevoerd op een Azure-VM naar een Azure Backup Recovery Services-kluis.

Opmerking

Zie de ondersteuningsmatrix voor SQL-back-ups voor meer informatie over de ondersteunde configuraties en scenario's.

Vereiste voorwaarden

Controleer de volgende criteria voordat u een back-up maakt van een SQL Server-database:

Identificeer of maak een Recovery Services-kluis in dezelfde regio en hetzelfde abonnement als de VM die als host fungeert voor het SQL Server-exemplaar.

Controleer of de VIRTUELE machine een netwerkverbinding heeft.

Zorg ervoor dat de Azure Virtual Machine Agent is geïnstalleerd op de virtuele machine.

Zorg ervoor dat .NET 4.6.2-versie of hoger is geïnstalleerd op de virtuele machine.

Waarschuwing

Ondersteuning voor back-ups van SQL-VM's met .NET Framework 4.6.1 is afgeschaft vanwege het einde van de officiële ondersteuning. U wordt aangeraden een upgrade uit te voeren naar .NET Framework 4.6.2 of hoger om back-upfouten te voorkomen.

Zorg ervoor dat de SQL Server-databases voldoen aan de richtlijnen voor databasenamen voor Azure Backup.

Zorg ervoor dat de gecombineerde lengte van de naam van de SQL Server-VM en de naam van de resourcegroep niet langer is dan 84 tekens voor Azure Resource Manager-VM's (of 77 tekens voor klassieke VM's). Deze beperking komt doordat sommige tekens worden gereserveerd door de service.

Controleer of er geen andere back-upoplossingen zijn ingeschakeld voor de database. Schakel alle andere BACK-ups van SQL Server uit voordat u een back-up van de database maakt.

Wanneer u SQL Server 2008 R2 of SQL Server 2012 gebruikt, kan het zijn dat u te maken krijgt met de tijdzone voor back-up, zoals hier wordt beschreven. Zorg ervoor dat u de meest recente cumulatieve updates gebruikt om het hierboven beschreven probleem met tijdzones te voorkomen. Als het toepassen van de updates op het SQL Server-exemplaar op de Azure-VM niet haalbaar is, schakelt u Zomertijd (DST) uit voor de tijdzone op de virtuele machine.

Opmerking

U kunt Azure Backup inschakelen voor een Azure-VM en ook voor een SQL Server-database die op de VIRTUELE machine wordt uitgevoerd zonder conflict.

Netwerkverbinding tot stand brengen

Voor alle bewerkingen vereist een SQL Server-VM verbinding met de Azure Backup-service, Azure Storage en Microsoft Entra-id. Dit kan worden bereikt met behulp van privé-eindpunten of door toegang tot de vereiste openbare IP-adressen of FQDN's toe te staan. Het niet toestaan van de juiste connectiviteit met de vereiste Azure-services kan leiden tot fouten in bewerkingen zoals databasedetectie, het configureren van back-ups, het uitvoeren van back-ups en het herstellen van gegevens.

De volgende tabel bevat een lijst van de verschillende alternatieven die u kunt gebruiken om connectiviteit tot stand te brengen:

| Optie | Voordelen | nadelen |

|---|---|---|

| Privé-eindpunten | Back-ups via privé-IP's in het virtuele netwerk toestaan Gedetailleerde controle bieden aan de netwerk- en kluiszijde |

Er worden standaard kosten voor privé-eindpunten in rekening gebracht |

| NSG-servicetags | Eenvoudiger te beheren wanneer bereikwijzigingen automatisch worden samengevoegd Geen extra kosten |

Kan alleen worden gebruikt met NSG's Biedt toegang tot de hele service |

| Azure Firewall FQDN-tags | Eenvoudiger te beheren omdat de vereiste FQDN's automatisch worden beheerd | Kan alleen worden gebruikt met Azure Firewall |

| Toegang tot FQDN's/IP-adressen van de service toestaan | Geen extra kosten. Werkt met alle netwerkbeveiligingsapparaten en firewalls. U kunt ook service-eindpunten gebruiken voor Opslag en Microsoft Entra-id. Voor Azure Backup moet u echter de toegang toewijzen aan de bijbehorende IP-adressen/FQDN's. |

Een brede set IP-adressen of FQDN's moet mogelijk toegankelijk zijn. |

| Een HTTP-proxy gebruiken | Enkel toegangspunt tot internet voor virtuele machines. | Extra kosten voor het uitvoeren van een VIRTUELE machine met de proxysoftware |

In de volgende secties vindt u meer informatie over het gebruik van deze opties.

Opmerking

U kunt de Azure Backup-verbindingstestscripts gebruiken om zelf de netwerkverbindingsproblemen in de Windows-omgeving vast te stellen.

Privé-eindpunten

Met privé-eindpunten kunt u veilig verbinding maken vanaf servers in een virtueel netwerk met uw Recovery Services-kluis. Het privé-eindpunt maakt gebruik van een IP-adres uit de adresruimte van het virtuele netwerk voor uw kluis. Het netwerkverkeer tussen uw resources in het virtuele netwerk en de opslagruimte gaat via uw virtuele netwerk en een privékoppeling via het Microsoft-backbonenetwerk. Dit voorkomt blootstelling aan het openbare internet. Meer informatie over privé-eindpunten voor Azure Backup vindt u hier.

NSG-tags

Als u netwerkbeveiligingsgroepen (NSG) gebruikt, gebruikt u de azureBackup-servicetag om uitgaande toegang tot Azure Backup toe te staan. Naast de Azure Backup-tag moet u ook connectiviteit voor verificatie en gegevensoverdracht toestaan door vergelijkbare NSG-regels te maken voor Microsoft Entra ID en Azure Storage (Storage). In de volgende stappen wordt het proces beschreven voor het maken van een regel voor de Azure Backup-tag:

In Alle services gaat u naar Netwerkbeveiligingsgroepen en selecteert u de netwerkbeveiligingsgroep.

Selecteer de optie Uitgaande beveiligingsregels onder Instellingen.

Selecteer Toevoegen. Voer alle vereiste details in voor het maken van een nieuwe regel, zoals beschreven in de instellingen voor beveiligingsregels. Zorg ervoor dat de optie Bestemming is ingesteld op Servicetag en Doelservicetag is ingesteld op AzureBackup.

Selecteer Toevoegen om de zojuist gemaakt uitgaande beveiligingsregel op te slaan.

U kunt op dezelfde manier uitgaande NSG-beveiligingsregels maken voor Azure Storage en Microsoft Entra-id.

Azure Firewall-tags

Als u Azure Firewall gebruikt, maakt u een toepassingsregel met behulp van de AzureBackupAzure Firewall-FQDN-tag. Hiermee wordt alle uitgaande toegang tot Azure Backup toegestaan.

Opmerking

Azure Backup biedt momenteel geen ondersteuning voor de TLS-inspectie ingeschakeldToepassingsregel op Azure Firewall.

Toegang tot IP-bereiken van de service toestaan

Als u ervoor kiest om IP-adressen van toegangsservices toe te staan, raadpleegt u de IP-bereiken in het JSON-bestand dat hier beschikbaar is. U moet toegang verlenen tot IP-adressen die overeenkomen met Azure Backup, Azure Storage en Microsoft Entra-id.

Toestaan van toegang tot FQDN's van de service

U kunt ook de volgende FQDN's gebruiken om toegang te verlenen tot de vereiste services van uw servers:

| Dienst | Domeinnamen waarvoor toegang nodig is | Poorten |

|---|---|---|

| Azure Backup | *.backup.windowsazure.com |

443 |

| Azure-opslag | *.blob.core.windows.net *.queue.core.windows.net *.blob.storage.azure.net |

443 |

| Azure AD | *.login.microsoft.com Toegang tot FQDN's toestaan onder secties 56 en 59 volgens dit artikel |

443 Indien van toepassing |

Connectiviteit toestaan voor servers achter interne load balancers

Wanneer u een interne load balancer gebruikt, moet u de uitgaande connectiviteit van virtuele machines achter de interne load balancer toestaan om back-ups uit te voeren. Hiervoor kunt u een combinatie van interne en externe standaard load balancers gebruiken om een uitgaande connectiviteit te maken. Meer informatie over de configuratie om een alleen uitgaande opzet voor VM's in de achterste pool van de interne load balancer op te zetten.

Een HTTP-proxyserver gebruiken om verkeer te routeren

Wanneer u een back-up maakt van een SQL Server-database op een Azure-VM, gebruikt de back-upextensie op de VM de HTTPS-API's om beheeropdrachten te verzenden naar Azure Backup en gegevens naar Azure Storage. De back-upextensie maakt ook gebruik van Microsoft Entra-id voor verificatie. Routeer het verkeer van de back-upextensie voor deze drie services via de HTTP-proxy. Gebruik de lijst met IP-adressen en FQDN's die hierboven worden vermeld voor toegang tot de vereiste services. Geverifieerde proxyservers worden niet ondersteund.

Opmerking

Schakel proxy voor localhost-communicatie binnen de VIRTUELE machine uit. Proxy wordt gehonoreerd voor uitgaande communicatie van de SQL-VM.

Richtlijnen voor naamgeving van databases voor Azure Backup

Vermijd het gebruik van de volgende elementen in databasenamen:

- Volgspaties en voorloopspaties

- Afsluitende uitroeptekens (!)

- Vierkante haken sluiten (])

- Puntkomma (;)

- Voorwaartse schuine streep (/)

- Percentage(%)

Sql Backup-configuratie biedt geen ondersteuning voor het enkele aanhalingsteken in de databasenaam en veroorzaakt een implementatiefout. Als er een database met één aanhalingsteken is, raden we u aan de naam van de database te wijzigen of de systeemeigen back-upbenadering te gebruiken.

Aliasing is beschikbaar voor niet-ondersteunde tekens, maar we raden u aan deze te vermijden. Zie Het gegevensmodel van de tabelservice begrijpen voor meer informatie.

Databases op dezelfde SQL-server met verschillen in hoofdletters worden niet ondersteund.

Het wijzigen van de behuizing van een SQL-database wordt niet ondersteund na het configureren van de beveiliging.

Opmerking

De bewerking Beveiliging configureren voor databases met speciale karakters, zoals {, '}, [, ], ,, =, -, (, ), ., +, &, ;, ', of /, in hun naam wordt niet ondersteund. U kunt de databasenaam wijzigen of Automatische beveiliging inschakelen, waardoor deze databases kunnen worden beveiligd.

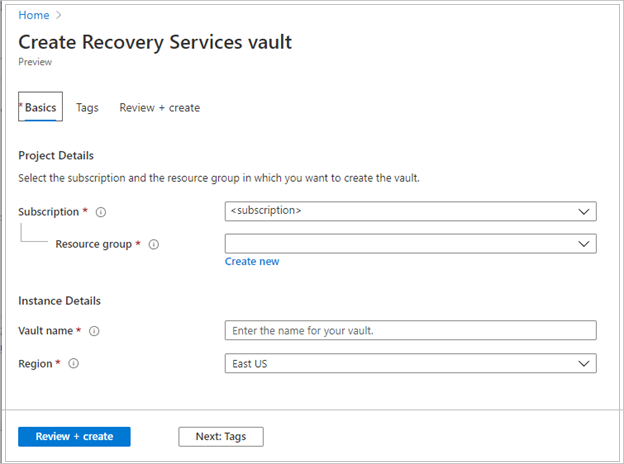

Een kluis voor herstelservices maken

Een Recovery Services-kluis is een beheerentiteit waarin herstelpunten worden opgeslagen die in de loop van de tijd worden gemaakt. Het biedt een interface voor het uitvoeren van back-upbewerkingen. Deze bewerkingen omvatten het maken van back-ups op aanvraag, het uitvoeren van herstelbewerkingen en het maken van back-upbeleid.

Een kluis voor Recovery Services maken:

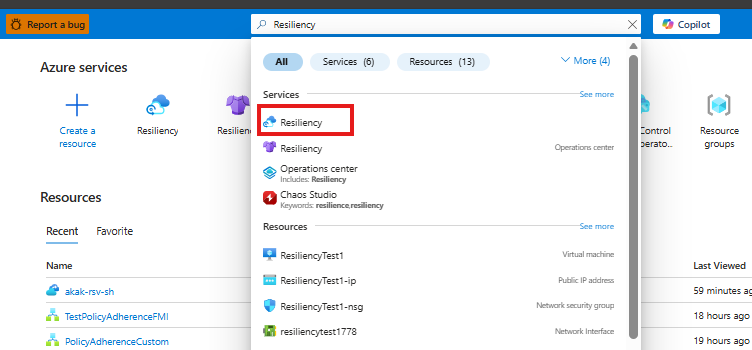

Meld u aan bij het Azure-portaal.

Zoek naar tolerantie en ga vervolgens naar het tolerantiedashboard .

Selecteer + Vault in het deelvenster Kluis.

Selecteer Recovery Services-kluis>Doorgaan.

Op het deelvenster Recovery Services-kluis maken voert u de volgende waarden in:

Abonnement: selecteer het abonnement dat u wilt gebruiken. Als u lid bent van slechts één abonnement, ziet u die naam. Als u niet zeker weet welk abonnement u moet gebruiken, gebruikt u het standaardabonnement. Er worden alleen meerdere opties weergegeven als uw werk- of schoolaccount is gekoppeld aan meer dan één Azure-abonnement.

Resourcegroep: gebruik een bestaande resourcegroep of maak een nieuwe. Als u een lijst met beschikbare resourcegroepen in uw abonnement wilt weergeven, selecteert u Bestaande gebruiken. Selecteer vervolgens een resource in de vervolgkeuzelijst. Als u een nieuwe resourcegroep wilt maken, selecteert u Nieuwe maken en voert u de naam in. Zie Overzicht van Azure Resource Manager voor meer informatie over resourcegroepen.

Kluisnaam: Voer een vriendelijke naam in ter identificatie van de kluis. De naam moet uniek zijn voor het Azure-abonnement. Geef een naam op van minimaal 2 en maximaal 50 tekens. De naam moet beginnen met een letter en mag alleen uit letters, cijfers en afbreekstreepjes bestaan.

Regio: Selecteer de geografische regio voor de beveiliging. Als u een kluis wilt maken om gegevensbronnen te beveiligen, moet de kluis zich in dezelfde regio bevinden als de gegevensbron.

Belangrijk

Als u niet zeker weet wat de locatie van uw gegevensbron is, sluit u het venster. Ga naar de lijst met uw resources in de portal. Als u gegevensbronnen in meerdere regio's hebt, moet u voor elke regio een Recovery Services-kluis maken. Maak eerst de kluis op de eerste locatie voordat u een kluis op een andere locatie maakt. U hoeft geen opslagaccounts op te geven om de back-upgegevens op te slaan. De Recovery Services-kluis en Azure Backup verwerken die stap automatisch.

Nadat u de waarden hebt opgegeven, selecteert u Beoordelen en maken.

Selecteer Maken om het maken van de Recovery Services-kluis te voltooien.

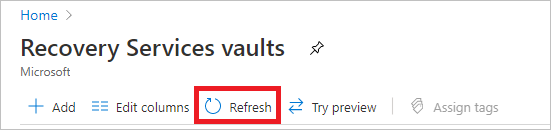

Het kan enige tijd duren voordat de Recovery Services-kluis is gemaakt. Controleer de statusmeldingen in het gebied Meldingen rechtsboven. Nadat de kluis is gemaakt, wordt deze weergegeven in de lijst met Recovery Services-kluizen. Als de kluis niet verschijnt, selecteer dan Vernieuwen.

Azure Backup ondersteunt nu onveranderbare kluizen die u helpen ervoor te zorgen dat nadat herstelpunten zijn gemaakt, ze niet kunnen worden verwijderd voordat ze verlopen volgens het back-upbeleid. U kunt de onveranderbaarheid ongedaan maken om uw back-upgegevens te beschermen tegen verschillende bedreigingen, waaronder ransomware-aanvallen en kwaadwillende actoren. Meer informatie over onveranderbare kluizen van Azure Backup.

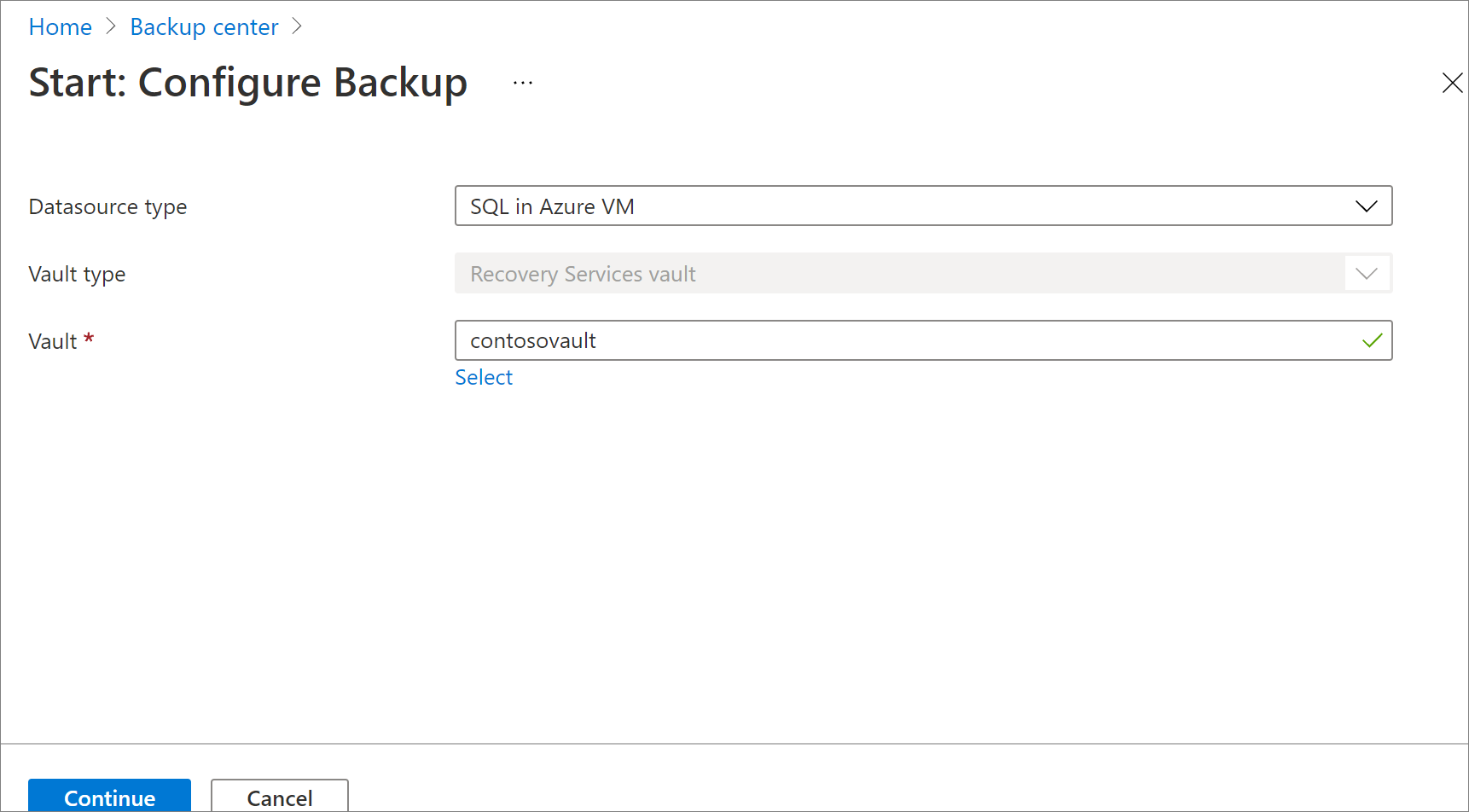

SQL Server-databases detecteren

Voer de volgende stappen uit om databases te detecteren die worden uitgevoerd op een virtuele machine:

Ga in Azure Portal naar Tolerantie en vervolgens + Beveiliging configureren.

Selecteer in het deelvenster Beveiliging configureren het gegevensbrontype als SQL in azure-VM en selecteer vervolgens Doorgaan.

Klik in het deelvenster Start: Back-up configureren onder Kluis op Selecteer kluis.

In het deelvenster Een kluis selecteren kiest u de Recovery Services-kluis die u hebt gemaakt uit de lijst waarin u de database wilt back-uppen en klik vervolgens op Selecteren.

Selecteer Doorgaan in het deelvenster Start: Configureer back-up.

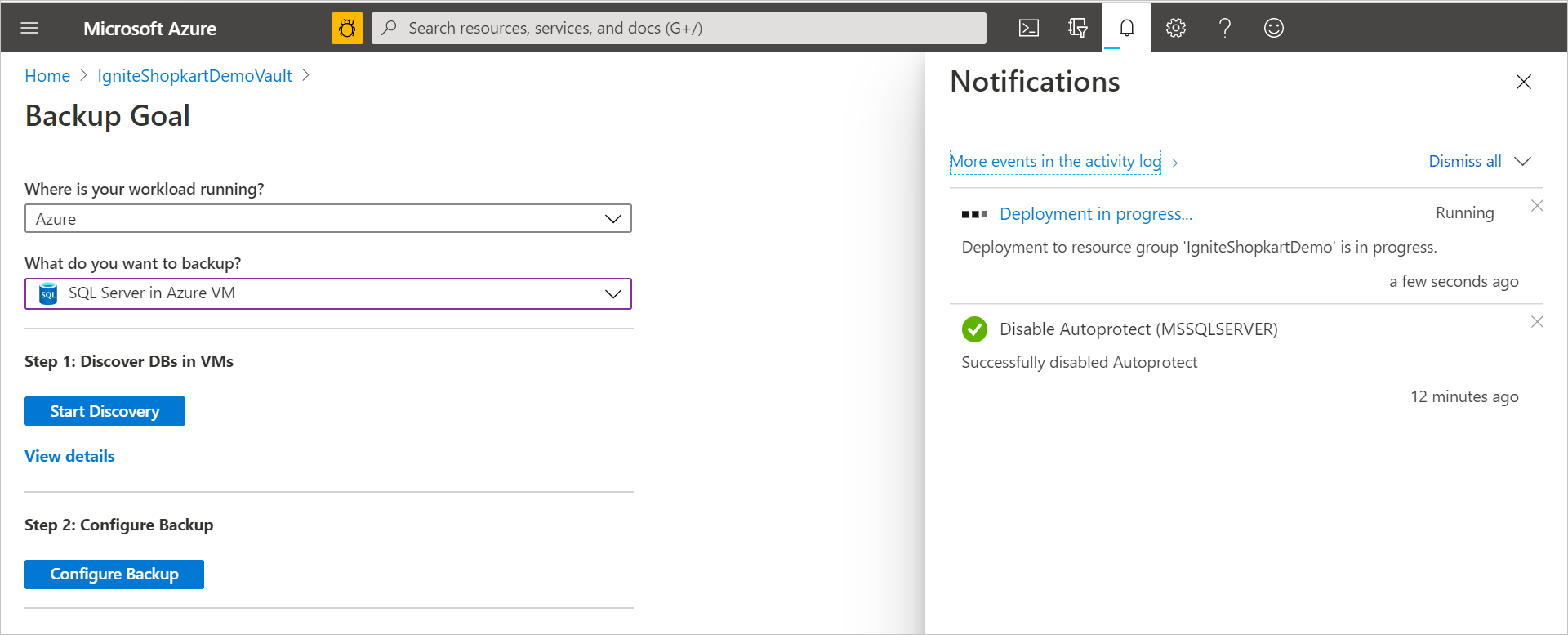

Selecteer in het deelvenster Doel van de back-up onder Db's detecteren in VM'sde optie Detectie starten om te zoeken naar niet-beveiligde VM's in het abonnement. Deze zoekopdracht kan enige tijd duren, afhankelijk van het aantal niet-beveiligde VM's in het abonnement.

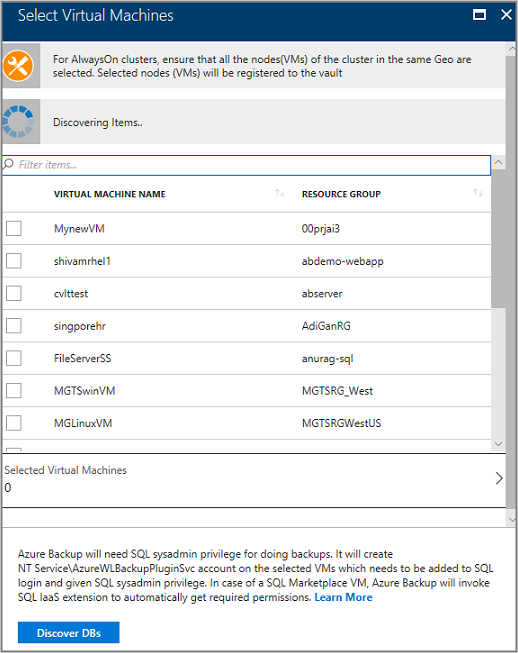

In het deelvenster Selecteer Virtuele Machine selecteert u de virtuele machines waarop de SQL Server-database wordt uitgevoerd, en selecteer vervolgens Ontdek DB's.

Opmerking

- Niet-beveiligde VM's moeten worden weergegeven in de lijst na detectie, vermeld op naam en resourcegroep.

- Als een VM niet wordt weergegeven zoals verwacht, controleert u of er al een back-up van wordt gemaakt in een kluis.

- Meerdere VM's kunnen dezelfde naam hebben, maar ze horen bij verschillende resourcegroepen.

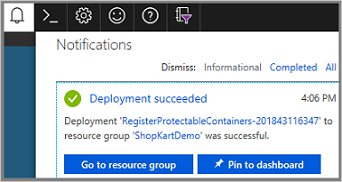

U kunt databasedetectie bijhouden in Meldingen. De benodigde tijd voor deze actie is afhankelijk van het aantal VM-databases. Wanneer de geselecteerde databases worden gedetecteerd, wordt er een bericht weergegeven dat het is gelukt.

Azure Backup detecteert alle SQL Server-databases op de virtuele machine. Tijdens de detectie vinden de volgende elementen plaats op de achtergrond:

Azure Backup registreert de virtuele machine bij de kluis voor back-up van workloads. Back-ups van alle databases op de geregistreerde virtuele machine kunnen uitsluitend naar deze kluis worden gemaakt.

Azure Backup installeert de Extensie AzureBackupWindowsWorkload op de VIRTUELE machine. Er is geen agent geïnstalleerd in een SQL-database.

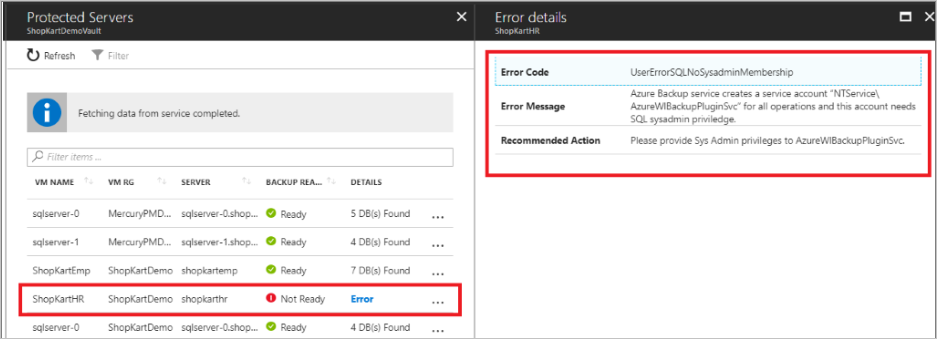

Azure Backup maakt het serviceaccount NT Service\AzureWLBackupPluginSvc op de virtuele machine.

- Alle back-up- en herstelbewerkingen maken gebruik van het serviceaccount.

- Voor NT Service\AzureWLBackupPluginSvc zijn SQL sysadmin-machtigingen vereist. Alle SQL Server-VM's die in Marketplace zijn gemaakt, worden geleverd met sqlIaaSExtension geïnstalleerd. De Extensie AzureBackupWindowsWorkload maakt gebruik van de SQLIaaSExtension om automatisch de vereiste machtigingen op te halen.

Als u de VIRTUELE machine niet hebt gemaakt vanuit Marketplace of als u zich in SQL 2008 en 2008 R2 bevindt, is de SQLIaaSExtension mogelijk niet geïnstalleerd en mislukt de detectiebewerking met het foutbericht UserErrorSQLNoSysAdminMembership. Volg de instructies onder VM-machtigingen instellen om dit probleem op te lossen.

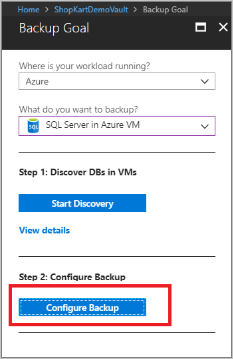

Backup instellen

Voer de volgende stappen uit om back-ups van SQL-databases te configureren:

Selecteer Back-up configureren in het deelvenster Doel van de back-up onder Stap 2: Back-up configureren.

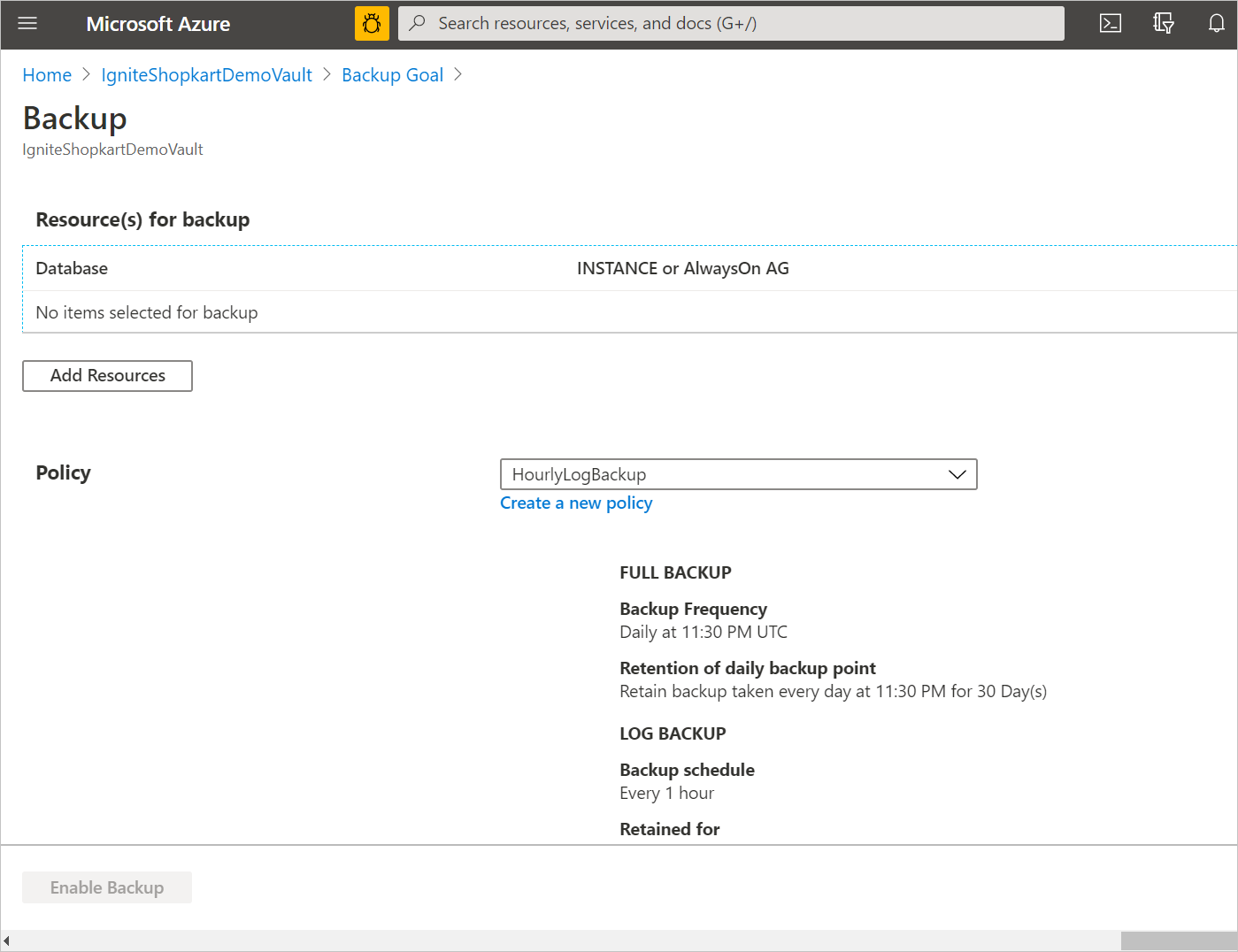

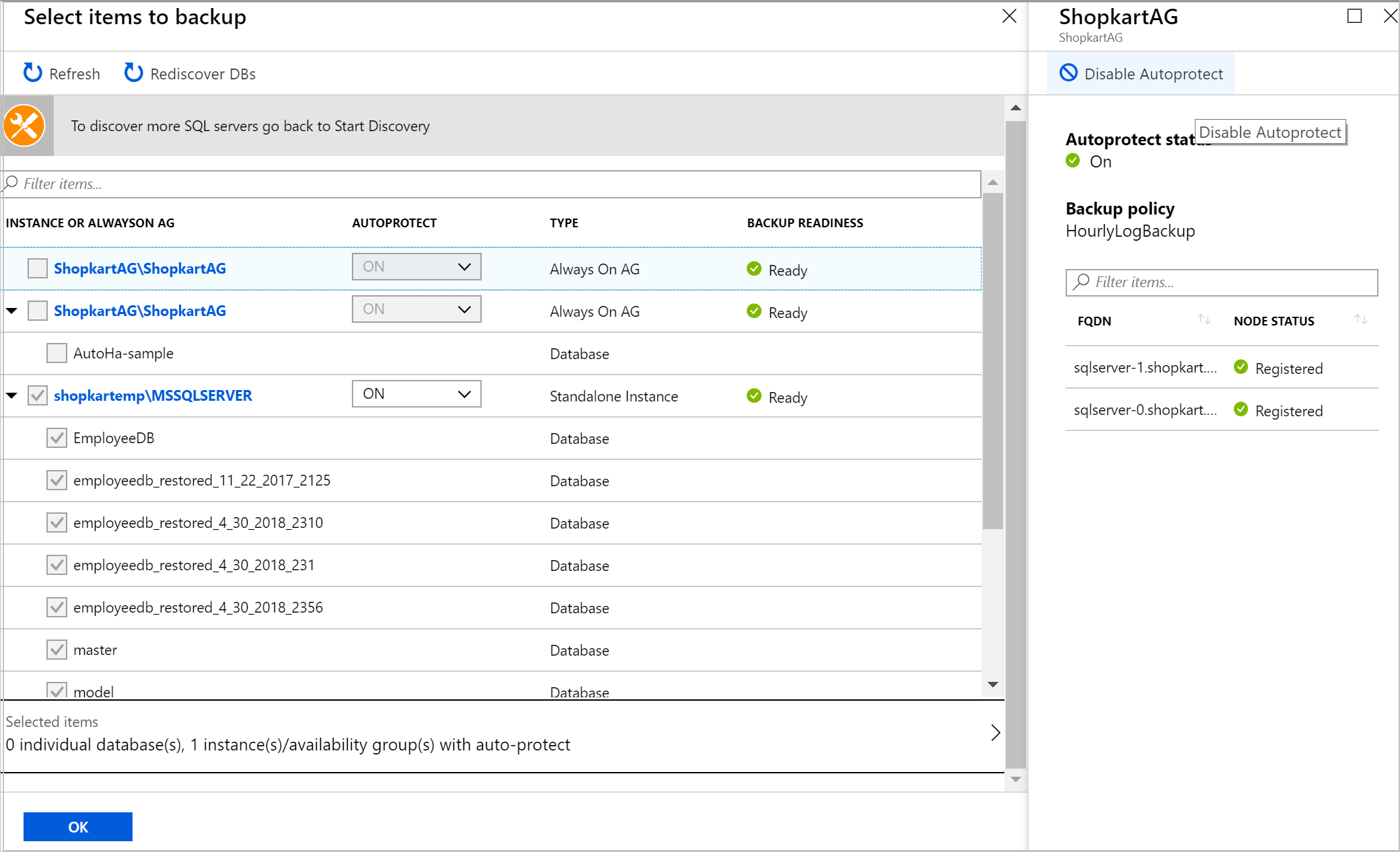

Selecteer Resources toevoegen om alle geregistreerde beschikbaarheidsgroepen en zelfstandige SQL Server-exemplaren weer te geven.

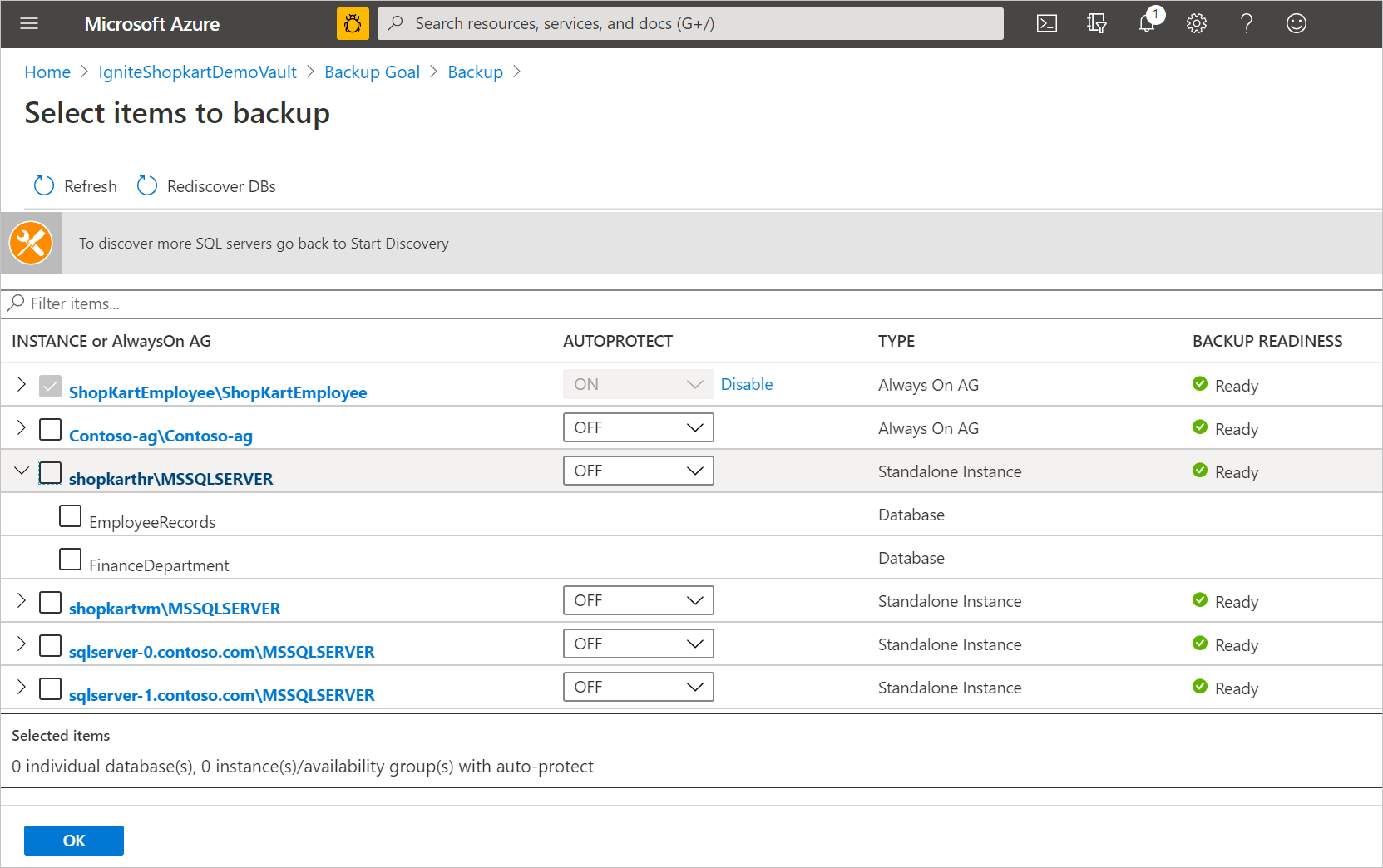

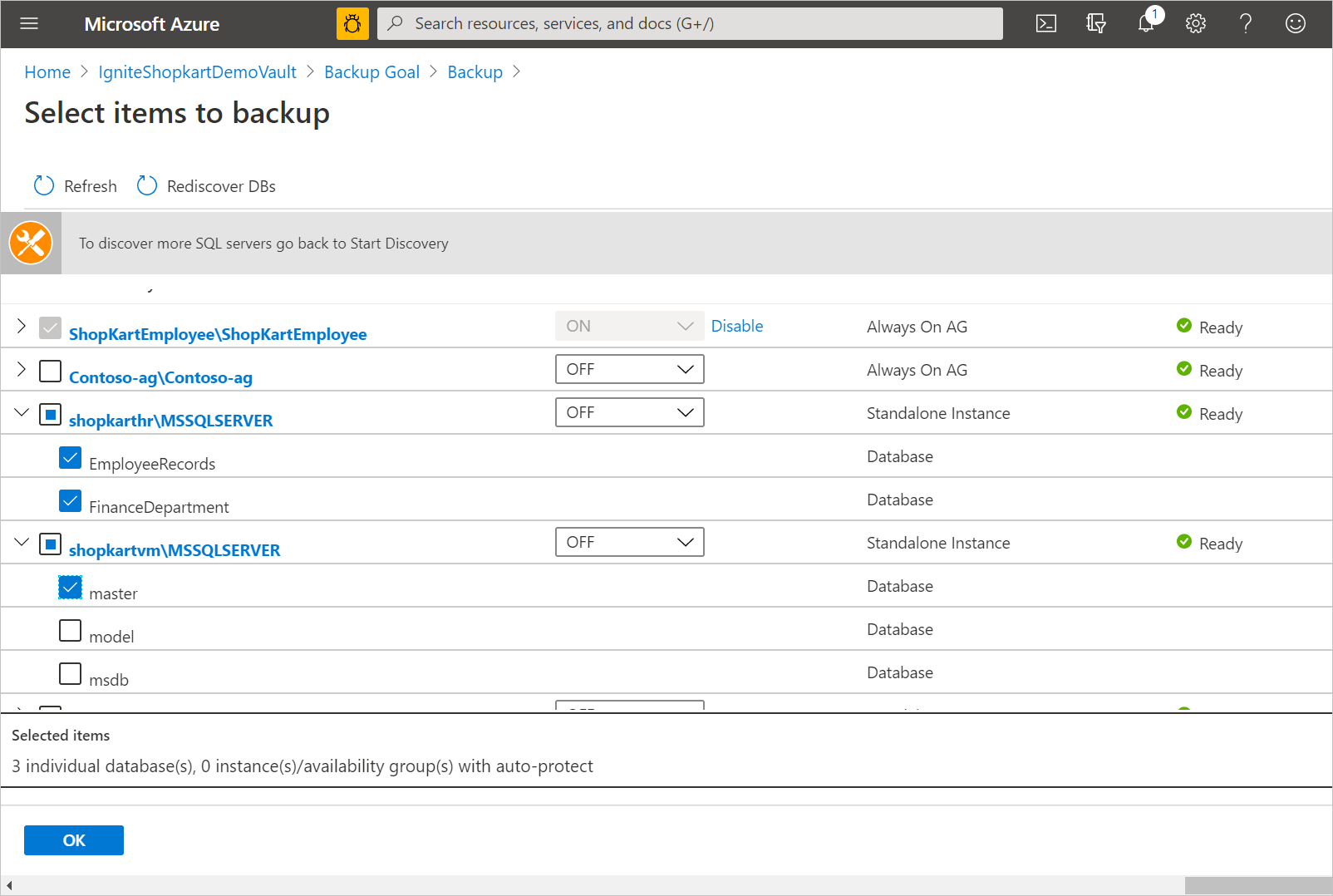

Selecteer in het scherm Items selecteren waarvan u een back-up wilt maken de pijl links van een rij om de lijst met alle niet-beveiligde databases in dat exemplaar of de AlwaysOn-beschikbaarheidsgroep uit te vouwen.

Kies alle databases die u wilt beveiligen en selecteer VERVOLGENS OK.

Voor het optimaliseren van back-upbelastingen stelt Azure Backup een maximum aantal databases in één back-uptaak in op 50.

Als u meer dan 50 databases wilt beveiligen, configureert u meerdere back-ups.

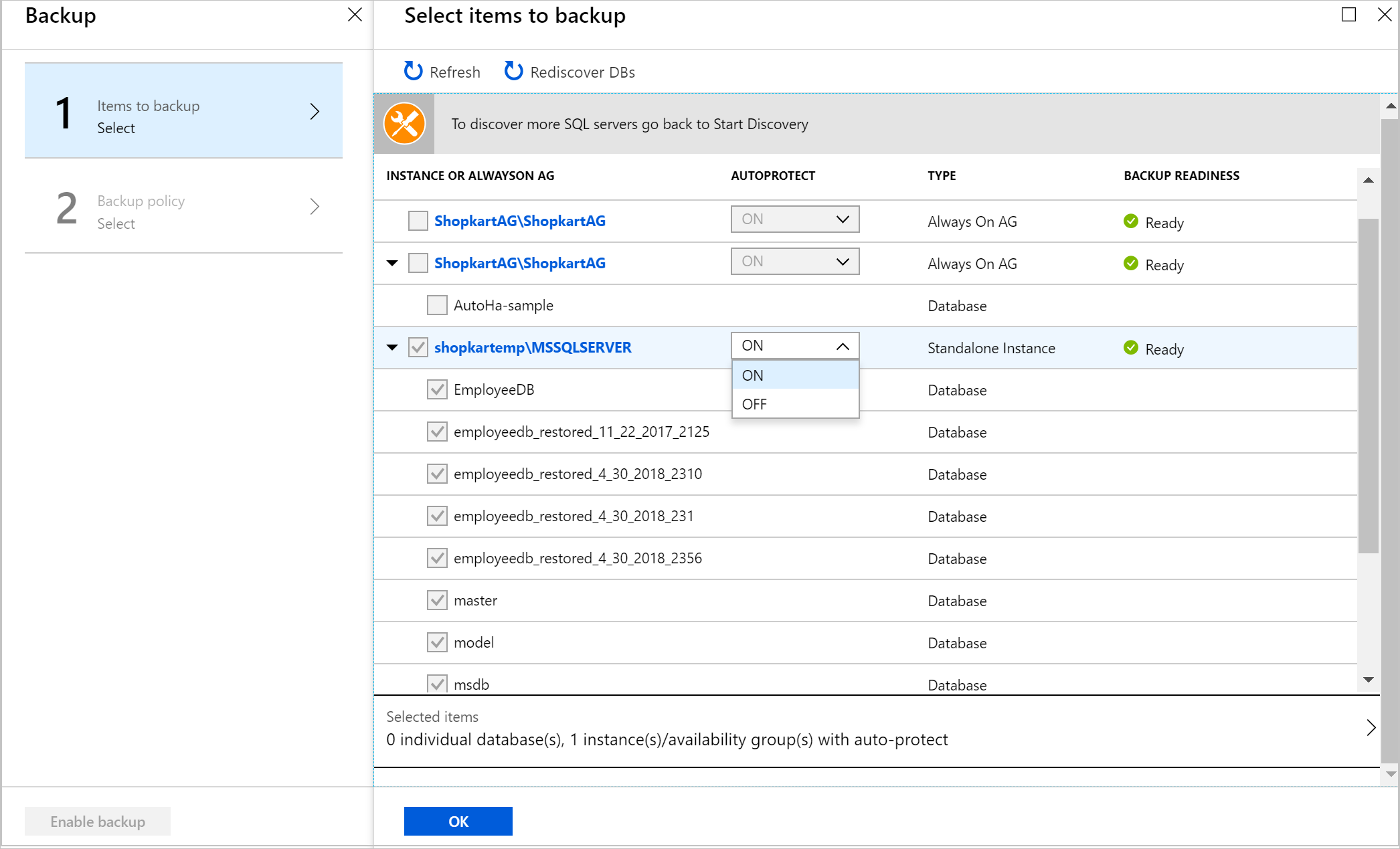

Als u het hele exemplaar of de AlwaysOn-beschikbaarheidsgroep wilt inschakelen , selecteert u IN de vervolgkeuzelijst AUTOPROTECT de optie AAN en selecteert u VERVOLGENS OK.

Opmerking

De functie voor automatische beveiliging maakt niet alleen beveiliging mogelijk voor alle bestaande databases tegelijk, maar beveiligt ook automatisch nieuwe databases die aan dat exemplaar of de beschikbaarheidsgroep zijn toegevoegd.

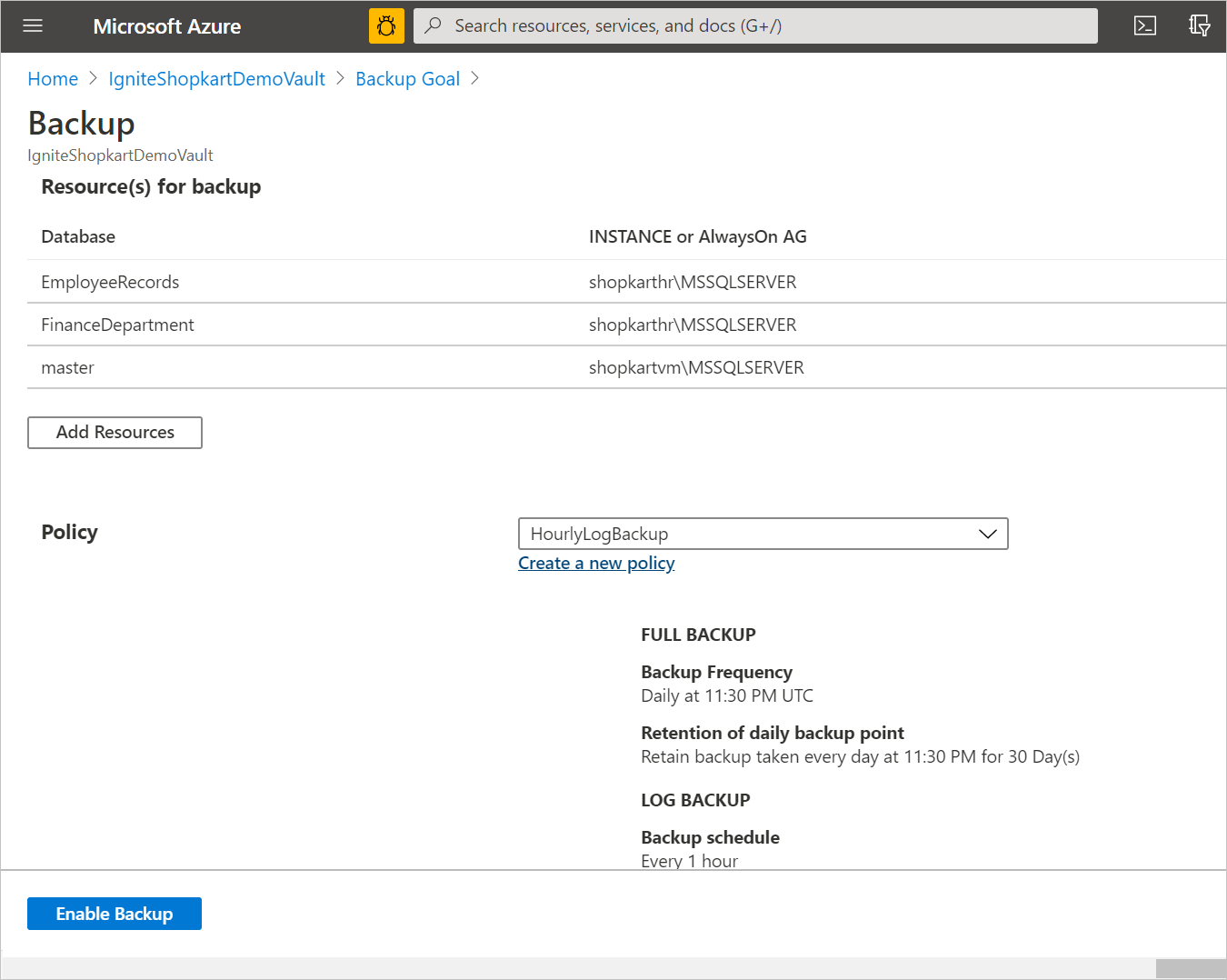

Definieer het back-upbeleid. U kunt een van de volgende handelingen uitvoeren:

Selecteer het standaardbeleid als HourlyLogBackup.

Kies een bestaand back-upbeleid dat eerder is gemaakt voor SQL.

Definieer een nieuw beleid op basis van uw RPO en bewaarbereik.

Selecteer Back-up inschakelen om de bewerking Beveiliging configureren in te dienen en volg de voortgang van de configuratie in het gebied Meldingen van de portal.

Maak een back-upbeleid

Een back-upbeleid bepaalt wanneer back-ups worden gemaakt en hoe lang ze worden bewaard.

- Een beleid wordt gemaakt op kluisniveau.

- U kunt hetzelfde back-upbeleid gebruiken voor meerdere kluizen, maar u moet het back-upbeleid toepassen op elke kluis.

- Wanneer u een back-upbeleid maakt, is een dagelijkse volledige back-up de standaardinstelling.

- U kunt een differentiële back-up toevoegen, maar alleen als u volledige back-ups zo configureert dat deze wekelijks worden uitgevoerd.

- Meer informatie over verschillende soorten back-upbeleid.

Ga als volgt te werk om een back-upbeleid te maken:

Ga naar Tolerantie en selecteer VervolgensBeveiligingsbeleid beheren>>+> maken.

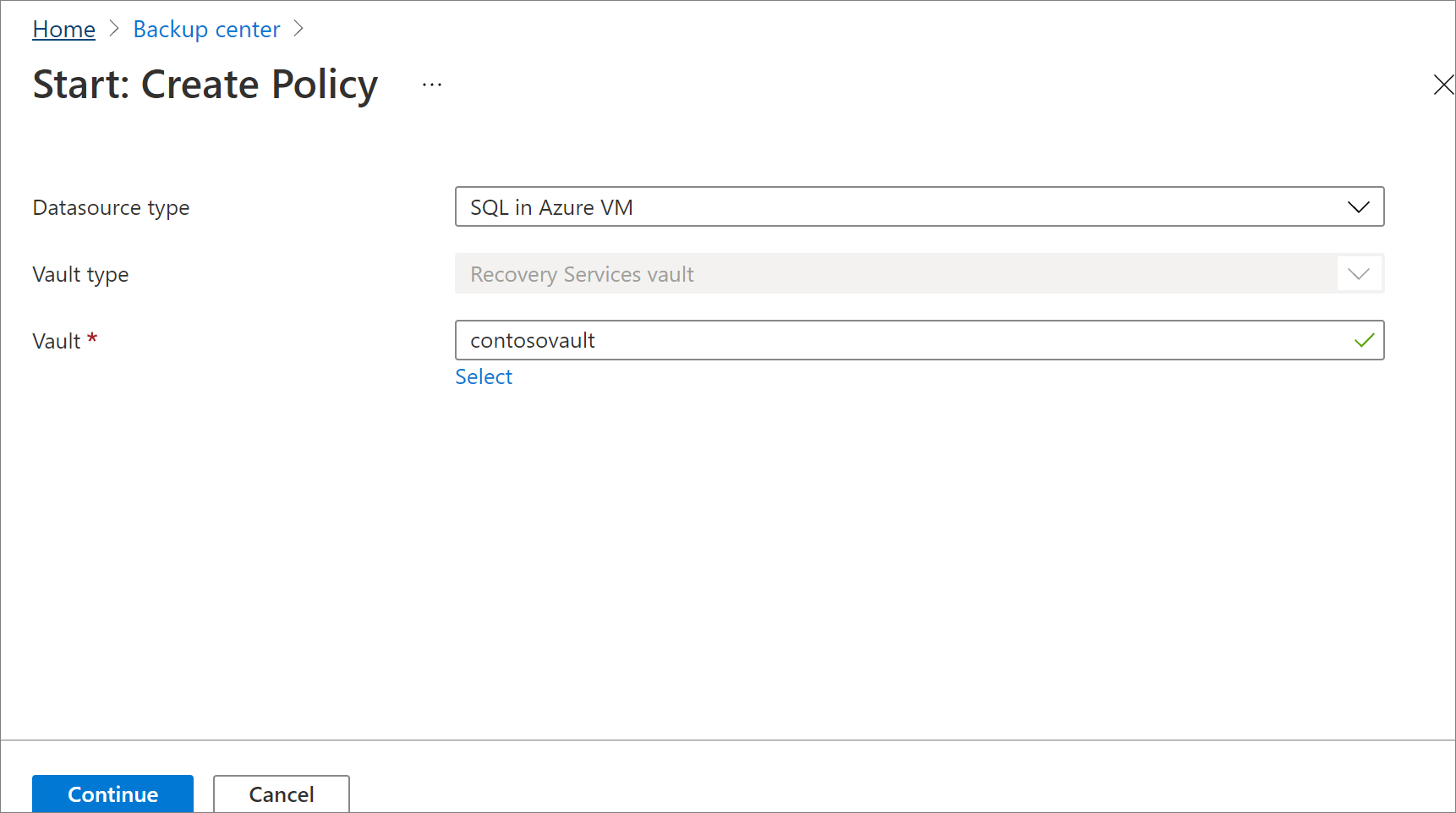

Selecteer in het deelvenster Start: Beleid makenSQL Server in Azure VM als het gegevensbrontype, selecteer de kluis waaronder het beleid moet worden gemaakt en selecteer vervolgens Verdergaan.

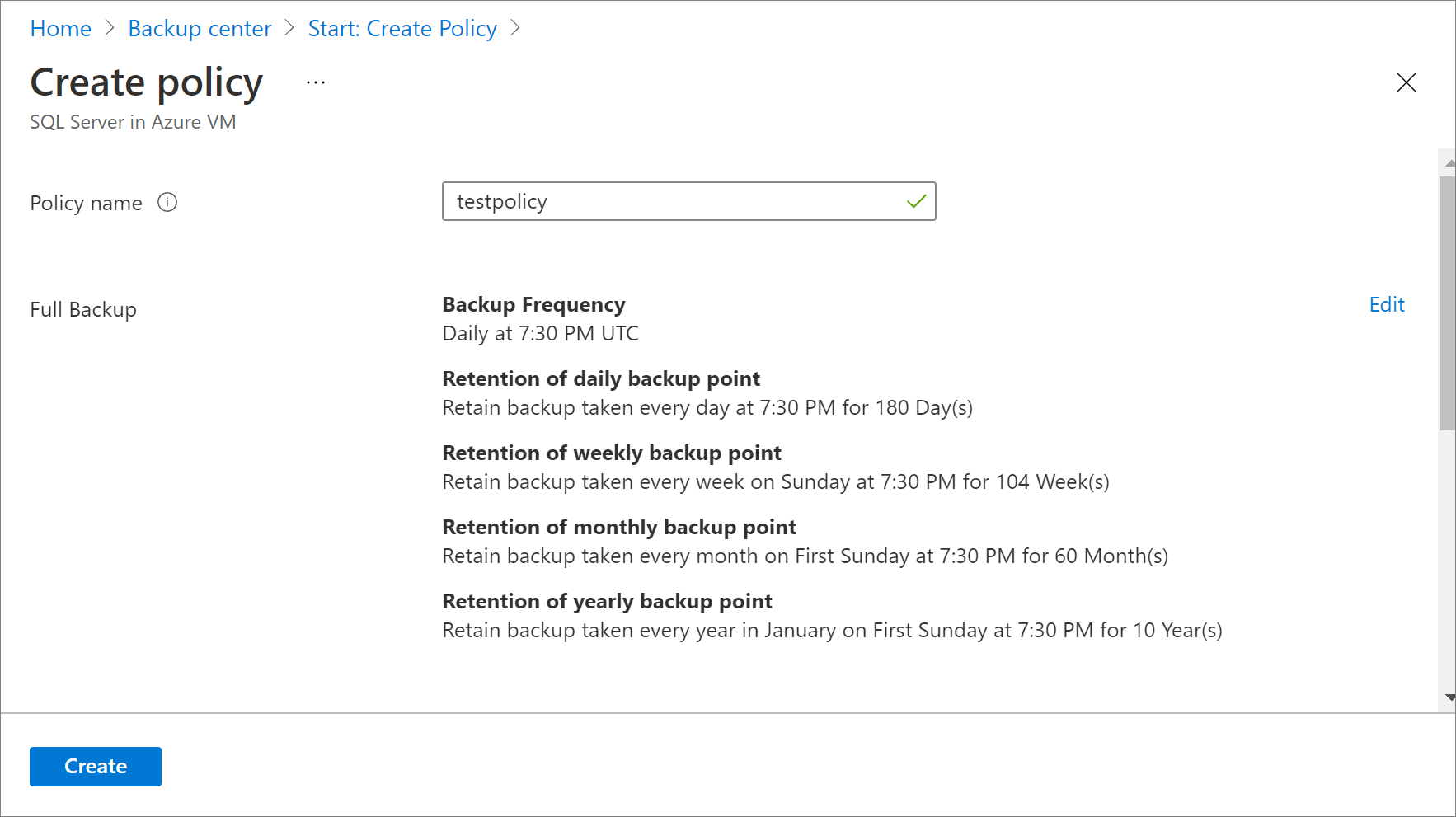

Voer in het deelvenster Beleid maken onder Beleidsnaam een naam in voor het nieuwe beleid.

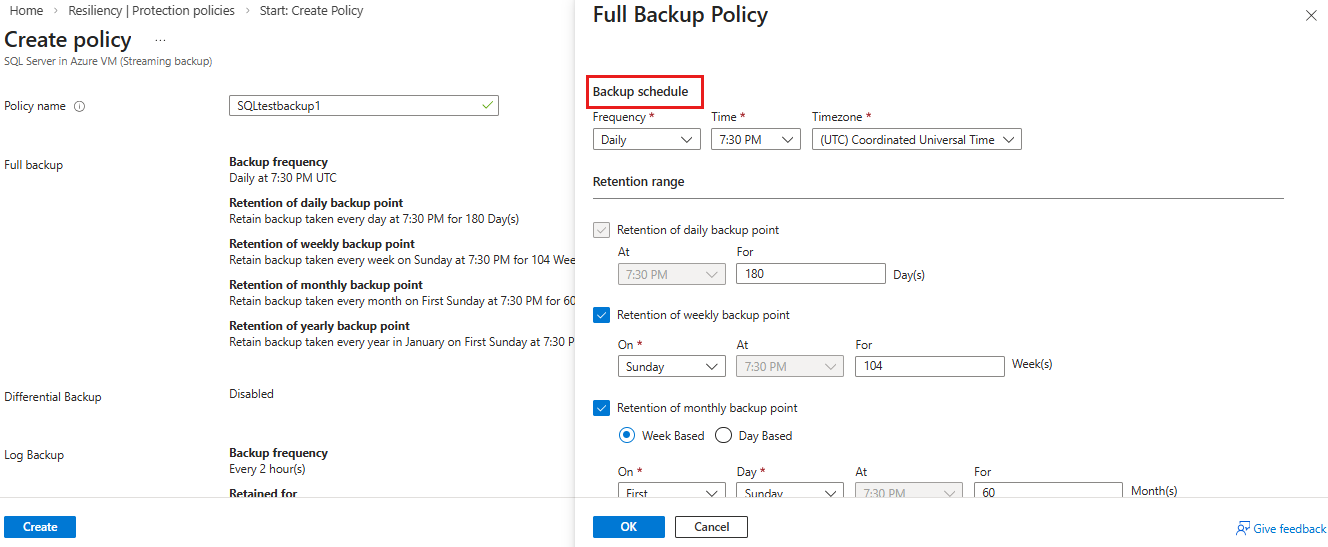

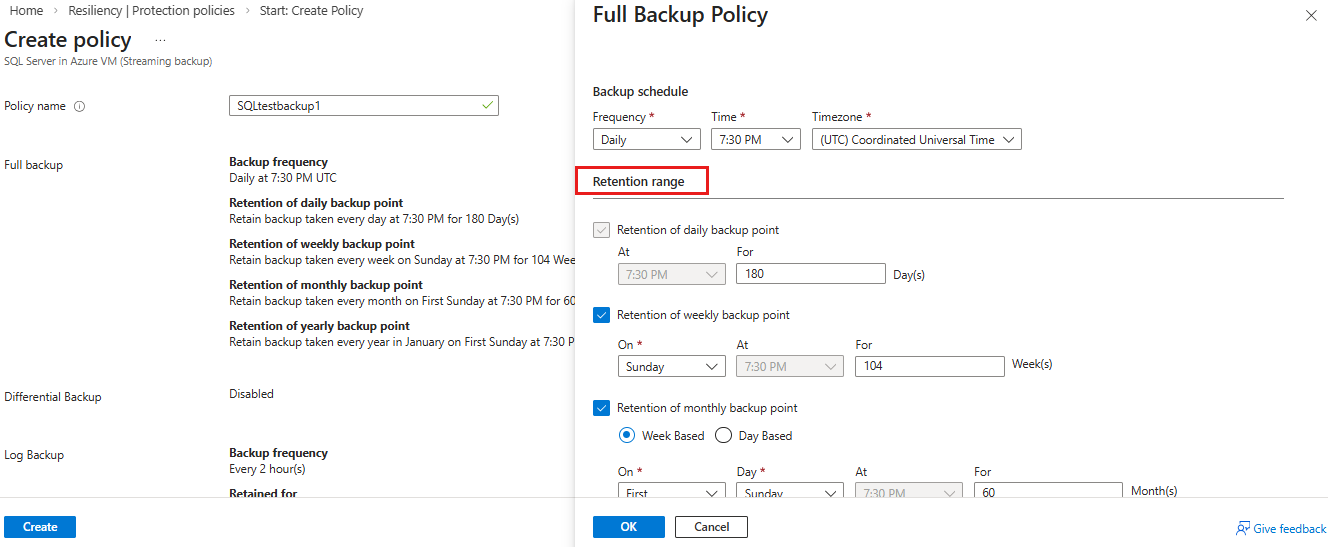

Als u de standaardinstellingen voor de back-upfrequentie wilt wijzigen, selecteert u de koppeling Bewerken die overeenkomt met de volledige back-up.

Configureer in het deelvenster Volledig back-upbeleid de volgende instellingen voor back-upschema's:

- Selecteer een back-upfrequentie. Kies Dagelijks of Wekelijks.

- Selecteer voor Dagelijks het uur en de tijdzone wanneer de back-uptaak begint. U kunt geen differentiële back-ups maken voor dagelijkse volledige back-ups.

Onder RETENTIEBEREIK zijn standaard alle opties geselecteerd. Wis eventuele retentiebereiklimieten die u niet wilt en stel vervolgens de intervallen in die u wilt gebruiken.

- De minimale bewaarperiode voor elk type back-up (volledig, differentieel en logboek) is zeven dagen.

- Herstelpunten worden getagd voor retentie op basis van de bewaarperiode. Als u bijvoorbeeld een dagelijkse volledige back-up selecteert, wordt er slechts één volledige back-up elke dag geactiveerd.

- De back-upkopie voor een specifieke dag wordt gelabeld en bewaard op basis van het wekelijkse bewaarbereik en de wekelijkse bewaringsinstelling.

- Maandelijkse en jaarlijkse bewaartermijnen gedragen zich op een vergelijkbare manier.

Selecteer OK om de instelling voor volledige back-ups te accepteren.

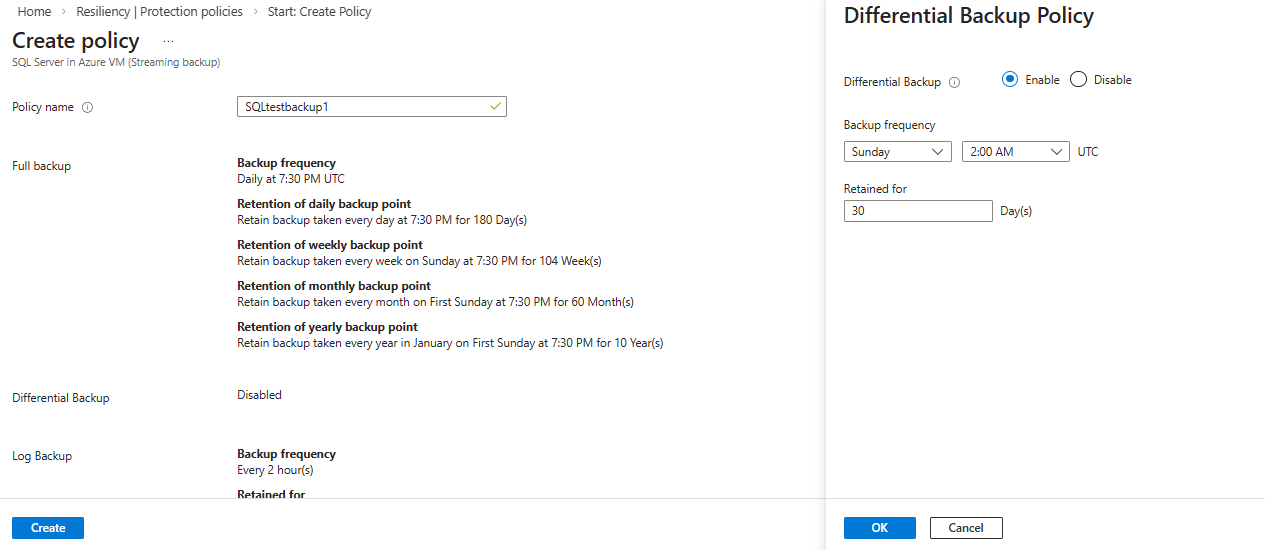

Als u de standaardinstellingen wilt wijzigen, selecteert u in het deelvenster Beleid maken de koppeling Bewerken die overeenkomt met differentiële back-up.

Configureer in het deelvenster Beleid voor differentiële back-up de volgende instellingen:

- Onder Beleid voor differentiële back-up, selecteer Inschakelen om de frequentie- en retentiebesturingselementen te openen.

- U kunt slechts één differentiële back-up per dag activeren. Een differentiële back-up kan niet worden geactiveerd op dezelfde dag als een volledige back-up.

- Differentiële back-ups kunnen maximaal 180 dagen worden bewaard.

- De bewaarperiode voor differentiële back-ups kan niet groter zijn dan die van de volledige back-up (omdat de differentiële back-ups afhankelijk zijn van de volledige back-ups voor herstel).

- Differentiële back-up wordt niet ondersteund voor de hoofddatabase.

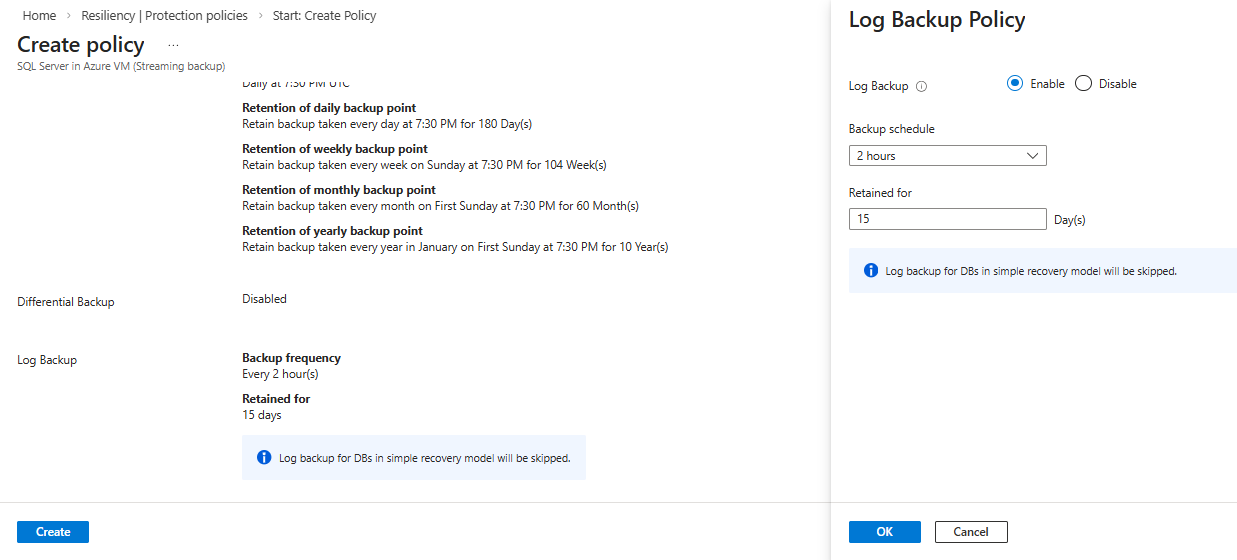

Als u de standaardinstellingen wilt wijzigen, selecteert u in het deelvenster Beleid maken de koppeling Bewerken die overeenkomt met logboekback-up.

Configureer in het deelvenster Back-upbeleid voor logboeken de volgende instellingen:

- Op Logboekback-up, selecteer inschakelen en stel vervolgens de frequentie- en retentie-instellingen in.

- Logboekback-ups kunnen net zo vaak voorkomen als elke 15 minuten en kunnen maximaal 35 dagen worden bewaard.

- Als de database zich in het eenvoudige herstelmodel bevindt, wordt het back-upschema voor logboeken voor die database onderbroken en worden er dus geen logboekback-ups geactiveerd.

- Als het herstelmodel van de database verandert van Volledig in Eenvoudig, worden logboekback-ups onderbroken binnen 24 uur na de wijziging in het herstelmodel. Als het herstelmodel verandert van Simple, wat impliceert dat logboekback-ups nu voor de database kunnen worden ondersteund, worden de schema's voor logboekback-ups binnen 24 uur na de wijziging in het herstelmodel ingeschakeld.

Kies in het menu Back-upbeleid of u SQL Backup Compression wilt inschakelen of niet. Deze optie is standaard uitgeschakeld. Indien ingeschakeld, verzendt SQL Server een gecomprimeerde back-upstroom naar de VDI. Azure Backup overschrijft standaardinstellingen op exemplaarniveau met de clausule COMPRESSION/NO_COMPRESSION, afhankelijk van de waarde van deze configuratie.

Nadat u de wijzigingen in het back-upbeleid hebt voltooid, selecteert u OK.

Opmerking

Elke logboekback-up wordt gekoppeld aan de vorige volledige back-up om een herstelketen te vormen. Deze volledige back-up wordt bewaard totdat de retentieperiode van de laatste logboekback-up is verlopen. Dit kan betekenen dat de volledige back-up gedurende een extra periode wordt bewaard om ervoor te zorgen dat alle logboeken kunnen worden hersteld. Stel dat u een wekelijkse volledige back-up, een dagelijkse differentiële back-up, en logboeken elke twee uur hebt. Ze worden allemaal 30 dagen bewaard. Maar de wekelijkse volledige back-up kan pas worden opgeschoond/verwijderd nadat de volgende volledige back-up beschikbaar is, dat wil zeggen, na 37 dagen. Een wekelijkse volledige back-up vindt bijvoorbeeld plaats op 16 november. Volgens het bewaarbeleid moet het worden bewaard tot 16 december. De laatste logboekback-up voor dit volledige bestand vindt plaats voordat de volgende geplande volledige, op 22 november. Totdat dit logboek beschikbaar is tot 22 december, kan de volledige 16 november niet worden verwijderd. Dus de volledige betaling van 16 november wordt bewaard tot 22 december.

Automatische beveiliging inschakelen

U kunt automatische beveiliging inschakelen om automatisch een back-up te maken van alle bestaande en toekomstige databases naar een zelfstandig SQL Server-exemplaar of naar een AlwaysOn-beschikbaarheidsgroep.

- Er is geen limiet voor het aantal databases dat u tegelijk kunt selecteren voor automatische beveiliging. Ontdekking wordt doorgaans om de acht uur uitgevoerd. De automatische beveiliging van een nieuw gedetecteerde database wordt binnen 32 uur geactiveerd. U kunt echter nieuwe databases onmiddellijk detecteren en beveiligen als u handmatig een detectie uitvoert door de optie Db's opnieuw detecteren te selecteren.

- Als de bewerking voor automatische beveiliging op de zojuist gedetecteerde database mislukt, wordt deze drie keer opnieuw geprobeerd. Als alle drie de nieuwe pogingen mislukken, wordt de database niet beveiligd.

- U kunt databases niet selectief beveiligen of uitsluiten van beveiliging in een instantie wanneer u automatische beveiliging inschakelt.

- Als uw exemplaar al een aantal beveiligde databases bevat, blijven ze beveiligd onder hun respectieve beleid, zelfs nadat u automatische beveiliging hebt ingeschakeld. Alle niet-beveiligde databases die later worden toegevoegd, hebben slechts één beleid dat u definieert op het moment van het inschakelen van automatische beveiliging, vermeld onder Back-up configureren. U kunt echter het beleid dat is gekoppeld aan een automatisch beveiligde database later wijzigen.

- Als de bewerking Beveiliging configureren voor de zojuist gedetecteerde database mislukt, wordt er geen waarschuwing gegenereerd. Een mislukte back-uptaak kan echter worden gevonden op de pagina Back-uptaken.

Automatische beveiliging inschakelen:

Selecteer in Items waarvan u een back-up wilt maken het exemplaar waarvoor u automatische beveiliging wilt inschakelen.

Selecteer de vervolgkeuzelijst onder AUTOPROTECT, kies AAN en selecteer VERVOLGENS OK.

Backup is geconfigureerd voor alle databases samen en kan worden bijgehouden in Backuptaken.

Als u automatische beveiliging wilt uitschakelen, selecteert u de naam van het exemplaar onder Back-up configureren en selecteert u Vervolgens Automatische beveiliging voor het exemplaar uitschakelen. Er wordt nog steeds een back-up gemaakt van alle databases, maar toekomstige databases worden niet automatisch beveiligd.

Volgende stappen

Leer hoe u het volgende doet:

Verwante inhoud

- Maak een back-up van SQL Server-databases in Azure-VM's met behulp van Azure Backup via REST API.

- Herstel SQL Server-databases in Azure-VM's met de REST API.

- SQL Server-databases beheren in Azure-VM's met Azure Portal, Azure CLI, REST API.