Ontwerpgebied: Azure-governance

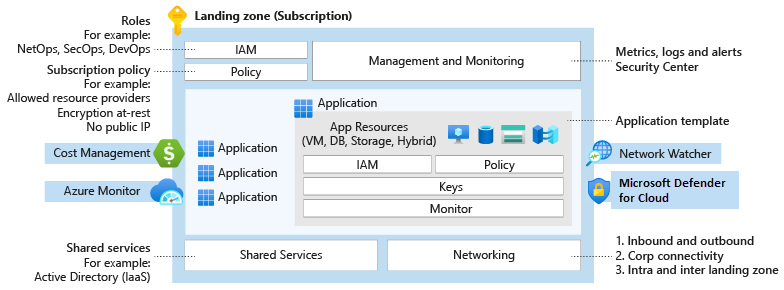

Gebruik Azure-governance om de hulpprogramma's vast te stellen die u nodig hebt om cloudgovernance, nalevingscontrole en geautomatiseerde kaders te ondersteunen.

Ontwerpgebiedbeoordeling

Rollen of functies: Azure-governance is afkomstig van cloudgovernance. Mogelijk moet u het cloudplatform of een cloudcentrum van uitmuntendheid implementeren om bepaalde technische vereisten te definiëren en toe te passen. Governance is gericht op het afdwingen van bewerkingen en beveiligingsvereisten, die mogelijk cloudbeveiliging, centrale IT- of cloudbewerkingen vereisen.

Bereik: Houd rekening met uw beslissingen van identiteits-, netwerk-, beveiligings- en beheerontwerpgebiedbeoordelingen . Uw team kan beoordelingsbeslissingen vergelijken van geautomatiseerde governance, die deel uitmaakt van de Azure-landingszoneversneller. Met beoordelingsbeslissingen kunt u bepalen wat u moet controleren of afdwingen en welk beleid automatisch moet worden geïmplementeerd.

Buiten bereik: Azure-governance brengt de basis voor netwerken tot stand. Maar er worden geen nalevingsgerelateerde onderdelen behandeld, zoals geavanceerde netwerkbeveiliging of geautomatiseerde kaders voor het afdwingen van netwerkbeslissingen. U kunt deze netwerkbeslissingen aanpakken wanneer u ontwerpgebieden voor naleving bekijkt die betrekking hebben op beveiliging en governance. Het cloudplatformteam moet voldoen aan de eerste netwerkvereisten voordat ze complexere onderdelen aanpakken.

Nieuwe (greenfield)-cloudomgeving: maak een kleine set abonnementen om uw cloudtraject te starten. U kunt Bicep-implementatiesjablonen gebruiken om uw nieuwe Azure-landingszones te maken. Zie Bicep-implementatiestroom voor azure-landingszones voor meer informatie.

Bestaande (brownfield) cloudomgeving: als u bewezen azure-governanceprincipes wilt toepassen op bestaande Azure-omgevingen, kunt u de volgende richtlijnen overwegen:

Stel een beheerbasislijn in voor uw hybride of multicloudomgeving.

Implementeer Microsoft Cost Management-functies , zoals factureringsbereiken, budgetten en waarschuwingen, om ervoor te zorgen dat u uw onkostenlimiet niet overschrijdt.

Gebruik Azure Policy om governance-kaders af te dwingen voor Azure-implementaties en hersteltaken te activeren om bestaande Azure-resources in een compatibele status te brengen.

Overweeg het gebruik van de microsoft Entra-rechtenbeheerfunctie om werkstromen voor Azure-toegangsaanvragen, toegangstoewijzingen, beoordelingen en vervaldatum te automatiseren.

Gebruik Aanbevelingen van Azure Advisor om kostenoptimalisatie en operationele uitmuntendheid in Azure te garanderen. Beide zijn kernprincipes van het Microsoft Azure Well-Architected Framework.

De Azure-landingszones Bicep: de implementatiestroomopslagplaats bevat Bicep-implementatiesjablonen waarmee u de implementaties van uw Azure-landingszone in Greenfield en Brownfield kunt versnellen. Deze sjablonen hebben geïntegreerde richtlijnen voor beproefd beheer van Microsoft.

Overweeg het gebruik van de standaardbeleidstoewijzingen van de Azure-landingszone Bicep-module om een begin te maken met het garanderen van naleving voor uw Azure-omgevingen.

Zie Brownfield-omgevingsoverwegingen voor meer informatie.

Overzicht van ontwerpgebied

Het cloudacceptatietraject van uw organisatie begint met sterke controles voor overheidsomgevingen.

Governance biedt mechanismen en processen voor het onderhouden van controle over platforms, toepassingen en resources in Azure.

Bekijk de volgende overwegingen en aanbevelingen om weloverwogen beslissingen te nemen tijdens het plannen van uw landingszone.

Het ontwerpgebied voor governance richt zich op ontwerpbeslissingen voor uw landingszone. Zie Governance in het Cloud Adoption Framework voor Azure voor informatie over governanceprocessen en -hulpprogramma's.

Overwegingen voor Azure-governance

Azure Policy zorgt voor beveiliging en naleving voor technische activa van ondernemingen. Azure Policy kan essentiële beheer- en beveiligingsconventies afdwingen in Azure-platformservices. Azure Policy vormt een aanvulling op op rollen gebaseerd toegangsbeheer van Azure (RBAC), waarmee acties voor geautoriseerde gebruikers worden beheerd. Cost Management kan ook helpen bij het ondersteunen van uw doorlopende governancekosten en -uitgaven in Azure of andere omgevingen met meerdere clouds.

Implementatieoverwegingen

Wijzigingsadviesbeoordelingsborden kunnen de innovatie en bedrijfsflexibiliteit van uw organisatie belemmeren. Azure Policy vervangt dergelijke beoordelingen door geautomatiseerde kaders en nalevingscontroles om de efficiëntie van workloads te verbeteren.

Bepaal welke Azure-beleidsregels u nodig hebt op basis van uw bedrijfscontroles of nalevingsregels. Gebruik de beleidsregels die zijn opgenomen in de Azure-landingszoneversneller als uitgangspunt.

Gebruik de blauwdrukvoorbeelden op basis van standaarden om andere beleidsregels te overwegen die mogelijk zijn afgestemd op uw zakelijke vereisten.

Dwing geautomatiseerde netwerk-, identiteits-, beheer- en beveiligingsconventies af.

Gebruik beleidsdefinities voor het beheren en maken van beleidstoewijzingen en hergebruik deze bij meerdere overgenomen toewijzingsbereiken. U kunt gecentraliseerde basislijnbeleidstoewijzingen hebben voor beheer-, abonnements- en resourcegroepbereiken.

Neem nalevingsrapportage en -controle op om continue naleving te garanderen.

Begrijp dat Azure Policy limieten heeft, zoals de beperking van definities in een bepaald bereik.

Meer informatie over nalevingsbeleid voor regelgeving, zoals HIPAA, PCI-DSS of SOC 2 Trust Services-criteria.

Overwegingen voor kostenbeheer

Houd rekening met de structuur van de kosten en het opladen van het model van uw organisatie. Bepaal de belangrijkste gegevenspunten die uw cloudservices nauwkeurig overbrengen.

Kies de structuur van tags die bij uw kosten passen en het model opladen om uw clouduitgaven bij te houden.

Gebruik de Azure-prijscalculator om de verwachte maandelijkse kosten voor het gebruik van Azure-producten te schatten.

Haal Azure Hybrid Benefit op om de kosten van het uitvoeren van uw workloads in de cloud te verlagen. U kunt uw on-premises Software Assurance-licenties voor Windows Server en SQL Server gebruiken in Azure. U kunt ook Red Hat- en SUSE Linux-abonnementen gebruiken.

Azure-reserveringen ophalen en een abonnement van één jaar of drie jaar doorvoeren voor meerdere producten. Reserveringsplannen bieden resourcekortingen, waardoor uw resourcekosten aanzienlijk kunnen worden verlaagd met maximaal 72% vergeleken met prijzen voor betalen per gebruik.

Haal het Azure-besparingsplan voor rekenkracht op om tot 65% te besparen in vergelijking met prijzen voor betalen per gebruik. Kies een toezegging van één of drie jaar die van toepassing is op rekenservices, ongeacht uw regio, instantiegrootte of besturingssysteem. Kies een plan voor rekenonderdelen, zoals virtuele machines, toegewezen hosts, containerinstanties, Azure Premium-functies en Azure-app-services. Combineer een Azure-besparingsplan met Azure-reserveringen om de rekenkosten en flexibiliteit te optimaliseren.

Gebruik Azure-beleid om specifieke regio's, resourcetypen en resource-SKU's toe te staan.

Gebruik het op regels gebaseerde beleid van levenscyclusbeheer van Azure Storage om blobgegevens te verplaatsen naar de juiste toegangslagen of om gegevens aan het einde van de levenscyclus van de gegevens te laten verlopen.

Gebruik Azure dev/test-abonnementen om korting te krijgen op toegang tot bepaalde Azure-services voor niet-productieworkloads.

Gebruik automatisch schalen om resources dynamisch toe te wijzen en de toewijzing ervan ongedaan te maken om aan uw prestatiebehoeften te voldoen, waardoor u geld bespaart.

Gebruik Azure Spot Virtual Machines om tegen lage kosten te profiteren van ongebruikte rekencapaciteit. Spot Virtual Machines is ideaal voor workloads die onderbrekingen kunnen afhandelen, zoals batchverwerkingstaken, ontwikkel-/testomgevingen en grote rekenworkloads.

Selecteer de juiste Azure-services om de kosten te verlagen. Sommige Azure-services zijn 12 maanden gratis en sommige zijn altijd gratis.

Selecteer de juiste rekenservice voor uw toepassing om de kostenefficiëntie te verbeteren. Azure biedt verschillende manieren om uw code te hosten.

Overwegingen voor resourcebeheer

Bepaal of de groepen resources in uw omgeving vereiste configuraties, een gemeenschappelijke levenscyclus of algemene toegangsbeperkingen (zoals RBAC) kunnen delen om consistentie te bieden.

Kies een toepassings- of workloadabonnementsontwerp dat geschikt is voor uw bewerkingsbehoeften.

Gebruik standaardresourceconfiguraties binnen uw organisatie om een consistente basislijnconfiguratie te garanderen.

Beveiligingsoverwegingen

Dwing hulpprogramma's en kaders in de omgeving af als onderdeel van een beveiligingsbasislijn.

Informeer de juiste personen wanneer u afwijkingen vindt.

Overweeg het gebruik van Azure Policy voor het afdwingen van hulpprogramma's, zoals Microsoft Defender voor Cloud of kaders, zoals de Microsoft-cloudbeveiligingsbenchmark.

Overwegingen voor identiteitsbeheer

Bepalen wie toegang heeft tot auditlogboeken voor identiteits- en toegangsbeheer.

Informeer de juiste personen wanneer er verdachte aanmeldingsgebeurtenissen plaatsvinden.

Overweeg om Microsoft Entra-rapporten te gebruiken om activiteiten te beheren.

Overweeg om Microsoft Entra ID-logboeken te verzenden naar de centrale Werkruimte azure Monitor-logboeken voor het platform.

Verken Microsoft Entra ID-governance functies, zoals toegangsbeoordelingen en rechtenbeheer.

Niet-Microsoft-hulpprogramma's

Gebruik AzAdvertizer om Azure-governance-updates op te halen. U kunt bijvoorbeeld inzichten vinden over beleidsdefinities, initiatieven, aliassen, beveiliging en naleving van regelgeving in Azure Policy- of Azure RBAC-roldefinities. U kunt ook inzicht krijgen in bewerkingen van resourceproviders, Microsoft Entra-roldefinities en rolacties en API-machtigingen van derden.

Gebruik Azure Governance Visualizer om uw technische governance-activa bij te houden. U kunt de functie beleidsversiecontrole voor Azure-landingszones gebruiken om uw omgeving up-to-date te houden met de nieuwste releasestatus van het Azure-landingszonebeleid.

Aanbevelingen voor Azure-governance

Aanbevelingen voor implementatieversnelling

Identificeer vereiste Azure-tags en gebruik de modus voor het toevoegen van beleid om gebruik af te dwingen. Zie Uw tagstrategie definiëren voor meer informatie.

Wijs wettelijke en nalevingsvereisten toe aan Azure Policy-definities en Azure-roltoewijzingen.

Stel Azure Policy-definities in de hoofdbeheergroep op het hoogste niveau in, omdat ze mogelijk worden toegewezen in overgenomen bereiken.

Beheer beleidstoewijzingen op het hoogste juiste niveau met uitsluitingen op laagste niveaus, indien nodig.

Gebruik Azure Policy om registraties van resourceproviders te beheren op abonnements- of beheergroepsniveaus.

Gebruik ingebouwd beleid om operationele overhead te minimaliseren.

Wijs de ingebouwde rol Inzender voor resourcebeleid toe aan een specifiek bereik om governance op toepassingsniveau in te schakelen.

Beperk het aantal Azure Policy-toewijzingen in het bereik van de hoofdbeheergroep om uitsluitingen bij overgenomen bereiken te voorkomen.

Aanbevelingen voor kostenbeheer

Gebruik Cost Management om financieel toezicht op resources in uw omgeving te implementeren.

Gebruik tags, zoals de kostenplaats of projectnaam, om de metagegevens van de resource toe te voegen. Deze aanpak helpt bij het gedetailleerd analyseren van uitgaven.

Azure-governance in de Azure-landingszoneversneller

De Azure-landingszoneversneller biedt organisaties volwassen besturingselementen voor governance.

U kunt bijvoorbeeld het volgende implementeren:

Een beheergroephiërarchie die resources groeperen op functie- of workloadtype. Deze benadering stimuleert resourceconsistentie.

Een uitgebreide set Azure-beleidsregels die beheerbesturingselementen op beheergroepsniveau mogelijk maakt. Met deze aanpak kunt u controleren of alle resources binnen het bereik vallen.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor