Handleiding voor planning en bewerking

Deze handleiding is bedoeld voor IT-professionals, IT-architecten, informatiebeveiligingsanalisten en cloudbeheerders die van plan zijn om Defender voor Cloud te gebruiken.

Planningshandleiding

Deze handleiding biedt de achtergrond voor hoe Defender voor Cloud past in de beveiligingsvereisten en het cloudbeheermodel van uw organisatie. Het is belangrijk om te begrijpen hoe verschillende personen of teams in uw organisatie de service gebruiken om te voldoen aan de behoeften van veilige ontwikkeling en bewerkingen, bewaking, governance en reactie op incidenten. De belangrijkste gebieden die u moet overwegen bij het gebruik van Defender voor Cloud zijn:

- Beveiligingsrollen en toegangsbeheer

- Beveiligingsbeleid en aanbevelingen

- Gegevensverzameling en -opslag

- Onboarding van niet-Azure-resources

- Continue beveiligingsbewaking

- Incidentrespons

In de volgende sectie leert u hoe u voor elk van deze gebieden kunt plannen en deze aanbevelingen kunt toepassen op basis van uw vereisten.

Notitie

Lees Defender voor Cloud veelgestelde vragen voor een lijst met veelgestelde vragen die ook nuttig kunnen zijn tijdens de ontwerp- en planningsfase.

Beveiligingsrollen en toegangsbeheer

Afhankelijk van de grootte en structuur van uw organisatie kunnen meerdere personen en teams Defender voor Cloud gebruiken om verschillende beveiligingstaken uit te voeren. In het volgende diagram vindt u een voorbeeld met fictieve personen en hun respectieve rollen en beveiligingsverantwoordelijkheden:

Defender voor Cloud stelt deze personen in staat om aan deze verschillende verantwoordelijkheden te voldoen. Bijvoorbeeld:

Jeff (eigenaar van workload)

Een cloudworkload en de bijbehorende resources beheren.

Verantwoordelijk voor het implementeren en onderhouden van beveiliging in overeenstemming met het beveiligingsbeleid van het bedrijf.

Ellen (CISO/CIO)

Verantwoordelijk voor alle aspecten van beveiliging voor het bedrijf.

Wil weten wat de beveiligingspostuur van het bedrijf is voor cloudworkloads.

Moet worden geïnformeerd over belangrijke aanvallen en risico's.

David (IT-beveiliging)

Hiermee stelt u het beveiligingsbeleid van het bedrijf in om ervoor te zorgen dat de juiste beveiligingen worden toegepast.

Controleert de naleving van beleidsregels.

Genereert rapporten voor leidinggevenden of auditors.

Judy (beveiligingsbewerkingen)

Controleert en reageert op beveiligingswaarschuwingen op elk gewenst moment.

Escaleert naar eigenaar van cloudworkload of IT-beveiligingsanalist.

Sam (beveiligingsanalist)

Onderzoek aanvallen.

Werk samen met de eigenaar van de cloudworkload om herstel toe te passen.

Defender voor Cloud gebruikt Op rollen gebaseerd toegangsbeheer van Azure (op rollen gebaseerd toegangsbeheer van Azure) biedt ingebouwde rollen die kunnen worden toegewezen aan gebruikers, groepen en services in Azure. Wanneer een gebruiker Defender voor Cloud opent, zien ze alleen informatie met betrekking tot resources waar ze toegang toe hebben. Dit betekent dat aan de gebruiker de rol van de eigenaar, bijdrager of lezer is toegewezen voor het abonnement of de resourcegroep waartoe een resource behoort. Naast deze rollen zijn er twee rollen die specifiek zijn voor Defender voor Cloud:

Beveiligingslezer: een gebruiker die tot deze rol behoort, kan alleen Defender voor Cloud configuraties bekijken, waaronder aanbevelingen, waarschuwingen, beleid en status, maar kan geen wijzigingen aanbrengen.

Beveiligingsbeheerder: dezelfde machtigingen als de rol Beveiligingslezer, maar kan ook het beveiligingsbeleid bijwerken, en aanbevelingen en waarschuwingen verwijderen.

De persona's die in het vorige diagram worden uitgelegd, hebben deze rollen voor op rollen gebaseerd toegangsbeheer van Azure nodig:

Jeff (eigenaar van workload)

- Eigenaar/inzender van resourcegroep.

Ellen (CISO/CIO)

- Abonnementseigenaar/-inzender of beveiligings Beheer.

David (IT-beveiliging)

- Abonnementseigenaar/-inzender of beveiligings Beheer.

Judy (beveiligingsbewerkingen)

Abonnementslezer of beveiligingslezer om waarschuwingen weer te geven.

Abonnementseigenaar/inzender of beveiliging Beheer vereist om waarschuwingen te sluiten.

Sam (beveiligingsanalist)

Abonnementslezer om waarschuwingen weer te geven.

Abonnementseigenaar/Inzender vereist om waarschuwingen te sluiten.

Toegang tot de werkruimte is mogelijk vereist.

Andere belangrijke informatie om rekening mee te houden:

Alleen abonnementseigenaren/medewerkers en beveiligingsbeheerders kunnen een beveiligingsbeleid bewerken.

Alleen abonnements- en resourcegroepeigenaren en bijdragers kunnen beveiligingsaanbevelingen voor een resource toepassen.

Wanneer u toegangsbeheer plant met behulp van op rollen gebaseerd toegangsbeheer van Azure voor Defender voor Cloud, moet u weten wie in uw organisatie toegang nodig heeft tot Defender voor Cloud de taken die ze uitvoeren. Vervolgens kunt u op rollen gebaseerd toegangsbeheer van Azure configureren.

Notitie

We raden u aan de rol toe te wijzen die gebruikers minimaal nodig hebben om hun taken uit te voeren. Wijs bijvoorbeeld gebruikers die alleen informatie hoeven te bekijken over de beveiligingstoestand van resources, maar geen maatregelen hoeven te nemen zoals het toepassen van aanbevelingen of het bewerken van beleid, de rol Lezer toe.

Beveiligingsbeleid en aanbevelingen

Een beveiligingsbeleid definieert de gewenste configuratie van uw workloads en helpt ervoor te zorgen dat aan de beveiligingsvereisten van het bedrijf of aan regelgeving wordt voldaan. In Defender voor Cloud kunt u beleidsregels definiëren voor uw Azure-abonnementen, die kunnen worden afgestemd op het type workload of de gevoeligheid van gegevens.

Defenders for Cloud-beleid bevat de volgende onderdelen:

Gegevensverzameling: instellingen voor configuratie van agent en verzamelen van gegevens.

Beveiligingsbeleid: een Azure Policy waarmee wordt bepaald welke besturingselementen worden bewaakt en aanbevolen door Defender voor Cloud. U kunt Azure Policy ook gebruiken om nieuwe definities te maken, meer beleidsregels te definiëren en beleidsregels toe te wijzen in beheergroepen.

E-mailmeldingen: instellingen voor contactpersonen en meldingen voor beveiliging.

Prijscategorie: met of zonder defender-abonnementen van Microsoft Defender voor Cloud, waarmee wordt bepaald welke Defender voor Cloud functies beschikbaar zijn voor resources binnen het bereik (kan worden opgegeven voor abonnementen en werkruimten met behulp van de API).

Notitie

Het opgeven van een beveiligingscontactpersoon zorgt ervoor dat Azure de juiste persoon in uw organisatie kan bereiken als er een beveiligingsincident optreedt. Lees Contactgegevens voor beveiliging opgeven in Defender voor Cloud voor meer informatie over het inschakelen van deze aanbeveling.

Definities en aanbevelingen van beveiligingsbeleid

Defender voor Cloud maakt automatisch een standaardbeveiligingsbeleid voor elk van uw Azure-abonnementen. U kunt het beleid in Defender voor Cloud bewerken of Azure Policy gebruiken om nieuwe definities te maken, meer beleidsregels te definiëren en beleidsregels toe te wijzen in beheergroepen. Beheergroepen kunnen de hele organisatie of een bedrijfseenheid binnen de organisatie vertegenwoordigen. U kunt de naleving van het beleid in deze beheergroepen bewaken.

Voordat u beveiligingsbeleid configureert, bekijkt u elk van de beveiligingsaanaanvelingen:

Kijk of deze beleidsregels geschikt zijn voor uw verschillende abonnementen en resourcegroepen.

Begrijpen welke acties betrekking hebben op de aanbevelingen voor beveiliging.

Bepaal wie in uw organisatie verantwoordelijk is voor het controleren en herstellen van nieuwe aanbevelingen.

Gegevensverzameling en -opslag

Defender voor Cloud gebruikt de Log Analytics-agent en de Azure Monitor-agent om beveiligingsgegevens van uw virtuele machines te verzamelen. Gegevens die van deze agent worden verzameld , worden opgeslagen in uw Log Analytics-werkruimten.

Agent

Wanneer automatische inrichting is ingeschakeld in het beveiligingsbeleid, wordt de agent voor gegevensverzameling geïnstalleerd op alle ondersteunde Azure-VM's en nieuwe ondersteunde VM's die worden gemaakt. Als de VM of computer de Log Analytics-agent al heeft geïnstalleerd, Defender voor Cloud de huidige geïnstalleerde agent gebruikt. Het proces van de agent is ontworpen om niet-invasief te zijn en minimale gevolgen te hebben voor de prestaties van vm's.

Als u gegevensverzameling op een bepaald moment wilt uitschakelen, kunt u dat doen in het beveiligingsbeleid. Omdat de Log Analytics-agent echter kan worden gebruikt door andere Azure-beheer- en bewakingsservices, wordt de agent niet automatisch verwijderd wanneer u gegevensverzameling uitschakelt in Defender voor Cloud. U kunt de agent indien nodig echter handmatig verwijderen.

Notitie

Lees de Defender voor Cloud veelgestelde vragen voor een lijst met ondersteunde VM's.

Werkplek

Een werkruimte is een Azure-resource die als een container voor gegevens fungeert. U of andere leden van uw organisatie kunnen meerdere werkruimten gebruiken om verschillende gegevenssets te beheren die worden verzameld uit de gehele of delen van uw IT-infrastructuur.

Gegevens die worden verzameld van de Log Analytics-agent, kunnen worden opgeslagen in een bestaande Log Analytics-werkruimte die is gekoppeld aan uw Azure-abonnement of een nieuwe werkruimte.

In Azure Portal kunt u bladeren naar een lijst met uw Log Analytics-werkruimten, inclusief alle werkruimten die zijn gemaakt door Defender voor Cloud. Er wordt een gerelateerde resourcegroep gemaakt voor nieuwe werkruimten. Resources worden gemaakt volgens deze naamconventie:

Werkruimte: Standaardwerkruimte-[abonnement-ID]-[geo]

Resourcegroep: DefaultResourceGroup-[geo]

Voor werkruimten die door Defender voor Cloud zijn gemaakt, worden gegevens 30 dagen bewaard. Voor bestaande werkruimten is de bewaarperiode gebaseerd op de prijscategorie van de werkruimte. Als u wilt, kunt u ook een bestaande werkruimte gebruiken.

Als uw agent rapporteert aan een andere werkruimte dan de standaardwerkruimte, moeten alle Defender voor Cloud Defender-abonnementen die u voor het abonnement hebt ingeschakeld, ook zijn ingeschakeld in de werkruimte.

Notitie

Microsoft doet er alles aan om de privacy van gegevens te beschermen en deze gegevens te beveiligen. Microsoft voldoet aan strikte nalevings- en beveiligingsrichtlijnen - van het schrijven van code tot de uitvoering van een service. Lees Defender voor Cloud Data Security voor meer informatie over gegevensverwerking en privacy.

Niet-Azure-resources onboarden

Defender voor Cloud kunt de beveiligingspostuur van uw niet-Azure-computers bewaken, maar u moet deze resources eerst onboarden. Lees Onboarding van niet-Azure-computers voor meer informatie over het onboarden van niet-Azure-resources.

Continue beveiligingsbewaking

Na de eerste configuratie en toepassing van Defender voor Cloud aanbevelingen wordt in de volgende stap rekening gehouden met Defender voor Cloud operationele processen.

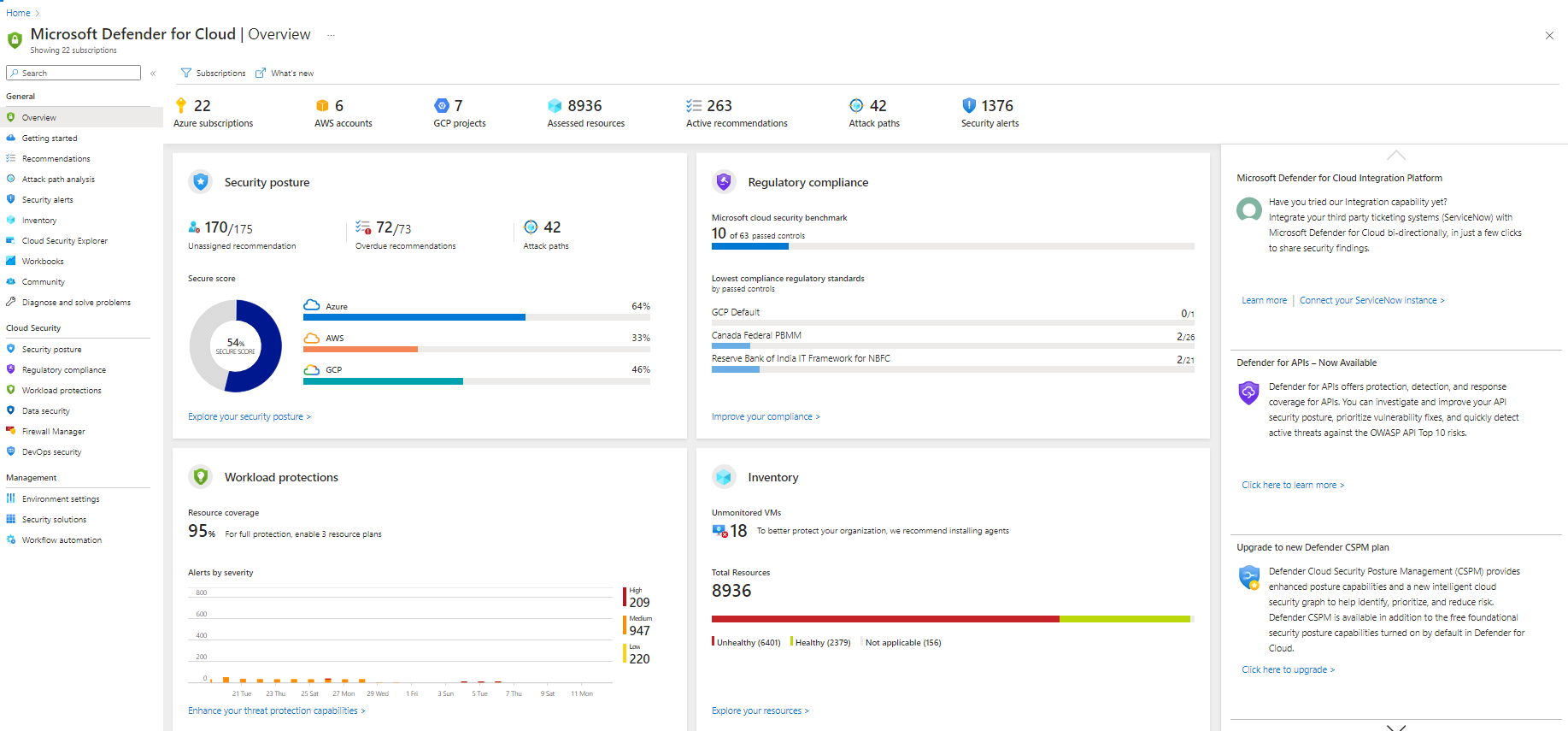

Het Defender voor Cloud Overzicht biedt een uniforme weergave van beveiliging voor al uw Azure-resources en alle niet-Azure-resources die u hebt verbonden. In dit voorbeeld ziet u een omgeving met veel problemen die u kunt oplossen:

Notitie

Defender voor Cloud heeft geen invloed op uw normale operationele procedures. Defender voor Cloud uw implementaties passief bewaakt en aanbevelingen biedt op basis van het beveiligingsbeleid dat u hebt ingeschakeld.

Wanneer u zich voor het eerst aanmeldt voor het gebruik van Defender voor Cloud voor uw huidige Azure-omgeving, moet u ervoor zorgen dat u alle aanbevelingen bekijkt. Dit kan op de Aanbevelingen pagina.

Het is een goed idee om de functie Bedreigingsinformatie iedere dag even te bekijken. U daar bedreigingen van de omgeving identificeren, bijvoorbeeld dat een bepaalde computer deel uitmaakt van een botnet.

Bewaking voor nieuwe of gewijzigde resources

De meeste Azure-omgevingen zijn dynamisch, waarbij resources met vaste regelmaat worden gemaakt, omhoog of omlaag verplaatst, opnieuw worden geconfigureerd en gewijzigd. Defender voor Cloud zorgt ervoor dat u inzicht hebt in de beveiligingsstatus van deze nieuwe resources.

Wanneer u nieuwe resources (VM's, SQL DB's) toevoegt aan uw Azure-omgeving, Defender voor Cloud deze resources automatisch detecteert en begint met het bewaken van hun beveiliging, waaronder PaaS-webrollen en werkrollen. Als gegevensverzameling is ingeschakeld in het beveiligingsbeleid, worden er automatisch meer bewakingsmogelijkheden ingeschakeld voor uw virtuele machines.

U moet bestaande resources ook regelmatig controleren om configuratiewijzigingen te identificeren die zouden kunnen leiden tot beveiligingsrisico's, afwijking van aanbevolen basislijnen en beveiligingswaarschuwingen.

Toegang en toepassingen beperken

Als onderdeel van uw beveiligingsbeleid moet u preventieve maatregelen nemen om de toegang tot virtuele machines te beperken en te bepalen welke toepassingen mogen worden uitgevoerd op virtuele machines. Door inkomend verkeer naar uw Azure-VM's te vergrendelen, vermindert u de blootstelling aan aanvallen en hebt u tegelijkertijd eenvoudige toegang om verbinding te maken met VM's wanneer dat nodig is. Gebruik de functie Just-In-Time-VM-toegang om de toegang tot uw virtuele machines te beperken.

U kunt besturingselementen voor adaptieve toepassingen gebruiken om te bepalen welke toepassingen op uw VM's kunnen worden uitgevoerd. Adaptieve toepassingsregelaars helpen onder andere uw VM's te beveiligen tegen malware. Met behulp van machine learning analyseert Defender voor Cloud processen die op de VM worden uitgevoerd om u te helpen bij het maken van regels voor toegestane lijst.

Reageren op incidenten

Defender voor Cloud detecteert en waarschuwt u bij het optreden van bedreigingen. Organisaties moeten controleren op nieuwe beveiligingswaarschuwingen en zo nodig maatregelen nemen om het probleem verder te onderzoeken of de aanval af te weren. Lees hoe Defender voor Cloud bedreigingen detecteert en reageert op bedreigingen voor meer informatie over hoe Defender voor Cloud bedreigingsbeveiliging werkt.

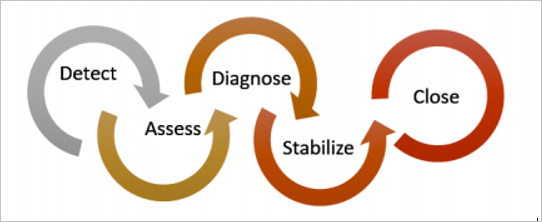

Hoewel we uw plan voor incidentrespons niet kunnen maken, gebruiken we Microsoft Azure Security Response in de levenscyclus van de cloud als de basis voor fasen van incidentrespons. De fasen van reactie op incidenten in de levenscyclus van de cloud zijn:

Notitie

U kunt de Computer Security Incident Handling Guide van het National Institute of Standards and Technology (NIST) gebruiken als richtlijn om uw eigen plan te ontwikkelen.

U kunt Defender voor Cloud waarschuwingen gebruiken tijdens de volgende fasen:

Detecteren: een verdachte activiteit in een of meer resources identificeren.

Beoordelen: de eerste beoordeling uitvoeren voor meer informatie over de verdachte activiteiten.

Diagnose uitvoeren: de herstelstappen gebruiken voor het uitvoeren van de technische procedure om het probleem op te lossen.

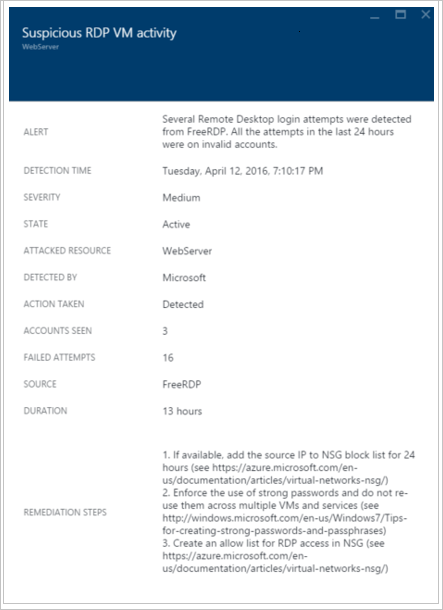

Elke beveiligingswaarschuwing bevat informatie die kan worden gebruikt om beter te begrijpen wat de aard van de aanval is en om mogelijke oplossingen voor te stellen. Sommige waarschuwingen bevatten ook koppelingen naar meer informatie of naar andere informatiebronnen binnen Azure. U kunt de weergegeven informatie gebruiken voor verder onderzoek en om te beginnen met risicobeperking. Bovendien kunt u zoeken in beveiligingsgegevens die zijn opgeslagen in uw werkruimte.

Het volgende voorbeeld betreft een verdachte RDP-activiteit die op dat moment plaatsvindt:

Deze pagina bevat informatie over het tijdstip waarop de aanval plaatsvond, de hostnaam van de bron, de VM die het doelwit was en aanbevolen maatregelen. In sommige gevallen is de broninformatie van de aanval mogelijk leeg. Lees ontbrekende brongegevens in Defender voor Cloud waarschuwingen voor meer informatie over dit type gedrag.

Wanneer u het geïnfecteerde systeem hebt geïdentificeerd, kunt u een workflowautomatisering uitvoeren die eerder is gemaakt. Werkstroomautomatiseringen zijn een verzameling procedures die kunnen worden uitgevoerd vanuit Defender voor Cloud nadat een waarschuwing is geactiveerd.

Notitie

Lees Het beheren en reageren op beveiligingswaarschuwingen in Defender voor Cloud voor meer informatie over het gebruik van Defender voor Cloud mogelijkheden om u te helpen tijdens het reageren op incidenten.

Volgende stappen

In dit document hebt u geleerd hoe u Defender voor Cloud ingebruikname kunt plannen. Meer informatie over Defender voor Cloud:

- Beveiligingswaarschuwingen beheren en erop reageren in Defender voor Cloud

- Partneroplossingen bewaken met Defender voor Cloud- Meer informatie over het bewaken van de status van uw partneroplossingen.

- Defender voor Cloud veelgestelde vragen - Veelgestelde vragen over het gebruik van de service zoeken.

- Azure Security-blog : lees blogberichten over Azure-beveiliging en -naleving.