Azure Firewall-scenario's voor het inspecteren van verkeer dat is bestemd voor een privé-eindpunt

Notitie

Als u verkeer naar privé-eindpunten in Azure Virtual WAN wilt beveiligen met behulp van beveiligde virtuele hub, raadpleegt u Verkeer beveiligen dat is bestemd voor privé-eindpunten in Azure Virtual WAN.

Azure Private Endpoint is de fundamentele bouwsteen voor Azure Private Link. Met privé-eindpunten kunnen Azure-resources die in een virtueel netwerk zijn geïmplementeerd, privé communiceren met private link-resources.

Met privé-eindpunten hebben resources toegang tot de private link-service die is geïmplementeerd in een virtueel netwerk. Toegang tot het privé-eindpunt via peering van virtuele netwerken en on-premises netwerkverbindingen breiden de connectiviteit uit.

Mogelijk moet u verkeer van clients naar de services die via privé-eindpunten beschikbaar zijn, inspecteren of blokkeren. Voltooi deze inspectie met behulp van Azure Firewall of een virtueel netwerkapparaat van derden.

De volgende beperkingen zijn van toepassing:

Netwerkbeveiligingsgroepen (NSG)-verkeer wordt overgeslagen vanuit privé-eindpunten omdat netwerkbeleid standaard is uitgeschakeld voor een subnet in een virtueel netwerk. Als u netwerkbeleid wilt gebruiken, zoals door de gebruiker gedefinieerde routes en ondersteuning voor netwerkbeveiligingsgroepen, moet ondersteuning voor netwerkbeleid zijn ingeschakeld voor het subnet. Deze instelling is alleen van toepassing op privé-eindpunten binnen het subnet. Deze instelling is van invloed op alle privé-eindpunten binnen het subnet. Voor andere resources in het subnet wordt de toegang beheerd op basis van beveiligingsregels in de netwerkbeveiligingsgroep.

Door de gebruiker gedefinieerde routes (UDR)-verkeer wordt omzeild vanuit privé-eindpunten. Door de gebruiker gedefinieerde routes kunnen worden gebruikt om verkeer te overschrijven dat is bestemd voor het privé-eindpunt.

Eén routetabel kan worden gekoppeld aan een subnet

Een routetabel ondersteunt maximaal 400 routes

Azure Firewall filtert verkeer met behulp van:

FQDN in netwerkregels voor TCP- en UDP-protocollen

FQDN in toepassingsregels voor HTTP, HTTPS en MSSQL.

Belangrijk

Het gebruik van toepassingsregels via netwerkregels wordt aanbevolen bij het inspecteren van verkeer dat is bestemd voor privé-eindpunten om stroomsymmetrie te behouden. Toepassingsregels hebben de voorkeur boven netwerkregels om verkeer te inspecteren dat is bestemd voor privé-eindpunten, omdat Azure Firewall altijd SNATs-verkeer met toepassingsregels gebruikt. Als netwerkregels worden gebruikt of als een NVA wordt gebruikt in plaats van Azure Firewall, moet SNAT worden geconfigureerd voor verkeer dat is bestemd voor privé-eindpunten om stroomsymmetrie te behouden.

Notitie

Filteren op SQL FQDN wordt alleen ondersteund in de proxymodus (poort 1433). De proxymodus kan leiden tot meer latentie in vergelijking met omleiding. Als u de omleidingsmodus wilt blijven gebruiken, wat de standaardinstelling is voor clients die verbinding maken in Azure, kunt u de toegang filteren met behulp van FQDN in firewallnetwerkregels.

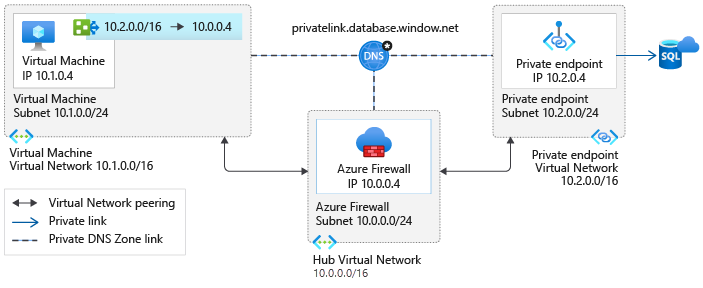

Scenario 1: Hub- en spoke-architectuur - Toegewezen virtueel netwerk voor privé-eindpunten

Dit scenario is de meest uitbreidbare architectuur om privé verbinding te maken met meerdere Azure-services met behulp van privé-eindpunten. Er wordt een route gemaakt die verwijst naar de netwerkadresruimte waar de privé-eindpunten worden geïmplementeerd. Deze configuratie vermindert de administratieve overhead en voorkomt dat de limiet van 400 routes wordt bereikt.

Verbinding maken van een virtueel clientnetwerk naar de Azure Firewall in een virtueel hubnetwerk worden kosten in rekening gebracht als de virtuele netwerken zijn gekoppeld. Verbinding maken van Azure Firewall in een virtueel hubnetwerk naar privé-eindpunten in een gekoppeld virtueel netwerk worden niet in rekening gebracht.

Zie de sectie Veelgestelde vragen van de pagina met prijzen voor meer informatie over kosten met betrekking tot verbindingen met gekoppelde virtuele netwerken.

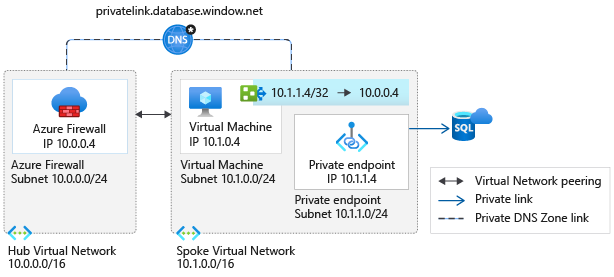

Scenario 2: Hub- en spoke-architectuur - Gedeeld virtueel netwerk voor privé-eindpunten en virtuele machines

Dit scenario wordt geïmplementeerd wanneer:

Het is niet mogelijk om een toegewezen virtueel netwerk te hebben voor de privé-eindpunten

Wanneer er slechts enkele services beschikbaar zijn in het virtuele netwerk met behulp van privé-eindpunten

De virtuele machines hebben /32 systeemroutes die verwijzen naar elk privé-eindpunt. Eén route per privé-eindpunt is geconfigureerd voor het routeren van verkeer via Azure Firewall.

De administratieve overhead voor het onderhouden van de routetabel neemt toe naarmate services beschikbaar worden gesteld in het virtuele netwerk. De mogelijkheid om de routelimiet te bereiken, neemt ook toe.

Afhankelijk van uw algehele architectuur is het mogelijk om de limiet van 400 routes te overschrijden. Het wordt aanbevolen om scenario 1 waar mogelijk te gebruiken.

Verbinding maken van een virtueel clientnetwerk naar de Azure Firewall in een virtueel hubnetwerk worden kosten in rekening gebracht als de virtuele netwerken zijn gekoppeld. Verbinding maken van Azure Firewall in een virtueel hubnetwerk naar privé-eindpunten in een gekoppeld virtueel netwerk worden niet in rekening gebracht.

Zie de sectie Veelgestelde vragen van de pagina met prijzen voor meer informatie over kosten met betrekking tot verbindingen met gekoppelde virtuele netwerken.

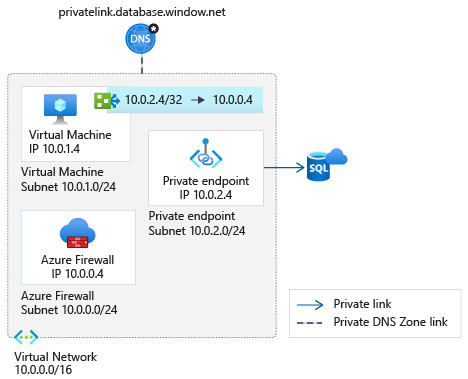

Scenario 3: Eén virtueel netwerk

Gebruik dit patroon wanneer een migratie naar een hub- en spoke-architectuur niet mogelijk is. Dezelfde overwegingen als in scenario 2 zijn van toepassing. In dit scenario zijn kosten voor peering van virtuele netwerken niet van toepassing.

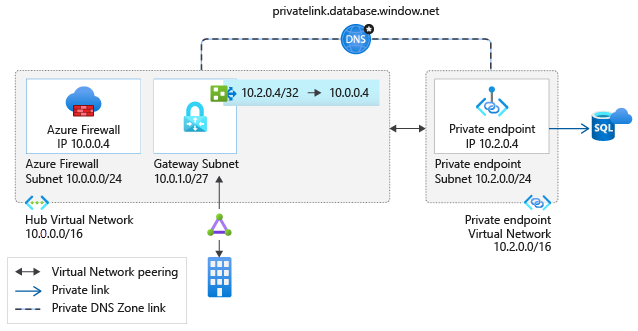

Scenario 4: On-premises verkeer naar privé-eindpunten

Deze architectuur kan worden geïmplementeerd als u connectiviteit met uw on-premises netwerk hebt geconfigureerd met behulp van:

Als uw beveiligingsvereisten vereisen dat clientverkeer naar services die via privé-eindpunten worden weergegeven, worden doorgestuurd via een beveiligingsapparaat, implementeert u dit scenario.

Dezelfde overwegingen als in scenario 2 hierboven zijn van toepassing. In dit scenario zijn er geen kosten voor peering van virtuele netwerken. Zie on-premises workloads met behulp van een DNS-doorstuurserver voor meer informatie over het configureren van uw DNS-servers om on-premises workloads toegang te geven tot privé-eindpunten.

Volgende stappen

In dit artikel hebt u verschillende scenario's verkend die u kunt gebruiken om verkeer tussen een virtuele machine en een privé-eindpunt te beperken met behulp van Azure Firewall.

Voor een zelfstudie over het configureren van Azure Firewall voor het controleren van verkeer dat is bestemd voor een privé-eindpunt, raadpleegt u zelfstudie: Privé-eindpuntverkeer inspecteren met Azure Firewall

Zie Wat is een privé-eindpunt van Azure? voor meer informatie over privé-eindpunten.

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor