Verkeer beveiligen dat is bestemd voor privé-eindpunten in Azure Virtual WAN

Notitie

Dit artikel is alleen van toepassing op beveiligde virtuele hubs. Als u verkeer wilt controleren dat is bestemd voor privé-eindpunten met behulp van Azure Firewall in een virtueel hubnetwerk, raadpleegt u Azure Firewall gebruiken om verkeer te controleren dat is bestemd voor een privé-eindpunt.

Azure Private Endpoint is de fundamentele bouwsteen voor Azure Private Link. Met privé-eindpunten kunnen Azure-resources die in een virtueel netwerk zijn geïmplementeerd, privé communiceren met private link-resources.

Met privé-eindpunten hebben resources toegang tot de private link-service die is geïmplementeerd in een virtueel netwerk. Toegang tot het privé-eindpunt via peering van virtuele netwerken en on-premises netwerkverbindingen breiden de connectiviteit uit.

Mogelijk moet u verkeer filteren van clients on-premises of in Azure die zijn bestemd voor services die worden weergegeven via privé-eindpunten in een virtueel netwerk dat is verbonden met Virtual WAN. In dit artikel wordt u begeleid bij het doorlopen van deze taak met behulp van beveiligde virtuele hub met Azure Firewall als beveiligingsprovider.

Azure Firewall filtert verkeer met behulp van een van de volgende methoden:

- FQDN in netwerkregels voor TCP- en UDP-protocollen

- FQDN in toepassingsregels voor HTTP, HTTPS en MSSQL.

- Bron- en doel-IP-adressen, poort en protocol met behulp van netwerkregels

Toepassingsregels hebben de voorkeur boven netwerkregels om verkeer te inspecteren dat is bestemd voor privé-eindpunten, omdat Azure Firewall altijd SNATs-verkeer met toepassingsregels gebruikt. SNAT wordt aanbevolen bij het inspecteren van verkeer dat is bestemd voor een privé-eindpunt vanwege de hier beschreven beperking: Wat is een privé-eindpunt?. Als u in plaats daarvan van plan bent netwerkregels te gebruiken, is het raadzaam om Azure Firewall te configureren om altijd SNAT uit te voeren: Privé-IP-adresbereiken van Azure Firewall SNAT.

Microsoft beheert beveiligde virtuele hubs, die niet kunnen worden gekoppeld aan een Privé-DNS Zone. Dit is vereist om een private link-resource-FQDN op te lossen naar het bijbehorende IP-adres van het privé-eindpunt.

Filteren op SQL FQDN wordt alleen ondersteund in de proxymodus (poort 1433). De proxymodus kan leiden tot meer latentie in vergelijking met omleiding. Als u de omleidingsmodus wilt blijven gebruiken, wat de standaardinstelling is voor clients die verbinding maken in Azure, kunt u de toegang filteren met behulp van FQDN in firewallnetwerkregels.

Verkeer filteren met behulp van netwerk- of toepassingsregels in Azure Firewall

Met de volgende stappen kan Azure Firewall verkeer filteren met behulp van netwerkregels (FQDN of IP-adres) of toepassingsregels:

Netwerkregels:

Implementeer een virtuele DNS-doorstuurmachine in een virtueel netwerk dat is verbonden met de beveiligde virtuele hub en gekoppeld aan de Privé-DNS Zones die als host fungeren voor de A-recordtypen voor de privé-eindpunten.

Configureer aangepaste DNS-servers voor de virtuele netwerken die zijn verbonden met de beveiligde virtuele hub:

- Netwerkregels op basis van FQDN: configureer aangepaste DNS-instellingen om te verwijzen naar het IP-adres van de virtuele DNS-doorstuurserver en dns-proxy in te schakelen in het firewallbeleid dat is gekoppeld aan de Azure Firewall. Het inschakelen van de DNS-proxy is vereist als u FQDN-filtering wilt uitvoeren in netwerkregels.

- Netwerkregels op basis van IP-adressen: de aangepaste DNS-instellingen die in het vorige punt worden beschreven, zijn optioneel. U kunt de aangepaste DNS-servers zo configureren dat deze verwijzen naar het privé-IP-adres van de virtuele machine van de DNS-doorstuurserver.

Afhankelijk van de configuratie die u in stap 2 hebt gekozen, configureert u on-premises DNS-servers om DNS-query's door te sturen voor de openbare DNS-zones van de privé-eindpunten naar het privé-IP-adres van de Azure Firewall of de virtuele MACHINE van de DNS-doorstuurserver.

Configureer een netwerkregel zoals vereist in het firewallbeleid dat is gekoppeld aan de Azure Firewall. Kies IP-adressen van doeltype als u met een regel op basis van IP-adressen gaat en het IP-adres van het privé-eindpunt configureert als bestemming. Voor netwerkregels op basis van FQDN kiest u FQDN van doeltype en configureert u de openbare FQDN-naam van de private link-resource als bestemming.

Navigeer naar het firewallbeleid dat is gekoppeld aan de Azure Firewall die is geïmplementeerd in de beveiligde virtuele hub. Selecteer Privé-IP-bereiken (SNAT) en selecteer de optie om Altijd SNAT uit te voeren.

Toepassingsregels:

Voor toepassingsregels gelden stap 1 tot en met 3. uit de vorige sectie nog steeds. Voor de aangepaste DNS-serverconfiguratie kunt u ervoor kiezen om de Azure Firewall als DNS-proxy te gebruiken of de virtuele machine van de DNS-doorstuurserver rechtstreeks aan te wijzen.

Configureer een toepassingsregel zoals vereist in het firewallbeleid dat is gekoppeld aan de Azure Firewall. Kies FQDN van doeltype en de openbare FQDN-naam van de private link-resource als bestemming.

Zorg er ten slotte voor dat netwerkbeleid (ten minste voor UDR-ondersteuning) is ingeschakeld in de subnetten waar de privé-eindpunten worden geïmplementeerd, ongeacht het type regels dat is geconfigureerd in de Azure Firewall. Dit zorgt ervoor dat verkeer dat is bestemd voor privé-eindpunten, de Azure Firewall niet omzeilt.

Belangrijk

RFC 1918-voorvoegsels worden standaard automatisch opgenomen in de voorvoegsels voor privéverkeer van de Azure Firewall. Voor de meeste privé-eindpunten is dit voldoende om ervoor te zorgen dat verkeer van on-premises clients, of in verschillende virtuele netwerken die zijn verbonden met dezelfde beveiligde hub, door de firewall worden gecontroleerd. Als verkeer dat is bestemd voor privé-eindpunten niet wordt vastgelegd in de firewall, voegt u het /32-voorvoegsel voor elk privé-eindpunt toe aan de lijst met voorvoegsels voor privéverkeer.

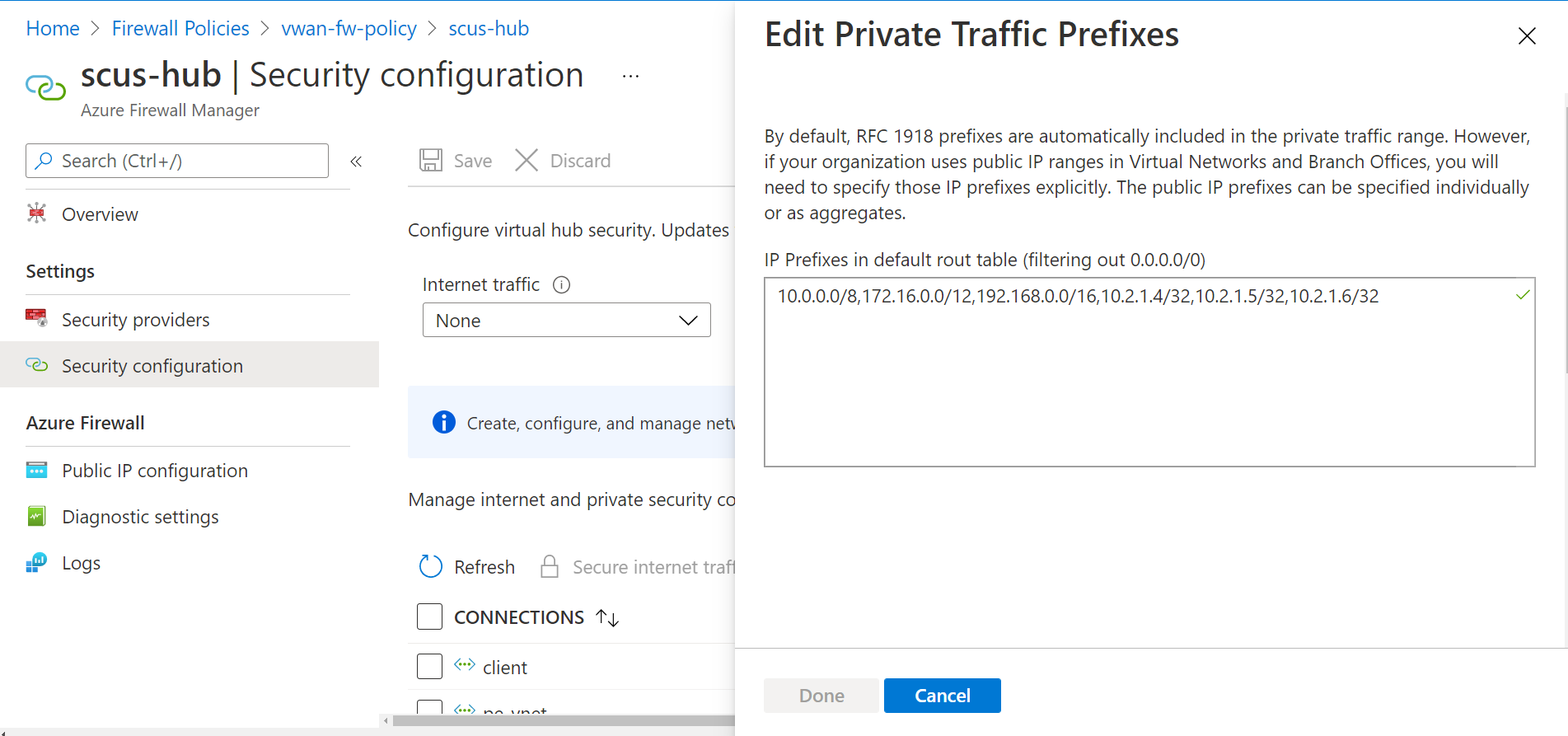

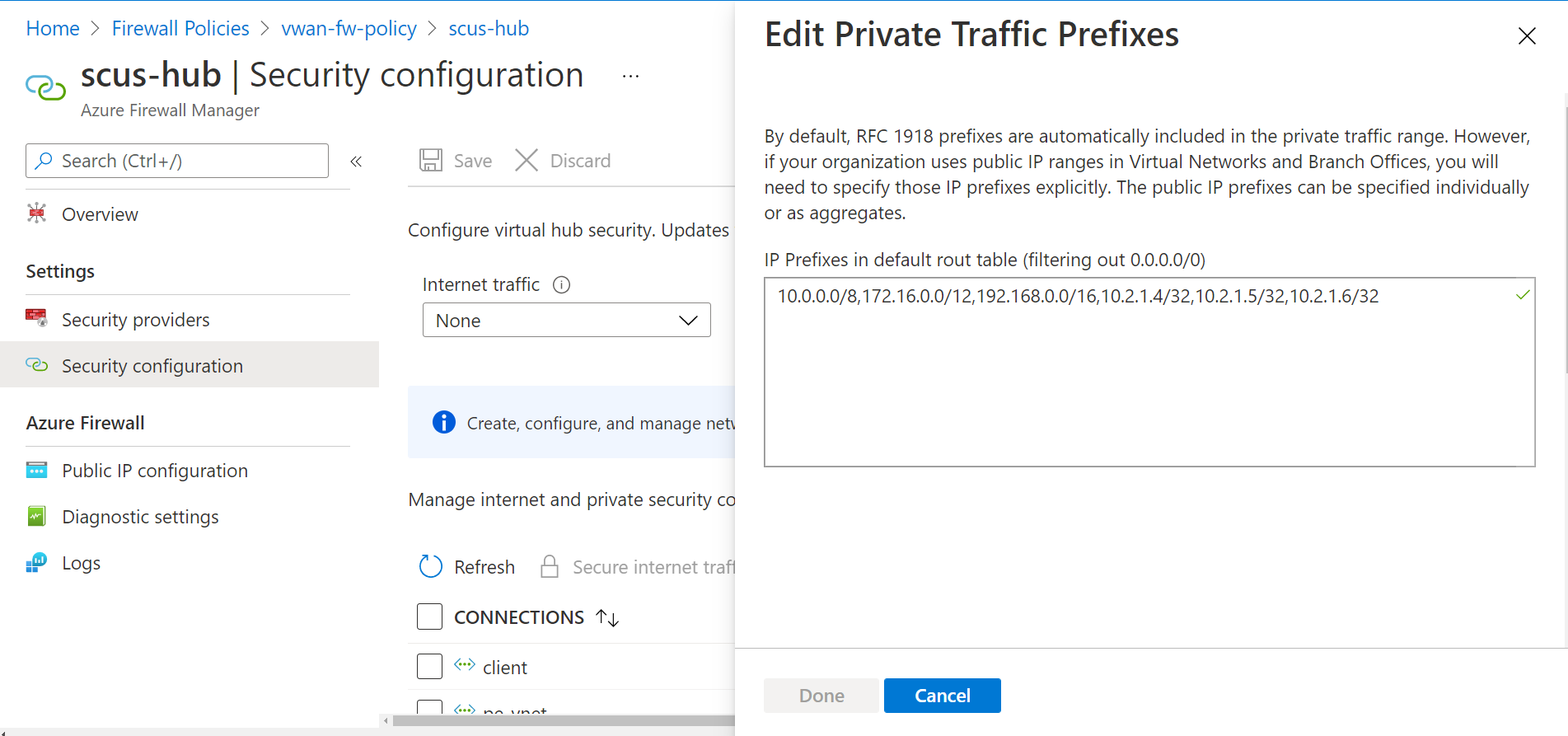

Indien nodig kunt u de CIDR-voorvoegsels bewerken die worden geïnspecteerd via Azure Firewall in een beveiligde hub als volgt:

Navigeer naar beveiligde virtuele hubs in het firewallbeleid dat is gekoppeld aan de Azure Firewall die is geïmplementeerd in de beveiligde virtuele hub en selecteer de beveiligde virtuele hub waarin het filteren van verkeer dat is bestemd voor privé-eindpunten is geconfigureerd.

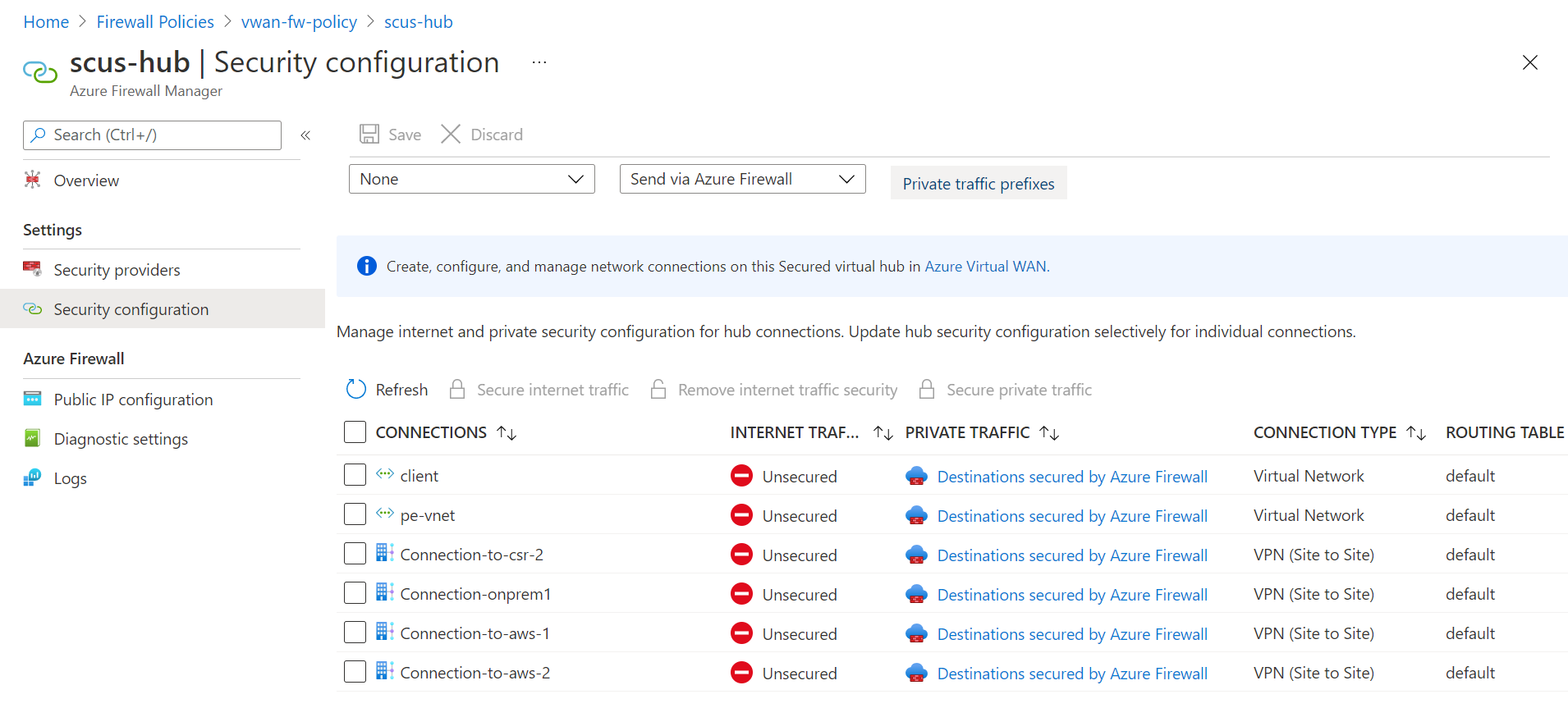

Navigeer naar de beveiligingsconfiguratie en selecteer Verzenden via Azure Firewall onder Privéverkeer.

Selecteer voorvoegsels voor privéverkeer om de CIDR-voorvoegsels te bewerken die worden geïnspecteerd via Azure Firewall in beveiligde virtuele hub en voeg één /32-voorvoegsel toe voor elk privé-eindpunt.

Als u verkeer van clients in hetzelfde virtuele netwerk als privé-eindpunten wilt inspecteren, is het niet vereist om de /32 routes specifiek te overschrijven van privé-eindpunten. Zolang netwerkbeleid is ingeschakeld in de subnetten van privé-eindpunten, heeft een UDR met een breder adresbereik voorrang. Configureer bijvoorbeeld deze UDR met het type Volgende hop dat is ingesteld op Virtueel apparaat, het volgende hopadres ingesteld op het privé-IP-adres van de Azure Firewall en het adresvoorvoegsel dat is ingesteld op het subnet dat is toegewezen aan alle privé-eindpunten die in het virtuele netwerk zijn geïmplementeerd. Gatewayroutes doorgeven moet zijn ingesteld op Ja.

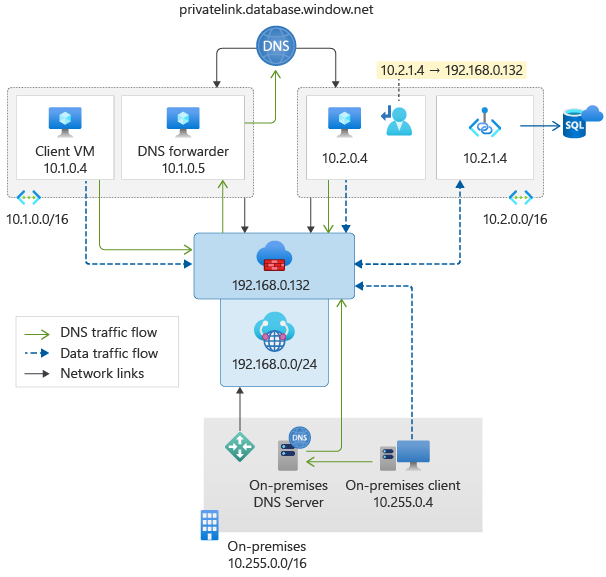

Het volgende diagram illustreert de DNS- en gegevensverkeersstromen voor de verschillende clients om verbinding te maken met een privé-eindpunt dat is geïmplementeerd in Azure Virtual WAN:

Probleemoplossing

De belangrijkste problemen die u mogelijk ondervindt wanneer u probeert verkeer te filteren dat is bestemd voor privé-eindpunten via beveiligde virtuele hubs, zijn:

Clients kunnen geen verbinding maken met privé-eindpunten.

Azure Firewall wordt overgeslagen. U kunt dit symptoom valideren door het ontbreken van vermeldingen in het netwerk- of toepassingsregelslogboek in Azure Firewall.

In de meeste gevallen veroorzaakt een van de volgende problemen deze problemen:

Onjuiste DNS-naamomzetting

Onjuiste routeringsconfiguratie

Onjuiste DNS-naamomzetting

Controleer of de DNS-servers van het virtuele netwerk zijn ingesteld op Aangepast en het IP-adres het privé-IP-adres van Azure Firewall is in beveiligde virtuele hub.

Azure CLI:

az network vnet show --name <VNET Name> --resource-group <Resource Group Name> --query "dhcpOptions.dnsServers"Controleer of clients in hetzelfde virtuele netwerk als de virtuele DNS-doorstuurmachine de openbare FQDN van het privé-eindpunt kunnen oplossen naar het bijbehorende privé-IP-adres door rechtstreeks een query uit te voeren op de virtuele machine die is geconfigureerd als DNS-doorstuurserver.

Linux:

dig @<DNS forwarder VM IP address> <Private endpoint public FQDN>Inspecteer azureFirewallDNSProxy Azure Firewall-logboekvermeldingen en valideer dat deze DNS-query's van de clients kan ontvangen en oplossen.

AzureDiagnostics | where Category contains "DNS" | where msg_s contains "database.windows.net"Controleer of de DNS-proxy is ingeschakeld en dat een aangepaste DNS-server die verwijst naar het IP-adres van de virtuele DNS-doorstuurserver, is geconfigureerd in het firewallbeleid dat is gekoppeld aan de Azure Firewall in de beveiligde virtuele hub.

Azure CLI:

az network firewall policy show --name <Firewall Policy> --resource-group <Resource Group Name> --query dnsSettings

Onjuiste routeringsconfiguratie

Controleer de beveiligingsconfiguratie in het firewallbeleid dat is gekoppeld aan de Azure Firewall die is geïmplementeerd in de beveiligde virtuele hub. Zorg ervoor dat deze onder de kolom PRIVÉVERKEER wordt weergegeven als Beveiligd door Azure Firewall voor alle verbindingen met het virtuele netwerk en vertakkingen waarvoor u verkeer wilt filteren.

Controleer de beveiligingsconfiguratie in het firewallbeleid dat is gekoppeld aan de Azure Firewall die is geïmplementeerd in de beveiligde virtuele hub. Als verkeer dat is bestemd voor privé-eindpunten niet wordt aangemeld in de firewall, voegt u het /32-voorvoegsel voor elk privé-eindpunt toe aan de lijst met voorvoegsels voor privéverkeer.

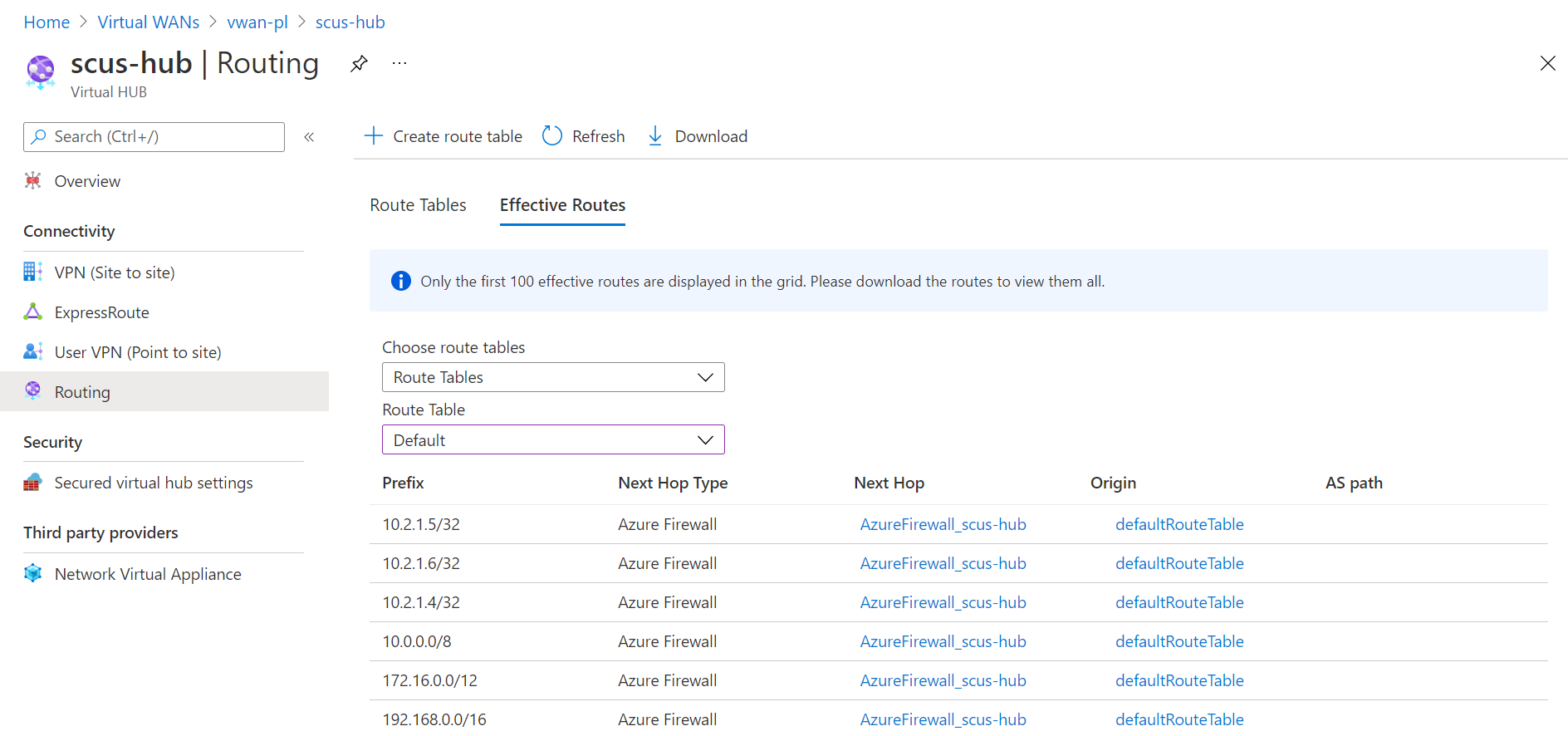

Inspecteer in de beveiligde virtuele hub onder virtual WAN effectieve routes voor de routetabellen die zijn gekoppeld aan de virtuele netwerken en vertakkingsverbindingen waarvoor u verkeer wilt filteren. Als /32 vermeldingen zijn toegevoegd voor elk privé-eindpunt waarvoor u verkeer wilt controleren, moet u ervoor zorgen dat deze worden vermeld in de effectieve routes.

Controleer de effectieve routes op de NIC's die zijn gekoppeld aan de virtuele machines die zijn geïmplementeerd in de virtuele netwerken waarvoor u verkeer wilt filteren. Zorg ervoor dat er /32 vermeldingen zijn voor elk privé-eindpunt privé-IP-adres waarvoor u verkeer wilt filteren (indien toegevoegd).

Azure CLI:

az network nic show-effective-route-table --name <Network Interface Name> --resource-group <Resource Group Name> -o tableControleer de routeringstabellen van uw on-premises routeringsapparaten. Zorg ervoor dat u de adresruimten van de virtuele netwerken leert waar de privé-eindpunten worden geïmplementeerd.

Azure Virtual WAN maakt geen reclame voor de voorvoegsels die zijn geconfigureerd onder voorvoegsels voor privéverkeer in de beveiligingsconfiguratie van firewallbeleid naar on-premises. Verwacht wordt dat de /32 vermeldingen niet worden weergegeven in de routeringstabellen van uw on-premises routeringsapparaten.

Inspecteer AzureFirewallApplicationRule - en AzureFirewallNetworkRule Azure Firewall-logboeken. Zorg ervoor dat verkeer dat is bestemd voor de privé-eindpunten, wordt geregistreerd.

Logboekvermeldingen van AzureFirewallNetworkRule bevatten geen FQDN-gegevens. Filteren op IP-adres en poort bij het controleren van netwerkregels.

Wanneer u verkeer filtert dat is bestemd voor privé-eindpunten van Azure Files , worden logboekvermeldingen van AzureFirewallNetworkRule alleen gegenereerd wanneer een client voor het eerst wordt gekoppeld of verbinding maakt met de bestandsshare. Azure Firewall genereert geen logboeken voor CRUD-bewerkingen voor bestanden in de bestandsshare. Dit komt doordat CRUD-bewerkingen worden overgedragen over het permanente TCP-kanaal dat wordt geopend wanneer de client voor het eerst verbinding maakt of koppelt aan de bestandsshare.

Voorbeeld van query voor toepassingsregellogboek:

AzureDiagnostics | where msg_s contains "database.windows.net" | where Category contains "ApplicationRule"

Volgende stappen

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor