Serverinstellingen configureren voor P2S VPN Gateway-certificaatverificatie

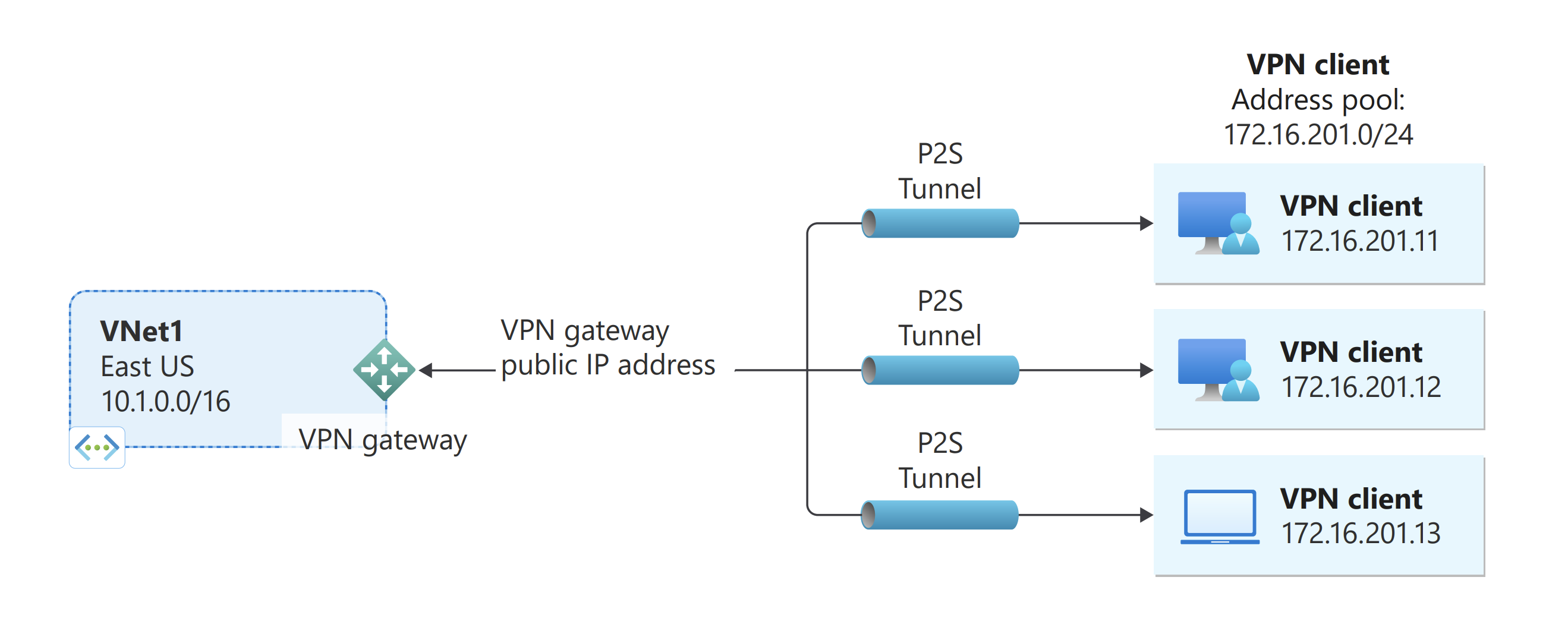

Dit artikel helpt u bij het configureren van de benodigde punt-naar-site(P2S)-serverinstellingen voor VPN Gateway, zodat u veilig afzonderlijke clients met Windows, Linux of macOS kunt verbinden met een virtueel Azure-netwerk (VNet). P2S VPN-verbindingen zijn handig wanneer u vanaf een externe locatie verbinding wilt maken met uw VNet, bijvoorbeeld wanneer u thuis of een vergadering thuis werkt. U kunt P2S ook gebruiken in plaats van een site-naar-site-VPN (S2S) wanneer u slechts een paar clients hebt die verbinding moeten maken met een virtueel netwerk (VNet). P2S-verbindingen vereisen geen VPN-apparaat of een openbaar IP-adres.

Er zijn verschillende configuratieopties beschikbaar voor P2S. Zie Over punt-naar-site-VPN voor meer informatie over punt-naar-site-VPN. Dit artikel helpt u bij het maken van een P2S-configuratie die gebruikmaakt van certificaatverificatie en Azure Portal. Als u deze configuratie wilt maken met behulp van Azure PowerShell, raadpleegt u het artikel P2S - Certificaat - PowerShell configureren. Zie het artikel P2S RADIUS voor RADIUS-verificatie . Zie het artikel P2S Microsoft Entra ID voor Microsoft Entra-verificatie voor Microsoft Entra-verificatie.

P2S Azure-certificaatverificatieverbindingen gebruiken de volgende items, die u in deze oefening configureert:

- Een op route gebaseerde VPN-gateway (niet op basis van beleid). Zie VPN Gateway-instellingen voor meer informatie over het VPN-type.

- De openbare sleutel (CER-bestand) voor een basiscertificaat dat is geüpload naar Azure. Zodra het certificaat is geüpload, wordt het beschouwd als een vertrouwd certificaat en wordt het gebruikt voor verificatie.

- Een clientcertificaat dat is gegenereerd op basis van het basiscertificaat. Het clientcertificaat dat is geïnstalleerd op elke clientcomputer die met het VNet verbinding zal maken. Dit certificaat wordt gebruikt voor clientverificatie.

- Configuratiebestanden voor VPN-clients. De VPN-client wordt geconfigureerd met behulp van configuratiebestanden van de VPN-client. Deze bestanden bevatten de benodigde informatie voor de client om verbinding te maken met het VNet. Elke client die verbinding maakt, moet worden geconfigureerd met behulp van de instellingen in de configuratiebestanden.

Vereisten

Controleer of u een Azure-abonnement hebt. Als u nog geen Azure-abonnement hebt, kunt u uw voordelen als MSDN-abonnee activeren of u aanmelden voor een gratis account.

Voorbeeldwaarden

U kunt de volgende waarden gebruiken om een testomgeving te maken of ze raadplegen om meer inzicht te krijgen in de voorbeelden in dit artikel:

VNet

- VNet-naam: VNet1

- Adresruimte: 10.1.0.0/16

In dit voorbeeld gebruiken we slechts één adresruimte. U kunt meer dan één adresruimte voor uw VNet hebben. - Subnetnaam: FrontEnd

- Subnetadresbereik: 10.1.0.0/24

- Abonnement: Als u meer dan één abonnement hebt, controleert u of u het juiste abonnement gebruikt.

- Resourcegroep: TestRG1

- Locatie: VS - oost

Gateway voor een virtueel netwerk

- Gatewaynaam van het virtuele netwerk: VNet1GW

- Gatewaytype: VPN

- VPN-type: op route gebaseerd (vereist voor P2S)

- SKU: VpnGw2

- Generatie: Generation2

- Adresbereik van gatewaysubnet: 10.1.255.0/27

- Openbare IP-adresnaam: VNet1GWpip

Verbindingstype en clientadresgroep

- Verbindingstype: punt-naar-site-verbinding

- Clientadresgroep: 172.16.201.0/24

VPN-clients die verbinding maken met het VNet met behulp van deze punt-naar-site-verbinding, ontvangen een IP-adres van de clientadresgroep.

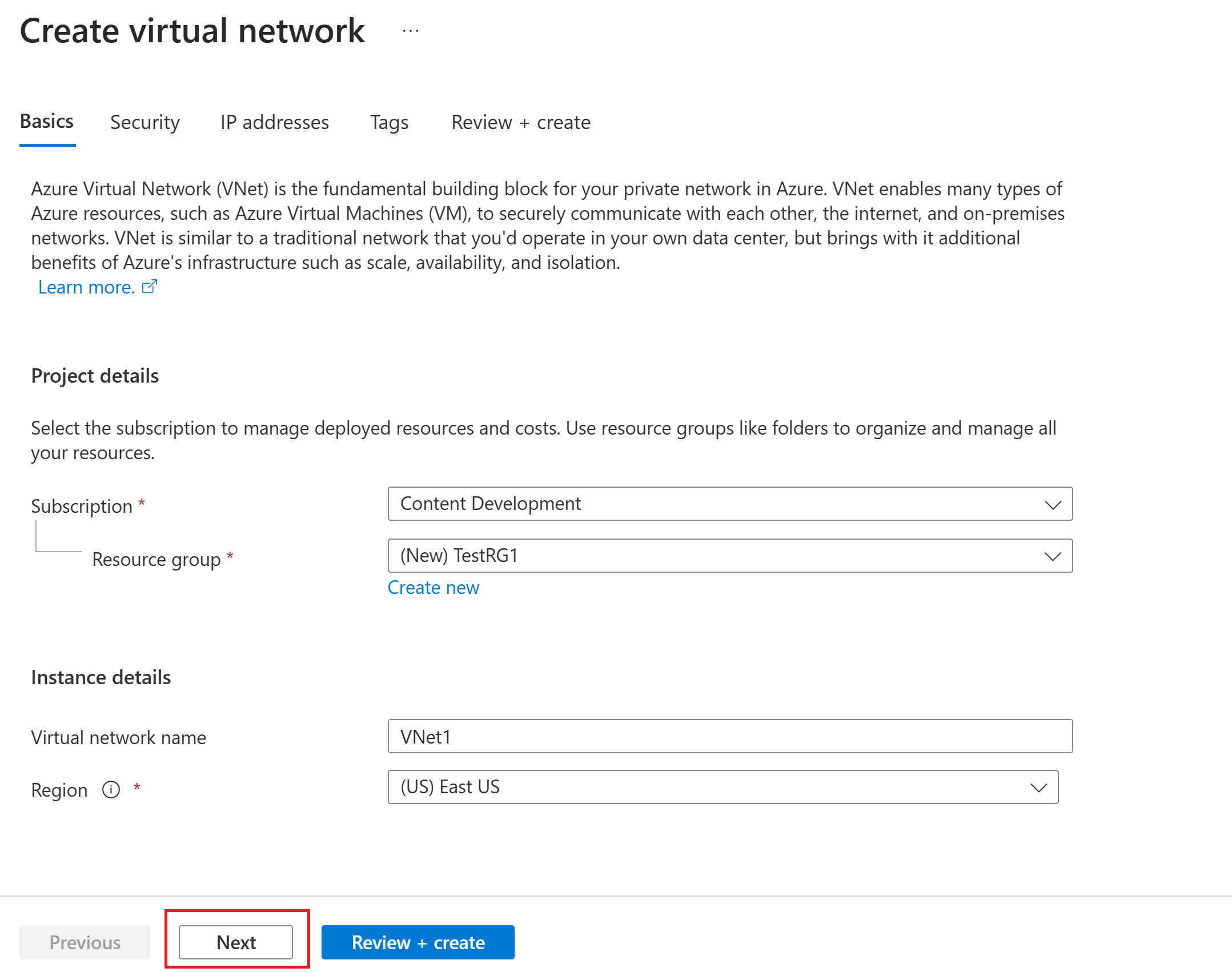

Een VNet maken

In deze sectie maakt u een VNet. Raadpleeg de sectie Voorbeeldwaarden voor de voorgestelde waarden die u voor deze configuratie wilt gebruiken.

Notitie

Wanneer u een virtueel netwerk gebruikt als onderdeel van een cross-premises architectuur, moet u contact opnemen met uw on-premises netwerkbeheerder om een IP-adresbereik te maken dat u specifiek voor dit virtuele netwerk kunt gebruiken. Als er een dubbel adresbereik bestaat aan beide zijden van de VPN-verbinding, wordt verkeer niet correct gerouteerd. Als u dit virtuele netwerk wilt verbinden met een ander virtueel netwerk, kan de adresruimte niet overlappen met het andere virtuele netwerk. Houd hier rekening mee als u uw netwerkconfiguratie gaan plannen.

Meld u aan bij het Azure-portaal.

Voer in Zoekbronnen, service en documenten (G+/) boven aan de portalpagina het virtuele netwerk in. Selecteer Virtueel netwerk in de zoekresultaten van Marketplace om de pagina Virtueel netwerk te openen.

Selecteer Maken op de pagina Virtueel netwerk om de pagina Virtueel netwerk maken te openen.

Configureer op het tabblad Basis de instellingen van het virtuele netwerk voor projectdetails en instantiedetails. U ziet een groen vinkje wanneer de waarden die u invoert, worden gevalideerd. U kunt de waarden in het voorbeeld aanpassen op basis van de instellingen die u nodig hebt.

- Abonnement: controleer of het weergegeven abonnement het juiste is. U kunt abonnementen wijzigen met behulp van de vervolgkeuzelijst.

- Resourcegroep: Selecteer een bestaande resourcegroep of selecteer Nieuwe maken om een nieuwe te maken. Zie Overzicht van Azure Resource Manager voor meer informatie over resourcegroepen.

- Naam: geef de naam op voor het virtuele netwerk.

- Regio: Selecteer de locatie voor uw virtuele netwerk. De locatie bepaalt waar de resources die u in dit virtuele netwerk implementeert, zich bevinden.

Selecteer Volgende of Beveiliging om naar het tabblad Beveiliging te gaan. Laat voor deze oefening de standaardwaarden voor alle services op deze pagina staan.

Selecteer IP-adressen om naar het tabblad IP-adressen te gaan. Configureer de instellingen op het tabblad IP-adressen .

IPv4-adresruimte: standaard wordt er automatisch een adresruimte gemaakt. U kunt de adresruimte selecteren en deze aanpassen om uw eigen waarden weer te geven. U kunt ook een andere adresruimte toevoegen en de standaardwaarde verwijderen die automatisch is gemaakt. U kunt bijvoorbeeld het beginadres opgeven als 10.1.0.0 en de adresruimtegrootte opgeven als /16. Selecteer Vervolgens Toevoegen om die adresruimte toe te voegen.

+ Subnet toevoegen: Als u de standaardadresruimte gebruikt, wordt automatisch een standaardsubnet gemaakt. Als u de adresruimte wijzigt, voegt u een nieuw subnet toe binnen die adresruimte. Selecteer + Subnet toevoegen om het venster Subnet toevoegen te openen. Configureer de volgende instellingen en selecteer vervolgens Toevoegen onder aan de pagina om de waarden toe te voegen.

- Subnetnaam: Een voorbeeld is FrontEnd.

- Subnetadresbereik: Het adresbereik voor dit subnet. Voorbeelden zijn 10.1.0.0 en /24.

Controleer de pagina IP-adressen en verwijder eventuele adresruimten of subnetten die u niet nodig hebt.

Selecteer Beoordelen en maken om de instellingen voor het virtuele netwerk te valideren.

Nadat de instellingen zijn gevalideerd, selecteert u Maken om het virtuele netwerk te maken.

Een gatewaysubnet maken

Voor de virtuele netwerkgateway is een specifiek subnet met de naam GatewaySubnet vereist. Het gatewaysubnet maakt deel uit van het IP-adresbereik voor uw virtuele netwerk en bevat de IP-adressen die door de resources en services van de virtuele netwerkgateway worden gebruikt. Geef een gatewaysubnet op dat /27 of groter is.

- Selecteer op de pagina voor uw virtuele netwerk in het linkerdeelvenster Subnetten om de pagina Subnetten te openen.

- Selecteer boven aan de pagina het subnet + Gateway om het deelvenster Subnet toevoegen te openen.

- De naam wordt automatisch ingevoerd als GatewaySubnet. Pas indien nodig de waarde van het IP-adresbereik aan. Een voorbeeld is 10.1.255.0/27.

- Pas de andere waarden op de pagina niet aan. Selecteer Opslaan onder aan de pagina om het subnet op te slaan.

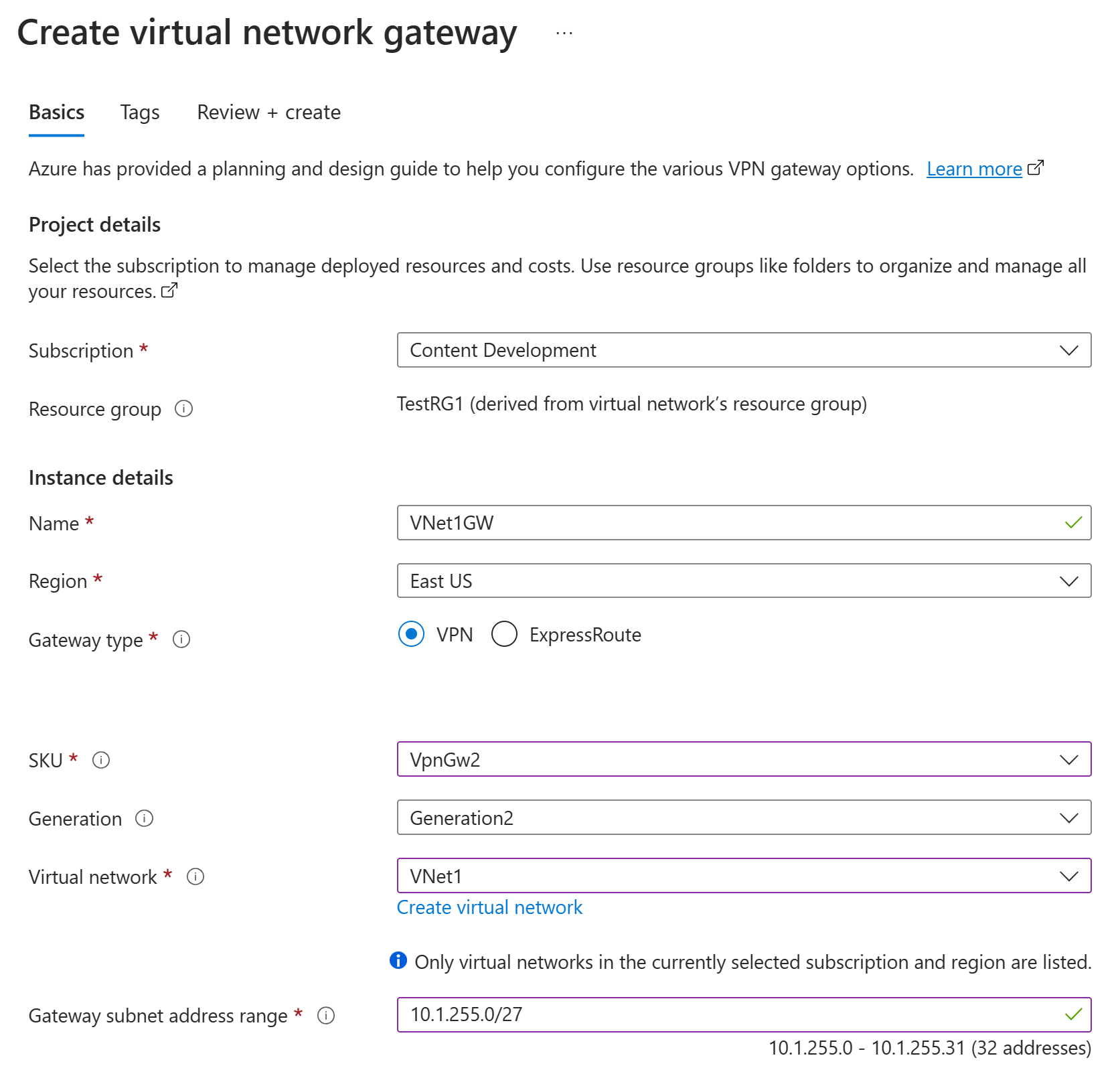

De VPN-gateway maken

In deze stap maakt u de virtuele netwerkgateway VNet. Het maken van een gateway duurt vaak 45 minuten of langer, afhankelijk van de geselecteerde gateway-SKU.

Notitie

De Basic-gateway-SKU biedt geen ondersteuning voor IKEv2- of RADIUS-verificatie. Als u van plan bent mac-clients verbinding te laten maken met uw VNet, gebruikt u de Basic-SKU niet.

Voer in Zoekbronnen, -services en -documenten (G+/) de gateway van het virtuele netwerk in. Zoek virtuele netwerkgateway in de zoekresultaten van Marketplace en selecteer deze om de pagina Gateway van het virtuele netwerk maken te openen.

Vul op het tabblad Basisinformatie de waarden in voor projectdetails en instantiedetails.

Abonnement: Selecteer het abonnement dat u wilt gebruiken in de vervolgkeuzelijst.

Resourcegroep: Deze instelling wordt automatisch ingevuld wanneer u uw virtuele netwerk op deze pagina selecteert.

Naam: naam van uw gateway. De naam van uw gateway is niet hetzelfde als het benoemen van een gatewaysubnet. Hier gaat het om de naam van het gatewayobject dat u maakt.

Regio: Selecteer de regio waarin u deze resource wilt maken. De regio voor de gateway moet hetzelfde zijn als die voor het virtuele netwerk.

Gatewaytype: selecteer VPN. VPN-gateways maken gebruik van een gateway van het virtuele netwerk van het type VPN.

SKU: Selecteer in de vervolgkeuzelijst de gateway-SKU die ondersteuning biedt voor de functies die u wilt gebruiken. Zie Gateway-SKU's. In de portal zijn de SKU's die beschikbaar zijn in de vervolgkeuzelijst, afhankelijk van de

VPN typedoor u geselecteerde SKU's. De Basic-SKU kan alleen worden geconfigureerd met behulp van Azure CLI of PowerShell.Generatie: selecteer de generatie die u wilt gebruiken. U wordt aangeraden een Generation2-SKU te gebruiken. Zie Gateway-SKU's voor meer informatie.

Virtueel netwerk: Selecteer in de vervolgkeuzelijst het virtuele netwerk waaraan u deze gateway wilt toevoegen. Als u het virtuele netwerk waarvoor u een gateway wilt maken niet ziet, controleert u of u het juiste abonnement en de juiste regio hebt geselecteerd in de vorige instellingen.

Gatewaysubnetadresbereik of subnet: het gatewaysubnet is vereist om een VPN-gateway te maken.

Op dit moment kan dit veld verschillende instellingenopties weergeven, afhankelijk van de adresruimte van het virtuele netwerk en of u al een subnet met de naam GatewaySubnet voor uw virtuele netwerk hebt gemaakt.

Als u geen gatewaysubnet hebt en u geen optie ziet om er een te maken op deze pagina, gaat u terug naar uw virtuele netwerk en maakt u het gatewaysubnet. Ga vervolgens terug naar deze pagina en configureer de VPN-gateway.

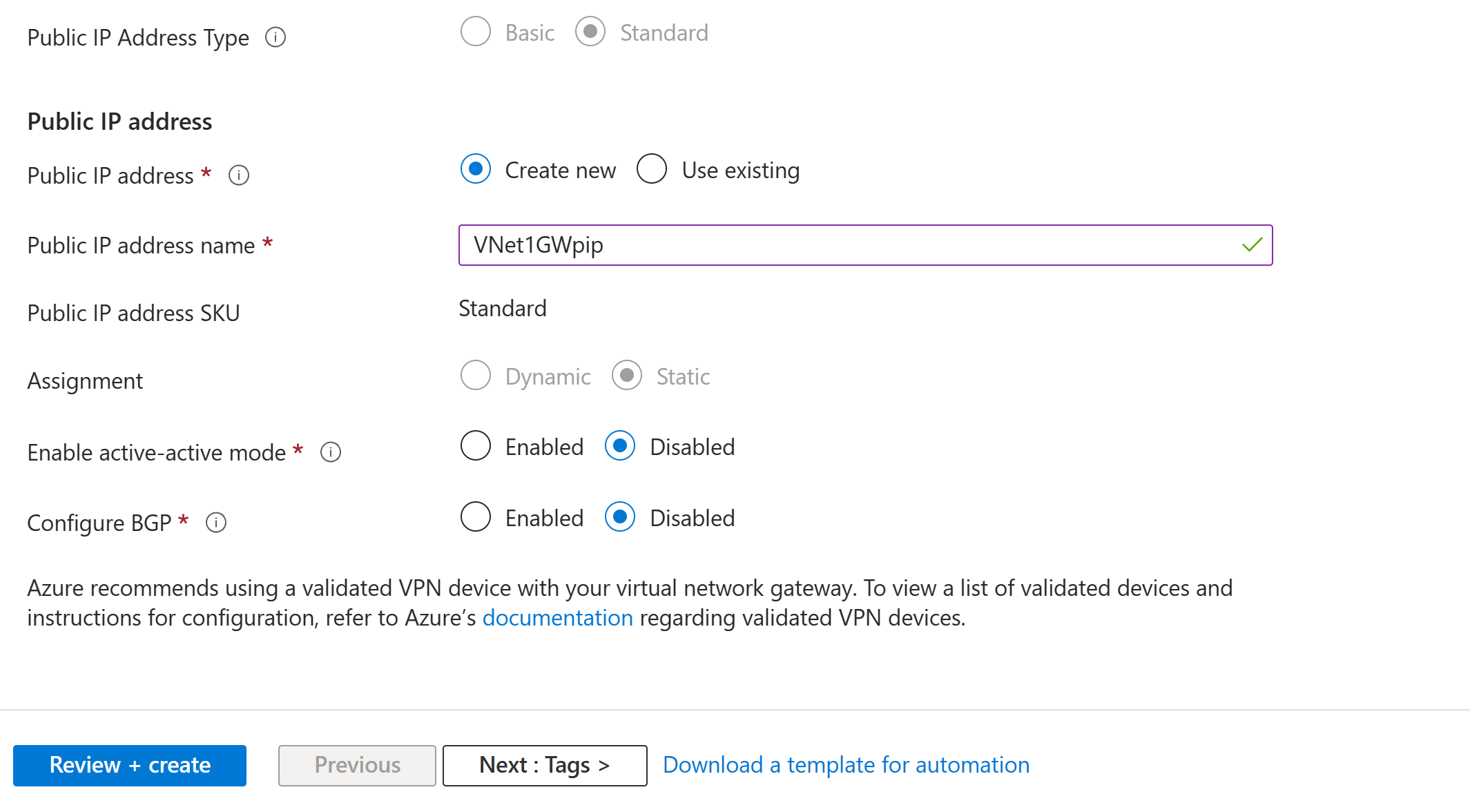

Geef de waarden op voor het openbare IP-adres. Met deze instellingen geeft u het openbare IP-adresobject op dat wordt gekoppeld aan de VPN-gateway. Het openbare IP-adres wordt toegewezen aan dit object wanneer de VPN-gateway wordt gemaakt. De enige keer dat het primaire openbare IP-adres wordt gewijzigd, is wanneer de gateway wordt verwijderd en opnieuw wordt gemaakt. Het verandert niet wanneer de grootte van uw VPN Gateway verandert, wanneer deze gateway opnieuw wordt ingesteld of wanneer andere interne onderhoudswerkzaamheden of upgrades worden uitgevoerd.

- Type openbaar IP-adres: Als u deze optie ziet, selecteert u Standard. De openbare IP-adres-SKU Basic wordt alleen ondersteund voor VPN-gateways van de Basic-SKU .

- Openbaar IP-adres: Laat Nieuwe maken geselecteerd.

- Naam van openbaar IP-adres: Voer in het tekstvak een naam in voor uw exemplaar van het openbare IP-adres.

- Openbare IP-adres-SKU: Instelling wordt automatisch geselecteerd.

- Toewijzing: De toewijzing wordt doorgaans automatisch geselecteerd. Voor de Standard-SKU is toewijzing altijd statisch.

- Actief-actiefmodus inschakelen: Selecteer Uitgeschakeld. Schakel deze instelling alleen in als u een actief-actief-gatewayconfiguratie maakt.

- BGP configureren: Selecteer Uitgeschakeld, tenzij voor uw configuratie specifiek deze instelling is vereist. Als u deze instelling wel nodig hebt, is de standaard-ASN 65515, hoewel deze waarde kan worden gewijzigd.

Selecteer Beoordelen en maken om de validatie uit te voeren.

Nadat de validatie is geslaagd, selecteert u Maken om de VPN-gateway te implementeren.

U kunt de implementatiestatus zien op de pagina Overzicht voor uw gateway. Nadat de gateway is gemaakt, kunt u het IP-adres bekijken dat eraan is toegewezen door naar het VNet in de portal te kijken. De gateway wordt weergegeven als verbonden apparaat.

Belangrijk

Netwerkbeveiligingsgroepen (NSG's) in het gatewaysubnet worden niet ondersteund. Als u een netwerkbeveiligingsgroep koppelt aan dit subnet, werkt uw virtuele netwerkgateway (VPN en ExpressRoute-gateways) mogelijk niet meer zoals verwacht. Raadpleeg voor meer informatie over netwerkbeveiligingsgroepen Wat is een netwerkbeveiligingsgroep?

Certificaten genereren

Certificaten worden door Azure gebruikt om clients te verifiëren die verbinding maken met een VNet via een punt-naar-site-VPN-verbinding. Als u beschikt over het basiscertificaat, uploadt u de gegevens van de openbare sleutel naar Azure. Het basiscertificaat wordt vervolgens beschouwd als 'vertrouwd' door Azure voor verbinding via P2S met het VNet.

U kunt ook clientcertificaten genereren op basis van het vertrouwde basiscertificaat en deze vervolgens op elke clientcomputer installeren. Het clientcertificaat wordt gebruikt om de client te verifiëren bij het maken van verbinding met het VNet.

Het basiscertificaat moet worden gegenereerd en geëxtraheerd voordat u de punt-naar-site-gateway-instellingen configureert.

Een basiscertificaat genereren

Het .cer-bestand voor het basiscertificaat verkrijgen. U kunt een basiscertificaat gebruiken dat is gegenereerd met een commerciële oplossing (aanbevolen) of een zelfondertekend certificaat genereren. Nadat u het basiscertificaat hebt gemaakt, exporteert u de gegevens van het openbare certificaat (niet de persoonlijke sleutel) als een X.509 CER-bestand dat is gecodeerd met Base64. U uploadt dit bestand later naar Azure.

Bedrijfscertificaat: Als u een bedrijfsoplossing gebruikt, kunt u uw bestaande certificaatketen gebruiken. Haal het CER-bestand op dat u wilt gebruiken voor het basiscertificaat.

Zelfondertekend basiscertificaat: als u geen bedrijfscertificaatoplossing gebruikt, maakt u een zelfondertekend basiscertificaat. Anders zijn de certificaten die u maakt niet compatibel met uw P2S-verbindingen en ontvangen clients een verbindingsfout wanneer ze verbinding proberen te maken. U kunt Azure PowerShell, MakeCert of OpenSSL gebruiken. In de stappen in de volgende artikelen wordt beschreven hoe u een compatibel, zelfondertekend basiscertificaat genereert:

- PowerShell-instructies voor Windows 10 of hoger: voor deze instructies is PowerShell vereist op een computer met Windows 10 of hoger. Clientcertificaten die worden gegenereerd op basis van het basiscertificaat kunnen op alle ondersteunde P2S-clients worden ondersteund.

- MakeCert-instructies: Gebruik MakeCert om certificaten te genereren als u geen toegang hebt tot een computer met Windows 10 of hoger. MakeCert is inmiddels afgeschaft, maar u kunt het nog wel gebruiken om certificaten te genereren. Clientcertificaten die u genereert op basis van het basiscertificaat kunnen worden geïnstalleerd op alle ondersteunde P2S-clients.

- Linux - OpenSSL-instructies

- Linux - strongSwan-instructies

Clientcertificaten genereren

Op elke clientcomputer die u verbinding maakt met een VNet met een punt-naar-site-verbinding, moet een clientcertificaat zijn geïnstalleerd. U genereert het clientcertificaat op basis van het basiscertificaat en installeert het clientcertificaat op elke clientcomputer. Als u geen geldig clientcertificaat hebt geïnstalleerd en de client probeert verbinding te maken met het VNet, mislukt de verificatie.

U kunt een uniek certificaat genereren voor elke client of hetzelfde certificaat gebruiken voor meerdere clients. Het voordeel van het genereren van unieke clientcertificaten is dat het mogelijk is om één certificaat in te trekken. Anders moet u, als meerdere clients hetzelfde certificaat voor verificatie gebruiken en u het certificaat intrekt, nieuwe certificaten genereren en installeren voor elke client die dat certificaat voor verificatie gebruikt.

U kunt clientcertificaten genereren op de volgende manieren:

Commercieel certificaat

Als u een commerciële certificeringsoplossing gebruikt, genereert u een clientcertificaat met de algemene waarde-indeling name@yourdomain.com. Gebruik deze indeling in plaats van de indeling domeinnaam\gebruikersnaam.

Zorg ervoor dat het clientcertificaat dat u verleent, is gebaseerd op de certificaatsjabloon voor Gebruiker met Clientverificatie als het eerste item in de lijst. U kunt het certificaat controleren door op het clientcertificaat te dubbelklikken en Enhanced Key Usage (Uitgebreid sleutelgebruik) weer te geven op het tabblad Details.

Zelfondertekend basiscertificaat: volg de stappen in een van de volgende P2S-certificaatartikelen, zodat de clientcertificaten die u maakt compatibel zijn met uw P2S-verbindingen.

Als u een clientcertificaat genereert op basis van een zelfondertekend basiscertificaat, wordt het certificaat automatisch geïnstalleerd op de computer die u hebt gebruikt om het certificaat te genereren. Als u een clientcertificaat op een andere clientcomputer wilt installeren, moet u het certificaat samen met de gehele certificaatketen exporteren als PFX-bestand. Hiermee maakt u een PFX-bestand met alle gegevens van het basiscertificaat die nodig zijn voor de verificatie van de client.

De stappen in deze artikelen zijn bedoeld om een compatibel clientcertificaat te maken dat u kunt exporteren en distribueren.

PowerShell-instructies voor Windows 10 of hoger: voor deze instructies is Windows 10 of hoger vereist en PowerShell om certificaten te genereren. De gegenereerde certificaten kunnen worden geïnstalleerd op alle ondersteunde P2S-clients.

MakeCert-instructies: Gebruik MakeCert als u geen toegang hebt tot een Computer met Windows 10 of hoger voor het genereren van certificaten. MakeCert is inmiddels afgeschaft, maar u kunt het nog wel gebruiken om certificaten te genereren. U kunt de gegenereerde certificaten installeren op alle ondersteunde P2S-clients.

Linux: Zie strongSwan - of OpenSSL-instructies .

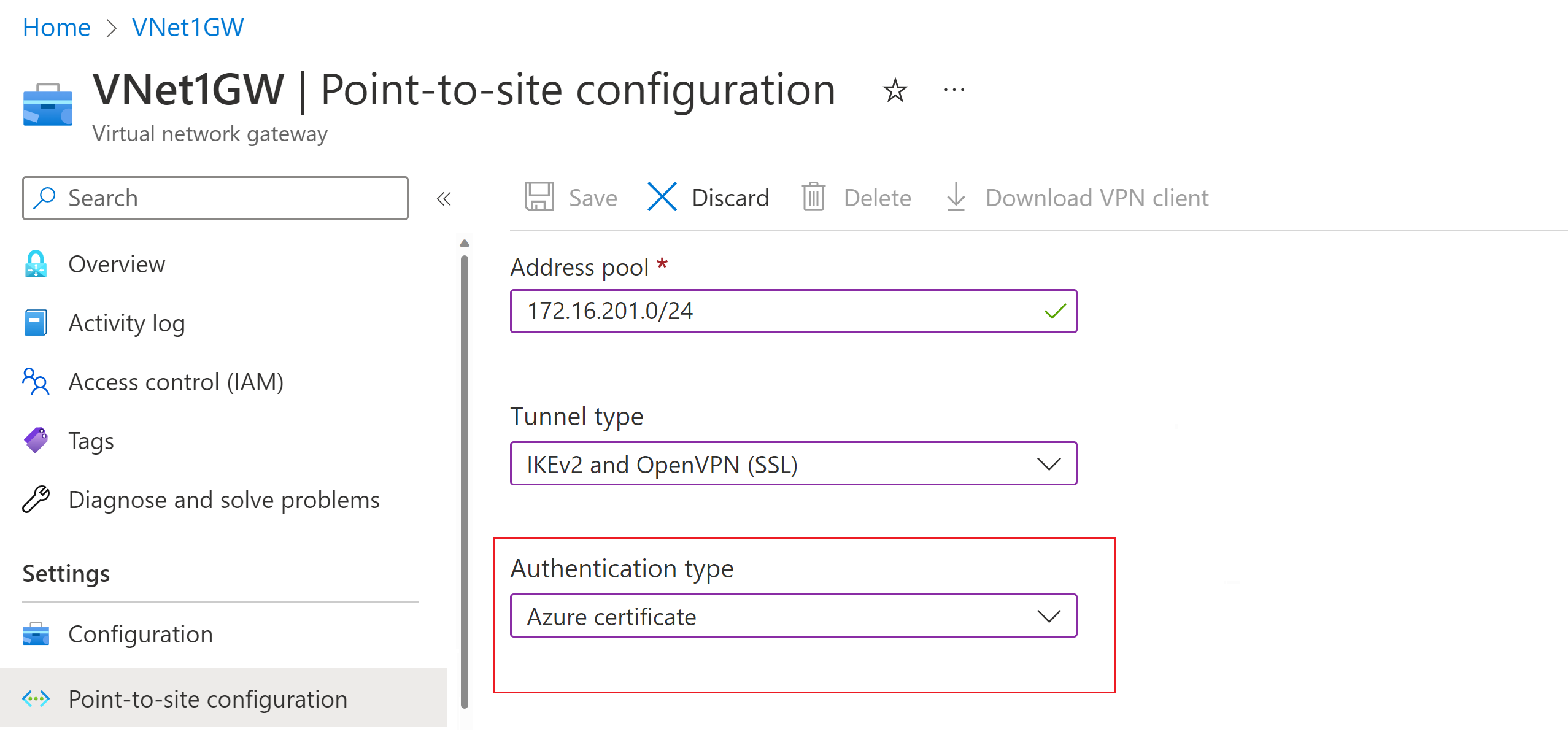

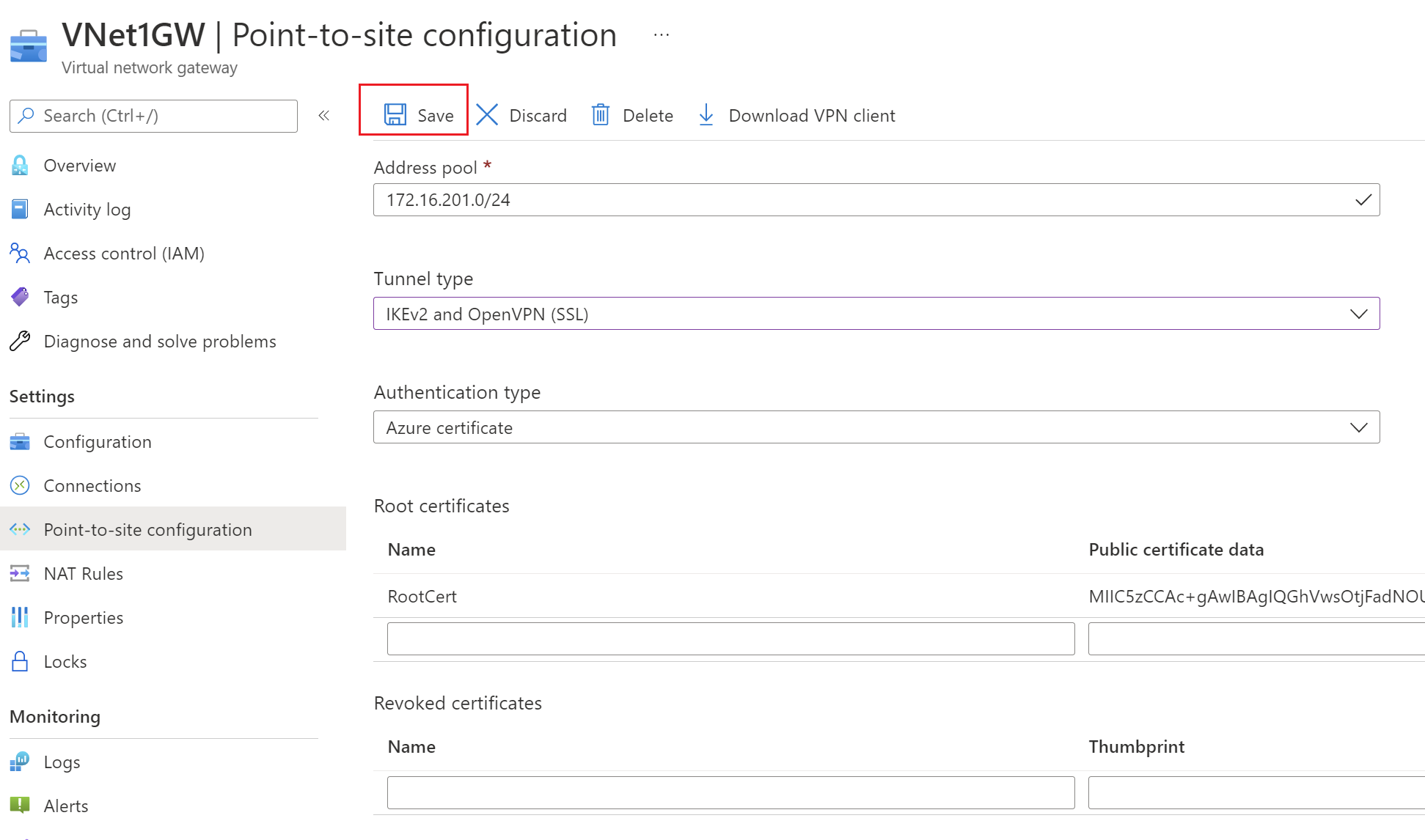

De adresgroep toevoegen

De pagina Punt-naar-site-configuratie bevat de configuratiegegevens die nodig zijn voor de P2S VPN. Zodra alle P2S-instellingen zijn geconfigureerd en de gateway is bijgewerkt, wordt de punt-naar-site-configuratiepagina gebruikt om P2S VPN-instellingen weer te geven of te wijzigen.

- Ga naar de gateway die u in de vorige sectie hebt gemaakt.

- Selecteer in het linkerdeelvenster punt-naar-site-configuratie.

- Klik op Nu configureren om de configuratiepagina te openen.

De clientadrespool bestaat uit een privé-IP-adresbereik dat u opgeeft. De clients die verbinding maken via een punt-naar-site-VPN ontvangen dynamisch een IP-adres uit dit bereik. Gebruik een privé-IP-adresbereik dat niet overlapt met de on-premises locatie waaruit u verbinding maakt of het VNet waarmee u verbinding wilt maken. Als u meerdere protocollen configureert en SSTP een van de protocollen is, wordt de geconfigureerde adresgroep gelijk verdeeld tussen de geconfigureerde protocollen.

Op de pagina Punt-naar-site-configuratie kunt u in het vak Adresgroep het bereik met privé-IP-adressen toevoegen dat u wilt gebruiken. VPN-clients ontvangen dynamisch een IP-adres uit het bereik dat u opgeeft. Het minimale subnetmasker is 29 bits voor actief/passief en 28 bits voor actieve/actieve configuratie.

Configureer vervolgens het tunnel- en verificatietype.

Tunnel en verificatietype opgeven

Notitie

Als u geen tunneltype of verificatietype ziet op de configuratiepagina van punt-naar-site, gebruikt uw gateway de Basic-SKU. De Basic-SKU biedt geen ondersteuning voor IKEv2- of RADIUS-verificatie. Als u deze instellingen wilt gebruiken, moet u de gateway verwijderen en opnieuw maken met behulp van een andere gateway-SKU.

In deze sectie geeft u het tunneltype en het verificatietype op. Deze instellingen kunnen complex worden, afhankelijk van het tunneltype dat u nodig hebt en de VPN-clientsoftware die wordt gebruikt om de verbinding te maken vanaf het besturingssysteem van de gebruiker. De stappen in dit artikel helpen u bij het doorlopen van basisconfiguratie-instellingen en -keuzes.

U kunt opties selecteren die meerdere tunneltypen bevatten in de vervolgkeuzelijst, zoals IKEv2 en OpenVPN(SSL) of IKEv2 en SSTP (SSL), maar alleen bepaalde combinaties van tunneltypen en verificatietypen worden ondersteund. Microsoft Entra-verificatie kan bijvoorbeeld alleen worden gebruikt wanneer u OpenVPN (SSL) selecteert in de vervolgkeuzelijst van het tunneltype en niet IKEv2 en OpenVPN (SSL).

Daarnaast komen het tunneltype en het verificatietype overeen met de VPN-clientsoftware die kan worden gebruikt om verbinding te maken met Azure. Eén VPN-clientsoftwaretoepassing kan bijvoorbeeld alleen verbinding maken via IKEv2, terwijl een andere alleen verbinding kan maken via OpenVPN. En sommige clientsoftware, terwijl het ondersteuning biedt voor een bepaald tunneltype, biedt mogelijk geen ondersteuning voor het verificatietype dat u kiest.

Zoals u kunt zien, is het plannen van het tunneltype en verificatietype belangrijk wanneer u verschillende VPN-clients hebt die verbinding maken vanaf verschillende besturingssystemen. Houd rekening met de volgende criteria wanneer u uw tunneltype kiest in combinatie met Azure-certificaatverificatie . Andere verificatietypen hebben verschillende overwegingen.

Windows:

- Windows-computers die verbinding maken via de systeemeigen VPN-client die al in het besturingssysteem zijn geïnstalleerd, proberen IKEv2 eerst en als dat niet lukt, vallen ze terug op SSTP (als u zowel IKEv2 als SSTP hebt geselecteerd in de vervolgkeuzelijst van het tunneltype).

- Als u het Type OpenVPN-tunnel selecteert, kunt u verbinding maken met behulp van een OpenVPN-client of de Azure VPN-client.

- De Azure VPN-client kan optionele configuratie-instellingen ondersteunen, zoals aangepaste routes en geforceerde tunneling.

macOS en iOS:

- De systeemeigen VPN-client voor iOS en macOS kan alleen het IKEv2-tunneltype gebruiken om verbinding te maken met Azure.

- De Azure VPN-client wordt momenteel niet ondersteund voor certificaatverificatie, zelfs niet als u het Type OpenVPN-tunnel selecteert.

- Als u het OpenVPN-tunneltype met certificaatverificatie wilt gebruiken, kunt u een OpenVPN-client gebruiken.

- Voor macOS kunt u de Azure VPN-client gebruiken met het type OpenVPN-tunnel en Microsoft Entra ID-verificatie (niet certificaatverificatie).

Linux:

- De Azure VPN-client voor Linux ondersteunt het Type OpenVPN-tunnel.

- De strongSwan-client op Android en Linux kan alleen het IKEv2-tunneltype gebruiken om verbinding te maken.

Tunneltype

Selecteer op de pagina punt-naar-site-configuratie het tunneltype. Voor deze oefening selecteert u IKEv2 en OpenVPN (SSL) in de vervolgkeuzelijst.

Authentication type

Selecteer voor deze oefening het Azure-certificaat voor het verificatietype. Als u geïnteresseerd bent in andere verificatietypen, raadpleegt u de artikelen voor Microsoft Entra ID en RADIUS.

Informatie over de openbare sleutel van het basiscertificaat uploaden

In deze sectie uploadt u gegevens van een openbaar basiscertificaat naar Azure. Als het uploaden is voltooid, kan Azure daarmee clients met een geïnstalleerd clientcertificaat (gemaakt op basis van het vertrouwde basiscertificaat) verifiëren.

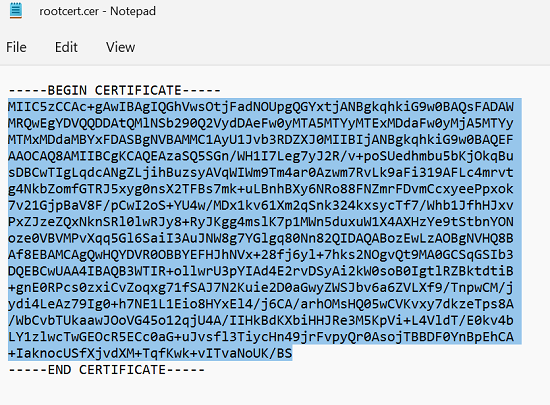

Zorg ervoor dat u het basiscertificaat hebt geëxporteerd als een met Base-64 gecodeerde X.509 (. CER) -bestand in de vorige stappen. U moet het certificaat in deze indeling exporteren, zodat u het certificaat met een teksteditor kunt openen. U hoeft de persoonlijke sleutel niet te exporteren.

Open het certificaat met een teksteditor zoals Kladblok. Zorg er bij het kopiëren van de certificaatgegevens voor dat u de tekst als één ononderbroken regel kopieert zonder regelterugloop of regelinvoer. Mogelijk moet u de weergave in de teksteditor wijzigen in 'Symbool weergeven/alle tekens weergeven' om de regelterugloop en regelfeeds weer te geven. Kopieer alleen het volgende gedeelte als één ononderbroken regel:

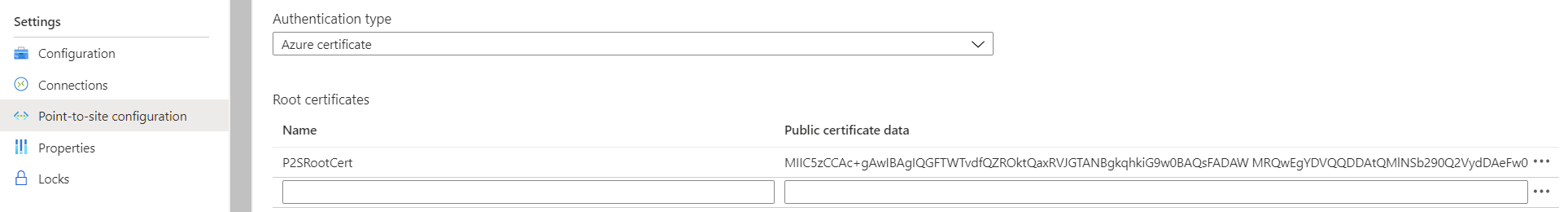

Navigeer naar de gateway van het virtuele netwerk-> punt-naar-site-configuratiepagina in de sectie Basiscertificaat . Deze sectie is alleen zichtbaar als u een Azure-certificaat hebt geselecteerd voor het verificatietype.

In de sectie Basiscertificaat kunt u maximaal 20 vertrouwde basiscertificaten toevoegen.

- Plak de certificaatgegevens in het veld Openbare certificaatgegevens .

- Geef het certificaat een naam .

Aanvullende routes zijn niet nodig voor deze oefening. Zie Aangepaste routes adverteren voor meer informatie over de aangepaste routeringsfunctie.

Selecteer Opslaan boven aan de pagina om alle configuratie-instellingen op te slaan.

Configuratiebestanden voor VPN-clientprofielen genereren

Alle benodigde configuratie-instellingen voor de VPN-clients bevinden zich in een ZIP-bestand voor de configuratie van een VPN-clientprofiel. Configuratiebestanden voor VPN-clientprofielen zijn specifiek voor de configuratie van de P2S VPN-gateway voor het VNet. Als er wijzigingen zijn aangebracht in de P2S VPN-configuratie nadat u de bestanden hebt gegenereerd, zoals wijzigingen in het VPN-protocoltype of verificatietype, moet u nieuwe configuratiebestanden voor vpn-clientprofielen genereren en de nieuwe configuratie toepassen op alle VPN-clients die u wilt verbinden. Zie Over punt-naar-site-VPN voor meer informatie over P2S-verbindingen.

U kunt configuratiebestanden voor clientprofielen genereren met behulp van PowerShell of met behulp van Azure Portal. In de volgende voorbeelden ziet u beide methoden. Met beide methoden wordt hetzelfde zip-bestand geretourneerd.

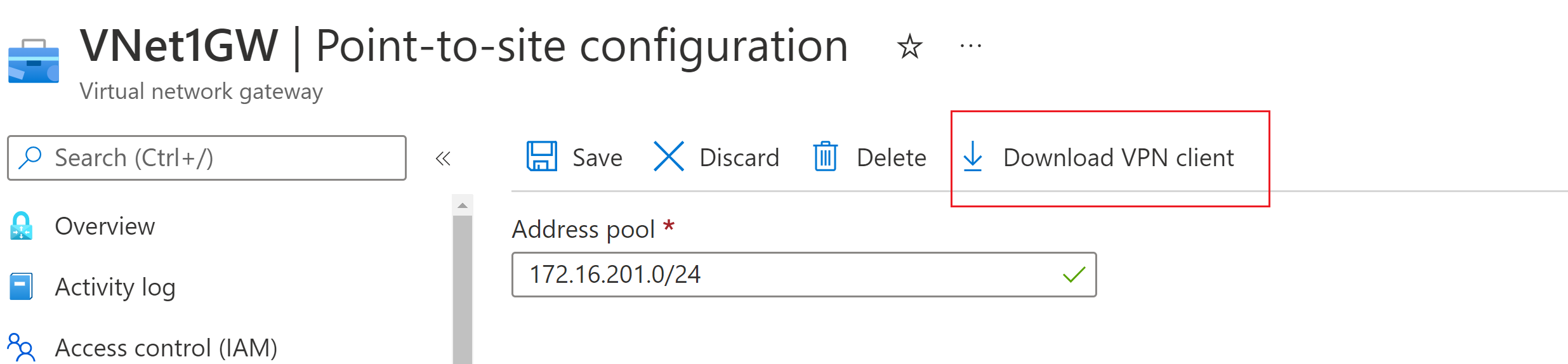

Azure Portal

Ga in Azure Portal naar de gateway van het virtuele netwerk voor het virtuele netwerk waarmee u verbinding wilt maken.

Selecteer op de pagina gateway van het virtuele netwerk punt-naar-site-configuratie om de pagina Punt-naar-site-configuratie te openen.

Selecteer Boven aan de pagina punt-naar-site-configuratie de optie VPN-client downloaden. Hiermee wordt geen VPN-clientsoftware gedownload. Hiermee wordt het configuratiepakket gegenereerd dat wordt gebruikt voor het configureren van VPN-clients. Het duurt enkele minuten voordat het clientconfiguratiepakket wordt gegenereerd. Gedurende deze tijd ziet u mogelijk geen aanwijzingen totdat het pakket wordt gegenereerd.

Zodra het configuratiepakket is gegenereerd, geeft uw browser aan dat een zip-bestand voor clientconfiguratie beschikbaar is. Deze heeft dezelfde naam als uw gateway.

Pak het bestand uit om de mappen weer te geven. U gebruikt enkele of alle van deze bestanden om uw VPN-client te configureren. De bestanden die worden gegenereerd, komen overeen met de verificatie- en tunneltype-instellingen die u hebt geconfigureerd op de P2S-server.

Powershell

Wanneer u VPN-clientconfiguratiebestanden genereert, is de waarde voor '-AuthenticationMethod' 'EapTls'. Genereer de configuratiebestanden van de VPN-client met behulp van de volgende opdracht:

$profile=New-AzVpnClientConfiguration -ResourceGroupName "TestRG" -Name "VNet1GW" -AuthenticationMethod "EapTls"

$profile.VPNProfileSASUrl

Kopieer de URL naar uw browser om het zip-bestand te downloaden.

VPN-clients configureren en verbinding maken met Azure

Zie de volgende artikelen voor stappen voor het configureren van uw VPN-clients en verbinding maken met Azure:

| Verificatie | Tunneltype | Clientbesturingssysteem | VPN-client |

|---|---|---|---|

| Certificaat | |||

| IKEv2, SSTP | Windows | Systeemeigen VPN-client | |

| IKEv2 | macOS | Systeemeigen VPN-client | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Azure VPN-client OpenVPN-client |

|

| OpenVPN | macOS | OpenVPN-client | |

| OpenVPN | iOS | OpenVPN-client | |

| OpenVPN | Linux | Azure VPN-client OpenVPN-client |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Azure VPN-client | |

| OpenVPN | macOS | Azure VPN-client | |

| OpenVPN | Linux | Azure VPN-client |

De verbinding controleren

Deze instructies zijn van toepassing op Windows-clients.

Als u wilt controleren of uw VPN-verbinding actief is, opent u een opdrachtprompt met verhoogde bevoegdheid en voert u ipconfig/all in.

Bekijk de resultaten. U ziet dat het IP-adres dat u hebt ontvangen een van de adressen is binnen de punt-naar-site VPN-clientadresgroep die u hebt opgegeven in uw configuratie. De resultaten zijn vergelijkbaar met het volgende voorbeeld:

PPP adapter VNet1: Connection-specific DNS Suffix .: Description.....................: VNet1 Physical Address................: DHCP Enabled....................: No Autoconfiguration Enabled.......: Yes IPv4 Address....................: 172.16.201.3(Preferred) Subnet Mask.....................: 255.255.255.255 Default Gateway.................: NetBIOS over Tcpip..............: Enabled

Verbinding maken met een virtuele machine

Deze instructies zijn van toepassing op Windows-clients.

U kunt verbinding maken met een virtuele machine die is geïmplementeerd in uw virtuele netwerk door een verbinding met extern bureaublad met uw VIRTUELE machine te maken. De beste manier om eerst te controleren of u verbinding met uw VM kunt maken is door verbinding te maken met behulp van het privé-IP-adres in plaats van de computernaam. Op die manier test u of u verbinding kunt maken, niet of naamomzetting correct is geconfigureerd.

Zoek het privé-IP-adres. U kunt het privé-IP-adres van een virtuele machine vinden door de eigenschappen voor de VIRTUELE machine te bekijken in Azure Portal of met behulp van PowerShell.

Azure Portal: zoek uw VIRTUELE machine in Azure Portal. Bekijk de eigenschappen voor de VM. Het privé-IP-adres wordt vermeld.

PowerShell: gebruik het voorbeeld om een lijst met VM's en privé-IP-adressen uit uw resourcegroepen weer te geven. U hoeft het voorbeeld niet te wijzigen voordat u het gebruikt.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Controleer of u bent verbonden met uw virtuele netwerk.

Open Verbinding met extern bureaublad door RDP of Verbinding met extern bureaublad in te voeren in het zoekvak op de taakbalk. Selecteer vervolgens Verbinding met extern bureaublad. U kunt verbinding met extern bureaublad ook openen met behulp van de

mstscopdracht in PowerShell.Voer het privé-IP-adres van de VM in Verbinding met extern bureaublad in. U kunt Opties weergeven selecteren om andere instellingen aan te passen en vervolgens verbinding te maken.

Als u problemen ondervindt bij het maken van verbinding met een VIRTUELE machine via uw VPN-verbinding, controleert u de volgende punten:

- Controleer of uw VPN-verbinding tot stand is gebracht.

- Controleer of u verbinding maakt met het privé-IP-adres voor de VM.

- Als u verbinding kunt maken met de virtuele machine met behulp van het privé-IP-adres, maar niet de computernaam, controleert u of u DNS juist hebt geconfigureerd. Zie Naamomzetting voor VM's voor meer informatie over de werking van naamomzetting voor VM's.

Zie Problemen met Extern-bureaubladverbindingen met een VM oplossen voor meer informatie over Extern-bureaubladverbindingen.

Controleer of het configuratiepakket voor de VPN-client is gegenereerd nadat de IP-adressen van de DNS-server zijn opgegeven voor het VNet. Als u de IP-adressen van de DNS-server hebt bijgewerkt, genereert en installeert u een nieuw configuratiepakket voor de VPN-client.

Gebruik ipconfig om het IPv4-adres te controleren dat is toegewezen aan de Ethernet-adapter op de computer waaruit u verbinding maakt. Als het IP-adres zich binnen het adresbereik bevindt van het VNet waarmee u verbinding maakt, of binnen het adresbereik van uw VPNClientAddressPool, wordt dit een overlappende adresruimte genoemd. Als uw adresruimte op deze manier overlapt, kan het netwerkverkeer Azure niet bereiken en blijft het in het lokale netwerk.

Vertrouwde basiscertificaten toevoegen of verwijderen

U kunt vertrouwde basiscertificaat toevoegen in en verwijderen uit Azure. Wanneer u een basiscertificaat verwijdert, kunnen clients met een certificaat dat is gegenereerd op basis van die basis, zich niet verifiëren en dus geen verbinding maken. Als u wilt dat clients kunnen worden geverifieerd en verbinding kunnen maken, moet u een nieuw clientcertificaat installeren dat is gegenereerd op basis van een basiscertificaat dat wordt vertrouwd (is geüpload) in Azure.

U kunt maximaal 20 vertrouwde .cer-basiscertificaatbestanden toevoegen aan Azure. Zie de sectie Een vertrouwd basiscertificaat uploaden voor instructies.

Een vertrouwd basiscertificaat verwijderen:

- Navigeer naar de pagina punt-naar-site-configuratie voor uw virtuele netwerkgateway.

- Zoek in de sectie Basiscertificaat van de pagina het certificaat dat u wilt verwijderen.

- Selecteer het beletselteken naast het certificaat en selecteer vervolgens Verwijderen.

Een clientcertificaat intrekken

U kunt clientcertificaten intrekken. Met de certificaatintrekkingslijst kunt u P2S-connectiviteit selectief weigeren op basis van afzonderlijke clientcertificaten. Dit is anders van het verwijderen van een vertrouwd basiscertificaat. Als u een vertrouwd .cer-basiscertificaat uit Azure verwijdert, wordt de toegang ingetrokken voor alle clientcertificaten die zijn gegenereerd/ondertekend door het ingetrokken basiscertificaat. Wanneer u een clientcertificaat intrekt in plaats van het basiscertificaat, kunnen de andere certificaten die zijn gegenereerd op basis van het basiscertificaat, nog steeds worden gebruikt voor verificatie.

De algemene procedure is het basiscertificaat te gebruiken om de toegang te beheren op het team- of organisatieniveau, terwijl u ingetrokken clientcertificaten gebruikt voor nauwkeuriger toegangsbeheer bij afzonderlijke gebruikers.

U kunt een clientcertificaat intrekken door de vingerafdruk toe te voegen aan de intrekkingslijst.

- Haal de vingerafdruk voor het clientcertificaat op. Zie voor meer informatie De vingerafdruk van een certificaat ophalen.

- Kopieer de gegevens naar een teksteditor en verwijder alle spaties, zodat deze een doorlopende tekenreeks is.

- Navigeer naar de pagina Punt-naar-site-configuratie van de virtuele netwerkgateway. Dit is de pagina die u ook hebt gebruikt voor het uploaden van een vertrouwd basiscertificaat.

- In het gedeelte Ingetrokken certificaten voert u een beschrijvende naam in voor het certificaat (dit hoeft niet de CN van het certificaat te zijn).

- Kopieer en plak de vingerafdruk naar het veld Vingerafdruk.

- De vingerafdruk wordt gevalideerd en automatisch toegevoegd aan de intrekkingslijst. Er wordt een bericht op het scherm weergegeven met de melding dat de lijst wordt bijgewerkt.

- Wanneer het bijwerken is voltooid, kan het certificaat niet langer worden gebruikt om verbinding te maken. Clients die verbinding proberen te maken met het certificaat, ontvangen een bericht waarin wordt gemeld dat het certificaat niet meer geldig is.

Veelgestelde vragen over punt-naar-site

Zie de veelgestelde vragen voor veelgestelde vragen.

Volgende stappen

Zodra de verbinding is voltooid, kunt u virtuele machines toevoegen aan uw VNets. Zie Virtuele machines voor meer informatie. Zie Azure and Linux VM Network Overview (Overzicht van Azure- en Linux-VM-netwerken) voor meer informatie over netwerken en virtuele machines.

Voor informatie over probleemoplossing voor P2S bekijkt u Troubleshooting Azure point-to-site connections (Problemen met punt-naar-site-verbindingen in Azure oplossen).

Feedback

Binnenkort beschikbaar: In de loop van 2024 zullen we GitHub-problemen geleidelijk uitfaseren als het feedbackmechanisme voor inhoud en deze vervangen door een nieuw feedbacksysteem. Zie voor meer informatie: https://aka.ms/ContentUserFeedback.

Feedback verzenden en weergeven voor