Een virtueel netwerk maken met een site-naar-site-VPN-verbinding met behulp van CLI

In dit artikel leest u hoe u de Azure CLI gebruikt om een site-naar-site-VPN-gatewayverbinding te maken van uw on-premises netwerk naar het VNet. De stappen in dit artikel zijn van toepassing op het Resource Manager-implementatiemodel. U kunt deze configuratie ook maken met een ander implementatiehulpprogramma of een ander implementatiemodel door in de volgende lijst een andere optie te selecteren:

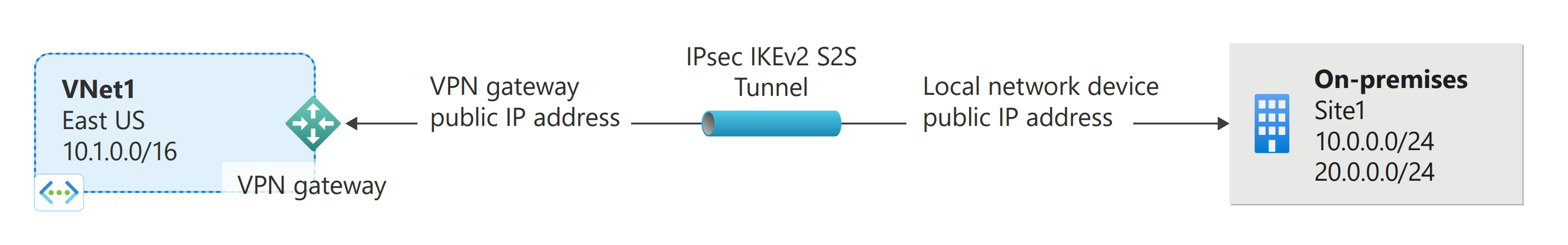

Een site-naar-site-VPN-gatewayverbinding wordt gebruikt om uw on-premises netwerk te verbinden met een virtueel Azure-netwerk via een VPN-tunnel van IPsec/IKE (IKEv1 of IKEv2). Voor dit type verbinding moet er on-premises een VPN-apparaat aanwezig zijn waaraan een extern openbaar IP-adres is toegewezen. Zie Overzicht van VPN Gateway voor meer informatie over VPN-gateways.

Voordat u begint

Controleer voordat u met de configuratie begint, of aan de volgende criteria is voldaan:

- U hebt een compatibel VPN-apparaat nodig en iemand die dit kan configureren. Zie Over VPN-apparaten voor meer informatie over compatibele VPN-apparaten en -apparaatconfiguratie.

- Controleer of u een extern gericht openbaar IPv4-adres voor het VPN-apparaat hebt.

- Als u niet bekend bent met de IP-adresbereiken in uw on-premises netwerkconfiguratie, moet u contact opnemen met iemand die deze gegevens voor u kan opgeven. Wanneer u deze configuratie maakt, moet u de IP-adresbereikvoorvoegsels opgeven die Azure naar uw on-premises locatie doorstuurt. Geen van de subnetten van uw on-premises netwerk kan overlappen met de virtuele subnetten waarmee u verbinding wilt maken.

Gebruik de Bash-omgeving in Azure Cloud Shell. Zie quickstart voor Bash in Azure Cloud Shell voor meer informatie.

Installeer de Azure CLI, indien gewenst, om CLI-referentieopdrachten uit te voeren. Als u in Windows of macOS werkt, kunt u Azure CLI uitvoeren in een Docker-container. Zie De Azure CLI uitvoeren in een Docker-container voor meer informatie.

Als u een lokale installatie gebruikt, meldt u zich aan bij Azure CLI met behulp van de opdracht az login. Volg de stappen die worden weergegeven in de terminal, om het verificatieproces te voltooien. Raadpleeg Aanmelden bij Azure CLI voor aanvullende aanmeldingsopties.

Installeer de Azure CLI-extensie bij het eerste gebruik, wanneer u hierom wordt gevraagd. Raadpleeg Extensies gebruiken met Azure CLI voor meer informatie over extensies.

Voer az version uit om de geïnstalleerde versie en afhankelijke bibliotheken te vinden. Voer az upgrade uit om te upgraden naar de nieuwste versie.

- Voor dit artikel is versie 2.0 of hoger van Azure CLI vereist. Als u Azure Cloud Shell gebruikt, is de nieuwste versie al geïnstalleerd.

Voorbeeldwaarden

U kunt de volgende waarden gebruiken om een testomgeving te maken of ze raadplegen om meer inzicht te krijgen in de voorbeelden in dit artikel:

#Example values

VnetName = VNet1

ResourceGroup = TestRG1

Location = eastus

AddressSpace = 10.1.0.0/16

SubnetName = Frontend

Subnet = 10.1.0.0/24

GatewaySubnet = 10.1.255.0/27

LocalNetworkGatewayName = Site1

LNG Public IP = <On-premises VPN device IP address>

LocalAddrPrefix1 = 10.0.0.0/24

LocalAddrPrefix2 = 20.0.0.0/24

GatewayName = VNet1GW

PublicIP = VNet1GWIP

GatewayType = Vpn

ConnectionName = VNet1toSite2

1. Verbinding maken met uw abonnement

Als u ervoor kiest om CLI lokaal uit te voeren, maakt u verbinding met uw abonnement. Als u Azure Cloud Shell in de browser gebruikt, hoeft u geen verbinding te maken met uw abonnement. U maakt automatisch verbinding in Azure Cloud Shell. Mogelijk wilt u echter controleren of u het juiste abonnement gebruikt nadat u verbinding hebt gemaakt.

Meld u aan bij uw Azure-abonnement met de opdracht az login en volg de instructies op het scherm. Zie Aan de slag met Azure CLI voor meer informatie over aanmelden.

az login

Als u meer dan één Azure-abonnement hebt, worden alle abonnementen voor het account weergegeven.

az account list --all

Geef het abonnement op dat u wilt gebruiken.

az account set --subscription <replace_with_your_subscription_id>

2. Een resourcegroep maken

In het volgende voorbeeld wordt een resourcegroep met de naam 'TestRG1' gemaakt op de locatie 'eastus'. Als u al een resourcegroep hebt in de regio waarin u uw VNet wilt maken, kunt u desgewenst ook deze gebruiken.

az group create --name TestRG --location eastus

3. Een virtueel netwerk maken

Als u nog geen virtueel netwerk hebt, kunt u er een maken met de opdracht az network vnet create. Controleer bij het maken van een virtueel netwerk of de adresruimten die u opgeeft, niet overlappen met adresruimten in uw on-premises netwerk.

Notitie

U dient eerst met uw on-premises netwerkbeheerder een IP-adresbereik te reserveren dat u specifiek voor dit virtuele netwerk kunt gebruiken, voordat dit VNet verbinding met een on-premises locatie kan maken. Als er een dubbel adresbereik bestaat aan beide zijden van de VPN-verbinding, wordt verkeer mogelijk niet zoals verwacht gerouteerd. Als u dit VNet met een ander VNet wilt verbinden, kan de adresruimte niet met het andere VNet overlappen. Plan daarom uw netwerkconfiguratie zorgvuldig.

In het volgende voorbeeld wordt een virtueel netwerk gemaakt met de naam VNet1 en een subnet, Subnet1.

az network vnet create --name VNet1 --resource-group TestRG1 --address-prefix 10.1.0.0/16 --location eastus --subnet-name Subnet1 --subnet-prefix 10.1.0.0/24

4. Het gatewaysubnet maken

De virtuele netwerkgateway maakt gebruik van een specifiek subnet: het gatewaysubnet. Het gatewaysubnet maakt deel uit van het IP-adresbereik van het virtuele netwerk dat u opgeeft bij het configureren ervan. Het bevat de IP-adressen waarvan de resources en services van de virtuele netwerkgateway gebruikmaken. Het subnet moet de naam 'GatewaySubnet' hebben zodat Azure de gatewayresources kan implementeren. U kunt niet een ander subnet opgeven waarnaar de gatewayresources moeten worden geïmplementeerd. Als u geen subnet met de naam 'GatewaySubnet' hebt wanneer u uw VPN-gateway maakt, mislukt dit.

Wanneer u het gatewaysubnet maakt, geeft u op hoeveel IP-adressen het subnet bevat. Hoeveel IP-adressen er nodig zijn, is afhankelijk van de configuratie van de VPN-gateway die u wilt maken. Sommige configuraties vereisen meer IP-adressen dan andere. We raden u aan om een gatewaysubnet te maken die gebruikmaakt van een /27 of /28.

Als er een fout wordt weergegeven waarin staat dat de adresruimte met een subnet overlapt of dat het subnet niet is opgenomen in de adresruimte voor het virtuele netwerk, controleert u uw VNet-adresbereik. U hebt mogelijk onvoldoende beschikbare IP-adressen in het adresbereik dat u voor het virtuele netwerk hebt gemaakt. Als uw standaardsubnet bijvoorbeeld het gehele adresbereik omvat, zijn er geen IP-adressen over om extra subnetten te maken. U kunt uw subnetten in de bestaande adresruimte aanpassen om IP-adressen vrij te maken of een aanvullend adresbereik opgeven en daar het gatewaysubnet maken.

Voer de opdracht az network vnet subnet create uit om een subnet voor de gateway te maken.

az network vnet subnet create --address-prefix 10.1.255.0/27 --name GatewaySubnet --resource-group TestRG1 --vnet-name VNet1

Belangrijk

Netwerkbeveiligingsgroepen (NSG's) in het gatewaysubnet worden niet ondersteund. Als u een netwerkbeveiligingsgroep koppelt aan dit subnet, werkt uw virtuele netwerkgateway (VPN en ExpressRoute-gateways) mogelijk niet meer zoals verwacht. Raadpleeg voor meer informatie over netwerkbeveiligingsgroepen Wat is een netwerkbeveiligingsgroep?

5. Maak de lokale netwerkgateway

De lokale netwerkgateway verwijst doorgaans naar uw on-premises locatie. U geeft de site een naam waarmee Azure hiernaar kan verwijzen en geeft vervolgens het IP-adres op van het on-premises VPN-apparaat waarmee u verbinding maakt. U geeft ook de IP-adresvoorvoegsels op die via de VPN-gateway worden doorgestuurd naar het VPN-apparaat. De adresvoorvoegsels die u opgeeft, zijn de voorvoegsels die zich in uw on-premises netwerk bevinden. Als uw on-premises netwerk verandert, kunt u de voorvoegsels eenvoudig bijwerken.

Gebruik de volgende waarden:

- Het --gateway-ip-address is het IP-adres van uw on-premises VPN-apparaat.

- De --local-address-prefixes zijn uw on-premises adresruimten.

Gebruik de opdracht az network local-gateway create om een gateway voor het lokale netwerk met meerdere adresvoorvoegsels toe te voegen:

az network local-gateway create --gateway-ip-address 23.99.221.164 --name Site2 --resource-group TestRG1 --local-address-prefixes 10.0.0.0/24 20.0.0.0/24

6. Een openbaar IP-adres aanvragen

Een VPN-gateway moet een openbaar IP-adres hebben. U vraagt eerst de resource van het IP-adres aan en verwijst hier vervolgens naar bij het maken van uw virtuele netwerkgateway. Het IP-adres wordt dynamisch aan de resource toegewezen wanneer de VPN Gateway wordt gemaakt. De enige keer dat het openbare IP-adres wordt gewijzigd, is wanneer de gateway wordt verwijderd en opnieuw wordt gemaakt. Het verandert niet wanneer de grootte van uw VPN Gateway verandert, wanneer deze gateway opnieuw wordt ingesteld of wanneer andere interne onderhoudswerkzaamheden of upgrades worden uitgevoerd. Als u een VPN-gateway wilt maken met behulp van de basic-gateway-SKU, vraagt u een openbaar IP-adres aan met de volgende waarden --allocation-method Dynamic --sku Basic.

Gebruik de opdracht az network public-ip create om een openbaar IP-adres aan te vragen.

az network public-ip create --name VNet1GWIP --resource-group TestRG1 --allocation-method Static --sku Standard

7. De VPN-gateway maken

Maak de VPN-gateway van het virtuele netwerk. Het maken van een gateway duurt vaak 45 minuten of langer, afhankelijk van de geselecteerde gateway-SKU.

Gebruik de volgende waarden:

- Het --gateway-type voor een site-naar-site-configuratie is Vpn. Het gatewaytype is altijd specifiek voor de configuratie die u implementeert. Zie Soorten gateways voor meer informatie.

- Het --vpn-type is RouteBased (in sommige documentatie een dynamische gateway genoemd).

- Selecteer de gateway-SKU die u wilt gebruiken. Voor bepaalde SKU's gelden configuratiebeperkingen. Zie Gateway-SKU's voor meer informatie.

Maak de VPN Gateway met behulp van de opdracht az network vnet-gateway create. Als u deze opdracht uitvoert met de parameter --no-wait, ziet u geen feedback of uitvoer. Deze parameter zorgt ervoor dat de gateway op de achtergrond wordt gemaakt. Het duurt 45 minuten of langer om een gateway te maken.

az network vnet-gateway create --name VNet1GW --public-ip-address VNet1GWIP --resource-group TestRG1 --vnet VNet1 --gateway-type Vpn --vpn-type RouteBased --sku VpnGw1 --no-wait

8. Uw VPN-apparaat configureren

Site-naar-site-verbindingen met een on-premises netwerk vereisen een VPN-apparaat. In deze stap configureert u het VPN-apparaat. Bij de configuratie van uw VPN-apparaat hebt u het volgende nodig:

Een gedeelde sleutel. Dit is dezelfde gedeelde sleutel die u opgeeft bij het maken van uw site-naar-site-VPN-verbinding. In onze voorbeelden gebruiken we een eenvoudige gedeelde sleutel. We raden u aan een complexere sleutel te genereren.

Het openbare IP-adres van uw virtuele netwerkgateway. U kunt het openbare IP-adres weergeven met behulp van Azure Portal, PowerShell of de CLI. Gebruik de opdracht az network public-ip list om het openbare IP-adres van uw virtuele netwerkgateway te vinden. De lijst met openbare IP-adressen wordt in een gemakkelijk leesbare tabelindeling weergegeven.

az network public-ip list --resource-group TestRG1 --output table

Afhankelijk van het VPN-apparaat dat u hebt, kunt u mogelijk een configuratiescript voor een VPN-apparaat downloaden. Zie voor meer informatie Configuratiescripts van VPN-apparaat downloaden.

De volgende koppelingen bevatten meer configuratiegegevens:

Zie Over VPN-apparaten voor meer informatie over compatibele VPN-apparaten.

Controleer voordat u uw VPN-apparaat configureert op bekende compatibiliteitsproblemen met apparaten.

Zie Gevalideerde VPN-apparaten voor koppelingen naar instellingen voor apparaatconfiguratie. We bieden de apparaatconfiguratiekoppelingen op basis van best effort, maar het is altijd raadzaam om contact op te nemen met de fabrikant van uw apparaat voor de meest recente configuratiegegevens.

De lijst bevat de versies die we hebben getest. Als de versie van het besturingssysteem voor uw VPN-apparaat niet in de lijst staat, is deze mogelijk nog steeds compatibel. Neem contact op met de fabrikant van uw apparaat.

Zie Overzicht van vpn-apparaatconfiguraties van partners voor basisinformatie over de configuratie van VPN-apparaten.

Zie Bewerkingsvoorbeelden voor voorbeelden van het bewerken van de apparaatconfiguratie.

Zie Informatie over cryptografische vereisten en Azure VPN-gateways voor informatie over cryptografische vereisten.

Zie De standaard-IPsec-/IKE-parameters voor informatie over parameters die u nodig hebt om uw configuratie te voltooien. De informatie bevat IKE-versie, Diffie-Hellman-groep (DH), verificatiemethode, versleutelings- en hash-algoritmen, sa-levensduur (security association), perfect forward secrecy (PFS) en Dead Peer Detection (DPD).

Zie Aangepast IPsec-/IKE-verbindingsbeleid configureren voor S2S VPN en VNet-naar-VNet voor configuratiestappen voor IPsec-/IKE-beleid.

Als u meerdere op beleid gebaseerde VPN-apparaten wilt verbinden, raadpleegt u Een VPN-gateway verbinden met meerdere on-premises op beleid gebaseerde VPN-apparaten.

9. Maak de VPN-verbinding

Maak de site-naar-site-VPN-verbinding tussen uw virtuele netwerkgateway en uw on-premises VPN-apparaat. Let vooral op de waarde van de gedeelde sleutel. Deze moet overeenkomen met de geconfigureerde waarde van de gedeelde sleutel voor het VPN-apparaat.

Maak de verbinding met behulp van de opdracht az network vpn-connection create.

az network vpn-connection create --name VNet1toSite2 --resource-group TestRG1 --vnet-gateway1 VNet1GW -l eastus --shared-key abc123 --local-gateway2 Site2

Na een korte tijd wordt de verbinding tot stand gebracht.

10. Controleer de VPN-verbinding

U kunt controleren of uw verbinding is geslaagd met behulp van de opdracht az network vpn-connection show. In het voorbeeld verwijst '--name' naar de naam van de verbinding die u wilt testen. Zolang het tot stand brengen van de verbinding bezig is, is de verbindingsstatus "Verbinding maken". Wanneer de verbinding tot stand is gebracht, verandert de status in "Verbonden". Wijzig het volgende voorbeeld met de waarden voor uw omgeving.

az network vpn-connection show --name <connection-name> --resource-group <resource-group-name>

Zie Een VPN-gatewayverbinding controleren als u een andere methode wilt gebruiken om uw verbinding te controleren.

Verbinding maken met een virtuele machine

U kunt verbinding maken met een virtuele machine die is geïmplementeerd in uw virtuele netwerk door een verbinding met extern bureaublad met uw VIRTUELE machine te maken. De beste manier om eerst te controleren of u verbinding met uw VM kunt maken is door verbinding te maken met behulp van het privé-IP-adres in plaats van de computernaam. Op die manier test u of u verbinding kunt maken, niet of naamomzetting correct is geconfigureerd.

Zoek het privé-IP-adres. U kunt het privé-IP-adres van een virtuele machine vinden door de eigenschappen voor de VIRTUELE machine te bekijken in Azure Portal of met behulp van PowerShell.

Azure Portal: zoek uw VIRTUELE machine in Azure Portal. Bekijk de eigenschappen voor de VM. Het privé-IP-adres wordt vermeld.

PowerShell: gebruik het voorbeeld om een lijst met VM's en privé-IP-adressen uit uw resourcegroepen weer te geven. U hoeft het voorbeeld niet te wijzigen voordat u het gebruikt.

$VMs = Get-AzVM $Nics = Get-AzNetworkInterface | Where-Object VirtualMachine -ne $null foreach ($Nic in $Nics) { $VM = $VMs | Where-Object -Property Id -eq $Nic.VirtualMachine.Id $Prv = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAddress $Alloc = $Nic.IpConfigurations | Select-Object -ExpandProperty PrivateIpAllocationMethod Write-Output "$($VM.Name): $Prv,$Alloc" }

Controleer of u bent verbonden met uw virtuele netwerk.

Open Verbinding met extern bureaublad door RDP of Verbinding met extern bureaublad in te voeren in het zoekvak op de taakbalk. Selecteer vervolgens Verbinding met extern bureaublad. U kunt verbinding met extern bureaublad ook openen met behulp van de

mstscopdracht in PowerShell.Voer het privé-IP-adres van de VM in Verbinding met extern bureaublad in. U kunt Opties weergeven selecteren om andere instellingen aan te passen en vervolgens verbinding te maken.

Als u problemen ondervindt bij het maken van verbinding met een VIRTUELE machine via uw VPN-verbinding, controleert u de volgende punten:

- Controleer of uw VPN-verbinding tot stand is gebracht.

- Controleer of u verbinding maakt met het privé-IP-adres voor de VM.

- Als u verbinding kunt maken met de virtuele machine met behulp van het privé-IP-adres, maar niet de computernaam, controleert u of u DNS juist hebt geconfigureerd. Zie Naamomzetting voor VM's voor meer informatie over de werking van naamomzetting voor VM's.

Zie Problemen met Extern-bureaubladverbindingen met een VM oplossen voor meer informatie over Extern-bureaubladverbindingen.

Algemene taken

Deze sectie bevat veelgebruikte opdrachten die nuttig zijn bij het werken met site-naar-siteconfiguraties. Zie Azure CLI - Networking (Azure CLI: netwerken) voor een volledige lijst met CLI-netwerkopdrachten.

Lokale netwerkgateways bekijken

Gebruik de opdracht az network local-gateway list om een lijst met gateways voor lokale netwerken weer te geven.

az network local-gateway list --resource-group TestRG1

IP-adresvoorvoegsels wijzigen voor de gateway van een lokaal netwerk - geen gatewayverbinding

Als u geen gatewayverbinding hebt en u IP-adresvoorvoegsels wilt toevoegen of verwijderen, gebruikt u dezelfde opdracht die u gebruikt voor het maken van de gateway van het lokale netwerk, az network local-gateway create. U kunt deze opdracht ook gebruiken om het gateway-IP-adres voor het VPN-apparaat bij te werken. Gebruik de bestaande naam van de gateway van uw lokale netwerk om de huidige instellingen te overschrijven. Als u een andere naam gebruikt, maakt u een nieuwe lokale netwerkgateway in plaats van de bestaande gateway te overschrijven.

Elke keer dat u een wijziging aanbrengt, moet de volledige lijst met voorvoegsels worden opgegeven, niet alleen de voorvoegsels die u wilt wijzigen. Geef alleen de voorvoegsels op die u wilt houden. In dit geval 10.0.0.0/24 en 20.0.0.0/24

az network local-gateway create --gateway-ip-address 23.99.221.164 --name Site2 -g TestRG1 --local-address-prefixes 10.0.0.0/24 20.0.0.0/24

IP-adresvoorvoegsels wijzigen voor de gateway van een lokaal netwerk - bestaande gatewayverbinding

Als u een gatewayverbinding hebt en u IP-adresvoorvoegsels wilt toevoegen of verwijderen, kunt u de voorvoegsels bijwerken met az network local-gateway update. Dit veroorzaakt enige downtime in uw VPN-verbinding. Als u de IP-adresvoorvoegsels wijzigt, hoeft u de VPN-gateway niet te verwijderen.

Elke keer dat u een wijziging aanbrengt, moet de volledige lijst met voorvoegsels worden opgegeven, niet alleen de voorvoegsels die u wilt wijzigen. In dit voorbeeld zijn 10.0.0.0/24 en 20.0.0.0/24 al aanwezig. We voegen de voorvoegsels 30.0.0.0/24 en 40.0.0.0/24 toe en geven alle 4 voorvoegsels op bij het bijwerken.

az network local-gateway update --local-address-prefixes 10.0.0.0/24 20.0.0.0/24 30.0.0.0/24 40.0.0.0/24 --name VNet1toSite2 -g TestRG1

Het 'gatewayIpAddress' van de lokale netwerkgateway wijzigen

Als van het VPN-apparaat waarmee u verbinding wilt maken het openbare IP-adres is gewijzigd, moet u de gateway van het lokale netwerk aanpassen met deze wijziging. Het IP-adres van de gateway kan worden gewijzigd zonder een bestaande VPN-gatewayverbinding te verwijderen (als u er een hebt). Voor het wijzigen van het gateway-IP-adres vervang u de waarden 'Site2' en 'TestRG1' door uw eigen waarden met behulp van de opdracht az network local-gateway update.

az network local-gateway update --gateway-ip-address 23.99.222.170 --name Site2 --resource-group TestRG1

Controleer of het IP-adres juist is in de uitvoer:

"gatewayIpAddress": "23.99.222.170",

De gedeelde sleutelwaarden controleren

Controleer of de waarde van de gedeelde sleutel gelijk is aan de waarde die u voor de configuratie van uw VPN-apparaat hebt gebruikt. Als dat niet het geval is, voert u de verbinding opnieuw uit met de waarde van het apparaat of werkt u het apparaat bij met de waarde die is geretourneerd. De waarden moeten overeenkomen. Gebruik az network vpn-connection-list om de gedeelde sleutel weer te geven.

az network vpn-connection shared-key show --connection-name VNet1toSite2 --resource-group TestRG1

Het openbare IP-adres van de VPN Gateway weergeven

Gebruik de opdracht az network public-ip list om het openbare IP-adres van uw virtuele netwerkgateway te vinden. De lijst met openbare IP-adressen wordt in dit voorbeeld in een gemakkelijk leesbare tabelindeling weergegeven.

az network public-ip list --resource-group TestRG1 --output table

Volgende stappen

- Wanneer de verbinding is voltooid, kunt u virtuele machines aan uw virtuele netwerken toevoegen. Zie Virtuele machines voor meer informatie.

- Voor meer informatie over BGP raadpleegt u BGP Overview (BGP-overzicht) en How to configure BGP (BGP configureren).

- Zie Informatie over geforceerde tunneling voor meer informatie over geforceerde tunneling.

- Zie Maximaal beschikbare cross-premises en VNet-naar-VNet-connectiviteit voor meer informatie over maximaal beschikbare actieve verbindingen.

- Zie Azure CLI voor een lijst met Azure CLI-opdrachten voor netwerken.

- Zie Een site-naar-site-VPN-verbinding maken voor informatie over het maken van een site-naar-site-VPN-verbinding met behulp van een Azure Resource Manager-sjabloon.

- Zie HBase-geo-replicatie implementeren voor meer informatie over het maken van een vnet-naar-vnet-VPN-verbinding met behulp van een Azure Resource Manager-sjabloon.