Gedetecteerde apps beheren met behulp van Microsoft Defender voor Eindpunt

De Microsoft Defender for Cloud Apps-integratie met Microsoft Defender voor Eindpunt biedt een naadloze oplossing voor zichtbaarheid en controle van Schaduw-IT. Dankzij onze integratie kunnen Defender for Cloud Apps-beheerders de toegang van eindgebruikers tot cloud-apps blokkeren door systeemeigen Defender for Cloud Apps besturingselementen voor app-beheer te integreren met de netwerkbeveiliging van Microsoft Defender voor Eindpunt. Beheerders kunnen gebruikers ook voorzichtiger waarschuwen wanneer ze toegang krijgen tot riskante cloud-apps.

Defender for Cloud Apps maakt gebruik van de ingebouwde niet-sanctioned app-tag om cloud-apps te markeren als verboden voor gebruik, beschikbaar op de pagina's Cloud Discovery en Cloud App Catalog. Door de integratie met Defender for Endpoint in te schakelen, kunt u de toegang tot niet-sanctioneerde apps naadloos blokkeren met één klik in de Defender for Cloud Apps-portal.

Apps die zijn gemarkeerd als Niet-sanctioned in Defender for Cloud Apps, worden automatisch gesynchroniseerd met Defender voor Eindpunt. Meer specifiek worden de domeinen die door deze niet-sanctioned apps worden gebruikt, doorgegeven aan eindpuntapparaten om te worden geblokkeerd door Microsoft Defender Antivirus in de SLA voor netwerkbeveiliging.

Notitie

De tijdslatentie voor het blokkeren van een app via Defender voor Eindpunt is maximaal drie uur vanaf het moment dat u de app in Defender for Cloud Apps markeert als niet-gesanctioneerd tot het moment dat de app op het apparaat wordt geblokkeerd. Dit wordt veroorzaakt door maximaal één uur synchronisatie van Defender for Cloud Apps goedgekeurde/niet-goedgekeurde apps met Defender voor Eindpunt en maximaal twee uur om het beleid naar de apparaten te pushen om de app te blokkeren zodra de indicator is gemaakt in Defender voor Eindpunt.

Een van de volgende licenties:

- Defender for Cloud Apps (E5, AAD-P1m CAS-D) en Microsoft Defender voor Eindpunt Abonnement 2, waarbij eindpunten zijn toegevoegd aan Defender for Endpoint

- Microsoft 365 E5

Microsoft Defender Antivirus. Zie voor meer informatie:

Een van de volgende ondersteunde besturingssystemen:

- Windows: Windows versie 10 18.09 (RS5) OS Build 1776.3, 11 en hoger

- Android: minimaal versie 8.0: zie voor meer informatie: Microsoft Defender voor Eindpunt op Android

- iOS: minimaal versie 14.0: zie voor meer informatie: Microsoft Defender voor Eindpunt op iOS

- macOS: minimaal versie 11: Zie Voor meer informatie: Netwerkbeveiliging voor macOS

- Linux-systeemvereisten: Zie Netwerkbeveiliging voor Linux voor meer informatie

Microsoft Defender voor Eindpunt onboarding. Zie Onboard Defender for Cloud Apps with Defender for Endpoint (Onboarding Defender for Cloud Apps met Defender for Endpoint) voor meer informatie.

Beheerderstoegang om wijzigingen aan te brengen in Defender for Cloud Apps. Zie Beheerderstoegang beheren voor meer informatie.

Gebruik de volgende stappen om toegangsbeheer in te schakelen voor cloud-apps:

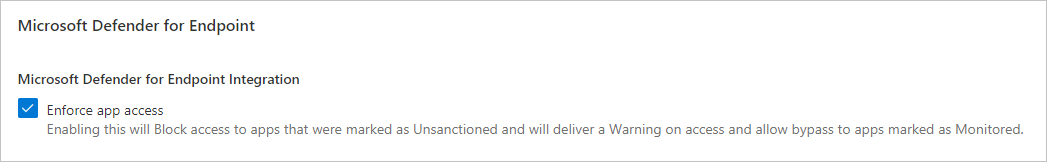

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Cloud Discoveryde optie Microsoft Defender voor Eindpunt en selecteer vervolgens App-toegang afdwingen.

Notitie

Het kan tot 30 minuten duren voordat deze instelling van kracht wordt.

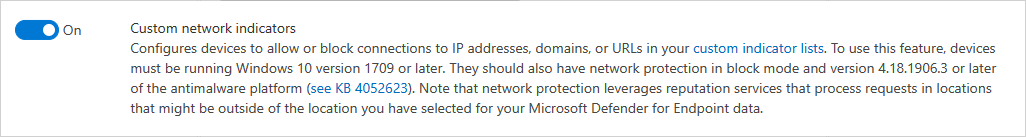

Ga in Microsoft Defender XDR naar Instellingen>Eindpunten Geavanceerde functies en selecteer vervolgens Aangepaste netwerkindicatoren>. Zie Indicatoren maken voor IP-adressen en URL's/domeinen voor informatie over netwerkindicatoren.

Hierdoor kunt u gebruikmaken van Microsoft Defender Antivirus-netwerkbeveiligingsmogelijkheden om de toegang tot een vooraf gedefinieerde set URL's te blokkeren met behulp van Defender for Cloud Apps, door handmatig app-tags toe te wijzen aan specifieke apps of automatisch met behulp van een app-detectiebeleid.

Beheerders kunnen nu een ondersteunings-/help-URL voor blokpagina's configureren en insluiten. Met deze configuratie kunnen beheerders gebruikers informeren wanneer ze toegang hebben tot geblokkeerde apps. Gebruikers krijgen een aangepaste omleidingskoppeling naar een bedrijfspagina met apps die zijn geblokkeerd voor gebruik en de benodigde stappen die moeten worden gevolgd om een uitzondering op blokpagina's te beveiligen. Eindgebruikers worden omgeleid naar deze URL die is geconfigureerd door de beheerder wanneer ze op de blokkeringspagina op De ondersteuningspagina klikken.

Defender for Cloud Apps gebruikt de ingebouwde niet-sanctioned app-tag om cloud-apps te markeren als geblokkeerd voor gebruik. De tag is beschikbaar op de pagina's Cloud Discovery en Cloud App Catalog . Door de integratie met Defender voor Eindpunt in te schakelen, kunt u gebruikers naadloos informeren over apps die zijn geblokkeerd voor gebruik en stappen om een uitzondering met één klik in de Defender for Cloud Apps-portal te beveiligen.

Apps die zijn gemarkeerd als Niet-sanctioned , worden automatisch gesynchroniseerd met de aangepaste URL-indicatoren van Defender for Endpoint, meestal binnen een paar minuten. Meer specifiek worden de domeinen die door geblokkeerde apps worden gebruikt, doorgegeven aan eindpuntapparaten om een bericht te geven door Microsoft Defender Antivirus binnen de SLA voor netwerkbeveiliging.

Gebruik de volgende stappen om een aangepaste help-/ondersteunings-URL te configureren die verwijst naar een bedrijfswebpagina of een SharePoint-koppeling, waar u werknemers kunt informeren waarom ze geen toegang hebben tot de toepassing en een lijst met stappen kunt opgeven om een uitzondering te beveiligen of het zakelijke toegangsbeleid te delen om te voldoen aan de risico-acceptatie van uw organisatie.

- Selecteer in de Microsoft Defender-portal Instellingen>Cloud-apps>Clouddetectie>Microsoft Defender voor Eindpunt.

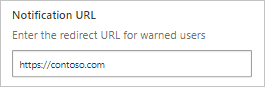

- Selecteer in de vervolgkeuzelijst Waarschuwingende optie Informatief.

- Voer onder Gebruikerswaarschuwingen Meldings-URL>voor geblokkeerde apps uw URL in. Bijvoorbeeld:

Voer de volgende stappen uit om het gebruik voor specifieke apparaatgroepen te blokkeren:

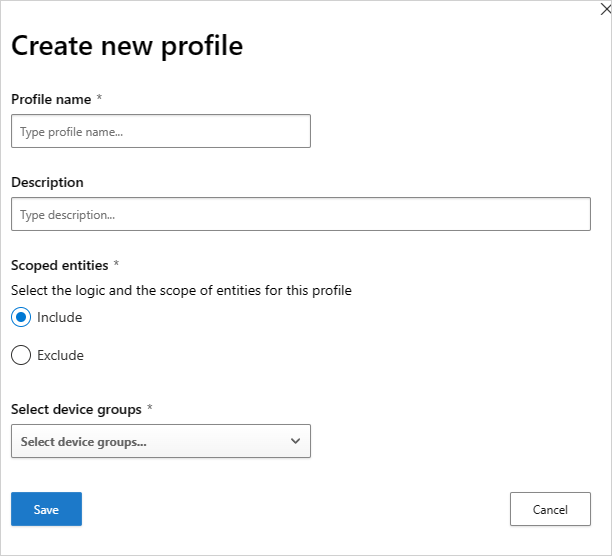

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer vervolgens onder Clouddetectiede optie Apps-tags en ga naar het tabblad Bereikprofielen .

Selecteer Profiel toevoegen. Het profiel stelt het bereik van de entiteiten in voor het blokkeren/deblokkeren van apps.

Geef een beschrijvende profielnaam en beschrijving op.

Kies of het profiel een profiel moet zijn voor Opnemen of Uitsluiten .

Opnemen: alleen de opgenomen set entiteiten wordt beïnvloed door de afdwinging van toegang. Het profiel myContoso heeft bijvoorbeeld Opnemen voor apparaatgroepen A en B. Als u app Y blokkeert met het profiel myContoso , wordt de app-toegang alleen geblokkeerd voor groepen A en B.

Uitsluiten: de uitgesloten set entiteiten wordt niet beïnvloed door het afdwingen van toegang. Het profiel myContoso heeft bijvoorbeeld Exclude voor apparaatgroepen A en B. Als u app Y blokkeert met het profiel myContoso , wordt app-toegang geblokkeerd voor de hele organisatie, behalve voor groepen A en B.

Selecteer de relevante apparaatgroepen voor het profiel. De vermelde apparaatgroepen worden opgehaald uit Microsoft Defender voor Eindpunt. Zie Een apparaatgroep maken voor meer informatie.

Klik op Opslaan.

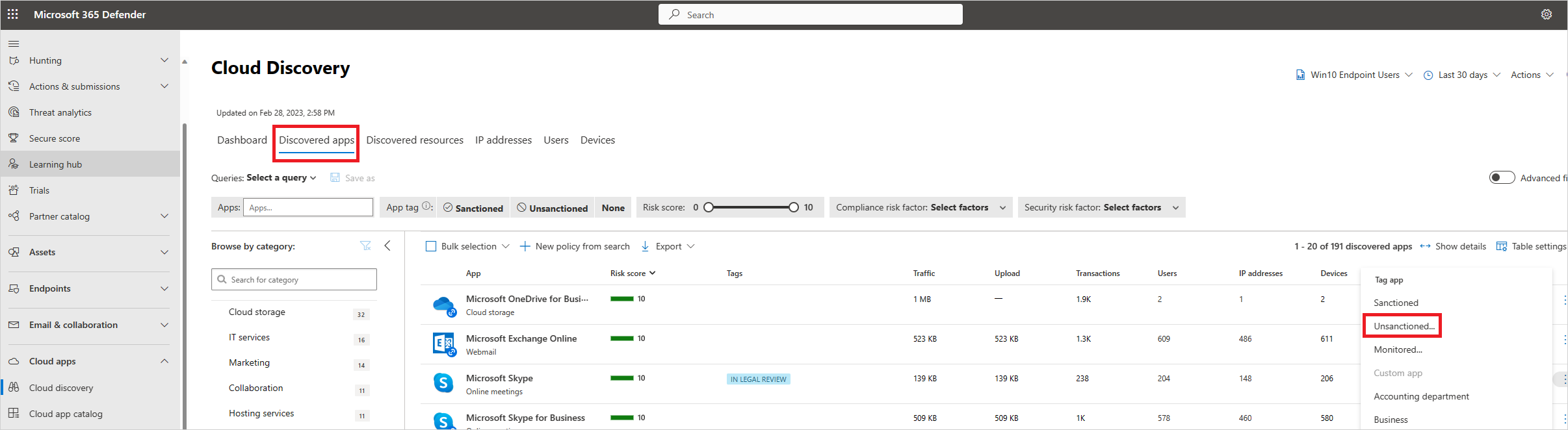

Voer de volgende stappen uit om een app te blokkeren:

Ga in de Microsoft Defender Portal onder Cloud Apps naar Cloud Discovery en ga naar het tabblad Gedetecteerde apps.

Selecteer de app die moet worden geblokkeerd.

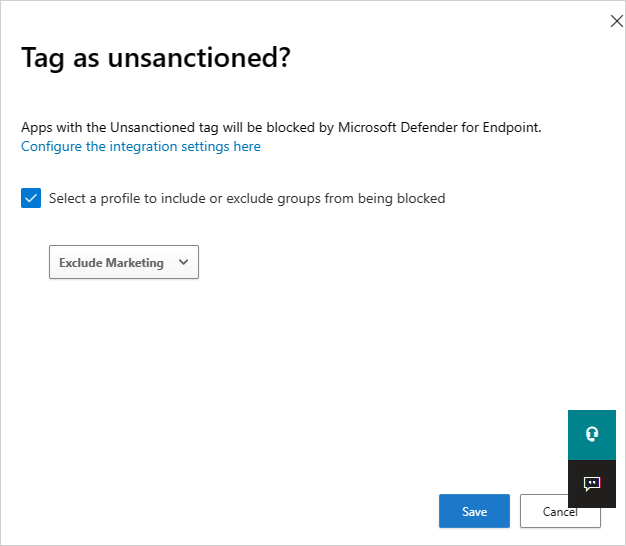

Label de app als Niet-sanctioned.

Als u alle apparaten in uw organisatie wilt blokkeren, selecteert u opslaan in het dialoogvenster Labelen als niet-opgegeven? . Als u specifieke apparaatgroepen in uw organisaties wilt blokkeren, selecteert u Een profiel selecteren om groepen op te nemen of uit te sluiten van geblokkeerde groepen. Kies vervolgens het profiel waarvoor de app wordt geblokkeerd en selecteer Opslaan.

Het dialoogvenster Labelen als niet-sanctioned? wordt alleen weergegeven als uw tenant cloud-app blokkeert met Defender voor Eindpunt ingeschakeld en als u beheerderstoegang hebt om wijzigingen aan te brengen.

Notitie

- De afdwingingsmogelijkheid is gebaseerd op de aangepaste URL-indicatoren van Defender voor Eindpunt.

- Elk organisatiebereik dat handmatig is ingesteld op indicatoren die zijn gemaakt door Defender for Cloud Apps vóór de release van deze functie, wordt overschreven door Defender for Cloud Apps. Het vereiste bereik moet worden ingesteld vanuit de Defender for Cloud Apps ervaring met behulp van de bereikprofielenervaring.

- Als u een geselecteerd bereikprofiel wilt verwijderen uit een niet-sanctioned app, verwijdert u de niet-sanctioned tag en tagt u de app opnieuw met het vereiste bereikprofiel.

- Het kan tot twee uur duren voordat app-domeinen zijn doorgegeven en bijgewerkt op de eindpuntapparaten zodra ze zijn gemarkeerd met de relevante tag of/en bereik.

- Wanneer een app wordt getagd als Bewaakt, wordt de optie voor het toepassen van een bereikprofiel alleen weergegeven als de ingebouwde gegevensbron Win10 Endpoint Users de afgelopen 30 dagen consistent gegevens heeft ontvangen.

Beheerders hebben de mogelijkheid om gebruikers te waarschuwen wanneer ze toegang hebben tot riskante apps. In plaats van gebruikers te blokkeren, krijgen ze een bericht met een aangepaste omleidingskoppeling naar een bedrijfspagina met apps die zijn goedgekeurd voor gebruik. De prompt biedt opties voor gebruikers om de waarschuwing te omzeilen en door te gaan naar de app. Beheerders kunnen ook het aantal gebruikers controleren dat het waarschuwingsbericht overslaan.

Defender for Cloud Apps maakt gebruik van de ingebouwde bewaakte app-tag om cloud-apps te markeren als riskant voor gebruik. De tag is beschikbaar op de pagina's Cloud Discovery en Cloud App Catalog . Door de integratie met Defender for Endpoint in te schakelen, kunt u gebruikers naadloos waarschuwen bij toegang tot bewaakte apps met één klik in de Defender for Cloud Apps-portal.

Apps die zijn gemarkeerd als Bewaakt , worden automatisch gesynchroniseerd met de aangepaste URL-indicatoren van Defender for Endpoint, meestal binnen een paar minuten. Meer specifiek worden de domeinen die door bewaakte apps worden gebruikt, doorgegeven aan eindpuntapparaten om een waarschuwingsbericht te geven door Microsoft Defender Antivirus binnen de SLA voor netwerkbeveiliging.

Gebruik de volgende stappen om een aangepaste URL te configureren die verwijst naar een bedrijfswebpagina, waar u werknemers kunt informeren waarom ze zijn gewaarschuwd en een lijst kunt opgeven met alternatieve goedgekeurde apps die voldoen aan de risico-acceptatie van uw organisatie of die al worden beheerd door de organisatie.

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Cloud Discoveryde optie Microsoft Defender voor Eindpunt.

Voer in het vak Meldings-URL uw URL in.

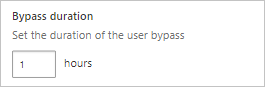

Omdat gebruikers het waarschuwingsbericht kunnen omzeilen, kunt u de volgende stappen gebruiken om de duur van de bypass-toepassing te configureren. Zodra de duur is verstreken, wordt gebruikers gevraagd om het waarschuwingsbericht wanneer ze de bewaakte app de volgende keer openen.

Selecteer instellingen in de Microsoft Defender Portal. Kies vervolgens Cloud-apps. Selecteer onder Cloud Discoveryde optie Microsoft Defender voor Eindpunt.

Voer in het vak Duur van bypass de duur (uren) van de gebruikers-bypass in.

Zodra besturingselementen zijn toegepast, kunt u app-gebruikspatronen bewaken door de toegepaste besturingselementen (toegang, blokkeren, bypass) met behulp van de volgende stappen.

- Ga in de Microsoft Defender Portal onder Cloud-apps naar Cloud Discovery en ga vervolgens naar het tabblad Gedetecteerde apps. Gebruik de filters om de relevante bewaakte app te vinden.

- Selecteer de naam van de app om toegepaste app-besturingselementen weer te geven op de overzichtspagina van de app.

Als u problemen ondervindt, zijn wij er om u te helpen. Open een ondersteuningsticket om hulp of ondersteuning te krijgen voor uw productprobleem.