Verificatie-instellingen configureren

Omnichannel for Customer Service biedt een suite aan mogelijkheden die de kracht van Dynamics 365 Customer Service Enterprise uitbreiden om organisaties in staat te stellen direct verbinding te maken en met hun klanten te communiceren via digitale berichtenkanalen. Er is een extra licentie nodig voor toegang tot Omnichannel voor klantenservice. Voor meer informatie, zie de pagina's Prijsoverzicht voor Dynamics 365 Customer Service en Prijsplan voor Dynamics 365 Customer Service.

Opmerking

De informatie over de beschikbaarheid van functies is als volgt.

| Dynamics 365 Contact Center – ingesloten | Dynamics 365 Contact Center – zelfstandig | Dynamics 365 Customer Service |

|---|---|---|

| Ja | Ja | Ja |

U kunt verificatie-instellingen maken om een aangemelde klant vanuit een domein te valideren en informatie te extraheren op basis van de gedefinieerde contextvariabelen. U kunt uw anonieme klanten onderscheiden van geverifieerde klanten en u kunt regels maken op basis van de contextvariabelen.

U kunt bijvoorbeeld afzonderlijke wachtrijen hebben voor anonieme klanten en geverifieerde klanten. Omdat u meer informatie over uw geverifieerde klanten hebt, kunt u deze ook prioriteren op basis van specifieke variabelen, zoals de waarde van een winkelwagentje of een geprivilegieerde status.

Nadat u een verificatie-instellingenrecord hebt gemaakt, moet u deze toevoegen aan een kanaalexemplaar binnen de kanaalconfiguratie van een workstream om het te laten werken. Verificatie wordt ondersteund voor deze kanalen:

- Chat

- Apple Messages for Business

Om aan te geven of een klant is geauthenticeerd, ontvangt de agent een melding in de sectie Gespreksamenvatting . Het veld Geverifieerd wordt ingesteld op Ja of Nee op basis van de verificatiestatus van de klant. Meer informatie vindt u op Samenvatting van het gesprek

Vereisten

- Zorg ervoor dat uw organisatie over functionele kennis op he gebied van OAuth 2.0 en JSON Web Tokens (JWT's) beschikt.

- Controleer of u machtigingen hebt voor de beveiligde kolommen. Meer informatie vindt u op Machtigingen configureren voor toegang tot beveiligde kolommen

Een record met verificatie-instelling voor chat maken

U kunt een record met chatverificatie-instelling maken in de beheerapp.

Selecteer in het siteoverzicht van Customer Service-beheercentrum de optie Klantinstellingen in Klantenondersteuning. De pagina Klantinstellingen verschijnt.

Selecteer in de sectie Verificatie-instellingen de optie Beheren. De pagina Verificastie-instellingen verschijnt.

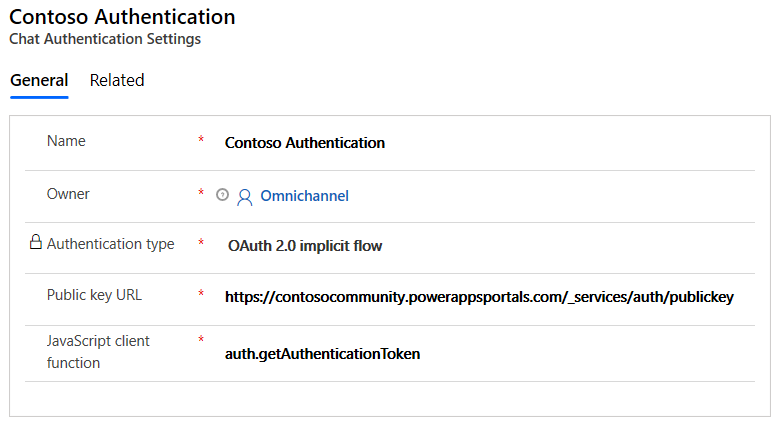

Selecteer Nieuwe authenticatie-instellingen en geef de volgende informatie op de pagina Authenticatie-instelling toevoegen :

Naam: voer een naam in voor de verificatie-instelling.

Eigenaar: Accepteer de standaardwaarde of wijzig deze naar een vereiste waarde.

Authenticatietype: Standaard kan de impliciete OAuth 2.0-stroom niet worden bewerkt.

URL openbare sleutel: geef de openbare sleutel-URL van het domein op. Deze URL wordt gebruikt om de informatie te valideren die afkomstig is van de JavaScript Object Notation (JSON) Web Token (JWT) van het domein waarop een klant is ingelogd.

JavaScript-clientfunctie: geef de JavaScript-clientfunctie op die voor verificatie moet worden gebruikt. Deze functie extraheert een token uit het token-eindpunt.

Meer informatie over het vinden van de URL van de openbare sleutel en de JavaScript-clientfunctie vindt u in de secties Installatie voor Power Apps portals of Installatie voor aangepaste portals verderop in dit artikel.

Selecteer Opslaan.

Een verificatie-instellingsrecord voor chats maken met OAuth 2.0

Voer stap 1 tot en met 3 uit in Een authenticatie-instellingsrecord voor chat maken en voer de volgende gegevens in op de pagina Authenticatie-instelling toevoegen :

- Naam: een naam voor de verificatie-instelling.

- Kanaaltype: live chat.

- Verificatietype: impliciete OAuth 2.0-stroom

Selecteer Volgende en voer op de pagina Details de volgende gegevens in:

- Aangepaste tokenactie: de aangepaste codereferentie om de tokens te valideren die door uw identiteitsprovider zijn verstrekt en de gebruikers-id van de geverifieerde gebruiker te retourneren.

- Token-URL: De URL die wordt gebruikt om uw autorisatiecode uit te wisselen voor het token dat is doorgegeven aan uw aangepaste actie om de gebruikers-ID te verkrijgen.

- Omleidings-URL: De URL die is doorgegeven aan de oorspronkelijke autorisatiecodeaanvraag. Dit is een vereiste parameter in aanroepen naar de tokenuitwisseling eindpunt.

- Client-ID: De ID van de client die is doorgegeven aan de tokenuitwisseling eindpunt.

- Clientgeheim: Het geheim dat de client authenticeert die is doorgegeven aan de tokenuitwisseling eindpunt.

- Bereik: de bereiken waarvoor de gebruiker is geautoriseerd door het token dat in de stroom is verkregen.

De wijzigingen opslaan.

Verificatie toevoegen aan chatwidget

Bewerk in chatwidget de chatwidget in de werkstroominstellingen en ga vervolgens naar het tabblad Gedrag .

Blader in het vak Verificatie-instellingen en selecteer de chatverificatierecord.

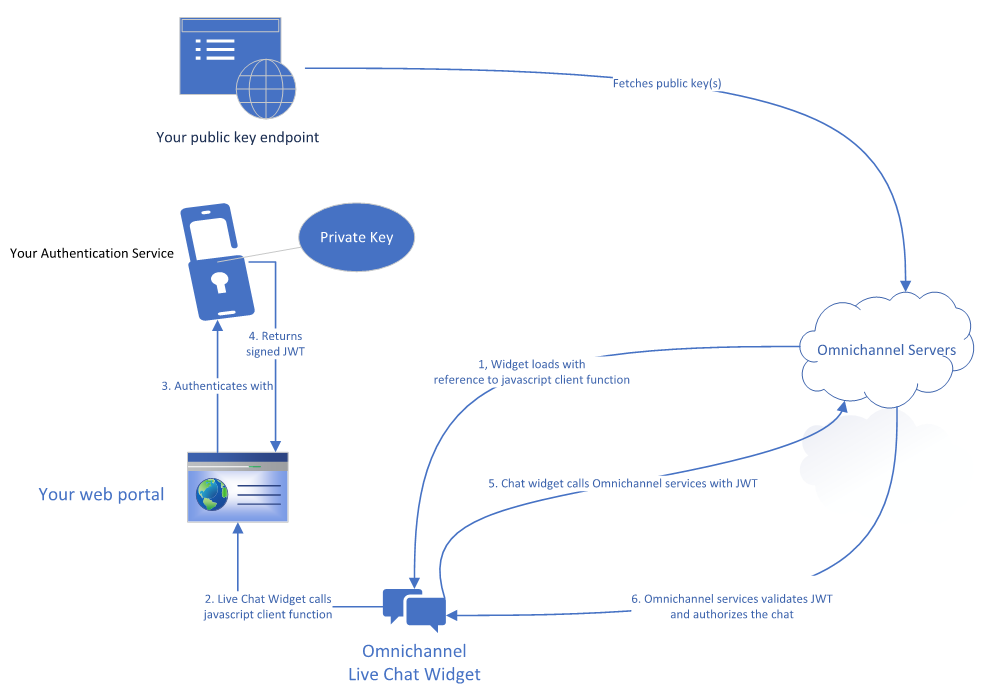

Wanneer een aangemelde klant op een portal de chatwidget opent, geeft de JavaScript-clientfunctie de JWT door van de client naar de server. De JWT wordt gedecodeerd en gevalideerd met behulp van de openbare sleutel. De informatie wordt vervolgens doorgegeven aan de chatagent in Omnichannel voor Customer Service. Als beheerder kunt u aanvullende informatie over de aangemelde klant in de JWT doorgeven door aangepaste contextvariabelen te definiëren. De contextvariabelen moeten exact worden gedefinieerd zoals ze zijn in de werkstroom die is gekoppeld aan Omnichannel. Meer informatie vindt u op Contextvariabelen beheren

Instellingen voor Power Apps-portals

Als u authenticatie toevoegt voor een chatwidget op een website die is ontwikkeld met behulp van Power Apps portals, zijn de openbare sleutel-URL en de JavaScript-clientfunctie direct beschikbaar. U moet een aangepast certificaat uploaden om een geldige openbare sleutel-URL op Power Apps portals te hebben.

-

URL openbare sleutel:

<portal_base_URL>/_services/auth/publickey -

JavaScript-clientfunctie:

auth.getAuthenticationToken

De Power Apps portal probeert automatisch een contactrecord aan het gesprek toe te voegen via de context die is doorgegeven in de JavaScript-clientfunctie.

Instellingen voor aangepaste portals

Als u een geverifieerde chatervaring toevoegt aan een aangepaste website die niet is ontwikkeld met behulp van Power Apps portals, moet uw webontwikkelingsteam de volgende stappen uitvoeren voordat uw Beheerder geverifieerde chat kan configureren:

Genereer een openbaar/persoonlijk sleutelpaar op hun verificatieservers. De sleutels moeten worden gegenereerd met het RSA256-algoritme.

De volgende voorbeeldcode is bedoeld voor het genereren van privé- of openbare sleutelparen.

openssl genpkey -algorithm RSA -out private_key.pem -pkeyopt rsa_keygen_bits:2048 openssl rsa -pubout -in private_key.pem -out public_key.pemMaak een eindpunt die uw openbare sleutels retourneert. De Omnichannel-servers gebruiken de openbare sleutels om het JWT-token te valideren dat is doorgegeven als onderdeel van de autorisatie van de chataanvraag. U voert de URL van deze eindpunt in de beheer-app in wanneer u een authenticatie-instellingsrecord aanmaakt.

Uw openbare sleutel eindpunt ziet er ongeveer zo uit:

-----BEGIN PUBLIC KEY----- NIIBIjANBgkqhkiG9w0BAQEFABCOPQ8AMIIBCgKCAQEAn+BjbrY5yhSpLjcV3seP mNvAvtQ/zLwkjCbpc8c0xVUOzEdH8tq4fPi/X5P/Uf2CJomWjdOf1wffmOZjFasx ELG+poTqy5uX2dNhH6lOMUsV31QGG36skLivpLBCSK6lWlzsV6WGkb/m8r86aGzp jtNhw8yvoTYB4updDrJ8pC+tx4EWK0WEmKn1GsW6TjUtxJjcTLI1puSbmcGHbkSi RSbWkKPqaEVFALprw+W5ZCung5QX3KOkY/rJd+2JwULm7okyQCQaF7qwa5i9Uf65 7M6ZL4vsDevq7E/v3tf6qxpSSHzt4XspXVQty9QHhqDqBEY3PfI4L2JjgIGuPhfS YQIDAQAB -----END PUBLIC KEY-----

Als u meerdere openbare sleutels moet gebruiken, kan het eindpunt voor uw openbare sleutel een set met <kid, publickey>- paren retourneren, waarbij kid verwijst naar de sleutel-id. Sleutel-id-paren moeten uniek zijn. Het kind moet worden doorgegeven in de JWT-token in stap 4. Als u meerdere sleutels gebruikt, zou uw openbare sleutel eindpunt iets moeten retourneren dat lijkt op het volgende voorbeeld. De openbare sleutel is base64-gecodeerd.

[

{

"kid": "qWO4EaKT1xRO7JC/oqALz6DCVr41B/qL0Hqp4in7hu4=",

"publicKey": LS0tLS1CRUdJTiBQVUJMSUMgS0VZLS0tLS0NCk1JSUJJakFOQmdrcWhraUc5dzBCQVFFRkFBT0NBUThBTUlJQkNnS0NBUUVBbjFLdXhtSEh3V3hjelZSWGRBVmMNCnBEaFZwa0FnYklhTGZBUWc1bFpvemZqc29vcWRGWkl0VlFMdmRERWFVeDNqTytrTkxZM0JFRnBYVDZTN3ZNZCsNCnZoM2hpMDNsQ1dINnNCTWtaSWtuUUliMnFpekFsT0diU2EvK3JrUElnYnpXQjRpT1QyWVhyOVB4bXR5d2o4WUINCnYram55VU5DSzMyZy9FYWsvM0k3YW1vZ2pJY0JISjNFTjVuQWJBMExVVnJwMW5DODJmeEVPOHNJTzNYdjlWNVUNCnc5QnVTVVFRSmtMejNQYVI5WTdRZUEyNW5LUGtqTXZ2Y0UxVU5oeVpIYlNLbmorSitkZmFjb1hsSGtyMEdGTXYNCldkSDZqR0pWcGNQMHBkNjFOa3JKa2c0aStheThwS2ZqdjNUOHN3NWdaVHFweFFaaitVRWxqaVM0SHRPTlhkNlENCnZRSURBUUFCDQotLS0tLUVORCBQVUJMSUMgS0VZLS0tLS0NCg==",

"expiry": 1608495423

},

{

"kid": "qWO4EaKT1xRO7JC/oqALz6DCVr41B/qL0Hqp__valid=",

"publicKey": "LS0tLS1CRUdJTiBQVUJMSUMgS0VZLS0tLS0NCk1JSUJJakFOQmdrcWhraUc5dzBCQVFFRkFBT0NBUThBTUlJQkNnS0NBUUVBbjFLdXhtSEh3V3hjelZSWGRBVmMNCnBEaFZwa0FnYklhTGZBUWc1bFpvemZqc29vcWRGWkl0VlFMdmRERWFVeDNqTytrTkxZM0JFRnBYVDZTN3ZNZCsNCnZoM2hpMDNsQ1dINnNCTWtaSWtuUUliMnFpekFsT0diU2EvK3JrUElnYnpXQjRpT1QyWVhyOVB4bXR5d2o4WUINCnYram55VU5DSzMyZy9FYWsvM0k3YW1vZ2pJY0JISjNFTjVuQWJBMExVVnJwMW5DODJmeEVPOHNJTzNYdjlWNVUNCnc5QnVTVVFRSmtMejNQYVI5WTdRZUEyNW5LUGtqTXZ2Y0UxVU5oeVpIYlNLbmorSitkZmFjb1hsSGtyMEdGTXYNCldkSDZqR0pWcGNQMHBkNjFOa3JKa2c0aStheThwS2ZqdjNUOHN3NWdaVHFweFFaaitVRWxqaVM0SHRPTlhkNlENCnZRSURBUUFCDQotLS0tLUVORCBQVUJMSUMgS0VZLS0tLS0NCg==",

"expiry": 1608495423

}

]

U hebt een service nodig die de JWT genereert om deze naar de servers van koppelen te sturen als onderdeel van het starten van een chat voor een geauthenticeerde gebruiker.

a. De JWT-header ziet er ongeveer zo uit:

{ "alg": "RS256", "typ": "JWT", }Als u meerdere openbare sleutels gebruikt, moet u de sleutel-ID (kid) opgeven. Uw header ziet er ongeveer zo uit:

{ "alg": "RS256", "typ": "JWT", "kid": "qWO4EaKT1xRO7JC/oqALz6DCVr41B/qL0Hqp4in7hu4=" }b. De JWT-payload moet het volgende omvatten:

Minimaal de volgende beweringen:

Claim Definitie iss De uitgever van het token. iat De datum waarop het token is uitgegeven, in numerieke datumnotatie. exp De vervaldatum van dit token, in numerieke datumnotatie. sub Het onderwerp van de claim.

OPMERKING: Wij raden u aan de GUID van het contact- of accountrecord in klantenservice door te geven voor de aangemelde gebruiker. Deze GUID wordt gebruikt om het contactrecord voor het gesprek te identificeren en koppelen te koppelen. Met de recordzoekfunctie worden records geïdentificeerd die een actieve statuscode hebben voor contactpersonen of accounts. Recordidentificatie werkt niet als u aangepaste statuscodes gebruikt.lwicontexts De contextvariabelen die moeten worden doorgegeven als onderdeel van het gesprek, hetzij voor doorstuurdoeleinden, hetzij om aan de agent te laten zien.

Meer informatie op

Aangepaste context beheren

Methode setAuthTokenProvider

IRecords automatisch identificeren met behulp van contextvariabelenAlle andere gegevens die u wilt doorgeven.

Uw payload zou er ongeveer zo uit moeten zien:

{ "sub" : "87b4d06c-abc2-e811-a9b0-000d3a10e09e", "lwicontexts" :"{\"msdyn_cartvalue\":\"10000\", \"msdyn_isvip\":\"false\", \"portalcontactid\":\"87b4d06c-abc2-e811-a9b0-000d3a10e09e\"}", "iat" : 1542622071, "iss" : "contosohelp.com", "exp" : 1542625672, "nbf" : 1542622072 }c. De JWT-handtekening moet worden gemaakt met uw persoonlijke sleutel.

Notitie

- Als het token verlopen of ongeldig is, genereert chatwidget een foutgebeurtenis.

- De setContextProvider-methode wordt niet ondersteund voor geverifieerde chat. U moet uw lwicontext doorgeven als onderdeel van de JWT-payload.

Maak een JavaScript-functie op uw website die een callback-functie accepteert en een JWT naar de callback-functie retourneert. Om time-out te voorkomen, moet deze JavaScript-functie binnen 10 seconden een JWT retourneren. Deze JWT moet aan de volgende criteria voldoen:

Het moet de header, payload en handtekening van stap 3 bevatten.

Deze moet ondertekend worden met de privésleutel uit het sleutelpaar in stap 1.

We raden aan om uw JWT op uw webserver te genereren.

De naam van deze JavaScript-methode wordt gebruikt om de authenticatie-instellingenrecord te maken in de klantenservice-beheerapp.

// This is a sample JavaScript client function auth.getAuthenticationToken = function(callback){ var xhttp = new XMLHttpRequest(); xhttp.onreadystatechange = function() { if (this.readyState == 4 && this.status == 200) { callback(xhttp.responseText); } }; xhttp.onerror = function(error) { callback(null); }; //Replace this with a call to your token generating service xhttp.open("GET", "https://contosohelp.com/token", true); xhttp.send(); }

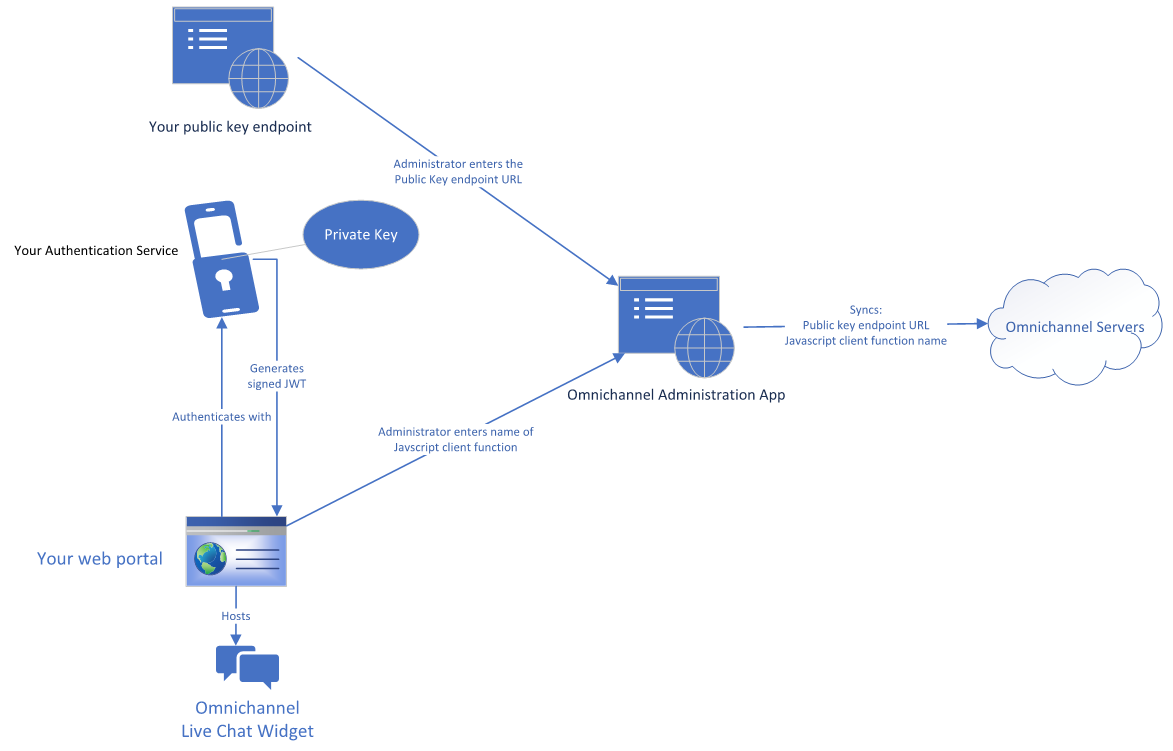

Uw ontwikkelaar moet de volgende informatie Delenen met uw Omnichannel Beheerder:

a. De URL van de openbare sleutelservice uit stap 2.

Voorbeeld: https://www.contoso.com/auth/publickey

b. De naam van de JavaScript-clientfunctie uit stap 4. De live chatwidget roept deze naam intern aan tijdens het begin van een chat.

Voorbeeld: auth.getAuthenticationToken

Opmerking

Als de chatknop wordt getoond voordat gebruikers zijn geverifieerd, moet u ze indien nodig doorverwijzen naar uw verificatiepagina. U kunt de omleiding instellen in de methode in stap 4, of als een eerdere stap in uw gebruikersstroom.

De volgende afbeelding toont de configuratie.

Vervolgens kunt u een geverifieerde chat opzetten door deze stappen te volgen:

Geverifieerde chat configureren

Ga naar de beheer-app en maak een record met authenticatie-instellingen met de informatie uit stap 5 van de vorige sectie. Meer informatie vindt u op Een authenticatie-instellingsrecord voor chat maken

Koppel de authenticatie-instellingen aan de chatwidget die een geverifieerde ervaring heeft. Meer informatie vindt u op Authenticatie toevoegen aan chatwidget

De onderstaande afbeelding toont de oproepvolgorde wanneer een gebruiker uw chat opent in een geverifieerde configuratie.

Verificatie-instellingen maken voor Apple Messages for Business

Vereisten

Beheerders die de authenticatie-instellingen configureren, hebben meer beveiligingsmachtigingen nodig. Meer informatie vindt u op Beveiligingsmachtigingen instellen voor een veld

Zorg ervoor dat uw organisatie praktische kennis heeft van de OAuth 2.0 OpenID Verbinden-stroom. De stappen worden in het volgende gedeelte beschreven.

Bevestig dat uw organisatie ten minste één uitgebreid bericht van het type verificatie voor Apple Messages for Business heeft. Deze uitgebreide berichtconfiguratie is vereist voor installatie.

Een verificatie-instellingsrecord maken voor Apple Messages for Business met OAuth 2.0 OpenID-verbindingsstroom

Selecteer in het siteoverzicht van het Customer Service-beheercentrum de optie Klantinstellingen en selecteer vervolgens Beheren voor Verificatie-instellingen. Er verschijnt een lijst met bestaande authenticatie-instellingen.

Selecteer Nieuwe verificatie-instelling en geef op de pagina Verificatie-instelling toevoegen de volgende details op:

Voer op de pagina Kanaaltype een naam in en selecteer vervolgens Apple Messages for Business als het kanaaltype.

Wijzig het verificatietype OAuth 2.0 OpenID-verbindingsstroom.

Geef op de pagina Verificatie-instelling toevoegen de volgende informatie op:

-

Client-id: OAuth 2.0-client-id uitgegeven door een autorisatieserver.

-

Clientgeheim: clientgeheim dat wordt gebruikt om aanvragen te verifiëren die naar een autorisatieserver zijn verzonden.

-

Bereik: Elk toegevoegd bereik specificeert welke gebruikersgegevens u van de klant hebt opgevraagd. De inhoud van het bereik moet exact overeenkomen met de inhoud die beschikbaar is via uw serviceprovider.

- Toegangstoken-URL: het eindpunt van de serviceprovider waar een toegangstoken kan worden aangevraagd.

-

Gedecodeerde token-URL: De eindpunt waar de OAuth 2.0 API de klantgegevens kan ophalen die in de scope zijn opgevraagd.

- Aanvullende parameters: hiermee kunnen verificatieservices extra parameters uit de aanvraag halen.

-

Client-id: OAuth 2.0-client-id uitgegeven door een autorisatieserver.

Op de pagina Aanvullende details kunt u optioneel een toegangstoken-vervaltijd definiëren, in seconden. De standaardvervaltijd is één uur.

Na de opgegeven tijd verandert het veld Geverifieerd in het gedeelte Klantoverzicht van een eerder geverifieerd gesprek in Nee.Selecteer op de pagina Uitgebreide berichten de optie Toevoegen en selecteer vervolgens een of meer uitgebreide berichten die u aan deze verificatie-instelling wilt koppelen.

Bekijk de pagina Overzicht en selecteer vervolgens Volgende. De verificatie-instelling is geconfigureerd.

Kopieer de URL op de pagina Omleidingsinformatie. U voegt deze URL toe aan de website van de authenticatieserviceprovider onder toegestane callback-URL's.

Selecteer Voltooien.

Verificatie toevoegen aan een Apple Messages for Business-kanaal

Open de werkstroom die de kanaalinstantie bevat waaraan u authenticatie wilt toevoegen.

Ga op de pagina Gedrag van de kanaalinstellingen naar Authenticatie-instellingen, schakel de mogelijkheid in en selecteer vervolgens de juiste instelling in het vervolgkeuzemenu. Meer informatie vindt u op Een Apple Messages for Business kanaal configureren

Als u de authenticatie-instellingen voor elke kanaalinstantie wilt bekijken of bijwerken, selecteert u Bewerken.

Gerelateerde informatie

Een chatwidget toevoegen

Een onderzoek voorafgaand aan een gesprek configureren

Snelle antwoorden maken

Bedrijfsuren maken en beheren

Chatwidget in Power Apps-portals insluiten

Klanten automatisch identificeren