Overzicht van referentiearchitecturen voor Microsoft Cloud for Financial Services

Microsoft Cloud for Financial Services is gebouwd op gespecialiseerde verticale en kerngegevensmodellen, waardoor naadloze interoperabiliteit en gegevensharmonisatie mogelijk worden gemaakt om zowel inzichten als zakelijke werkstromen te versnellen. Nu dit fundamentele raamwerk aanwezig is, maken een verzameling cloudgebaseerde, first-party starter-apps en bouwstenen een verbeterde samenwerking, automatisering en inzichten mogelijk. Hierdoor is het mogelijk geworden om processen te stroomlijnen, klantinteracties te personaliseren en de algehele klantervaring te verbeteren. Deze alomvattende oplossing zorgt er ook voor dat er robuuste beveiligings-, compliance- en interoperabiliteitsmaatregelen zijn getroffen om kritieke activiteiten te beschermen.

Om een grondig inzicht te krijgen in het implementeren, configureren en uitbreiden van deze verticale oplossingsonderdelen en gegevensmodellen, en deze te integreren als kernonderdelen van een alomvattende oplossing, bieden referentiearchitecturen nauwkeurige richtlijnen die oplossingsarchitecten en -ontwikkelaars kunnen volgen. Deze referentiearchitecturen dienen als instrumenten van onschatbare waarde bij het minimaliseren van de kans op fouten en omissies tijdens de ontwerp- en ontwikkelingsfasen, waardoor een effectievere en betrouwbaardere implementatie wordt gewaarborgd.

Architectuur

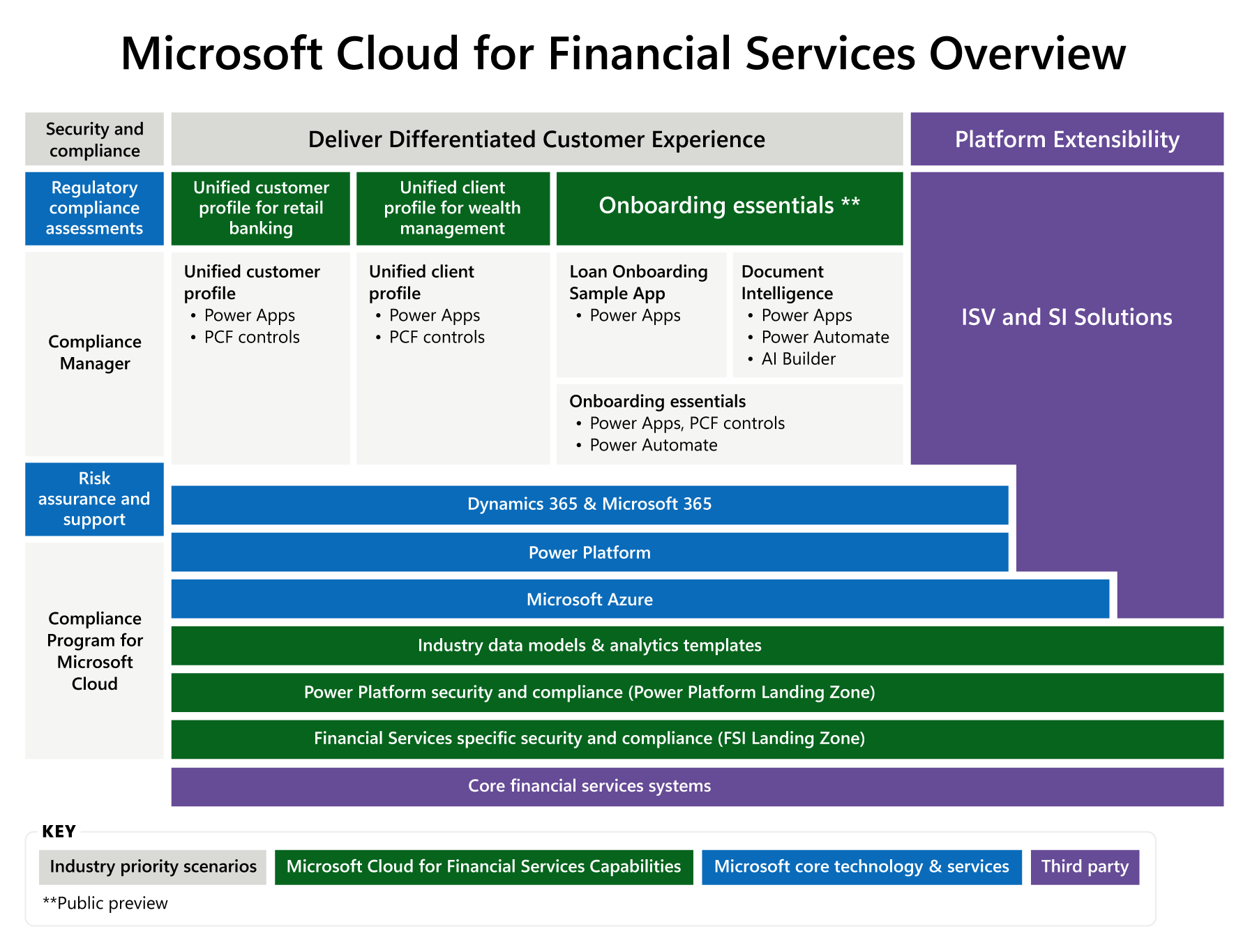

Microsoft Cloud for Financial Services maakt gebruik van een combinatie van Microsoft-producten om uitkomst te bieden voor de geprioriteerde scenario's van de sector die gericht zijn op retailbankieren en om de branches voor vastgoed- en ongevallenverzekeringen (preview) en kleine en middelgrote bedrijven (preview) uit te breiden met gegevensmodellen. De volgende afbeelding toont de vereiste en aanbevolen mogelijkheden, samen met de externe uitbreidingen die onafhankelijke softwareleveranciers en systeemintegrators aansturen.

Download een afdrukbare PDF van dit diagram.

Algemene concepten

Beveiliging

Verificatie

Gebruikers verifiëren zich bij PowerApps via Microsoft Entra ID zoals voor elke andere Power Apps-toepassing. Microsoft Entra ID voert de verificatiemethoden uit die worden ingeschakeld in de tenant en dwingt eventueel beleid voor voorwaardelijke toegang af, zoals meervoudige verificatie voor gebruikers die toegang hebben tot de toepassing.

Autorisatie

Het geharmoniseerde klantprofiel maakt gebruik van het op rollen gebaseerde beveiligingsmodel in Dataverse om gebruikers toegang te geven tot gegevenselementen. Ingebouwde beveiligingsrollen zijn beschikbaar, of u kunt uw eigen configureren om het op rollen gebaseerde beveiligingsmodel te implementeren. Het toegangsniveau houdt rekening met de hiërarchie van de business unit waarvan de gebruiker lid is.

Eerst moet u de hiërarchie van uw business unit modelleren en configureren. Vervolgens kunt u deze ingebouwde beveiligingsrollen kopiëren en toepassen op uw business units om uw beveiligingssegmentatie te creëren. Als onderdeel van uw gebruikersbeheer wijst u deze beveiligingsrollen toe aan de eindgebruiker, teams of business units. Ga naar Beveiligingsconcepten in Microsoft Dataverse voor meer informatie over werken met Microsoft Entra ID-beveiligingsgroepen.

Nadat u een juiste licentie voor afhankelijke oplossingsonderdelen hebt toegewezen en omgevingstoegang aan elke gebruiker hebt verleend, moet u extra ingebouwde beveiligingsrollen toewijzen aan gebruikers, eigenaarsteams of Microsoft Entra ID-groepsteams voor toegang tot of bediening in de app.

Uitbreiding voor beveiliging

Financiële instellingen hebben doorgaans een complex beveiligingsbeleid dat nauwlettend in de gaten moet worden gehouden ten aanzien van audits en compliance. Hieronder volgen enkele veelvoorkomende scenario's waarvoor mogelijk een uitbreiding nodig is:

Regels voor recht op toegang tot klantgegevens

Omdat Geharmoniseerd klantprofiel is gebouwd om een compleet beeld te geven, moet het toegang tot veel klantgegevenselementen en -objecten hebben. Financiële instellingen moeten doorgaans rekening houden met specifieke regels voordat gebruikers toegang krijgen tot of kunnen werken met specifieke objecten, zoals klantgegevens. Deze regels kunnen veel criteria omvatten, waaronder de branche van de gebruiker, de rol van de gebruiker, het team waarvan de gebruiker lid is, de productcategorie waartoe toegang wordt verkregen, de sector, het segment van de klant, enzovoort. De oplossing moet deze regels toepassen terwijl de gebruiker klantrecords doorzoekt, weergeeft, opent en gebruikt.

Microsoft Cloud for Financial Services maakt gebruik van de systeemeigen beveiligingsmogelijkheden van Dataverse die hier worden beschreven. Microsoft raadt aan om, zoals geïllustreerd, een configuratiegerichte benadering te kiezen om het beveiligingsmodel te ontwerpen met deze systeemeigen beveiligingsonderdelen om deze rechtenregels toe te passen.

U kunt de best practices op het gebied van beveiliging volgen die worden gedeeld in de Dynamics 365-implementatiehandleiding en de volgende procedures.

- Dataverse-beveiliging is ontworpen met eigendom. U kunt beter geen records toewijzen en delen met individuele gebruikers. Overweeg in plaats daarvan records toe te wijzen en te delen met teams.

- Als er een registratiesysteem bestaat dat deze toegangsregels host, kunt u overwegen een batchsynchronisatieproces uit te voeren om het eigendomsmodel in Dataverse om te zetten in een beveiligingsmodel.

- Om de prestaties van uw beveiligingsmodel efficiënt te maken, kunt u overwegen eigen teams te gebruiken in plaats van toegangsteams en het delen van records met verschillende teams te elimineren of op zijn minst te optimaliseren.

Gegevensmaskering en beveiligingsbehoeften op veldniveau

Financiële instellingen passen vaak extra beveiligingsmaatregelen toe om gevoelige gegevens zoals burgerservicenummers, creditcardgegevens en soms persoonlijke informatie, zoals mobiele nummers en e-mailadressen, te beschermen. Deze beveiligingsmaatregelen omvatten vaak het beperken van de toegang tot specifieke personen en zelfs het maskeren van gevoelige informatie wanneer deze wordt weergegeven.

Om deze beveiligingsvereisten te implementeren, kunt u nieuwe beveiligingsprofielen op veldniveau maken om machtigingen voor lezen, bijwerken en maken voor specifieke velden op te geven. Deze profielen kunnen vervolgens worden toegewezen aan gebruikers of teams, waardoor ze gecontroleerde toegang krijgen tot gevoelige gegevens.

Als er meer nalevingsvereisten zijn die het maskeren van gegevens vereisen, kunt u dit doen door een nieuwe PowerFX-kolom (preview) of berekende kolom te maken. Deze nieuwe kolom genereert een gemaskeerde versie van de originele gegevens en biedt zo een extra laag gegevensbescherming. De vorige oorspronkelijke kolom kan worden beveiligd met beveiliging op veldniveau en deze nieuwe kolom met gegevensmaskering kan worden toegevoegd aan Geharmoniseerd klantprofiel via de configuratie van snelformulieren.

Privé- of beperkte verbindingsbehoeften

De oplossingen voor geharmoniseerde klantprofielen worden uitgevoerd op Power Platform, dat werkt op een gedeelde infrastructuurarchitectuur in een schaalgroep.

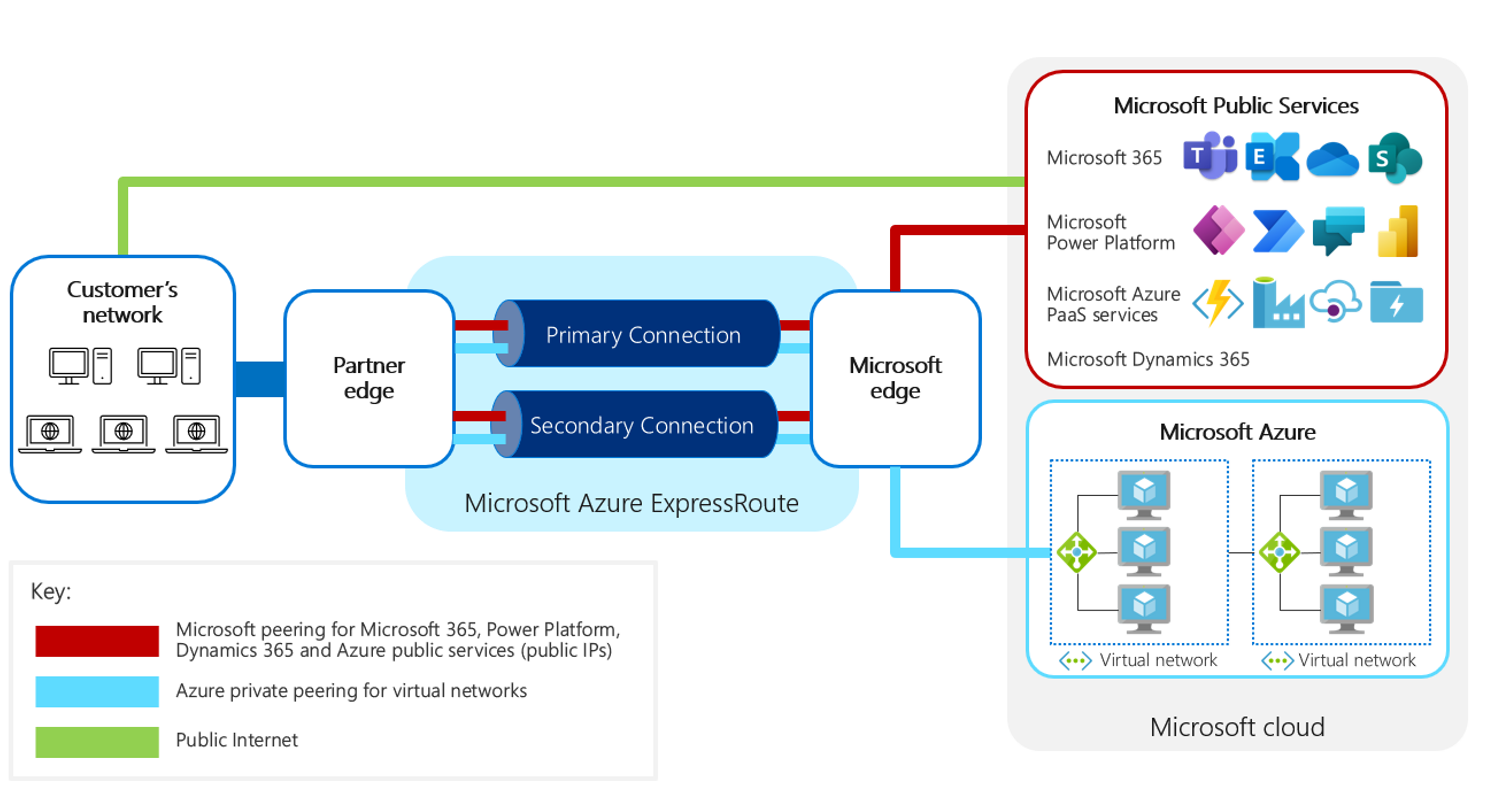

In een schaalgroep worden meerdere klantorganisaties gehost, elk met een eigen database maar met een gedeelde service-infrastructuur. Deze schaalgroepen worden paarsgewijs ingesteld voor elke regio die de klant heeft geselecteerd. U kunt ExpressRoute instellen om een privéverbinding te bieden tussen uw on-premises netwerk en de ingang van de cloudservice, zoals aangegeven in de volgende afbeelding. Omdat de infrastructuur wordt gedeeld, kunt u echter geen privéverbinding instellen tussen Azure en Power Platform.

Financiële organisaties hebben doorgaans een strikt toegangsbeleid terwijl systemen toegang hebben tot klant- en financiële gegevens. U kunt de volgende implementatieopties overwegen om beveiligingsproblemen aan te pakken terwijl Power Platform wordt uitgevoerd in de openbare cloud en toegang heeft tot klantgegevens.

| Technische opties | Omschrijving | Overweging | Wanneer gebruiken |

|---|---|---|---|

| Server-naar-server-verkeer inschakelen met nieuwe firewallregels | Bestaande firewalls kunnen worden geconfigureerd om IP-bereiken en URL's van Power Platform toe te voegen om verkeer van Power Platform naar API-gateways en VNET's (die privé-eindpunten hebben voor toegang tot gegevensbronnen) toe te staan | IP-bereiken kunnen worden gewijzigd en het is belangrijk om deze wijzigingen in de gaten te houden, zodat ze in de firewall worden weerspiegeld | Server-naar-server-integratiebehoeften tussen Power Platform en gateways en VNET's. Wanneer de connectiviteit tot stand is gebracht, kunt u aangepaste connectors, een invoegtoepassing of webhook en Azure-integratietechnologieën gebruiken om rechtstreeks toegang te krijgen tot deze gegevensbronnen. |

| Clientgebaseerde scripting gebruiken om toegang te krijgen tot API-gegevens | Aangepaste PCF-besturingselementen gebruiken om toegang te krijgen tot API-gegevens. | Apparaten die niet gebruikmaken van een bedrijfsnetwerk hebben geen toegang tot de gegevens. Het vereiste maatwerk en gegevens moeten nog steeds worden gesynchroniseerd voor het FSI-gegevensmodel. | Wanneer alle apparaten domeingekoppeld zijn en het bedrijfsnetwerk gebruiken terwijl ze toegang hebben tot custom PCF-besturingselementen in Geharmoniseerd klantprofiel. |

| Gegevensreplicatie naar FSI-gegevensmodel | Asynchrone of batchintegraties moeten worden ontwikkeld om gegevenselementen te extraheren, te transformeren en te laden in een FSI-gegevensmodel | Gegevens bevinden zich in het FSI-model als een replica van bestaande systemen. | Wanneer er geen behoeften op het gebied van realtime integratie zijn. |

Behoeften op het gebied van beveiligingsautomatisering

Beveiligingsautomatisering is een essentieel aspect van moderne organisaties, vooral voor organisaties die te maken hebben met een groot aantal gebruikers en complexe scenario's. Naarmate het gebruikersbestand groter wordt en de organisatorische dynamiek evolueert, wordt het steeds moeilijker om voor robuuste beveiligingsmaatregelen te zorgen. Van het toevoegen van nieuwe gebruikers tot het omgaan met veranderingen in rollen, teams en bedrijfseenheden, tot het inrichten van nieuwe omgevingen en het identificeren van systeembeheerders, elk scenario vereist nauwgezette aandacht om gevoelige gegevens en kritieke systemen te beschermen. In deze context is het implementeren van geautomatiseerde beveiligingsprotocollen onmisbaar. Processen worden gestroomlijnd, risico's worden beperkt en de verdediging van de organisatie tegen potentiële bedreigingen wordt versterkt. Door beveiligingsautomatisering te implementeren, kunnen bedrijven zich effectief aanpassen aan dynamische gebruikerslandschappen en een flexibele en veilige omgeving behouden die zowel waardevolle activa als de privacy van gebruikers beschermt.

Hieronder volgen enkele scenario's en wordt beschreven hoe u de implementatie van autorisatie kunt aanpakken en waar mogelijk taken kunt automatiseren.

| Scenario | Benaderingen voor implementatie van beveiliging |

|---|---|

| Wanneer nieuwe persona’s worden geïntroduceerd in het beveiligingsmodel | In Dynamics vertegenwoordigt een beveiligingsrol met de vereiste functionele rechten een persona. Configureer groepsteams in Dataverse voor elke persona en wijs de beveiligingsrol toe voor de persona. Stel groepsteams in Active Directory in voor de persona's en gebruik kant-en-klare integratie om het gebruikerslidmaatschap in de groepsteams in Dataverse te beheren. Elimineer of minimaliseer de toewijzing van beveiligingsrollen aan individuen. Wijzig de parameter voor het overnemen van bevoegdheden van het lid van de beveiligingsrollen alleen in teambevoegdheden, zodat niet individuen eigenaar zijn van de records die gebruikers maken, maar het team. |

| Wanneer nieuwe omgevingen worden ingericht | Voor elke Dataverse-omgeving moet een nieuwe beveiligingsgroep worden gemaakt om de toegang van gebruikers tot specifieke omgevingen te beheren en te beperken. Anders wordt degene met een Dataverse-licentie als gebruiker in de omgeving gemaakt. |

| Nieuwe gebruikers worden aan de toepassing toegevoegd of sommige gebruikers moeten uit de toepassing worden verwijderd | In plaats van elke keer gebruikers aan de omgeving toe te voegen of eruit te verwijderen, kunt u voor een benadering met geneste groepen kiezen en de groepsteams (dat wil zeggen relatie-beheerder-groep) als onderliggend item toevoegen aan de omgevingsbeveiligingsgroep (geharmoniseerd klantprofiel-productie). Met deze aanpak worden gebruikers die voor een specifieke rol aan het groepsteam worden toegevoegd, automatisch als gebruiker aan de omgeving toegevoegd en wordt er een rol toegewezen. Op dezelfde manier worden gebruikers die uit het groepsteam worden verwijderd, ook uit de omgeving verwijderd als ze geen deel uitmaken van andere groepsteams. |

| Wanneer bestaande gebruikers hun functie, rol of locatie wijzigen, kan hun persona veranderen. | Het dynamische lidmaatschapstype in Entra ID gebruikt bedrijfsregels om het groepslidmaatschap dynamisch te beheren. U kunt dit dynamische lidmaatschapstype gebruiken om de bedrijfsregels te configureren om te definiëren welke gebruikers worden toegevoegd aan of verwijderd uit het groepsteam dat voor een bepaalde persona is gemaakt. Omdat Dataverse dynamische lidmaatschapstypen nu ondersteunt, worden deze nieuwe of verwijderde leden automatisch gesynchroniseerd met groepsteams in Dataverse en krijgt de gebruiker de nieuwste beveiligingsrol voor toegang. |

| Bij het offboarden van gebruikers | Hetzelfde als de vorige rij. Gebruik een dynamisch lidmaatschapstype om actieve gebruikers aan groepen toe te voegen. Eventuele inactieve gebruikers worden automatisch verwijderd. U kunt de levenscycluswerkstromen voor offboarding gebruiken die kunnen worden bijgewerkt en geactiveerd vanuit Azure Portal of Microsoft Graph API. |

| Wanneer de organisatiestructuur wordt gewijzigd | Niet elke organisatiestructuurwijziging heeft invloed op de toepassingsbeveiliging. Bedenk hoe het eigendom van gegevens verandert op basis van de eigendomshiërarchie van bedrijfseenheden en laat deze wijzigingen tot uitdrukking komen in de bijgewerkte configuratie van bedrijfseenheden. |

| Wanneer gebruikers het team of de bedrijfseenheid waarmee ze werken, wijzigen | Microsoft raadt aan het dynamische lidmaatschapstype en groepsteams te gebruiken bij het toewijzen van beveiligingsrollen aan teams en beveiligingsrollen niet direct aan gebruikers toe te wijzen. Met dit beveiligingsmodel hoeven gebruikers die van team veranderen niet te worden geautomatiseerd om de verandering te weerspiegelen omdat autorisatie is gebaseerd op het lidmaatschap van groepsteams. Als een bedrijfseenheid in het gebruikersprofiel moet worden gewijzigd, kunt u een Power Automate-stroom met trigger maken wanneer een bedrijfseenheid in primaire systemen wordt gewijzigd en de actie SetBusinessSystemUser gebruiken om de gebruiker naar een andere bedrijfseenheid te verplaatsen. |

| Wanneer gebruikers van functie of manager veranderen | Het hiërarchiebeveiligingsmodel is een uitbreiding van de bestaande beveiligingsmodellen met behulp van bedrijfseenheden, beveiligingsrollen, delen en teams. Als u deze elementen in het beveiligingsmodel configureert, moet u ervoor zorgen dat de functie- en managergegevens in de gebruikersrecord worden bijgewerkt. |

Samenwerking

De Cloud for Financial Services-toepassingen gebruiken de native Microsoft Teams-integratie om naadloos samen te werken met Power Apps/Dynamics 365-teamleden. De oplossing maakt gebruik van de samenwerkings- en chatfuncties van Microsoft Teams.

Analytics

Als u een algemeen beeld moet krijgen van klanten die de gegevens in de Microsoft Cloud for Financial Services-gegevensmodellen gebruiken, kunt u de analyses uitbreiden door aangepaste dashboard voor modelgestuurde apps en Power BI Embedded-dashboards te maken. U kunt ook een Power BI-rapport toevoegen aan de modelgestuurde app met behulp van Power BI-rapportbeheer (preview).

Meer gedetailleerde richtlijnen over hoe u de analysemogelijkheden kunt uitbreiden, vindt u in het artikel Data estate voor analyses.

Zie ook

Volgende stappen

Well-Architected voor Microsoft Cloud for Financial Services introduceert de volgende referentiearchitecturen: