Notitie

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen u aan te melden of de directory te wijzigen.

Voor toegang tot deze pagina is autorisatie vereist. U kunt proberen de mappen te wijzigen.

Omdat uw organisatie mogelijk al elementen van Zero Trust-beveiliging heeft, biedt deze documentatieset conceptuele informatie om u op weg te helpen en implementatieplannen en implementatieaanbevelingen voor end-to-end naleving van Zero Trust-principes. Elk artikel fungeert als een controlelijst met implementatiedoelstellingen met stappen en koppelingen naar meer informatie.

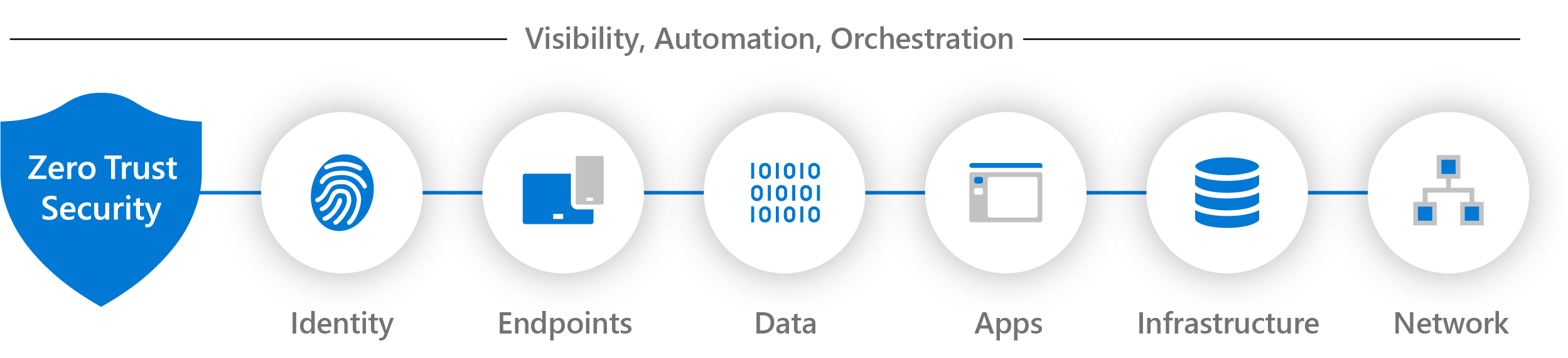

U implementeert Zero Trust-principes in uw IT-infrastructuur door Zero Trust-controles en -technologieën te implementeren op zeven technologiepijlers. Zes van deze pijlers zijn signaalbronnen, een besturingsvlak voor afdwinging en een kritieke bron die moet worden verdedigd. Dit is de pijler die deze signalen verzamelt en zichtbaarheid biedt voor beveiligingsincidenten en automatisering en indeling voor het reageren op en beperken van bedreigingen voor cyberbeveiliging.

De volgende artikelen bevatten conceptuele informatie en implementatiedoelstellingen voor deze zeven technologiepijlers. Gebruik deze artikelen om uw gereedheid te beoordelen en een implementatieplan te bouwen om Zero Trust-principes toe te passen.

| Technologiepijler | Beschrijving |

|---|---|

Identiteiten |

Identiteiten, ongeacht of ze personen, services of IoT-apparaten vertegenwoordigen, definiëren het besturingsvlak Zero Trust. Wanneer een identiteit toegang probeert te krijgen tot een resource, controleert u of de identiteit met sterke verificatie is en zorgt u ervoor dat de toegang compatibel is en typisch is voor die identiteit. Volg de principes voor toegang tot minimale bevoegdheden. |

Eindpunten |

Zodra een identiteit toegang heeft gekregen tot een resource, kunnen gegevens naar verschillende eindpunten (apparaten) stromen, van IoT-apparaten naar smartphones, BYOD naar door partners beheerde apparaten en on-premises workloads naar servers in de cloud. Deze diversiteit creëert een enorme kwetsbaarheid voor aanvallen. De apparaatstatus en -naleving bewaken en afdwingen voor beveiligde toegang. |

Data |

[Uiteindelijk beschermen beveiligingsteams gegevens. Waar mogelijk moeten gegevens veilig blijven, zelfs als ze de apparaten, apps, infrastructuur en netwerken verlaten die door de organisatie worden beheerd. Gegevens classificeren, labelen en versleutelen en de toegang beperken op basis van deze kenmerken. |

Apps |

Toepassingen en API's bieden de interface waarmee gegevens worden verbruikt. Ze kunnen verouderde on-premises workloads zijn, worden opgeheven en verplaatst naar cloudworkloads of moderne SaaS-toepassingen. Pas besturingselementen en technologieën toe om schaduw-IT te detecteren, zorg voor de juiste in-app-machtigingen, poorttoegang op basis van realtime analyse, monitor op abnormaal gedrag, beheer gebruikersacties en valideer veilige configuratieopties. |

Infrastructuur |

Infrastructuur( of on-premises servers, cloud-VM's, containers of microservices) een kritieke bedreigingsvector vertegenwoordigt. Beoordeel de versie, configuratie en JIT-toegang tot beveiliging. Gebruik telemetrie om aanvallen en afwijkingen te detecteren, en automatisch riskant gedrag te blokkeren en markeren en beschermende acties uit te voeren. |

Netwerk |

Alle gegevens worden uiteindelijk geopend via de netwerkinfrastructuur. Netwerkbesturingselementen kunnen kritieke besturingselementen bieden om de zichtbaarheid te verbeteren en te voorkomen dat aanvallers zich lateraal over het netwerk verplaatsen. Segmenteer netwerken (en doe diepere microsegmentatie in het netwerk) en implementeer realtime bedreigingsbeveiliging, end-to-end-versleuteling, bewaking en analyse. |

Zichtbaarheid, automatisering en indeling |

In onze Zero Trust-handleidingen definiëren we de aanpak voor het implementeren van een end-to-end Zero Trust-methodologie voor identiteiten, eindpunten (apparaten), gegevens, apps, infrastructuur en netwerk. Deze activiteiten vergroten uw zichtbaarheid, waardoor u betere gegevens krijgt voor het nemen van vertrouwensbeslissingen. Met elk van deze afzonderlijke gebieden die hun eigen relevante waarschuwingen genereren, hebben we een geïntegreerde mogelijkheid nodig om de resulterende instroom van gegevens te beheren om beter te beschermen tegen bedreigingen en vertrouwen in een transactie te valideren. |

Aanbevolen training

| Training | De leidende principes en kernonderdelen van Zero Trust vaststellen |

|---|---|

|

Gebruik dit leertraject om inzicht te krijgen in de basisprincipes van het toepassen van Zero Trust-principes op de belangrijkste technologische pijlers van identiteiten, eindpunten, toegang tot toepassingen, netwerken, infrastructuur en gegevens. |

Aanvullende Zero Trust-resources

Gebruik deze aanvullende Zero Trust-resources op basis van een documentatieset of rollen in uw organisatie.

Documentatieset

Volg deze tabel voor de beste Zero Trust-documentatiesets voor uw behoeften.

| Documentatieset | Helpt u... | Rollen |

|---|---|---|

| Acceptatieframework voor fase- en staprichtlijnen voor belangrijke bedrijfsoplossingen en -resultaten | Zero Trust-beveiliging van de C-suite toepassen op de IT-implementatie. | Beveiligingsarchitecten, IT-teams en projectmanagers |

| Zero Trust voor kleine bedrijven | Pas Zero Trust-principes toe op klanten van kleine bedrijven. | Klanten en partners die werken met Microsoft 365 voor Bedrijven |

| Zero Trust Rapid Modernization Plan (RaMP) voor richtlijnen en controlelijsten voor projectmanagement voor eenvoudige overwinningen | Implementeer snel belangrijke lagen van Zero Trust-beveiliging. | Beveiligingsarchitecten en IT-implementers |

| Zero Trust-implementatieplan met Microsoft 365 voor stapsgewijze en gedetailleerde ontwerp- en implementatierichtlijnen | Zero Trust-beveiliging toepassen op uw Microsoft 365-tenant. | IT-teams en beveiligingspersoneel |

| Zero Trust voor Microsoft Copilots voor stapsgewijze en gedetailleerde ontwerp- en implementatierichtlijnen | Zero Trust-beveiliging toepassen op Microsoft Copilots. | IT-teams en beveiligingspersoneel |

| Zero Trust voor Azure-services voor stapsgewijze en gedetailleerde ontwerp- en implementatierichtlijnen | Zero Trust-beveiliging toepassen op Azure-workloads en -services. | IT-teams en beveiligingspersoneel |

| Partnerintegratie met Zero Trust voor ontwerprichtlijnen voor technologiegebieden en specialisaties | Zero Trust-beveiliging toepassen op microsoft-cloudoplossingen van partners. | Partnerontwikkelaars, IT-teams en beveiligingspersoneel |

| Ontwikkelen met behulp van Zero Trust-principes voor ontwerprichtlijnen en best practices voor het ontwikkelen van toepassingen | Zero Trust-beveiliging toepassen op uw toepassing. | Toepassingsontwikkelaars |

Uw rol

Volg deze tabel voor de beste documentatiesets voor de rollen in uw organisatie.

| Role | Documentatieset | Helpt u... |

|---|---|---|

| Beveiligingsarchitect IT-projectmanager IT-implementeerfunctie |

Acceptatieframework voor fase- en staprichtlijnen voor belangrijke bedrijfsoplossingen en -resultaten | Zero Trust-beveiliging van de C-suite toepassen op de IT-implementatie. |

| Klant of partner voor Microsoft 365 voor Bedrijven | Zero Trust voor kleine bedrijven | Pas Zero Trust-principes toe op klanten van kleine bedrijven. |

| Beveiligingsarchitect IT-implementeerfunctie |

Zero Trust Rapid Modernization Plan (RaMP) voor richtlijnen en controlelijsten voor projectmanagement voor eenvoudige overwinningen | Implementeer snel belangrijke lagen van Zero Trust-beveiliging. |

| Lid van een IT- of beveiligingsteam voor Microsoft 365 | Zero Trust-implementatieplan met Microsoft 365 voor stapsgewijze en gedetailleerde ontwerp- en implementatierichtlijnen voor Microsoft 365 | Zero Trust-beveiliging toepassen op uw Microsoft 365-tenant. |

| Lid van een IT- of beveiligingsteam voor Microsoft Copilots | Zero Trust voor Microsoft Copilots voor stapsgewijze en gedetailleerde ontwerp- en implementatierichtlijnen | Zero Trust-beveiliging toepassen op Microsoft Copilots. |

| Lid van een IT- of beveiligingsteam voor Azure-services | Zero Trust voor Azure-services voor stapsgewijze en gedetailleerde ontwerp- en implementatierichtlijnen | Zero Trust-beveiliging toepassen op Azure-workloads en -services. |

| Partnerontwikkelaar of lid van een IT- of beveiligingsteam | Partnerintegratie met Zero Trust voor ontwerprichtlijnen voor technologiegebieden en specialisaties | Zero Trust-beveiliging toepassen op microsoft-cloudoplossingen van partners. |

| Toepassingsontwikkelaar | Ontwikkelen met behulp van Zero Trust-principes voor ontwerprichtlijnen en best practices voor het ontwikkelen van toepassingen | Zero Trust-beveiliging toepassen op uw toepassing. |