Problemen met NSG's oplossen

Inzicht in netwerkbeveiligingsgroepconfiguratiegegevens (NSG's), waaronder poorten, servicetags en prioriteitsnummers

Netwerkbeveiligingsgroepen

Een Azure-netwerkbeveiligingsgroep filtert netwerkverkeer naar en van resources in een virtueel Azure-netwerk. Een netwerkbeveiligingsgroep bestaat uit beveiligingsregels die binnenkomend en uitgaand netwerkverkeer, van en naar, verschillende typen Azure-resources toestaan of weigeren. Voor elke regel kunt u de bron en het doel, de poort en het protocol opgeven.

In deze les leert u het volgende:

Eigenschappen van een netwerkbeveiligingsgroepregel en de standaardbeveiligingsregels die worden toegepast.

De regeleigenschappen die u kunt wijzigen om een uitgebreide beveiligingsregel te maken.

Beveiligingsregels

Een netwerkbeveiligingsgroep kan regels van nul of zo veel mogelijk bevatten binnen azure-abonnementslimieten. Elke regel geeft de volgende eigenschappen aan:

| Eigenschappen | Uitleg |

|---|---|

| Naam | Een unieke naam binnen de netwerkbeveiligingsgroep. |

| Prioriteit | Regels met lagere getallen worden verwerkt voor hogere getallen, omdat lagere getallen een hogere prioriteit hebben. Een getal kan tussen 100 en 4096 zijn. |

| Bron of doel | Als u een adres opgeeft voor een Azure-resource, moet u het privé-IP-adres, een bereik, een servicetag of toepassingsbeveiligingsgroep opgeven die aan de resource is toegewezen. |

| Protocol | TCP, UDP, ICMP, ESP, AH of Any. |

| Richting | Hiermee wordt aangegeven of de regel van toepassing is op binnenkomend of uitgaand verkeer. |

| Poortbereik | Als u bereiken opgeeft, hoeft u minder beveiligingsregels te maken. U kunt één poort of een poortbereik opgeven. Bijvoorbeeld 80 of 10000-10005. |

| Actie | Toestaan of weigeren. |

Er gelden beperkingen voor het aantal beveiligingsregels dat u in een netwerkbeveiligingsgroep kunt maken. Zie Netwerkenlimieten voor meer informatie.

Standaardbeveiligingsregels

Azure maakt de volgende standaardregels in elk van uw netwerkbeveiligingsgroepen:

Inkomend

AllowVNetInBound

| Prioriteit | Source | Bronpoorten | Doel | Doelpoorten | Protocol | Access |

|---|---|---|---|---|---|---|

| 65000 | VirtualNetwork | 0-65535 | VirtualNetwork | 0-65535 | Alle | Toestaan |

AllowAzureLoadBalancerInBound

| Prioriteit | Source | Bronpoorten | Doel | Doelpoorten | Protocol | Access |

|---|---|---|---|---|---|---|

| 65001 | AzureLoadBalancer | 0-65535 | 0.0.0.0/0 | 0-65535 | Alle | Toestaan |

DenyAllInbound

| Prioriteit | Source | Bronpoorten | Doel | Doelpoorten | Protocol | Access |

|---|---|---|---|---|---|---|

| 65500 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Alle | Toestaan |

Uitgaand

AllowVnetOutBound

| Prioriteit | Source | Bronpoorten | Doel | Doelpoorten | Protocol | Access |

|---|---|---|---|---|---|---|

| 65000 | VirtualNetwork | 0-65535 | VirtualNetwork | 0-65535 | Alle | Toestaan |

AllowInternetOutBound

| Prioriteit | Source | Bronpoorten | Doel | Doelpoorten | Protocol | Access |

|---|---|---|---|---|---|---|

| 65001 | 0.0.0.0/0 | 0-65535 | Internet | 0-65535 | Alle | Toestaan |

DenyAllOutBound

| Prioriteit | Source | Bronpoorten | Doel | Doelpoorten | Protocol | Access |

|---|---|---|---|---|---|---|

| 65001 | 0.0.0.0/0 | 0-65535 | 0.0.0.0/0 | 0-65535 | Alle | Toestaan |

In de kolommen Bron en Doel zijn VirtualNetwork, AzureLoadBalancer en Internet servicetags in plaats van IP-adressen. In de protocolkolom omvat Any TCP, UDP en ICMP. Wanneer u een regel maakt, kunt u TCP, UDP, ICMP of Any opgeven. 0.0.0.0/0 in de kolommen Bron en Doel vertegenwoordigt alle adressen. Clients zoals Azure Portal, Azure CLI of PowerShell kunnen *** of Any voor deze expressie gebruiken.

U kunt de standaardregels niet verwijderen, maar u kunt ze negeren door regels te maken met een hogere prioriteit.

Uitgebreide beveiligingsregels

Met uitgebreide beveiligingsregels kunt u meerdere poorten en meerdere expliciete IP-adressen en bereiken combineren tot één beveiligingsregel. Met andere woorden, uitgebreide beveiligingsregels vereenvoudigen de beveiligingsdefinitie voor virtuele netwerken. Hierdoor kunt u grotere en complexe beleidsregels voor netwerkbeveiliging in minder en eenvoudigere regels opsplitsen. Uitgebreide regels worden over het algemeen gebruikt in de bron-, doel- en poortvelden van een regel.

Door uitgebreide beveiligingsregels te combineren met servicetags of toepassingsbeveiligingsgroepen, kunt u de definitie van uw beveiligingsregel stroomlijnen. Er gelden echter limieten voor het aantal adressen, bereiken en poorten dat u in een regel kunt opgeven.

Servicetags: Een servicetag vertegenwoordigt een groep IP-adresvoorvoegsels van een bepaalde Azure-service. Het helpt om de complexiteit van frequente updates op netwerkbeveiligingsregels te minimaliseren. Raadpleeg Azure-servicetags.

Voor een voorbeeld van het gebruik van de storage-servicetag om de netwerktoegang te beperken, gaat u naar Netwerktoegang tot PaaS-resources beperken met service-eindpunten voor virtuele netwerken met behulp van Azure Portal.

Toepassingsbeveiligingsgroepen: Met toepassingsbeveiligingsgroepen kunt u netwerkbeveiliging configureren als een natuurlijke uitbreiding van de structuur van een toepassing. Hiermee kunt u virtuele machines groeperen en netwerkbeveiligingsbeleid definiëren op basis van deze groepen. U kunt het beveiligingsbeleid op grote schaal opnieuw gebruiken zonder handmatig onderhoud van expliciete IP-adressen. Zie Toepassingsbeveiligingsgroepen voor meer informatie.

Problemen met NSG-configuratie oplossen

Met netwerkbeveiligingsgroepen (NSG's) kunt u de inkomende en uitgaande stroom van verkeer van een virtuele machine (VM) beheren. U kunt een NSG koppelen aan een subnet in een virtueel Azure-netwerk, een netwerkinterface die is verbonden met een virtuele machine of beide. Beveiligingsregels die worden toegepast op een netwerkinterface zijn een combinatie van regels die aanwezig zijn in de netwerkbeveiligingsgroep die aan een netwerkinterface is gekoppeld en het subnet waarin het zich bevindt. U kunt het conflict tussen regels in verschillende NSG's onderzoeken die worden toegepast op de netwerkinterfaces van uw VM.

De volgende artikelen helpen inzicht te krijgen in:

In deze les leert u hoe u een probleem met een netwerkverkeersfilter kunt vaststellen door de NSG-beveiligingsregels te bekijken die effectief zijn voor een VIRTUELE machine.

Diagnoses uitvoeren met Behulp van Azure Portal

Scenario

Wanneer u via poort 80 verbinding probeert te maken met een virtuele machine via internet, mislukt de verbinding. Als u wilt weten waarom dit gebeurt, kunt u de effectieve beveiligingsregels voor een netwerkinterface onderzoeken met behulp van Azure Portal, PowerShell of de Azure CLI.

Als u geen bestaande VM hebt om de effectieve beveiligingsregels weer te geven, moet u eerst een Linux- of Windows-VM implementeren om de taak te voltooien.

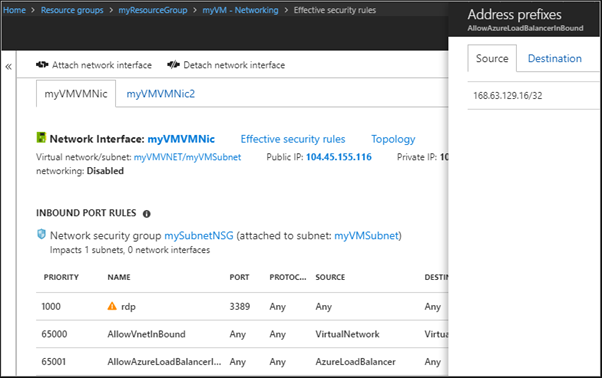

In de volgende taak zijn de voorbeelden voor een VIRTUELE machine met de naam myVM met een netwerkinterface met de naam myVMVMNic. De VM en netwerkinterface bevinden zich in een resourcegroep met de naam myResourceGroup en bevinden zich in de regio VS - oost. Als u het probleem wilt vaststellen, wijzigt u de waarden in de stappen, indien van toepassing, voor de VIRTUELE machine.

Meld u aan bij de Azure-portal.

Voer bovenaan Azure Portal de naam van de virtuele machine in het zoekvak in. Wanneer de naam van de virtuele machine wordt weergegeven in de zoekresultaten, selecteert u deze.

Selecteer onder INSTELLINGEN de optie Netwerken.

De regels die u in de volgende afbeelding ziet, zijn voor een netwerkinterface met de naam myVMVMNic. Er zijn REGELS voor BINNENKOMENDE POORT voor de netwerkinterface van twee verschillende netwerkbeveiligingsgroepen:

mySubnetNSG: gekoppeld aan het subnet waarin de netwerkinterface zich bevindt.

myVMNSG: gekoppeld aan de netwerkinterface in de VM met de naam myVMVMNic.

Zoals u in de vorige installatiekopieën kunt zien, verhindert de regel DenyAllInBound binnenkomende communicatie van internet naar de virtuele machine via poort 80. De regel bevat 0.0.0.0/0 voor SOURCE, waaronder internet. Geen andere regel met een hogere prioriteit (lager getal) staat inkomend verkeer van poort 80 toe. Zie Een probleem oplossen om poort 80 binnenkomend naar de virtuele machine vanaf internet toe te staan.

Onder REGELS VOOR UITGAANDE POORT, onderaan, zijn er regels voor uitgaande poorten voor de netwerkinterface. VirtualNetwork en AzureLoadBalancer zijn servicetags. Servicetags vertegenwoordigen een groep IP-adresvoorvoegsels om de complexiteit voor het maken van beveiligingsregels te minimaliseren.

Zorg ervoor dat de VM de status Actief heeft en selecteer vervolgens Effectieve beveiligingsregels, zoals wordt weergegeven in de volgende afbeelding:

U kunt zien dat er verschillende tabbladen zijn voor de NSG die is gekoppeld aan de netwerkinterface en het subnet. De vermelde regels zijn hetzelfde als in stap 3 , hoewel alleen de eerste 50 regels worden weergegeven, zoals weergegeven in de afbeelding. Als u een CSV-bestand met alle regels wilt downloaden, selecteert u Downloaden.

Als u wilt zien welke voorvoegsels elke servicetag vertegenwoordigt, selecteert u een regel, zoals AllowAzureLoadBalancerInbound. In de onderstaande afbeelding ziet u de voorvoegsels voor de servicetag AzureLoadBalancer :

De VM in dit voorbeeld bevat twee netwerkinterfaces, myVMVMNic en myVMVMNic2 die eraan zijn gekoppeld. De effectieve beveiligingsregels kunnen verschillen voor elke netwerkinterface. Selecteer myVMVMNic2 om de regels voor deze netwerkinterface weer te geven.

Aan de netwerkinterface myVMVMNic2 is geen netwerkbeveiligingsgroep gekoppeld, zoals de myVMVMNic-netwerkinterface wel doet. Aan elke netwerkinterface en elk subnet kan nul of één NSG zijn gekoppeld. De netwerkbeveiligingsgroep die aan elke netwerkinterface of elk subnet is gekoppeld, kan hetzelfde of verschillend zijn. U kunt dezelfde NSG koppelen aan zoveel netwerkinterfaces en subnetten als u kiest.

Notitie

Hoewel effectieve beveiligingsregels zijn bekeken via de virtuele machine, kunt u deze ook bekijken via een afzonderlijke gebruiker:

- Netwerkinterface: informatie over het weergeven van een netwerkinterface.

- NSG: informatie over het weergeven van een NSG.

Als u de opdrachten wilt uitvoeren met Behulp van PowerShell, raadpleegt u Diagnose met behulp van PowerShell.

Als u de opdrachten wilt uitvoeren met behulp van Azure CLI, raadpleegt u Diagnose met behulp van Azure CLI.

Verbindingsproblemen oplossen:

Als u inkomend verkeer van internet wilt toestaan, voegt u beveiligingsregels toe met een hogere prioriteit dan standaardregels.

Als u problemen met betrekking tot peering van virtuele netwerken wilt oplossen, kunt u de voorvoegsels weergeven in de lijst ExpandedAddressPrefix.

Zorg ervoor dat er een netwerkbeveiligingsgroep is gekoppeld aan de netwerkinterface en/of het subnet van de VIRTUELE machine. Controleer ook of de VM de status Actief heeft.

Als de VIRTUELE machine een openbaar IP-adres heeft, is het raadzaam om een NSG toe te passen op het subnet van de netwerkinterface.

Aanvullende diagnose

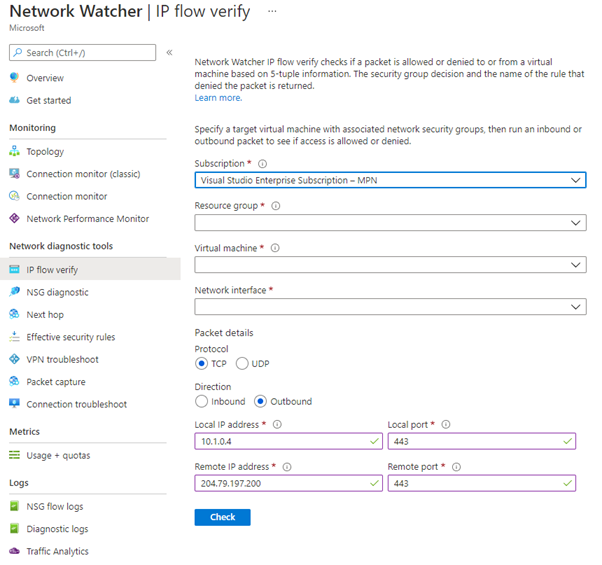

Gebruik de mogelijkheid voor IP-stroomverificatie van Azure Network Watcher om te bepalen of verkeer naar of van een VIRTUELE machine is toegestaan.

Als er geen beveiligingsregels zijn die ervoor zorgen dat de netwerkverbinding van een virtuele machine mislukt, kan het probleem worden veroorzaakt door:

Firewallsoftware die wordt uitgevoerd in het besturingssysteem van de virtuele machine.

Routes die zijn geconfigureerd voor virtuele apparaten of on-premises verkeer, verwijzen naar geforceerde tunneling. Voor meer informatie over het diagnosticeren van routeproblemen die de verkeersstroom van de VIRTUELE machine kunnen belemmeren, raadpleegt u Diagnose van een routeringsprobleem in het netwerkverkeer van een virtuele machine.

NSG-stroomlogboeken controleren en interpreteren

Introductie

Met de functie NSG-stroomlogboeken in Azure Network Watcher kunt u informatie vastleggen over IP-verkeer dat via een NSG stroomt. De stroomgegevens worden verzonden naar Azure Storage-accounts en van daaruit kunt u deze exporteren naar elk visualisatieprogramma, SIEM of IDS.

Waarom stroomlogboeken gebruiken?

Stroomlogboeken zijn van cruciaal belang bij het beheren en bewaken van alle netwerkactiviteiten in uw cloudomgeving. U kunt deze gebruiken voor het optimaliseren van netwerkstromen, het bewaken van gegevens, het controleren van naleving, het detecteren van inbraak en meer.

Enkele veelvoorkomende gebruiksvoorbeelden zijn:

Netwerkbewaking:

Onbekend of ongewenst verkeer identificeren.

Bewaak de verkeersniveaus en het bandbreedteverbruik.

Filter stroomlogboeken op IP en poort om het gedrag van toepassingen te begrijpen.

Exporteer stroomlogboeken naar de analyse- en visualisatiehulpprogramma's die u kiest om bewakingsdashboards in te stellen.

Gebruiksbewaking en optimalisatie:

Identificeer de belangrijkste talkers in uw netwerk.

Combineer met GeoIP-gegevens om verkeer tussen regio's te identificeren.

Inzicht in de groei van het verkeer voor capaciteitsprognoses.

Gebruik gegevens om te beperkend verkeersregels te verwijderen.

Naleving:

- Gebruik stroomgegevens om netwerkisolatie en naleving van bedrijfstoegangsregels te controleren.

Forensische netwerkanalyse en beveiligingsanalyse:

Analyseer netwerkstromen van gecompromitteerde IP-adressen en netwerkinterfaces.

Stroomlogboeken exporteren naar elk SIEM- of IDS-hulpprogramma van uw keuze.

Hoe logboekregistratie werkt

Stroomlogboeken worden uitgevoerd op laag 4 (transportlaag). Alle IP-stromen worden in en uit een NSG vastgelegd.

Logboeken worden met intervallen van één minuut verzameld via het Azure-platform zonder dat dit van invloed is op klantbronnen of netwerkprestaties.

Logboeken worden geschreven in de JSON-indeling. Er worden uitgaande en binnenkomende stromen per NSG-regel weergegeven.

Elke logboekrecord bevat de netwerkinterface (NIC). De stroom is van toepassing op informatie over vijf tuples, de verkeersbeslissing en (alleen versie 2) doorvoerinformatie. Raadpleeg de logboekindeling.

Stroomlogboeken verwijderen de logboeken tot een jaar na het maken.

Als u de stroomlogboeken wilt inschakelen, raadpleegt u NSG-stroomlogboeken inschakelen.

IP-stroom controleren

Ip-stroom controleren bevestigt of een pakket is toegestaan of geweigerd van of naar een virtuele machine. U kunt IP-stroom controleren om verbindingsproblemen van of naar internet en van of naar de on-premises omgeving vast te stellen. Het biedt de informatie met betrekking tot richting, protocol, lokaal IP, extern IP, lokale poort en externe poort. Als een beveiligingsgroep het pakket weigert, wordt de naam van de gebruikte regel geretourneerd.

Ip-stroom controleren houdt rekening met de regels voor alle NSG's die zijn toegepast op de netwerkinterface, zoals een subnet of virtuele-machine-NIC. Vervolgens wordt de verkeersstroom gecontroleerd op basis van de geconfigureerde instellingen van of naar die netwerkinterface.

Ip-stroom controleert of een regel in een NSG inkomend of uitgaand verkeer naar of van een virtuele machine blokkeert. Ook worden de regels en NSG-regels van Azure Virtual Network Manager geëvalueerd.

Zie Veelvoorkomende problemen oplossen voor meer informatie over het oplossen van NSG-stroomlogboeken.

Bepalen of een VIRTUELE machine of groep vm's is gekoppeld aan een toepassingsbeveiligingsgroep (ASG)

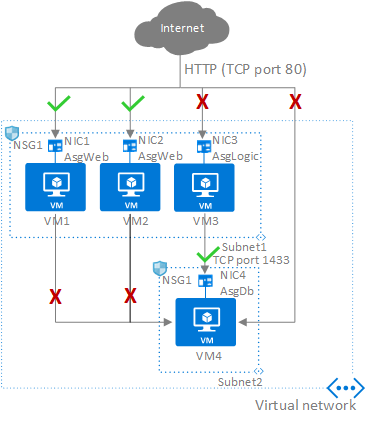

Met toepassingsbeveiligingsgroepen kunt u virtuele machines groeperen in een virtueel Azure-netwerk en netwerkbeveiligingsbeleid definiëren op basis van deze groepen. Dit helpt bij het verminderen van de onderhoudswerkzaamheden van expliciete IP-adressen. Bekijk de volgende afbeelding voor een beter begrip van ASG's:

| Toepassingsbeveiligingsgroepen |

|---|

|

In de vorige afbeelding zijn NIC1 en NIC2 lid van de AsgWeb ASG. NIC3 is lid van de AsgLogic ASG en NIC4 lid van de AsgDb ASG. In dit voorbeeld is elke netwerkinterface lid van slechts één netwerkbeveiligingsgroep. Een netwerkinterface kan echter lid zijn van meerdere ASG's, tot aan de Azure-limieten.

Aan geen van de netwerkinterfaces is een netwerkbeveiligingsgroep gekoppeld. NSG1 is gekoppeld aan beide subnetten en bevat de volgende regels:

Allow-HTTP-Inbound-Internet

Deze regel is vereist om verkeer van internet naar de webservers te laten lopen. Binnenkomend verkeer van internet wordt geweigerd door de standaardbeveiligingsregel DenyAllInbound. Daarom is er geen extra regel nodig voor de toepassingsbeveiligingsgroepen AsgLogic of AsgDb.

| Prioriteit | Source | Bronpoorten | Doel | Doelpoorten | Protocol | Access |

|---|---|---|---|---|---|---|

| 100 | Internet | * | AsgWeb | 80 | TCP | Toestaan |

Deny-Database-All

De standaardbeveiligingsregel AllowVNetInBound staat communicatie toe tussen resources in hetzelfde virtuele netwerk. Daarom is deze regel vereist voor het weigeren van verkeer dat van een willekeurige resource afkomstig is.

| Prioriteit | Source | Bronpoorten | Doel | Doelpoorten | Protocol | Access |

|---|---|---|---|---|---|---|

| 120 | * | * | AsgWeb | 1433 | Alle | Weigeren |

Allow-Database-BusinessLogic

Met deze regel kan verkeer van de AsgLogic ASG naar de AsgDb ASG worden toegestaan. De prioriteit voor deze regel is hoger dan die voor de regel Deny-Database-All. Als gevolg hiervan wordt deze regel verwerkt vóór de regel Deny-Database-All, zodat verkeer van de toepassingsbeveiligingsgroep AsgLogic wordt toegestaan, terwijl al het andere verkeer wordt geblokkeerd.

| Prioriteit | Source | Bronpoorten | Doel | Doelpoorten | Protocol | Access |

|---|---|---|---|---|---|---|

| 110 | AsgLogic | * | AsgDb | 1433 | TCP | Toestaan |

De regels die een ASG als bron of doel opgeven, worden alleen toegepast op de netwerkinterfaces die lid zijn van de ASG. Als de netwerkinterface geen lid is van een ASG, wordt de regel niet toegepast op de netwerkinterface, ook al is de netwerkbeveiligingsgroep gekoppeld aan het subnet.

Toepassingsbeveiligingsgroepen hebben de volgende beperkingen:

Er zijn verschillende limieten met betrekking tot ASG's. Een van deze is het aantal ASG's dat u in een abonnement kunt hebben.

U kunt geen netwerkinterfaces van verschillende virtuele netwerken toevoegen aan dezelfde ASG. Als bijvoorbeeld de eerste netwerkinterface die is toegewezen aan een ASG met de naam AsgWeb zich in het virtuele netwerk VNet1 bevindt, moeten alle volgende netwerkinterfaces die aan ASGWeb zijn toegewezen, bestaan in VNet1.

Alle netwerkinterfaces voor zowel de bron- als doel-ASG's moeten aanwezig zijn in hetzelfde virtuele netwerk. Als AsgLogic bijvoorbeeld netwerkinterfaces van VNet1 bevat en AsgDb netwerkinterfaces van VNet2, is het niet mogelijk om in een regel AsgLogic toe te wijzen als bron en AsgDb als doel.