Pilotaż i wdrażanie Ochrona usługi Office 365 w usłudze Defender

Dotyczy:

- Microsoft Defender XDR

Ten artykuł zawiera przepływ pracy na potrzeby pilotażu i wdrażania Ochrona usługi Office 365 w usłudze Microsoft Defender w organizacji. Te zalecenia umożliwiają dołączanie Ochrona usługi Office 365 w usłudze Microsoft Defender jako pojedynczego narzędzia do cyberbezpieczeństwa lub jako część kompleksowego rozwiązania z Microsoft Defender XDR.

W tym artykule przyjęto założenie, że masz produkcyjną dzierżawę platformy Microsoft 365 i pilotujesz i wdrażasz Ochrona usługi Office 365 w usłudze Microsoft Defender w tym środowisku. Ta praktyka będzie obsługiwać wszelkie ustawienia i dostosowania skonfigurowane podczas pilotażu dla pełnego wdrożenia.

Ochrona usługi Office 365 w usłudze Defender przyczynia się do Zero Trust architektury, pomagając zapobiegać lub zmniejszać szkody biznesowe wynikające z naruszenia. Aby uzyskać więcej informacji, zobacz Scenariusz dotyczący zapobiegania lub zmniejszania szkód biznesowych spowodowanych naruszeniem zasad biznesowych w strukturze wdrażania Zero Trust firmy Microsoft.

Kompleksowe wdrożenie dla Microsoft Defender XDR

Jest to artykuł 3 z 6 serii, który ułatwia wdrażanie składników Microsoft Defender XDR, w tym badanie zdarzeń i reagowanie na nie.

Artykuły z tej serii odpowiadają następującym fazom kompleksowego wdrożenia:

| Faza | Link |

|---|---|

| Odp. Uruchamianie pilotażu | Uruchamianie pilotażu |

| B. Testowanie i wdrażanie składników Microsoft Defender XDR |

-

Pilotaż i wdrażanie usługi Defender for Identity - Pilotaż i wdrażanie Ochrona usługi Office 365 w usłudze Defender (ten artykuł) - Pilotaż i wdrażanie usługi Defender dla punktu końcowego - Pilotaż i wdrażanie Microsoft Defender for Cloud Apps |

| C. Badanie zagrożeń i odpowiadanie na nie | Badanie i reagowanie na zdarzenia praktyczne |

Pilotażowy i wdrażany przepływ pracy dla Ochrona usługi Office 365 w usłudze Defender

Na poniższym diagramie przedstawiono typowy proces wdrażania produktu lub usługi w środowisku IT.

Rozpoczynasz od oceny produktu lub usługi oraz sposobu jej działania w organizacji. Następnie pilotujesz produkt lub usługę za pomocą odpowiednio małego podzestawu infrastruktury produkcyjnej na potrzeby testowania, uczenia się i dostosowywania. Następnie stopniowo zwiększaj zakres wdrożenia, dopóki nie zostanie uwzględniona cała infrastruktura lub organizacja.

Oto przepływ pracy na potrzeby pilotażu i wdrażania Ochrona usługi Office 365 w usłudze Defender w środowisku produkcyjnym.

Wykonaj następujące czynności:

- Przeprowadzanie inspekcji i weryfikowanie publicznego rekordu MX

- Inspekcja zaakceptowanych domen

- Inspekcja łączników przychodzących

- Aktywowanie oceny

- Tworzenie grup pilotażowych

- Konfigurowanie ochrony

- Wypróbuj możliwości

Poniżej przedstawiono zalecane kroki dla każdego etapu wdrażania.

| Etap wdrażania | Opis |

|---|---|

| Oceniać | Przeprowadzanie oceny produktu dla Ochrona usługi Office 365 w usłudze Defender. |

| Pilot | Wykonaj kroki 1–7 dla grup pilotażowych. |

| Pełne wdrożenie | Skonfiguruj pilotażowe grupy użytkowników w kroku 5 lub dodaj grupy użytkowników, aby rozszerzyć program pilotażowy i ostatecznie uwzględnić wszystkie konta użytkowników. |

architektura Ochrona usługi Office 365 w usłudze Defender i wymagania

Na poniższym diagramie przedstawiono architekturę punktu odniesienia dla Ochrona usługi Office 365 w usłudze Microsoft Defender, która może obejmować bramę SMTP innej firmy lub integrację lokalną. Scenariusze współistnienia hybrydowego (czyli produkcyjne skrzynki pocztowe są zarówno lokalne, jak i online) wymagają bardziej złożonych konfiguracji i nie są omówione w tym artykule ani w wskazówkach dotyczących oceny.

Poniższa tabela opisuje tę ilustrację.

| Wywołanie | Opis |

|---|---|

| 1 | Serwer hosta dla nadawcy zewnętrznego zazwyczaj wykonuje publiczne wyszukiwanie DNS dla rekordu MX, który zapewnia serwerowi docelowemu przekazywanie komunikatu. To odwołanie może być bezpośrednio Exchange Online (EXO) lub bramą SMTP skonfigurowaną do przekazywania do funkcji EXO. |

| 2 | Exchange Online Protection negocjuje i weryfikuje połączenie przychodzące oraz sprawdza nagłówki komunikatów i zawartość, aby określić, jakie dodatkowe zasady, tagowanie lub przetwarzanie są wymagane. |

| 3 | Exchange Online integruje się z Ochrona usługi Office 365 w usłudze Microsoft Defender, aby zaoferować bardziej zaawansowaną ochronę przed zagrożeniami, ograniczanie ryzyka i korygowanie. |

| 4 | Wiadomość, która nie jest złośliwa, zablokowana lub poddana kwarantannie, jest przetwarzana i dostarczana do adresata w usłudze EXO, gdzie preferencje użytkownika związane z wiadomościami-śmieciami, regułami skrzynki pocztowej lub innymi ustawieniami są oceniane i wyzwalane. |

| 5 | Integrację z lokalna usługa Active Directory można włączyć przy użyciu programu Microsoft Entra Connect w celu synchronizowania i aprowizowania obiektów i kont obsługujących pocztę w celu Tożsamość Microsoft Entra i ostatecznie Exchange Online. |

| 6 | Podczas integrowania środowiska lokalnego najlepiej jest używać serwera Exchange do obsługiwanego zarządzania atrybutami, ustawieniami i konfiguracjami związanymi z pocztą oraz administrowaniem nimi. |

| 7 | Ochrona usługi Office 365 w usłudze Microsoft Defender udostępnia sygnały do Microsoft Defender XDR w celu rozszerzonego wykrywania i reagowania (XDR). |

Integracja lokalna jest powszechna, ale opcjonalna. Jeśli środowisko jest tylko w chmurze, te wskazówki również działają dla Ciebie.

Pomyślna ocena Ochrona usługi Office 365 w usłudze Defender lub pilotażowy program produkcyjny wymaga następujących wymagań wstępnych:

- Wszystkie skrzynki pocztowe adresatów znajdują się obecnie w Exchange Online.

- Publiczny rekord MX jest rozpoznawana bezpośrednio na potrzeby EOP lub bramy protokołu SMTP (Simple Mail Transfer Protocol), która następnie przekazuje przychodzącą zewnętrzną wiadomość e-mail bezpośrednio do EOP.

- Podstawowa domena poczty e-mail jest skonfigurowana jako autorytatywna w Exchange Online.

- Pomyślnie wdrożono i skonfigurowano funkcję blokowania krawędzi opartej na katalogach (DBEB, Directory-Based Edge Blocking ) odpowiednio. Aby uzyskać więcej informacji, zobacz Use Directory-Based Edge Blocking to reject messages sent to invalid recipients (Używanie blokowania usługi Directory-Based Edge do odrzucania komunikatów wysyłanych do nieprawidłowych adresatów).

Ważna

Jeśli te wymagania nie mają zastosowania lub nadal korzystasz ze scenariusza współistnienia hybrydowego, ocena Ochrona usługi Office 365 w usłudze Microsoft Defender może wymagać bardziej złożonych lub zaawansowanych konfiguracji, które nie są w pełni omówione w tych wskazówkach.

Krok 1. Przeprowadzanie inspekcji i weryfikowanie publicznego rekordu MX

Aby skutecznie ocenić Ochrona usługi Office 365 w usłudze Microsoft Defender, ważne jest, aby przychodząca zewnętrzna wiadomość e-mail była przekazywana za pośrednictwem wystąpienia Exchange Online Protection (EOP) skojarzonego z dzierżawą.

- W portalu Administracja M365 pod adresem rozwiń pozycję https://admin.microsoft.com... W razie potrzeby pokaż wszystko, rozwiń węzeł Ustawienia, a następnie wybierz pozycję Domeny. Aby przejść bezpośrednio do strony Domeny , użyj polecenia https://admin.microsoft.com/Adminportal/Home#/Domains.

- Na stronie Domeny wybierz zweryfikowaną domenę poczty e-mail, klikając dowolne miejsce w wpisie innym niż pole wyboru.

- W wyświetlonym wysuwu szczegółów domeny wybierz kartę Rekordy DNS . Zanotuj rekord MX wygenerowany i przypisany do dzierżawy EOP.

- Uzyskaj dostęp do zewnętrznej (publicznej) strefy DNS i sprawdź podstawowy rekord MX skojarzony z domeną poczty e-mail:

- Jeśli publiczny rekord MX jest obecnie zgodny z przypisanym adresem EOP (na przykład contoso-com.mail.protection.outlook.com), dalsze zmiany routingu nie powinny być wymagane.

- Jeśli publiczny rekord MX jest obecnie rozpoznawany jako brama innej firmy lub lokalna brama SMTP, mogą być wymagane dodatkowe konfiguracje routingu.

- Jeśli publiczny rekord MX jest obecnie rozpoznawany jako lokalny program Exchange, nadal możesz znajdować się w modelu hybrydowym, w którym niektóre skrzynki pocztowe adresatów nie zostały jeszcze zmigrowane do funkcji EXO.

Krok 2. Inspekcja zaakceptowanych domen

- W centrum administracyjnym programu Exchange (EAC) pod adresem https://admin.exchange.microsoft.comrozwiń węzeł Przepływ poczty, a następnie kliknij pozycję Zaakceptowane domeny. Aby przejść bezpośrednio do strony Zaakceptowane domeny , użyj polecenia https://admin.exchange.microsoft.com/#/accepteddomains.

- Na stronie Zaakceptowane domeny zanotuj wartość Typu domeny dla podstawowej domeny poczty e-mail.

- Jeśli typ domeny jest ustawiony na autorytatywny, zakłada się, że wszystkie skrzynki pocztowe adresatów w organizacji znajdują się obecnie w Exchange Online.

- Jeśli typ domeny jest ustawiony na InternalRelay, możesz nadal znajdować się w modelu hybrydowym, w którym niektóre skrzynki pocztowe adresatów nadal znajdują się w środowisku lokalnym.

Krok 3. Inspekcja łączników przychodzących

- W centrum administracyjnym programu Exchange (EAC) pod adresem https://admin.exchange.microsoft.comrozwiń węzeł Przepływ poczty, a następnie kliknij pozycję Łączniki. Aby przejść bezpośrednio do strony Łączniki , użyj polecenia https://admin.exchange.microsoft.com/#/connectors.

- Na stronie Łączniki zanotuj wszystkie łączniki z następującymi ustawieniami:

- Wartość From to organizacja partnera , która może być skorelowana z bramą SMTP innej firmy.

- Wartość Od to Twoja organizacja , która może wskazywać, że nadal pracujesz w scenariuszu hybrydowym.

Krok 4. Aktywowanie oceny

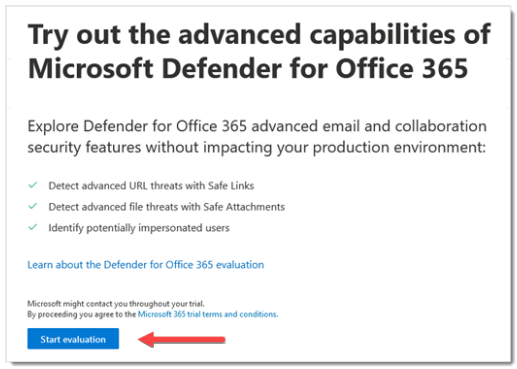

Skorzystaj z poniższych instrukcji, aby aktywować ocenę Ochrona usługi Office 365 w usłudze Microsoft Defender z portalu Microsoft Defender.

Aby uzyskać szczegółowe informacje, zobacz Try Ochrona usługi Office 365 w usłudze Microsoft Defender (Wypróbuj Ochrona usługi Office 365 w usłudze Microsoft Defender).

W portalu Microsoft Defender pod adresem https://security.microsoft.comrozwiń Email & współpracy> wybierz pozycję Zasady & reguły> wybierz pozycję Zasady> zagrożeń, przewiń w dół do sekcji Inne, a następnie wybierz pozycję Tryb oceny. Aby przejść bezpośrednio do strony Tryb ewaluacji , użyj polecenia https://security.microsoft.com/atpEvaluation.

Na stronie Tryb ewaluacji kliknij pozycję Rozpocznij ocenę.

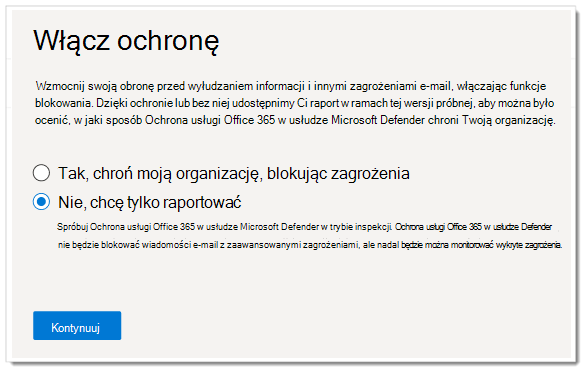

W oknie dialogowym Włączanie ochrony wybierz pozycję Nie, chcę tylko raportowanie, a następnie kliknij przycisk Kontynuuj.

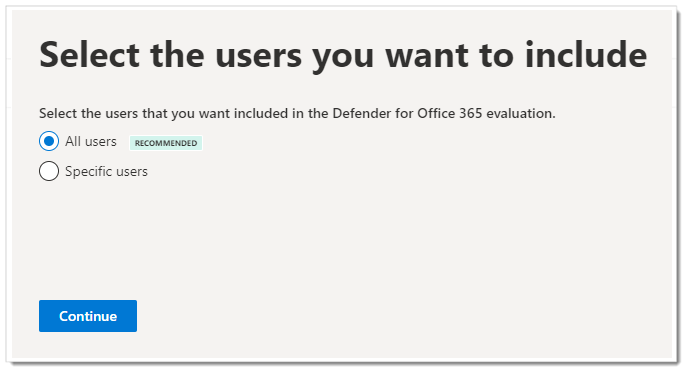

W oknie dialogowym Wybieranie użytkowników do uwzględnienia wybierz pozycję Wszyscy użytkownicy, a następnie kliknij przycisk Kontynuuj.

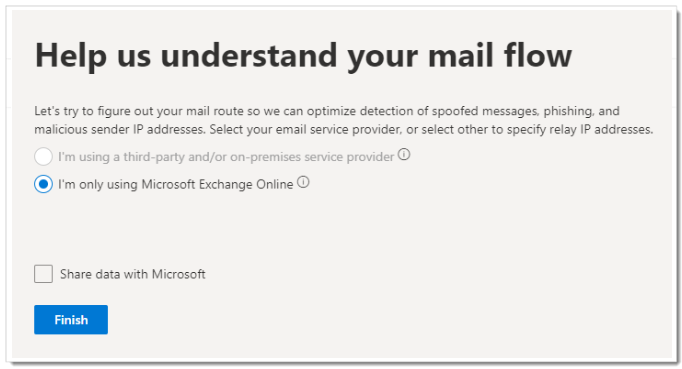

W oknie dialogowym Pomóż nam zrozumieć przepływ poczty automatycznie wybierana jest jedna z następujących opcji na podstawie wykrycia rekordu MX dla Twojej domeny:

Używam tylko Microsoft Exchange Online: rekordy MX dla twojej domeny wskazują na platformę Microsoft 365. Nie ma nic do skonfigurowania, więc kliknij przycisk Zakończ.

Używam dostawcy usług innych firm i/lub lokalnego: na nadchodzących ekranach wybierz nazwę dostawcy wraz z łącznikiem przychodzącym, który akceptuje pocztę z tego rozwiązania. Możesz również zdecydować, czy potrzebujesz reguły przepływu poczty Exchange Online (znanej również jako reguła transportu), która pomija filtrowanie spamu dla wiadomości przychodzących z usługi ochrony lub urządzenia innej firmy. Po zakończeniu kliknij przycisk Zakończ.

Krok 5. Tworzenie grup pilotażowych

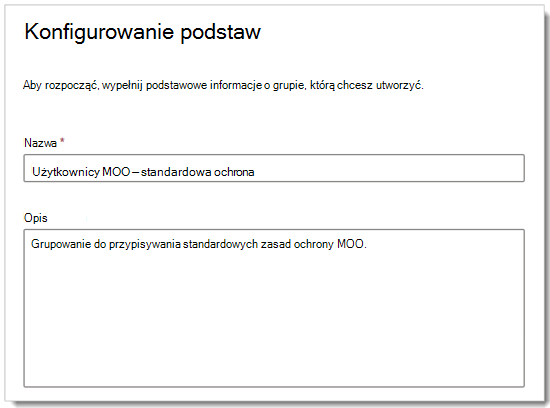

Podczas pilotażu Ochrona usługi Office 365 w usłudze Microsoft Defender możesz zdecydować się na pilotaż określonych użytkowników przed włączeniem i wymuszaniem zasad dla całej organizacji. Tworzenie grup dystrybucyjnych może pomóc w zarządzaniu procesami wdrażania. Na przykład utwórz grupy, takie jak użytkownicy Ochrona usługi Office 365 w usłudze Defender — ochrona standardowa, użytkownicy Ochrona usługi Office 365 w usłudze Defender — ścisła ochrona, Ochrona usługi Office 365 w usłudze Defender Użytkownicy — ochrona niestandardowa lub użytkownicy Ochrona usługi Office 365 w usłudze Defender — wyjątki.

Być może nie jest oczywiste, dlaczego terminy "Standard" i "Strict" są terminami używanymi dla tych grup, ale stanie się to jasne, gdy poznasz więcej informacji na temat Ochrona usługi Office 365 w usłudze Defender ustawień wstępnych zabezpieczeń. Grupy nazewnictwa "niestandardowe" i "wyjątki" mówią same za siebie i chociaż większość użytkowników powinna podlegać standardowym i ścisłym, niestandardowym i wyjątkowym grupom, będą zbierać cenne dane dotyczące zarządzania ryzykiem.

Grupy dystrybucyjne można tworzyć i definiować bezpośrednio w Exchange Online lub synchronizować z lokalna usługa Active Directory.

Zaloguj się do Centrum Administracja Programu Exchange (EAC) przy https://admin.exchange.microsoft.com użyciu konta, któremu przyznano rolę administratora adresatów lub które zostało delegowane uprawnienia do zarządzania grupami.

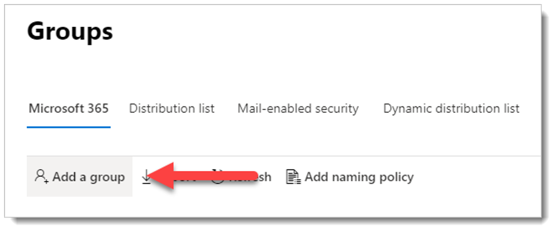

Przejdź do obszaru> Adresaci Grupy.

Na stronie Grupy wybierz pozycję

Dodaj grupę.

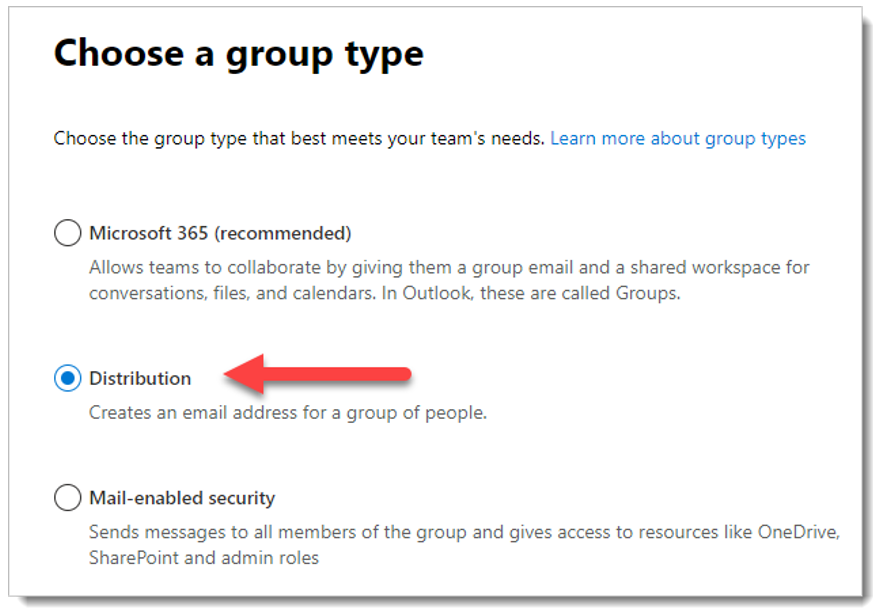

Dodaj grupę.W polu Typ grupy wybierz pozycję Dystrybucja, a następnie kliknij przycisk Dalej.

Nadaj grupie nazwę i opcjonalny opis, a następnie kliknij przycisk Dalej.

Na pozostałych stronach przypisz właściciela, dodaj członków do grupy, ustaw adres e-mail, ograniczenia dołączania i innych ustawień.

Krok 6. Konfigurowanie ochrony

Niektóre funkcje w Ochrona usługi Office 365 w usłudze Defender są domyślnie konfigurowane i włączane, ale operacje zabezpieczeń mogą chcieć podnieść poziom ochrony od wartości domyślnej.

Niektóre funkcje nie zostały jeszcze skonfigurowane. Dostępne są następujące opcje konfigurowania ochrony (które można później łatwo zmienić):

Przypisywanie użytkowników do wstępnie ustawionych zasad zabezpieczeń: wstępnie ustawione zasady zabezpieczeń są zalecaną metodą szybkiego przypisywania jednolitego poziomu ochrony we wszystkich możliwościach. Możesz wybrać opcję Standardowa lub Ścisła ochrona. Ustawienia dla standardowych i ścisłych są opisane w tabelach tutaj. Różnice między standardem a ścisłym są podsumowane w tabeli tutaj.

Zalety wstępnie ustawionych zasad zabezpieczeń to jak najszybsza ochrona grup użytkowników przy użyciu zalecanych ustawień firmy Microsoft na podstawie obserwacji w centrach danych. Po dodaniu nowych możliwości ochrony i zmianie poziomu zabezpieczeń ustawienia w wstępnie ustawionych zasad zabezpieczeń są automatycznie aktualizowane do naszych zalecanych ustawień.

Wadą wstępnie ustawionych zasad zabezpieczeń jest to, że nie można dostosować praktycznie żadnego z ustawień zabezpieczeń w wstępnie ustawionych zasad zabezpieczeń (na przykład nie można zmienić akcji z dostarczania na śmieci do kwarantanny lub odwrotnie). Wyjątkiem są wpisy i opcjonalne wyjątki dotyczące personifikacji użytkowników i ochrony przed personifikacją domeny, które należy skonfigurować ręcznie.

Należy również pamiętać, że wstępnie ustawione zasady zabezpieczeń są zawsze stosowane przed zasadami niestandardowymi. Dlatego jeśli chcesz utworzyć zasady niestandardowe i korzystać z nich, musisz wykluczyć użytkowników z tych zasad niestandardowych z wstępnie ustawionych zasad zabezpieczeń.

Konfigurowanie niestandardowych zasad ochrony: jeśli wolisz samodzielnie skonfigurować środowisko, porównaj ustawienia domyślne, Standardowe i Ścisłe w obszarze Zalecane ustawienia dotyczące EOP i Ochrona usługi Office 365 w usłudze Microsoft Defender zabezpieczeń. Zachowaj arkusz kalkulacyjny, w którym twoja niestandardowa kompilacja odbiega.

Analizator konfiguracji umożliwia również porównanie ustawień w zasadach niestandardowych z wartościami Standardowy i Ścisły.

Aby uzyskać szczegółowe informacje na temat wybierania wstępnie ustawionych zasad zabezpieczeń a zasad niestandardowych, zobacz Określanie strategii zasad ochrony.

Przypisywanie wstępnie ustawionych zasad zabezpieczeń

Zalecamy rozpoczęcie od wstępnie ustawionych zasad zabezpieczeń w ramach operacji EOP i szybkie Ochrona usługi Office 365 w usłudze Defender przez przypisanie ich do określonych użytkowników pilotażowych lub zdefiniowanych grup w ramach oceny. Wstępnie ustawione zasady oferują szablon podstawowej ochrony standardowej lub bardziej agresywny szablon ścisłej ochrony, który można przypisać niezależnie.

Na przykład warunek EOP dla oceny pilotażowej może być stosowany, jeśli adresaci są członkami zdefiniowanej grupy ochrony standardowej EOP , a następnie zarządzane przez dodanie kont do grupy lub usunięcie konta z grupy.

Podobnie można zastosować warunek Ochrona usługi Office 365 w usłudze Defender dla ocen pilotażowych, jeśli adresaci są członkami zdefiniowanej grupy Ochrona usługi Office 365 w usłudze Defender standardowej ochrony, a następnie zarządzani przez dodanie lub usunięcie kont za pośrednictwem grupy.

Aby uzyskać pełne instrukcje, zobacz Używanie portalu Microsoft Defender do przypisywania standardowych i ścisłych wstępnie ustawionych zasad zabezpieczeń do użytkowników.

Konfigurowanie niestandardowych zasad ochrony

Wstępnie zdefiniowane szablony zasad standardowej lub ścisłej Ochrona usługi Office 365 w usłudze Defender zapewniają użytkownikom pilotażowym zalecaną ochronę punktu odniesienia. Można jednak również tworzyć i przypisywać niestandardowe zasady ochrony w ramach oceny.

Ważne jest, aby pamiętać o pierwszeństwie tych zasad ochrony, gdy są stosowane i wymuszane, jak wyjaśniono w temacie Kolejność pierwszeństwa dla wstępnie ustawionych zasad zabezpieczeń i innych zasad.

Objaśnienie i tabela w temacie Konfigurowanie zasad ochrony zawiera przydatne informacje na temat tego, co należy skonfigurować.

Krok 7. Wypróbowanie możliwości

Po skonfigurowaniu i skonfigurowaniu pilotażu warto zapoznać się z narzędziami do raportowania, monitorowania i symulacji ataków, które są unikatowe dla Microsoft Defender dla platformy Microsoft 365.

| Możliwości | Opis | Więcej informacji |

|---|---|---|

| Eksplorator zagrożeń | Eksplorator zagrożeń to zaawansowane narzędzie niemal w czasie rzeczywistym ułatwiające zespołom ds. operacji zabezpieczeń badanie zagrożeń i reagowanie na nie oraz wyświetlanie informacji o wykrytym złośliwym oprogramowaniu i wyłudzaniu informacji w wiadomościach e-mail i plikach w Office 365, a także innych zagrożeniach bezpieczeństwa i zagrożeniach dla organizacji. | Informacje o Eksploratorze zagrożeń |

| Szkolenie z symulacji ataków | Za pomocą Szkolenie z symulacji ataków w portalu Microsoft Defender można uruchamiać realistyczne scenariusze ataków w organizacji, które ułatwiają identyfikowanie i znajdowanie narażonych użytkowników, zanim rzeczywisty atak wpłynie na środowisko. | Wprowadzenie do szkolenia z symulacji ataku |

| Pulpit nawigacyjny raportów | W menu nawigacji po lewej stronie kliknij pozycję Raporty i rozwiń nagłówek Email & współpracy. Raporty Email & współpracy dotyczą wykrywania trendów zabezpieczeń, z których niektóre umożliwiają podjęcie działań (za pośrednictwem przycisków, takich jak "Przejdź do przesyłania" ) i innych, które będą pokazywać trendy. Te metryki są generowane automatycznie. |

Wyświetlanie raportów zabezpieczeń poczty e-mail w portalu Microsoft Defender Wyświetlanie raportów Ochrona usługi Office 365 w usłudze Defender w portalu Microsoft Defender |

Integracja zarządzania informacjami i zdarzeniami zabezpieczeń

Możesz zintegrować Ochrona usługi Office 365 w usłudze Defender z usługą Microsoft Sentinel lub ogólną usługą zarządzania informacjami o zabezpieczeniach i zdarzeniami (SIEM), aby umożliwić scentralizowane monitorowanie alertów i działań z połączonych aplikacji. Dzięki Microsoft Sentinel można bardziej kompleksowo analizować zdarzenia zabezpieczeń w całej organizacji i tworzyć podręczniki w celu zapewnienia skutecznej i natychmiastowej reakcji.

Microsoft Sentinel zawiera łącznik Ochrona usługi Office 365 w usłudze Defender. Aby uzyskać więcej informacji, zobacz Connect alerts from Ochrona usługi Office 365 w usłudze Microsoft Defender (Łączenie alertów z Ochrona usługi Office 365 w usłudze Microsoft Defender).

Ochrona usługi Office 365 w usłudze Microsoft Defender można również zintegrować z innymi rozwiązaniami SIEM przy użyciu interfejsu API zarządzania działaniami Office 365. Aby uzyskać informacje o integracji z ogólnymi systemami SIEM, zobacz Ogólna integracja SIEM.

Następny krok

Uwzględnij informacje w przewodniku po operacjach zabezpieczeń Ochrona usługi Office 365 w usłudze Microsoft Defender w procesach SecOps.

Następny krok dla kompleksowego wdrożenia Microsoft Defender XDR

Kontynuuj kompleksowe wdrażanie Microsoft Defender XDR za pomocą programu Pilot i wdróż usługę Defender for Endpoint.

Porada

Chcesz dowiedzieć się więcej? Zaangażuj się w społeczność rozwiązań zabezpieczających firmy Microsoft w naszej społeczności technicznej Społeczność techniczna usługi Microsoft Defender XDR.