Wytyczne dotyczące planowania sieci usługi Azure NetApp Files

Planowanie architektury sieci jest kluczowym elementem projektowania dowolnej infrastruktury aplikacji. Ten artykuł pomaga zaprojektować efektywną architekturę sieci dla obciążeń, aby korzystać z zaawansowanych możliwości usługi Azure NetApp Files.

Woluminy usługi Azure NetApp Files zostały zaprojektowane tak, aby znajdowały się w podsieci specjalnej o nazwie delegowanej podsieci w ramach usługi Azure Virtual Network. W związku z tym można uzyskać dostęp do woluminów bezpośrednio z poziomu platformy Azure za pośrednictwem komunikacji równorzędnej sieci wirtualnej lub z sieci lokalnej za pośrednictwem bramy sieci wirtualnej (ExpressRoute lub VPN Gateway). Podsieć jest dedykowana usłudze Azure NetApp Files i nie ma łączności z Internetem.

Opcja ustawiania standardowych funkcji sieciowych na nowych woluminach i modyfikowania funkcji sieciowych dla istniejących woluminów jest obsługiwana we wszystkich regionach z obsługą usługi Azure NetApp Files.

Możesz utworzyć nowe woluminy lub zmodyfikować istniejące woluminy, aby używać funkcji sieci w warstwie Standardowa lub Podstawowa . Aby uzyskać więcej informacji, zobacz Konfigurowanie funkcji sieciowych.

Standardowa

Wybranie tego ustawienia umożliwia wyższe limity adresów IP i standardowe funkcje sieci wirtualnej, takie jak sieciowe grupy zabezpieczeń i trasy zdefiniowane przez użytkownika w delegowanych podsieciach oraz dodatkowe wzorce łączności, jak wskazano w tym artykule.Podstawowa

Wybranie tego ustawienia umożliwia selektywne wzorce łączności i ograniczoną skalę adresów IP, jak wspomniano w sekcji Zagadnienia . Wszystkie ograniczenia mają zastosowanie w tym ustawieniu.

Podczas planowania sieci usługi Azure NetApp Files należy zapoznać się z kilkoma zagadnieniami.

W poniższej tabeli opisano, co jest obsługiwane dla każdej konfiguracji funkcji sieciowych:

| Funkcje | Standardowe funkcje sieciowe | Podstawowe funkcje sieciowe |

|---|---|---|

| Liczba adresów IP w sieci wirtualnej (w tym natychmiast równorzędnych sieci wirtualnych) uzyskiwania dostępu do woluminów w usłudze Azure NetApp Files hostujących sieć wirtualną | Te same limity standardowe co maszyny wirtualne | 1000 |

| Delegowane podsieci usługi Azure NetApp Files na sieć wirtualną | 1 | 1 |

| Sieciowe grupy zabezpieczeń w podsieciach delegowanych usługi Azure NetApp Files | Tak | Nie. |

| Trasy zdefiniowane przez użytkownika (UDR) w podsieciach delegowanych usługi Azure NetApp Files | Tak | Nie. |

| Łączność z prywatnymi punktami końcowymi | Tak* | Nie. |

| Łączność z punktami końcowymi usługi | Tak | Nie. |

| Zasady platformy Azure (na przykład niestandardowe zasady nazewnictwa) w interfejsie usługi Azure NetApp Files | Nie | Nie. |

| Moduły równoważenia obciążenia dla ruchu usługi Azure NetApp Files | Nie | Nie. |

| Sieć wirtualna z podwójnym stosem (IPv4 i IPv6) | Nie (Obsługiwane tylko protokół IPv4) |

Nie (Obsługiwane tylko protokół IPv4) |

| Ruch kierowany za pośrednictwem wirtualnego urządzenia sieciowego z równorzędnej sieci wirtualnej | Tak | Nie. |

* Stosowanie sieciowych grup zabezpieczeń platformy Azure w podsieci łącza prywatnego do usługi Azure Key Vault nie jest obsługiwane w przypadku kluczy zarządzanych przez klienta usługi Azure NetApp Files. Sieciowe grupy zabezpieczeń nie mają wpływu na łączność z usługą Private Link, chyba że w podsieci są włączone zasady sieci prywatnego punktu końcowego. Zaleca się, aby ta opcja była wyłączona.

W poniższej tabeli opisano topologie sieci obsługiwane przez każdą konfigurację funkcji sieciowych usługi Azure NetApp Files.

| Topologie | Standardowe funkcje sieciowe | Podstawowe funkcje sieciowe |

|---|---|---|

| Łączność z woluminem w lokalnej sieci wirtualnej | Tak | Tak |

| Łączność z woluminem w równorzędnej sieci wirtualnej (w tym samym regionie) | Tak | Tak |

| Łączność z woluminem w równorzędnej sieci wirtualnej (między regionami lub globalną komunikacją równorzędną) | Tak* | Nie. |

| Łączność z woluminem za pośrednictwem bramy usługi ExpressRoute | Tak | Tak |

| ExpressRoute (ER) FastPath | Tak | Nie. |

| Łączność ze środowiska lokalnego do woluminu w sieci wirtualnej będącej szprychą za pośrednictwem bramy usługi ExpressRoute i komunikacji równorzędnej sieci wirtualnych z tranzytem bramy | Tak | Tak |

| Łączność ze środowiska lokalnego do woluminu w sieci wirtualnej będącej szprychą za pośrednictwem bramy sieci VPN | Tak | Tak |

| Łączność ze środowiska lokalnego do woluminu w sieci wirtualnej będącej szprychą za pośrednictwem bramy sieci VPN i komunikacji równorzędnej sieci wirtualnych z tranzytem bramy | Tak | Tak |

| Łączność za pośrednictwem aktywnych/pasywnych bram sieci VPN | Tak | Tak |

| Łączność za pośrednictwem aktywnych/aktywnych bram sieci VPN | Tak | Nie. |

| Łączność za pośrednictwem bram strefowo nadmiarowych aktywne/aktywne | Tak | Nie. |

| Łączność przez bramy strefowo nadmiarowe aktywne/pasywne | Tak | Tak |

| Łączność za pośrednictwem usługi Virtual WAN (VWAN) | Tak | Nie. |

* Ta opcja powoduje naliczanie opłat za ruch przychodzący i wychodzący korzystający z połączenia komunikacji równorzędnej sieci wirtualnej. Aby uzyskać więcej informacji, zobacz Cennik usługi Virtual Network. Aby uzyskać więcej ogólnych informacji, zobacz Komunikacja równorzędna sieci wirtualnych.

W tej sekcji opisano pojęcia, które ułatwiają planowanie sieci wirtualnej.

Przed zainicjowaniem obsługi administracyjnej woluminu usługi Azure NetApp Files należy utworzyć sieć wirtualną platformy Azure (VNet) lub użyć tej, która już istnieje w tej samej subskrypcji. Sieć wirtualna definiuje granicę sieci woluminu. Aby uzyskać więcej informacji na temat tworzenia sieci wirtualnych, zobacz dokumentację usługi Azure Virtual Network.

Podsieci dzielą sieć wirtualną na oddzielne przestrzenie adresowe, które są w nich używane przez zasoby platformy Azure. Woluminy usługi Azure NetApp Files znajdują się w podsieci specjalnej o nazwie podsieci delegowanej.

Delegowanie podsieci daje jawne uprawnienia do usługi Azure NetApp Files w celu utworzenia zasobów specyficznych dla usługi w podsieci. Używa unikatowego identyfikatora podczas wdrażania usługi. W takim przypadku jest tworzony interfejs sieciowy umożliwiający łączność z usługą Azure NetApp Files.

Jeśli używasz nowej sieci wirtualnej, możesz utworzyć podsieć i delegować podsieć do usługi Azure NetApp Files, postępując zgodnie z instrukcjami w temacie Delegowanie podsieci do usługi Azure NetApp Files. Możesz również delegować istniejącą pustą podsieć, która nie jest delegowana do innych usług.

Jeśli sieć wirtualna jest równorzędna z inną siecią wirtualną, nie można rozwinąć przestrzeni adresowej sieci wirtualnej. Z tego powodu nowa delegowana podsieć musi zostać utworzona w przestrzeni adresowej sieci wirtualnej. Jeśli musisz rozszerzyć przestrzeń adresową, musisz usunąć komunikację równorzędną sieci wirtualnych przed rozwinięciem przestrzeni adresowej.

Ważne

Upewnij się, że rozmiar przestrzeni adresowej sieci wirtualnej usługi Azure NetApp Files jest większy niż jego podsieć delegowana.

Jeśli na przykład delegowana podsieć to /24, przestrzeń adresowa sieci wirtualnej zawierająca podsieć musi być /23 lub większa. Niezgodność z tą wskazówką może prowadzić do nieoczekiwanych problemów w niektórych wzorcach ruchu: ruch przechodzący przez topologię piasty i szprych, która dociera do usługi Azure NetApp Files za pośrednictwem wirtualnego urządzenia sieciowego, nie działa prawidłowo. Ponadto ta konfiguracja może spowodować błędy podczas tworzenia woluminów SMB i CIFS (common Internet File System) w przypadku próby uzyskania dostępu do systemu DNS za pośrednictwem topologii sieci piasty i szprych.

Zaleca się również, aby rozmiar delegowanej podsieci był co najmniej /25 dla obciążeń SAP i /26 w przypadku innych scenariuszy obciążeń.

Jeśli podsieć ma kombinację woluminów z funkcjami sieciowymi w warstwie Standardowa i Podstawowa, trasy zdefiniowane przez użytkownika i sieciowe grupy zabezpieczeń zastosowane w podsieciach delegowanych będą dotyczyć tylko woluminów z funkcjami sieciowymi w warstwie Standardowa.

Uwaga

Kojarzenie sieciowych grup zabezpieczeń na poziomie interfejsu sieciowego nie jest obsługiwane w przypadku interfejsów sieciowych usługi Azure NetApp Files.

Konfigurowanie tras zdefiniowanych przez użytkownika w źródłowych podsieciach maszyn wirtualnych z prefiksem adresu delegowanej podsieci i następnego przeskoku, ponieważ urządzenie WUS nie jest obsługiwane w przypadku woluminów z podstawowymi funkcjami sieciowymi. Takie ustawienie spowoduje problemy z łącznością.

Uwaga

Aby uzyskać dostęp do woluminu usługi Azure NetApp Files z sieci lokalnej za pośrednictwem bramy sieci wirtualnej (ExpressRoute lub VPN) i zapory, skonfiguruj tabelę tras przypisaną do bramy sieci wirtualnej, aby uwzględnić /32 adres IPv4 woluminu usługi Azure NetApp Files na liście i wskazać zaporę jako następny przeskok. Użycie zagregowanej przestrzeni adresowej zawierającej adres IP woluminu usługi Azure NetApp Files nie będzie przekazywać ruchu usługi Azure NetApp Files do zapory.

Uwaga

Jeśli chcesz skonfigurować tabelę tras (trasa zdefiniowana przez użytkownika) w celu kontrolowania routingu pakietów za pośrednictwem wirtualnego urządzenia sieciowego lub zapory przeznaczonej do standardowego woluminu usługi Azure NetApp Files ze źródła w tej samej sieci wirtualnej lub równorzędnej sieci wirtualnej, prefiks trasy zdefiniowanej przez użytkownika musi być bardziej szczegółowy lub równy rozmiarowi delegowanej podsieci woluminu usługi Azure NetApp Files. Jeśli prefiks trasy zdefiniowanej przez użytkownika jest mniej specyficzny dla rozmiaru delegowanej podsieci, nie jest skuteczny.

Jeśli na przykład delegowana podsieć to x.x.x.x/24, musisz skonfigurować trasę zdefiniowaną przez użytkownika na x.x.x.x/24 (równą) lub x.x.x.x/32 (bardziej szczegółową). Jeśli skonfigurujesz trasę zdefiniowaną przez użytkownika na x.x.x.x/16, niezdefiniowane zachowania, takie jak routing asymetryczny, może spowodować upuszczone przez zaporę sieci.

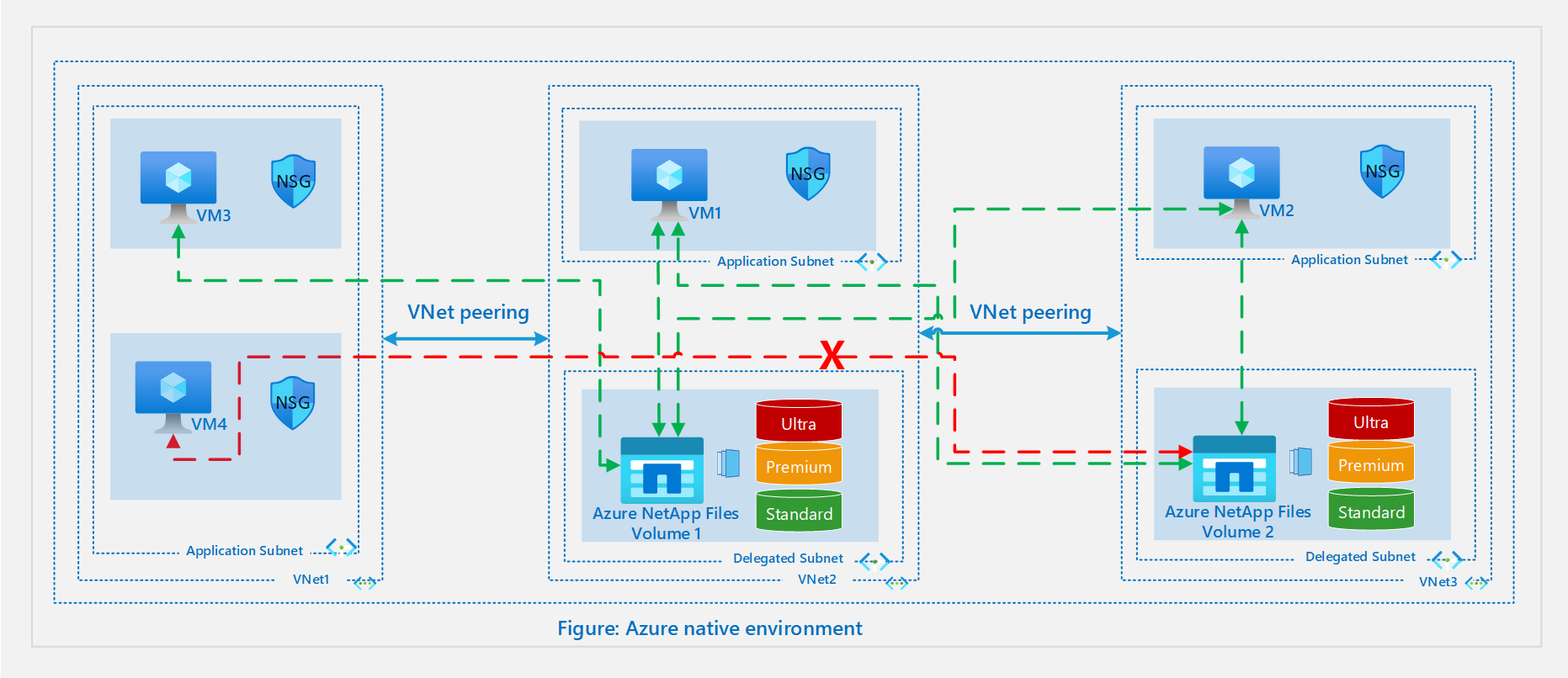

Na poniższym diagramie przedstawiono środowisko natywne dla platformy Azure:

Podstawowym scenariuszem jest utworzenie lub nawiązanie połączenia z woluminem usługi Azure NetApp Files z maszyny wirtualnej w tej samej sieci wirtualnej. W przypadku sieci wirtualnej 2 na diagramie wolumin 1 jest tworzony w podsieci delegowanej i można go instalować na maszynie wirtualnej 1 w domyślnej podsieci.

Jeśli masz inne sieci wirtualne w tym samym regionie, które wymagają dostępu do zasobów, sieci wirtualne mogą być połączone za pomocą komunikacji równorzędnej sieci wirtualnych, aby umożliwić bezpieczną łączność za pośrednictwem infrastruktury platformy Azure.

Rozważ użycie sieci wirtualnej 2 i sieci wirtualnej 3 na powyższym diagramie. Jeśli maszyna wirtualna 1 musi nawiązać połączenie z maszyną wirtualną 2 lub woluminem 2 lub maszyna wirtualna 2 musi nawiązać połączenie z maszyną wirtualną 1 lub woluminem 1, należy włączyć komunikację równorzędną sieci wirtualnych między siecią wirtualną 2 i siecią wirtualną 3.

Rozważ również scenariusz, w którym sieć wirtualna 1 jest równorzędna z siecią wirtualną 2, a sieć wirtualna 2 jest równorzędna z siecią wirtualną 3 w tym samym regionie. Zasoby z sieci wirtualnej 1 mogą łączyć się z zasobami w sieci wirtualnej 2, ale nie mogą łączyć się z zasobami w sieci wirtualnej 3, chyba że sieć wirtualna 1 i sieć wirtualna 3 są połączone równorzędnie.

Na powyższym diagramie maszyna wirtualna 3 może nawiązać połączenie z woluminem 1, ale maszyna wirtualna 4 nie może nawiązać połączenia z woluminem 2. Przyczyną tego jest to, że sieci wirtualne będące szprychami nie są równorzędne, a routing tranzytowy nie jest obsługiwany za pośrednictwem komunikacji równorzędnej sieci wirtualnych.

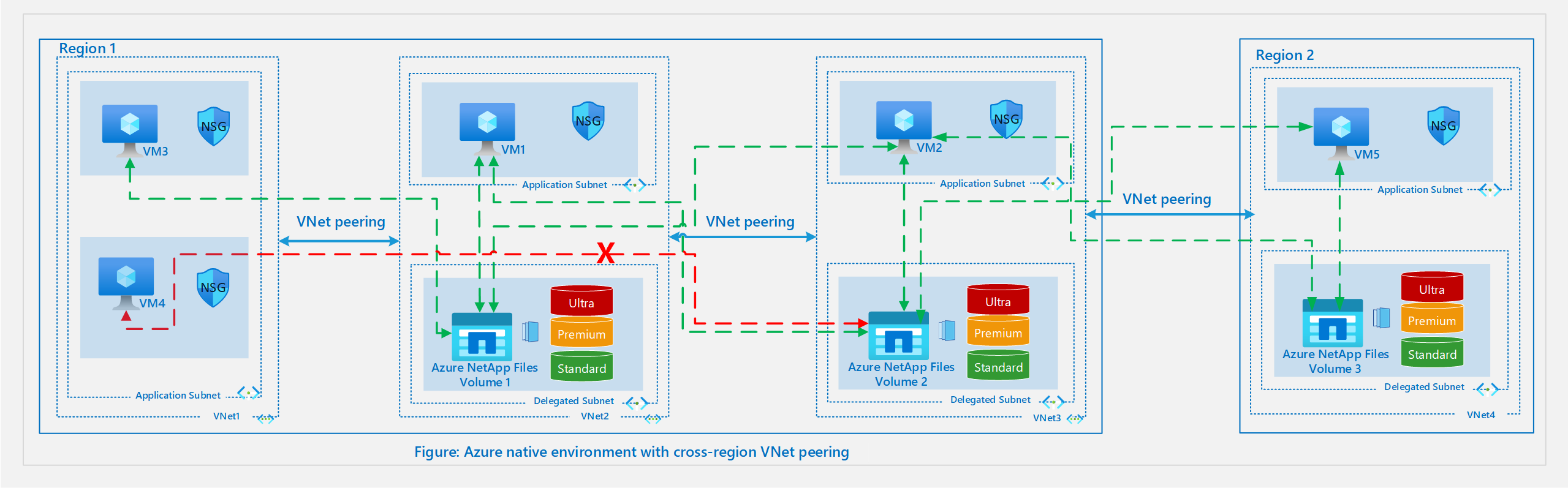

Na poniższym diagramie przedstawiono środowisko natywne dla platformy Azure z komunikacją równorzędną między regionami sieci wirtualnych.

Dzięki funkcjom sieci w warstwie Standardowa maszyny wirtualne mogą łączyć się z woluminami w innym regionie za pośrednictwem globalnej lub między regionami komunikacji równorzędnej sieci wirtualnych. Powyższy diagram dodaje drugi region do konfiguracji w sekcji lokalnej komunikacji równorzędnej sieci wirtualnych. W przypadku sieci wirtualnej 4 na tym diagramie wolumin usługi Azure NetApp Files jest tworzony w podsieci delegowanej i można go instalować na maszynie wirtualnej VM5 w podsieci aplikacji.

Na diagramie maszyna wirtualna VM2 w regionie 1 może łączyć się z woluminem 3 w regionie 2. Maszyna wirtualna VM5 w regionie 2 może łączyć się z woluminem 2 w regionie 1 za pośrednictwem komunikacji równorzędnej sieci wirtualnych między regionem 1 i regionem 2.

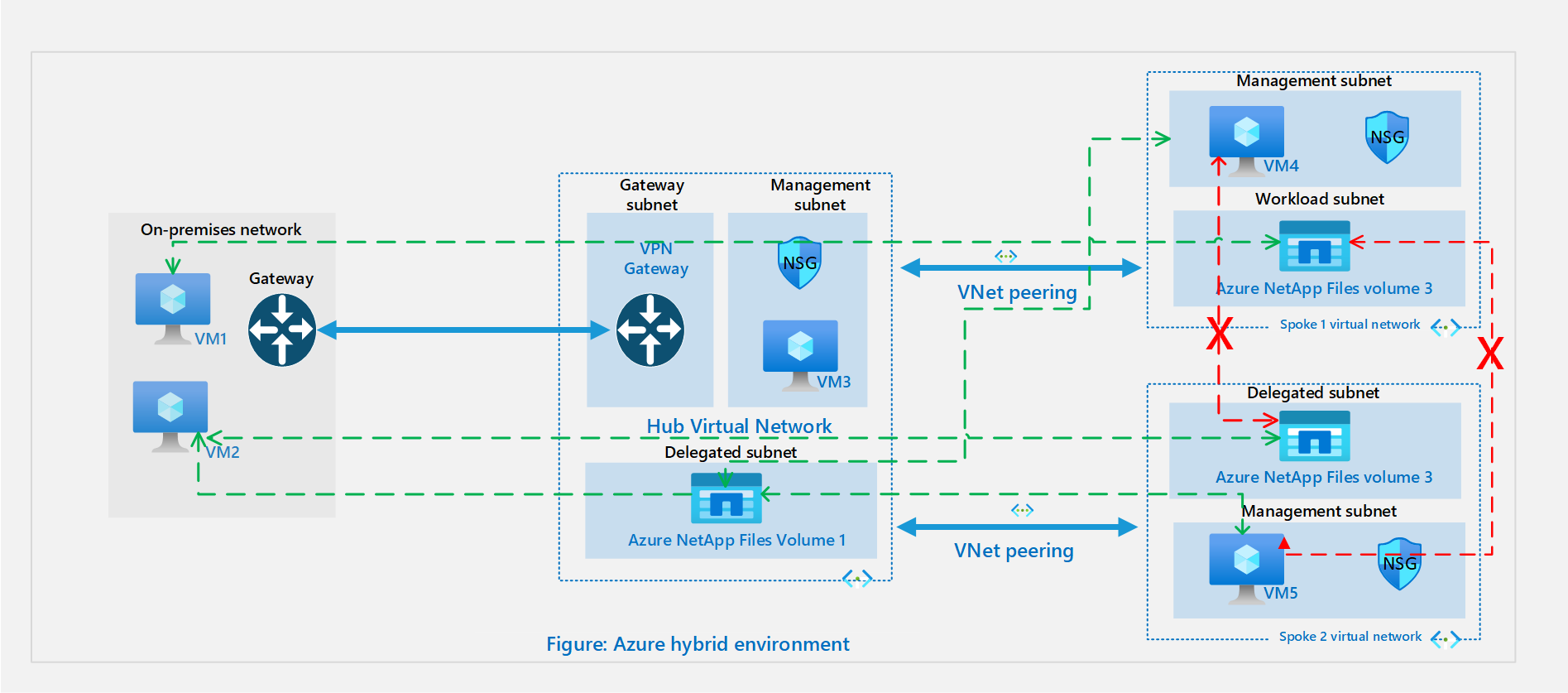

Na poniższym diagramie przedstawiono środowisko hybrydowe:

W scenariuszu hybrydowym aplikacje z lokalnych centrów danych potrzebują dostępu do zasobów na platformie Azure. Jest to przypadek, czy chcesz rozszerzyć centrum danych na platformę Azure, czy użyć usług natywnych platformy Azure, czy do odzyskiwania po awarii. Zobacz Opcje planowania usługi VPN Gateway, aby uzyskać informacje na temat łączenia wielu zasobów lokalnych z zasobami na platformie Azure za pośrednictwem sieci VPN typu lokacja-lokacja lub usługi ExpressRoute.

W topologii piasty piasty i szprych sieć wirtualna piasty na platformie Azure działa jako centralny punkt łączności z siecią lokalną. Szprychy są sieciami wirtualnymi równorzędnymi z piastą i mogą służyć do izolowania obciążeń.

W zależności od konfiguracji można połączyć zasoby lokalne z zasobami w centrum i szprychach.

W topologii przedstawionej powyżej sieć lokalna jest połączona z siecią wirtualną piasty na platformie Azure i istnieje 2 sieci wirtualne szprych w tym samym regionie równorzędnym z siecią wirtualną piasty. W tym scenariuszu opcje łączności obsługiwane dla woluminów usługi Azure NetApp Files są następujące:

- Zasoby lokalne VM 1 i VM 2 mogą łączyć się z woluminem 1 w centrum za pośrednictwem sieci VPN typu lokacja-lokacja lub obwodu usługi ExpressRoute.

- Zasoby lokalne Maszyny wirtualne 1 i VM 2 mogą łączyć się z woluminem 2 lub woluminem 3 za pośrednictwem sieci VPN typu lokacja-lokacja i regionalnej komunikacji równorzędnej sieci wirtualnych.

- Maszyna wirtualna 3 w sieci wirtualnej piasty może łączyć się z woluminem 2 w sieci wirtualnej będącej szprychą 1 i woluminem 3 w sieci wirtualnej szprychy 2.

- Maszyna wirtualna 4 z sieci wirtualnej szprychy 1 i maszyny wirtualnej 5 z sieci wirtualnej szprychy 2 może łączyć się z woluminem 1 w sieci wirtualnej piasty.

- Maszyna wirtualna 4 w sieci wirtualnej szprychy 1 nie może nawiązać połączenia z woluminem 3 w sieci wirtualnej szprychy 2. Ponadto maszyna wirtualna 5 w sieci wirtualnej szprychy VNet2 nie może nawiązać połączenia z woluminem 2 w sieci wirtualnej będącej szprychą 1. Dzieje się tak, ponieważ sieci wirtualne będące szprychami nie są równorzędne, a routing tranzytowy nie jest obsługiwany za pośrednictwem komunikacji równorzędnej sieci wirtualnych.

- W powyższej architekturze, jeśli istnieje również brama w sieci wirtualnej będącej szprychą, łączność z woluminem ANF z lokalnego połączenia za pośrednictwem bramy w centrum zostanie utracona. Zgodnie z projektem preferencja zostanie przekazana bramie w sieci wirtualnej szprychy i tak tylko maszyny łączące się za pośrednictwem tej bramy mogą łączyć się z woluminem ANF.

- Delegowanie podsieci do usługi Azure NetApp Files

- Konfigurowanie funkcji sieciowych dla woluminu usługi Azure NetApp Files

- Komunikacja równorzędna sieci wirtualnych

- Konfigurowanie wirtualnej sieci WAN dla usługi Azure NetApp Files

- Magazyn usługi Azure NetApp Files z dostępem chłodnym

- Zarządzanie magazynem usługi Azure NetApp Files przy użyciu dostępu chłodnego