Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Usługa Azure Container Apps działa w kontekście środowiska, które uruchamia własną sieć wirtualną. Podczas tworzenia środowiska należy wziąć pod uwagę kilka kluczowych zagadnień, które informują o możliwościach sieciowych aplikacji kontenera:

- Typ środowiska

- Typ sieci wirtualnej

- Poziom dostępności

Wybór środowiska

Usługa Container Apps ma dwa różne typy środowisk, które mają wiele takich samych właściwości sieciowych z pewnymi kluczowymi różnicami.

| Typ środowiska | Obsługiwane typy planów | Opis |

|---|---|---|

| Profile obciążeń (ustawienie domyślne) | Konsumpcja, Dedykowany | Obsługuje trasy zdefiniowane przez użytkownika (UDR), ruch wychodzący za pośrednictwem bramy NAT oraz tworzenie prywatnych punktów końcowych w środowisku aplikacji kontenerowej. Minimalny wymagany rozmiar podsieci to /27. |

| Tylko zużycie (starsza wersja) | Zużycie | Nie obsługuje tras zdefiniowanych przez użytkownika (UDR), wychodzących za pośrednictwem bramy NAT, peeringu przez bramę zdalną ani innego niestandardowego egressu. Minimalny wymagany rozmiar podsieci to /23. |

Aby uzyskać więcej informacji, zobacz Typy środowiska.

Typ sieci wirtualnej

Domyślnie usługa Container Apps jest zintegrowana z siecią platformy Azure, która jest publicznie dostępna za pośrednictwem Internetu i może komunikować się tylko z punktami końcowymi dostępnymi z Internetu. Możesz również podać istniejącą sieć wirtualną podczas tworzenia środowiska. Po utworzeniu środowiska z domyślną siecią platformy Azure lub istniejącą siecią wirtualną nie można zmienić typu sieci.

Użyj istniejącej sieci wirtualnej, jeśli potrzebujesz funkcji sieciowych platformy Azure, takich jak:

- Grupy zabezpieczeń sieci

- Integracja usługi Application Gateway

- Integracja z usługą Azure Firewall

- Kontrolowanie ruchu wychodzącego z aplikacji kontenera

- Dostęp do zasobów za prywatnymi punktami końcowymi w sieci wirtualnej

Jeśli używasz istniejącej sieci wirtualnej, musisz podać podsieć przeznaczoną wyłącznie dla wdrażanego środowiska aplikacji kontenera. Ta podsieć nie jest dostępna dla innych usług. Aby uzyskać więcej informacji, zobacz Konfiguracja sieci wirtualnej.

Poziom ułatwień dostępu

Możesz skonfigurować, czy aplikacja kontenera pozwala na publiczny dostęp lub dostęp tylko wewnętrznie w ramach Twojej sieci wirtualnej, na poziomie środowiska.

| Poziom ułatwień dostępu | Opis |

|---|---|

| Zewnętrzne | Umożliwia aplikacji kontenera akceptowanie publicznych żądań. Środowiska zewnętrzne są wdrażane przy użyciu wirtualnego adresu IP na zewnętrznym, publicznym adresie IP. |

| Wewnętrzny | Środowiska wewnętrzne nie mają publicznych punktów końcowych i są wdrażane przy użyciu wirtualnego adresu IP (VIP) zamapowanego na wewnętrzny adres IP. Wewnętrzny punkt końcowy jest wewnętrznym modułem równoważenia obciążenia (ILB) platformy Azure, a adresy IP są wystawiane z listy prywatnych adresów IP istniejącej sieci wirtualnej. |

Dostęp do sieci publicznej

Ustawienie dostępu do sieci publicznej określa, czy środowisko aplikacji kontenera jest dostępne z publicznego Internetu. Czy to ustawienie można zmienić po utworzeniu środowiska, zależy od konfiguracji wirtualnego adresu IP środowiska. W poniższej tabeli przedstawiono prawidłowe wartości dostępu do sieci publicznej w zależności od konfiguracji wirtualnego adresu IP środowiska.

| Wirtualny adres IP | Obsługiwany dostęp do sieci publicznej | Opis |

|---|---|---|

| Zewnętrzne |

Enabled, Disabled |

Środowisko aplikacji kontenera zostało utworzone za pomocą punktu końcowego dostępnego z Internetu. Ustawienie dostępu do sieci publicznej określa, czy ruch jest akceptowany za pośrednictwem publicznego punktu końcowego, czy tylko za pośrednictwem prywatnych punktów końcowych, a ustawienie dostępu do sieci publicznej można zmienić po utworzeniu środowiska. |

| Wewnętrzny | Disabled |

Środowisko aplikacji kontenera zostało utworzone bez punktu końcowego dostępnego z Internetu. Nie można zmienić ustawienia dostępu do sieci publicznej w celu akceptowania ruchu z Internetu. |

Aby utworzyć prywatne punkty końcowe w środowisku aplikacji kontenera platformy Azure, należy ustawić wartość dostępu do sieci publicznej na Disabled.

Polityki sieciowe Azure są wspierane za pomocą flagi dostępu do sieci publicznej.

Konfiguracja ingressu

W sekcji 'ingress' można skonfigurować następujące ustawienia:

Ruch przychodzący: możesz włączyć lub wyłączyć ruch przychodzący dla aplikacji kontenera.

Ruch przychodzący: Możesz zaakceptować ruch kierowany do Twojej aplikacji kontenerowej z dowolnego miejsca, lub ograniczyć go tylko do ruchu pochodzącego z tego samego środowiska aplikacji kontenerowych.

Reguły podziału ruchu: można zdefiniować reguły podziału ruchu między różnymi wersjami aplikacji. Aby uzyskać więcej informacji, zobacz Podział ruchu.

Aby uzyskać więcej informacji na temat różnych scenariuszy sieciowych, zobacz Ingress w usłudze Azure Container Apps.

Funkcje ruchu przychodzącego

| Funkcja | Dowiedz się, jak |

|---|---|

|

Wejście Konfiguracja wejścia |

Kontroluj routing ruchu zewnętrznego i wewnętrznego do aplikacji kontenerowej. |

| Premium Wejście | Skonfiguruj zaawansowane ustawienia ruchu przychodzącego, takie jak obsługa profilu obciążenia dla ruchu przychodzącego i limitu czasu bezczynności. |

| Ograniczenia adresów IP | Ogranicz ruch przychodzący do aplikacji kontenera według adresu IP. |

| Uwierzytelnianie certyfikatu klienta | Skonfiguruj uwierzytelnianie certyfikatu klienta (nazywane również wzajemnym protokołem TLS lub mTLS) dla aplikacji kontenera. |

|

Dzielenie ruchu Metoda wdrożenia Blue/Green |

Podziel ruch przychodzący między aktualne wersje aplikacji kontenerowej. |

| Trwałość sesji | Przekieruj wszystkie żądania klienta do tej samej repliki aplikacji kontenerowej. |

| Współużytkowanie zasobów między źródłami (CORS) | Włącz mechanizm CORS dla aplikacji kontenera, która zezwala na żądania wysyłane za pośrednictwem przeglądarki do domeny, która nie jest zgodna ze źródłem strony. |

| Routing oparty na ścieżkach | Reguły umożliwiają kierowanie żądań do różnych aplikacji kontenera w danym środowisku w zależności od ścieżki każdego żądania. |

| Sieci wirtualne | Skonfiguruj sieć wirtualną dla środowiska aplikacji kontenera. |

| DNS | Skonfiguruj usługę DNS dla sieci wirtualnej środowiska aplikacji kontenera. |

| Prywatny punkt końcowy | Użyj prywatnego punktu końcowego, aby bezpiecznie uzyskać dostęp do aplikacji kontenera platformy Azure bez uwidaczniania jej w publicznym Internecie. |

| Integracja z usługą Azure Front Door | Połącz się bezpośrednio z usługi Azure Front Door z usługą Azure Container Apps przy użyciu linku prywatnego zamiast publicznego Internetu. |

Funkcjonalności wychodzące

| Funkcja | Dowiedz się, jak |

|---|---|

| Korzystanie z usługi Azure Firewall | Użyj usługi Azure Firewall, aby kontrolować ruch wychodzący z aplikacji kontenera. |

| Sieci wirtualne | Skonfiguruj sieć wirtualną dla środowiska aplikacji kontenera. |

| Zabezpieczanie istniejącej sieci wirtualnej przy użyciu sieciowej grupy zabezpieczeń | Zabezpiecz VNet środowiska aplikacji kontenera za pomocą Network Security Group (NSG). |

| Integracja bramy NAT | Użyj bramy NAT, aby uprościć wychodzącą łączność internetową w sieci wirtualnej w środowisku profili obciążeń. |

Poradniki

| Poradnik | Dowiedz się, jak |

|---|---|

| Korzystanie z sieci wirtualnej | Użyj sieci wirtualnej. |

| Konfigurowanie zapory aplikacji internetowej (WAF) Application Gateway | Skonfiguruj bramę WAF dla aplikacji internetowej. |

| Włączanie tras zdefiniowanych przez użytkownika (UDR) | Włącz trasy zdefiniowane przez użytkownika (UDR). |

| Korzystanie z wzajemnego zabezpieczeń warstwy transportu (mTLS) | Tworzenie aplikacji mTLS w usłudze Azure Container Apps. |

| Korzystanie z prywatnego punktu końcowego | Użyj prywatnego punktu końcowego, aby bezpiecznie uzyskać dostęp do aplikacji kontenera platformy Azure bez uwidaczniania jej w publicznym Internecie. |

| Integracja z usługą Azure Front Door | Połącz się bezpośrednio z usługi Azure Front Door z usługą Azure Container Apps przy użyciu linku prywatnego zamiast publicznego Internetu. |

Zabezpieczenia środowiska

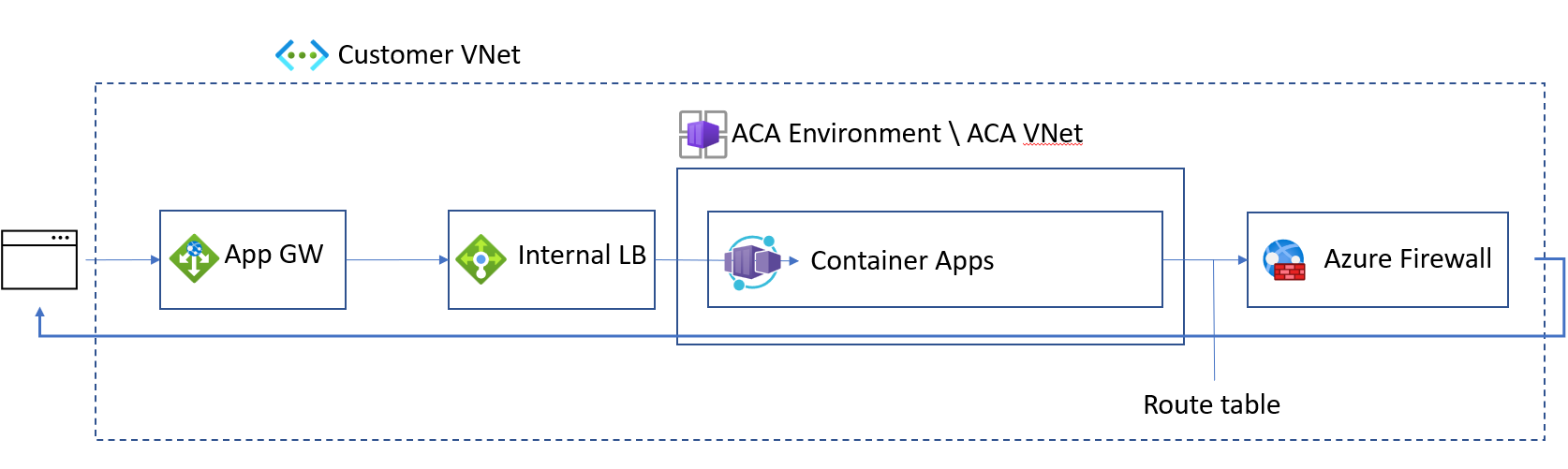

Możesz w pełni zabezpieczyć środowisko profilów obciążeń dla ruchu sieciowego przychodzącego i wychodzącego, wykonując następujące czynności:

Utwórz wewnętrzne środowisko aplikacji kontenera w środowisku profilów obciążeń. Aby uzyskać instrukcje, zobacz Zarządzanie profilami obciążeń za pomocą interfejsu wiersza polecenia platformy Azure.

Integrowanie aplikacji kontenera z usługą Application Gateway.

Skonfiguruj UDR, aby kierować cały ruch przez Azure Firewall.

Zachowanie serwera proxy usługi HTTP Edge

Usługa Azure Container Apps używa brzegowego serwera proxy HTTP, który przerywa protokół Transport Layer Security (TLS) i kieruje żądania do każdej aplikacji.

Aplikacje HTTP są skalowane na podstawie liczby żądań i połączeń HTTP. Envoy przekierowuje ruch wewnętrzny w obrębie klastrów.

Połączenia podrzędne obsługują połączenia HTTP1.1 i HTTP2 i Envoy automatycznie wykrywa i uaktualnia połączenia, jeśli połączenie klienta wymaga uaktualnienia.

Połączenia w górę są definiowane poprzez ustawienie właściwości transport obiektu ingress.

Zależności portalu

Dla każdej aplikacji w usłudze Azure Container Apps istnieją dwa adresy URL.

Środowisko uruchomieniowe usługi Container Apps początkowo generuje w pełni kwalifikowaną nazwę domeny (FQDN) używaną do uzyskiwania dostępu do aplikacji. Zobacz adres URL aplikacji w oknie Przegląd swojej aplikacji kontenera w portalu Azure, aby uzyskać FQDN aplikacji kontenera.

Drugi adres URL jest również generowany dla Ciebie. Ta lokalizacja umożliwia dostęp do usługi przesyłania strumieniowego dzienników oraz konsoli. Jeśli to konieczne, może być konieczne dodanie https://azurecontainerapps.dev/ do listy dozwolonych w firewallu lub proxy.

Porty i adresy IP

Następujące porty są uwidocznione dla połączeń przychodzących.

| Protokół | Port lub porty |

|---|---|

| HTTP/HTTPS | 80, 443 |

Adresy IP są podzielone na następujące typy:

| Typ | Opis |

|---|---|

| Publiczny adres IP dla ruchu przychodzącego | Służy do obsługi ruchu aplikacji we wdrożeniu zewnętrznym i ruchu zarządzania zarówno we wdrożeniach wewnętrznych, jak i zewnętrznych. |

| Wychodzący publiczny adres IP | Używany jako adres IP "from" dla połączeń wychodzących, które opuszczają sieć wirtualną. Te połączenia nie są kierowane przez sieć VPN. Adresy IP ruchu wychodzącego mogą ulec zmianie w czasie. Używanie bramy NAT lub innego serwera proxy dla ruchu wychodzącego ze środowiska usługi Container Apps jest obsługiwane tylko w środowisku profilów obciążeń. |

| Wewnętrzny adres IP modułu równoważenia obciążenia | Ten adres istnieje tylko w środowisku wewnętrznym. |