Przygotowanie do wycofania agenta usługi Log Analytics

Agent usługi Log Analytics, znany również jako Microsoft Monitoring Agent (MMA), zostaje wycofany w listopadzie 2024 r. W związku z tym plany usługi Defender for Servers i Defender for SQL na maszynach w Microsoft Defender dla Chmury zostaną zaktualizowane, a funkcje, które opierają się na agencie usługi Log Analytics, zostaną przeprojektowane.

Ten artykuł zawiera podsumowanie planów wycofania agenta.

Przygotowywanie usługi Defender dla serwerów

Plan usługi Defender for Servers używa agenta usługi Log Analytics w ogólnej dostępności i w usłudze AMA dla niektórych funkcji (w wersji zapoznawczej). Oto, co dzieje się z tymi funkcjami w przyszłości:

Aby uprościć dołączanie, wszystkie funkcje zabezpieczeń i możliwości usługi Defender for Servers będą dostarczane z jednym agentem (Ochrona punktu końcowego w usłudze Microsoft Defender), uzupełnionym skanowaniem maszyn bez agenta bez zależności od agenta usługi Log Analytics lub usługi AMA.

- Funkcje usługi Defender for Servers, które są oparte na usłudze AMA, są obecnie dostępne w wersji zapoznawczej i nie zostaną wydane w ogólnie dostępnej wersji.

- Funkcje w wersji zapoznawczej, które korzystają z usługi AMA, pozostaną obsługiwane do momentu podania alternatywnej wersji funkcji, która będzie polegać na integracji usługi Defender for Endpoint lub funkcji skanowania maszyn bez agenta.

- Po włączeniu integracji z usługą Defender for Endpoint i funkcji skanowania bez agenta przed zakończeniem wycofywania wdrożenie usługi Defender for Servers będzie aktualne i obsługiwane.

Funkcje funkcji

Poniższa tabela zawiera podsumowanie sposobu zapewniania funkcji usługi Defender for Servers. Większość funkcji jest już ogólnie dostępna przy użyciu integracji z usługą Defender for Endpoint lub skanowania maszyn bez agenta. Pozostałe funkcje będą dostępne w wersji ogólnodostępnej do czasu wycofania mma lub zostaną wycofane.

| Funkcja | Bieżąca obsługa | Nowa obsługa | Stan nowego środowiska |

|---|---|---|---|

| Integracja usługi Defender for Endpoint dla komputerów z systemem Windows na poziomie dół (Windows Server 2016/2012 R2) | Starszy czujnik usługi Defender for Endpoint oparty na agencie usługi Log Analytics | Integracja z ujednoliconym agentem | — Funkcjonalność ujednoliconego agenta MDE jest ogólnie dostępna. — Funkcje ze starszym czujnikiem usługi Defender for Endpoint używającym agenta usługi Log Analytics zostaną wycofane w sierpniu 2024 r. |

| Wykrywanie zagrożeń na poziomie systemu operacyjnego | Agent Log Analytics | Integracja agenta usługi Defender for Endpoint | Funkcjonalność agenta usługi Defender for Endpoint to ogólna dostępność. |

| Funkcje adaptacyjnego sterowania aplikacjami | Agent usługi Log Analytics (GA), AMA (wersja zapoznawcza) | --- | Funkcja adaptacyjnego sterowania aplikacjami jest ustawiona na przestarzałą w sierpniu 2024 r. |

| Zalecenia dotyczące odnajdywania programu Endpoint Protection | Rekomendacje dostępne za pośrednictwem podstawowego planu zarządzania stanem zabezpieczeń w chmurze (CSPM) i usługi Defender dla serwerów przy użyciu agenta usługi Log Analytics (GA), usługi AMA (wersja zapoznawcza) | Skanowanie maszyn bez agenta | — Funkcje skanowania maszyn bez agentów zostały wydane do wersji zapoznawczej na początku 2024 r. w ramach planu 2 usługi Defender for Servers i planu CSPM w usłudze Defender. — Obsługiwane są wystąpienia platformy Azure, wystąpienia platformy Google Cloud Platform (GCP) i wystąpienia usług Amazon Web Services (AWS). Maszyny lokalne nie są obsługiwane. |

| Brak rekomendacji dotyczącej aktualizacji systemu operacyjnego | Zalecenia dostępne w planach Foundational CSPM i Defender for Servers przy użyciu agenta usługi Log Analytics. | Integracja z programem Update Manager, microsoft | Nowe zalecenia oparte na integracji z usługą Azure Update Manager są ogólnie dostępne, bez zależności agenta. |

| Błędy konfiguracji systemu operacyjnego (test porównawczy zabezpieczeń w chmurze firmy Microsoft) | Rekomendacje dostępne za pośrednictwem podstawowych planów CSPM i Defender for Servers przy użyciu agenta usługi Log Analytics, rozszerzenia konfiguracji gościa (wersja zapoznawcza). | Rozszerzenie konfiguracji gościa w ramach planu 2 usługi Defender for Servers. | — Funkcje oparte na rozszerzeniu konfiguracji gościa zostaną wydane ogólnie dostępne we wrześniu 2024 r. — Tylko w przypadku Defender dla Chmury klientów: funkcje z agentem usługi Log Analytics zostaną wycofane w listopadzie 2024 r. — Obsługa tej funkcji dla usług Docker-Hub i Azure Virtual Machine Scale Sets zostanie wycofana w sierpniu 2024 r. |

| Monitorowanie integralności plików | Agent usługi Log Analytics, AMA (wersja zapoznawcza) | Integracja agenta usługi Defender for Endpoint | Funkcje agenta usługi Defender for Endpoint będą dostępne w sierpniu 2024 r. — Tylko w przypadku Defender dla Chmury klientów: funkcje z agentem usługi Log Analytics zostaną wycofane w listopadzie 2024 r. — Funkcje z usługą AMA zostaną wycofane po wydaniu integracji z usługą Defender for Endpoint. |

Środowisko automatycznego aprowizacji agenta usługi Log Analytics — plan wycofania

W ramach wycofania agenta MMA funkcja automatycznej aprowizacji zapewniająca instalację i konfigurację agenta dla klientów MDC zostanie wycofana, a także w 2 etapach:

Do końca września 2024 r. automatyczne aprowizowanie programu MMA zostanie wyłączone dla klientów, którzy nie korzystają już z tej możliwości, a także dla nowo utworzonych subskrypcji:

- Istniejące subskrypcje , które wyłączają automatyczną aprowizację MMA po zakończeniu września, nie będą już mogły później włączyć tej możliwości.

- W nowo utworzonych subskrypcjach automatyczne aprowizowanie nie może być już włączone i jest automatycznie wyłączone.

- Koniec listopada 2024 r. — możliwość zostanie wyłączona w subskrypcjach, które nie zostały jeszcze wyłączone. Od tego momentu nie można już włączyć możliwości istniejących subskrypcji.

500 MB korzyści dla pozyskiwania danych

Aby zachować 500 MB bezpłatnego limitu pozyskiwania danych dla obsługiwanych typów danych, należy przeprowadzić migrację z programu MMA do usługi AMA.

Uwaga

Korzyść jest przyznawana każdemu maszynie usługi AMA, która jest częścią subskrypcji z włączonym planem 2 usługi Defender for Servers.

Korzyść jest przyznawana obszarowi roboczemu, do którym zgłasza się maszyna.

Rozwiązanie zabezpieczeń powinno być zainstalowane w powiązanym obszarze roboczym. Dowiedz się więcej o tym, jak to zrobić tutaj.

Jeśli maszyna zgłasza więcej niż jeden obszar roboczy, korzyść zostanie udzielona tylko jednemu z nich.

Dowiedz się więcej o sposobie wdrażania usługi AMA.

W przypadku serwerów SQL na maszynach zalecamy przeprowadzenie migracji do procesu automatycznego aprowizowania agenta monitorowania platformy Azure (AMA) przeznaczonego dla programu SQL Server.

Zmiany w starszej wersji usługi Defender for Servers (plan 2) dołączania za pośrednictwem agenta usługi Log Analytics

Starsze podejście do dołączania serwerów do usługi Defender for Servers (plan 2) w oparciu o agenta usługi Log Analytics i korzystanie z obszarów roboczych usługi Log Analytics jest również ustawione na emeryturę:

Środowisko dołączania do dołączania nowych maszyn spoza platformy Azure do usługi Defender dla serwerów przy użyciu agentów i obszarów roboczych usługi Log Analytics jest usuwane z bloków Spis i Wprowadzenie w portalu Defender dla Chmury.

Aby uniknąć utraty pokrycia zabezpieczeń na maszynach, których dotyczy problem, połączonych z obszarem roboczym usługi Log Analytics, po wycofaniu agenta:

W przypadku dołączenia serwerów spoza platformy Azure (zarówno lokalnych, jak i wielochmurowych) przy użyciu starszego podejścia należy połączyć te maszyny za pośrednictwem serwerów z obsługą usługi Azure Arc do usługi Defender for Servers (plan 2 subskrypcji i łączników platformy Azure). Dowiedz się więcej o wdrażaniu maszyn usługi Arc na dużą skalę.

- Jeśli użyto starszego podejścia do włączenia usługi Defender for Servers Plan 2 na wybranych maszynach wirtualnych platformy Azure, zalecamy włączenie usługi Defender for Servers Plan 2 w subskrypcjach platformy Azure dla tych maszyn. Następnie można wykluczyć poszczególne maszyny z zakresu usługi Defender for Servers przy użyciu konfiguracji usługi Defender for Servers dla zasobów.

Jest to podsumowanie wymaganej akcji dla każdego z serwerów dołączonych do planu 2 usługi Defender for Servers w ramach starszego podejścia:

| Typ maszyny | Akcja wymagana do zachowania pokrycia zabezpieczeń |

|---|---|

| Serwery lokalne | Dołączone do usługi Arc i połączone z subskrypcją z usługą Defender for Servers (plan 2) |

| Maszyny wirtualne platformy Azure | Nawiązywanie połączenia z subskrypcją za pomocą usługi Defender for Servers (plan 2) |

| Serwery wielochmurowe | Nawiązywanie połączenia z łącznikiem wielochmurowym przy użyciu aprowizacji usługi Azure Arc i usługi Defender for Servers (plan 2) |

Środowisko zaleceń dotyczących aktualizacji systemu i poprawek — wskazówki dotyczące zmian i migracji

Aktualizacje systemu i poprawki mają kluczowe znaczenie dla zapewnienia bezpieczeństwa i kondycji maszyn. Aktualizacje często zawierają poprawki zabezpieczeń pod kątem luk w zabezpieczeniach, które w przypadku pozostawienia niefiksowanego są wykorzystywane przez osoby atakujące.

Zalecenia dotyczące aktualizacji systemu były wcześniej udostępniane przez program Defender dla Chmury Foundational CSPM i plany usługi Defender for Servers przy użyciu agenta usługi Log Analytics. To środowisko zostało zastąpione zaleceniami dotyczącymi zabezpieczeń zebranymi przy użyciu usługi Azure Update Manager i utworzonymi z 2 nowych zaleceń:

Dowiedz się, jak korygować aktualizacje systemu i zalecenia dotyczące poprawek na maszynach.

Które zalecenia są zastępowane?

Poniższa tabela zawiera podsumowanie harmonogramu przestarzałego i zastępowania zaleceń.

| Zalecenie | Agent | Obsługiwane zasoby | Data wycofywania | Zalecenie dotyczące zastąpienia |

|---|---|---|---|---|

| Aktualizacje systemu powinny być instalowane na maszynach | MMA | Azure i nienależące do platformy Azure (Windows i Linux) | Sierpień 2024 r. | Nowe zalecenie obsługiwane przez usługę Azure Update Manager |

| Należy zainstalować aktualizacje systemu w zestawach skalowania maszyn wirtualnych | MMA | Zestawy skalowania maszyn wirtualnych Azure | Sierpień 2024 r. | Brak zamiany |

Jak mogę przygotować się do nowych zaleceń?

Łączenie maszyn spoza platformy Azure z usługą Arc

Upewnij się, że ustawienie okresowej aktualizacji oceny jest włączone na maszynach. Można to zrobić na 2 sposoby:

- Naprawiono zalecenie: Maszyny powinny być okresowo konfigurowane w celu sprawdzania brakujących aktualizacji systemu (obsługiwanych przez usługę Azure Update Manager).

- Włącz okresową ocenę na dużą skalę za pomocą usługi Azure Policy.

- Po utworzeniu kopuły program Update Manager może pobrać najnowsze aktualizacje maszyn i wyświetlić najnowszy stan zgodności maszyny.

Uwaga

Włączanie okresowych ocen dla maszyn z obsługą usługi Arc, dla których usługa Defender for Servers Plan 2 nie jest włączona w powiązanej subskrypcji lub łączniku, podlega cennikowi usługi Azure Update Manager. Maszyny z obsługą usługi Arc, które usługa Defender for Servers (plan 2) jest włączona na powiązanych subskrypcjach lub łącznikach albo dowolnej maszynie wirtualnej platformy Azure, kwalifikują się do tej możliwości bez dodatkowych kosztów.

Środowisko zaleceń dotyczących ochrony punktu końcowego — wskazówki dotyczące zmian i migracji

Odnajdywanie i zalecenia dotyczące punktów końcowych były wcześniej udostępniane przez program Defender dla Chmury Foundational CSPM i plany usługi Defender for Servers przy użyciu agenta usługi Log Analytics w wersji ogólnodostępnej lub w wersji zapoznawczej za pośrednictwem usługi AMA. Te środowisko zostało zastąpione zaleceniami dotyczącymi zabezpieczeń zbieranymi przy użyciu skanowania maszyn bez agenta.

Zalecenia dotyczące ochrony punktu końcowego są tworzone na dwóch etapach. Pierwszym etapem jest odnajdywanie rozwiązania wykrywanie i reagowanie w punktach końcowych. Drugi to ocena konfiguracji rozwiązania. Poniższe tabele zawierają szczegółowe informacje o bieżących i nowych środowiskach dla każdego etapu.

Dowiedz się, jak zarządzać nowymi zaleceniami wykrywanie i reagowanie w punktach końcowych (bez agentów).

Rozwiązanie do wykrywania i reagowania na punkty końcowe — odnajdywanie

| Obszar | Bieżące środowisko (na podstawie ama/MMA) | Nowe środowisko (na podstawie skanowania maszyn bez agenta) |

|---|---|---|

| Co jest potrzebne do sklasyfikowania zasobu jako dobrej kondycji? | Oprogramowanie antywirusowe jest w miejscu. | Istnieje wykrywanie i reagowanie w punktach końcowych rozwiązanie. |

| Co jest potrzebne, aby uzyskać zalecenie? | Agent Log Analytics | Skanowanie maszyn bez agenta |

| Jakie plany są obsługiwane? | - Foundational CSPM (bezpłatny) — Defender for Servers Plan 1 i Plan 2 |

- CSPM w usłudze Defender — Defender for Servers (Plan 2) |

| Jaka poprawka jest dostępna? | Zainstaluj oprogramowanie chroniące przed złośliwym oprogramowaniem firmy Microsoft. | Zainstaluj usługę Defender dla punktu końcowego na wybranych maszynach/subskrypcjach. |

Rozwiązanie do wykrywania i reagowania na punkty końcowe — ocena konfiguracji

| Obszar | Bieżące środowisko (na podstawie ama/MMA) | Nowe środowisko (na podstawie skanowania maszyn bez agenta) |

|---|---|---|

| Zasoby są klasyfikowane jako w złej kondycji, jeśli co najmniej jedna kontrola zabezpieczeń nie jest w dobrej kondycji. | Trzy kontrole zabezpieczeń: — Ochrona w czasie rzeczywistym jest wyłączona - Podpisy są nieaktualne. - Zarówno szybkie skanowanie, jak i pełne skanowanie nie są uruchamiane przez siedem dni. |

Trzy kontrole zabezpieczeń: - Oprogramowanie antywirusowe jest wyłączone lub częściowo skonfigurowane — Podpisy są nieaktualne - Zarówno szybkie skanowanie, jak i pełne skanowanie nie są uruchamiane przez siedem dni. |

| Wymagania wstępne dotyczące uzyskiwania rekomendacji | Rozwiązanie chroniące przed złośliwym oprogramowaniem | Rozwiązanie wykrywanie i reagowanie w punktach końcowych. |

Które zalecenia są przestarzałe?

Poniższa tabela zawiera podsumowanie harmonogramu przestarzałego i zastępowania zaleceń.

Nowe środowisko zaleceń oparte na skanowaniu maszyn bez agenta obsługuje zarówno system operacyjny Windows, jak i Linux na maszynach z wieloma chmurami.

Jak będzie działać wymiana?

- Bieżące zalecenia dostarczone przez agenta usługi Log Analytics lub ama zostaną wycofane z upływem czasu.

- Niektóre z tych istniejących zaleceń zostaną zastąpione nowymi zaleceniami na podstawie skanowania maszyn bez agenta.

- Rekomendacje obecnie w ogólnie dostępnej wersji pozostają w mocy do czasu wycofania agenta usługi Log Analytics.

- Rekomendacje, które są obecnie dostępne w wersji zapoznawczej, zostaną zastąpione, gdy nowe zalecenie będzie dostępne w wersji zapoznawczej.

Co się dzieje z oceną bezpieczeństwa?

- Rekomendacje, które są obecnie ogólnie dostępne, będą nadal wpływać na wskaźnik bezpieczeństwa.

- Bieżące i nadchodzące nowe zalecenia znajdują się w ramach tej samej kontroli testu porównawczego zabezpieczeń w chmurze firmy Microsoft, co zapewnia brak zduplikowanego wpływu na wskaźnik bezpieczeństwa.

Jak mogę przygotować się do nowych zaleceń?

- Upewnij się, że skanowanie maszyn bez agenta jest włączone w ramach planu 2 lub CSPM w usłudze Defender usługi Defender for Servers.

- Jeśli jest to odpowiednie dla danego środowiska, zalecamy usunięcie przestarzałych rekomendacji, gdy rekomendacja zastępcza ogólna dostępność stanie się dostępna. W tym celu wyłącz zalecenie we wbudowanej inicjatywie Defender dla Chmury w usłudze Azure Policy.

Środowisko monitorowania integralności plików — wskazówki dotyczące zmian i migracji

Usługa Microsoft Defender for Servers (plan 2) oferuje teraz nowe rozwiązanie do monitorowania integralności plików (FIM) obsługiwane przez integrację Ochrona punktu końcowego w usłudze Microsoft Defender (MDE). Gdy program FIM obsługiwany przez rozwiązanie MDE będzie publiczny, program FIM obsługiwany przez środowisko usługi AMA w portalu Defender dla Chmury zostanie usunięty. W listopadzie program FIM obsługiwany przez mma będzie przestarzały.

Migracja z programu FIM za pośrednictwem usługi AMA

Jeśli obecnie używasz programu FIM za pośrednictwem usługi AMA:

Dołączanie nowych subskrypcji lub serwerów do programu FIM na podstawie usługi AMA i rozszerzenia śledzenia zmian, a także wyświetlanie zmian, nie będzie już dostępne za pośrednictwem portalu Defender dla Chmury od 30 maja.

Jeśli chcesz nadal korzystać ze zdarzeń programu FIM zebranych przez usługę AMA, możesz ręcznie nawiązać połączenie z odpowiednim obszarem roboczym i wyświetlić zmiany w tabeli Change Tracking przy użyciu następującego zapytania:

ConfigurationChange | where TimeGenerated > ago(14d) | where ConfigChangeType in ('Registry', 'Files') | summarize count() by Computer, ConfigChangeTypeJeśli chcesz kontynuować dołączanie nowych zakresów lub skonfigurować reguły monitorowania, możesz ręcznie użyć reguł połączenia danych, aby skonfigurować lub dostosować różne aspekty zbierania danych.

Microsoft Defender dla Chmury zaleca wyłączenie programu FIM przez usługę AMA i dołączanie środowiska do nowej wersji programu FIM opartej na usłudze Defender for Endpoint po wydaniu.

Wyłączanie programu FIM za pośrednictwem usługi AMA

Aby wyłączyć program FIM za pośrednictwem usługi AMA, usuń rozwiązanie Azure Change Tracking. Aby uzyskać więcej informacji, zobacz Usuwanie rozwiązania ChangeTracking.

Alternatywnie można usunąć powiązane reguły zbierania danych śledzenia zmian plików (DCR). Aby uzyskać więcej informacji, zobacz Remove-AzDataCollectionRuleAssociation lub Remove-AzDataCollectionRule.

Po wyłączeniu zbierania zdarzeń plików przy użyciu jednej z powyższych metod:

- Nowe zdarzenia przestaną być zbierane w wybranym zakresie.

- Zdarzenia historyczne, które zostały już zebrane, pozostają przechowywane w odpowiednim obszarze roboczym w tabeli ConfigurationChange w sekcji Śledzenie zmian . Te zdarzenia pozostaną dostępne w odpowiednim obszarze roboczym zgodnie z okresem przechowywania zdefiniowanym w tym obszarze roboczym. Aby uzyskać więcej informacji, zobacz Jak działa przechowywanie i archiwizowanie.

Migracja z programu FIM za pośrednictwem agenta usługi Log Analytics (MMA)

Jeśli obecnie używasz programu FIM za pośrednictwem agenta usługi Log Analytics (MMA):

Monitorowanie integralności plików na podstawie agenta usługi Log Analytics (MMA) zostanie wycofane pod koniec listopada 2024 r.

Microsoft Defender dla Chmury zaleca wyłączenie programu FIM za pośrednictwem programu MMA i dołączanie środowiska do nowej wersji programu FIM opartej na usłudze Defender for Endpoint po wydaniu.

Wyłączanie programu FIM za pośrednictwem programu MMA

Aby wyłączyć program FIM za pośrednictwem programu MMA, usuń rozwiązanie Azure Change Tracking. Aby uzyskać więcej informacji, zobacz Usuwanie rozwiązania ChangeTracking.

Po wyłączeniu zbierania zdarzeń plików:

- Nowe zdarzenia przestaną być zbierane w wybranym zakresie.

- Zdarzenia historyczne, które zostały już zebrane, pozostają przechowywane w odpowiednim obszarze roboczym w tabeli ConfigurationChange w sekcji Śledzenie zmian . Te zdarzenia pozostaną dostępne w odpowiednim obszarze roboczym zgodnie z okresem przechowywania zdefiniowanym w tym obszarze roboczym. Aby uzyskać więcej informacji, zobacz Jak działa przechowywanie i archiwizowanie.

Środowisko punktu odniesienia

Funkcja błędnej konfiguracji punktów odniesienia na maszynach wirtualnych została zaprojektowana w celu zapewnienia, że maszyny wirtualne są zgodne z najlepszymi rozwiązaniami w zakresie zabezpieczeń i zasadami organizacyjnymi. Błędna konfiguracja punktów odniesienia ocenia konfigurację maszyn wirtualnych względem wstępnie zdefiniowanych punktów odniesienia zabezpieczeń i identyfikuje wszelkie odchylenia lub błędne konfiguracje, które mogą stanowić zagrożenie dla środowiska.

Informacje o maszynie są zbierane do oceny przy użyciu agenta usługi Log Analytics (znanego również jako agent microsoft monitoring agenta (MMA)). MmA zostanie ustawiona na przestarzałą w listopadzie 2024 r., a w listopadzie 2024 r. zostaną wprowadzone następujące zmiany:

Informacje o maszynie będą zbierane przy użyciu konfiguracji gościa usługi Azure Policy.

Następujące zasady platformy Azure są włączone z konfiguracją gościa usługi Azure Policy:

"Maszyny z systemem Windows powinny spełniać wymagania punktu odniesienia zabezpieczeń obliczeń platformy Azure"

"Maszyny z systemem Linux powinny spełniać wymagania dotyczące punktu odniesienia zabezpieczeń obliczeń platformy Azure"

Uwaga

Jeśli usuniesz te zasady, nie będzie można uzyskać dostępu do zalet rozszerzenia konfiguracji gościa usługi Azure Policy.

Rekomendacje systemu operacyjnego oparte na punktach odniesienia zabezpieczeń obliczeniowych nie będą już uwzględniane w Defender dla Chmury podstawowych CSPM. Te zalecenia będą dostępne po włączeniu planu 2 usługi Defender for Servers.

Przejrzyj stronę cennika Defender dla Chmury, aby dowiedzieć się więcej o cenach usługi Defender Servers (plan 2).

Ważne

Należy pamiętać, że dodatkowe funkcje udostępniane przez konfigurację gościa usługi Azure Policy, które istnieją poza portalem Defender dla Chmury, nie są dołączone do Defender dla Chmury i podlegają zasadom cen konfiguracji gościa usługi Azure Policy. Na przykład korygowanie i zasady niestandardowe. Aby uzyskać więcej informacji, zobacz stronę cennika konfiguracji gościa usługi Azure Policy.

Zalecenia udostępniane przez MCSB, które nie są częścią punktów odniesienia zabezpieczeń obliczeniowych systemu Windows i Linux, będą nadal częścią bezpłatnego podstawowego CSPM.

Instalowanie konfiguracji gościa usługi Azure Policy

Aby nadal otrzymywać środowisko odniesienia, należy włączyć plan 2 usługi Defender dla serwerów i zainstalować konfigurację gościa usługi Azure Policy. Dzięki temu będziesz nadal otrzymywać te same zalecenia i wskazówki dotyczące wzmacniania zabezpieczeń, które otrzymujesz za pośrednictwem środowiska punktu odniesienia.

W zależności od środowiska może być konieczne wykonanie następujących czynności:

Zapoznaj się z macierzą obsługi konfiguracji gościa usługi Azure Policy.

Zainstaluj konfigurację gościa usługi Azure Policy na maszynach.

Maszyny platformy Azure: w portalu Defender dla Chmury na stronie zaleceń wyszukaj i wybierz rozszerzenie Konfiguracja gościa powinny być zainstalowane na maszynach i skorygować zalecenie.

(Tylko maszyny wirtualne platformy Azure) Musisz przypisać tożsamość zarządzaną.

- W portalu Defender dla Chmury na stronie zaleceń wyszukaj i wybierz rozszerzenie Konfiguracja gościa maszyn wirtualnych powinno zostać wdrożone z tożsamością zarządzaną przypisaną przez system i skorygować zalecenie.

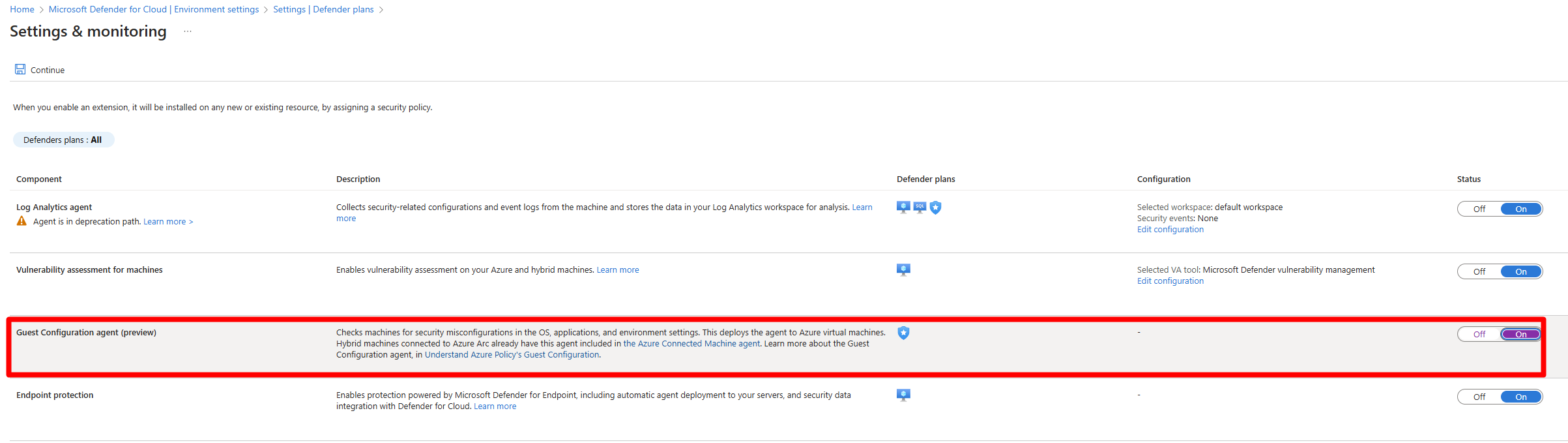

(Tylko maszyny wirtualne platformy Azure) Opcjonalnie: aby automatycznie aprowizacji konfiguracji gościa usługi Azure Policy w całej subskrypcji włączyć agenta konfiguracji gościa (wersja zapoznawcza).

- Aby włączyć agenta konfiguracji gościa:

- Zaloguj się w witrynie Azure Portal.

- Przejdź do obszaru Ustawienia>środowiska Ustawienia subskrypcji>i Monitorowanie.

- Wybierz pozycję Konfiguracja gościa.

- Przełącz agenta konfiguracji gościa (wersja zapoznawcza) na wł.

- Wybierz Kontynuuj.

- Aby włączyć agenta konfiguracji gościa:

GCP i AWS: konfiguracja gościa usługi Azure Policy jest instalowana automatycznie podczas łączenia projektu GCP lub łączenia kont platformy AWS z włączonym automatycznym aprowizowaniem usługi Azure Arc w celu Defender dla Chmury.

Maszyny lokalne: konfiguracja gościa usługi Azure Policy jest domyślnie włączona podczas dołączania maszyn lokalnych jako maszyny lub maszyny wirtualne z obsługą usługi Azure Arc.

Po wykonaniu kroków niezbędnych do zainstalowania konfiguracji gościa usługi Azure Policy automatycznie uzyskasz dostęp do funkcji punktu odniesienia w oparciu o konfigurację gościa usługi Azure Policy. Dzięki temu będziesz nadal otrzymywać te same zalecenia i wskazówki dotyczące wzmacniania zabezpieczeń, które otrzymujesz za pośrednictwem środowiska punktu odniesienia.

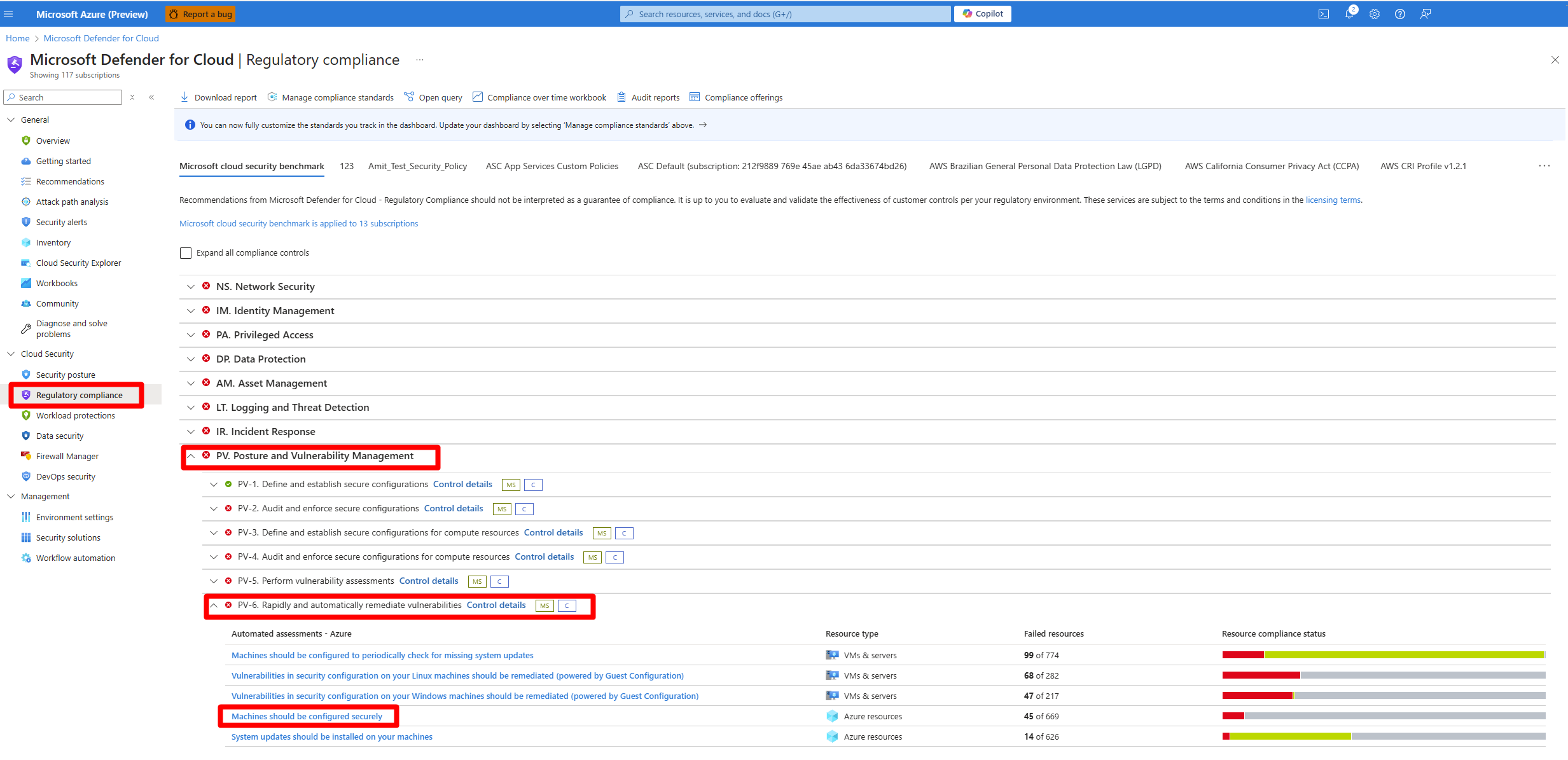

Zmiany w zaleceniach

Po wycofaniu mma następujące zalecenia oparte na MMA są ustawione jako przestarzałe:

- Maszyny powinny być skonfigurowane bezpiecznie

- Automatyczna aprowizacja agenta usługi Log Analytics powinna być włączona w subskrypcjach

Przestarzałe zalecenia zostaną zastąpione następującymi zaleceniami dotyczącymi konfiguracji gościa usługi Azure Policy:

- Należy skorygować luki w zabezpieczeniach w konfiguracji zabezpieczeń na maszynach z systemem Windows (obsługiwane przez konfigurację gościa)

- Luki w zabezpieczeniach konfiguracji zabezpieczeń na maszynach z systemem Linux powinny zostać skorygowane (obsługiwane przez konfigurację gościa)

- Rozszerzenie konfiguracji gościa powinno być zainstalowane na maszynach

Zduplikowane zalecenia

Po włączeniu Defender dla Chmury w ramach subskrypcji platformy Azure test porównawczy zabezpieczeń w chmurze (MCSB) firmy Microsoft, w tym punktów odniesienia zabezpieczeń obliczeniowych, które oceniają zgodność systemu operacyjnego maszyny, jest włączony jako domyślny standard zgodności. Bezpłatne podstawowe zarządzanie stanem zabezpieczeń w chmurze (CSPM) w Defender dla Chmury sprawia, że zalecenia dotyczące zabezpieczeń są oparte na mcSB.

Jeśli na maszynie jest uruchomiona zarówno konfiguracja mma, jak i konfiguracja gościa usługi Azure Policy, zostaną wyświetlone zduplikowane zalecenia. Duplikowanie zaleceń występuje, ponieważ obie metody są uruchomione w tym samym czasie i generują te same zalecenia. Te duplikaty będą mieć wpływ na zgodność i wskaźnik bezpieczeństwa.

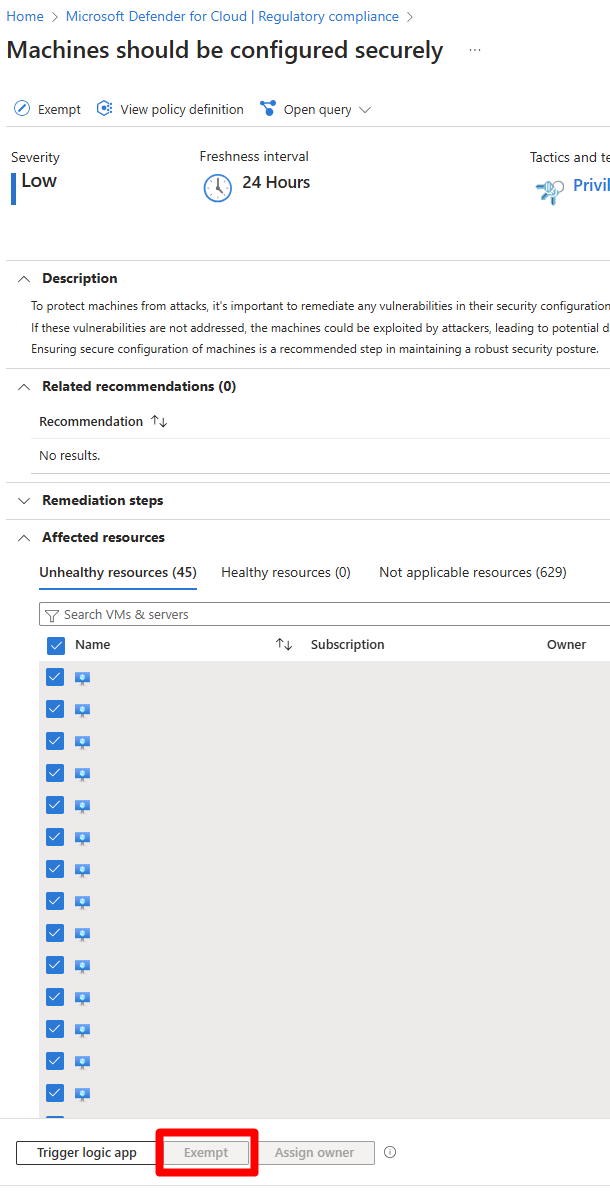

W ramach pracy można wyłączyć zalecenia dotyczące programu MMA" "Maszyny powinny być skonfigurowane bezpiecznie", a "Automatyczna aprowizacja agenta usługi Log Analytics powinna być włączona w subskrypcjach", przechodząc do strony Zgodność z przepisami w Defender dla Chmury.

Po zlokalizowaniu zalecenia należy wybrać odpowiednie maszyny i je zwolnić.

Niektóre reguły konfiguracji punktu odniesienia obsługiwane przez narzędzie konfiguracji gościa usługi Azure Policy są bardziej aktualne i oferują szerszy zakres. W związku z tym przejście do zasilania funkcji punktów odniesienia przez konfigurację gościa usługi Azure Policy może mieć wpływ na stan zgodności, ponieważ obejmują one kontrole, które mogły nie zostać wykonane wcześniej.

Zalecenia dotyczące zapytań

Po wycofaniu programu MMA Defender dla Chmury nie wysyła już zapytań dotyczących zaleceń za pośrednictwem informacji o obszarze roboczym analizy dzienników. Zamiast tego Defender dla Chmury teraz używa usługi Azure Resource Graph dla interfejsu API i zapytań portalu do wykonywania zapytań dotyczących rekomendacji.

Oto 2 przykładowe zapytania, których można użyć:

Wykonywanie zapytań względem wszystkich reguł złej kondycji dla określonego zasobu

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Wszystkie reguły złej kondycji i kwota, jeśli dla każdej maszyny są w złej kondycji

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Przygotowywanie usługi Defender dla usługi SQL na maszynach

Aby dowiedzieć się więcej na temat planu wycofania agenta usługi Log Analytics w usłudze Defender dla programu SQL Server, możesz dowiedzieć się więcej.

Jeśli używasz bieżącego procesu automatycznej aprowizacji agenta usługi Log Analytics/agenta usługi Azure Monitor, należy przeprowadzić migrację do nowego agenta monitorowania platformy Azure dla programu SQL Server na maszynach, w którym jest automatycznie aprowizowanie maszyn. Proces migracji jest bezproblemowy i zapewnia ciągłą ochronę wszystkich maszyn.

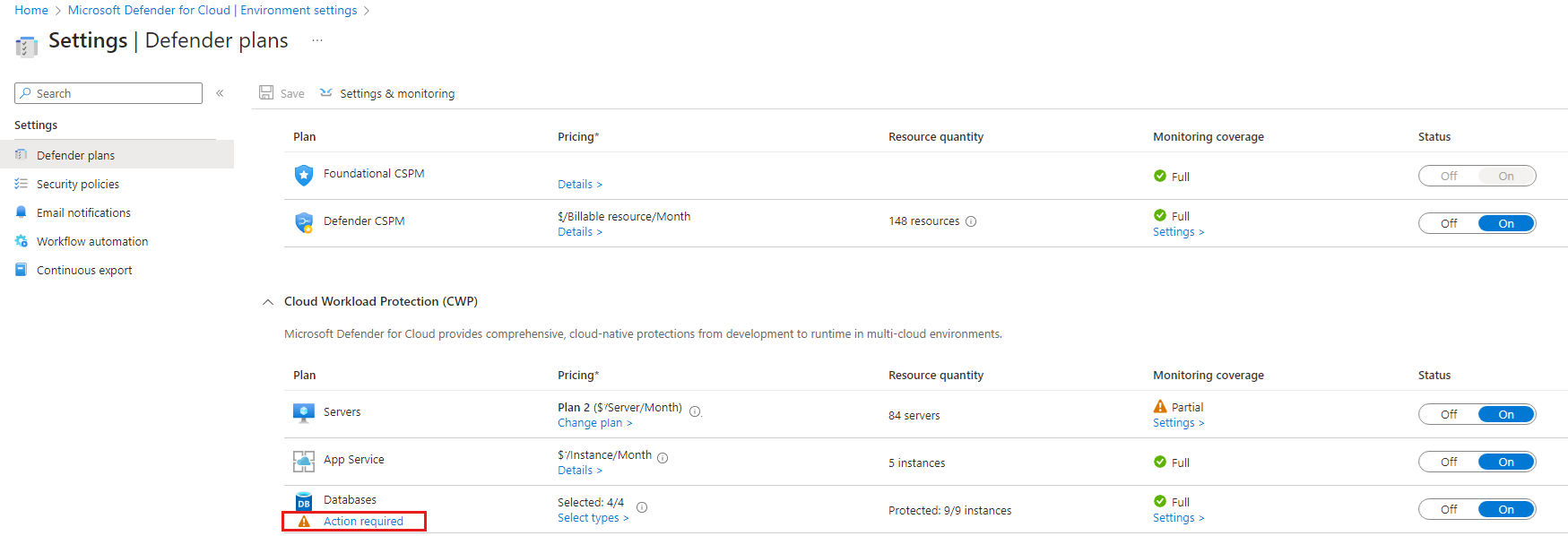

Migrowanie do docelowego procesu automatycznej aprowizacji usługi AMA w programie SQL Server

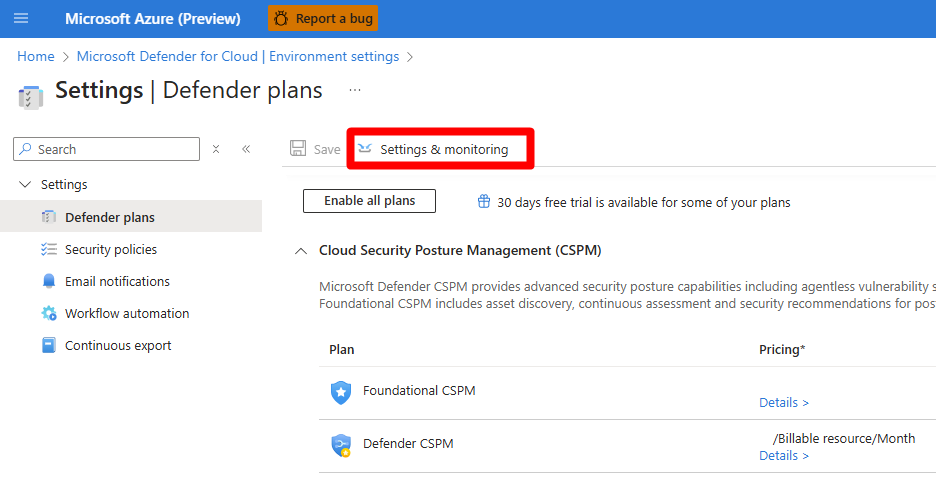

Zaloguj się w witrynie Azure Portal.

Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu Defender dla Chmury wybierz pozycję Ustawienia środowiska.

Wybierz odpowiednią subskrypcję.

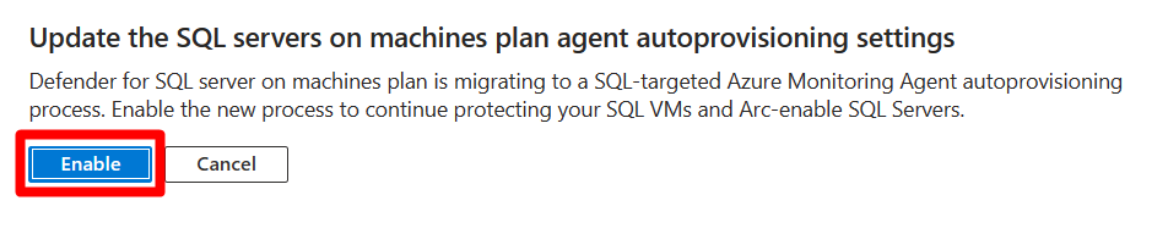

W obszarze Plan bazy danych wybierz pozycję Wymagana akcja.

W oknie podręcznym wybierz pozycję Włącz.

Wybierz pozycję Zapisz.

Po włączeniu procesu automatycznej aprowizacji usługi AMA przeznaczonego dla programu SQL Server należy wyłączyć proces automatycznej aprowizacji agenta usługi Log Analytics/agenta usługi Azure Monitor i odinstalować program MMA na wszystkich serwerach SQL:

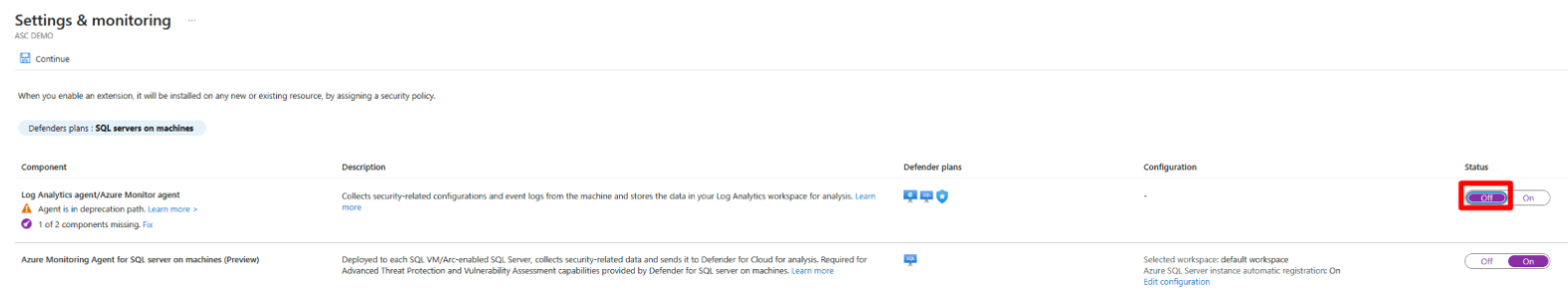

Aby wyłączyć agenta usługi Log Analytics:

Zaloguj się w witrynie Azure Portal.

Wyszukaj i wybierz pozycję Microsoft Defender dla Chmury.

W menu Defender dla Chmury wybierz pozycję Ustawienia środowiska.

Wybierz odpowiednią subskrypcję.

W obszarze Plan bazy danych wybierz pozycję Ustawienia.

Przełącz agenta usługi Log Analytics na wyłączone.

Wybierz Kontynuuj.

Wybierz pozycję Zapisz.

Planowanie migracji

Zalecamy zaplanowanie migracji agenta zgodnie z wymaganiami biznesowymi. Tabela zawiera podsumowanie naszych wskazówek.

| Czy używasz usługi Defender for Servers? | Czy te funkcje usługi Defender for Servers są wymagane w ogólnie dostępnej wersji: monitorowanie integralności plików, zalecenia dotyczące ochrony punktu końcowego, zalecenia dotyczące punktu odniesienia zabezpieczeń? | Czy używasz usługi Defender dla serwerów SQL na maszynach lub w zbieraniu dzienników usługi AMA? | Plan migracji |

|---|---|---|---|

| Tak | Tak | Nie. | 1. Włącz integrację z usługą Defender dla punktu końcowego i skanowanie maszyn bez agenta. 2. Zaczekaj na dostępność wszystkich funkcji za pomocą alternatywnej platformy (możesz użyć wersji zapoznawczej wcześniej). 3. Po udostępnieniu funkcji wyłącz agenta usługi Log Analytics. |

| Nie | --- | Nie. | Teraz możesz usunąć agenta usługi Log Analytics. |

| Nie. | --- | Tak | 1. Teraz możesz przeprowadzić migrację do automatycznego aprowizowania bazy danych SQL dla usługi AMA . 2. Wyłącz usługę Log Analytics/agenta usługi Azure Monitor. |

| Tak | Tak | Tak | 1. Włącz integrację z usługą Defender dla punktu końcowego i skanowanie maszyn bez agenta. 2. Możesz użyć agenta usługi Log Analytics i usługi AMA obok siebie, aby uzyskać wszystkie funkcje w ogólnie dostępnej wersji. Dowiedz się więcej o uruchamianiu agentów obok siebie. 3. Migrowanie do automatycznego aprowizowania bazy danych SQL dla usługi AMA w usłudze Defender for SQL na maszynach. Alternatywnie rozpocznij migrację z agenta usługi Log Analytics do usługi AMA w kwietniu 2024 r. 4. Po zakończeniu migracji wyłącz agenta usługi Log Analytics. |

| Tak | Nie | Tak | 1. Włącz integrację z usługą Defender dla punktu końcowego i skanowanie maszyn bez agenta. 2. Możesz przeprowadzić migrację do automatycznego aprowizowania bazy danych SQL dla usługi AMA w usłudze Defender for SQL na maszynach. 3. Wyłącz agenta usługi Log Analytics. |

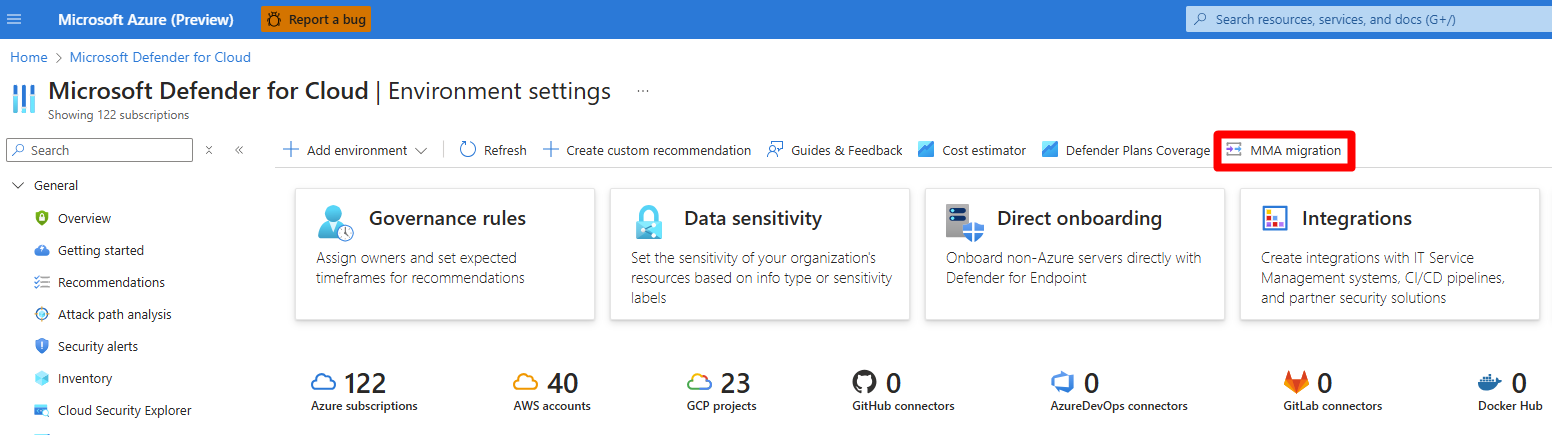

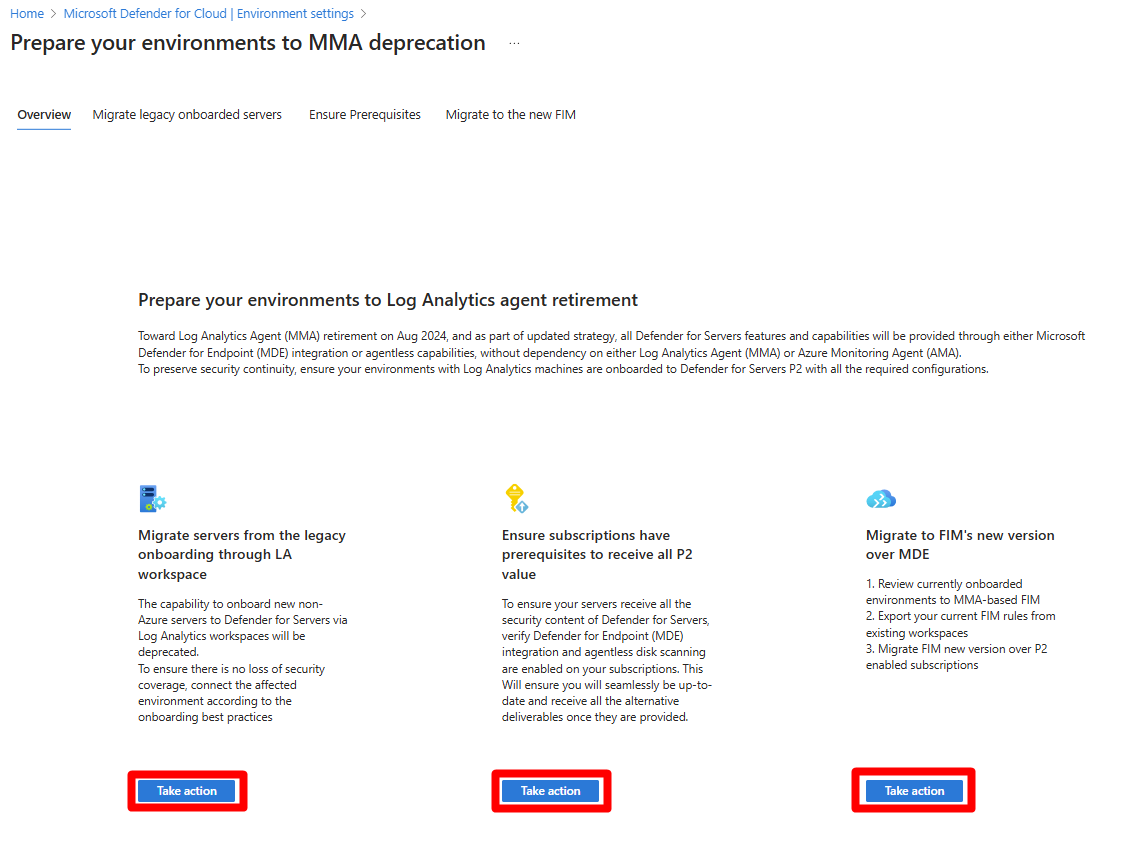

Środowisko migracji MMA

Środowisko migracji MMA to narzędzie, które ułatwia migrację z programu MMA do usługi AMA. Środowisko zawiera szczegółowy przewodnik, który ułatwia migrowanie maszyn z programu MMA do usługi AMA.

Za pomocą tego narzędzia można wykonywać następujące czynności:

- Migrowanie serwerów ze starszej wersji dołączania za pośrednictwem obszaru roboczego analizy dzienników.

- Upewnij się, że subskrypcje spełniają wszystkie wymagania wstępne dotyczące otrzymywania wszystkich korzyści z planu 2 usługi Defender for Servers.

- Przeprowadź migrację do nowej wersji programu FIM za pośrednictwem rozwiązania MDE.

Zaloguj się w witrynie Azure Portal.

Przejdź do ustawień Microsoft Defender dla Chmury> Środowisko.

Wybierz pozycję Migracja MMA.

Wybierz pozycję Podejmij akcję dla jednej z dostępnych akcji:

Zezwól na załadowanie środowiska i wykonaj kroki, aby ukończyć migrację.