Omówienie zabezpieczeń usługi Azure AI Search

W tym artykule opisano funkcje zabezpieczeń w usłudze Azure AI Search, które chronią dane i operacje.

Przepływ danych (wzorce ruchu sieciowego)

Usługa Azure AI usługa wyszukiwania jest hostowana na platformie Azure i jest zwykle dostępna przez aplikacje klienckie za pośrednictwem połączeń sieci publicznych. Chociaż ten wzorzec jest dominujący, nie jest to jedyny wzorzec ruchu, o którym musisz się troszczyć. Zrozumienie wszystkich punktów wejścia oraz ruchu wychodzącego jest niezbędne do zabezpieczenia środowisk programistycznych i produkcyjnych.

Usługa Azure AI Search ma trzy podstawowe wzorce ruchu sieciowego:

- Żądania przychodzące wysyłane przez użytkownika lub klienta do usługi wyszukiwania (wzorzec dominujący)

- Żądania wychodzące wystawione przez usługę wyszukiwania do innych usług na platformie Azure i w innych miejscach

- Wewnętrzne żądania typu service-to-service za pośrednictwem bezpiecznej sieci szkieletowej firmy Microsoft

Ruch przychodzący

Żądania przychodzące, które dotyczą punktu końcowego usługi wyszukiwania, obejmują:

- Tworzenie, odczytywanie, aktualizowanie lub usuwanie indeksów i innych obiektów w usłudze wyszukiwania

- Ładowanie indeksu za pomocą dokumentów wyszukiwania

- Wykonywanie zapytań względem indeksu

- Wyzwalanie indeksatora lub wykonywania zestawu umiejętności

Interfejsy API REST opisują pełny zakres żądań przychodzących obsługiwanych przez usługę wyszukiwania.

Co najmniej wszystkie żądania przychodzące muszą być uwierzytelniane przy użyciu jednej z następujących opcji:

- Uwierzytelnianie oparte na kluczach (ustawienie domyślne). Żądania przychodzące zapewniają prawidłowy klucz interfejsu API.

- Kontrola dostępu na podstawie ról. Autoryzacja odbywa się za pośrednictwem tożsamości i przypisań ról firmy Microsoft w usłudze wyszukiwania.

Ponadto można dodać funkcje zabezpieczeń sieci, aby dodatkowo ograniczyć dostęp do punktu końcowego. Możesz utworzyć reguły ruchu przychodzącego w zaporze ip lub utworzyć prywatne punkty końcowe, które w pełni chronią usługę wyszukiwania z publicznego Internetu.

Ruch wewnętrzny

Żądania wewnętrzne są zabezpieczone i zarządzane przez firmę Microsoft. Nie można skonfigurować ani kontrolować tych połączeń. Jeśli blokujesz dostęp do sieci, nie jest wymagana żadna akcja ze strony, ponieważ ruch wewnętrzny nie jest konfigurowalny przez klienta.

Ruch wewnętrzny składa się z:

- Wywołania typu usługa-usługa dla zadań takich jak uwierzytelnianie i autoryzacja za pośrednictwem identyfikatora Entra firmy Microsoft, rejestrowania zasobów wysyłanego do usługi Azure Monitor i połączeń prywatnych punktów końcowych korzystających z usługi Azure Private Link.

- Żądania wysyłane do interfejsów API usług AI platformy Azure na potrzeby wbudowanych umiejętności

- Żądania wysyłane do modeli uczenia maszynowego, które obsługują klasyfikację semantyczną.

Ruch wychodzący

Żądania wychodzące można zabezpieczyć i zarządzać nimi. Żądania wychodzące pochodzą z usługi wyszukiwania do innych aplikacji. Te żądania są zwykle wykonywane przez indeksatory na potrzeby indeksowania opartego na tekście, niestandardowego wzbogacania sztucznej inteligencji opartego na umiejętnościach i wektoryzacji w czasie wykonywania zapytań. Żądania wychodzące obejmują operacje odczytu i zapisu.

Poniższa lista to pełna wyliczenie żądań wychodzących, dla których można skonfigurować bezpieczne połączenia. Usługa wyszukiwania wysyła żądania we własnym imieniu oraz w imieniu indeksatora lub umiejętności niestandardowych.

| Operacja | Scenariusz |

|---|---|

| Indexers (Indeksatory) | Połącz się z zewnętrznymi źródłami danych, aby pobrać dane. Aby uzyskać więcej informacji, zobacz Indeksator dostępu do zawartości chronionej przez zabezpieczenia sieci platformy Azure. |

| Indexers (Indeksatory) | Połącz się z usługą Azure Storage, aby utrwalać magazyny wiedzy, buforowane wzbogacania, sesje debugowania. |

| Umiejętności niestandardowe | Nawiąż połączenie z usługą Azure Functions, aplikacjami internetowymi platformy Azure lub innymi aplikacjami z uruchomionym kodem zewnętrznym, który jest hostowany poza usługą. Żądanie przetwarzania zewnętrznego jest wysyłane podczas wykonywania zestawu umiejętności. |

| Indeksatory i wektoryzacja zintegrowana | Połącz się z usługą Azure OpenAI i wdrożonym modelem osadzania lub przechodzi przez niestandardową umiejętność nawiązywania połączenia z modelem osadzania. Usługa wyszukiwania wysyła tekst do osadzania modeli na potrzeby wektoryzacji podczas indeksowania. |

| Wektoryzatory | Połącz się z usługą Azure OpenAI lub innymi modelami osadzania w czasie zapytania, aby przekonwertować ciągi tekstowe użytkownika na wektory na potrzeby wyszukiwania wektorów . |

| Search Service | Nawiąż połączenie z usługą Azure Key Vault dla kluczy szyfrowania zarządzanych przez klienta używanych do szyfrowania i odszyfrowywania poufnych danych. |

Połączenia wychodzące można nawiązać przy użyciu pełnego dostępu zasobu parametry połączenia zawierającego klucz lub identyfikator logowania bazy danych albo tożsamość zarządzaną, jeśli używasz identyfikatora Microsoft Entra i dostępu opartego na rolach.

Aby uzyskać dostęp do zasobów platformy Azure za zaporą, utwórz reguły ruchu przychodzącego w innych zasobach platformy Azure, które przyznają żądania usługi wyszukiwania.

Aby uzyskać dostęp do zasobów platformy Azure chronionych przez usługę Azure Private Link, utwórz udostępniony link prywatny używany przez indeksator do nawiązywania połączenia.

Wyjątek dla usług wyszukiwania i magazynowania w tym samym regionie

Jeśli usługi Azure Storage i Azure AI Search znajdują się w tym samym regionie, ruch sieciowy jest kierowany przez prywatny adres IP i występuje w sieci szkieletowej firmy Microsoft. Ponieważ są używane prywatne adresy IP, nie można skonfigurować zapór ip ani prywatnego punktu końcowego na potrzeby zabezpieczeń sieci.

Skonfiguruj połączenia w tym samym regionie przy użyciu jednej z następujących metod:

Bezpieczeństwo sieci

Zabezpieczenia sieci chroni zasoby przed nieautoryzowanym dostępem lub atakiem, stosując mechanizmy kontroli do ruchu sieciowego. Usługa Azure AI Search obsługuje funkcje sieciowe, które mogą być frontonem obrony przed nieautoryzowanym dostępem.

Połączenie przychodzące za pośrednictwem zapór ip

Usługa wyszukiwania jest aprowizowana przy użyciu publicznego punktu końcowego, który umożliwia dostęp przy użyciu publicznego adresu IP. Aby ograniczyć ruch przechodzący przez publiczny punkt końcowy, utwórz regułę zapory dla ruchu przychodzącego, która przyznaje żądania z określonego adresu IP lub zakresu adresów IP. Wszystkie połączenia klienta muszą zostać nawiązane za pośrednictwem dozwolonego adresu IP lub połączenie zostanie odrzucone.

Dostęp do zapory można skonfigurować za pomocą portalu.

Alternatywnie możesz użyć interfejsów API REST zarządzania. Począwszy od interfejsu API w wersji 2020-03-13, z parametrem IpRule , możesz ograniczyć dostęp do usługi, identyfikując adresy IP, indywidualnie lub w zakresie, który chcesz udzielić dostępu do usługi wyszukiwania.

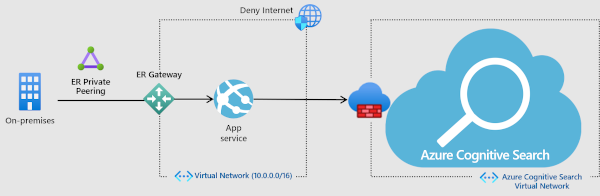

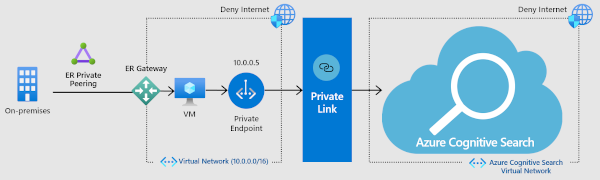

Połączenie przychodzące z prywatnym punktem końcowym (izolacja sieci, bez ruchu internetowego)

Aby uzyskać bardziej rygorystyczne zabezpieczenia, możesz ustanowić prywatny punkt końcowy dla usługi Azure AI Search, aby umożliwić klientowi w sieci wirtualnej bezpieczny dostęp do danych w indeksie wyszukiwania za pośrednictwem usługi Private Link.

Prywatny punkt końcowy używa adresu IP z przestrzeni adresowej sieci wirtualnej na potrzeby połączeń z usługą wyszukiwania. Ruch sieciowy między klientem a usługą wyszukiwania przechodzi przez sieć wirtualną i łącze prywatne w sieci szkieletowej firmy Microsoft, eliminując narażenie z publicznego Internetu. Sieć wirtualna umożliwia bezpieczną komunikację między zasobami z siecią lokalną, a także z Internetem.

Chociaż to rozwiązanie jest najbezpieczniejsze, korzystanie z większej liczby usług to dodatkowy koszt, dlatego upewnij się, że masz jasne zrozumienie korzyści przed rozpoczęciem nurkowania. Aby uzyskać więcej informacji na temat kosztów, zobacz stronę cennika. Aby uzyskać więcej informacji na temat współdziałania tych składników, obejrzyj ten film wideo. Pokrycie opcji prywatnego punktu końcowego rozpoczyna się o 5:48 w filmie wideo. Aby uzyskać instrukcje dotyczące konfigurowania punktu końcowego, zobacz Tworzenie prywatnego punktu końcowego dla usługi Azure AI Search.

Uwierzytelnianie

Po przyznaniu żądania do usługi wyszukiwania musi on nadal przechodzić uwierzytelnianie i autoryzację, która określa, czy żądanie jest dozwolone. Usługa Azure AI Search obsługuje dwa podejścia:

Uwierzytelnianie Entra firmy Microsoft ustanawia obiekt wywołujący (a nie żądanie) jako uwierzytelnionej tożsamości. Przypisanie roli platformy Azure określa autoryzację.

Uwierzytelnianie oparte na kluczach jest wykonywane na żądaniu (nie aplikacji wywołującej lub użytkownika) za pomocą klucza interfejsu API, gdzie klucz jest ciągiem składającym się z losowo wygenerowanych cyfr i liter, które dowodzą, że żądanie pochodzi z zaufanego źródła. Klucze są wymagane na każdym żądaniu. Przesyłanie prawidłowego klucza jest uznawane za dowód, że żądanie pochodzi z zaufanej jednostki.

Możesz użyć obu metod uwierzytelniania lub wyłączyć podejście , które nie jest dostępne w usłudze wyszukiwania.

Autoryzacja

Usługa Azure AI Search udostępnia modele autoryzacji do zarządzania usługami i zarządzania zawartością.

Autoryzowanie zarządzania usługami

Zarządzanie zasobami jest autoryzowane za pośrednictwem kontroli dostępu opartej na rolach w dzierżawie firmy Microsoft Entra.

W usłudze Azure AI Search usługa Resource Manager służy do tworzenia lub usuwania usługi, zarządzania kluczami interfejsu API, skalowania usługi i konfigurowania zabezpieczeń. W związku z tym przypisania ról platformy Azure określają, kto może wykonywać te zadania, niezależnie od tego, czy korzystają z portalu, programu PowerShell, czy interfejsów API REST zarządzania.

Do administrowania usługą wyszukiwania mają zastosowanie trzy podstawowe role (Właściciel, Współautor, Czytelnik). Przypisania ról można wykonywać przy użyciu dowolnej obsługiwanej metodologii (portalu, programu PowerShell itd.) i są honorowane dla całej usługi.

Uwaga

Korzystając z mechanizmów obejmujących platformę Azure, możesz zablokować subskrypcję lub zasób, aby zapobiec przypadkowemu lub nieautoryzowanemu usunięciu usługi wyszukiwania przez użytkowników z uprawnieniami administratora. Aby uzyskać więcej informacji, zobacz Blokowanie zasobów, aby zapobiec nieoczekiwanemu usunięciu.

Autoryzowanie dostępu do zawartości

Zarządzanie zawartością odwołuje się do obiektów utworzonych i hostowanych w usłudze wyszukiwania.

W przypadku autoryzacji opartej na rolach użyj przypisań ról platformy Azure, aby ustanowić dostęp do odczytu i zapisu do operacji.

W przypadku autoryzacji opartej na kluczach klucz interfejsu API i kwalifikowany punkt końcowy określają dostęp. Punkt końcowy może być usługą, kolekcją indeksów, określonym indeksem, kolekcją dokumentów lub określonym dokumentem. Po połączeniu w łańcuch punkt końcowy operacja (na przykład żądanie tworzenia) i typ klucza (administratora lub zapytania) autoryzują dostęp do zawartości i operacji.

Ograniczanie dostępu do indeksów

Za pomocą ról platformy Azure można ustawić uprawnienia do poszczególnych indeksów , o ile są wykonywane programowo.

Za pomocą kluczy każda osoba z kluczem administratora usługi może odczytywać, modyfikować lub usuwać dowolny indeks w tej samej usłudze. W przypadku ochrony przed przypadkowym lub złośliwym usunięciem indeksów wewnętrzne źródło kontroli zasobów kodu jest rozwiązaniem do odwrócenia niepożądanego usunięcia lub modyfikacji indeksu. Usługa Azure AI Search ma tryb failover w klastrze w celu zapewnienia dostępności, ale nie przechowuje ani nie wykonuje zastrzeżonego kodu używanego do tworzenia lub ładowania indeksów.

W przypadku rozwiązań wielodostępnych wymagających granic zabezpieczeń na poziomie indeksu często jest obsługiwana izolacja indeksu w warstwie środkowej w kodzie aplikacji. Aby uzyskać więcej informacji na temat wielodostępnego przypadku użycia, zobacz Design patterns for multitenant SaaS applications and Azure AI Search (Wzorce projektowania dla wielodostępnych aplikacji SaaS i usługi Azure AI Search).

Ograniczanie dostępu do dokumentów

Uprawnienia użytkownika na poziomie dokumentu, znane również jako zabezpieczenia na poziomie wiersza, nie są natywnie obsługiwane w usłudze Azure AI Search. Jeśli importujesz dane z systemu zewnętrznego, który zapewnia zabezpieczenia na poziomie wiersza, takie jak usługa Azure Cosmos DB, te uprawnienia nie będą transferowane z danymi jako indeksowane przez usługę Azure AI Search.

Jeśli potrzebujesz dostępu do zawartości w wynikach wyszukiwania z uprawnieniami, istnieje technika stosowania filtrów zawierających lub wykluczających dokumenty na podstawie tożsamości użytkownika. To obejście powoduje dodanie pola ciągu w źródle danych, które reprezentuje tożsamość grupy lub użytkownika, które można filtrować w indeksie. Aby uzyskać więcej informacji na temat tego wzorca, zobacz Security trimming based on identity filters (Przycinanie zabezpieczeń na podstawie filtrów tożsamości).

Przechowywanie danych

Podczas konfigurowania usługi wyszukiwania należy wybrać region określający miejsce przechowywania i przetwarzania danych klientów. Każdy region istnieje w lokalizacji geograficznej (geograficznej), która często zawiera wiele regionów (na przykład Szwajcaria jest obszarem geograficznym zawierającym Szwajcarię Północną i Szwajcarię Zachodnią). Usługa Azure AI Search może replikować dane do innego regionu w tym samym obszarze geograficznym w celu zapewnienia trwałości i wysokiej dostępności. Usługa nie będzie przechowywać ani przetwarzać danych klientów poza określonym obszarem geograficznym, chyba że skonfigurujesz funkcję, która ma zależność od innego zasobu platformy Azure i ten zasób jest aprowizowany w innym regionie.

Obecnie jedynym zasobem zewnętrznym zapisywanym przez usługę wyszukiwania jest usługa Azure Storage. Konto magazynu to konto, które podajesz, i może znajdować się w dowolnym regionie. Jeśli używasz dowolnej z następujących funkcji, usługa wyszukiwania zapisuje dane w usłudze Azure Storage:

Aby uzyskać więcej informacji na temat rezydencji danych, zobacz Rezydencja danych na platformie Azure.

Wyjątki od zobowiązań dotyczących rezydencji danych

Nazwy obiektów są wyświetlane w dziennikach telemetrii używanych przez firmę Microsoft do zapewnienia obsługi usługi. Nazwy obiektów są przechowywane i przetwarzane poza wybranym regionem lub lokalizacją. Nazwy obiektów obejmują nazwy indeksów i pól indeksów, aliasów, indeksatorów, źródeł danych, zestawów umiejętności, map synonimów, zasobów, kontenerów i magazynu kluczy. Klienci nie powinni umieszczać żadnych poufnych danych w polach nazw ani tworzyć aplikacji przeznaczonych do przechowywania poufnych danych w tych polach.

Dzienniki telemetryczne są przechowywane przez półtora roku. W tym okresie firma Microsoft może uzyskać dostęp do nazw obiektów i odwołać się do ich nazw w następujących warunkach:

Diagnozowanie problemu, ulepszanie funkcji lub naprawianie błędu. W tym scenariuszu dostęp do danych jest tylko wewnętrzny, bez dostępu innej firmy.

Podczas pomocy technicznej te informacje mogą służyć do szybkiego rozwiązywania problemów i eskalowania zespołu produktu w razie potrzeby

Ochrona danych

W warstwie magazynu szyfrowanie danych jest wbudowane dla całej zawartości zarządzanej przez usługę zapisanej na dysku, w tym indeksów, map synonimów i definicji indeksatorów, źródeł danych i zestawów umiejętności. Szyfrowanie zarządzane przez usługę ma zastosowanie zarówno do długoterminowego przechowywania danych, jak i magazynu danych tymczasowych.

Opcjonalnie możesz dodać klucze zarządzane przez klienta (CMK) w celu dodatkowego szyfrowania indeksowanej zawartości w celu podwójnego szyfrowania danych magazynowanych. W przypadku usług utworzonych po 1 sierpnia 2020 r. szyfrowanie CMK rozszerza się na krótkoterminowe dane na dyskach tymczasowych.

Dane przesyłane

W przypadku połączeń usługi wyszukiwania za pośrednictwem publicznego Internetu usługa Azure AI Search nasłuchuje na porcie HTTPS 443.

Usługa Azure AI Search obsługuje szyfrowanie TLS 1.2 i 1.3 na potrzeby szyfrowania kanału klient-usługa:

- Protokół TLS 1.3 jest domyślny w nowszych systemach operacyjnych klienta i wersjach platformy .NET.

- Protokół TLS 1.2 jest domyślny w starszych systemach, ale można jawnie ustawić protokół TLS 1.3 na żądanie klienta.

Wcześniejsze wersje protokołu TLS (1.0 lub 1.1) nie są obsługiwane.

Aby uzyskać więcej informacji, zobacz Obsługa protokołu TLS w programie .NET Framework.

Dane magazynowane

W przypadku danych obsługiwanych wewnętrznie przez usługę wyszukiwania w poniższej tabeli opisano modele szyfrowania danych. Niektóre funkcje, takie jak magazyn wiedzy, przyrostowe wzbogacanie i indeksowanie oparte na indeksatorze, odczytywanie lub zapisywanie w strukturach danych w innych usługach platformy Azure. Usługi, które mają zależność od usługi Azure Storage, mogą korzystać z funkcji szyfrowania tej technologii.

| Model | Klucze | Wymagania | Ograniczenia | Dotyczy |

|---|---|---|---|---|

| Szyfrowanie po stronie serwera | Klucze zarządzane przez firmę Microsoft | Brak (wbudowane) | Brak, dostępny we wszystkich warstwach, we wszystkich regionach, dla zawartości utworzonej po 24 stycznia 2018 r. | Zawartość (indeksy i mapy synonimów) i definicje (indeksatory, źródła danych, zestawy umiejętności) na dyskach danych i dyskach tymczasowych |

| Szyfrowanie po stronie serwera | klucze zarządzane przez klienta | Azure Key Vault | Dostępne w warstwach rozliczanych w określonych regionach dla zawartości utworzonej po 1 sierpnia 2020 r. | Zawartość (indeksy i mapy synonimów) na dyskach danych |

| Pełne szyfrowanie po stronie serwera | klucze zarządzane przez klienta | Azure Key Vault | Dostępne w warstwach rozliczanych we wszystkich regionach w usługach wyszukiwania po 13 maja 2021 r. | Zawartość (indeksy i mapy synonimów) na dyskach danych i dyskach tymczasowych |

Klucze zarządzane przez usługę

Szyfrowanie zarządzane przez usługę to wewnętrzna operacja firmy Microsoft, która używa 256-bitowego szyfrowania AES. Odbywa się to automatycznie we wszystkich indeksowaniach, w tym w przypadku aktualizacji przyrostowych indeksów, które nie są w pełni zaszyfrowane (utworzone przed styczniem 2018 r.).

Szyfrowanie zarządzane przez usługę ma zastosowanie do całej zawartości w magazynie długoterminowym i krótkoterminowym.

Klucze zarządzane przez klienta (CMK)

Klucze zarządzane przez klienta wymagają innej płatnej usługi Azure Key Vault, która może znajdować się w innym regionie, ale w ramach tej samej subskrypcji co usługa Azure AI Search.

Obsługa klucza zarządzanego przez klienta została wdrożona w dwóch fazach. Jeśli usługa wyszukiwania została utworzona w pierwszej fazie, szyfrowanie klucza zarządzanego przez klienta było ograniczone do długoterminowego przechowywania i określonych regionów. Usługi utworzone w drugiej fazie, po maju 2021 r., mogą używać szyfrowania CMK w dowolnym regionie. W ramach drugiego wdrożenia fali zawartość jest szyfrowana za pomocą klucza cmK zarówno w magazynie długoterminowym, jak i krótkoterminowym. Aby uzyskać więcej informacji na temat obsługi klucza zarządzanego przez klienta, zobacz pełne podwójne szyfrowanie.

Włączenie szyfrowania CMK zwiększy rozmiar indeksu i obniży wydajność zapytań. Na podstawie obserwacji do tej pory można spodziewać się wzrostu o 30–60 procent w czasie zapytań, chociaż rzeczywista wydajność będzie się różnić w zależności od definicji indeksu i typów zapytań. Ze względu na negatywny wpływ na wydajność zalecamy włączenie tej funkcji tylko dla indeksów, które naprawdę tego wymagają. Aby uzyskać więcej informacji, zobacz Konfigurowanie kluczy szyfrowania zarządzanych przez klienta w usłudze Azure AI Search.

Administracja zabezpieczeniami

Zarządzaj kluczami interfejsu API

Poleganie na uwierzytelnianiu opartym na kluczach interfejsu API oznacza, że należy mieć plan ponownego generowania klucza administracyjnego w regularnych odstępach czasu, zgodnie z najlepszymi rozwiązaniami dotyczącymi zabezpieczeń platformy Azure. W usłudze wyszukiwania istnieje maksymalnie dwa klucze administratora. Aby uzyskać więcej informacji na temat zabezpieczania kluczy interfejsu API i zarządzania nimi, zobacz Tworzenie kluczy api-keys i zarządzanie nimi.

Dzienniki aktywności i zasobów

Usługa Azure AI Search nie rejestruje tożsamości użytkowników, więc nie można odwoływać się do dzienników w celu uzyskania informacji o określonym użytkowniku. Jednak usługa rejestruje operacje create-read-update-delete, które mogą być skorelowane z innymi dziennikami, aby zrozumieć agencję określonych akcji.

Korzystając z alertów i infrastruktury rejestrowania na platformie Azure, możesz odebrać skoki woluminów zapytań lub inne akcje, które odbiegają od oczekiwanych obciążeń. Aby uzyskać więcej informacji na temat konfigurowania dzienników, zobacz Zbieranie i analizowanie danych dziennika oraz Monitorowanie żądań zapytań.

Certyfikaty i zgodność

Usługa Azure AI Search uczestniczy w regularnych inspekcjach i jest certyfikowana pod kątem wielu globalnych, regionalnych i branżowych standardów zarówno dla chmury publicznej, jak i platformy Azure Government. Aby uzyskać pełną listę, pobierz oficjalny dokument dotyczący ofert zgodności platformy Microsoft Azure ze strony oficjalnych raportów inspekcji.

Aby zapewnić zgodność, możesz użyć usługi Azure Policy, aby zaimplementować najlepsze rozwiązania w zakresie zabezpieczeń o wysokim poziomie zabezpieczeń testu porównawczego zabezpieczeń w chmurze firmy Microsoft. Test porównawczy zabezpieczeń w chmurze firmy Microsoft to zbiór zaleceń dotyczących zabezpieczeń, skodyfikowanych do mechanizmów kontroli zabezpieczeń, które są mapujące na kluczowe działania, które należy podjąć, aby ograniczyć zagrożenia dla usług i danych. Obecnie istnieje 12 mechanizmów kontroli zabezpieczeń, w tym zabezpieczeń sieci, rejestrowania i monitorowania oraz ochrony danych.

Usługa Azure Policy to funkcja wbudowana w platformę Azure, która ułatwia zarządzanie zgodnością dla wielu standardów, w tym testów porównawczych zabezpieczeń w chmurze firmy Microsoft. W przypadku dobrze znanych testów porównawczych usługa Azure Policy udostępnia wbudowane definicje, które zapewniają zarówno kryteria, jak i odpowiedź umożliwiającą podejmowanie działań, które dotyczą niezgodności.

W przypadku usługi Azure AI Search istnieje obecnie jedna wbudowana definicja. Jest to przeznaczone do rejestrowania zasobów. Możesz przypisać zasady identyfikujące usługi wyszukiwania, które nie mają rejestrowania zasobów, a następnie włączyć je. Aby uzyskać więcej informacji, zobacz Azure Policy Regulatory Compliance controls for Azure AI Search (Mechanizmy kontroli zgodności z przepisami usługi Azure Policy dla usługi Azure AI Search).

Obejrzyj ten film wideo

Obejrzyj ten szybki film wideo, aby poznać architekturę zabezpieczeń i każdą kategorię funkcji.