Ochrona przed zagrożeniami na platformie Azure

Platforma Azure oferuje wbudowane funkcje ochrony przed zagrożeniami za pośrednictwem usług, takich jak Microsoft Entra ID, dzienniki usługi Azure Monitor i Microsoft Defender dla Chmury. Ta kolekcja usług zabezpieczeń i możliwości zapewnia prosty i szybki sposób zrozumienia, co dzieje się we wdrożeniach platformy Azure.

Platforma Azure oferuje szeroką gamę opcji konfigurowania i dostosowywania zabezpieczeń w celu spełnienia wymagań wdrożeń aplikacji. W tym artykule omówiono sposób spełnienia tych wymagań.

Microsoft Entra ID — ochrona

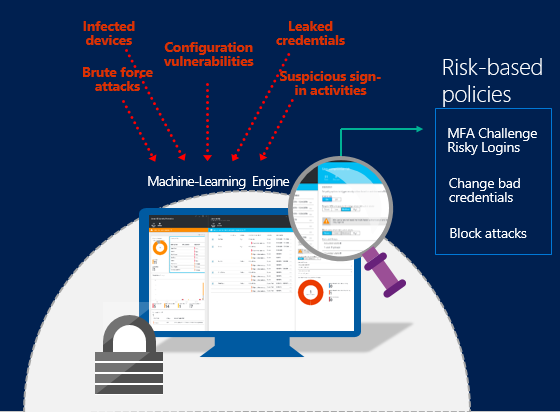

Ochrona tożsamości Microsoft Entra to funkcja wersji Microsoft Entra ID P2, która zawiera omówienie wykrywania ryzyka i potencjalnych luk w zabezpieczeniach, które mogą mieć wpływ na tożsamości organizacji. Usługa Identity Protection używa istniejących funkcji wykrywania anomalii firmy Microsoft dostępnych za pośrednictwem raportów o nietypowych działaniach firmy Microsoft i wprowadza nowe typy wykrywania ryzyka, które mogą wykrywać anomalie w czasie rzeczywistym.

Usługa Identity Protection używa adaptacyjnych algorytmów uczenia maszynowego i algorytmów heurystycznych do wykrywania anomalii i wykrywania ryzyka, które mogą wskazywać, że tożsamość została naruszona. Korzystając z tych danych, usługa Identity Protection generuje raporty i alerty, aby można było zbadać te wykrycia ryzyka i podjąć odpowiednie działania korygujące lub zaradcze.

Możliwości usługi Identity Protection

Ochrona tożsamości Microsoft Entra to więcej niż narzędzie do monitorowania i raportowania. Aby chronić tożsamości organizacji, można skonfigurować zasady oparte na ryzyku, które automatycznie reagują na wykryte problemy po osiągnięciu określonego poziomu ryzyka. Te zasady, oprócz innych mechanizmów kontroli dostępu warunkowego udostępnianych przez firmę Microsoft Entra ID i EMS, mogą automatycznie blokować lub inicjować akcje adaptacyjnego korygowania, w tym resetowanie haseł i wymuszanie uwierzytelniania wieloskładnikowego.

Przykłady niektórych sposobów zabezpieczania kont i tożsamości przez usługę Azure Identity Protection:

Wykrywanie zagrożeń i ryzykownych kont

- Wykrywanie sześciu typów wykrywania ryzyka przy użyciu uczenia maszynowego i reguł heurystycznych.

- Oblicz poziomy ryzyka użytkownika.

- Podaj zalecenia niestandardowe, aby poprawić ogólny poziom zabezpieczeń, wyróżniając luki w zabezpieczeniach.

- Wysyłanie powiadomień dotyczących wykrywania ryzyka.

- Badanie wykrywania ryzyka przy użyciu odpowiednich i kontekstowych informacji.

- Podaj podstawowe przepływy pracy do śledzenia badań.

- Zapewnij łatwy dostęp do akcji korygowania, takich jak resetowanie hasła.

Zasady dostępu warunkowego oparte na ryzyku

- Zniweluj ryzykowne logowania, blokując logowania lub wymagając wyzwań związanych z uwierzytelnianiem wieloskładnikowym.

- Blokuj lub zabezpieczaj ryzykowne konta użytkowników.

- Wymagaj od użytkowników zarejestrowania się w celu uwierzytelniania wieloskładnikowego.

Microsoft Entra Privileged Identity Management

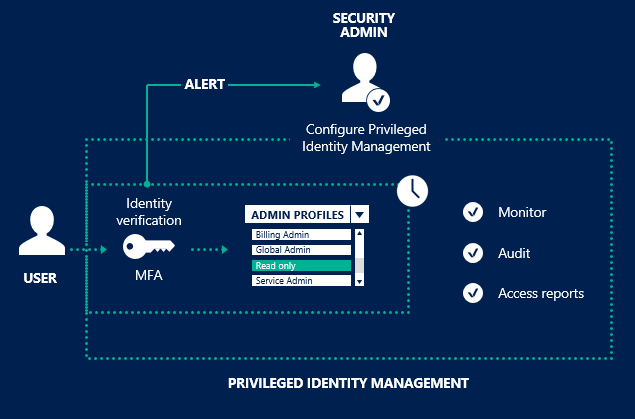

Dzięki usłudze Microsoft Entra Privileged Identity Management (PIM) możesz zarządzać dostępem, kontrolować i monitorować dostęp w organizacji. Ta funkcja obejmuje dostęp do zasobów w usłudze Microsoft Entra ID i innych Usługi online firmy Microsoft, takich jak Microsoft 365 lub Microsoft Intune.

Usługa PIM ułatwia:

Uzyskaj alerty i raporty dotyczące administratorów firmy Microsoft Entra i dostępu administracyjnego just in time (JIT) do usługi Microsoft Usługi online, takich jak Microsoft 365 i Intune.

Uzyskiwanie raportów dotyczących historii dostępu administratora i zmian w przypisaniach administratorów.

Uzyskaj alerty dotyczące dostępu do roli uprzywilejowanej.

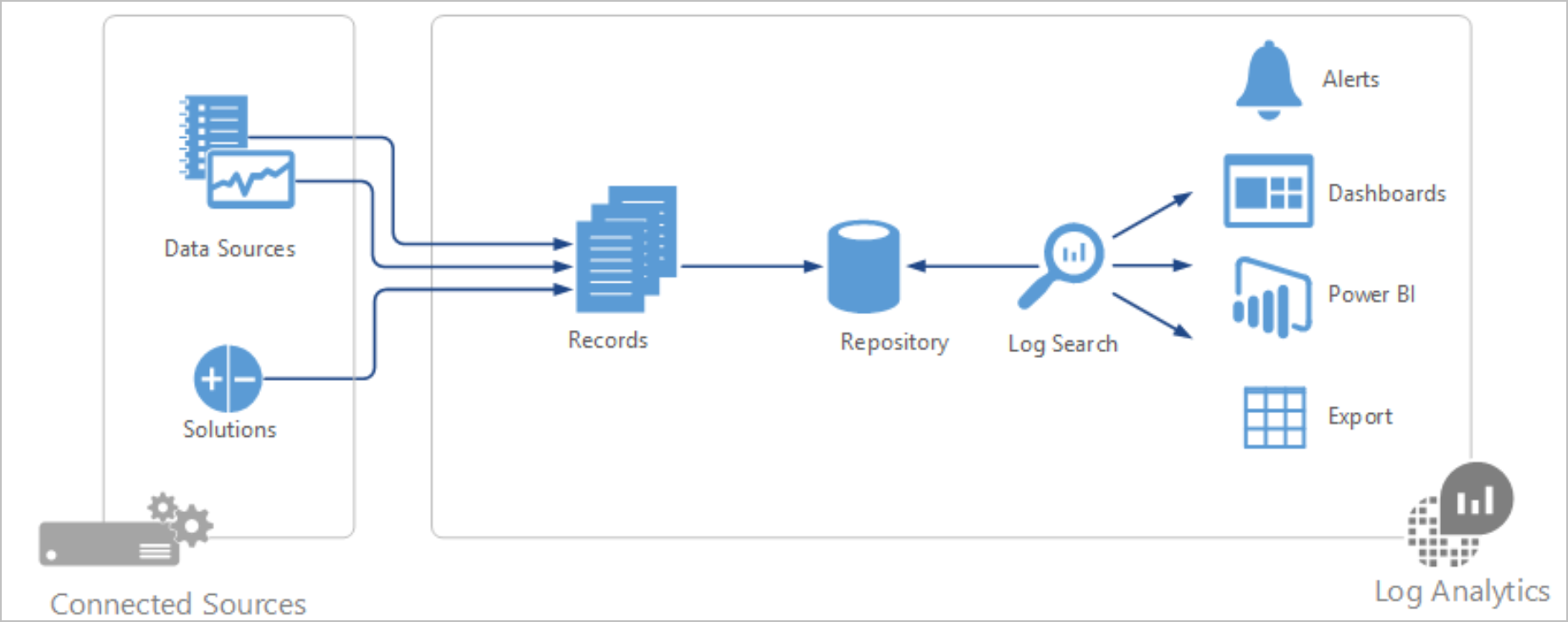

Dzienniki usługi Azure Monitor

Dzienniki usługi Azure Monitor to oparte na chmurze rozwiązanie do zarządzania it firmy Microsoft, które ułatwia zarządzanie infrastrukturą lokalną i chmurową oraz zarządzanie nią. Ponieważ dzienniki usługi Azure Monitor są implementowane jako usługa oparta na chmurze, można ją szybko uruchomić z minimalnymi inwestycjami w usługi infrastruktury. Nowe funkcje zabezpieczeń są dostarczane automatycznie, co pozwala zaoszczędzić bieżące koszty konserwacji i uaktualniania.

Całościowy stan zabezpieczeń i zgodności

Microsoft Defender dla Chmury zapewnia kompleksowy wgląd w stan zabezpieczeń IT organizacji z wbudowanymi zapytaniami wyszukiwania dotyczącymi problemów, które wymagają Uwagi. Zawiera ogólne informacje o stanie zabezpieczeń komputerów. Możesz również wyświetlić wszystkie zdarzenia z ostatnich 24 godzin, 7 dni lub dowolnego innego niestandardowego przedziału czasu.

Dzienniki usługi Azure Monitor pomagają szybko i łatwo zrozumieć ogólny stan zabezpieczeń dowolnego środowiska, wszystkie w kontekście operacji IT, w tym ocenę aktualizacji oprogramowania, ocenę oprogramowania chroniącego przed złośliwym kodem i konfigurację odniesienia. Dane dziennika zabezpieczeń są łatwo dostępne, aby usprawnić procesy inspekcji zabezpieczeń i zgodności.

Szczegółowe informacje i analiza

W centrum dzienników usługi Azure Monitor znajduje się repozytorium hostowane przez platformę Azure.

Zbierasz dane do repozytorium z połączonych źródeł, konfigurując źródła danych i dodając rozwiązania do subskrypcji.

Źródła danych i rozwiązania tworzą oddzielne typy rekordów z własnym zestawem właściwości, ale nadal można je analizować w zapytaniach do repozytorium. Za pomocą tych samych narzędzi i metod można pracować z różnymi danymi zbieranymi przez różne źródła.

Większość interakcji z dziennikami usługi Azure Monitor odbywa się za pośrednictwem witryny Azure Portal, która działa w dowolnej przeglądarce i zapewnia dostęp do ustawień konfiguracji i wielu narzędzi do analizowania zebranych danych i działania na nich. W portalu można użyć następujących funkcji:

- Przeszukiwanie dzienników , w których tworzone są zapytania do analizowania zebranych danych.

- Pulpity nawigacyjne, które można dostosować za pomocą widoków graficznych najbardziej wartościowych wyszukiwań.

- Rozwiązania, które zapewniają dodatkowe funkcje i narzędzia do analizy.

Rozwiązania dodają funkcje do dzienników usługi Azure Monitor. Są one uruchamiane głównie w chmurze i zapewniają analizę danych zebranych w repozytorium analizy dzienników. Rozwiązania mogą również definiować nowe typy rekordów do zbierania, które mogą być analizowane za pomocą wyszukiwań w dziennikach lub przy użyciu dodatkowego interfejsu użytkownika udostępnianego przez rozwiązanie na pulpicie nawigacyjnym usługi Log Analytics.

Defender dla Chmury jest przykładem tego typu rozwiązań.

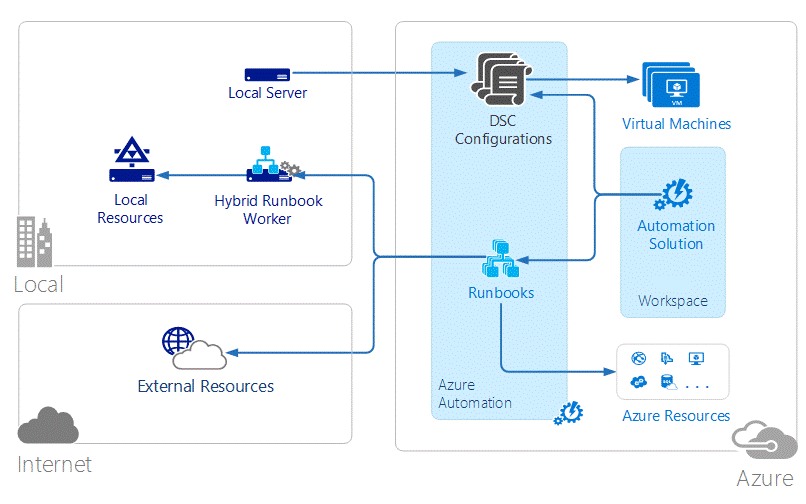

Automatyzacja i kontrola: Alert dotyczący dryfów konfiguracji zabezpieczeń

Usługa Azure Automation automatyzuje procesy administracyjne za pomocą elementów Runbook opartych na programie PowerShell i uruchamianych w chmurze. Elementy Runbook mogą być również wykonywane na serwerze w lokalnym centrum danych w celu zarządzania zasobami lokalnymi. Usługa Azure Automation zapewnia zarządzanie konfiguracją za pomocą konfiguracji żądanego stanu programu PowerShell (DSC).

Możesz tworzyć zasoby DSC hostowane na platformie Azure i zarządzać nimi i stosować je do systemów w chmurze i lokalnych. Dzięki temu można zdefiniować i automatycznie wymusić ich konfigurację lub uzyskać raporty o dryfcie, aby zapewnić, że konfiguracje zabezpieczeń pozostaną w zasadach.

Microsoft Defender for Cloud

Microsoft Defender dla Chmury pomaga chronić środowisko chmury hybrydowej. Wykonując ciągłe oceny zabezpieczeń połączonych zasobów, można udostępnić szczegółowe zalecenia dotyczące zabezpieczeń wykrytych luk w zabezpieczeniach.

zalecenia Defender dla Chmury są oparte na Test porównawczy zabezpieczeń w chmurze firmy Microsoft — utworzony przez firmę Microsoft zestaw wytycznych dotyczących najlepszych rozwiązań dotyczących zabezpieczeń i zgodności opartych na wspólnych strukturach zgodności. Ten powszechnie szanowany punkt odniesienia opiera się na kontrolach z Centrum zabezpieczeń internetowych (CIS) i National Institute of Standards and Technology (NIST) z naciskiem na bezpieczeństwo skoncentrowane na chmurze.

Włączenie rozszerzonych funkcji zabezpieczeń Defender dla Chmury zapewnia zaawansowane, inteligentne, ochronę zasobów i obciążeń platformy Azure, hybrydowych i wielochmurowych. Dowiedz się więcej w Microsoft Defender dla Chmury ulepszonych funkcjach zabezpieczeń.

Pulpit nawigacyjny ochrony obciążenia w Defender dla Chmury zapewnia widoczność i kontrolę zintegrowanych funkcji ochrony obciążeń w chmurze udostępnianych przez szereg planów usługi Microsoft Defender:

Napiwek

Dowiedz się więcej o numerowanych sekcjach na pulpicie nawigacyjnym Ochrona obciążeń.

Pracownicy naukowo-badawczy firmy Microsoft stale poszukują nowych zagrożeń. Mają oni dostęp do szerokiej gamy rozwiązań telemetrycznych uzyskanych dzięki obecności firmy Microsoft na całym świecie zarówno w chmurze, jak i lokalnie. Bogata i różnorodna kolekcja zestawów danych pozwala firmie Microsoft odnajdywać nowe trendy i wzorce ataków, które pojawiają się w jej lokalnych produktach dla firm i osób prywatnych, a także usługach online.

W związku z tym Defender dla Chmury mogą szybko aktualizować swoje algorytmy wykrywania, ponieważ osoby atakujące uwalniają nowe i coraz bardziej zaawansowane luki w zabezpieczeniach. Takie podejście pomaga nadążyć za szybko poruszającym się środowiskiem zagrożenia.

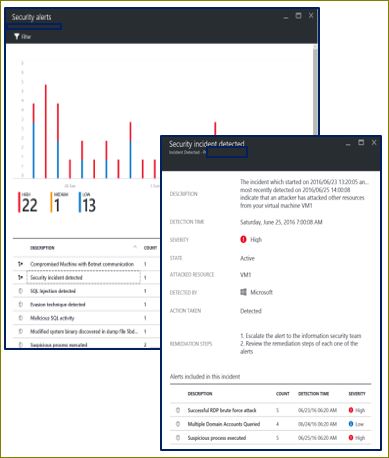

Microsoft Defender dla Chmury automatycznie zbiera informacje o zabezpieczeniach z zasobów, sieci i połączonych rozwiązań partnerskich. Analizuje te informacje, korelując informacje z wielu źródeł, aby zidentyfikować zagrożenia.

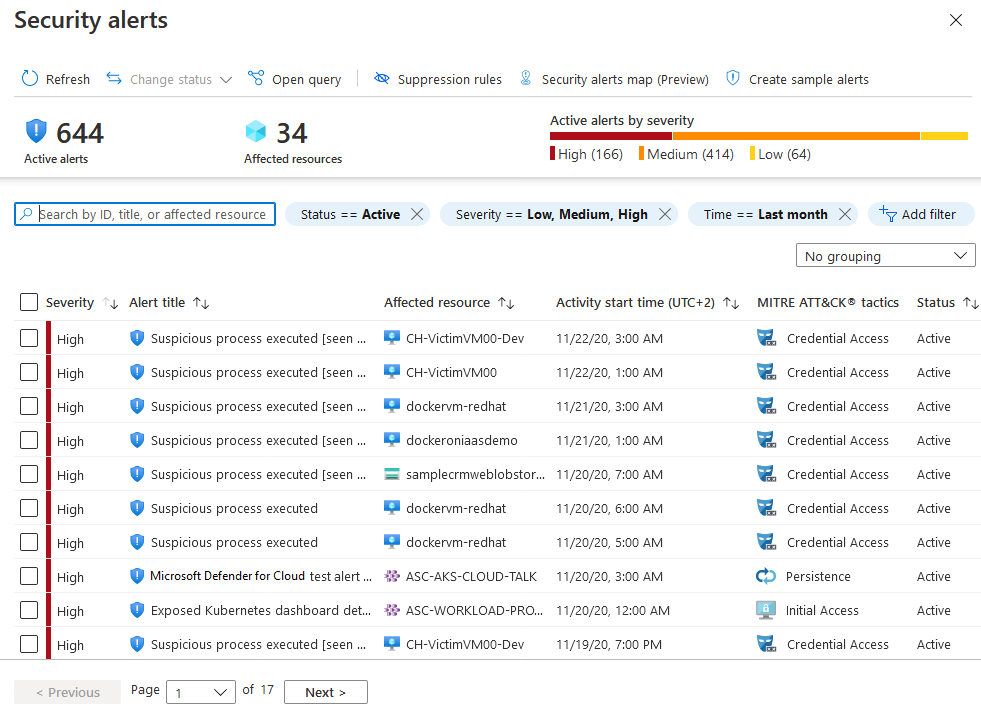

Alerty zabezpieczeń są priorytetowe w Defender dla Chmury wraz z zaleceniami dotyczącymi korygowania zagrożeń.

Defender dla Chmury wykorzystuje zaawansowaną analizę zabezpieczeń, która wykracza daleko poza podejścia oparte na sygnaturach. Przełomowe rozwiązania w zakresie danych big data i technologii uczenia maszynowego służą do oceniania zdarzeń w całej chmurze. Zaawansowana analiza może wykrywać zagrożenia, które byłyby niemożliwe do zidentyfikowania za pomocą ręcznych podejść i przewidywać ewolucję ataków. Te typy analiz zabezpieczeń zostały omówione w następnych sekcjach.

Analiza zagrożeń

Firma Microsoft ma dostęp do ogromnej ilości globalnej analizy zagrożeń.

Przepływy telemetryczne z wielu źródeł, takich jak Azure, Microsoft 365, Microsoft CRM online, Microsoft Dynamics AX, outlook.com, MSN.com, Microsoft Digital Crimes Unit (DCU) i Microsoft Security Response Center (MSRC).

Naukowcy otrzymują również informacje dotyczące analizy zagrożeń udostępniane przez głównych dostawców usług w chmurze i subskrybują źródła danych analizy zagrożeń od innych firm. Microsoft Defender dla Chmury mogą używać tych informacji, aby otrzymywać alerty o zagrożeniach ze strony znanych złych aktorów. Przykłady obejmują:

Wykorzystanie możliwości uczenia maszynowego: Microsoft Defender dla Chmury ma dostęp do ogromnej ilości danych dotyczących aktywności sieci w chmurze, które mogą służyć do wykrywania zagrożeń przeznaczonych dla wdrożeń platformy Azure.

Wykrywanie sił: uczenie maszynowe służy do tworzenia historycznego wzorca prób dostępu zdalnego, który umożliwia wykrywanie ataków siłowych na secure Shell (SSH), protokół RDP (Remote Desktop Protocol) i porty SQL.

Wychodzące ataki DDoS i wykrywanie botnetów: typowym celem ataków przeznaczonych dla zasobów w chmurze jest wykorzystanie mocy obliczeniowej tych zasobów do wykonywania innych ataków.

Nowe serwery analizy behawioralnej i maszyny wirtualne: po naruszeniu zabezpieczeń serwera lub maszyny wirtualnej osoby atakujące stosują szeroką gamę technik do wykonywania złośliwego kodu w tym systemie, unikając wykrywania, zapewnienia trwałości i ograniczania mechanizmów kontroli zabezpieczeń.

Wykrywanie zagrożeń w usłudze Azure SQL Database: wykrywanie zagrożeń dla usługi Azure SQL Database, które identyfikuje nietypowe działania bazy danych, które wskazują na nietypowe i potencjalnie szkodliwe próby uzyskania dostępu do baz danych lub wykorzystania ich.

Analiza zachowań

Analiza behawioralna to metoda, która polega na analizie danych i porównywaniu ich z kolekcją znanych wzorców. Jednak te wzorce nie są prostymi podpisami. Są one określane za pomocą złożonych algorytmów uczenia maszynowego, które są stosowane do ogromnych zestawów danych.

Wzorce są również określane przez staranną analizę złośliwych zachowań analityków. Microsoft Defender dla Chmury mogą używać analizy behawioralnej do identyfikowania zagrożonych zasobów na podstawie analizy dzienników maszyn wirtualnych, dzienników urządzeń sieci wirtualnej, dzienników sieci szkieletowej, zrzutów awaryjnych i innych źródeł.

Ponadto wzorce są skorelowane z innymi sygnałami w celu sprawdzenia pod kątem dowodów na poparcie powszechnej kampanii. Ta korelacja pomaga w identyfikacji zdarzeń, które są zgodne ze sprawdzonymi wskaźnikami naruszenia bezpieczeństwa.

Przykłady obejmują:

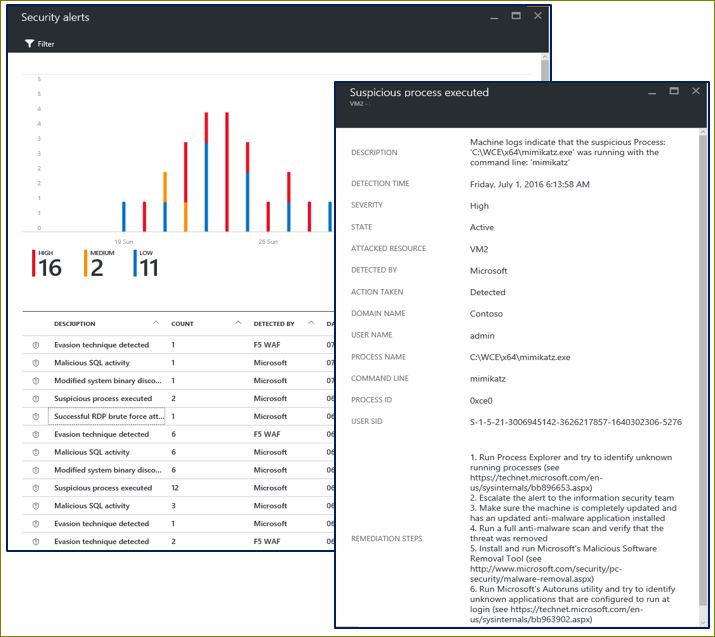

Wykonanie podejrzanego procesu: osoby atakujące stosują kilka metod, które pozwalają na niezauważalne uruchomienie złośliwego oprogramowania. Na przykład osoba atakująca może nadać złośliwemu oprogramowaniu takie same nazwy jak uzasadnione pliki systemowe, ale umieścić te pliki w alternatywnej lokalizacji, użyć nazwy podobnej do łagodnego pliku lub zamaskować prawdziwe rozszerzenie pliku. Defender dla Chmury modeluje zachowania procesów i monitoruj wykonywanie procesów w celu wykrywania elementów odstających, takich jak te.

Ukryte próby złośliwego oprogramowania i wykorzystania: Zaawansowane złośliwe oprogramowanie może unikać tradycyjnych produktów chroniących przed złośliwym kodem, nie zapisując na dysku ani nie szyfrując składników oprogramowania przechowywanych na dysku. Jednak takie złośliwe oprogramowanie można wykryć przy użyciu analizy pamięci, ponieważ złośliwe oprogramowanie musi pozostawić ślady w pamięci do działania. Jeśli wystąpi awaria oprogramowania, zrzut awaryjny przechwytuje część pamięci w chwili pojawienia się awarii. Analizując pamięć w zrzucie awaryjnym, Microsoft Defender dla Chmury może wykrywać techniki używane do wykorzystywania luk w zabezpieczeniach oprogramowania, uzyskiwania dostępu do poufnych danych i utrwalania ich na naruszonej maszynie bez wpływu na wydajność maszyny.

Ruch poprzeczny i wewnętrzny rekonesans: aby utrzymać się w naruszonej sieci i zlokalizować i zebrać cenne dane, osoby atakujące często próbują przenieść się z maszyny zagrożonej do innych osób w tej samej sieci. Defender dla Chmury monitoruje procesy i działania logowania w celu odnalezienia prób rozszerzenia przyczółka osoby atakującej w sieci, takich jak zdalne wykonywanie poleceń, sondowanie sieci i wyliczanie kont.

Złośliwe skrypty programu PowerShell: program PowerShell może być używany przez osoby atakujące do wykonywania złośliwego kodu na docelowych maszynach wirtualnych w różnych celach. Defender dla Chmury sprawdza działanie programu PowerShell pod kątem dowodów podejrzanych działań.

Ataki wychodzące: dla osób atakujących częstym celem są zasoby w chmurze, ponieważ mogą one być użyte do przeprowadzenia dodatkowych ataków. Naruszone maszyny wirtualne mogą służyć na przykład do uruchamiania ataków siłowych na inne maszyny wirtualne, wysyłania spamu lub skanowania otwartych portów i innych urządzeń w Internecie. Stosując uczenie maszynowe do ruchu sieciowego, Defender dla Chmury może wykrywać, kiedy wychodząca komunikacja sieciowa przekracza normę. Po wykryciu spamu Defender dla Chmury również korelować nietypowy ruch e-mail z analizą z platformy Microsoft 365 w celu ustalenia, czy poczta jest prawdopodobnie nikczemna, czy wynikiem uzasadnionej kampanii e-mail.

Wykrywanie anomalii

Microsoft Defender dla Chmury również używa wykrywania anomalii do identyfikowania zagrożeń. W przeciwieństwie do analizy behawioralnej (która zależy od znanych wzorców wyprowadzonych z dużych zestawów danych), wykrywanie anomalii jest bardziej „spersonalizowane” i koncentruje się na liniach bazowych, które są specyficzne dla przeprowadzonych wdrożeń. Uczenie maszynowe jest stosowane do określania normalnego działania wdrożeń, a następnie są generowane reguły w celu zdefiniowania warunków odstających, które mogą reprezentować zdarzenie zabezpieczeń. Oto przykład:

- Przychodzące ataki siłowe protokołu RDP/SSH: Wdrożenia mogą mieć zajęte maszyny wirtualne z wieloma identyfikatorami logowania każdego dnia i innymi maszynami wirtualnymi, które mają niewiele, jeśli istnieją, logowania. Microsoft Defender dla Chmury może określić podstawowe działanie logowania dla tych maszyn wirtualnych i używać uczenia maszynowego do definiowania wokół normalnych działań logowania. Jeśli istnieje rozbieżność z punktem odniesienia zdefiniowanym dla cech związanych z logowaniem, może zostać wygenerowany alert. To uczenie maszynowe określa co jest istotne.

Ciągłe monitorowanie analizy zagrożeń

Microsoft Defender dla Chmury działa z zespołami badań bezpieczeństwa i nauki o danych na całym świecie, które stale monitorują zmiany w krajobrazie zagrożeń. Obejmuje to następujące inicjatywy:

Monitorowanie analizy zagrożeń: Analiza zagrożeń obejmuje mechanizmy, wskaźniki, implikacje i porady umożliwiające podejmowanie działań na temat istniejących lub pojawiających się zagrożeń. Te informacje są udostępniane w społeczności zabezpieczeń, a firma Microsoft stale monitoruje źródła danych analizy zagrożeń z wewnętrznych i zewnętrznych źródeł.

Udostępnianie sygnałów: szczegółowe informacje od zespołów ds. zabezpieczeń w szerokim portfolio firmy Microsoft usług w chmurze i lokalnych, serwerów i urządzeń punktów końcowych klienta są udostępniane i analizowane.

Specjaliści ds. zabezpieczeń firmy Microsoft: ciągłe zaangażowanie zespołów w całej firmie Microsoft, które pracują w wyspecjalizowanych dziedzinach zabezpieczeń, takich jak kryminaliści i wykrywanie ataków internetowych.

Dostrajanie wykrywania: algorytmy są uruchamiane względem rzeczywistych zestawów danych klientów, a naukowcy zajmujący się zabezpieczeniami współpracują z klientami, aby zweryfikować wyniki. Wyniki prawdziwie i fałszywie dodatnie są używane w celu udoskonalania algorytmów uczenia maszynowego.

Te połączone wysiłki kończą się nowymi i ulepszonymi wykrywaniami, które można od razu wykorzystać. Nie ma żadnej akcji do podjęcia.

Microsoft Defender for Storage

Usługa Microsoft Defender for Storage to natywna dla platformy Azure warstwa analizy zabezpieczeń, która wykrywa nietypowe i potencjalnie szkodliwe próby uzyskania dostępu do kont magazynu lub wykorzystania ich. Korzysta z zaawansowanych funkcji wykrywania zagrożeń i danych analizy zagrożeń firmy Microsoft w celu zapewnienia kontekstowych alertów zabezpieczeń. Te alerty obejmują również kroki w celu wyeliminowania wykrytych zagrożeń i zapobiegania przyszłym atakom.

Funkcje ochrony przed zagrożeniami: inne usługi platformy Azure

Maszyny wirtualne: oprogramowanie chroniące przed złośliwym kodem firmy Microsoft

Oprogramowanie chroniące przed złośliwym kodem firmy Microsoft dla platformy Azure to rozwiązanie z jednym agentem dla aplikacji i środowisk dzierżawy, przeznaczone do uruchamiania w tle bez interwencji człowieka. Ochronę można wdrożyć na podstawie potrzeb obciążeń aplikacji przy użyciu podstawowej, domyślnej lub zaawansowanej konfiguracji niestandardowej, w tym monitorowania ochrony przed złośliwym kodem. Oprogramowanie chroniące przed złośliwym kodem platformy Azure to opcja zabezpieczeń maszyn wirtualnych platformy Azure, która jest automatycznie instalowana na wszystkich maszynach wirtualnych PaaS platformy Azure.

Podstawowe funkcje ochrony przed złośliwym kodem firmy Microsoft

Poniżej przedstawiono funkcje platformy Azure, które wdrażają i włączają oprogramowanie chroniące przed złośliwym kodem firmy Microsoft dla aplikacji:

Ochrona w czasie rzeczywistym: monitoruje aktywność w usługach w chmurze i na maszynach wirtualnych w celu wykrywania i blokowania wykonywania złośliwego oprogramowania.

Zaplanowane skanowanie: okresowo przeprowadza skanowanie docelowe w celu wykrywania złośliwego oprogramowania, w tym aktywnie uruchomionych programów.

Korygowanie złośliwego oprogramowania: Automatycznie działa na wykryte złośliwe oprogramowanie, takie jak usuwanie lub kwarantowanie złośliwych plików i czyszczenie złośliwych wpisów rejestru.

Aktualizacje podpisów: automatycznie instaluje najnowsze sygnatury ochrony (definicje wirusów), aby zapewnić aktualność ochrony zgodnie z wstępnie ustaloną częstotliwością.

Aktualizacje aparatu ochrony przed złośliwym kodem: automatycznie aktualizuje aparat ochrony przed złośliwym kodem firmy Microsoft.

Aktualizacje platformy ochrony przed złośliwym kodem: automatycznie aktualizuje platformę ochrony przed złośliwym kodem firmy Microsoft.

Aktywna ochrona: zgłasza metadane telemetryczne dotyczące wykrytych zagrożeń i podejrzanych zasobów na platformie Microsoft Azure, aby zapewnić szybką reakcję na zmieniające się zagrożenia, umożliwiając synchroniczne dostarczanie podpisów w czasie rzeczywistym za pośrednictwem systemu ochrony aktywnej firmy Microsoft.

Raportowanie przykładów: udostępnia przykłady i raporty do usługi firmy Microsoft chroniącej przed złośliwym kodem, aby pomóc w uściśliniu usługi i włączeniu rozwiązywania problemów.

Wykluczenia: umożliwia administratorom aplikacji i usług skonfigurowanie niektórych plików, procesów i dysków w celu wykluczenia z ochrony i skanowania pod kątem wydajności i innych powodów.

Zbieranie zdarzeń ochrony przed złośliwym kodem: rejestruje kondycję usługi ochrony przed złośliwym kodem, podejrzane działania i akcje korygujące podjęte w dzienniku zdarzeń systemu operacyjnego i zbiera je na konto usługi Azure Storage klienta.

Wykrywanie zagrożeń w usłudze Azure SQL Database

Wykrywanie zagrożeń usługi Azure SQL Database to nowa funkcja analizy zabezpieczeń wbudowana w usługę Azure SQL Database. Praca przez całą dobę, aby dowiedzieć się, profilować i wykrywać nietypowe działania bazy danych, wykrywanie zagrożeń w usłudze Azure SQL Database identyfikuje potencjalne zagrożenia dla bazy danych.

Funkcjonariusze zabezpieczeń lub inni wyznaczeni administratorzy mogą otrzymywać natychmiastowe powiadomienie o podejrzanych działaniach bazy danych w miarę ich występowania. Każde powiadomienie zawiera szczegółowe informacje o podejrzanych działaniach i zaleca dalsze badanie i eliminowanie zagrożenia.

Obecnie wykrywanie zagrożeń usługi Azure SQL Database wykrywa potencjalne luki w zabezpieczeniach i ataki polegających na wstrzyknięciu kodu SQL oraz nietypowe wzorce dostępu do bazy danych.

Po otrzymaniu powiadomienia e-mail wykrywania zagrożeń użytkownicy mogą nawigować i wyświetlać odpowiednie rekordy inspekcji za pośrednictwem linku głębokiego w wiadomości e-mail. Link otwiera przeglądarkę inspekcji lub wstępnie skonfigurowany szablon programu Excel, który pokazuje odpowiednie rekordy inspekcji w czasie podejrzanego zdarzenia, zgodnie z następującymi elementami:

Przeprowadź inspekcję magazynu dla bazy danych/serwera przy użyciu nietypowych działań bazy danych.

Odpowiednia tabela magazynu inspekcji użyta w czasie zdarzenia do zapisania dziennika inspekcji.

Rekordy inspekcji godziny natychmiast po wystąpieniu zdarzenia.

Rekordy inspekcji z podobnym identyfikatorem zdarzenia w momencie zdarzenia (opcjonalnie dla niektórych detektorów).

Narzędzia do wykrywania zagrożeń usługi SQL Database używają jednej z następujących metodologii wykrywania:

Wykrywanie deterministyczne: wykrywa podejrzane wzorce (oparte na regułach) w zapytaniach klienta SQL, które pasują do znanych ataków. Ta metodologia ma wysoką wykrywanie i niską liczbę wyników fałszywie dodatnich, ale ograniczone pokrycie, ponieważ należy do kategorii "wykrywania niepodzielnego".

Wykrywanie zachowań: wykrywa nietypowe działanie, które jest nieprawidłowym zachowaniem w bazie danych, które nie było widoczne w ciągu ostatnich 30 dni. Przykłady nietypowej aktywności klienta SQL mogą być skokiem nieudanych logowań lub zapytań, dużą ilością wyodrębnionych danych, nietypowych zapytań kanonicznych lub nieznanych adresów IP używanych do uzyskiwania dostępu do bazy danych.

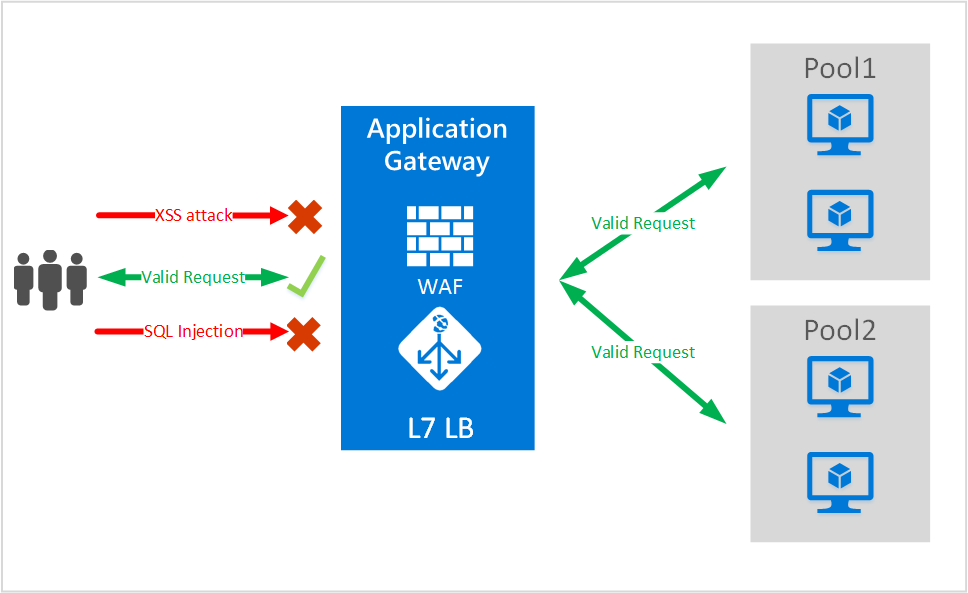

Zapora aplikacji internetowej usługi Application Gateway

Zapora aplikacji internetowej (WAF) to funkcja usługi Application Gateway , która zapewnia ochronę aplikacji internetowych korzystających z bramy aplikacji dla standardowych funkcji kontroli dostarczania aplikacji. Zapora aplikacji internetowej robi to, chroniąc je przed większością 10 typowych luk w zabezpieczeniach sieci Web w programie Open Web Application Security Project (OWASP).

Zabezpieczenia obejmują:

Ochrona przed wstrzyknięciem kodu SQL.

Ochrona przed skryptami między witrynami.

Typowa ochrona przed atakami internetowymi, taka jak wstrzykiwanie poleceń, przemyt żądań HTTP, dzielenie odpowiedzi HTTP i atak zdalnego dołączania plików.

Ochrona przed naruszeniami protokołu HTTP.

Ochrona przed anomaliami protokołu HTTP, takimi jak brak agenta użytkownika hosta i akceptowanie nagłówków.

Zapobieganie botom, przeszukiwarkom i skanerom.

Wykrywanie typowych błędów konfiguracji aplikacji (czyli Apache, IIS itd.).

Konfigurowanie zapory aplikacji internetowej w bramie aplikacji zapewnia następujące korzyści:

Chroni aplikację internetową przed lukami w zabezpieczeniach i atakami internetowymi bez modyfikacji kodu zaplecza.

Chroni wiele aplikacji internetowych jednocześnie za bramą aplikacji. Brama aplikacji obsługuje hostowanie maksymalnie 20 witryn internetowych.

Monitoruje aplikacje internetowe przed atakami przy użyciu raportów w czasie rzeczywistym generowanych przez dzienniki zapory aplikacji internetowej bramy aplikacji.

Pomaga spełnić wymagania dotyczące zgodności. Niektóre mechanizmy kontroli zgodności wymagają, aby wszystkie punkty końcowe dostępne z Internetu było chronione przez rozwiązanie zapory aplikacji internetowej.

Defender dla aplikacji w chmurze

Defender dla Chmury Apps jest krytycznym składnikiem stosu usługi Microsoft Cloud Security. Jest to kompleksowe rozwiązanie, które może pomóc organizacji w miarę przechodzenia do pełnego wykorzystania obietnicy aplikacji w chmurze. Zapewnia kontrolę dzięki ulepszonemu wglądowi w działanie. Pomaga też zwiększyć ochronę kluczowych danych przechowywanych w aplikacjach w chmurze.

Organizacja może bezpieczniej przenieść się do chmury i jednocześnie utrzymać kontrolę nad danymi krytycznymi za pomocą narzędzi pomagających w ujawnianiu zasobów informatycznych niezatwierdzonych przez dział IT, ocenie ryzyka, egzekwowaniu zasad, badaniu działań i zatrzymywaniu zagrożeń.

| Kategoria | opis |

|---|---|

| Wykryj | Odkrywanie niezatwierdzonych zasobów IT za pomocą aplikacji Defender dla Chmury. Zyskaj widoczność przez odnajdywanie aplikacji, działań, użytkowników, danych i plików w Twoim środowisku chmury. Odnajduj aplikacje innych firm, które są połączone z Twoją chmurą. |

| Zbadaj | Badaj aplikacje w chmurze, używając narzędzi śledczych dla chmury, aby z bliska przyjrzeć się ryzykownym aplikacjom, konkretnym użytkownikom i plikom w Twojej sieci. Znajduj wzorce w danych zebranych z chmury. Generuj raporty w celu monitorowania chmury. |

| Kontrolka | Ogranicz ryzyko przez skonfigurowanie zasad i alertów, aby osiągnąć maksymalną kontrolę ruchu sieciowego w chmurze. Użyj usługi Defender dla Chmury Apps, aby migrować użytkowników do bezpiecznych, zaakceptowanych alternatyw aplikacji w chmurze. |

| Ochrona | Użyj usługi Defender dla Chmury Apps, aby stosować sankcje lub uniemożliwiać aplikacjom, wymuszać zapobieganie utracie danych, kontrolować uprawnienia i udostępnianie oraz generować niestandardowe raporty i alerty. |

| Kontrolka | Ogranicz ryzyko przez skonfigurowanie zasad i alertów, aby osiągnąć maksymalną kontrolę ruchu sieciowego w chmurze. Użyj usługi Defender dla Chmury Apps, aby migrować użytkowników do bezpiecznych, zaakceptowanych alternatyw aplikacji w chmurze. |

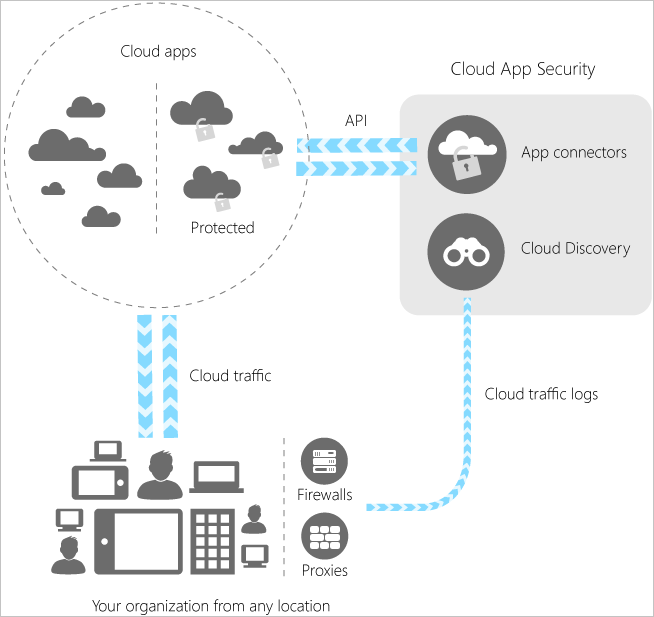

Defender dla Chmury Apps integruje widoczność z chmurą przez:

Używanie rozwiązania Cloud Discovery do mapowania i identyfikowania środowiska chmury oraz aplikacji w chmurze używanych przez organizację.

Sankcje i zakaz aplikacji w chmurze.

Używanie łatwych w wdrażaniu łączników aplikacji, które korzystają z interfejsów API dostawcy, w celu zapewnienia widoczności i ładu aplikacji, z którymi nawiązujesz połączenie.

Pomoc w ciągłej kontroli przez ustawienie, a następnie ciągłe dostrajanie zasad.

Podczas zbierania danych z tych źródeł Defender dla Chmury Apps uruchamia na nich zaawansowaną analizę. Natychmiast generuje alerty o nietypowych działaniach i daje szczegółowy wgląd w środowisko chmury. Zasady można skonfigurować w usłudze Defender dla Chmury Apps i używać ich do ochrony wszystkich elementów w środowisku chmury.

Możliwości ochrony przed zagrożeniami innych firm za pośrednictwem witryny Azure Marketplace

Web Application Firewall

Zapora aplikacji internetowej sprawdza przychodzący ruch internetowy i blokuje wstrzyknięcia kodu SQL, wykonywanie skryptów między witrynami, przekazywanie złośliwego oprogramowania, ataki DDoS aplikacji i inne ataki ukierunkowane na aplikacje internetowe. Sprawdza również odpowiedzi z serwerów internetowych zaplecza pod kątem zapobiegania utracie danych (DLP). Zintegrowany aparat kontroli dostępu umożliwia administratorom tworzenie szczegółowych zasad kontroli dostępu na potrzeby uwierzytelniania, autoryzacji i księgowości (AAA), co zapewnia organizacjom silne uwierzytelnianie i kontrolę użytkowników.

Zapora aplikacji internetowej zapewnia następujące korzyści:

Wykrywa i blokuje wstrzyknięcia kodu SQL, skrypty między witrynami, przekazywanie złośliwego oprogramowania, atak DDoS aplikacji lub inne ataki na aplikację.

Uwierzytelnianie i kontrola dostępu.

Skanuje ruch wychodzący w celu wykrywania poufnych danych i może maskować lub blokować wyciek informacji.

Przyspiesza dostarczanie zawartości aplikacji internetowej, korzystając z możliwości, takich jak buforowanie, kompresja i inne optymalizacje ruchu.

Przykłady zapór aplikacji internetowych dostępnych w witrynie Azure Marketplace można znaleźć w temacie Barracuda WAF, Brocade virtual web application firewall (vWAF), Imperva SecureSphere i zapora IP ThreatSTOP.

Następny krok

- Reagowanie na dzisiejsze zagrożenia: pomaga identyfikować aktywne zagrożenia przeznaczone dla zasobów platformy Azure i dostarcza szczegółowe informacje potrzebne do szybkiego reagowania.

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla