Informacje o sieci VPN typu punkt-lokacja

Połączenie bramy VPN Gateway typu punkt-lokacja pozwala utworzyć bezpieczne połączenie z siecią wirtualną z indywidualnego komputera klienckiego. Połączenie typu punkt-lokacja jest ustanawiane przez uruchomienie z komputera klienckiego. To rozwiązanie jest przydatne dla osób pracujących zdalnie, które chcą łączyć się z sieciami wirtualnymi platformy Azure z lokalizacji zdalnej, na przykład z domu lub sali konferencyjnej. Sieć VPN typu punkt-lokacja jest również przydatnym rozwiązaniem do użycia zamiast sieci VPN typu lokacja-lokacja (S2S), gdy masz tylko kilku klientów, którzy muszą nawiązać połączenie z siecią wirtualną. Konfiguracje punkt-lokacja wymagają typu sieci VPN opartej na trasach.

Jakiego protokołu używa połączenie punkt-lokacja?

Sieć VPN typu punkt-lokacja może używać jednego z następujących protokołów:

Protokół OpenVPN®, oparty na protokole VPN SSL/TLS. Rozwiązanie tls VPN może przeniknąć przez zapory, ponieważ większość zapór otwiera port TCP 443 wychodzący, którego używa protokół TLS. Protokół OpenVPN może służyć do nawiązywania połączeń z systemów Android, iOS (w wersjach 11.0 lub nowszych), windows, Linux i Mac (macOS w wersji 10.13 lub nowszej).

Secure Socket Tunneling Protocol (SSTP) — zastrzeżony protokół SIECI VPN oparty na protokole TLS. Rozwiązanie tls VPN może przeniknąć przez zapory, ponieważ większość zapór otwiera port TCP 443 wychodzący, którego używa protokół TLS. Protokół SSTP jest obsługiwany tylko na urządzeniach z systemem Windows. pomoc techniczna platformy Azure wszystkie wersje systemu Windows z protokołem SSTP i obsługują protokół TLS 1.2 (Windows 8.1 i nowsze).

IKEv2 VPN, oparte na standardach rozwiązanie sieci VPN IPsec. Sieć VPN IKEv2 może służyć do nawiązywania połączenia z urządzeń Mac (system macOS w wersji 10.11 lub nowszej).

Jak uwierzytelniają się klienci sieci VPN punkt-lokacja?

Zanim platforma Azure zaakceptuje połączenie sieci VPN punkt-lokacja, użytkownik musi najpierw zostać uwierzytelniony. Istnieją trzy typy uwierzytelniania, które można wybrać podczas konfigurowania bramy punkt-lokacja. Dostępne opcje:

Dla konfiguracji bramy P2S można wybrać wiele typów uwierzytelniania. W przypadku wybrania wielu typów uwierzytelniania używany klient sieci VPN musi być obsługiwany przez co najmniej jeden typ uwierzytelniania i odpowiedni typ tunelu. Na przykład w przypadku wybrania opcji "IKEv2 i OpenVPN" dla typów tuneli oraz "Microsoft Entra ID i Radius" lub "Microsoft Entra ID i Certyfikat platformy Azure" dla typu uwierzytelniania identyfikator Entra firmy Microsoft będzie używać tylko typu tunelu OpenVPN, ponieważ nie jest obsługiwany przez protokół IKEv2.

W poniższej tabeli przedstawiono mechanizmy uwierzytelniania zgodne z wybranymi typami tuneli. Każdy mechanizm wymaga skonfigurowania odpowiedniego oprogramowania klienckiego sieci VPN na urządzeniu łączącym z odpowiednimi ustawieniami dostępnymi w plikach konfiguracji profilu klienta sieci VPN.

| Typ tunelu | Mechanizm uwierzytelniania |

|---|---|

| OpenVPN | Dowolny podzbiór identyfikatora entra firmy Microsoft, uwierzytelniania usługi Radius i certyfikatu platformy Azure |

| SSTP | Uwierzytelnianie usługi Radius/ certyfikat platformy Azure |

| IKEv2 | Uwierzytelnianie usługi Radius/ certyfikat platformy Azure |

| Protokoły IKEv2 i OpenVPN | Auth/Azure Certificate/Microsoft Entra ID and Radius Auth/ Microsoft Entra ID and Azure Certificate |

| IKEv2 i SSTP | Uwierzytelnianie usługi Radius/ certyfikat platformy Azure |

Uwierzytelnianie certyfikatu

Podczas konfigurowania bramy punkt-lokacja na potrzeby uwierzytelniania certyfikatu należy przekazać zaufany klucz publiczny certyfikatu głównego do bramy platformy Azure. Możesz użyć certyfikatu głównego wygenerowanego przy użyciu rozwiązania Enterprise lub wygenerować certyfikat z podpisem własnym.

Aby się uwierzytelnić, każdy klient, który nawiązuje połączenie, musi mieć zainstalowany certyfikat klienta wygenerowany na podstawie zaufanego certyfikatu głównego. Jest to dodatek do oprogramowania klienckiego sieci VPN. Walidacja certyfikatu klienta jest wykonywana przez bramę sieci VPN i odbywa się podczas nawiązywania połączenia sieci VPN typu punkt-lokacja.

Przepływ pracy uwierzytelniania certyfikatów

Na wysokim poziomie należy wykonać następujące kroki, aby skonfigurować uwierzytelnianie certyfikatu:

- Włącz uwierzytelnianie certyfikatu w bramie P2S wraz z dodatkowymi wymaganymi ustawieniami (pula adresów klienta itp.) i przekaż informacje o kluczu publicznym głównego urzędu certyfikacji.

- Generowanie i pobieranie plików konfiguracji profilu klienta sieci VPN (pakiet konfiguracji profilu).

- Zainstaluj certyfikat klienta na każdym połączonym komputerze klienckim.

- Skonfiguruj klienta sieci VPN na komputerze klienckim przy użyciu ustawień znalezionych w pakiecie konfiguracji profilu sieci VPN.

- Połącz.

Uwierzytelnianie identyfikatora Entra firmy Microsoft

Bramę punkt-lokacja można skonfigurować tak, aby umożliwić użytkownikom sieci VPN uwierzytelnianie przy użyciu poświadczeń identyfikatora Entra firmy Microsoft. Korzystając z uwierzytelniania identyfikatora Entra firmy Microsoft, można użyć funkcji dostępu warunkowego firmy Microsoft i uwierzytelniania wieloskładnikowego (MFA) dla sieci VPN. Uwierzytelnianie identyfikatora Entra firmy Microsoft jest obsługiwane tylko w przypadku protokołu OpenVPN. Aby uwierzytelnić się i nawiązać połączenie, klienci muszą używać klienta sieci VPN platformy Azure.

Usługa VPN Gateway obsługuje teraz nowy identyfikator aplikacji zarejestrowany przez firmę Microsoft i odpowiadające im wartości odbiorców dla najnowszych wersji klienta sieci VPN platformy Azure. Podczas konfigurowania bramy sieci VPN punkt-lokacja przy użyciu nowych wartości Odbiorców pomijasz proces ręcznej rejestracji aplikacji klienckiej sieci VPN platformy Azure dla dzierżawy firmy Microsoft Entra. Identyfikator aplikacji został już utworzony i dzierżawa jest automatycznie w stanie jej używać bez dodatkowych kroków rejestracji. Ten proces jest bezpieczniejszy niż ręczne rejestrowanie klienta sieci VPN platformy Azure, ponieważ nie musisz autoryzować aplikacji ani przypisywać uprawnień za pośrednictwem roli administratora globalnego.

Wcześniej trzeba było ręcznie zarejestrować (zintegrować) aplikację klienta sieci VPN platformy Azure z dzierżawą firmy Microsoft Entra. Zarejestrowanie aplikacji klienckiej powoduje utworzenie identyfikatora aplikacji reprezentującej tożsamość aplikacji klienckiej sieci VPN platformy Azure i wymaga autoryzacji przy użyciu roli administratora globalnego. Aby lepiej zrozumieć różnice między typami obiektów aplikacji, zobacz How and why applications are added to Microsoft Entra ID (Jak i dlaczego aplikacje są dodawane do identyfikatora Entra firmy Microsoft).

Jeśli to możliwe, zalecamy skonfigurowanie nowych bram typu punkt-lokacja przy użyciu zarejestrowanego przez firmę Microsoft identyfikatora aplikacji klienta sieci VPN platformy Azure i odpowiednich wartości odbiorców zamiast ręcznego rejestrowania aplikacji klienta sieci VPN platformy Azure w dzierżawie. Jeśli masz wcześniej skonfigurowaną bramę sieci VPN platformy Azure korzystającą z uwierzytelniania microsoft Entra ID, możesz zaktualizować bramę i klientów, aby skorzystać z nowego identyfikatora aplikacji zarejestrowanej przez firmę Microsoft. Zaktualizowanie bramy punkt-lokacja przy użyciu nowej wartości Odbiorców jest wymagane, jeśli klienci systemu Linux mają nawiązać połączenie. Klient sieci VPN platformy Azure dla systemu Linux nie jest zgodny z poprzednimi wartościami odbiorców.

Jeśli masz istniejącą bramę punkt-lokacja, którą chcesz zaktualizować, aby użyć nowej wartości odbiorców, zobacz Zmienianie odbiorców dla bramy sieci VPN punkt-lokacja. Jeśli chcesz utworzyć lub zmodyfikować niestandardową wartość odbiorców, zobacz Tworzenie niestandardowego identyfikatora aplikacji odbiorców dla sieci VPN P2S. Jeśli chcesz skonfigurować lub ograniczyć dostęp do połączenia punkt-lokacja na podstawie użytkowników i grup, zobacz Scenariusz: Konfigurowanie dostępu do sieci VPN punkt-lokacja na podstawie użytkowników i grup.

Zagadnienia i ograniczenia

Brama sieci VPN P2S może obsługiwać tylko jedną wartość odbiorcy. Nie może obsługiwać wielu wartości odbiorców jednocześnie.

Obecnie nowszy identyfikator aplikacji zarejestrowanej przez firmę Microsoft nie obsługuje tak wielu wartości odbiorców, jak starsza, ręcznie zarejestrowana aplikacja. Jeśli potrzebujesz wartości odbiorcy dla innych elementów niż Azure Public lub Custom, użyj starszej metody i wartości zarejestrowanej ręcznie.

Klient Azure VPN Client dla systemu Linux nie jest zgodny z poprzednimi wersjami bram P2S skonfigurowanymi do używania starszych wartości odbiorców, które są zgodne z ręcznie zarejestrowaną aplikacją. Klient Azure VPN Client dla systemu Linux obsługuje niestandardowe wartości odbiorców.

-

Chociaż możliwe jest, że klient sieci VPN platformy Azure dla systemu Linux może działać w innych dystrybucjach i wydaniach systemu Linux, klient sieci VPN platformy Azure dla systemu Linux jest obsługiwany tylko w następujących wersjach:

- Ubuntu 20.04

- Ubuntu 22.04

Klient sieci VPN platformy Azure dla systemów macOS i Windows jest zgodny z poprzednimi wersjami bram punkt-lokacja skonfigurowanymi do używania starszych wartości odbiorców, które są zgodne z ręcznie zarejestrowaną aplikacją. Możesz również użyć niestandardowych wartości odbiorców dla tych klientów.

Wartości odbiorców klienta sieci VPN platformy Azure

W poniższej tabeli przedstawiono wersje klienta sieci VPN platformy Azure, które są obsługiwane dla każdego identyfikatora aplikacji i odpowiednich dostępnych wartości odbiorców.

| Identyfikator aplikacji | Obsługiwane wartości odbiorców | Obsługiwani klienci |

|---|---|---|

| Zarejestrowane przez firmę Microsoft | — Publiczna platforma Azure: c632b3df-fb67-4d84-bdcf-b95ad541b5c8 |

- Linux -Windows - macOS |

| Ręczne zarejestrowanie | — Publiczna platforma Azure: 41b23e61-6c1e-4545-b367-cd054e0ed4b4— Azure Government: 51bb15d4-3a4f-4ebf-9dca-40096fe32426— Azure (Niemcy): 538ee9e6-310a-468d-afef-ea97365856a9— Platforma Microsoft Azure obsługiwana przez firmę 21Vianet: 49f817b6-84ae-4cc0-928c-73f27289b3aa |

-Windows - macOS |

| Niestandardowy | <custom-app-id> |

- Linux -Windows - macOS |

Przepływ pracy uwierzytelniania identyfikatora Entra firmy Microsoft

Na wysokim poziomie należy wykonać następujące kroki, aby skonfigurować uwierzytelnianie identyfikatora Entra firmy Microsoft:

- W przypadku korzystania z ręcznej rejestracji aplikacji wykonaj niezbędne kroki w dzierżawie firmy Microsoft Entra.

- Włącz uwierzytelnianie identyfikatora Entra firmy Microsoft w bramie P2S wraz z dodatkowymi wymaganymi ustawieniami (pula adresów klienta itp.).

- Generowanie i pobieranie plików konfiguracji profilu klienta sieci VPN (pakiet konfiguracji profilu).

- Pobierz, zainstaluj i skonfiguruj klienta sieci VPN platformy Azure na komputerze klienckim.

- Połącz.

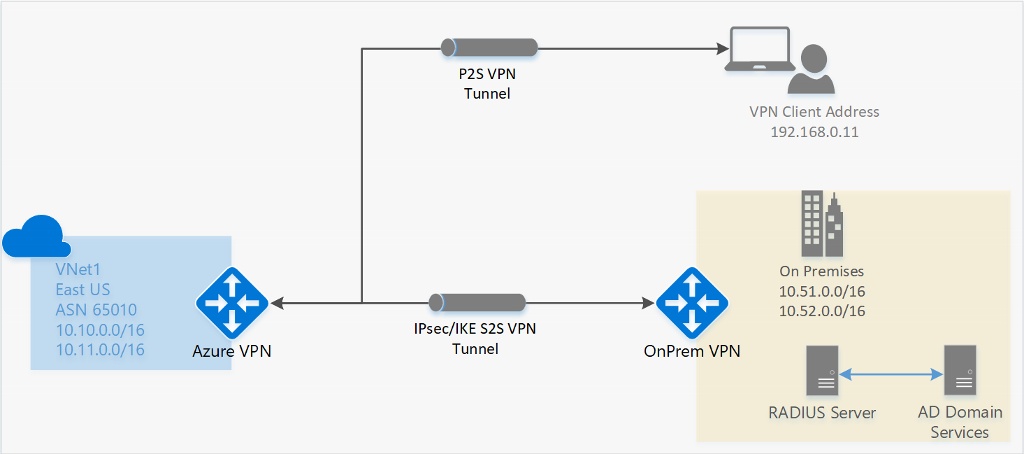

RADIUS — uwierzytelnianie serwera domeny usługi Active Directory (AD)

Uwierzytelnianie domeny usługi AD umożliwia użytkownikom łączenie się z platformą Azure przy użyciu poświadczeń domeny organizacji. Wymaga serwera RADIUS zintegrowanego z serwerem usługi AD. Organizacje mogą również używać istniejącego wdrożenia usługi RADIUS.

Serwer RADIUS można wdrożyć lokalnie lub w sieci wirtualnej platformy Azure. Podczas uwierzytelniania usługa Azure VPN Gateway działa jako przekazywanie i przekazuje komunikaty uwierzytelniania z powrotem między serwerem RADIUS a urządzeniem łączącym. Dlatego dostęp bramy do serwera RADIUS jest ważny. Jeśli serwer RADIUS jest obecny lokalnie, połączenie S2S sieci VPN z platformy Azure z lokacją lokalną jest wymagane w celu zapewnienia dostępności.

Serwer RADIUS może również integrować się z usługami certyfikatów usługi AD. Dzięki temu można użyć serwera RADIUS i wdrożenia certyfikatu przedsiębiorstwa na potrzeby uwierzytelniania certyfikatu P2S jako alternatywy dla uwierzytelniania certyfikatu platformy Azure. Zaletą jest to, że nie trzeba przekazywać certyfikatów głównych i odwołać certyfikatów na platformę Azure.

Serwer RADIUS może również integrować się z innymi zewnętrznymi systemami tożsamości. Spowoduje to otwarcie wielu opcji uwierzytelniania dla sieci VPN typu punkt-lokacja, w tym opcji wieloskładnikowych.

Aby zapoznać się z krokami konfiguracji bramy typu punkt-lokacja, zobacz Konfigurowanie połączenia punkt-lokacja — RADIUS.

Jakie są wymagania dotyczące konfiguracji klienta?

Wymagania dotyczące konfiguracji klienta różnią się w zależności od używanego klienta sieci VPN, typu uwierzytelniania i protokołu. W poniższej tabeli przedstawiono dostępnych klientów i odpowiednie artykuły dla każdej konfiguracji.

| Uwierzytelnianie | Typ tunelu | System operacyjny klienta | Klient sieci VPN |

|---|---|---|---|

| Certyfikat | |||

| IKEv2, SSTP | Windows | Natywny klient sieci VPN | |

| IKEv2 | macOS | Natywny klient sieci VPN | |

| IKEv2 | Linux | strongSwan | |

| OpenVPN | Windows | Klient sieci VPN platformy Azure Klient OpenVPN w wersji 2.x Klient OpenVPN w wersji 3.x |

|

| OpenVPN | macOS | Klient OpenVPN | |

| OpenVPN | iOS | Klient OpenVPN | |

| OpenVPN | Linux | Azure VPN Client Klient OpenVPN |

|

| Microsoft Entra ID | |||

| OpenVPN | Windows | Klient sieci VPN platformy Azure | |

| OpenVPN | macOS | Azure VPN Client | |

| OpenVPN | Linux | Azure VPN Client |

Jakie wersje klienta sieci VPN platformy Azure są dostępne?

Aby uzyskać informacje na temat dostępnych wersji klienta sieci VPN platformy Azure, dat wydania i nowości w każdej wersji, zobacz Wersje klienta sieci VPN platformy Azure.

Które jednostki SKU bramy obsługują sieć VPN punkt-lokacja?

W poniższej tabeli przedstawiono jednostki SKU bramy według tunelu, połączenia i przepływności. Aby uzyskać więcej informacji, zobacz Informacje o jednostkach SKU bramy.

| VPN Brama Pokolenie |

SKU | Połączenia typu lokacja-lokacja/sieć wirtualna-sieć wirtualna Tunele |

Punkt-lokacja Połączenia SSTP |

Punkt-lokacja Połączenia IKEv2/OpenVPN |

Kruszywo Test porównawczy przepływności |

BGP | Strefowo nadmiarowy | Obsługiwana liczba maszyn wirtualnych w sieci wirtualnej |

|---|---|---|---|---|---|---|---|---|

| Generacja1 | Podstawowa | Maks. 10 | Maks. 128 | Nieobsługiwany | 100 Mb/s | Nieobsługiwany | Nie. | 200 |

| Generacja1 | VpnGw1 | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mb/s | Obsługiwane | Nie. | 450 |

| Generacja1 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gb/s | Obsługiwane | Nie. | 1300 |

| Generacja1 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gb/s | Obsługiwane | Nie. | 4000 |

| Generacja1 | VpnGw1AZ | Maks. 30 | Maks. 128 | Maks. 250 | 650 Mb/s | Obsługiwane | Tak | 1000 |

| Generacja1 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1 Gb/s | Obsługiwane | Tak | 2000 |

| Generacja1 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 1,25 Gb/s | Obsługiwane | Tak | 5000 |

| Generacja 2 | VpnGw2 | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gb/s | Obsługiwane | Nie. | 685 |

| Generacja 2 | VpnGw3 | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gb/s | Obsługiwane | Nie. | 2240 |

| Generacja 2 | VpnGw4 | Maks. 100* | Maks. 128 | Maks. 5000 | 5 Gb/s | Obsługiwane | Nie. | 5300 |

| Generacja 2 | VpnGw5 | Maks. 100* | Maks. 128 | Maks. 10 000 | 10 Gb/s | Obsługiwane | Nie. | 6700 |

| Generacja 2 | VpnGw2AZ | Maks. 30 | Maks. 128 | Maks. 500 | 1,25 Gb/s | Obsługiwane | Tak | 2000 |

| Generacja 2 | VpnGw3AZ | Maks. 30 | Maks. 128 | Maks. 1000 | 2,5 Gb/s | Obsługiwane | Tak | 3300 |

| Generacja 2 | VpnGw4AZ | Maks. 100* | Maks. 128 | Maks. 5000 | 5 Gb/s | Obsługiwane | Tak | 4400 |

| Generacja 2 | VpnGw5AZ | Maks. 100* | Maks. 128 | Maks. 10 000 | 10 Gb/s | Obsługiwane | Tak | 9000 |

Uwaga

Podstawowa jednostka SKU ma ograniczenia i nie obsługuje uwierzytelniania IKEv2, IPv6 ani RADIUS. Aby uzyskać więcej informacji, zobacz Ustawienia usługi VPN Gateway.

Jakie zasady protokołu IKE/IPsec są konfigurowane w bramach sieci VPN dla połączenia punkt-lokacja?

W tabelach w tej sekcji przedstawiono wartości zasad domyślnych. Nie odzwierciedlają one jednak dostępnych obsługiwanych wartości dla zasad niestandardowych. Aby uzyskać zasady niestandardowe, zobacz zaakceptowane wartości wymienione w poleceniu cmdlet New-AzVpnClientIpsecParameter programu PowerShell.

IKEv2

| Szyfr | Integralność | PRF | GRUPA DH |

|---|---|---|---|

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA384 | GROUP_ECP256 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA384 | SHA384 | GROUP_24 |

| AES256 | SHA384 | SHA384 | GROUP_14 |

| AES256 | SHA384 | SHA384 | GROUP_ECP384 |

| AES256 | SHA384 | SHA384 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA256 | SHA256 | GROUP_2 |

Protokół IPsec

| Szyfr | Integralność | Grupa PFS |

|---|---|---|

| GCM_AES256 | GCM_AES256 | GROUP_NONE |

| GCM_AES256 | GCM_AES256 | GROUP_24 |

| GCM_AES256 | GCM_AES256 | GROUP_14 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP384 |

| GCM_AES256 | GCM_AES256 | GROUP_ECP256 |

| AES256 | SHA256 | GROUP_NONE |

| AES256 | SHA256 | GROUP_24 |

| AES256 | SHA256 | GROUP_14 |

| AES256 | SHA256 | GROUP_ECP384 |

| AES256 | SHA256 | GROUP_ECP256 |

| AES256 | SHA1 | GROUP_NONE |

Jakie zasady protokołu TLS są konfigurowane w bramach sieci VPN dla połączenia punkt-lokacja?

TLS

| Zasady |

|---|

| TLS_ECDHE_RSA_WITH_AES_256_GCM_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_GCM_SHA256 |

| TLS_ECDHE_RSA_WITH_AES_256_CBC_SHA384 |

| TLS_ECDHE_RSA_WITH_AES_128_CBC_SHA256 |

| **TLS_AES_256_GCM_SHA384 |

| **TLS_AES_128_GCM_SHA256 |

**Obsługiwane tylko w protokole TLS1.3 z protokołem OpenVPN

Jak mogę skonfigurować połączenie punkt-lokacja?

Konfiguracja P2S wymaga kilku konkretnych kroków. Poniższe artykuły zawierają kroki, które należy wykonać, aby zapoznać się z typowymi krokami konfiguracji P2S.

- Uwierzytelnianie certyfikatu

- Uwierzytelnianie identyfikatora Entra firmy Microsoft

- Uwierzytelnianie za pomocą protokołu RADIUS

Aby usunąć konfigurację połączenia punkt-lokacja

Konfigurację połączenia można usunąć przy użyciu programu PowerShell lub interfejsu wiersza polecenia. Aby zapoznać się z przykładami, zobacz często zadawane pytania.

Jak działa routing punkt-lokacja?

Odwiedź następujące artykuły:

Często zadawane pytania

Istnieje wiele wpisów często zadawanych pytań dla punkt-lokacja. Zapoznaj się z często zadawanymi pytaniami w usłudze VPN Gateway, zwracając szczególną uwagę na sekcje Uwierzytelnianie certyfikatów i radius odpowiednio.

Następne kroki

- Konfigurowanie połączenia punkt-lokacja — uwierzytelnianie certyfikatu platformy Azure

- Konfigurowanie połączenia typu punkt-lokacja — uwierzytelnianie za pomocą identyfikatora entra firmy Microsoft

"OpenVPN" jest znakiem towarowym OpenVPN Inc.