Konfigurowanie dzierżawy platformy Microsoft 365 w celu zwiększenia bezpieczeństwa

Porada

Czy wiesz, że możesz bezpłatnie wypróbować funkcje w usłudze Microsoft Defender XDR dla usługi Office 365 Plan 2? Użyj 90-dniowej wersji próbnej usługi Defender for Office 365 w centrum wersji próbnej portalu Usługi Microsoft Defender. Dowiedz się, kto może zarejestrować się i zapoznać się z warunkami dotyczącymi wersji próbnej tutaj.

Twoje potrzeby organizacyjne wymagają zabezpieczeń.

Szczegółowe informacje dotyczą Twojej firmy.

W tym artykule przedstawiono ręczną konfigurację ustawień dla całej dzierżawy, które mają wpływ na bezpieczeństwo środowiska platformy Microsoft 365. Użyj tych zaleceń jako punktu początkowego.

Dostrajanie zasad ochrony usługi EOP i usługi Defender dla usługi Office 365 w portalu usługi Microsoft Defender

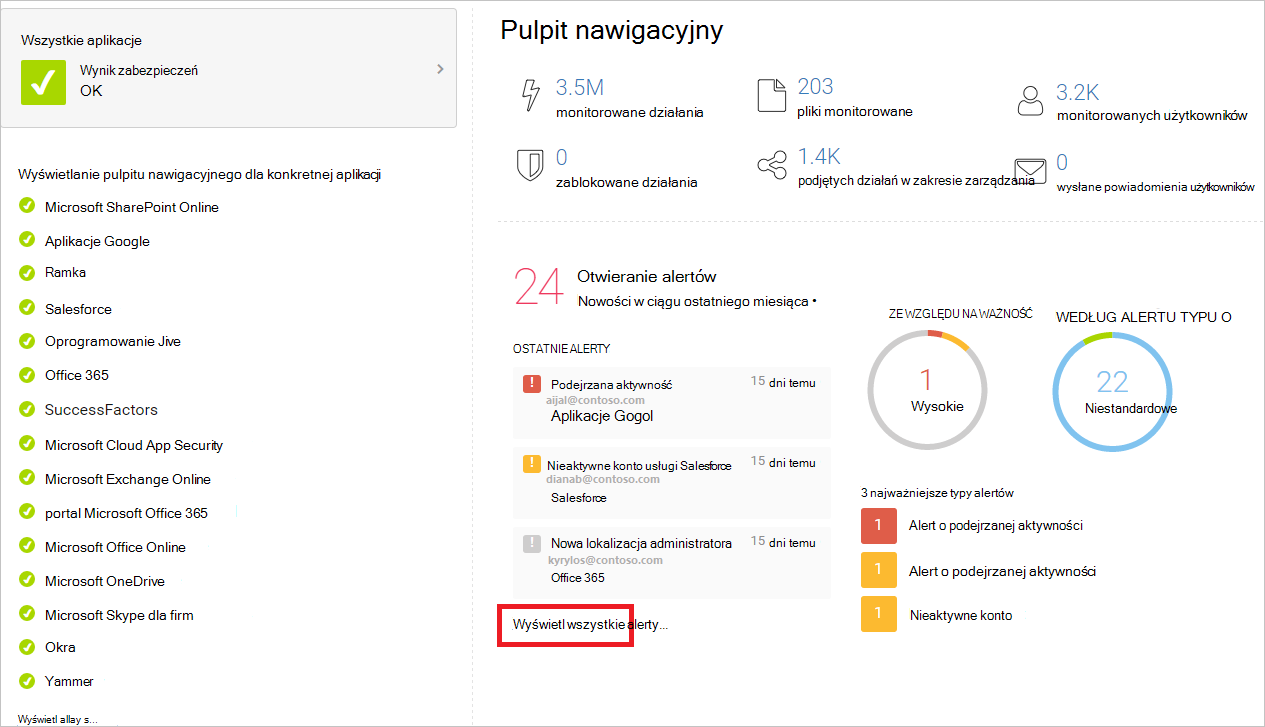

Portal usługi Microsoft Defender ma możliwości zarówno ochrony, jak i raportowania. Zawiera pulpity nawigacyjne, których można użyć do monitorowania i podejmowania działań w przypadku wystąpienia zagrożeń.

W pierwszym kroku należy skonfigurować rekordy uwierzytelniania poczty e-mail w systemie DNS dla wszystkich niestandardowych domen poczty e-mail w usłudze Microsoft 365 (SPF, DKIM i DMARC). Platforma Microsoft 365 automatycznie konfiguruje uwierzytelnianie poczty e-mail dla domeny *.onmicrosoft.com. Aby uzyskać więcej informacji, zobacz Krok 1: Konfigurowanie uwierzytelniania poczty e-mail dla domen platformy Microsoft 365.

Uwaga

W przypadku niestandardowych wdrożeń SPF, wdrożeń hybrydowych i rozwiązywania problemów: skonfiguruj filtr SPF, aby zapobiec fałszowaniu.

Większość funkcji ochrony w usługach Exchange Online Protection (EOP) i Defender for Office 365 jest wyposażonych w domyślne konfiguracje zasad. Aby uzyskać więcej informacji, zobacz tabelę tutaj.

Zalecamy włączenie i użycie standardowych i/lub ścisłych wstępnie ustawionych zasad zabezpieczeń dla wszystkich adresatów. Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami:

- Włącz i skonfiguruj wstępnie ustawione zasady zabezpieczeń: wstępnie ustaw zasady zabezpieczeń w ramach operacji EOP i usługi Microsoft Defender dla usługi Office 365.

- Różnica w ustawieniach między standardowymi i ścisłymi wstępnie ustawionymi zasadami zabezpieczeń: ustawienia zasad w wstępnie ustawionych zasadach zabezpieczeń.

- Pełna lista wszystkich funkcji i ustawień w zasadach domyślnych, wstępnie ustawionych zasadach zabezpieczeń w warstwie Standardowa i ścisłych wstępnie ustawionych zasad zabezpieczeń: Zalecane ustawienia dotyczące zabezpieczeń EOP i Microsoft Defender dla usługi Office 365.

Zasady niestandardowe są wymagane, jeśli potrzeby biznesowe organizacji wymagają ustawień zasad, które są inne niż lub nie są zdefiniowane w wstępnie ustawionych zasadach zabezpieczeń. Jeśli twoja organizacja wymaga innego środowiska użytkownika dla komunikatów poddanych kwarantannie (w tym powiadomień). Aby uzyskać więcej informacji, zobacz Określanie strategii zasad ochrony.

Wyświetlanie pulpitów nawigacyjnych i raportów w portalu usługi Microsoft Defender

W portalu usługi Defender wybierz https://security.microsoft.com pozycję Raporty. Aby przejść bezpośrednio do strony Raporty , użyj polecenia https://security.microsoft.com/securityreports.

Na stronie Raporty możesz wyświetlać informacje o trendach zabezpieczeń i śledzić stan ochrony tożsamości, danych, urządzeń, aplikacji i infrastruktury.

Dane w tych raportach stają się bogatsze, ponieważ organizacja korzysta z usług Office 365 (pamiętaj o tym, jeśli przeprowadzasz pilotaż lub testujesz). Na razie zapoznaj się z tym, co możesz monitorować i podejmować działania.

Na stronie Raporty pod adresem https://security.microsoft.com/securityreportswybierz pozycję Email & collaboration >Email & collaboration reports (Wiadomości e-mail & raporty współpracy).

Na otwartej stronie Raporty współpracy & poczty e-mail zanotuj dostępne karty. Na dowolnej karcie wybierz pozycję Wyświetl szczegóły , aby zapoznać się z danymi. Aby uzyskać więcej informacji, zapoznaj się z następującymi artykułami:

- Wyświetlanie raportów zabezpieczeń poczty e-mail w portalu usługi Microsoft Defender

- Wyświetlanie raportów usługi Defender dla usługi Office 365 w portalu usługi Microsoft Defender

Raporty i szczegółowe informacje dotyczące przepływu poczty są dostępne w centrum administracyjnym programu Exchange (EAC). Aby uzyskać więcej informacji, zobacz Raporty przepływu poczty i Szczegółowe informacje o przepływie poczty.

|Jeśli badasz lub doświadczasz ataku na dzierżawę, użyj Eksploratora zagrożeń (lub wykrywania w czasie rzeczywistym) do analizowania zagrożeń. Eksplorator (i raport wykrywania w czasie rzeczywistym) pokazuje liczbę ataków w czasie i można analizować te dane według rodzin zagrożeń, infrastruktury atakującej i innych. Możesz również oznaczyć dowolną podejrzaną wiadomość e-mail dla listy zdarzeń.

Dodatkowe zagadnienia

Aby uzyskać informacje na temat ochrony przed oprogramowaniem wymuszającym okup, zobacz następujące artykuły:

- Ochrona przed oprogramowaniem wymuszającym okup

- Złośliwe oprogramowanie i ochrona przed oprogramowaniem wymuszającym okup na platformie Microsoft 365

- Podręczniki reagowania na zdarzenia wymuszające okup

Konfigurowanie zasad udostępniania dla całej dzierżawy w centrum administracyjnym programu SharePoint

Zalecenia firmy Microsoft dotyczące konfigurowania witryn zespołu programu SharePoint na coraz większym poziomie ochrony, począwszy od ochrony punktu odniesienia. Aby uzyskać więcej informacji, zobacz Zalecenia dotyczące zasad dotyczące zabezpieczania witryn i plików programu SharePoint.

Witryny zespołu programu SharePoint skonfigurowane na poziomie punktu odniesienia zezwalają na udostępnianie plików użytkownikom zewnętrznym przy użyciu linków dostępu anonimowego. To podejście jest zalecane zamiast wysyłania plików w wiadomości e-mail.

Aby zapewnić obsługę celów ochrony punktu odniesienia, skonfiguruj zasady udostępniania dla całej dzierżawy zgodnie z zaleceniami w tym miejscu. Ustawienia udostępniania dla poszczególnych witryn mogą być bardziej restrykcyjne niż te zasady dla całej dzierżawy, ale nie bardziej permisywne.

| Obszar | Zawiera zasady domyślne | Zalecenie |

|---|---|---|

| Udostępnianie (SharePoint Online i OneDrive dla Firm) | Tak | Udostępnianie zewnętrzne jest domyślnie włączone. Zalecane są następujące ustawienia:

Więcej informacji: Omówienie udostępniania zewnętrznego |

Centrum administracyjne programu SharePoint i centrum administracyjne usługi OneDrive dla Firm zawierają te same ustawienia. Ustawienia w obu centrum administracyjnym mają zastosowanie do obu tych ustawień.

Konfigurowanie ustawień w identyfikatorze Microsoft Entra

Pamiętaj, aby odwiedzić te dwa obszary w usłudze Microsoft Entra ID, aby ukończyć konfigurację dla całej dzierżawy dla bezpieczniejszych środowisk.

Konfigurowanie nazwanych lokalizacji (w obszarze dostępu warunkowego)

Jeśli Twoja organizacja obejmuje biura z bezpiecznym dostępem do sieci, dodaj zakresy zaufanych adresów IP do identyfikatora Microsoft Entra jako nazwane lokalizacje. Ta funkcja pomaga zmniejszyć liczbę zgłoszonych wyników fałszywie dodatnich w przypadku zdarzeń ryzyka logowania.

Zobacz: Nazwane lokalizacje w identyfikatorze Microsoft Entra

Blokuj aplikacje, które nie obsługują nowoczesnego uwierzytelniania

Uwierzytelnianie wieloskładnikowe wymaga aplikacji, które obsługują nowoczesne uwierzytelnianie. Aplikacje, które nie obsługują nowoczesnego uwierzytelniania, nie mogą być blokowane przy użyciu reguł dostępu warunkowego.

W przypadku bezpiecznych środowisk należy wyłączyć uwierzytelnianie dla aplikacji, które nie obsługują nowoczesnego uwierzytelniania. Możesz to zrobić w usłudze Microsoft Entra ID za pomocą kontrolki, która wkrótce się pojawi.

W międzyczasie użyj jednej z następujących metod, aby zablokować dostęp do aplikacji w usługach SharePoint Online i OneDrive dla Firm, które nie obsługują nowoczesnego uwierzytelniania:

Centrum administracyjne programu SharePoint:

- W centrum administracyjnym programu SharePoint pod adresem https://admin.microsoft.com/sharepointprzejdź do pozycji Zasady>Kontrola dostępu.

- Na stronie Kontrola dostępu wybierz pozycję Aplikacje, które nie korzystają z nowoczesnego uwierzytelniania.

- W wyświetlonym menu wysuwowym Aplikacje, które nie korzystają z nowoczesnego uwierzytelniania , wybierz pozycję Blokuj dostęp, a następnie wybierz pozycję Zapisz.

PowerShell: zobacz Blokuj aplikacje, które nie korzystają z nowoczesnego uwierzytelniania.

Wprowadzenie do usługi Defender for Cloud Apps lub Office 365 Cloud App Security

Użyj usługi Microsoft 365 Cloud App Security, aby ocenić ryzyko, otrzymywać alerty dotyczące podejrzanych działań i automatycznie podejmować działania. Wymaga planu usługi Office 365 E5.

Możesz też użyć usługi Microsoft Defender for Cloud Apps, aby uzyskać lepszy wgląd nawet po udzieleniu dostępu, kompleksowej kontroli i ulepszonej ochronie wszystkich aplikacji w chmurze, w tym usługi Office 365.

Ponieważ to rozwiązanie zaleca plan EMS E5, zalecamy rozpoczęcie pracy z usługą Defender for Cloud Apps, aby można było używać go z innymi aplikacjami SaaS w środowisku. Zacznij od domyślnych zasad i ustawień.

Więcej informacji:

- Wdrażanie usługi Defender for Cloud Apps

- Więcej informacji o usłudze Microsoft Defender for Cloud Apps

- Co to jest usługa Defender for Cloud Apps?

Dodatkowe materiały

Te artykuły i przewodniki zawierają dodatkowe opisowe informacje dotyczące zabezpieczania środowiska platformy Microsoft 365:

Wskazówki dotyczące bezpieczeństwa firmy Microsoft dotyczące kampanii politycznych, organizacji non-profit i innych zwinnych organizacji (można użyć tych zaleceń w dowolnym środowisku, zwłaszcza w środowiskach tylko w chmurze)

Zalecane zasady zabezpieczeń i konfiguracje dla tożsamości i urządzeń (te zalecenia obejmują pomoc dotyczącą środowisk usług AD FS)

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla