Migrowanie z federacji do uwierzytelniania w chmurze

Z tego artykułu dowiesz się, jak wdrożyć uwierzytelnianie użytkowników w chmurze przy użyciu synchronizacji skrótów haseł firmy Microsoft (PHS) lub uwierzytelniania przekazywanego (PTA). Chociaż przedstawiamy przypadek użycia przenoszenia z usług Active Directory Federation Services (AD FS) do metod uwierzytelniania w chmurze, wskazówki dotyczą również innych systemów lokalnych.

Przed kontynuowaniem zalecamy zapoznanie się z naszym przewodnikiem dotyczącym wybierania odpowiedniej metody uwierzytelniania i porównywania metod najbardziej odpowiednich dla organizacji.

Zalecamy używanie phS do uwierzytelniania w chmurze.

Wdrażanie etapowe

Wdrożenie etapowe to doskonały sposób na selektywne testowanie grup użytkowników z funkcjami uwierzytelniania w chmurze, takimi jak uwierzytelnianie wieloskładnikowe firmy Microsoft, dostęp warunkowy, Ochrona tożsamości Microsoft Entra dla ujawnionych poświadczeń, zarządzanie tożsamościami i inne osoby przed przecięciem domen.

Zapoznaj się z planem wdrożenia etapowego, aby zrozumieć obsługiwane i nieobsługiwane scenariusze. Zalecamy użycie wprowadzania etapowego do testowania przed przecięciem domen.

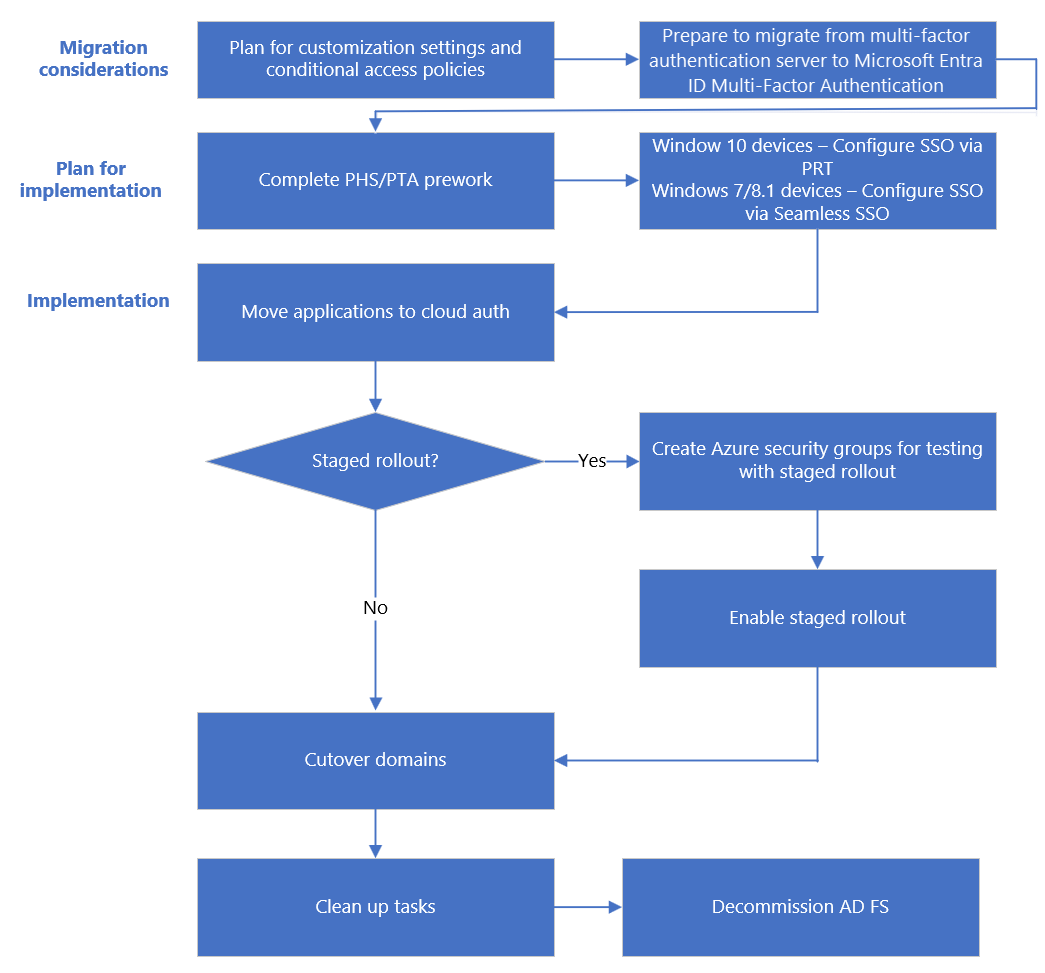

Przepływ procesu migracji

Wymagania wstępne

Przed rozpoczęciem migracji upewnij się, że zostały spełnione te wymagania wstępne.

Wymagane role

Aby przeprowadzić wdrożenie etapowe, musisz być administratorem tożsamości hybrydowej w dzierżawie.

Zintensyfikowanie pracy z serwerem Microsoft Entra Connect

Zainstaluj program Microsoft Entra Connect (Microsoft Entra Connect) lub uaktualnij go do najnowszej wersji. Po uruchomieniu serwera Microsoft Entra Connect skraca czas migracji z usług AD FS do metod uwierzytelniania w chmurze z potencjalnie godzin do minut.

Dokumentowanie bieżących ustawień federacji

Aby znaleźć bieżące ustawienia federacji, uruchom polecenie Get-MgDomainFederationConfiguration.

Get-MgDomainFederationConfiguration - DomainID yourdomain.com

Sprawdź wszystkie ustawienia, które mogły zostać dostosowane do projektu federacji i dokumentacji wdrażania. W szczególności poszukaj dostosowań w elem. PreferredAuthenticationProtocol, federatedIdpMfaBehavior, SupportsMfa (jeśli nie ustawiono federatedIdpMfaBehavior) i PromptLoginBehavior.

Tworzenie kopii zapasowych ustawień federacji

Chociaż to wdrożenie nie zmienia żadnych innych jednostek uzależnionych w farmie usług AD FS, można utworzyć kopię zapasową ustawień:

Użyj narzędzia microsoft AD FS szybkiego przywracania, aby przywrócić istniejącą farmę lub utworzyć nową farmę.

Wyeksportuj relację zaufania jednostki uzależnionej platformy tożsamości platformy Microsoft 365 i wszystkie skojarzone niestandardowe reguły oświadczeń, korzystając z następującego przykładu programu PowerShell:

(Get-AdfsRelyingPartyTrust -Name "Microsoft Office 365 Identity Platform") | Export-CliXML "C:\temp\O365-RelyingPartyTrust.xml"

Planowanie projektu

Gdy projekty technologiczne kończą się niepowodzeniem, zwykle wynika to z niedopasowanych oczekiwań dotyczących wpływu, wyników i obowiązków. Aby uniknąć tych pułapek, upewnij się, że angażujesz odpowiednich uczestników projektu i że role uczestników projektu są dobrze zrozumiałe.

Planowanie komunikacji

Po przeprowadzeniu migracji do uwierzytelniania w chmurze środowisko logowania użytkownika w celu uzyskania dostępu do platformy Microsoft 365 i innych zasobów uwierzytelnionych za pośrednictwem zmian identyfikatora Entra firmy Microsoft. Użytkownicy spoza sieci widzą tylko stronę logowania firmy Microsoft Entra.

Proaktywne komunikowanie się z użytkownikami w jaki sposób zmienia się ich środowisko, kiedy się zmienia i jak uzyskać pomoc techniczną, jeśli wystąpią problemy.

Planowanie okna obsługi

Nowi klienci uwierzytelniania (aplikacje pakietu Office 2016 i Office 2013, iOS i Android) używają prawidłowego tokenu odświeżania w celu uzyskania nowych tokenów dostępu w celu uzyskania dalszego dostępu do zasobów zamiast powrotu do usług AD FS. Ci klienci są odporni na wszelkie monity o hasło wynikające z procesu konwersji domeny. Klienci nadal działają bez dodatkowej konfiguracji.

Uwaga

Podczas migracji z uwierzytelniania federacyjnego do chmury proces konwersji domeny z federacyjnej na zarządzaną może potrwać do 60 minut. Podczas tego procesu użytkownicy mogą nie być monitowani o poświadczenia nowych logowań do centrum administracyjnego firmy Microsoft Entra lub innych aplikacji opartych na przeglądarce chronionych za pomocą identyfikatora Firmy Microsoft Entra. Zalecamy uwzględnienie tego opóźnienia w oknie obsługi.

Planowanie wycofywania

Napiwek

Rozważ planowanie migracji jednorazowej domen poza godzinami pracy w przypadku wymagań dotyczących wycofywania.

Aby zaplanować wycofanie, użyj udokumentowanych bieżących ustawień federacji i zapoznaj się z dokumentacją projektowania federacji i wdrażania.

Proces wycofywania powinien obejmować konwertowanie domen zarządzanych na domeny federacyjne przy użyciu polecenia cmdlet New-MgDomainFederationConfiguration . W razie potrzeby konfigurowanie dodatkowych reguł oświadczeń.

Zagadnienia dotyczące migracji

Poniżej przedstawiono kluczowe zagadnienia dotyczące migracji.

Planowanie ustawień dostosowywania

Nie można zduplikować pliku onload.js w identyfikatorze Entra firmy Microsoft. Jeśli wystąpienie usług AD FS jest mocno dostosowane i opiera się na określonych ustawieniach dostosowywania w pliku onload.js, sprawdź, czy identyfikator Entra firmy Microsoft może spełnić bieżące wymagania dostosowywania i odpowiednio zaplanować. Przekaż te nadchodzące zmiany użytkownikom.

Środowisko logowania

Nie można dostosować środowiska logowania w usłudze Microsoft Entra. Niezależnie od tego, jak użytkownicy zalogowali się wcześniej, potrzebujesz w pełni kwalifikowanej nazwy domeny, takiej jak główna nazwa użytkownika (UPN) lub adres e-mail, aby zalogować się do identyfikatora Entra firmy Microsoft.

Znakowanie organizacji

Możesz dostosować stronę logowania w usłudze Microsoft Entra. Niektóre zmiany wizualne z usług AD FS na stronach logowania powinny być oczekiwane po konwersji.

Uwaga

Znakowanie organizacji nie jest dostępne w bezpłatnych licencjach microsoft Entra ID, chyba że masz licencję platformy Microsoft 365.

Planowanie zasad dostępu warunkowego

Sprawdź, czy obecnie używasz dostępu warunkowego do uwierzytelniania lub czy używasz zasad kontroli dostępu w usługach AD FS.

Rozważ zastąpienie zasad kontroli dostępu usług AD FS równoważnymi zasadami dostępu warunkowego firmy Microsoft Entra i regułami dostępu klienta usługi Exchange Online. Na potrzeby dostępu warunkowego można użyć identyfikatora Entra firmy Microsoft lub grup lokalnych.

Wyłącz starsze uwierzytelnianie — ze względu na zwiększone ryzyko związane ze starszymi protokołami uwierzytelniania tworzą zasady dostępu warunkowego w celu blokowania starszego uwierzytelniania.

Planowanie obsługi uwierzytelniania wieloskładnikowego

W przypadku domen federacyjnych uwierzytelnianie wieloskładnikowe może być wymuszane przez usługę Microsoft Entra Conditional Access lub przez lokalnego dostawcę federacyjnego. Ochronę można włączyć, aby zapobiec pomijaniu uwierzytelniania wieloskładnikowego firmy Microsoft przez skonfigurowanie ustawienia zabezpieczeń federacyjnegoIdpMfaBehavior. Włącz ochronę domeny federacyjnej w dzierżawie firmy Microsoft Entra. Upewnij się, że uwierzytelnianie wieloskładnikowe firmy Microsoft jest zawsze wykonywane, gdy użytkownik federacyjny uzyskuje dostęp do aplikacji objętej zasadami dostępu warunkowego, które wymagają uwierzytelniania wieloskładnikowego. Obejmuje to wykonywanie uwierzytelniania wieloskładnikowego firmy Microsoft nawet wtedy, gdy dostawca tożsamości federacyjnej wystawił oświadczenia tokenu federacyjnego, które zostały wykonane w lokalnej usłudze MFA. Wymuszanie uwierzytelniania wieloskładnikowego firmy Microsoft za każdym razem zapewnia, że zły aktor nie może pominąć uwierzytelniania wieloskładnikowego firmy Microsoft, imitując tego dostawcę tożsamości, który już wykonał uwierzytelnianie wieloskładnikowe i jest zdecydowanie zalecany, chyba że wykonasz uwierzytelnianie wieloskładnikowe dla użytkowników federacyjnych przy użyciu dostawcy usługi MFA innej firmy.

W poniższej tabeli opisano zachowanie każdej opcji. Aby uzyskać więcej informacji, zobacz federatedIdpMfaBehavior.

| Wartość | Opis |

|---|---|

| acceptIfMfaDoneByFederatedIdp | Identyfikator entra firmy Microsoft akceptuje uwierzytelnianie wieloskładnikowe wykonywane przez dostawcę tożsamości federacyjnej. Jeśli dostawca tożsamości federacyjnej nie wykonał uwierzytelniania wieloskładnikowego, identyfikator Entra firmy Microsoft wykonuje uwierzytelnianie wieloskładnikowe. |

| enforceMfaByFederatedIdp | Identyfikator entra firmy Microsoft akceptuje uwierzytelnianie wieloskładnikowe wykonywane przez dostawcę tożsamości federacyjnej. Jeśli federacyjny dostawca tożsamości nie wykonał uwierzytelniania wieloskładnikowego, przekierowuje żądanie do dostawcy tożsamości federacyjnej w celu wykonania uwierzytelniania wieloskładnikowego. |

| rejectMfaByFederatedIdp | Identyfikator entra firmy Microsoft zawsze wykonuje uwierzytelnianie wieloskładnikowe i odrzuca uwierzytelnianie wieloskładnikowe wykonywane przez dostawcę tożsamości federacyjnej. |

Ustawienie federatedIdpMfaBehavior to ewoluowana wersja właściwości SupportsMfa polecenia cmdlet Set-MsolDomainFederationSettings MSOnline v1 programu PowerShell.

W przypadku domen, które mają już ustawioną właściwość SupportsMfa , te reguły określają sposób współdziałania funkcji FederatedIdpMfaBehavior i SupportsMfa :

- Przełączanie między federacyjnymIdpMfaBehavior i SupportsMfa nie jest obsługiwane.

- Po ustawieniu właściwości federatedIdpMfaBehavior identyfikator Entra firmy Microsoft ignoruje ustawienie SupportsMfa .

- Jeśli właściwość federatedIdpMfaBehavior nigdy nie jest ustawiona, identyfikator Entra firmy Microsoft będzie nadal honorować ustawienie SupportsMfa.

- Jeśli ani federatedIdpMfaBehavior , ani SupportsMfa nie zostanie ustawiona, ustawienie domyślne identyfikatora Entra firmy Microsoft to

acceptIfMfaDoneByFederatedIdpzachowanie.

Stan ochrony można sprawdzić, uruchamiając polecenie Get-MgDomainFederationConfiguration:

Get-MgDomainFederationConfiguration -DomainId yourdomain.com

Planowanie implementacji

Ta sekcja zawiera wstępne prace przed przełączenie metody logowania i przekonwertowanie domen.

Tworzenie niezbędnych grup do wdrożenia etapowego

Jeśli nie używasz wdrożenia etapowego, pomiń ten krok.

Utwórz grupy do wdrożenia etapowego, a także zasad dostępu warunkowego, jeśli zdecydujesz się je dodać.

Zalecamy użycie grupy mastered w usłudze Microsoft Entra ID, znanej również jako grupa tylko w chmurze. Grupy zabezpieczeń firmy Microsoft Entra lub Grupy Microsoft 365 można używać zarówno do przenoszenia użytkowników do usługi MFA, jak i zasad dostępu warunkowego. Aby uzyskać więcej informacji, zobacz tworzenie grupy zabezpieczeń firmy Microsoft Entra i omówienie Grupy Microsoft 365 dla administratorów.

Członkowie w grupie są automatycznie włączani na potrzeby wdrażania etapowego. Zagnieżdżone i dynamiczne grupy członkostwa nie są obsługiwane w przypadku wdrażania etapowego.

Wstępne prace nad logowaniem jednokrotnym

Używana wersja logowania jednokrotnego jest zależna od systemu operacyjnego urządzenia i stanu przyłączania.

W przypadku systemu Windows 10, Windows Server 2016 i nowszych wersji zalecamy używanie logowania jednokrotnego za pośrednictwem podstawowego tokenu odświeżania (PRT) z urządzeniami dołączonymi do firmy Microsoft, urządzeniami dołączonymi hybrydowymi firmy Microsoft Entra i zarejestrowanymi urządzeniami firmy Microsoft Entra.

W przypadku urządzeń z systemem macOS i iOS zalecamy używanie logowania jednokrotnego za pośrednictwem wtyczki microsoft Enterprise SSO dla urządzeń firmy Apple. Ta funkcja wymaga zarządzania urządzeniami firmy Apple przez rozwiązanie MDM. Jeśli używasz usługi Intune jako rozwiązania MDM, postępuj zgodnie z przewodnikiem wdrażania aplikacji Microsoft Enterprise SSO dla usługi Apple Intune. Jeśli używasz innego rozwiązania MDM, postępuj zgodnie z przewodnikiem wdrażania oprogramowania Jamf Pro /ogólnym rozwiązaniem MDM.

W przypadku urządzeń z systemem Windows 7 i 8.1 zalecamy używanie bezproblemowego logowania jednokrotnego z przyłączonym do domeny w celu zarejestrowania komputera w usłudze Microsoft Entra ID. Nie musisz synchronizować tych kont, takich jak w przypadku urządzeń z systemem Windows 10. Należy jednak wykonać tę pracę wstępną w celu bezproblemowego logowania jednokrotnego przy użyciu programu PowerShell.

Wstępna praca dla PHS i PTA

W zależności od wybranej metody logowania należy wykonać wstępne prace dla phS lub PTA.

Implementuj rozwiązanie

Na koniec przełączysz metodę logowania na phS lub PTA zgodnie z planem i przekonwertujesz domeny z federacji na uwierzytelnianie w chmurze.

Korzystanie z wdrożenia etapowego

Jeśli używasz wdrażania etapowego, wykonaj kroki opisane w poniższych linkach:

Po zakończeniu testowania przekonwertuj domeny z federacyjnych na zarządzane.

Bez używania wdrożenia etapowego

Dostępne są dwie opcje włączania tej zmiany:

Opcja A: Przełączanie przy użyciu programu Microsoft Entra Connect.

Dostępne, jeśli początkowo skonfigurowano usługi AD FS/ ping federacyjne środowisko przy użyciu programu Microsoft Entra Connect.

Opcja B: przełączanie przy użyciu programu Microsoft Entra Connect i programu PowerShell

Dostępne, jeśli początkowo nie skonfigurowaliśmy domen federacyjnych przy użyciu programu Microsoft Entra Connect lub jeśli używasz usług federacyjnych innych firm.

Aby wybrać jedną z tych opcji, musisz wiedzieć, jakie są bieżące ustawienia.

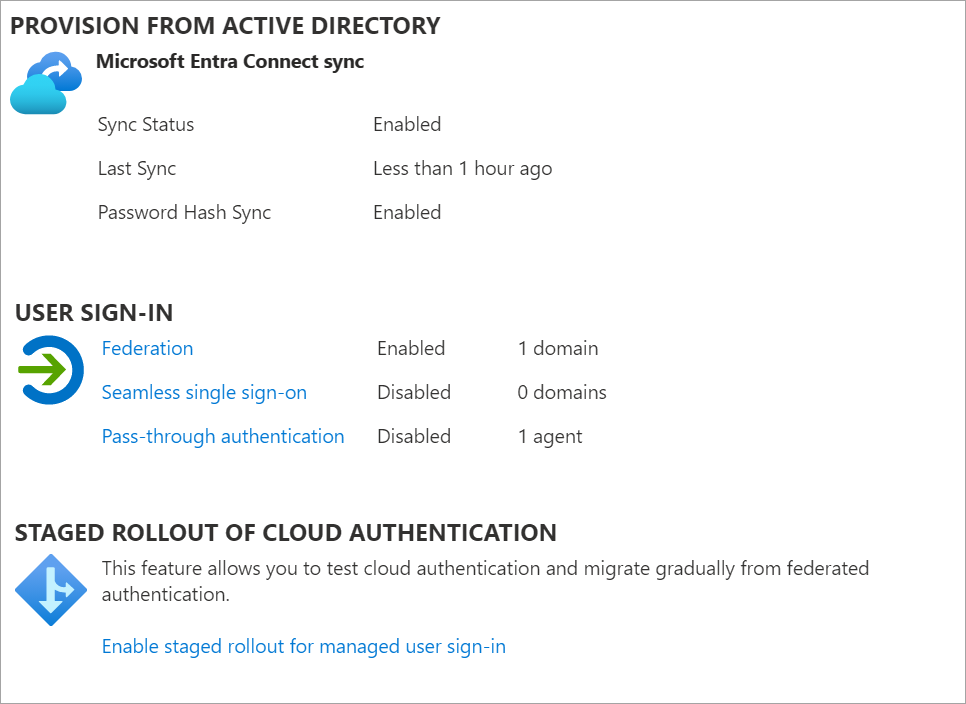

Weryfikowanie bieżących ustawień programu Microsoft Entra Connect

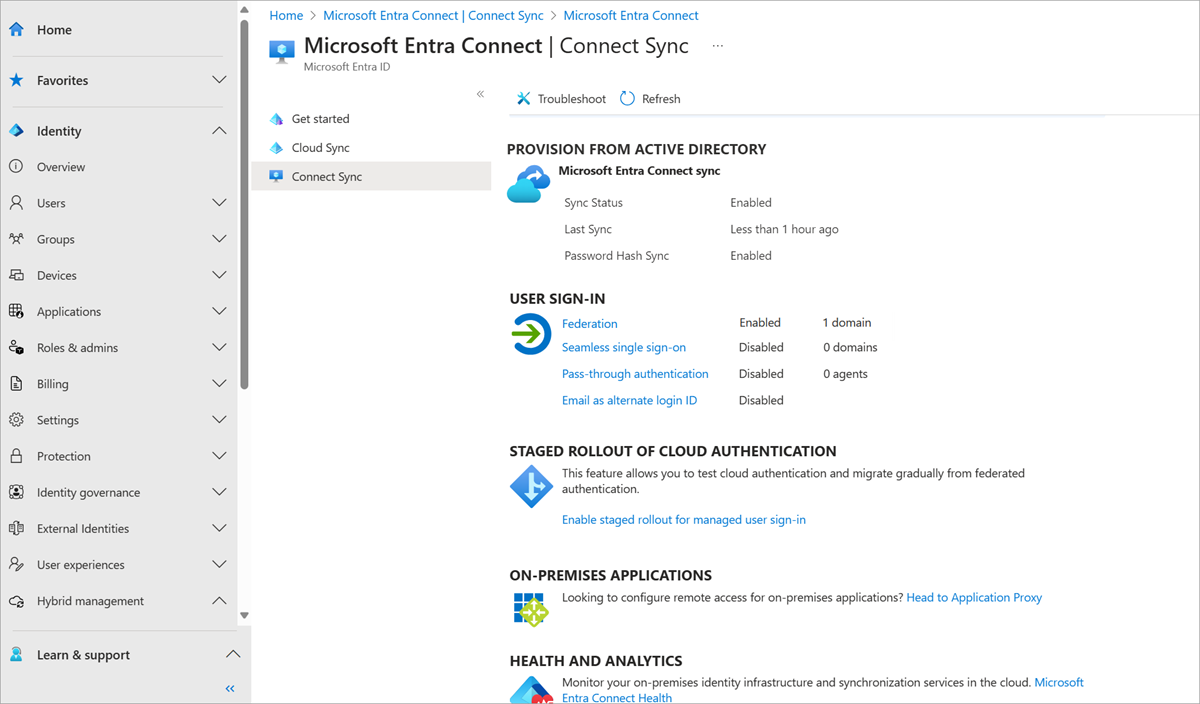

- Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator hybrydowy.

- Przejdź do sekcji Zarządzanie hybrydowe tożsamościami>— synchronizacja z chmurą>Microsoft Entra Connect.>

- Sprawdź ustawienia SIGN_IN UŻYTKOWNIKA, jak pokazano na tym diagramie:

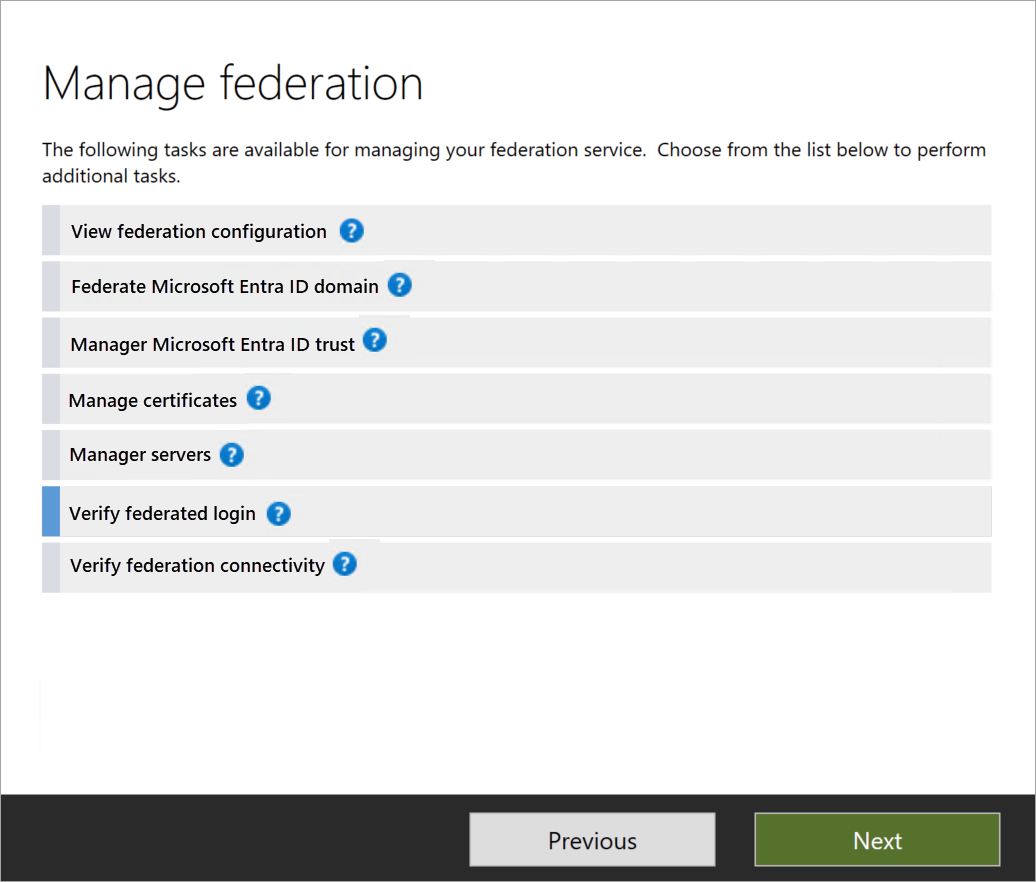

Aby sprawdzić, jak skonfigurowano federację:

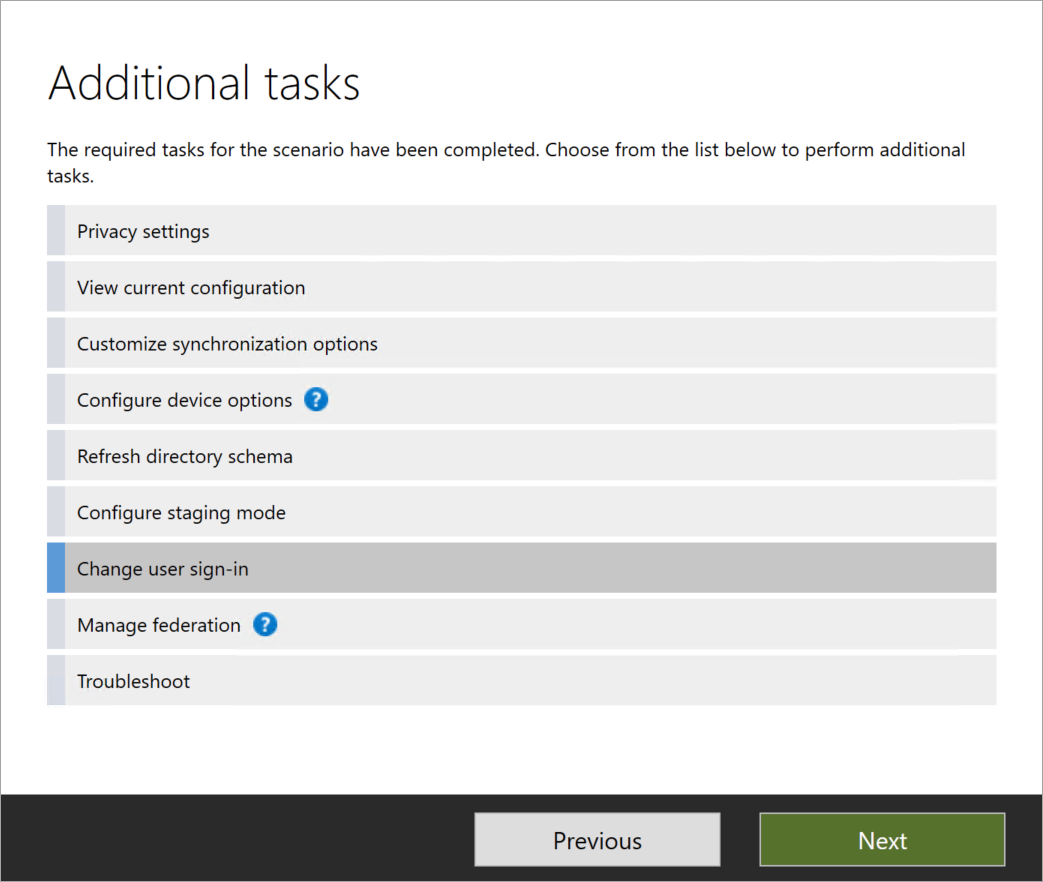

Na serwerze Microsoft Entra Connect otwórz program Microsoft Entra Connect i wybierz pozycję Konfiguruj.

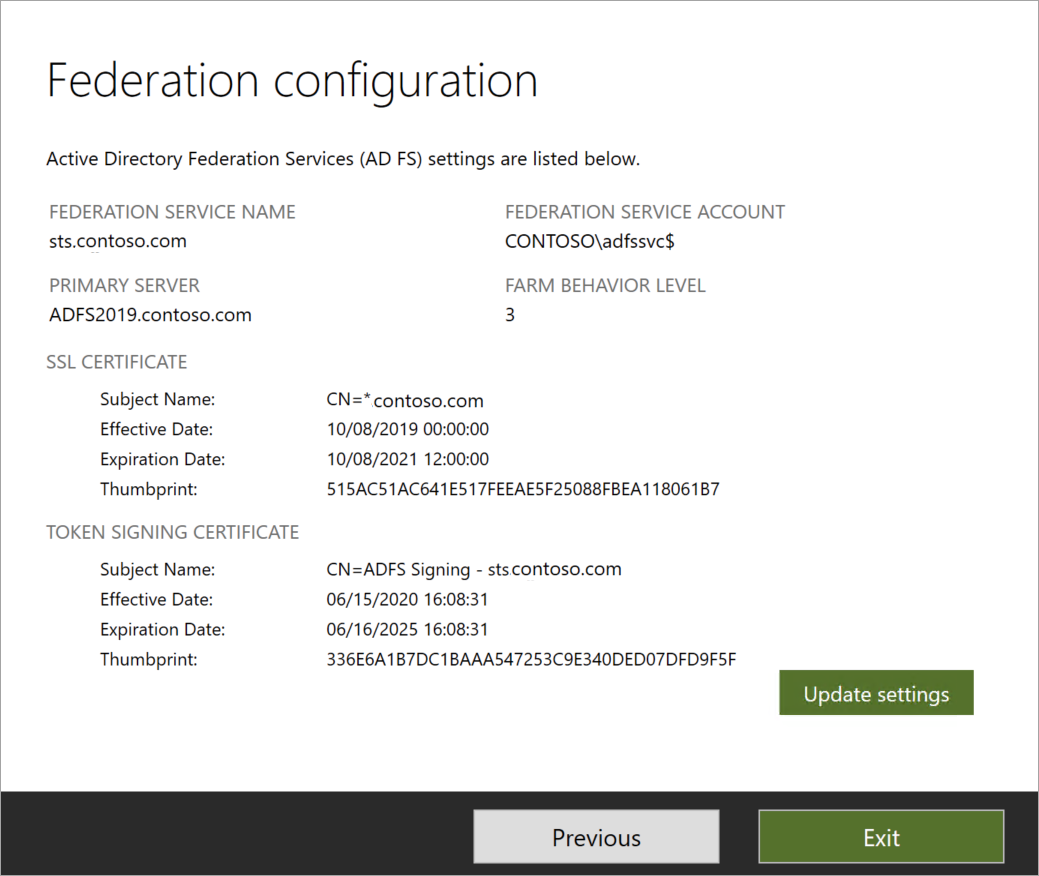

W obszarze Dodatkowe zadania > zarządzaj federacją wybierz pozycję Wyświetl konfigurację federacji.

Jeśli konfiguracja usług AD FS zostanie wyświetlona w tej sekcji, można bezpiecznie założyć, że usługi AD FS zostały pierwotnie skonfigurowane przy użyciu programu Microsoft Entra Connect. Zobacz poniższy obraz jako przykład:

Jeśli usługi AD FS nie są wymienione w bieżących ustawieniach, należy ręcznie przekonwertować domeny z tożsamości federacyjnej na tożsamość zarządzaną przy użyciu programu PowerShell.

Opcja A

Przełączanie z federacji do nowej metody logowania przy użyciu programu Microsoft Entra Connect

Na serwerze Microsoft Entra Connect otwórz program Microsoft Entra Connect i wybierz pozycję Konfiguruj.

W obszarze Dodatkowe zadania wybierz pozycję Zmień logowanie użytkownika, a następnie wybierz pozycję Dalej.

Na stronie Łączenie z identyfikatorem entra firmy Microsoft wprowadź poświadczenia konta administratora globalnego.

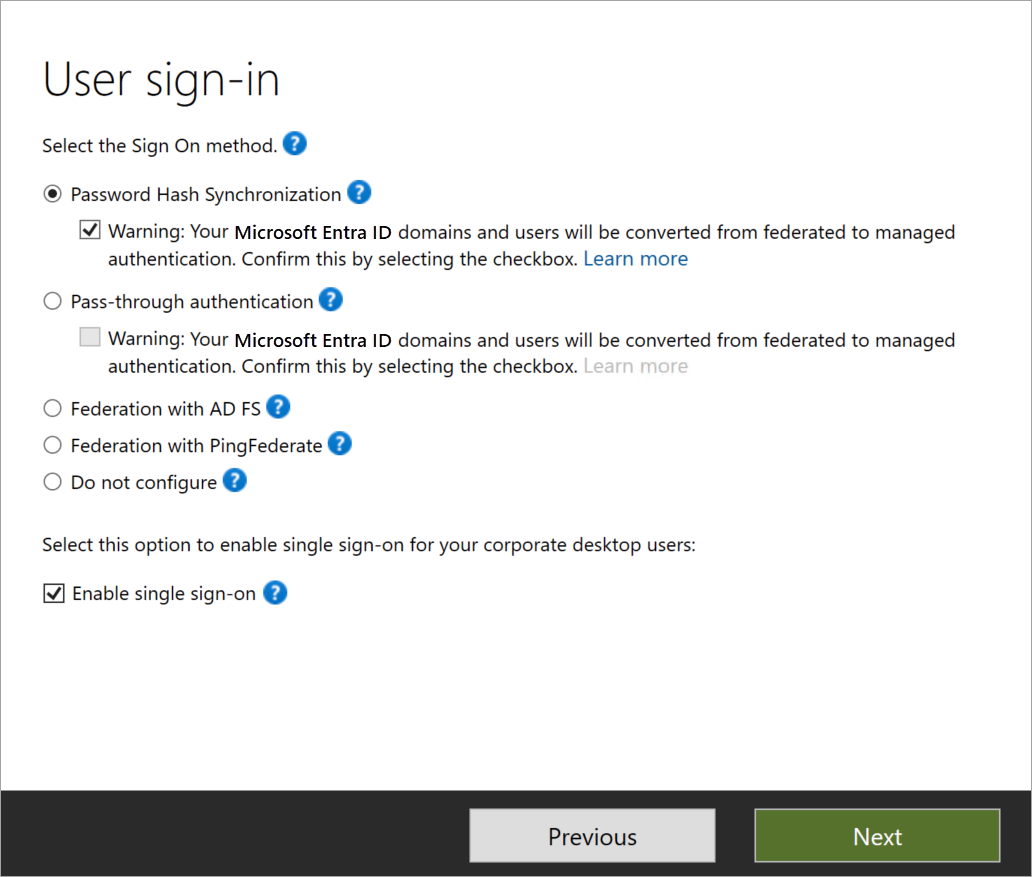

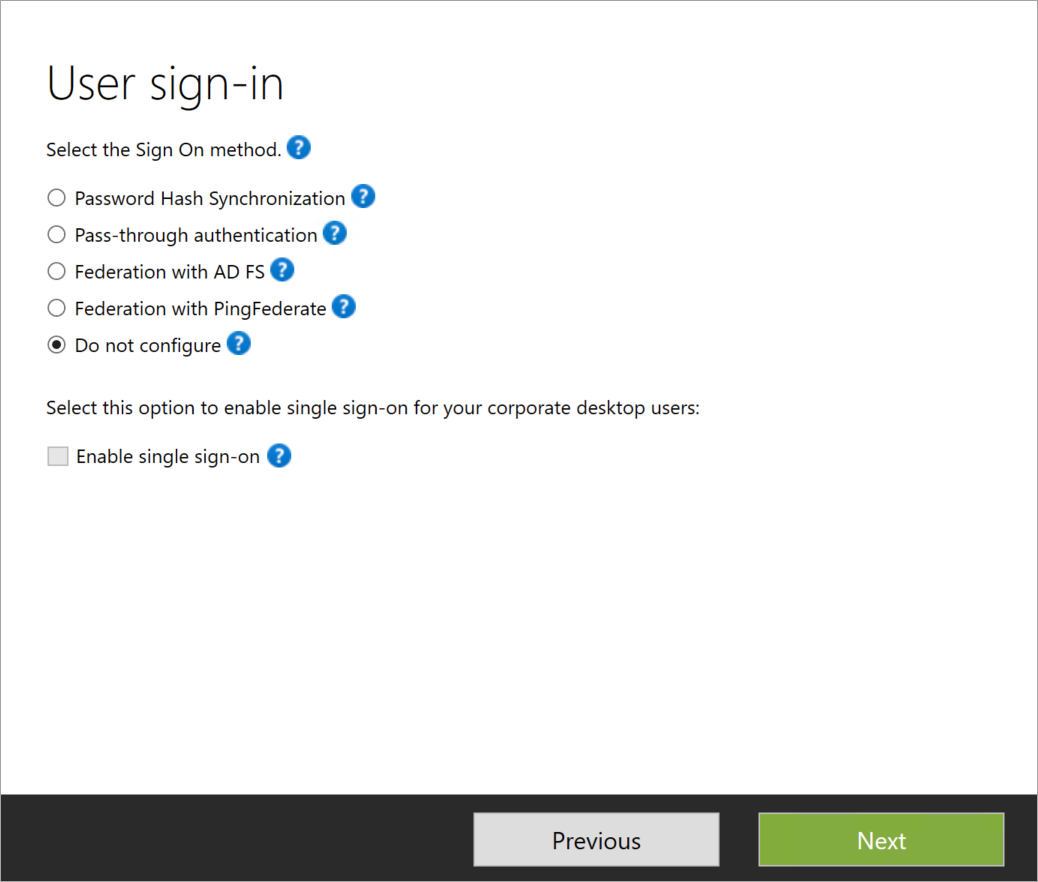

Na stronie Logowania użytkownika:

Jeśli wybierzesz przycisk Opcji uwierzytelniania z przekazywaniem, a jeśli logowanie jednokrotne jest wymagane dla urządzeń z systemami Windows 7 i 8.1, zaznacz opcję Włącz logowanie jednokrotne, a następnie wybierz przycisk Dalej.

Jeśli wybierzesz przycisk Synchronizacja skrótów haseł, zaznacz pole wyboru Nie konwertuj kont użytkowników. Opcja jest przestarzała. Jeśli logowanie jednokrotne jest wymagane dla urządzeń z systemami Windows 7 i 8.1, zaznacz pole wyboru Włącz logowanie jednokrotne, a następnie wybierz przycisk Dalej.

Dowiedz się więcej: Włączanie bezproblemowego logowania jednokrotnego przy użyciu programu PowerShell.

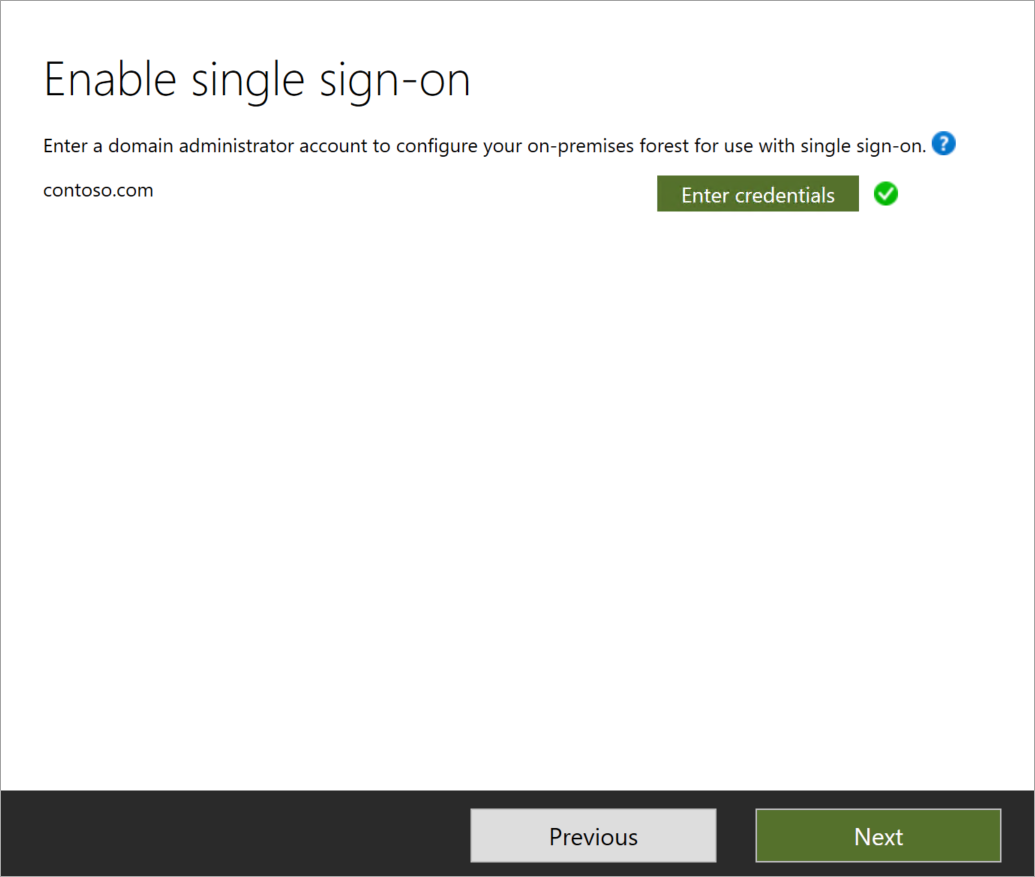

Na stronie Włączanie logowania jednokrotnego wprowadź poświadczenia konta administratora domeny, a następnie wybierz pozycję Dalej.

Poświadczenia konta administratora domeny są wymagane do włączenia bezproblemowego logowania jednokrotnego. Proces wykonuje następujące akcje, które wymagają tych podwyższonych uprawnień:

- Konto komputera o nazwie AZUREADSSO (które reprezentuje identyfikator Entra firmy Microsoft) jest tworzone w twoim wystąpieniu lokalna usługa Active Directory.

- Klucz odszyfrowywania Kerberos konta komputera jest bezpiecznie udostępniany identyfikatorowi Entra firmy Microsoft.

- Dwie główne nazwy usługi Kerberos (SPN) są tworzone w celu reprezentowania dwóch adresów URL używanych podczas logowania firmy Microsoft Entra.

Poświadczenia administratora domeny nie są przechowywane w programie Microsoft Entra Connect lub Microsoft Entra ID i są odrzucane po pomyślnym zakończeniu procesu. Są one używane do włączania tej funkcji.

Dowiedz się więcej: Szczegółowe szczegółowe omówienie bezproblemowego logowania jednokrotnego.

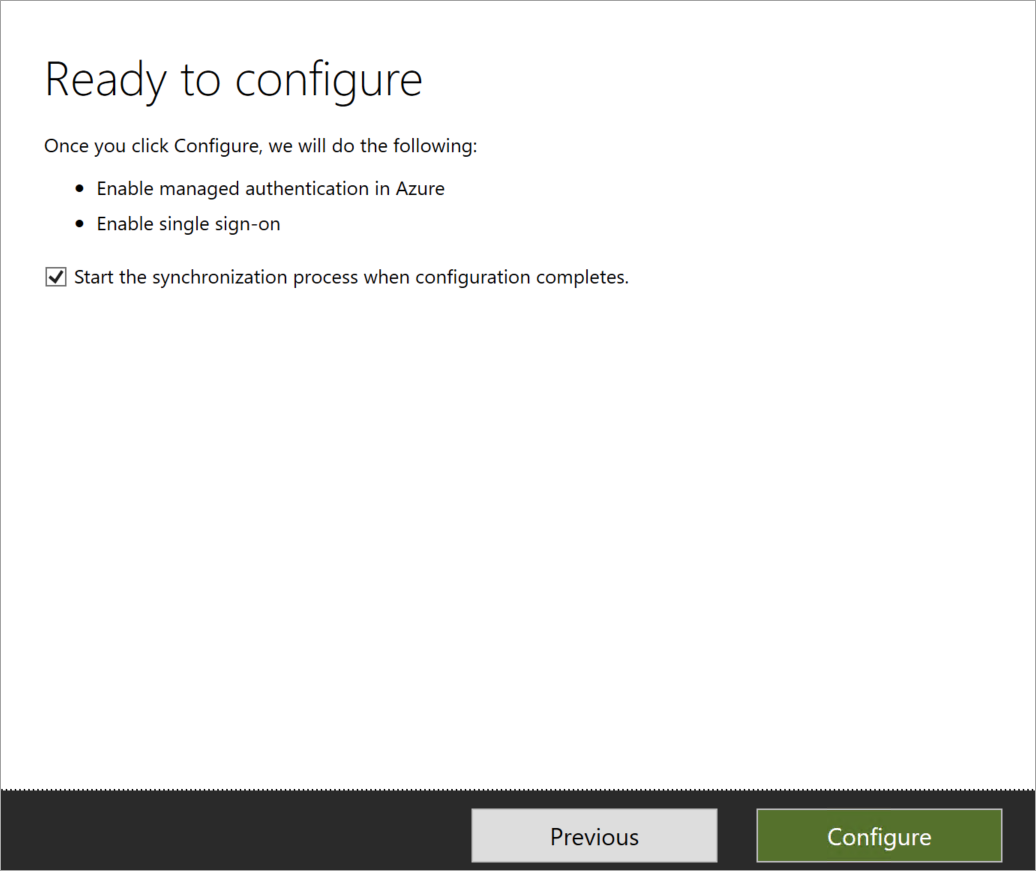

Na stronie Gotowe do skonfigurowania upewnij się, że pole wyboru Uruchom proces synchronizacji po zakończeniu konfiguracji jest zaznaczone. Następnie wybierz pozycję Konfiguruj.

Ważne

W tym momencie wszystkie domeny federacyjne zmieniają się na uwierzytelnianie zarządzane. Wybrana metoda logowania użytkownika to nowa metoda uwierzytelniania.

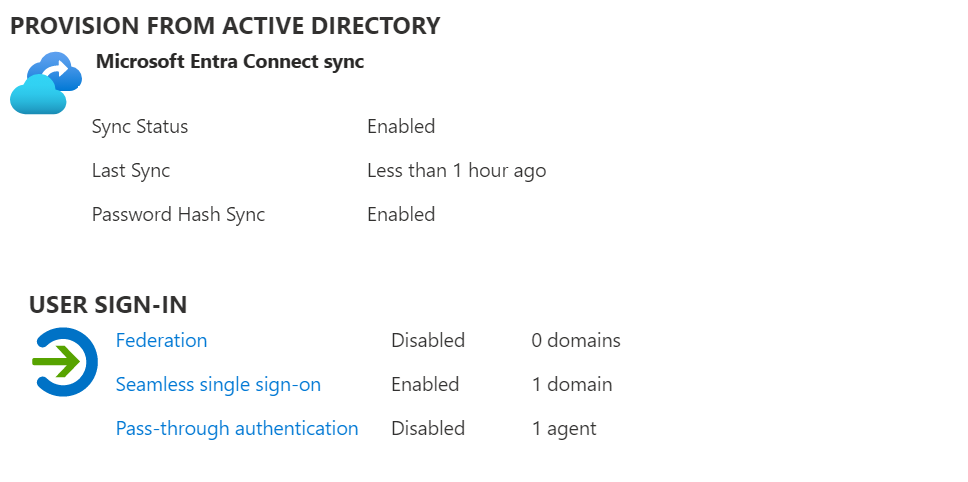

Sprawdź następujące ustawienia:

- Federacja jest ustawiona na wartość Wyłączone.

- Bezproblemowe logowanie jednokrotne jest ustawione na włączone.

- Synchronizacja skrótów haseł jest ustawiona na włączoną.

Jeśli przełączasz się na pta, wykonaj następne kroki.

Wdrażanie większej liczby agentów uwierzytelniania dla uwierzytelniania PTA

Uwaga

PtA wymaga wdrożenia lekkich agentów na serwerze Microsoft Entra Connect i na komputerze lokalnym z systemem Windows Server. Aby zmniejszyć opóźnienie, zainstaluj agentów jak najbliżej kontrolerów domeny usługi Active Directory.

W przypadku większości klientów dwa lub trzy agenty uwierzytelniania są wystarczające, aby zapewnić wysoką dostępność i wymaganą pojemność. Dzierżawa może mieć zarejestrowanych maksymalnie 12 agentów. Pierwszy agent jest zawsze instalowany na samym serwerze Microsoft Entra Connect. Aby dowiedzieć się więcej o ograniczeniach agentów i opcjach wdrażania agenta, zobacz Microsoft Entra pass-through authentication: Current limitations (Uwierzytelnianie przekazywane firmy Microsoft: bieżące ograniczenia).

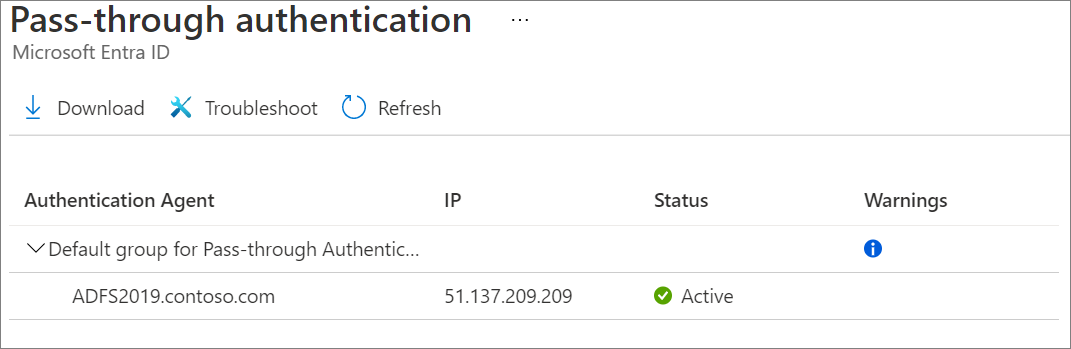

Wybierz pozycję Uwierzytelnianie przekazywane.

Na stronie uwierzytelnianie przekazywane wybierz przycisk Pobierz.

Na stronie Pobieranie agenta wybierz pozycję Akceptuj warunki i pobierz.f

Więcej agentów uwierzytelniania rozpoczyna pobieranie. Zainstaluj pomocniczego agenta uwierzytelniania na serwerze przyłączonym do domeny.

Uruchom instalację agenta uwierzytelniania. Podczas instalacji należy wprowadzić poświadczenia konta administratora globalnego.

Po zainstalowaniu agenta uwierzytelniania można wrócić do strony kondycji PTA, aby sprawdzić stan większej liczby agentów.

Opcja B

Przełączanie z federacji do nowej metody logowania przy użyciu programu Microsoft Entra Connect i programu PowerShell

Dostępne, jeśli początkowo nie skonfigurowaliśmy domen federacyjnych przy użyciu programu Microsoft Entra Connect lub jeśli używasz usług federacyjnych innych firm.

Na serwerze Microsoft Entra Connect wykonaj kroki 1–5 w opcji A. Zwróć uwagę, że na stronie Logowanie użytkownika opcja Nie konfiguruj jest wstępnie wybrana.

Sprawdź następujące ustawienia:

Federacja jest ustawiona na wartość Włączone.

Bezproblemowe logowanie jednokrotne jest ustawione na wyłączone.

Synchronizacja skrótów haseł jest ustawiona na włączoną.

W przypadku tylko pta wykonaj następujące kroki, aby zainstalować więcej serwerów agentów PTA.

Wybierz pozycję Uwierzytelnianie przekazywane. Sprawdź, czy stan to Aktywny.

Jeśli agent uwierzytelniania nie jest aktywny, wykonaj te kroki rozwiązywania problemów przed kontynuowaniem procesu konwersji domeny w następnym kroku. Ryzyko wystąpienia awarii uwierzytelniania w przypadku konwersji domen przed sprawdzeniem, czy agenci PTA są pomyślnie zainstalowani i że ich stan jest aktywny w centrum administracyjnym firmy Microsoft Entra.

Wdrażanie większej liczby agentów uwierzytelniania.

Konwertowanie domen z federacyjnych na zarządzane

W tym momencie uwierzytelnianie federacyjne jest nadal aktywne i działa dla domen. Aby kontynuować wdrażanie, należy przekonwertować każdą domenę z tożsamości federacyjnej na tożsamość zarządzaną.

Ważne

Nie trzeba jednocześnie konwertować wszystkich domen. Możesz zacząć od domeny testowej w dzierżawie produkcyjnej lub zacząć od domeny, która ma najmniejszą liczbę użytkowników.

Ukończ konwersję przy użyciu zestawu Microsoft Graph PowerShell SDK:

W programie PowerShell zaloguj się do identyfikatora Entra firmy Microsoft przy użyciu konta administratora globalnego.

Connect-MGGraph -Scopes "Domain.ReadWrite.All", "Directory.AccessAsUser.All"Aby przekonwertować pierwszą domenę, uruchom następujące polecenie:

Update-MgDomain -DomainId <domain name> -AuthenticationType "Managed"W centrum administracyjnym firmy Microsoft Entra wybierz pozycję Microsoft Entra ID > Microsoft Entra Connect.

Sprawdź, czy domena została przekonwertowana na zarządzaną, uruchamiając poniższe polecenie. Typ uwierzytelniania powinien być ustawiony na zarządzany.

Get-MgDomain -DomainId yourdomain.com

Aby upewnić się, że program Microsoft Entra Connect rozpoznaje uwierzytelnianie przekazywane włączone po przekonwertowaniu domeny na uwierzytelnianie zarządzane, zaktualizuj ustawienia metody logowania w programie Microsoft Entra Connect, aby odzwierciedlić zmiany. Aby uzyskać więcej informacji, zapoznaj się z dokumentacją uwierzytelniania przekazywanego firmy Microsoft.

Ukończ migrację

Wykonaj następujące zadania, aby zweryfikować metodę rejestracji i zakończyć proces konwersji.

Testowanie nowej metody logowania

Gdy dzierżawa korzystała z tożsamości federacyjnej, użytkownicy zostali przekierowani ze strony logowania microsoft Entra do środowiska usług AD FS. Teraz, gdy dzierżawa jest skonfigurowana do używania nowej metody logowania zamiast uwierzytelniania federacyjnego, użytkownicy nie są przekierowywani do usług AD FS.

Zamiast tego użytkownicy loguje się bezpośrednio na stronie logowania firmy Microsoft Entra.

Wykonaj kroki podane w tym linku — weryfikowanie logowania przy użyciu funkcji PHS/PTA i bezproblemowego logowania jednokrotnego (jeśli jest to wymagane)

Usuwanie użytkownika z etapowego wdrażania

Jeśli użyto wdrożenia etapowego, pamiętaj, aby wyłączyć funkcje wdrażania etapowego po zakończeniu cięcia.

Aby wyłączyć funkcję wdrażania etapowego, przesuń kontrolkę z powrotem do pozycji Wyłączone.

Synchronizacja aktualizacji UserPrincipalName

W przeszłości aktualizacje atrybutu UserPrincipalName , który korzysta z usługi synchronizacji ze środowiska lokalnego, są blokowane, chyba że oba te warunki są spełnione:

- Użytkownik znajduje się w domenie tożsamości zarządzanej (niefederowanej).

- Użytkownik nie ma przypisanej licencji.

Aby dowiedzieć się, jak zweryfikować lub włączyć tę funkcję, zobacz Synchronizowanie aktualizacji userPrincipalName.

Zarządzanie implementacją

Przerzucanie bezproblemowego klucza odszyfrowywania protokołu Kerberos logowania jednokrotnego

Zalecamy przerzucanie klucza odszyfrowywania Kerberos co najmniej co 30 dni, aby dopasować się do sposobu przesyłania zmian haseł przez członków domeny usługi Active Directory. Nie ma skojarzonego urządzenia dołączonego do obiektu konta komputera AZUREADSSO, więc należy ręcznie przeprowadzić przerzucanie.

Zobacz Często zadawane pytania Jak mogę przerzucanie klucza odszyfrowywania Kerberos konta komputera AZUREADSSO?.

Monitorowanie i rejestrowanie

Monitoruj serwery, na których są uruchamiani agenci uwierzytelniania, aby zachować dostępność rozwiązania. Oprócz ogólnych liczników wydajności serwera agenci uwierzytelniania uwidaczniają obiekty wydajności, które mogą ułatwić zrozumienie statystyk uwierzytelniania i błędów.

Agenci uwierzytelniania rejestrują operacje na dziennikach zdarzeń systemu Windows znajdujących się w obszarze Dzienniki aplikacji i usługi. Możesz również włączyć rejestrowanie na potrzeby rozwiązywania problemów.

Aby potwierdzić różne akcje wykonywane podczas wdrażania etapowego, możesz przeprowadzić inspekcję zdarzeń dla phS, PTA lub bezproblemowego logowania jednokrotnego.

Rozwiązywanie problemów

Zespół pomocy technicznej powinien zrozumieć, jak rozwiązywać wszelkie problemy z uwierzytelnianiem występujące podczas lub po zmianie federacji na zarządzaną. Skorzystaj z poniższej dokumentacji rozwiązywania problemów, aby ułatwić zespołowi pomocy technicznej zapoznanie się z typowymi krokami rozwiązywania problemów i odpowiednimi akcjami, które mogą pomóc w odizolowaniu i rozwiązaniu problemu.

Likwiduj infrastrukturę usług AD FS

Migrowanie uwierzytelniania aplikacji z usług AD FS do identyfikatora entra firmy Microsoft

Migracja wymaga oceny konfiguracji aplikacji lokalnej, a następnie mapowania tej konfiguracji na identyfikator Entra firmy Microsoft.

Jeśli planujesz nadal używać usług AD FS z lokalnymi i aplikacjami SaaS przy użyciu protokołu SAML/ WS-FED lub Oauth, użyjesz zarówno usług AD FS, jak i Microsoft Entra ID po przekonwertowaniu domen na potrzeby uwierzytelniania użytkownika. W takim przypadku możesz chronić lokalne aplikacje i zasoby za pomocą protokołu Secure Hybrid Access (SHA) za pośrednictwem serwera proxy aplikacji Firmy Microsoft Entra lub jednej z integracji partnerów microsoft Entra ID. Korzystanie z serwer proxy aplikacji lub jednego z naszych partnerów może zapewnić bezpieczny dostęp zdalny do aplikacji lokalnych. Użytkownicy mogą łatwo łączyć się z aplikacjami z dowolnego urządzenia po zalogowaniu jednokrotnym.

Możesz przenieść aplikacje SaaS, które są obecnie sfederowane z usługą ADFS do identyfikatora Entra firmy Microsoft. Skonfiguruj ponownie uwierzytelnianie za pomocą identyfikatora Entra firmy Microsoft za pośrednictwem wbudowanego łącznika z galerii aplikacja systemu Azure lub rejestrując aplikację w usłudze Microsoft Entra ID.

Aby uzyskać więcej informacji, zobacz Przenoszenie uwierzytelniania aplikacji z usług Active Directory Federation Services do identyfikatora Entra firmy Microsoft.

Usuwanie zaufania jednostki uzależnionej

Jeśli masz program Microsoft Entra Connect Health, możesz monitorować użycie z poziomu centrum administracyjnego firmy Microsoft Entra. Jeśli użycie nie pokazuje nowego ponownego uwierzytelniania i sprawdzasz, czy wszyscy użytkownicy i klienci pomyślnie uwierzytelniają się za pośrednictwem identyfikatora Entra firmy Microsoft, można bezpiecznie usunąć zaufanie jednostki uzależnionej platformy Microsoft 365.

Jeśli nie używasz usług AD FS do innych celów (czyli w przypadku innych relacji zaufania jednostki uzależnionej), w tym momencie można zlikwidować usługi AD FS.

Usuwanie usług AD FS

Aby uzyskać pełną listę kroków, które należy wykonać, aby całkowicie usunąć usługi AD FS ze środowiska, postępuj zgodnie z przewodnikiem likwidowania usług Active Directory Federation Services (AD FS).