Konfigurowanie synchronizacji między dzierżawami

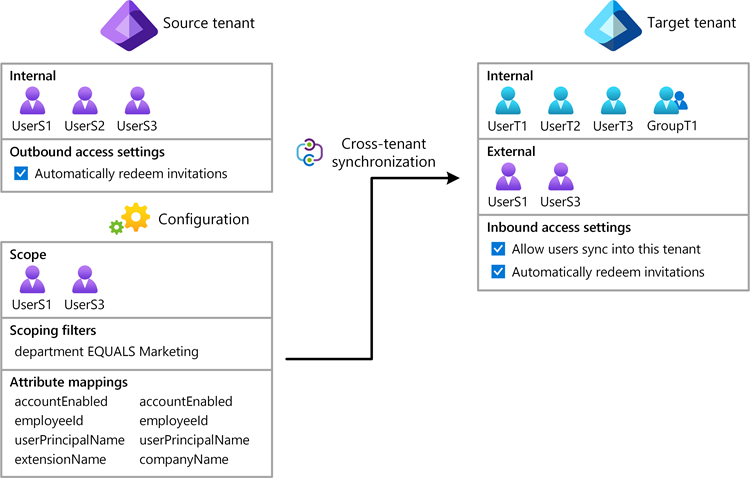

W tym artykule opisano kroki konfigurowania synchronizacji między dzierżawami przy użyciu centrum administracyjnego firmy Microsoft Entra. Po skonfigurowaniu identyfikator Entra firmy Microsoft automatycznie aprowizuje i anuluje aprowizowanie użytkowników B2B w dzierżawie docelowej. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft.

Cele szkolenia

Po zakończeniu tego artykułu będziesz mieć następujące możliwości:

- Tworzenie użytkowników B2B w dzierżawie docelowej

- Usuwanie użytkowników B2B w dzierżawie docelowej

- Zachowywanie synchronizacji atrybutów użytkownika między dzierżawami źródłowymi i docelowymi

Wymagania wstępne

![]()

Dzierżawa źródłowa

- Licencja microsoft Entra ID P1 lub P2. Aby uzyskać więcej informacji, zobacz Wymagania licencyjne.

- Rola administratora zabezpieczeń do konfigurowania ustawień dostępu między dzierżawami.

- Rola administratora tożsamości hybrydowej do konfigurowania synchronizacji między dzierżawami.

- Administrator aplikacji w chmurze lub rola administrator aplikacji, aby przypisać użytkowników do konfiguracji i usunąć konfigurację.

![]()

Dzierżawa docelowa

- Licencja microsoft Entra ID P1 lub P2. Aby uzyskać więcej informacji, zobacz Wymagania licencyjne.

- Rola administratora zabezpieczeń do konfigurowania ustawień dostępu między dzierżawami.

Krok 1. Planowanie wdrożenia aprowizacji

Zdefiniuj sposób tworzenia struktury dzierżaw w organizacji.

Dowiedz się więcej na temat sposobu działania usługi aprowizacji.

Określ, kto znajdzie się w zakresie aprowizacji.

Określ, jakie dane mają być mapowanie między dzierżawami.

Krok 2. Włączanie synchronizacji użytkowników w dzierżawie docelowej

Napiwek

Kroki opisane w tym artykule mogą się nieznacznie różnić w zależności od portalu, od którego zaczynasz.

![]()

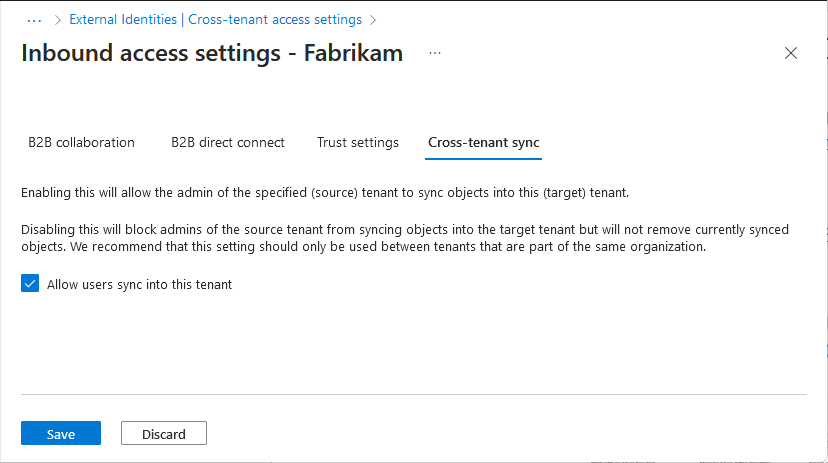

Dzierżawa docelowa

Zaloguj się do centrum administracyjnego usługi Microsoft Entra w dzierżawie docelowej.

Przejdź do pozycji Identity External Identities Cross-tenant access settings (Tożsamości zewnętrzne tożsamości między dzierżawami) settings (Ustawienia> dostępu między dzierżawami).>

Na karcie Ustawienia organizacji wybierz pozycję Dodaj organizację.

Dodaj dzierżawę źródłową, wpisując identyfikator dzierżawy lub nazwę domeny i wybierając pozycję Dodaj.

W obszarze Dostęp przychodzący dodanej organizacji wybierz pozycję Dziedziczone z domyślnego.

Wybierz kartę Synchronizacja między dzierżawami.

Zaznacz pole wyboru Zezwalaj użytkownikom na synchronizację z tą dzierżawą .

Wybierz pozycję Zapisz.

Jeśli zostanie wyświetlone okno dialogowe Włączanie synchronizacji między dzierżawami i automatycznego realizacji z pytaniem, czy chcesz włączyć automatyczne realizacja, wybierz pozycję Tak.

Wybranie pozycji Tak spowoduje automatyczne zrealizowanie zaproszeń w dzierżawie docelowej.

Krok 3. Automatyczne realizowanie zaproszeń w dzierżawie docelowej

![]()

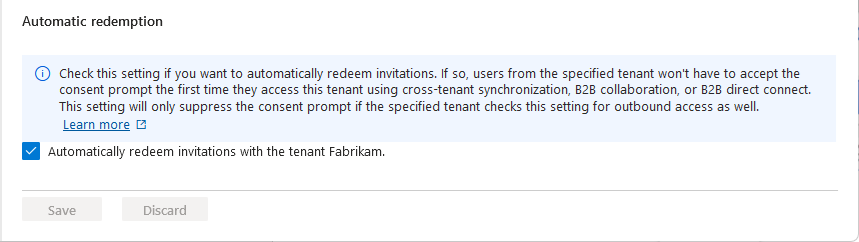

Dzierżawa docelowa

W tym kroku automatycznie zrealizowasz zaproszenia, aby użytkownicy z dzierżawy źródłowej nie musieli akceptować monitu o wyrażenie zgody. To ustawienie musi być zaewidencjonowane zarówno w dzierżawie źródłowej (wychodzącej), jak i w dzierżawie docelowej (przychodzącej). Aby uzyskać więcej informacji, zobacz Automatyczne ustawienie wykupu.

W dzierżawie docelowej na tej samej stronie Ustawień dostępu przychodzącego wybierz kartę Ustawienia zaufania.

Zaznacz pole wyboru Automatycznie zrealizować zaproszenia za pomocą dzierżawy dzierżawy<>.

To pole może być już zaznaczone, jeśli wcześniej wybrano opcję Tak w oknie dialogowym Włączanie synchronizacji między dzierżawami i automatycznego realizacji .

Wybierz pozycję Zapisz.

Krok 4. Automatyczne realizowanie zaproszeń w dzierżawie źródłowej

![]()

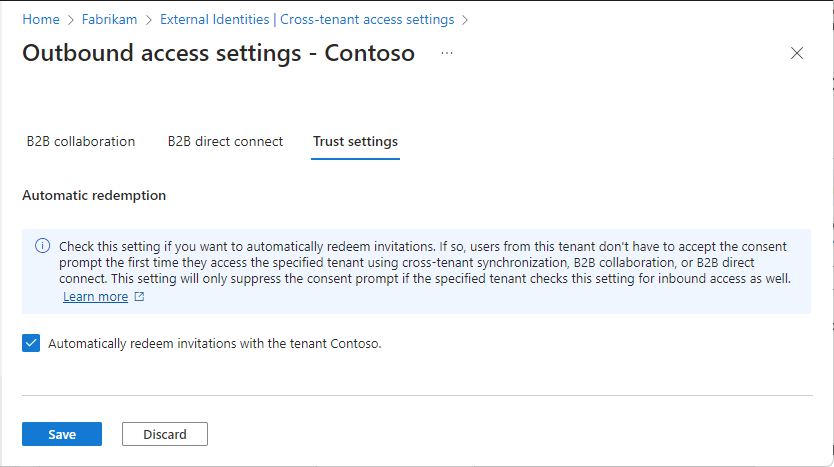

Dzierżawa źródłowa

W tym kroku automatycznie zrealizowasz zaproszenia w dzierżawie źródłowej.

Zaloguj się do centrum administracyjnego firmy Microsoft entra dzierżawy źródłowej.

Przejdź do pozycji Identity External Identities Cross-tenant access settings (Tożsamości zewnętrzne tożsamości między dzierżawami) settings (Ustawienia> dostępu między dzierżawami).>

Na karcie Ustawienia organizacji wybierz pozycję Dodaj organizację.

Dodaj dzierżawę docelową, wpisując identyfikator dzierżawy lub nazwę domeny i wybierając pozycję Dodaj.

W obszarze Dostęp wychodzący dla organizacji docelowej wybierz pozycję Dziedziczone z domyślnego.

Wybierz kartę Ustawienia zaufania.

Zaznacz pole wyboru Automatycznie zrealizować zaproszenia za pomocą dzierżawy dzierżawy<>.

Wybierz pozycję Zapisz.

Krok 5. Tworzenie konfiguracji w dzierżawie źródłowej

![]()

Dzierżawa źródłowa

W dzierżawie źródłowej przejdź do sekcji Identity External Identities Cross-tenant synchronization (Tożsamości>zewnętrzne tożsamości między dzierżawami).>

Wybierz pozycję Konfiguracje.

W górnej części strony wybierz pozycję Nowa konfiguracja.

Podaj nazwę konfiguracji i wybierz pozycję Utwórz.

Wyświetlenie utworzonej konfiguracji na liście może potrwać do 15 sekund.

Krok 6. Testowanie połączenia z dzierżawą docelową

![]()

Dzierżawa źródłowa

W dzierżawie źródłowej powinna zostać wyświetlona nowa konfiguracja. Jeśli nie, na liście konfiguracji wybierz konfigurację.

Wybierz Rozpocznij.

Ustaw Tryb aprowizacji na Automatyczny.

W sekcji Poświadczenia administratora zmień metodę uwierzytelniania na Zasady synchronizacji między dzierżawami.

W polu Identyfikator dzierżawy wprowadź identyfikator dzierżawy dzierżawy docelowej.

Wybierz pozycję Testuj połączenie , aby przetestować połączenie.

Powinien zostać wyświetlony komunikat z informacją, że podane poświadczenia są autoryzowane do włączenia aprowizacji. Jeśli połączenie testowe nie powiedzie się, zobacz Porady dotyczące rozwiązywania problemów w dalszej części tego artykułu.

Wybierz pozycję Zapisz.

Pojawią się sekcje Mapowania i Ustawienia.

Zamknij stronę Aprowizowanie.

Krok 7. Definiowanie, kto znajduje się w zakresie aprowizacji

![]()

Dzierżawa źródłowa

Usługa aprowizacji firmy Microsoft umożliwia zdefiniowanie, kto będzie aprowizować w jeden lub oba następujące sposoby:

- Na podstawie przypisania do konfiguracji

- Na podstawie atrybutów użytkownika

Zacznij od mniejszej skali. Przetestuj mały zestaw użytkowników przed wdrożeniem dla wszystkich użytkowników. Jeśli zakres aprowizacji jest ustawiony na przypisanych użytkowników i grupy, możesz kontrolować go, przypisując jednego lub dwóch użytkowników do konfiguracji. Możesz dodatkowo uściślić, kto znajduje się w zakresie aprowizacji, tworząc filtry określania zakresu oparte na atrybutach opisane w następnym kroku.

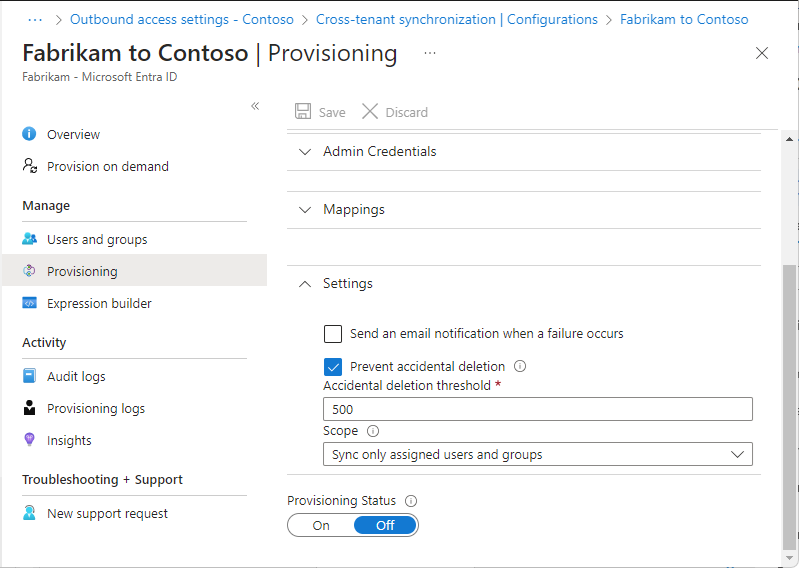

W dzierżawie źródłowej wybierz pozycję Aprowizowanie i rozwiń sekcję Ustawienia .

Na liście Zakres wybierz, czy mają być synchronizowani wszyscy użytkownicy w dzierżawie źródłowej, czy tylko użytkownicy przypisani do konfiguracji.

Zaleca się wybranie pozycji Synchronizuj tylko przypisanych użytkowników i grup zamiast synchronizowania wszystkich użytkowników i grup. Zmniejszenie liczby użytkowników w zakresie zwiększa wydajność.

Jeśli wprowadzisz jakiekolwiek zmiany, wybierz pozycję Zapisz.

Na stronie konfiguracji wybierz pozycję Użytkownicy i grupy.

Aby synchronizacja między dzierżawami działała, co najmniej jeden użytkownik wewnętrzny musi być przypisany do konfiguracji.

Wybierz pozycję Dodaj użytkownika/grupę.

Na stronie Dodawanie przypisania w obszarze Użytkownicy i grupy wybierz pozycję Brak wybrane.

W okienku Użytkownicy i grupy wyszukaj i wybierz jednego lub więcej wewnętrznych użytkowników lub grup, które chcesz przypisać do konfiguracji.

Jeśli wybierzesz grupę do przypisania do konfiguracji, tylko użytkownicy, którzy są bezpośrednimi członkami grupy, będą w zakresie aprowizacji. Możesz wybrać grupę statyczną lub grupę dynamiczną. Przypisanie nie jest kaskadowe do grup zagnieżdżonych.

Wybierz pozycję Wybierz.

Zaznacz Przypisz.

Aby uzyskać więcej informacji, zobacz Przypisywanie użytkowników i grup do aplikacji.

Krok 8. (Opcjonalnie) Definiowanie, kto znajduje się w zakresie aprowizacji przy użyciu filtrów określania zakresu

![]()

Dzierżawa źródłowa

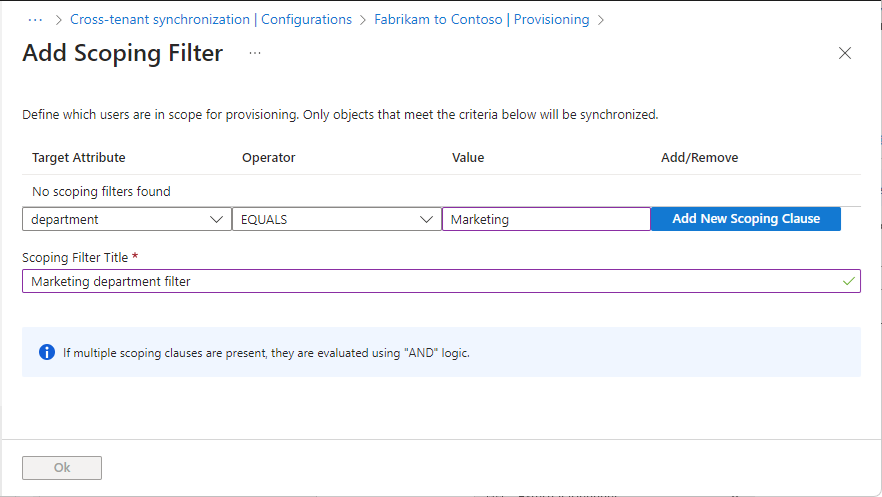

Niezależnie od wartości wybranej dla pozycji Zakres w poprzednim kroku można dodatkowo ograniczyć synchronizację użytkowników, tworząc filtry określania zakresu oparte na atrybutach.

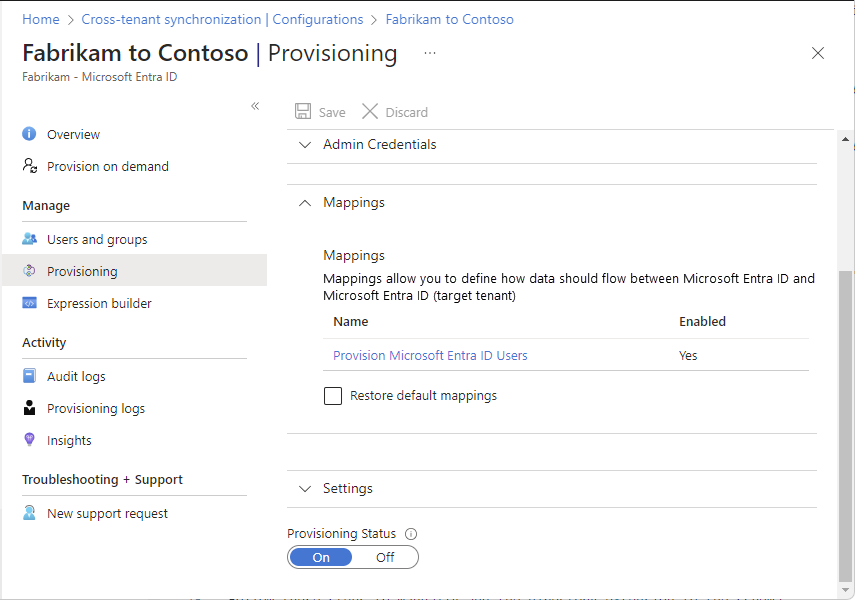

W dzierżawie źródłowej wybierz pozycję Aprowizowanie i rozwiń sekcję Mapowania .

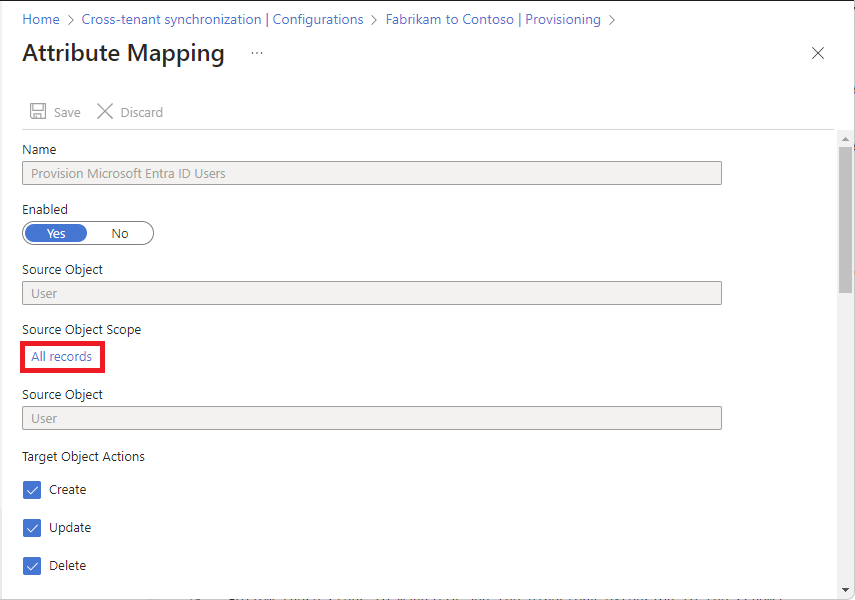

Wybierz pozycję Aprowizuj użytkowników identyfikatora Entra firmy Microsoft, aby otworzyć stronę Mapowanie atrybutów.

W obszarze Zakres obiektu źródłowego wybierz pozycję Wszystkie rekordy.

Na stronie Zakres obiektu źródłowego wybierz pozycję Dodaj filtr określania zakresu.

Dodaj wszelkie filtry określania zakresu, aby zdefiniować, którzy użytkownicy znajdują się w zakresie aprowizacji.

Aby skonfigurować filtry określania zakresu, zapoznaj się z instrukcjami podanymi w temacie Określanie zakresu użytkowników lub grup, które mają być aprowizowania za pomocą filtrów określania zakresu.

Wybierz przycisk OK i zapisz , aby zapisać zmiany.

W przypadku dodania filtru zostanie wyświetlony komunikat z informacją, że zapisanie zmian spowoduje ponowne zsynchronizowanie wszystkich przypisanych użytkowników i grup. Może to potrwać długo w zależności od rozmiaru katalogu.

Wybierz pozycję Tak i zamknij stronę Mapowanie atrybutów.

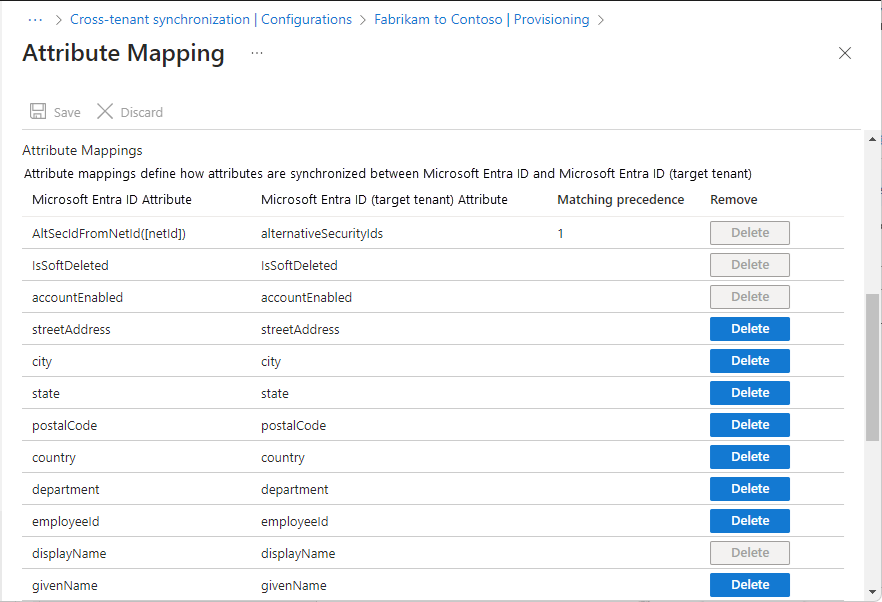

Krok 9. Przegląd mapowań atrybutów

![]()

Dzierżawa źródłowa

Mapowania atrybutów umożliwiają zdefiniowanie sposobu przepływu danych między dzierżawą źródłową a dzierżawą docelową. Aby uzyskać informacje na temat dostosowywania mapowań atrybutów domyślnych, zobacz Samouczek — dostosowywanie mapowań atrybutów aprowizacji użytkowników dla aplikacji SaaS w usłudze Microsoft Entra ID.

W dzierżawie źródłowej wybierz pozycję Aprowizowanie i rozwiń sekcję Mapowania .

Wybierz pozycję Aprowizuj użytkowników identyfikatora entra firmy Microsoft.

Na stronie Mapowanie atrybutów przewiń w dół, aby przejrzeć atrybuty użytkownika, które są synchronizowane między dzierżawami w sekcji Mapowania atrybutów.

Pierwszy atrybut, alternativeSecurityIdentifier, jest atrybutem wewnętrznym używanym do unikatowego identyfikowania użytkownika w dzierżawach, dopasowywania użytkowników w dzierżawie źródłowej z istniejącymi użytkownikami w dzierżawie docelowej i zapewnienia, że każdy użytkownik ma tylko jedno konto. Nie można zmienić pasującego atrybutu. Próba zmiany pasującego atrybutu lub dodanie dodatkowych pasujących atrybutów spowoduje

schemaInvalidbłąd.Wybierz atrybut Member (userType), aby otworzyć stronę Edytuj atrybut.

Przejrzyj ustawienie Stała wartość atrybutu userType.

To ustawienie definiuje typ użytkownika, który zostanie utworzony w dzierżawie docelowej i może być jedną z wartości w poniższej tabeli. Domyślnie użytkownicy zostaną utworzeni jako członkowie zewnętrzni (użytkownicy współpracy B2B). Aby uzyskać więcej informacji, zobacz Właściwości użytkownika współpracy B2B firmy Microsoft.

Wartość stała opis Członek Domyślne. Użytkownicy zostaną utworzeni jako członkowie zewnętrzni (użytkownicy współpracy B2B) w dzierżawie docelowej. Użytkownicy będą mogli działać jako każdy wewnętrzny członek dzierżawy docelowej. Gość Użytkownicy zostaną utworzeni jako goście zewnętrzni (użytkownicy współpracy B2B) w dzierżawie docelowej. Uwaga

Jeśli użytkownik B2B już istnieje w dzierżawie docelowej, element członkowski (userType) nie zostanie zmieniony na Element członkowski, chyba że ustawienie Zastosuj to mapowanie jest ustawione na Zawsze.

Wybrany typ użytkownika ma następujące ograniczenia dotyczące aplikacji lub usług (ale nie są ograniczone do):

Aplikacja lub usługa Ograniczenia Power BI — Obsługa elementu członkowskiego UserType w usłudze Power BI jest obecnie dostępna w wersji zapoznawczej. Aby uzyskać więcej informacji, zobacz Dystrybucja zawartości usługi Power BI do zewnętrznych użytkowników-gości za pomocą usługi Microsoft Entra B2B. Azure Virtual Desktop — Zewnętrzny członek i zewnętrzny gość nie są obsługiwane w usłudze Azure Virtual Desktop. Jeśli chcesz zdefiniować dowolne przekształcenia, na stronie Mapowanie atrybutów wybierz atrybut, który chcesz przekształcić, na przykład displayName.

Ustaw wartość Typ mapowania na Wyrażenie.

W polu Wyrażenie wprowadź wyrażenie przekształcenia. Na przykład przy użyciu nazwy wyświetlanej można wykonać następujące czynności:

- Przerzuć imię i nazwisko i dodaj przecinek między.

- Dodaj nazwę domeny w nawiasach na końcu nazwy wyświetlanej.

Przykłady można znaleźć w temacie Reference for writing expressions for attribute mappings in Microsoft Entra ID (Dokumentacja pisania wyrażeń mapowań atrybutów w identyfikatorze Entra firmy Microsoft).

Napiwek

Rozszerzenia katalogów można mapować, aktualizując schemat synchronizacji między dzierżawami. Aby uzyskać więcej informacji, zobacz Mapowania rozszerzeń katalogu w synchronizacji między dzierżawami.

Krok 10. Określanie dodatkowych ustawień aprowizacji

![]()

Dzierżawa źródłowa

W dzierżawie źródłowej wybierz pozycję Aprowizowanie i rozwiń sekcję Ustawienia .

Zaznacz pole wyboru Wyślij powiadomienie e-mail, gdy wystąpi błąd.

W polu Wiadomość e-mail z powiadomieniem wprowadź adres e-mail osoby lub grupy, która powinna otrzymywać powiadomienia o błędach aprowizacji.

Powiadomienia e-mail są wysyłane w ciągu 24 godzin od wprowadzenia stanu kwarantanny zadania. Aby uzyskać alerty niestandardowe, zobacz Omówienie sposobu integrowania aprowizacji z dziennikami usługi Azure Monitor.

Aby zapobiec przypadkowemu usunięciu, wybierz pozycję Zapobiegaj przypadkowemu usunięciu i określ wartość progową. Domyślnie próg jest ustawiony na 500.

Aby uzyskać więcej informacji, zobacz Włączanie przypadkowego usuwania w usłudze aprowizacji firmy Microsoft.

Wybierz pozycję Zapisz , aby zapisać zmiany.

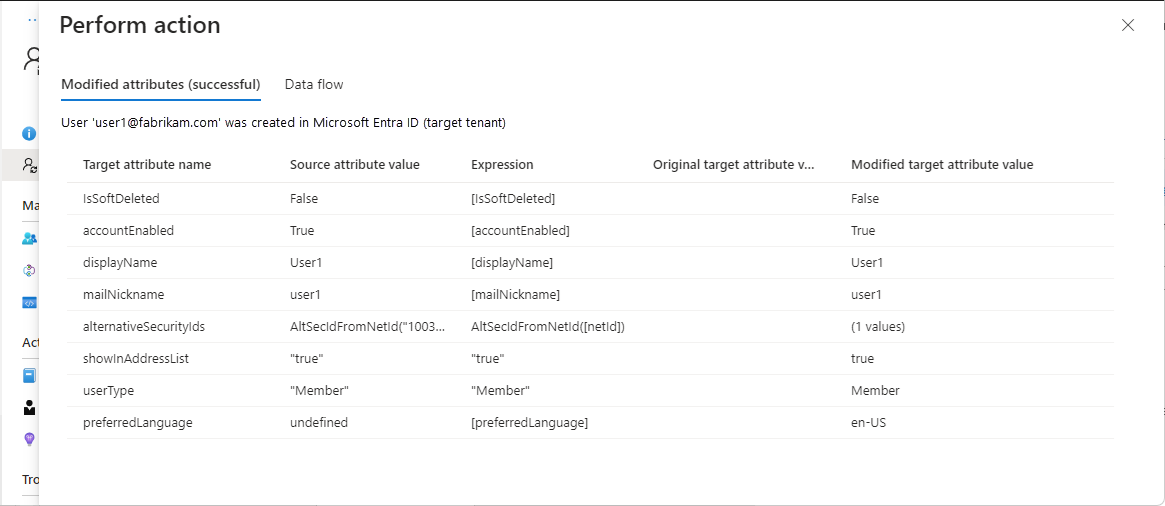

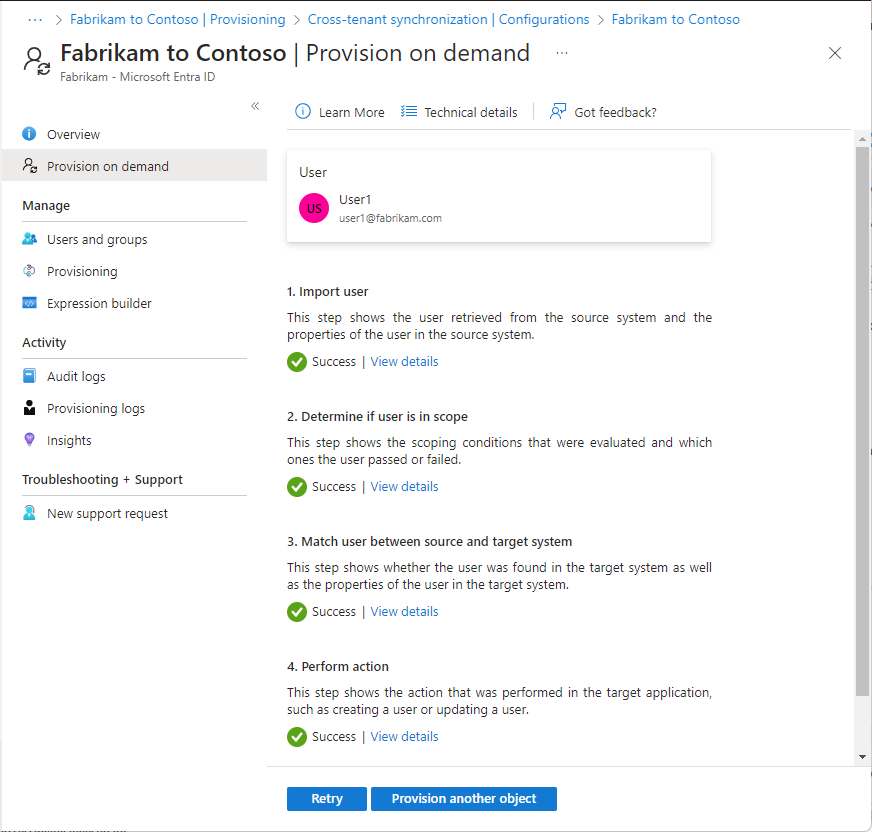

Krok 11. Testowanie aprowizacji na żądanie

![]()

Dzierżawa źródłowa

Teraz, gdy masz konfigurację, możesz przetestować aprowizację na żądanie przy użyciu jednego z użytkowników.

W dzierżawie źródłowej przejdź do sekcji Identity External Identities Cross-tenant synchronization (Tożsamości>zewnętrzne tożsamości między dzierżawami).>

Wybierz pozycję Konfiguracje , a następnie wybierz konfigurację.

Wybierz pozycję Aprowizuj na żądanie.

W polu Wybierz użytkownika lub grupę wyszukaj i wybierz jednego z użytkowników testowych.

Wybierz pozycję Aprowizuj.

Po kilku chwilach zostanie wyświetlona strona Wykonaj akcję z informacjami na temat aprowizacji użytkownika testowego w dzierżawie docelowej.

Jeśli użytkownik nie znajduje się w zakresie, zostanie wyświetlona strona zawierająca informacje o tym, dlaczego użytkownik testowy został pominięty.

Na stronie Aprowizuj na żądanie możesz wyświetlić szczegółowe informacje o aprowizacji i skorzystać z opcji ponawiania próby.

W dzierżawie docelowej sprawdź, czy użytkownik testowy został aprowizowany.

Jeśli wszystko działa zgodnie z oczekiwaniami, przypisz dodatkowych użytkowników do konfiguracji.

Aby uzyskać więcej informacji, zobacz Aprowizowanie na żądanie w usłudze Microsoft Entra ID.

Krok 12. Uruchamianie zadania aprowizacji

![]()

Dzierżawa źródłowa

Zadanie aprowizacji rozpoczyna początkowy cykl synchronizacji wszystkich użytkowników zdefiniowanych w sekcji Zakres ustawień. Cykl początkowy trwa dłużej niż kolejne cykle, które występują co około 40 minut, o ile usługa aprowizacji firmy Microsoft jest uruchomiona.

W dzierżawie źródłowej przejdź do sekcji Identity External Identities Cross-tenant synchronization (Tożsamości>zewnętrzne tożsamości między dzierżawami).>

Wybierz pozycję Konfiguracje , a następnie wybierz konfigurację.

Na stronie Przegląd przejrzyj szczegóły aprowizacji.

Wybierz pozycję Rozpocznij aprowizację , aby rozpocząć zadanie aprowizacji.

Krok 13. Monitorowanie aprowizacji

![]()

![]()

Dzierżawy źródłowe i docelowe

Po rozpoczęciu zadania aprowizacji możesz monitorować stan.

W dzierżawie źródłowej na stronie Przegląd sprawdź pasek postępu, aby wyświetlić stan cyklu aprowizacji i zamknąć go do ukończenia. Aby uzyskać więcej informacji, zobacz Sprawdzanie stanu aprowizacji użytkowników.

Jeśli aprowizacja wydaje się być w złej kondycji, konfiguracja przejdzie do kwarantanny. Aby uzyskać więcej informacji, zobacz Aprowizowanie aplikacji w stanie kwarantanny.

Wybierz pozycję Dzienniki aprowizacji, aby określić, którzy użytkownicy zostali pomyślnie aprowizowani lub nie powiodły się. Domyślnie dzienniki są filtrowane według identyfikatora jednostki usługi konfiguracji. Aby uzyskać więcej informacji, zobacz Provisioning logs in Microsoft Entra ID (Dzienniki aprowizacji w identyfikatorze Entra firmy Microsoft).

Wybierz pozycję Dzienniki inspekcji , aby wyświetlić wszystkie zarejestrowane zdarzenia w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji, zobacz Dzienniki inspekcji w identyfikatorze Entra firmy Microsoft.

Dzienniki inspekcji można również wyświetlić w dzierżawie docelowej.

W dzierżawie docelowej wybierz pozycję Dzienniki inspekcji użytkowników>, aby wyświetlić zarejestrowane zdarzenia na potrzeby zarządzania użytkownikami.

Krok 14. Konfigurowanie ustawień opuszczania

![]()

Dzierżawa docelowa

Mimo że użytkownicy są aprowizowani w dzierżawie docelowej, nadal mogą być w stanie usunąć siebie. Jeśli użytkownicy usuną się i znajdują się w zakresie, zostaną oni ponownie aprowizowani podczas następnego cyklu aprowizacji. Jeśli chcesz uniemożliwić użytkownikom usuwanie się z organizacji, musisz skonfigurować ustawienia Pozostaw użytkownika zewnętrznego.

W dzierżawie docelowej przejdź do pozycji Tożsamości>zewnętrzne tożsamości>Zewnętrzne ustawienia współpracy.

W obszarze Ustawienia opuszczania przez użytkownika zewnętrznego określ, czy zezwalać użytkownikom zewnętrznym na samodzielne opuszczenie organizacji.

To ustawienie dotyczy również współpracy B2B i bezpośredniego połączenia B2B, więc jeśli ustawisz ustawienie Ustawienia Zewnętrzne użytkownika pozostaw na wartość Nie, użytkownicy współpracy B2B i bezpośredni użytkownicy połączenia B2B nie mogą opuścić organizacji. Aby uzyskać więcej informacji, zobacz Leave an organization as an external user (Pozostawienie organizacji jako użytkownika zewnętrznego).

Wskazówki dotyczące rozwiązywania problemów

Usuwanie konfiguracji

Wykonaj następujące kroki, aby usunąć konfigurację na stronie Konfiguracje .

W dzierżawie źródłowej przejdź do sekcji Identity External Identities Cross-tenant synchronization (Tożsamości>zewnętrzne tożsamości między dzierżawami).>

Na stronie Konfiguracje dodaj znacznik wyboru obok konfiguracji, którą chcesz usunąć.

Wybierz pozycję Usuń , a następnie przycisk OK , aby usunąć konfigurację.

Typowe scenariusze i rozwiązania

Objaw — połączenie testowe kończy się niepowodzeniem z usługą AzureDirectoryB2BManagementPolicyCheckFailure

Podczas konfigurowania synchronizacji między dzierżawami w dzierżawie źródłowej i testowaniu połączenia kończy się niepowodzeniem z następującym komunikatem o błędzie:

You appear to have entered invalid credentials. Please confirm you are using the correct information for an administrative account.

Error code: AzureDirectoryB2BManagementPolicyCheckFailure

Details: Policy permitting auto-redemption of invitations not configured.

Przyczyna

Ten błąd wskazuje, że zasady automatycznego realizowania zaproszeń w dzierżawach źródłowych i docelowych nie zostały skonfigurowane.

Rozwiązanie

Wykonaj kroki opisane w kroku 3: Automatyczne realizowanie zaproszeń w dzierżawie docelowej i Krok 4: Automatyczne realizowanie zaproszeń w dzierżawie źródłowej.

Objaw — automatyczne wykup pole wyboru jest wyłączone

Podczas konfigurowania synchronizacji między dzierżawami pole wyboru Automatyczne realizacja jest wyłączone.

Przyczyna

Dzierżawa nie ma licencji Microsoft Entra ID P1 ani P2.

Rozwiązanie

Aby skonfigurować ustawienia zaufania, musisz mieć identyfikator Entra ID P1 lub P2 firmy Microsoft.

Objaw — ostatnio usunięty użytkownik w dzierżawie docelowej nie został przywrócony

Po nietrwałym usunięciu zsynchronizowanego użytkownika w dzierżawie docelowej użytkownik nie zostanie przywrócony podczas następnego cyklu synchronizacji. Jeśli spróbujesz usunąć nietrwałego użytkownika z aprowizowaniem na żądanie, a następnie przywrócić użytkownika, może to spowodować zduplikowanie użytkowników.

Przyczyna

Przywracanie wcześniej nietrwałego użytkownika w dzierżawie docelowej nie jest obsługiwane.

Rozwiązanie

Ręcznie przywróć nietrwałego użytkownika w dzierżawie docelowej. Aby uzyskać więcej informacji, zobacz Przywracanie lub usuwanie ostatnio usuniętego użytkownika przy użyciu identyfikatora Entra firmy Microsoft.

Objaw — użytkownicy są pomijani, ponieważ logowanie sms jest włączone dla użytkownika

Użytkownicy są pomijani z synchronizacji. Krok określania zakresu zawiera następujący filtr ze stanem false: "Filtruj użytkowników zewnętrznych.alternativeSecurityIds EQUALS "None"

Przyczyna

Jeśli logowanie sms jest włączone dla użytkownika, zostanie pominięte przez usługę aprowizacji.

Rozwiązanie

Wyłącz logowanie sms dla użytkowników. Poniższy skrypt pokazuje, jak można wyłączyć logowanie sms przy użyciu programu PowerShell.

##### Disable SMS Sign-in options for the users

#### Import module

Install-Module Microsoft.Graph.Users.Actions

Install-Module Microsoft.Graph.Identity.SignIns

Import-Module Microsoft.Graph.Users.Actions

Connect-MgGraph -Scopes "User.Read.All", "Group.ReadWrite.All", "UserAuthenticationMethod.Read.All","UserAuthenticationMethod.ReadWrite","UserAuthenticationMethod.ReadWrite.All"

##### The value for phoneAuthenticationMethodId is 3179e48a-750b-4051-897c-87b9720928f7

$phoneAuthenticationMethodId = "3179e48a-750b-4051-897c-87b9720928f7"

#### Get the User Details

$userId = "objectid_of_the_user_in_Entra_ID"

#### validate the value for SmsSignInState

$smssignin = Get-MgUserAuthenticationPhoneMethod -UserId $userId

{

if($smssignin.SmsSignInState -eq "ready"){

#### Disable Sms Sign-In for the user is set to ready

Disable-MgUserAuthenticationPhoneMethodSmsSignIn -UserId $userId -PhoneAuthenticationMethodId $phoneAuthenticationMethodId

Write-Host "SMS sign-in disabled for the user" -ForegroundColor Green

}

else{

Write-Host "SMS sign-in status not set or found for the user " -ForegroundColor Yellow

}

}

##### End the script

Objaw — nie można aprowizować użytkowników z powodu błędu AzureActiveDirectoryForbidden

Aprowizacja użytkowników w zakresie nie powiodła się. Szczegóły dzienników aprowizacji zawierają następujący komunikat o błędzie:

Guest invitations not allowed for your company. Contact your company administrator for more details.

Przyczyna

Ten błąd wskazuje, że ustawienia zaproszenia gościa w dzierżawie docelowej są skonfigurowane z najbardziej restrykcyjnym ustawieniem: "Nikt w organizacji nie może zapraszać użytkowników-gości, w tym administratorów (najbardziej restrykcyjnych)".

Rozwiązanie

Zmień ustawienia zaproszenia gościa w dzierżawie docelowej na mniej restrykcyjne ustawienie. Aby uzyskać więcej informacji, zobacz Konfigurowanie ustawień współpracy zewnętrznej.

Objaw — główna nazwa użytkownika nie jest aktualizowana dla istniejących użytkowników B2B w stanie oczekiwania na akceptację

Po pierwszym zaproszeniu użytkownika za pośrednictwem ręcznego zaproszenia B2B zaproszenie jest wysyłane na adres e-mail użytkownika źródłowego. W związku z tym użytkownik-gość w dzierżawie docelowej jest tworzony z prefiksem nazwy UPN przy użyciu właściwości wartości źródłowej poczty. Istnieją środowiska, w których właściwości obiektu użytkownika źródłowego, nazwy UPN i poczty mają różne wartości, na przykład Mail == user.mail@domain.com i UPN == user.upn@otherdomain.com. W takim przypadku użytkownik-gość w dzierżawie docelowej zostanie utworzony przy użyciu nazwy UPN jako user.mail_domain.com#EXT#@contoso.onmicrosoft.com.

Problem jest zgłaszany, gdy obiekt źródłowy jest umieszczany w zakresie synchronizacji między dzierżawami i oczekuje się, że oprócz innych właściwości prefiks nazwy UPN docelowego użytkownika-gościa zostanie zaktualizowany w celu dopasowania nazwy UPN użytkownika źródłowego (przy użyciu przykładu powyżej wartości: user.upn_otherdomain.com#EXT#@contoso.onmicrosoft.com). Nie dzieje się to jednak podczas cykli synchronizacji przyrostowej, a zmiana jest ignorowana.

Przyczyna

Ten problem występuje, gdy użytkownik B2B, który został ręcznie zaproszony do dzierżawy docelowej, nie zaakceptował lub zrealizował zaproszenia, więc jego stan jest w oczekiwaniu na akceptację. Gdy użytkownik jest zapraszany za pośrednictwem wiadomości e-mail, obiekt jest tworzony z zestawem atrybutów wypełnionych pocztą, jedną z nich jest nazwa UPN, która wskazuje wartość poczty użytkownika źródłowego. Jeśli później zdecydujesz się dodać użytkownika do zakresu synchronizacji między dzierżawami, system spróbuje dołączyć użytkownika źródłowego z użytkownikiem B2B w dzierżawie docelowej na podstawie atrybutu alternativeSecurityIdentifier, ale wcześniej utworzony użytkownik nie ma właściwości alternativeSecurityIdentifier wypełnione, ponieważ zaproszenie nie zostało zrealizowane. Dlatego system nie rozważy tego jako nowego obiektu użytkownika i nie zaktualizuje wartości nazwy UPN. Główna nazwa użytkownika nie jest aktualizowana w następujących scenariuszach:

- Nazwa UPN i poczta są inne dla użytkownika, gdy został ręcznie zaproszony.

- Użytkownik został zaproszony przed włączeniem synchronizacji między dzierżawami.

- Użytkownik nigdy nie zaakceptował zaproszenia, więc jest w stanie "oczekiwanie na akceptację".

- Użytkownik jest wprowadzany w zakres synchronizacji między dzierżawami.

Rozwiązanie

Aby rozwiązać ten problem, uruchom aprowizację na żądanie dla użytkowników, których dotyczy problem, aby zaktualizować nazwę UPN. Możesz również ponownie uruchomić aprowizację, aby zaktualizować nazwę UPN dla wszystkich użytkowników, których to dotyczy. Należy pamiętać, że wyzwala to cykl początkowy, który może zająć dużo czasu dla dużych dzierżaw. Aby uzyskać listę ręcznie zaproszonych użytkowników w stanie oczekujących akceptacji, możesz użyć skryptu, zobacz poniższy przykład.

Connect-MgGraph -Scopes "User.Read.All"

$users = Get-MgUser -Filter "userType eq 'Guest' and externalUserState eq 'PendingAcceptance'"

$users | Select-Object DisplayName, UserPrincipalName | Export-Csv "C:\Temp\GuestUsersPending.csv"

Następnie możesz użyć aprowizacjiOnDemand z programem PowerShell dla każdego użytkownika. Limit szybkości dla tego interfejsu API wynosi 5 żądań na 10 sekund. Aby uzyskać więcej informacji, zobacz znane ograniczenia aprowizacji na żądanie.

Następne kroki

Opinia

Dostępne już wkrótce: W 2024 r. będziemy stopniowo wycofywać zgłoszenia z serwisu GitHub jako mechanizm przesyłania opinii na temat zawartości i zastępować go nowym systemem opinii. Aby uzyskać więcej informacji, sprawdź: https://aka.ms/ContentUserFeedback.

Prześlij i wyświetl opinię dla