Uwaga

Dostęp do tej strony wymaga autoryzacji. Może spróbować zalogować się lub zmienić katalogi.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

W tym artykule opisano kroki, które należy wykonać zarówno w BIC Cloud Design, jak i Microsoft Entra ID, aby skonfigurować automatyczne udostępnianie użytkowników. Po skonfigurowaniu identyfikator Entra firmy Microsoft automatycznie aprowizuje i anuluje aprowizowanie użytkowników i grup w projekcie chmury BIC przy użyciu usługi aprowizacji firmy Microsoft. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft.

Obsługiwane funkcje

- Tworzenie użytkowników w projekcie chmury BIC.

- Usuń użytkowników w projekcie chmury BIC, gdy nie będą już wymagać dostępu.

- Zachowaj synchronizację atrybutów użytkownika między identyfikatorem Entra firmy Microsoft i projektem chmury BIC.

- Konfiguruj grupy i członkostwa w grupach w BIC Cloud Design.

- Logowanie jednokrotne do aplikacji BIC Cloud Design.

Wymagania wstępne

W scenariuszu opisanym w tym artykule przyjęto założenie, że masz już następujące wymagania wstępne:

- Dzierżawa firmy Microsoft Entra.

- Jedną z następujących ról: administrator aplikacji , administrator aplikacji w chmurze lub właściciel aplikacji .

- Subskrypcja interfejsu API zarządzania użytkownikami BIC Cloud Design została włączona.

Krok 1: Zaplanuj wdrożenie zaopatrzenia

- Dowiedz się, jak działa usługa aprowizacji.

- Określ, kto znajduje się w zakresie prowizjonowania.

- Ustal, jakie dane mają być mapowane między identyfikatorem Microsoft Entra ID a projektem chmury BIC.

Krok 2. Konfigurowanie projektu chmury BIC w celu obsługi aprowizacji przy użyciu identyfikatora Entra firmy Microsoft

Aby skonfigurować projekt chmury BIC do obsługi aprowizacji przy użyciu identyfikatora Entra firmy Microsoft — napisz wiadomość e-mail do zespołu pomocy technicznej aplikacji BIC Cloud Design.

Krok 3. Dodawanie projektu chmury BIC z galerii aplikacji Microsoft Entra

Dodaj projekt chmury BIC z galerii aplikacji Firmy Microsoft Entra, aby rozpocząć zarządzanie aprowizowaniem w projekcie chmury BIC. Jeśli wcześniej skonfigurowano projekt chmury BIC na potrzeby logowania jednokrotnego, możesz użyć tej samej aplikacji. Zalecamy jednak utworzenie oddzielnej aplikacji podczas początkowego testowania integracji. Dowiedz się więcej o dodawaniu aplikacji z galerii tutaj.

Krok 4. Określ, kto jest objęty zakresem udostępniania

Usługa aprowizacji Microsoft Entra umożliwia definiowanie, kto ma być aprowizowany na podstawie przypisania do aplikacji lub na podstawie atrybutów użytkownika lub grupy. Jeśli zdecydujesz się określić, komu aplikacja jest aprowizowana na podstawie przypisania, możesz użyć kroków przypisywania użytkowników i grup do aplikacji. Jeśli zdecydujesz się określić zakres, kto jest przydzielony wyłącznie na podstawie atrybutów użytkownika lub grupy, możesz użyć filtru zakresu.

Zacznij od małego Przeprowadź test z użyciem mniejszego zestawu użytkowników i grup, zanim wdrożysz to rozwiązanie dla wszystkich. Gdy zakres przydzielania jest ustawiony na przypisanych użytkowników i grupy, możesz kontrolować to, przypisując jednego lub dwóch użytkowników albo jedną lub dwie grupy do aplikacji. Gdy zakres jest ustawiony na wszystkich użytkowników i grupy, można określić filtr określania zakresu na podstawie atrybutów.

Jeśli potrzebujesz dodatkowych ról, możesz zaktualizować manifest aplikacji , aby dodać nowe role.

Krok 5: Konfigurowanie automatycznej aprowizacji użytkowników do BIC Cloud Design

Ta sekcja zawiera instrukcje konfigurowania usługi aprowizacji firmy Microsoft w celu tworzenia, aktualizowania i wyłączania użytkowników i/lub grup w projekcie chmury BIC na podstawie przypisań użytkowników i/lub grup w usłudze Microsoft Entra ID.

Aby skonfigurować automatyczną aprowizację użytkowników dla projektu chmury BIC w usłudze Microsoft Entra ID:

Zaloguj się do centrum administracyjnego firmy Microsoft Entra co najmniej jako administrator aplikacji w chmurze.

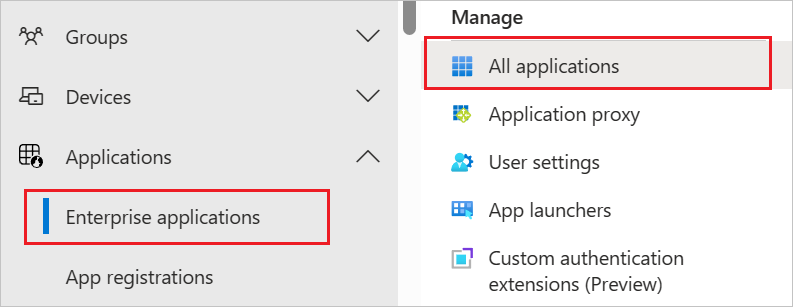

Przejdź do aplikacji Entra ID>Dla przedsiębiorstw

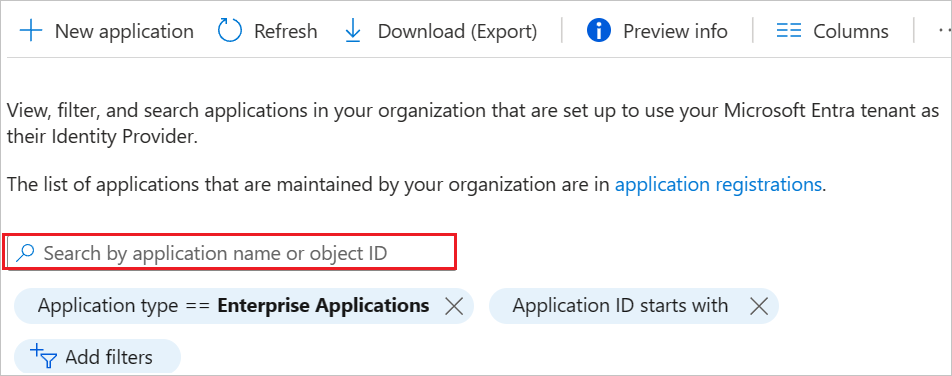

Na liście aplikacji wybierz pozycję Projekt chmury BIC.

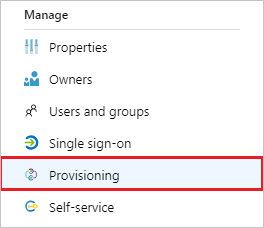

Wybierz kartę Provisioning.

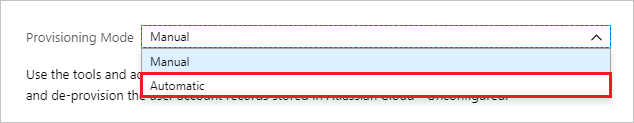

Ustaw tryb aprowizacji na automatyczny.

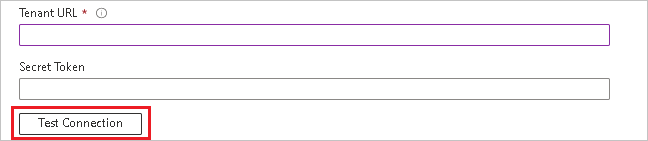

W sekcji Poświadczenia administratora wprowadź adres URL dzierżawy BIC Cloud Design i token tajny. Wybierz pozycję Testuj połączenie , aby upewnić się, że identyfikator Entra firmy Microsoft może nawiązać połączenie z projektem chmury BIC. Jeśli połączenie nie powiedzie się, upewnij się, że konto projektu chmury BIC ma uprawnienia administratora i spróbuj ponownie.

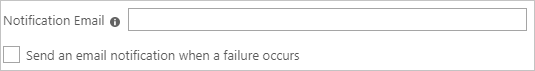

W polu Wiadomość e-mail z powiadomieniem wprowadź adres e-mail osoby lub grupy, która powinna otrzymywać powiadomienia o błędach aprowizacji, a następnie zaznacz pole wyboru Wyślij powiadomienie e-mail po wystąpieniu błędu .

Wybierz pozycję Zapisz.

W sekcji Mapowania wybierz pozycję Synchronizuj użytkowników firmy Microsoft Entra z projektem chmury BIC.

Przejrzyj atrybuty użytkownika, które są synchronizowane z identyfikatora Entra firmy Microsoft do projektu chmury BIC w sekcji Mapowanie atrybutów . Atrybuty wybrane jako Właściwości dopasowania są używane do dopasowania kont użytkowników w projekcie chmury BIC na potrzeby operacji aktualizacji. Jeśli zdecydujesz się zmienić pasujący atrybut docelowy, musisz upewnić się, że interfejs API projektowania chmury BIC obsługuje filtrowanie użytkowników na podstawie tego atrybutu. Wybierz przycisk Zapisz , aby zatwierdzić wszelkie zmiany.

Atrybut Typ Obsługa filtrowania Wymagane przez projekt chmury BIC userName Sznurek ✓ ✓ emails[typ eq "praca"].wartość Sznurek ✓ ✓ aktywny Boolowski ✓ roles[główna równa się "True"].value Sznurek ✓ nazwa wyświetlana Sznurek ✓ urn:ietf:params:scim:schemas:extension:enterprise:2.0:użytkownik:organizacja Sznurek ✓ W sekcji Mapowania wybierz pozycję Synchronizuj grupy Microsoft Entra z BIC Cloud Design.

Przejrzyj atrybuty grupy, które są synchronizowane z identyfikatora Entra firmy Microsoft do projektu chmury BIC w sekcji Mapowanie atrybutów . Atrybuty wybrane jako pasujące właściwości są używane do dopasowania grup w projekcie chmury BIC na potrzeby operacji aktualizacji. Wybierz przycisk Zapisz , aby zatwierdzić wszelkie zmiany.

Atrybut Typ Obsługa filtrowania Wymagane przez projekt chmury BIC nazwa wyświetlana Sznurek ✓ ✓ Identyfikator zewnętrzny Sznurek ✓ Członkowie Źródło Aby skonfigurować filtry określania zakresu, zapoznaj się z poniższymi instrukcjami w artykule Filtr określania zakresu.

Aby włączyć usługę aprowizacji firmy Microsoft Entra dla BIC Cloud Design, zmień stan aprowizacji na Wł w sekcji Ustawienia.

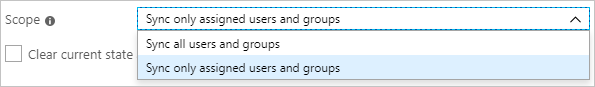

Zdefiniuj użytkowników i/lub grupy, które chcesz aprowizować w projekcie chmury BIC, wybierając żądane wartości w obszarze Zakres w sekcji Ustawienia .

Gdy będziesz gotowy do konfiguracji, wybierz opcję Zapisz.

Ta operacja rozpoczyna początkowy cykl synchronizacji wszystkich użytkowników i grup zdefiniowanych w obszarze Zakres w sekcji Ustawienia . Cykl początkowy trwa dłużej niż kolejne cykle, które występują mniej więcej co 40 minut, pod warunkiem, że usługa wdrażania Microsoft Entra jest uruchomiona.

Krok 6. Monitorowanie wdrożenia

Po skonfigurowaniu aprowizacji użyj następujących zasobów, aby monitorować wdrożenie:

- Użyj dzienników przydzielania , aby określić, którzy użytkownicy zostali pomyślnie przydzieleni lub dla których proces przydzielania się nie powiódł.

- Sprawdź pasek postępu , aby zobaczyć stan cyklu wdrażania i sprawdzić, jak blisko jest do zakończenia.

- Jeśli konfiguracja aprowizacji wydaje się być w złej kondycji, aplikacja przechodzi do kwarantanny. Dowiedz się więcej o stanach kwarantanny z artykułu dotyczącego statusu kwarantanny podczas aprowizacji aplikacji.

Więcej zasobów

- Zarządzanie aprowizowaniem konta użytkownika dla aplikacji dla przedsiębiorstw

- Co to jest dostęp do aplikacji i logowanie jednokrotne przy użyciu identyfikatora Microsoft Entra ID?