Samouczek: konfigurowanie aparatu tożsamości w chmurze Palo Alto Networks — usługa uwierzytelniania w chmurze na potrzeby automatycznej aprowizacji użytkowników

W tym samouczku opisano kroki, które należy wykonać zarówno w rozwiązaniu Palo Alto Networks Cloud Identity Engine — Cloud Authentication Service, jak i w usłudze Microsoft Entra ID w celu skonfigurowania automatycznej aprowizacji użytkowników. Po skonfigurowaniu identyfikator Entra firmy Microsoft automatycznie aprowizuje i anuluje aprowizowanie użytkowników i grup w usłudze Palo Alto Networks Cloud Identity Engine — Usługa uwierzytelniania w chmurze przy użyciu usługi aprowizacji firmy Microsoft. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Automatyzowanie aprowizacji użytkowników i anulowania aprowizacji aplikacji SaaS przy użyciu identyfikatora Entra firmy Microsoft.

Obsługiwane funkcje

- Tworzenie użytkowników w aplikacji Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze.

- Usuń użytkowników w aplikacji Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze, gdy nie będą już wymagać dostępu.

- Zachowaj synchronizację atrybutów użytkownika między identyfikatorem Microsoft Entra i aparatem tożsamości w chmurze Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze.

- Aprowizuj grupy i członkostwa w grupach w aplikacji Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze.

- Logowanie jednokrotne do aplikacji Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze (zalecane).

Wymagania wstępne

W scenariuszu opisanym w tym samouczku założono, że masz już następujące wymagania wstępne:

- Dzierżawa firmy Microsoft Entra.

- Jedną z następujących ról: Administracja istrator aplikacji, Administracja istrator aplikacji w chmurze lub właściciel aplikacji.

- Konto użytkownika w aplikacji Palo Alto Networks z prawami Administracja.

Krok 1. Planowanie wdrożenia aprowizacji

- Dowiedz się więcej na temat sposobu działania usługi aprowizacji.

- Określ, kto znajdzie się w zakresie aprowizacji.

- Ustal, jakie dane mają być mapowanie między identyfikatorem Microsoft Entra i aparatem tożsamości w chmurze Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze.

Krok 2. Konfigurowanie usługi Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze w celu obsługi aprowizacji przy użyciu identyfikatora Entra firmy Microsoft

Skontaktuj się z pomocą techniczną firmy Palo Alto Networks, aby uzyskać adres URL SCIM i odpowiedni token.

Krok 3. Dodawanie aplikacji Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze z galerii aplikacji Microsoft Entra

Dodaj aplikację Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service z galerii aplikacji Firmy Microsoft Entra, aby rozpocząć zarządzanie aprowizowaniem w usłudze Palo Alto Networks Cloud Identity Engine — Cloud Authentication Service. Jeśli wcześniej skonfigurowano usługę Palo Alto Networks Cloud Identity Engine — Cloud Authentication Service dla logowania jednokrotnego, możesz użyć tej samej aplikacji. Zalecane jest jednak utworzenie osobnej aplikacji na potrzeby początkowych testów integracji. Więcej informacji o dodawaniu aplikacji z galerii znajdziesz tutaj.

Krok 4. Definiowanie, kto będzie w zakresie aprowizacji

Usługa aprowizacji firmy Microsoft umożliwia określanie zakresu, kto będzie aprowizować na podstawie przypisania do aplikacji lub na podstawie atrybutów użytkownika/grupy. Jeśli zdecydujesz się na określenie zakresu aprowizacji w aplikacji na podstawie przypisania, możesz skorzystać z następujących instrukcji w celu przypisania użytkowników i grup do aplikacji. Jeśli zdecydujesz się na określenie zakresu aprowizacji wyłącznie na podstawie atrybutów użytkownika lub grupy, możesz użyć filtra zakresu zgodnie z opisem zamieszczonym tutaj.

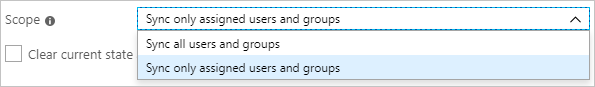

Zacznij od mniejszej skali. Przeprowadź test z użyciem mniejszego zestawu użytkowników i grup, zanim wdrożysz to rozwiązanie dla wszystkich. W przypadku ustawienia zakresu aprowizacji na przypisanych użytkowników i grupy możesz w tym celu przypisać do aplikacji jednego czy dwóch użytkowników bądź jedną lub dwie grupy. W przypadku ustawienia zakresu na wszystkich użytkowników i wszystkie grupy, możesz określić filtrowanie zakresu na podstawie atrybutów.

Jeśli potrzebujesz dodatkowych ról, możesz zaktualizować manifest aplikacji, aby dodać nowe role.

Krok 5. Konfigurowanie automatycznej aprowizacji użytkowników w usłudze Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze

Ta sekcja zawiera instrukcje konfigurowania usługi aprowizacji firmy Microsoft w celu tworzenia, aktualizowania i wyłączania użytkowników i/lub grup w usłudze Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze na podstawie przypisań użytkowników i/lub grup w identyfikatorze Entra firmy Microsoft.

Aby skonfigurować automatyczną aprowizację użytkowników dla rozwiązania Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze w usłudze Microsoft Entra ID:

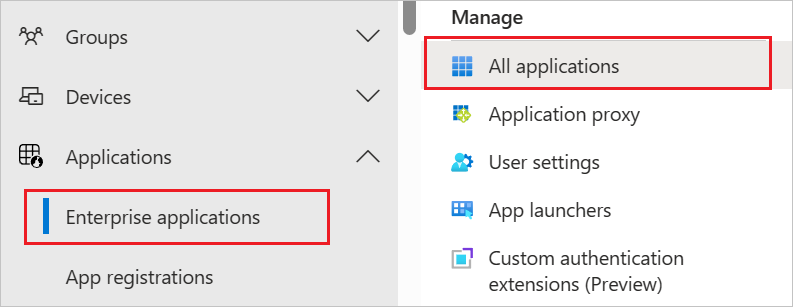

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

Przejdź do aplikacji dla przedsiębiorstw usługi Identity Applications>>

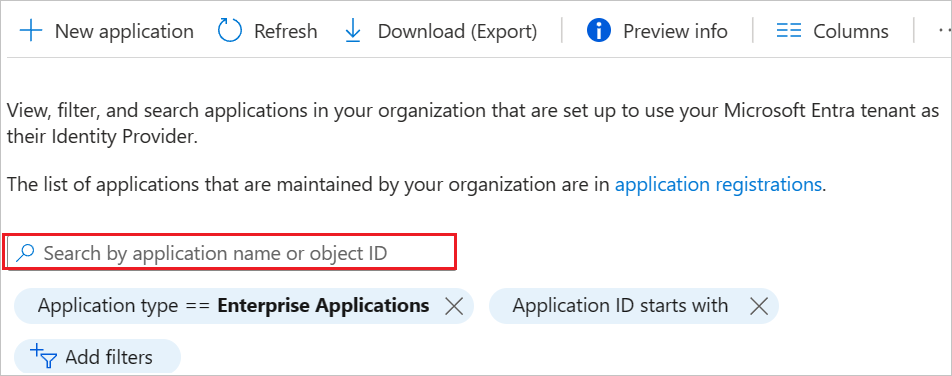

Na liście aplikacji wybierz pozycję Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

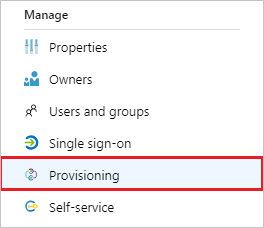

Wybierz kartę Aprowizacja.

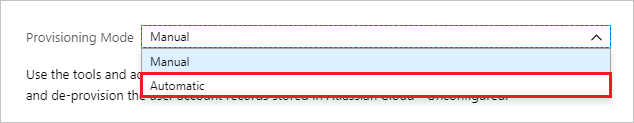

Ustaw Tryb aprowizacji na Automatyczny.

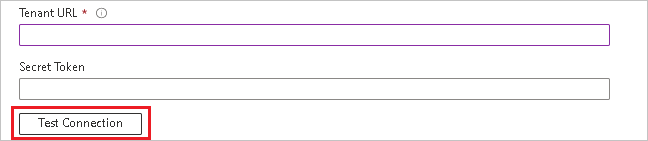

W sekcji Administracja Credentials (Poświadczenia) wprowadź adres URL dzierżawy usługi Palo Alto Networks Cloud Identity Engine — adres URL dzierżawy usługi uwierzytelniania w chmurze i token tajny. Kliknij pozycję Test Połączenie ion, aby upewnić się, że identyfikator Entra firmy Microsoft może nawiązać połączenie z usługą Palo Alto Networks Cloud Identity Engine — Cloud Authentication Service. Jeśli połączenie nie powiedzie się, upewnij się, że twoje konto palo Alto Networks ma Administracja uprawnienia i spróbuj ponownie.

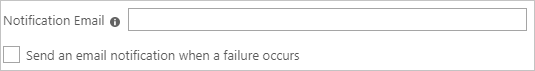

W polu Adres e-mail do powiadomień wpisz adres e-mail osoby lub grupy, która ma otrzymywać powiadomienia o błędach autoryzacji, a następnie zaznacz pole wyboru Wyślij powiadomienie e-mail w przypadku wystąpienia błędu.

Wybierz pozycję Zapisz.

W sekcji Mapowania wybierz pozycję Synchronizuj użytkowników firmy Microsoft Entra z usługą Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

Przejrzyj atrybuty użytkownika zsynchronizowane z identyfikatorem Microsoft Entra do usługi Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service w sekcji Mapowanie atrybutów. Atrybuty wybrane jako pasujące właściwości są używane do dopasowywania kont użytkowników w aplikacji Palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze na potrzeby operacji aktualizacji. Jeśli zdecydujesz się zmienić pasujący atrybut docelowy, musisz upewnić się, że interfejs API usługi Palo Alto Networks Cloud Identity Engine — Cloud Authentication Service obsługuje filtrowanie użytkowników na podstawie tego atrybutu. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ Obsługiwane do filtrowania Wymagane przez palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze userName String ✓ ✓ aktywne Wartość logiczna ✓ displayName String ✓ title String emails[type eq "work"].value String email[type eq "other"].value String preferredLanguage String name.givenName String ✓ name.familyName String ✓ name.formatted String ✓ name.honorificSuffix String name.honorificPrefix String addresses[type eq "work"].formatted String addresses[type eq "work"].streetAddress String addresses[type eq "work"].locality String addresses[type eq "work"].region String addresses[type eq "work"].postalCode String addresses[type eq "work"].country String addresses[type eq "other"].formatted String addresses[type eq "other"].streetAddress String addresses[type eq "other"].locality String addresses[type eq "other"].region String addresses[type eq "other"].postalCode String addresses[type eq "other"].country String phoneNumbers[type eq "work"].value String phoneNumbers[type eq "mobile"].value String phoneNumbers[type eq "fax"].value String externalId String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:employeeNumber String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:department String urn:ietf:params:scim:schemas:extension:enterprise:2.0:User:manager String Uwaga

Odnajdywanie schematu jest włączone w tej aplikacji. W związku z tym możesz zobaczyć więcej atrybutów w aplikacji niż wspomniano w powyższej tabeli.

W sekcji Mapowania wybierz pozycję Synchronizuj grupy firmy Microsoft Entra z usługą Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service.

Przejrzyj atrybuty grupy, które są synchronizowane z identyfikatora Entra firmy Microsoft do usługi Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service w sekcji Mapowanie atrybutów. Atrybuty wybrane jako Właściwości dopasowywania są używane do dopasowywania grup w usłudze Palo Alto Networks Cloud Identity Engine - Cloud Authentication Service na potrzeby operacji aktualizacji. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ Obsługiwane do filtrowania Wymagane przez palo Alto Networks Cloud Identity Engine — usługa uwierzytelniania w chmurze displayName String ✓ ✓ członkowie Odwołanie Aby skonfigurować filtry zakresu, skorzystaj z instrukcji przedstawionych w samouczku dotyczącym filtrów zakresu.

Aby włączyć usługę aprowizacji firmy Microsoft dla usługi Palo Alto Networks Cloud Identity Engine — Cloud Authentication Service, zmień stan aprowizacji na Wł. w sekcji Ustawienia.

Zdefiniuj użytkowników i/lub grupy, które chcesz aprowizować w usłudze Palo Alto Networks Cloud Identity Engine — Cloud Authentication Service, wybierając żądane wartości w sekcji Zakres w sekcji Ustawienia.

Gdy wszystko będzie gotowe do rozpoczęcia aprowizacji, kliknij pozycję Zapisz.

Ta operacja spowoduje rozpoczęcie cyklu synchronizacji początkowej wszystkich użytkowników i grup zdefiniowanych w obszarze Zakres w sekcji Ustawienia. Cykl początkowy trwa dłużej niż kolejne cykle, które występują co około 40 minut, o ile usługa aprowizacji firmy Microsoft jest uruchomiona.

Krok 6. Monitorowanie wdrożenia

Po skonfigurowaniu aprowizacji możesz skorzystać z następujących zasobów, aby monitorować wdrożenie:

- Użyj dzienników aprowizacji, aby określić, których użytkowników udało się lub nie udało aprowizować

- Sprawdź pasek postępu, aby zapoznać się ze stanem cyklu aprowizacji i czasem pozostałym do jego zakończenia

- Jeśli konfiguracja aprowizacji jest w złej kondycji, aplikacja przejdzie w stan kwarantanny. Więcej informacji o stanach kwarantanny znajdziesz tutaj.

Więcej zasobów

- Zarządzanie aprowizacją kont użytkowników w aplikacjach dla przedsiębiorstw

- Co to jest dostęp do aplikacji i logowanie jednokrotne przy użyciu identyfikatora Microsoft Entra ID?