Samouczek: konfigurowanie rozwiązania Snowflake na potrzeby automatycznej aprowizacji użytkowników

W tym samouczku przedstawiono kroki wykonywane w rozwiązaniu Snowflake i Microsoft Entra ID w celu skonfigurowania identyfikatora Entra firmy Microsoft w celu automatycznego aprowizowania i anulowania aprowizacji użytkowników i grup w usłudze Snowflake. Aby uzyskać ważne szczegółowe informacje na temat działania tej usługi, sposobu jej działania i często zadawanych pytań, zobacz Co to jest automatyczna aprowizacja użytkowników aplikacji SaaS w usłudze Microsoft Entra ID?.

Obsługiwane funkcje

- Tworzenie użytkowników w aplikacji Snowflake

- Usuń użytkowników w aplikacji Snowflake, gdy nie będą już wymagać dostępu

- Zachowywanie synchronizacji atrybutów użytkownika między identyfikatorem Entra firmy Microsoft i aplikacją Snowflake

- Aprowizuj grupy i członkostwa w grupach w usłudze Snowflake

- Zezwalaj na logowanie jednokrotne do aplikacji Snowflake (zalecane)

Wymagania wstępne

W scenariuszu opisanym w tym samouczku założono, że masz już następujące wymagania wstępne:

- Dzierżawa firmy Microsoft Entra

- Jedną z następujących ról: Administracja istrator aplikacji, Administracja istrator aplikacji w chmurze lub właściciel aplikacji.

- Dzierżawa snowflake

- Co najmniej jeden użytkownik w aplikacji Snowflake z rolą ACCOUNTADMIN .

Krok 1. Planowanie wdrożenia aprowizacji

- Dowiedz się więcej na temat sposobu działania usługi aprowizacji.

- Określ, kto znajdzie się w zakresie aprowizacji.

- Ustal, jakie dane mają być mapowanie między identyfikatorem Entra firmy Microsoft i aplikacją Snowflake.

Krok 2. Konfigurowanie rozwiązania Snowflake w celu obsługi aprowizacji przy użyciu identyfikatora Entra firmy Microsoft

Przed skonfigurowaniem rozwiązania Snowflake na potrzeby automatycznej aprowizacji użytkowników przy użyciu identyfikatora Entra firmy Microsoft należy włączyć obsługę administracyjną usługi System for Cross-domain Identity Management (SCIM) w usłudze Snowflake.

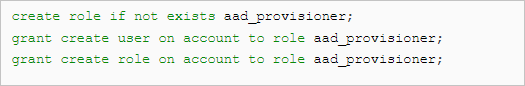

Zaloguj się do aplikacji Snowflake jako administrator i wykonaj następujące czynności z interfejsu arkusza Snowflake lub SnowSQL.

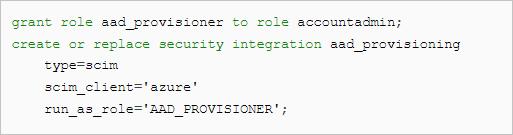

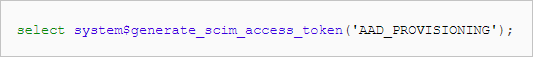

use role accountadmin; create role if not exists aad_provisioner; grant create user on account to role aad_provisioner; grant create role on account to role aad_provisioner; grant role aad_provisioner to role accountadmin; create or replace security integration aad_provisioning type = scim scim_client = 'azure' run_as_role = 'AAD_PROVISIONER'; select system$generate_scim_access_token('AAD_PROVISIONING');Użyj roli ACCOUNTADMIN.

Utwórz AAD_PROVISIONER roli niestandardowej. Wszyscy użytkownicy i role w aplikacji Snowflake utworzone przez firmę Microsoft Entra ID będą należeć do roli AAD_PROVISIONER o określonym zakresie.

Pozwól roli ACCOUNTADMIN utworzyć integrację zabezpieczeń przy użyciu roli niestandardowej AAD_PROVISIONER.

Utwórz i skopiuj token autoryzacji do schowka i zapisz bezpiecznie do późniejszego użycia. Użyj tego tokenu dla każdego żądania interfejsu API REST SCIM i umieść go w nagłówku żądania. Token dostępu wygasa po sześciu miesiącach, a nowy token dostępu można wygenerować za pomocą tej instrukcji.

Krok 3. Dodawanie aplikacji Snowflake z galerii aplikacji Microsoft Entra

Dodaj aplikację Snowflake z galerii aplikacji Microsoft Entra, aby rozpocząć zarządzanie aprowizowaniem w aplikacji Snowflake. Jeśli wcześniej skonfigurowano aplikację Snowflake na potrzeby logowania jednokrotnego, możesz użyć tej samej aplikacji. Zalecamy jednak utworzenie oddzielnej aplikacji podczas początkowego testowania integracji. Dowiedz się więcej o dodawaniu aplikacji z galerii.

Krok 4. Definiowanie, kto będzie w zakresie aprowizacji

Usługa aprowizacji firmy Microsoft umożliwia określanie zakresu, kto będzie aprowizować na podstawie przypisania do aplikacji lub na podstawie atrybutów użytkownika lub grupy. Jeśli zdecydujesz się określić zakres aprowizacji aplikacji na podstawie przypisania, możesz użyć kroków przypisywania użytkowników i grup do aplikacji. Jeśli zdecydujesz się określić zakres, kto będzie aprowizować wyłącznie na podstawie atrybutów użytkownika lub grupy, możesz użyć filtru określania zakresu.

Pamiętaj o następujących wskazówkach:

Podczas przypisywania użytkowników i grup do usługi Snowflake należy wybrać rolę inną niż Dostęp domyślny. Użytkownicy z rolą Dostęp domyślny są wykluczeni z aprowizacji, a w dziennikach aprowizacji zostaną oznaczeni jako niemający skutecznego uprawnienia. Jeśli jedyną rolą dostępną w aplikacji jest rola Dostęp domyślny, możesz zaktualizować manifest aplikacji, aby dodać więcej ról.

Jeśli potrzebujesz dodatkowych ról, możesz zaktualizować manifest aplikacji, aby dodać nowe role.

Krok 5. Konfigurowanie automatycznej aprowizacji użytkowników w usłudze Snowflake

Ta sekcja zawiera instrukcje konfigurowania usługi aprowizacji firmy Microsoft w celu tworzenia, aktualizowania i wyłączania użytkowników i grup w usłudze Snowflake. Konfigurację można opierać na przypisaniach użytkowników i grup w identyfikatorze Entra firmy Microsoft.

Aby skonfigurować automatyczną aprowizację użytkowników dla rozwiązania Snowflake w usłudze Microsoft Entra ID:

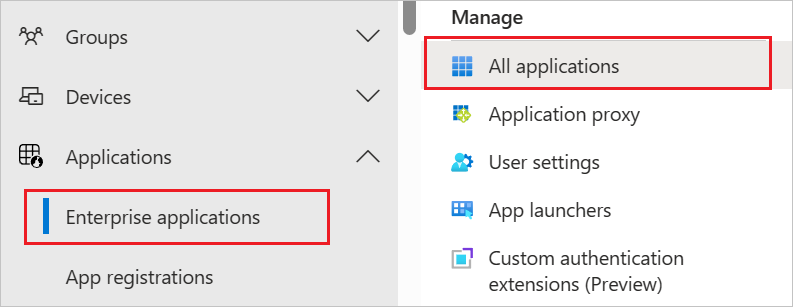

Zaloguj się do centrum administracyjnego firmy Microsoft Entra jako co najmniej Administracja istrator aplikacji w chmurze.

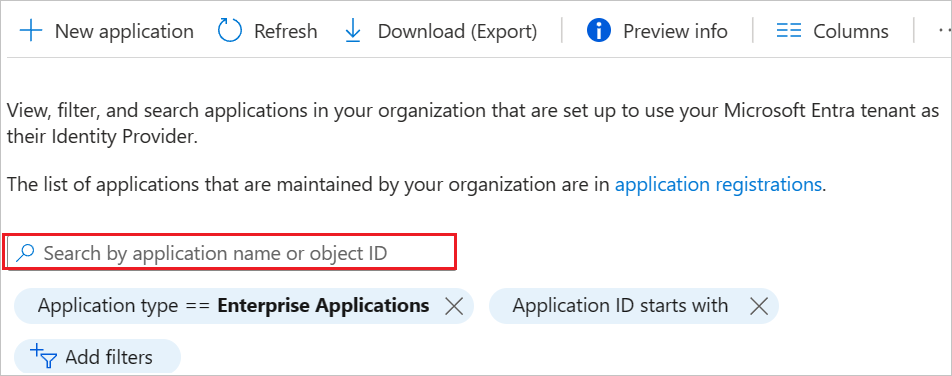

Przejdź do aplikacji dla przedsiębiorstw usługi Identity>Applications>.

Na liście aplikacji wybierz pozycję Snowflake.

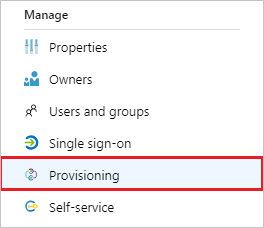

Wybierz kartę Aprowizacja.

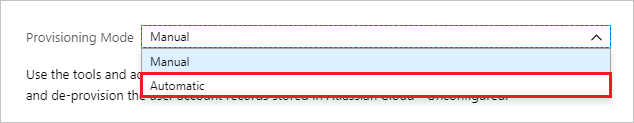

Ustaw wartość Tryb aprowizacji na Wartość Automatyczna.

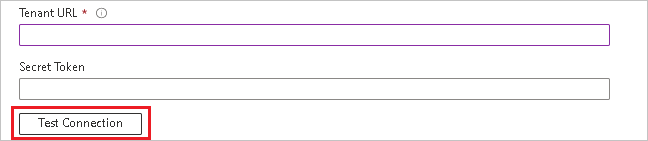

W sekcji Administracja Credentials (Poświadczenia) wprowadź odpowiednio podstawowy adres URL i token uwierzytelniania SCIM 2.0 pobrany wcześniej w polach Adres URL dzierżawy i Token tajny.

Uwaga

Punkt końcowy snowflake SCIM składa się z adresu URL konta snowflake dołączonego za pomocą

/scim/v2/polecenia . Jeśli na przykład nazwa konta usługi Snowflake toacme, a twoje konto snowflake znajduje się weast-us-2regionie świadczenia usługi Azure, wartość adresu URL dzierżawy tohttps://acme.east-us-2.azure.snowflakecomputing.com/scim/v2.Wybierz pozycję Test Połączenie ion, aby upewnić się, że identyfikator Entra firmy Microsoft może nawiązać połączenie z usługą Snowflake. Jeśli połączenie nie powiedzie się, upewnij się, że konto usługi Snowflake ma uprawnienia administratora i spróbuj ponownie.

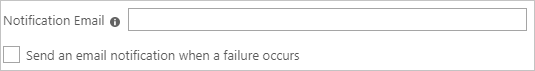

W polu Wiadomość e-mail z powiadomieniem wprowadź adres e-mail osoby lub grupy, która powinna otrzymywać powiadomienia o błędach aprowizacji. Następnie zaznacz pole wyboru Wyślij powiadomienie e-mail po wystąpieniu błędu.

Wybierz pozycję Zapisz.

W sekcji Mapowania wybierz pozycję Synchronizuj użytkowników firmy Microsoft Entra z usługą Snowflake.

Przejrzyj atrybuty użytkownika synchronizowane z identyfikatora entra firmy Microsoft z usługą Snowflake w sekcji Mapowanie atrybutów. Atrybuty wybrane jako Pasujące właściwości są używane do dopasowywania kont użytkowników w aplikacji Snowflake na potrzeby operacji aktualizacji. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ aktywne Wartość logiczna displayName String emails[type eq "work"].value String userName String name.givenName String name.familyName String externalId String Uwaga

Rozwiązanie Snowflake obsługuje niestandardowe atrybuty użytkownika rozszerzenia podczas aprowizacji rozwiązania SCIM:

- DEFAULT_ROLE

- DEFAULT_WAREHOUSE

- DEFAULT_SECONDARY_ROLES

- NAZWA PŁATKA ŚNIEGU I POLA LOGIN_NAME, KTÓRE MAJĄ BYĆ INNE

Jak skonfigurować niestandardowe atrybuty rozszerzenia Snowflake w usłudze Microsoft Entra SCIM aprowizacji użytkowników, wyjaśniono tutaj.

W sekcji Mapowania wybierz pozycję Synchronizuj grupy firmy Microsoft z usługą Snowflake.

Przejrzyj atrybuty grupy, które są synchronizowane z identyfikatora Entra firmy Microsoft do usługi Snowflake w sekcji Mapowanie atrybutów. Atrybuty wybrane jako Właściwości dopasowywania są używane do dopasowywania grup w aplikacji Snowflake na potrzeby operacji aktualizacji. Wybierz przycisk Zapisz, aby zatwierdzić wszelkie zmiany.

Atrybut Typ displayName String członkowie Odwołanie Aby skonfigurować filtry określania zakresu, zobacz instrukcje w samouczku Filtrowanie zakresu.

Aby włączyć usługę aprowizacji firmy Microsoft dla usługi Snowflake, zmień stan aprowizacji na Wł. w sekcji Ustawienia.

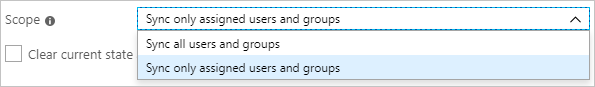

Zdefiniuj użytkowników i grupy, które chcesz aprowizować w aplikacji Snowflake, wybierając żądane wartości w sekcji Zakres w sekcji Ustawienia.

Jeśli ta opcja jest niedostępna, skonfiguruj wymagane pola w obszarze Administracja Poświadczenia, wybierz pozycję Zapisz i odśwież stronę.

Gdy wszystko będzie gotowe do aprowizacji, wybierz pozycję Zapisz.

Ta operacja rozpoczyna początkową synchronizację wszystkich użytkowników i grup zdefiniowanych w sekcji Zakres w sekcji Ustawienia. Synchronizacja początkowa trwa dłużej niż kolejne synchronizacje. Kolejne synchronizacje są wykonywane co 40 minut, o ile usługa aprowizacji firmy Microsoft jest uruchomiona.

Krok 6. Monitorowanie wdrożenia

Po skonfigurowaniu aprowizacji użyj następujących zasobów, aby monitorować wdrożenie:

- Użyj dzienników aprowizacji, aby określić, którzy użytkownicy zostali pomyślnie aprowizowani lub nie powiodły się.

- Sprawdź pasek postępu, aby zobaczyć stan cyklu aprowizacji i sposób jego zakończenia.

- Jeśli konfiguracja aprowizacji jest w złej kondycji, aplikacja przejdzie w stan kwarantanny. Dowiedz się więcej o stanach kwarantanny.

ograniczenia Połączenie or

Tokeny SCIM wygenerowane przez bibliotekę Snowflake wygasają za 6 miesięcy. Pamiętaj, że należy odświeżyć te tokeny przed ich wygaśnięciem, aby umożliwić synchronizację aprowizacji w celu kontynuowania pracy.

Wskazówki dotyczące rozwiązywania problemów

Usługa aprowizacji firmy Microsoft obecnie działa w określonych zakresach adresów IP. W razie potrzeby możesz ograniczyć inne zakresy adresów IP i dodać te określone zakresy adresów IP do listy dozwolonych aplikacji. Ta technika umożliwi przepływ ruchu z usługi aprowizacji firmy Microsoft do aplikacji.

Dziennik zmian

- 21.07.2020: Włączone usuwanie nietrwałe dla wszystkich użytkowników (za pośrednictwem aktywnego atrybutu).

- 10/12/2022: Zaktualizowano konfigurację SCIM snowflake.

Dodatkowe zasoby

- Zarządzanie aprowizowaniem konta użytkownika dla aplikacji dla przedsiębiorstw

- Co to jest dostęp do aplikacji i logowanie jednokrotne przy użyciu identyfikatora Microsoft Entra ID?