przewodnik planowania Microsoft Intune

Pomyślne wdrożenie lub migracja Microsoft Intune rozpoczyna się od planowania. Ten przewodnik ułatwia planowanie przenoszenia lub wdrażania Intune jako ujednoliconego rozwiązania do zarządzania punktami końcowymi.

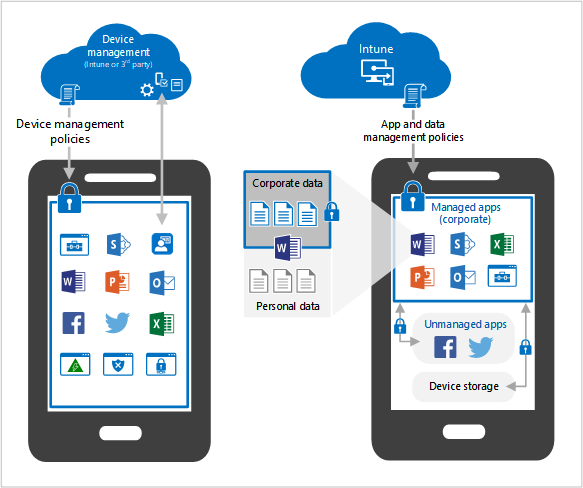

Intune udostępnia organizacjom opcje wykonywania najlepszych czynności dla nich i wielu różnych urządzeń użytkowników. Urządzenia można rejestrować w Intune na potrzeby zarządzania urządzeniami przenośnymi (MDM). Można również użyć zasad ochrony aplikacji do zarządzania aplikacjami mobilnymi (MAM), które koncentrują się na ochronie danych aplikacji.

Ten przewodnik:

- Listy i opisuje niektóre typowe cele dotyczące zarządzania urządzeniami

- Listy potencjalnych potrzeb dotyczących licencjonowania

- Zawiera wskazówki dotyczące obsługi urządzeń należących do użytkownika

- Zaleca przegląd bieżących zasad i infrastruktury

- Przykłady tworzenia planu wdrożenia

- I nawet więcej

Ten przewodnik służy do planowania przenoszenia lub migracji do Intune.

Porada

- Chcesz wydrukować lub zapisać ten przewodnik w formacie PDF? W przeglądarce internetowej użyj opcji Drukuj , Zapisz jako plik PDF.

- Ten przewodnik jest żywą istotą. Dlatego pamiętaj, aby dodać lub zaktualizować istniejące wskazówki i wskazówki, które zostały uznane za przydatne.

Krok 1. Określanie celów

Organizacje używają zarządzania urządzeniami przenośnymi (MDM) i zarządzania aplikacjami mobilnymi (MAM), aby bezpiecznie kontrolować dane organizacji i z minimalnymi zakłóceniami dla użytkowników. Podczas oceny rozwiązania MDM/MAM, takiego jak Microsoft Intune, sprawdź, jaki jest cel i co chcesz osiągnąć.

W tej sekcji omówimy typowe cele lub scenariusze podczas korzystania z Intune.

Cel: uzyskiwanie dostępu do aplikacji i poczty e-mail organizacji

Użytkownicy oczekują pracy na urządzeniach przy użyciu aplikacji organizacji, w tym odczytywania wiadomości e-mail i odpowiadania na nie, aktualizowania i udostępniania danych i nie tylko. W Intune można wdrażać różne typy aplikacji, w tym:

- Aplikacje platformy Microsoft 365

- Aplikacje Win32

- Aplikacje biznesowe (LOB)

- Aplikacje niestandardowe

- Aplikacje wbudowane

- Aplikacje ze sklepu

✅ Zadanie: tworzenie listy aplikacji, których użytkownicy regularnie używają

Te aplikacje to aplikacje, które mają być dostępne na ich urządzeniach. Kwestie do rozważenia:

Wiele organizacji wdraża wszystkie aplikacje platformy Microsoft 365, takie jak Word, Excel, OneNote, PowerPoint i Teams. Na mniejszych urządzeniach, takich jak telefony komórkowe, można instalować poszczególne aplikacje, w zależności od wymagań użytkownika.

Na przykład zespół ds. sprzedaży może wymagać aplikacji Teams, Excel i SharePoint. Na urządzeniach przenośnych można wdrażać tylko te aplikacje, zamiast wdrażać całą rodzinę produktów platformy Microsoft 365.

Użytkownicy wolą czytać & odpowiadać na wiadomości e-mail i dołączać do spotkań na wszystkich urządzeniach, w tym na urządzeniach osobistych. Na urządzeniach należących do organizacji można wdrożyć programy Outlook i Teams oraz wstępnie skonfigurować te aplikacje przy użyciu ustawień organizacji.

Na urządzeniach osobistych może nie mieć tej kontrolki. Dlatego określ, czy chcesz dać użytkownikom dostęp do aplikacji organizacji, takich jak poczta e-mail i spotkania.

Aby uzyskać więcej informacji i zagadnień, przejdź do tematu Urządzenia osobiste a urządzenia należące do organizacji (w tym artykule).

Jeśli planujesz używać programu Microsoft Outlook na urządzeniach z systemem Android i iOS/iPadOS, możesz wstępnie skonfigurować program Outlook przy użyciu zasad konfiguracji aplikacji Intune.

Przejrzyj chronione aplikacje przeznaczone do pracy z Intune. Te aplikacje są obsługiwanymi aplikacjami partnerskimi i aplikacjami firmy Microsoft, które są często używane z Microsoft Intune.

Cel: Bezpieczny dostęp na wszystkich urządzeniach

Gdy dane są przechowywane na urządzeniach przenośnych, muszą być chronione przed złośliwym działaniem.

✅ Zadanie: określanie sposobu zabezpieczania urządzeń

Programy antywirusowe, skanowanie złośliwego oprogramowania, reagowanie na zagrożenia i aktualizowanie urządzeń to ważne zagadnienia. Chcesz również zminimalizować wpływ złośliwych działań.

Kwestie do rozważenia:

Ochrona przed oprogramowaniem antywirusowym (AV) i złośliwym oprogramowaniem to konieczność. Intune integruje się z Ochrona punktu końcowego w usłudze Microsoft Defender i różnymi partnerami usługi Mobile Threat Defense (MTD), aby chronić zarządzane urządzenia, urządzenia osobiste i aplikacje.

Ochrona punktu końcowego w usłudze Microsoft Defender zawiera funkcje zabezpieczeń i portal ułatwiający monitorowanie zagrożeń i reagowanie na nie.

Jeśli bezpieczeństwo urządzenia zostanie naruszone, chcesz ograniczyć złośliwy wpływ przy użyciu dostępu warunkowego.

Na przykład Ochrona punktu końcowego w usłudze Microsoft Defender skanuje urządzenie i może określić, czy urządzenie zostało naruszone. Dostęp warunkowy może automatycznie blokować dostęp organizacji na tym urządzeniu, w tym do poczty e-mail.

Dostęp warunkowy pomaga chronić sieć i zasoby przed urządzeniami, nawet urządzeniami, które nie są zarejestrowane w Intune.

Zaktualizuj urządzenie, system operacyjny i aplikacje, aby zapewnić bezpieczeństwo danych. Utwórz plan dotyczący sposobu i momentu instalowania aktualizacji. Istnieją zasady w Intune, które ułatwiają zarządzanie aktualizacjami, w tym aktualizacjami do przechowywania aplikacji.

Poniższe przewodniki planowania aktualizacji oprogramowania mogą pomóc w określeniu strategii aktualizacji:

Określanie sposobu uwierzytelniania użytkowników w zasobach organizacji z wielu urządzeń. Możesz na przykład:

Certyfikaty na urządzeniach służą do uwierzytelniania funkcji i aplikacji, takich jak nawiązywanie połączenia z wirtualną siecią prywatną (VPN), otwieranie programu Outlook i nie tylko. Te certyfikaty umożliwiają korzystanie z środowiska użytkownika bez hasła. Mniej hasła jest uważane za bezpieczniejsze niż wymaganie od użytkowników wprowadzenia nazwy użytkownika i hasła organizacji.

Jeśli planujesz używać certyfikatów, użyj obsługiwanej infrastruktury kluczy publicznych (PKI) do tworzenia i wdrażania profilów certyfikatów.

Użyj uwierzytelniania wieloskładnikowego (MFA), aby uzyskać dodatkową warstwę uwierzytelniania na urządzeniach należących do organizacji. Możesz też używać uwierzytelniania wieloskładnikowego do uwierzytelniania aplikacji na urządzeniach osobistych. Można również używać danych biometrycznych, takich jak rozpoznawanie twarzy i odciski palców.

Jeśli planujesz używać danych biometrycznych do uwierzytelniania, upewnij się, że urządzenia obsługują dane biometryczne. Większość nowoczesnych urządzeń to robi.

Zaimplementuj wdrożenie Zero Trust. Dzięki Zero Trust używasz funkcji w Tożsamość Microsoft Entra i Microsoft Intune do zabezpieczania wszystkich punktów końcowych, używania uwierzytelniania bez hasła i nie tylko.

Skonfiguruj zasady przechowywania danych dostępne w aplikacjach platformy Microsoft 365. Te zasady uniemożliwiają udostępnianie danych organizacji innym aplikacjom i lokalizacjom magazynu, którymi nie zarządza twoja organizacja IT.

Jeśli niektórzy użytkownicy potrzebują dostępu tylko do firmowej poczty e-mail i dokumentów, co jest typowe dla urządzeń osobistych, możesz wymagać od użytkowników korzystania z aplikacji platformy Microsoft 365 z zasadami ochrony aplikacji. Urządzenia nie muszą być zarejestrowane w Intune.

Aby uzyskać więcej informacji i zagadnień, przejdź do tematu Urządzenia osobiste a urządzenia należące do organizacji (w tym artykule).

Cel: dystrybucja it

Wiele organizacji chce dać różnym administratorom kontrolę nad lokalizacjami, działami itd. Na przykład grupa Administratorzy IT Charlotte kontroluje i monitoruje zasady w kampusie Charlotte. Administratorzy IT w Charlotte mogą wyświetlać tylko zasady lokalizacji Charlotte i zarządzać nimi. Nie widzą zasad dotyczących lokalizacji w Redmond ani nie zarządzają nimi. Takie podejście jest nazywane rozproszonym it.

W Intune rozproszone korzyści it z następujących funkcji:

Tagi zakresu używają kontroli dostępu opartej na rolach (RBAC). Dlatego tylko użytkownicy w określonej grupie mają uprawnienia do zarządzania zasadami i profilami dla użytkowników i urządzeń w ich zakresie.

W przypadku korzystania z kategorii rejestracji urządzeń urządzenia są automatycznie dodawane do grup na podstawie utworzonych kategorii. Ta funkcja służy Microsoft Entra grup dynamicznych i ułatwia zarządzanie urządzeniami.

Gdy użytkownicy rejestrują swoje urządzenie, wybierają kategorię, taką jak Sales, IT admin, point-of-sale device itd. Po dodaniu urządzeń do kategorii te grupy urządzeń są gotowe do odbierania zasad.

Podczas tworzenia zasad przez administratorów można wymagać zatwierdzenia przez wielu administratorów dla określonych zasad, w tym zasad uruchamianych skryptów lub wdrażanych aplikacji.

Usługa Endpoint Privilege Management umożliwia standardowym użytkownikom nieadministracyjnym wykonywanie zadań wymagających podwyższonego poziomu uprawnień, takich jak instalowanie aplikacji i aktualizowanie sterowników urządzeń. Usługa Endpoint Privilege Management jest częścią pakietu Intune Suite.

✅ Zadanie: określanie sposobu dystrybuowania reguł i ustawień

Reguły i ustawienia są wdrażane przy użyciu różnych zasad. Kwestie do rozważenia:

Określ strukturę administratora. Na przykład możesz chcieć oddzielić się według lokalizacji, na przykład Administratorzy IT Charlotte lub Administratorzy IT cambridge. Możesz chcieć rozdzielić według roli, na przykład administratorzy sieci , którzy kontrolują cały dostęp do sieci, w tym sieć VPN.

Te kategorie stają się tagami zakresu.

Aby uzyskać więcej informacji na temat tworzenia grup administratorów, przejdź do:

Czasami organizacje muszą używać rozproszonego działu IT w systemach, w których duża liczba administratorów lokalnych łączy się z jedną dzierżawą Intune. Na przykład duża organizacja ma jedną dzierżawę Intune. Organizacja ma dużą liczbę administratorów lokalnych, a każdy administrator zarządza określonym systemem, regionem lub lokalizacją. Każdy administrator musi zarządzać tylko swoją lokalizacją, a nie całą organizacją.

Aby uzyskać więcej informacji, przejdź do obszaru Rozproszone środowisko IT z wieloma administratorami w tej samej dzierżawie Intune.

Wiele organizacji dzieli grupy według typu urządzenia, na przykład urządzenia z systemem iOS/iPadOS, Android lub Windows. Kilka przykładów:

- Rozpowszechniaj określone aplikacje na określonych urządzeniach. Na przykład wdróż aplikację microsoft shuttle na urządzeniach przenośnych w sieci Redmond.

- Wdrażanie zasad w określonych lokalizacjach. Na przykład wdróż profil Wi-Fi na urządzeniach w sieci Charlotte, aby automatycznie łączyć się w zakresie.

- Kontroluj ustawienia na określonych urządzeniach. Na przykład wyłącz aparat na urządzeniach z systemem Android Enterprise używanych na hali produkcyjnej, utwórz profil antywirusowy Windows Defender dla wszystkich urządzeń z systemem Windows lub dodaj ustawienia poczty e-mail do wszystkich urządzeń z systemem iOS/iPadOS.

Te kategorie stają się kategoriami rejestracji urządzeń.

Cel: Przechowywanie danych organizacji w organizacji

Gdy dane są przechowywane na urządzeniach przenośnych, dane powinny być chronione przed przypadkową utratą lub udostępnianiem. Ten cel obejmuje również czyszczenie danych organizacji z urządzeń osobistych i należących do organizacji.

✅ Zadanie: tworzenie planu obejmującego różne scenariusze wpływające na organizację

Niektóre przykładowe scenariusze:

Urządzenie zostało utracone lub skradzione lub nie jest już używane. Użytkownik opuszcza organizację.

- W Intune można usuwać urządzenia przy użyciu czyszczenia, wycofywania lub ręcznego wyrejestrowanie ich. Możesz również automatycznie usuwać urządzenia, które nie zostały zaewidencjonowane przy użyciu Intune przez x liczbę dni.

- Na poziomie aplikacji można usunąć dane organizacji z aplikacji zarządzanych Intune. Selektywne czyszczenie danych doskonale nadaje się dla urządzeń osobistych, ponieważ przechowuje dane osobowe na urządzeniu i usuwa tylko dane organizacji.

Na urządzeniach osobistych możesz uniemożliwić użytkownikom kopiowanie/wklejanie, tworzenie zrzutów ekranu lub przekazywanie wiadomości e-mail. Ochrona aplikacji zasady mogą blokować te funkcje na urządzeniach, których nie zarządzasz.

Na zarządzanych urządzeniach (urządzeniach zarejestrowanych w Intune) można również kontrolować te funkcje przy użyciu profilów konfiguracji urządzeń. Profile konfiguracji urządzeń kontrolują ustawienia na urządzeniu, a nie w aplikacji. Na urządzeniach, które uzyskują dostęp do wysoce poufnych danych, profile konfiguracji urządzeń mogą uniemożliwiać kopiowanie/wklejanie, robienie zrzutów ekranu i nie tylko.

Aby uzyskać więcej informacji i zagadnień, przejdź do tematu Urządzenia osobiste a urządzenia należące do organizacji (w tym artykule).

Krok 2. Spis urządzeń

Organizacje mają szereg urządzeń, w tym komputery stacjonarne, laptopy, tablety, skanery ręczne i telefony komórkowe. Te urządzenia są własnością organizacji lub należą do użytkowników. Planując strategię zarządzania urządzeniami, weź pod uwagę wszystko, co uzyskuje dostęp do zasobów organizacji, w tym urządzeń osobistych.

Ta sekcja zawiera informacje o urządzeniu, które należy wziąć pod uwagę.

Obsługiwane platformy

Intune obsługuje typowe i popularne platformy urządzeń. W przypadku określonych wersji przejdź do obsługiwanych platform.

✅ Zadanie: uaktualnianie lub zastępowanie starszych urządzeń

Jeśli urządzenia używają nieobsługiwanych wersji, które są przede wszystkim starszymi systemami operacyjnymi, nadszedł czas na uaktualnienie systemu operacyjnego lub zastąpienie urządzeń. Te starsze systemy operacyjne i urządzenia mogą mieć ograniczoną obsługę i mogą stanowić potencjalne zagrożenie dla bezpieczeństwa. To zadanie obejmuje komputery stacjonarne z systemem Windows 7, urządzenia iPhone 7 z oryginalnym systemem operacyjnym v10.0 itd.

Urządzenia osobiste a urządzenia należące do organizacji

Na urządzeniach osobistych jest to normalne i oczekiwane, że użytkownicy będą sprawdzać pocztę e-mail, dołączać do spotkań, aktualizować pliki i nie tylko. Wiele organizacji zezwala urządzeniom osobistym na dostęp do zasobów organizacji.

Urządzenia BYOD/osobiste są częścią strategii zarządzania aplikacjami mobilnymi (MAM), która:

- Nadal rośnie popularność wielu organizacji

- Jest dobrym rozwiązaniem dla organizacji, które chcą chronić dane organizacji, ale nie chcą zarządzać całym urządzeniem

- Zmniejsza koszty sprzętu.

- Może zwiększyć wydajność urządzeń przenośnych dla pracowników, w tym pracowników zdalnych & hybrydowych

- Usuwa tylko dane organizacji z aplikacji, zamiast usuwać wszystkie dane z urządzenia

Urządzenia należące do organizacji są częścią strategii zarządzania urządzeniami przenośnymi (MDM), która:

- Zapewnia pełną kontrolę administratorom IT w organizacji

- Ma bogaty zestaw funkcji, które zarządzają aplikacjami, urządzeniami i użytkownikami

- Jest dobrym rozwiązaniem dla organizacji, które chcą zarządzać całym urządzeniem, w tym sprzętem i oprogramowaniem

- Może zwiększyć koszty sprzętu, zwłaszcza jeśli istniejące urządzenia są nieaktualne lub nie są już obsługiwane

- Może usunąć wszystkie dane z urządzenia, w tym dane osobowe

Jako organizacja i administrator decydujesz, czy urządzenia osobiste są dozwolone. Jeśli zezwolisz na korzystanie z urządzeń osobistych, musisz podjąć ważne decyzje, w tym jak chronić dane organizacji.

✅ Zadanie: określanie sposobu obsługi urządzeń osobistych

Jeśli praca mobilna lub obsługa pracowników zdalnych jest ważna dla Twojej organizacji, rozważ następujące podejścia:

Opcja 1. Zezwalaj urządzeniom osobistym na dostęp do zasobów organizacji. Użytkownicy mogą zarejestrować się lub nie zarejestrować.

W przypadku użytkowników, którzy rejestrują swoje urządzenia osobiste, administratorzy w pełni zarządzają tymi urządzeniami, w tym wypychaniem zasad, kontrolowaniem funkcji urządzeń & ustawieniami, a nawet czyszczeniem urządzeń. Jako administrator możesz chcieć tej kontrolki lub możesz pomyśleć, że chcesz mieć tę kontrolkę.

Gdy użytkownicy rejestrują swoje urządzenia osobiste, mogą nie zdawać sobie sprawy lub nie zrozumieć, że administratorzy mogą wykonywać dowolne czynności na urządzeniu, w tym przypadkowe wyczyszczenie lub zresetowanie urządzenia. Jako administrator możesz nie chcieć tej odpowiedzialności ani potencjalnego wpływu na urządzenia, których twoja organizacja nie posiada.

Ponadto wielu użytkowników odmawia rejestracji i może znaleźć inne sposoby uzyskiwania dostępu do zasobów organizacji. Na przykład wymagasz zarejestrowania urządzeń, aby używać aplikacji Outlook do sprawdzania poczty e-mail organizacji. Aby pominąć to wymaganie, użytkownicy otwierają dowolną przeglądarkę internetową na urządzeniu i logują się do dostępu do sieci Web programu Outlook, co może nie być tym, czego potrzebujesz. Mogą też tworzyć zrzuty ekranu i zapisywać obrazy na urządzeniu, co również nie jest tym, czego chcesz.

Jeśli wybierzesz tę opcję, poinformuj użytkowników o ryzyku i korzyściach związanych z rejestrowaniem ich urządzeń osobistych.

W przypadku użytkowników, którzy nie rejestrują swoich urządzeń osobistych, możesz zarządzać dostępem do aplikacji i zabezpieczać dane aplikacji przy użyciu zasad ochrony aplikacji.

Użyj instrukcji Warunki i postanowienia z zasadami dostępu warunkowego. Jeśli użytkownicy nie wyrażą zgody, nie uzyskają dostępu do aplikacji. Jeśli użytkownicy wyrażą zgodę na instrukcję, rekord urządzenia zostanie dodany do Tożsamość Microsoft Entra, a urządzenie stanie się znaną jednostką. Gdy urządzenie jest znane, możesz śledzić, do czego uzyskuje się dostęp z urządzenia.

Zawsze kontroluj dostęp i zabezpieczenia przy użyciu zasad aplikacji.

Przyjrzyj się najczęściej używanym przez organizację zadaniu, takim jak poczta e-mail i dołączanie do spotkań. Użyj zasad konfiguracji aplikacji , aby skonfigurować ustawienia specyficzne dla aplikacji, takie jak Outlook. Użyj zasad ochrony aplikacji , aby kontrolować zabezpieczenia i dostęp do tych aplikacji.

Na przykład użytkownicy mogą używać aplikacji Outlook na swoim urządzeniu osobistym do sprawdzania służbowej poczty e-mail. W Intune administratorzy tworzą zasady ochrony aplikacji Outlook. Te zasady używają uwierzytelniania wieloskładnikowego (MFA) przy każdym otwarciu aplikacji Outlook, uniemożliwiają kopiowanie i wklejanie oraz ograniczają inne funkcje.

Opcja 2. Chcesz , aby każde urządzenie było w pełni zarządzane. W tym scenariuszu wszystkie urządzenia są rejestrowane w Intune i zarządzane przez organizację, w tym urządzenia osobiste.

Aby ułatwić wymuszanie rejestracji, można wdrożyć zasady dostępu warunkowego (CA), które wymagają zarejestrowania urządzeń w Intune. Na tych urządzeniach można również:

- Skonfiguruj połączenie Wi-Fi/VPN dla łączności organizacji i wdróż te zasady połączeń na urządzeniach. Użytkownicy nie muszą wprowadzać żadnych ustawień.

- Jeśli użytkownicy potrzebują określonych aplikacji na swoim urządzeniu, wdróż aplikacje. Możesz również wdrażać aplikacje wymagane przez organizację ze względów bezpieczeństwa, takie jak aplikacja do ochrony przed zagrożeniami mobilnymi.

- Użyj zasad zgodności, aby ustawić wszelkie reguły , które organizacja musi przestrzegać, takie jak przepisy lub zasady, które wywołują określone mechanizmy kontroli MDM. Na przykład potrzebujesz Intune, aby zaszyfrować całe urządzenie lub utworzyć raport wszystkich aplikacji na urządzeniu.

Jeśli chcesz również kontrolować sprzęt, podaj użytkownikom wszystkie potrzebne urządzenia, w tym telefony komórkowe. Zainwestuj w plan odświeżania sprzętu, dzięki czemu użytkownicy będą nadal wydajni i uzyskają najnowsze wbudowane funkcje zabezpieczeń. Zarejestruj te urządzenia należące do organizacji w Intune i zarządzaj nimi przy użyciu zasad.

Najlepszym rozwiązaniem jest zawsze zakładanie, że dane opuszczą urządzenie. Upewnij się, że istnieją metody śledzenia i inspekcji. Aby uzyskać więcej informacji, zobacz Zero Trust z Microsoft Intune.

Zarządzanie komputerami stacjonarnymi

Intune może zarządzać komputerami stacjonarnymi z systemem Windows 10 i nowszym. System operacyjny klienta systemu Windows zawiera wbudowane nowoczesne funkcje zarządzania urządzeniami i usuwa zależności od lokalnych zasad grupy usługi Active Directory (AD). Zalety chmury można uzyskać podczas tworzenia reguł i ustawień w Intune oraz wdrażania tych zasad na wszystkich urządzeniach klienckich z systemem Windows, w tym na komputerach stacjonarnych i komputerach.

Aby uzyskać więcej informacji, przejdź do artykułu Scenariusz z przewodnikiem — nowoczesny pulpit zarządzany przez chmurę.

Jeśli urządzenia z systemem Windows są obecnie zarządzane przy użyciu Configuration Manager, nadal możesz zarejestrować te urządzenia w Intune. Takie podejście jest nazywane współzarządzaniem. Współzarządzanie oferuje wiele korzyści, w tym uruchamianie akcji zdalnych na urządzeniu (ponowne uruchamianie, zdalne sterowanie, resetowanie do ustawień fabrycznych), dostęp warunkowy ze zgodnością urządzeń i nie tylko. Możesz również dołączyć urządzenia do Intune w chmurze.

Aby uzyskać więcej informacji, zobacz:

✅ Zadanie: sprawdź, czego obecnie używasz do zarządzania urządzeniami przenośnymi

Wdrożenie zarządzania urządzeniami przenośnymi może zależeć od tego, czego obecnie używa twoja organizacja, w tym od tego, czy to rozwiązanie korzysta z lokalnych funkcji lub programów.

Przewodnik wdrażania konfiguracji zawiera kilka dobrych informacji.

Kwestie do rozważenia:

Jeśli obecnie nie używasz żadnej usługi mdm lub rozwiązania, przejście bezpośrednio do Intune może być najlepsze.

Jeśli obecnie używasz lokalnego obiektu zasady grupy Objects (GPO), przejście do Intune i użycie wykazu ustawień Intune jest podobne i może być łatwiejszym przejściem do zasad urządzeń opartych na chmurze. Katalog ustawień zawiera również ustawienia dla urządzeń firmy Apple i przeglądarki Google Chrome.

W przypadku nowych urządzeń, które nie zostały zarejestrowane w Configuration Manager lub żadnego rozwiązania MDM, najlepszym rozwiązaniem może być przejście bezpośrednio do Intune.

Jeśli obecnie używasz Configuration Manager, dostępne są następujące opcje:

- Jeśli chcesz zachować istniejącą infrastrukturę i przenieść niektóre obciążenia do chmury, użyj współzarządzania. Korzystasz z obu usług. Istniejące urządzenia mogą odbierać niektóre zasady z Configuration Manager (lokalnie) i inne zasady z Intune (chmury).

- Jeśli chcesz zachować istniejącą infrastrukturę i używać Intune do monitorowania urządzeń lokalnych, użyj dołączania dzierżawy. Korzystasz z centrum administracyjnego Intune, a jednocześnie używasz Configuration Manager do zarządzania urządzeniami.

- Jeśli chcesz zarządzać urządzeniami za pomocą czystego rozwiązania w chmurze, przejdź do Intune. Niektórzy użytkownicy Configuration Manager wolą nadal korzystać z Configuration Manager z dołączaniem dzierżawy lub współzarządzaniem.

Aby uzyskać więcej informacji, przejdź do obciążeń współzarządzania.

Urządzenia robocze linii frontu (FLW)

Udostępnione tablety i urządzenia są typowe dla pracowników pierwszej linii (FLW). Są one używane w wielu branżach, w tym w handlu detalicznym, opiece zdrowotnej, produkcji i nie tylko.

Dostępne są opcje dla różnych platform, w tym urządzeń z wirtualną rzeczywistością systemu Android (AOSP), urządzeń iPad i komputerów Windows 365 Cloud.

✅ Zadanie: określanie scenariuszy FLW

Urządzenia FLW są własnością organizacji, są zarejestrowane w zarządzaniu urządzeniami i są używane przez jednego użytkownika (przypisanego przez użytkownika) lub wielu użytkowników (urządzenia udostępnione). Te urządzenia mają kluczowe znaczenie dla pracowników pierwszej linii, którzy wykonują swoją pracę i są często używane w trybie ograniczonego użycia. Może to być na przykład urządzenie skanujące elementy, kiosk z informacjami lub tablet, który sprawdza pacjentów w szpitalu lub placówce medycznej.

Aby uzyskać więcej informacji, przejdź do obszaru Zarządzanie urządzeniami pracowników pierwszej linii w Microsoft Intune.

Krok 3. Określanie kosztów i licencjonowania

Zarządzanie urządzeniami to relacja z różnymi usługami. Intune zawiera ustawienia i funkcje, które można kontrolować na różnych urządzeniach. Istnieją również inne usługi, które odgrywają kluczową rolę:

Tożsamość Microsoft Entra P1 lub P2 (zawarte w licencji Microsoft 365 E5) zawiera kilka funkcji, które są kluczem do zarządzania urządzeniami, w tym:

- Windows Autopilot: urządzenia klienckie z systemem Windows mogą automatycznie rejestrować się w Intune i automatycznie odbierać zasady.

- Uwierzytelnianie wieloskładnikowe :użytkownicy muszą wprowadzić co najmniej dwie metody weryfikacji, takie jak numer PIN, aplikacja uwierzytelniania, odcisk palca i inne. Uwierzytelnianie wieloskładnikowe jest doskonałym rozwiązaniem w przypadku korzystania z zasad ochrony aplikacji dla urządzeń osobistych i urządzeń należących do organizacji, które wymagają dodatkowych zabezpieczeń.

- Dostęp warunkowy: jeśli użytkownicy i urządzenia przestrzegają twoich reguł, takich jak 6-cyfrowy kod dostępu, uzyskują dostęp do zasobów organizacji. Jeśli użytkownicy lub urządzenia nie spełniają Twoich reguł, nie uzyskują dostępu.

- Dynamiczne grupy użytkowników i dynamiczne grupy urządzeń: automatycznie dodaj użytkowników lub urządzenia do grup, gdy spełniają kryteria, takie jak miasto, stanowisko, typ systemu operacyjnego, wersja systemu operacyjnego i inne.

Aplikacje platformy Microsoft 365 (zawarte w licencji Microsoft 365 E5) obejmują aplikacje, na których korzystają użytkownicy, w tym aplikacje Outlook, Word, SharePoint, Teams, OneDrive i inne. Te aplikacje można wdrożyć na urządzeniach przy użyciu Intune.

Ochrona punktu końcowego w usłudze Microsoft Defender (zawarte w licencji Microsoft 365 E5) ułatwia monitorowanie i skanowanie urządzeń klienckich z systemem Windows pod kątem złośliwych działań. Można również ustawić akceptowalny poziom zagrożenia. W połączeniu z dostępem warunkowym można zablokować dostęp do zasobów organizacji w przypadku przekroczenia poziomu zagrożenia.

Usługa Microsoft Purview (uwzględniona w licencji Microsoft 365 E5) klasyfikuje i chroni dokumenty i wiadomości e-mail, stosując etykiety. W aplikacjach platformy Microsoft 365 możesz użyć tej usługi, aby zapobiec nieautoryzowanemu dostępowi do danych organizacji, w tym aplikacji na urządzeniach osobistych.

Microsoft Copilot w Intune jest narzędziem do analizy zabezpieczeń generative-AI. Uzyskuje ona dostęp do danych Intune i może pomóc w zarządzaniu zasadami i ustawieniami, zrozumieniu stanu zabezpieczeń i rozwiązywaniu problemów z urządzeniami.

Copilot w Intune jest licencjonowany za pośrednictwem Microsoft Security Copilot. Aby uzyskać więcej informacji, przejdź do tematu Wprowadzenie do Microsoft Security Copilot.

Intune Suite oferuje zaawansowane funkcje zarządzania punktami końcowymi i zabezpieczenia, takie jak zdalna pomoc, PKI w chmurze firmy Microsoft, zarządzanie uprawnieniami punktu końcowego i inne. Pakiet Intune jest dostępny jako oddzielna licencja.

Aby uzyskać więcej informacji, zobacz:

- Licencjonowanie usługi Microsoft Intune

- Microsoft 365 dla firm

- Licencjonowanie platformy Microsoft 365 dla przedsiębiorstw

- Microsoft Intune Suite

✅ Zadanie: określanie licencjonowanych usług, które są potrzebne organizacji

Kwestie do rozważenia:

Jeśli twoim celem jest wdrożenie zasad (reguł) i profilów (ustawień) bez wymuszania co najmniej, potrzebne są:

- Intune

Intune jest dostępna w różnych subskrypcjach, w tym jako usługa autonomiczna. Aby uzyskać więcej informacji, przejdź do Microsoft Intune licencjonowania.

Obecnie używasz Configuration Manager i chcesz skonfigurować współzarządzanie urządzeniami. Intune jest już uwzględniona w licencji Configuration Manager. Jeśli chcesz, aby Intune w pełni zarządzać nowymi urządzeniami lub istniejącymi urządzeniami współzarządzanymi, potrzebujesz oddzielnej licencji Intune.

Chcesz wymusić reguły zgodności lub hasła utworzone w Intune. Wymagane są co najmniej następujące elementy:

- Intune

- Tożsamość Microsoft Entra P1 lub P2

Intune i Tożsamość Microsoft Entra P1 lub P2 są dostępne w Enterprise Mobility + Security. Aby uzyskać więcej informacji, przejdź do Enterprise Mobility + Security opcji cennika.

Chcesz zarządzać aplikacjami platformy Microsoft 365 tylko na urządzeniach. Wymagane są co najmniej następujące elementy:

- Microsoft 365 Basic Mobility and Security

Aby uzyskać więcej informacji, zobacz:

Chcesz wdrożyć aplikacje platformy Microsoft 365 na urządzeniach i utworzyć zasady ułatwiające zabezpieczanie urządzeń, na których są uruchamiane te aplikacje. Wymagane są co najmniej następujące elementy:

- Intune

- Aplikacje platformy Microsoft 365

Chcesz tworzyć zasady w Intune, wdrażać aplikacje platformy Microsoft 365 i wymuszać reguły i ustawienia. Wymagane są co najmniej następujące elementy:

- Intune

- Aplikacje platformy Microsoft 365

- Tożsamość Microsoft Entra P1 lub P2

Ponieważ wszystkie te usługi są zawarte w niektórych planach platformy Microsoft 365, korzystanie z licencji platformy Microsoft 365 może być opłacalne. Aby uzyskać więcej informacji, przejdź do obszaru Plany licencjonowania platformy Microsoft 365.

Krok 4. Przegląd istniejących zasad i infrastruktury

Wiele organizacji ma istniejące zasady i infrastrukturę zarządzania urządzeniami, która jest tylko "utrzymywana". Na przykład możesz mieć 20-letnie zasady grupy i nie wiesz, co robią. Rozważając przejście do chmury, zamiast patrzeć na to, co zawsze robiliśmy, określ cel.

Mając na uwadze te cele, utwórz punkt odniesienia zasad. Jeśli masz wiele rozwiązań do zarządzania urządzeniami, teraz może być czas na użycie pojedynczej usługi zarządzania urządzeniami przenośnymi.

✅ Zadanie: przyjrzyj się zadaniam uruchamianym lokalnie

To zadanie obejmuje przeglądanie usług, które mogą zostać przeniesione do chmury. Pamiętaj, że zamiast patrzeć na to, co zawsze robiłeś, określ cel.

Porada

Dowiedz się więcej o punktach końcowych natywnych dla chmury jest dobrym zasobem.

Kwestie do rozważenia:

Przejrzyj istniejące zasady i ich strukturę. Niektóre zasady mogą być stosowane globalnie, niektóre stosowane na poziomie lokacji, a niektóre są specyficzne dla urządzenia. Celem jest poznanie i zrozumienie intencji zasad globalnych, intencji zasad lokalnych itd.

Lokalne zasady grupy usługi Active Directory są stosowane w kolejności LSDOU — lokalnej, lokacji, domeny i jednostki organizacyjnej (OU). W tej hierarchii zasady jednostki organizacyjnej zastępuj zasady domeny, zasady domeny zastępuj zasady lokacji itd.

W Intune zasady są stosowane do utworzonych użytkowników i grup. Nie ma hierarchii. Jeśli dwie zasady zaktualizuje to samo ustawienie, to ustawienie jest wyświetlane jako konflikt. Aby uzyskać więcej informacji na temat zachowania powodującego konflikt, przejdź do sekcji Typowe pytania, problemy i rozwiązania dotyczące zasad i profilów urządzeń.

Po przejrzeniu zasad zasady globalne usługi AD zaczynają logicznie stosować się do grup, które masz lub grup, których potrzebujesz. Te grupy obejmują użytkowników i urządzenia, które mają być docelowe na poziomie globalnym, na poziomie witryny itd. To zadanie umożliwia wyobrażenie o strukturze grupy potrzebnej w Intune. Dobrym zasobem mogą być zalecenia dotyczące wydajności grupowania, określania wartości docelowej i filtrowania w dużych środowiskach Microsoft Intune.

Przygotuj się do tworzenia nowych zasad w Intune. Intune zawiera kilka funkcji, które obejmują scenariusze, które mogą Cię zainteresować. Kilka przykładów:

Punkty odniesienia zabezpieczeń: na urządzeniach klienckich z systemem Windows punkty odniesienia zabezpieczeń są ustawieniami zabezpieczeń, które są wstępnie skonfigurowane do zalecanych wartości. Jeśli dopiero chcesz zabezpieczyć urządzenia lub potrzebujesz kompleksowego punktu odniesienia, zapoznaj się z punktami odniesienia zabezpieczeń.

Szczegółowe informacje o ustawieniach zapewniają zaufanie do konfiguracji dzięki dodaniu szczegółowych informacji, które pomyślnie przyjęły podobne organizacje. Szczegółowe informacje są dostępne dla niektórych ustawień, a nie dla wszystkich ustawień. Aby uzyskać więcej informacji, zobacz Szczegółowe informacje o ustawieniach.

Wykaz ustawień: na urządzeniach klienckich firmy Apple i Windows wykaz ustawień zawiera listę wszystkich ustawień, które można skonfigurować i wygląda podobnie do lokalnych obiektów zasad grupy. Podczas tworzenia zasad zaczynasz od podstaw i konfigurujesz ustawienia na poziomie szczegółowym.

Szablony administracyjne (ADMX): na urządzeniach klienckich z systemem Windows użyj szablonów ADMX , aby skonfigurować ustawienia zasad grupy dla systemów Windows, Internet Explorer, Office i Microsoft Edge w wersji 77 lub nowszej. Te szablony ADMX są tymi samymi szablonami ADMX używanymi w lokalnych zasadach grupy usługi AD, ale są w 100% oparte na chmurze w Intune.

Zasady grupy: zaimportuj i przeanalizuj obiekty zasad grupy za pomocą analizy zasad grupy . Ta funkcja ułatwia określenie sposobu tłumaczenia obiektów zasad grupy w chmurze. Dane wyjściowe pokazują, które ustawienia są obsługiwane przez dostawców mdm, w tym Microsoft Intune. Wyświetlane są również wszystkie przestarzałe ustawienia lub ustawienia niedostępne dla dostawców MDM.

Możesz również utworzyć zasady Intune na podstawie zaimportowanych ustawień. Aby uzyskać więcej informacji, przejdź do sekcji Tworzenie zasad wykazu ustawień przy użyciu zaimportowanych obiektów zasad grupy.

Scenariusze z przewodnikiem: Scenariusze z przewodnikiem to dostosowana seria kroków skoncentrowanych na kompleksowych przypadkach użycia. Te scenariusze automatycznie obejmują zasady, aplikacje, przypisania i inne konfiguracje zarządzania.

Utwórz punkt odniesienia zasad , który zawiera minimalną liczbę celów. Przykład:

Bezpieczna poczta e-mail: Co najmniej warto:

- Tworzenie zasad ochrony aplikacji Outlook.

- Włącz dostęp warunkowy dla Exchange Online lub połącz się z innym lokalnym rozwiązaniem poczty e-mail.

Ustawienia urządzenia: Co najmniej warto:

- Wymagaj sześcioznakowego numeru PIN, aby odblokować urządzenie.

- Zapobiegaj tworzeniu kopii zapasowych osobistych usług w chmurze, takich jak iCloud lub OneDrive.

Profile urządzeń: co najmniej warto:

- Utwórz profil sieci Wi-Fi ze wstępnie skonfigurowanymi ustawieniami łączącymi się z siecią bezprzewodową Wi-Fi Firmy Contoso.

- Utwórz profil sieci VPN z certyfikatem umożliwiającym automatyczne uwierzytelnianie i nawiązanie połączenia z siecią VPN organizacji.

- Utwórz profil poczty e-mail ze wstępnie skonfigurowanymi ustawieniami łączącymi się z programem Outlook.

Aplikacje: co najmniej warto:

- Wdrażanie aplikacji platformy Microsoft 365 przy użyciu zasad ochrony aplikacji.

- Wdrażanie biznesowych (LOB) za pomocą zasad ochrony aplikacji.

Aby uzyskać więcej informacji na temat minimalnych zalecanych ustawień, przejdź do:

Przejrzyj bieżącą strukturę grup. W Intune można tworzyć i przypisywać zasady do grup użytkowników, grup urządzeń oraz dynamicznych grup użytkowników i urządzeń (wymaga Tożsamość Microsoft Entra P1 lub P2).

Podczas tworzenia grup w chmurze, takich jak Intune lub Microsoft 365, grupy są tworzone w Tożsamość Microsoft Entra. Być może nie widzisz znakowania Tożsamość Microsoft Entra, ale właśnie z tego korzystasz.

Tworzenie nowych grup może być łatwym zadaniem. Można je utworzyć w centrum administracyjnym Microsoft Intune. Aby uzyskać więcej informacji, przejdź do tematu Dodawanie grup w celu organizowania użytkowników i urządzeń.

Przeniesienie istniejących list dystrybucyjnych (DL) do Tożsamość Microsoft Entra może być trudniejsze. Gdy biblioteki DLs znajdują się w Tożsamość Microsoft Entra, te grupy są dostępne dla Intune i platformy Microsoft 365. Aby uzyskać więcej informacji, zobacz:

Jeśli masz istniejące grupy Office 365, możesz przejść na platformę Microsoft 365. Istniejące grupy pozostają i otrzymujesz wszystkie funkcje i usługi platformy Microsoft 365. Aby uzyskać więcej informacji, zobacz:

Jeśli masz wiele rozwiązań do zarządzania urządzeniami, przejdź do jednego rozwiązania do zarządzania urządzeniami przenośnymi. Zalecamy używanie Intune w celu ochrony danych organizacji w aplikacjach i na urządzeniach.

Aby uzyskać więcej informacji, przejdź do Microsoft Intune bezpiecznego zarządzania tożsamościami, zarządzania aplikacjami i zarządzania urządzeniami.

Krok 5. Tworzenie planu wdrożenia

Następnym zadaniem jest zaplanowanie, w jaki sposób i kiedy użytkownicy i urządzenia otrzymają zasady. W tym zadaniu rozważ również:

- Zdefiniuj cele i metryki sukcesu. Te punkty danych umożliwiają tworzenie innych faz wdrażania. Upewnij się, że cele to SMART (konkretne, mierzalne, osiągalne, realistyczne i aktualne). Zaplanuj pomiar w stosunku do celów w każdej fazie, aby projekt wdrożenia był na bieżąco.

- Mają jasno zdefiniowane cele i cele. Uwzględnij te cele we wszystkich działaniach związanych z świadomością i szkoleniami, aby użytkownicy zrozumieli, dlaczego organizacja wybrała Intune.

✅ Zadanie: tworzenie planu wdrażania zasad

Wybierz również sposób rejestrowania urządzeń przez użytkowników w Intune. Kwestie do rozważenia:

Wprowadzanie zasad w fazach. Przykład:

Rozpocznij od grupy pilotażowej lub testowej. Te grupy powinny wiedzieć, że są pierwszymi użytkownikami i być skłonne do przekazywania opinii. Ta opinia umożliwia ulepszenie konfiguracji, dokumentacji, powiadomień i ułatwienie użytkownikom przyszłego wdrożenia. Ci użytkownicy nie powinni być kierownikami ani vipami.

Po początkowym testowaniu dodaj więcej użytkowników do grupy pilotażowej. Możesz też utworzyć więcej grup pilotażowych, które koncentrują się na innym wdrożeniu, na przykład:

Działy: Każdy dział może być fazą wdrażania. Naraz kierujesz do całego działu. W tym wdrożeniu użytkownicy w każdym dziale mogą używać swojego urządzenia w ten sam sposób i uzyskiwać dostęp do tych samych aplikacji. Użytkownicy prawdopodobnie mają te same typy zasad.

Geografia: wdróż zasady dla wszystkich użytkowników w określonej lokalizacji geograficznej, niezależnie od tego, czy jest to ten sam kontynent, kraj/region, czy ten sam budynek organizacji. To wdrożenie pozwala skupić się na określonej lokalizacji użytkowników. Można udostępnić rozwiązanie Windows Autopilot dla wstępnie aprowizowanego podejścia do wdrażania, ponieważ liczba lokalizacji wdrażanych Intune jednocześnie jest mniejsza. Istnieją szanse różnych działów lub różnych przypadków użycia w tej samej lokalizacji. Można więc jednocześnie testować różne przypadki użycia.

Platforma: to wdrożenie wdraża podobne platformy w tym samym czasie. Na przykład w lutym wdróż zasady na wszystkich urządzeniach z systemem iOS/iPadOS, na wszystkich urządzeniach z systemem Android w marcu i na wszystkich urządzeniach z systemem Windows w kwietniu. Takie podejście może uprościć obsługę pomocy technicznej, ponieważ obsługuje tylko jedną platformę naraz.

Korzystając z podejścia etapowego, możesz uzyskać opinię z szerokiej gamy typów użytkowników.

Po pomyślnym pilotażu możesz rozpocząć pełne wdrożenie produkcyjne. Poniższy przykład to plan wdrożenia Intune obejmujący grupy docelowe i osie czasu:

Faza wdrażania Lipiec Sierpień Wrzesień Październik Ograniczony pilotaż IT (50 użytkowników) Rozszerzony pilotaż IT (200 użytkowników), kierownictwo IT (10 użytkowników) Faza wdrożenia produkcyjnego 1 Sprzedaż i marketing (2000 użytkowników) Faza wdrożenia produkcyjnego 2 Handel detaliczny (1000 użytkowników) Faza wdrożenia produkcyjnego 3 KADR (50 użytkowników), Finanse (40 użytkowników), Kadra kierownicza (30 użytkowników) Ten szablon jest również dostępny do pobrania w witrynie Intune planowanie, projektowanie i implementacja wdrożenia — szablony tabel.

Wybierz sposób rejestrowania urządzeń osobistych i należących do organizacji przez użytkowników. Istnieją różne metody rejestracji, których można użyć, w tym:

- Samoobsługa użytkownika: użytkownicy rejestrują własne urządzenia, wykonując kroki podane przez organizację IT. Takie podejście jest najbardziej powszechne i jest bardziej skalowalne niż rejestracja wspomagana przez użytkownika.

- Rejestracja wspomagana przez użytkownika: w ramach tego wstępnie aprowizowanego podejścia do wdrażania członek IT pomaga użytkownikom w procesie rejestracji, osobiście lub przy użyciu usługi Teams. Takie podejście jest powszechne w przypadku kadry kierowniczej i innych grup, które mogą potrzebować większej pomocy.

- Targi techniczne IT: Podczas tego wydarzenia grupa IT konfiguruje Intune stoisko pomocy dotyczącej rejestracji. Użytkownicy otrzymują informacje na temat rejestracji Intune, zadawania pytań i uzyskiwania pomocy w rejestrowaniu swoich urządzeń. Ta opcja jest korzystna dla it i użytkowników, zwłaszcza we wczesnych fazach wdrażania Intune.

Poniższy przykład obejmuje podejścia do rejestracji:

Faza wdrażania Lipiec Sierpień Wrzesień Październik Ograniczony pilotaż Samoobsługa ONO Rozszerzony pilotaż Samoobsługa ONO Wstępnie aprowizowane Kadra kierownicza IT Faza wdrożenia produkcyjnego 1 Sprzedaż, marketing Samoobsługa Sprzedaż i marketing Faza wdrożenia produkcyjnego 2 Sprzedaż detaliczna Samoobsługa Sprzedaż detaliczna Faza wdrożenia produkcyjnego 3 Kadra kierownicza, KADR, Finanse Samoobsługa KADR, Finanse Wstępnie aprowizowane Kierownictwo Aby uzyskać więcej informacji na temat różnych metod rejestracji dla każdej platformy, przejdź do tematu Wskazówki dotyczące wdrażania: Rejestrowanie urządzeń w Microsoft Intune.

Krok 6. Przekazywanie zmian

Zarządzanie zmianami opiera się na przejrzystej i przydatnej komunikacji dotyczącej nadchodzących zmian. Chodzi o to, aby bezproblemowe wdrożenie Intune i uświadomienie użytkownikom zmian & wszelkich zakłóceń.

✅ Zadanie: Plan komunikacji wdrożenia powinien zawierać ważne informacje

Te informacje powinny obejmować sposób powiadamiania użytkowników i czas komunikacji. Kwestie do rozważenia:

Określ, jakie informacje mają być komunikowane. Komunikuj się etapami z grupami i użytkownikami, zaczynając od wprowadzenia Intune, wstępnej rejestracji, a następnie po rejestracji:

Faza rozpoczęcia: szeroka komunikacja, która wprowadza projekt Intune. Powinna ona odpowiadać na kluczowe pytania, takie jak:

- Co to jest Intune?

- Dlaczego organizacja korzysta z Intune, w tym korzyści dla organizacji i użytkowników

- Podaj ogólny plan wdrożenia i wdrożenia.

- Jeśli urządzenia osobiste nie są dozwolone , chyba że urządzenia są zarejestrowane, wyjaśnij, dlaczego podjęto decyzję.

Faza przed rejestracją: szeroka komunikacja obejmująca informacje o Intune i innych usługach (takich jak Office, Outlook i OneDrive), zasobach użytkowników i określonych osiach czasu, gdy użytkownicy i grupy będą rejestrować się w Intune.

Faza rejestracji: Komunikacja jest przeznaczona dla użytkowników i grup organizacji, które mają zostać zarejestrowane w Intune. Powinna ona informować użytkowników, że są gotowi do zarejestrowania, uwzględnienia kroków rejestracji oraz tego, z kim należy się skontaktować w celu uzyskania pomocy i pytań.

Faza po rejestracji: komunikacja jest przeznaczona dla użytkowników i grup organizacji zarejestrowanych w Intune. Powinna ona udostępniać więcej zasobów, które mogą być przydatne dla użytkowników, oraz zbierać opinie na temat ich środowiska podczas rejestracji i po niej.

Wybierz sposób komunikowania Intune informacji dotyczących wdrażania grupom docelowym i użytkownikom. Przykład:

Utwórz spotkanie osobiste w całej organizacji lub użyj usługi Microsoft Teams.

Utwórz wiadomość e-mail na potrzeby rejestracji wstępnej, wiadomości e-mail na potrzeby rejestracji i wiadomości e-mail na potrzeby rejestracji po rejestracji. Przykład:

- Email 1. Objaśnienie korzyści, oczekiwań i harmonogramu. Skorzystaj z tej okazji, aby zaprezentować wszystkie inne usługi, których dostęp jest udzielany na urządzeniach zarządzanych przez Intune.

- Email 2. Oznajmij, że usługi są teraz gotowe do uzyskania dostępu za pośrednictwem Intune. Poinformuj użytkowników, aby zarejestrowali się teraz. Nadaj użytkownikom oś czasu, zanim będzie to miało wpływ na ich dostęp. Przypominaj użytkownikom o korzyściach i strategicznych przyczynach migracji.

Użyj witryny sieci Web organizacji, która wyjaśnia fazy wdrażania, czego użytkownicy mogą oczekiwać i z kim należy się skontaktować w celu uzyskania pomocy.

Twórz plakaty, korzystaj z platform mediów społecznościowych organizacji (takich jak Microsoft Viva Engage) lub dystrybuuj ulotki, aby ogłosić fazę wstępnej rejestracji.

Utwórz oś czasu zawierającą informacje o tym, kiedy i kto. Pierwsza Intune komunikacji rozpoczęcia może dotyczyć całej organizacji lub tylko podzestawu. Mogą one odbyć się w ciągu kilku tygodni przed rozpoczęciem Intune wdrożenia. Następnie informacje mogą być przekazywane w fazach użytkownikom i grupom zgodnie z ich harmonogramem wdrażania Intune.

Poniższy przykład to plan komunikacji Intune na wysokim poziomie:

Plan komunikacji Lipiec Sierpień Wrzesień Październik Faza 1 Wszystkie Spotkanie rozpoczęcia Pierwszy tydzień Faza 2 ONO Sprzedaż i marketing Sprzedaż detaliczna Kadra kierownicza, finanse i kadra kierownicza Wprowadzenie wstępne Email 1 Pierwszy tydzień Pierwszy tydzień Pierwszy tydzień Pierwszy tydzień Faza 3 ONO Sprzedaż i marketing Sprzedaż detaliczna Kadra kierownicza, finanse i kadra kierownicza Wprowadzenie wstępne Email 2 Drugi tydzień Drugi tydzień Drugi tydzień Drugi tydzień Faza 4 ONO Sprzedaż i marketing Sprzedaż detaliczna Kadra kierownicza, finanse i kadra kierownicza Adres e-mail rejestracji Trzeci tydzień Trzeci tydzień Trzeci tydzień Trzeci tydzień Faza 5 ONO Sprzedaż i marketing Sprzedaż detaliczna Kadra kierownicza, finanse i kadra kierownicza Poczta e-mail po rejestracji Czwarty tydzień Czwarty tydzień Czwarty tydzień Czwarty tydzień

Krok 7. Pomoc techniczna i użytkownicy końcowi

Uwzględnij pomoc techniczną i pomoc techniczną IT na wczesnych etapach planowania wdrożenia Intune i działań pilotażowych. Wczesne zaangażowanie naraża personel pomocy technicznej na Intune, a oni zdobywają wiedzę i doświadczenie w skuteczniejszym identyfikowaniu i rozwiązywaniu problemów. Przygotowuje je również do obsługi pełnego wdrożenia produkcyjnego organizacji. Kompetentne zespoły pomocy technicznej i pomocy technicznej również pomagają użytkownikom w przyjęciu tych zmian.

✅ Zadanie: Szkolenie zespołów pomocy technicznej

Zweryfikuj środowisko użytkownika końcowego za pomocą metryk powodzenia w planie wdrożenia. Kwestie do rozważenia:

Określ, kto będzie obsługiwał użytkowników końcowych. Organizacje mogą mieć różne warstwy lub poziomy (1–3). Na przykład warstwa 1 i 2 może być częścią zespołu pomocy technicznej. Warstwa 3 obejmuje członków zespołu MDM odpowiedzialnego za wdrożenie Intune.

Warstwa 1 jest zazwyczaj pierwszym poziomem pomocy technicznej i pierwszą warstwą do kontaktu. Jeśli warstwa 1 nie może rozwiązać problemu, eskalują do warstwy 2. Warstwa 2 eskaluje ją do warstwy 3. Pomoc techniczna firmy Microsoft może być traktowana jako warstwa 4.

- W początkowych fazach wdrażania upewnij się, że wszystkie warstwy w zespole pomocy technicznej dokumentują problemy i rozwiązania. Wyszukaj wzorce i dostosuj komunikację do następnej fazy wdrażania. Przykład:

- Jeśli różni użytkownicy lub grupy nie chcą rejestrować swoich urządzeń osobistych, rozważ wywołanie usługi Teams, aby odpowiedzieć na typowe pytania.

- Jeśli użytkownicy mają te same problemy z rejestrowaniem urządzeń należących do organizacji, hostuj zdarzenie osobiste, aby ułatwić użytkownikom rejestrowanie urządzeń.

- W początkowych fazach wdrażania upewnij się, że wszystkie warstwy w zespole pomocy technicznej dokumentują problemy i rozwiązania. Wyszukaj wzorce i dostosuj komunikację do następnej fazy wdrażania. Przykład:

Utwórz przepływ pracy pomocy technicznej i stale komunikuj problemy z pomocą techniczną, trendy i inne ważne informacje do wszystkich warstw w zespole pomocy technicznej. Na przykład organizuj codzienne lub cotygodniowe spotkania w usłudze Teams, aby wszystkie warstwy były świadome trendów, wzorców i mogły uzyskać pomoc.

W poniższym przykładzie pokazano, jak firma Contoso implementuje swoje przepływy pracy pomocy technicznej lub pomocy technicznej:

- Użytkownik końcowy kontaktuje się z pomocą techniczną IT lub pomocą techniczną w warstwie 1 z problemem z rejestracją.

- Obsługa it lub pomoc techniczna w warstwie 1 nie może określić głównej przyczyny i eskaluje do warstwy 2.

- Pomoc techniczna IT lub pomoc techniczna w warstwie 2 bada sprawę. Warstwa 2 nie może rozwiązać problemu i eskaluje do warstwy 3 oraz udostępnia dodatkowe informacje ułatwiające rozwiązanie problemu.

- Obsługa IT lub pomoc techniczna w warstwie 3 bada, określa główną przyczynę i komunikuje rozwiązanie do warstwy 2 i 1.

- Obsługa it/pomoc techniczna w warstwie 1 następnie kontaktuje się z użytkownikami i rozwiązuje problem.

Takie podejście, zwłaszcza na wczesnych etapach wdrażania Intune, dodaje wiele korzyści, w tym:

- Pomoc w poznaniu technologii

- Szybkie identyfikowanie problemów i rozwiązywanie problemów

- Ulepszanie ogólnego środowiska użytkownika

Szkolenie zespołów pomocy technicznej i pomocy technicznej. Poproś je o zarejestrowanie urządzeń z różnymi platformami używanymi w organizacji, aby zapoznać się z tym procesem. Rozważ skorzystanie z pomocy technicznej i zespołów pomocy technicznej jako grupy pilotażowej dla twoich scenariuszy.

Dostępne są zasoby szkoleniowe, w tym filmy wideo z serwisu YouTube, samouczki firmy Microsoft dotyczące scenariuszy rozwiązania Windows Autopilot, zgodności, konfiguracji i kursów za pośrednictwem partnerów szkoleniowych.

Poniższy przykład to program szkoleń Intune pomocy technicznej:

- przegląd planu pomocy technicznej Intune

- omówienie Intune

- Rozwiązywanie typowych problemów

- Narzędzia i zasoby

- Q & A

Forum Intune oparte na społeczności i dokumentacja użytkowników końcowych są również doskonałymi zasobami.