Planowanie implementacji usługi Power BI: Raportowanie planowania zabezpieczeń użytkowników

Uwaga

Ten artykuł stanowi część serii artykułów dotyczących planowania implementacji usługi Power BI. Ta seria koncentruje się głównie na środowisku usługi Power BI w usłudze Microsoft Fabric. Aby zapoznać się z wprowadzeniem do serii, zobacz Planowanie implementacji usługi Power BI.

W tym artykule dotyczącym planowania zabezpieczeń opisano strategie dla użytkowników tylko do odczytu. Fokus dotyczy uprawnień osoby przeglądającego dla raportów i aplikacji oraz sposobu wymuszania zabezpieczeń danych. Jest ona przeznaczona przede wszystkim na:

- administratorów usługi Power BI: administratorzy, którzy są odpowiedzialni za nadzorowanie usługi Power BI w organizacji.

- Centrum doskonałości, IT i zespołu analizy biznesowej: zespoły, które są również odpowiedzialne za nadzorowanie usługi Power BI. Może być konieczne współpraca z administratorami usługi Power BI, zespołami ds. zabezpieczeń informacji i innymi odpowiednimi zespołami.

- Twórcy zawartości i właściciele: Twórcy BI samoobsługowego, którzy muszą tworzyć, publikować, zabezpieczać i zarządzać zawartością, z której korzystają inni użytkownicy.

Seria artykułów ma na celu rozszerzenie zawartości w białej księdze zabezpieczeń usługi Power BI. Chociaż oficjalny dokument dotyczący zabezpieczeń usługi Power BI koncentruje się na kluczowych tematach technicznych, takich jak uwierzytelnianie, rezydencja danych i izolacja sieci, głównym celem serii jest zapewnienie zagadnień i decyzji, które pomogą Ci zaplanować bezpieczeństwo i prywatność.

W organizacji wielu użytkowników jest klasyfikowanych jako użytkownicy. Użytkownicy wyświetlają zawartość utworzoną i opublikowaną przez innych użytkowników. Konsumenci skupiają się na tym artykule. Aby zapoznać się z planowaniem zabezpieczeń skoncentrowanym na twórcach zawartości i właścicielach, zobacz artykuł Planowanie zabezpieczeń twórców zawartości.

Aby uzyskać najwięcej informacji z tego artykułu, warto zrozumieć znaczenie terminów udostępniania i dystrybucji w kontekście usługi Power BI.

Udostępnianie to miejsce, w którym jeden użytkownik daje innemu użytkownikowi (lub grupie użytkowników) dostęp do określonego elementu zawartości. Możliwość udostępniania w usługa Power BI jest ograniczona do jednego elementu. Najczęściej odbywa się to między osobami, które znają się nawzajem i ściśle współpracują ze sobą.

Dystrybucja polega na tym, że zawartość jest dostarczana do innych użytkowników, którzy są znani jako adresaci. Często wiąże się to z większą liczbą użytkowników w wielu zespołach. Adresaci mogą nie zażądać jawnie zawartości, ale wiadomo, że potrzebują jej do wykonania swojej roli. Adresaci korzystający z zawartości rozproszonej mogą lub nie znają oryginalnego twórcy zawartości. W związku z tym dystrybucja jako koncepcja jest bardziej formalna niż udostępnianie.

Kiedy rozmawiasz z innymi osobami, określ, czy używają one terminu udostępniania w ogólny sposób, czy dosłownie. Użycie terminu udostępniania można interpretować na dwa sposoby.

- Termin udostępnianie jest często używany w ogólny sposób związany z udostępnianiem zawartości współpracownikom. Istnieje kilka technik dostarczania zawartości tylko do odczytu, które opisano w tym artykule.

- Udostępnianie jest również określoną funkcją w usłudze Power BI. Jest to możliwość, w której użytkownik lub grupa otrzymują dostęp do pojedynczego elementu. Udostępnianie linków i udostępniania bezpośredniego dostępu zostało opisane w tym artykule.

Ważne

Nazwa roli administratora usługi Power BI została zmieniona. Nowa nazwa roli to Administrator sieci szkieletowej.

Strategia dotycząca użytkowników tylko do odczytu

W usługa Power BI użytkownicy mogą wyświetlać raport lub pulpit nawigacyjny, gdy mają uprawnienia do obu tych elementów:

- Wyświetl element usługi Power BI zawierający wizualizacje (takie jak raport lub pulpit nawigacyjny).

- Odczytywanie danych bazowych (semantyczny model lub inne źródło).

Dostęp tylko do odczytu dla użytkowników można zapewnić przy użyciu różnych technik. Typowe techniki używane przez twórców zawartości samoobsługi obejmują:

- Udzielanie użytkownikom i grupom dostępu do aplikacji usługi Power BI.

- Dodawanie użytkowników i grup do roli Podgląd obszaru roboczego usługi Power BI.

- Udostępnianie użytkownikom i grupom uprawnień dla poszczególnych elementów przy użyciu linku udostępniania.

- Zapewnianie użytkownikom i grupom uprawnień dla poszczególnych elementów przy użyciu bezpośredniego dostępu.

Opcje roli Podgląd aplikacji Power BI i obszaru roboczego usługi Power BI obejmują zarządzanie uprawnieniami dla zestawu elementów. Dwie techniki uprawnień poszczególnych elementów obejmują zarządzanie uprawnieniami dla jednego pojedynczego elementu.

Napiwek

Ogólnie rzecz biorąc, najlepszym rozwiązaniem jest użycie aplikacji usługi Power BI dla większości użytkowników. Czasami rola Podgląd obszaru roboczego może być również odpowiednia. Zarówno aplikacje usługi Power BI, jak i rola podglądu obszaru roboczego umożliwiają zarządzanie uprawnieniami dla wielu elementów i powinny być używane zawsze, gdy jest to możliwe. Zarządzanie uprawnieniami poszczególnych elementów może być żmudne, czasochłonne i podatne na błędy. Natomiast zarządzanie zestawem elementów zmniejsza konserwację i poprawia dokładność.

Podczas przeglądania ustawień zabezpieczeń dla elementu może być widoczne, że jego uprawnienia są następujące:

- Dziedziczone z obszaru roboczego lub aplikacji.

- Zastosowano bezpośrednio do elementu.

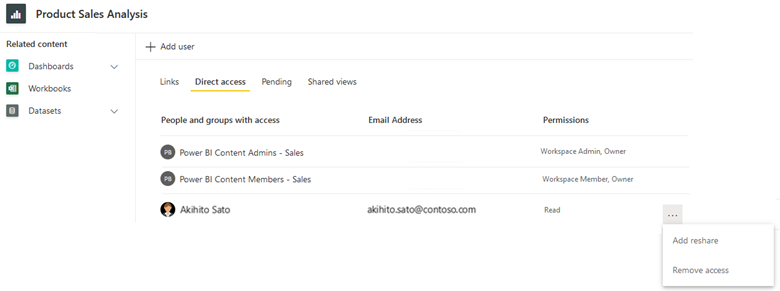

Na poniższym zrzucie ekranu są wyświetlane uprawnienia dostępu bezpośredniego dla raportu. W tym przypadku role administratora i członka obszaru roboczego są przypisywane do grupy. Te role są wyświetlane dla raportu, ponieważ dostęp na poziomie raportu jest dziedziczony z obszaru roboczego. Istnieje również jeden użytkownik, który ma uprawnienia do odczytu zastosowane bezpośrednio do raportu.

Strategia wybrana dla użytkowników tylko do odczytu może być inna. Powinna ona być oparta na indywidualnym rozwiązaniu, preferencjach osób zarządzających rozwiązaniem lub potrzebach konsumenta. W pozostałej części tej sekcji opisano, kiedy należy rozważyć użycie każdej z dostępnych technik.

Lista kontrolna — podczas tworzenia strategii dostarczania zawartości użytkownikom tylko do odczytu kluczowe decyzje i akcje obejmują:

- Oceń istniejącą strategię dla użytkowników tylko do odczytu: sprawdź, jak zawartość jest obecnie dystrybuowana i udostępniana konsumentom. Określ, czy istnieją możliwości poprawy.

- Zdecyduj o strategii dla użytkowników tylko do odczytu: Zastanów się, jakie są preferencje dotyczące używania uprawnień aplikacji, ról w obszarach roboczych lub uprawnień dla poszczególnych elementów. Jeśli zmiany są niezbędne do spełnienia tych preferencji, utwórz plan wprowadzania ulepszeń.

Uprawnienia aplikacji usługi Power BI

Aplikacja Power BI udostępnia użytkownikom kolekcję raportów, pulpitów nawigacyjnych i skoroszytów. Aplikacja zapewnia najlepsze środowisko użytkownika dla użytkowników, ponieważ:

- Okienko nawigacji aplikacji zapewnia proste i intuicyjne środowisko użytkownika. Jest to środowisko ładniejsze niż uzyskiwanie dostępu do zawartości bezpośrednio w obszarze roboczym.

- Zawartość może być logicznie zorganizowana w sekcje (które są podobne do folderów) w okienku nawigacji aplikacji.

- Użytkownicy mają dostęp tylko do określonych elementów, które zostały jawnie uwzględnione w aplikacji dla swoich odbiorców.

- Linki do dodatkowych informacji, dokumentacji lub innego zawartości można dodać do okienka nawigacji dla swoich odbiorców.

- Istnieje wbudowany przepływ pracy żądania dostępu .

Uwaga

Wszystkie odwołania do aplikacji w tym artykule dotyczą aplikacji usługi Power BI. Jest to inna koncepcja niż usługa Power Apps. Jest to również inna koncepcja niż aplikacje mobilne usługi Power BI. W tej sekcji skupimy się na aplikacjach organizacyjnych, a nie na aplikacjach szablonów.

Możesz utworzyć jedną aplikację dla każdego obszaru roboczego jako formalny sposób dystrybucji niektórych lub wszystkich zawartości obszaru roboczego. Aplikacje to dobry sposób szerokiego rozpowszechniania zawartości w organizacji, zwłaszcza dla użytkowników, których nie znasz lub nie współpracujesz ściśle.

Napiwek

Aby uzyskać więcej informacji na temat korzystania z aplikacji Power BI na potrzeby szerokiej dystrybucji zawartości, zobacz scenariusz użycia analizy biznesowej przedsiębiorstwa. Zalecamy, aby twórcy zawartości, którzy muszą rozpowszechniać zawartość, rozważyli utworzenie aplikacji jako pierwszej opcji.

Uprawnienia aplikacji można zarządzać oddzielnie od ról obszaru roboczego. Rozdzielenie uprawnień ma dwie zalety. Zachęca:

- Udzielanie dostępu do obszaru roboczego twórcom zawartości. Obejmuje ona użytkowników aktywnie współpracujących z zawartością, takich jak twórcy modelu semantycznego, twórcy raportów i testerzy.

- Udzielanie uprawnień aplikacji użytkownikom. W przeciwieństwie do uprawnień obszaru roboczego uprawnienia aplikacji są zawsze tylko do odczytu (lub nie).

Wszyscy użytkownicy z dostępem do obszaru roboczego mogą automatycznie wyświetlać aplikację (po opublikowaniu aplikacji usługi Power BI dla obszaru roboczego). Ze względu na to zachowanie można koncepcyjnie traktować role obszaru roboczego jako dziedziczone przez poszczególnych odbiorców aplikacji. Niektórzy użytkownicy z dostępem do obszaru roboczego mogą również zaktualizować aplikację Power BI w zależności od przypisanej roli obszaru roboczego.

Napiwek

Aby uzyskać więcej informacji na temat dostępu do obszaru roboczego, zobacz artykuł Planowanie zabezpieczeń twórcy zawartości.

Używanie aplikacji do rozpowszechniania zawartości dla użytkowników tylko do odczytu jest najlepszym wyborem w następujących przypadkach:

- Chcesz, aby użytkownicy mogli wyświetlać tylko określone elementy widoczne dla tej grupy odbiorców (a nie wszystkie elementy w bazowym obszarze roboczym).

- Chcesz zarządzać uprawnieniami tylko do odczytu dla aplikacji niezależnie od obszaru roboczego.

- Potrzebujesz prostszego zarządzania uprawnieniami dla użytkowników tylko do odczytu niż uprawnienia dla poszczególnych elementów.

- Chcesz mieć pewność, że zabezpieczenia na poziomie wiersza są wymuszane dla użytkowników (gdy mają uprawnienia tylko do odczytu w bazowym modelu semantycznym).

- Chcesz mieć pewność, że użytkownicy nie będą mogli wyświetlać nowych i zmienionych raportów do czasu ponownego opublikowania aplikacji.

Chociaż prawdą jest, że zmiany w raportach i pulpitach nawigacyjnych nie są widoczne dla użytkowników aplikacji do momentu ponownego opublikowania aplikacji, istnieją dwie kwestie, które wymagają ostrożności.

- natychmiastowe zmiany modelu semantycznego: zmiany modelu semantycznego zawsze obowiązują natychmiast. Jeśli na przykład wprowadzisz zmiany powodujące niezgodność w modelu semantycznym w obszarze roboczym, może to spowodować, że raporty staną się niestabilne (mimo że nie zostały ponownie ogłoszone w aplikacji). Istnieją dwa sposoby ograniczenia tego ryzyka: najpierw wykonaj wszystkie prace programistyczne w programie Power BI Desktop (oddzielone od obszaru roboczego). Po drugie izoluj aplikację produkcyjną przy użyciu oddzielnych obszarów roboczych na potrzeby programowania i testowania. (Opcjonalnie można uzyskać wyższy poziom kontroli nad wdrażaniem zawartości obszaru roboczego od programowania do testowania i produkcji przy użyciu potoków wdrażania).

- Zawartość i uprawnienia są publikowane razem: po opublikowaniu aplikacji jej uprawnienia są publikowane w tym samym czasie co zawartość. Na przykład w obszarze roboczym mogą występować zmiany raportu, które nie zostały jeszcze ukończone, w pełni przetestowane lub zatwierdzone. Nie można więc ponownie opublikować aplikacji tylko w celu zaktualizowania uprawnień. Aby ograniczyć to ryzyko, przypisz uprawnienia aplikacji do grup zabezpieczeń i użyj członkostwa w grupach zabezpieczeń (zamiast poszczególnych użytkowników) podczas udzielania uprawnień aplikacji. Unikaj ponownego publikowania aplikacji tylko w celu zastosowania zmian uprawnień.

Odbiorcy aplikacji

Każdy obszar roboczy w usługa Power BI może mieć tylko jedną aplikację usługi Power BI. Jednak w aplikacji można utworzyć co najmniej jedną grupę odbiorców. Rozważmy następujący scenariusz.

- Masz pięć raportów sprzedaży, które są dystrybuowane do wielu użytkowników w całej globalnej organizacji sprzedaży.

- Jedna grupa odbiorców jest definiowana w aplikacji dla przedstawicieli handlowych. Ta grupa odbiorców może wyświetlać trzy z pięciu raportów.

- Kolejni odbiorcy są definiowani w aplikacji dla zespołu liderów ds. sprzedaży. Ta grupa odbiorców może wyświetlać wszystkie pięć raportów, w tym dwa raporty, które nie są dostępne dla przedstawicieli sprzedaży.

Ta możliwość łączenia i dopasowywania zawartości i odbiorców ma następujące zalety.

- Niektóre raporty mogą być dostępne do wyświetlania przez wielu odbiorców. Dlatego utworzenie wielu odbiorców eliminuje konieczność duplikowania zawartości w różnych obszarach roboczych.

- Niektóre raporty powinny być dostępne tylko dla jednej grupy odbiorców. Dlatego zawartość dla tej jednej grupy odbiorców może znajdować się w tym samym obszarze roboczym co inna powiązana zawartość.

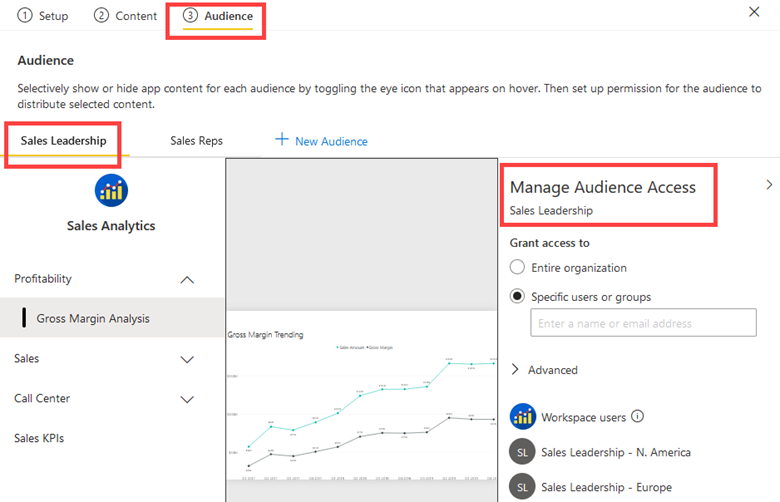

Poniższy zrzut ekranu przedstawia aplikację z dwoma odbiorcami: Sales Leadership i Sales Reps. Okienko Zarządzanie dostępem do odbiorców zapewnia dostęp do grupy odbiorców Sales Leadership dla dwóch grup zabezpieczeń: Sales Leadership-Ameryka Północna i Sales Leadership-Europe. Raport Analizy marży brutto widoczny na zrzucie ekranu grupy odbiorców Sales Leadership nie jest dostępny dla grupy odbiorców Sales Reps.

Uwaga

Termin grupa odbiorców jest czasami używany. Nie jest to bezpośrednie odwołanie do korzystania z grup zabezpieczeń. Obejmuje ona członków docelowej grupy odbiorców, którzy zobaczą kolekcję zawartości w aplikacji usługi Power BI. Chociaż można przypisywać poszczególnych użytkowników do odbiorców, najlepszym rozwiązaniem jest przypisywanie grup zabezpieczeń, grup platformy Microsoft 365 lub grup dystrybucyjnych zawsze, gdy jest to praktyczne. Aby uzyskać więcej informacji, zobacz strategię używania grup w artykule Planowanie zabezpieczeń na poziomie dzierżawy.

Podczas zarządzania uprawnieniami dla aplikacji na stronie Bezpośredni dostęp można wyświetlić członków poszczególnych odbiorców. Możesz również zobaczyć użytkowników z rolą obszaru roboczego wymienioną w obszarze Wszyscy odbiorcy. Nie można zaktualizować uprawnień aplikacji ze strony Bezpośredni dostęp . Zamiast tego należy ponownie opublikować aplikację. Możesz jednak zaktualizować uprawnienia aplikacji na stronie Oczekujące , gdy istnieją otwarte żądania dostępu dla aplikacji.

Napiwek

Podstawowym przypadkiem użycia odbiorców aplikacji jest zdefiniowanie określonych uprawnień dla różnych zestawów użytkowników. Jednak podczas korzystania z odbiorców możesz uzyskać trochę kreatywności. Użytkownik może być członkiem wielu odbiorców, a każda grupa odbiorców jest wyświetlana widzom aplikacji jako pomocniczy zestaw menu. Możesz na przykład utworzyć grupę odbiorców o nazwie Rozpocznij tutaj , która zawiera informacje o sposobie korzystania z aplikacji, o tym, kto ma się kontaktować, jak przekazać opinię i jak uzyskać pomoc. Możesz też utworzyć grupę odbiorców o nazwie KPI Definitions (Definicje wskaźników KPI), która zawiera słownik danych. Udostępnienie tego typu informacji pomaga nowym użytkownikom i usprawnia wysiłki związane z wdrażaniem rozwiązań.

Opcje uprawnień aplikacji

Podczas tworzenia (lub ponownego publikowania) każda grupa odbiorców ma okienko Zarządzanie dostępem do odbiorców. W tym okienku są dostępne następujące uprawnienia.

- Udziel dostępu do: dla każdej grupy odbiorców można udzielić dostępu poszczególnym użytkownikom i grupom. Można opublikować aplikację w całej organizacji, gdy jest ona włączona przez ustawienie Publikuj aplikacje w całej dzierżawie organizacji , a aplikacja nie jest instalowana automatycznie. Jeśli to możliwe, zalecamy przypisanie grup do odbiorców, ponieważ dodawanie lub usuwanie użytkowników wymaga ponownego opublikowania aplikacji. Wszyscy z dostępem do obszaru roboczego automatycznie mają uprawnienia do wyświetlania lub aktualizowania aplikacji w zależności od ich roli obszaru roboczego.

-

uprawnienia modelu semantycznego: dwa typy uprawnień modelu semantycznego mogą być nadane podczas publikowania aplikacji:

- Ponowne udostępnianie modelu semantycznego: Po włączeniu użytkownicy aplikacji otrzymują uprawnienia do ponownego udostępniania modelu semantycznego innym użytkownikom. Warto włączyć tę opcję, gdy bazowe modele semantyczne można łatwo udostępnić innym osobom. Zalecamy uzyskanie zatwierdzenia od semantycznych właścicieli modelu przed udzieleniem uprawnień do udostępniania dalej dla odbiorców aplikacji.

- Budowa modeli semantycznych: Po włączeniu użytkownicy aplikacji otrzymują uprawnienie do budowy dla modeli semantycznych. Uprawnienie do tworzenia umożliwia użytkownikom tworzenie nowych raportów, eksportowanie danych bazowych z raportów i nie tylko. Zalecamy uzyskanie zatwierdzenia od właścicieli modelu semantycznego przed udzieleniem uprawnień do tworzenia do odbiorców aplikacji.

Możliwość dodawania semantycznego modelu ponownego udostępniania lub tworzenia podczas publikowania aplikacji jest wygodna. Zalecamy jednak oddzielne zarządzanie uprawnieniami aplikacji i uprawnieniami modelu semantycznego. Oto powody, dla których.

- Udostępniony model semantyczny może znajdować się w osobnym obszarze roboczym: jeśli model semantyczny zostanie opublikowany w osobnym obszarze roboczym od aplikacji, musisz bezpośrednio zarządzać uprawnieniami. Możliwość dodawania uprawnień do odczytu, kompilowania lub udostępniania dalej podczas publikowania aplikacji działa tylko dla modeli semantycznych, które znajdują się w tym samym obszarze roboczym co aplikacja. Z tego powodu zalecamy, aby niezależnie zarządzać uprawnieniami modelu semantycznego.

- uprawnienia modelu semantycznego są zarządzane oddzielnie: jeśli usuniesz lub zmienisz uprawnienia dla aplikacji, ta akcja będzie mieć wpływ tylko na aplikację. Nie usuwa automatycznie żadnych uprawnień modelu semantycznego, które zostały wcześniej przypisane. W ten sposób można traktować uprawnienia aplikacji i uprawnienia modelu semantycznego jako oddzielone. Musisz bezpośrednio zarządzać modelem semantycznym, niezależnie od aplikacji, gdy uprawnienia modelu semantycznego ulegają zmianie lub muszą zostać usunięte.

- uprawnienia modelu semantycznego powinny być kontrolowane: udzielanie uprawnień modelu semantycznego za pośrednictwem aplikacji usuwa kontrolę z właściciela modelu semantycznego. Przyznanie uprawnień do udostępniania dalej zależy od dobrego osądu użytkowników, którzy decydują się na ponowne udostępnianie modeli semantycznych. Wewnętrzne wytyczne dotyczące ładu lub zabezpieczeń mogą być trudniejsze do zarządzania, gdy udostępnianie jest dozwolone.

- Użytkownicy i twórcy mają różne cele: zazwyczaj istnieje o wiele więcej odbiorców zawartości niż twórcy w organizacji. Zgodnie z zasadą najniższych uprawnień konsumenci potrzebują tylko uprawnień do odczytu dla bazowego modelu semantycznego. Nie potrzebują uprawnień do tworzenia, chyba że zamierzają tworzyć nowe raporty.

Napiwek

Aby uzyskać więcej informacji o tym, kiedy używać oddzielnych obszarów roboczych danych i obszarów roboczych raportowania, zobacz artykuł Planowanie na poziomie obszaru roboczego.

Uprawnienia przed instalacją aplikacji

Po opublikowaniu aplikacji usługi Power BI użytkownik zazwyczaj musi go zainstalować , aby mógł go otworzyć. Użytkownik może zainstalować aplikację ze strony Aplikacje w usługa Power BI lub za pomocą linku otrzymanego od innego użytkownika. Będą oni mogli znaleźć (i zainstalować) aplikację, gdy zostaną one uwzględnione w co najmniej jednej grupie odbiorców aplikacji.

Alternatywną metodą instalowania aplikacji jest wypychanie jej do użytkowników aplikacji. Powoduje to wstępne zainstalowanie aplikacji, aby automatycznie była wyświetlana na stronie Aplikacje w usługa Power BI. Takie podejście jest wygodą dla konsumentów, ponieważ nie muszą znajdować i instalować aplikacji. Jednak wstępnie zainstalowane aplikacje mogą stać się irytujące dla użytkowników, ponieważ mogą stać się przeciążone zbyt wieloma aplikacjami, które nie są dla nich istotne.

Ustawienie dzierżawy Wypychanie aplikacji do użytkowników końcowych określa, kto może automatycznie instalować aplikacje. Zalecamy korzystanie z tej funkcji, ponieważ jest ona wygodna dla użytkowników. Zalecamy jednak również informowanie twórców zawartości o tym, kiedy go używać, aby nie był nadmiernie używany.

Napiwek

Jeśli podczas publikowania aplikacji wybierzesz opcję automatycznego zainstalowania aplikacji, nie możesz ustawić odbiorców jako całej organizacji (jeśli są one włączone przez ustawienie dzierżawy Wypychanie aplikacji do użytkowników końcowych).

Lista kontrolna — podczas tworzenia strategii korzystania z aplikacji dla osób przeglądających zawartość kluczowe decyzje i akcje obejmują:

- Zdecyduj o strategii używania aplikacji: Zdefiniuj preferencje dotyczące korzystania z aplikacji. Upewnij się, że jest ona zgodna z ogólną strategią dla użytkowników tylko do odczytu.

- Zdecyduj, kto może publikować aplikacje w całej organizacji: Zdecyduj, którzy twórcy raportów mogą publikować w całej organizacji. Ustaw ustawienie Publikuj aplikacje w całej dzierżawie organizacji, aby dostosować je do tej decyzji.

- Zdecyduj, kto może dystrybuować aplikacje do użytkowników końcowych: Zdecyduj, którzy twórcy raportów usługi Power BI mogą wstępnie instalować aplikacje. Ustaw ustawienie Dzierżawa aplikacji wypychanych na użytkowników końcowych, aby dostosować je do tej decyzji.

- Tworzenie i publikowanie wskazówek dla twórców zawartości: podaj dokumentację i szkolenia dla twórców zawartości. Uwzględnij wymagania i preferencje dotyczące sposobu najbardziej efektywnego korzystania z aplikacji.

- Określanie sposobu obsługi żądań dostępu do aplikacji: upewnij się, że proces jest w miejscu, aby przypisać kontakty i obsługiwać żądania dostępu do aplikacji w odpowiednim czasie.

Rola Podgląd obszaru roboczego

Zgodnie z opisem w artykułach dotyczących planowania obszaru roboczego głównym celem obszaru roboczego jest współpraca. Współpracownicy obszaru roboczego, tacy jak twórcy modelu semantycznego, twórcy raportów i testerzy, powinni być przypisani do jednej z trzech ról: Współautor, Członek lub Administrator. Te role opisano w artykule Dotyczącym planowania zabezpieczeń twórcy zawartości.

Rolę osoba przeglądająca obszaru roboczego można przypisać do użytkowników. Umożliwienie użytkownikom uzyskiwania dostępu do zawartości bezpośrednio w obszarze roboczym może mieć sens w przypadku małych zespołów i nieformalnych zespołów, które ściśle współpracują ze sobą.

Umożliwienie użytkownikom bezpośredniego dostępu do zawartości obszaru roboczego jest dobrym wyborem w następujących przypadkach:

- Formalność aplikacji z jej oddzielnymi uprawnieniami nie jest konieczna.

- Osoby przeglądające mogą wyświetlać wszystkie elementy przechowywane w obszarze roboczym.

- Potrzebujesz prostszego zarządzania uprawnieniami niż uprawnienia dla poszczególnych elementów.

- Użytkownicy obszaru roboczego mogą również wyświetlać aplikację (po opublikowaniu aplikacji dla obszaru roboczego).

- Intencją jest przejrzenie zawartości przed opublikowaniem jej w aplikacji przez osoby przeglądające.

Poniżej przedstawiono kilka sugestii dotyczących obsługi osób przeglądających obszary robocze.

- Organizuj zawartość w każdym obszarze roboczym, aby elementy były łatwo zlokalizowane przez użytkowników raportów, aby były dobrze dopasowane do zabezpieczeń. Organizacja obszaru roboczego według obszaru tematu lub projektu zwykle działa dobrze.

- Oddziel zawartość programową i testową od zawartości produkcyjnej, aby nie można było uzyskać dostępu do elementów pracy w toku przez osoby przeglądające.

- Używaj aplikacji (lub uprawnień dla poszczególnych elementów, jeśli jest to konieczne), jeśli oczekujesz, że wiele żądań dostępu do przetworzenia. Dla obszarów roboczych nie ma przepływu pracy Żądania dostępu .

Lista kontrolna — podczas tworzenia strategii używania obszarów roboczych dla osób przeglądających zawartość kluczowe decyzje i akcje obejmują:

- Zdecyduj o strategii używania roli Osoba przeglądająca obszar roboczy: Określ preferencje dotyczące używania obszarów roboczych dla użytkowników. Upewnij się, że jest ona zgodna z ogólną strategią dla użytkowników tylko do odczytu.

- Tworzenie i publikowanie wskazówek dla twórców zawartości: podaj dokumentację i szkolenia dla twórców zawartości. Uwzględnij wymagania i preferencje dotyczące najbardziej efektywnego używania uprawnień obszaru roboczego.

Uprawnienia dla poszczególnych elementów

Udostępnianie poszczególnych elementów udziela uprawnień do pojedynczego elementu. Mniej doświadczeni twórcy zawartości często używają tej techniki jako podstawowej techniki udostępniania, ponieważ polecenia udostępniania są wyraźnie wyświetlane w usługa Power BI. Z tego powodu ważne jest informowanie twórców zawartości o różnych opcjach udostępniania, w tym o tym, kiedy należy używać uprawnień aplikacji zamiast ról obszaru roboczego.

Uprawnienia poszczególnych elementów są dobrym wyborem w następujących przypadkach:

- Chcesz zapewnić dostęp tylko do odczytu do jednego elementu (raportu lub pulpitu nawigacyjnego).

- Nie chcesz, aby odbiorca wyświetlał całą zawartość opublikowaną w obszarze roboczym.

- Nie chcesz, aby odbiorca wyświetlał całą zawartość opublikowaną dla odbiorców aplikacji.

Używaj uprawnień dla poszczególnych elementów oszczędnie, ponieważ udostępnianie przyznaje uprawnienie odczyt do pojedynczego elementu. W ten sposób można traktować uprawnienia poszczególnych elementów jako przesłonięcia ról obszaru roboczego lub uprawnień aplikacji.

Napiwek

Zalecamy używanie uprawnień aplikacji zawsze, gdy jest to możliwe. Następnie rozważ użycie ról obszaru roboczego, aby włączyć bezpośredni dostęp do obszaru roboczego. Na koniec należy użyć uprawnień dla poszczególnych elementów, gdy spełniają powyższe kryteria. Uprawnienia aplikacji i role obszaru roboczego określają zabezpieczenia dla kolekcji zawartości (a nie poszczególnych elementów), co jest lepszym rozwiązaniem w zakresie zabezpieczeń.

Udostępnianie wielu elementów przy użyciu uprawnień poszczególnych elementów może być żmudne i podatne na błędy, zwłaszcza w przypadku udostępniania poszczególnym użytkownikom zamiast grup. Rozważmy ten scenariusz: masz 40 raportów, które zostały udostępnione współpracownikom przy użyciu ich indywidualnych kont użytkowników. Po przeniesieniu jednego współpracownika do innego działu należy odwołać dostęp, który będzie obejmować uprawnienia do edytowania wszystkich 40 raportów.

Ważne

Udostępnianie zawartości z osobistego obszaru roboczego powinno być wykonywane rzadko. Osobiste obszary robocze najlepiej nadają się do zawartości niekrytycznej, nieformalnej lub tymczasowej. Jeśli masz sytuację, w której twórcy zawartości często udostępniają ważną lub krytyczną zawartość ze swoich osobistych obszarów roboczych, należy podjąć odpowiednie działania, aby przenieść tę zawartość do standardowego obszaru roboczego. Aby uzyskać więcej informacji, zobacz scenariusz użycia analizy biznesowej osobistej.

Po udostępnieniu pojedynczego elementu masz kilka opcji uprawnień.

- uprawnienia do udostępniania dalej: po włączeniu użytkownicy mogą udostępniać element innym użytkownikom, w tym jego podstawowe modele semantyczne. Warto przyznać to uprawnienie, gdy element może być łatwo udostępniony każdemu użytkownikowi. Usuwa kontrolę z osoby lub zespołu zarządzającego elementem. Opiera się więc na dobrym osądzie użytkowników, którzy otrzymują uprawnienie do udostępniania dalej. Jednak wewnętrzne wytyczne dotyczące ładu lub zabezpieczeń mogą być trudniejsze do zarządzania, gdy udostępnianie jest dozwolone.

- uprawnienia budowania: po włączeniu użytkownicy otrzymują uprawnienia budowania dla bazowego modelu semantycznego. Uprawnienie do tworzenia umożliwia użytkownikom tworzenie nowej zawartości opartej na modelu semantycznym. Umożliwia również eksportowanie danych bazowych z raportów i nie tylko. Zagadnienia dotyczące udzielania uprawnień do tworzenia opisano w artykule Planowanie zabezpieczeń twórcy zawartości.

Uprawnienia dla poszczególnych elementów dla raportów i pulpitów nawigacyjnych mogą mieć sens w przypadku scenariuszy nieformalnych, gdy zawartość jest udostępniana kilku użytkownikom. Dobrym pomysłem jest informowanie użytkowników o zarządzaniu uprawnieniami za pomocą aplikacji i obszarów roboczych, szczególnie w przypadku udostępniania zawartości dużej liczbie użytkowników lub użytkowników spoza zespołu. Ważne jest, aby podkreślić następujące kwestie.

- Trudniej jest ustalić, która zawartość została udostępniona którym użytkownikom, ponieważ uprawnienia do poszczególnych raportów i pulpitów nawigacyjnych muszą być przeglądane indywidualnie.

- W wielu przypadkach uprawnienie do udostępniania dalej jest ustawione, ponieważ środowisko użytkownika domyślnie włącza tę opcję. Istnieje więc ryzyko, że zawartość jest udostępniana szerszemu zestawowi użytkowników niż zamierzonemu. Ten wynik można zapobiec, usuwając zaznaczenie opcji Zezwalaj adresatom na udostępnianie tego raportu podczas udostępniania. Minimalizacja nadmiernego udostępniania w ten sposób jest problemem ze szkoleniem użytkowników. Twórca zawartości, który ustawia uprawnienia do udostępniania, powinien rozważyć ten wybór za każdym razem.

- Wszystkie zmiany w raportach i pulpitach nawigacyjnych są natychmiast widoczne dla innych użytkowników, co może mylić użytkowników, gdy modyfikacje zawartości są w toku. Ten problem można rozwiązać, rozpowszechniając zawartość w aplikacji lub używając oddzielnych obszarów roboczych do segregowania zawartości programistycznej, testowej i produkcyjnej. Aby uzyskać więcej informacji, zobacz scenariusz użycia samoobsługowego publikowania zawartości.

- Gdy użytkownik udostępnia zawartość z osobistego obszaru roboczego i opuszcza organizację, dział IT zwykle wyłącza swoje konto użytkownika. W takim przypadku wszyscy adresaci udostępnionej zawartości natychmiast utracą dostęp do zawartości.

Istnieją trzy konkretne typy udostępniania: udostępnianie linków, udostępnianie dostępu bezpośredniego i widoki udostępnione.

Łącza uprawnień dla poszczególnych elementów

Po udostępnieniu pojedynczego elementu domyślne środowisko powoduje udostępnienie linku. Istnieją trzy typy łączy udostępniania.

- Osoby w organizacji: Po włączeniu w ustawieniach dzierżawy Fabric ten typ linku udostępniania jest prostym sposobem zapewnienia dostępu tylko do odczytu wszystkim w organizacji. Jednak łącze udostępniania nie będzie działać dla użytkowników zewnętrznych. Ta opcja jest najbardziej odpowiednia, gdy każda osoba może wyświetlać zawartość, a link może być swobodnie udostępniany w całej organizacji. Jeśli nie zostanie ona wyłączona przez łącza Zezwalaj na udostępnianie w celu udzielenia dostępu wszystkim w ustawieniu dzierżawy organizacji , ten typ udostępniania jest domyślny.

- Osoby z istniejącym dostępem: ta opcja nie tworzy nowego linku udostępniania. Zamiast tego umożliwia pobranie adresu URL, aby można było wysłać go do osoby, która ma już dostęp.

- określone osoby: ta opcja tworzy link do udostępniania dla określonych użytkowników lub grup. Zalecamy korzystanie z tej opcji przez większość czasu, ponieważ zapewnia określony dostęp. Jeśli często pracujesz z użytkownikami zewnętrznymi, możesz użyć tego typu linku dla użytkowników-gości, którzy już istnieją w identyfikatorze Entra firmy Microsoft. Aby uzyskać więcej informacji na temat planowanego procesu zapraszania do tworzenia użytkowników-gości, zobacz artykuł Planowanie zabezpieczeń na poziomie dzierżawy.

Ważne

Zalecamy, aby rozważyć ograniczenie opcji Zezwalaj na udostępnianie linków w celu udzielenia dostępu wszystkim użytkownikom w dzierżawie organizacji do członków grupy. Możesz utworzyć nazwę grupy, taką jak usługa Power BI Share w całej organizacji, a następnie dodać niewielką liczbę użytkowników, którzy rozumieją implikacje udostępniania w całej organizacji. Jeśli martwisz się o istniejące linki dla całej organizacji, możesz użyć interfejsu API administratora, aby znaleźć wszystkie elementy, które zostały udostępnione całej organizacji.

Link udostępniania dodaje uprawnienie Odczyt do elementu. Domyślnie jest zaznaczone uprawnienie Do udostępniania dalej. Istnieje również możliwość dodania uprawnień do tworzenia do bazowego modelu semantycznego jednocześnie utworzonego linku udostępniania.

Napiwek

Zalecamy nauczenie twórców zawartości włączenia opcji uprawnienia do tworzenia tylko wtedy, gdy użytkownik raportu jest również twórcą zawartości, który może wymagać tworzenia raportów, eksportowania danych lub tworzenia modelu złożonego z bazowego modelu semantycznego.

Udostępnianie łączy jest łatwiejsze niż udostępnianie bezpośredniego dostępu, szczególnie w przypadku konieczności wprowadzania zbiorczych zmian. Jest to znacząca zaleta, gdy indywidualni użytkownicy otrzymują uprawnienia do udostępniania, tym bardziej niż grupy (co często występuje, gdy użytkownicy samoobsługi są odpowiedzialni za zarządzanie uprawnieniami). Przeanalizujmy następujące porównania.

- Link do udostępniania: 20 indywidualnych użytkowników ma dostęp za pomocą linku do udostępniania. W przypadku jednej zmiany linku ma to wpływ na wszystkich 20 użytkowników.

- bezpośredni dostęp: 20 osób ma bezpośredni dostęp do elementu. Aby wprowadzić zmianę, należy zmodyfikować wszystkie 20 uprawnień użytkownika.

Uprawnienia dostępu bezpośredniego dla poszczególnych elementów

Można również uzyskać uprawnienia dla poszczególnych elementów przy użyciu bezpośredniego dostępu. Bezpośredni dostęp obejmuje skonfigurowanie uprawnień dla pojedynczego elementu. Można również określić wszystkie dziedziczone uprawnienia pochodzące z ról obszaru roboczego.

Po udzieleniu użytkownikowi bezpośredniego dostępu otrzymują uprawnienia do odczytu dla elementu. Uprawnienie do udostępniania dalej jest domyślnie zaznaczone, podobnie jak uprawnienie do tworzenia dla bazowego modelu semantycznego. Zalecamy nauczenie twórców zawartości włączenia uprawnień do tworzenia tylko wtedy, gdy użytkownik tego raportu jest również twórcą zawartości, który może wymagać tworzenia raportów, eksportowania danych lub tworzenia modeli złożonych na podstawie bazowego modelu semantycznego.

Napiwek

Środowisko użytkownika sprawia, że przyznawanie uprawnień do udostępniania dalej i tworzenia jest bardzo proste, ale użytkownik wykonujący udostępnianie powinien zawsze sprawdzić, czy te uprawnienia są niezbędne.

Widoki udostępnione

Użyj widoku udostępnionego, aby udostępnić filtrowaną perspektywę raportu innemu użytkownikowi. Widok udostępniony można opublikować przy użyciu linku udostępniania lub bezpośredniego dostępu.

Widoki udostępnione to tymczasowa koncepcja. Automatycznie wygasają po upływie 180 dni. Z tego powodu widoki udostępnione najlepiej nadają się do scenariuszy udostępniania nieformalnego i tymczasowego. Upewnij się, że użytkownicy wiedzą o tym ograniczeniu.

Lista kontrolna — podczas tworzenia strategii używania uprawnień poszczególnych elementów kluczowe decyzje i akcje obejmują:

- Zdecyduj o strategii używania funkcji udostępniania: określ, jakie są preferencje dotyczące używania uprawnień dla poszczególnych elementów. Upewnij się, że jest ona zgodna z ogólną strategią dla użytkowników tylko do odczytu.

- zdecyduj, kto może publikować linki do całej organizacji: zdecyduj, którzy twórcy raportów mogą publikować linki dla całej organizacji. Ustaw ustawienie Zezwalaj na udostępnianie linków, aby udzielić dostępu wszystkim użytkownikom w dzierżawie organizacji , aby dostosować je do tej decyzji.

- Tworzenie i publikowanie wskazówek dla twórców zawartości: podaj dokumentację i szkolenia dla twórców zawartości, które obejmują wymagania i preferencje dotyczące sposobu najbardziej efektywnego używania uprawnień poszczególnych elementów. Upewnij się, że są one jasne na temat zalet i wad uprawnień poszczególnych elementów. Dołącz wskazówki dotyczące korzystania z linków do udostępniania i korzystania z udostępniania bezpośredniego.

Inne techniki zapytań konsumenckich

Najbardziej typowymi sposobami interakcji użytkowników z usługą Power BI są aplikacje, obszary robocze i uprawnienia dla poszczególnych elementów (wcześniej opisane w tym artykule).

Istnieją inne techniki, których użytkownicy mogą używać do wykonywania zapytań dotyczących danych usługi Power BI. Każda z poniższych technik zapytań wymaga uprawnienia semantycznego modelu lub kompilacji schematu danych.

- Analizuj w programie Excel: użytkownicy, którzy wolą używać programu Excel, mogą wykonywać zapytania dotyczące modelu semantycznego usługi Power BI przy użyciu funkcji analizowania w programie Excel. Ta funkcja jest doskonałą alternatywą dla eksportowania danych do programu Excel, ponieważ dane nie są zduplikowane. Za pomocą połączenia na żywo z modelem semantycznym użytkownicy mogą tworzyć tabele przestawne, wykresy i fragmentatory. Następnie mogą publikować skoroszyt w obszarze roboczym w usługa Power BI, co umożliwia użytkownikom otwieranie go i interakcję z nim.

- punktu końcowego XMLA: konsumenci mogą wykonywać zapytania dotyczące modelu semantycznego, łącząc się z punktem końcowym XMLA. Aplikacja zgodna ze standardem XMLA może łączyć się z modelem semantycznym przechowywanym w obszarze roboczym Premium, wykonywać zapytania i korzystać z niego. Ta funkcja jest przydatna, gdy konsumenci chcą używać semantycznego modelu usługi Power BI jako źródła danych dla narzędzia do wizualizacji danych poza ekosystemem firmy Microsoft.

- edytora datamart: użytkownicy mogą wykonywać zapytania względem datamart Power BI przy użyciu edytora datamart. Jest to internetowy edytor zapytań wizualnych do tworzenia zapytań bez kodu. Istnieje również internetowy edytor SQL, dla którego użytkownicy wolą pisać zapytania SQL. Oba edytory wysyłają zapytania do zarządzanej bazy danych Azure SQL Database, która jest oparta na zestawie danych usługi Power BI (zamiast wbudowanego modelu semantycznego).

- punktu końcowego SQL: użytkownicy mogą wydawać zapytania względem datamartu Power BI przy użyciu punktu końcowego SQL . Mogą używać narzędzi, takich jak Azure Data Studio lub SQL Server Management Studio (SSMS), aby uruchamiać zapytania SQL. Punkt końcowy SQL kieruje zapytania do zarządzanej usługi Azure SQL Database, która jest oparta na zestawie danych usługi Power BI (zamiast wbudowanego modelu semantycznego).

Aby uzyskać więcej informacji o uprawnieniach do tworzenia, zobacz artykuł Planowanie zabezpieczeń twórcy zawartości.

Lista kontrolna — podczas planowania, które techniki zapytań będą używane przez użytkowników, kluczowe decyzje i akcje obejmują:

- Tworzenie wskazówek dla użytkowników dotyczących używania funkcji Analizuj w programie Excel: Podaj dokumentację i szkolenia dla użytkowników, aby najlepiej ponownie używać istniejących modeli semantycznych w programie Excel.

- Tworzenie wskazówek dla użytkowników dotyczących korzystania zpunktu końcowego XMLA: podaj dokumentację i szkolenia dla użytkowników w najlepszy sposób ponownego użycia istniejących modeli semantycznych z punktem końcowym XMLA.

- Tworzenie wskazówek dla użytkowników dotyczących zapytań datamartów: dostarcz dokumentację i zapewnij szkolenia dla użytkowników dotyczące dostępnych technik wykonywania zapytań w datamartach Power BI.

Żądanie przepływu pracy dostępu dla użytkowników

Podczas udostępniania zawartości często jeden użytkownik przekazuje link (adres URL) innemu użytkownikowi. Gdy odbiorca spróbuje wyświetlić zawartość i wykryje, że nie ma do niej dostępu, może wybrać przycisk Zażądaj dostępu . Ta akcja inicjuje przepływ pracy Zażądaj dostępu. Następnie użytkownik zostanie poproszony o podanie komunikatu w celu wyjaśnienia, dlaczego chce uzyskać dostęp.

Przepływ pracy żądania dostępu istnieje dla:

- Dostęp do aplikacji usługi Power BI.

- Dostęp do elementu, takiego jak raport lub pulpit nawigacyjny.

- Dostęp do modelu semantycznego. Aby uzyskać więcej informacji na temat przepływu pracy Żądania dostępu w przypadku odnajdywania modelu semantycznego, zobacz artykuł Planowanie zabezpieczeń twórcy zawartości.

Żądania dostępu do aplikacji

Istnieją dwa sposoby uzyskiwania informacji na temat oczekujących żądań dostępu przesłanych dla aplikacji.

- E-mail: Kontakty aplikacji otrzymują powiadomienie e-mailowe. Domyślnie ten kontakt jest wydawcą aplikacji. Aby zapewnić lepszą obsługę krytycznych aplikacji, zalecamy ustawienie kontaktu na grupę, która może szybko reagować na żądania dostępu.

- menu Zarządzanie uprawnieniami: administratorzy i członkowie obszaru roboczego mogą wyświetlać, zatwierdzać lub odrzucać żądania dostępu. Strona Zarządzanie uprawnieniami jest dostępna na stronie Aplikacje i może być otwarta dla każdej aplikacji. Ta funkcja jest również dostępna dla współautorów obszaru roboczego, gdy ustawienie Zezwalaj współautorom na aktualizowanie aplikacji dla tego obszaru roboczego jest włączone.

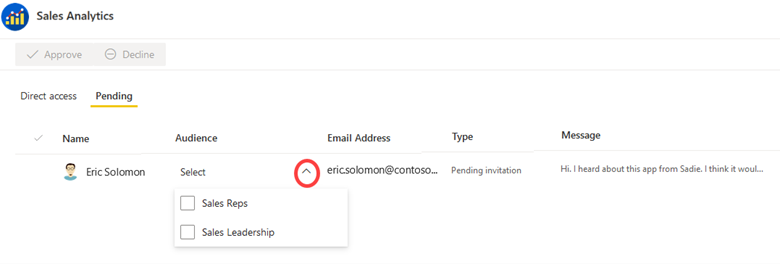

Oczekujące żądania dostępu dla aplikacji pokazują komunikat dostarczony przez użytkownika. Każde oczekujące żądanie można zatwierdzić lub odrzucić. Podczas wybierania zatwierdzenia żądania należy wybrać odbiorców aplikacji.

Poniższy zrzut ekranu przedstawia oczekujące żądanie dostępu od użytkownika. Aby ją zatwierdzić, należy wybrać jedną z dwóch grup odbiorców aplikacji, przedstawicielów ds. sprzedaży lub liderów sprzedaży.

Podczas publikowania aplikacji zawartość i uprawnienia są publikowane w tym samym czasie. Jak opisano wcześniej, nie można publikować tylko uprawnień aplikacji bez zmian zawartości. Istnieje jednak jeden wyjątek: po zatwierdzeniu oczekującego żądania dostępu (na przykład przedstawionego na poprzednim zrzucie ekranu) zmiana uprawnień nastąpi bez publikowania najnowszej zawartości w obszarze roboczym.

Żądania dostępu do obszaru roboczego

Dostęp do obszaru roboczego jest udzielany przez użytkowników należących do roli administratora lub roli członka.

Użytkownik, który próbuje wyświetlić obszar roboczy, otrzymuje komunikat o odmowie dostępu, gdy nie jest członkiem roli obszaru roboczego. Ponieważ nie ma wbudowanego przepływu pracy żądania dostępu dla obszarów roboczych, najlepiej jest ich używać w przypadku małych zespołów i nieformalnych zespołów, które ściśle współpracują ze sobą. Jest to jeden z powodów, dla których aplikacja Power BI jest lepiej odpowiednia dla większych zespołów i szerszych scenariuszy dystrybucji zawartości.

Żądania dostępu do poszczególnych elementów

Istnieją dwa sposoby uzyskiwania informacji na temat oczekujących żądań dostępu, które zostały przesłane dla pojedynczego elementu, na przykład raportu.

- E-mail: Kontakt(y) dla elementu otrzymują powiadomienie e-mail. Aby zapewnić lepszą obsługę raportów krytycznych, zalecamy ustawienie kontaktu na grupę, która może szybko reagować na żądania dostępu.

- menu Zarządzanie uprawnieniami: Administratorzy obszaru roboczego i członkowie mogą uzyskać dostęp do strony Zarządzanie uprawnieniami dla każdego elementu. Mogą wyświetlać, zatwierdzać lub odrzucać oczekujące żądania dostępu.

Zarządzanie żądaniami dostępu za pomocą grup

Gdy użytkownik przesyła formularz Żądania dostępu dla elementu usługi Power BI (na przykład raportu lub modelu semantycznego) lub aplikacji usługi Power BI, żądanie jest przesyłane dla pojedynczego użytkownika. Jednak wiele dużych organizacji musi używać grup w celu zachowania zgodności z zasadami zabezpieczeń wewnętrznych.

Zalecamy używanie grup, a nie osób, do zabezpieczania zawartości zawsze, gdy jest to praktyczne. Aby uzyskać więcej informacji na temat planowania grup, zobacz artykuł Planowanie zabezpieczeń na poziomie dzierżawy.

Jeśli zamierzasz zapewnić dostęp do grup zamiast poszczególnych użytkowników, właściciel zawartości lub administrator przetwarzający żądanie dostępu będzie musiał wykonać żądanie w wielu krokach:

- Odrzuć oczekujące żądanie w usłudze Power BI (ponieważ jest ono skojarzone z indywidualnym użytkownikiem).

- Dodaj osoby żądającej do właściwej grupy zgodnie z bieżącym procesem.

- Powiadom osoby żądającej o tym, że mają teraz dostęp.

Napiwek

Zobacz Żądanie przepływu pracy dostępu dla twórców , aby uzyskać informacje o odpowiadaniu na żądania dostępu do kompilacji od twórców zawartości. Zawiera również zalecenia dotyczące korzystania z formularza na potrzeby żądań dostępu.

Lista kontrolna — podczas planowania przepływu pracy Żądania dostępu kluczowe decyzje i akcje obejmują:

- Określ, kto powinien obsługiwać żądania dostępu do aplikacji: upewnij się, że proces jest w miejscu do obsługi żądań dostępu do aplikacji w odpowiednim czasie. Upewnij się, że kontakty aplikacji są przypisane do obsługi procesu.

- Określ, kto powinien obsługiwać żądania poszczególnych elementów: Zadbaj o to, aby proces był przygotowany do terminowej obsługi żądań dostępu. Upewnij się, że kontakty są przypisane do każdego elementu w celu obsługi procesu.

- Dołączyć do dokumentacji i szkolenia dla twórców zawartości: Upewnij się, że twórcy zawartości rozumieją, jak obsługiwać żądania dostępu terminowo. Poinformuj ich, jak obsługiwać żądania, gdy grupa powinna być używana zamiast pojedynczego użytkownika.

- uwzględnij w dokumentacji i szkoleniach: dołącz wskazówki dla twórców zawartości dotyczące efektywnego zarządzania żądaniami dostępu. Zawierają również wskazówki dla użytkowników dotyczące informacji, które należy uwzględnić w komunikacie żądania dostępu.

Wymuszanie zabezpieczeń danych na podstawie tożsamości konsumenta

Możesz zaplanować utworzenie mniejszej liczby semantycznych modeli i raportów, wymuszając bezpieczeństwo danych. Celem jest wymuszenie zabezpieczeń danych na podstawie tożsamości użytkownika wyświetlającego zawartość.

Rozważmy na przykład, że możesz udostępnić pojedynczy raport sprzedaży wszystkim sprzedawcom (konsumentom), wiedząc, że każdy sprzedawca będzie widzieć tylko wyniki sprzedaży w ich regionie. Takie podejście pozwala uniknąć złożoności tworzenia oddzielnych raportów dla poszczególnych regionów, które muszą być udostępniane sprzedawcom z tego regionu sprzedaży.

Niektóre organizacje mają określone wymagania dotyczące zatwierdzonych (certyfikowanych lub promowanych ) semantycznych modeli lubmartów danych. W przypadku danych, które będą powszechnie używane, może istnieć wymóg użycia zabezpieczeń danych.

Zabezpieczenia danych można osiągnąć na wiele sposobów.

- Semantyczny model Power BI: Jako twórca danych Power BI, możesz wymusić zabezpieczenia na poziomie wiersza (RLS) i zabezpieczenia na poziomie obiektu (OLS). Zabezpieczenia na poziomie wiersza obejmują definiowanie ról i reguł filtrujących wiersze modelu danych, podczas gdy usługa OLS ogranicza dostęp do określonych tabel lub kolumn. Te zdefiniowane reguły zabezpieczeń na poziomie wiersza i olS nie mają zastosowania do odwołań przechowywanych poza modelem semantycznym, takim jak fragmentator i opcje filtru. W dalszej części tej sekcji opisano techniki zabezpieczeń na poziomie wiersza i OLS.

- Analysis Services: semantyczny model połączenia na żywo może łączyć się z zdalnym modelem danych, który jest hostowany przez usługi Azure Analysis Services (AAS) lub SQL Server Analysis Services (SSAS). Model zdalny może wymuszać zabezpieczenia na poziomie wiersza lub ols na podstawie tożsamości konsumenta.

- źródła danych: Niektóre źródła danych, takie jak Azure SQL Database, mogą wymuszać RLS. W takim przypadku model usługi Power BI może skorzystać z istniejących zabezpieczeń, a nie ponownie zdefiniować go. Takie podejście może być znaczącą zaletą, gdy zabezpieczenia na poziomie wiersza zdefiniowane w źródle są złożone. Możesz opracować i opublikować model DirectQuery oraz ustawić poświadczenia źródła danych modelu semantycznego w usługa Power BI w celu włączenia logowania jednokrotnego . Gdy użytkownik raportu otworzy raport, usługa Power BI przekazuje swoją tożsamość do źródła danych. Następnie źródło danych wymusza zabezpieczenia na poziomie wiersza na podstawie tożsamości użytkownika raportu. Aby uzyskać więcej informacji na temat zabezpieczeń na poziomie wiersza usługi Azure SQL Database, zobacz ten artykuł.

Uwaga

Systemy źródłowe, takie jak usługa Azure SQL Database, mogą również używać technik, takich jak widoki, aby zawęzić elementy widoczne dla użytkownika. Chociaż jest to prawidłowa technika, nie ma znaczenia dla fokusu tej sekcji.

Zabezpieczenia na poziomie wiersza

Zabezpieczenia na poziomie wiersza umożliwiają modelerowi danych ograniczenie dostępu do podzestawu danych. Zwykle służy do zapewnienia, że niektórzy użytkownicy raportu nie widzą określonych danych, takich jak wyniki sprzedaży innych regionów sprzedaży.

Napiwek

Jeśli zauważysz, że ktoś tworzący wiele modeli danych obsługujących różne grupy odbiorców, sprawdź, czy zabezpieczenia na poziomie wiersza spełniają ich wymagania. Zazwyczaj lepiej jest tworzyć, testować i obsługiwać jeden model danych, a nie wiele modeli danych.

Należy zachować ostrożność, ponieważ jeśli raport usługi Power BI odwołuje się do wiersza ze skonfigurowanym zabezpieczeniami na poziomie wiersza, ten sam komunikat będzie wyświetlany co w przypadku usuniętego lub nieistnienego pola. Dla tych użytkowników wygląda na to, że raport jest uszkodzony.

Istnieją dwa kroki konfigurowania zabezpieczeń na poziomie wiersza: reguły i mapowania ról.

Reguły zabezpieczeń na poziomie wiersza

W przypadku modeli semantycznych modeler danych może skonfigurować zabezpieczenia na poziomie wiersza w programie Power BI Desktop, tworząc co najmniej jedną rolę. Rola ma unikatową nazwę w modelu i zwykle zawiera co najmniej jedną regułę. Reguły wymuszają filtry w tabelach modelu przy użyciu wyrażeń filtrów języka DAX (Data Analysis Expressions). Domyślnie model nie ma ról.

Ważne

Model bez ról oznacza, że użytkownicy (którzy mają uprawnienia do wykonywania zapytań dotyczących modelu danych) mają dostęp do wszystkich danych modelu.

Wyrażenia reguły są oceniane w kontekście wiersza. Kontekst wiersza oznacza, że wyrażenie jest obliczane dla każdego wiersza przy użyciu wartości kolumn tego wiersza. Gdy wyrażenie zwróci TRUEwartość , użytkownik może zobaczyć wiersz. Możesz zdefiniować reguły, które są statyczne lub dynamiczne.

-

reguły statyczne: użyj wyrażeń języka DAX odwołujących się do stałych, takich jak

[Region] = "Midwest". - reguły dynamiczne: użyj określonych funkcji języka DAX, które zwracają wartości środowiskowe (w przeciwieństwie do stałych). Wartości środowiskowe są zwracane z trzech określonych funkcji języka DAX: USERNAME, USERPRINCIPALNAME i CUSTOMDATA. Definiowanie reguł dynamicznych jest proste i skuteczne, gdy tabela modelu przechowuje wartości nazw użytkowników. Umożliwiają one wymuszanie opartego na danych projektu zabezpieczeń na poziomie wiersza.

Mapowania ról zabezpieczeń na poziomie wiersza

Po opublikowaniu modelu w usługa Power BI należy skonfigurować mapowania ról przed uzyskaniem dostępu do powiązanych raportów przez użytkowników. Mapowanie ról obejmuje przypisywanie obiektów zabezpieczeń firmy Microsoft do ról. Obiekty zabezpieczeń mogą być kontami użytkowników lub grupami zabezpieczeń.

Jeśli to możliwe, najlepszym rozwiązaniem jest mapowanie ról na grupy zabezpieczeń. W ten sposób będzie mniej mapowań, a zarządzanie członkostwem w grupach może być obsługiwane przez właściciela grupy.

Zalecamy udostępnienie informacji o koncie zabezpieczeń od firmy Microsoft Entra twórcom zawartości. Jedną z opcji jest utworzenie przepływu danych z danymi, które są synchronizowane z identyfikatorem Entra firmy Microsoft. Dzięki temu twórcy zawartości mogą zintegrować dane przepływu danych w celu utworzenia modelu semantycznego opartego na danych.

Napiwek

Można zdefiniować rolę, która nie ma reguł. W takim przypadku rola zapewnia dostęp do wszystkich wierszy wszystkich tabel modelu. Skonfigurowanie tego typu roli jest odpowiednie, gdy administrator lub użytkownik może wyświetlać wszystkie dane w modelu.

Środowisko użytkownika zabezpieczeń na poziomie wiersza

Niektóre organizacje decydują się celowo używać zabezpieczeń na poziomie wiersza jako warstwy pomocniczej zabezpieczeń, a także standardowych uprawnień usługi Power BI. Rozważmy następujący scenariusz: Udostępniasz link do raportu całej organizacji. Każdy użytkownik, który wyświetla raport, musi zostać zamapowany na rolę zabezpieczeń na poziomie wiersza, aby móc wyświetlać dane w raporcie. Jeśli nie są one mapowane na rolę zabezpieczeń na poziomie wiersza, nie będą widzieć żadnych danych.

Obecność zabezpieczeń na poziomie wiersza zmienia domyślne środowisko dla użytkowników.

Gdy zabezpieczenia na poziomie wiersza (RLS) nie są zdefiniowane dla modelu semantycznego : twórcy i odbiorcy, którzy mają przynajmniej uprawnienia do odczytu, mogą wyświetlać wszystkie dane w modelu semantycznym.- Gdy zabezpieczenia na poziomie wiersza są zdefiniowane w modelu semantycznym: twórcy i odbiorcy z tylko uprawnieniami do odczytu w modelu semantycznym będą mogli wyświetlać jedynie dane, które wolno im wyświetlać (na podstawie mapowania ról zabezpieczeń na poziomie wiersza).

Uwaga

Niektóre organizacje wymuszają zabezpieczenia na poziomie wiersza jako dodatkową warstwę zabezpieczeń, zwłaszcza gdy są zaangażowane poufne dane. Z tego powodu możesz wymagać zabezpieczeń na poziomie wiersza dla modeli semantycznych, które są certyfikowane. To wymaganie można osiągnąć za pomocą wewnętrznego procesu przeglądu i zatwierdzania przed certyfikowaniem modelu semantycznego.

Gdy użytkownik wyświetla raport w obszarze roboczym lub aplikacji, zabezpieczenia na poziomie wiersza mogą być wymuszane lub nie mogą być wymuszane w zależności od uprawnień modelu semantycznego. Z tego powodu ważne jest, aby użytkownicy zawartości i twórcy mieli uprawnienia tylko do odczytu w bazowym modelu semantycznym, gdy zabezpieczenia na poziomie wiersza muszą być wymuszane.

Poniżej przedstawiono reguły uprawnień określające, czy zabezpieczenia na poziomie wiersza są wymuszane.

- Użytkownik ma uprawnienia do odczytu w modelu semantycznym: zabezpieczenie na poziomie wiersza (RLS) jest wymuszane dla użytkownika.

- Użytkownik ma uprawnienia do odczytu i budowania w modelu semantycznym: RLS (zabezpieczenia na poziomie wiersza) są wymuszane dla użytkownika.

-

Użytkownik ma uprawnienia do zapisu w modelu semantycznym; zasady RLS nie są wymuszane dla użytkownika, co oznacza, że wszystkie dane są widoczne w modelu semantycznym. Uprawnienie Zapis umożliwia edytowanie modelu semantycznego. Można go udzielić na jeden z dwóch sposobów:

- Z rolami Współautor, Członek lub Administrator obszaru roboczego (w obszarze roboczym, w którym jest przechowywany model semantyczny).

- Z uprawnieniami modelu semantycznego zapisu dla poszczególnych elementów.

Napiwek

Aby uzyskać więcej informacji na temat używania oddzielnych obszarów roboczych, aby zabezpieczenia na poziomie wiersza działały dla twórców zawartości, zobacz scenariusz użycia samoobsługowej analizy biznesowej zarządzanych.

Aby uzyskać więcej informacji na temat zabezpieczeń na poziomie wiersza, zobacz Ograniczanie dostępu do danych modelu usługi Power BI.

Zabezpieczenia na poziomie wiersza dla magazynów danych

Usługa Power BI datamarts może również wymuszać zabezpieczenia na poziomie wiersza. Jednak implementacja jest inna.

Główną różnicą jest to, że zabezpieczenia na poziomie wiersza dlamartów danych są konfigurowane w usługa Power BI, a nie w programie Power BI Desktop.

Inną różnicą jest to, że moduły datamarts wymuszają zabezpieczenia na poziomie wiersza zarówno w modelu semantycznym, jak i zarządzanej usłudze Azure SQL Database skojarzonej z elementem datamart. Wymuszanie zabezpieczeń na poziomie wiersza w obu warstwach zapewnia spójność i elastyczność. Te same filtry zabezpieczeń na poziomie wiersza są stosowane niezależnie od tego, jak użytkownik wykonuje zapytania dotyczące danych, niezależnie od tego, czy jest to połączenie z modelem semantycznym, czy z zarządzaną usługą Azure SQL Database.

Aby uzyskać więcej informacji, zobacz Zabezpieczenia na poziomie wiersza dla magazynów danych.

Zabezpieczenia na poziomie obiektu

Zabezpieczenia na poziomie obiektu (OLS) umożliwiają modelerowi danych ograniczenie dostępu do określonych tabel i kolumn oraz ich metadanych. Zwykle używasz usługi OLS, aby zapewnić, że poufne kolumny, takie jak wynagrodzenie pracowników, nie są widoczne dla niektórych użytkowników. Chociaż nie można ograniczyć dostępu do miar, każda miara odwołująca się do kolumny z ograniczeniami będzie ograniczona.

Rozważmy przykład tabeli pracowników. Zawiera kolumny, które przechowują nazwę pracownika i numer telefonu, a także wynagrodzenie. Możesz użyć usługi OLS, aby upewnić się, że tylko niektórzy użytkownicy, tacy jak starsi pracownicy działu kadr, mogą wyświetlać wartości wynagrodzeń. W przypadku tych użytkowników, którzy nie widzą wartości wynagrodzenia, to tak, jakby ta kolumna nie istnieje.

Należy zachować ostrożność, ponieważ jeśli wizualizacja raportu usługi Power BI zawiera wynagrodzenie, użytkownicy, którzy nie mają dostępu do tego pola, otrzymają komunikat o błędzie. Komunikat poinformuje ich, że obiekt nie istnieje. Dla tych użytkowników wygląda na to, że raport jest uszkodzony.

Uwaga

Można również zdefiniować perspektywy w modelu danych. Perspektywa definiuje widoczne podzestawy obiektów modelu, aby ułatwić zapewnienie konkretnego fokusu dla twórców raportów. Perspektywy nie mają na celu ograniczenia dostępu do obiektów modelu. Użytkownik może nadal wykonywać zapytania dotyczące tabeli lub kolumny, nawet jeśli nie są one widoczne dla nich. W związku z tym należy rozważyć perspektywy jako wygodę użytkownika, a nie funkcję zabezpieczeń.

Obecnie w programie Power BI Desktop nie ma interfejsu służącego do konfigurowania usługi OLS. Możesz użyć edytora tabelarycznego, który jest narzędziem innej firmy do tworzenia, konserwacji i zarządzania modelami. Aby uzyskać więcej informacji, zobacz zaawansowany scenariusz użycia zarządzania modelami danych.

Aby uzyskać więcej informacji na temat usługi OLS, zobacz Ograniczanie dostępu do obiektów modelu usługi Power BI.

Lista kontrolna — podczas planowania zabezpieczeń na poziomie wiersza i olS kluczowe decyzje i akcje obejmują:

- Zdecyduj o strategii użycia zabezpieczeń na poziomie wiersza: rozważ przypadki użycia oraz cele, dla których zamierzasz używać zabezpieczeń na poziomie wiersza.

- Zdecydować o strategii użycia usługi OLS: rozważ przypadki użycia i cele, dla których zamierzasz używać zabezpieczeń na poziomie obiektu.

- pl-PL: Rozważ wymagania dotyczące certyfikowanej zawartości: Jeśli masz proces wymagany do certyfikowania modelu semantycznego, zdecyduj, czy uwzględnić jakiekolwiek konkretne wymagania dotyczące używania RLS lub OLS.

- Tworzenie i publikowanie poradników użytkownika: Tworzenie dokumentacji dla użytkowników, która obejmuje wymagania i preferencje dotyczące korzystania z RLS (Row-Level Security) i OLS (Object-Level Security). Opisz, jak uzyskać informacje o mapowaniu użytkowników, jeśli istnieją w scentralizowanej lokalizacji.

- Aktualizowanie materiałów szkoleniowych: Uwzględnij kluczowe informacje o wymaganiach i preferencjach dotyczące zabezpieczeń na poziomie wiersza i zabezpieczeń OLS w materiałach szkoleniowych użytkownika. Podaj przykłady, aby użytkownicy zrozumieli, kiedy należy użyć jednej z technik zabezpieczeń danych.

Powiązana zawartość

W następnym artykule z tej serii dowiesz się więcej o planowaniu zabezpieczeń dla twórców zawartości, którzy są odpowiedzialni za tworzenie modeli semantycznych, przepływów danych, magazynów danych, raportów lub pulpitów nawigacyjnych.