Planowanie implementacji usługi Power BI: Planowanie zabezpieczeń twórców zawartości

Uwaga

Ten artykuł stanowi część serii artykułów dotyczących planowania implementacji usługi Power BI. Ta seria koncentruje się głównie na obciążeniu usługi Power BI w usłudze Microsoft Fabric. Aby zapoznać się z wprowadzeniem do serii, zobacz Planowanie implementacji usługi Power BI.

W tym artykule dotyczącym planowania zabezpieczeń opisano strategie dla twórców zawartości, którzy są odpowiedzialni za tworzenie modeli semantycznych (wcześniej nazywanych zestawami danych), przepływów danych,martów, raportów lub pulpitów nawigacyjnych. Jest ona przeznaczona przede wszystkim na:

- Administratorzy usługi Power BI: administratorzy, którzy są odpowiedzialni za nadzorowanie usługi Power BI w organizacji.

- Centrum doskonałości, IT i zespół ds. analizy biznesowej: zespoły, które są również odpowiedzialne za nadzorowanie usługi Power BI. Może być konieczne współpraca z administratorami usługi Power BI, zespołami ds. zabezpieczeń informacji i innymi odpowiednimi zespołami.

- Twórcy zawartości i właściciele: twórcy samoobsługowej analizy biznesowej, którzy muszą tworzyć, publikować, zabezpieczać zawartość używaną przez inne osoby oraz zarządzać nią.

Seria artykułów ma na celu rozszerzenie zawartości w białej księdze zabezpieczeń usługi Power BI. Chociaż oficjalny dokument dotyczący zabezpieczeń usługi Power BI koncentruje się na kluczowych tematach technicznych, takich jak uwierzytelnianie, rezydencja danych i izolacja sieci, głównym celem serii jest zapewnienie zagadnień i decyzji, które pomogą Ci zaplanować bezpieczeństwo i prywatność.

W organizacji wielu użytkowników jest twórcami zawartości. Twórcy zawartości tworzą i publikują zawartość, która jest przeglądana przez inne osoby. Twórcy zawartości koncentrują się na tym artykule.

Napiwek

Zalecamy zapoznanie się z artykułem Planowanie zabezpieczeń użytkowników raportów. W tym artykule opisano strategie bezpiecznego udostępniania zawartości użytkownikom tylko do odczytu, w tym sposób wymuszania zabezpieczeń danych.

Strategia dla twórców zawartości

Fundament dobrze zarządzanego samoobsługowego systemu analizy biznesowej zaczyna się od twórców zawartości i właścicieli. Tworzą i weryfikują semantyczne modele i raporty. W wielu przypadkach twórcy zawartości konfigurują również uprawnienia do zarządzania zabezpieczeniami zawartości.

Napiwek

Zalecamy wspieranie kultury danych, która sprawia, że zabezpieczenia i ochrona danych są normalną częścią roli każdego użytkownika. Aby osiągnąć ten cel, niezbędne są edukacja użytkowników, pomoc techniczna i szkolenia.

Ze względów bezpieczeństwa i uprawnień należy wziąć pod uwagę, że istnieją dwa typy twórców zawartości: twórcy danych i twórcy raportów. Mogą one być odpowiedzialne za tworzenie zawartości analizy biznesowej w przedsiębiorstwie lub samoobsługowej analizy biznesowej i zarządzanie nią.

Twórcy danych

Twórca danych to dowolny użytkownik usługi Power BI, który tworzy semantyczne modele, przepływy danych lubmarty danych.

Oto kilka typowych scenariuszy twórców danych.

- Utwórz nowy model semantyczny: utwórz i przetestuj nowy model danych w programie Power BI Desktop. Następnie jest publikowany w usługa Power BI, aby można było go użyć jako współużytkowanego modelu semantycznego dla wielu raportów. Aby uzyskać więcej informacji na temat ponownego używania udostępnionych modeli semantycznych, zobacz scenariusz użycia samoobsługowej analizy biznesowej zarządzanych.

- Rozszerzanie i dostosowywanie modelu semantycznego: utwórz połączenie na żywo z istniejącym udostępnionym modelem semantycznym w programie Power BI Desktop. Przekonwertuj połączenie na żywo na model lokalny, który umożliwia rozszerzenie projektu modelu na nowe tabele lub kolumny. Aby uzyskać więcej informacji na temat rozszerzania i dostosowywania udostępnionych modeli semantycznych, zobacz scenariusz użycia samoobsługowej analizy biznesowej z możliwością dostosowywania.

- Utwórz nowy przepływ danych: w usługa Power BI utwórz nowy przepływ danych, aby mógł być używany jako źródło przez wiele semantycznych modeli. Aby uzyskać więcej informacji na temat ponownego używania działań związanych z przygotowywaniem danych, zobacz scenariusz użycia samoobsługowego przygotowywania danych.

- Utwórz nowy schemat danych. W usługa Power BI utwórz nowy schemat danych.

Twórcy danych często znajdują się w zespołach analizy biznesowej w przedsiębiorstwie i w Centrum Doskonałości (COE). Mają one również kluczową rolę do odegrania w zdecentralizowanych jednostkach biznesowych i działach, które utrzymują własne dane i zarządzają nimi.

Aby zapoznać się z innymi zagadnieniami dotyczącymi analizy biznesowej prowadzonej przez firmę, zarządzanej samoobsługowej analizy biznesowej i analizy biznesowej w przedsiębiorstwie, zobacz artykuł Własność zawartości i zarządzanie nią .

Twórcy raportów

Twórcy raportów tworzą raporty i pulpity nawigacyjne, aby wizualizować dane pochodzące z istniejących modeli semantycznych.

Oto kilka typowych scenariuszy twórców raportów.

- Utwórz nowy raport, w tym model danych: utwórz i przetestuj nowy raport i model danych w programie Power BI Desktop. Plik programu Power BI Desktop zawierający co najmniej jedną stronę raportu i zawierający model danych jest publikowany w usługa Power BI. Nowi twórcy zawartości często używają tej metody, zanim będą wiedzieć o używaniu udostępnionych modeli semantycznych. Jest ona również odpowiednia dla wąskich przypadków użycia, które nie wymagają ponownego użycia danych.

- Utwórz raport połączenia na żywo: utwórz nowy raport usługi Power BI, który łączy się z udostępnionym modelem semantycznym w usługa Power BI. Aby uzyskać więcej informacji na temat ponownego używania udostępnionych modeli semantycznych, zobacz scenariusz użycia samoobsługowej analizy biznesowej zarządzanych.

- Utwórz połączony skoroszyt programu Excel: utwórz nowy raport programu Excel, który łączy się z udostępnionym modelem semantycznym w usługa Power BI. Połączenie środowiska programu Excel, a nie pobieranie danych, są bardzo zachęcane.

- Tworzenie raportu trybu DirectQuery: utwórz nowy raport usługi Power BI, który łączy się z obsługiwanym źródłem danych w trybie DirectQuery. Jedną z sytuacji, gdy ta metoda jest przydatna, jest użycie zabezpieczeń użytkowników implementowanych przez system źródłowy.

Twórcy raportów znajdują się w każdej jednostce biznesowej w organizacji. W organizacji jest zwykle o wiele więcej twórców raportów niż twórcy danych.

Napiwek

Chociaż nie każdy semantyczny model jest udostępnionym modelem semantycznym, nadal warto wdrożyć zarządzaną strategię samoobsługowej analizy biznesowej . Ta strategia używa współużytkowanych modeli semantycznych zawsze, gdy jest to możliwe. W ten sposób tworzenie raportów i tworzenie danych są oddzielone. Każdy twórca zawartości z dowolnej jednostki biznesowej może skutecznie korzystać z tej strategii.

Uprawnienia dla twórców

W tej sekcji opisano najbardziej typowe uprawnienia dla twórców danych i twórców raportów.

Ta sekcja nie ma być listą wszystkich możliwych uprawnień. Zamiast tego ma ona pomóc w planowaniu strategii obsługi różnych typów twórców zawartości. Twoim celem powinno być przestrzeganie zasady najniższych uprawnień. Ta zasada umożliwia użytkownikom wystarczającą ilość uprawnień do produktywności bez uprawnień do nadmiernej aprowizacji.

Tworzenie nowej zawartości

Następujące uprawnienia są często wymagane do tworzenia nowej zawartości.

| Uprawnienie | Twórca raportu | Twórca modelu semantycznego | Twórca przepływu danych | Twórca obiektu Datamart |

|---|---|---|---|---|

| Dostęp do bazowego źródła danych | ||||

| Uprawnienia do odczytu i kompilacji modelu semantycznego | ||||

| Uprawnienie odczyt przepływu danych (gdy przepływ danych jest używany jako źródło, za pośrednictwem roli Podgląd obszaru roboczego) | ||||

| Uzyskiwanie dostępu do miejsca przechowywania oryginalnego pliku programu Power BI Desktop | ||||

| Uprawnienie do używania wizualizacji niestandardowych |

Uprawnienia do publikowania zawartości

Następujące uprawnienia są często wymagane do publikowania zawartości.

| Uprawnienie | Twórca raportu | Twórca modelu semantycznego | Twórca przepływu danych | Twórca obiektu Datamart |

|---|---|---|---|---|

| Rola obszaru roboczego: Współautor, Członek lub Administracja | ||||

| Uprawnienia do zapisu modelu semantycznego (gdy użytkownik nie należy do roli obszaru roboczego) | ||||

| Rola potoku wdrażania do publikowania elementów (opcjonalnie) |

Odświeżanie danych

Następujące uprawnienia są często wymagane do odświeżania danych.

| Uprawnienie | Twórca raportu | Twórca modelu semantycznego | Twórca przepływu danych | Twórca obiektu Datamart |

|---|---|---|---|---|

| Właściciel przypisany (który skonfigurował ustawienia lub przejął element) | ||||

| Dostęp do bazowego źródła danych (gdy brama nie jest używana) | ||||

| Dostęp do źródła danych w bramie (gdy źródło jest lokalne lub w sieci wirtualnej) |

W pozostałej części tego artykułu opisano zagadnienia dotyczące uprawnień twórcy zawartości.

Napiwek

Aby uzyskać uprawnienia związane z wyświetlaniem zawartości, zobacz artykuł Planowanie zabezpieczeń użytkowników raportów.

Lista kontrolna — podczas planowania strategii zabezpieczeń dla twórców zawartości kluczowe decyzje i akcje obejmują:

- Określ, kim są twoi twórcy danych: upewnij się, że znasz osoby tworzące modele semantyczne, przepływy danych i magazyny danych. Przed rozpoczęciem działań związanych z planowaniem zabezpieczeń sprawdź, jakie są ich potrzeby.

- Określ, kim są twoi twórcy raportów: upewnij się, że wiesz, kto tworzy raporty, pulpity nawigacyjne, skoroszyty i karty wyników. Przed rozpoczęciem działań związanych z planowaniem zabezpieczeń sprawdź, jakie są ich potrzeby.

Odnajdywanie zawartości dla twórców

Użytkownicy mogą polegać na odnajdywaniem danych w celu znalezienia modeli semantycznych imartów danych. Odnajdywanie danych to funkcja usługi Power BI, która umożliwia twórcom zawartości lokalizowanie istniejących zasobów danych — nawet jeśli nie mają żadnych uprawnień do tej zawartości.

Odnajdywanie istniejących danych jest przydatne w następujących celach:

- Twórcy raportów, którzy chcą użyć istniejącego modelu semantycznego dla nowego raportu.

- Twórcy raportów, którzy chcą wykonywać zapytania o dane z istniejącego schematu danych.

- Twórcy modelu semantycznego, którzy chcą używać istniejącego modelu semantycznego dla nowego modelu złożonego.

Uwaga

Odnajdywanie danych w usłudze Power BI nie jest uprawnieniem do zabezpieczeń danych. Jest to ustawienie, które umożliwia twórcom raportów odczytywanie metadanych, pomagając im odnajdywać dane i żądać dostępu do nich.

Możesz skonfigurować semantyczny model lub schemat danych jako możliwy do wykrycia, gdy został zatwierdzony (certyfikowany lub promowany). Gdy jest możliwe odnajdywanie, twórcy zawartości mogą ją znaleźć w centrum danych.

Twórca zawartości może również zażądać dostępu do modelu semantycznego lub schematu danych. Zasadniczo żądanie dostępu prosi o uprawnienie do tworzenia, które jest wymagane do utworzenia nowej zawartości na jej podstawie. W przypadku odpowiadania na żądania dostępu rozważ użycie grup zamiast poszczególnych użytkowników. Aby uzyskać więcej informacji na temat używania grup w tym celu, zobacz Żądanie przepływu pracy dostępu dla użytkowników.

Rozważmy następujące trzy przykłady.

- Model semantyczny podsumowania sprzedaży jest certyfikowany. Jest to zaufane i autorytatywne źródło do śledzenia sprzedaży. Wielu twórców raportów samoobsługi w całej organizacji korzysta z tego modelu semantycznego. Istnieje więc wiele istniejących raportów i modeli złożonych opartych na modelu semantycznym. Aby zachęcić innych twórców do znajdowania i używania modelu semantycznego, jest on ustawiany jako możliwy do odnalezienia.

- Model semantyczny statystyk spisu jest certyfikowany. Jest to zaufane i autorytatywne źródło do analizy spisu. Semantyczny model i powiązane raporty są utrzymywane i dystrybuowane przez zespół analizy biznesowej przedsiębiorstwa. Ze względu na złożony projekt modelu semantycznego tylko zespół analizy biznesowej przedsiębiorstwa może tworzyć i obsługiwać zawartość spisu. Ponieważ celem jest zniechęcenie twórców raportów do korzystania z modelu semantycznego, nie jest ono ustawiane jako możliwe do odnalezienia.

- Semantyczny model Premie wykonawcze zawiera wysoce poufne informacje. Uprawnienia do wyświetlania lub aktualizowania tego modelu semantycznego są ograniczone do kilku użytkowników. Ten semantyczny model nie jest ustawiany jako możliwy do odnalezienia.

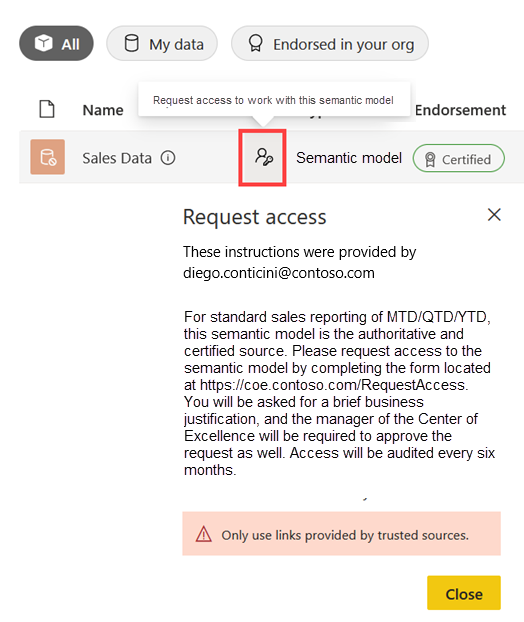

Poniższy zrzut ekranu przedstawia model semantyczny w centrum danych w usługa Power BI. W szczególności przedstawia przykład komunikatu Żądania dostępu dla wykrywalnego modelu semantycznego. Ten komunikat jest wyświetlany, gdy użytkownik nie ma obecnie dostępu. Komunikat Żądanie dostępu został dostosowany w ustawieniach modelu semantycznego.

Komunikat Żądania dostępu odczytuje: w przypadku standardowego raportowania sprzedaży MTD/QTD/YTD ten semantyczny model jest autorytatywnym i certyfikowanym źródłem. Zażądaj dostępu do modelu semantycznego, wypełniając formularz znajdujący się w https://COE.contoso.com/RequestAccesslokalizacji . Zostaniesz poproszony o krótkie uzasadnienie biznesowe, a kierownik Centrum Doskonałości będzie również musiał zatwierdzić wniosek. Dostęp zostanie poddany inspekcji co sześć miesięcy.

Uwaga

Kultura danych i twoje stanowisko dotyczące demokratyzacji danych powinny mieć duży wpływ na to, czy włączysz odnajdywanie danych. Aby uzyskać więcej informacji na temat odnajdywania danych, zobacz scenariusz użycia samoobsługowej analizy biznesowej zarządzanych z możliwością dostosowywania.

Istnieją trzy ustawienia dzierżawy związane z odnajdywaniem.

- Ustawienie Odnajdywanie dzierżawy zawartości umożliwia administratorom usługi Power BI ustawienie, które grupy użytkowników mogą odnajdywać dane. Dotyczy to głównie twórców raportów, którzy mogą potrzebować lokalizowania istniejących modeli semantycznych podczas tworzenia raportów. Jest to również przydatne w przypadku twórców semantycznych modeli, którzy mogą szukać istniejących danych, których mogą używać w tworzeniu modelu złożonego. Chociaż istnieje możliwość ustawienia dla określonych grup zabezpieczeń, dobrym pomysłem jest włączenie ustawienia dla całej organizacji. Ustawienie odnajdywania dla poszczególnych modeli semantycznych i przepływów danych będzie kontrolować, co można odnaleźć. Rzadziej można rozważyć ograniczenie tej możliwości tylko do zatwierdzonych twórców zawartości.

- Ustawienie Dzierżawa Ustaw certyfikowaną zawartość do odnajdywania umożliwia administratorom usługi Power BI ustawienie, które grupy mogą ustawiać zawartość na możliwość odnajdywania (gdy mają również uprawnienia do edytowania elementu, a także uprawnienia do certyfikowania zawartości, która jest udzielana przez ustawienie dzierżawy certyfikacji ). Możliwość certyfikowania zawartości powinna być ściśle kontrolowana. W większości przypadków ci sami użytkownicy, którzy mogą certyfikować zawartość, powinni mieć możliwość ich ustawienia jako możliwego do odnalezienia. W niektórych sytuacjach możesz ograniczyć tę funkcję tylko do zatwierdzonych twórców danych.

- Ustawienie Utwórz zawartość z możliwością odnajdywania zawartości umożliwia administratorom usługi Power BI ustawienie, które grupy mogą ustawić zawartość jako możliwe do odnalezienia (gdy mają również uprawnienia do edytowania danych). Ponieważ możliwość promowania zawartości jest otwarta dla wszystkich twórców zawartości, w większości przypadków ta funkcja powinna być dostępna dla wszystkich użytkowników. Rzadziej można rozważyć ograniczenie tej możliwości tylko do zatwierdzonych twórców zawartości.

Lista kontrolna — podczas planowania odnajdywania danych dla twórców zawartości kluczowe decyzje i akcje obejmują:

- Wyjaśnienie potrzeb związanych z odnajdywaniem danych: zastanów się, jakie jest stanowisko organizacji w zakresie zachęcania twórców zawartości do znajdowania istniejących modeli semantycznych i magazynów danych. W razie potrzeby utwórz zasady ładu dotyczące sposobu użycia odnajdywania danych.

- Zdecyduj, kto może odnajdywać zawartość: zdecyduj, czy dowolny użytkownik usługi Power BI może odnajdywać zawartość, czy też odnajdywanie powinno być ograniczone do niektórych grup użytkowników (na przykład grupy zatwierdzonych twórców zawartości). Ustaw ustawienie Odnajdywanie dzierżawy zawartości, aby dostosować je do tej decyzji.

- Zdecyduj, kto może ustawić certyfikowaną zawartość do odnalezienia: zdecyduj, czy dowolny użytkownik usługi Power BI (który ma uprawnienia do edytowania modelu semantycznego lub schematu danych, a także uprawnienia do certyfikowania) może ustawić go jako możliwy do odnalezienia. Ustaw ustawienie Ustaw dzierżawę z możliwością odnajdywania certyfikowanej zawartości, aby dopasować je do tej decyzji.

- Zdecyduj, kto może ustawić promowaną zawartość do odnalezienia: zdecyduj, czy dowolny użytkownik usługi Power BI (który ma uprawnienia do edytowania modelu semantycznego lub schematu danych) może ustawić go jako możliwy do odnalezienia. Ustaw ustawienie Ustaw zawartość z możliwością odnajdywania zawartości, aby dopasować je do tej decyzji.

- Dołącz dokumentację i szkolenia dla twórców modeli semantycznych: uwzględnij wskazówki dla twórców modelu semantycznego dotyczące tego, kiedy jest to właściwe, aby używać odnajdywania danych dla semantycznych modeli i magazynów danych, które są właścicielami i którymi zarządzają.

- Dołącz do dokumentacji i szkoleń dla twórców raportów: dołącz wskazówki dla twórców zawartości dotyczące sposobu działania odnajdywania danych i tego, czego mogą oczekiwać.

Żądanie przepływu pracy dostępu dla twórców

Użytkownik może zażądać dostępu do zawartości na dwa sposoby.

- Dla użytkowników zawartości: użytkownik otrzymuje link do istniejącego raportu lub aplikacji w usługa Power BI. Aby wyświetlić element, użytkownik może wybrać przycisk Zażądaj dostępu . Aby uzyskać więcej informacji, zobacz artykuł Report consumer security planning (Planowanie zabezpieczeń konsumentów raportów).

- Dla twórców zawartości: użytkownik odnajduje semantyczny model lub schemat danych w centrum danych. Aby utworzyć nowy raport lub model złożony na podstawie istniejących danych, twórca zawartości może wybrać przycisk Zażądaj dostępu . To środowisko koncentruje się na tej sekcji.

Domyślnie żądanie dostępu do modelu semantycznego lub schematu danych trafia do właściciela. Właściciel jest użytkownikiem, który ostatnio zaplanowane odświeżanie danych lub poświadczenia wejściowe. Poleganie na jednym użytkowniku w celu przetwarzania żądań dostępu może być akceptowalne dla modeli semantycznych zespołu. Jednak może to nie być praktyczne lub niezawodne.

Zamiast polegać na jednym właścicielu, możesz zdefiniować niestandardowe instrukcje , które są prezentowane użytkownikom, gdy żądają dostępu do semantycznego modelu lub schematu danych. Instrukcje niestandardowe są przydatne, gdy:

- Model semantyczny jest ustawiany jako możliwy do odnalezienia.

- Zatwierdzenie żądania dostępu zostanie wykonane przez osobę inną niż właściciel danych.

- Istnieje istniejący proces, który musi być przestrzegany w przypadku żądań dostępu.

- Śledzenie osób, które zażądały dostępu, kiedy i dlaczego jest konieczne ze względów inspekcji lub zgodności.

- Wyjaśnienie jest niezbędne, aby zażądać dostępu i określić oczekiwania.

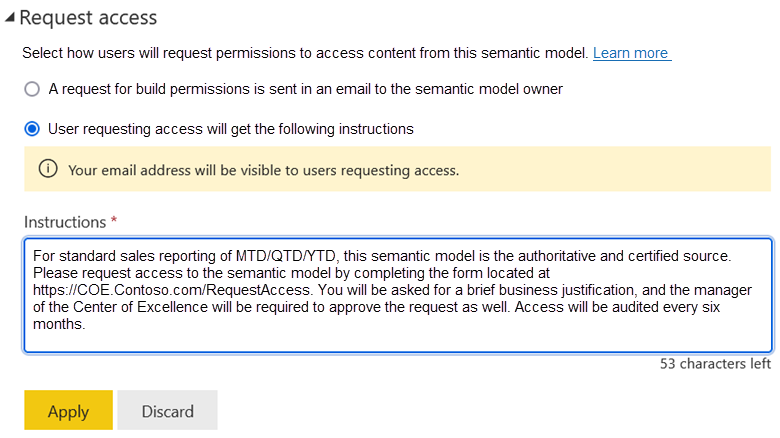

Poniższy zrzut ekranu przedstawia przykład konfigurowania niestandardowych instrukcji wyświetlanych przez użytkownika podczas żądania uprawnienia do tworzenia. Instrukcje niestandardowe są odczytywane: W przypadku standardowego raportowania sprzedaży MTD/QTD/YTD ten semantyczny model jest autorytatywnym i certyfikowanym źródłem. Zażądaj dostępu do modelu semantycznego, wypełniając formularz znajdujący się w https://COE.contoso.com/RequestAccesslokalizacji . Zostaniesz poproszony o krótkie uzasadnienie biznesowe, a kierownik Centrum Doskonałości będzie również musiał zatwierdzić wniosek. Dostęp zostanie poddany inspekcji co sześć miesięcy.

Istnieje wiele opcji tworzenia formularza. Usługi Power Apps i Microsoft Forms to zarówno opcje z małą ilością kodu, jak i łatwe w użyciu. Zalecamy utworzenie formularza w sposób niezależny od pojedynczego użytkownika. Ważne jest, aby formularz został utworzony, zarządzany i monitorowany przez właściwy zespół.

Zalecamy utworzenie przydatnych informacji dla:

- Twórcy zawartości wiedzą, czego oczekiwać, gdy zażądają dostępu.

- Właściciele zawartości i administratorzy wiedzą, jak zarządzać żądaniami, które są przesyłane.

Napiwek

Aby uzyskać więcej informacji na temat odpowiadania na żądania dostępu do odczytu od użytkowników, zobacz Żądanie dostępu dla użytkowników. Zawiera również informacje o korzystaniu z grup (zamiast poszczególnych użytkowników).

Lista kontrolna — podczas planowania przepływu pracy Żądania dostępu kluczowe decyzje i akcje obejmują:

- Wyjaśnienie preferencji dotyczących obsługi żądań dostępu: określ, w jakich sytuacjach dopuszczalne jest zatwierdzenie właściciela i kiedy należy użyć innego procesu. W razie potrzeby utwórz zasady ładu dotyczące sposobu obsługi żądań dostępu.

- Dołącz do dokumentacji i szkolenia dla twórców semantycznego modelu i schematu danych: dołącz wskazówki dla twórców semantycznego modelu i schematu danych dotyczące sposobu i czasu ustawiania niestandardowych instrukcji dotyczących żądań dostępu.

- Dołącz do dokumentacji i szkoleń dla twórców raportów: dołącz wskazówki dla twórców raportów dotyczące tego, czego mogą oczekiwać podczas żądania uprawnień do tworzenia modeli semantycznych i magazynów danych.

Tworzenie i publikowanie zawartości

Ta sekcja zawiera aspekty zabezpieczeń, które mają zastosowanie do twórców zawartości.

Uwaga

W przypadku użytkowników, którzy wyświetlają raporty, pulpity nawigacyjne i karty wyników, zobacz artykuł Report consumer security planning (Planowanie zabezpieczeń użytkowników raportów). Zagadnienia związane z uprawnieniami aplikacji zostały również omówione w tym artykule.

Role obszaru roboczego

Dostęp do obszaru roboczego można udzielić, dodając użytkowników lub grupy (w tym grupy zabezpieczeń, grupy platformy Microsoft 365 i listy dystrybucyjne) do ról obszaru roboczego. Przypisywanie użytkowników do ról obszaru roboczego umożliwia określenie, co mogą robić z obszarem roboczym i jego zawartością.

Uwaga

Aby uzyskać więcej informacji na temat zagadnień dotyczących planowania obszaru roboczego, zobacz artykuły dotyczące planowania obszaru roboczego. Aby uzyskać więcej informacji na temat grup, zobacz artykuł Planowanie zabezpieczeń na poziomie dzierżawy.

Ponieważ głównym celem obszaru roboczego jest współpraca, dostęp do obszaru roboczego jest głównie istotny dla użytkowników, którzy są właścicielami zawartości i zarządzają nią. Podczas planowania ról obszaru roboczego warto zadać sobie następujące pytania.

- Jakie są oczekiwania dotyczące sposobu współpracy w obszarze roboczym?

- KtoTo będzie odpowiedzialny za zarządzanie zawartością w obszarze roboczym?

- Czy zamierzasz przypisać poszczególnych użytkowników lub grupy do ról obszaru roboczego?

Istnieją cztery role obszaru roboczego usługi Power BI: Administracja, Członek, Współautor i Osoba przeglądająca. Pierwsze trzy role są istotne dla twórców zawartości, którzy tworzą i publikują zawartość. Rola Osoba przeglądająca jest odpowiednia dla użytkowników tylko do odczytu.

Cztery uprawnienia roli obszaru roboczego są zagnieżdżone. Oznacza to, że administratorzy obszarów roboczych mają wszystkie możliwości dostępne dla członków, współautorów i osób przeglądających. Podobnie członkowie mają wszystkie możliwości dostępne dla współautorów i osób przeglądających. Współautorzy mają wszystkie możliwości dostępne dla osób przeglądających.

Napiwek

Zapoznaj się z dokumentacją ról obszaru roboczego, aby zapoznać się z dokumentacją autorytatywną dla każdej z czterech ról.

Administrator obszaru roboczego

Użytkownicy przypisani do roli Administracja stają się administratorami obszaru roboczego. Mogą zarządzać wszystkimi ustawieniami i wykonywać wszystkie akcje, w tym dodawać lub usuwać użytkowników (w tym innych administratorów obszarów roboczych).

Administratorzy obszarów roboczych mogą aktualizować lub usuwać aplikację Power BI (jeśli istnieje). Mogą oni opcjonalnie zezwolić współautorom na aktualizowanie aplikacji dla obszaru roboczego. Aby uzyskać więcej informacji, zobacz Odmiany ról obszaru roboczego w dalszej części tego artykułu.

Napiwek

Podczas odwoływania się do administratora pamiętaj, aby wyjaśnić, czy mówisz o administratorze obszaru roboczego, czy administratorem na poziomie dzierżawy usługi Power BI.

Upewnij się, że tylko zaufane i niezawodne osoby są administratorami obszarów roboczych. Administrator obszaru roboczego ma wysokie uprawnienia. Mają dostęp do wyświetlania całej zawartości w obszarze roboczym i zarządzania nią. Mogą dodawać i usuwać użytkowników (w tym innych administratorów) do dowolnej roli obszaru roboczego. Mogą również usunąć obszar roboczy.

Zalecamy, aby co najmniej dwóch administratorów służyło jako kopia zapasowa, jeśli administrator podstawowy będzie niedostępny. Obszar roboczy, który nie ma administratora, jest nazywany oddzielonym obszarem roboczym. Stan oddzielony występuje, gdy użytkownik opuszcza organizację i nie ma alternatywnego administratora przypisanego do obszaru roboczego. Aby uzyskać więcej informacji na temat wykrywania i korygowania oddzielonych obszarów roboczych, zobacz artykuł Wyświetlanie obszarów roboczych .

W idealnym przypadku należy określić, kto jest odpowiedzialny za zawartość obszaru roboczego przez administratorów i członków obszaru roboczego (oraz kontakty określone dla obszaru roboczego). Jednak niektóre organizacje przyjmują strategię własności i zarządzania zawartością, która ogranicza tworzenie obszaru roboczego do określonych użytkowników lub grup. Zazwyczaj mają ustalony proces tworzenia obszaru roboczego, który jest zarządzany przez dział IT. W takim przypadku administratorzy obszaru roboczego będą działem IT, a nie użytkownikami, którzy bezpośrednio tworzą i publikują zawartość.

Członek obszaru roboczego

Użytkownicy przypisani do roli Członek mogą dodawać innych użytkowników obszaru roboczego (ale nie do administratorów). Mogą również zarządzać uprawnieniami dla całej zawartości w obszarze roboczym.

Członkowie obszaru roboczego mogą publikować lub cofać publikowanie aplikacji dla obszaru roboczego, udostępniać element obszaru roboczego lub aplikację oraz zezwalać innym użytkownikom na udostępnianie elementów obszaru roboczego aplikacji.

Członkowie obszaru roboczego powinni być ograniczeni do użytkowników, którzy muszą zarządzać tworzeniem zawartości obszaru roboczego i publikować aplikację. W niektórych przypadkach administratorzy obszaru roboczego spełniają ten cel, więc może nie być konieczne przypisanie żadnych użytkowników lub grup do roli członka. Jeśli administratorzy obszaru roboczego nie są bezpośrednio powiązani z zawartością obszaru roboczego (na przykład ponieważ it zarządza procesem tworzenia obszaru roboczego), członkowie obszaru roboczego mogą być prawdziwymi właścicielami odpowiedzialnymi za zawartość obszaru roboczego.

Współautor obszaru roboczego

Użytkownicy przypisani do roli Współautor mogą tworzyć, edytować lub usuwać zawartość obszaru roboczego.

Współautorzy nie mogą zaktualizować aplikacji Power BI (jeśli istnieje dla obszaru roboczego), chyba że jest to dozwolone przez ustawienie obszaru roboczego. Aby uzyskać więcej informacji, zobacz Odmiany ról obszaru roboczego w dalszej części tego artykułu.

Większość twórców zawartości w organizacji to współautorzy obszaru roboczego.

Przeglądarka obszarów roboczych

Użytkownicy przypisani do roli Osoba przeglądająca mogą wyświetlać całą zawartość obszaru roboczego i korzystać z niej.

Rola Osoba przeglądająca jest odpowiednia dla użytkowników tylko do odczytu w przypadku małych zespołów i scenariuszy nieformalnych. Jest on w pełni opisany w artykule Report consumer security planning (Planowanie zabezpieczeń konsumentów raportów).

Zagadnienia dotyczące własności obszaru roboczego

Rozważmy przykład, w którym zostaną podjęte następujące akcje w celu skonfigurowania nowego obszaru roboczego.

- Określone mistrzynie usługi Power BI i członkowie satelity Centrum Doskonałości (COE) otrzymali uprawnienia w ustawieniach dzierżawy w celu utworzenia nowych obszarów roboczych. Zostały one przeszkolone w strategiach organizacji zawartości i standardach nazewnictwa.

- Użytkownik (twórca zawartości) przesyła żądanie utworzenia obszaru roboczego dla nowego projektu, którym będziesz zarządzać. Obszar roboczy będzie zawierać raporty, które śledzą postęp projektu.

- Mistrz usługi Power BI dla jednostki biznesowej otrzymuje żądanie. Określają one, że nowy obszar roboczy jest uzasadniony. Następnie tworzą obszar roboczy i przypisują grupę zabezpieczeń mistrzów usługi Power BI (dla swojej jednostki biznesowej) do obszaru roboczego Administracja roli.

- Mistrz usługi Power BI przypisuje Cię (twórcę zawartości) do roli członka obszaru roboczego.

- Przypisano zaufanego współpracownika do roli członka obszaru roboczego, aby upewnić się, że istnieje kopia zapasowa, jeśli nie masz miejsca.

- Przypiszesz innych współpracowników do roli Współautor obszaru roboczego, ponieważ będą oni odpowiedzialni za tworzenie zawartości obszaru roboczego, w tym semantycznych modeli i raportów.

- Menedżer jest przypisywany do roli Osoba przeglądająca obszar roboczy, ponieważ zażądał dostępu w celu monitorowania postępu projektu. Menedżer chce przejrzeć zawartość w obszarze roboczym przed opublikowaniem aplikacji.

- Ponosisz odpowiedzialność za zarządzanie innymi właściwościami obszaru roboczego, takimi jak opis i kontakty. Ponosisz również odpowiedzialność za zarządzanie dostępem do obszaru roboczego na bieżąco.

W poprzednim przykładzie pokazano skuteczny sposób umożliwienia zdecentralizowanej jednostki biznesowej niezależnego działania. Pokazuje również zasadę najniższych uprawnień.

W przypadku zarządzanej zawartości lub zawartości krytycznej, która jest bardziej ściśle zarządzana, najlepszym rozwiązaniem jest przypisywanie grup, a nie pojedynczych kont użytkowników do ról obszaru roboczego. Dzięki temu możesz zarządzać członkostwem w grupie oddzielnie od obszaru roboczego. Jednak po przypisaniu grup do ról można przypisać użytkowników do wielu ról obszaru roboczego (ponieważ użytkownik należy do wielu grup). W takim przypadku ich skuteczne uprawnienia są oparte na najwyższej roli, do której są przypisane. Aby uzyskać więcej informacji, zobacz Strategia używania grup.

Gdy obszar roboczy jest współwłaścicielem wielu osób lub zespołów, może to sprawić, że zarządzanie zawartością będzie skomplikowane. Spróbuj uniknąć scenariuszy dotyczących własności wielu zespołów, oddzielając obszary robocze. W ten sposób obowiązki są jasne, a przypisania ról są proste do skonfigurowania.

Odmiany ról obszaru roboczego

Istnieją dwie odmiany czterech ról obszaru roboczego (opisane wcześniej).

- Domyślnie tylko administratorzy obszaru roboczego i członkowie mogą tworzyć, publikować i aktualizować aplikację dla obszaru roboczego. Opcja Zezwalaj współautorom na aktualizowanie aplikacji dla tego ustawienia obszaru roboczego to ustawienie na poziomie obszaru roboczego, które umożliwia administratorom obszarów roboczych delegowanie możliwości aktualizowania aplikacji dla obszaru roboczego do współautorów. Jednak współautorzy nie mogą publikować nowej aplikacji ani zmieniać, kto ma uprawnienia do jej edytowania. To ustawienie jest przydatne, jeśli chcesz, aby współautorzy mogli aktualizować aplikację (jeśli istnieje dla obszaru roboczego), ale nie udzielają pozostałych uprawnień dostępnych członkom.

- Ustawienie Blokuj ponowne publikowanie i wyłączanie odświeżania pakietu dzierżawy zezwala tylko właścicielom modelu semantycznego na publikowanie aktualizacji. Po włączeniu administratorzy obszarów roboczych, członkowie i współautorzy nie mogą publikować zmian, chyba że najpierw przejmą model semantyczny jako właściciel. Ponieważ to ustawienie ma zastosowanie do całej organizacji, włącz ją z miarą ostrożności, ponieważ ma wpływ na wszystkie modele semantyczne dla dzierżawy. Pamiętaj, aby komunikować się z twórcami semantycznych modeli, czego można oczekiwać, ponieważ zmienia normalne zachowanie ról obszaru roboczego.

Ważne

Uprawnienia dla poszczególnych elementów można również traktować jako zastąpienie standardowych ról obszaru roboczego. Aby uzyskać więcej informacji na temat uprawnień poszczególnych elementów, zobacz artykuł Planowanie zabezpieczeń użytkowników raportów.

Lista kontrolna — podczas planowania ról obszaru roboczego kluczowe decyzje i akcje obejmują:

- Tworzenie macierzy odpowiedzialności: należy zamapować, kto ma obsługiwać każdą funkcję podczas tworzenia, obsługi, publikowania, zabezpieczania i obsługi zawartości. Użyj tych informacji podczas planowania ról obszaru roboczego.

- Zdecyduj się na strategię przypisywania ról obszaru roboczego dla twórców zawartości: określ, którzy użytkownicy powinni być administratorem, członkiem lub współautorem oraz w jakich okolicznościach (na przykład rola zadania lub obszar tematu). Jeśli występują niezgodności, które powodują problem z zabezpieczeniami, rozważ, w jaki sposób obszary robocze mogą być lepiej zorganizowane.

- Określ, w jaki sposób grupy zabezpieczeń i osoby powinny być używane dla ról obszaru roboczego: określ przypadki użycia i cele, których będziesz używać. Należy określić, kiedy należy zastosować zabezpieczenia przy użyciu kont użytkowników, a kiedy grupa jest wymagana lub preferowana.

- Podaj wskazówki dla twórców zawartości dotyczące zarządzania rolami obszaru roboczego: dołącz dokumentację dla twórców zawartości dotyczącą zarządzania rolami obszaru roboczego. Opublikuj te informacje w scentralizowanym portalu i materiały szkoleniowe.

- Konfigurowanie i testowanie przypisań ról obszaru roboczego: sprawdź, czy twórcy zawartości mają funkcje potrzebne do edytowania i publikowania zawartości.

Uprawnienia twórcy aplikacji

Twórcy zawartości, którzy są administratorami obszarów roboczych lub członkami, mogą tworzyć i publikować aplikację usługi Power BI.

Administrator obszaru roboczego może również określić ustawienie w obszarze roboczym, które umożliwia współautorom obszaru roboczego aktualizowanie aplikacji. Jest to odmiana zabezpieczeń roli obszaru roboczego, ponieważ przyznaje współautorom inne uprawnienia, których normalnie nie mieli. To ustawienie jest ustawiane dla poszczególnych obszarów roboczych.

Napiwek

Aby uzyskać więcej informacji na temat dostarczania zawartości użytkownikom tylko do odczytu, zobacz artykuł Report consumer security planning (Planowanie zabezpieczeń konsumentów raportów). Ten artykuł zawiera informacje o uprawnieniach aplikacji dla użytkowników aplikacji, w tym odbiorców aplikacji.

Lista kontrolna — podczas planowania uprawnień twórcy aplikacji kluczowe decyzje i akcje obejmują:

- Zdecyduj, kto może tworzyć i publikować aplikacje usługi Power BI: Wyjaśnij, kto powinien mieć uprawnienia do tworzenia i publikowania aplikacji usługi Power BI.

- Określ, kiedy współautorzy mogą aktualizować aplikacje usługi Power BI: wyjaśnienie sytuacji, w których współautor powinien mieć zezwolenie na aktualizowanie aplikacji usługi Power BI. Zaktualizuj ustawienie obszaru roboczego, gdy ta funkcja jest wymagana.

Uprawnienia źródła danych

Gdy twórca danych rozpocznie nowy projekt, uprawnienia wymagane do uzyskania dostępu do zewnętrznych źródeł danych są jednym z pierwszych zagadnień związanych z zabezpieczeniami. Mogą również potrzebować wskazówek dotyczących innych kwestii związanych ze źródłem danych, w tym poziomów prywatności, natywnych zapytań bazy danych i łączników niestandardowych.

Dostęp do źródła danych

Gdy twórca danych tworzy semantyczny model, przepływ danych lub schemat danych, musi uwierzytelnić się przy użyciu źródeł danych, aby pobrać dane. Zazwyczaj uwierzytelnianie obejmuje poświadczenia użytkownika (konto i hasło), które mogą być przeznaczone dla konta usługi.

Czasami warto utworzyć określone konta usług na potrzeby uzyskiwania dostępu do źródeł danych. Zapoznaj się z działem IT, aby uzyskać wskazówki dotyczące sposobu użycia kont usług w organizacji. Gdy są one dozwolone, korzystanie z kont usług może:

- Scentralizowanie uprawnień wymaganych dla źródeł danych.

- Zmniejsz liczbę poszczególnych użytkowników, którzy potrzebują uprawnień do źródła danych.

- Unikaj niepowodzeń odświeżania danych, gdy użytkownik opuści organizację.

Napiwek

Jeśli zdecydujesz się używać kont usług, zalecamy ścisłe kontrolowanie, kto ma dostęp do poświadczeń. Regularnie obracaj hasła (na przykład co trzy miesiące) lub gdy ktoś, kto ma dostęp, opuści organizację.

W przypadku uzyskiwania dostępu do źródeł danych zastosuj zasadę najniższych uprawnień , aby upewnić się, że użytkownicy (lub konta usług) mają uprawnienia do odczytu tylko potrzebnych danych. Nigdy nie powinni mieć uprawnień do przeprowadzania modyfikacji danych. Administratorzy baz danych, którzy tworzą te konta usług, powinni zapytać o oczekiwane zapytania i obciążenia oraz podjąć kroki w celu zapewnienia odpowiednich optymalizacji (takich jak indeksy) i zasobów.

Napiwek

Jeśli trudno jest zapewnić bezpośredni dostęp do źródeł danych dla twórców danych samoobsługi, rozważ użycie podejścia pośredniego. Przepływy danych można tworzyć w usługa Power BI i zezwalać twórcom danych samoobsługowych na źródło danych. Takie podejście zapewnia dodatkowe korzyści wynikające z zmniejszenia obciążenia zapytań w źródle danych i zapewnienia spójnej migawki danych. Aby uzyskać więcej informacji, zobacz samoobsługowe przygotowywanie danych i zaawansowane scenariusze użycia przygotowywania danych.

Poświadczenia (konto i hasło) można zastosować na jeden z dwóch sposobów.

- Power BI Desktop: poświadczenia są szyfrowane i przechowywane lokalnie na komputerze użytkownika.

- usługa Power BI: Poświadczenia są szyfrowane i bezpiecznie przechowywane dla jednego z następujących:

- Semantyczny model (jeśli brama danych nie jest używana do uzyskiwania dostępu do źródła danych).

- Źródło danych bramy (gdy brama standardowa lub usługa bramy sieci wirtualnej jest używana do uzyskiwania dostępu do źródła danych).

Napiwek

Po wprowadzeniu poświadczeń dla semantycznego źródła danych modelu usługa Power BI automatycznie powiąże te poświadczenia z innymi źródłami danych modelu semantycznego, gdy istnieje dokładne dopasowanie nazwy parametry połączenia i bazy danych. Zarówno usługa Power BI, jak i program Power BI Desktop sprawiają, że są wprowadzane poświadczenia dla każdego źródła danych. Można jednak zastosować te same poświadczenia do pasujących źródeł danych, które mają tego samego właściciela. W tym zakresie poświadczenia modelu semantycznego są ograniczone do właściciela.

Poświadczenia są szyfrowane i przechowywane oddzielnie od modelu danych w programie Power BI Desktop i usługa Power BI. Ta separacja danych ma następujące zalety zabezpieczeń.

- Ułatwia ponowne używanie poświadczeń dla wielu modeli semantycznych, przepływów danych imartów danych.

- Gdy ktoś analizuje metadane modelu semantycznego, nie może wyodrębnić poświadczeń.

- W programie Power BI Desktop inny użytkownik nie może nawiązać połączenia z oryginalnym źródłem danych w celu odświeżenia danych bez uprzedniego zastosowania poświadczeń.

Niektóre źródła danych obsługują logowanie jednokrotne (SSO), które można ustawić podczas wprowadzania poświadczeń w usługa Power BI (dla semantycznego modelu lub źródeł danych bramy). Po włączeniu logowania jednokrotnego usługa Power BI wysyła poświadczenia uwierzytelnionego użytkownika do źródła danych. Ta opcja umożliwia usłudze Power BI honorowanie ustawień zabezpieczeń skonfigurowanych w źródle danych, takich jak zabezpieczenia na poziomie wiersza. Logowanie jednokrotne jest szczególnie przydatne, gdy tabele w modelu danych używają trybu przechowywania DirectQuery.

Poziomy prywatności

Poziomy prywatności danych określają poziomy izolacji, które definiują stopień, w jaki jedno źródło danych jest odizolowane od innych źródeł danych. Po odpowiednim ustawieniu zapewniają, że dodatek Power Query przesyła tylko zgodne dane między źródłami. Gdy dodatek Power Query może przesyłać dane między źródłami danych, może to spowodować zwiększenie wydajności zapytań, które zmniejszają ilość danych wysyłanych do usługi Power BI. Gdy nie może przesyłać danych między źródłami danych, może to spowodować niższą wydajność.

Istnieją trzy poziomy prywatności.

- Prywatne: obejmuje poufne lub poufne dane, które muszą być odizolowane od wszystkich innych źródeł danych. Ten poziom jest najbardziej restrykcyjny. Prywatne dane źródła danych nie mogą być udostępniane żadnym innym źródłom danych. Na przykład baza danych zasobów ludzkich zawierająca wartości wynagrodzenia pracowników powinna być ustawiona na poziom Prywatności prywatnej.

- Organizacja: odizolowana od publicznych źródeł danych, ale jest widoczna dla innych organizacyjnych źródeł danych. Ten poziom jest najbardziej typowy. Dane organizacyjnego źródła danych mogą być współużytkowane z prywatnymi źródłami danych lub innymi organizacyjnymi źródłami danych. Większość wewnętrznych operacyjnych baz danych można ustawić na poziomie prywatności organizacji.

- Publiczne: dane niewrażliwe, które mogą być widoczne dla dowolnego źródła danych. Ten poziom jest najmniej restrykcyjny. Publiczne dane źródła danych mogą być udostępniane innym źródle danych. Na przykład raport spisu uzyskany z witryny rządowej można ustawić na poziom prywatności publicznej.

Podczas łączenia zapytań z różnych źródeł danych ważne jest, aby ustawić prawidłowe poziomy prywatności. Po poprawnym ustawieniu poziomów prywatności istnieje potencjał, aby dane z jednego źródła danych były przesyłane do innego źródła danych w celu wydajnego wykonywania zapytań o dane.

Rozważmy scenariusz, w którym twórca modelu semantycznego ma dwa źródła danych: skoroszyt programu Excel i tabelę w usłudze Azure SQL Database. Chcą filtrować dane w tabeli usługi Azure SQL Database przy użyciu wartości pochodzącej ze skoroszytu programu Excel. Najbardziej efektywnym sposobem generowania instrukcji SQL dla usługi Azure SQL Database przez dodatek Power Query jest zastosowanie klauzuli WHERE w celu przeprowadzenia niezbędnego filtrowania. Jednak instrukcja SQL będzie zawierać predykat klauzuli WHERE z wartością źródłową ze skoroszytu programu Excel. Jeśli skoroszyt programu Excel zawiera poufne dane, może to reprezentować naruszenie zabezpieczeń, ponieważ administrator bazy danych może wyświetlić instrukcję SQL przy użyciu narzędzia do śledzenia. Chociaż mniej wydajna, alternatywą jest pobranie całego zestawu wyników tabeli bazy danych i wykonanie filtrowania w usługa Power BI przez aparat mashupu Power Query. Takie podejście będzie mniej wydajne i powolne, ale bezpieczne.

Poziomy prywatności można ustawić dla każdego źródła danych:

- Według modelerów danych w programie Power BI Desktop.

- Według semantycznych właścicieli modeli w usługa Power BI (w przypadku źródeł danych w chmurze, które nie wymagają bramy).

- Autorami i właścicielami źródeł danych bramy w usługa Power BI (dla źródeł danych bramy).

Ważne

Poziomy prywatności ustawione w programie Power BI Desktop nie są przenoszone do usługa Power BI.

Istnieje opcja zabezpieczeń programu Power BI Desktop, która umożliwia ignorowanie poziomów prywatności w celu zwiększenia wydajności. Możesz użyć tej opcji, aby zwiększyć wydajność zapytań podczas tworzenia modelu danych, gdy nie ma ryzyka naruszenia zabezpieczeń danych (ponieważ pracujesz z danymi programistycznymi lub testowymi, które nie są poufne). To ustawienie nie jest jednak uznawane przez usługa Power BI.

Aby uzyskać więcej informacji, zobacz Poziomy prywatności programu Power BI Desktop.

Natywne zapytania bazy danych

Aby utworzyć wydajne zapytania Power Query, możesz użyć natywnego zapytania w celu uzyskania dostępu do danych. Zapytanie natywne to instrukcja napisana w języku obsługiwanym przez źródło danych. Zapytania natywne są obsługiwane tylko przez określone źródła danych, które są zwykle relacyjnymi bazami danych, takimi jak usługa Azure SQL Database.

Zapytania natywne mogą stanowić zagrożenie bezpieczeństwa, ponieważ mogą uruchamiać złośliwą instrukcję SQL. Złośliwa instrukcja może wykonywać modyfikacje danych lub usuwać rekordy bazy danych (gdy użytkownik ma wymagane uprawnienia w źródle danych). Z tego powodu domyślnie zapytania natywne wymagają zatwierdzenia przez użytkownika do uruchomienia w programie Power BI Desktop.

Istnieje opcja zabezpieczeń programu Power BI Desktop, która umożliwia wyłączenie wymagania wstępnego zatwierdzania. Zalecamy pozostawienie domyślnego ustawienia wymagającego zatwierdzenia przez użytkownika, zwłaszcza jeśli przewidujesz, że plik programu Power BI Desktop może zostać odświeżony przez innych użytkowników.

Łączniki niestandardowe

Deweloperzy mogą używać zestawu POWER Query SDK do tworzenia łączników niestandardowych. Łączniki niestandardowe umożliwiają dostęp do zastrzeżonych źródeł danych lub implementują określone uwierzytelnianie za pomocą niestandardowych rozszerzeń danych. Niektóre łączniki niestandardowe są certyfikowane i dystrybuowane przez firmę Microsoft jako certyfikowane łączniki. Certyfikowane łączniki zostały poddane inspekcji i przejrzene, aby upewnić się, że spełniają określone wymagania dotyczące kodu przetestowane i zatwierdzone przez firmę Microsoft.

Istnieje opcja zabezpieczeń rozszerzenia danych programu Power BI Desktop, która ogranicza korzystanie z niecertyfikowanych łączników. Domyślnie podczas próby załadowania niecertyfikowanego łącznika jest zgłaszany błąd. Ustawiając tę opcję, aby zezwolić na niecertyfikowane łączniki, łączniki niestandardowe będą ładowane bez walidacji lub ostrzeżenia.

Zalecamy zachowanie poziomu zabezpieczeń rozszerzenia danych na wyższym poziomie, co uniemożliwia ładowanie niecertyfikowanego kodu. Mogą jednak wystąpić przypadki, w których chcesz załadować określone łączniki, być może łączniki opracowane przez Ciebie lub łączniki udostępniane przez zaufanego konsultanta lub dostawcę poza ścieżką certyfikacji firmy Microsoft.

Uwaga

Deweloperzy łączników opracowanych w firmie mogą wykonać kroki podpisywania łącznika przy użyciu certyfikatu, umożliwiając korzystanie z łącznika bez konieczności zmiany ustawień zabezpieczeń. Aby uzyskać więcej informacji, zobacz Zaufane łączniki innych firm.

Lista kontrolna — podczas planowania uprawnień źródła danych kluczowe decyzje i akcje obejmują:

- Zdecyduj, kto może uzyskiwać bezpośredni dostęp do poszczególnych źródeł danych: określ, którzy twórcy danych mogą uzyskiwać bezpośredni dostęp do źródła danych. Jeśli istnieje strategia zmniejszania liczby osób z bezpośrednim dostępem, wyjaśnij, jaka jest preferowana alternatywa (być może przy użyciu przepływów danych).

- Zdecyduj, w jaki sposób mają być uzyskiwane dostęp do źródeł danych: określ, czy poszczególne poświadczenia użytkownika będą używane do uzyskiwania dostępu do źródła danych, czy też do tego celu należy utworzyć konto usługi. Określ, kiedy logowanie jednokrotne jest odpowiednie.

- Podaj wskazówki dla twórców modeli semantycznych dotyczących uzyskiwania dostępu do źródeł danych: dołącz dokumentację dla twórców zawartości na temat uzyskiwania dostępu do organizacyjnych źródeł danych. Opublikuj informacje w scentralizowanym portalu i materiały szkoleniowe.

- Zapewnianie wskazówek dla twórców modeli semantycznych dotyczących poziomów prywatności: zapewnianie wskazówek dla twórców modelu semantycznego w celu informowania ich o poziomach prywatności oraz ich implikacji podczas pracy z poufnymi lub poufnymi danymi. Opublikuj te informacje w scentralizowanym portalu i materiały szkoleniowe.

- Podaj wskazówki dla twórców połączeń bramy dotyczących poziomów prywatności: podaj wskazówki dla twórców modelu semantycznego, aby poinformować ich o poziomach prywatności i ich implikacjach podczas pracy z poufnymi lub poufnymi danymi. Opublikuj te informacje w scentralizowanym portalu i materiały szkoleniowe.

- Zdecyduj o strategii używania natywnych zapytań bazy danych: rozważ strategię używania natywnych zapytań bazy danych. Poinformuj twórców modeli semantycznych o tym, jak i kiedy ustawić opcję zapytań natywnej bazy danych programu Power BI Desktop, aby wyłączyć wstępne zatwierdzanie podczas uruchamiania natywnych zapytań przez dodatek Power Query.

- Zdecyduj o strategii używania łączników niestandardowych: rozważ strategię używania łączników niestandardowych. Określ, czy użycie niecertyfikowanych łączników jest uzasadnione, w którym przypadku edukuj twórców modeli semantycznych, jak i kiedy ustawić opcję rozszerzenia danych programu Power BI Desktop.

Uprawnienia twórcy modelu semantycznego

Uprawnienia do edytowania modelu semantycznego można przypisać do użytkownika lub grupy na różne sposoby.

- Rola obszaru roboczego: Przypisanie do dowolnej z ról obszaru roboczego zapewnia dostęp do wszystkich modeli semantycznych w obszarze roboczym. Możliwość wyświetlania lub edytowania istniejącego modelu semantycznego zależy od przypisanej roli obszaru roboczego. Administracja istratory, członkowie i współautorzy mogą publikować lub edytować zawartość w obszarze roboczym.

- Linki uprawnień dla poszczególnych elementów: jeśli link udostępniania został utworzony dla raportu, uprawnienie do odczytu modelu semantycznego (i opcjonalnie kompilowanie, zapisywanie i/lub udostępnianie dalej) jest również pośrednio przyznawane przez link.

- Uprawnienia dostępu bezpośredniego dla poszczególnych elementów: uprawnienia dostępu bezpośredniego można przypisać do określonego modelu semantycznego.

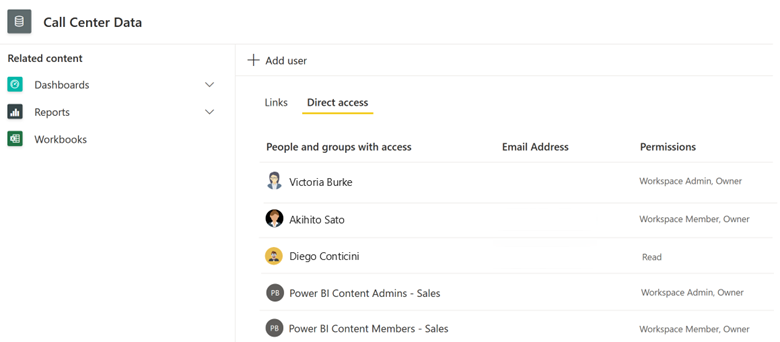

Na poniższym zrzucie ekranu zwróć uwagę na uprawnienia przypisane do modelu semantycznego usługi Call Center Data . Jeden użytkownik ma uprawnienie do odczytu, które zostało przyznane przy użyciu uprawnień dostępu bezpośredniego dla poszczególnych elementów. Pozostali użytkownicy i grupy mają uprawnienia, ponieważ są przypisane do ról obszaru roboczego.

Napiwek

Użycie uprawnień dla poszczególnych elementów (linków lub bezpośredniego dostępu) działa najlepiej, gdy intencją jest wyświetlenie lub edytowanie jednego określonego elementu w obszarze roboczym przez użytkownika lub grupę. Najlepiej nadaje się, gdy użytkownik nie ma zezwolenia na dostęp do wszystkich elementów w obszarze roboczym. W większości przypadków zalecamy zaprojektowanie obszarów roboczych w celu łatwiejszego zarządzania zabezpieczeniami za pomocą ról obszaru roboczego. Unikaj ustawiania uprawnień dla poszczególnych elementów, jeśli to możliwe.

Uprawnienia modelu semantycznego

Można przypisać następujące uprawnienia semantycznego modelu.

- Odczyt: Przeznaczone głównie dla użytkowników raportów, to uprawnienie umożliwia raportowi wykonywanie zapytań dotyczących danych w modelu semantycznym. Aby uzyskać więcej informacji na temat uprawnień do wyświetlania zawartości tylko do odczytu, zobacz artykuł Planowanie zabezpieczeń użytkowników raportów.

- Kompilowanie: przeznaczone dla twórców raportów to uprawnienie umożliwia użytkownikom tworzenie nowych raportów na podstawie udostępnionego modelu semantycznego. Aby uzyskać więcej informacji, zobacz sekcję Uprawnienia twórcy raportu w dalszej części tego artykułu.

- Pisanie: Przeznaczone dla twórców semantycznych modeli, którzy tworzą, publikują i zarządzają modelami semantycznymi oraz zarządzają nimi, to uprawnienie umożliwia użytkownikom edytowanie modelu semantycznego. Opisano to w dalszej części tej sekcji.

- Udostępnianie dalej: dotyczy wszystkich osób z istniejącymi uprawnieniami do modelu semantycznego, to uprawnienie umożliwia użytkownikom udostępnianie modelu semantycznego innemu użytkownikowi. Opisano to w dalszej części tej sekcji.

Administrator obszaru roboczego lub członek może edytować uprawnienia dla modelu semantycznego.

Uprawnienia do odczytu modelu semantycznego

Uprawnienia do odczytu modelu semantycznego są przeznaczone przede wszystkim dla użytkowników. To uprawnienie jest wymagane, aby użytkownicy mogli wyświetlać dane wyświetlane w raportach. Należy pamiętać, że raporty oparte na modelu semantycznym muszą mieć również uprawnienie Odczyt; w przeciwnym razie nie można załadować raportu. Aby uzyskać więcej informacji na temat ustawiania raportu Uprawnienia do odczytu, zobacz artykuł Planowanie zabezpieczeń użytkowników raportów.

Uprawnienie do tworzenia modelu semantycznego

Oprócz uprawnień do odczytu modelu semantycznego twórcy zawartości również potrzebują uprawnień do tworzenia modelu semantycznego. W szczególności uprawnienie do tworzenia umożliwia twórcom raportów:

- Utwórz nowe raporty usługi Power BI na podstawie modelu semantycznego.

- Połączenie do modelu semantycznego przy użyciu polecenia Analizowanie w programie Excel.

- Wykonaj zapytanie względem modelu semantycznego przy użyciu punktu końcowego XMLA.

- Eksportuj dane bazowe wizualizacji raportu usługi Power BI (zamiast podsumowanych danych pobranych przez wizualizację).

- Utwórz połączenie DirectQuery z semantycznym modelem usługi Power BI. W takim przypadku nowy model semantyczny łączy się z co najmniej jednym istniejącymi modelami semantycznymi usługi Power BI (nazywanymi tworzeniem łańcuchów). Aby wykonać zapytania dotyczące modeli semantycznych łańcuchowych, twórca modelu semantycznego będzie potrzebować uprawnienia do tworzenia dla wszystkich nadrzędnych modeli semantycznych. Aby uzyskać więcej informacji, zobacz Modele semantyczne łańcuchowe w dalszej części tego artykułu.

Uprawnienia do tworzenia można przyznać użytkownikowi lub grupie, bezpośrednio lub pośrednio, na różne sposoby.

- Udziel kompilacji bezpośrednio za pomocą:

- Ustawianie uprawnień modelu semantycznego na stronie ustawień modelu semantycznego w usługa Power BI.

- Ustawianie uprawnień modelu semantycznego przy użyciu interfejsu API REST usługi Power BI.

- Udziel kompilacji pośrednio przez:

- Udostępnianie raportu lub pulpitu nawigacyjnego i ustawianie opcji udzielenia uprawnień do tworzenia modelu semantycznego.

- Publikowanie aplikacji usługi Power BI i ustawianie zaawansowanej opcji (dla odbiorców) w celu udzielenia uprawnień do tworzenia powiązanych modeli semantycznych.

- Przypisywanie użytkowników do ról obszaru roboczego Administracja, członka lub współautora.

Ustawienie uprawnień do tworzenia bezpośrednio dla modelu semantycznego jest odpowiednie, gdy chcesz zarządzać zabezpieczeniami na podstawie szczegółowego elementu. Ustawienie uprawnienia do kompilacji pośrednio jest odpowiednie, gdy użytkownicy, którzy będą wyświetlać lub używać zawartości za pomocą jednej z metod pośrednich, również będą tworzyć nową zawartość.

Napiwek

Często użytkownicy, którzy wyświetlają raport lub aplikację usługi Power BI, różnią się od użytkowników tworzących nową zawartość przy użyciu podstawowych modeli semantycznych. Większość użytkowników to tylko osoby przeglądające, więc nie muszą tworzyć nowej zawartości. Zalecamy edukować twórców zawartości, aby przyznać najmniejszą wymaganą liczbę uprawnień.

Uprawnienie do zapisu modelu semantycznego

Zazwyczaj ustawienie uprawnień dla osób, które mogą edytować modele semantyczne i zarządzać nimi, zostanie wykonane przez przypisanie użytkowników do roli obszaru roboczego Administracja, Członka lub Współautor. Istnieje jednak również możliwość ustawienia uprawnień do zapisu dla określonego modelu semantycznego.

Zalecamy używanie ról obszaru roboczego zawsze, gdy jest to możliwe, ponieważ jest to najprostszy sposób zarządzania uprawnieniami i inspekcji. Użyj uprawnień do zapisu semantycznego modelu dla poszczególnych elementów, jeśli wybrano tworzenie mniejszej liczby obszarów roboczych, a obszar roboczy zawiera modele semantyczne dla różnych obszarów, które wymagają różnych uprawnień zarządzania.

Napiwek

Aby uzyskać wskazówki dotyczące organizowania obszarów roboczych, zobacz artykuły dotyczące planowania obszaru roboczego.

Uprawnienie do udostępniania dalej modelu semantycznego

Uprawnienie do udostępniania dalej modelu semantycznego umożliwia użytkownikowi z istniejącymi uprawnieniami do udostępniania modelu semantycznego innym użytkownikom. To uprawnienie można przyznać, gdy zawartość w modelu semantycznym może być bezpłatnie udostępniana w zależności od uznania użytkownika.

W wielu przypadkach zalecamy ograniczenie używania uprawnień do udostępniania dalej, aby upewnić się, że uprawnienia modelu semantycznego są dokładnie kontrolowane. Uzyskaj zatwierdzenie od właścicieli modelu semantycznego przed udzieleniem uprawnień do udostępniania dalej.

Zabezpieczenia danych modelu semantycznego

Możesz zaplanować utworzenie mniejszej liczby semantycznych modeli i raportów, wymuszając bezpieczeństwo danych. Celem jest wymuszenie zabezpieczeń danych na podstawie tożsamości użytkownika wyświetlającego zawartość.

Twórca semantycznego modelu może wymuszać zabezpieczenia danych na dwa sposoby.

- Zabezpieczenia na poziomie wiersza umożliwiają modelerowi danych ograniczenie dostępu do podzestawu danych.

- Zabezpieczenia na poziomie obiektu (OLS) umożliwiają modelerowi danych ograniczenie dostępu do określonych tabel i kolumn oraz ich metadanych.

Implementacja zabezpieczeń na poziomie wiersza i olS jest przeznaczona dla użytkowników raportów. Aby uzyskać więcej informacji, zobacz artykuł Report consumer security planning (Raportowanie planowania zabezpieczeń konsumentów). W tym artykule opisano, jak i kiedy zabezpieczenia na poziomie wiersza i olS są wymuszane dla użytkowników, którzy mają uprawnienia tylko do wyświetlania modelu semantycznego.

Aby uzyskać zabezpieczenia na poziomie wiersza i olS przeznaczone dla innych twórców raportów, zobacz zabezpieczenia danych w sekcji Uprawnienia twórcy raportów w dalszej części tego artykułu.

Modele semantyczne łańcuchowe

Semantyczne modele usługi Power BI mogą łączyć się z innymi modelami semantycznymi w procesie znanym jako łączenie łańcuchowe, które są połączeniami z nadrzędnymi modelami semantycznymi. Aby uzyskać więcej informacji, zobacz Using DirectQuery for Power BI semantic models and Analysis Services (Używanie trybu DirectQuery dla modeli semantycznych usługi Power BI i usług Analysis Services).

Ustawienie dzierżawy Zezwalaj na połączenia directQuery z semantycznymi modelami usługi Power BI umożliwia administratorom usługi Power BI skonfigurowanie grup twórców zawartości, które mogą tworzyć modele semantyczne łańcuchowe. Jeśli nie chcesz ograniczać twórców modeli semantycznych przed tworzeniem łańcuchów modeli semantycznych, możesz pozostawić to ustawienie włączone dla całej organizacji i polegać na dostępie do obszaru roboczego i uprawnieniach modelu semantycznego. W niektórych przypadkach możesz rozważyć ograniczenie tej możliwości do zatwierdzonych twórców zawartości.

Uwaga

Jako twórca modelu semantycznego można ograniczyć łączenie łańcucha do modelu semantycznego. Można to zrobić, włączając opcję Niechęć directQuery do tego semantycznego modelu w programie Power BI Desktop. Aby uzyskać więcej informacji, zobacz Zarządzanie połączeniami DirectQuery z opublikowanym modelem semantycznym.

Zapytania interfejsu API modelu semantycznego

W niektórych sytuacjach możesz chcieć wykonać zapytanie języka DAX przy użyciu interfejsu API REST usługi Power BI. Na przykład możesz chcieć przeprowadzić walidację jakości danych. Aby uzyskać więcej informacji, zobacz Zestawy danych — wykonywanie zapytań.

Ustawienie dzierżawy interfejsu API REST wykonywania zapytań zestawu danych umożliwia administratorom usługi Power BI ustawienie, które grupy użytkowników mogą wysyłać zapytania języka DAX przy użyciu interfejsu API REST usługi Power BI. W większości przypadków można pozostawić to ustawienie włączone dla całej organizacji i polegać na dostępie do obszaru roboczego i uprawnieniach modelu semantycznego. W niektórych przypadkach możesz rozważyć ograniczenie tej możliwości do zatwierdzonych twórców zawartości.

Lista kontrolna — podczas planowania uprawnień twórcy semantycznego modelu kluczowe decyzje i akcje obejmują:

- Zdecyduj o strategii uprawnień twórców modelu semantycznego: określ, jakie preferencje i wymagania istnieją do zarządzania zabezpieczeniami dla twórców modeli semantycznych. Należy wziąć pod uwagę obszar tematu i poziom poufności danych. Należy również rozważyć, kto może wziąć na siebie odpowiedzialność za zarządzanie danymi i uprawnieniami w scentralizowanych i zdecentralizowanych jednostkach biznesowych.

- Zapoznaj się ze sposobem obsługi ról obszaru roboczego dla twórców semantycznych modeli: określ wpływ na proces projektowania obszaru roboczego. Utwórz oddzielne obszary robocze danych dla każdego obszaru tematu, dzięki czemu można łatwiej zarządzać rolami obszaru roboczego i zabezpieczeniami modelu semantycznego dla każdego obszaru tematu.

- Podaj wskazówki dla twórców modeli semantycznych dotyczących zarządzania uprawnieniami: dołącz dokumentację dla twórców modelu semantycznego na temat zarządzania uprawnieniami modelu semantycznego. Opublikuj te informacje w scentralizowanym portalu i materiały szkoleniowe.

- Zdecyduj, kto może używać połączeń DirectQuery dla modeli semantycznych usługi Power BI: zdecyduj, czy powinny istnieć jakiekolwiek ograniczenia, dla których twórcy modelu semantycznego usługi Power BI (z istniejącymi uprawnieniami do tworzenia modelu semantycznego) mogą utworzyć połączenie z modelem semantycznym usługi Power BI. Ustaw ustawienie dzierżawy Zezwalaj na połączenia directQuery z semantycznymi modelami usługi Power BI, aby dopasować je do tej decyzji. Jeśli zdecydujesz się ograniczyć tę funkcję, rozważ użycie grupy, takiej jak autory modeli semantycznych zatwierdzonych przez usługę Power BI.

- Zdecyduj, kto może wykonywać zapytania dotyczące modeli semantycznych usługi Power BI przy użyciu interfejsu API REST: zdecyduj, czy ograniczyć twórcom zawartości usługi Power BI wykonywanie zapytań dotyczących modeli semantycznych usługi Power BI przy użyciu interfejsu API REST usługi Power BI. Ustaw ustawienie dzierżawy interfejsu API REST wykonywania zapytań zestawu danych, aby dostosować je do tej decyzji. Jeśli zdecydujesz się ograniczyć tę funkcję, rozważ użycie grupy, takiej jak autory raportów zatwierdzonych przez usługę Power BI.

- Zdecyduj się na strategię użycia zabezpieczeń na poziomie wiersza lub ols dla twórców modelu semantycznego: rozważ przypadki użycia i cele, dla których zamierzasz używać zabezpieczeń na poziomie wiersza lub ols. Uwzględnij strategię projektowania obszaru roboczego i kto ma uprawnienia do odczytu i edycji, gdy chcesz wymusić zabezpieczenia na poziomie wiersza lub olS dla twórców modelu semantycznego.

Uprawnienia twórcy raportów

Twórcy raportów potrzebują dostępu do obszaru roboczego, aby tworzyć raporty w usługa Power BI lub publikować je w programie Power BI Desktop. Muszą być administratorem, członkiem lub współautorem w docelowym obszarze roboczym.

Jeśli to możliwe, twórcy raportów powinni używać istniejącego współużytkowanego modelu semantycznego (za pośrednictwem połączenia na żywo lub trybu DirectQuery). W ten sposób proces tworzenia raportu jest oddzielony od semantycznego procesu tworzenia modelu. Ten typ separacji zapewnia wiele korzyści dla scenariuszy zabezpieczeń i tworzenia zespołów.

Twórca raportu musi być administratorem, członkiem lub współautorem obszaru roboczego.

W przeciwieństwie do modeli semantycznych nie ma uprawnień do zapisu dla raportów. Aby obsługiwać twórców raportów, należy użyć ról obszaru roboczego. Z tego powodu optymalny projekt obszaru roboczego jest ważny w celu zrównoważenia potrzeb organizacji zawartości i zabezpieczeń.

Napiwek

Aby uzyskać uprawnienia do obsługi użytkowników raportów (w tym uprawnienia do odczytu i udostępniania dalej na element), zobacz artykuł Report consumer security planning (Planowanie zabezpieczeń użytkowników raportów).

Uprawnienia do odczytu i kompilacji dla bazowego modelu semantycznego

Twórcy raportów muszą mieć uprawnienia do odczytu i tworzenia modeli semantycznych, których będą używać ich raporty, w tym modeli semantycznych opartych na łańcuchu. To uprawnienie można przyznać jawnie na poszczególnych modelach semantycznych lub można je udzielić niejawnie dla modeli semantycznych obszaru roboczego, gdy twórca raportu jest administratorem obszaru roboczego, członkiem lub współautorem.

Ustawienie Dzierżawa Korzystanie z modeli semantycznych w obszarach roboczych umożliwia administratorom usługi Power BI skonfigurowanie, które grupy użytkowników mogą tworzyć raporty korzystające z modeli semantycznych znajdujących się w innych obszarach roboczych. To ustawienie jest przeznaczone dla twórców semantycznych modeli i raportów. Zazwyczaj zaleca się pozostawienie tego ustawienia włączonego dla całej organizacji i poleganie na ustawieniach dostępu do obszaru roboczego i uprawnieniach modelu semantycznego. Dzięki temu można zachęcić do korzystania z istniejących modeli semantycznych. W niektórych przypadkach można rozważyć ograniczenie tej możliwości tylko do zatwierdzonych twórców zawartości.

Istnieje również ustawienie dzierżawy Zezwalaj na połączenia na żywo, które umożliwia administratorom usługi Power BI skonfigurowanie, które grupy użytkowników mogą tworzyć połączenia na żywo z modelami semantycznymi w programie Power BI Desktop lub programie Excel. Jest ona przeznaczona specjalnie dla twórców raportów, a także wymaga, aby udzielono im uprawnień do odczytu i tworzenia w modelu semantycznym, który będzie używany przez raport. Zalecamy pozostawienie tego ustawienia włączonego dla całej organizacji i poleganie na dostępie do obszaru roboczego i uprawnieniach modelu semantycznego. Dzięki temu można zachęcić do korzystania z istniejących modeli semantycznych. W niektórych przypadkach można rozważyć ograniczenie tej możliwości tylko do zatwierdzonych twórców zawartości.

Zabezpieczenia danych dla bazowego modelu semantycznego

Zabezpieczenia na poziomie wiersza i olS (opisane wcześniej w tym artykule) są przeznaczone dla użytkowników raportów. Jednak czasami należy go również wymusić dla twórców raportów. Tworzenie oddzielnych obszarów roboczych jest uzasadnione, gdy zabezpieczenia na poziomie wiersza muszą być wymuszane dla twórców raportów, a także dla użytkowników raportów.

Rozważmy następujący scenariusz.

- Scentralizowane modele semantyczne udostępnione z zabezpieczeniami na poziomie wiersza: zespół analizy biznesowej przedsiębiorstwa opublikował modele semantyczne sprzedaży w obszarze roboczym Dane sprzedaży. Te semantyczne modele wymuszają zabezpieczenia na poziomie wiersza, aby wyświetlić dane sprzedaży dla przypisanego regionu sprzedaży odbiorcy raportu.

- Zdecentralizowani twórcy raportów samoobsługowych: jednostka biznesowa ds. sprzedaży i marketingu ma wielu zdolnych analityków, którzy tworzą własne raporty. Publikują swoje raporty w obszarze roboczym Usługi Sales Analytics .

- Uprawnienia do odczytu i tworzenia modeli semantycznych: jeśli to możliwe, analitycy używają modeli semantycznych z obszaru roboczego Dane sprzedaży, aby uniknąć niepotrzebnego duplikowania danych. Ponieważ analitycy mają uprawnienia tylko do odczytu i tworzenia dla tych modeli semantycznych (bez uprawnień do zapisu lub edycji), zabezpieczenia na poziomie wiersza są wymuszane dla twórców raportów (a także dla użytkowników raportów).

- Edytowanie uprawnień do obszaru roboczego raportowania: analitycy mają więcej praw w obszarze roboczym Analiza sprzedaży . Role obszaru roboczego administratora, członka lub współautora umożliwiają publikowanie raportów i zarządzanie nimi.

Aby uzyskać więcej informacji na temat zabezpieczeń na poziomie wiersza i olS, zobacz artykuł Planowanie zabezpieczeń użytkowników raportów. W tym artykule opisano, jak i kiedy zabezpieczenia na poziomie wiersza i olS są wymuszane dla użytkowników, którzy mają uprawnienia tylko do wyświetlania modelu semantycznego.

Połączenie do modeli semantycznych zewnętrznych

Gdy twórca raportu łączy się z udostępnionym modelem semantycznym dla raportu, zazwyczaj łączy się z udostępnionym modelem semantycznym opublikowanym we własnej dzierżawie usługi Power BI. Po udzieleniu uprawnień można również nawiązać połączenie z udostępnionym modelem semantycznym w innej dzierżawie. Inna dzierżawa może być partnerem, klientem lub dostawcą.

Ta funkcja jest nazywana udostępnianiem semantycznych modeli w miejscu (nazywanym również udostępnianiem modelu semantycznego między dzierżawami). Raporty utworzone przez twórcę raportu (lub nowe modele złożone utworzone przez twórcę modelu semantycznego) są przechowywane i zabezpieczone w dzierżawie usługi Power BI przy użyciu normalnego procesu. Oryginalny udostępniony model semantyczny pozostaje w oryginalnej dzierżawie usługi Power BI, a wszystkie uprawnienia są tam zarządzane.

Aby uzyskać więcej informacji, zobacz artykuł Planowanie zabezpieczeń na poziomie dzierżawy. Zawiera on informacje o ustawieniach dzierżawy i ustawieniach modelu semantycznego, które sprawiają, że udostępnianie zewnętrzne działa.

Polecane tabele

W programie Power BI Desktop twórcy semantycznych modeli mogą ustawić tabelę modelu, aby stała się polecaną tabelą. Po opublikowaniu modelu semantycznego w usługa Power BI twórcy raportów mogą użyć galerii typów danych w programie Excel, aby znaleźć polecaną tabelę, umożliwiając im dodawanie polecanych danych tabeli w celu rozszerzenia arkuszy programu Excel.

Ustawienie Dzierżawy Zezwalaj na połączenia z polecanymi tabelami umożliwia administratorom usługi Power BI skonfigurowanie, które grupy użytkowników mogą uzyskiwać dostęp do polecanych tabel. Jest ona przeznaczona dla użytkowników programu Excel, którzy chcą uzyskać dostęp do polecanych tabel usługi Power BI w typach danych organizacji programu Excel. Zalecamy pozostawienie tego ustawienia włączonego dla całej organizacji i poleganie na dostępie do obszaru roboczego i uprawnieniach modelu semantycznego. Dzięki temu możesz zachęcić do korzystania z polecanych tabel.

Uprawnienia wizualizacji niestandardowej

Oprócz podstawowych wizualizacji twórcy raportów usługi Power BI mogą używać wizualizacji niestandardowych. W programie Power BI Desktop wizualizacje niestandardowe można pobrać z usługi Microsoft AppSource. Można je również opracowywać w firmie przy użyciu zestaw SDK usługi Power BI i zainstalować, otwierając plik wizualizacji (pbviz).

Niektóre wizualizacje dostępne do pobrania z usługi AppSource to certyfikowane wizualizacje. Certyfikowane wizualizacje spełniają określone wymagania dotyczące kodu, które zespół usługi Power BI przetestował i zatwierdził. Testy sprawdzają, czy wizualizacje nie uzyskują dostępu do usług zewnętrznych ani zasobów.

Ustawienie Zezwalaj wizualizacjom utworzonym przez dzierżawę zestaw SDK usługi Power BI umożliwia administratorom usługi Power BI kontrolowanie, które grupy użytkowników mogą używać wizualizacji niestandardowych.

Istnieje również ustawienie Dodawanie i używanie tylko certyfikowanych wizualizacji dzierżawy, które umożliwia administratorom usługi Power BI blokowanie korzystania z niecertyfikowanych wizualizacji w usługa Power BI. To ustawienie można włączyć lub wyłączyć dla całej organizacji.

Uwaga

Jeśli zablokujesz użycie niecertyfikowanych wizualizacji, dotyczy tylko usługa Power BI. Jeśli chcesz ograniczyć ich użycie w programie Power BI Desktop, poproś administratorów systemu o użycie ustawienia zasad grupy w celu zablokowania ich użycia w programie Power BI Desktop. Wykonanie tego kroku gwarantuje, że twórcy raportów nie marnują czasu i wysiłku podczas tworzenia raportu, który nie będzie działać po opublikowaniu w usługa Power BI. Zdecydowanie zalecamy skonfigurowanie użytkowników w celu zapewnienia spójnych środowisk w usługa Power BI (z ustawieniem dzierżawy) i programu Power BI Desktop (z zasadami grupy).

Program Power BI Desktop ma możliwość wyświetlania ostrzeżenia o zabezpieczeniach, gdy twórca raportu doda wizualizację niestandardową do raportu. Twórcy raportów mogą wyłączyć tę opcję. Ta opcja nie sprawdza, czy wizualizacja jest certyfikowana.

Administratorzy usługi Power BI mogą zatwierdzać i wdrażać wizualizacje niestandardowe dla swojej organizacji. Twórcy raportów mogą łatwo odnajdywać, aktualizować i używać tych wizualizacji. Administracja istratory mogą następnie zarządzać tymi wizualizacjami, aktualizując wersje lub wyłączając i włączając określone wizualizacje niestandardowe. Takie podejście jest przydatne, gdy chcesz udostępnić wbudowaną wizualizację twórcom raportów lub uzyskać wizualizację niestandardową od dostawcy, który nie znajduje się w usłudze AppSource. Aby uzyskać więcej informacji, zobacz Wizualizacje organizacyjne usługi Power BI.

Rozważ zrównoważoną strategię włączania tylko certyfikowanych wizualizacji niestandardowych w organizacji (z ustawieniem dzierżawy i zasadami grupy opisanymi wcześniej) podczas wdrażania wizualizacji organizacyjnych w celu obsługi wszelkich wyjątków.

Lista kontrolna — podczas planowania uprawnień twórcy raportu kluczowe decyzje i akcje obejmują:

- Zdecyduj o strategii uprawnień twórcy raportów: określ, jakie preferencje i wymagania istnieją do zarządzania zabezpieczeniami dla twórców raportów. Należy wziąć pod uwagę obszar tematu i poziom poufności danych. Ponadto należy wziąć pod uwagę, kto może brać odpowiedzialność za tworzenie raportów w scentralizowanych i zdecentralizowanych jednostkach biznesowych i zarządzanie nimi.

- Zapoznaj się ze sposobem obsługi ról obszaru roboczego dla twórców raportów: określ wpływ na proces projektowania obszaru roboczego. Utwórz oddzielne obszary robocze danych i obszary robocze raportowania dla każdego obszaru tematu, więc role obszaru roboczego (i podstawowe zabezpieczenia modelu semantycznego) są uproszczone dla obszaru tematu.

- Podaj wskazówki dla twórców raportów dotyczące zarządzania uprawnieniami: dołącz dokumentację dla twórców raportów na temat zarządzania uprawnieniami dla użytkowników raportów. Opublikuj te informacje w scentralizowanym portalu i materiały szkoleniowe.

- Zdecyduj, kto może używać udostępnionych modeli semantycznych: zdecyduj, czy powinny istnieć jakiekolwiek ograniczenia, dla których twórcy raportów usługi Power BI (którzy mają już uprawnienia do odczytu i tworzenia modelu semantycznego) mogą używać modeli semantycznych w różnych obszarach roboczych. Ustaw ustawienie Użyj modeli semantycznych między obszarami roboczymi dzierżawy, aby dostosować je do tej decyzji. Jeśli zdecydujesz się ograniczyć tę funkcję, rozważ użycie grupy, takiej jak autory raportów zatwierdzonych przez usługę Power BI.

- Zdecyduj, kto może używać połączeń na żywo: zdecyduj, czy powinny istnieć jakiekolwiek ograniczenia, dla których twórcy raportów usługi Power BI (którzy mają już uprawnienia do odczytu i tworzenia dla modelu semantycznego) mogą używać połączeń na żywo. Ustaw ustawienie Zezwalaj na połączenia na żywo dzierżawy, aby dostosować je do tej decyzji. Jeśli zdecydujesz się ograniczyć tę funkcję, rozważ użycie grupy, takiej jak autory raportów zatwierdzonych przez usługę Power BI.

- Zdecyduj o strategii użycia zabezpieczeń na poziomie wiersza dla twórców raportów: rozważ przypadki użycia i cele, które mają być używane zabezpieczeń na poziomie wiersza. Uwzględnij strategię projektowania obszaru roboczego, aby upewnić się, że zabezpieczenia na poziomie wiersza są wymuszane dla twórców raportów.

- Zdecyduj się na strategię użycia wizualizacji niestandardowych: rozważ strategię, dla której twórcy raportów mogą używać wizualizacji niestandardowych. Ustaw ustawienie Zezwalaj wizualizacjom utworzonym przez zestaw SDK usługi Power BI dzierżawę, aby dostosować je do tej decyzji. W razie potrzeby utwórz proces używania wizualizacji organizacyjnych.

Uprawnienia twórcy przepływu danych

Przepływy danych są przydatne w przypadku scentralizowanego przygotowywania danych, dzięki czemu praca wykonywana w dodatku Power Query nie jest powtarzana w wielu modelach semantycznych. Są one blokiem konstrukcyjnym umożliwiającym osiągnięcie pojedynczego źródła prawdy, uniemożliwiając analitykom bezpośredni dostęp do źródeł oraz ułatwianie wykonywania operacji wyodrębniania, przekształcania i ładowania (ETL) na dużą skalę.

Twórca przepływu danych musi być administratorem, członkiem lub współautorem obszaru roboczego.

Aby korzystać z przepływu danych (na przykład z nowego modelu danych utworzonego w programie Power BI Desktop lub w innym obszarze roboczym), twórca modelu semantycznego może należeć do dowolnej roli obszaru roboczego, w tym do roli Osoba przeglądająca. Nie ma pojęcia zabezpieczeń na poziomie wiersza dla przepływów danych.

Oprócz ról obszaru roboczego należy włączyć ustawienie dzierżawy Tworzenie i używanie przepływów danych. To ustawienie dzierżawy dotyczy całej organizacji.

Rozważmy następujący scenariusz.

- Wiele modeli semantycznych w organizacji musi wymuszać dynamiczne zabezpieczenia na poziomie wiersza. Wymaga to, aby główne nazwy użytkownika (UPN) przechowywane w modelu semantycznym (aby filtrować według tożsamości użytkownika raportu).

- Twórca przepływu danych, który należy do działu kadr, tworzy przepływ danych bieżących szczegółów pracownika, w tym ich nazwy UPN. Konfigurują przepływ danych do codziennego odświeżania.

- Twórcy modelu semantycznego używają następnie przepływu danych w projektach modeli w celu skonfigurowania zabezpieczeń na poziomie wiersza.

Aby uzyskać więcej informacji na temat korzystania z przepływów danych, zobacz samoobsługowe przygotowywanie danych i zaawansowane scenariusze użycia przygotowywania danych.

Lista kontrolna — podczas planowania uprawnień twórcy przepływu danych kluczowe decyzje i akcje obejmują: