Nuta

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować się zalogować lub zmienić katalog.

Dostęp do tej strony wymaga autoryzacji. Możesz spróbować zmienić katalogi.

Organizacje powinny przyznać najwyższy priorytet zabezpieczeniu dostępu uprzywilejowanego ze względu na znaczący potencjalny wpływ na działalność biznesową oraz wysokie prawdopodobieństwo naruszenia dostępu na tym poziomie przez osoby atakujące.

Dostęp uprzywilejowany obejmuje administratorów IT z kontrolą dużych części majątku przedsiębiorstwa i innych użytkowników z dostępem do zasobów krytycznych dla działania firmy.

Osoby atakujące często wykorzystują słabe strony w zabezpieczeniach uprzywilejowanego dostępu podczas ataków ransomware prowadzonych przez ludzi i ukierunkowanej kradzieży danych. Uprzywilejowane konta dostępu i stacje robocze są tak atrakcyjne dla osób atakujących, ponieważ te cele pozwalają im szybko uzyskać szeroki dostęp do zasobów biznesowych w przedsiębiorstwie, co często skutkuje szybkim i znaczącym wpływem na działalność biznesową.

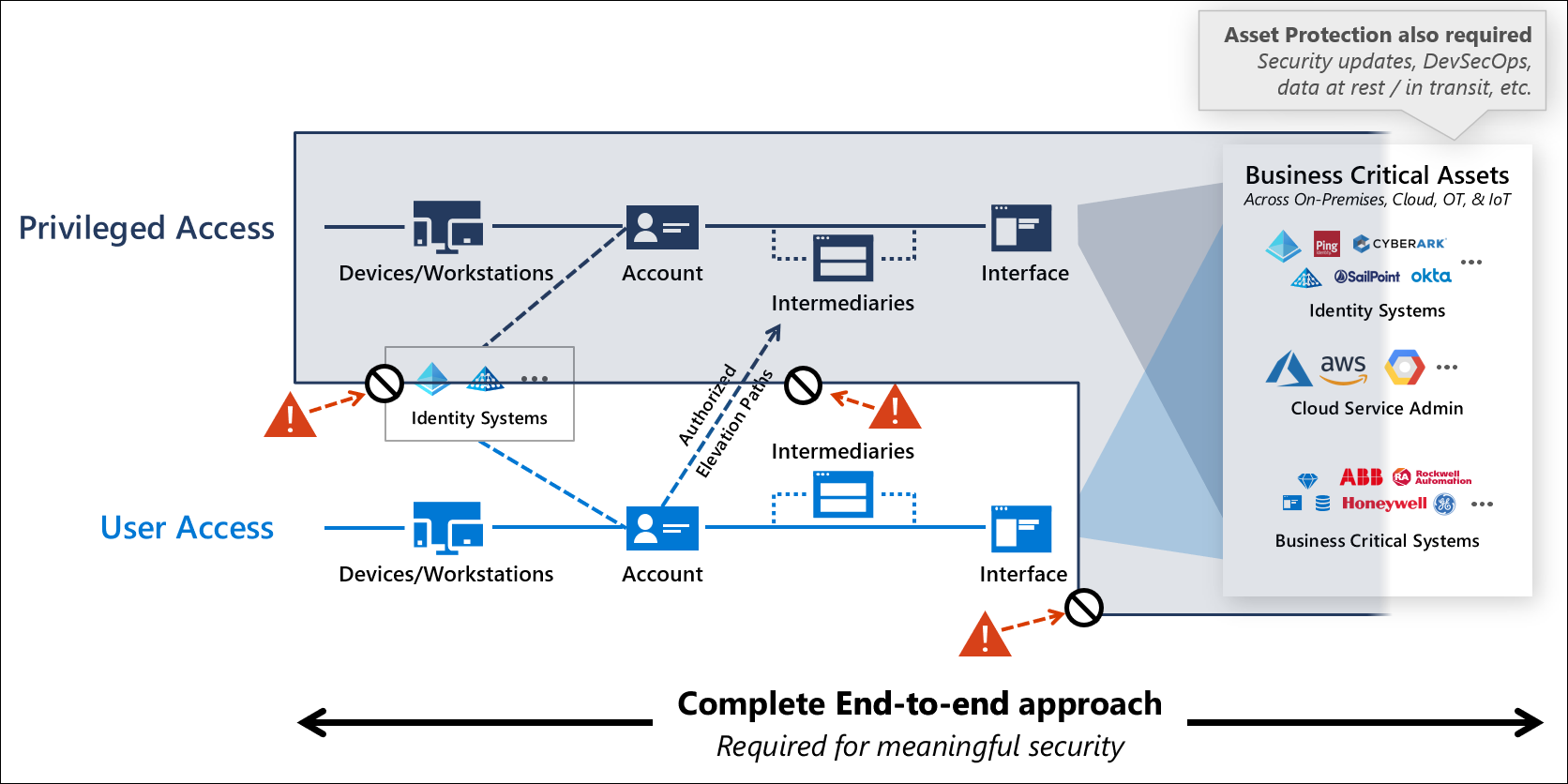

Na poniższym diagramie przedstawiono podsumowanie zalecanej strategii dostępu uprzywilejowanego w celu utworzenia izolowanej strefy wirtualnej, w przypadku których te poufne konta mogą działać z niskim ryzykiem.

Zabezpieczanie uprzywilejowanego dostępu skutecznie uszczelnia nieautoryzowane ścieżki i pozostawia kilka autoryzowanych ścieżek dostępu, które są chronione i ściśle monitorowane. Ten diagram został omówiony bardziej szczegółowo w artykule Strategia dostępu uprzywilejowanego.

Utworzenie tej strategii wymaga holistycznego podejścia łączącego wiele technologii w celu ochrony i monitorowania tych autoryzowanych ścieżek eskalacji przy użyciu zasad zero trust, w tym jawnego sprawdzania poprawności, najniższych uprawnień i zakładania naruszenia. Ta strategia wymaga wielu uzupełniających inicjatyw, które ustanawiają całościowe podejście technologiczne, jasne procesy i rygorystyczne wykonywanie operacyjne w celu budowania i utrzymania gwarancji w czasie.

Rozpocznij i mierz postępy

| obraz | opis | obraz | opis |

|---|---|---|---|

|

Plan szybkiej modernizacji (RaMP) - Planowanie i implementowanie najbardziej wpływowych szybkich zwycięstw |

|

Najlepsze praktyki Filmy wideo i slajdy |

Odwołania branżowe

Zabezpieczanie uprzywilejowanego dostępu jest również rozwiązywane przez te standardy branżowe i najlepsze rozwiązania.

| Brytyjskie Narodowe Centrum Bezpieczeństwa Cybernetycznego (NCSC) | Australian Cyber Security Center (ACSC) | MITRE ATT&CK |

|---|

Następne kroki

Zasoby strategii, projektowania i implementacji, które ułatwiają szybkie zabezpieczanie uprzywilejowanego dostępu dla środowiska.

| obraz | Artykuł | opis |

|---|---|---|

|

Strategia | Omówienie strategii dostępu uprzywilejowanego |

|

Kryteria sukcesu | Strategiczne kryteria sukcesu |

|

Poziomy zabezpieczeń | Omówienie poziomów zabezpieczeń dla kont, urządzeń, pośredników i interfejsów |

|

Klienci | Wskazówki dotyczące poziomów zabezpieczeń i mechanizmów kontroli dla kont |

|

Pośredników | Wskazówki dotyczące poziomów zabezpieczeń i mechanizmów kontroli dla pośredników |

|

Interfejsy | Wskazówki dotyczące poziomów zabezpieczeń i mechanizmów kontroli interfejsów |

|

Urządzenia | Wskazówki dotyczące poziomów zabezpieczeń i mechanizmów kontroli dla urządzeń i stacji roboczych |

|

Model dostępu dla przedsiębiorstw | Omówienie modelu dostępu dla przedsiębiorstw (następca starszego modelu warstwy) |

|

Wycofanie ESAE | Informacje o przechodzeniu na emeryturę tradycyjnego systemu administracyjnego |