Dostęp uprzywilejowany: Pośrednicy

Zabezpieczenia urządzeń pośredniczących to krytyczny składnik zabezpieczania uprzywilejowanego dostępu.

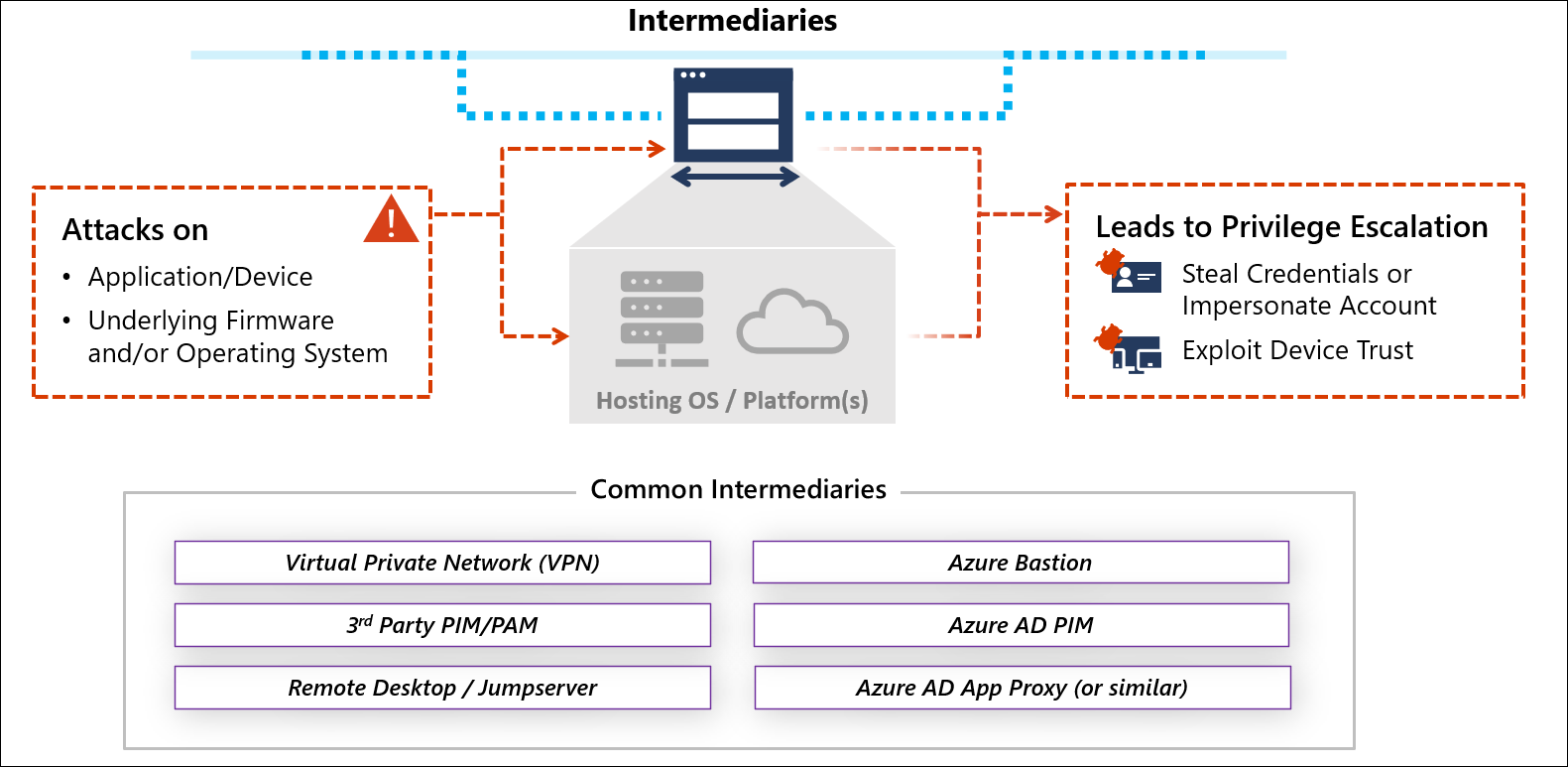

Pośrednicy dodają link do łańcucha gwarancji Zero Trust dla końca sesji użytkownika lub administratora, więc muszą utrzymać (lub poprawić) zabezpieczenia Zero Trust w sesji. Przykłady pośredników obejmują wirtualne sieci prywatne (VPN), serwery przesiadkowe, infrastrukturę pulpitu wirtualnego (VDI), a także publikowanie aplikacji za pośrednictwem serwerów proxy dostępu.

Osoba atakująca może zaatakować pośrednika w celu podjęcia próby eskalacji uprawnień przy użyciu poświadczeń przechowywanych na nich, uzyskania dostępu zdalnego sieci do sieci firmowych lub wykorzystania zaufania do tego urządzenia, jeśli jest używane do podejmowania decyzji o dostępie zero trust. Ukierunkowanie pośredników stało się zbyt powszechne, zwłaszcza w przypadku organizacji, które nie rygorystycznie utrzymują stan zabezpieczeń tych urządzeń. Na przykład poświadczenia zebrane z urządzeń sieci VPN.

Pośrednicy różnią się w celach i technologiach, ale zazwyczaj zapewniają dostęp zdalny, zabezpieczenia sesji lub oba te elementy:

- Dostęp zdalny — włączanie dostępu do systemów w sieciach przedsiębiorstwa z Internetu

- Zabezpieczenia sesji — zwiększanie zabezpieczeń i widoczność sesji

- Scenariusz urządzenia niezarządzanego — udostępnianie zarządzanego pulpitu wirtualnego, do których mają uzyskiwać dostęp niezarządzane urządzenia (na przykład osobiste urządzenia pracowników) i/lub urządzeń zarządzanych przez partnera/dostawcę.

- scenariusz zabezpieczeń Administracja istrator — konsoliduj ścieżki administracyjne i/lub zwiększ bezpieczeństwo dzięki dostępowi just in time, monitorowi sesji i nagrywaniu oraz podobnym możliwościom.

Zapewnienie bezpieczeństwa jest trwałe z poziomu urządzenia źródłowego i konta za pośrednictwem interfejsu zasobu, wymaga zrozumienia profilu ryzyka opcji pośrednictwa i środków zaradczych.

Szansa i wartość osoby atakującej

Różne typy pośredniczące wykonują unikatowe funkcje, dzięki czemu wymagają innego podejścia do zabezpieczeń, chociaż istnieją pewne krytyczne podobieństwa, takie jak szybkie stosowanie poprawek zabezpieczeń do urządzeń, oprogramowania układowego, systemów operacyjnych i aplikacji.

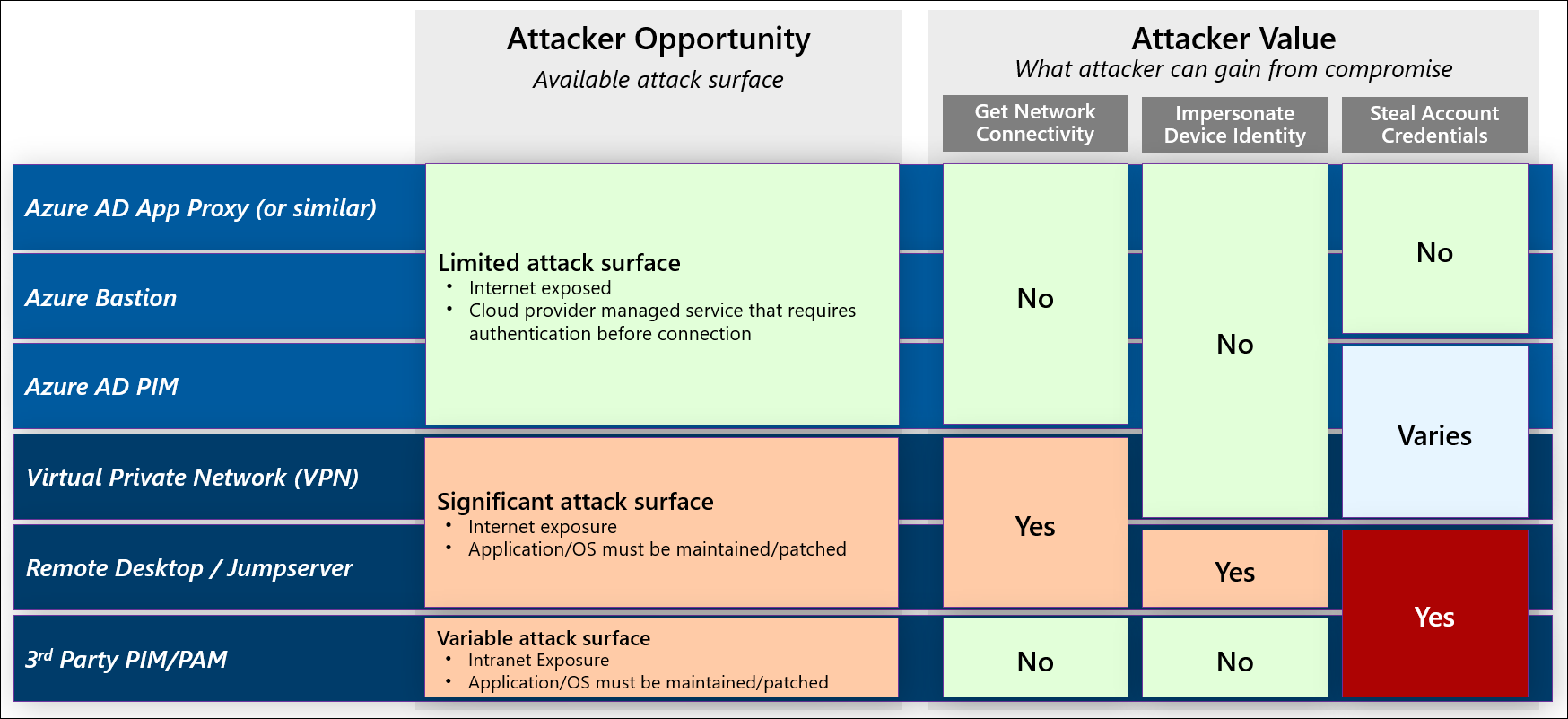

Możliwość ataku na osobę atakującą jest reprezentowana przez dostępną powierzchnię ataku, którą może kierować operator ataku:

- Natywne usługi w chmurze, takie jak Microsoft Entra PIM, Azure Bastion i Microsoft Entra application proxy, oferują ograniczoną powierzchnię ataków atakującym. Chociaż są one narażone na publiczny Internet, klienci (i osoby atakujące) nie mają dostępu do podstawowych systemów operacyjnych zapewniających usługi i są one zwykle utrzymywane i monitorowane spójnie za pośrednictwem zautomatyzowanych mechanizmów u dostawcy usług w chmurze. Ta mniejsza powierzchnia ataków ogranicza dostępne opcje dla osób atakujących w porównaniu z klasycznymi aplikacjami lokalnymi i urządzeniami, które należy skonfigurować, zastosować poprawki i monitorować przez personel IT, którzy są często przeciążeni konfliktem priorytetów i większej liczby zadań zabezpieczeń, niż mają czas na ukończenie.

- Wirtualne sieci prywatne (VPN) i pulpity zdalne serwerów przesiadkowych / często mają znaczną szansę atakującą, ponieważ są narażone na Internet w celu zapewnienia dostępu zdalnego, a konserwacja tych systemów jest często zaniedbana. Chociaż mają tylko kilka portów sieciowych, osoby atakujące potrzebują dostępu tylko do jednej niewłaczonej usługi w celu ataku.

- Usługi PIM/PAM innych firm są często hostowane lokalnie lub jako maszyna wirtualna w infrastrukturze jako usługa (IaaS) i są zwykle dostępne tylko dla hostów intranetowych. Chociaż nie jest bezpośrednio uwidoczniony w Internecie, pojedyncze naruszone poświadczenia mogą zezwalać osobom atakującym na dostęp do usługi za pośrednictwem sieci VPN lub innego nośnika dostępu zdalnego.

Wartość atakująca reprezentuje to, co osoba atakująca może uzyskać, narażając pośrednika. Naruszenie zabezpieczeń jest definiowane jako osoba atakująca uzyskująca pełną kontrolę nad aplikacją/maszyną wirtualną i/lub administratorem wystąpienia klienta usługi w chmurze.

Składniki, które osoby atakujące mogą zbierać od pośrednika na następnym etapie ataku, to:

- Uzyskaj łączność sieciową , aby komunikować się z większością lub wszystkimi zasobami w sieciach przedsiębiorstwa. Ten dostęp jest zwykle zapewniany przez sieci VPN i rozwiązania pulpitu zdalnego / serwera przesiadkowego. Chociaż usługi Azure Bastion i microsoft Entra application proxy (lub podobne rozwiązania innych firm) zapewniają również dostęp zdalny, te rozwiązania są zazwyczaj połączeniami aplikacji lub serwera i nie zapewniają ogólnego dostępu do sieci

- Personifikuj tożsamość urządzenia — może pokonać mechanizmy zerowego zaufania, jeśli urządzenie jest wymagane do uwierzytelniania i/lub może być używane przez osobę atakującą do zbierania informacji wywiadowczych w sieciach docelowych. Zespoły ds. operacji zabezpieczeń często nie monitorują aktywności konta urządzenia i koncentrują się tylko na kontach użytkowników.

- Kradzież poświadczeń konta w celu uwierzytelnienia w zasobach, które są najcenniejszym zasobem dla osób atakujących, ponieważ oferuje możliwość podniesienia uprawnień dostępu do ich ostatecznego celu lub następnego etapu ataku.

Pulpit zdalny / serwery przesiadkowe i inne firmy PIM/PAM są najbardziej atrakcyjnymi celami i mają dynamiczne "Wszystkie jaja w jednym koszyku" ze zwiększoną wartością atakującą i środki zaradcze zabezpieczeń:

- Rozwiązania PIM/PAM zwykle przechowują poświadczenia dla większości lub wszystkich uprzywilejowanych ról w organizacji, co czyni je wysoce lukratywnym celem naruszenia lub broni.

- Firma Microsoft Entra PIM nie oferuje osobom atakującym możliwości kradzieży poświadczeń, ponieważ odblokowuje uprawnienia już przypisane do konta przy użyciu uwierzytelniania wieloskładnikowego lub innych przepływów pracy, ale źle zaprojektowany przepływ pracy może umożliwić przeciwnikowi eskalację uprawnień.

- Serwery pulpitu zdalnego/skoku używane przez administratorów udostępniają hosta, na którym przechodzi wiele lub wszystkie poufne sesje, umożliwiając osobom atakującym używanie standardowych narzędzi do ataków kradzieży poświadczeń i ponownego użycia tych poświadczeń.

- Sieci VPN mogą przechowywać poświadczenia w rozwiązaniu, zapewniając osobom atakującym potencjalną eskalację uprawnień, co prowadzi do silnego zalecenia dotyczącego używania identyfikatora Microsoft Entra do uwierzytelniania w celu ograniczenia tego ryzyka.

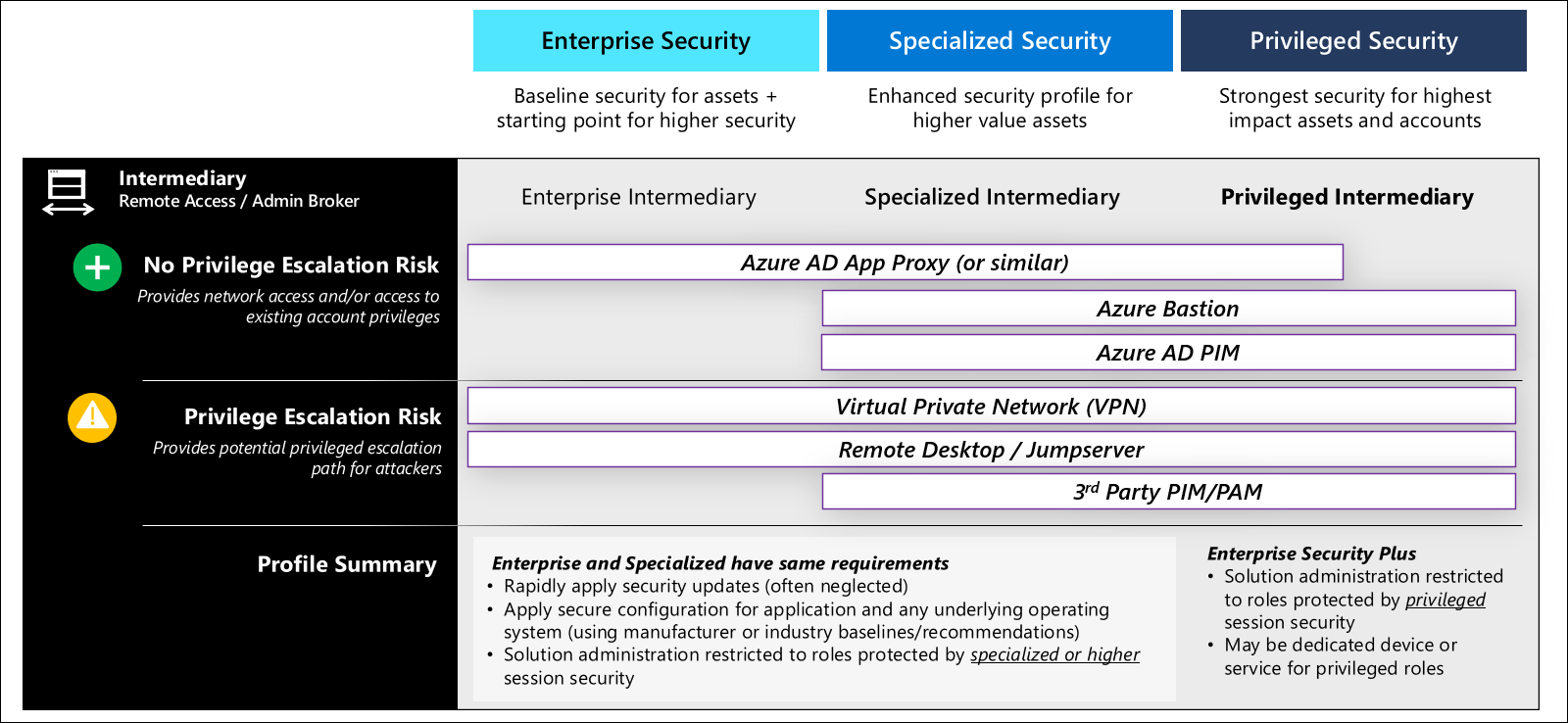

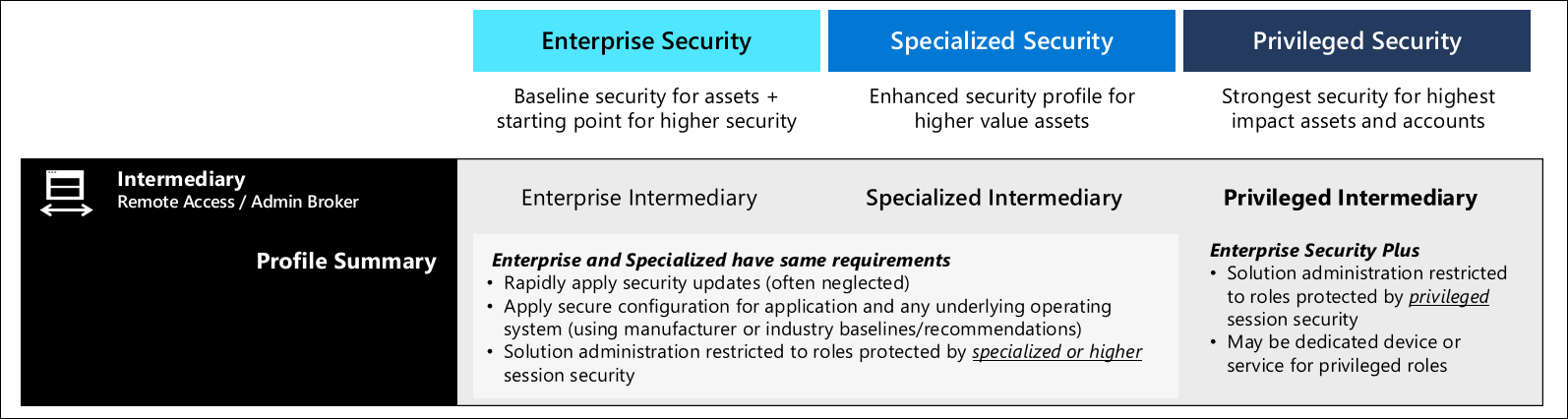

Profile zabezpieczeń pośrednictwa

Ustanowienie tych gwarancji wymaga połączenia mechanizmów kontroli zabezpieczeń, z których niektóre są wspólne dla wielu pośredników, a niektóre z nich specyficzne dla typu pośrednika.

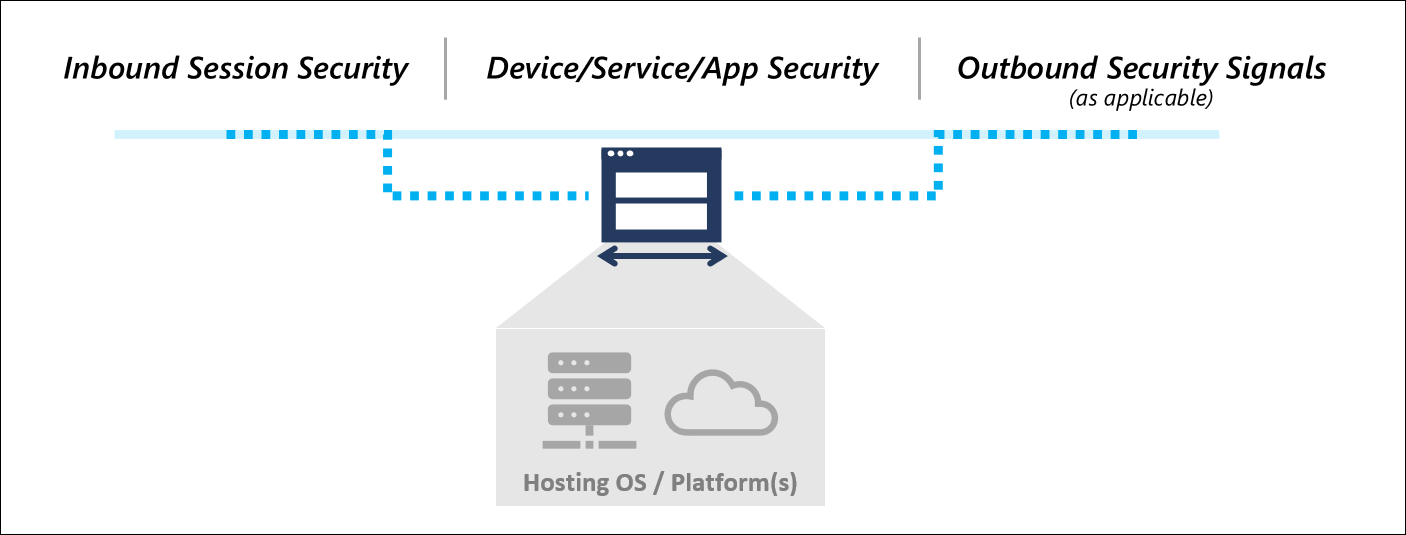

Pośrednik to link w łańcuchu Zero Trust, który przedstawia interfejs użytkownikom/urządzeniom, a następnie umożliwia dostęp do następnego interfejsu. Mechanizmy kontroli zabezpieczeń muszą obsługiwać połączenia przychodzące, zabezpieczenia pośredniego urządzenia/aplikacji/usługi, a (jeśli ma to zastosowanie) zapewniają sygnały zabezpieczeń Zero Trust dla następnego interfejsu.

Typowe mechanizmy kontroli zabezpieczeń

Wspólne elementy zabezpieczeń dla pośredników koncentrują się na utrzymaniu dobrej higieny zabezpieczeń dla przedsiębiorstw i wyspecjalizowanych poziomów, z dodatkowymi ograniczeniami w zakresie zabezpieczeń uprawnień.

Te mechanizmy kontroli bezpieczeństwa powinny być stosowane do wszystkich rodzajów pośredników:

- Wymuszanie zabezpieczeń połączeń przychodzących — użyj identyfikatora Entra firmy Microsoft i dostępu warunkowego, aby upewnić się, że wszystkie połączenia przychodzące z urządzeń i kont są znane, zaufane i dozwolone. Aby uzyskać więcej informacji, zobacz artykuł Secuiting privileged interfaces for detailed definitions for device and account requirements for enterprise and specialized (Secuiting privileged interfaces for secuiting privileged interfaces for device and account requirements for device and account requirements for enterprise and specialized).

- Właściwa konserwacja systemu — wszyscy pośrednicy muszą przestrzegać dobrych praktyk higieny bezpieczeństwa, w tym:

- Bezpieczna konfiguracja — postępuj zgodnie z planami bazowymi konfiguracji zabezpieczeń producenta lub branży oraz najlepszymi rozwiązaniami dotyczącymi aplikacji i wszystkich podstawowych systemów operacyjnych, usług w chmurze lub innych zależności. Odpowiednie wskazówki firmy Microsoft obejmują punkt odniesienia zabezpieczeń platformy Azure i punkty odniesienia systemu Windows.

- Szybkie stosowanie poprawek — aktualizacje zabezpieczeń i poprawki od dostawców muszą być stosowane szybko po wydaniu.

- Modele kontroli dostępu opartej na rolach (RBAC) mogą być nadużywane przez osoby atakujące w celu eskalacji uprawnień. Model kontroli dostępu opartej na rolach pośrednika musi być dokładnie sprawdzony, aby upewnić się, że tylko autoryzowani pracownicy, którzy są chronieni na poziomie wyspecjalizowanym lub uprzywilejowanym, mają przyznane uprawnienia administracyjne. Ten model musi zawierać wszystkie podstawowe systemy operacyjne lub usługi w chmurze (hasło konta głównego, użytkownicy/grupy administratora lokalnego, administratorzy dzierżawy itp.).

- Wykrywanie i reagowanie na punkty końcowe (EDR) i sygnał zaufania ruchu wychodzącego — urządzenia, które zawierają pełny system operacyjny, powinny być monitorowane i chronione za pomocą EDR, takiego jak Ochrona punktu końcowego w usłudze Microsoft Defender. Ta kontrolka powinna być skonfigurowana tak, aby dostarczała sygnały zgodności urządzeń do dostępu warunkowego, aby zasady mogły wymuszać to wymaganie dla interfejsów.

Uprzywilejowani pośrednicy wymagają dodatkowych mechanizmów kontroli zabezpieczeń:

- Kontrola dostępu oparta na rolach (RBAC) — prawa Administracja istracyjne muszą być ograniczone tylko do ról uprzywilejowanych spełniających ten standard dla stacji roboczych i kont.

- Urządzenia dedykowane (opcjonalnie) — ze względu na skrajną wrażliwość sesji uprzywilejowanych organizacje mogą zdecydować się na zaimplementowanie dedykowanych wystąpień funkcji pośredniczących dla ról uprzywilejowanych. Ta kontrola umożliwia dodatkowe ograniczenia zabezpieczeń dla tych uprzywilejowanych pośredników i bliższe monitorowanie działań ról uprzywilejowanych.

Wskazówki dotyczące zabezpieczeń dla każdego typu pośredniczącego

Ta sekcja zawiera konkretne wskazówki dotyczące zabezpieczeń unikatowe dla każdego typu pośrednika.

Privileged Access Management /Privileged Identity Management

Jednym z typów pośredników przeznaczonych jawnie dla przypadków użycia zabezpieczeń jest uprzywilejowane zarządzanie tożsamościami /uprzywilejowane zarządzanie dostępem (PIM/PAM).

Przypadki użycia i scenariusze dla usługi PIM/PAM

Rozwiązania PIM/PAM mają na celu zwiększenie bezpieczeństwa poufnych kont, które byłyby objęte wyspecjalizowanymi lub uprzywilejowanymi profilami, i zwykle koncentrują się na administratorach IT.

Chociaż funkcje różnią się między dostawcami usługi PIM/PAM, wiele rozwiązań zapewnia możliwości zabezpieczeń:

Uproszczenie zarządzania kontami usług i rotacji haseł (niezwykle ważna funkcja)

Zapewnianie zaawansowanych przepływów pracy dla dostępu just in time (JIT)

Rejestrowanie i monitorowanie sesji administracyjnych

Ważne

Możliwości usługi PIM/PAM zapewniają doskonałe środki zaradcze w przypadku niektórych ataków, ale nie dotyczą wielu zagrożeń związanych z dostępem uprzywilejowanym, zwłaszcza ryzyka naruszenia zabezpieczeń urządzeń. Podczas gdy niektórzy dostawcy opowiadają się za tym, że ich rozwiązanie PIM/PAM jest "srebrnym punktorem", które może ograniczyć ryzyko związane z urządzeniem, nasze doświadczenie w badaniu zdarzeń klientów stale udowodniło, że nie działa to w praktyce.

Osoba atakująca z kontrolą stacji roboczej lub urządzenia może użyć tych poświadczeń (i przypisanych do nich uprawnień), gdy użytkownik jest zalogowany (i często może ukraść poświadczenia do późniejszego użycia). Samo rozwiązanie PIM/PAM nie może spójnie i niezawodnie widzieć i ograniczać ryzyka związane z tym urządzeniem, więc musisz mieć dyskretne zabezpieczenia urządzeń i kont, które uzupełniają się nawzajem.

Zagrożenia bezpieczeństwa i zalecenia dotyczące usługi PIM/PAM

Możliwości poszczególnych dostawców usługi PIM/PAM różnią się w zależności od sposobu ich zabezpieczenia, dlatego przejrzyj i postępuj zgodnie z zaleceniami dotyczącymi konfiguracji zabezpieczeń i najlepszymi rozwiązaniami dostawcy.

Uwaga

Upewnij się, że skonfigurowana jest druga osoba w przepływach pracy o krytycznym znaczeniu dla działania firmy, aby pomóc w ograniczeniu ryzyka wewnętrznego (zwiększa koszt/tarcie w przypadku potencjalnych zmowy przez zagrożenia wewnętrzne).

Wirtualne sieci prywatne użytkownika końcowego

Wirtualne sieci prywatne (VPN) to pośrednicy, którzy zapewniają pełny dostęp do sieci dla zdalnych punktów końcowych, zazwyczaj wymagają uwierzytelnienia użytkownika końcowego i mogą przechowywać poświadczenia lokalnie w celu uwierzytelniania przychodzących sesji użytkowników.

Uwaga

Te wskazówki odnoszą się tylko do sieci VPN typu punkt-lokacja używanych przez użytkowników, a nie sieci VPN typu "lokacja-lokacja", które są zwykle używane do łączności centrum danych/aplikacji.

Przypadki użycia i scenariusze dla sieci VPN

Sieci VPN ustanawiają zdalną łączność z siecią przedsiębiorstwa, aby umożliwić dostęp do zasobów użytkownikom i administratorom.

Zagrożenia bezpieczeństwa i zalecenia dotyczące sieci VPN

Najważniejsze zagrożenia dla pośredników sieci VPN są związane z zaniedbaniem konserwacji, problemami z konfiguracją i lokalnym magazynem poświadczeń.

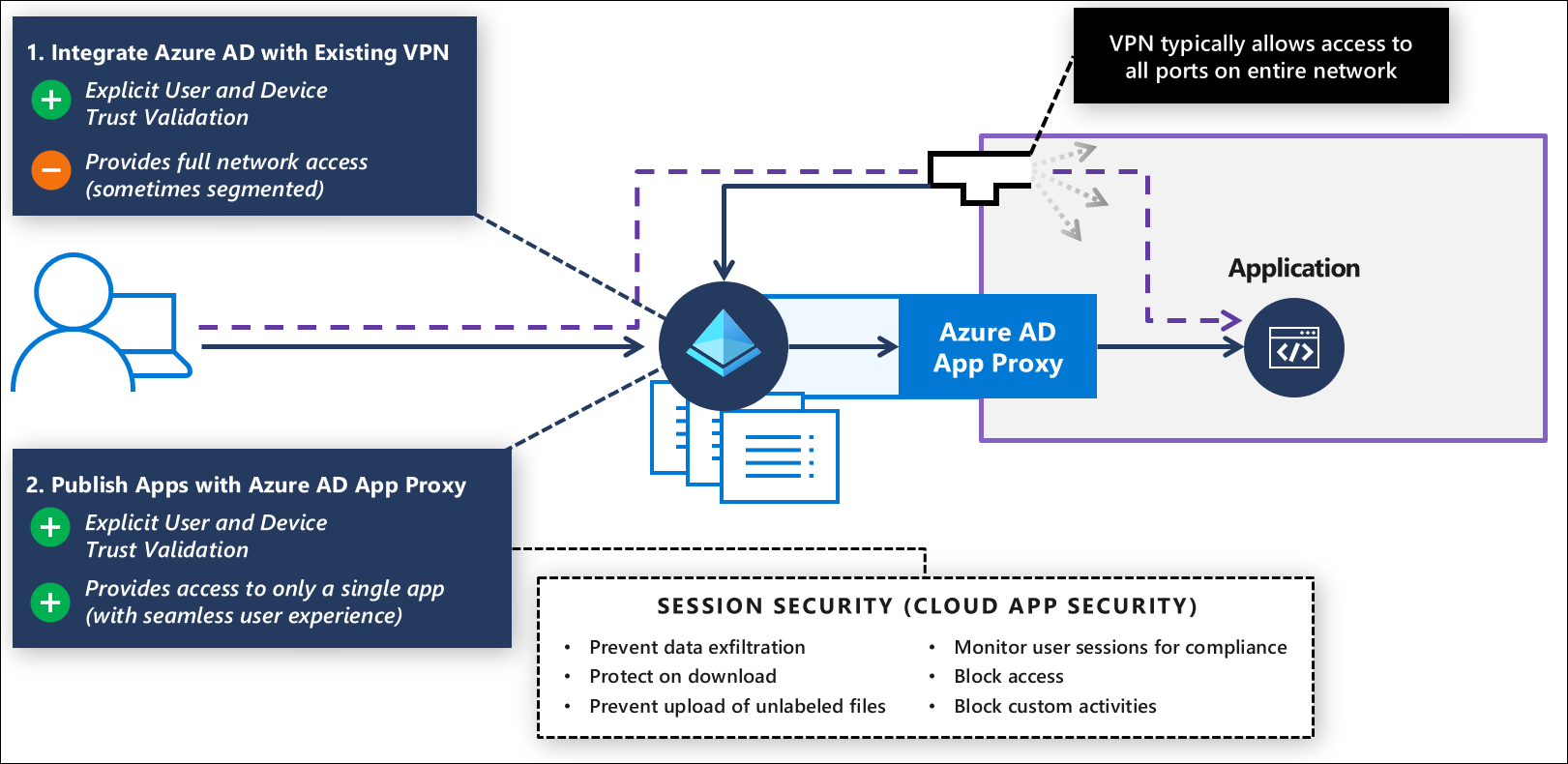

Firma Microsoft zaleca połączenie mechanizmów kontroli dla pośredników sieci VPN:

- Integrowanie uwierzytelniania firmy Microsoft Entra — aby zmniejszyć lub wyeliminować ryzyko lokalnego przechowywania poświadczeń (i wszelkich obciążeń związanych z ich konserwacją) i wymuszać zasady Zero Trust na kontach/urządzeniach przychodzących z dostępem warunkowym.

Aby uzyskać wskazówki dotyczące integracji, zobacz

- Integracja z usługą Azure VPN firmy Microsoft Entra

- Włączanie uwierzytelniania w usłudze Microsoft Entra w bramie sieci VPN

- Integrowanie sieci VPN innych firm

- Szybkie stosowanie poprawek — upewnij się, że wszystkie elementy organizacyjne obsługują szybkie stosowanie poprawek, w tym:

- Obsługa sponsorowania organizacyjnego i przywództwa w celu spełnienia wymagań

- Standardowe procesy techniczne aktualizacji sieci VPN z minimalnym lub zerowym przestojem. Ten proces powinien obejmować oprogramowanie sieci VPN, urządzenia i wszelkie podstawowe systemy operacyjne lub oprogramowanie układowe

- Procesy awaryjne umożliwiające szybkie wdrażanie krytycznych aktualizacji zabezpieczeń

- Ład w celu ciągłego odnajdywania i korygowania nieodebranych elementów

- Bezpieczna konfiguracja — możliwości poszczególnych dostawców sieci VPN różnią się w zależności od sposobu ich zabezpieczenia, dlatego przejrzyj i postępuj zgodnie z zaleceniami dotyczącymi konfiguracji zabezpieczeń i najlepszymi rozwiązaniami dostawcy

- Wykraczanie poza sieć VPN — zastąp sieci VPN w czasie bardziej bezpiecznymi opcjami, takimi jak serwer proxy aplikacji firmy Microsoft lub usługa Azure Bastion, ponieważ zapewniają one tylko bezpośredni dostęp do aplikacji/serwera, a nie pełny dostęp do sieci. Ponadto serwer proxy aplikacji Entra firmy Microsoft umożliwia monitorowanie sesji w celu zapewnienia dodatkowych zabezpieczeń za pomocą usługi Microsoft Defender dla Chmury Apps.

Serwer proxy aplikacji Firmy Microsoft Entra

Serwer proxy aplikacji firmy Microsoft i podobne możliwości innych firm zapewniają zdalny dostęp do starszych i innych aplikacji hostowanych lokalnie lub na maszynach wirtualnych IaaS w chmurze.

Przypadki użycia i scenariusze serwera proxy aplikacji Firmy Microsoft Entra

To rozwiązanie jest odpowiednie do publikowania starszych aplikacji zwiększających produktywność użytkowników końcowych autoryzowanych użytkowników przez Internet. Można go również użyć do publikowania niektórych aplikacji administracyjnych.

Zagrożenia bezpieczeństwa i zalecenia dotyczące serwera proxy aplikacji firmy Microsoft Entra

Serwer proxy aplikacji Firmy Microsoft skutecznie dopasuje nowoczesne wymuszanie zasad Zero Trust do istniejących aplikacji. Aby uzyskać więcej informacji, zobacz Zagadnienia dotyczące zabezpieczeń serwera proxy aplikacji firmy Microsoft Entra

Serwer proxy aplikacji Firmy Microsoft Entra może również integrować się z aplikacjami Microsoft Defender dla Chmury w celu dodania zabezpieczeń sesji kontroli dostępu warunkowego do:

- Zapobieganie eksfiltracji danych

- Ochrona podczas pobierania

- Zapobieganie przekazaniu plików bez etykiet

- Monitorowanie sesji użytkowników pod kątem zgodności

- Zablokuj dostęp

- Blokuj działania niestandardowe

Aby uzyskać więcej informacji, zobacz Deploy Defender dla Chmury Apps Conditional Access App Control for Microsoft Entra apps (Wdrażanie kontroli dostępu warunkowego aplikacji Defender dla Chmury dla aplikacji firmy Microsoft Entra)

Podczas publikowania aplikacji za pośrednictwem serwera proxy aplikacji Firmy Microsoft firma Microsoft zaleca, aby właściciele aplikacji pracowali z zespołami ds. zabezpieczeń, aby postępowali zgodnie z najmniejszymi uprawnieniami i zapewniali dostęp do każdej aplikacji tylko użytkownikom, którzy tego potrzebują. W miarę wdrażania większej liczby aplikacji w ten sposób możesz zrównoważyć użycie sieci VPN dla punktu końcowego użytkownika końcowego.

Pulpit zdalny/serwer przesiadkowy

Ten scenariusz zapewnia pełne środowisko pulpitu z uruchomioną co najmniej jedną aplikacją. To rozwiązanie ma wiele różnych odmian, w tym:

- Środowiska — pełny pulpit w oknie lub w jednym projekcji aplikacji

- Host zdalny — może być udostępnioną maszyną wirtualną lub dedykowaną maszyną wirtualną pulpitu przy użyciu usługi Windows Virtual Desktop (WVD) lub innego rozwiązania infrastruktury pulpitu wirtualnego (VDI).

- Urządzenie lokalne — może być urządzeniem przenośnym, zarządzaną stacją roboczą lub stacją roboczą zarządzaną przez partnera

- Scenariusz — skoncentrowany na aplikacjach zwiększających produktywność użytkowników lub w scenariuszach administracyjnych, często nazywanych "serwerem przesiadkowym"

Przypadki użycia i zalecenia dotyczące zabezpieczeń dla pulpitu zdalnego/serwera przesiadkowego

Najbardziej typowe konfiguracje to:

- Direct Remote Desktop Protocol (RDP) — ta konfiguracja nie jest zalecana w przypadku połączeń internetowych, ponieważ protokół RDP jest protokołem, który ma ograniczoną ochronę przed nowoczesnymi atakami, takimi jak spray haseł. Bezpośredni protokół RDP należy przekonwertować na jeden z następujących:

- Protokół RDP za pośrednictwem bramy opublikowanej przez serwer proxy aplikacji firmy Microsoft Entra

- Azure Bastion

- Protokół RDP za pośrednictwem bramy przy użyciu

- Usługi pulpitu zdalnego (RDS) zawarte w systemie Windows Server. Publikowanie za pomocą serwera proxy aplikacji Entra firmy Microsoft.

- Windows Virtual Desktop (WVD) — postępuj zgodnie z najlepszymi rozwiązaniami w zakresie zabezpieczeń usługi Windows Virtual Desktop.

- VDI innych firm — postępuj zgodnie z najlepszymi rozwiązaniami producenta lub branży lub dostosuj wskazówki dotyczące usługi WVD do rozwiązania

- Serwer Secure Shell (SSH) — zapewnia zdalne powłoki i skrypty dla działów technologii i właścicieli obciążeń. Zabezpieczanie tej konfiguracji powinno obejmować następujące elementy:

- Zgodnie z najlepszymi rozwiązaniami branżowymi/producentami, aby bezpiecznie je skonfigurować, zmienić wszelkie domyślne hasła (jeśli ma to zastosowanie) i używać kluczy SSH zamiast haseł oraz bezpiecznie przechowywać klucze SSH i zarządzać nimi.

- Używanie komunikacji zdalnej usługi Azure Bastion for SSH do zasobów hostowanych na platformie Azure — Połączenie do maszyny wirtualnej z systemem Linux przy użyciu usługi Azure Bastion

Azure Bastion

Usługa Azure Bastion to pośrednik, który jest przeznaczony do zapewnienia bezpiecznego dostępu do zasobów platformy Azure przy użyciu przeglądarki i witryny Azure Portal. Usługa Azure Bastion zapewnia zasoby dostępu na platformie Azure, które obsługują protokoły RDP (Remote Desktop Protocol) i Secure Shell (SSH).

Przypadki użycia i scenariusze dla usługi Azure Bastion

Usługa Azure Bastion skutecznie udostępnia elastyczne rozwiązanie, które może być używane przez pracowników działu operacji IT i administratorów obciążeń spoza działu IT do zarządzania zasobami hostowanymi na platformie Azure bez konieczności pełnego połączenia sieci VPN ze środowiskiem.

Zagrożenia bezpieczeństwa i zalecenia dotyczące usługi Azure Bastion

Usługa Azure Bastion jest dostępna za pośrednictwem witryny Azure Portal, dlatego upewnij się, że interfejs witryny Azure Portal wymaga odpowiedniego poziomu zabezpieczeń dla zasobów w nim i ról korzystających z niego, zazwyczaj uprzywilejowanych lub wyspecjalizowanych poziomów.

Dodatkowe wskazówki są dostępne w dokumentacji usługi Azure Bastion