Dostęp uprzywilejowany: konta

Zabezpieczenia konta to krytyczny składnik zabezpieczania uprzywilejowanego dostępu. Zakończenie zabezpieczeń Zero Trust dla sesji wymaga silnego ustalenia, że konto używane w sesji jest rzeczywiście pod kontrolą właściciela człowieka, a nie osoba atakująca personifikując je.

Silne zabezpieczenia konta zaczynają się od bezpiecznej aprowizacji i pełnego zarządzania cyklem życia w celu anulowania aprowizacji, a każda sesja musi ustanowić silne gwarancje, że konto nie jest obecnie naruszone na podstawie wszystkich dostępnych danych, w tym wzorców zachowania historycznego, dostępnej analizy zagrożeń i użycia w bieżącej sesji.

Zabezpieczenia konta

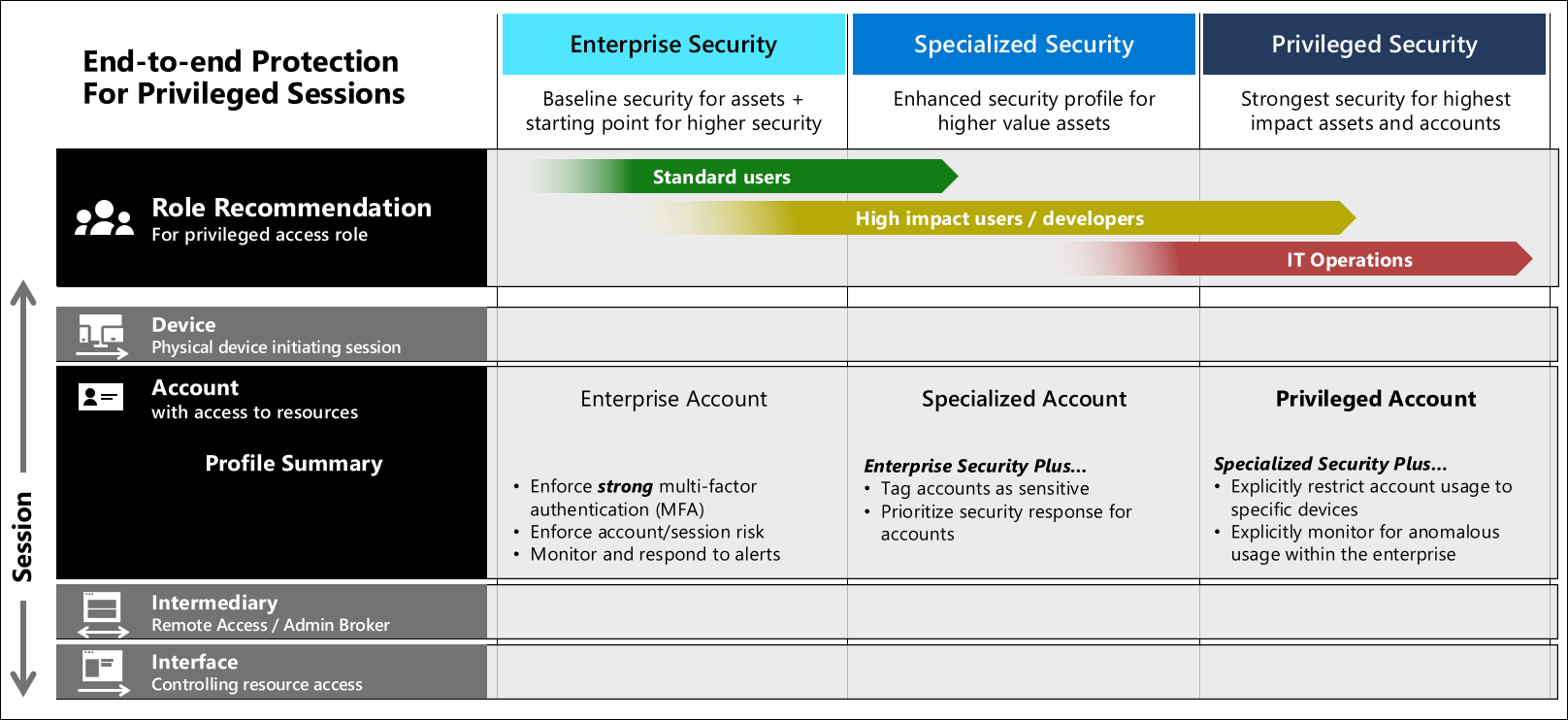

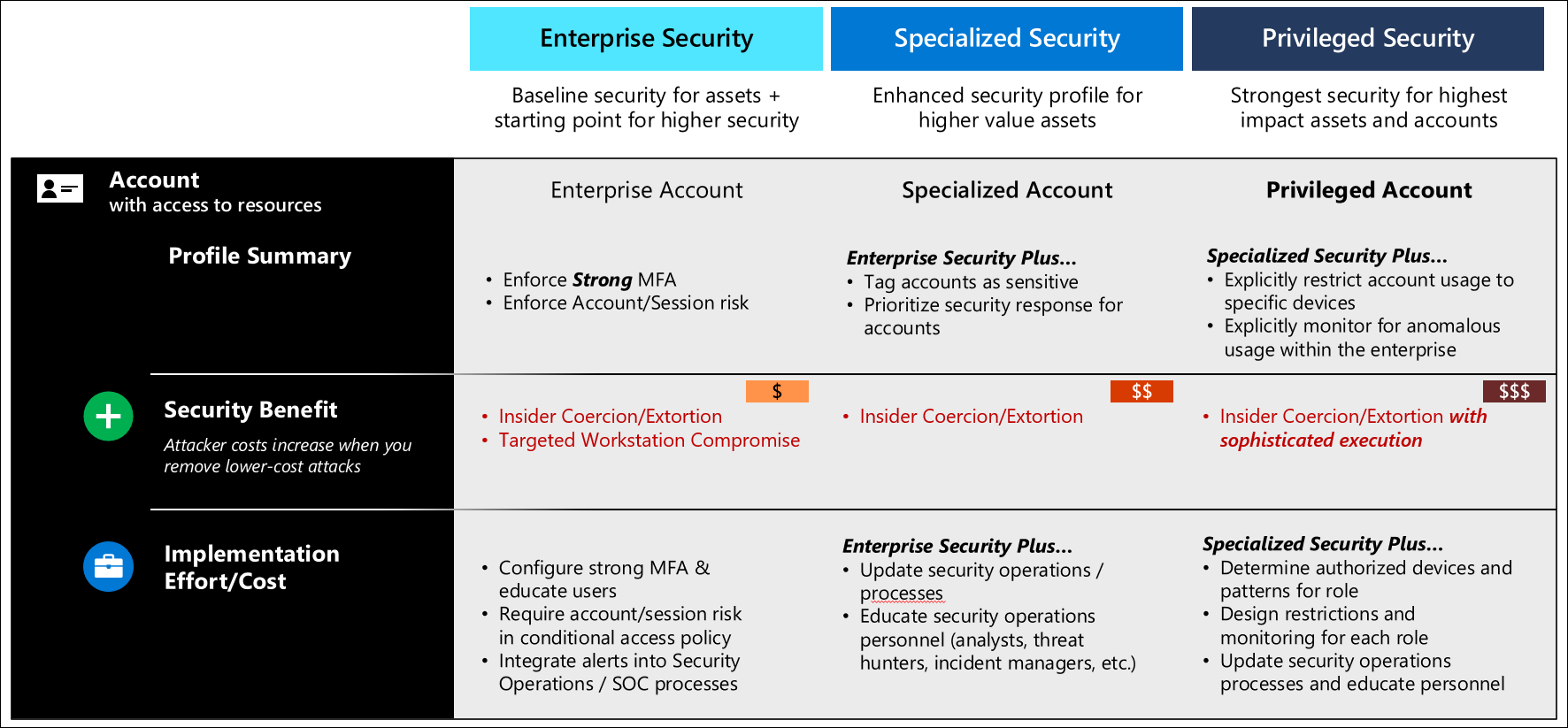

Te wskazówki definiują trzy poziomy zabezpieczeń dla zabezpieczeń konta, których można używać dla zasobów z różnymi poziomami poufności:

Te poziomy określają jasne i implementowalne profile zabezpieczeń odpowiednie dla każdego poziomu poufności, do którego można przypisywać role i szybko skalować je w poziomie. Wszystkie te poziomy zabezpieczeń konta zostały zaprojektowane tak, aby zachować lub zwiększyć produktywność osób, ograniczając lub eliminując przerwy w przepływach pracy użytkowników i administratorów.

Planowanie zabezpieczeń konta

W tych wskazówkach opisano mechanizmy kontroli technicznej wymagane do spełnienia poszczególnych poziomów. Wskazówki dotyczące implementacji są dostępne w harmonogramie dostępu uprzywilejowanego.

Kontrola zabezpieczeń konta

Osiągnięcie zabezpieczeń interfejsów wymaga kombinacji mechanizmów kontroli technicznych, które chronią konta i zapewniają sygnały, które mają być używane w decyzji dotyczącej zasad zero trust (zobacz Zabezpieczanie interfejsów w celu uzyskania informacji o konfiguracji zasad).

Kontrolki używane w tych profilach obejmują:

- Uwierzytelnianie wieloskładnikowe — dostarczanie różnych źródeł dowodu, że element (zaprojektowany tak łatwo, jak to możliwe dla użytkowników, ale trudny dla przeciwnika do naśladowania).

- Ryzyko związane z kontem — monitorowanie zagrożeń i anomalii — używanie analizy UEBA i zagrożeń do identyfikowania ryzykownych scenariuszy

- Monitorowanie niestandardowe — w przypadku bardziej poufnych kont jawne definiowanie dozwolonych/akceptowanych zachowań/wzorców umożliwia wczesne wykrywanie nietypowych działań. Ta kontrola nie jest odpowiednia dla kont ogólnego przeznaczenia w przedsiębiorstwie, ponieważ te konta wymagają elastyczności dla swoich ról.

Kombinacja mechanizmów kontroli umożliwia również poprawę bezpieczeństwa i użyteczności — na przykład użytkownik, który pozostaje w normalnym wzorcu (przy użyciu tego samego urządzenia w tej samej lokalizacji dzień po dniu) nie musi być monitowany o zewnętrzne uwierzytelnianie wieloskładnikowe za każdym razem, gdy uwierzytelniają się.

Konta zabezpieczeń przedsiębiorstwa

Mechanizmy kontroli zabezpieczeń dla kont przedsiębiorstwa zostały zaprojektowane tak, aby utworzyć bezpieczny punkt odniesienia dla wszystkich użytkowników i zapewnić bezpieczną podstawę dla wyspecjalizowanych i uprzywilejowanych zabezpieczeń:

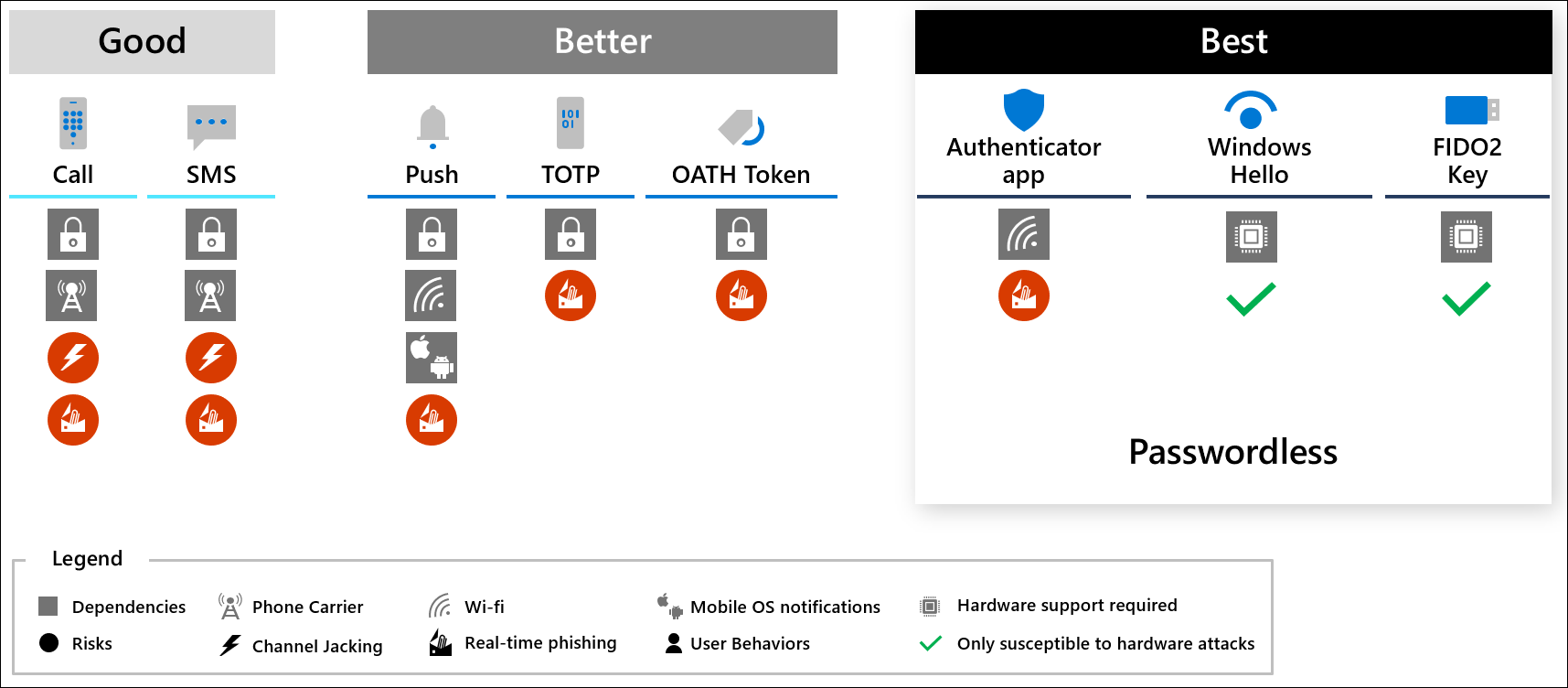

Wymuszanie silnego uwierzytelniania wieloskładnikowego (MFA) — upewnij się, że użytkownik jest uwierzytelniony przy użyciu silnej uwierzytelniania wieloskładnikowego dostarczonej przez system tożsamości zarządzanych przez przedsiębiorstwo (opisany na poniższym diagramie). Aby uzyskać więcej informacji na temat uwierzytelniania wieloskładnikowego, zobacz Najlepsze rozwiązanie w zakresie zabezpieczeń platformy Azure 6.

Uwaga

Chociaż Organizacja może zdecydować się na użycie istniejącej słabszej formy uwierzytelniania wieloskładnikowego w okresie przejściowym, osoby atakujące coraz częściej unikają słabszych zabezpieczeń uwierzytelniania wieloskładnikowego, więc wszystkie nowe inwestycje w uwierzytelnianie wieloskładnikowe powinny znajdować się na najsilniejszych formach.

Wymuszanie ryzyka związanego z kontem/sesją — upewnij się, że konto nie może się uwierzytelnić, chyba że jest na niskim poziomie ryzyka (lub średnim?). Zobacz Poziomy zabezpieczeń interfejsu, aby uzyskać szczegółowe informacje na temat zabezpieczeń warunkowego konta przedsiębiorstwa.

Monitorowanie alertów i reagowanie na nie — operacje zabezpieczeń powinny integrować alerty zabezpieczeń konta i uzyskiwać wystarczające szkolenia dotyczące sposobu działania tych protokołów i systemów w celu zapewnienia, że są w stanie szybko zrozumieć, co oznacza alert i odpowiednio reaguje.

Na poniższym diagramie przedstawiono porównanie różnych form uwierzytelniania wieloskładnikowego i uwierzytelniania bez hasła. Każda opcja w najlepszym polu jest traktowana zarówno jako wysoka bezpieczeństwo, jak i wysoka użyteczność. Każda z nich ma inne wymagania sprzętowe, więc możesz chcieć mieszać i dopasować te, które mają zastosowanie do różnych ról lub osób. Wszystkie rozwiązania bez hasła firmy Microsoft są rozpoznawane przez dostęp warunkowy jako uwierzytelnianie wieloskładnikowe, ponieważ wymagają połączenia czegoś, co masz z danymi biometrycznymi, coś, co znasz, lub oba te rozwiązania.

Uwaga

Aby uzyskać więcej informacji na temat tego, dlaczego uwierzytelnianie sms i inne uwierzytelnianie oparte na telefonie jest ograniczone, zobacz wpis w blogu It's Time to Hang Up on Telefon Transports for Authentication (Czas zawieszać się na Telefon transportach na potrzeby uwierzytelniania).

Wyspecjalizowane konta

Wyspecjalizowane konta to wyższy poziom ochrony odpowiedni dla poufnych użytkowników. Ze względu na ich większy wpływ na działalność biznesową wyspecjalizowane konta gwarantują dodatkowe monitorowanie i priorytetyzację podczas alertów zabezpieczeń, badań incydentów i wyszukiwania zagrożeń.

Wyspecjalizowane zabezpieczenia opierają się na silnej usłudze MFA w zabezpieczeniach przedsiębiorstwa, identyfikując najbardziej poufne konta i zapewniając priorytety alertów i procesów reagowania:

- Identyfikowanie kont poufnych — zobacz wyspecjalizowane wskazówki dotyczące poziomu zabezpieczeń dotyczące identyfikowania tych kont.

- Tagowanie wyspecjalizowanych kont — upewnij się, że każde poufne konto jest oznakowane

- Konfigurowanie list obserwowanych usługi Microsoft Sentinel w celu identyfikowania tych poufnych kont

- Konfigurowanie ochrony konta priorytetowego w Ochrona usługi Office 365 w usłudze Microsoft Defender i wyznaczanie wyspecjalizowanych i uprzywilejowanych kont jako kont priorytetowych —

- Aktualizowanie procesów operacji zabezpieczeń — aby upewnić się, że te alerty mają najwyższy priorytet

- Konfigurowanie ładu — aktualizowanie lub tworzenie procesu zapewniania ładu w celu zapewnienia, że

- Wszystkie nowe role do są oceniane pod kątem wyspecjalizowanych lub uprzywilejowanych klasyfikacji podczas ich tworzenia lub zmieniania

- Wszystkie nowe konta są oznaczane podczas ich tworzenia

- Ciągłe lub okresowe kontrole poza pasmem w celu zapewnienia, że role i konta nie zostały pominięte przez normalne procesy nadzoru.

Uprzywilejowane konta

Konta uprzywilejowane mają najwyższy poziom ochrony, ponieważ stanowią znaczący lub istotny potencjalny wpływ na operacje organizacji w przypadku naruszenia zabezpieczeń.

Konta uprzywilejowane zawsze obejmują Administracja IT z dostępem do większości lub wszystkich systemów przedsiębiorstwa, w tym większości lub wszystkich systemów krytycznych dla działania firmy. Inne konta o dużym wpływie biznesowym mogą również uzasadniać ten dodatkowy poziom ochrony. Aby uzyskać więcej informacji na temat ról i kont, które powinny być chronione na jakim poziomie, zobacz artykuł Privileged Security (Zabezpieczenia uprzywilejowane).

Oprócz wyspecjalizowanych zabezpieczeń zabezpieczenia uprzywilejowanego konta zwiększają zarówno:

- Zapobieganie — dodawanie mechanizmów kontroli w celu ograniczenia użycia tych kont do wyznaczonych urządzeń, stacji roboczych i pośredników.

- Odpowiedź — uważnie monitoruj te konta pod kątem nietypowych działań i szybko badaj i koryguj ryzyko.

Konfigurowanie zabezpieczeń uprzywilejowanego konta

Postępuj zgodnie ze wskazówkami w planie szybkiej modernizacji zabezpieczeń, aby zwiększyć bezpieczeństwo kont uprzywilejowanych i zmniejszyć koszty zarządzania.