Poziomy zabezpieczeń dostępu uprzywilejowanego

W tym dokumencie opisano poziomy zabezpieczeń strategii dostępu uprzywilejowanego. Aby zapoznać się z planem wdrożenia tej strategii, zobacz plan szybkiej modernizacji (RaMP). Aby uzyskać wskazówki dotyczące implementacji, zobacz wdrażanie dostępu uprzywilejowanego

Te poziomy zostały zaprojektowane głównie w celu zapewnienia prostych i prostych wskazówek technicznych, dzięki czemu organizacje mogą szybko wdrażać te niezwykle ważne zabezpieczenia. Strategia dostępu uprzywilejowanego rozpoznaje, że organizacje mają unikatowe potrzeby, ale także, że niestandardowe rozwiązania tworzą złożoność, która skutkuje wyższymi kosztami i niższymi zabezpieczeniami w czasie. Aby zrównoważyć tę potrzebę, strategia zapewnia zdecydowane wskazówki dotyczące poszczególnych poziomów i elastyczności dzięki umożliwieniu organizacjom wyboru, kiedy każda rola będzie wymagana do spełnienia wymagań tego poziomu.

Proste rzeczy pomagają ludziom to zrozumieć i obniża ryzyko, że będą mylone i popełniają błędy. Chociaż podstawowa technologia jest prawie zawsze złożona, ważne jest, aby zachować prostotę, a nie tworzyć niestandardowych rozwiązań, które są trudne do obsługi. Aby uzyskać więcej informacji, zobacz Zasady projektowania zabezpieczeń.

Projektowanie rozwiązań, które koncentrują się na potrzebach administratorów i użytkowników końcowych, będzie dla nich proste. Projektowanie rozwiązań, które są proste w zakresie zabezpieczeń i pracowników IT w celu tworzenia, oceniania i konserwacji (w miarę możliwości automatyzacji) prowadzi do mniejszych błędów zabezpieczeń i bardziej niezawodnych gwarancji bezpieczeństwa.

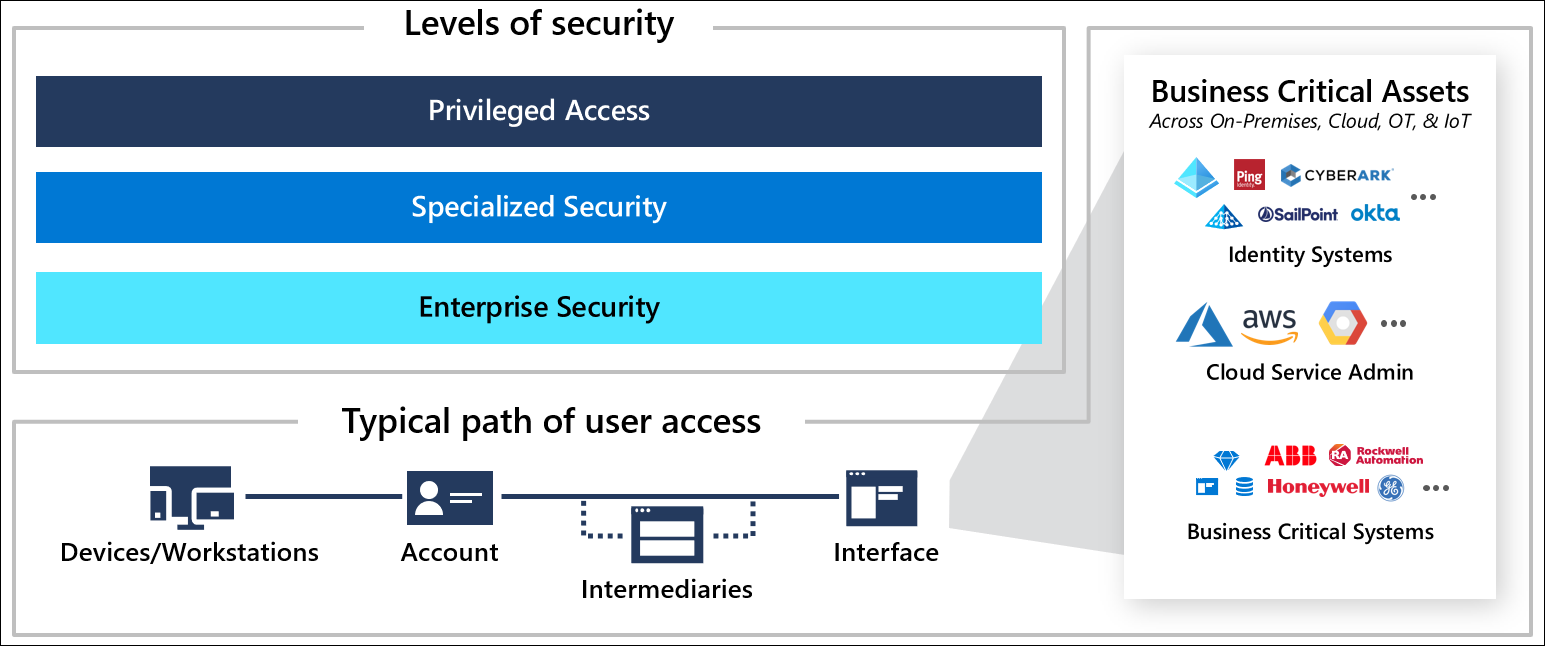

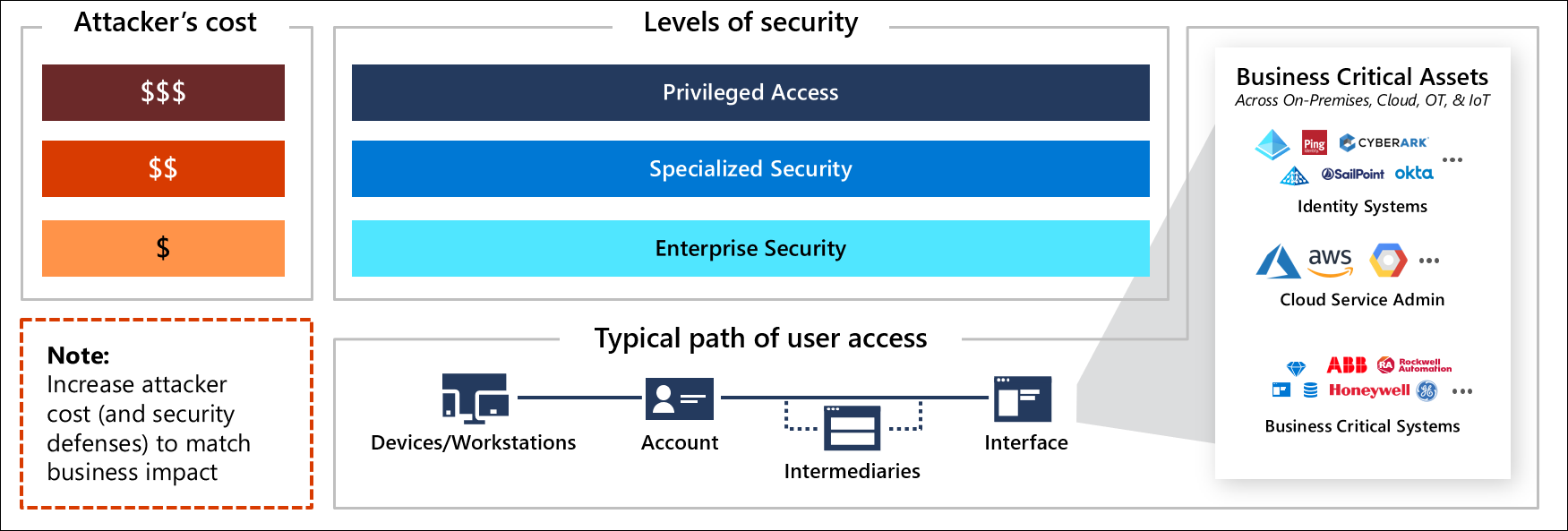

Zalecana strategia zabezpieczeń dostępu uprzywilejowanego implementuje prosty system zabezpieczeń na trzech poziomach, który obejmuje wiele obszarów, przeznaczony do łatwego wdrażania dla: kont, urządzeń, pośredników i interfejsów.

Każdy kolejny poziom obciąża koszty osoby atakującej, z dodatkowym poziomem Defender dla Chmury inwestycji. Poziomy są przeznaczone do kierowania "słodkich punktów", w których obrońcy otrzymują największy zwrot (wzrost kosztów atakujących) dla każdej inwestycji w zabezpieczenia, które robią.

Każda rola w środowisku powinna być mapowana na jeden z tych poziomów (i opcjonalnie zwiększana wraz z upływem czasu w ramach planu poprawy bezpieczeństwa). Każdy profil jest jasno zdefiniowany jako konfiguracja techniczna i zautomatyzowany, jeśli to możliwe, aby ułatwić wdrażanie i przyspieszyć ochronę zabezpieczeń. Aby uzyskać szczegółowe informacje o implementacji, zobacz artykuł Plan dostępu uprzywilejowanego.

Poziomy zabezpieczeń

Poziomy zabezpieczeń używane w tej strategii to:

Przedsiębiorstwa

Zabezpieczenia przedsiębiorstwa są odpowiednie dla wszystkich użytkowników przedsiębiorstwa i scenariuszy produktywności. W ramach postępu planu szybkiej modernizacji przedsiębiorstwo służy również jako punkt wyjścia dla wyspecjalizowanego i uprzywilejowanego dostępu, ponieważ stopniowo opierają się na mechanizmach kontroli zabezpieczeń w zabezpieczeniach przedsiębiorstwa.

Uwaga

Istnieją słabsze konfiguracje zabezpieczeń, ale nie są obecnie zalecane przez firmę Microsoft dla organizacji korporacyjnych ze względu na dostępne umiejętności i zasoby atakujące. Aby uzyskać informacje na temat tego, co osoby atakujące mogą kupić od siebie na ciemnych rynkach i średnich cenach, zobacz wideo Top 10 Best Practices for Azure Security (Najlepsze 10 najlepszych rozwiązań dotyczących zabezpieczeń platformy Azure)

Wyspecjalizowany

Wyspecjalizowane zabezpieczenia zapewniają zwiększone mechanizmy kontroli zabezpieczeń dla ról z podwyższonym poziomem uprawnień biznesowych (w przypadku naruszenia zabezpieczeń przez osobę atakującą lub złośliwego testera).

Twoja organizacja powinna mieć udokumentowane kryteria dla wyspecjalizowanych i uprzywilejowanych kont (na przykład potencjalny wpływ na firmę wynosi ponad 1 mln USD), a następnie zidentyfikuj wszystkie role i konta spełniające te kryteria. (używane w całej tej strategii, w tym w wyspecjalizowanych kontach)

Role wyspecjalizowane zazwyczaj obejmują:

- Deweloperzy systemów krytycznych dla działania firmy.

- Poufne role biznesowe, takie jak użytkownicy terminali SWIFT, naukowcy z dostępem do poufnych danych, personel z dostępem do raportowania finansowego przed publicznym wydaniem, administratorami płac, osobami zatwierdzanymi dla poufnych procesów biznesowych i innymi rolami o dużym wpływie.

- Kierownicy i asystenci osobisti / asystenci administracyjni, którzy regularnie obsługują poufne informacje.

- Duże skutki kont w mediach społecznościowych, które mogłyby zaszkodzić reputacji firmy.

- Wrażliwe Administracja IT ze znaczącymi uprawnieniami i wpływem, ale nie są w całej przedsiębiorstwie. Ta grupa zazwyczaj obejmuje administratorów poszczególnych obciążeń o dużym wpływie. (na przykład administratorzy planowania zasobów przedsiębiorstwa, administratorzy banków, dział pomocy technicznej /role pomocy technicznej itp.)

Wyspecjalizowane zabezpieczenia konta służą również jako krok tymczasowy dla uprzywilejowanych zabezpieczeń, co dodatkowo opiera się na tych mechanizmach kontroli. Zobacz plan dostępu uprzywilejowanego, aby uzyskać szczegółowe informacje na temat zalecanej kolejności progresji.

Uprzywilejowane

Zabezpieczenia uprzywilejowane to najwyższy poziom zabezpieczeń przeznaczony dla ról, które mogą łatwo spowodować poważne zdarzenie i potencjalne szkody materialne w organizacji w rękach osoby atakującej lub złośliwego testera. Ten poziom zazwyczaj obejmuje role techniczne z uprawnieniami administracyjnymi dla większości lub wszystkich systemów przedsiębiorstwa (a czasami obejmuje kilka ról krytycznych dla działania firmy)

Konta uprzywilejowane koncentrują się najpierw na zabezpieczeniach, a produktywność zdefiniowana jako możliwość łatwego i bezpiecznego wykonywania poufnych zadań zadań. Te role nie będą miały możliwości wykonywania zarówno wrażliwej pracy, jak i ogólnych zadań związanych z produktywnością (przeglądanie internetu, instalowanie i używanie dowolnej aplikacji) przy użyciu tego samego konta lub tego samego urządzenia/stacji roboczej. Będą one mieć wysoce ograniczone konta i stacje robocze ze zwiększonym monitorowaniem ich akcji w przypadku nietypowych działań, które mogą reprezentować działania osoby atakującej.

Role zabezpieczeń dostępu uprzywilejowanego zwykle obejmują:

- Role administratora firmy Microsoft Entra

- Inne role zarządzania tożsamościami z uprawnieniami administracyjnymi do katalogu przedsiębiorstwa, systemów synchronizacji tożsamości, rozwiązania federacyjnego, katalogu wirtualnego, uprzywilejowanego systemu zarządzania tożsamościami/dostępem lub podobne.

- Role z członkostwem w tych grupach lokalna usługa Active Directory

- Enterprise Admins

- Domain Admins

- Administratorzy schematu

- BUILTIN\Administrators

- Operatorzy kont

- Operatorzy kopii zapasowych

- Operatorzy drukowania

- Operatorzy serwerów

- Kontrolery domeny

- Kontrolery domeny tylko do odczytu

- Właściciele twórców zasad grupy

- Operatorzy kryptograficzni

- Użytkownicy DCOM

- Poufne grupy lokalnego programu Exchange (w tym uprawnienia systemu Windows programu Exchange i zaufany podsystem wymiany)

- Inne delegowane grupy — grupy niestandardowe, które mogą być tworzone przez organizację w celu zarządzania operacjami katalogu.

- Każdy administrator lokalny dla bazowego systemu operacyjnego lub dzierżawy usługi w chmurze, który hostuje powyższe możliwości, w tym

- Członkowie lokalnej grupy administratorów

- Personel, który zna hasło administratora lub wbudowane

- Administracja istratory dowolnego narzędzia do zarządzania lub zabezpieczeń z agentami zainstalowanymi w tych systemach