Jak przygotować się na nieoczekiwane (przed zdarzeniem)

Aby zapewnić gotowość i zminimalizować wpływ zdarzeń, należy postępować zgodnie z proaktywnymi zaleceniami przedstawionymi w tej lekcji. Te akcje ułatwią zrozumienie procesu komunikacji z incydentami, zlokalizowanie odpowiednich informacji i skonfigurowanie powiadomień w celu otrzymywania terminowych aktualizacji. Ponadto ocena odporności aplikacji i zaimplementowanie zalecanych środków przyczyni się do tworzenia bardziej niezawodnych obciążeń, co zmniejsza potencjalny wpływ zdarzenia. Na koniec przeglądanie i implementowanie najlepszych rozwiązań w zakresie zabezpieczeń będzie wzmacniać środowisko i ograniczać ryzyko.

Aby być na bieżąco, ograniczyć wpływ i chronić inwestycję, zalecamy wykonanie następujących pięciu działań:

Akcja nr 1: Zapoznaj się z usługą Azure Service Health w witrynie Azure Portal

W przeciwieństwie do naszej publicznej strony azure.status.microsoft, która udostępnia ogólne informacje o stanie tylko na ogólnych awariach, usługa Azure Service Health oferuje spersonalizowane szczegóły dostosowane do konkretnych zasobów. Ułatwia ona przewidywanie i przygotowanie do planowanej konserwacji oraz innych zmian, które mogą mieć wpływ na dostępność zasobów. Możesz zaangażować się w zdarzenia usługi i zarządzać akcjami w celu zachowania ciągłości działania aplikacji, których dotyczy ten wpływ. Zapewnia ona kluczowy wgląd w luki w zabezpieczeniach platformy, zdarzenia zabezpieczeń i naruszenia prywatności na poziomie usługi platformy Azure, umożliwiając szybkie działanie w celu ochrony obciążeń platformy Azure.

Teraz przyjrzyjmy się niektórym kluczowym funkcjom dostępnym w usłudze Azure Service Health, aby zwiększyć gotowość zdarzenia:

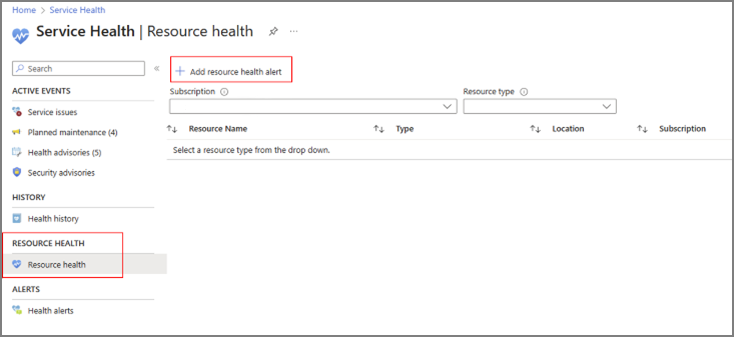

Okienko Kondycja zasobu (omówione nowe środowisko)

Znajduje się w bloku Service Health witryny Azure Portal, usługa Azure Resource Health pomaga w diagnozowaniu i rozwiązywaniu problemów z usługą, które mają wpływ na zasoby platformy Azure. Zasoby, takie jak maszyny wirtualne, aplikacje internetowe lub bazy danych SQL, są oceniane pod kątem ich kondycji na podstawie sygnałów pochodzących z różnych usług platformy Azure. Jeśli zasób jest identyfikowany jako w złej kondycji, usługa Resource Health przeprowadza szczegółową analizę w celu ustalenia głównej przyczyny problemu. Zawiera również informacje na temat działań firmy Microsoft w celu rozwiązania problemów związanych z zdarzeniami i sugeruje kroki, które można wykonać, aby rozwiązać ten problem.

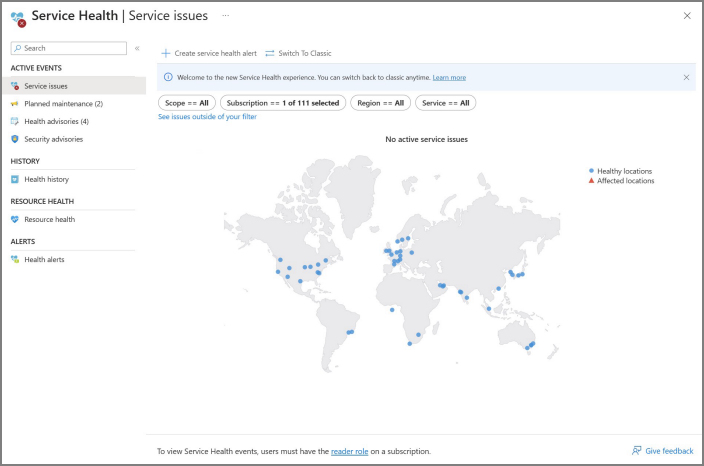

Okienko Problemy z usługami (omówione nowe środowisko)

W okienku Problemy z usługami są wyświetlane bieżące zdarzenia usługi, które mogą mieć wpływ na Zasoby. Umożliwia śledzenie, kiedy zaczął występować problem i identyfikować objęte usługi i regiony. Przeglądając najnowsze aktualizacje, możesz uzyskać wgląd w wysiłki platformy Azure w celu rozwiązania zdarzenia.

Najważniejsze funkcje okienka problemów z usługami:

Szczegółowe informacje w czasie rzeczywistym: pulpit nawigacyjny problemów z usługą oferuje wgląd w zdarzenia usługi platformy Azure wpływające na subskrypcje i dzierżawy w czasie rzeczywistym. Jeśli jesteś dzierżawą Administracja, możesz zobaczyć aktywne zdarzenia lub porady dotyczące subskrypcji i dzierżaw.

Ocena wpływu zasobów: karta Zasób, którego dotyczy ten zasób w sekcji szczegółów zdarzenia, pokazuje, które zasoby są potwierdzane lub potencjalnie wpływają na nie. Kliknięcie zasobów zapewnia bezpośredni dostęp do okienka Resource Health.

Linki i wyjaśnienia do pobrania: wygeneruj link, który ma być używany w systemie zarządzania problemami. Możesz również pobrać pliki PDF i czasami pliki CSV, aby udostępnić kompleksowe wyjaśnienia uczestnikom projektu, którzy nie mają dostępu do witryny Azure Portal. Ponadto możesz zażądać przeglądu po zdarzeniu (PIR) pod kątem wszelkich problemów, które miały wpływ na zasoby, znane wcześniej jako analizy głównej przyczyny (RCA).

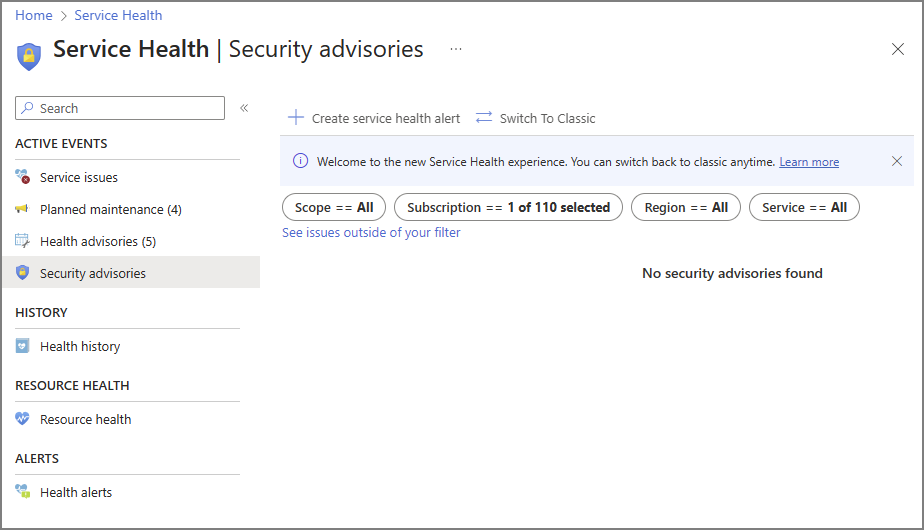

Okienko Biuletyny zabezpieczeń

Okienko Biuletyny zabezpieczeń koncentruje się na pilnych informacjach dotyczących zabezpieczeń wpływających na kondycję subskrypcji i dzierżaw. Zapewnia wgląd w luki w zabezpieczeniach platformy, zdarzenia zabezpieczeń i naruszenia prywatności.

Najważniejsze funkcje okienka Biuletyny zabezpieczeń:

Szczegółowe informacje zabezpieczeń w czasie rzeczywistym: uzyskaj natychmiastowy wgląd w zdarzenia zabezpieczeń platformy Azure związane z subskrypcjami i dzierżawami.

Ocena wpływu na zasoby: karta Zasób, którego dotyczy ten zasób w sekcji szczegółów zdarzenia, wyróżnia zasoby, których dotyczy potwierdzenie.

Użytkownicy autoryzowani przy użyciu następujących ról mogą wyświetlać informacje o zasobach, których dotyczy zabezpieczenia:

Wyświetlanie zasobów na poziomie subskrypcji Wyświetlanie zasobów na poziomie dzierżawy Właściciel subskrypcji Czytelnik zabezpieczeń Administracja/zabezpieczeń Subscription (administrator) Globalne Administracja/Administracja dzierżawy Czytelnik zabezpieczeń usługi Service Health Czytelnik prywatności usługi Azure Service Health Ponadto możesz pobrać dokumenty PDF objaśniające, aby udostępnić je uczestnikom projektu, którzy nie mają bezpośredniego dostępu do witryny Azure Portal.

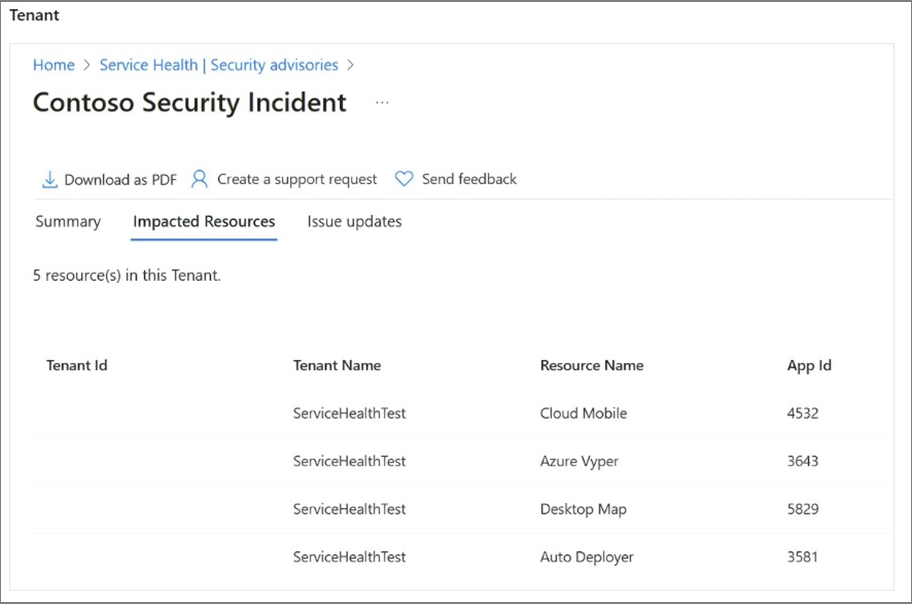

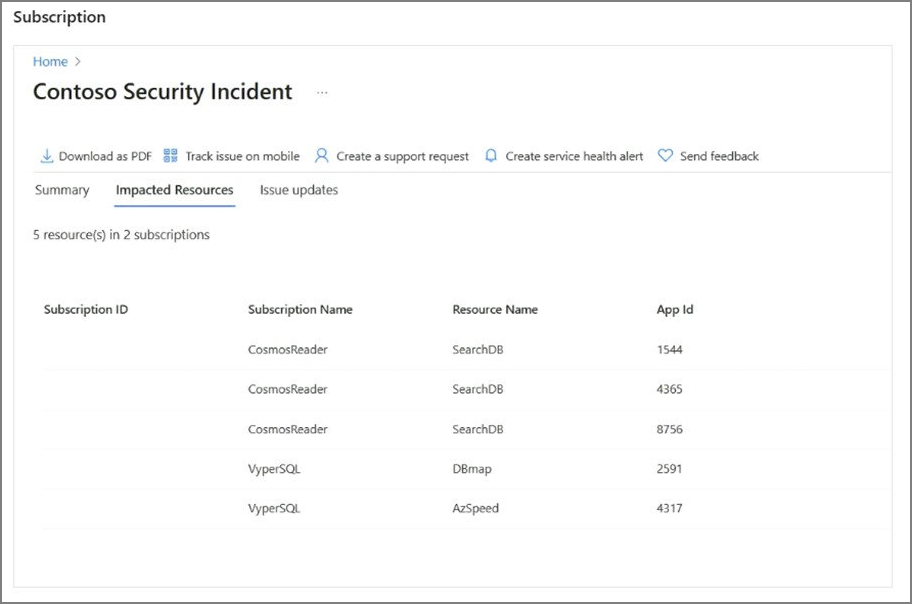

W poniższych przykładach pokazano zdarzenie zabezpieczeń z zasobami, których dotyczy zarówno subskrypcja, jak i zakres dzierżawy.

Oprócz zapoznania się z usługą Azure Service Health kolejnym kluczowym krokiem jest skonfigurowanie alertów usługi Service Health, które zapewnią terminowe powiadomienia i będą informować Cię o zdarzeniach i ważnych informacjach, które mogą mieć wpływ na obciążenia. W następnej sekcji szczegółowo omówiono ten temat.

Akcja 2. Konfigurowanie alertów usługi Service Health w celu otrzymywania informacji

Konfigurowanie powiadomień o alertach dotyczących kondycji usługi jest niezbędne i najważniejsze wezwanie do działania na potrzeby proaktywnego zarządzania zdarzeniami. Alerty usługi Service Health umożliwiają otrzymywanie powiadomień terminowych za pośrednictwem różnych kanałów, takich jak poczta e-mail, sms, elementy webhook i inne. Te alerty zapewniają aktualizacje dotyczące zdarzeń usługi, planowanych działań konserwacyjnych, zdarzeń zabezpieczeń i innych krytycznych informacji, które mogą mieć wpływ na obciążenia.

Alerty kondycji usługi można skonfigurować z dowolnego okienka "aktywne zdarzenie" w bloku Kondycja usługi w witrynie Azure Portal, klikając pozycję Alerty dotyczące kondycji w okienku Kondycja usługi lub korzystając z usługi Azure Resource Graph.

W tym miejscu można znaleźć przykładowe zapytania usługi Azure Resource Graph dotyczące usługi Azure Service Health.

Usługa Service Health śledzi różne typy zdarzeń kondycji, które mogą mieć wpływ na zasoby, w tym problemy z usługą, planowaną konserwację, porady dotyczące kondycji i biuletyny zabezpieczeń. Podczas konfigurowania alertów dotyczących kondycji usługi możesz wybrać sposób i do kogo są wysyłane te alerty. Alerty można dostosować na podstawie klasy powiadomień o kondycji usługi, subskrypcji, usług i regionów, których dotyczy problem.

Klasa powiadomień usługi Service Health

| Typ zdarzenia kondycji usługi | opis |

|---|---|

| Problem z usługą | Problemy w usługach platformy Azure, które mają wpływ na Ciebie w tej chwili, znane również jako zdarzenia usługi. |

| Planowana konserwacja | Zbliżająca się konserwacja, która może mieć wpływ na dostępność usług w przyszłości. |

| Biuletyny dotyczące kondycji | Zmiany w usługach platformy Azure, które wymagają Twojej uwagi. Przykłady obejmują konieczność podjęcia akcji, gdy funkcje platformy Azure są przestarzałe, wymagania dotyczące uaktualniania lub przekroczenie limitu przydziału użycia. |

| Biuletyny zabezpieczeń | Powiadomienia związane z zabezpieczeniami związane z lukami w zabezpieczeniach i naruszeniami zabezpieczeń i prywatności na poziomie subskrypcji i dzierżawy, znane również jako zdarzenia związane z zabezpieczeniami i prywatnością. |

Wiemy, że musisz otrzymywać powiadomienia, gdy występują problemy wpływające na Twoje usługi, a alerty dotyczące kondycji usługi zapewniają możliwość wyboru sposobu i osoby, do której są wysyłane te alerty. Alerty można skonfigurować na podstawie klasy powiadomień o kondycji usługi, subskrypcji, których dotyczy problem, dotkniętych usług i / lub regionów. Alerty można skonfigurować tak, aby wyzwalały wiadomości e-mail, wiadomości SMS, aplikacje logiki, funkcje i nie tylko.

Po wyzwoleniu alertu można zdefiniować akcje do wykonania przy użyciu grup akcji. Grupy akcji to kolekcje preferencji powiadomień, które określają, jak i do kogo są wysyłane alerty.

Pełna lista dostępnych typów powiadomień

| Typ powiadomienia | opis | Pola |

|---|---|---|

| Wysyłanie wiadomości e-mail do roli usługi Azure Resource Manager | Wyślij wiadomość e-mail do członków subskrypcji na podstawie ich roli. Wiadomość e-mail z powiadomieniem jest wysyłana tylko na podstawowy adres e-mail skonfigurowany dla użytkownika Microsoft Entra. Wiadomość e-mail jest wysyłana tylko do użytkowników firmy Microsoft Entra wybranej roli, a nie do grup firmy Microsoft ani jednostek usługi. |

Wprowadź podstawowy adres e-mail skonfigurowany dla użytkownika Microsoft Entra. Zobacz Adres e-mail. |

| Upewnij się, że filtrowanie wiadomości e-mail i wszystkie usługi ochrony przed złośliwym oprogramowaniem/spamem zostały odpowiednio skonfigurowane. Wiadomości e-mail są wysyłane z następujących adresów e-mail: - azure-noreply@microsoft.com - azureemail-noreply@microsoft.com - alerts-noreply@mail.windowsazure.com |

Wprowadź wiadomość e-mail, w której ma zostać wysłane powiadomienie. | |

| SMS | Powiadomienia SMS obsługują dwukierunkową komunikację. Wiadomość SMS zawiera następujące informacje: - Krótka nazwa grupy akcji, do którego wysłano ten alert — tytuł alertu. Użytkownik może odpowiedzieć na wiadomość SMS na: - Anuluj subskrypcję wszystkich alertów SMS dla wszystkich grup akcji lub jednej grupy akcji. — Ponowne przypisywanie alertów - Zażądaj pomocy. Aby uzyskać więcej informacji na temat obsługiwanych odpowiedzi SMS, zobacz Odpowiedzi SMS. |

Wprowadź kod kraju i numer Telefon adresata wiadomości SMS. Jeśli nie możesz wybrać kodu kraju/regionu w witrynie Azure Portal, wiadomość SMS nie jest obsługiwana w twoim kraju/regionie. Jeśli kod kraju/regionu jest niedostępny, możesz głosować, aby twój kraj/region został dodany w temacie Podziel się swoimi pomysłami. Aby obejść ten problem, dopóki kraj nie będzie obsługiwany, skonfiguruj grupę akcji w celu wywołania elementu webhook do dostawcy programu SMS innej firmy, który obsługuje Twój kraj/region. |

| Powiadomienia wypychane aplikacji platformy Azure | Wysyłanie powiadomień do aplikacji mobilnej platformy Azure. Aby włączyć powiadomienia wypychane do aplikacji mobilnej platformy Azure, podaj pozycję Aby uzyskać więcej informacji na temat aplikacji mobilnej platformy Azure, zobacz Aplikacja mobilna platformy Azure. | W polu Adres e-mail konta platformy Azure wprowadź adres e-mail używany jako identyfikator konta podczas konfigurowania aplikacji mobilnej platformy Azure. |

| Głos | Powiadomienie głosowe. | Wprowadź kod Kraju i numer Telefon odbiorcy powiadomienia. Jeśli nie możesz wybrać kodu kraju/regionu w witrynie Azure Portal, powiadomienia głosowe nie są obsługiwane w twoim kraju/regionie. Jeśli kod kraju/regionu jest niedostępny, możesz głosować, aby twój kraj/region został dodany w temacie Podziel się swoimi pomysłami. Aby obejść ten problem, dopóki kraj nie będzie obsługiwany, skonfiguruj grupę akcji, aby wywołać element webhook do innego dostawcy połączeń głosowych obsługujących kraj/region. |

Pełna lista akcji, które można wyzwolić

| Typ akcji | Szczegóły |

|---|---|

| Element runbook automatyzacji | Aby uzyskać informacje o limitach ładunków elementów Runbook usługi Automation, zobacz Limity automatyzacji. |

| Event Hubs | Akcja usługi Event Hubs publikuje powiadomienia w usłudze Event Hubs. Aby uzyskać więcej informacji na temat usługi Event Hubs, zobacz Azure Event Hubs — platforma przesyłania strumieniowego danych big data i usługa pozyskiwania zdarzeń. Możesz subskrybować strumień powiadomień o alertach z odbiornika zdarzeń. |

| Funkcje | Wywołuje istniejący punkt końcowy wyzwalacza HTTP w funkcjach. Aby uzyskać więcej informacji, zobacz Azure Functions. Po zdefiniowaniu akcji funkcji punkt końcowy wyzwalacza HTTP funkcji i klucz dostępu są zapisywane w definicji akcji, na przykład https://azfunctionurl.azurewebsites.net/api/httptrigger?code=<access_key>. Jeśli zmienisz klucz dostępu dla funkcji, musisz usunąć i ponownie utworzyć akcję funkcji w grupie akcji.Punkt końcowy musi obsługiwać metodę HTTP POST. Funkcja musi mieć dostęp do konta magazynu. Jeśli nie ma dostępu, klucze nie są dostępne, a identyfikator URI funkcji nie jest dostępny. Dowiedz się więcej o przywracaniu dostępu do konta magazynu. |

| ITSM | Akcja ITSM wymaga połączenia ITSM. Aby dowiedzieć się, jak utworzyć połączenie ITSM, zobacz Integracja rozwiązania ITSM. |

| Aplikacje logiki | Usługi Azure Logic Apps można używać do tworzenia i dostosowywania przepływów pracy na potrzeby integracji oraz dostosowywania powiadomień o alertach. |

| Zabezpieczanie elementu webhook | W przypadku korzystania z bezpiecznej akcji elementu webhook należy użyć identyfikatora Entra firmy Microsoft, aby zabezpieczyć połączenie między grupą akcji a punktem końcowym, który jest chronionym internetowym interfejsem API. Zobacz Konfigurowanie uwierzytelniania dla bezpiecznego elementu webhook. Bezpieczny element webhook nie obsługuje uwierzytelniania podstawowego. Jeśli używasz uwierzytelniania podstawowego, użyj akcji elementu webhook. |

| Webhook | Jeśli używasz akcji elementu webhook, docelowy punkt końcowy elementu webhook musi mieć możliwość przetwarzania różnych ładunków JSON emitujących różne źródła alertów. Nie można przekazać certyfikatów zabezpieczeń za pośrednictwem akcji elementu webhook. Aby użyć uwierzytelniania podstawowego, musisz przekazać poświadczenia za pośrednictwem identyfikatora URI. Jeśli punkt końcowy elementu webhook oczekuje określonego schematu, na przykład schemat usługi Microsoft Teams, użyj typu akcji usługi Logic Apps , aby manipulować schematem alertu, aby spełnić oczekiwania docelowego elementu webhook. Aby uzyskać informacje o regułach używanych do ponawiania prób akcji elementu webhook, zobacz Element webhook. |

Należy pamiętać, że większość zdarzeń usługi ma wpływ na kilka subskrypcji, więc nie będą one wyświetlane w miejscach takich jak status.azure.com. Kondycja usługi alerty można skonfigurować z poziomu portalu — jeśli chcesz zautomatyzować tworzenie, można je również skonfigurować za pomocą programu PowerShell lub szablonów usługi ARM.

Dzięki efektywnemu konfigurowaniu alertów i grup akcji usługi Service Health można zagwarantować, że otrzymasz odpowiednie powiadomienia i podejmiesz odpowiednie działania w celu ograniczenia wpływu zdarzeń na zasoby platformy Azure.

Uwaga

Szukasz pomocy dotyczącej tego, co należy monitorować i które alerty należy skonfigurować dla jakich elementów? Nie należy szukać dalej niż rozwiązanie "Alerty linii bazowej usługi Azure Monitor". Zawiera kompleksowe wskazówki i kod do implementowania planu bazowego alertów platformy, a także alertu kondycji usługi za pośrednictwem zasad i inicjatyw w środowiskach platformy Azure, z opcjami automatycznego lub ręcznego wdrażania. Rozwiązanie zawiera wstępnie zdefiniowane zasady służące do automatycznego tworzenia alertów dla wszystkich typów zdarzeń kondycji usługi (problem z usługą, planowana konserwacja, porady dotyczące kondycji i biuletyny zabezpieczeń), grup akcji i reguł przetwarzania alertów dla różnych typów zasobów platformy Azure. Chociaż koncentruje się na monitorowaniu środowisk architektury stref docelowych platformy Azure (ALZ), oferuje również wskazówki dla klientów, którzy nie są obecnie zgodni z architekturą ALZ.

Akcja nr 3: Rozważ użycie alertów usługi Resource Health lub zaplanowanych zdarzeń, aby poinformować o problemach specyficznych dla zasobów

Po skonfigurowaniu alertów dotyczących kondycji usługi rozważ również wdrożenie alertów dotyczących kondycji zasobów. Alerty usługi Azure Resource Health mogą powiadamiać Cię niemal w czasie rzeczywistym, gdy te zasoby mają zmianę stanu kondycji, niezależnie od tego, dlaczego.

Kluczową różnicą między alertami "kondycji usługi" i alertami "kondycji zasobu" jest to, że były jest wyzwalany podczas znanego problemu z platformą, na przykład trwającego przestoju (zdarzenia usługi), który jest badany przez firmę Microsoft. Natomiast ten ostatni jest wyzwalany, gdy określony zasób jest uznawany za w złej kondycji, niezależnie od podstawowej przyczyny.

Alerty dotyczące kondycji zasobów można skonfigurować w okienku Kondycja zasobu w bloku Kondycja usługi w witrynie Azure Portal.

Alerty dotyczące kondycji zasobów można również tworzyć programowo przy użyciu szablonów usługi Azure Resource Manager i programu Azure PowerShell. Programowe tworzenie alertów dotyczących kondycji zasobów umożliwia tworzenie i dostosowywanie alertów zbiorczo.

Zaplanowane zdarzenia dla maszyn wirtualnych, unikając wpływu

Zaplanowane zdarzenia to inne doskonałe narzędzie, w którym oba typy "alertów" powyżej powiadamiają osoby lub systemy, zaplanowane zdarzenia powiadamiają same zasoby. Może to dać aplikacji czas przygotowania do konserwacji maszyny wirtualnej lub jednego z naszych zdarzeń zautomatyzowanego naprawiania usługi. Zapewnia sygnał o zbliżającym się zdarzeniu konserwacji (na przykład nadchodzącym ponownym uruchomieniu), dzięki czemu aplikacja może wiedzieć, że a następnie działać w celu ograniczenia zakłóceń — na przykład uruchamiając automatyzację, aby usunąć się z puli lub w inny sposób zmniejszyć sprawność. Zaplanowane zdarzenia są dostępne dla wszystkich typów maszyn wirtualnych platformy Azure, w tym paaS i IaaS w systemach Windows i Linux.

Uwaga

Mimo że zarówno alerty kondycji zasobów, jak i zaplanowane zdarzenia są przydatnymi narzędziami, najważniejszym wezwaniem do działania jest skonfigurowanie alertów dotyczących kondycji usługi. Ma to kluczowe znaczenie, aby upewnić się, że rozumiesz, co dzieje się z twoimi zasobami, co robimy w tej sytuacji i kiedy zostanie ona złagodowana.

Akcja 4. Zwiększenie bezpieczeństwa inwestycji w celu ochrony środowiska

Zapewnij ochronę danych, aplikacji i innych zasobów na platformie Azure, przeglądając i wdrażając najlepsze rozwiązania w zakresie zabezpieczeń operacyjnych. Te najlepsze rozwiązania pochodzą z zbiorowej wiedzy i doświadczenia tych, którzy pracują z bieżącymi możliwościami i funkcjami platformy Azure. Artykuł jest regularnie aktualizowany w celu odzwierciedlenia zmieniających się opinii i technologii.

Jako punkt wyjścia należy wziąć pod uwagę następujące najważniejsze zalecenia dotyczące implementacji:

Wymagaj weryfikacji dwuetapowej dla wszystkich użytkowników. Obejmuje to administratorów i innych użytkowników w organizacji, którzy mogą mieć znaczący wpływ na ich konto (na przykład pracownicy finansowi). Wymuszanie uwierzytelniania wieloskładnikowego w celu złagodzenia problemów związanych z tą ekspozycją.

Skonfiguruj i włącz zasady ryzyka w dzierżawie, aby otrzymywać alerty , jeśli "ktoś" znajduje się w Twoim środowisku. Spowoduje to utworzenie alertu dla ryzykownych zdarzeń, takich jak użycie anonimowego adresu IP, nietypowe podróże, nieznane właściwości logowania i będzie dodatkowo wyzwalać działania korygujące, takie jak uwierzytelnianie wieloskładnikowe, resetowanie haseł itp., zapewniając klientom bezpieczeństwo.

Kontroluj przenoszenie subskrypcji z i do katalogów jako proaktywną miarę, aby być przygotowanym i świadomym "każdego" w twoim środowisku. Dzięki temu organizacja ma pełny wgląd w używane subskrypcje i uniemożliwia przenoszenie subskrypcji, które mogą przejść do nieznanego katalogu.

Regularnie wymieniaj poświadczenia dla wszystkich administratorów globalnych i subskrypcji, aby chronić przed potencjalnymi naruszeniami zabezpieczeń, naruszonymi kontami lub nieautoryzowanym użyciem uprawnień uprzywilejowanych. Regularne rotacja poświadczeń dodaje dodatkową warstwę zabezpieczeń do środowiska i pomaga zachować integralność i poufność danych i zasobów.

Przejrzyj i regularnie aktualizuj wszystkie adresy e-mail i numery telefonów administratorów globalnych w dzierżawie

Akcja 5. Zwiększanie odporności kluczowych obciążeń platformy Azure w celu potencjalnego uniknięcia lub zminimalizowania wpływu

Aby zapewnić niezawodność obciążeń, ważne jest, aby ocenić je przy użyciu zestawów zasad platformy Microsoft Azure Well-Architected Framework (WAF) za pośrednictwem przeglądu dobrze zaprojektowanego przez platformę Microsoft Azure. Zapora aplikacji internetowej udostępnia również zalecenia dotyczące testowania odporności, w tym zastosowanie metodologii inżynierii chaosu.

Aplikacje powinny przejść testy w celu zapewnienia dostępności i odporności. Dostępność odnosi się do czasu, w którym aplikacja działa bez znaczących przestojów, podczas gdy odporność mierzy, jak szybko aplikacja może odzyskać sprawność po awariach.

Aby uzupełnić swoją pracę z zaporą aplikacji internetowej, rozważ zaimplementowanie następujących najważniejszych zaleceń i wykorzystanie dostarczonych narzędzi ułatwiających sprawdzanie i tworzenie odporności w aplikacjach:

Skorzystaj ze zintegrowanego skoroszytu niezawodności w witrynie Azure Portal w bloku Azure Advisor, aby ocenić stan niezawodności aplikacji, zidentyfikować potencjalne zagrożenia oraz zaplanować i wdrożyć ulepszenia.

Zwiększ ciągłość działania i odzyskiwanie po awarii (BCDR), wdrażając obciążenia i zasoby w wielu regionach. Zapoznaj się z kompleksową listą par regionów świadczenia usługi Azure, aby uzyskać optymalne opcje wdrażania między regionami .

Maksymalizuj dostępność w regionie, dystrybuując wdrożenia obciążeń/zasobów w Strefy dostępności.

Rozważ użycie izolowanych rozmiarów maszyn wirtualnych na platformie Azure dla obciążeń o znaczeniu krytycznym dla działania firmy, które wymagają wysokiego poziomu izolacji. Te rozmiary gwarantują, że maszyna wirtualna jest dedykowana dla określonego typu sprzętu i działa niezależnie. Więcej informacji można znaleźć w tym miejscu: Izolacja maszyn wirtualnych na platformie Azure — Azure Virtual Machines | Microsoft Learn.

Rozważ użycie konfiguracji konserwacji, aby mieć lepszą kontrolę nad aktualizacjami maszyn wirtualnych platformy Azure i zarządzanie nimi. Ta funkcja umożliwia planowanie aktualizacji i zarządzanie nimi, zapewniając minimalne zakłócenia w wrażliwych obciążeniach, które nie mogą tolerować przestojów podczas działań konserwacyjnych.

Zwiększ nadmiarowość, implementując nadmiarowość między regionami lub wewnątrz regionu. Aby uzyskać wskazówki, zapoznaj się z przykładem aplikacji internetowej strefowo nadmiarowej o wysokiej dostępności.

Zwiększ odporność aplikacji, korzystając z usługi Azure Chaos Studio. Dzięki temu narzędziu można celowo wprowadzać kontrolowane błędy do aplikacji platformy Azure, co pozwala ocenić ich odporność i obserwować, jak reagują na różne zakłócenia, takie jak opóźnienie sieci, awarie magazynu, wygasające wpisy tajne i awarie centrum danych.

Skorzystaj ze skoroszytu Wycofywanie usługi dostępnego w witrynie Azure Portal w bloku Azure Advisor. To zintegrowane narzędzie pomaga być na bieżąco z wszelkimi wycofywaniami usług, które mogą mieć wpływ na krytyczne obciążenia, umożliwiając efektywne planowanie i wykonywanie niezbędnych migracji.

Uwaga

Klienci, którzy mają umowę Premier/Unified Support, mogą wykorzystać zespół ds. sukcesu klienta do strategowania i wdrożenia oceny dobrze zaprojektowanej struktury (WAF).