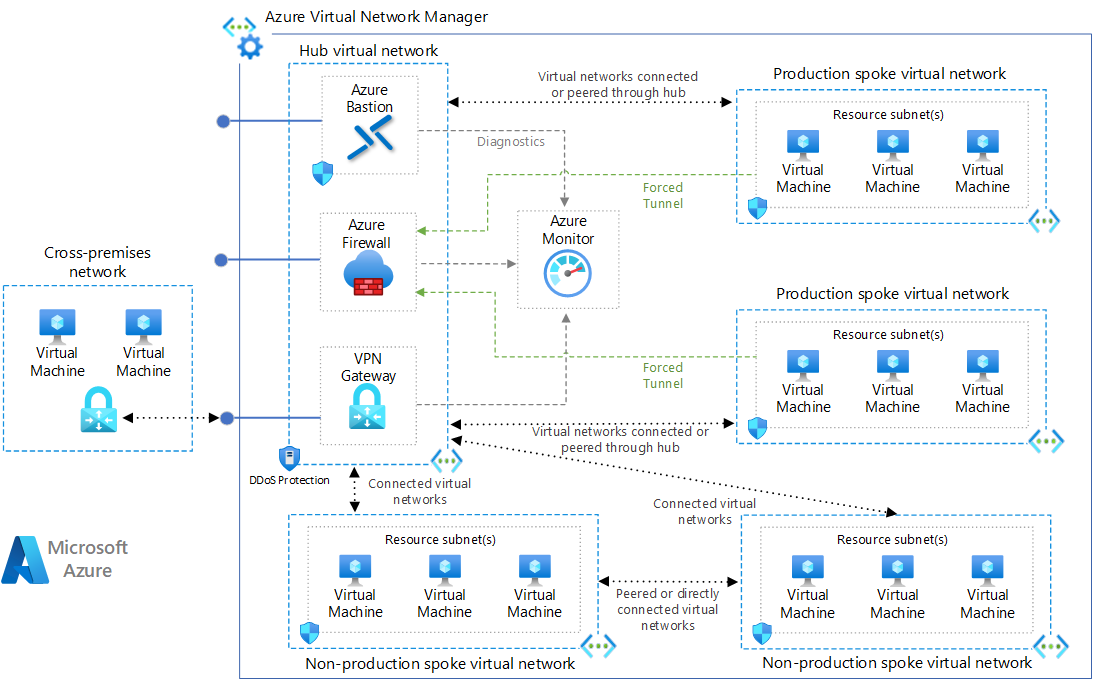

Essa arquitetura de referência implementa um padrão de rede hub-spoke com componentes de infraestrutura de hub gerenciados pelo cliente. Para obter uma solução de infraestrutura de hub gerenciada pela Microsoft, consulte Topologia de rede Hub-spoke com a WAN Virtual do Azure.

Arquitetura

Baixe um Arquivo Visio dessa arquitetura.

Workflow

Essa configuração de rede hub-spoke usa os seguintes elementos de arquitetura:

Rede virtual hub. A rede virtual de hub hospeda serviços compartilhados do Azure. As cargas de trabalho hospedadas nas redes virtuais spoke podem usar esses serviços. A rede virtual de hub é o ponto central da conectividade entre redes locais.

Redes virtuais spoke. As redes virtuais spoke isolam e gerenciam cargas de trabalho separadamente em cada spoke. Cada carga de trabalho é capaz de incluir várias camadas, com várias sub-redes conectadas por meio de balanceadores de carga do Azure. Os spokes podem existir em diferentes assinaturas e representar diferentes ambientes, como Produção e Não Produção.

Conectividade da rede virtual. Essa arquitetura conecta redes virtuais usando conexões de emparelhamento ou grupos conectados. As conexões de emparelhamento e os grupos conectados são conexões não transitivas e de baixa latência entre redes virtuais. Redes virtuais emparelhadas ou conectadas podem trocar tráfego no backbone do Azure, sem precisar de um roteador. O Gerenciador de rede virtual do Azure cria e gerencia grupos de rede e suas conexões.

Host do Azure Bastion. O Azure Bastion fornece conectividade segura do portal do Azure para máquinas virtuais (VMs) usando seu navegador. Um host do Azure Bastion implantado dentro de uma rede virtual do Azure pode acessar VMs nessa rede virtual ou em redes virtuais conectadas.

Firewall do Azure. Uma instância de firewall gerenciada do Firewall do Azure existe em sua própria sub-rede.

Gateway de VPN do Azure ou do Azure ExpressRoute Um gateway de rede virtual permite que uma rede virtual se conecte a um dispositivo de rede virtual privada (VPN) ou a um circuito do Azure ExpressRoute. O gateway fornece conectividade de rede entre locais. Para obter mais informações, consulte Conectar uma rede local a uma rede virtual do Microsoft Azure e Estender uma rede local usando VPN.

Dispositivo VPN. Um serviço ou dispositivo VPN que fornece conectividade externa entre redes locais. O dispositivo VPN pode ser um dispositivo de hardware ou uma solução de software, como o RRAS (serviço de acesso remoto e roteamento) no Windows Server. Para obter mais informações, consulte Dispositivos VPN validados e guias de configuração de dispositivos.

Componentes

O Gerenciador de rede virtual é um serviço de gerenciamento que ajuda a agrupar, configurar, implantar e gerenciar redes virtuais em escala entre assinaturas, regiões e locatários do Azure. Com o Gerenciador de rede virtual, você pode definir grupos de redes virtuais para identificar e segmentar logicamente as suas redes virtuais. Você pode definir e aplicar configurações de conectividade e segurança em todas as redes virtuais em um grupo de rede de uma só vez.

A Rede Virtual Azure é o bloco de construção fundamental das redes privadas no Azure. A rede virtual permite que vários recursos do Azure, como as Máquinas Virtuais do Azure, se comuniquem de maneira segura entre si, entre redes locais e com a Internet.

O Azure Bastion é um serviço totalmente gerenciado que fornece acesso contínuo e mais seguro usando o protocolo RDP ou SSH às VMs sem expor seus endereços IP públicos.

O Firewall do Azure é um serviço de segurança de rede gerenciado e baseado em nuvem que protege seus recursos da rede virtual. Esse serviço de firewall com estado tem alta disponibilidade interna e escalabilidade irrestrita na nuvem para ajudá-lo a criar, aplicar e registrar políticas de conectividade de aplicativos e redes em assinaturas e redes virtuais.

O Gateway de VPN é um tipo específico de gateway de rede virtual que envia tráfegos criptografados entre uma rede virtual e o local pela internet pública. Também é possível usar um Gateway de VPN para enviar tráfego criptografado entre as redes virtuais do Azure pela rede da Microsoft.

O Azure Monitor pode coletar, analisar e agir sobre dados de telemetria entre ambientes locais, incluindo o Azure e local. O Azure Monitor ajuda você a maximizar o desempenho e a disponibilidade dos aplicativos e a identificar problemas proativamente em segundos.

Detalhes do cenário

Essa arquitetura de referência implementa um padrão de rede hub-spoke onde a rede virtual hub atua como um ponto central de conectividade com muitas redes virtuais spoke. As redes virtuais spoke são conectadas com o hub e podem ser usadas para isolar cargas de trabalho. Você também pode habilitar cenários entre locais usando o hub para se conectar a redes locais.

Essa arquitetura descreve um padrão de rede com componentes de infraestrutura de hub gerenciados pelo cliente. Para obter uma solução de infraestrutura de hub gerenciada pela Microsoft, consulte Topologia de rede Hub-spoke com a WAN Virtual do Azure.

Os benefícios de usar uma configuração de hub e spoke incluem:

- Economia de custos

- Superar os limites de assinatura

- Isolamento de carga de trabalho

Para obter mais informações, confira Topologia de rede hub-and-spoke.

Possíveis casos de uso

Usos típicos para uma arquitetura de hub e spoke incluem cargas de trabalho que:

- Possuem vários ambientes que exigem serviços compartilhados. Por exemplo, uma carga de trabalho pode ter ambientes de desenvolvimento, teste e produção. Os serviços compartilhados podem incluir IDs DNS, protocolo NTP ou Serviços de Domínio do Active Directory (AD DS). Os serviços compartilhados são colocados na rede virtual do hub e cada ambiente é implantado em um spoke diferente para manter o isolamento.

- Não exigem conectividade entre si, mas precisam de acesso aos serviços compartilhados.

- Exigem controle central sobre a segurança, como um firewall de rede de perímetro (também conhecido como DMZ) no hub com gerenciamento de carga de trabalho segregado em cada spoke.

- Exigem controle central sobre a conectividade, como conectividade seletiva ou isolamento entre spokes de determinados ambientes ou cargas de trabalho.

Recomendações

As recomendações a seguir aplicam-se à maioria dos cenários. Siga estas recomendações, a menos que você tenha um requisito específico que as substitua.

Grupos, assinaturas e regiões de recursos

Esta solução de exemplo usa um único grupo de recursos do Azure. Você também pode implementar o hub e cada spoke em assinaturas ou grupos de recursos diferentes.

Ao usar redes virtuais emparelhadas em diferentes assinaturas, você pode associar as assinaturas aos mesmos ou a diferentes locatários do Microsoft Entra. Essa flexibilidade possibilita o gerenciamento descentralizado de cada carga de trabalho, mantendo os serviços compartilhados no hub. Consulte Criar um emparelhamento de rede virtual: Resource Manager, diferentes assinaturas e locatários do Microsoft Entra.

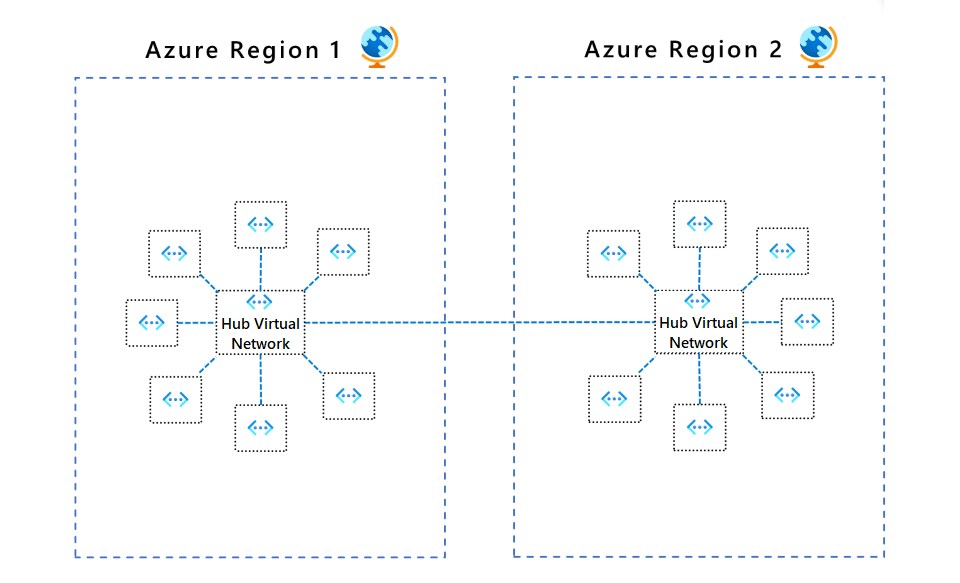

Como regra geral, é melhor ter pelo menos um hub por região. Essa configuração ajuda a evitar um único ponto de falha, por exemplo, para evitar que os recursos da região A sejam afetados no nível da rede por uma interrupção na região B.

Sub-redes da rede virtual

As recomendações a seguir descrevem como configurar as sub-redes na rede virtual.

GatewaySubnet

O gateway de rede virtual requer essa sub-rede. Você também pode usar uma topologia hub-spoke sem um gateway se você não precisar de conectividade entre redes locais.

Crie uma sub-rede denominada GatewaySubnet com um intervalo de endereços de pelo menos /27. O intervalo de endereços /27 fornece à sub-rede opções de configuração de escalabilidade suficientes para evitar atingir as limitações de tamanho do gateway no futuro. Para obter mais informações sobre como configurar o gateway, consulte Rede híbrida usando um gateway de VPN.

Para maior disponibilidade, você pode usar o ExpressRoute e uma VPN para failover. Consulte Conectar uma rede local ao Azure usando o ExpressRoute com failover de VPN.

AzureFirewallSubnet

Crie uma sub-rede chamada AzureFirewallSubnet com um intervalo de endereços de pelo menos /26. Independentemente da escala, o intervalo de endereços /26 é o tamanho recomendado e cobre quaisquer limitações de tamanho futuras. Essa sub-rede não oferece suporte a NSGs (grupos de segurança de rede).

O Firewall do Azure requer essa sub-rede. Se você usar um dispositivo virtual de rede de parceiro (NVA), siga os seus requisitos de rede.

Conectividade de rede spoke

Emparelhamento de rede virtual ou grupos conectados são relações não transitivas entre redes virtuais. Se você precisar que redes virtuais spoke se conectem umas às outras, adicione uma conexão de emparelhamento entre esses spokes ou coloque-os no mesmo grupo de rede.

Conexões spoke por meio do Firewall do Azure ou NVA

O número de emparelhamentos de rede virtual por rede virtual é limitado. Se você tiver muitos spokes que precisam se conectar uns com os outros, você pode ficar sem conexões de emparelhamento. Grupos conectados também têm limitações. Para obter mais informações, confira Limites de rede e Limites de grupos conectados.

Nesse cenário, considere usar UDRs (rotas definidas pelo usuário) para forçar o tráfego de spoke a ser enviado para o Firewall do Azure ou outra NVA que atua como um roteador no hub. Essa mudança permite que os spokes se conectem entre si. Para dar suporte a essa configuração, você deve implementar o Firewall do Azure com a configuração de túnel forçado habilitada. Para obter mais informações, confira Túnel forçado do Firewall do Azure.

A topologia neste projeto arquitetônico facilita os fluxos de saída. Embora o Firewall do Azure seja principalmente para segurança de saída, ele também pode ser um ponto de entrada. Para obter mais considerações sobre o roteamento de entrada NVA de hub, consulte Firewall e Gateway de Aplicativo para redes virtuais.

Conexões spoke para redes remotas por meio de um gateway de hub

Para configurar spokes para se comunicarem com redes remotas por meio de um gateway de hub, você pode usar emparelhamentos de rede virtual ou grupos de rede conectados.

Para usar emparelhamentos de rede virtual, na configuração Emparelhamento de rede virtual:

- Configurar a conexão de emparelhamento no hub para Permitir trânsito de gateway.

- Configure a conexão de emparelhamento em cada spoke para Usar o gateway remoto da rede virtual.

- Configurar todas as conexões de emparelhamento para permitir tráfego encaminhado.

Para obter mais informações, consulte Criar um emparelhamento de rede virtual.

Para usar grupos de rede conectados:

- No Gerenciador de rede virtual, crie um grupo de rede e adicione redes virtuais membros.

- Criar uma configuração de conectividade de hub e spoke.

- Para os grupos de rede Spoke, selecione Hub como gateway.

Para obter mais informações, consulte Criar uma topologia hub e spoke com o Gerenciador de rede virtual do Azure.

Comunicações de rede spoke

Existem duas maneiras principais de permitir que as redes virtuais spoke se comuniquem entre si:

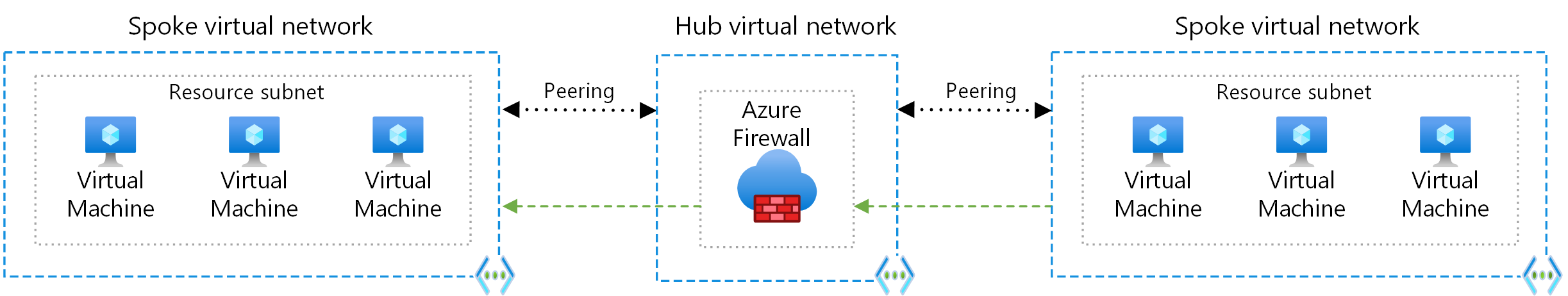

- Comunicação através de um NVA como um firewall e roteador. Este método incorre em um salto entre os dois spokes.

- Comunicação usando emparelhamento de rede virtual ou conectividade direta do Gerenciador de rede virtual entre spokes. Essa abordagem não causa um salto entre os dois spokes e é recomendada para minimizar a latência.

Comunicação através de um NVA

Se você precisar de conectividade entre spokes, considere implantar o Firewall do Azure ou outro NVA no hub. Em seguida, crie rotas para encaminhar o tráfego de um spoke para o firewall ou NVA, que pode então rotear para o segundo spoke. Nesse cenário, você precisa configurar todas as conexões de emparelhamento para permitir tráfego encaminhado.

Você também pode usar um gateway de VPN para rotear o tráfego entre spokes, embora essa escolha afete a latência e a taxa de transferência. Para detalhes sobre a configuração, consulte Configurar o trânsito de gateway de VPN para o emparelhamento de rede virtual.

Avalie os serviços compartilhados no hub para garantir que ele seja dimensionado para um número maior de spokes. Por exemplo, se o seu hub fornecer serviços de firewall, considere os limites de largura de banda da sua solução de firewall ao adicionar vários spokes. Você pode mover alguns desses serviços compartilhados para um segundo nível de hubs.

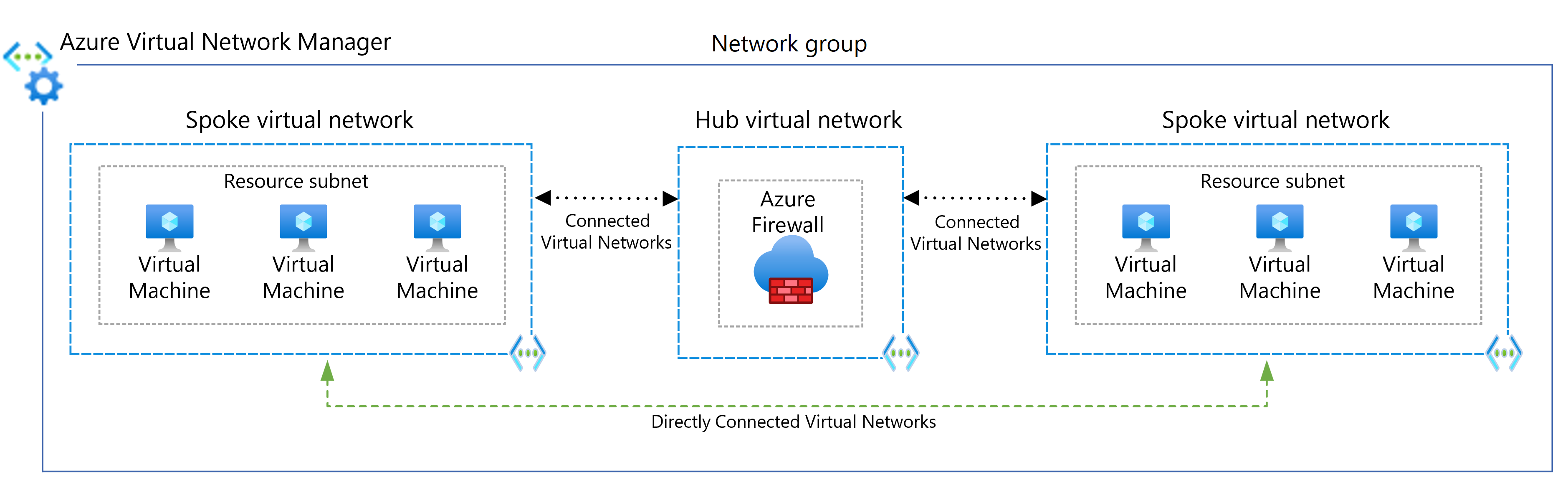

Comunicação direta entre redes spoke

Para se conectar diretamente entre redes virtuais spoke sem atravessar a rede virtual de hub, você pode criar conexões de emparelhamento entre spokes ou habilitar a conectividade direta para o grupo de rede. É melhor limitar o emparelhamento ou a conectividade direta a redes virtuais spoke que fazem parte do mesmo ambiente e carga de trabalho.

Ao usar o Gerenciador de rede virtual, você pode adicionar redes virtuais spoke a grupos de rede manualmente ou adicionar redes automaticamente com base nas condições definidas. Para obter mais informações, consulte Sistema de rede spoke-to-spoke.

O diagrama a seguir ilustra o uso do Gerenciador de rede virtual para conectividade direta entre spokes.

Recomendações de gerenciamento

Para gerenciar centralmente controles de segurança e conectividade, use o Gerenciador de rede virtual para criar novas topologias de rede virtual de hub e spoke e integrar as existentes. Usar o Gerenciador de rede virtual garante que as suas topologias de rede hub e spoke estejam preparadas para o crescimento futuro em grande escala em várias assinaturas, grupos de gerenciamento e regiões.

Exemplos de cenários de caso de uso do Gerenciador de rede virtual incluem:

- Democratização do gerenciamento de rede virtual spoke para grupos, como unidades de negócios ou equipes de aplicativos. A democratização pode resultar em um grande número de requisitos de conectividade de rede virtual para rede virtual e regras de segurança de rede.

- Padronização de várias arquiteturas de réplica em várias regiões do Azure para garantir um volume global para aplicativos.

Para garantir regras uniformes de conectividade e segurança de rede, você pode usar grupos de rede para agrupar redes virtuais em qualquer assinatura, grupo de gerenciamento ou região sob o mesmo locatário do Microsoft Entra. Você pode integrar redes virtuais automaticamente ou manualmente aos grupos de rede por meio de atribuições de associações dinâmicas ou estáticas.

Você define a capacidade de descoberta das redes virtuais que o Gerenciador de rede virtual gerencia usando Escopos. Esse recurso fornece flexibilidade para um número desejado de instâncias do gerenciador de rede, o que permite uma maior democratização do gerenciamento para grupos de rede virtual.

Para conectar redes virtuais spoke no mesmo grupo de rede entre si, use o Gerenciador de rede virtual para implementar o emparelhamento de rede virtual ou a conectividade direta. Use a opção malha global para estender a conectividade direta de malha para redes spoke em diferentes regiões. O diagrama a seguir mostra a conectividade de malha global entre regiões.

Você pode associar redes virtuais dentro de um grupo de rede a um conjunto de regras de administração de segurança de linha de base. As regras de administração de segurança de grupo de rede impedem que os proprietários de redes virtuais substituam as regras de segurança de linha de base, ao mesmo tempo em que permitem adicionar independentemente seus próprios conjuntos de regras de segurança e NSGs. Para obter um exemplo de uso de regras de administração de segurança em topologias de hub e spoke, consulte Tutorial: criar uma rede segura de hub e spoke.

Para facilitar uma distribuição controlada de grupos de rede, conectividade e regras de segurança, as implantações de configuração do Gerenciador de rede virtual ajudam a liberar com segurança alterações de configuração potencialmente com falha em ambientes de hub e spoke. Para obter mais informações, consulte Implantações de configuração no Gerenciador de rede virtual do Azure.

Para começar a usar o Gerenciador de rede virtual, consulte Criar uma topologia de hub e spoke com o Gerenciador de rede virtual do Azure.

Considerações

Estas considerações implementam os pilares do Azure Well-Architected Framework, que é um conjunto de princípios de orientação que podem ser usados para aprimorar a qualidade de uma carga de trabalho. Para obter mais informações, confira Microsoft Azure Well-Architected Framework.

Segurança

A segurança fornece garantias contra ataques deliberados e o abuso de seus dados e sistemas valiosos. Para saber mais, confira Visão geral do pilar de segurança.

Para garantir um conjunto de regras de segurança de linha de base, associe as regras de administração de segurança a redes virtuais em grupos de rede. As regras de administração de segurança têm precedência e são avaliadas antes das regras NSG. Assim como as regras NSG, as regras de administração de segurança oferecem suporte à priorização, às marcas de serviço e aos protocolos L3-L4. Para obter mais informações, consulte Regras de administração de segurança no Gerenciador de rede virtual.

Use implantações do Gerenciador de rede virtual para facilitar a implantação controlada de alterações potencialmente com falha a regras de segurança do grupo de rede.

A Proteção contra DDoS do Azure, combinada com as práticas recomendadas de design de aplicativos, fornece recursos aprimorados de mitigação de DDoS para fornecer mais defesa contra ataques de DDoS. Você deve habilitar a Proteção contra DDOS do Azure em qualquer rede virtual do perímetro.

Otimização de custo

A otimização de custos é a análise de maneiras de reduzir as despesas desnecessárias e melhorar a eficiência operacional. Para obter mais informações, confira Visão geral do pilar de otimização de custo.

Considere os fatores relacionados a custo a seguir ao implantar e gerenciar redes hub e spoke. Para saber mais, confira Preços de rede virtual.

Custos do Firewall do Azure

Essa arquitetura implanta uma instância do Firewall do Azure na rede hub. Usar uma implantação do Firewall do Azure como uma solução compartilhada consumida por várias cargas de trabalho pode economizar significativamente os custos de nuvem em comparação com outros NVAs. Para obter mais informações, confira Firewall do Azure vs. dispositivos de rede virtual.

Para usar todos os recursos implantados com eficiência, escolha o tamanho correto para o Firewall do Azure. Decida quais recursos você precisa e qual camada melhor se adapta ao seu conjunto atual de cargas de trabalho. Para saber mais sobre os SKUs do Firewall do Azure disponíveis, confira O que é o Firewall do Azure?.

Custos de endereço IP privado

Você pode usar endereços IP privados para rotear o tráfego entre redes virtuais emparelhadas ou entre redes em grupos conectados. As seguintes considerações sobre custos se aplicam:

- O tráfego de entrada e saída é cobrado nas duas extremidades das redes emparelhadas ou conectadas. Por exemplo, a transferência de dados de uma rede virtual na zona 1 para outra rede virtual na zona 2 incorre na taxa de transferência de saída para a zona 1 e na taxa de entrada para a zona 2.

- Zonas diferentes têm taxas de transferência diferentes.

Planeje o endereçamento IP com base em seus requisitos de emparelhamento e verifique se o espaço do endereço não se sobrepõe entre lugares locais e locais do Azure.

Excelência operacional

A excelência operacional abrange os processos de operações que implantam um aplicativo e o mantêm em execução na produção. Para obter mais informações, confira Visão geral do pilar de excelência operacional.

Use o Observador de Rede do Azure para monitorar e solucionar problemas dos componentes de rede com as seguintes ferramentas:

- A Análise de Tráfego mostra os sistemas em suas redes virtuais que geram mais tráfego. Você pode identificar visualmente gargalos antes que eles se tornem problemas.

- O Monitor de desempenho de rede monitora informações sobre circuitos ExpressRoute

- O diagnóstico de VPN ajuda a solucionar problemas de conexões VPN site a site que conectam seus aplicativos a usuários locais.

Considere também habilitar o log de diagnóstico do Firewall do Azure para obter melhores insights sobre as solicitações DNS e os resultados de permitir/negar nos logs.

Implantar este cenário

Essa implantação inclui uma rede virtual hub e dois spokes conectados, além de implantar uma instância do Firewall do Azure e um host do Azure Bastion. Opcionalmente, a implantação pode incluir VMs na primeira rede spoke e um gateway de VPN.

Você pode escolher entre emparelhamento de rede virtual ou grupos conectados do Gerenciador de rede virtual para criar as conexões de rede. Cada método tem várias opções de implantação.

Use o emparelhamento de rede virtual

Execute o comando a seguir para criar um grupo de recursos nomeado

hub-spokena regiãoeastuspara a implantação. Selecione Experimentar para usar um shell inserido.az group create --name hub-spoke --location eastusExecute o comando a seguir para baixar o modelo do Bicep.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke/bicep/main.bicep > main.bicepExecute o comando a seguir para implantar a configuração de rede hub e spoke, emparelhamentos de rede virtual entre o hub e o spokes e um host do Azure Bastion. Quando solicitado, digite o nome de usuário e a senha. Você pode usar esse nome de usuário e senha para acessar VMs nas redes spoke.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Para obter informações detalhadas e opções de implantação extras, consulte os modelos ARM e Bicep para hub e spoke que implantam esta solução.

Usar grupos conectados do Gerenciador de rede virtual

Execute o comando a seguir para criar um grupo de recursos para a implantação. Selecione Experimentar para usar um shell inserido.

az group create --name hub-spoke --location eastusExecute o comando a seguir para baixar o modelo do Bicep.

curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/main.bicep > main.bicepExecute os seguintes comandos para baixar todos os módulos necessários para um novo diretório.

mkdir modules curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnm.bicep > modules/avnm.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/avnmDeploymentScript.bicep > modules/avnmDeploymentScript.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/hub.bicep > modules/hub.bicep curl https://raw.githubusercontent.com/mspnp/samples/main/solutions/azure-hub-spoke-connected-group/bicep/modules/spoke.bicep > modules/spoke.bicepExecute o comando a seguir para implantar a configuração de rede hub e spoke, conexões de rede virtual entre o hub e spokes e um host do Bastion. Quando solicitado, digite o nome de usuário e a senha. Você pode usar esse nome de usuário e senha para acessar VMs nas redes spoke.

az deployment group create --resource-group hub-spoke --template-file main.bicep

Para obter informações detalhadas e opções de implantação extras, consulte os modelos ARM e Bicep para hub e spoke que implantam esta solução.

Colaboradores

Esse artigo é mantido pela Microsoft. Ele foi originalmente escrito pelos colaboradores a seguir.

Autor principal:

Alejandra Palacios | Engenheira de clientes sênior

Outros colaboradores:

- Matthew Bratschun | Engenheiro de clientes

- Jay Li | Gerente de Produto Sênior

- Telmo Sampaio | Gerente principal de engenharia de serviços

Para ver perfis não públicos do LinkedIn, entre no LinkedIn.

Próximas etapas

Para saber mais sobre hubs virtuais seguros e as políticas de segurança e roteamento associadas que o Gerenciador de Firewall do Azure configura, consulte O que é um hub virtual seguro?

O hub em uma topologia de rede hub-spoke é o componente principal de uma assinatura de conectividade em uma zona de destino do Azure. Para obter mais informações sobre como criar redes de grande escala no Azure com roteamento e segurança gerenciados pelo cliente ou pela Microsoft, consulte Definir uma topologia de rede do Azure.

Recursos relacionados

Explore as seguintes arquiteturas relacionadas:

- Guia de arquitetura do Firewall do Azure

- Firewall e Gateway de Aplicativo para redes virtuais

- Solucionar problemas de uma conexão VPN híbrida

- Rede spoke-to-spoke

- Conexão híbrida

- Proteger e controlar cargas de trabalho com segmentação de nível de rede

- Arquitetura de linha de base de um cluster do AKS (Serviço de Kubernetes do Azure)