Configurar uma VPN site a site para uso com os Arquivos do Azure

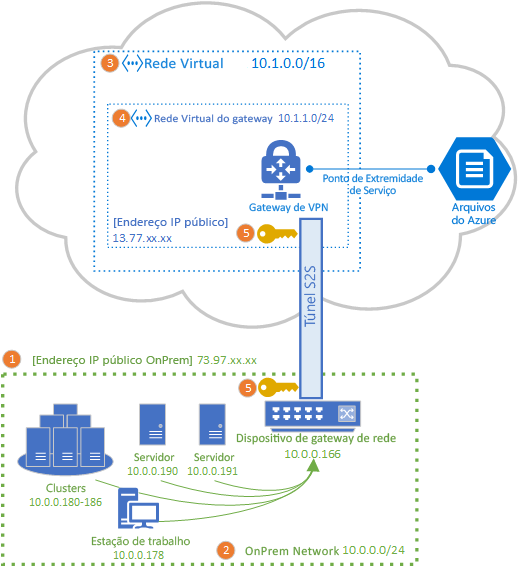

Você pode usar uma conexão VPN site a site (S2S) para montar compartilhamentos de arquivo do Azure da rede local, sem precisar enviar dados pela Internet aberta. Você pode configurar uma VPN S2S usando o Gateway de VPN do Azure, que é um recurso do Azure que oferece serviços de VPN. Você implantará o Gateway de VPN em um grupo de recursos junto com contas de armazenamento ou outros recursos do Azure.

É altamente recomendável que você leia a visão geral da rede dos Arquivos do Azure antes de continuar com este artigo para uma discussão completa sobre as opções de rede disponíveis para arquivos do Azure.

O artigo detalha as etapas de configuração de uma VPN site a site para montar compartilhamentos de arquivo do Azure diretamente no local. Se você estiver procurando rotear o tráfego de sincronização para a Sincronização de Arquivos do Azure em uma VPN S2S, consulte configurando o proxy de Sincronização de Arquivos do Azure e as configurações de firewall.

Aplica-se a

| Tipo de compartilhamento de arquivos | SMB | NFS |

|---|---|---|

| Compartilhamentos de arquivos padrão (GPv2), LRS/ZRS | ||

| Compartilhamentos de arquivos padrão (GPv2), GRS/GZRS | ||

| Compartilhamento de arquivos premium (FileStorage), LRS/ZRS |

Pré-requisitos

Um compartilhamento de arquivos do Azure que você gostaria de montar no local. Os compartilhamentos de arquivos do Azure são implantados em contas de armazenamento, que são construções de gerenciamento que representam um pool compartilhado de armazenamento no qual você pode implantar vários compartilhamentos de arquivos, bem como outros recursos de armazenamento, como blobs ou filas. Você pode aprender mais sobre como implantar compartilhamentos de arquivo do Azure e contas de armazenamento em Criar um compartilhamento de arquivo do Azure.

Um dispositivo de rede ou servidor em seu data center local compatível com o Gateway de VPN do Azure. Os Arquivos do Azure são independentes do dispositivo de rede local escolhido, mas o Gateway de VPN do Azure mantém uma lista de dispositivos testados. Dispositivos de rede diferentes oferecem recursos, características de desempenho e funcionalidades de gerenciamento diferentes, portanto, considere isso ao selecionar um dispositivo de rede.

Se você não tiver um dispositivo de rede existente, o Windows Server conterá uma RRAS (Função de Servidor, Roteamento e Acesso Remoto) interna, que pode ser usada como o dispositivo de rede local. Para saber mais sobre como configurar o Roteamento e Acesso Remoto no Windows Server, consulte Gateway de RAS.

Adicionar rede virtual à conta de armazenamento

Para adicionar uma rede virtual nova ou existente à sua conta de armazenamento, siga estas etapas.

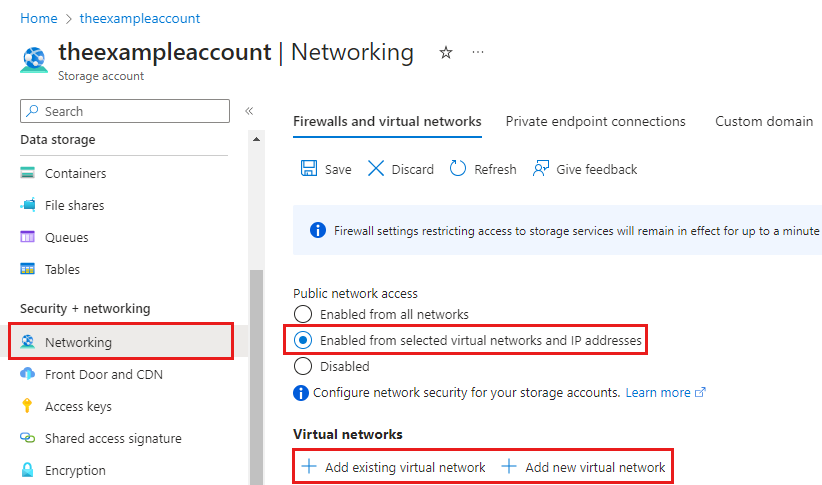

Entre no portal do Azure e navegue até a conta de armazenamento que contém o compartilhamento de arquivos do Azure que você deseja montar localmente.

No menu de serviço, em Segurança + rede, selecione Rede. A menos que você tenha adicionado uma rede virtual à sua conta de armazenamento ao criá-la, o painel resultante deverá ter o botão de opção para Habilitado de todas as redes selecionadas em Acesso à rede pública.

Para adicionar uma rede virtual, selecione o botão de opção Habilitado em redes virtuais selecionadas e endereços IP. No subtítulo redes virtuais, selecione + Adicionar de rede virtual existente ou + Adicionar nova rede virtual. A criação de uma nova rede virtual resultará na criação de um novo recurso do Azure. O recurso de rede virtual novo ou existente deve estar na mesma região que a conta de armazenamento, mas não precisa estar no mesmo grupo de recursos ou assinatura. No entanto, tenha em mente que o grupo de recursos, a região e a assinatura em que você implanta sua rede virtual devem corresponder ao local em que você implanta o gateway de rede virtual na próxima etapa.

Se você adicionar uma rede virtual existente, primeiro deverá criar uma sub-rede de gateway na rede virtual. Você será solicitado a selecionar uma ou mais sub-redes dessa rede virtual. Se você criar uma nova rede virtual, criará uma sub-rede como parte do processo de criação. Você pode adicionar mais sub-redes posteriormente por meio do recurso resultante do Azure para a rede virtual.

Se você não tiver habilitado o acesso à rede pública à rede virtual anteriormente, o ponto de extremidade do serviço

Microsoft.Storageprecisará ser adicionado à sub-rede de rede virtual. Isso pode levar até 15 minutos para ser concluído, embora, na maioria dos casos, ele seja concluído muito mais rápido. Até que essa operação seja concluída, você não poderá acessar os compartilhamentos de arquivos do Azure dentro dessa conta de armazenamento, inclusive por meio da conexão VPN. O ponto de extremidade de serviço roteia o tráfego da rede virtual por meio de um caminho ideal para o serviço de Armazenamento do Azure. As identidades da rede virtual e da sub-rede também são transmitidas com cada solicitação.No início da página, selecione Salvar.

Implantar um gateway de rede virtual

Para implantar um gateway de rede virtual, siga estas etapas.

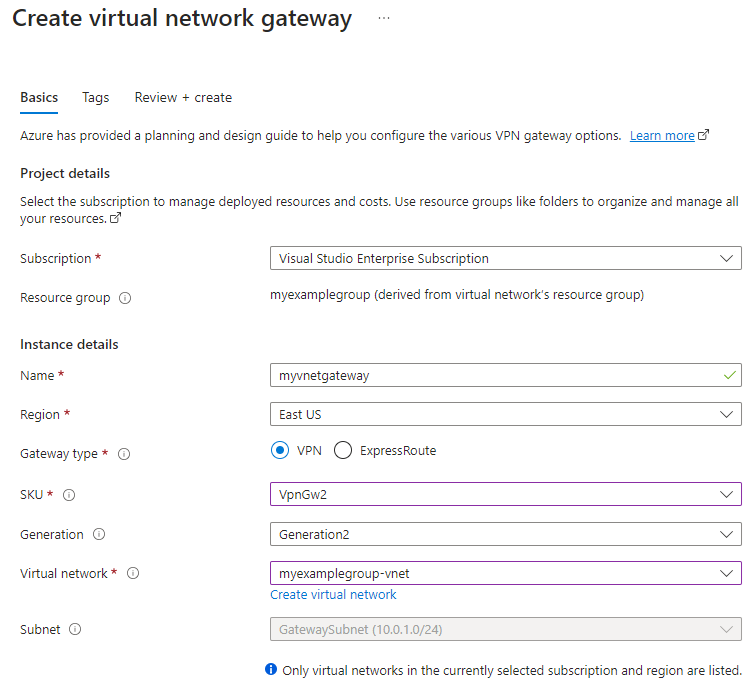

Na caixa de pesquisa na parte superior do portal do Azure, pesquise e selecione gateways de rede virtual. A página gateways de rede virtual deve aparecer. Na parte superior da página, selecione + Criar.

Na guia Informações básicas, preencha os valores de Detalhes do projeto e Detalhes da instância. Seu gateway de rede virtual deve estar na mesma assinatura, região do Azure e grupo de recursos que a rede virtual.

- Assinatura: Selecione na lista suspensa a assinatura que deseja usar.

- Grupo de Recursos: Essa configuração é preenchida automaticamente quando você seleciona a rede virtual nesta página.

- Nome: nomeie seu gateway de rede virtual. Nomear seu gateway não é o mesmo que nomear uma sub-rede de gateway. É o nome do objeto de gateway de rede virtual que você está criando.

- Região: Selecione a região na qual deseja criar este recurso. A região do gateway de rede virtual deve ser a mesma que a rede virtual.

- Tipo de gateway: selecione VPN. Gateways VPN usam o tipo de gateway de rede virtual do tipo VPN.

- SKU: selecione o SKU do gateway que dá suporte aos recursos que você deseja usar na lista suspensa. a SKU controla o número de túneis de Site a Site permitidos e o desempenho desejado da VPN. Confira SKUs de Gateway. Não use a SKU Básica se você quiser usar a autenticação IKEv2 (VPN baseada em rota).

- Geração: selecione a geração que você quer usar. Recomendamos usar um SKU de Geração2. Para obter mais informações, confira SKUs de gateway.

- Rede virtual: na lista suspensa, selecione a rede virtual que você adicionou à sua conta de armazenamento na etapa anterior.

- Sub-rede: esse campo deverá estar acinzentado e listar o nome da sub-rede de Gateway que você criou, juntamente com o intervalo de endereços IP. Se você vir um campo de intervalo de endereços de sub-rede do Gateway com uma caixa de texto, ainda não configurou uma sub-rede de gateway na rede virtual.

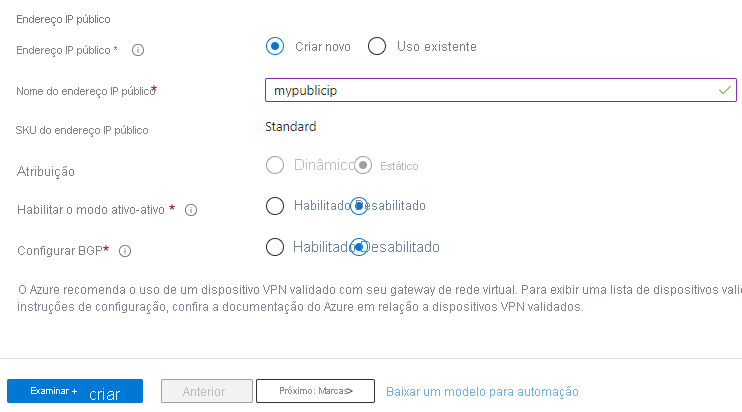

Especifique os valores para o Endereço IP público que é associado ao gateway de rede virtual. O endereço IP público é atribuído a esse objeto quando o gateway de rede virtual é criado. A única vez em que o endereço IP público primário muda é quando o gateway é excluído e recriado. Ele não se altera com o redimensionamento, a redefinição ou outras manutenções/atualizações internas.

- Endereço IP público: o endereço IP do gateway de rede virtual que será exposto à Internet. Provavelmente, você precisará criar um novo endereço IP, no entanto, também pode usar um endereço IP não utilizado existente. Se você selecionar Criar novo, um novo recurso do Azure de endereço IP será criado no mesmo grupo de recursos que o gateway de rede virtual e o nome do endereço IP público será o nome do endereço IP recém-criado. Se selecionar Usar existente, você deverá selecionar o endereço IP não utilizado existente.

- Nome do endereço IP público: Na caixa de texto, digite um nome para a instância do endereço IP público.

- SKU de endereço IP público: A configuração é selecionada automaticamente.

- Atribuição: A atribuição normalmente é selecionada automaticamente e pode ser dinâmica ou estática.

- Habilitar o modo ativo-ativo: selecione Desabilitado. Habilite esta configuração somente se você estiver criando uma configuração de gateway ativo-ativo. Para saber mais sobre o modo ativo-ativo, confira Conectividade Altamente Disponível entre os Locais e VNet com VNet.

- Configurar o BGP: Selecione Desabilitado, a menos que sua configuração exija especificamente o Border Gateway Protocol. Se você exigir essa configuração, o ASN padrão será 65515, embora esse valor possa ser alterado. Para saber mais sobre essa configuração, confira Sobre o BGP com o Gateway de VPN do Azure.

Selecione Examinar + criar para executar a validação. Uma vez aprovada a validação, selecione Criar para implantar o gateway de rede virtual. A implantação pode levar até 45 minutos para ser concluída.

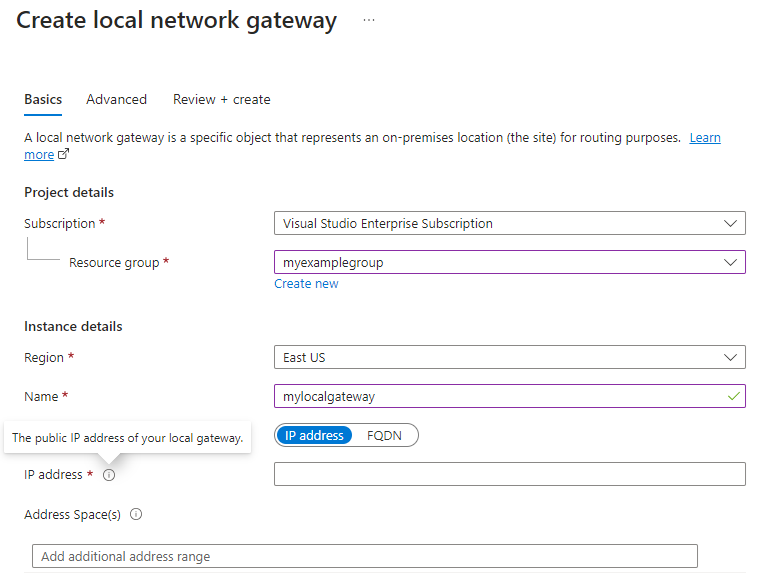

Criar um gateway de rede local para seu gateway local

Um gateway de rede local é um recurso do Azure que representa seu dispositivo de rede local. Ele é implantado junto com sua conta de armazenamento, rede virtual e gateway de rede virtual, mas não precisa estar no mesmo grupo de recursos ou assinatura que a conta de armazenamento. Para criar um gateway de rede local, siga estas etapas.

Na caixa de pesquisa na parte superior do portal do Azure, pesquise e selecione gateways de rede locais. A página gateways de rede local deve aparecer. Na parte superior da página, selecione + Criar.

Na guia Informações básicas, preencha os valores de Detalhes do projeto e Detalhes da instância.

- Assinatura: a assinatura desejada do Azure. Isso não precisa corresponder à assinatura usada para o gateway de rede virtual ou a conta de armazenamento.

- Grupo de recursos: o grupo de recursos desejado. Isso não precisa corresponder ao grupo de recursos usado para o gateway de rede virtual ou a conta de armazenamento.

- Região: a região do Azure na qual o recurso de gateway de rede local deve ser criado. Isso deve corresponder à região selecionada para o gateway de rede virtual e a conta de armazenamento.

- Nome: o nome do recurso do Azure para o gateway de rede local. Esse nome pode ser qualquer nome que você acha útil para seu gerenciamento.

- Ponto de extremidade: deixe o endereço IP selecionado.

- Endereço IP: o endereço IP público do seu gateway local.

- Espaço de endereço: o intervalo de endereços ou intervalos para a rede que este gateway de rede local representa. Por exemplo: 192.168.0.0/16. Se você adicionar vários intervalos de espaço de endereço, verifique se os intervalos especificados não se sobrepõem a intervalos de outras redes às quais você deseja se conectar. Se você planeja usar esse gateway de rede local em uma conexão habilitada para BGP, o prefixo mínimo que precisa declarar é o endereço de host do endereço IP do par no nível de protocolo BGP do seu dispositivo VPN.

Se sua organização exigir BGP, selecione a guia Avançado para definir as configurações do BGP. Para saber mais, consulte Sobre o BGP com o Gateway de VPN do Azure.

Selecione Examinar + criar para executar a validação. Depois que a validação for aprovada, selecione Criar para criar o gateway de rede local.

Configurar um dispositivo de rede local

As etapas específicas para configurar o dispositivo de rede local dependem do dispositivo de rede selecionado pela sua organização.

Ao configurar o dispositivo de rede, você precisará dos seguintes itens:

Uma chave compartilhada. Essa é a mesma chave compartilhada especificada ao criar a conexão VPN site a site. Em nossos exemplos, usamos uma chave compartilhada básica, como ‘abc123’. Recomendamos que você gere uma chave mais complexa para uso que esteja em conformidade com os requisitos de segurança da sua organização.

O endereço IP público do seu gateway de rede virtual. Para localizar o endereço IP público do seu gateway de rede virtual usando o PowerShell, execute o comando a seguir. Neste exemplo,

mypublicipé o nome do recurso de endereço IP público que você criou em uma etapa anterior.Get-AzPublicIpAddress -Name mypublicip -ResourceGroupName <resource-group>

Dependendo do dispositivo VPN que você tem, talvez seja possível fazer o download de um script de configuração do dispositivo VPN. Para saber mais, confira Fazer download dos scripts de configuração de dispositivo de VPN.

Os links a seguir fornecem mais informações de configuração:

Para obter informações sobre dispositivos de VPN compatíveis, veja Sobre dispositivos de VPN.

Antes de configurar seu dispositivo de VPN, verifique se há problemas conhecidos de compatibilidade de dispositivos.

Para obter links para as definições de configuração do dispositivo, confira Dispositivos VPN Validados. Fornecemos os links de configuração do dispositivo da melhor maneira possível, mas é sempre melhor verificar com o fabricante do dispositivo as informações de configuração mais recentes.

A lista mostra as versões que testamos. Se a versão do sistema operacional do seu dispositivo de VPN não estiver na lista, ele ainda poderá ser compatível. Verifique com o fabricante do seu dispositivo.

Para obter informações básicas sobre a configuração de dispositivos de VPN, veja Visão geral das configurações de dispositivos de VPN de parceiros.

Para obter informações sobre a edição dos exemplos de configuração do dispositivo, consulte Edição de exemplos.

Para requisitos de criptografia, veja Sobre os requisitos de criptografia e gateways de VPN do Azure.

Para obter informações sobre os parâmetros necessários para concluir sua configuração, veja Parâmetros IPsec/IKE padrão. As informações incluem versão do IKE, grupo DH (Diffie-Hellman), método de autenticação, algoritmos de criptografia e hash, vida útil da SA ( associação de segurança), PFS (sigilo de encaminhamento perfeito) e DPD (detecção de par morto).

Para obter as etapas de configuração da política IPsec/IKE, veja Configurar políticas de conexão IPsec/IKE personalizadas para VPN S2S e VNet-to-VNet.

Para conectar vários dispositivos de VPN baseados em políticas, veja Conectar um gateway da VPN a vários dispositivos de VPN locais baseados em políticas.

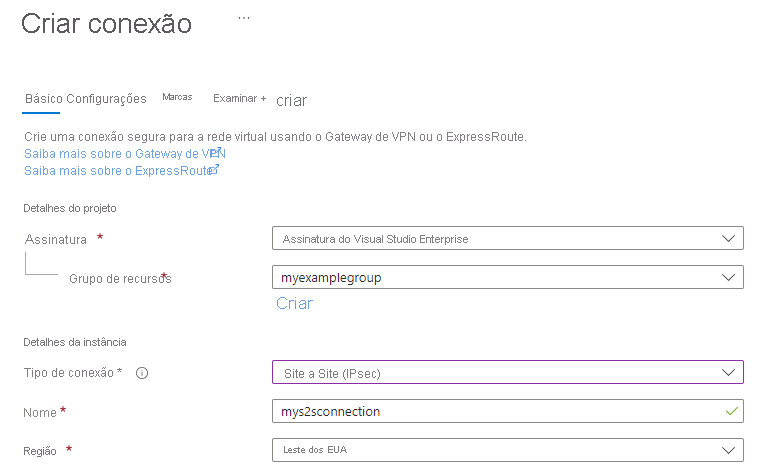

Criar a conexão site a site

Para concluir a implantação de uma VPN S2S, você deve criar uma conexão entre o dispositivo de rede local (representado pelo recurso de gateway de rede local) e o gateway de rede virtual do Azure. Para fazer isso, siga estas etapas:

Navegue até o gateway de rede virtual que você criou. No sumário do gateway de rede virtual, selecione Configurações > Conexõesm e selecione + Adicionar.

Na guia Informações básicas, preencha os valores de Detalhes do projeto e Detalhes da instância.

- Assinatura: a assinatura desejada do Azure.

- Grupo de recursos: o grupo de recursos desejado.

- Tipo de conexão: como se trata de uma conexão site a site, selecione IPSec (site a site) na lista suspensa.

- Nome: o nome da conexão. Um gateway de rede virtual pode hospedar várias conexões, portanto, escolha um nome que seja útil para seu gerenciamento e que distingue essa conexão específica.

- Região: a região selecionada para o gateway de rede virtual e a conta de armazenamento.

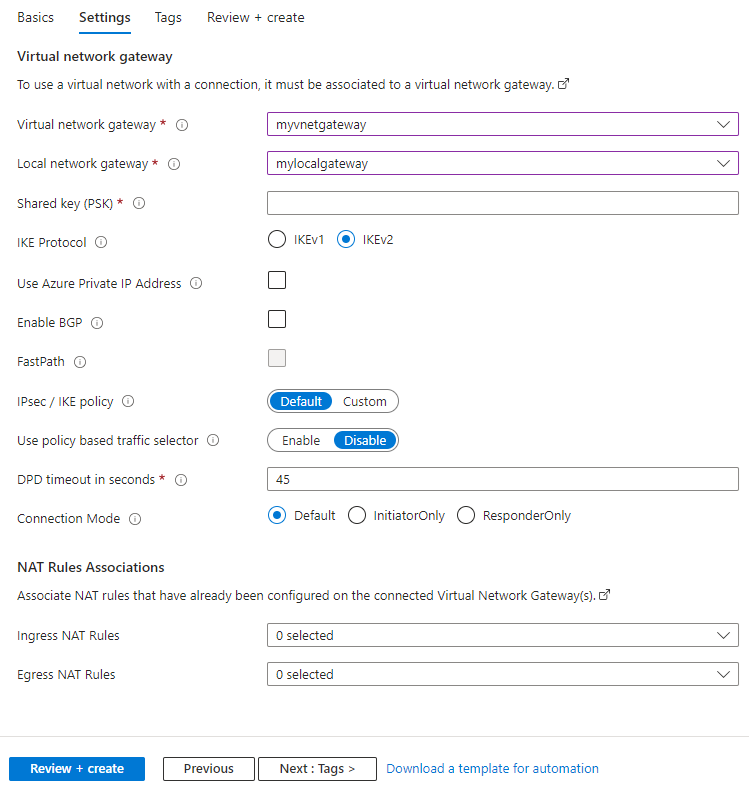

Na guia Configurações, forneça as informações a seguir.

- Gateway de rede virtual: selecione o gateway de rede virtual que você criou.

- Gateway de rede local: selecione o gateway de rede local que você criou.

- Chave compartilhada (PSK): uma mistura de letras e números usados para estabelecer a criptografia para a conexão. A mesma chave compartilhada deve ser usada tanto na rede virtual quanto nos gateways de rede local. Se o seu dispositivo de gateway não fornecer um, você poderá criar um aqui e fornecê-lo ao seu dispositivo.

- Protocolo IKE: dependendo do dispositivo VPN, selecione IKEv1 para VPN baseada em política ou IKEv2 para VPN baseada em rota. Para saber mais sobre os dois tipos de gateways de VPN, consulte Sobre gateways de VPN baseados em política e de rota.

- Use o Endereço IP Privado do Azure: verificar essa opção permite que você use IPs privados do Azure para estabelecer uma conexão VPN IPsec. O suporte para IPs privados deve ser definido no gateway de VPN para que essa opção funcione. Ele só tem suporte em SKUs do Gateway do AZ.

- Habilite o BGP: deixe desmarcado, a menos que sua organização exija especificamente essa configuração.

- Habilitar Endereços BGP Personalizados: deixe desmarcado, a menos que sua organização exija especificamente essa configuração.

- FastPath: o FastPath foi projetado para melhorar o desempenho do datapath entre sua rede local e sua rede virtual. Saiba mais.

- Política IPsec/IKE: a política IPsec/IKE que será negociada para a conexão. Deixe Padrão selecionado, a menos que sua organização exija uma política personalizada. Saiba mais.

- Use o seletor de tráfego baseado em política: deixe desabilitado, a menos que seja necessário configurar o gateway de VPN do Azure para se conectar a um firewall de VPN baseado em política local. Se você habilitar esse campo, deverá garantir que seu dispositivo VPN tenha os seletores de tráfego correspondentes definidos com todas as combinações dos prefixos de rede local (gateway de rede local) de/para os prefixos de rede virtual do Azure, em vez de qualquer um. Por exemplo, se os prefixos de rede local forem 10.1.0.0/16 e 10.2.0.0/16 e seus prefixos de rede virtual forem 192.168.0.0/16 e 172.16.0.0/16, você precisará especificar os seguintes seletores de tráfego:

- 10.1.0.0/16 <====> 192.168.0.0/16

- 10.1.0.0/16 <====> 172.16.0.0/16

- 10.2.0.0/16 <====> 192.168.0.0/16

- 10.2.0.0/16 <====> 172.16.0.0/16

- Tempo limite de DPD em segundos: tempo limite de detecção de pares mortos da conexão em segundos. O valor padrão e recomendado para essa propriedade é de 45 segundos.

- Modo de conexão: o modo de conexão é usado para decidir qual gateway pode iniciar a conexão. Quando esse valor é definido como:

- Padrão: o Azure e o gateway de VPN local podem iniciar a conexão.

- ResponderOnly: o gateway de VPN do Azure nunca iniciará a conexão. O gateway de VPN local deve iniciar a conexão.

- InitiatorOnly: o gateway de VPN do Azure iniciará a conexão e rejeitará todas as tentativas de conexão do gateway de VPN local.

Selecione Examinar + criar para executar a validação. Depois que a validação for aprovada, selecione Criar para criar a conexão. Você pode verificar se a conexão foi feita com êxito por meio da página Conexões do gateway de rede virtual.

Montar o compartilhamento de arquivo do Azure

A etapa final da configuração de uma VPN S2S é verificar se ela funciona para os Arquivos do Azure. Você pode fazer isso montando seu compartilhamento de arquivos do Azure localmente. Consulte as instruções de montagem segundo o sistema operacional aqui: