Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo detalha os métodos para alcançar o Modelo de Oito Maturidades Essenciais do Centro de Cibersegurança australiano (ACSC) para restringir os privilégios administrativos através do plataforma de identidade da Microsoft. As Diretrizes do Modelo de Maturidade do ACSC para Restringir Privilégios Administrativos encontram-se no Modelo ACSC Essential Eight Maturity.

Porquê seguir as diretrizes do ACSC Essential Eight que restringem os privilégios administrativos?

O Centro Australiano de Cibersegurança (ACSC) lidera os esforços do Governo australiano para melhorar a cibersegurança. O ACSC recomenda que todas as organizações australianas implementem as estratégias de mitigação Essential Eight das Estratégias do ACSC para Mitigar Incidentes de Cibersegurança como linha de base. A linha de base, conhecida como Essential Eight, são medidas fundamentais de cibersegurança que tornam muito mais difícil para os adversários comprometer os sistemas. Os Níveis essenciais de oito maturidades permitem que as organizações avaliem a adequação das suas medidas de cibersegurança contra ameaças comuns no panorama das TIC interligadas de hoje.

O objetivo de um ator malicioso é obter acesso a credenciais privilegiadas, especialmente credenciais com acesso ao plano de controlo empresarial. O acesso ao plano de controlo fornece acesso e controlo generalizados sobre recursos de valor elevado num ambiente de TIC empresarial. Exemplos de acesso ao plano de controlo incluem o Administrador Global e privilégios equivalentes no Microsoft Entra ID e acesso privilegiado à infraestrutura de virtualização empresarial.

Restringir o Acesso Privilegiado através de uma abordagem de várias camadas aumenta a dificuldade de um adversário realizar atividades maliciosas. Restringir privilégios administrativos é um controlo altamente eficaz incluído nas Estratégias do ACSC para Mitigar Incidentes de Cibersegurança.

Esta tabela descreve os controlos ISM relacionados com Restringir Privilégios Administrativos.

| Controlo ISM Mar 2025 | Nível de Maturidade | Control | Medir |

|---|---|---|---|

| ISM-0445 | 1, 2, 3 | Aos utilizadores com privilégios é atribuída uma conta de utilizador privilegiada dedicada para serem utilizados exclusivamente para funções que requerem acesso privilegiado. | Os administradores devem utilizar contas separadas para tarefas privilegiadas e trabalho de produtividade. As contas com privilégios de alto nível no ID de Microsoft Entra, no Azure e no Microsoft 365 devem ser contas apenas na cloud e não contas sincronizadas a partir de um domínio Active Directory local. |

| ISM-1175 | 1, 2, 3 | As contas de utilizador com privilégios (excluindo as que estão explicitamente autorizadas a aceder serviços online) são impedidas de aceder à Internet, ao e-mail e aos serviços Web. | Bloqueie a utilização de ferramentas de produtividade, como Office 365 e-mail, removendo licenças do Microsoft 365 de contas com privilégios. As contas privilegiadas devem aceder aos portais de administração da cloud a partir de um dispositivo de acesso privilegiado. O controlo da Internet e do e-mail a partir de dispositivos de acesso privilegiado pode ser efetuado através de uma firewall baseada no anfitrião, de um proxy na cloud ou da configuração das definições de proxy no dispositivo. |

| ISM-1507 | 1, 2, 3 | Os pedidos de acesso privilegiado a sistemas, aplicações e repositórios de dados são validados quando solicitados pela primeira vez. | Está em vigor um processo de gestão de direitos para acesso privilegiado. Microsoft Entra a Gestão de Direitos pode ser utilizada para automatizar processos de gestão de direitos. |

| ISM-1508 | 3 | O acesso privilegiado a sistemas, aplicações e repositórios de dados está limitado apenas ao que é necessário para os utilizadores e serviços desempenharem as suas funções. | O controlo de acesso baseado em funções está configurado para limitar o acesso a utilizadores autorizados. Microsoft Entra Privileged Identity Management (PIM) garante o acesso just-in-time, que está vinculado ao tempo. |

| ISM-1509 | 2, 3 | Os eventos de acesso privilegiado são registados centralmente. | Microsoft Entra registos de auditoria e registos de início de sessão são enviados para uma Área de Trabalho do Azure Log Analytics (LAW) para análise. |

| ISM-1647 | 2, 3 | O acesso privilegiado a sistemas, aplicações e repositórios de dados é desativado após 12 meses, a menos que seja novamente atualizado. | Está em vigor um processo de gestão de direitos para acesso privilegiado. Microsoft Entra a Gestão de Direitos pode ser utilizada para automatizar processos de gestão de direitos. |

| ISM-1648 | 2, 3 | O acesso privilegiado a sistemas e aplicações é desativado após 45 dias de inatividade. | Utilize o Microsoft API do Graph para avaliar lastSignInDateTime e identificar contas privilegiadas inativas. |

| ISM-1650 | 2, 3 | Os eventos de gestão de grupos de segurança e conta de utilizador com privilégios são registados centralmente. | Microsoft Entra registos de auditoria e registos de início de sessão são enviados para uma Área de Trabalho do Azure Log Analytics (LAW) para análise. |

| ISM-1380 | 1, 2, 3 | Os utilizadores com privilégios utilizam ambientes operativos privilegiados e sem privilégios separados. | A utilização de diferentes estações de trabalho físicas é a abordagem mais segura para separar ambientes operativos privilegiados e sem privilégios para administradores de sistema. As organizações que não conseguem utilizar estações de trabalho físicas separadas para separar ambientes operativos privilegiados e sem privilégios devem adotar uma abordagem baseada no risco e implementar controlos alternativos de acordo com uma estratégia de segurança de defesa em profundidade. |

| ISM-1686 | 3 | A funcionalidade Credential Guard está ativada. | Hashes de palavras-passe NTLM, Permissões de Concessão de Permissões Kerberos (TGTs) e credenciais armazenadas por aplicações como credenciais de domínio são protegidos pelo Credential Guard para isolá-los para que só possam ser utilizados por software de sistema privilegiado e, assim, impedir ataques de roubo de credenciais. |

| ISM-1688 | 1, 2, 3 | As contas de utilizador sem privilégios não podem iniciar sessão em ambientes operativos privilegiados. | As restrições de início de sessão e o controlo de acesso baseado em funções são utilizados para impedir que contas de utilizador sem privilégios iniciem sessão em ambientes operativos com privilégios. |

| ISM-1689 | 1, 2, 3 | As contas de utilizador com privilégios (excluindo contas de administrador local) não podem iniciar sessão em ambientes operativos sem privilégios. | As restrições de início de sessão e o controlo de acesso baseado em funções são utilizados para impedir que contas de utilizador com privilégios iniciem sessão em ambientes operativos sem privilégios. |

| ISM-1883 | 1, 2, 3 | As contas de utilizador com privilégios explicitamente autorizadas a aceder a serviços online estão estritamente limitadas apenas ao que é necessário para os utilizadores e serviços desempenharem as suas funções. | O controlo de acesso baseado em funções está configurado para limitar o acesso a utilizadores autorizados. Microsoft Entra Privileged Identity Management (PIM) garante o acesso just-in-time, que está vinculado ao tempo. |

| ISM-1897 | 3 | A funcionalidade Do Credential Guard Remoto está ativada. | As credenciais através de uma ligação RDP são protegidas pelo Remote Credential Guard para impedir a exposição de credenciais, uma vez que as credenciais não são transmitidas através da rede. |

| ISM-1898 | 2, 3 | As Estações de Trabalho de Administração Segura são utilizadas no desempenho das atividades administrativas. | Os dispositivos da Estação de Trabalho de Acesso Privilegiado são geridos com o Microsoft Intune e protegidos através de uma combinação de controlos defender para ponto final, Windows Hello para Empresas e Microsoft Entra ID. |

Restringir privilégios administrativos: Requisitos do Essential Eight

O acesso privilegiado permite que os administradores alterem a configuração das principais aplicações e infraestruturas, tais como serviços de identidade, sistemas empresariais, dispositivos de rede, estações de trabalho de utilizador e contas de utilizador. O acesso privilegiado ou as credenciais são frequentemente referidas como as "chaves do reino", uma vez que fornecem aos portadores controlo sobre muitos recursos diferentes numa rede.

As categorias de controlos seguintes são necessárias para atingir o Nível 3 de 8 Vencimento Essenciais para Restringir Privilégios Administrativos.

- Governação de identidades: a governação de identidades é o processo de validação dos requisitos de acesso dos utilizadores e da remoção do acesso que já não é necessário.

- Privilégio mínimo: o menor privilégio é uma abordagem ao controlo de acesso que limita o acesso a sistemas, aplicações e repositórios de dados apenas ao que é necessário para os utilizadores e serviços desempenharem as suas funções.

- Restrições de conta: as restrições de conta reduzem a exposição de credenciais com privilégios a ambientes sem privilégios.

- Dispositivos administrativos: os dispositivos administrativos são ambientes operativos seguros utilizados para realizar atividades administrativas.

- Registo e monitorização: o registo e a monitorização de atividades privilegiadas permitem a deteção de sinais de comprometimento.

Governança de identidade

O Identity Governance ajuda as organizações a obter um equilíbrio entre a produtividade e a segurança. A gestão do ciclo de vida de identidades é a base para a Governação de Identidades e uma governação eficaz em escala requer uma infraestrutura moderna de gestão do ciclo de vida da identidade.

Gestão de direitos (ML1)

O Nível 1 do Essential Eight Maturity requer que os pedidos de acesso privilegiado a sistemas, aplicações e repositórios de dados sejam validados quando solicitados pela primeira vez. A validação de pedidos de acesso privilegiado faz parte do processo de gestão de direitos. A gestão de direitos é o processo de administração do acesso do utilizador a privilégios para garantir que apenas os utilizadores autorizados têm acesso a um conjunto de recursos. Os principais passos no processo de gestão de direitos incluem pedidos de acesso, revisões de acesso, aprovisionamento de acesso e expiração de acesso.

Microsoft Entra a Gestão de Direitos automatiza o processo de gestão do acesso aos recursos no Azure. Os utilizadores podem receber acesso delegado através de pacotes de acesso, que são grupos de recursos. Um pacote do Access na Gestão de Direitos do Microsoft Entra pode incluir grupos de segurança, grupos do Microsoft 365 e Teams, aplicações empresariais Microsoft Entra e sites do SharePoint Online. Os pacotes de acesso incluem uma ou mais políticas. Uma política define as regras ou proteções para atribuição ao pacote de acesso. As políticas podem ser utilizadas para garantir que apenas os utilizadores adequados podem pedir acesso, que os aprovadores para pedidos de acesso são atribuídos e que o acesso aos recursos tem um limite de tempo e irá expirar se não for renovado.

Para obter informações detalhadas sobre a gestão de direitos, veja Gestão de Direitos do Microsoft Entra.

Gerir utilizadores inativos (ML2)

O Nível 2 do Essential Eight Maturity requer que o acesso privilegiado a sistemas e aplicações seja automaticamente desativado após 45 dias de inatividade. As contas inativas são contas de utilizador ou de sistema que já não são necessárias pela sua organização. Normalmente, as contas inativas podem ser identificadas através de registos de início de sessão, o que indica que não foram utilizadas para iniciar sessão durante um longo período de tempo. É possível utilizar o último carimbo de data/hora de início de sessão para detetar contas inativas.

O último início de sessão fornece potenciais informações sobre a necessidade contínua de acesso aos recursos por parte de um utilizador. Pode ajudar a determinar se a associação a grupos ou o acesso à aplicação ainda são necessários ou podem ser removidos. Para a gestão de utilizadores convidados, pode compreender se uma conta de convidado ainda está ativa no inquilino ou se deve ser limpa.

Deteta contas inativas ao avaliar a propriedade lastSignInDateTime exposta pelo tipo de recurso signInActivity do microsoft API do Graph. A propriedade lastSignInDateTime mostra a última vez que um utilizador efetuou um início de sessão interativo com êxito no Microsoft Entra ID. Com esta propriedade, pode implementar uma solução para os seguintes cenários:

Data e hora do último início de sessão para todos os utilizadores: neste cenário, tem de gerar um relatório da última data de início de sessão de todos os utilizadores. Pode pedir uma lista de todos os utilizadores e o último LastSignInDateTime para cada utilizador em

https://graph.microsoft.com/v1.0/users?$select=displayName,signInActivity.Utilizadores pelo nome: neste cenário, procura um utilizador específico pelo nome, o que lhe permite avaliar o últimoSignInDateTime:

https://graph.microsoft.com/v1.0/users?$filter=startswith(displayName,'markvi')&$select=displayName,signInActivity

Utilizadores por data: neste cenário, pede uma lista de utilizadores com lastSignInDateTime antes de uma data especificada:

-

https://graph.microsoft.com/v1.0/users?$filter=signInActivity/lastSignInDateTimele 2019-06-01T00:00:00Z

-

Para obter informações detalhadas sobre a gestão de utilizadores inativos, veja Gerir contas de utilizador inativas.

Privilégios mínimos

O menor privilégio requer que o acesso a sistemas e aplicações esteja limitado apenas ao que é necessário para os utilizadores e sistemas desempenharem as suas funções. O menor privilégio pode ser implementado através de controlos como o controlo de acesso baseado em funções (RBAC), a gestão de acesso privilegiado e o acesso just-in-time (JIT).

Contas separadas para administradores (ML1)

O Nível 1 do Essential Eight Maturity requer que os utilizadores com privilégios sejam atribuídos a uma conta de utilizador com privilégios dedicados para serem utilizados exclusivamente para funções que exijam acesso privilegiado. As contas com privilégios de alto nível no ID de Microsoft Entra, no Azure e no Microsoft 365 devem ser contas apenas na cloud e não contas sincronizadas a partir de um domínio Active Directory local. As contas administrativas devem bloquear a utilização de ferramentas de produtividade, como Office 365 e-mail (remover licença).

Para obter informações detalhadas sobre a gestão do acesso administrativo, veja Proteger o acesso privilegiado para implementações híbridas e na cloud.

Impor acesso condicional para administradores (ML1)

O Nível 1 do Essential Eight Maturity requer que os utilizadores com privilégios utilizem ambientes operativos privilegiados e sem privilégios separados. O acesso privilegiado a ambientes do Azure e do Microsoft 365 requer um padrão de segurança superior ao padrão aplicado aos utilizadores normais. O acesso privilegiado deve ser concedido com base numa combinação de sinais e atributos de segurança para suportar uma estratégia de Confiança Zero. O comprometimento de uma conta com acesso privilegiado ao Azure ou ao Microsoft 365 pode causar perturbações significativas nos processos empresariais. O Acesso Condicional pode reduzir o risco de comprometimento ao impor um determinado padrão de higiene de segurança antes de permitir o acesso às ferramentas de gestão do Azure.

É recomendado implementar os seguintes controlos para acesso administrativo às ferramentas de administração da linha de comandos e portal do Azure:

- Exigir a autenticação multifator (MFA)

- Bloquear tentativas de acesso com um nível de risco de Início de Sessão Elevado do Microsoft Identity Protection

- Bloquear tentativas de acesso com um nível de Risco De Utilizador Elevado do Microsoft Identity Protection

- Exigir acesso a partir de um dispositivo associado Microsoft Entra, que cumpre os requisitos de conformidade do Intune para o estado de funcionamento do dispositivo, atualização status e segurança do sistema status

Para obter informações detalhadas sobre a imposição do Acesso Condicional para Administradores, veja os seguintes artigos:

Gerir contas de administrador local (ML2)

O Essential Eight Maturity Level 2 requer credenciais para contas break glass, contas de administrador local e contas de serviço para serem longas, exclusivas, imprevisíveis e geridas. As contas de Administrador local ativas nas estações de trabalho do Windows são frequentemente utilizadas por atacantes para atravessar lateralmente um ambiente do Windows. Por este motivo, são recomendados os seguintes controlos para contas de Administrador local em sistemas associados a um domínio:

Sistemas associados ao Active Directory

A Solução de Palavra-passe de Administrador Local (LAPS) da Microsoft fornece uma solução para o problema de utilização de uma conta local comum com uma palavra-passe idêntica em todos os computadores. A LAPS resolve este problema ao definir uma palavra-passe aleatória diferente e rodada para a conta de administrador local em todos os computadores do domínio. As palavras-passe são armazenadas no Active Directory e protegidas por Controle de Acesso Listas restritivas. A palavra-passe de administrador local só pode ser obtida ou reposta por utilizadores elegíveis.

Para obter informações detalhadas sobre a gestão de contas de administrador local em sistemas associados ao Active Directory, veja os seguintes artigos:

- Rever e transferir a Solução de Palavra-passe de Administrador Local

- Saiba como configurar o Microsoft LAPS

Microsoft Entra sistemas associados

Quando associa um dispositivo Windows ao Microsoft Entra ID através de uma associação Microsoft Entra, Microsoft Entra ID adiciona os seguintes princípios de segurança ao grupo administradores local no dispositivo:

- A função de Administrador Global Microsoft Entra

- A função administrador local do dispositivo associado Azure AD

- O utilizador que executa a associação Microsoft Entra

Pode personalizar a associação do grupo administradores local para satisfazer os seus requisitos empresariais. Recomenda-se limitar o acesso de administrador local a estações de trabalho e exigir a aprovação do PIM para a utilização da função administrador local do dispositivo associado Azure AD.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Minimizar o número de utilizadores com a função de Administrador Global ajuda a melhorar a segurança da sua organização.

No portal do Azure, pode gerir a função Administrador de Dispositivos a partir das Definições do dispositivo.

- Inicie sessão no portal do Azure como Administrador Global.

- Navegue para Microsoft Entra definições de Dispositivos > de ID>.

- Selecione Gerir Administradores locais adicionais em todos os dispositivos associados Microsoft Entra.

- Selecione Adicionar atribuições e, em seguida, selecione os outros administradores que pretende adicionar e selecione Adicionar.

Para modificar a função Administrador de Dispositivos, configure Administradores locais adicionais em todos os dispositivos associados Microsoft Entra.

Para obter informações detalhadas sobre a gestão de administradores locais em sistemas associados Microsoft Entra, veja os seguintes artigos:

- Saiba como gerir administradores locais em dispositivos associados Microsoft Entra

- Descrição Geral do Windows LAPS

Gerir contas de serviço (ML2)

Um desafio comum para os programadores é a gestão de segredos, credenciais, certificados e chaves utilizadas para proteger a comunicação entre serviços. O Essential Eight Maturity Level 2 requer credenciais para que as contas de serviço sejam longas, exclusivas, imprevisíveis e geridas.

Sistemas associados ao Active Directory

As contas de serviço geridas de grupo (gMSAs) são contas de domínio para ajudar a proteger os serviços. As gMSAs podem ser executadas num servidor ou num farm de servidores, como sistemas por trás de um balanceamento de carga de rede ou servidor de Serviços de Informação Internet (IIS). Depois de configurar os seus serviços para utilizar um principal gMSA, a gestão de palavras-passe da conta é processada pelo sistema operativo (SO) Windows.

as gMSAs são uma solução de identidade com maior segurança que ajuda a reduzir a sobrecarga administrativa:

- Definir palavras-passe fortes: 240 bytes, palavras-passe geradas aleatoriamente: a complexidade e o comprimento das palavras-passe gMSA minimizam a probabilidade de comprometimento por ataques de força bruta ou dicionário.

- Percorrer palavras-passe regularmente: a gestão de palavras-passe acede ao SO Windows, que altera a palavra-passe a cada 30 dias. Os administradores de serviços e domínios não precisam de agendar alterações de palavras-passe nem de gerir falhas de serviço.

- Suporte para implementação em farms de servidores: implemente gMSAs em vários servidores para suportar soluções com balanceamento de carga em que vários anfitriões executam o mesmo serviço.

- Suporte para gestão simplificada do nome do principal de serviço (SPN) – configure um SPN com o PowerShell quando criar uma conta.

Microsoft Entra sistemas associados

As identidades geridas fornecem uma identidade gerida automaticamente no ID de Microsoft Entra para as aplicações utilizarem ao ligar a recursos que suportam Microsoft Entra autenticação. As aplicações podem utilizar identidades geridas para obter Microsoft Entra tokens sem terem de gerir credenciais.

Existem dois tipos de identidades geridas:

- Atribuído pelo sistema. Um principal de serviço é criado automaticamente no Microsoft Entra ID da identidade do recurso. O principal de serviço está associado ao ciclo de vida desse recurso do Azure. Quando o recurso do Azure é eliminado, o Azure elimina automaticamente o principal de serviço associado.

- Atribuído pelo utilizador. Um principal de serviço é criado manualmente no Microsoft Entra ID da identidade do recurso. O principal de serviço é gerido separadamente dos recursos que o utilizam.

Acesso just-in-time a sistemas e aplicações (ML3)

Evite atribuir acesso permanente a quaisquer contas que sejam membros de funções altamente privilegiadas no Azure ou no Microsoft 365. Os atacantes direcionam frequentemente as contas com privilégios permanentes para manter a persistência em ambientes empresariais e causar danos generalizados aos sistemas. Os privilégios temporários forçam os atacantes a aguardar que um utilizador eleve os seus privilégios ou inicie a elevação de privilégios. Iniciar uma atividade de elevação de privilégios aumenta a probabilidade de um atacante ser detetado e removido antes de conseguir infligir danos.

Importante

A Microsoft recomenda que você use funções com o menor número de permissões. Minimizar o número de utilizadores com a função de Administrador Global ajuda a melhorar a segurança da sua organização.

Conceda privilégios apenas conforme necessário com os seguintes métodos:

- Acesso just-in-Time: configure Microsoft Entra Privileged Identity Management (PIM) para exigir um fluxo de trabalho de aprovação para obter privilégios para acesso a funções com privilégios. No mínimo, deve ser necessária elevação para as seguintes funções de Microsoft Entra privilegiadas: Administrador Global, Administrador de Autenticação Privilegiada, Administrador de Função Com Privilégios, Administrador de Acesso Condicional e Administrador do Intune. No mínimo, deve ser necessária elevação para as seguintes funções RBAC privilegiadas do Azure: Proprietário e Contribuidor.

- Quebrar contas de vidro: as contas de acesso de emergência estão limitadas a cenários de emergência ou de "quebra de vidro" em que não é possível utilizar contas administrativas normais. Por exemplo, todos os administradores que estão a ser bloqueados de um inquilino Microsoft Entra. Certifique-se de que define uma palavra-passe segura e utiliza apenas contas de acesso de emergência durante emergências. Crie contas apenas na cloud com o domínio *.onmicrosoft.com para contas de acesso de emergência e configure a monitorização para alertar sobre inícios de sessão.

Revisões de acesso (ML3)

O Essential Eight Maturity Level 3 requer que o acesso privilegiado a sistemas e aplicações esteja limitado apenas ao que é necessário para os utilizadores e serviços desempenharem as suas funções. A necessidade de acesso privilegiado aos recursos do Azure e Microsoft Entra funções muda ao longo do tempo. Para reduzir o risco associado a atribuições de funções obsoletas, deve rever regularmente o acesso. Microsoft Entra revisões de acesso permitem às organizações gerir eficazmente as associações a grupos RBAC, o acesso a aplicações empresariais e Microsoft Entra atribuições de funções. O acesso do utilizador pode ser revisto regularmente para garantir que apenas as pessoas certas continuam a ter acesso.

Microsoft Entra revisões de acesso permitem casos de utilização, tais como:

- Identificar direitos de acesso excessivos

- Identificar quando um grupo é utilizado para uma nova finalidade

- À medida que as pessoas movem equipas ou saem da empresa, removendo o acesso desnecessário

- Permitir a interação proativa com os proprietários de recursos para garantir que analisam regularmente quem tem acesso aos respetivos recursos.

Dependendo do tipo de acesso que requer revisão, as revisões de acesso têm de ser criadas em diferentes áreas do portal do Azure. A tabela seguinte mostra as ferramentas específicas para criar revisões de acesso:

| Direitos de acesso dos utilizadores | Os revisores podem ser | Revisão criada em | Experiência de revisor |

|---|---|---|---|

| Membros do grupo de segurança Membros do grupo do Office |

Revisores especificados Proprietários de grupos Revisão automática |

Avaliações do acesso grupos de Microsoft Entra |

Painel de acesso |

| Atribuído a uma aplicação ligada | Revisores especificados Revisão automática |

Avaliações do acesso Microsoft Entra Aplicações Empresariais (em pré-visualização) |

Painel de acesso |

| Microsoft Entra função | Revisores especificados Revisão automática |

Privileged Identity Management (PIM) | Portal do Azure |

| Função de recurso do Azure | Revisores especificados Revisão automática |

Privileged Identity Management (PIM) | Portal do Azure |

| Atribuições de pacotes de acesso | Revisores especificados Membros do grupo Revisão automática |

Gerenciamento de direitos | Painel de acesso |

Para obter informações detalhadas sobre Microsoft Entra revisões de acesso, consulte os seguintes artigos:

- Saiba mais sobre Microsoft Entra revisões de acesso

- Saiba como gerir o acesso dos utilizadores com Microsoft Entra revisões de acesso

Restrições de conta

A segurança da conta é um componente crítico para proteger o acesso privilegiado. A segurança Confiança Zero ponto a ponto requer estabelecer que a conta que está a ser utilizada na sessão está, na verdade, sob o controlo do proprietário humano e não de um atacante que os representa.

Restrições de início de sessão (ML1)

Os utilizadores, serviços ou contas de aplicação com privilégios administrativos em domínios do Windows Active Directory (AD) representam um risco elevado para a segurança empresarial. Estas contas são frequentemente direcionadas por atacantes porque fornecem acesso generalizado a servidores, bases de dados e aplicações. Quando os administradores iniciam sessão em sistemas com um perfil de segurança inferior, as credenciais privilegiadas são armazenadas na memória e podem ser extraídas com ferramentas de roubo de credenciais (por exemplo, Mimikatz).

O Nível 1 do Essential Eight Maturity requer que as contas de utilizador com privilégios (excluindo contas de administrador local) não possam iniciar sessão em ambientes operativos sem privilégios. O Modelo de Administração em Camadas da Microsoft aplica restrições de início de sessão a dispositivos associados a um domínio para impedir a exposição de credenciais privilegiadas em dispositivos com um perfil de segurança inferior. Os administradores com acesso de administrador ao domínio do Active Directory são separados dos administradores com controlo sobre estações de trabalho e aplicações empresariais. As restrições de início de sessão devem ser impostas para garantir que as contas altamente privilegiadas não conseguem iniciar sessão em recursos menos seguros. Por exemplo:

- Os membros dos grupos Admins do Active Directory Enterprise e do Domínio não podem iniciar sessão em servidores de aplicações empresariais e estações de trabalho de utilizador.

- Os membros da função administradores globais Microsoft Entra não podem iniciar sessão em Microsoft Entra estações de trabalho associadas.

As restrições de início de sessão podem ser impostas com Política de Grupo Atribuições de Direitos de Utilizador ou Políticas do Microsoft Intune. É recomendado configurar as seguintes políticas em servidores empresariais e estações de trabalho de utilizador para impedir que contas com privilégios exponham credenciais a um sistema menos fidedigno:

- Negar o acesso a este computador a partir da rede

- Negar início de sessão como tarefa de lote

- Negar início de sessão como serviço

- Negar início de sessão localmente

- Negar início de sessão através dos Serviços de Terminal

Restringir o acesso à Internet, ao e-mail e aos serviços Web (ML1)

O Essential Eight Maturity Level 1 requer que as contas com privilégios (excluindo contas explicitamente autorizadas para aceder serviços online) sejam impedidas de aceder à Internet, ao e-mail e aos serviços Web. As contas administrativas devem bloquear a utilização de ferramentas de produtividade, como Office 365 e-mail (remover licença). As contas administrativas devem aceder aos portais de administração da cloud a partir de um dispositivo de acesso privilegiado. Os dispositivos de acesso privilegiado devem negar todos os sites e utilizar uma lista de permissões para permitir o acesso aos portais de administração da cloud. O controlo da Internet e do e-mail a partir de dispositivos de acesso privilegiado pode ser efetuado através de uma firewall baseada no anfitrião, de um proxy na cloud ou da configuração das definições de proxy no dispositivo.

Dispositivos ingressados no Microsoft Entra

Crie um Perfil de Configuração do Microsoft Intune para configurar o proxy de rede em dispositivos utilizados para administração com privilégios. Os dispositivos com Acesso Privilegiado utilizados para administrar os serviços cloud do Azure e do Microsoft 365 devem utilizar as isenções de proxy da tabela seguinte.

| Seção | Nome | Configuração |

|---|---|---|

| Noções básicas | Nome | PAW-Intune-Configuration-Proxy-Device-Restrictions |

| Noções básicas | Plataforma | Windows 10 e posterior |

| Noções básicas | Tipo de perfil | Restrições do dispositivo |

| Configuração | Utilizar o servidor proxy manual | Permitir |

| Configuração | Endereço | 127.0.0.2 |

| Configuração | Porta | 8080 |

| Configuração | Exceções de proxy | account.live.com;*.msft.net; *.msauth.net;*.msauthimages.net;*.msftauthimages.net;*.msftauth.net;*.azure.com;*.azure.net;*.azureedge.net;*.azurewebsites.net;*.microsoft.com; microsoft.com;*.windowsupdate.com;*.microsoftonline.com;*.microsoftonline.cn;*.microsoftonline-p.net;*.microsoftonline-p.com;*.windows.net;*.windows.com;*.windowsazure.com;*.windowsazure.cn;*.azure.cn;*.loganalytics.io;*.applicationinsights.io;*.vsassets.io;*.azure-automation.net;*.azure-api.net;*.azure-devices.net;*.visualstudio.com; portal.office.com; config.office.com;*.aspnetcdn.com;*.sharepointonline.com;*.msecnd.net;*.msocdn.com;*.webtrends.com;*.aka.ms;*.digicert.com;*.phonefactor.net;*.nuget.org;*.cloudapp.net;*.trafficmanager.net; login.live.com; clientconfig.passport.net;*.wns.windows.com;*.s-microsoft.com; www.msftconnecttest.com; graph.windows.net;*.manage.microsoft.com;*.aadcdn.microsoftonline-p.com;*.azureafd.net;*.azuredatalakestore.net;*.windows-int.net;*.msocdn.com;*.msecnd.net;*.onestore.ms;*.aspnetcdn.com;*.office.net;*.officeapps.live.com; aka.ms;*.powershellgallery.com;*.azure-apim.net; spoprod-a.akamaihd.net;*.hip.live.com |

Ativar o Credential Guard e o Remote Credential Guard (ML3)

O Essential Eight Maturity Level 3 requer que a funcionalidade Credential Guard esteja ativada para combater ataques de roubo de credenciais que visam hashes de palavras-passe NTLM, TGTs Kerberos e credenciais armazenados por aplicações. O credential guard da Microsoft utiliza a segurança baseada em Virtualização (VBS) para isolar segredos para que apenas o software de sistema privilegiado possa aceder aos mesmos. Proporciona benefícios como segurança de hardware, segurança baseada na virtualização e proteção contra ameaças persistentes avançadas. Está ativada por predefinição no Windows 11, 22H2 ou posterior e Windows Server 20025 ou posterior. Recomenda-se que o configure através da política de catálogo de definições do Microsoft Intune. Para obter informações detalhadas sobre como ativar a proteção de credenciais através do Microsoft Intune, veja Configurar o Credential Guard.

O Nível 3 do Essential Eight Maturity requer que o Remote Credential Guard esteja ativado para proteger as credenciais administrativas que estão a ser transmitidas através de uma ligação RDP. Redireciona os pedidos kerberos de volta para o dispositivo de origem que pediu a ligação. As credenciais e os respetivos derivados nunca são palavras-passe através da rede. O Credential Guard Remoto também fornece experiências de início de sessão único para sessões de Ambiente de Trabalho Remoto. O Credential Guard Remoto pode ser imposto no cliente e no anfitrião remoto. Recomenda-se configurar esta opção através da política de catálogo de definições do Microsoft Intune para anfitriões remotos e cliente. Para obter informações detalhadas sobre como ativar a proteção de credenciais remotas através do Microsoft Intune, veja Remote Credential Guard.

Dispositivos Administrativos

Os administradores de sistema devem utilizar dispositivos separados para gerir ambientes operativos privilegiados e sem privilégios. As atividades administrativas devem seguir o limpo princípio de origem para todos os dispositivos envolvidos no processo de administração.

Separar ambientes operativos privilegiados e sem privilégios (ML1)

O Nível 1 do Essential Eight Maturity requer que os utilizadores com privilégios utilizem ambientes operativos privilegiados e sem privilégios separados. A utilização de diferentes estações de trabalho físicas é a abordagem mais segura para separar ambientes operativos privilegiados e sem privilégios para administradores de sistema. Embora as garantias de segurança possam ser melhoradas na sessão, serão sempre limitadas pela força da garantia no dispositivo de origem. Um atacante com controlo de um dispositivo de acesso privilegiado pode representar utilizadores ou roubar credenciais de utilizador para representação futura. Este risco prejudica outras garantias na conta, intermediários como servidores jump e nos próprios recursos.

As organizações que não conseguem utilizar estações de trabalho físicas separadas para separar ambientes operativos privilegiados e sem privilégios devem adotar uma abordagem baseada no risco e implementar controlos alternativos de acordo com uma estratégia de segurança em profundidade de defesa. A Microsoft recomenda mapear funções de utilizador e recursos para um nível de confidencialidade para avaliar o nível de garantia necessário para proteger ambientes operativos privilegiados.

Para obter informações detalhadas sobre os níveis de confidencialidade de acesso privilegiado, veja Níveis de Segurança de Acesso Privilegiado

Estações de Trabalho de Administração Segura (ML3)

O Nível 3 de Oito Maturidades Essenciais requer que as Estações de Trabalho de Administração Segura sejam utilizadas para realizar atividades administrativas. As Estações de Trabalho de Administração Segura (SAWs) são um controlo eficaz contra a exposição de credenciais confidenciais em dispositivos menos seguros. Iniciar sessão ou executar serviços num dispositivo menos seguro com uma conta com privilégios aumenta o risco de roubo de credenciais e ataques de escalamento de privilégios. As credenciais com privilégios só devem ser expostas a um teclado SAW e devem ser impedidas de iniciar sessão em dispositivos menos seguros. As SAWs fornecem uma plataforma segura para gerir serviços cloud no local, do Azure, do Microsoft 365 e de terceiros. Os dispositivos SAW são geridos com o Microsoft Intune e protegidos através de uma combinação de controlos defender para ponto final, Windows Hello para Empresas e ID de Microsoft Entra.

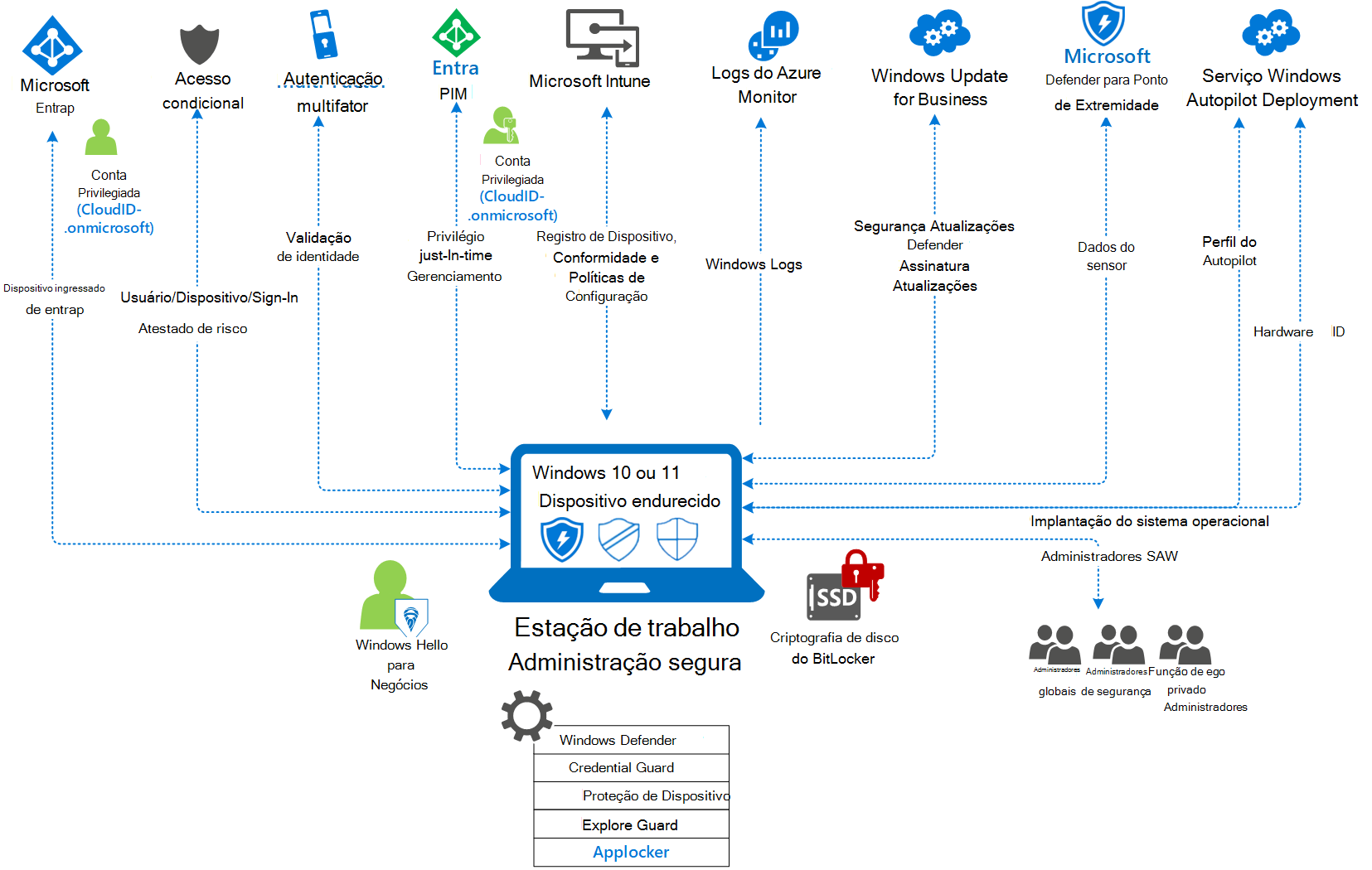

O diagrama seguinte ilustra a arquitetura de alto nível, incluindo os vários componentes tecnológicos que devem ser configurados para implementar a solução geral e a arquitetura SAW:

Para obter informações detalhadas sobre As Estações de Trabalho de Administração Segura, veja os seguintes artigos:

- Saiba mais sobre Dispositivos de Acesso Privilegiado

- Saiba como implementar uma Estação de Trabalho Segura

- Rever e transferir o Perfil de Estação de Trabalho Privilegiada

Intermediários seguros e servidores jump (ML2)

A segurança dos serviços intermediários é um componente fundamental para proteger o acesso privilegiado. Os intermediários são utilizados para facilitar a sessão ou ligação do administrador a um sistema ou aplicação remoto. Exemplos de intermediários incluem redes privadas virtuais (VPNs), servidores jump, infraestrutura de ambiente de trabalho virtual (incluindo Windows 365 e Azure Virtual Desktop) e publicação de aplicações através de proxies de acesso. Muitas vezes, os atacantes visam intermediários para escalar privilégios através de credenciais armazenadas nos mesmos, obter acesso remoto de rede a redes empresariais ou explorar a confiança no dispositivo de acesso privilegiado.

Diferentes tipos de intermediários executam funções exclusivas para que cada um deles necessite de uma abordagem de segurança diferente. Os atacantes são facilmente capazes de visar sistemas com uma superfície de ataque maior. A lista seguinte inclui opções disponíveis para intermediários de acesso privilegiado:

- Os serviços cloud nativos, como o Microsoft Entra Privileged Identity Management (PIM), o Azure Bastion e Microsoft Entra proxy de aplicações, oferecem uma superfície de ataque limitada aos atacantes. Enquanto estão expostos à Internet pública, os clientes (e atacantes) não têm acesso à infraestrutura subjacente. A infraestrutura subjacente dos serviços SaaS e PaaS é mantida e monitorizada pelo fornecedor de cloud. Esta superfície de ataque mais pequena limita as opções disponíveis para atacantes vs. aplicações e aplicações no local clássicas que têm de ser configuradas, corrigidas e monitorizadas por pessoal de TI.

- Redes Privadas Virtuais (VPNs), Ambientes de Trabalho Remotos e Servidores Jump proporcionam uma oportunidade de atacante significativa, uma vez que estes serviços requerem aplicação de patches, proteção e manutenção contínuas para manter uma postura de segurança resiliente. Embora um servidor de ligação possa ter apenas algumas portas de rede expostas, os atacantes só precisam de acesso a um serviço não recortado para efetuar um ataque.

- Os serviços de Privileged Identity Management (PIM) e Gestão de Acesso Privilegiado (PAM) de terceiros são frequentemente alojados no local ou como uma VM na Infraestrutura como um Serviço (IaaS) e, normalmente, só estão disponíveis para anfitriões de intranet. Embora não seja diretamente exposta à Internet, uma única credencial comprometida pode permitir que os atacantes acedam ao serviço através de VPN ou de outro meio de acesso remoto.

Para obter informações detalhadas sobre Os Intermediários de Acesso Privilegiado, veja Intermediários Seguros.

Gestão de Privilégios de Ponto Final do Intune

Com o Endpoint Privilege Management (EPM) do Microsoft Intune, os utilizadores da sua organização podem ser executados como um utilizador padrão (sem direitos de administrador) e concluir tarefas que requerem privilégios elevados. O EPM facilita a execução de tarefas de utilizadores padrão que requerem privilégios administrativos, como instalações de aplicações, atualização de controladores de dispositivos e componentes de administrador para aplicações legadas.

O EPM controla a elevação administrativa de processos e binários especificados para utilizadores específicos sem fornecer privilégios de administrador sem restrições a todo o dispositivo. O Endpoint Privilege Management suporta a conformidade do Essential 8 ao ajudar a sua organização a alcançar uma ampla base de utilizadores em execução com menos privilégios, ao mesmo tempo que permite que os utilizadores continuem a executar tarefas permitidas pela sua organização para se manterem produtivos.

Para obter mais informações sobre o EPM, consulte Descrição geral do EPM.

Para ativar o EPM, veja Configurar políticas para gerir a Gestão de Privilégios de Ponto Final com o Microsoft Intune.

Para conformidade com o Essential Eight, devem ser definidos dois tipos de política combinados da seguinte forma:

Para obter mais informações sobre as políticas, consulte: Definições de política de definições de elevação do Windows EPM e política de regras de elevação do Windows do EPM.

Para Resposta de elevação predefinida, mantenha a definição Negar todos os pedidos para permitir apenas a elevação de processos e ficheiros explicitamente permitidos pelo administrador.

Para opções de Validação, certifique-se de que a Justificação Comercial e a autenticação do Windows são escolhidas, uma vez que cumprem o ISM-1508 e o ISM-1507, respetivamente.

Para Enviar dados de elevação para relatórios, selecione Sim para Enviar dados de elevação para relatórios. Esta função é utilizada para medir o estado de funcionamento dos componentes do cliente EPM. Os dados de utilização são utilizados para lhe mostrar elevações na sua organização, com base no Âmbito dos Relatórios e ajuda no controlo ISM-1509.

Para Âmbito de relatórios, mantenha a predefinição de Dados de diagnóstico e todas as elevações de pontos finais estão selecionadas . Esta opção envia dados de diagnóstico à Microsoft sobre o estado de funcionamento dos componentes do cliente e os dados sobre todas as elevações que ocorrem no ponto final e ajuda com o controlo ISM-1509.

Para o Tipo de Elevação, a maioria (se não for o caso, tudo) é o Utilizador confirmado , uma vez que isto garante que o utilizador mantém a agência do processo de tomada de decisão.

| Controlo ISM Mar 2025 | Nível de Maturidade | Control | Medir |

|---|---|---|---|

| ISM-1507 | 1, 2, 3 | Os pedidos de acesso privilegiado a sistemas, aplicações e repositórios de dados são validados quando solicitados pela primeira vez. | Está em vigor um processo de gestão de direitos para acesso privilegiado para elevar o acesso às aplicações com o EPM. |

| ISM-1508 | 3 | O acesso privilegiado a sistemas, aplicações e repositórios de dados está limitado apenas ao que é necessário para os utilizadores e serviços desempenharem as suas funções. | A política predefinida é negar todos os pedidos que não tenham sido definidos na política EPM. Quando a política é definida pelo administrador, as opções de elevação no EPM estão vinculadas à política e ao serviço necessário para realizar o dever. |

| ISM-1509 | 2, 3 | Os eventos de acesso privilegiado são registados centralmente. | O acesso e os eventos são registados ao garantir que a predefinição é mantida com dados de Diagnóstico e que todas as elevações de pontos finais estão ativadas para a Política de EPM. |

Observação

Esta capacidade está disponível como um suplemento do Intune. Para obter mais informações, veja Utilizar as capacidades de suplemento do Intune Suite.

Registo e monitorização

Registar eventos de acesso privilegiado (ML2)

O registo de inícios de sessão e atividades efetuadas por contas privilegiadas é essencial para detetar comportamentos anormais em ambientes empresariais. Microsoft Entra registos de auditoria e registos de início de sessão fornecem informações valiosas sobre o acesso privilegiado a aplicações e serviços.

Microsoft Entra registos de início de sessão fornecem informações sobre padrões de início de sessão, frequência de início de sessão e status de atividades de início de sessão. O relatório de atividade de início de sessão está disponível em todas as edições do Microsoft Entra ID. As organizações com uma licença Microsoft Entra ID P1 ou P2 podem aceder ao relatório de atividade de início de sessão através do microsoft API do Graph.

Microsoft Entra registos de atividades incluem registos de auditoria para cada evento registado no Microsoft Entra ID. As alterações a aplicações, grupos, utilizadores e licenças são capturadas nos registos de auditoria Microsoft Entra. Por predefinição, Microsoft Entra ID retém os registos de início de sessão e auditoria durante um máximo de sete dias. Microsoft Entra ID mantém os registos durante um máximo de 30 dias se estiver presente no inquilino uma licença do ID Microsoft Entra P1 ou P2. Microsoft Entra os registos de auditoria e os Registos de Início de Sessão devem ser reencaminhados para uma Área de Trabalho do Azure Log Analytics (LAW) para recolha e correlação centralizadas.

Para obter informações detalhadas sobre o registo centralizado, veja os seguintes artigos:

Monitorizar registos de eventos para sinais de comprometimento (ML3)

O Essential Eight Maturity Level 3 requer que os registos de eventos sejam monitorizados para ver sinais de comprometimento e ações quando forem detetados sinais de comprometimento. A monitorização da atividade privilegiada é importante para detetar o comprometimento do sistema antecipadamente e conter o âmbito da atividade maliciosa.

Monitorizar eventos de acesso privilegiado

Monitorize toda a atividade de início de sessão da conta com privilégios através do Microsoft Entra registos de início de sessão como a origem de dados. Monitorize os seguintes eventos:

| O que monitorar | Nível de risco | Em que | Notas |

|---|---|---|---|

| Falha no início de sessão, limiar de palavra-passe incorreto | Alto | Microsoft Entra registo de início de sessão | Defina um limiar de linha de base e, em seguida, monitorize e ajuste para se adequar aos comportamentos organizacionais e limite a geração de alertas falsos. |

| Falha devido ao requisito de Acesso Condicional | Alto | Microsoft Entra registo de início de sessão | Este evento pode ser uma indicação de que um atacante está a tentar entrar na conta. |

| Contas com privilégios que não seguem a política de nomenclatura | Alto | Assinatura do Azure | Listar atribuições de funções para subscrições e alertas em que o nome de início de sessão não corresponde ao formato da sua organização. Um exemplo é a utilização de ADM_ como prefixo. |

| Interromper | Alto, médio | inícios de sessão do Microsoft Entra | Este evento pode ser uma indicação de que um atacante tem a palavra-passe da conta, mas não consegue transmitir o desafio de autenticação multifator. |

| Contas com privilégios que não seguem a política de nomenclatura | Alto | diretório Microsoft Entra | Listar atribuições de funções para Microsoft Entra funções e alertas em que o UPN não corresponde ao formato da sua organização. Um exemplo é a utilização de ADM_ como prefixo. |

| Detetar contas privilegiadas não registadas para autenticação multifator | Alto | API do Microsoft Graph | Audite e investigue para determinar se o evento é intencional ou uma supervisão. |

| Bloqueio de conta | Alto | Microsoft Entra registo de início de sessão | Defina um limiar de linha de base e, em seguida, monitorize e ajuste para se adequar aos comportamentos organizacionais e limite a geração de alertas falsos. |

| Conta desativada ou bloqueada para inícios de sessão | Baixo | Microsoft Entra registo de início de sessão | Este evento pode indicar que alguém está a tentar obter acesso a uma conta depois de sair da organização. Embora a conta esteja bloqueada, ainda é importante registar e alertar sobre esta atividade. |

| Alerta ou bloqueio de fraude da MFA | Alto | Microsoft Entra registo de início de sessão/Azure Log Analytics | O utilizador com privilégios indicou que não instigou o pedido de autenticação multifator, o que pode indicar que um atacante tem a palavra-passe da conta. |

| Alerta ou bloqueio de fraude da MFA | Alto | Microsoft Entra registo de auditoria/Azure Log Analytics | O utilizador com privilégios indicou que não instigou o pedido de autenticação multifator, o que pode indicar que um atacante tem a palavra-passe da conta. |

| Inícios de sessão com conta privilegiada fora dos controlos esperados | Alto | Microsoft Entra registo de início de sessão | Monitorize e alerte sobre quaisquer entradas que tenha definido como não aprovadas. |

| Fora dos tempos normais de início de sessão | Alto | Microsoft Entra registo de início de sessão | Monitorize e alerte se ocorrerem inícios de sessão fora das horas esperadas. É importante encontrar o padrão de trabalho normal para cada conta com privilégios e alertar se existem alterações não planeadas fora dos tempos de trabalho normais. Os inícios de sessão fora do horário de trabalho normal podem indicar um compromisso ou possíveis ameaças internas. |

| Risco de proteção de identidade | Alto | Registos do Identity Protection | Este evento indica que foi detetada uma anormalidade com o início de sessão da conta e deve ser alertado. |

| Alteração da palavra-passe | Alto | Microsoft Entra registos de auditoria | Alertar sobre quaisquer alterações à palavra-passe da conta de administrador, especialmente para administradores globais, administradores de utilizadores, administradores de subscrições e contas de acesso de emergência. Escreva uma consulta direcionada a todas as contas com privilégios. |

| Alteração no protocolo de autenticação legado | Alto | Microsoft Entra registo de início de sessão | Muitos ataques utilizam a autenticação legada, pelo que, se existir uma alteração no protocolo de autenticação para o utilizador, pode ser uma indicação de um ataque. |

| Novo dispositivo ou localização | Alto | Microsoft Entra registo de início de sessão | A maioria das atividades de administrador deve ser proveniente de dispositivos de acesso privilegiado, a partir de um número limitado de localizações. Por este motivo, alerte em novos dispositivos ou localizações. |

| A definição de alerta de auditoria foi alterada | Alto | Microsoft Entra registos de auditoria | As alterações a um alerta de núcleo devem ser alertadas se forem inesperadas. |

| Administradores a autenticar noutros inquilinos Microsoft Entra | Médio | Microsoft Entra registo de início de sessão | Quando confinado a Utilizadores Com Privilégios, este monitor deteta quando um administrador se autenticou com êxito noutro inquilino Microsoft Entra com uma identidade no inquilino da sua organização. Alertar se o Resource TenantID não for igual ao ID do Inquilino principal |

| Administração Estado do utilizador alterado de Convidado para Membro | Médio | Microsoft Entra registos de auditoria | Monitorize e alerte sobre a alteração do tipo de utilizador de Convidado para Membro. Esta alteração era esperada? |

| Utilizadores convidados convidados para o inquilino por convidados não aprovados | Médio | Microsoft Entra registos de auditoria | Monitorizar e alertar sobre atores não aprovados que convidam utilizadores convidados. |

Monitorizar eventos de gestão de contas com privilégios

Investigue as alterações às regras e privilégios de autenticação das contas privilegiadas, especialmente se a alteração fornecer um maior privilégio ou a capacidade de realizar tarefas no Microsoft Entra ID.

| O que monitorar | Nível de risco | Em que | Notas |

|---|---|---|---|

| Criação de conta com privilégios | Médio | Microsoft Entra registos de auditoria | Monitorizar a criação de contas com privilégios. Procure a correlação de um curto período de tempo entre a criação e a eliminação de contas. |

| Alterações aos métodos de autenticação | Alto | Microsoft Entra registos de auditoria | Esta alteração pode ser uma indicação de um atacante adicionar um método de autenticação à conta para que possa ter acesso contínuo. |

| Alerta sobre alterações a permissões de conta com privilégios | Alto | Microsoft Entra registos de auditoria | Este alerta é especialmente para contas que estão a ser atribuídas funções que não são conhecidas ou estão fora das suas responsabilidades normais. |

| Contas privilegiadas não utilizadas | Médio | Microsoft Entra revisões de acesso | Efetue uma revisão mensal das contas de utilizador com privilégios inativos. |

| Contas isentas do Acesso Condicional | Alto | Registos ou Revisões de Acesso do Azure Monitor | Qualquer conta isenta do Acesso Condicional está provavelmente a ignorar os controlos de segurança e é mais vulnerável a compromissos. As contas de vidro estão isentas. Veja informações sobre como monitorizar contas break-glass mais à frente neste artigo. |

| Adição de um Passe de Acesso Temporário a uma conta com privilégios | Alto | Microsoft Entra registos de auditoria | Monitorizar e alertar sobre a criação de um Passe de Acesso Temporário para um utilizador com privilégios. |

Para obter informações detalhadas sobre a monitorização da atividade da conta com privilégios, veja Operações de segurança para contas com privilégios no Microsoft Entra ID.

Proteger os registos de eventos contra modificações e eliminações não autorizadas (ML3)

O Essential Eight Maturity Level 3 requer que os registos de eventos estejam protegidos contra modificações e eliminações não autorizadas. Proteger os registos de eventos contra modificações e eliminações não autorizadas garante que os registos podem ser utilizados como uma origem fiável de provas se a organização sofrer um incidente de segurança. No Azure, os registos de eventos do acesso privilegiado a aplicações e serviços devem ser armazenados centralmente numa área de trabalho do Log Analytics.

O Azure Monitor é uma plataforma de dados só de acréscimo, mas inclui aprovisionamentos para eliminar dados para fins de conformidade. As áreas de trabalho do Log Analytics que recolhem registos de atividades privilegiadas devem ser protegidas com controlos de acesso baseados em funções e monitorizadas para modificar e eliminar atividades.

Em segundo lugar, defina um bloqueio na área de trabalho do Log Analytics para bloquear todas as atividades que podem eliminar dados: remoção, eliminação de tabelas e alterações de retenção de dados ao nível da tabela ou da área de trabalho.

Para alterar totalmente os registos de eventos, configure as exportações automatizadas de dados de registo para uma solução de armazenamento imutável, como o Armazenamento Imutável para Armazenamento de Blobs do Azure.

Para obter informações detalhadas sobre como proteger a integridade do registo de eventos, veja Segurança de Dados do Azure Monitor.