Porquê seguir as Diretrizes de Cópia de Segurança de Oito Utilizadores do ACSC Essential?

O Centro Australiano de Cibersegurança (ACSC) lidera os esforços do Governo australiano para melhorar a cibersegurança. O ACSC recomenda que todas as organizações australianas implementem as estratégias de mitigação Essential Eight das Estratégias do ACSC para Mitigar Incidentes de Cibersegurança como linha de base. A linha de base, conhecida como Essential Eight, são medidas fundamentais de cibersegurança que tornam muito mais difícil para os adversários comprometer os sistemas.

Os Níveis essenciais de oito maturidades permitem que as organizações avaliem a adequação das suas medidas de cibersegurança contra ameaças comuns no panorama das TIC interligadas de hoje.

As cópias de segurança são uma estratégia essencial para garantir que os dados importantes são protegidos contra perdas, quer ocorram como resultado de meios físicos, como falha de hardware, roubo, danos acidentais ou desastres naturais, ou meios lógicos, como eliminação acidental, danos e infeções de vírus ou software maligno. Como mitigação do Essential Eight, as cópias de segurança também são uma das mais difíceis de fornecer orientações prescritivas para a implementação varia consideravelmente com base nas necessidades únicas de cada organização. A importância das Cópias de Segurança Regulares pode ser vista pela sua inclusão como uma das Oito estratégias Essenciais nas Estratégias da ACSC para Mitigar Incidentes de Cibersegurança.

A abordagem tradicional das cópias de segurança é efetuar uma cópia completa, diferencial ou incremental dos dados com base numa agenda regular e armazenar o suporte de dados de cópia de segurança offline, idealmente numa instalação separada, para que uma cópia limpo dos seus dados possa ser restaurada em tempo útil. Embora possa ser tentador espelho tal abordagem num mundo online, a escala dos serviços cloud pode tornar tais medidas impraticáveis e dispendiosas.

Isto significa que não precisa de fazer uma cópia de segurança dos seus dados com serviços como o Microsoft 365? Não! Tem de garantir que as suas informações estão protegidas. No entanto, a forma como o faz com serviços como o Microsoft 365 será naturalmente diferente da forma como pode proteger atualmente as suas partilhas de ficheiros no local. As organizações devem concentrar-se na configuração das definições de retenção incorporadas para garantir que os dados estão protegidos dentro do serviço, conforme necessário, para cumprir os requisitos empresariais. As organizações também devem investir num esquema de classificação de dados para identificar as informações verdadeiramente críticas a proteger com outros controlos. O Microsoft 365 fornece serviços para permitir que utilizadores e administradores restaurem ficheiros e e-mails em caso de eliminação acidental ou danos. Para dados armazenados em cargas de trabalho no local ou em serviços do Azure, Backup do Azure fornece uma solução simples, segura e económica para criar cópias de segurança de dados e recuperá-los a partir da cloud do Microsoft Azure.

Por fim, num cenário de recuperação após desastre, a configuração necessária para restaurar o ambiente para status operacionais pode ser tão importante quanto os próprios dados. As informações do servidor e do domínio podem ser capturadas através de uma cópia de segurança do Estado do Sistema com o agente dos Serviços de Recuperação do Microsoft Azure (MARS) e armazenadas no Serviço Backup do Azure. Para a configuração de serviços cloud como o Microsoft 365 e o Azure, as soluções de infraestrutura como código oferecem uma alternativa às alterações manuais diretamente no portal de administração, com scripts ou modelos de implementação capazes de repor um ambiente para as definições pretendidas ou para aprovisionar um segundo inquilino com a mesma configuração.

À medida que o Essential Eight descreve um conjunto mínimo de medidas preventivas, as organizações precisam de implementar medidas adicionais onde são justificadas pelo seu ambiente. Além disso, embora o Essential Eight possa ajudar a mitigar a maioria das ameaças cibernéticas, não mitigará todas as ameaças cibernéticas. Como tal, é necessário considerar outras estratégias de mitigação e controlos de segurança, incluindo estratégias das Estratégias para Mitigar Incidentes de Cibersegurança | Cyber.gov.au e o Manual de Segurança de Informações (ISM) | Cyber.gov.au.

Um mapeamento entre o Nível de Maturidade 1, 2 e 3 do componente Cópias de Segurança Regulares dos Controlos Essential Eight para o ISM está descrito na seguinte tabela:

| Controlo ISM setembro 2024 | Nível de Maturidade | Mitigação |

|---|---|---|

| 1511 | 1, 2, 3 | As cópias de segurança de dados, aplicações e definições são executadas e mantidas de acordo com os requisitos de importância empresarial e continuidade do negócio. |

| 1515 | 1, 2, 3 | O restauro de dados, aplicações e definições de cópias de segurança para um ponto anterior no tempo comum é testado como parte dos exercícios de recuperação após desastre. |

| 1810 | 1, 2, 3 | As cópias de segurança de dados, aplicações e definições são sincronizadas para permitir o restauro para um ponto anterior no tempo comum. |

| 1811 | 1, 2, 3 | As cópias de segurança de dados, aplicações e definições são mantidas de forma segura e resiliente. |

| 1812 | 1, 2, 3 | As contas de utilizador sem privilégios não podem aceder a cópias de segurança pertencentes a outras contas. |

| 1814 | 1, 2, 3 | As contas de utilizador sem privilégios são impedidas de modificar e eliminar cópias de segurança. |

| 1705 | 2, 3 | As contas de utilizador com privilégios (excluindo contas de administrador de cópia de segurança) não podem aceder a cópias de segurança pertencentes a outras contas |

| 1707 | 2, 3 | As contas de utilizador com privilégios (excluindo contas de administrador de cópia de segurança) são impedidas de modificar e eliminar cópias de segurança. |

| 1813 | 2, 3 | As contas de utilizador sem privilégios não podem aceder a cópias de segurança pertencentes a outras contas nem às suas próprias contas. |

| 1706 | 3 | As contas de utilizador com privilégios (excluindo contas de administrador de cópia de segurança) não podem aceder às suas próprias cópias de segurança. |

| 1708 | 3 | As contas de administrador de cópia de segurança são impedidas de modificar e eliminar cópias de segurança durante o respetivo período de retenção. |

No Modelo de Responsabilidade Partilhada, os clientes mantêm sempre a responsabilidade pelas informações e dados. Normalmente, as implementações de cópias de segurança tradicionais focam-se na proteção do contentor de armazenamento e de tudo o que está dentro do mesmo. Esta estratégia catch-all pode ter sido necessária para proteger contra a grande variedade de ameaças que se deparam no local, mas com a adoção dos serviços cloud a responsabilidade pelo ambiente físico muda para o fornecedor de cloud e podem ser utilizados controlos alternativos para mitigar ameaças de perda ou falha de equipamento e danos físicos ou lógicos de dados que podem ocorrer como resultado. Nestes casos, a necessidade de recuperar a infraestrutura de uma cópia de segurança pode ser negada por desenvolvimentos em resiliência.

Uma discriminação completa da resiliência e continuidade dos serviços Cloud da Microsoft está fora do âmbito deste documento. As organizações devem familiarizar-se com os conceitos apresentados no Guia de Avaliação de Riscos da Microsoft Cloud e rever os relatórios de auditoria externos adequados disponíveis através do Portal de Confiança do Serviço.

Um dos princípios padrão da proteção de informações é que os dados e as cópias de segurança devem ser mantidos separadamente, pelo que a ideia de utilizar a retenção no serviço parece muitas vezes contra-intuitiva para os clientes no início. Existem muitas vantagens em manter informações dentro de um serviço cloud. Considere o armazenamento disponível para a organização média com Microsoft 365 E3 licenciamento:

- OneDrive for Business, em que um utilizador armazena os seus próprios ficheiros semelhantes a um diretório raiz numa partilha de ficheiros, fornece 1 TB por utilizador com a opção de expandir o armazenamento por predefinição para 5 TB e mais armazenamento disponível a pedido para Suporte da Microsoft.

- Exchange Online permite uma caixa de correio primária de 100 GB e armazenamento ilimitado num arquivo pessoal.

- O SharePoint Online, que fornece o armazenamento de back-end para sites de colaboração e o Microsoft Teams, fornece 1 TB inicial de armazenamento agrupado por cliente e mais 10 GB por utilizador licenciado.

Como resultado, para uma organização típica de 1000 utilizadores, o Microsoft 365 fornece mais de 5111 TB ou 5,11 PB de armazenamento antes mesmo de considerar o armazenamento ilimitado para arquivos de caixas de correio e as caixas de correio e ficheiros pessoais de utilizadores falecidos.

Duplicar todas estas informações num serviço externo demoraria muito tempo a transferir para operações de cópia de segurança e restauro e, ao longo do tempo, poderá representar um custo financeiro substancial para a empresa. Além disso, existem outros riscos a considerar ao mover dados para fora do serviço, como as implicações de conformidade regulamentar da transferência de dados para fora da região geográfica, intencionalmente ou não, ou o risco potencial de exposição dos dados serem comprometidos através de serviços de terceiros. No entanto, uma das maiores considerações é a conveniência do utilizador - no caso de ficheiros eliminados ou mesmo de uma infeção de ransomware que elimina todo o diretório de um utilizador, OneDrive for Business torna mais fácil para um utilizador restaurar uma boa versão de um ficheiro ou restaurar uma biblioteca inteira para um determinado ponto no tempo, tudo sem assistência de administrador.

As políticas e etiquetas de retenção fornecem um meio para controlar a forma como os dados são retidos no Microsoft 365. As políticas de retenção podem ser aplicadas a localizações como Exchange Online caixas de correio e pastas públicas, sites do SharePoint Online, contas de OneDrive for Business, grupos do Microsoft 365, mensagens do Teams e conteúdos Viva Engage (Yammer). Uma única política pode ser aplicada a várias localizações ou a sites ou utilizadores individuais e os itens herdam as definições de retenção atribuídas ao contentor. Quando as definições de retenção são aplicadas, as pessoas trabalham com os respetivos ficheiros ou e-mails da forma habitual. No entanto, o sistema armazena de forma transparente uma cópia dos dados numa localização segura oculta dos utilizadores sempre que um ficheiro ou mensagem é modificado ou eliminado.

Para obter informações detalhadas sobre como funcionam as definições de retenção para diferentes cargas de trabalho, veja os seguintes artigos:

- Saiba mais sobre retenção para o Microsoft Office SharePoint Online e o OneDrive

- Saiba mais sobre retenção para o Microsoft Teams

- Saiba mais sobre a retenção do Viva Engage (Yammer)

- Saiba mais sobre a retenção para o Exchange

As políticas de retenção devem ser utilizadas para atribuir as mesmas definições de retenção para conteúdo ao nível do site ou da caixa de correio. No entanto, para etiquetas de retenção de aplicações mais granulares, pode ser utilizado para atribuir definições ao nível do item (pasta, documento ou e-mail). Ao contrário das políticas de retenção, as etiquetas de retenção viajam com o conteúdo se forem movidas para outra localização no seu inquilino do Microsoft 365. As etiquetas de retenção também fornecem funcionalidades que as políticas de retenção não fornecem, como acionar uma revisão de eliminação no final do período de retenção ou marcar o conteúdo como um registo.

As etiquetas de retenção podem ser aplicadas manual ou automaticamente com base em palavras-chave, padrões, tipos de informações confidenciais ou classificadores treináveis. Os Tipos de Informações Confidenciais podem ser utilizados para reconhecer padrões que representam informações confidenciais em ficheiros e e-mails, como dados pessoais, números de contas financeiras e dados médicos. Os Classificadores Treináveis expandem esta abordagem através do Machine Learning para compreender e classificar um item com base no que é, reconhecendo currículos e código fonte imediatamente ou informações específicas da organização, como contratos e encomendas de trabalho após um período de preparação.

As políticas de retenção e as etiquetas são componentes essenciais de um plano de gestão do ciclo de vida de dados e devem ser avaliados tanto em termos de um stand-in de cópia de segurança como das suas implicações de governação de dados mais amplas.

Para alguns tipos de informações verdadeiramente críticas, pode ser prático manter uma cópia fora do serviços online. Os planos de recuperação após desastre e o registo de contactos de um funcionário armazenados num site do SharePoint seriam de pouco valor se as falhas de energia ou comunicações significassem que não podia aceder à Internet, por exemplo. As organizações devem utilizar práticas padrão de Gestão de Riscos para garantir que planeiam adequadamente eventos significativos com base na probabilidade e no impacto. Identificar e classificar dados pode ajudar a garantir que as informações mais importantes podem ser armazenadas numa localização alternativa sem o custo de duplicar dados desnecessários.

Apesar de não se destinar a soluções de cópia de segurança ou recuperação, o OneDrive for Business e o Outlook como parte do Microsoft Office Apps for Enterprise armazenam cópias de dados sincronizadas com os serviços cloud no computador local de um utilizador que podem ser acedidos ou mesmo copiados se o acesso à origem de dados original não estiver disponível. A aplicação cliente do OneDrive também pode ser utilizada para sincronizar documentos chave com um computador fora do local.

As ferramentas de migração de terceiros podem ser utilizadas para espelho conteúdos entre serviços online e instâncias de reserva do Microsoft SharePoint Server ou Microsoft Exchange Server em soluções de nuvem privada. Estas soluções elaboradas e dispendiosas não seriam justificadas para a maioria das organizações ou utilizadores, mas poderiam ser implementadas para contas e dados críticos para a empresa, se forem consideradas necessárias através de uma análise quantitativa de riscos.

O serviço Backup do Azure fornece uma solução simples, segura e económica para criar cópias de segurança e recuperar dados no local e baseados na cloud a partir do Microsoft Azure. Os controlos nativos no Azure permitem cópias de segurança de VMs do Windows/Linux, Managed Disks do Azure, partilhas de Arquivos do Azure, bases de dados SQL, bases de dados SAP HANA e Blobs do Azure. O agente dos Serviços de Recuperação do Microsoft Azure (MARS) fornece a capacidade de criar cópias de segurança de ficheiros, pastas e estado do sistema a partir de máquinas virtuais ou no local, e integração com servidores do Backup do Azure Server (MABS) ou do System Center Data Protection Manager (DPM) para fazer cópias de segurança de cargas de trabalho como VMs hyper-V, Microsoft SQL Server, SharePoint Server, Microsoft Exchange ou até VMs VMware.

Backup do Azure inclui extensas capacidades de segurança para proteger dados em trânsito e inativos, incluindo controlos de acesso baseados em funções detalhados, encriptação de dados, proteção contra eliminação não intencional e monitorização e alertas de atividades suspeitas.

Gestão e controlo da identidade e do acesso dos utilizadores

As contas de armazenamento utilizadas pelos cofres dos Serviços de Recuperação são isoladas e não podem ser acedidas pelos utilizadores para fins maliciosos. O acesso só é permitido através de operações de gestão Backup do Azure, como o restauro. Backup do Azure permite-lhe controlar as operações geridas através de um acesso detalhado com o controlo de acesso baseado em funções do Azure (RBAC do Azure). O RBAC do Azure permite-lhe segregar deveres dentro da sua equipa e conceder apenas a quantidade de acesso aos utilizadores necessários para desempenharem as suas funções.

Backup do Azure fornece três funções incorporadas para controlar as operações de gestão de cópias de segurança:

- Contribuidor de Cópia de Segurança: para criar e gerir cópias de segurança, exceto eliminar o cofre dos Serviços de Recuperação e conceder acesso a outras pessoas

- Operador de Cópia de Segurança: tudo o que um contribuidor faz, exceto remover políticas de cópia de segurança e gestão de cópias de segurança

- Leitor de Cópias de Segurança: permissões para ver todas as operações de gestão de cópias de segurança

Também existem mais detalhes sobre as capacidades específicas atribuídas a estas três funções incorporadas na página seguinte Gerir Cópias de Segurança com controlo de acesso baseado em funções do Azure. A consideração especial também deve centrar-se nos proprietários dos recursos do Azure (por exemplo, proprietários do Grupo de Recursos do Azure), uma vez que herdam permissões sobre os respetivos recursos, incluindo permissões de Backup do Azure.

Para fornecer uma camada adicional de proteção para operações críticas nos cofres dos Serviços de Recuperação, Backup do Azure suporta a autorização de vários utilizadores através do Resource Guard. Embora Microsoft Entra Privileged Identity Management possam ser utilizadas para garantir que os administradores de cópias de segurança têm de obter aprovação para aceder a permissões elevadas, o utilizador teria acesso a todas as funcionalidades fornecidas pela função, incluindo modificar políticas de cópia de segurança para reduzir a retenção ou desativar a funcionalidade de eliminação recuperável que garante que as cópias de segurança eliminadas estão disponíveis para mais 14 Dias. O Resource Guard endereça a autorização ao exigir que o administrador da cópia de segurança tenha permissão para o cofre dos Serviços de Recuperação e para a instância do Resource Guard numa subscrição ou inquilino separado.

Para que um administrador de cópia de segurança execute uma operação crítica, como modificar uma política ou desativar a eliminação recuperável, primeiro terá de obter a função Contribuidor de Cópia de Segurança na subscrição que aloja Backup do Azure e, em seguida, a função Contribuidor no Resource Guard, caso contrário, a ação falharia. Com o PIM, ambas as elevações seriam registadas, incluindo a captura de uma justificação sobre o motivo pelo qual tal era necessário, atribuído por um curto período de tempo e revogado automaticamente, e poderia até exigir a aprovação de diferentes administradores.

Em vez de fazer cópias de segurança de dispositivos cliente para preservar as definições e as aplicações, as abordagens de gestão modernas garantem que os dispositivos cliente são facilmente substituídos pelo mínimo impacto para os utilizadores. As localizações de armazenamento de dados podem ser automaticamente redirecionadas e sincronizadas com serviços cloud, o que significa que existem cópias no dispositivo para facilitar apenas o acesso offline. As aplicações podem ser aprovisionadas automaticamente com base em políticas de utilizador ou dispositivo numa solução de gestão, como Microsoft Intune e definições de aplicações armazenadas num perfil de utilizador baseado na cloud.

O Windows Autopilot torna mais fácil para os utilizadores configurar o seu próprio computador, quer tenha sido pré-configurado pela organização ou comprado novo a um revendedor, e também pode ser utilizado para repor, reutilizar ou recuperar dispositivos.

As secções anteriores destacaram como os dados podem ser preservados nos serviços Microsoft como uma alternativa aos processos tradicionais para cenários de cópia de segurança e restauro, no entanto, dada a intenção do controlo Essential 8, vale a pena prestar atenção específica ao impacto de um incidente de ransomware e às ações deliberadas de um administrador não autorizado ou conta privilegiada comprometida.

Ao abrigo de uma abordagem de gestão moderna e de confiança zero, o ponto final em si deve ter consequências insignificantes, uma vez que um computador cliente comprometido por ransomware pode ser apagado remotamente e reaprovisionado por tecnologias como o Windows Autopilot sem perda de dados. Os servidores podem ser restaurados ou recriados a partir de cópias de segurança de máquinas virtuais ou do estado do sistema no Backup do Azure, o que inclui o restauro de ficheiros de utilizador localizados em partilhas de rede. Para recuperar os ficheiros de um utilizador armazenados no SharePoint Online ou OneDrive for Business, pode restaurar todo o site para um ponto anterior no tempo nos últimos 30 dias, conforme descrito mais adiante neste artigo na secção Restaurar o SharePoint e o OneDrive para um Bom Estado Conhecido. No caso raro, é provável que as mensagens de e-mail eliminadas por ransomware sejam recuperadas dos Itens Eliminados.

A Microsoft publica orientações específicas para Recuperar de um ataque de ransomware e chama as opções no Passo 6 dessa documentação de orientação para recuperar e-mails - especificamente, como um administrador pode utilizar Exchange Online para Recuperar mensagens eliminadas na caixa de correio de um utilizador e como um utilizador final pode Recuperar itens eliminados no Outlook para Windows, incluindo aceder à pasta oculta "Itens Recuperáveis".

Da mesma forma que os serviços podem ser configurados para reter ou fazer cópias de segurança de dados, também podem ser configurados para remover dados por alguém com intenções maliciosas, seja um funcionário descontente ou um ator externo com acesso a uma conta privilegiada comprometida. Em dois exemplos do mundo real, um administrador foi coagido a desativar as políticas de retenção na conta de um executivo, permitindo ao executivo remover os seus ficheiros e e-mails para destruir provas, e um ator de ameaças externo com acesso à conta de um administrador conseguiu eliminar cópias de segurança antes de lançar um Ataque wiper contra a organização. Estes cenários realçam a necessidade de uma abordagem de defesa em profundidade, incluindo controlos de compensação para gerir privilégios administrativos.

O Microsoft 365 inclui a funcionalidade Bloqueio de Preservação que pode impedir os administradores de desativar ou eliminar políticas e etiquetas de retenção ou torná-las menos restritivas. Embora esta seja uma capacidade importante para garantir a segurança dos seus dados e demonstrar a conformidade regulamentar, deve ser utilizada com cuidado, porque ninguém - incluindo um administrador global e até mesmo Suporte da Microsoft - pode desativá-lo.

Outras opções para proteger políticas incluem controlos apertados no Acesso Baseado em Funções com elevação e aprovação Just-In-Time para que nenhum utilizador possa obter os privilégios necessários por conta própria. Estas capacidades são descritas mais detalhadamente no guia para Restringir Privilégios Administrativos.

Para Backup do Azure, o Resource Guard fornece uma camada adicional de segurança para além da Privileged Identity Management ao exigir permissões de uma subscrição separada para realizar operações protegidas, como eliminar ou modificar políticas ou desativar a eliminação recuperável. Feito corretamente, isto pode garantir a aprovação e a supervisão por uma equipa separada, o que significa que quaisquer alterações às funções protegidas requerem o envolvimento de, pelo menos, duas ou três pessoas.

Para proteger os dados no Microsoft 365, terá de criar uma política de retenção e aplicá-la às localizações adequadas. Ao contrário das etiquetas de retenção, pode aplicar mais do que uma política de retenção ao mesmo conteúdo, o que significa que pode criar uma predefinição padrão em toda a organização e aplicar retenção mais longa ao nível do contentor (política de retenção) ou ao nível do item (etiqueta de retenção) sempre que necessário.

Por exemplo, crie uma política de retenção na solução de gestão do ciclo de vida de dados no portal do Microsoft Purview que se aplica a todos os destinatários de e-mail do Exchange, a todos os sites do SharePoint, a todas as contas do OneDrive e a todos os grupos do Microsoft 365 e defina uma política para reter itens durante 1 ano sem qualquer ação no final. A política é aplicada a todas as localizações existentes e as novas localizações criadas posteriormente herdam estas definições. Se um item for eliminado, este será mantido na localização adequada (pasta Itens Recuperáveis para o Exchange, biblioteca Preservação de Suspensão para SharePoint e OneDrive) durante 1 ano antes de o processo de limpo-up ser autorizado a ser executado. Os itens que não foram eliminados permanecerão na respetiva localização quando a suspensão de 1 ano expirar e podem permanecer lá indefinidamente, no entanto, se forem eliminados depois disso, passarão imediatamente para a fase de limpo para eliminação permanente no serviço adequado.

As definições de retenção mais longas podem ser impostas conforme necessário através de mais políticas de retenção aplicadas a utilizadores ou sites específicos ou com etiquetas de retenção em itens que contenham informações confidenciais. As políticas de retenção podem ter um âmbito Ajustável ou Estático e as opções disponíveis na política podem variar consoante esta seleção. Podem ter de ser criadas várias políticas para abranger todas as localizações no inquilino, uma vez que as definições do Teams e do Viva Engage (Yammer) não podem ser definidas em políticas estáticas que incluam outros serviços.

A abordagem tradicional para reter conteúdos pertencentes a utilizadores que deixaram a empresa pode ser exportar a caixa de correio para um PST e armazená-la com os ficheiros pessoais num servidor de ficheiros ou num suporte de armazenamento offline, no entanto, muitas vezes as organizações querem estes dados online para que sejam acessíveis não só para revisão manual por um gestor ou sucessor, mas para fornecer visibilidade desses dados através de soluções de Deteção de Dados Eletrónicos. O Microsoft 365 irá conter os dados de um utilizador durante 30 dias por predefinição após a remoção da licença ou a conta ser eliminada, período durante o qual pode ser acedida ou reativada se o utilizador regressar à organização. Para reter dados após a expiração deste período, as políticas de retenção e as etiquetas de retenção do Microsoft 365 podem impedir que o processo de eliminação limpo-up seja iniciado enquanto ainda existir conteúdo a proteger. Isto significa que, se o conteúdo estiver protegido por uma suspensão de 1 ano, conforme definido na secção anterior, um utilizador que saia da organização terá os respetivos e-mails e ficheiros retidos pelo Microsoft 365 durante, pelo menos, o ano seguinte, mesmo depois de a conta ter sido eliminada e a licença ser reatribuída.

Embora Exchange Online ainda suporte a funcionalidade de suspensão de litígios legados, através da qual toda a caixa de correio e arquivo podem ser protegidos até que a suspensão seja removida, a Microsoft recomenda, em vez disso, a utilização da retenção do Microsoft 365 para aplicar definições diferentes com base no conteúdo e gerir o que deve acontecer aos dados quando o período de retenção expirar.

Para obter mais informações sobre como gerir antigos funcionários no Microsoft 365 sobre Como Gerir antigos funcionários.

| Controlo ISM setembro 2024 | Maturidade | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | As cópias de segurança de dados, aplicações e definições são executadas e mantidas de acordo com os requisitos de importância empresarial e continuidade do negócio. | A retenção do Microsoft 365 garante que os dados armazenados nos serviços são capturados e mantidos num ambiente altamente resiliente. As etiquetas de retenção e/ou políticas têm de ser configuradas conforme descrito anteriormente. No entanto, não é necessário agendar ou executar um processo de cópia específico, uma vez que os ficheiros são preservados através de operações normais de escrita ou eliminação. |

| 1515 | 1, 2, 3 | O restauro de dados, aplicações e definições de cópias de segurança para um ponto anterior no tempo comum é testado como parte dos exercícios de recuperação após desastre. | As etiquetas de retenção e/ou políticas devem ser validadas de modo a que a retenção de dados tenha o desempenho esperado. |

| 1705 | 2, 3 | As contas de utilizador com privilégios (excluindo contas de administrador de cópia de segurança) não podem aceder a cópias de segurança pertencentes a outras contas. | O acesso aos dados abrangidos pelas Etiquetas de retenção e/ou políticas deve ser verificado para que o acesso seja bem compreendido. Deve ter especial cuidado para garantir que as contas com privilégios não podem aceder a cópias de segurança de outras contas nem às suas próprias, além da verificação. |

| 1707 | 2, 3 | As contas de utilizador com privilégios (excluindo contas de administrador de cópia de segurança) são impedidas de modificar e eliminar cópias de segurança. | O acesso aos dados abrangidos pelas Etiquetas de retenção e/ou políticas deve ser verificado para que o acesso seja bem compreendido. Deve ter especial cuidado para garantir que as contas com privilégios não podem aceder a cópias de segurança de outras contas nem às suas próprias, além da verificação. |

| 1810 | 1, 2, 3 | As cópias de segurança de dados, aplicações e definições são sincronizadas para permitir o restauro para um ponto anterior no tempo comum. | As políticas de retenção são armazenadas como parte do serviço Microsoft 365 e a gestão e governação destas políticas devem ser geridas adequadamente. |

| 1811 | 1, 2, 3 | As cópias de segurança de dados, aplicações e definições são mantidas de forma segura e resiliente. | As políticas de retenção são armazenadas como parte do serviço Microsoft 365 e a gestão e governação destas políticas devem ser geridas adequadamente. |

Quando um utilizador elimina um item na respetiva caixa de correio, este é movido para a pasta Itens Eliminados e pode ser recuperado ao abrir a pasta e arrastar o item novamente para a localização pretendida. Se o utilizador eliminar o item dos Itens Eliminados, esvaziar a pasta Itens Eliminados ou eliminar permanentemente o item de outra pasta ao selecionar Shift+Delete , o item é armazenado na pasta Itens Recuperáveis .

Para restaurar um item a partir da pasta Itens Recuperáveis, os utilizadores podem selecionar a opção para Recuperar Itens Eliminados na barra de ferramentas na aplicação de ambiente de trabalho do Outlook ou ao clicar com o botão direito do rato na pasta Itens Eliminados no Outlook na Web. Os itens adequados podem ser selecionados e restaurados, o que irá devolver o item à pasta Itens Eliminados, onde pode ser movido para uma localização mais permanente. Os utilizadores também podem remover itens da interface Recuperar Itens Eliminados, altura em que só podem ser recuperados por um administrador.

Estão disponíveis mais informações sobre como recuperar itens eliminados a partir de Recuperar itens eliminados no Outlook para Windows e Recuperar itens eliminados ou e-mail no Outlook Web App.

Os administradores podem recuperar itens eliminados em nome de um utilizador através de vários meios.

Para recuperar itens eliminados para um único utilizador, os administradores podem selecionar a opção Recuperar itens eliminados nas definições da Caixa de Correio para um destinatário no novo Centro de Administração do Exchange.

Os administradores também podem utilizar Exchange Online PowerShell para recuperar itens eliminados com os comandos Get-RecoverableItems e Restore-RecoverableItems. Com os métodos exchange Administração Center e PowerShell, os itens são restaurados para as respetivas localizações originais.

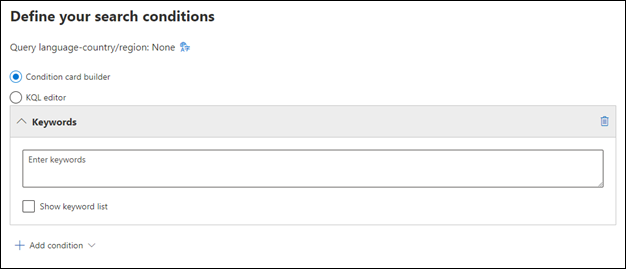

Para procurar mensagens em vários utilizadores, os administradores podem utilizar a funcionalidade Pesquisa de Conteúdos no portal de conformidade do Microsoft Purview.

Assim que a pesquisa tiver concluído um relatório detalhado dos resultados, os administradores poderão refinar ainda mais a consulta ou exportar os resultados para ficheiros PST.

A abordagem de Pesquisa de Conteúdos também pode ser utilizada para recuperar ficheiros armazenados no SharePoint Online e é o mesmo mecanismo para localizar e exportar conteúdos utilizados num caso de Deteção de Dados Eletrónicos Standard.

| Controlo ISM setembro 2024 | Maturidade | Control | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | O restauro de dados, aplicações e definições de cópias de segurança para um ponto anterior no tempo comum é testado como parte dos exercícios de recuperação após desastre. | O restauro de itens de caixa de correio por utilizadores e administradores deve ser documentado, testado e validado para garantir que o processo é definido e compreendido. |

O controlo de versões está ativado por predefinição em todas as listas e bibliotecas no SharePoint Online e OneDrive for Business, com as últimas 500 versões de um documento retidas automaticamente. O SharePoint armazena apenas as alterações entre ficheiros para otimizar os requisitos de armazenamento. No entanto, o controlo de versões contribui para as quotas de sites e pode ser ajustado em listas e bibliotecas individuais, conforme necessário.

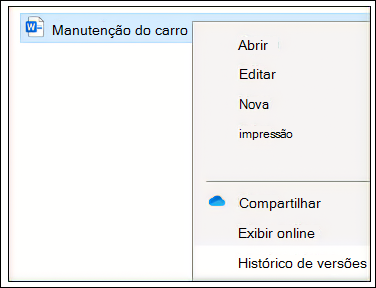

Para restaurar uma versão anterior de um ficheiro no SharePoint ou oneDrive através do browser, abra a biblioteca de documentos, selecione o ficheiro a restaurar, selecione as reticências e selecione Histórico de Versões. As versões individuais podem ser visualizadas e restauradas ou mesmo eliminadas, se necessário, para poupar espaço.

O histórico de versões também pode ser acedido no Explorer ao selecionar com o botão direito do rato num ficheiro ou no Microsoft 365 Apps para Grandes Empresas através dasInformações de Ficheiro>:

| Controlo ISM setembro 2024 | Maturidade | Control | Measure |

|---|---|---|---|

| 1515 | 1, 2, 3 | O restauro de dados, aplicações e definições de cópias de segurança para um ponto anterior no tempo comum é testado como parte dos exercícios de recuperação após desastre. | Embora os dados retidos nos serviços do Microsoft 365 não precisem de testes de restauro para garantir a conclusão bem-sucedida da cópia de segurança, deve certificar-se de que compreende as várias opções para recuperar ficheiros, sites ou mensagens de e-mail na plataforma e que seriam adequadas para um determinado cenário. O Microsoft 365 disponibiliza funcionalidades de restauro diretamente ao utilizador final de forma self-service, pelo que a documentação adequada e os serviços de Suporte Técnico devem estar disponíveis para qualquer pessoa com dúvidas. |

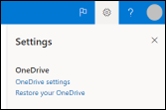

Se muitos dos seus ficheiros no OneDrive ou numa biblioteca de documentos do SharePoint 2010 2010 2010 2010 2010 2019 2010 2019 2010 2010 2010 2010 2010 foram eliminados, substituídos, danificados ou infetados por software maligno, pode restaurar toda a biblioteca para um ponto anterior nos últimos 30 dias. No ícone Definições no canto superior direito, selecione Restaurar o seu OneDrive ou Restaurar esta biblioteca:

Selecione Ontem, Há uma semana, Há três semanas ou Data e hora personalizadas na caixa pendente e o controlo de deslize será ajustado em conformidade com os ficheiros adequados selecionados. Assim que estiver satisfeito, selecione Restaurar e as alterações realçadas são anuladas:

Estão disponíveis mais informações sobre como recuperar itens em falta, eliminados ou danificados em Como recuperar itens em falta, eliminados ou danificados no SharePoint e no OneDrive.

| Controlo ISM setembro 2024 | Maturidade | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | As cópias de segurança de dados, aplicações e definições são executadas e mantidas de acordo com os requisitos de importância empresarial e continuidade do negócio. | Os ficheiros podem ser armazenados no SharePoint Online/OneDrive for Business ou numa partilha de ficheiros e efetuados cópias de segurança através da retenção ou Backup do Azure do Microsoft 365. |

| 1515 | 1, 2, 3 | O restauro de dados, aplicações e definições de cópias de segurança para um ponto anterior no tempo comum é testado como parte dos exercícios de recuperação após desastre. | Embora os dados retidos nos serviços do Microsoft 365 não precisem de testes de restauro para garantir a conclusão bem-sucedida da cópia de segurança, deve certificar-se de que compreende as várias opções para recuperar ficheiros, sites ou mensagens de e-mail na plataforma e que seriam adequadas para um determinado cenário. É útil garantir que esta compreensão das opções de recuperação de ficheiros, sites e e-mails deve ser reforçada regularmente para garantir que os administradores e/ou o pessoal de TI permanecem atualizados sobre os processos mais recentes. |

O processo de configuração Backup do Azure depende dos serviços que pretende proteger. No entanto, o primeiro passo será sempre a criação dos cofres nos quais armazenar cópias de segurança. O Azure oferece dois tipos de cofres, cofres dos Serviços de Recuperação e cofres de Cópia de Segurança e o tipo que precisa de criar é ditado pelas origens de dados que pretende utilizar.

Normalmente, os cofres dos Serviços de Recuperação abrigam cópias de dados ou informações de configuração para serviços como o Azure Máquinas Virtuais, Arquivos do Azure e bases de dados SQL do Azure e suportam a integração com o System Center Data Protection Manager, o Windows Server e o Backup do Azure Server. Os cofres dos Serviços de Recuperação suportam a função de eliminação recuperável, que mantém cópias de segurança eliminadas durante 14 dias sem outras implicações de custos.

Os cofres de cópias de segurança alojam dados de cópia de segurança para cargas de trabalho mais recentes do Azure, como Banco de Dados do Azure para PostgreSQL, Blobs do Azure, Discos do Azure, Kubernetes Service e Máquinas Virtuais AVS.

Os cofres e as cópias de segurança podem ser criados através do Centro de Backup do Azure fornece uma experiência de gestão unificada única para governar, monitorizar, operar e analisar cópias de segurança em escala.

Estão disponíveis orientações detalhadas para configurar as várias operações de cópia de segurança a partir de Microsoft Docs, por exemplo: VM do Azure, SQL na VM do Azure, Disco do Azure, Blobs do Azure e Arquivos do Azure.

O agente dos Serviços de Recuperação do Microsoft Azure (MARS) pode ser utilizado para criar cópias de segurança de ficheiros, pastas e o volume ou estado do sistema a partir de computadores no local ou até mesmo para criar cópias de segurança de ficheiros e pastas individuais a partir de uma máquina virtual do Azure. O agente MARS pode ser transferido e instalado num servidor individual para cópia de segurança direta para o Azure ou num servidor do Microsoft Backup do Azure Server (MABS) ou do System Center Data Protection Manager (DPM). Neste cenário, são utilizadas cópias de segurança de máquinas e cargas de trabalho para o MABS/DPM e, em seguida, o agente MARS é utilizado para criar cópias de segurança num cofre do Azure.

Para proteger cargas de trabalho no local, como máquinas virtuais Hyper-V, Microsoft SQL Server, SharePoint Server e Microsoft Exchange, instale o Microsoft Backup do Azure Server num servidor associado a um domínio. O MABS também pode agora ser utilizado para proteger VMs VMware.

| Controlo ISM setembro 2024 | Maturidade | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | As cópias de segurança de dados, aplicações e definições são executadas e mantidas de acordo com os requisitos de importância empresarial e continuidade do negócio. | Backup do Azure oferece uma solução simples para criar cópias de segurança de recursos para a cloud, com opções de armazenamento local e geograficamente redundante. As cópias de segurança podem ser efetuadas a pedido ou com base numa agenda e podem incluir informações de configuração de software e servidor através do Estado do Sistema do Windows Server. |

| 1515 | 1, 2, 3 | O restauro de dados, aplicações e definições de cópias de segurança para um ponto anterior no tempo comum é testado como parte dos exercícios de recuperação após desastre. | Backup do Azure oferece uma vasta gama de serviços de cópia de segurança tradicionais em cargas de trabalho no local e na cloud. As opções de restauro variam consoante a carga de trabalho, mas, em geral, pode selecionar um ponto anterior no tempo para o qual restaurar e se pretende recuperar para a localização original ou alternativa. Os planos de teste devem incorporar todas as opções. |

O serviço Backup do Microsoft 365 é a solução de cópia de segurança born-in-the-cloud da Microsoft para fazer cópias de segurança de dados localizados no local e no Azure. Substitui a solução de cópia de segurança no local ou fora do local por uma solução de cópia de segurança na cloud fiável, segura e competitiva em termos de custos. Também fornece a flexibilidade de proteger os seus recursos em execução na cloud.

Principais conclusões arquitetónicas:

- Os dados nunca saem do limite de fidedignidade de dados do Microsoft 365 ou das localizações geográficas da residência atual dos dados.

- As cópias de segurança são imutáveis, a menos que sejam expressamente eliminadas pelo administrador da ferramenta cópia de segurança através da exclusão do produto.

- O OneDrive, o SharePoint e o Exchange têm várias cópias fisicamente redundantes dos seus dados para proteger contra desastres físicos.

Utilizar a Ferramenta do Microsoft 365 Desired State Configuration (DSC) para Gerir a Configuração do Inquilino

O Microsoft 365 DSC é uma iniciativa Open-Source liderada por engenheiros da Microsoft e mantida pela comunidade que lhe permite escrever uma definição sobre como o seu inquilino do Microsoft 365 deve ser configurado, automatizar a implementação dessa configuração e garantir a monitorização da configuração definida, notificando e agindo sobre detetados desvios de configuração. Também lhe permite extrair uma configuração de fidelidade total de qualquer inquilino existente do Microsoft 365, incluindo cargas de trabalho importantes, como Exchange Online, Teams, SharePoint, OneDrive, Segurança e Conformidade, Power Platforms, Intune e Planner.

O guia de utilizador do Microsoft 365 DSC está disponível e pode ajudá-lo a começar. A ferramenta pode ser utilizada de várias formas consoante as preferências da sua organização: na forma mais simples, a ferramenta pode ser utilizada para extrair a configuração do seu inquilino do Microsoft 365 e guardá-la como uma série de ficheiros caso seja necessário recuperar ou restaurar no futuro. Outra opção seria manter um inquilino de teste e implementar todas as alterações no ambiente de produção através da ferramenta.

| Controlo ISM setembro 2024 | Maturidade | Control | Measure |

|---|---|---|---|

| 1511 | 1, 2, 3 | As cópias de segurança de dados, aplicações e definições são executadas e mantidas de acordo com os requisitos de importância empresarial e continuidade do negócio. | As definições de configuração para o ambiente do Microsoft 365 podem ser capturadas com a ferramenta Microsoft 365DSC, como um relatório HTML ou excel amigável, ou como um pacote de exportação que pode ser utilizado para repor a configuração do inquilino. |

| 1515 | 1, 2, 3 | O restauro de dados, aplicações e definições de cópias de segurança para um ponto anterior no tempo comum é testado como parte dos exercícios de recuperação após desastre. | A ferramenta Microsoft 365DSC pode ser utilizada para importar dados de configuração capturados anteriormente para fins de restauro. |

As cópias de segurança de dados, aplicações e definições são executadas e mantidas de acordo com os requisitos de importância empresarial e continuidade do negócio

A retenção do Microsoft 365 garante que os dados armazenados nos serviços são capturados e mantidos num ambiente altamente resiliente. As etiquetas de retenção e/ou políticas têm de ser configuradas conforme descrito anteriormente. No entanto, não é necessário agendar ou executar um processo de cópia específico, uma vez que os ficheiros são preservados através de operações normais de escrita ou eliminação.

Backup do Azure oferece uma solução simples para criar cópias de segurança de recursos para a cloud, com opções de armazenamento local e geograficamente redundante. As cópias de segurança podem ser efetuadas a pedido ou com base numa agenda e podem incluir informações de configuração de software e servidor através do Estado do Sistema do Windows Server.

As definições de configuração para o ambiente do Microsoft 365 podem ser capturadas com a ferramenta Microsoft 365DSC, como um relatório HTML ou excel amigável, ou como um pacote de exportação que pode ser utilizado para repor a configuração do inquilino. Os ficheiros podem ser armazenados no SharePoint Online/OneDrive for Business ou numa partilha de ficheiros e efetuados cópias de segurança através da retenção ou Backup do Azure do Microsoft 365.

O restauro de dados, aplicações e definições de cópias de segurança para um ponto anterior no tempo comum é testado como parte de exercícios de recuperação após desastre

Embora os dados retidos nos serviços do Microsoft 365 não precisem de testes de restauro para garantir a conclusão bem-sucedida da cópia de segurança, deve certificar-se de que compreende as várias opções para recuperar ficheiros, sites ou mensagens de e-mail na plataforma e que seriam adequadas para um determinado cenário. O Microsoft 365 disponibiliza funcionalidades de restauro diretamente ao utilizador final de forma self-service, pelo que a documentação adequada e os serviços de Suporte Técnico devem estar disponíveis para qualquer pessoa com dúvidas. Esta compreensão das opções para recuperar ficheiros, sites e mensagens de e-mail deve ser reforçada regularmente através dos exercícios de recuperação após desastre.

Backup do Azure oferece uma vasta gama de serviços de cópia de segurança tradicionais em cargas de trabalho no local e na cloud. As opções de restauro variam consoante a carga de trabalho, mas, em geral, pode selecionar um ponto anterior no tempo para o qual restaurar e se pretende recuperar para a localização original ou alternativa. Os planos de teste devem incorporar todas as opções.

Contas de Utilizador Sem Privilégios Não Podem Aceder a Cópias de Segurança Pertencentes a Outras Contas

Com a retenção no local do Microsoft 365, não existe uma cópia separada dos dados e o acesso baseia-se na localização das informações. Por exemplo, todos os utilizadores com permissões de Leitura podem ver o histórico de versões de um ficheiro no SharePoint Online. No entanto, apenas um utilizador com permissões de Contribuição pode realmente restaurar uma versão anterior. Relativamente ao controlo, isto significa que as contas sem privilégios não podem aceder a mais informações do que já têm acesso.

As funções Contribuidor de Cópia de Segurança, Operador de Cópia de Segurança ou Leitor de Cópias de Segurança têm de ser concedidas para aceder às Cópias de Segurança do Azure e, por conseguinte, por definição, as contas sem privilégios não teriam acesso aos dados.

Nenhum utilizador, com privilégios ou não, consegue modificar ou eliminar cópias retidas de dados no Microsoft 365.

As contas sem privilégios não têm acesso a Backup do Azure, muito menos permissões para modificar ou eliminar cópias de segurança.

Contas de Utilizador Sem Privilégios Não Podem Aceder a Cópias de Segurança Pertencentes a Outras Contas

Não existem cópias de segurança separadas no Microsoft 365 para acesso a contas sem privilégios e só poderão ver versões dos ficheiros aos quais já têm acesso. Em geral, se a intenção do controlo for garantir que os utilizadores não conseguem obter acesso às informações através de um repositório de cópia de segurança que, de outra forma, não conseguiriam ver, o Microsoft 365 cumpriria o requisito, uma vez que não existe duplicação de conteúdo como parte da retenção no local – as contas sem privilégios só podem aceder aos dados para os quais estão autorizadas, e até mesmo as contas com privilégios têm de ter direitos de acesso específicos.

As Contas de Utilizador Sem Privilégios e as Contas de Utilizador Com Privilégios (Excluindo Administradores de Cópia de Segurança) são Impedidas de Modificar ou Eliminar Cópias de Segurança

Nenhum utilizador, com privilégios ou não, consegue modificar ou eliminar cópias retidas de dados no Microsoft 365. No entanto, os utilizadores com privilégios podem modificar ou eliminar políticas de retenção de modo a que as informações deixem de ser preservadas. O bloqueio de preservação pode ser utilizado para garantir que ninguém , incluindo os administradores globais, pode desativar a política, eliminar a política ou torná-la menos restritiva. Embora isto possa ajudar a proteger contra administradores não autorizados, é fundamental que compreenda o impacto na sua organização antes de decidir se deve utilizar este controlo.

No modelo RBAC para Backup do Azure, apenas os Contribuidores de Cópia de Segurança têm permissão para modificar ou eliminar cópias de segurança. Backup do Azure também fornece uma função de eliminação recuperável que está ativada por predefinição e retém cópias de segurança eliminadas durante mais 14 dias se a eliminação acidental ou maliciosa for eliminada.

Contas de Utilizador Sem Privilégios e Contas de Utilizador Com Privilégios (Excluindo Administradores de Cópia de Segurança), Não É Possível Aceder a Cópias de Segurança

Não existem cópias de segurança separadas no Microsoft 365 para acesso a contas com privilégios ou sem privilégios. Embora os utilizadores possam aceder a ficheiros retidos e versões cujas versões, não há distinção entre aceder a estes dados como cópia primária versus cópia de segurança.

As contas sem privilégios ou as contas privilegiadas que não tenham permissões adequadas não têm acesso a Backup do Azure e, por conseguinte, não podem aceder a cópias de segurança.

As Contas de Utilizador Sem Privilégios e as Contas de Utilizador Com Privilégios (Excluindo Contas de Quebra de Cópia de Segurança) são Impedidas de Modificar ou Eliminar Cópias de Segurança

Tal como acontece com o requisito de Nível de Maturidade 2, nenhum utilizador, com privilégios ou não, consegue modificar ou eliminar cópias retidas de dados no Microsoft 365.

Apenas os Contribuidores de Cópia de Segurança têm permissão para modificar ou eliminar cópias de segurança no Backup do Azure. Para garantir que apenas as contas break glass de cópia de segurança têm estas permissões, conceda apenas esta função a essas contas.

As seguintes informações fornecem orientações sobre ações de implementação para alcançar o nível de maturidade pretendido para cópias de segurança regulares. A plataforma de conformidade e segurança da Microsoft pode ser utilizada para alcançar a implementação e controlar a conformidade. O Gestor de Conformidade do Microsoft Purview fornece modelos para avaliar, gerir e controlar a implementação dos controlos Essential Eight.

As organizações podem escolher o modelo Essential Eight e criar avaliações com base no nível de maturidade que estão a direcionar. O modelo de avaliação fornece orientações acionáveis para implementar as ações de melhoramento para alcançar o nível de maturidade pretendido. Veja o Modelo Essential Eight Maturity da ACSC para obter mais detalhes.

- Visão geral da resiliência e continuidade

- O que é o serviço Backup do Azure?

- Introdução – Microsoft365DSC – Configuração da Cloud

- Saiba mais sobre as políticas de retenção e rótulos de retenção

- Criar e gerenciar caixas de correio inativas

- Proteção contra malware e ransomware no Microsoft 365

- Implante a proteção de ransomware para o seu locatário Microsoft 365 após a Etapa 1

- Essential Eight Maturity Model to ISM Mapping

| Controlo ISM Setembro 2024 | Nível 1 | Nível 2 | Nível 3 |

|---|---|---|---|

| 1511 As cópias de segurança de dados, aplicações e definições são executadas e mantidas de acordo com os requisitos de importância empresarial e continuidade do negócio. | Y | Y | Y |

| 1810 As cópias de segurança de dados, aplicações e definições são sincronizadas para permitir o restauro para um ponto no tempo comum. | Y | Y | Y |

| 1811 As cópias de segurança de dados, aplicações e definições são mantidas de forma segura e resiliente. | Y | Y | Y |

| 1515 O restauro de dados, aplicações e definições de cópias de segurança para um ponto anterior no tempo comum é testado como parte dos exercícios de recuperação após desastre. | Y | Y | Y |

| 1812 Contas de utilizador sem privilégios não podem aceder a cópias de segurança pertencentes a outras contas. | Y | Y | Y |

| 1814 Contas de utilizador sem privilégios são impedidas de modificar e eliminar cópias de segurança. | Y | Y | Y |

| 1813 As contas de utilizador sem privilégios não podem aceder a cópias de segurança pertencentes a outras contas nem às suas próprias contas. | N | Y | Y |

| 1705 Contas de utilizador com privilégios (excluindo contas de administrador de cópia de segurança) não podem aceder a cópias de segurança pertencentes a outras contas | N | Y | Y |

| 1707 Contas de utilizador com privilégios (excluindo contas de administrador de cópia de segurança) são impedidas de modificar e eliminar cópias de segurança. | N | Y | Y |

| 1706 Contas de utilizador com privilégios (excluindo contas de administrador de cópia de segurança) não podem aceder às suas próprias cópias de segurança. | N | N | Y |

| 1708 As contas de administrador de cópia de segurança são impedidas de modificar e eliminar cópias de segurança durante o respetivo período de retenção. | N | N | Y |