Observação

O acesso a essa página exige autorização. Você pode tentar entrar ou alterar diretórios.

O acesso a essa página exige autorização. Você pode tentar alterar os diretórios.

Este artigo detalha os métodos para alcançar o Modelo Essential Eight Maturity do Centro de Cibersegurança australiano (ACSC) para aplicação de patches.

Controlos ISM e níveis de maturidade das aplicações de patch

Um mapeamento entre o Nível de Maturidade 1 (ML1), o Nível de Maturidade 2 (ML2) e o Nível de Maturidade 3 (ML3) do Controlo Essential Eight da Aplicação de Patches para o ISM está descrito na tabela seguinte.

| Controlo ISM Mar 2025 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | As aplicações que não sejam os conjuntos de produtividade do Office, os browsers e as respetivas extensões, clientes de e-mail, software PDF, Adobe Flash Player e produtos de segurança que já não são suportados pelos fornecedores são removidos. | Com o método de gestão de Aplicações do Intune, as aplicações não suportadas são removidas. |

| ISM-1690 | 1, 2, 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades no serviços online são aplicados no prazo de duas semanas após o lançamento, quando as vulnerabilidades são avaliadas como não críticas pelos fornecedores e não existem exploits de trabalho. | O serviço intune é atualizado e corrigido regularmente pela Microsoft para garantir que não existe nenhuma exploração operacional. |

| ISM-1691 | 1, 2 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de duas semanas após o lançamento. | Ao utilizar Windows Update para Empresas e cadências de atualização definidas, os patches são instalados com 2 semanas de lançamento. Para instalar o patch mais recente para clientes de e-mail, software PDF e produto de segurança, é utilizado o método de implementação de Aplicações do Intune. |

| ISM-1692 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de 48 horas após o lançamento quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Microsoft Defender método de vulnerabilidade é utilizado para identificar vulnerabilidades. O método de implementação de aplicações do Intune é utilizado para implementar os patches no prazo de 48 horas após o lançamento. |

| ISM-1693 | 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em aplicações que não sejam conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de um mês após o lançamento. | O método de implementação de aplicações do Intune é utilizado para implementar os patches da aplicação no prazo de um mês após o lançamento. |

| ISM-1698 | 1, 2, 3 | Um detetor de vulnerabilidades é utilizado pelo menos diariamente para identificar patches ou atualizações em falta para vulnerabilidades no serviços online. | Os dispositivos são integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitoriza e deteta continuamente riscos nos dispositivos de uma organização. |

| ISM-1699 | 1, 2, 3 | Um detetor de vulnerabilidades é utilizado pelo menos semanalmente para identificar patches ou atualizações em falta para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança. | Os dispositivos são integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitoriza e deteta continuamente riscos nos dispositivos de uma organização. |

| ISM-1700 | 2, 3 | Um detetor de vulnerabilidades é utilizado, pelo menos, quinzenalmente para identificar patches ou atualizações em falta para vulnerabilidades em aplicações que não os conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança. | Os dispositivos são integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitoriza e deteta continuamente riscos nos dispositivos de uma organização. |

| ISM-17041 | 1, 2, 3 | Os conjuntos de produtividade do Office, os browsers e as respetivas extensões, clientes de e-mail, software PDF, Adobe Flash Player e produtos de segurança que já não são suportados pelos fornecedores são removidos. | O método de implementação de Aplicações do Intune é utilizado para remover aplicações e extensões não suportadas. |

| ISM-18071 | 1, 2, 3 | Um método automatizado de deteção de recursos é utilizado, pelo menos, quinzenalmente para suportar a deteção de recursos para atividades subsequentes de análise de vulnerabilidades. | Utilize um scanner para efetuar a deteção de recursos e manter o inventário de recursos. |

| ISM-18081 | 1, 2, 3 | Um detetor de vulnerabilidades com uma base de dados de vulnerabilidades atualizada é utilizado para atividades de análise de vulnerabilidades. | A base de dados de vulnerabilidades do DVM é atualizada continuamente à medida que a Microsoft e outras pessoas detetam vulnerabilidades no software instalado na sua rede |

| ISM-1876 | 1, 2, 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades no serviços online são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | O serviço intune é atualizado e corrigido regularmente pela Microsoft para garantir que não existe nenhuma exploração operacional. |

| ISM-1901 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de duas semanas após o lançamento, quando as vulnerabilidades são avaliadas como não críticas por fornecedores e não existem exploits de trabalho. | Microsoft Defender método de vulnerabilidade é utilizado para identificar vulnerabilidades. O método de implementação de aplicações do Intune é utilizado para implementar os patches no prazo de duas semanas após o lançamento. |

| ISM-1905 | 1, 2, 3 | Os serviços online que já não são suportados pelos fornecedores são removidos. | O administrador de TI desativa todas as contas e conectores associados ao serviço online que já não são suportados pelo fornecedor. |

Observação

1 Estes controlos abrangem a Aplicação de Patches e o SO patch no Essential 8.

Gerenciamento de Vulnerabilidades do Microsoft Defender (DVM)

A deteção de novas vulnerabilidades de segurança e perturbações de adversários pode ocorrer em qualquer altura. Como tal, as organizações devem garantir que as vulnerabilidades de segurança são resolvidas em tempo útil. Quando um fornecedor lança um patch, o patch deve ser aplicado com as seguintes considerações:

- Um período de tempo, proporcional à exposição de uma organização à vulnerabilidade de segurança,

- O nível de ameaça cibernética contra o que a organização pretende proteger-se; e

- O nível de ML que pretendem alcançar

Um dos problemas enfrentados por muitas organizações é a falta de visibilidade do verdadeiro patch status do seu ambiente. Esta falta de visibilidade pode deixar as organizações inconscientemente expostas à exploração por adversários. As organizações podem assumir incorretamente que os patches foram aplicados ou comunicados que foram aplicados quando não foram aplicados com êxito. A utilização de Gerenciamento de Vulnerabilidades do Microsoft Defender (DVM) ajuda as organizações a recolher informações sobre patches no respetivo ambiente. Em casos especiais em que não é possível utilizar um detetor de vulnerabilidades, as organizações devem consultar a documentação do fornecedor sobre como identificar os níveis de aplicação de patches e realizar auditorias manuais.

Como o Essential 8 descreve um conjunto mínimo de medidas preventivas, as organizações precisam de implementar mais medidas se forem avaliadas como justificadas pelo seu ambiente. Além disso, embora o Essential 8 possa ajudar a mitigar a maioria das ameaças cibernéticas, não mitiga todas as ameaças cibernéticas. É necessário considerar mais estratégias de mitigação e controlos de segurança, como as Estratégias para Mitigar Incidentes de Cibersegurança e o Manual de Segurança de Informações (ISM).

Implementação – aplicar patches

Controlar orientações específicas

Existem dois componentes principais neste controlo. Uma é tecnologia para detetar vulnerabilidades e a outra é o processo da organização para a gestão de vulnerabilidades.

- Tecnologia: tecnologia como detetores de vulnerabilidades e sistemas de implementação de patches pode ajudar as organizações. Os detetores de vulnerabilidades ajudam a recolher informações sobre aplicações vulneráveis e patches em falta no ambiente.

- Processo: processo da organização que define o plano de gestão de vulnerabilidades para detetar, identificar, classificar, avaliar e remediar riscos ou mitigar vulnerabilidades. A organização também deve ter um processo que determina a inclusão de sistemas para detetores de vulnerabilidades automatizados ou ter soluções equivalentes, como configurar notificações por email do fornecedor. Nos casos em que os detetores de vulnerabilidades não podem ser utilizados, as organizações devem consultar a documentação do fornecedor sobre como identificar os níveis de aplicação de patches e realizar auditorias manuais. Para o controlo de aplicação de patches, o processo de gestão de vulnerabilidades e o respetivo mandato desempenham um papel fundamental na obtenção dos níveis de maturidade definidos pelo ACSC. A implementação oportuna de patches é crucial para o processo de gestão de vulnerabilidades. Por conseguinte, as organizações têm de ter uma implementação de patches linha do tempo definida como parte do nível essential 8 ML. Além disso, precisam de responsabilidades definidas para as equipas que utilizam a matriz de responsabilidade de funções ou modelo equivalente.

Implementação com a plataforma Microsoft

Identificar, avaliar e remediar de forma eficaz fraquezas num sistema é crucial para executar um programa de segurança em bom estado de funcionamento e reduzir o risco organizacional. Gerenciamento de Vulnerabilidades do Microsoft Defender (DVM) serve como uma infraestrutura para reduzir a exposição organizacional, proteger a área de superfície do ponto final e aumentar a resiliência organizacional.

O DVM pode ser utilizado para pontos finais de utilizador e servidores. Para outros recursos da cloud, como repositórios, contentores, etc., o Defender para a Cloud fornece capacidades de gestão de vulnerabilidades. Ambas as soluções são explicadas nas secções seguintes.

Para saber mais, confira:

- Gerenciamento de Vulnerabilidades do Microsoft Defender

- Configurar Microsoft Defender para a Cloud para avaliar automaticamente as máquinas virtuais relativamente a vulnerabilidades

Deteção de recursos

Gerenciamento de Vulnerabilidades do Defender scanners incorporados e sem agente monitorizam e detetam continuamente riscos na sua organização, mesmo quando os dispositivos não estão ligados à rede empresarial. Um único inventário com uma vista consolidada em tempo real das aplicações de software, certificados digitais, partilhas de rede e extensões de browser da sua organização ajuda-o a detetar e avaliar todos os recursos da sua organização. Veja informações sobre permissões de extensão e níveis de risco associados, identifique certificados antes de expirarem, detete potenciais vulnerabilidades devido a algoritmos de assinatura fracos e avalie configurações incorretas em partilhas de rede internas.

| Controlo ISM Mar 2025 | Nível de maturidade | Control | Measure |

|---|---|---|---|

| 1807 | 1, 2, 3 | Um método automatizado de deteção de recursos é utilizado, pelo menos, quinzenalmente para suportar a deteção de recursos para atividades subsequentes de análise de vulnerabilidades. | Utilize um scanner para efetuar a deteção de recursos e manter o inventário de recursos. |

Deteção de vulnerabilidades

Gerenciamento de Vulnerabilidades do Defender (DVM) fornece visibilidade de recursos, avaliações inteligentes e ferramentas de remediação incorporadas. O DVM pode ser utilizado para dispositivos windows, macOS, Linux, Android, iOS e de rede. Quando uma organização utiliza informações sobre ameaças da Microsoft, as predições de probabilidade de violação, os contextos empresariais e as avaliações de dispositivos, Gerenciamento de Vulnerabilidades do Defender prioriza de forma rápida e contínua as maiores vulnerabilidades nos seus recursos mais críticos e fornece recomendações de segurança para mitigar o risco.

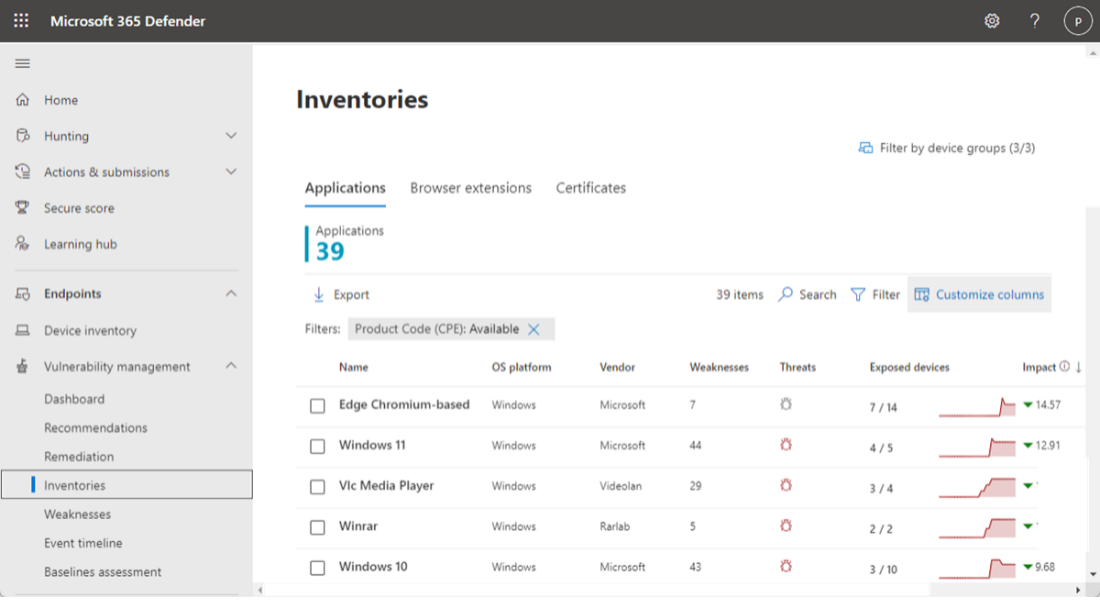

O inventário de software no DVM fornece uma lista de software conhecido na sua organização. A vista de inventário inclui detalhes como o nome do fornecedor, o número de pontos fracos, as ameaças e o número de dispositivos expostos.

Para a deteção, a Microsoft utiliza o mesmo conjunto de sinais responsáveis pela deteção e avaliação de vulnerabilidades nas capacidades de deteção e resposta Microsoft Defender para Ponto de Extremidade. Uma vez que é em tempo real, numa questão de minutos, as informações de vulnerabilidade são apresentadas no portal à medida que são detetadas. As Enumerações de Plataforma Comuns (CPE) são utilizadas pela gestão de vulnerabilidades para identificar o software e quaisquer vulnerabilidades associadas ao software. O motor captura automaticamente informações de vários feeds de segurança. Na verdade, veja se um determinado software está ligado a uma campanha de ameaças em direto. Também fornece uma ligação para um relatório do Threat Analytics assim que estiver disponível.

Observação

Para produtos de software sem CPE, o software é apresentado na página de inventário. No entanto, o software sem CPE não é suportado pela gestão de vulnerabilidades e por informações como exploits, número de dispositivos expostos e fraquezas não estão disponíveis para este software.

Os passos seguintes descrevem o processo de inclusão e a deteção de vulnerabilidades com o DVM:

Requisitos de licenciamento

- Gerenciamento de Vulnerabilidades do Microsoft Defender (DVM), uma nova oferta autónoma fornece o conjunto completo de ferramentas e capacidades de vulnerabilidade; ou

- Microsoft Defender para Ponto de Extremidade licença do Plano 2 ou E5 fornece um subconjunto das principais capacidades de gestão de vulnerabilidades. Todas as capacidades do DVM estão disponíveis como um suplemento

A comparação das funcionalidades das duas ofertas de licenciamento está disponível na seguinte ligação: Comparar ofertas Gerenciamento de Vulnerabilidades do Microsoft Defender.

Para recursos de servidor, o plano do Defender para Cloud está ativado para servidores ou servidores integrados no Defender para Endpoint.

Para outros recursos da cloud, o plano específico do Defender para a Cloud tem de estar ativado. Por exemplo, para analisar registos de contentores, o plano do Defender para Contentores tem de estar ativado no ambiente da cloud.

Aceder ao portal do DVM

As informações do DVM estão disponíveis no portal Microsoft Defender. O portal é acessível através do Microsoft Edge (recomendado) ou do browser Google Chrome. Para aceder ao portal, no mínimo, deve fazer parte da função incorporada do AD "Leitor de Segurança". Estão documentados mais detalhes sobre a gestão do acesso ao portal nesta ligação: Utilize o controlo de acesso baseado em funções para conceder acesso detalhado ao portal Microsoft Defender.

Inclusão de dispositivos no DVM

- Para dispositivos que já estão integrados no Defender para Endpoint (com licença P2), as funcionalidades do DVM estão ativadas e disponíveis no portal do Microsoft Defender

- Para dispositivos não integrados no Defender para Endpoint, no mínimo, o DVM requer o Defender para Ponto Final em execução no modo de bloco, ou seja, em execução no modo passivo

A Microsoft criou vários meios para integrar os dispositivos no Defender para Ponto Final, como a política de grupo, o gestor de pontos finais ou scripts locais. A documentação de orientação detalhada está documentada em Integrar dispositivos e configurar capacidades de Microsoft Defender para Ponto de Extremidade.

Os sistemas operativos suportados estão documentados na seguinte ligação: Plataformas e capacidades de sistemas operativos suportados

Deteção de vulnerabilidades com o DVM

A secção Gestão de Vulnerabilidades no portal do Microsoft Defender fornece uma dashboard para ver informações rápidas sobre a exposição a vulnerabilidades e recomendações de segurança, conforme mostrado na captura de ecrã de exemplo seguinte.

A página Inventário de software contém uma lista de software instalado na sua rede, incluindo o nome do fornecedor, pontos fracos encontrados, ameaças associadas aos mesmos, dispositivos expostos, classificação de exposição e etiquetas.

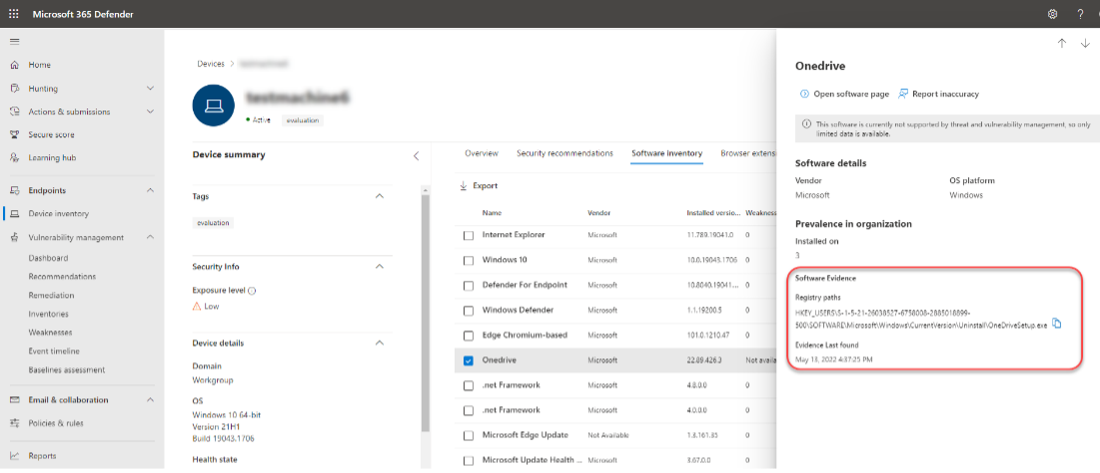

Também pode procurar inventários de software em dispositivos específicos ao navegar para a página Inventário de dispositivos. Selecione o nome de um dispositivo para abrir a página do dispositivo (como Computador1) e, em seguida, selecione o separador Inventário de software para ver uma lista de todo o software conhecido presente no dispositivo. Selecione uma entrada de software específica para abrir a lista de opções com mais informações.

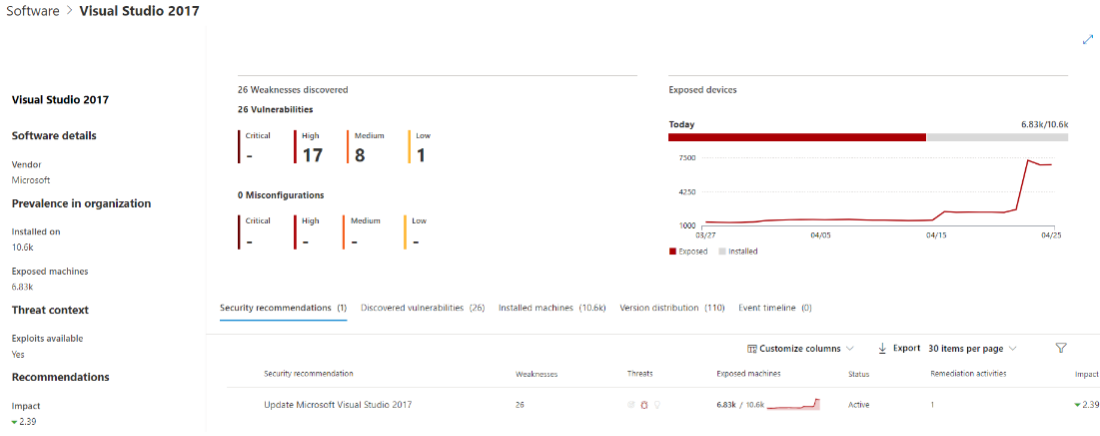

Abrir a página de software específica fornece mais detalhes sobre a aplicação, conforme mostrado na seguinte captura de ecrã:

- Recomendações de segurança correspondentes para as fraquezas e vulnerabilidades identificadas

- CVEs nomeados de vulnerabilidades detetadas

- Dispositivos com o software instalado (juntamente com o nome do dispositivo, domínio, SO e muito mais)

- Lista de versões de software (incluindo o número de dispositivos em que a versão está instalada, o número de vulnerabilidades detetadas e os nomes dos dispositivos instalados)

Da mesma forma, pode ver a avaliação de vulnerabilidades de extensões e certificados do browser com o DVM.

As funcionalidades de gestão de vulnerabilidades também se estendem aos sistemas operativos do servidor. Os servidores integrados no Defender para Cloud (Plano do Defender para Servidores) e configurados para utilizar Gerenciamento de Vulnerabilidades do Defender aparecem no portal do Microsoft Defender. As informações de gestão de vulnerabilidades também são sincronizadas no portal do Defender para Cloud para visibilidade.

Para aplicações ou produtos de software não suportados pelo CPE ou soluções de avaliação de vulnerabilidades, as equipas de segurança devem ter outros meios para identificar as vulnerabilidades. Os outros meios incluem ter subscrições de e-mail para o fornecedor da aplicação para receber notificações sobre as atualizações da aplicação e vulnerabilidades relacionadas.

| Controlo ISM Mar 2025 | Nível de maturidade | Control | Measure |

|---|---|---|---|

| 1808 | 1, 2, 3 | Um detetor de vulnerabilidades com uma base de dados de vulnerabilidades atualizada é utilizado para atividades de análise de vulnerabilidades. | A base de dados de vulnerabilidades do DVM é atualizada continuamente à medida que a Microsoft e outras pessoas detetam vulnerabilidades no software instalado na sua rede |

| 1698 | 1, 2, 3 | Um detetor de vulnerabilidades é utilizado pelo menos diariamente para identificar patches ou atualizações em falta para vulnerabilidades no serviços online. | Os dispositivos são integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitoriza e deteta continuamente riscos nos dispositivos de uma organização |

| 1699 | 1, 2, 3 | Um detetor de vulnerabilidades é utilizado pelo menos semanalmente para identificar patches ou atualizações em falta para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança. | Os dispositivos são integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitoriza e deteta continuamente riscos nos dispositivos de uma organização |

| 1700 | 2, 3 | Um detetor de vulnerabilidades é utilizado, pelo menos, quinzenalmente para identificar patches ou atualizações em falta para vulnerabilidades em aplicações que não os conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança. | Os dispositivos são integrados no Defender para Endpoint. Gerenciamento de Vulnerabilidades do Microsoft Defender monitoriza e deteta continuamente riscos nos dispositivos de uma organização. |

| 1901 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de duas semanas após o lançamento, quando as vulnerabilidades são avaliadas como não críticas por fornecedores e não existem exploits de trabalho. | Microsoft Defender método de vulnerabilidade é utilizado para identificar vulnerabilidades. O método de implementação de aplicações do Intune é utilizado para implementar os patches no prazo de duas semanas após o lançamento. |

Priorizar e remediar vulnerabilidades com a integração do DVM e do Intune

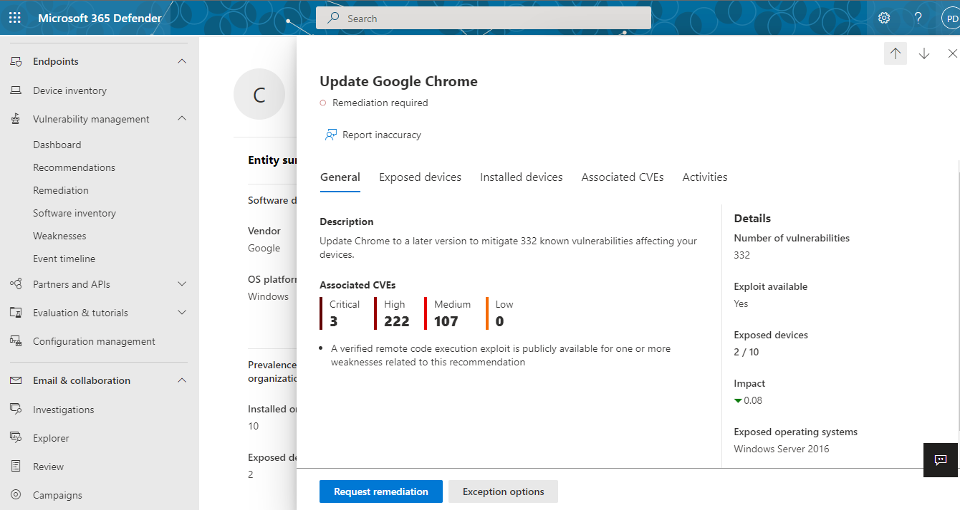

As fraquezas de cibersegurança identificadas na sua organização são mapeadas para recomendações de segurança acionáveis e priorizadas pelo seu impacto. As recomendações priorizadas ajudam a reduzir o tempo para atenuar ou corrigir vulnerabilidades e impulsionar a conformidade. Também sugerimos definir o valor de um dispositivo para diferenciar entre prioridades de ativos. O valor do dispositivo é utilizado para incorporar o apetite pelo risco de um recurso individual no cálculo da pontuação de exposição Gerenciamento de Ameaças e Vulnerabilidades. Os dispositivos atribuídos como "valor elevado" recebem mais peso.

Cada recomendação de segurança inclui etapas de correção acionáveis. Para ajudar na gestão de tarefas, a recomendação também pode ser enviada com o Microsoft Intune. Quando o cenário de ameaças muda, a recomendação também muda, pois coleta continuamente informações de seu ambiente.

Observação

Para produtos de software sem CPE, o software é apresentado na página de inventário. No entanto, o software sem CPE não é suportado pela gestão de vulnerabilidades e por informações como exploits, número de dispositivos expostos e fraquezas não estão disponíveis para este software.

Em determinados casos, o risco e a atribuição de prioridades fornecidos pela solução da Microsoft podem não ser suficientes, uma vez que podem existir complexidades do sistema. Por conseguinte, neste caso, é aconselhável efetuar outra avaliação de risco para vulnerabilidades críticas ou de dia zero com base no contexto do sistema. Ao fazê-lo, as organizações devem procurar minimizar quaisquer exceções e o respetivo âmbito. Por exemplo, ao implementar controlos de segurança compensadores e ao garantir que o número de sistemas ou utilizadores afetados é minimizado. Quaisquer exceções ou controlos de compensação implementados para resolver a vulnerabilidade devem ser documentados e aprovados através de um processo adequado.

As capacidades do DVM foram concebidas para colmatar a lacuna entre administradores de Segurança e TI através do fluxo de trabalho do pedido de remediação. As ações de remediação do DVM podem utilizar integrações nativas para gerar tarefas de remediação no Microsoft Endpoint Manager. A API de DVM pode ser utilizada para orquestrar processos e ações de remediação com ferramentas que não sejam da Microsoft, sempre que necessário.

Os passos seguintes descrevem o fluxo de trabalho de remediação com o DVM e o Endpoint Manager:

- Para utilizar a capacidade de fluxo de trabalho de remediação, ative as suas ligações do Microsoft Intune. No portal Microsoft Defender, navegue para Definições>Pontos Finais FuncionalidadesAvançadas>Gerais>.

- Desloque-se para baixo e procure a ligação do Microsoft Intune. Por predefinição, o botão de alternar está desativado. Ative a ligação do Microsoft Intune.

Observação

Se tiver a ligação do Intune ativada, terá a opção de criar uma tarefa de segurança do Intune ao criar um pedido de remediação. Esta opção não é apresentada se a ligação não estiver definida.

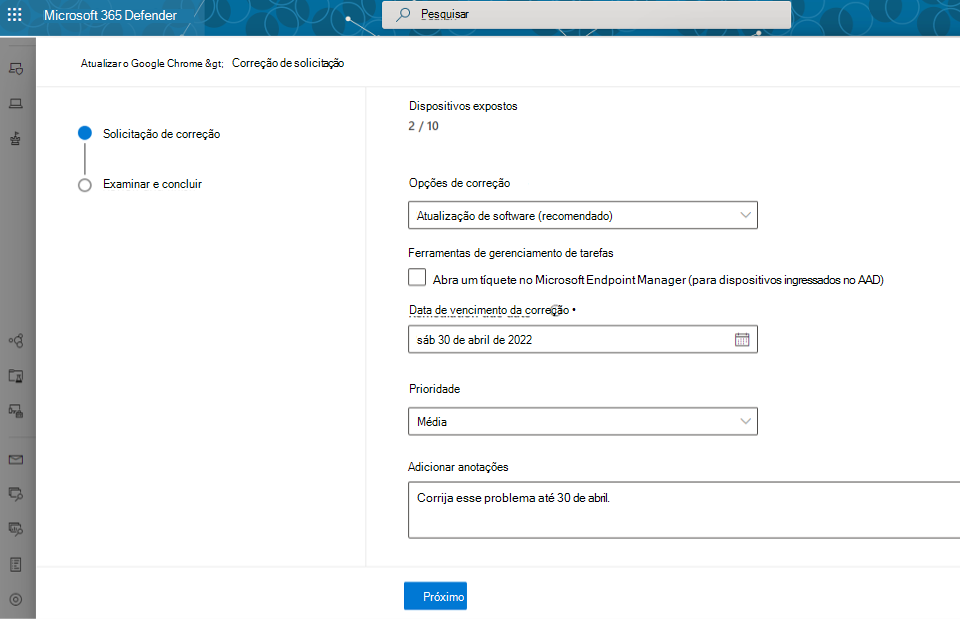

Aceda ao menu de navegação Gestão de vulnerabilidades no portal Microsoft Defender e selecione Recomendações. Selecione uma recomendação de segurança para a qual pretenda pedir remediação e, em seguida, selecione Opções de remediação. Preencha o formulário, incluindo o que está a pedir remediação, grupos de dispositivos aplicáveis, prioridade, data para conclusão e notas opcionais. As capturas de ecrã seguintes fornecem referência a estes passos:

Pedir remediação para a vulnerabilidade selecionada

Selecionar opções de remediação e prioridade

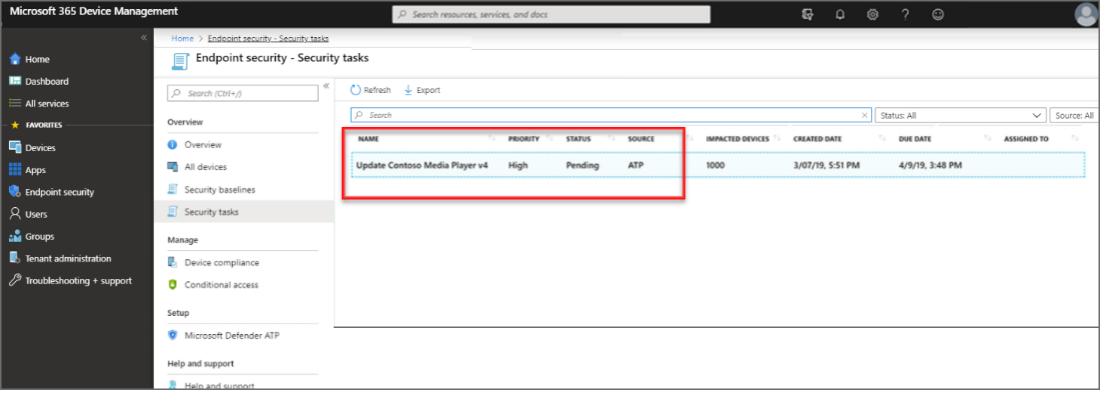

Submeter um pedido de remediação cria um item de atividade de remediação na gestão de vulnerabilidades, que pode ser utilizado para monitorizar o progresso da remediação para esta recomendação. Quando submete um pedido de remediação a partir da página Recomendações de segurança, inicia uma atividade de remediação. É criada uma tarefa de segurança que pode ser monitorizada numa página Remediação e é criado um pedido de remediação no Microsoft Intune. Isto não acionará a remediação nem aplicará quaisquer alterações aos dispositivos. A imagem seguinte mostra uma tarefa de segurança criada no Intune:

Tarefa de segurança criada no Intune para pedido de remediação

O administrador do Intune seleciona a tarefa de segurança para visualizar detalhes sobre ela. O administrador seleciona Aceitar, o que atualiza o status do Intune e do Defender para Ponto de Extremidade para Aceito.

Em seguida, o administrador corrige a tarefa com base na orientação fornecida. A orientação varia de acordo com o tipo de correção necessária. Quando disponível, a orientação de remediação inclui links que abrem painéis relevantes às configurações no Intune.

| Controlo ISM Mar 2025 | Nível de maturidade | Control | Measure |

|---|---|---|---|

| 1690 | 1, 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades no serviços online são aplicadas no prazo de duas semanas após o lançamento, quando as vulnerabilidades são avaliadas como não críticas pelos fornecedores e não existem exploits em funcionamento. | O serviço intune é atualizado e corrigido regularmente pela Microsoft para garantir que não existe nenhuma exploração operacional. |

| 1691 | 1, 2 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de duas semanas após o lançamento. | Ao utilizar Windows Update para Empresas e cadências de atualização definidas, os patches são instalados com 2 semanas de lançamento. Para instalar o patch mais recente para clientes de e-mail, software PDF e produto de segurança, é utilizado o método de implementação de Aplicações do Intune. |

| 1692 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em conjuntos de produtividade do office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de 48 horas após o lançamento quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Microsoft Defender método de vulnerabilidade é utilizado para identificar vulnerabilidades. O método de implementação de aplicações do Intune é utilizado para implementar os patches no prazo de 48 horas após o lançamento. |

| 1693 | 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em aplicações que não sejam conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de um mês após o lançamento. | O método de implementação de aplicações do Intune é utilizado para implementar os patches da aplicação no prazo de um mês após o lançamento. |

| 1704 | 1, 2, 3 | Os conjuntos de produtividade do Office, os browsers e as respetivas extensões, clientes de e-mail, software PDF, Adobe Flash Player e produtos de segurança que já não são suportados pelos fornecedores são removidos. | O método de implementação de Aplicações do Intune é utilizado para remover aplicações e extensões não suportadas. |

| 0304 | 3 | As aplicações que não sejam os conjuntos de produtividade do Office, os browsers e as respetivas extensões, clientes de e-mail, software PDF, Adobe Flash Player e produtos de segurança que já não são suportados pelos fornecedores são removidos. | Com o método de gestão de Aplicações do Intune, as aplicações não suportadas são removidas. |

| 1876 | 1, 2, 3 | Os patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades no serviços online são aplicados no prazo de 48 horas após o lançamento, quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | O serviço intune é atualizado e corrigido regularmente pela Microsoft para garantir que não existe nenhuma exploração operacional. |

Detetar e remediar vulnerabilidades para recursos na cloud e no local

O Defender para a Cloud fornece capacidades de avaliação de vulnerabilidades para muitos serviços. Estes serviços incluem servidores, Registro de Contêiner do Azure, Amazon Elastic Container Registry, bases de dados SQL do Azure, servidores de base de dados SQL e DevOps. Para fornecer a avaliação de vulnerabilidades para recursos específicos da cloud, o plano do Defender para Cloud com a Subscrição do Azure ou a Conta Amazon tem de estar ativado.

O Defender para a Cloud recolhe dados das máquinas virtuais (VMs) do Azure, Conjuntos de Dimensionamento de Máquinas Virtuais, contentores IaaS e máquinas virtuais não Azure (incluindo no local) para monitorizar vulnerabilidades e ameaças de segurança. Alguns planos do Defender requerem componentes de monitorização para recolher dados das suas cargas de trabalho. A recolha de dados é necessária para fornecer visibilidade sobre atualizações em falta, definições de segurança do SO configuradas incorretamente, proteção de pontos finais status e proteção contra ameaças e estado de funcionamento. A recolha de dados só é necessária para recursos de computação, como VMs, Conjuntos de Dimensionamento de Máquinas Virtuais, contentores IaaS e computadores que não sejam do Azure.

Corrigir serviços Online para vulnerabilidades

Normalmente, as novas versões de funcionalidades do Intune têm uma cadência de seis a oito semanas, desde o planeamento até ao lançamento. Esta cadência chama-se sprint. As versões do Intune usam uma convenção de nomenclatura YYMM. Por exemplo, 2301 é a versão de janeiro de 2023.

O processo de lançamento mensal envolve muitos ambientes diferentes e é implementado em vários serviços do Azure. Depois de ser implementada no Azure, as atualizações de versão são implementadas no centro de administração do Intune, o que disponibiliza as funcionalidades de versão para utilização.

Um ambiente interno chamado Auto hospedagem é o primeiro ambiente a receber a versão. O Self Host é utilizado apenas pelas equipas de engenharia do Intune. Após o Self Host, a versão do serviço é implementada no inquilino da Microsoft que gere muitos dispositivos. Depois de validar que não existem problemas fundamentais com a versão do serviço, a versão começa a ser implementada nos ambientes dos clientes numa abordagem faseada. Assim que todos os inquilinos forem atualizados com êxito, o centro de administração do Microsoft Intune é atualizado. Esta abordagem faseada ajuda a identificar problemas antes de afetarem o serviço ou os nossos clientes.

Atualizar o aplicativo Portal da Empresa é um processo diferente. A Microsoft está sujeita aos requisitos e processos de lançamento do Apple App Store, Google Play e, por vezes, das operadoras móveis. Nem sempre é possível alinhar as atualizações de versão do Intune com as atualizações à aplicação Portal da Empresa. Para obter mais informações sobre as atualizações da aplicação Portal da Empresa, veja Atualizações da IU para aplicações de utilizador final do Intune.

Aplicar patches a aplicações

As aplicações podem ser segmentadas em duas categorias:

- Aplicações que têm a capacidade de atualizar automaticamente (recomendado).

- Aplicações para as quais as atualizações têm de ser empacotadas e implementadas manualmente.

Os tipos de aplicações específicos são suportados com base na versão do Windows 10/11 que os seus utilizadores estão a executar. Para aplicações suportadas específicas, consulte Tipos de aplicações suportadas do Windows.

O Office C2R e o Microsoft Edge são atualizados quando o Windows Update para Empresas ou o Autopatch está configurado para atualizar o SO Windows e os produtos Microsoft.

A aplicação Microsoft Store tem a capacidade de atualizar automaticmente. Se as aplicações forem implementadas como . O IntuneWin (ou seja, aplicações Win32), pode utilizar o Intune para criar uma ou mais relações de substituição entre aplicações. Em geral, a substituição é onde atualiza ou substitui algo. No Intune, a substituição permite-lhe atualizar e substituir aplicações Win32 existentes por versões mais recentes da mesma aplicação ou uma aplicação Win32 totalmente diferente.

Aplicações que têm a capacidade de atualizar automaticamente

Aplicação Microsoft Store

Os administradores podem procurar, implementar e monitorizar aplicações da Microsoft Store no Intune. Após a implementação, o Intune mantém automaticamente as aplicações atualizadas quando uma nova versão fica disponível. A Microsoft Store suporta aplicações Plataforma Universal do Windows (UWP), aplicações de ambiente de trabalho empacotadas em .msix e agora aplicações Win32 empacotadas em instaladores .exe ou .msi.

Para obter mais informações, consulte a aplicação Microsoft Store para o Microsoft Intune..

| Controlo ISM Mar 2025 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | As aplicações que não sejam os conjuntos de produtividade do Office, os browsers e as respetivas extensões, clientes de e-mail, software PDF, Adobe Flash Player e produtos de segurança que já não são suportados pelos fornecedores são removidos. | Com o método de gestão de Aplicações do Intune, as aplicações não suportadas são removidas. |

| ISM-1693 | 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em aplicações que não sejam conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de um mês após o lançamento. | O método de implementação de aplicações do Intune é utilizado para implementar os patches da aplicação no prazo de um mês após o lançamento. |

Gerenciamento de aplicativos do Microsoft Intune para empresas

A Gestão de Aplicações Empresariais permite que as equipas de operações de TI e de segurança simplifiquem o ciclo de vida da gestão de aplicações originais e não microsoft, oferecendo um catálogo seguro e pré-empacotado de aplicações. Isto reduz o tempo e o esforço que os administradores de TI gastam no empacotamento de aplicações e no controlo de atualizações. Com esta solução, as equipas de TI podem implementar correções de forma eficiente em aplicações vulneráveis e garantir que todas as aplicações são mantidas atualizadas a partir do centro de administração do Intune. A introdução do novo catálogo começa com as aplicações do Windows.

A Gestão de Aplicações Empresariais simplifica e consolida o processo de atualização de aplicações ao fornecer uma vista abrangente de todas as aplicações que precisam de uma atualização a partir de um único ecrã fácil de utilizar. Uma lista de aplicações no catálogo com atualizações disponíveis mostra as versões atuais e novas. O trabalho tradicionalmente necessário para monitorizar atualizações e recolher dados e empacotamento relacionados com aplicações é reduzido, permitindo que os administradores se concentrem em tarefas mais estratégicas.

Observação

A Gestão de Aplicações do Microsoft Intune faz parte do Intune Suite requer uma licença adicional.

Para obter mais informações, veja Gestão de Aplicações do Microsoft Intune, que faz parte do Intune Suite.

| Controlo ISM Mar 2025 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | As aplicações que não sejam os conjuntos de produtividade do Office, os browsers e as respetivas extensões, clientes de e-mail, software PDF, Adobe Flash Player e produtos de segurança que já não são suportados pelos fornecedores são removidos. | Com o método de gestão de Aplicações do Intune, as aplicações não suportadas são removidas. |

| ISM-1693 | 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em aplicações que não sejam conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de um mês após o lançamento. | O método de implementação de aplicações do Intune é utilizado para implementar os patches da aplicação no prazo de um mês após o lançamento. |

Aplicações que têm de ser empacotadas e implementadas manualmente

Esta secção abrange a implementação manual de .MSI, LOB: APPX/MSIX, Aplicativos Web, Ligação da Loja.

Dica

Considere utilizar a Aplicação da Microsoft Store para conformidade contínua, uma vez que suporta aplicações Plataforma Universal do Windows (UWP), aplicações de ambiente de trabalho empacotadas em aplicações .msix e Win32 empacotadas em instaladores de .exe ou .msi.

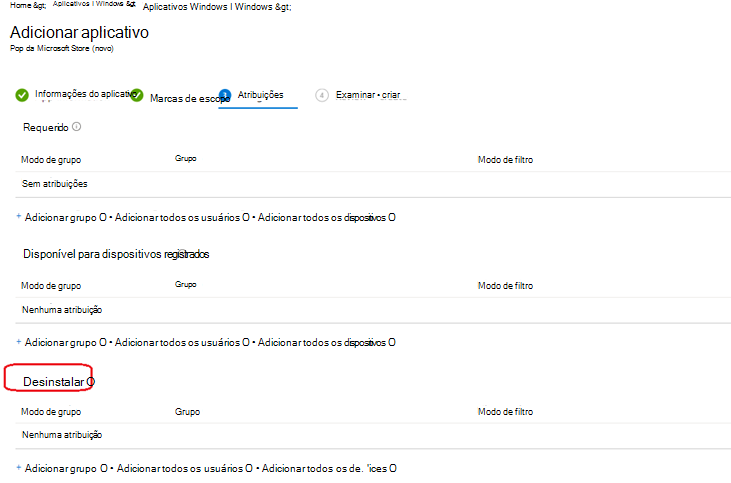

O administrador tem de carregar e implementar manualmente atualizações de aplicações LOB. Estas atualizações são instaladas automaticamente em dispositivos de utilizador que instalaram a aplicação. Não é necessária intervenção do utilizador e o utilizador não tem controlo sobre as atualizações. A versão mais antiga da aplicação tem de ser desinstalada ao alterar o tipo de atribuição para desinstalar.

| Controlo ISM Mar 2025 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| ISM-0304 | 3 | As aplicações que não sejam os conjuntos de produtividade do Office, os browsers e as respetivas extensões, clientes de e-mail, software PDF, Adobe Flash Player e produtos de segurança que já não são suportados pelos fornecedores são removidos. | Com o método de gestão de Aplicações do Intune, as aplicações não suportadas são removidas. |

| ISM-1691 | 1, 2 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de duas semanas após o lançamento. | Ao utilizar Windows Update para Empresas e cadências de atualização definidas, os patches são instalados com 2 semanas de lançamento. Para instalar o patch mais recente para clientes de e-mail, software PDF e produto de segurança, é utilizado o método de implementação de Aplicações do Intune. |

| ISM-1692 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de 48 horas após o lançamento quando as vulnerabilidades são avaliadas como críticas pelos fornecedores ou quando existem exploits de trabalho. | Microsoft Defender método de vulnerabilidade é utilizado para identificar vulnerabilidades. O método de implementação de aplicações do Intune é utilizado para implementar os patches no prazo de 48 horas após o lançamento. |

| ISM-1693 | 2, 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em aplicações que não sejam conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de um mês após o lançamento. | O método de implementação de aplicações do Intune é utilizado para implementar os patches da aplicação no prazo de um mês após o lançamento. |

| ISM-1704 | 1, 2, 3 | Os conjuntos de produtividade do Office, os browsers e as respetivas extensões, clientes de e-mail, software PDF, Adobe Flash Player e produtos de segurança que já não são suportados pelos fornecedores são removidos. | O método de implementação de Aplicações do Intune é utilizado para remover aplicações e extensões não suportadas. |

| ISM-1901 | 3 | Patches, atualizações ou outras mitigações de fornecedor para vulnerabilidades em conjuntos de produtividade do Office, browsers e respetivas extensões, clientes de e-mail, software PDF e produtos de segurança são aplicados no prazo de duas semanas após o lançamento, quando as vulnerabilidades são avaliadas como não críticas por fornecedores e não existem exploits de trabalho. | Microsoft Defender método de vulnerabilidade é utilizado para identificar vulnerabilidades. O método de implementação de aplicações do Intune é utilizado para implementar os patches no prazo de duas semanas após o lançamento. |

Remoção de serviços online não suportados

Remova serviços online obsoletos ao concluir os seguintes passos:

- Se uma aplicação empresarial tiver sido registada, o administrador de TI inicia sessão no portal Microsoft Entra ID e elimina a aplicação.

Observação

Como passo provisório, o início de sessão para contas de Serviço relevantes para o serviços online pode ser desativado.

- Se um conector tiver sido criado, este será eliminado através da consola do Intune, em Conectores entre Plataformas.

- O administrador de TI desativa a conta de serviço e revoga os certificados criados para a autenticação do serviços online (não utilizado).

| Controlo ISM Mar 2025 | Nível de Maturidade | Control | Measure |

|---|---|---|---|

| ISM-1905 | 1, 2, 3 | Os serviços online que já não são suportados pelos fornecedores são removidos. | O administrador de TI desativa todas as contas e conectores associados ao serviço online que já não são suportados pelo fornecedor. |