Criar políticas para controlar as aplicações OAuth

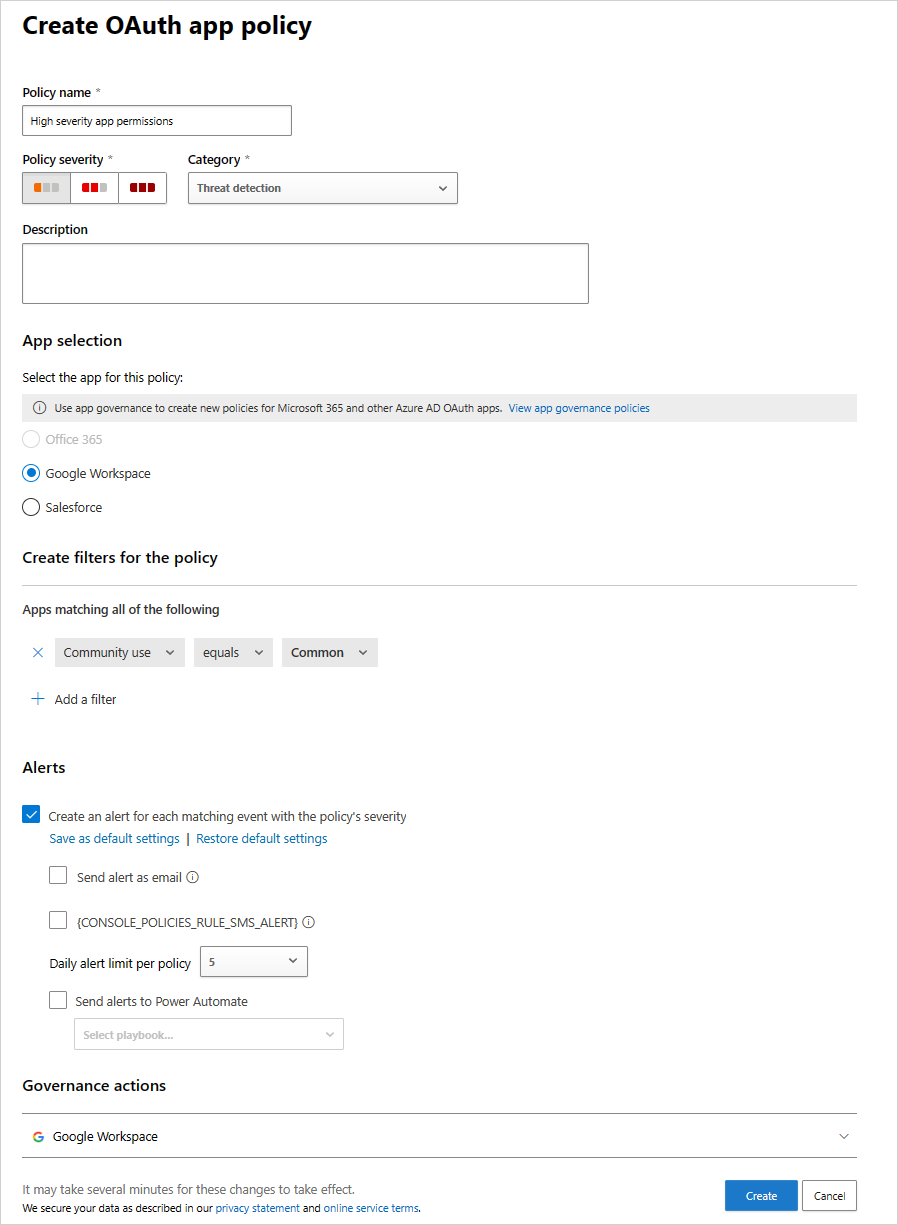

Além da investigação existente das aplicações OAuth ligadas ao seu ambiente, defina políticas de permissão para que receba notificações automatizadas quando uma aplicação OAuth cumpre determinados critérios. Por exemplo, pode ser alertado automaticamente quando existem aplicações que requerem um nível de permissão elevado e são autorizadas por mais de 50 utilizadores.

As políticas de aplicações OAuth permitem-lhe investigar que permissões cada aplicação pediu e quais os utilizadores que as autorizaram para o Microsoft 365, Google Workspace e Salesforce. Também pode marcar estas permissões como aprovadas ou proibidas. Marcá-los como proibido desativa a Aplicação Empresarial correlacionada.

Juntamente com um conjunto incorporado de capacidades para detetar comportamentos anómalos da aplicação e gerar alertas com base em algoritmos de machine learning, as políticas de aplicações na governação de aplicações são uma forma de:

- Especificar as condições pelas quais a governança de aplicativo pode alertá-lo sobre o comportamento de aplicativos para correção automática ou manual.

- Implementar as políticas de conformidade de aplicativo para sua organização.

Observação

Se tiver ativado a Governação de aplicações para a sua organização, também pode especificar condições para alertas de governação de aplicações e implementar políticas de conformidade de aplicações para a sua organização. Para obter mais informações, veja Criar políticas de aplicações na governação de aplicações.

Existem duas formas de criar uma nova política de aplicações OAuth. A primeira forma é em Investigar e a segunda está sob Controlo.

Para criar uma nova política de aplicações OAuth:

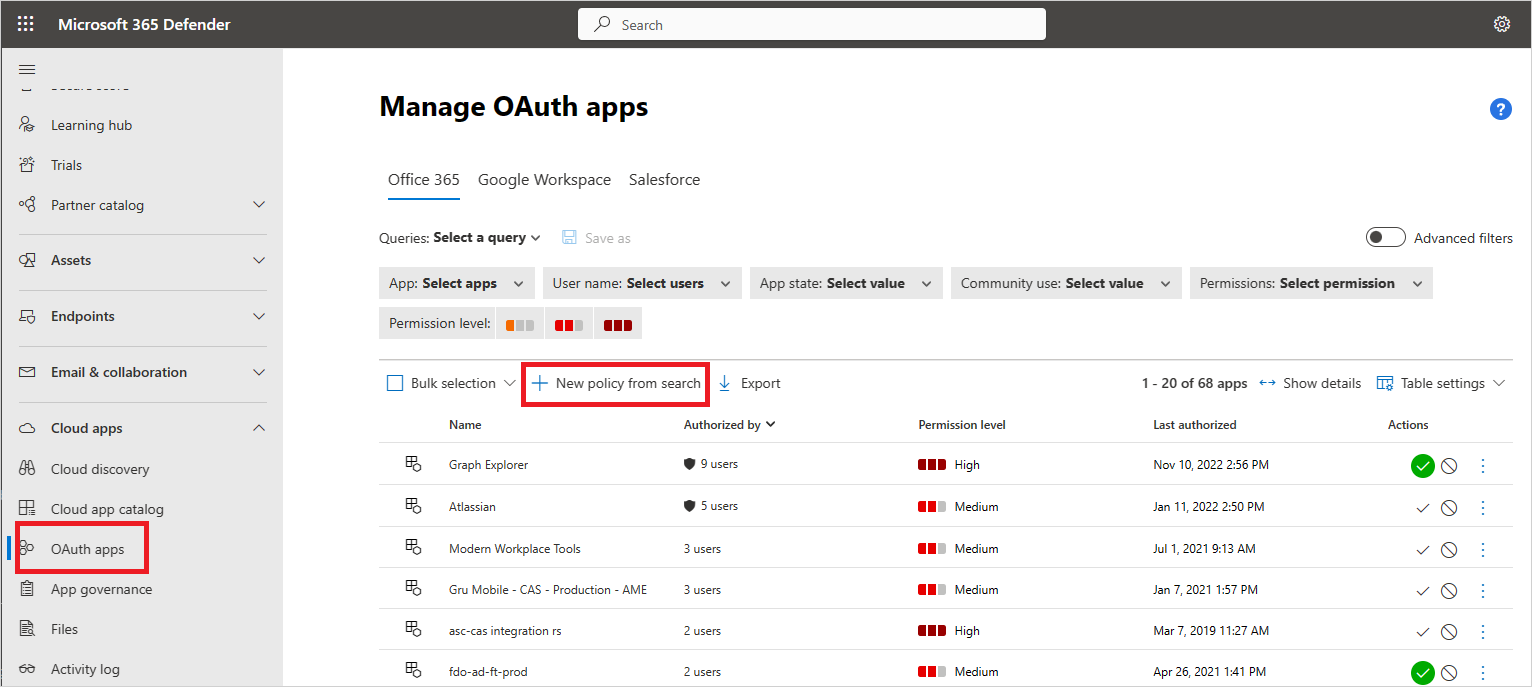

No portal do Microsoft Defender, em Aplicações na Cloud, selecione Aplicações OAuth.

Se tiver as funcionalidades de pré-visualização e a governação de aplicações ativadas, selecione antes a página Governação de aplicações.

Filtre as aplicações de acordo com as suas necessidades. Por exemplo, pode ver todas as aplicações que pedem Permissão para Modificar calendários na sua caixa de correio.

Pode utilizar o filtro utilização da Comunidade para obter informações sobre se permitir permissão para esta aplicação é comum, incomum ou raro. Este filtro pode ser útil se tiver uma aplicação rara e pedir permissão com um nível de gravidade elevado ou pedir permissão a muitos utilizadores.

Selecione o botão Nova política a partir da pesquisa .

Pode definir a política com base nas associações de grupo dos utilizadores que autorizaram as aplicações. Por exemplo, um administrador pode decidir definir uma política que revoga aplicações invulgares se pedir permissões elevadas, apenas se o utilizador que autorizou as permissões for membro do grupo Administradores .

Em alternativa, também pode criar a política no Portal do Microsoft Defender ao aceder a Cloud Apps-Policies<> ->Policy management. Em seguida, selecione Criar política seguido da política de aplicações OAuth.

Observação

As políticas de aplicações OAuth irão acionar alertas apenas em políticas que foram autorizadas por utilizadores no inquilino.

Além das políticas de aplicações OAuth que pode criar, existem as seguintes políticas de deteção de anomalias completas que criam perfis de metadados de aplicações OAuth para identificar aquelas que são potencialmente maliciosas:

| Nome da política | Descrição da política |

|---|---|

| Nome da aplicação OAuth enganador | Analisa aplicações OAuth ligadas ao seu ambiente e aciona um alerta quando é detetada uma aplicação com um nome enganador. Nomes enganadores, como letras estrangeiras que se assemelham a letras latinas, podem indicar uma tentativa de disfarçar uma aplicação maliciosa como uma aplicação conhecida e fidedigna. |

| Nome do publicador enganador para uma aplicação OAuth | Analisa aplicações OAuth ligadas ao seu ambiente e aciona um alerta quando é detetada uma aplicação com um nome de publicador enganador. Nomes de editores enganadores, como letras estrangeiras que se assemelham a letras latinas, podem indicar uma tentativa de disfarçar uma aplicação maliciosa como uma aplicação proveniente de um fabricante conhecido e fidedigno. |

| Consentimento malicioso da aplicação OAuth | Analisa aplicações OAuth ligadas ao seu ambiente e aciona um alerta quando uma aplicação potencialmente maliciosa é autorizada. As aplicações OAuth maliciosas podem ser utilizadas como parte de uma campanha de phishing numa tentativa de comprometer os utilizadores. Esta deteção utiliza a investigação de segurança da Microsoft e conhecimentos de informações sobre ameaças para identificar aplicações maliciosas. |

| Atividades suspeitas de download de arquivos do aplicativo OAuth | Veja Políticas de deteção de anomalias |

Observação

- As políticas de deteção de anomalias só estão disponíveis para aplicações OAuth autorizadas no seu Microsoft Entra ID.

- Não é possível modificar a gravidade das políticas de deteção de anomalias da aplicação OAuth.

Se tiver algum problema, estamos aqui para ajudar. Para obter assistência ou suporte para o problema do produto, abra um pedido de suporte.