Transição para colaboração governada com colaboração B2B do Microsoft Entra

Entender a colaboração ajuda a proteger o acesso externo aos seus recursos. Use as informações desse artigo para migrar a colaboração externa para a colaboração Microsoft Entra B2B.

- Consulte, visão geral da colaboração B2B

- Saiba mais: O que são identidades externas no Microsoft Entra ID

Antes de começar

Este artigo é o número 5 em uma série de 10 artigos. Recomendamos que você revise os artigos na ordem. Vá para a seção Próximas etapas para ver toda a série.

Controlar a colaboração

Você pode limitar as organizações com as quais os usuários podem colaborar (entrada e saída) e quem dentro da organização pode convidar participantes. A maioria das organizações permite que as unidades de negócios decidam a colaboração e deleguem aprovação e supervisão. Por exemplo, algumas organizações governamentais, educacionais e financeiras geralmente não permitem a colaboração aberta. É possível usar recursos do Microsoft Entra para controlar a colaboração.

Para controlar o acesso ao locatário, implante uma ou mais das seguintes soluções:

- Configurações de colaboração externa – Restrinja os domínios de email que recebem os convites

- Configurações de acesso entre locatários – Controle o acesso de convidados ao aplicativo por usuário, grupo ou locatário (entrada). Controle o acesso externo a locatário e aplicativo do Microsoft Entra para usuários (saída).

- Organizações conectadas – Determine quais organizações podem solicitar pacotes de acesso no gerenciamento de direitos

Determinar os parceiros de colaboração

Documente as organizações com as quais você colabora e os domínios dos usuários da organização, caso necessário. Restrições baseadas em domínio podem ser impraticáveis. Um parceiro de colaboração pode ter vários domínios e um parceiro pode adicionar domínios. Por exemplo, um parceiro pode ter várias unidades de negócios com domínios separados e adicionar mais domínios à medida em que configura mais sincronização.

Se os usuários usam o Microsoft Entra B2B, você pode descobrir os locatários externos do Microsoft Entra com os quais eles estão colaborando, por meio de logs de entrada, do PowerShell ou de uma pasta de trabalho. Saiba mais:

Você pode habilitar a colaboração futura com:

- Organizações externas – Mais inclusivas

- Organizações externas, mas não negadas

- Organizações externas específicas – Mais restritivas

Observação

Se as configurações de colaboração forem altamente restritivas, os usuários poderão sair da estrutura de colaboração. Recomendamos que você habilite uma colaboração ampla que seus requisitos de segurança permitam.

Os limites de um domínio podem impedir a colaboração autorizada com organizações que tenham outros domínios não relacionados. Por exemplo, o ponto inicial de contato com a Contoso pode ser um funcionário baseado nos EUA com email que tenha um domínio .com. No entanto, se você permitir apenas o domínio .com, poderá omitir funcionários canadenses que tenham o domínio .ca.

Você pode permitir parceiros de colaboração específicos para um subconjunto de usuários. Por exemplo, uma universidade pode impedir que as contas dos alunos acessem locatários externos, mas permitir que os docentes colaborem com organizações externas.

Lista de permitidos e lista de bloqueados com configurações de colaboração externa

Você pode usar uma lista de permitidos ou uma lista de bloqueados para oranizações. Você pode usar uma lista de permitidos ou uma lista de bloqueios, não as duas.

- Lista de permitidos – Limita a colaboração a uma lista de domínios. Os outros domínios estão na lista de bloqueados.

- Lista de bloqueados – Permite a colaboração com domínios que não estão na lista de bloqueados

Saiba mais sobre: permitir ou bloquear convites para usuários B2B de organizações específicas

Importante

As listas de permitidos e as listas de bloqueados não se aplicam aos usuários no seu diretório. Por padrão, elas não se aplicam às listas de permitidos nem às listas de bloqueados do OneDrive for Business e do SharePoint. Essas listas são separadas. No entanto, você pode habilitar a integração B2B SharePoint-OneDrive.

Algumas organizações têm uma lista de bloqueados de domínios de ator proibido em um provedor de segurança gerenciada. Por exemplo, se a organização fizer negócios com a Contoso e usar um domínio .com, uma organização não relacionada poderá usar o domínio .org e tentar um ataque de phishing.

Configurações de acesso entre locatários

Você pode controlar o acesso de entrada e saída usando configurações de acesso entre locatários. Além disso, você pode confiar na autenticação multifator, em um dispositivo compatível e em declarações de dispositivo integrado híbrido Microsoft Entra (HAAJD) de locatários externos do Microsoft Entra. Quando você configurar uma política da organização, ela se aplicará ao locatário do Microsoft Entra e aos usuários desse locatário, independentemente do sufixo de domínio.

Você pode habilitar a colaboração entre nuvens da Microsoft, como o Microsoft Azure operado pela 21Vianet ou o Azure Governamental. Determine se seus parceiros de colaboração residem em uma nuvem Microsoft diferente.

Saiba mais:

- Microsoft Azure operado pela 21Vianet

- Guia do desenvolvedor do Azure Governamental

- Definir configurações do Microsoft Cloud para colaboração B2B (versão prévia).

Você pode permitir o acesso de entrada a locatários específicos (lista de permitidos) e definir a política padrão para bloquear o acesso. Depois, crie políticas organizacionais que permitam o acesso por usuário, grupo ou aplicativo.

Você pode bloquear o acesso a locatários (lista de bloqueados). Defina a política padrão como Permitir e crie políticas organizacionais que bloqueiem o acesso a alguns locatários.

Observação

Configurações de acesso entre locatários, o acesso de entrada não impede que os usuários enviem convites, nem impede que eles sejam resgatados. No entanto, ele controla o acesso ao aplicativo e se um token é emitido para o usuário convidado. Se o convidado puder resgatar um convite, a política bloqueará o acesso ao aplicativo.

Para controlar o acesso de usuários de organizações externas, configure políticas de acesso de saída da mesma forma que o acesso de entrada: lista de permitidos e lista de bloqueados. Configure as políticas padrão e específicas da organização.

Saiba mais sobre: definir as configurações de acesso entre locatários para a colaboração B2B

Observação

As configurações de acesso entre locatários se aplicam aos locatários do Microsoft Entra. Para controlar o acesso de parceiros que não usam o Microsoft Entra, use as configurações de colaboração externa.

Gerenciamento de direitos e organizações conectadas

Use o gerenciamento de direitos para garantir a governança automática do ciclo de vida de convidados. Crie pacotes de acesso e publique-os para usuários externos ou organizações conectadas, que dão suporte a locatários do Microsoft Entra e a outros domínios. Ao criar um pacote de acesso, restrinja o acesso somente a organizações conectadas.

Saiba mais sobre: o que é gerenciamento de direitos?

Controlar o acesso de usuário externo

Para iniciar a colaboração, convide ou habilite um parceiro para acessar recursos. Os usuários obtêm acesso:

- Resgate do convite de colaboração do B2B do Microsoft Entra

- Inscrição por autoatendimento

- Solicitando acessos a um pacote de acesso no gerenciamento de direitos

Quando você habilita o Microsoft Entra B2B, poderá convidar usuários convidados com links e convites por email. A inscrição por autoatendimento e a publicação de pacotes de acesso no portal Meus Acessos exigem mais configurações.

Observação

A inscrição por autoatendimento não impõe listas de permitidos ou listas de bloqueados nas configurações de colaboração externa. Em vez disso, use configurações de acesso entre locatários. Você pode integrar listas de permitidos e listas de bloqueados à inscrição por autoatendimento usando conectores de API personalizados. Confira: adicionar um conector de API a um fluxo de usuário.

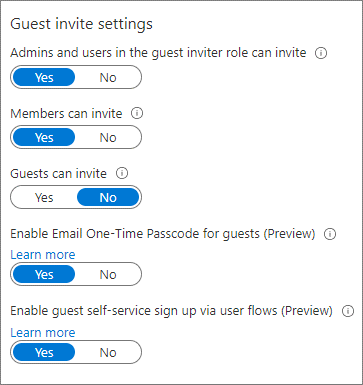

Convites de usuários convidados

Determine quem pode chamar usuários convidados e permitir o acesso a recursos.

- Mais restritivo: permitir somente administradores e usuários com a função Emissor de convites independente

- Se os requisitos de segurança permitirem, permita que todos os UserType de Membro convidem participantes

- Determine se Guest UserType pode convidar pessoas

Convidado é a conta de usuário padrão B2B do Microsoft Entra

Informações de usuário externo

Use o gerenciamento de direitos do Microsoft Entra para configurar perguntas que os usuários externos respondem. Essas perguntas serão mostradas aos aprovadores para que eles auxiliem na tomada de decisão. Você pode configurar diferentes conjuntos de perguntas para cada política de pacote de acesso para que os aprovadores tenham informações relevantes sobre o acesso que aprovam. Por exemplo, peça aos fornecedores o número de contrato de fornecedor.

Saiba mais sobre: alterar as configurações de aprovação e informações do solicitante para um pacote de acesso no gerenciamento de direitos

Se você usar um portal de autoatendimento, use conectores de API para coletar atributos de usuário durante a inscrição. Use os atributos para atribuir acesso. Você pode criar atributos personalizados no portal do Azure e usá-los nos seus fluxos dos usuários de inscrição por autoatendimento. Também é possível ler e gravar esses atributos usando a API do Microsoft Graph.

Saiba mais:

- Usar conectores de API para personalizar e estender a inscrição por autoatendimento

- Gerenciar o Azure AD B2C com Microsoft Graph

Solucionar problemas de resgate de convite para usuários Microsoft Entra

Usuários convidados de um parceiro de colaboração podem ter problemas para resgatar um convite. Confira a lista a seguir para ver as mitigações.

- O domínio do usuário não está em uma lista de permitidos

- As restrições do inquilino residencial do parceiro impedem a colaboração externa

- O usuário não está no locatário do Microsoft Entra do parceiro. Por exemplo, os usuários em contoso.com estão no Active Directory.

- Ele pode resgatar convites com OTP (senha de uso único) por email

- Consulte Resgate do convite de colaboração do Microsoft Entra B2B

Acesso de usuário externo

Em geral, há recursos que você pode compartilhar com usuários externos e outros que não. É possível controlar o que os usuários externos acessam.

Saiba mais: gerenciar o acesso externo com o gerenciamento de direitos

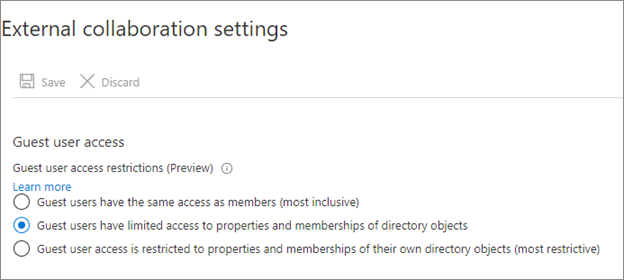

Por padrão, os usuários convidados veem informações e atributos sobre membros do locatário e outros parceiros, incluindo associações de grupo. Considere limitar o acesso de usuário externo a essas informações.

Recomendamos as seguintes restrições de usuários convidados:

- Limitar o acesso de convidado aos grupos de navegação e a outras propriedades no diretório

- Use as configurações de colaboração externa para restringir que usuários leiam grupos dos quais não são membros

- Bloquear o acesso a aplicativos somente de funcionários

- Crie uma política de acesso condicional para bloquear o acesso a aplicativos integrados ao Microsoft Entra para usuários não convidados

- Bloquear o acesso ao portal do Azure

- É possível fazer as exceções necessárias

- Crie uma política de acesso condicional com todos os usuários convidados e externos. Implemente uma política para bloquear o acesso.

Saiba mais sobre: acesso condicional: aplicativos de nuvem, ações e contexto de autenticação

Remover usuários que não precisam de acesso

Estabeleça um processo para examinar e remover os usuários que não precisam de acesso. Inclua usuários externos como convidados no locatário, incluindo usuários com contas de membro.

Saiba mais sobre: usar o Microsoft Entra ID Identity Governance para examinar e remover usuários externos que não tenham mais acesso a recursos

Algumas organizações adicionam usuários externos como membros (fornecedores, parceiros e contratados). Atribua um atributo ou nome de usuário:

- Fornecedores – v-alias@contoso.com

- Parceiros – p-alias@contoso.com

- Prestadores de serviço – c-alias@contoso.com

Avalie todos os usuários externos com contas de membros para determinar o acesso. Também pode haver usuários convidados que não tenham sido convidados por meio do gerenciamento de direitos ou do B2B do Microsoft Entra.

Para encontrar esses usuários:

- Usar o Microsoft Entra ID Identity Governance para examinar e remover usuários externos que não tenham mais acesso a recursos

- Use um script do PowerShell de exemplo em access-reviews-samples/ExternalIdentityUse/

Fazer a transição dos usuários externos atuais para o B2B do Microsoft Entra

Caso não esteja usando o B2B do Microsoft Entra, provavelmente haverá usuários não funcionários no locatário. Recomendamos que você faça a transição dessas contas para as contas de usuário externo B2B do Microsoft Entra e, em seguida, altere o UserType deles para Convidado. Use Microsoft Entra ID e o Microsoft 365 para lidar com usuários externos.

Incluir ou excluir:

- Usuários convidados em políticas de acesso condicional

- Usuários convidados em pacotes de acesso e revisões de acesso

- Acesso externo ao Microsoft Teams, ao SharePoint e a outros recursos

Você pode fazer a transição desses usuários internos enquanto mantém o acesso atual, o nome UPN e as associações de grupo.

Saiba mais: convidar usuários internos para colaboração B2B

Desativar métodos de colaboração

Para concluir a transição para a colaboração governada, desative os métodos de colaboração indesejados. A desativação baseia-se no nível de controle a ser exercido na colaboração e na postura de segurança. Confira: determinar sua postura de segurança para acesso externo.

Convite do Microsoft Teams

Por padrão, o Teams permite acesso externo. A organização pode se comunicar com domínios externos. Para restringir ou permitir domínios para o Teams, use o centro de administração do Teams.

Compartilhamento por meio do SharePoint e do OneDrive

O compartilhamento por meio do SharePoint e do OneDrive adiciona usuários que não estão no processo de gerenciamento de direitos.

- Proteja o acesso externo ao Microsoft Teams, SharePoint e OneDrive for Business

- Bloquear o uso do OneDrive pelo Office

Documentos enviados por email e rótulos de confidencialidade

Os usuários enviam documentos para usuários externos por email. Você pode usar rótulos de confidencialidade para restringir e criptografar o acesso a documentos.

Confira:saiba mais sobre rótulos de confidencialidade.

Ferramentas de colaboração não sancionadas

Alguns usuários provavelmente usam Google Docs, Dropbox, Slack ou Zoom. Você pode bloquear o uso dessas ferramentas em uma rede corporativa, no nível do firewall e com o Mobile Application Management para dispositivos gerenciados pela organização. No entanto, essa ação bloqueia instâncias sancionadas e não bloqueia o acesso de dispositivos não gerenciados. Bloqueie ferramentas que você não deseja e crie políticas para nenhum uso não autorizado.

Para obter mais informações sobre como governar aplicativos, confira:

Próximas etapas

Confira os artigos a seguir para saber mais sobre como proteger o acesso externo aos recursos. Recomendamos que você siga a ordem listada.

Determine sua postura de segurança para acesso externo com a ID do Microsoft Entra

Descubra o estado atual de colaboração externa na sua organização

Proteger o acesso externo com grupos na ID do Microsoft Entra e no Microsoft 365

Transição para colaboração controlada com a colaboração B2B do Microsoft Entra (Você está aqui)

Gerenciar o acesso externo com o gerenciamento de direitos do Microsoft Entra

Gerenciar o acesso externo com políticas de Acesso Condicional

Controlar acesso externo aos recursos no Microsoft Entra ID com rótulos de confidencialidade

Converter contas de convidado locais nas contas de convidado B2B do Microsoft Entra

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de