Ativar a proteção de nuvem no Microsoft Defender Antivírus

Aplica-se a:

- Microsoft Defender Antivírus

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

Plataformas

- Windows

A proteção de nuvem no Microsoft Defender Antivírus fornece proteção precisa, em tempo real e inteligente. A proteção de nuvem deve ser habilitada por padrão.

Observação

A proteção contra adulteração ajuda a impedir que a proteção da nuvem e outras configurações de segurança sejam alteradas. Como resultado, quando a proteção contra adulteração é habilitada, todas as alterações feitas em configurações protegidas por adulteração são ignoradas . Se você precisar fazer alterações em um dispositivo e essas alterações forem bloqueadas pela proteção contra adulteração, recomendamos usar o modo de solução de problemas para desabilitar temporariamente a proteção contra adulteração no dispositivo. Observe que, após o término do modo de solução de problemas, todas as alterações feitas em configurações protegidas por adulteração serão revertidas para o estado configurado.

Por que a proteção de nuvem deve ser ativada

Microsoft Defender proteção contra nuvem antivírus ajuda a proteger contra malware em seus pontos de extremidade e em toda a sua rede. Recomendamos manter a proteção de nuvem ativada, pois determinados recursos e recursos de segurança em Microsoft Defender para Ponto de Extremidade só funcionam quando a proteção de nuvem está habilitada.

A tabela a seguir resume os recursos e os recursos que dependem da proteção de nuvem:

| Recurso/Funcionalidade | Requisitos de assinatura | Descrição |

|---|---|---|

| Verificando os metadados na nuvem. O serviço de nuvem Microsoft Defender Antivírus usa modelos de machine learning como uma camada extra de defesa. Esses modelos de machine learning incluem metadados, portanto, quando um arquivo suspeito ou mal-intencionado é detectado, seus metadados são verificados. Para saber mais, confira Blog: Conheça as tecnologias avançadas no núcleo de Microsoft Defender para Ponto de Extremidade proteção de próxima geração |

Microsoft Defender para Ponto de Extremidade Plano 1 ou Plano 2 (Autônomo ou incluído em um plano como Microsoft 365 E3 ou E5) | |

| Proteção de nuvem e envio de exemplo. Arquivos e executáveis podem ser enviados para o serviço de nuvem Microsoft Defender Antivírus para detonação e análise. O envio automático de exemplo depende da proteção de nuvem, embora também possa ser configurado como uma configuração autônoma. Para saber mais, confira Proteção de nuvem e envio de exemplo no Microsoft Defender Antivírus. |

Microsoft Defender para Ponto de Extremidade Plano 1 ou Plano 2 (Autônomo ou incluído em um plano como Microsoft 365 E3 ou E5) | |

| Proteção contra adulteração. A proteção contra adulteração ajuda a proteger contra alterações indesejadas nas configurações de segurança da sua organização. Para saber mais, confira Proteger configurações de segurança com proteção contra adulteração. |

Microsoft Defender para Ponto de Extremidade Plano 2 (autônomo ou incluído em um plano como Microsoft 365 E5) | |

| Bloquear à primeira vista Bloquear à primeira vista detecta um novo malware e o bloqueia em segundos. Quando um arquivo suspeito ou mal-intencionado é detectado, os recursos de bloqueio à primeira vista consultam o back-end de proteção de nuvem e aplicam heurística, machine learning e análise automatizada do arquivo para determinar se ele é uma ameaça. Para saber mais, confira O que é "bloquear à primeira vista"? |

Microsoft Defender para Ponto de Extremidade Plano 1 ou Plano 2 (Autônomo ou incluído em um plano como Microsoft 365 E3 ou E5) | |

| Atualizações de assinatura de emergência. Quando o conteúdo mal-intencionado é detectado, as atualizações de assinatura de emergência e as correções são implantadas. Em vez de aguardar a próxima atualização regular, você pode receber essas correções e atualizações em poucos minutos. Para saber mais sobre atualizações, consulte Microsoft Defender inteligência de segurança antivírus e atualizações de produtos. |

Microsoft Defender para Ponto de Extremidade Plano 2 (autônomo ou incluído em um plano como Microsoft 365 E5) | |

| EDR (detecção e resposta de ponto de extremidade) no modo de bloco. O EDR no modo de bloco fornece proteção extra quando Microsoft Defender Antivírus não é o principal produto antivírus em um dispositivo. O EDR no modo de bloco corrige artefatos encontrados durante verificações geradas pelo EDR que a solução antivírus não microsoft e primária pode ter perdido. Quando habilitado para dispositivos com Microsoft Defender Antivírus como a solução antivírus primária, o EDR no modo de bloco fornece o benefício adicional de corrigir automaticamente artefatos identificados durante verificações geradas pelo EDR. Para saber mais, confira EDR no modo de bloco. |

Microsoft Defender para Ponto de Extremidade Plano 2 (autônomo ou incluído em um plano como Microsoft 365 E5) | |

| Regras de redução de superfície de ataque. As regras ASR são regras inteligentes que você pode configurar para ajudar a parar o malware. Determinadas regras exigem que a proteção de nuvem seja ativada para funcionar totalmente. Essas regras incluem: - Bloquear a execução de arquivos executáveis, a menos que atendam a uma prevalência, idade ou critérios de lista confiáveis - Usar proteção avançada contra ransomware - Bloquear programas não confiáveis de execução de unidades removíveis Para saber mais, confira Usar regras de redução de superfície de ataque para evitar infecção por malware. |

Microsoft Defender para Ponto de Extremidade Plano 1 ou Plano 2 (Autônomo ou incluído em um plano como Microsoft 365 E3 ou E5) | |

| Indicadores de comprometimento (IoCs). No Defender para Ponto de Extremidade, os IoCs podem ser configurados para definir a detecção, prevenção e exclusão de entidades. Exemplos: Os indicadores "Permitir" podem ser usados para definir exceções a exames antivírus e ações de correção. Indicadores de "alerta e bloqueio" podem ser usados para impedir a execução de arquivos ou processos. Para saber mais, consulte Create indicadores. |

Microsoft Defender para Ponto de Extremidade Plano 2 (autônomo ou incluído em um plano como Microsoft 365 E5) |

Métodos para configurar a proteção de nuvem

Você pode ativar ou desativar Microsoft Defender proteção de nuvem antivírus usando um dos vários métodos, como:

- Microsoft Intune

- Política de grupo

- Cmdlets do PowerShell

- WMI (Instrução de Gerenciamento do Windows )

Você também pode usar Configuration Manager. E você pode ativar ou desativar a proteção de nuvem em pontos de extremidade individuais usando o aplicativo Segurança do Windows.

Para obter mais informações sobre os requisitos específicos de conectividade de rede para garantir que seus pontos de extremidade possam se conectar ao serviço de proteção de nuvem, consulte Configurar e validar conexões de rede.

Observação

Em Windows 10 e Windows 11, não há diferença entre as opções de relatório básico e avançado descritas neste artigo. Essa é uma distinção herdada e escolher qualquer configuração resulta no mesmo nível de proteção de nuvem. Não há diferença no tipo ou na quantidade de informações compartilhadas. Para obter mais informações sobre o que coletamos, consulte a Instrução de Privacidade da Microsoft.

Usar Microsoft Intune para ativar a proteção na nuvem

Vá para o centro de administração Intune (https://intune.microsoft.com) e entre.

EscolhaAntivírus desegurança de ponto de extremidade>.

Na seção Políticas de AV, selecione uma política existente ou escolha + Create Política.

Tarefa Etapas Criar uma nova política 1. Para Plataforma, selecione Windows 10, Windows 11 e Windows Server.

2. Para Perfil, selecione Microsoft Defender Antivírus.

3. Na página Noções básicas, especifique um nome e uma descrição para a política e escolha Avançar.

4. Na seção Defender , localize Permitir Proteção na Nuvem e defina-o como Permitido. Depois clique em Próximo.

5. Role para baixo até Enviar Consentimento de Exemplos e selecione uma das seguintes configurações:

- Enviar todos os exemplos automaticamente

- Enviar amostras seguras automaticamente

6. Na etapa Marcas de escopo , se sua organização estiver usando marcas de escopo, selecione as marcas que você deseja usar e escolha Avançar.

7. Na etapa Atribuições, selecione os grupos , usuários ou dispositivos aos quais você deseja aplicar essa política e escolha Avançar.

8. Na etapa Revisar + criar, examine as configurações da política e escolha Create.Editar uma política existente 1. Selecione a política que você deseja editar.

2. Em Configuração, escolha Editar.

3. Na seção Defender , localize Permitir Proteção na Nuvem e defina-o como Permitido.

4. Role para baixo até Enviar Consentimento de Exemplos e selecione uma das seguintes configurações:

- Enviar todos os exemplos automaticamente

- Enviar amostras seguras automaticamente

5. Selecione Examinar + salvar.

Dica

Para saber mais sobre Microsoft Defender configurações do Antivírus no Intune, consulte Política antivírus para segurança de ponto de extremidade em Intune.

Usar Política de Grupo para ativar a proteção na nuvem

Em seu dispositivo de gerenciamento Política de Grupo, abra o Console de Gerenciamento Política de Grupo, clique com o botão direito do mouse no objeto Política de Grupo que você deseja configurar e selecione Editar.

No Editor de Gerenciamento de Política de Grupo, acesse Configuração do computador.

Selecione Modelos administrativos.

Expanda a árvore para componentes do WindowsMicrosoft Defender Antivírus > MAPS>

Observação

As configurações do MAPS são iguais à proteção fornecida pela nuvem.

Clique duas vezes em Ingressar no Microsoft MAPS. Verifique se a opção está ativada e definida como MAPAS Básicos ou MAPAS Avançados. Clique em OK.

Você pode optar por enviar informações básicas ou adicionais sobre o software detectado:

MAPAS Básicos: a associação básica envia informações básicas à Microsoft sobre malware e software potencialmente indesejado que foi detectado em seu dispositivo. As informações incluem de onde o software veio (como URLs e caminhos parciais), as ações tomadas para resolve a ameaça e se as ações foram bem-sucedidas.

MAPAS Avançados: Além das informações básicas, a associação avançada envia informações detalhadas sobre malware e software potencialmente indesejado, incluindo o caminho completo para o software e informações detalhadas sobre como o software afetou seu dispositivo.

Clique duas vezes em Enviar exemplos de arquivo quando uma análise adicional for necessária. Verifique se a primeira opção está definida como Habilitada e se as outras opções estão definidas como:

- Enviar exemplos seguros (1)

- Enviar todos os exemplos (3)

Observação

A opção Enviar exemplos seguros (1) significa que a maioria dos exemplos é enviada automaticamente. Arquivos que provavelmente contêm informações pessoais solicitam ao usuário uma confirmação adicional. Definir a opção como Always Prompt (0) reduz o estado de proteção do dispositivo. Defini-lo como Nunca enviar (2) significa que o recurso Bloquear à Primeira Vista do Microsoft Defender para Ponto de Extremidade não funcionará.

Clique em OK.

Usar cmdlets do PowerShell para ativar a proteção na nuvem

Os seguintes cmdlets podem ativar a proteção de nuvem:

Set-MpPreference -MAPSReporting Advanced

Set-MpPreference -SubmitSamplesConsent SendAllSamples

Para obter mais informações sobre como usar o PowerShell com Microsoft Defender Antivírus, confira Usar cmdlets do PowerShell para configurar e executar Microsoft Defender cmdlets Antivírus e antivírus Microsoft Defender. Política CSP – O Defender também tem mais informações especificamente sobre -SubmitSamplesConsent.

Importante

Você pode definir -SubmitSamplesConsent como SendSafeSamples (a configuração padrão, recomendada) NeverSendou AlwaysPrompt.

A SendSafeSamples configuração significa que a maioria dos exemplos é enviada automaticamente. Arquivos que provavelmente contêm informações pessoais resultam em um prompt para que o usuário continue e exijam confirmação.

As NeverSend configurações e AlwaysPrompt reduzem o nível de proteção do dispositivo. Além disso, a NeverSend configuração significa que o recurso Bloquear à Primeira Vista de Microsoft Defender para Ponto de Extremidade não funcionará.

Usar a WMI (Instrução de Gerenciamento do Windows) para ativar a proteção na nuvem

Use o método Set da classe MSFT_MpPreference para as seguintes propriedades:

MAPSReporting

SubmitSamplesConsent

Para obter mais informações sobre parâmetros permitidos, consulte Windows Defender APIs WMIv2.

Ativar a proteção na nuvem em clientes individuais com o aplicativo Segurança do Windows

Observação

Se a substituição Configurar configuração local para relatar o Microsoft MAPS Política de Grupo configuração estiver definida como Desabilitada, a configuração de proteção baseada em nuvem nas Configurações do Windows estará acinzenada e indisponível. As alterações feitas por meio de um objeto Política de Grupo devem primeiro ser implantadas em pontos de extremidade individuais antes que a configuração seja atualizada nas Configurações do Windows.

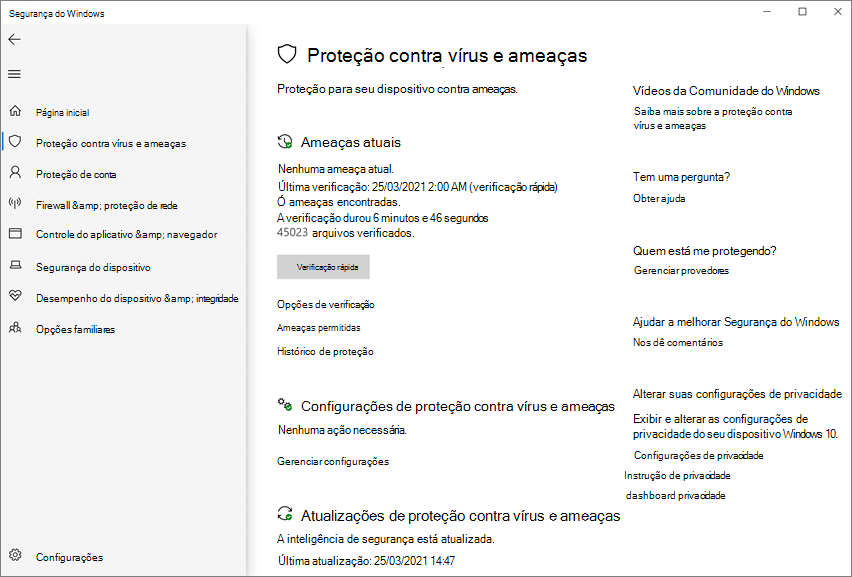

Abra o aplicativo Segurança do Windows selecionando o ícone de escudo na barra de tarefas ou pesquisando Segurança do Windows no menu inicial.

Selecione o bloco proteção contra ameaças & vírus (ou o ícone de escudo na barra de menus à esquerda) e, em Configurações de proteção contra ameaças & vírus, selecione Gerenciar configurações.

Confirme se a Proteção baseada em nuvem e o envio automático de exemplo são alternados para Ativado.

Observação

Se o envio automático de exemplo tiver sido configurado com Política de Grupo, a configuração será acinzentada e indisponível.

Confira também

Usar a proteção de nuvem da Microsoft no Microsoft Defender Antivírus

Configuration Manager: Microsoft Defender para Ponto de Extremidade

Usar cmdlets do PowerShell para gerenciar o Microsoft Defender Antivírus

Dica

Se você estiver procurando informações relacionadas a antivírus para outras plataformas, consulte:

- Definir preferências para o Microsoft Defender para Ponto de Extremidade no macOS

- Microsoft Defender para Ponto de Extremidade no Mac

- Configurações de política de antivírus do macOS para o Microsoft Defender Antivírus para Intune

- Definir preferências para o Microsoft Defender para Ponto de Extremidade no Linux

- Microsoft Defender para Ponto de Extremidade para Linux

- Configurar o Defender para o Ponto de extremidade nos recursos do Android

- Configurar os recursos do Microsoft Defender para Ponto de Extremidade no iOS

Dica

Você deseja aprender mais? Engage com a comunidade de Segurança da Microsoft em nossa Comunidade Tecnológica: Microsoft Defender para Ponto de Extremidade Tech Community.

Comentários

Em breve: Ao longo de 2024, eliminaremos os problemas do GitHub como o mecanismo de comentários para conteúdo e o substituiremos por um novo sistema de comentários. Para obter mais informações, consulte https://aka.ms/ContentUserFeedback.

Enviar e exibir comentários de